Bienvenido a nuestro blog.

Aikido Security recauda 5 millones de euros para ofrecer una solución de seguridad sin fisuras a las empresas SaaS en crecimiento

GHENT, 14 de noviembre de 2023

Aikido Security, la aplicación de seguridad de software "developer-first" para empresas SaaS en crecimiento, anuncia hoy que ha recaudado 5 millones de euros en una ronda semilla codirigida por Notion Capital y Connect Ventures; con inversión de Inovia Capital Precede Fund I, dirigido por los socios Raif Jacobs y el ex director financiero de Google Patrick Pichette; así como una impresionante lista de inversores ángeles, entre ellos Christina Cacioppo, CEO de Vanta.

La inversión se destinará a desarrollar la funcionalidad del software, en particular garantizando que la experiencia de usuario y el autodiagnóstico de Aikido sean los mejores de su clase, al tiempo que se mantiene la sencillez del producto; a contratar personal en los equipos de producto, desarrollo, marketing y ventas; y a seguir aumentando la base de clientes de Aikido, con especial atención a consolidar y ampliar su ya sólida posición en Europa y Norteamérica.

Como explica Willem Delbare, CEO y CTO de Aikido, "las empresas de SaaS que están construyendo su plataforma a menudo "protegen" su nuevo software instalando numerosas herramientas dispersas. Esto puede generar mucho ruido para los desarrolladores y arrojar una miríada de 'falsos positivos' dispares, que requieren atención, pero no suponen una amenaza real. Esto supone una enorme carga para el personal que gestiona la seguridad de la plataforma. El problema no hace más que agravarse con el crecimiento -que puede producirse rápidamente en SaaS-, creando enormes quebraderos de cabeza al personal responsable de la seguridad."

Delbare prosigue : "Alternativamente, si las empresas deciden no instalar estas herramientas, pueden adoptar en su lugar costosas soluciones de software de seguridad que sólo cubren algunos factores de la seguridad de las aplicaciones. Las empresas se quedan entonces con enormes lagunas en la seguridad de su software, a pesar de su inversión. Debido a su coste, los escáneres de vulnerabilidades se adaptan sobre todo a las grandes empresas, mientras que las PYME y las empresas del mercado medio se quedan sin una solución viable para la seguridad de su plataforma en crecimiento."

Aikido tiene la misión de simplificar la seguridad SaaS con su herramienta todo en uno que consolida varias funciones de seguridad de las aplicaciones. En lugar de soluciones inconexas, este enfoque unificado mejora el control y reduce significativamente los falsos positivos. Hasta ahora, la empresa ha ahorrado a los desarrolladores más de 1.500 días de trabajo que, de otro modo, se dedicarían a falsos positivos. Aikido clasifica las vulnerabilidades en función de su gravedad, lo que garantiza que los problemas críticos se traten en primer lugar. Además, todos los datos de seguridad permanecen dentro de la plataforma, lo que garantiza la seguridad independientemente de los cambios de personal y ayuda a la continuidad de la empresa.

Delbare prosigue : "A lo largo de mi carrera he creado varias empresas de SaaS y he perdido cientos de horas ensamblando un mosaico de herramientas necesarias para proteger una nueva plataforma. Al poner en marcha Aikido, vi una forma mejor de identificar las brechas críticas al tiempo que se reducían los 'no problemas' de distracción que hacen perder el tiempo a un ingeniero. Somos la única empresa de Europa que hace esto, lo que demuestra una energía renovada para las startups en el continente. Entre nuestros clientes se encuentran ahora startups, así como empresas que han crecido hasta superar los 300 desarrolladores, lo que se ha traducido en más de 1.000 instalaciones totales en sólo un año, una rareza en el mundo de las nuevas soluciones SaaS. De cara al futuro, queremos superar a nuestros competidores ofreciendo una solución adaptada a quienes aún no han encontrado un producto que satisfaga sus necesidades."

Kamil Mieczakowskisocio de Notion Capital , afirma: "A medida que aumenta la presión sobre las pequeñas y medianas empresas para que demuestren niveles cada vez mayores de resistencia cibernética, el panorama de las herramientas de seguridad a su disposición sigue presentando desafíos, caracterizados por la fragmentación, la complejidad y el coste. Aikido ofrece una solución integral potente y fácil de usar para la seguridad del código y la nube, que permite a cualquier empresa protegerse a sí misma y a sus clientes mediante una única herramienta capaz de transformar a cada desarrollador en un experto en seguridad. A pesar de tener solo un año de vida, la empresa ya está escalando rápidamente, y estamos encantados de apoyarlos en esta emocionante trayectoria junto a nuestros amigos de Connect Ventures y un increíble grupo de inversores ángeles y asesores."

Pietro Bezzacofundador y socio gerente de Connect Ventures, afirma: "En este nuevo mundo del software B2B, las empresas buscan productos SaaS que combinen eficacia con eficiencia, rentabilidad, simplicidad y concentración. Estamos en la era del Gran Paquete. Impulsados por la necesidad de eficiencia, los clientes están consolidando software de soluciones puntuales en suites de software completas. La plataforma todo en uno Aikido para la seguridad del software encaja muy bien en este nuevo marco. No podríamos estar más encantados de apoyar a Willem, Roeland y Felix en la democratización del acceso a las mejores herramientas de seguridad para el tamaño y presupuesto de cada empresa."

Aikido ofrece la forma más rápida para que una empresa SaaS en crecimiento proteja su plataforma. La aplicación ofrece una incorporación rápida y orientada al cliente con una vista instantánea de todas las vulnerabilidades críticas que deben resolverse, normalmente en solo unos minutos, lo que permite a los usuarios centrarse en las funciones empresariales principales. Con una reducción del ruido sin precedentes, Aikido es capaz de reducir enormemente el número de falsos positivos. Adopta un enfoque de "desplazamiento a la izquierda", cuyo objetivo es evitar que los problemas de seguridad entren en el código, lo que significa que si algo va mal durante el proceso de desarrollo, puede solucionarse antes de que se produzca cualquier infracción o de que el código llegue a producción.

Diseñado para empresas SaaS, Aikido es un componente crucial para cumplir las normas de conformidad más importantes del sector, como SOC2, ISO 27001, CIS, HIPAA y la próxima directiva europea NIS 2.

Acerca de Aikido Security

Aikido es una solución todo en uno que reúne múltiples aspectos de la seguridad de las aplicaciones en una plataforma intuitiva. Este enfoque inclusivo proporciona un mayor control a los usuarios finales, reduciendo drásticamente el número de falsos positivos durante las comprobaciones de seguridad. Aikido está fundada por Willem Delbare (antiguo fundador de Teamleader y Officient), Roeland Delrue (antiguo Showpad) y Felix Garriau (antiguo nexxworks) y respaldada por Notion Capital, Connect Ventures y Syndicate One.

Aikido Security obtiene la certificación ISO 27001:2022

Estamos orgullosos de anunciar que Aikido Security ha obtenido recientemente la certificación ISO 27001:2022. Este es un gran hito para nosotros y demuestra nuestro compromiso con la seguridad de la información.

¿Qué es la norma ISO 27001:2022?

ISO 27001 es una norma reconocida mundialmente para el establecimiento y certificación de un Sistema de Gestión de Seguridad de la Información (SGSI). La versión 2022 de esta certificación garantiza que Aikido Security está alineada con las mejores prácticas actuales en la gestión de la seguridad de la información. Elegimos específicamente la versión 2022 (sobre las versiones 2013 y 2017), ya que esta nueva versión se centra más en la codificación segura, la detección de amenazas, etc. Estos son elementos que consideramos importantes y relevantes para una empresa de software.

La obtención de la certificación ISO 27001:2022 es un logro importante para Aikido Security. Pone de relieve nuestra dedicación a ofrecer soluciones seguras y fiables a nuestros clientes.

WillemDelbare, CEO de Aikido Security.

¿Qué motivó a Aikido a obtener la certificación ISO 27001?

Somos un desafío en el ámbito de la seguridad y una de las primeras cosas que pedimos a los nuevos clientes es que nos den acceso de lectura a su código base. Eso es muy importante. Y entendemos - y estamos de acuerdo - que es un gran problema.

Para que los clientes nos confíen cómodamente su código base, tienen que confiar en nosotros como empresa y en nuestro producto. Cumplir la norma ISO 27001 es un gran paso adelante para generar y demostrar esa confianza.

Lo que aprendimos en el camino hacia la conformidad con la norma ISO 27001

En una futura entrada del blog expondré mis principales conclusiones, pero quiero aprovechar esta oportunidad para compartir algunas breves ideas sobre nuestro viaje.

Nuestro camino hacia la ISO 27001:2022

Superamos todo el proceso en unos seis meses. Anteriormente habíamos implantado la SOC 2, por lo que ya disponíamos de muchas políticas, documentos y buenas prácticas. Esto nos permitió reutilizar y aplicar gran parte de ellos a nuestra ISO.

Como creemos firmemente en el uso de la herramienta adecuada para el trabajo, aprovechamos la oportunidad de adoptar un enfoque moderno y utilizamos Vanta, que automatiza gran parte del trabajo necesario para obtener la ISO 27001.

Conseguir la ISO 27001:2022 exige paciencia y compromiso. Es esencial rodearse de socios fiables y reunir conocimientos de antemano.

Roeland Delrue, COO & CRO de Aikido Security.

El proceso de alto nivel

1. Auditoría interna (preauditoría)

Puede considerar la auditoría interna como un "ensayo general" o una "auditoría simulada", para asegurarse de que está preparado para realizar las auditorías "reales". La auditoría interna garantiza que no se ha pasado por alto ningún aspecto obvio que no se pueda corregir en las fases posteriores.

Consejo rápido: Utilice un buen pre-auditor interno o externo. Esto le ayudará a configurarse correctamente. A menos que tenga experiencia relevante y demostrada en ISO, probablemente sea mejor contratar a un preauditor externo. Aprovechar su experiencia será muy valioso.

2. Auditoría de la fase 1

La etapa 1 es en gran medida una "auditoría de mesa" o revisión de la documentación

Esta auditoría consiste en una revisión exhaustiva de la documentación. Un auditor externo de la norma ISO 27001 revisa las políticas y procedimientos para garantizar que cumplen los requisitos de la norma ISO y del propio Sistema de Gestión de la Seguridad de la Información (SGSI) de la organización.

3. Auditoría de la fase 2

La fase 2 es una auditoría completa del sistema con muchas pruebas de control

El auditor realiza pruebas para comprobar que el Sistema de Gestión de la Seguridad de la Información (SGSI) se ha diseñado e implantado adecuadamente y funciona correctamente. El auditor también evaluará la imparcialidad e idoneidad de los controles de la organización para determinar si los controles se han implantado y funcionan eficazmente para cumplir los requisitos de la norma ISO 27001.

4. Certificación

Una vez que haya corregido o elaborado un plan de acción para sus no conformidades, estará listo para la validación. Las no conformidades de la norma ISO 27001 se clasifican en menores, mayores u oportunidades de mejora (OFI). Por supuesto, es fundamental demostrar que se han corregido o que se está en vías de corregir todas las no conformidades mayores.

Y luego... es hora de obtener tu certificado 🎉🥳

¿Cuánto se tarda en cumplir la norma ISO 27001?

No se puede hacer en menos de dos meses. Y eso suponiendo que tengas todo listo para empezar, incluido un pentest y un auditor.

Incluso entonces, es posible que necesite algunos meses para asegurarse de que se producen suficientes eventos de seguridad de la información, ya que algunos procesos sólo pueden tener lugar cuando se produce un determinado evento (por ejemplo, la incorporación o la baja de un empleado).

También tiene que demostrar que puede remediar las no conformidades y demostrar que es capaz de reunir pruebas. Este proceso implica identificar el suceso, registrarlo y clasificarlo, y documentar exhaustivamente el suceso de seguridad de la información.

¿Cuánto cuesta cumplir la norma ISO 27001?

Dependiendo de lo exhaustivos que sean la auditoría previa y el pentest, todo el proceso le costará normalmente entre 20.000 y 50.000 USD.

Tendrá que pagar lo siguiente:

- Preauditor

- Pentest (puede aprovecharlo de otras pistas de cumplimiento, por ejemplo, si ya está haciendo uno para SOC 2)

- Licencia de la plataforma de cumplimiento (recomendamos encarecidamente su uso)

- Auditor

- Licencias de escáner de vulnerabilidades y/o malware (por ejemplo, Aikido Security)

El coste depende en gran medida de múltiples factores, entre los que destacan:

- El tamaño de su empresa (si tiene muchos empleados, procesos, oficinas, desarrolladores,... los costes de auditoría aumentan drásticamente).

- Coste del pentest (entre 3.000 y 30.000 dólares, dependiendo del tipo de pentest que se realice y de quién lo lleve a cabo).

- Profundidad de las auditorías

- Plataforma de cumplimiento (por ejemplo, Vanta)

Gestión de la vulnerabilidad técnica ISO 27001:2022

¿En su propio camino hacia la certificación ISO27001:2022? Aikido Security satisface todas las necesidades técnicas de gestión de vulnerabilidades para aplicaciones ISO 27001:2022. También sincronizamos con Plataformas de Monitoreo de Cumplimiento (como Vanta) para asegurar que su información de vulnerabilidad esté siempre actualizada. Esto significa que puede confiar en una evaluación precisa de los riesgos y en una corrección eficaz.

Solicite nuestro informe

No dude en solicitar nuestro propio informe ISO 27001:2022 directamente en nuestro centro de confianza.

Cómo el director de tecnología de StoryChief utiliza Aikido Security para dormir mejor por la noche

¿Pierdes el sueño imaginando a malos actores infiltrándose en el código de tu nueva e increíble startup? Ya no. Aikido Security ha diseñado la seguridad de las startups para que sea asequible, eficiente y satisfaga las necesidades de los directores de tecnología. Echemos un vistazo a cómo Aikido transformó la postura de seguridad de StoryChief.

Nos encanta conocer las experiencias de nuestros clientes y socios, especialmente en torno a la seguridad de las startups. Hace poco hablamos con el cofundador y director de tecnología de StoryChief, Gregory Claeyssens, y nos encantó conocer su historia de éxito con Aikido Security. En este caso de cliente, desglosaremos esa conversación para mostrarle cómo Aikido mejoró la postura de seguridad de StoryChief. Y, al hacerlo, cómo permitió a Gregory equilibrar su vida laboral y personal, es decir, ¡dormir mejor por la noche! (CTOs, ¡seguro que suena bien!)

💡 BTW, no olvides descargar nuestro caso de cliente StoryChief/Aikido al final de esta entrada de blog.

¿Qué es StoryChief?

Fundada en 2017 y con sede en Gante (Bélgica), StoryChief es una startup que ofrece una solución de marketing de contenidos todo en uno fácil de usar. StoryChief permite a las agencias de marketing y a los equipos de contenidos agilizar su producción y gestión de contenidos. O, como dice StoryChief, "acabar con el caos de contenidos".

La plataforma colaborativa e intuitiva de StoryChief incluye herramientas de planificación de contenidos, distribución, programación y escritura con inteligencia artificial. Ha llamado mucho la atención. En particular, StoryChief ha recaudado 5,7 millones de dólares en financiación. Este es un testimonio de su enfoque innovador para proporcionar soluciones integrales de marketing de contenidos. En la actualidad, StoryChief cuenta con un gran equipo de desarrollo. Además, su logotipo es un simpático perezoso.

💡 Obtén más información sobre StoryChief y lo que ofrece visitando su sitio web: https://www.storychief.io.

Retos de seguridad de las startups

A medida que StoryChief crecía, la gestión de la seguridad de su base de código, repositorios e infraestructura se hacía cada vez más compleja. Gregory y su equipo se vieron en la difícil tesitura de adelantarse a posibles vulnerabilidades de seguridad.

Estar por detrás de la curva de seguridad: La gestión de su postura de seguridad se volvió cada vez más preocupante. A Gregory le preocupaba estar pasando por alto algo crucial. Eso le generaba estrés y preocupaciones innecesarias.

Utilizar herramientas de seguridad incompletas y caras: StoryChief utilizaba herramientas de seguridad que proporcionaban cierta tranquilidad. Pero había dos obstáculos principales. No cumplían todos los requisitos de seguridad de Gregory y no se centraban en las necesidades del director de tecnología. Además, se produjo un cambio inesperado en los precios por parte de su principal proveedor de herramientas de seguridad.

Sobrecarga de notificaciones: Las notificaciones deben ser útiles y pertinentes. Sin embargo, el uso de múltiples herramientas de seguridad provocó una sobrecarga de notificaciones. Esto dio lugar a tres resultados:

- Algunas notificaciones carecían de información contextual y de precisión,

- Un número abrumador de notificaciones se convirtió en ruido blanco y, por tanto, ignorable (simplemente carecían de valor).

En pocas palabras, la ineficacia drenaba valiosos recursos y tiempo. Pero, a pesar de estos vientos en contra, Gregory gestionó la seguridad con eficacia y no experimentó ningún incidente de seguridad importante. Sin embargo, se sentía intranquilo por las limitaciones y los costes de sus herramientas existentes. Posteriormente, esto le impulsó a buscar una solución mejor.

Cómo ayudó Aikido Security a mejorar la seguridad de StoryChief

El viaje de StoryChief hacia una mejor postura de seguridad les llevó a Aikido Security, que también permitió a StoryChief pasar de un enfoque de seguridad reactivo a uno proactivo.

Sin precios desagradables: La seguridad en las startups debe ser asequible, y Aikido tiene un precio asequible para las startups. Esto ofreció a StoryChief una solución rentable. Al mismo tiempo, Aikido aumentó su confianza en la seguridad gracias a las dos ventajas siguientes.

Soy director de tecnología, no ingeniero de seguridad: Las diversas herramientas que StoryChief había estado utilizando se dirigían principalmente a los ingenieros de seguridad. Sin embargo, a diferencia de esas herramientas, Aikido adapta sus funciones y reglas a las necesidades específicas de los directores de tecnología y los desarrolladores. Aikido también proporciona un flujo continuo de nuevas reglas y funciones diseñadas específicamente para ayudar a los directores de tecnología.

Dime cuándo es importante y relevante: Uno de los puntos fuertes de Aikido es la reducción de falsos positivos. Las alertas específicas de Aikido, por lo tanto, proporcionan a StoryChief información real y procesable en lugar de notificaciones abrumadoras e ignorables.

Propiedad compartida: No solo eso, las notificaciones de Aikido se comparten automáticamente con el equipo de desarrollo a través de Slack, lo que fomenta la transparencia y la responsabilidad compartida en materia de seguridad. De este modo, Aikido también proporcionó un resultado de trabajo en equipo. Ayudó a Gregory con su objetivo de crear un esfuerzo más centrado en el equipo para gestionar la postura de seguridad.

StoryEl Director Técnico resume el impacto de Aikido

"Aikido era exactamente lo que buscaba desde hacía tiempo: la combinación de funciones, el hecho de estar centrado en las startups y el precio de entrada. Aikido ha hecho que el equipo sea consciente de los problemas de seguridad. Ha creado un sentido de responsabilidad compartida, involucrando a todos en el mantenimiento de nuestra postura de seguridad."

El aikido como seguro de inicio de actividad

Aikido Security es como una póliza de seguro para la seguridad de StoryChief. Ofrece presupuestabilidad y precisión. Aikido también ofrece un enfoque claro en lo que realmente importa para Gregory y su equipo. Con Aikido, StoryChief no sólo ha mejorado su postura de seguridad, sino que también ha capacitado al equipo del director de tecnología para asumir la propiedad y trabajar de forma transparente. Aikido proporciona la consolidación ordenada y la priorización de la información necesaria para abordar los problemas de seguridad.

Y lo que es más importante, ha dado a Gregory un alto nivel de confianza en la seguridad del producto:

"Siempre quedan puntos vulnerables -es normal-, ¡pero con el Aikido al menos lo sé! Tengo una idea muy buena de nuestra postura de seguridad".

Descargar el caso de StoryChief

Descargue su propia copia del caso de cliente de StoryChief X Aikido Security:

¿Qué es un CVE?

Es muy probable que haya oído hablar de "CVE", que significa Common Vulnerabilities and Exposures (vulnerabilidades y exposiciones comunes). Los CVE se enumeran en una enorme base de datos que rastrea los problemas de seguridad informática conocidos. Esto facilita el acceso y la consulta. Por tanto, si oyes a alguien hablar de un CVE -o de un registro CVE- significa que el fallo de seguridad es conocido y ya ha sido catalogado.

El objetivo del seguimiento de los CVE es el siguiente: compartir y catalogar los fallos de seguridad conocidos permite a los responsables de ciberseguridad priorizar y abordar las vulnerabilidades, al tiempo que se mejora la seguridad de la nube, el código y cualquier otro sistema informático.

Básicamente, el sistema CVE proporciona un lenguaje común y un punto de referencia. Pero, y este es el gran "pero", ten en cuenta que mi problema puede no ser el tuyo.

¿Quién mantiene la base de datos CVE?

La corporación MITRE supervisa el sistema CVE, y todos los registros CVE son gratuitos para que el público los busque y utilice. La Agencia de Ciberseguridad y Seguridad de las Infraestructuras (CISA) contribuye a su financiación. Las entradas CVE son breves y concisas: no contienen datos técnicos exhaustivos. Las entradas de CVE tampoco comentan las correcciones, riesgos e impactos. Los detalles concretos se registran en otras bases de datos. Algunos ejemplos son la Base de Datos Nacional de Vulnerabilidades de EE.UU. (NVD) y la Base de Datos de Notas de Vulnerabilidad CERT/CC.

¿Qué aspecto tiene una identificación CVE?

Un CVE ID es como un número de serie. Cuando vea una entrada CVE, verá el ID CVE, que tiene el siguiente aspecto: "CVE-YYYY-#####".

¿Qué incluye un registro CVE?

Un registro CVE incluye la siguiente información:

- ID CVE

- Descripción

- Referencias

- Asignación de CNA

- Fecha de creación del registro

Los registros de CVE también incluyen algunos elementos heredados, que no son relevantes para las nuevas entradas: fase, votos, comentarios, propuestas.

¿Cómo encuentran vulnerabilidades y exposiciones?

Cualquiera puede denunciarlos, desde una empresa tecnológica hasta un usuario curioso. Algunos incluso ofrecen recompensas por encontrar e informar de estos problemas. Si se trata de software de código abierto, todo gira en torno al apoyo de la comunidad.

Una vez que se informa de una vulnerabilidad, un CNA le da un ID CVE, escribe una breve descripción y añade algunas referencias. A continuación, se publica en el sitio web de CVE. A veces, incluso obtienen un ID antes de que el problema se haga público. Así se mantiene a raya a los malos.

Ahora bien, no todos los temas reciben una CVE. Por supuesto, ¡hay normas! Se aplican tres criterios principales:

- Independientemente solucionable. Esto significa que el fallo es solucionable, independiente e irrelevante para otros fallos.

- Reconocido por el proveedor. Esto significa que el proveedor reconoce que el fallo existe y que podría afectar negativamente a la seguridad. Otra opción es disponer de un informe de vulnerabilidad compartido que incluya una descripción del impacto negativo del fallo y de cómo viola la política de seguridad del sistema.

- Afecta a una sola base de código. Si afecta a más de un producto, se crean CVE independientes. La idea es crear registros CVE lo más aislados posible.

¿Cómo puedo encontrar los registros del CVE?

En primer lugar, la información del CVE es gratuita y está a disposición del público. Es una buena noticia.

La forma más fácil de encontrar los CVE más recientes es seguir @CVEnew en X. Este feed se actualiza constantemente con tweets sobre múltiples CVE nuevos cada día. Ayer mismo miré y ¡había más de 80 nuevos CVEs! Si lo sigues, ¡tu feed estará lleno de ellos!

¿Qué le parece una forma más completa de encontrar los registros anteriores de CVE? Si quieres todos los registros desde 1999 o un año en particular, o incluso buscar por tema, sólo tienes que ir a CVE.org/Downloads. Los archivos masivos están ahora en formato JSON 5.0 y pueden descargarse a través de un repositorio GitHub. (Nota: el sistema de archivos anterior dejará de estar disponible el 1 de enero de 2024).

CVEdetails.com dispone de una versión en línea de la base de datos muy fácil de usar , ¡con actualizaciones diarias!

¿Cómo relacionar sus bibliotecas con el CVE adecuado?

Cuando se analiza una vulnerabilidad se quiere recuperar el CVE correcto. Para asegurarse de que tiene el CVE correcto, la mejor práctica es comprobar el número de versión y el nombre del paquete. Hay muchas herramientas, como Trivy, que hacen esto automáticamente por usted. (Aikido aprovecha Trivy para algunas de estas funcionalidades).

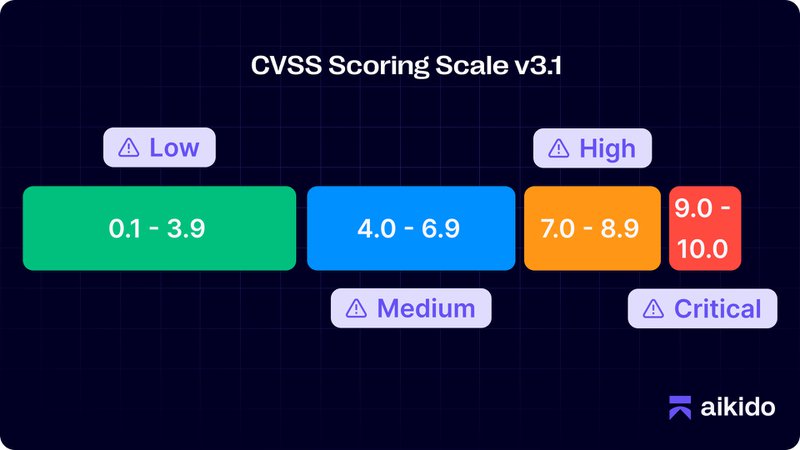

Sistema común de puntuación de vulnerabilidades - CVSS

El NVD y otros utilizan el Sistema de Puntuación de Vulnerabilidades Comunes (CVSS), que determina la gravedad de una vulnerabilidad o una exposición. Es como un boletín de calificaciones para los problemas de seguridad, que va de 0,0 (no es gran cosa) a 10,0 (gran problema). Así, cada entrada CVE tiene una puntuación CVSS.

¿Cómo se calcula la puntuación CVSS?

La puntuación CVSS se calcula con una fórmula basada en métricas de vulnerabilidad. La puntuación CVSS se obtiene a partir de las puntuaciones de estas tres áreas: Base, Temporal y Ambiental. La puntuación Base es obligatoria y el punto de partida y tiene subpuntuaciones de impacto y explotabilidad. A continuación, la puntuación Temporal puede calcularse a partir de la Base. A continuación, la puntuación Ambiental puede calcularse a partir de la Temporal. Estos cálculos conducen a la puntuación CVSS global.

¡Algo para los frikis de las fórmulas! Compruebe cómo funcionan el sistema de puntuación y la calculadora CVSS. Averigüe cuáles son los cálculos y qué métricas precisas crean cada puntuación. Vector de ataque Complejidad del ataque. ¡Mucha diversión!

¿Qué es la escala de puntuación CVSS?

La escala de puntuación CVSS actual (v3.1) incluye cinco categorías:

- 9,0 - 10,0 = Crítico

- 7,0 - 8,9 = Alto

- 4,0 - 6,9 = Media

- 0,1 - 3,9 = Bajo

- 0,0 = Ninguna

Descargue una copia de la guía del usuario completa del sistema de puntuación CVSS.

¿Cómo puedo encontrar la puntuación CVSS de un registro CVE?

Es muy fácil. Cuando esté en la base de datos en línea, cada página de registro CVE tiene un enlace a la puntuación CVSS del NVD. Sólo tiene que hacer clic y listo. Por ejemplo, utilizando el CVE-2023-40033 de antes en este post, cuando hacemos clic en "Puntuaciones CVSS" (esquina superior derecha del registro) nos enteramos de que esta vulnerabilidad tiene una puntuación de 7,1 (Alta).

¿Qué es un CWE?

Common Weakness Enumeration, o CWE, es una lista de debilidades comunes de software y hardware. CWE es un recurso desarrollado por la comunidad y proporciona normalización para el tipo y alcance de las debilidades.

Citando a MITRE, "el principal objetivo de CWE es detener las vulnerabilidades en su origen... para eliminar los errores más comunes antes de que se entreguen los productos". CWE también ofrece a los desarrolladores un marco para debatir y actuar contra las amenazas a la seguridad, al tiempo que se asocia a las bases de datos de vulnerabilidades (por ejemplo, CVE).

¿En qué se diferencia de CVE? La CWE se centra en la debilidad subyacente que podría dar lugar a una vulnerabilidad. Por su parte, CVE describe las vulnerabilidades reales. Al igual que CVE, CWE también tiene puntuación de gravedad a través de CWSS y CWRAF.

Echa un vistazo a los 25 CWE más peligrosos para 2023.

¿Qué puedo hacer para mantener una postura de seguridad sólida?

No siga ciegamente las puntuaciones CVSS para establecer sus prioridades de seguridad

¿Son todos los CVE un problema para usted? No. Son información, pero como mucha información, no todas las CVE serán relevantes para su contexto. E, incluso para los que puedan parecerlo, hay muchas situaciones en las que incluso los CVE con puntuaciones CVSS altas pueden no ser relevantes o un riesgo para usted:

- Nivel de impacto empresarial: Una vulnerabilidad, a pesar de tener una puntuación CVSS alta, no supone un riesgo significativo para las operaciones empresariales específicas de la organización, los datos de los clientes o el sistema crítico. O bien, una evaluación de riesgos u otra herramienta determina que otros factores (por ejemplo, que no se pueda acceder a una función) superan en importancia a la puntuación CVSS.

- Sistemas únicos: Cuando se utiliza software personalizado o único, las puntuaciones CVSS pueden no reflejar con precisión el riesgo real asociado a las vulnerabilidades en sistemas específicos.

- Limitación de recursos: Le encantaría arreglar todas las vulnerabilidades CVSS de alta puntuación, pero tiene que ser realista. Priorice antes de invertir toneladas de recursos en algo que no es rentable.

- Ya está cubierto: Es posible que ya disponga de defensas sólidas. Incluso si una vulnerabilidad obtiene una puntuación alta, puedes decidir que no merece la pena darle bombo si ya tienes salvaguardas que la mantienen bajo control.

- Conocimiento de las ECM: Esté atento a las ECM que puedan afectar a sus prestaciones.

Obtenga un escáner de vulnerabilidades

También están apareciendo nuevas plataformas que le ayudan a detectar tendencias emergentes: eche un vistazo a Fletch, especializada en la velocidad de concienciación y la contextualización de amenazas. Nessus analiza más de 59.000 CVE. Nexpose utiliza su propio sistema de puntuación, que tiene en cuenta la antigüedad de las vulnerabilidades y qué tipo de parches y soluciones se han aplicado ya. Nmap y OpenVAS son escáneres de vulnerabilidades de código abierto.

Mientras tanto, ¿por qué no probar también Aikido Security para controlar y mejorar su postura general de seguridad? ¡Pruebe Aikido gratis!

Adelántate a la CurVE

Lo que ocurre con los CVE es que se refieren al PASADO, es decir, a vulnerabilidades y exposiciones que ya se han producido. Eso significa que los malos actores a veces tienen tiempo de hacer daño antes de que usted tenga tiempo de reaccionar. Además de utilizar un escáner de vulnerabilidades, asegúrese de tomar medidas para gestionar el riesgo. Esto puede incluir asegurarse de que los parches están actualizados y llevar a cabo pruebas de penetración.

TL;DR sec ofrece un buen desglose de la cadena de suministro de software y, lo que es más importante, cómo asegurar cada etapa.

Además, nos gusta mantener informados a los usuarios de Aikido (gratuitos y de pago) y a nuestros seguidores de LinkedIn con publicaciones relevantes en LI. Por ejemplo, aquí hay un post reciente que hemos puesto sobre CVE-2023-4911 - el bug (no tan gracioso) Looney Tunables.

Compruebe su código en busca de los exploits más comunes

Utilice los 10 puntos débiles más comunes (OWASP ) y los puntos de referencia de cumplimiento de CIS para comprobar su código. Estas herramientas estándar te ayudan a hacer frente a los puntos débiles más comunes (OWASP) y a las configuraciones de referencia para la ciberseguridad (CIS).

Comprueba cómo puntúas directamente en Aikido: Informe CIS / Informe OWASP Top 10

Mejores herramientas para la detección del final de la vida: Clasificación 2025

Las organizaciones se enfrentan hoy a la urgente tarea de abordar los riesgos derivados del software y el hardware obsoletos, a medida que las ciberamenazas se vuelven más sofisticadas. Detectar y abordar los sistemas al final de su vida útil (EOL) es cada vez más vital para mantener la seguridad.

La detección del final de la vida útil identifica el software o hardware que los proveedores ya no soportan, haciéndolos susceptibles a vulnerabilidades de seguridad. Ignorar estos componentes obsoletos puede dar lugar a graves brechas de seguridad, problemas de cumplimiento normativo e interrupciones operativas.

Afortunadamente, ahora existen herramientas avanzadas que agilizan la detección de EOL y ayudan a las organizaciones a mantener una seguridad sólida. Exploremos las principales herramientas de detección de EOL para 2025, que le guiarán a través de las complejidades de la gestión de EOL.

Comprender la detección del final de la vida (EOL)

La detección del fin del ciclo de vida se centra en identificar el software o hardware que los proveedores ya no soportan. Sin las actualizaciones de los proveedores, estos sistemas se vuelven vulnerables a nuevas amenazas de seguridad e incompatibilidades.

El mantenimiento de la seguridad y el cumplimiento de la normativa en la infraestructura de TI requiere una detección eficaz de la fecha de caducidad. Los componentes obsoletos pueden convertirse en importantes riesgos para la seguridad debido a la falta de actualizaciones que solucionen vulnerabilidades conocidas. Los atacantes suelen atacar estos sistemas y aprovechar los fallos para obtener acceso no autorizado o interrumpir las operaciones.

Por otra parte, el uso de software o hardware no compatible puede dar lugar a infracciones de la normativa, ya que muchas normativas exigen sistemas actualizados. Ignorar los componentes EOL puede acarrear multas, daños a la reputación y pérdida de confianza.

La detección eficaz de la EOL implica:

- Detección exhaustiva de activos: Identificación de todo el software y hardware de la organización, incluidos los dispositivos locales, en la nube y de punto final.

- Supervisión continua: Escaneado periódico en busca de componentes obsoletos o no compatibles, ya que las fechas de fin de vida útil pueden variar según el proveedor y el producto.

- Evaluación de riesgos: Evaluación del impacto de los componentes EOL en la seguridad, teniendo en cuenta factores como la criticidad y la sensibilidad de los datos.

- Planificación de soluciones: Creación de una estrategia para migrar, actualizar o retirar los sistemas EOL, priorizando en función del riesgo y las necesidades empresariales.

La implantación de una sólida estrategia de detección de EOL ayuda a las organizaciones a gestionar los riesgos derivados de los componentes obsoletos, mejorando la seguridad y garantizando el cumplimiento de la normativa. Herramientas como Aikido Security ofrecen detección automática de EOL, integrándose con los sistemas de seguridad existentes para proporcionar una protección continua.

Principales herramientas de detección del final de la vida útil para 2025

Para elegir las herramientas adecuadas de detección del fin del ciclo de vida es necesario identificar soluciones que ofrezcan una sólida gestión de activos y conocimientos sobre el estado del ciclo de vida del software. Las siguientes herramientas agilizan los procesos al tiempo que minimizan los riesgos derivados de una tecnología obsoleta.

1. Seguridad en el Aikido

Aikido Security se integra a la perfección con los procesos de desarrollo y ofrece un análisis preciso del código y los contenedores para identificar los componentes que están a punto de llegar al final de su vida útil. Diseñado para entornos nativos en la nube, minimiza las interrupciones y ofrece información crucial sobre el ciclo de vida.

2. Tenable.io

Tenable.io ofrece una supervisión completa de activos, comprobando continuamente la infraestructura de TI en busca de software obsoleto. Proporciona una visión centralizada de los ciclos de vida del software, facilitando la gestión proactiva de los activos sin soporte. Esta herramienta es eficaz para organizaciones con amplios entornos locales y en la nube.

3. NinjaOne RMM

NinjaOne RMM automatiza la detección de sistemas operativos y aplicaciones de terceros que han llegado al final de su vida útil. Su plataforma centraliza la gestión de activos de TI, mejorando la eficiencia en la identificación y tratamiento de componentes obsoletos. Las funciones intuitivas de generación de informes simplifican la gestión del ciclo de vida.

4. Qualys

Qualys ofrece un enfoque basado en la nube para identificar sistemas y aplicaciones no compatibles. Sus funciones de análisis garantizan una cobertura completa y ofrecen información práctica para la corrección. Se integra sin problemas en los marcos de seguridad existentes, mejorando la gestión del ciclo de vida.

Herramientas de detección de EOL de código abierto

Las soluciones de código abierto como OpenVAS ofrecen información valiosa sobre los ciclos de vida del software, identificando componentes no compatibles en diversos sistemas. Su adaptabilidad lo convierte en un activo valioso para organizaciones con necesidades únicas.

endoflife.date recopila las fechas EOL y los ciclos de vida de soporte de varios productos de software, con una API para facilitar la integración, garantizando el acceso oportuno a la información del ciclo de vida.

En conjunto, estas herramientas permiten a las organizaciones gestionar con precisión la detección del final de la vida útil. Elegir la herramienta adecuada mejora la seguridad y mantiene la conformidad, protegiendo su entorno de riesgos tecnológicos obsoletos.

Cómo elegir la herramienta adecuada de detección de EOL

Para elegir la herramienta de detección del fin del ciclo de vida adecuada es preciso conocer las necesidades y la infraestructura de su organización. Tenga en cuenta la escala y complejidad de su red. Los sistemas más grandes pueden necesitar soluciones integrales para el seguimiento de activos complejos, mientras que las redes más pequeñas podrían beneficiarse de herramientas simplificadas con precisión específica.

Dé prioridad a las herramientas que se integran con los sistemas de seguridad y gestión de TI existentes, garantizando un flujo fluido de información y potenciando las medidas de seguridad actuales. Las herramientas que admiten configuraciones de API flexibles permiten soluciones a medida que se adaptan a los requisitos operativos.

La automatización es crucial. Las herramientas que automatizan la detección de componentes no compatibles y facilitan una rápida corrección mejoran la eficacia operativa, reducen la intervención manual y permiten a los equipos de seguridad centrarse en iniciativas estratégicas.

Factores clave para evaluar las herramientas de detección de EOL

Cuando evalúe las herramientas, tenga en cuenta estos aspectos para una cobertura completa y una gestión eficaz:

- Visibilidad holística de los activos: Elija herramientas que supervisen varias plataformas, incluidos los sistemas locales, en la nube y de punto final, garantizando que todos los componentes se incluyan en la gestión del ciclo de vida.

- Precisión en la identificación: Opte por soluciones que identifiquen con precisión los sistemas y programas EOL, reduciendo los falsos positivos y centrándose en las vulnerabilidades reales.

- Análisis exhaustivo de riesgos: Seleccione herramientas que proporcionen información detallada sobre los componentes no compatibles y los riesgos asociados, facilitando una priorización eficaz de las vulnerabilidades.

Centrarse en estos criterios ayuda a seleccionar una solución que satisfaga las necesidades inmediatas y se adapte al crecimiento futuro, garantizando una seguridad y conformidad sostenidas a medida que evoluciona la tecnología.

Implantación de una estrategia eficaz de detección de EOL

Crear una estrategia sólida de detección de EOL es clave para asegurar la infraestructura de TI. Empiece por recopilar un catálogo detallado de todos los activos tecnológicos y actualícelo periódicamente para gestionar con eficacia los retos del ciclo de vida.

Evaluar sistemáticamente el panorama tecnológico para identificar los componentes no compatibles. Programar evaluaciones automatizadas para garantizar una cobertura completa, centrándose en identificar los elementos actuales y los que pronto dejarán de serlo para intervenir a tiempo.

Buenas prácticas para gestionar los riesgos de la extinción

La gestión de los riesgos del fin de la vida útil requiere un plan detallado de transición de los sistemas obsoletos, que tenga en cuenta los plazos y recursos para las actualizaciones o sustituciones.

En el caso de los sistemas que deben permanecer activos a pesar de carecer de soporte, mejore la seguridad mediante medidas provisionales como la restricción del acceso o la aplicación de mejoras temporales de seguridad hasta que sea viable una solución permanente.

El éxito en la gestión de EOL también depende de la colaboración entre los equipos de TI y de seguridad. Coordine los esfuerzos para evaluar y abordar los riesgos en función de la vulnerabilidad y la importancia de cada sistema, garantizando una corrección oportuna y eficaz.

El futuro de la detección al final de la vida

El futuro de la detección del final de la vida útil estará muy influido por la inteligencia artificial y los algoritmos predictivos. Estas tecnologías mejorarán la identificación proactiva de componentes próximos a la obsolescencia, ofreciendo información que permita a las organizaciones prepararse en consecuencia. La IA puede predecir tendencias que indiquen posibles riesgos del ciclo de vida, lo que supone una ventaja sobre los métodos tradicionales.

A medida que las infraestructuras digitales se vuelvan más complejas, la reparación automatizada será crucial. Agilizará la identificación de componentes fuera de uso y permitirá actualizaciones o sustituciones sin fisuras, facultando a los equipos informáticos para gestionar eficientemente vastas redes.

Las metodologías nativas de la nube adaptarán la detección EOL a las pilas de TI modernas, aprovechando la escalabilidad y adaptabilidad de la nube para la gestión del ciclo de vida. A medida que las organizaciones utilicen cada vez más tecnologías en la nube, la integración de la detección de EOL en estos entornos se convertirá en una ventaja clave.

Nuevas tendencias en la gestión de la EFV

La incorporación de evaluaciones EOL en las primeras fases del desarrollo se está convirtiendo en una norma, integrando las evaluaciones del ciclo de vida en los procesos DevOps y CI/CD para abordar los riesgos durante la creación del software. La evaluación de riesgos en tiempo real también se está convirtiendo en algo esencial, mediante el uso de la supervisión avanzada para obtener información continua sobre los activos de TI y abordar rápidamente los problemas del ciclo de vida.

Las plataformas integradas que combinan la detección del final de la vida útil con la gestión integral de riesgos están ganando adeptos. Estas soluciones agilizan los procesos y mejoran la seguridad combinando la gestión del ciclo de vida con la mitigación de riesgos, logrando resultados eficientes y precisos a la hora de abordar los retos del ciclo de vida y la seguridad.

Superar los retos de la detección EOL

A menudo, las organizaciones tienen dificultades para gestionar la detección del final de la vida útil debido a la TI en la sombra y a los sistemas heredados que funcionan sin supervisión, lo que crea lagunas de seguridad. Sin una visibilidad clara, los componentes ocultos pueden eludir la detección, lo que aumenta la exposición a vulnerabilidades.

La naturaleza dinámica de los entornos informáticos modernos complica la priorización de los riesgos EOL. Las grandes organizaciones deben navegar por inventarios de activos en constante cambio, lo que dificulta centrarse en las vulnerabilidades críticas. Es necesario un marco estratégico para priorizar los riesgos con eficacia.

La escasez de recursos complica aún más el equilibrio entre la detección de EOL y otras tareas de seguridad. Los equipos de seguridad, que a menudo no dan abasto, deben gestionar la detección de EOL junto con otras prioridades, lo que exige una distribución eficaz de los recursos.

Estrategias para una detección eficaz del fin del ciclo de vida a gran escala

Para hacer frente a estos retos, las organizaciones pueden utilizar estrategias que mejoren la eficacia de la detección de EOL. La automatización puede agilizar el escaneado y la elaboración de informes, liberando al personal de seguridad para que se centre en tareas estratégicas y garantizando una supervisión exhaustiva.

La incorporación de la información sobre el fin del ciclo de vida a los marcos existentes de gestión de servicios informáticos y emisión de tickets crea un enfoque de gestión del ciclo de vida cohesivo, que facilita la actuación oportuna ante los riesgos y mejora la rendición de cuentas.

La contratación de proveedores de servicios de seguridad gestionados puede aumentar la gestión de riesgos al final de la vida útil, ofreciendo conocimientos y recursos especializados para soluciones personalizadas a problemas complejos del ciclo de vida. Aprovechar la experiencia externa refuerza las capacidades internas, garantizando estrategias integrales de detección al final de la vida útil.

A medida que la tecnología sigue evolucionando, la detección eficaz del fin del ciclo de vida sigue siendo un componente de seguridad fundamental. Mediante el uso de las herramientas adecuadas y las mejores prácticas, las organizaciones pueden gestionar las complejidades de EOL, garantizando la seguridad y el cumplimiento de la infraestructura de TI. Simplifique su seguridad y agilice la detección EOL con la prueba gratuita de Aikido hoy mismo, y céntrese en crear un gran software.

Las 3 principales vulnerabilidades de seguridad de las aplicaciones web en 2024

Hemos aislado las 3 principales vulnerabilidades críticas de seguridad de aplicaciones web a las que se enfrentan los usuarios de Aikido. Esta guía describe cuáles son, por qué son tan comunes y cómo solucionarlas, junto con algunas otras que no hemos podido ignorar.

Si los aborda a tiempo y con eficacia, ya estará muy por delante en la lucha por mantener su aplicación web segura contra la ciberdelincuencia.

1. Vulnerabilidad de código más común y crítica (SAST)

Las pruebas estáticas de seguridad de las aplicaciones (SAST) son un método de comprobación que analiza el código fuente en busca de vulnerabilidades en una fase temprana del ciclo de desarrollo. Se denomina método de caja blanca porque el probador conoce el funcionamiento de la aplicación.

Ataques de inyección NoSQL (vulnerabilidad del código: SAST)

La inyección NoSQL puede conducir a la fuga de datos, bases de datos corruptas, e incluso el compromiso completo del sistema. Lamentablemente, es una vulnerabilidad crítica de seguridad de aplicaciones web y hemos visto muchas cuentas de usuario de Aikido expuestas a ella.

¿Qué es la inyección NoSQL?

La inyección NoSQL es un tipo de ataque en el que los hackers utilizan código malicioso para manipular u obtener acceso no autorizado a una base de datos NoSQL. A diferencia de las inyecciones SQL, que se dirigen a bases de datos SQL, las inyecciones NoSQL explotan vulnerabilidades en bases de datos NoSQL como MongoDB. Pueden provocar fugas de datos, corrupción o incluso el control total de la base de datos.

¿Por qué es tan común esta vulnerabilidad?

La inyección NoSQL es común en parte debido a la creciente popularidad de las bases de datos NoSQL, especialmente MongoDB. Estas bases de datos ofrecen ventajas de rendimiento, pero plantean problemas de seguridad únicos.

Además, las bases de datos NoSQL son flexibles, ya que aceptan varios formatos, como XML y JSON. Esta flexibilidad es genial, pero puede dar lugar a vulnerabilidades de seguridad en las aplicaciones web, ya que las comprobaciones de seguridad estándar podrían no detectar entradas maliciosas adaptadas a estos formatos.

Y la gran variedad de bases de datos NoSQL, cada una con su propia sintaxis y estructura, también dificulta la creación de salvaguardas universales. Los profesionales de la seguridad deben comprender los detalles específicos de cada base de datos, lo que añade complejidad al proceso de prevención.

Peor aún, y a diferencia de las inyecciones SQL tradicionales, las inyecciones NoSQL pueden producirse en diferentes partes de una aplicación. Esto las hace aún más difíciles de detectar.

¿Cómo se puede solucionar fácilmente esta vulnerabilidad?

Utilice la validación de entradas y las consultas parametrizadas. La validación de entradas garantiza que las entradas del usuario coinciden con los tipos y formatos esperados, rechazando los valores no seguros. Las consultas parametrizadas evitan la inclusión de entradas no validadas.

En general, aplique siempre las funciones de seguridad de la base de datos, como la autenticación y el cifrado. Mantente actualizado con los últimos parches. Y asegúrate de realizar auditorías periódicas del código y las configuraciones para identificar y corregir esta y otras vulnerabilidades.

Subcampeón: Dejar funciones de depuración peligrosas en el código (vulnerabilidad del código: SAST)

Las funciones de depuración expuestas permiten un reconocimiento que ayuda a los atacantes a explotar los sistemas, a veces con importantes riesgos para la seguridad.

¿Qué son las funciones de depuración peligrosas?

Las funciones de depuración como phpinfo() pueden exponer información sensible sobre su servidor y entorno. Esto incluye la versión de PHP, detalles del sistema operativo, información del servidor, e incluso variables de entorno que podrían contener claves secretas (¡aunque definitivamente no recomendamos poner claves secretas allí en primer lugar!).

Como resultado, la detección de la estructura de su sistema de archivos a través de estas funciones de depuración podría permitir a los hackers llevar a cabo ataques de cruce de directorios si su sitio es vulnerable. Exponer phpinfo() por sí mismo no es necesariamente un alto riesgo, pero puede facilitar un poco las cosas a los atacantes. El principio es claro: cuanta menos información específica tengan los hackers sobre su sistema, mejor.

¿Por qué es tan común esta vulnerabilidad?

Esta vulnerabilidad de seguridad de las aplicaciones web se produce a menudo porque los desarrolladores utilizan estas funciones para depurar y, a veces, incluso las pasan a producción para solucionar problemas. Las publicaciones apresuradas, la falta de revisión del código y la subestimación de los riesgos contribuyen a que estas funciones queden expuestas.

¿Cómo se puede solucionar fácilmente esta vulnerabilidad?

- Revisión del código: compruebe regularmente su código para identificar y eliminar las funciones de depuración antes de desplegarlo en producción.

- Herramientas automatizadas de exploración de vulnerabilidades: utilice una herramienta, como Aikido, que pueda detectar funciones de depuración peligrosas.

- Configuraciones específicas del entorno: asegúrese de desactivar las funciones de depuración en el entorno de producción.

2. Vulnerabilidad DAST más común y crítica

Las Pruebas Dinámicas de Seguridad de Aplicaciones (DAST) son una técnica de pruebas que identifica vulnerabilidades en aplicaciones en ejecución. Se denomina método de caja negra porque se centra únicamente en el comportamiento observable. DAST le muestra qué aspecto podría tener el sistema para un atacante.

Olvido de las principales cabeceras de seguridad: HSTS y CSP (vulnerabilidad de la nube: DAST)

La falta de una implementación adecuada de HSTS y CSP hace que las aplicaciones web sean vulnerables a ataques importantes como XSS y divulgación de información.

¿Qué es la DEP?

La Política de Seguridad de Contenidos (CSP) es un mecanismo de seguridad que ayuda a derrotar varios ataques basados en el navegador, como el cross-site scripting y el clickjacking. Para ello, restringe los comportamientos de riesgo en las páginas web, como el JavaScript en línea y las funciones eval() no seguras. CSP impone valores por defecto más seguros para mantener la integridad y confidencialidad del contenido. La principal ventaja es la protección contra la inyección maliciosa de scripts.

¿Por qué es tan común esta vulnerabilidad DAST?

Es muy común descuidar HSTS y CSP, especialmente CSP y los desarrolladores a menudo priorizan la funcionalidad sobre estas cabeceras.

La CSP debería planificarse al principio del desarrollo, pero a menudo se pasa por alto. Y cuando los desarrolladores intentan implementarla o adaptarla más tarde, se producen conflictos, por lo que omiten por completo la CSP para dedicarse a otras tareas. Esto deja las aplicaciones desprotegidas y sujetas a una serie de vulnerabilidades de seguridad de las aplicaciones web.

¿Cómo se puede solucionar fácilmente esta vulnerabilidad de DAST?

- Implemente HSTS para forzar conexiones sólo HTTPS. Habilitar en el servidor a través de archivos de configuración o un WAF.

- Defina y aplique un CSP estricto adaptado a su aplicación restringiendo prácticas poco seguras como los scripts inline. Comprueba cuidadosamente la compatibilidad.

- Supervise y actualice continuamente las cabeceras a medida que evoluciona la aplicación para mantener la protección.

3. Vulnerabilidad más común y crítica de la nube (CSPM)

Las herramientas Cloud Security Posture Management (CSPM) supervisan continuamente los entornos basados en la nube para garantizar el cumplimiento de las normas de seguridad y las mejores prácticas. Las herramientas CSPM buscan errores de configuración de la seguridad y su objetivo es mitigar los riesgos.

Dejando los roles IAM de EC2 vulnerables a ataques SSRF (nube: CSPM)

Los roles IAM abiertos de EC2 pueden permitir con frecuencia a los atacantes moverse lateralmente y obtener acceso no autorizado a través de entornos en la nube. El impacto potencial de este tipo de ataque puede ser devastador.

¿Qué son los roles IAM de EC2?

Los roles IAM (Identity and Access Management) de EC2 en Amazon Web Services (AWS) delegan permisos para determinar las acciones permitidas en recursos específicos. Permiten a las instancias EC2 interactuar de forma segura con otros servicios de AWS sin tener que almacenar credenciales directamente en las propias instancias.

¿Qué es un ataque SSRF?

Un ataque de Falsificación de Peticiones del Lado del Servidor (SSRF) es aquel en el que un atacante fuerza al servidor a realizar peticiones a recursos internos como si fuera el propio servidor el que se lo pidiera. El atacante puede potencialmente acceder a sistemas no autorizados de esta manera, eludir controles o incluso ejecutar comandos. Echa un vistazo a este aterrador ejemplo de cómo un ataque SSRF se apoderó de la nube de una startup a través de un simple formulario para enviar un correo electrónico.

¿Por qué es tan común esta vulnerabilidad CSPM?

Los roles IAM de EC2 suelen ser vulnerables a los ataques SSRF debido a una mala configuración de seguridad o a roles demasiado permisivos. Hacer malabarismos con los complejos permisos en la nube es difícil y algunos desarrolladores pueden no entender del todo los riesgos. Además, el deseo de que los servicios funcionen juntos sin problemas puede empujar a los equipos a conceder más acceso del realmente necesario.

¿Cómo se puede solucionar fácilmente esta vulnerabilidad de CSPM?

Hay algunas formas sólidas de abordar los roles de EC2 y mitigar las vulnerabilidades de seguridad de las aplicaciones web SSRF. En primer lugar, aténgase al principio del mínimo privilegio: permita únicamente el acceso exacto que sea absolutamente necesario y nada más. Los roles demasiado permisivos están buscando problemas.

A continuación, utilice las herramientas integradas de AWS, como los grupos de seguridad y las ACL de red, para bloquear el tráfico y reducir las posibilidades de ataques SSRF. Cuanto más pueda limitar el acceso, mejor.

También es importante revisar y auditar periódicamente las funciones para detectar cualquier acceso innecesario que pueda introducirse con el tiempo a medida que cambian las cosas. Mantente al tanto.

Y por último, implemente herramientas de seguridad de AWS centradas específicamente en detectar y prevenir ataques SSRF antes de que causen daños. Cuantas más capas de protección, más seguro estará.

Segundo puesto: Tiempos de ejecución lambda en la nube obsoletos (nube: CSPM)

Cuando estos entornos de ejecución quedan obsoletos, pueden exponer las funciones lambda a los atacantes.

¿Qué son los tiempos de ejecución lambda obsoletos?

Los tiempos de ejecución lambda obsoletos se refieren al uso de versiones antiguas de lenguajes o entornos de programación en funciones sin servidor (lambdas). Estos tiempos de ejecución obsoletos pueden carecer de los últimos parches de seguridad o actualizaciones de funciones, lo que puede exponer las aplicaciones a vulnerabilidades de seguridad de aplicaciones web conocidas.

¿Por qué es tan común esta vulnerabilidad CSPM?

La vulnerabilidad a menudo surge de una mentalidad de "establecer y olvidar". Los desarrolladores pueden desplegar lambdas con un tiempo de ejecución específico y descuidar su actualización a medida que se publican nuevas versiones. También pueden cometer el error de asumir que los proveedores de la nube se encargan de todo el mantenimiento. Aunque AWS y Google Cloud Functions mantendrán los tiempos de ejecución con pequeños parches del sistema operativo, no realizarán actualizaciones importantes del lenguaje. Además de todo esto, la complejidad de gestionar múltiples lambdas facilita que los tiempos de ejecución obsoletos se pierdan y creen un riesgo adicional.

¿Cómo se puede solucionar fácilmente esta vulnerabilidad de CSPM?

Puedes mitigar el riesgo siguiendo tres sencillas reglas:

- Revise periódicamente qué tiempos de ejecución se utilizan y compruebe si hay actualizaciones.

- Actualice a las últimas versiones compatibles con parches de seguridad.

- Utilice herramientas de automatización para gestionar y actualizar los tiempos de ejecución siempre que sea posible.

Vulnerabilidades de seguridad de las aplicaciones web y mejores prácticas

Comprender estas vulnerabilidades de seguridad de las aplicaciones web es esencial para la seguridad del sistema, pero recuerde seguir las mejores prácticas de seguridad. Manténgase al día, aplique las correcciones adecuadas y realice un seguimiento regular para mantener su entorno seguro.

Escanee su entorno con Aikido ahora mismo para averiguar si está expuesto a alguna de estas vulnerabilidades.

Eche un vistazo a la lista de control de seguridad 2024 SaaS CTO de Aikido para obtener consejos concisos sobre más de 40 formas de mejorar la seguridad de su personal, procesos, código, infraestructura y mucho más.

.jpg)

.jpg)

.jpg)

.jpg)