¿Por qué las empresas de Security Tech utilizan Aikido?

Como empresa de tecnología de seguridad, es esencial predicar con el ejemplo y mantener los más altos estándares de seguridad para tu aplicación. Al fin y al cabo, ¿cómo pueden confiar tus clientes en ti si no implementas las prácticas de seguridad más estrictas?

Una brecha de datos podría comprometer gravemente la reputación y credibilidad de tu empresa. Con la solución de seguridad de aplicaciones de Aikido, obtienes protección integral y detección de vulnerabilidades en tiempo real, para que tú y tus clientes tengáis tranquilidad.

Cumplimiento

Prepárese para el cumplimiento de ISO y SOC2

Aikido realiza comprobaciones y genera evidencias para los controles técnicos de ISO 27001:2022 y SOC 2 Tipo 2. La automatización de los controles técnicos es un gran avance para lograr el cumplimiento de ISO y SOC 2.

ISO 27001:2022

ISO 27001 es particularmente relevante para las empresas de Security Tech. Este estándar reconocido globalmente asegura que usted tenga un enfoque sistemático para gestionar la información sensible de la empresa, garantizando su confidencialidad, integridad y disponibilidad. Aikido automatiza una variedad de controles técnicos de ISO 27001.

SOC 2 Tipo 2

SOC 2 es un procedimiento que asegura que sus proveedores de servicios gestionen sus datos de forma segura para proteger los intereses de su organización y la privacidad de sus clientes. Demuestre su compromiso con la protección de datos cumpliendo con SOC2. Aikido automatiza todos los controles técnicos, facilitando en gran medida el proceso de cumplimiento.

Aikido cubre todos los requisitos técnicos de seguridad del código y la nube para SOC2 Tipo 2, ISO 27001:2022, y más

Controles SOC 2

CC3.3: Considerar el potencial de fraude

CC3.2: Estimar la significancia de los riesgos identificados

CC5.2: La entidad selecciona y desarrolla actividades de control generales sobre la tecnología para apoyar el logro de los objetivos

CC6.1 • CC6.6 • CC6.7 • CC6.8

CC7.1: Monitorizar infraestructura y software

CC7.1: Implementar mecanismo de detección de cambios

CC7.1: Detectar componentes desconocidos o no autorizados

CC7.1: Realizar escaneos de vulnerabilidades

CC7.1: Implementar filtros para analizar anomalías

CC7.1: Restaurar los entornos afectados

CC10.3: Prueba la integridad y completitud de los datos de respaldo

CC8.1: Proteger información confidencial

CC8.1: Rastrear cambios en el sistema

Controles ISO 27001

A.8.2 Derechos de acceso privilegiado • A.8.3 Restricción de acceso a la información • A.8.5 Autenticación segura • A.8.6 Gestión de capacidad • A.8.7 Protección contra malware • A.8.8 Gestión de vulnerabilidades técnicas • A.8.9 Gestión de la configuración • A.8.12 Prevención de fuga de datos • A.8.13 Copias de seguridad • A.8.15 Registro • A.8.16 Actividades de monitorización • A.8.18 Uso de programas de utilidad privilegiados • A.8.20 Seguridad de red • A.8.24 Uso de criptografía • A.8.25 Ciclo de vida de desarrollo seguro • A.8.28 Codificación segura • A.8.31 Separación de entornos de desarrollo, prueba y producción • A.8.32 Gestión de cambios

A.5.15: Control de acceso

A.5.16: Gestión de identidades

A.5.28: Recopilación de pruebas

A.5.33: Protección de registros

Integraciones

Intégrate con tu suite de cumplimiento.

¿Utiliza una suite de cumplimiento? Aikido se integra con la suite de su elección.

Ver nuestras integraciones

Vanta

El camino más rápido hacia el cumplimiento. Recopila el 90% de las pruebas necesarias para su certificación.

Drata

Automatiza su proceso de cumplimiento desde el inicio hasta la preparación para la auditoría y más allá.

Sprinto

Sprinto es una plataforma integral para todos los cumplimientos de seguridad y auditorías de certificación.

Thoropass

Thoropass es una solución de cumplimiento de extremo a extremo que ofrece una experiencia de auditoría de seguridad fluida.

Secureframe

Plataforma líder en automatización del cumplimiento de seguridad que facilita y agiliza cualquier cumplimiento.

Todo lo que desearía que hicieran realmente las herramientas de seguridad

Pruebas de seguridad de aplicaciones estáticas (SAST)

Escanea tu código fuente en busca de vulnerabilidades de seguridad como inyección SQL, XSS, desbordamientos de búfer y otros riesgos de seguridad. Realiza comprobaciones contra bases de datos CVE populares. Funciona de forma predeterminada y es compatible con todos los lenguajes principales.

Análisis de composición de software

Analiza componentes de terceros como librerías, frameworks y dependencias en busca de vulnerabilidades. Aikido realiza análisis de alcanzabilidad, triajes para filtrar falsos positivos y proporciona consejos claros de remediación. Corrige automáticamente las vulnerabilidades con un solo clic.

Infraestructura como código (IaC)

Escanea Terraform, CloudFormation y los gráficos Helm de Kubernetes en busca de configuraciones erróneas.

- Detecta configuraciones erróneas que exponen tu infraestructura a riesgos

- Identifica vulnerabilidades antes de que lleguen a tu rama principal

- Se integra en tu pipeline de CI/CD

Seguridad de contenedores

Escanea el sistema operativo de tus contenedores en busca de paquetes con problemas de seguridad.

- Comprueba si tus contenedores tienen vulnerabilidades (como CVEs)

- Destaca vulnerabilidades basándose en la sensibilidad de los datos del contenedor

- AutoFix sus imágenes de contenedor con IA

DAST y seguridad de API

Monitoriza tu aplicación y APIs para encontrar vulnerabilidades como inyección SQL, XSS y CSRF, tanto en la superficie como con DAST autenticado.

Simula ataques del mundo real y escanea cada endpoint de API en busca de amenazas de seguridad comunes.

.avif)

Gestión de la postura de seguridad en la nube y K8s (CSPM)

Detecta riesgos en la infraestructura cloud en los principales proveedores de cloud.

- Escanea Máquinas Virtuales (instancias AWS EC2) en busca de vulnerabilidades.

- Escanea tu entorno cloud en busca de configuraciones erróneas y roles/accesos de usuario excesivamente permisivos

- Automatiza las políticas de seguridad y las comprobaciones de cumplimiento para SOC2, ISO27001, CIS y NIS2

Detección de secretos

Revisa tu código en busca de claves API, contraseñas, certificados, claves de cifrado, etc., filtradas y expuestas.

Detección de malware

El ecosistema npm es susceptible a la publicación de paquetes maliciosos debido a su naturaleza abierta. Aikido identifica código malicioso que puede estar incrustado en archivos JavaScript o paquetes npm. (Escanea en busca de backdoors, troyanos, keyloggers, XSS, scripts de cryptojacking y más.)

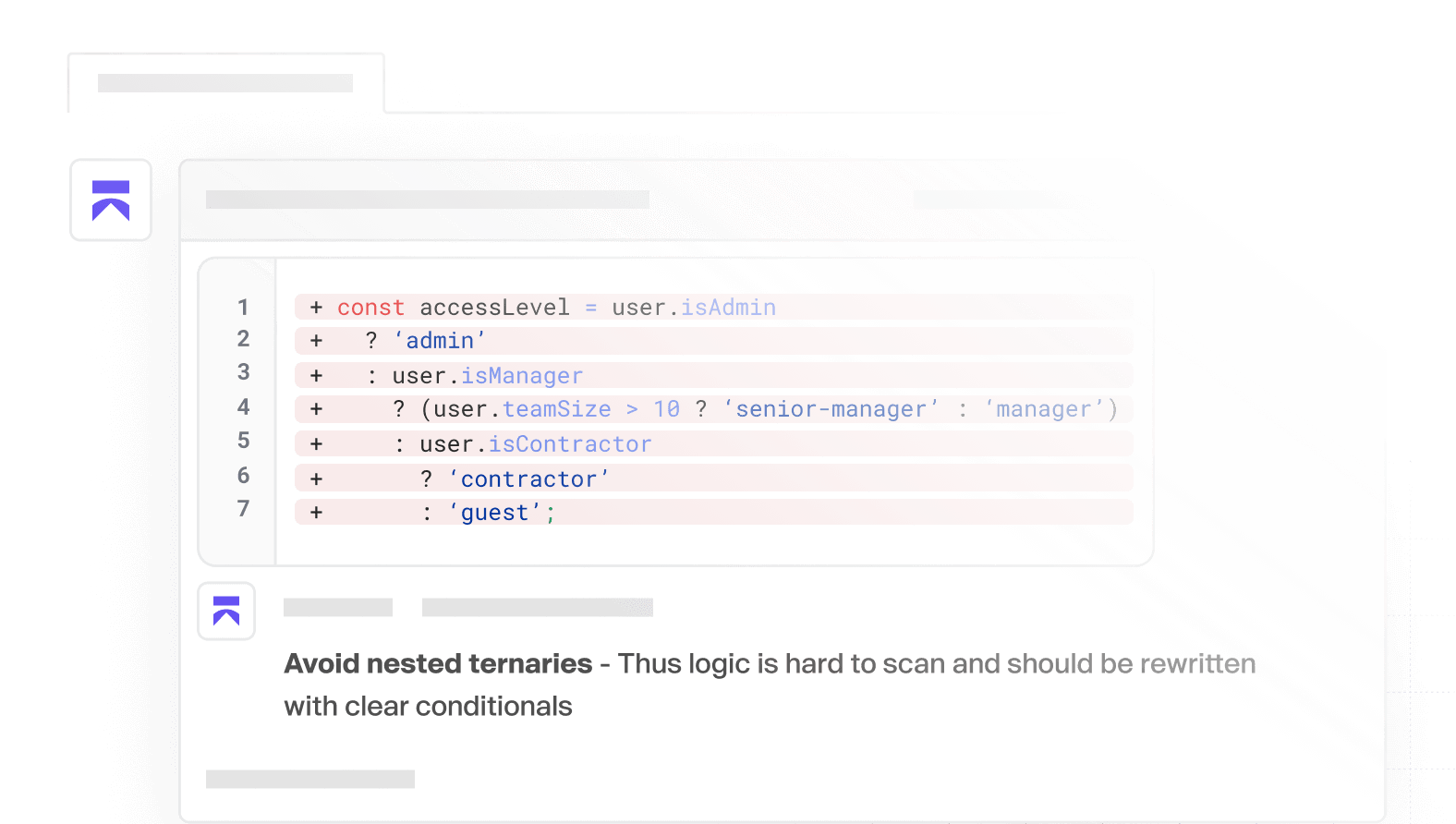

Calidad del código con IA

Despliegue código de calidad, más rápido. Feedback instantáneo, detección inteligente y comentarios claros en las PRs, para que pueda centrarse en construir.

Preguntas frecuentes

¿Ha sido Aikido sometido a pruebas de seguridad?

Sí, realizamos pentests anuales de terceros y mantenemos un programa continuo de recompensas por errores para detectar problemas a tiempo.

¿Aikido requiere agentes?

¡No! A diferencia de otros, somos completamente basados en API, ¡no se necesitan agentes para desplegar Aikido! De esta manera, estás operativo en cuestión de minutos y somos mucho menos intrusivos.

No quiero conectar mi repositorio. ¿Puedo probarlo con una cuenta de prueba?

¡Por supuesto! Cuando te registres con tu Git, no des acceso a ningún repositorio y selecciona el repositorio de demostración en su lugar.

¿Qué ocurre con mis datos?

Clonamos los repositorios en entornos temporales (como contenedores Docker únicos para ti). Esos contenedores se eliminan después del análisis. La duración de las pruebas y los escaneos es de aproximadamente 1-5 minutos. Todos los clones y contenedores se eliminan automáticamente después de eso, siempre, en todo momento, para cada cliente.

Asegura tu plataforma ahora

Protege tu código, la nube y el entorno de ejecución en un único sistema central.

Encuentra y corrije vulnerabilidades de forma rápida y automática.

.avif)

.svg)

.svg)