Seguridad de Software para FinTech

Desde APIs bancarias con alta carga de cumplimiento hasta exchanges de criptomonedas de alta velocidad, Aikido ayuda a los equipos FinTech a entregar rápidamente, mantenerse conformes y salvaguardar su SDLC, sin ralentizar el desarrollo.

- Análisis de Código, Contenedores, Nube, SBOMs y más

- Acelerar el cumplimiento (DORA, PCI, SOC 2 y más)

.avif)

Estas empresas duermen mejor por la noche

.png)

Acelerar la seguridad, ganar la confianza del cliente

FinTech avanza rápido, pero la seguridad y el cumplimiento normativo no pueden quedarse atrás.

Aikido mantiene tus ciclos de lanzamiento seguros y listos para auditorías para DORA, PCI DSS e ISO 27001, demostrando tu postura a clientes, socios y reguladores.

Seguridad integral diseñada para la velocidad y la credibilidad

En FinTech, la credibilidad es la moneda de cambio. Aikido te ayuda a cumplir con los más altos estándares de seguridad sin ralentizar la entrega.

- Unificar la detección, monitorización y remediación

- Corrige los problemas antes de la producción

- Demuestre el cumplimiento con informes listos para auditoría

Cumplimiento sin complicaciones

Desde PCI DSS hasta DORA, ISO 27001, SOC 2 y NIS2, el cumplimiento normativo es fundamental en FinTech. Aikido facilita la obtención y el mantenimiento de la certificación, con controles automatizados, informes claros y un tiempo de auditoría más rápido.

- Automatice los SBOMs, las comprobaciones de licencias OSS y los informes alineados con NIS2

- Generar evidencia lista para auditorías para DORA, PCI DSS y más

- Proporciona pruebas claras a socios, auditores y reguladores

- Reduzca la sobrecarga de cumplimiento con controles e informes integrados

Pentesting de IA autónomo

La seguridad no se trata solo de escanear, sino de entender cómo se mueven los adversarios reales.

Nuestros agentes de IA analizan tu código y las aplicaciones web o API desplegadas, simulan el comportamiento real de los atacantes y entregan un informe verificado listo para SOC2 e ISO27001, todo en cuestión de horas.

- Rutas de ataque de extremo a extremo: Mapea las rutas explotables a través del código, la nube y el runtime.

- Simulaciones de exploits: Pruebe contra técnicas del mundo real sin riesgo para la producción.

- Riesgo Priorizado: Céntrese en las vulnerabilidades que los atacantes realmente explotarían.

Preparado para Cripto y Web3

Los equipos de cripto necesitan una defensa proactiva. Aikido añade protección en tiempo de ejecución en la aplicación para detener exploits en tiempo real, y nuestro Open Source Threat Feed revela riesgos que otros pasan por alto.

- Fuente de amenazas de código abierto: Inteligencia verificada por humanos, decenas de miles de vulnerabilidades y paquetes de malware descubiertos (incluyendo brechas en NVD/GitHub)

- Protección en tiempo de ejecución: bloquea los ataques a medida que ocurren dentro de tu aplicación

- Alerta temprana sobre zero-days en dependencias críticas de código abierto

Todo lo que desearía que hicieran realmente las herramientas de seguridad

Pruebas de seguridad de aplicaciones estáticas (SAST)

Escanea tu código fuente en busca de vulnerabilidades de seguridad como inyección SQL, XSS, desbordamientos de búfer y otros riesgos de seguridad. Realiza comprobaciones contra bases de datos CVE populares. Funciona de forma predeterminada y es compatible con todos los lenguajes principales.

Análisis de composición de software

Analiza componentes de terceros como librerías, frameworks y dependencias en busca de vulnerabilidades. Aikido realiza análisis de alcanzabilidad, triajes para filtrar falsos positivos y proporciona consejos claros de remediación. Corrige automáticamente las vulnerabilidades con un solo clic.

Infraestructura como código (IaC)

Escanea Terraform, CloudFormation y los gráficos Helm de Kubernetes en busca de configuraciones erróneas.

- Detecta configuraciones erróneas que exponen tu infraestructura a riesgos

- Identifica vulnerabilidades antes de que lleguen a tu rama principal

- Se integra en tu pipeline de CI/CD

Seguridad de contenedores

Escanea el sistema operativo de tus contenedores en busca de paquetes con problemas de seguridad.

- Comprueba si tus contenedores tienen vulnerabilidades (como CVEs)

- Destaca vulnerabilidades basándose en la sensibilidad de los datos del contenedor

- AutoFix sus imágenes de contenedor con IA

DAST y seguridad de API

Monitoriza tu aplicación y APIs para encontrar vulnerabilidades como inyección SQL, XSS y CSRF, tanto en la superficie como con DAST autenticado.

Simula ataques del mundo real y escanea cada endpoint de API en busca de amenazas de seguridad comunes.

.avif)

Gestión de la postura de seguridad en la nube y K8s (CSPM)

Detecta riesgos en la infraestructura cloud en los principales proveedores de cloud.

- Escanea Máquinas Virtuales (instancias AWS EC2) en busca de vulnerabilidades.

- Escanea tu entorno cloud en busca de configuraciones erróneas y roles/accesos de usuario excesivamente permisivos

- Automatiza las políticas de seguridad y las comprobaciones de cumplimiento para SOC2, ISO27001, CIS y NIS2

Detección de secretos

Revisa tu código en busca de claves API, contraseñas, certificados, claves de cifrado, etc., filtradas y expuestas.

Detección de malware

El ecosistema npm es susceptible a la publicación de paquetes maliciosos debido a su naturaleza abierta. Aikido identifica código malicioso que puede estar incrustado en archivos JavaScript o paquetes npm. (Escanea en busca de backdoors, troyanos, keyloggers, XSS, scripts de cryptojacking y más.)

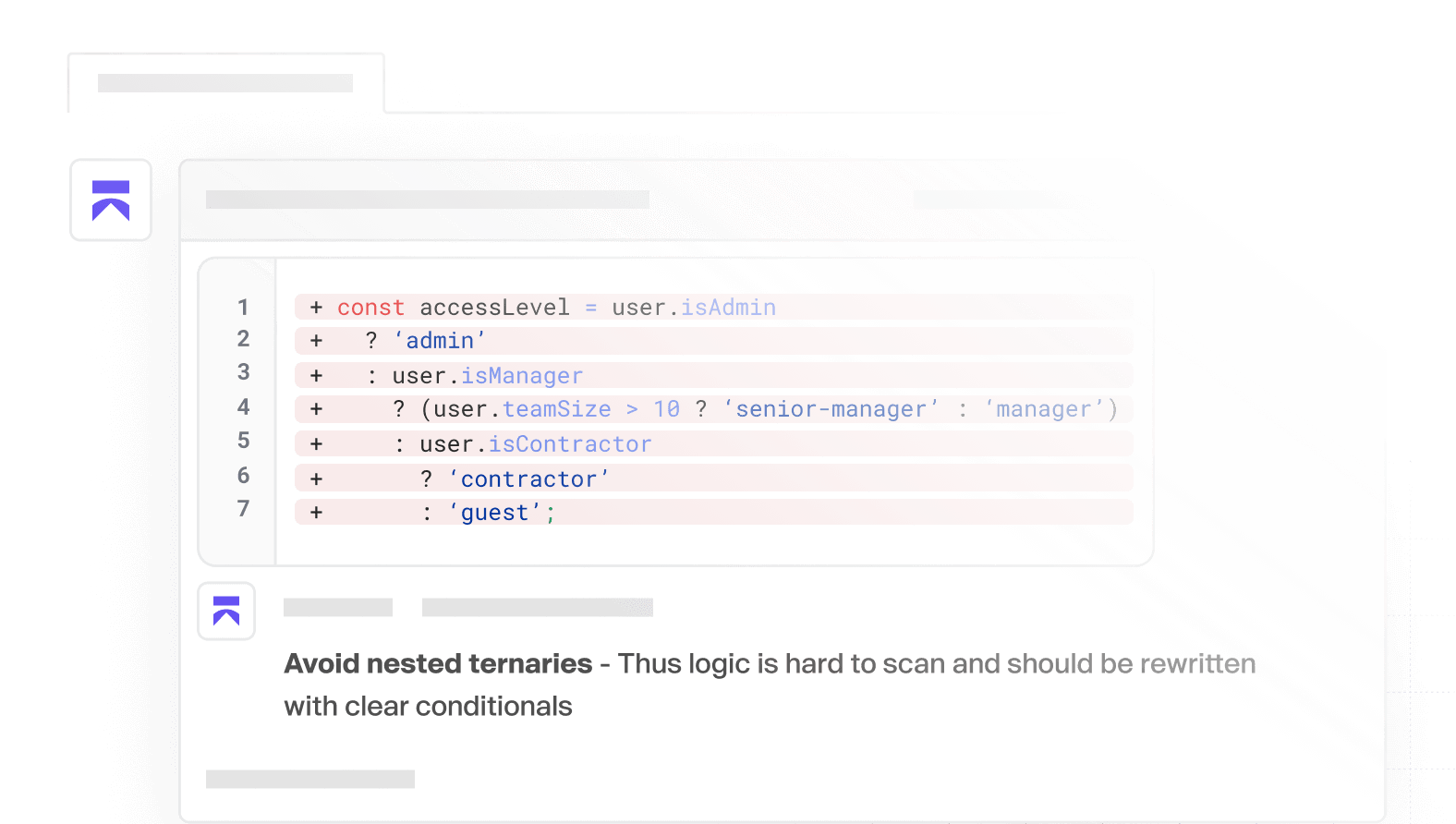

Calidad del código con IA

Despliegue código de calidad, más rápido. Feedback instantáneo, detección inteligente y comentarios claros en las PRs, para que pueda centrarse en construir.

Precios transparentes

Cumplimiento

Asegure su cumplimiento

Aikido realiza comprobaciones y genera evidencia para los controles técnicos de ISO 27001:2022, SOC 2 Tipo 2, el estándar de seguridad PCI y para DORA. Automatizar los controles técnicos es un gran avance para lograr el cumplimiento.

ISO 27001:2022

ISO 27001 es particularmente relevante para las empresas FinTech. Este estándar reconocido globalmente asegura que usted tenga un enfoque sistemático para gestionar la información sensible de la empresa, garantizando su confidencialidad, integridad y disponibilidad. Aikido automatiza una variedad de controles técnicos de ISO 27001:2022.

SOC 2 Tipo 2

SOC 2 es un procedimiento que asegura que sus proveedores de servicios gestionen sus datos de forma segura para proteger los intereses de su organización y la privacidad de sus clientes. Demuestre su compromiso con la protección de datos cumpliendo con SOC2. Aikido automatiza todos los controles técnicos, facilitando en gran medida el proceso de cumplimiento.

DORA

La Ley de Resiliencia Operativa Digital (DORA) es una regulación de la UE que exige a las instituciones financieras fortalecer sus defensas contra los riesgos relacionados con las TI. Aikido ayuda con el cumplimiento de DORA automatizando la detección y remediación de vulnerabilidades de seguridad, permitiendo la monitorización continua, la notificación de incidentes y la gestión de riesgos de terceros, tal como lo exige la regulación DORA.

Seguridad de Datos de la Industria de Tarjetas de Pago

El Estándar de Seguridad de Datos de la Industria de Tarjetas de Pago (PCI DSS) requiere un conjunto de estándares de seguridad diseñados para proteger los datos de los titulares de tarjetas durante y después de las transacciones financieras. Cualquier organización que maneje información de tarjetas de crédito debe cumplir con estos estándares para garantizar el procesamiento, almacenamiento y transmisión seguros de los datos de los titulares de tarjetas. Aikido automatiza muchos controles técnicos.

.png)

"Probamos Checkmarx y Snyk, pero Aikido fue más rápido, más práctico y más fácil de usar."

"Aikido ha tenido un impacto tremendo en cómo abordamos la gestión y remediación de vulnerabilidades."

Integraciones

Intégrate con tu suite de cumplimiento.

¿Utiliza una suite de cumplimiento? Aikido se integra con la suite de su elección.

Ver nuestras integraciones

Vanta

El camino más rápido hacia el cumplimiento. Recopila el 90% de las pruebas necesarias para su certificación.

Drata

Automatiza su proceso de cumplimiento desde el inicio hasta la preparación para la auditoría y más allá.

Sprinto

Sprinto es una plataforma integral para todos los cumplimientos de seguridad y auditorías de certificación.

Thoropass

Thoropass es una solución de cumplimiento de extremo a extremo que ofrece una experiencia de auditoría de seguridad fluida.

Secureframe

Plataforma líder en automatización del cumplimiento de seguridad que facilita y agiliza cualquier cumplimiento.

Minimizando los falsos positivos, manteniendo GitHub como la única fuente de verdad.

"Aikido ha tenido un impacto tremendo en cómo abordamos la gestión y remediación de vulnerabilidades."

Asegúrate ahora.

Proteja su código, la nube y el entorno de ejecución en un único sistema central.

Encuentre y corrija vulnerabilidades de forma rápida y automática.

Preguntas frecuentes

¿Ha sido Aikido sometido a pruebas de seguridad?

Sí, realizamos pentests anuales de terceros y mantenemos un programa continuo de recompensas por errores para detectar problemas a tiempo.

¿Aikido requiere agentes?

¡No! A diferencia de otros, somos completamente basados en API, ¡no se necesitan agentes para desplegar Aikido! De esta manera, estás operativo en cuestión de minutos y somos mucho menos intrusivos.

No quiero conectar mi repositorio. ¿Puedo probarlo con una cuenta de prueba?

¡Por supuesto! Cuando te registres con tu Git, no des acceso a ningún repositorio y selecciona el repositorio de demostración en su lugar.

¿Qué ocurre con mis datos?

Clonamos los repositorios en entornos temporales (como contenedores Docker únicos para usted). Esos contenedores se eliminan después del análisis. La duración de las pruebas y los escaneos es de aproximadamente 1-5 minutos. Todos los clones y contenedores se eliminan automáticamente después de eso, siempre, en todo momento, para cada cliente.

.svg)