Es muy probable que hayas oído hablar de “CVE”, que significa Common Vulnerabilities and Exposures. Los CVEs se listan en una enorme base de datos que rastrea problemas de seguridad informática conocidos. Esto proporciona fácil acceso y referencia. Así que, si oyes a alguien hablar de un CVE —o un registro CVE—, significa que la falla de seguridad es conocida y ya ha sido catalogada.

El objetivo de rastrear CVEs es el siguiente: compartir y catalogar fallos de seguridad conocidos permite a los profesionales de ciberseguridad priorizar y gestionar vulnerabilidades, al tiempo que se mejora la seguridad de la nube, el código y cualquier otro sistema de TI.

Básicamente, el sistema CVE proporciona un lenguaje común y un punto de referencia. Pero –y este es el gran 'pero'– tenga en cuenta que mi problema puede no ser su problema.

¿Quién mantiene la base de datos CVE?

La corporación MITRE supervisa el sistema CVE, y todos los registros CVE son de libre acceso y uso para el público. La Agencia de Ciberseguridad y Seguridad de Infraestructuras (CISA) ayuda a proporcionar financiación. Las entradas CVE son concisas y directas, sin datos técnicos profundos. Las entradas CVE tampoco comentan sobre correcciones, riesgos e impactos. Los detalles más específicos se registran en otras bases de datos. Algunos ejemplos incluyen la Base de Datos Nacional de Vulnerabilidades (NVD) de EE. UU. y la Base de Datos de Notas de Vulnerabilidad CERT/CC.

¿Qué aspecto tiene un ID de CVE?

Un ID de CVE es como un número de serie. Cuando miras una entrada de CVE, verás el ID de CVE, que se ve así: "CVE-YYYY-#####".

¿Qué incluye un registro CVE?

Un registro CVE incluye la siguiente información:

- ID de CVE

- Descripción

- Referencias

- Asignación de CNA

- Fecha de creación del registro

Los registros CVE también incluyen algunos elementos y detalles heredados que no son relevantes para las nuevas entradas: fase, votos, comentarios, propuesto.

¿Cómo encuentran vulnerabilidades y exposiciones?

Cualquiera puede reportarlos, desde una empresa tecnológica hasta un usuario curioso. Algunos incluso ofrecen recompensas por encontrar y reportar estos problemas. Si es software de código abierto, todo se basa en el apoyo de la comunidad.

Una vez que se informa de una vulnerabilidad, una CNA le asigna un ID CVE, escribe una breve descripción y añade algunas referencias. Luego, se publica en el sitio web de CVE. A veces, incluso obtienen un ID antes de que el problema se haga público. Esto mantiene a raya a los atacantes.

Ahora bien, no todos los problemas obtienen una CVE. ¡Por supuesto, hay reglas! Se aplican tres criterios principales:

- Corregible de forma independiente. Esto significa que el fallo es corregible, independiente e irrelevante para otros errores.

- Reconocido por el proveedor. Esto significa que el proveedor reconoce la existencia del error y que podría afectar negativamente a la seguridad. Otra opción es disponer de un informe de vulnerabilidad compartido que incluya una descripción del impacto negativo del error y cómo infringe la política de seguridad del sistema.

- Afecta solo a una base de código. Si afecta a más de un producto, se les asignan CVEs separados. La idea es crear registros CVE con la mayor aislación posible.

¿Cómo puedo encontrar registros de CVE?

En primer lugar, la información de CVE es gratuita y está disponible para el público. Así que, eso es una buena noticia.

La forma más sencilla de encontrar los CVEs más recientes es seguir a @CVEnew en X. Este feed se actualiza constantemente con tuits sobre múltiples CVEs nuevos cada día. ¡Justo ayer miré y había más de 80 CVEs nuevos! ¡Si sigues, tu feed estará lleno de ellos!

¿Qué hay de una forma más exhaustiva de encontrar registros CVE anteriores? Si desea todos los registros desde 1999 o un año en particular, o incluso buscar por tema, simplemente vaya a CVE.org/Downloads. Los archivos masivos ahora están en formato JSON 5.0 y se pueden descargar a través de un repositorio de GitHub. (Nota: el sistema de archivo anterior dejará de estar disponible el 1 de enero de 2024.)

CVEdetails.com tiene una versión online fácil de usar de la base de datos, ¡con actualizaciones diarias!

¿Cómo asocias tus librerías con el CVE correcto?

Al analizar una vulnerabilidad, debe recuperar el CVE correcto. Para asegurarse de tener el CVE adecuado, la mejor práctica es verificar el número de versión y el nombre del paquete. Existen muchas herramientas, como Trivy, que hacen esto automáticamente por usted. (Aikido aprovecha Trivy para parte de esta funcionalidad.)

Sistema Común de Puntuación de Vulnerabilidades - CVSS

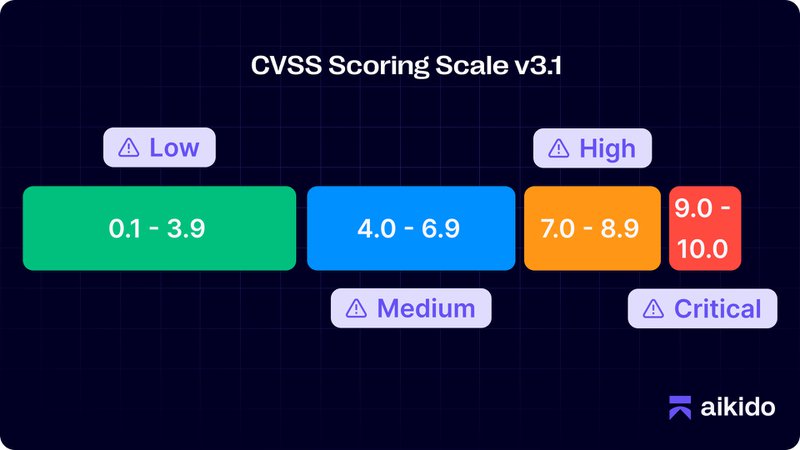

La NVD y otros utilizan el Common Vulnerability Scoring System (CVSS), que determina la gravedad de una vulnerabilidad o una exposición. Es como un boletín de calificaciones para los problemas de seguridad, que va desde 0.0 (sin importancia) hasta 10.0 (problema enorme). Así, cada entrada CVE tiene una puntuación CVSS.

¿Cómo se calcula una puntuación CVSS?

La puntuación CVSS se calcula con una fórmula basada en métricas de vulnerabilidad. Una puntuación CVSS se obtiene de las puntuaciones de estas tres áreas: Base, Temporal y Ambiental. La puntuación Base es obligatoria y el punto de partida, y tiene subpuntuaciones de impacto y explotabilidad. Luego, la puntuación Temporal se puede calcular a partir de la Base. A continuación, la puntuación Ambiental se puede calcular a partir de la Temporal. Estos cálculos conducen a la puntuación CVSS global.

¡Algo para los entusiastas de las fórmulas! Descubre cómo funcionan el sistema de puntuación y la calculadora CVSS. Averigua cuáles son los cálculos y qué métricas precisas crean cada puntuación. ¡Vector de ataque! ¡Complejidad de ataque! ¡Muy divertido!

¿Qué es la escala de puntuación CVSS?

La escala de puntuación CVSS actual (v3.1) incluye cinco categorías:

- 9.0 - 10.0 = Crítico

- 7.0 - 8.9 = Alto

- 4.0 - 6.9 = Medio

- 0.1 - 3.9 = Bajo

- 0.0 = None

Descarga una copia de la guía de usuario completa del sistema de puntuación CVSS.

¿Cómo encuentro una puntuación CVSS para un registro CVE?

¡Es fácil! Cuando estás en la base de datos online, cada página de registro CVE tiene un enlace a la puntuación CVSS del NVD. ¡Solo tienes que hacer clic y listo! Por ejemplo, utilizando CVE-2023-40033 de una publicación anterior, cuando hacemos clic en "CVSS scores" (esquina superior derecha del registro) descubrimos que esta vulnerabilidad tiene una puntuación de 7.1 (Alta).

¿Qué es una CWE?

Common Weakness Enumeration, o CWE, es una lista de debilidades comunes de software y hardware. CWE es un recurso desarrollado por la comunidad y proporciona estandarización para el tipo y alcance de las debilidades.

Citando a MITRE, "el objetivo principal de CWE es detener las vulnerabilidades en el origen... para eliminar los errores más comunes antes de que se entreguen los productos." CWE también proporciona a los desarrolladores un marco para la discusión y la acción contra las amenazas de seguridad, al tiempo que se mapea a bases de datos de vulnerabilidades (p. ej., CVE).

¿En qué se diferencia eso de CVE? CWE se centra en la debilidad subyacente que podría conducir a una vulnerabilidad. Mientras tanto, CVE describe vulnerabilidades reales. Al igual que CVE, CWE también tiene una puntuación de gravedad a través de CWSS y CWRAF.

Echa un vistazo a los 25 CWEs más peligrosos para 2023.

¿Qué puedo hacer para mantener una postura de seguridad sólida?

No sigas ciegamente las puntuaciones CVSS para establecer tus prioridades de seguridad

¿Son todos los CVE un problema para usted? No. Son información, pero como mucha información, no todos los CVE serán relevantes para su contexto. E incluso para aquellos que puedan parecerlo, hay muchas situaciones en las que incluso los CVE con puntuaciones CVSS altas pueden no ser relevantes o un riesgo para usted:

- Nivel de impacto en el negocio: Una vulnerabilidad, a pesar de tener una puntuación CVSS alta, no representa un riesgo significativo para las operaciones comerciales específicas de la organización, los datos de clientes o los sistemas críticos. O bien, una evaluación de riesgos u otra herramienta determina que otros factores (por ejemplo, una función no es accesible) superan en importancia la puntuación CVSS.

- Sistemas únicos: Al utilizar software personalizado o único, las puntuaciones CVSS pueden no reflejar con precisión el riesgo real asociado con las vulnerabilidades en sistemas específicos.

- Limitaciones de recursos: Le encantaría solucionar cada vulnerabilidad CVSS de alta puntuación, pero debe ser realista. Priorice antes de invertir una gran cantidad de recursos en algo que no sea rentable.

- Ya cubierto: Es posible que ya tenga defensas sólidas implementadas. Incluso si una vulnerabilidad obtiene una puntuación alta, podría decidir que no vale la pena el revuelo si ya cuenta con salvaguardas que la mantienen bajo control.

- Conciencia de CWE: Manténgase al tanto de los CWE que podrían afectar lo que está entregando.

Obtén un escáner de vulnerabilidades

También están surgiendo nuevas plataformas que te ayudan a detectar tendencias emergentes; echa un vistazo a Fletch, especializada en la velocidad de concienciación y la contextualización de amenazas. Nessus escanea más de 59.000 CVE. Nexpose utiliza su propio sistema de puntuación que tiene en cuenta la antigüedad de las vulnerabilidades y el tipo de parches y soluciones ya implementados. Nmap y OpenVAS son escáneres de vulnerabilidades de código abierto.

Mientras tanto, ¿por qué no probar Aikido Security para monitorizar y mejorar también tu postura de seguridad general? ¡Prueba Aikido gratis!

Anticípate a la CurVE

Lo que ocurre con los CVEs es que se refieren al PASADO, es decir, a vulnerabilidades y exposiciones que ya han ocurrido. Esto significa que los actores maliciosos a veces tienen tiempo de causar daño antes de que tú tengas tiempo de reaccionar. Además de usar un escáner de vulnerabilidades, asegúrate de tomar medidas para gestionar tu riesgo. Esto puede incluir asegurarse de que los parches estén actualizados y realizar pruebas de penetración.

TL;DR sec ofrece un buen desglose de la cadena de suministro de software y, lo que es más importante, cómo asegurar cada etapa.

Además, nos gusta mantener a los usuarios de Aikido (gratuitos y de pago) y a nuestros seguidores de LinkedIn informados con publicaciones relevantes en LI. Por ejemplo, aquí tienes una publicación reciente que hemos hecho sobre CVE-2023-4911, el (no tan divertido) bug Looney Tunables.

Verifica tu código en busca de los exploits más comunes

Utiliza los puntos de referencia del Top 10 OWASP y la conformidad con CIS para revisar tu código. Estas herramientas estándar te ayudan a abordar las debilidades más comunes (OWASP) y las configuraciones de referencia para la ciberseguridad (CIS).

Comprueba tu puntuación directamente en Aikido: Informe CIS / Informe Top 10 OWASP