Los entornos de aplicaciones modernos son complejos y están en constante cambio. A medida que las organizaciones adoptan arquitecturas de microservicios, APIs e infraestructuras multinube, mantener una visibilidad consistente de los riesgos de seguridad se ha vuelto difícil.

Según el Informe IBM 2025 sobre el Coste de una Brecha, las brechas entre entornos tardaron una media de 276 días en detectarse y contenerse, un tiempo significativamente mayor que las brechas en entornos aislados de nube privada, nube pública o locales.

Las herramientas de Application Security Posture Management (ASPM) abordan este desafío al unificar tu ecosistema AppSec, permitiendo a los equipos monitorear, identificar y corregir continuamente las vulnerabilidades a lo largo del ciclo de vida de la aplicación. Estas herramientas proporcionan la visibilidad y el control necesarios para proteger tus aplicaciones. En esta guía exploraremos las principales herramientas ASPM que los equipos utilizan hoy en día, junto con comparaciones lado a lado para ayudarte a determinar qué herramientas ASPM se adaptan al flujo de trabajo de tu equipo,

TL;DR

Aikido Security se posiciona como la solución ASPM número 1, gracias a su diseño centrado en el desarrollador y su plataforma de Gestión de la Postura de Seguridad de Aplicaciones (ASPM) de extremo a extremo. Ofrece a los equipos de seguridad y a los desarrolladores una visión unificada, desde vulnerabilidades en el código hasta errores de configuración en la nube, con análisis y correlación impulsados por IA para eliminar el ruido y detectar vulnerabilidades realmente explotables.

El ASPM de Aikido Security integra SAST, SCA, IaC, escaneo de secretos y más en un flujo de trabajo unificado, garantizando que los problemas críticos se resuelvan directamente dentro del flujo de trabajo de desarrollo. Se acabó el cambio de contexto.

Tanto para startups como para grandes empresas, en comparación con otras soluciones ASPM, Aikido Security destaca en comparaciones técnicas y pruebas de concepto (POC) directas.

¿Qué es la Gestión de la Postura de Seguridad de Aplicaciones (ASPM)?

La Gestión de la Postura de Seguridad de Aplicaciones (ASPM) implica la gestión de los riesgos de seguridad de las aplicaciones. Las herramientas ASPM recopilan, analizan y priorizan los problemas de seguridad a lo largo del ciclo de vida de desarrollo de software, ofreciendo una visión completa del panorama de seguridad de sus aplicaciones.

Las herramientas ASPM utilizan tecnologías avanzadas como la IA y el aprendizaje automático para priorizar las vulnerabilidades por gravedad. Consolidan datos de diversas herramientas de pruebas de seguridad y se integran con los flujos de trabajo de desarrollo, ayudando a los equipos a identificar y resolver vulnerabilidades de forma más rápida y eficiente.

Por qué necesita una herramienta ASPM

Las herramientas de Gestión de la Postura de Seguridad de Aplicaciones (ASPM) desempeñan un papel crucial en el mantenimiento de una sólida postura de seguridad a lo largo del ciclo de vida de desarrollo de software. Algunos de sus beneficios clave incluyen:

- Visibilidad Centralizada: Ofrece una visión unificada de los riesgos de seguridad, simplificando el seguimiento y la gestión de las vulnerabilidades.

- Priorización Contextual: Ayuda a los equipos a centrarse en los riesgos críticos al considerar el impacto en el negocio, la probabilidad de explotación y el valor del activo.

- Integración Perfecta: Funciona con las herramientas y flujos de trabajo de desarrollo existentes, permitiendo a los desarrolladores abordar los problemas de seguridad sin cambios de contexto innecesarios.

- Monitorización Continua: Ofrece monitorización y alertas en tiempo real para mantener la postura de seguridad a lo largo del ciclo de vida de la aplicación.

- Hallazgos Agregados: Recopila datos de vulnerabilidades de múltiples herramientas de pruebas de seguridad de aplicaciones (AST), como SAST, DAST, SCA y escáneres de IaC.

- Aplicar Políticas de Seguridad y Cumplimiento: Los equipos pueden definir y aplicar políticas de seguridad de cumplimiento como GDPR, HIPAA, SOC 2 y muchas más.

Qué buscar en las herramientas ASPM

Estos son los criterios clave que debe considerar al evaluar las herramientas ASPM:

- Priorización Basada en Riesgos: ¿Utiliza IA para priorizar las vulnerabilidades basándose en su explotabilidad? ¿Puede correlacionar riesgos entre múltiples escáneres?

- Interfaz de Usuario Amigable para Desarrolladores: ¿Es la UI intuitiva para los desarrolladores, no solo para los equipos de seguridad? ¿Proporciona una guía de remediación clara directamente dentro de los flujos de trabajo de los desarrolladores?

- Monitorización de Inventario: ¿Detecta automáticamente aplicaciones, APIs y activos en la nube en todos los entornos? ¿Puede mapear la relación entre los activos?

- Precios: ¿Puede predecir cuánto le costará en el próximo año? ¿O es todo una incógnita?

- Soporte del Proveedor: ¿Qué tan receptivo es el soporte al cliente del proveedor? ¿Hay documentación detallada, foros de la comunidad o equipos de éxito dedicados disponibles?

- Colaboración entre Equipos: ¿Soporta control de acceso basado en roles y paneles compartidos? ¿Pueden los equipos de DevSecOps colaborar en los hallazgos directamente desde herramientas integradas como GitHub, GitLab, Jira y Slack?

Las 12 Mejores Herramientas ASPM

1. Aikido Security

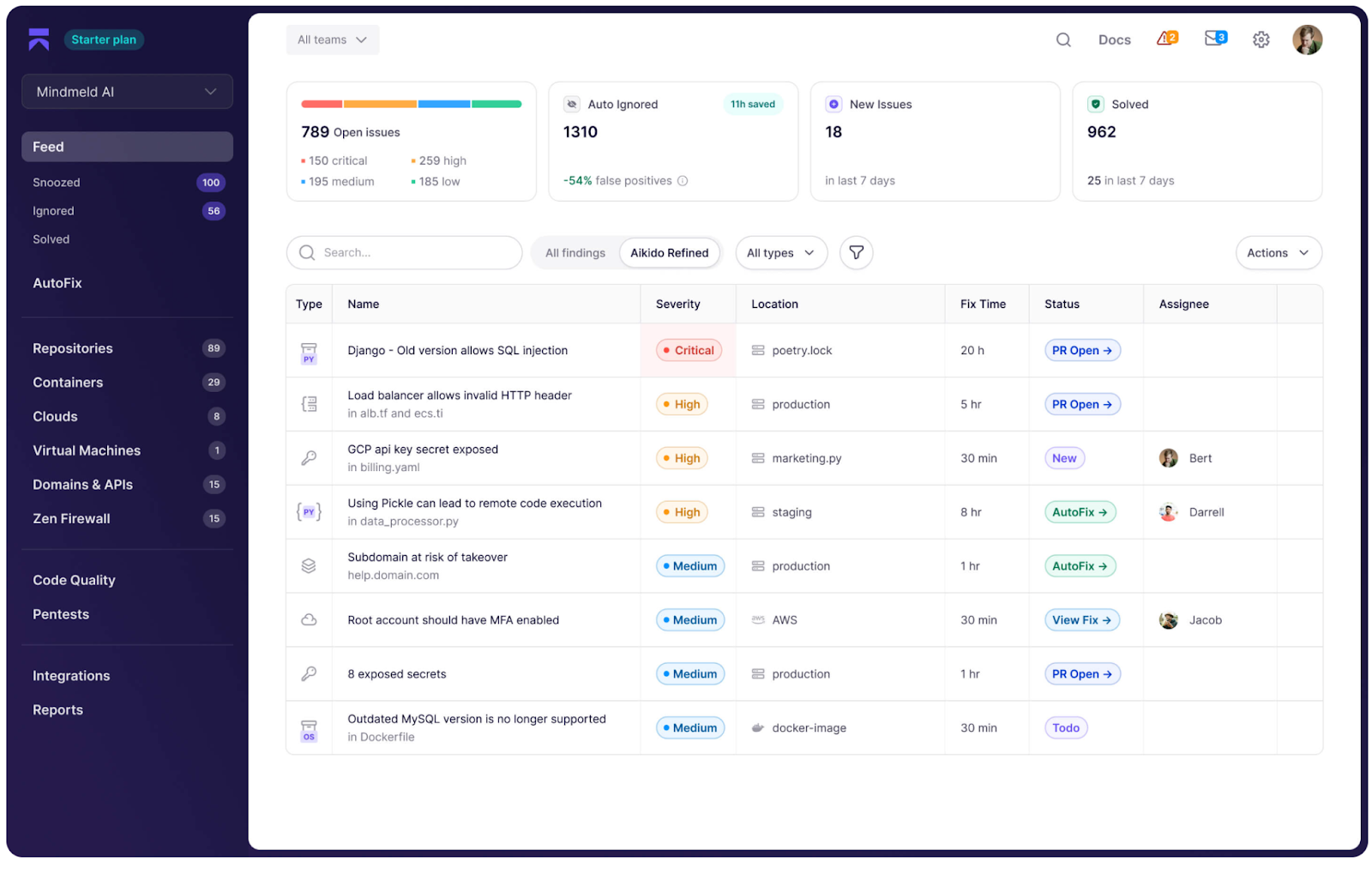

Aikido Security es una plataforma de Gestión de la Postura de Seguridad de Aplicaciones (ASPM) orientada a desarrolladores e impulsada por IA, que se centra en asegurar todo el Ciclo de Vida de Desarrollo de Software (SDLC), desde el código hasta la nube. Utiliza análisis de riesgos basados en IA para correlacionar automáticamente los problemas detectados por escáneres de SAST, DAST, SCA, IaC, secretos y CSPM.

En lugar de abrumarte con alertas, Aikido Security reduce el ruido utilizando inteligencia basada en grafos para destacar las rutas de ataque reales y explotables en todo tu entorno: código, contenedores y nube.

Ahora que todo tu proceso de desarrollo está cubierto, ¿qué sigue?

Aikido Security ofrece a los desarrolladores todo lo que necesitan para solucionar problemas rápidamente:

- Explicaciones claras y basadas en el contexto de cada vulnerabilidad

- Sugerencias de corrección directamente en su flujo de trabajo de desarrollo (IDE, PRs) y

- Remediación por IA con un solo clic.

Cada escaneo se convierte automáticamente en evidencia de cumplimiento procesable y lista para auditoría, mapeada a marcos líderes como SOC 2 e ISO 27001. Luego, puedes utilizar un asesor de confianza y socio de Aikido para validar la certificación a un coste mucho menor.

Con Aikido Security, los equipos de desarrollo y seguridad pasan de la detección a la resolución en minutos, asegurando las aplicaciones con menos ruido, fricción y una mayor confianza en su postura de seguridad.

Características clave:

- Priorización impulsada por IA: Aikido Security elimina el ruido mediante la clasificación automática de resultados. Si un problema no es explotable o accesible, se silencia automáticamente.

- Correlación entre escáneres: Se integra con los mejores escáneres de su clase; SAST, SCA, secretos, IaC, contenedores y mucho más, y correlaciona los datos en un panel unificado.

- Integración sin fisuras: Ofrece integración sin fisuras con GitHub, GitLab, Bitbucket y mucho más.

- Mapeo de seguridad y cumplimiento: Soporta los principales marcos de seguridad y cumplimiento como GDPR, SOC 2, ISO 27001, PCI DSS y mucho más.

- Flujo de trabajo orientado a desarrolladores: Ofrece retroalimentación instantánea impulsada por IA en PRs e IDEs, plugins de IDE para retroalimentación en tiempo real, autocorrección impulsada por IA y flujos de trabajo de remediación accionables.

- Monitorización Continua del Cumplimiento: Automatiza SOC 2, GDPR, HIPAA y otros marcos de cumplimiento con informes de cumplimiento actualizados y exportables. Ideal para industrias altamente reguladas donde la preparación para auditorías es esencial.

- Descubrimiento Automático de Activos: Descubre e inventaría automáticamente todos los servicios en la nube, dominios, puntos finales de API y repositorios de código.

- Grafo Dinámico de Activos: Construye un grafo en tiempo real de tus activos y sus relaciones.

- Cobertura de código a nube: Aikido Security vincula el código, la nube y la ejecución en un flujo de trabajo sin fisuras. Puedes empezar con un solo módulo y expandirte (escaneo de código, escaneo de contenedores, escaneo IaC, seguridad de API y protección en tiempo de ejecución).

Ventajas:

- Escáneres de primera categoría

- UI orientada al desarrollador

- Precios predecibles

- Potentes características de cumplimiento

- Soporte sólido del proveedor

- Informes centralizados y plantillas de cumplimiento

- Amplia compatibilidad con idiomas

- Orientación de remediación sensible al contexto y puntuación de riesgo

- El filtrado avanzado reduce los falsos positivos, haciendo que las alertas sean accionables.

Caso de Uso Ideal:

- Startups que buscan una herramienta ASPM fácil de usar y orientada a desarrolladores, con correlación de riesgos impulsada por IA, remediación automatizada y reducción inteligente de ruido.

- Empresas en industrias altamente reguladas que requieren una gobernanza sólida, informes de cumplimiento detallados y una gestión segura del SDLC.

Precios:

Todos los planes de pago a partir de 300 $/mes para 10 usuarios

- Developer (Gratis para siempre): Gratis para hasta 2 usuarios. Soporta 10 repositorios, 2 imágenes de contenedor, 1 dominio y 1 cuenta en la nube.

- Básico: Soporta 10 repositorios, 25 imágenes de contenedor, 5 dominios y 3 cuentas en la nube.

- Pro: Soporta 250 repositorios, 50 imágenes de contenedor, 15 dominios y 20 cuentas en la nube.

- Avanzado: Soporta 500 repositorios, 100 imágenes de contenedor, 20 dominios, 20 cuentas en la nube y 10 VMs.

También hay ofertas personalizadas disponibles para startups (30% de descuento) y empresas.

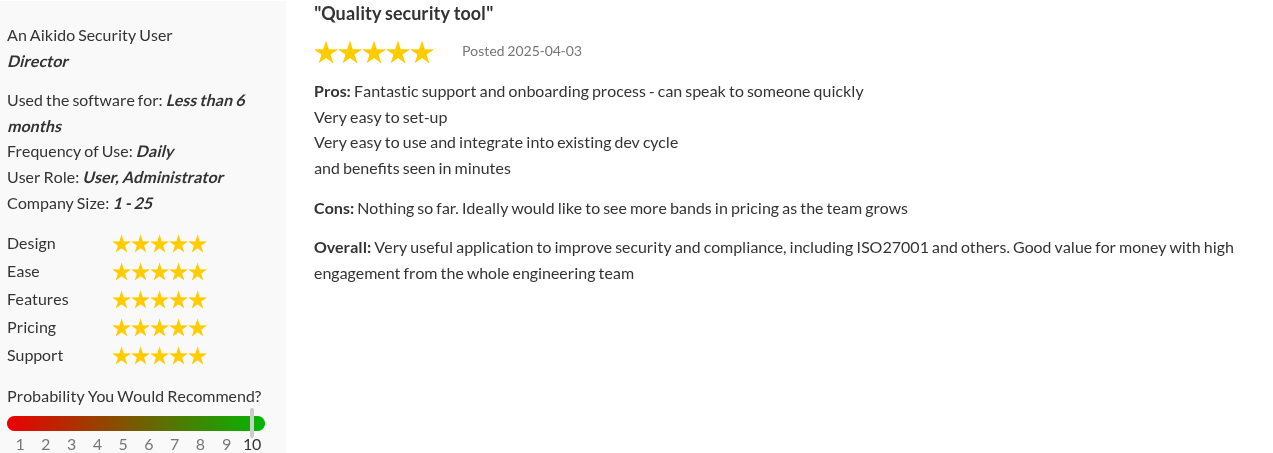

Calificación de Gartner: 4.9/5.0

Reseñas de Aikido Security:

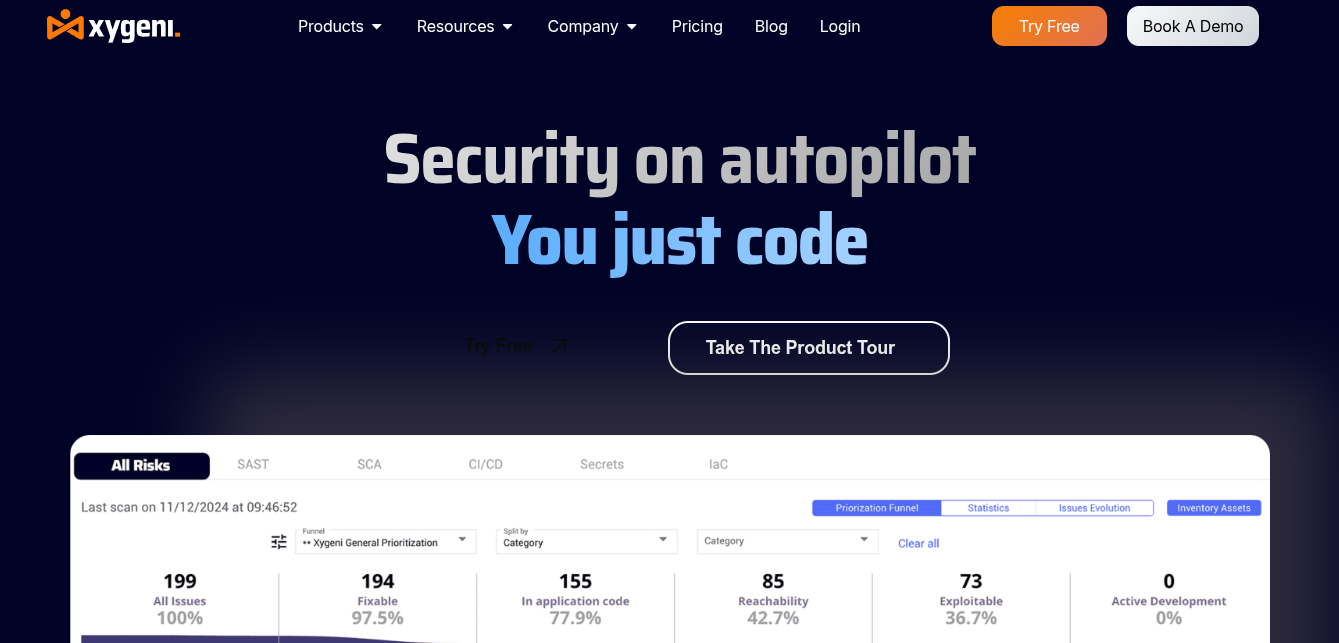

2. Xygeni

Xygeni ofrece información detallada sobre las posturas de seguridad en todas las fases de desarrollo, identificando tanto vulnerabilidades comunes como problemas sutiles como las fugas de datos. Extiende la protección a los componentes de código abierto y a los entornos de contenedores para un enfoque integral.

Características clave:

- Funcionalidades de cumplimiento y auditoría: Incluye un registro de auditoría de eventos de seguridad y soporta la aplicación de políticas.

- Detección de código malicioso: Detecta automáticamente código malicioso en componentes de código abierto y código de aplicación en tiempo real.

- Priorización basada en riesgos: Utiliza contextos como la explotabilidad y la proximidad a producción para clasificar las vulnerabilidades.

Ventajas:

- Detección de malware

- Priorización sensible al contexto

- Grafos de dependencias

Contras:

- Curva de aprendizaje pronunciada

- Puede volverse costoso al escalar

- Puede ser complejo de configurar

- Los usuarios han reportado un alto volumen de alertas

- Los usuarios han reportado que fugas históricas o inválidas son marcadas como activas

Caso de uso ideal:

Ideal para equipos de seguridad que necesitan información contextual y la vinculación de los riesgos de las aplicaciones con el impacto en el negocio.

Precios:

- Estándar: $399 al mes

- Premium: $715 al mes

- Empresarial: Precios personalizados

Calificación de Gartner:

Sin reseña de Gartner.

Opiniones de Xygeni:

No hay reseñas independientes generadas por usuarios.

3. ArmorCode

ArmorCode consolida datos y utiliza algoritmos inteligentes para priorizar riesgos, asegurando una atención inmediata a las vulnerabilidades críticas.

Características clave:

- Cumplimiento e Informes: Proporciona paneles en tiempo real y funcionalidades de informes para monitorizar los KPIs de seguridad y el cumplimiento.

- Correlación de datos: Agrega hallazgos de diversas fuentes en una única plataforma.

- Seguridad de la cadena de suministro: Incluye la gestión de la postura CI/CD y la monitorización de SBOM.

Ventajas:

- Automatización de flujos de trabajo

- Guía de remediación

Contras:

- Enfocado en el ámbito empresarial

- Principalmente una capa de agregación y orquestación

- Los equipos necesitan buscar escáneres de terceros compatibles.

- La configuración inicial puede ser compleja

- Interfaz de usuario (UI) poco intuitiva

Caso de uso ideal:

Empresas que gestionan entornos híbridos complejos y que requieren orquestación centralizada para consolidar herramientas de seguridad fragmentadas.

Precios:

Precios personalizados

Calificación de Gartner: 4.7/5.0

Opiniones de ArmorCode:

4. Legit Security

Legit Security refuerza la seguridad de pipelines al identificar vulnerabilidades en la infraestructura de desarrollo. Ofrece una visión detallada del entorno, protegiendo contra filtraciones de datos y amenazas internas.

Características clave:

- Aplicación de políticas: Permite a los equipos crear y aplicar políticas personalizadas como código, "Legit Query".

- Puntuación de riesgo contextual: Clasifica los riesgos basándose en el contexto, como el impacto en el negocio y el entorno.

Ventajas:

- Sólidas funciones de gobernanza y cumplimiento

- Visibilidad de extremo a extremo

- Remediación impulsada por IA

Contras:

- Principalmente enfocado a empresas

- Requiere escáneres existentes

- Curva de aprendizaje pronunciada

- La configuración inicial puede ser compleja

- Menos centrado en el desarrollador en comparación con herramientas como Aikido Security

Caso de uso ideal:

Grandes organizaciones complejas que necesitan un enfoque unificado y automatizado para gestionar su postura de seguridad.

Precios:

Precios personalizados

Calificación de Gartner: 4.8/5.0

5. Apiiro

Apiiro es una plataforma de Gestión de la Postura de Seguridad de Aplicaciones (ASPM) que proporciona visibilidad de extremo a extremo, priorización y remediación automatizada. Utiliza su "Risk Graph" propietario para conectar los hallazgos de seguridad con el contexto de negocio y la exposición en tiempo de ejecución.

Características clave:

- Risk Graph: Construye un grafo de aplicación/cadena de suministro para mostrar la relación entre las vulnerabilidades y los activos de código y nube asociados.

- Visibilidad de código a tiempo de ejecución: Vincula las vulnerabilidades en el código con su exposición real en el entorno de tiempo de ejecución.

- Postura de diseño primero: Detecta riesgos a nivel de diseño para prevenir problemas en fases tempranas del SDLC.

Ventajas:

- Remediación impulsada por IA

- Priorización sensible al contexto

Contras:

- Enfocado en el ámbito empresarial

- Curva de aprendizaje pronunciada

- Falsos positivos

- Principalmente enfocado a empresas

- Requiere escáneres de terceros

Caso de uso ideal:

Grandes empresas con entornos de aplicaciones y nube complejos e interconectados que requieren análisis de riesgo contextual y potentes playbooks de remediación.

Precios:

Precios personalizados

Calificación de Gartner: 4.7/5.0

Opiniones de Apiiro:

No hay reseñas independientes generadas por usuarios.

6. Phoenix Security

Phoenix Security es una plataforma de Gestión de la Postura de Seguridad de Aplicaciones (ASPM) impulsada por IA. Utiliza su motor de inteligencia de amenazas en tiempo real y análisis de alcanzabilidad para filtrar el ruido y centrarse en los riesgos explotables. .

Características clave:

- Análisis de alcanzabilidad: Determina si una vulnerabilidad es realmente explotable comprobando si el código vulnerable está siendo utilizado activamente.

- Propiedad y atribución: Atribuye automáticamente las vulnerabilidades a los propietarios de código y equipos correctos.

- Cuantificación de riesgos: Ayuda a cuantificar el riesgo de ciberseguridad en términos monetarios utilizando metodologías como FAIR,

Ventajas:

- Visibilidad integral

- Ofrece funciones de gobernanza

Contras:

- Principalmente enfocado a empresas

- Requiere escáneres de terceros

- La configuración inicial es compleja

Caso de uso ideal:

Empresas con equipos de seguridad maduros que necesitan una plataforma personalizable de gestión de vulnerabilidades basada en riesgos (RBVM) para consolidar los datos de vulnerabilidades en entornos grandes y complejos.

Precios:

- Phoenix Free: Gratis

- Phoenix Professional: 1.495 £ al mes (aprox. 1.963 $ al mes)

- Phoenix Enterprise: Precios personalizados

Calificación de Gartner: 4.4/5.0

Reseñas de Phoenix Security:

7. OX Security

OX Security es una plataforma de Gestión de la Postura de Seguridad de Aplicaciones (ASPM) que proporciona priorización contextual y remediación automatizada. Es conocida principalmente por su enfoque de "Code Projection" y un tejido de datos respaldado por IA para el mapeo de riesgos.

Características clave:

- AI Data Lake: Utiliza su tejido de datos de IA ("AI Data Lake") para alinear las señales de seguridad.

- Integraciones: Se integra con herramientas y plataformas DevOps comunes.

Ventajas:

- Cobertura de código a nube

- Soporte sólido del proveedor

Contras:

- Curva de aprendizaje pronunciada

- Principalmente enfocado a empresas

- Los usuarios han informado de una falta de documentación adecuada para algunas de sus características.

- Los usuarios informan de una personalización limitada para los informes.

- Carece de características avanzadas de control de acceso basado en roles (RBAC).

Caso de uso ideal:

Empresas con grandes ecosistemas DevSecOps que requieren transparencia en la cadena de suministro y monitorización continua de la postura de seguridad.

Precios:

Precios personalizados

Calificación de Gartner: 4.7/5.0

Reseñas de OX Security:

8. Veracode

Veracode es una herramienta de Gestión de la Postura de Seguridad de Aplicaciones (ASPM) diseñada para ayudar a las empresas a identificar, gestionar y remediar riesgos a nivel de aplicación a escala.

Características clave:

- Análisis Binario: Escanea los binarios de aplicaciones compiladas en busca de vulnerabilidades.

- Cumplimiento Empresarial: Proporciona funciones de informes y gobernanza para apoyar los flujos de trabajo de auditoría y cumplimiento.

Ventajas:

- Fuerte enfoque en el cumplimiento

- Perspectivas basadas en el contexto

Contras:

- Principalmente enfocado a empresas

- Mala experiencia para el desarrollador

- Altos falsos positivos

- Curva de aprendizaje pronunciada

- Los usuarios han informado de limitaciones al integrarse con ciertos escáneres.

- No es compatible con aplicaciones locales

Caso de uso ideal:

Grandes empresas con una combinación de código desarrollado internamente y software comercial de terceros, donde el escaneo de código compilado es esencial.

Precios:

Precios personalizados

Calificación de Gartner: 4.6/5.0

Reseñas de Veracode:

9. Invicti

Invicti es una plataforma de seguridad de aplicaciones conocida por su filosofía de "escaneo basado en pruebas". Se centra en proporcionar datos de vulnerabilidad precisos y verificados para eliminar falsos positivos y agilizar los esfuerzos de remediación.

Características clave:

- Descubrimiento Automatizado de Activos: Busca continuamente aplicaciones web, API y activos en la nube en todos los entornos.

- Priorización de Riesgos: Agrega datos de todas las herramientas y utiliza su motor de escaneo "basado en pruebas" para determinar vulnerabilidades explotables.

Ventajas:

- Descubrimiento de activos

- Compatible con plataformas CI/CD comunes

- Remediación guiada por IA

Contras:

- Orientado principalmente a empresas

- Curva de aprendizaje pronunciada

- Los usuarios han informado de configuración adicional para aplicaciones complejas.

- Necesita ser incluido en la lista blanca para evitar ser bloqueado por WAFs e IPS/IDS.

- Está centrado en DAST y requiere escáneres de terceros para una cobertura completa.

Caso de uso ideal:

Equipos que priorizan escaneos DAST exhaustivos para encontrar vulnerabilidades en aplicaciones de una sola página (SPAs) complejas y aplicaciones JavaScript dinámicas.

Precios:

Precios personalizados

Calificación de Gartner: 4.5/5.0

Reseñas de Invicti:

10. Wiz

Wiz es una plataforma de seguridad nativa de la nube con una plataforma integrada de Gestión de la Postura de Seguridad de Aplicaciones (ASPM). Crea un "Grafo de Seguridad" que conecta los riesgos de la capa de aplicación en el código con su impacto potencial en el tiempo de ejecución y la infraestructura de la nube.

Características clave:

- Remediación Automatizada: Genera orientación de remediación accionable y solicitudes pull de un solo clic en plataformas CI/CD.

- Soporte de Cumplimiento: Evalúa la postura de cumplimiento frente a sus marcos de cumplimiento integrados.

Ventajas:

- Grafo de seguridad

- Análisis de rutas de ataque

- Descubrimiento e inventario en la nube

Contras:

- Principalmente enfocado en la nube

- Solo apto para empresas

- El precio puede resultar costoso al escalar

- Puede requerir herramientas complementarias para una cobertura completa de AppSec

- No está tan centrado en el desarrollador como plataformas como Aikido Security

Caso de uso ideal:

Empresas que operan exclusivamente en la nube pública (AWS, Azure, GCP) y necesitan visibilidad instantánea y sin agente en todos los entornos

Precios:

Precios personalizados

Calificación de Gartner: 4.7/5.0

Wiz Opiniones:

“Utilizamos Wiz. Tiene muchas funcionalidades y, en general, estoy bastante impresionado con él, pero lo usa principalmente el equipo de seguridad y yo lo superviso…” – Ingeniero de plataforma en Reddit

“Aunque Wiz destaca en muchas áreas, su precio puede ser elevado para equipos u organizaciones más pequeños, y la gran cantidad de datos y alertas a veces puede resultar abrumadora sin una configuración adecuada.” – Revisor de G2 (Jefe de Ingeniería)

11. Crowdstrike Falcon Cloud Security

CrowdStrike ofrece una solución integrada de Gestión de la Postura de Seguridad de Aplicaciones (ASPM) como parte de su plataforma Falcon Cloud Security. Funciona proporcionando una visibilidad profunda y sin agente en aplicaciones, API y microservicios que se ejecutan en entornos multinube.

Características clave:

- Integración con la plataforma CrowdStrike Falcon: Se integra a la perfección con el ecosistema de CrowdStrike.

- Detección de amenazas en tiempo real con IA: Utiliza IA y análisis de comportamiento para detectar amenazas.

- Mapeo de Aplicaciones sin Agente: Proporciona un mapa en tiempo real de todas las aplicaciones, microservicios, API y dependencias que se ejecutan en la nube.

Ventajas:

- Sólida inteligencia de amenazas

- Visibilidad a nivel de código

Contras:

- Principalmente enfocado a empresas

- Curva de aprendizaje

- Falsos positivos

- Los usuarios han reportado problemas al integrar con herramientas personalizadas de terceros

Caso de uso ideal:

Organizaciones que ya utilizan CrowdStrike para EDR/XDR y desean consolidar las herramientas de seguridad en una plataforma unificada

Precios:

Precios personalizados

Calificación de Gartner: 4.8/5.0

Crowdstrike Falcon Cloud Security Opiniones:

12. AccuKnox

La solución ASPM de AccuKnox combina herramientas de pruebas de seguridad e información en tiempo de ejecución para proporcionar una vista unificada y contextual de los riesgos de las aplicaciones, desde el código hasta la nube. Se centra principalmente en la aplicación en tiempo de ejecución mediante eBPF.

Características clave:

- Correlación de código a tiempo de ejecución: Analiza los hallazgos de las fases de construcción con el comportamiento en tiempo de ejecución para proporcionar información procesable y ayudar a rastrear las vulnerabilidades hasta el código fuente.

- Opciones de despliegue flexibles: Soporta despliegues SaaS, on-premises y air-gapped.

- Priorización de riesgos impulsada por IA: Utiliza IA para correlacionar vulnerabilidades, datos de explotabilidad e impacto en el negocio.

Ventajas:

- Soporte de cumplimiento

- Despliegue flexible

- Base de código abierto

Contras:

- Enfocado en el ámbito empresarial

- La configuración inicial puede ser compleja

- Curva de aprendizaje pronunciada

- Los usuarios han informado de respuestas lentas por parte del soporte al cliente

Caso de uso ideal:

Equipos de seguridad que prefieren soluciones construidas sobre bases transparentes y de código abierto (proyectos CNCF).

Precios:

Precios personalizados

Calificación de Gartner: 4.5/5.0

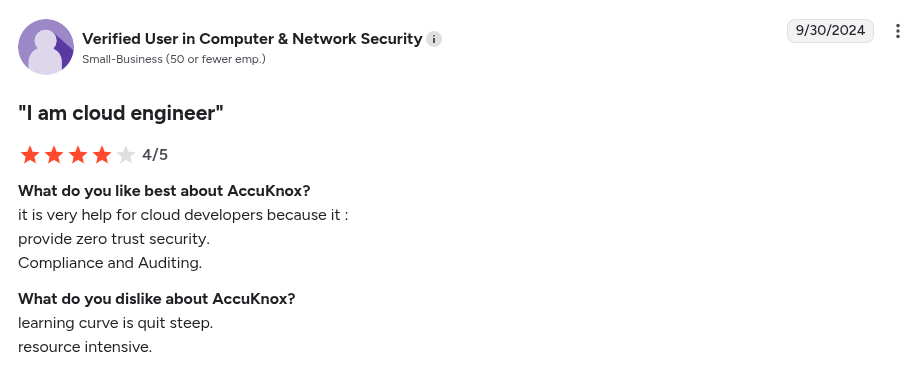

AccuKnox Reseñas:

Comparando las 12 mejores herramientas ASPM

Para ayudarle a comparar las capacidades de las herramientas anteriores, la tabla siguiente compara las características de cada herramienta junto con su caso de uso ideal.

Elegir la herramienta ASPM adecuada para su flujo de trabajo

Desarrollar aplicaciones en el entorno actual puede ser un desafío, pero asegurarlas no tiene por qué serlo. Las herramientas adecuadas proporcionan a los equipos visibilidad de extremo a extremo, información procesable e integración perfecta con los flujos de trabajo existentes.

Aikido Security ofrece todo esto tanto para startups como para empresas. Su plataforma ASPM impulsada por IA y centrada en el desarrollador proporciona una vista centralizada de la seguridad de las aplicaciones, correlacionando riesgos en entornos de código y nube, a la vez que reduce la fatiga de alertas de los escáneres SAST, SCA, IaC y de secretos.

¿Quieres visibilidad total en tus aplicaciones? Inicia tu prueba gratuita o reserva una demo con Aikido Security hoy mismo.

Preguntas frecuentes

¿Cómo se integran las herramientas ASPM con los flujos de trabajo DevSecOps existentes?

Las herramientas ASPM se integran conectándose con sistemas de control de código fuente, pipelines CI/CD, seguimiento de incidencias y plataformas de colaboración. Esto permite que los hallazgos de seguridad de los escaneos SAST, DAST, SCA e IaC fluyan directamente a los flujos de trabajo de los desarrolladores, minimizando el cambio de contexto. Por ejemplo, Aikido Security proporciona feedback en PR, plugins IDE e integraciones nativas con GitHub, GitLab, Jira y Slack, haciendo que la seguridad forme parte del flujo natural de DevOps.

¿Cuál es la diferencia entre DAST y ASPM?

DAST (Pruebas de seguridad de aplicaciones dinámicas) analiza las aplicaciones en ejecución para encontrar vulnerabilidades de seguridad, centrándose principalmente en el comportamiento en tiempo de ejecución. ASPM, por otro lado, ofrece una visión más amplia, agregando resultados de múltiples escáneres (SAST, DAST, SCA, IaC), priorizando riesgos y monitorizando continuamente la postura de la aplicación a lo largo del ciclo de vida del software. Herramientas como Aikido Security unifican estos enfoques, correlacionando los hallazgos de DAST y otras fuentes en flujos de trabajo de remediación accionables y amigables para el desarrollador.

¿Por qué es importante el uso de herramientas ASPM para la seguridad empresarial?

Las herramientas ASPM ayudan a las empresas a mantener una visibilidad consistente de las vulnerabilidades, priorizar los riesgos basándose en el impacto comercial y aplicar políticas de cumplimiento en grandes aplicaciones. Al unificar el ecosistema AppSec, las organizaciones pueden reducir la fatiga de alertas y mejorar la eficiencia de la remediación. Aikido Security, por ejemplo, utiliza la priorización de riesgos impulsada por IA y la remediación automatizada para fortalecer la postura de seguridad mientras mejora la productividad del desarrollador.

¿Cómo se evalúan y se realizan POC de soluciones ASPM?

La evaluación comparativa (benchmarking) de soluciones ASPM implica valorar la facilidad de integración, la cobertura de escáneres y activos en la nube, la priorización impulsada por IA, la experiencia del desarrollador y las capacidades de cumplimiento. Una prueba de concepto (POC) suele probar pipelines reales, aplicaciones de ejemplo y flujos de trabajo de remediación para validar la efectividad. Soluciones como Aikido Security ofrecen un onboarding rápido para las POC, orientación en PR y feedback accionable, facilitando la evaluación tanto del impacto en la seguridad como de la usabilidad para el desarrollador.

También le podría interesar:

- Las 23 mejores herramientas DevSecOps en 2026

- Las 10 mejores herramientas SAST con IA en 2026

- Las mejores herramientas de monitorización continua de seguridad en 2026

- Los 13 mejores escáneres de vulnerabilidades de código en 2026

- Los mejores escáneres de Infraestructura como Código (IaC) en 2026

- Las mejores herramientas de Cloud Security Posture Management (CSPM) en 20262