La IA ha cambiado la forma en que escribimos código. Los desarrolladores ahora entregan más rápido, experimentan más y confían en la IA para gestionar partes de su flujo de trabajo que antes tomaban horas.

Sin embargo, a medida que aumenta la velocidad, también lo hace el riesgo.

Más código implica más oportunidades para que las vulnerabilidades se cuelen. Y si las pruebas se siguen realizando al final del proceso, ya es demasiado tarde. Ahí es donde entran en juego las herramientas SAST impulsadas por IA.

Ayudan a los equipos a detectar y corregir problemas de forma temprana, manteniendo el ritmo de la velocidad que la IA aporta al desarrollo.

En este artículo, analizamos a los 10 líderes en herramientas SAST de IA. Exploramos las características principales de cada herramienta y las formas únicas en que implementan la IA para mejorar la detección, priorización y remediación de vulnerabilidades.

Las mejores herramientas SAST impulsadas por IA de un vistazo

- Mejor en general / bajo ruido & Auto-Fix:

- Mejor para privacidad de datos estricta (sin llamadas externas a IA):

- Mejor para flujos de trabajo nativos de GitHub:

- Mejor para sugerencias rápidas en el IDE (correcciones rápidas):

- Mejor para reglas y detección personalizables:

- Mejor para entornos locales / trae tu propio LLM:

- Mejor para gobernanza empresarial y stacks heredados:

- Mejor enfoque de escaneo «AI-first»:

- Mejor autorremediación validada en el panel de control:

¿Qué es SAST?

Las Pruebas de seguridad de aplicaciones estáticas (SAST) son una metodología para analizar el código fuente, el bytecode o el binario de una aplicación con el fin de identificar vulnerabilidades y fallos de seguridad en las primeras etapas del ciclo de vida de desarrollo de software (SDLC). SAST encuentra vulnerabilidades dentro del código fuente, lo que significa que a menudo es la primera línea de defensa contra código inseguro.

SAST vs. DAST

Mientras que SAST analiza el código de dentro hacia fuera, DAST (Pruebas de seguridad de aplicaciones dinámicas) realiza pruebas de fuera hacia dentro.

Piénsalo de esta manera:

- Las herramientas SAST examinan tu código fuente antes de que una aplicación se ejecute, detectando problemas como funciones inseguras, credenciales codificadas o fallos lógicos durante el desarrollo.

- Las herramientas DAST, por otro lado, ejecutan pruebas de seguridad mientras la aplicación está en vivo, sondeándola como lo haría un atacante para encontrar debilidades explotables en el mundo real, como inyección SQL, XSS o bypasses de autenticación.

Ambos son esenciales, pero cumplen propósitos diferentes en el SDLC. Para saber más, lee SAST vs DAST: lo que necesitas saber

Las ventajas de las herramientas de Pruebas de seguridad de aplicaciones estáticas

Las herramientas SAST son una de las formas más efectivas de encontrar y corregir vulnerabilidades antes de que tu código se ejecute. Estas son sus principales ventajas:

- Detección temprana en el SDLC: SAST se ejecuta durante la codificación o el tiempo de compilación, permitiendo a los desarrolladores corregir vulnerabilidades antes de que lleguen a producción. Este enfoque de «shift-left» reduce la dificultad, el coste y el tiempo total de remediación.

- Cobertura de código exhaustiva: Dado que SAST examina toda la base de código, incluyendo dependencias y archivos de configuración, puede identificar fallos que las pruebas dinámicas podrían pasar por alto.

- Feedback amigable para desarrolladores: Las mejores herramientas SAST modernas se integran con IDEs, repositorios Git y sistemas CI/CD para proporcionar feedback en línea, sugerencias de código y recomendaciones de autocorrección sin ralentizar el desarrollo.

- Soporte para cumplimiento y preparación para auditorías: SAST ayuda a las organizaciones a cumplir los requisitos de marcos como SOC 2, ISO 27001, GDPR, y OWASP ASVS demostrando que se aplican prácticas de codificación segura.

- Mejora continua a través de la automatización: Las herramientas SAST impulsadas por IA pueden aprender automáticamente de vulnerabilidades pasadas, reduciendo los falsos positivos y ayudando a los equipos a fortalecer continuamente su código con el tiempo.

En resumen, SAST capacita a los desarrolladores para construir software seguro por diseño, no como una ocurrencia tardía.

¿Qué vulnerabilidades encuentra SAST en tu código?

Existen muchas vulnerabilidades diferentes que SAST puede encontrar, y esto depende de las prácticas de codificación utilizadas, el stack tecnológico y los frameworks. A continuación, se presentan algunas de las vulnerabilidades más comunes que una herramienta SAST suele descubrir.

SQL Injection

Detecta la sanitización incorrecta de las entradas de usuario que podría llevar a la vulneración de la base de datos.

Ejemplo de código Python vulnerable a inyección SQL:

# Function to authenticate user

def authenticate_user(username, password):

query = f"SELECT * FROM users WHERE username = '{user}' AND password = '{password}'"

print(f"Executing query: {query}") # For debugging purposes

cursor.execute(query)

return cursor.fetchone()

El código anterior es vulnerable porque la variable de consulta utiliza interpolación de cadenas (f-string) e inserta directamente la entrada del usuario a través de '{username}', lo que permite a cualquier actor malicioso inyectar código SQL desde su entrada a la base de datos.

Cross-site scripting (XSS)

Identifica instancias donde las entradas de usuario no se validan o codifican correctamente, permitiendo la inyección de scripts maliciosos.

Ejemplo de código JavaScript del lado del cliente vulnerable a XSS:

<script>

const params = new URLSearchParams(window.location.search);

const name = params.get('name');

if (name) {

// Directly inserting user input into HTML without sanitization

document.getElementById('greeting').innerHTML = `Hello, ${name}!`;

}

</script>

El código anterior es vulnerable porque utiliza .innerHTML para insertar directamente la entrada del usuario en HTML sin sanitización.

Desbordamientos de búfer

Destaca las áreas donde una gestión inadecuada de la asignación de memoria podría provocar la corrupción de datos o fallos del sistema.

Ejemplo de código C vulnerable a desbordamiento de búfer:

1#include

2void vulnerableFunction() {

3 char buffer[10]; // A small buffer with space for 10 characters

4

5 printf("Enter some text: ");

6 gets(buffer); // Dangerous function: does not check input size

7

8 printf("You entered: %s\n", buffer);

9}

10

11int main() {

12 vulnerableFunction();

13 return 0;

14}

El código anterior es vulnerable porque utiliza la función C gets(), que es peligrosa. La función gets() no conoce el tamaño del búfer en el que está leyendo, lo que puede llevar a leer más datos de los que el búfer puede contener, resultando en un desbordamiento de búfer.

Prácticas Criptográficas Inseguras

Detecta algoritmos de cifrado débiles, gestión de claves inadecuada o claves codificadas.

Ejemplo de código de criptografía Python vulnerable que utiliza una función hash MD5 obsoleta:

import hashlib

def store_password(password):

# Weak hashing algorithm (MD5 is broken and unsuitable for passwords)

hashed_password = hashlib.md5(password.encode()).hexdigest()

print(f"Storing hashed password: {hashed_password}")

return hashed_password

En conjunto, las herramientas SAST proporcionan información valiosa, permitiendo a los desarrolladores solucionar problemas antes de que se vuelvan críticos.

Cómo funcionan las Pruebas de seguridad de aplicaciones estáticas (SAST)

Ya has aprendido qué es SAST y qué tipos de vulnerabilidades encuentra; ahora veamos cómo funciona entre bastidores.

El proceso SAST suele seguir estos cuatro pasos fundamentales:

Paso 1: Análisis y modelado del código

La herramienta escanea el código fuente, el bytecode o los binarios de la aplicación para crear una representación estructurada (un árbol de sintaxis abstracta o un grafo de flujo de datos). Esto le ayuda a comprender cómo se construye el código, cómo se mueven los datos a través de él y dónde deberían existir los controles de seguridad.

Paso 2: Análisis basado en reglas

A continuación, la herramienta aplica un conjunto de reglas y patrones de seguridad para identificar construcciones de código de riesgo.

Paso 3: Correlación y priorización de vulnerabilidades

No todos los hallazgos son críticos. Las herramientas SAST analizan el contexto:

- dónde existe la vulnerabilidad,

- cómo podría ser explotada, y

- si afecta a datos sensibles

Para reducir los falsos positivos y destacar lo que realmente importa.

Paso 4: Informes y feedback del desarrollador

Finalmente, los resultados salen a la luz. Los desarrolladores pueden actuar sobre ellos de inmediato, manteniendo la seguridad integrada en el flujo de trabajo diario en lugar de tratarla como una fase separada.

Todos estos pasos hoy se llevan al siguiente nivel con IA.

¿Cómo la IA está mejorando las herramientas SAST?

Actualmente, es imposible escapar del revuelo (y las tonterías) de la IA. Puede ser difícil saber exactamente cómo se está implementando la IA en las herramientas de seguridad.

Actualmente, existen tres tendencias con la IA en lo que respecta a las herramientas SAST:

- IA para mejorar la detección de vulnerabilidades: Los modelos de IA entrenados con grandes conjuntos de datos de vulnerabilidades conocidas mejoran la precisión en la identificación de problemas de seguridad, al tiempo que reducen los falsos positivos.

- IA para crear priorización automatizada: La IA ayuda a clasificar las vulnerabilidades según su gravedad, explotabilidad y posible impacto en el negocio, permitiendo a los desarrolladores centrarse primero en los problemas críticos.

- IA para proporcionar remediación automatizada: La IA ofrece correcciones o sugerencias de código conscientes del contexto, lo que acelera el proceso de remediación y ayuda a los desarrolladores a aprender prácticas de codificación segura.

A continuación, compararemos a algunos de los líderes en SAST impulsado por IA y explicaremos las diferentes formas en que estas herramientas están implementando la IA para mejorar la seguridad.

Las 10 mejores herramientas SAST impulsadas por IA

Aquí están 10 líderes de la industria que están utilizando la IA de diferentes maneras para mejorar las capacidades del SAST tradicional (en orden alfabético)

En resumen:

Aikido ocupa el puesto número 1 como solución SAST que va más allá del escaneo de código. Para pequeñas y medianas empresas, puede obtener todo lo necesario para proteger su patrimonio de TI en una única suite. Para grandes empresas, Aikido ofrece SAST junto con productos de seguridad de primera clase, para que pueda elegir el módulo que necesite y desbloquear la plataforma cuando esté listo.

Utiliza la IA para corregir automáticamente las vulnerabilidades y filtra el ruido (pocos falsos positivos), de modo que los equipos de desarrollo solo ven problemas reales. Aikido es la elección práctica para CISOs, CTOs y desarrolladores que buscan una seguridad de código rápida e inteligente.

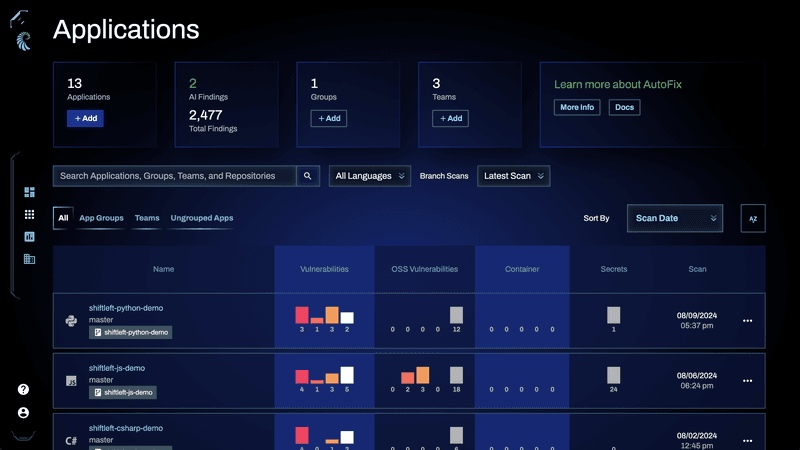

1. Aikido Security SAST | AI AutoFix

Capacidad central de IA | Remediación automatizada (Panel de control + IDE)

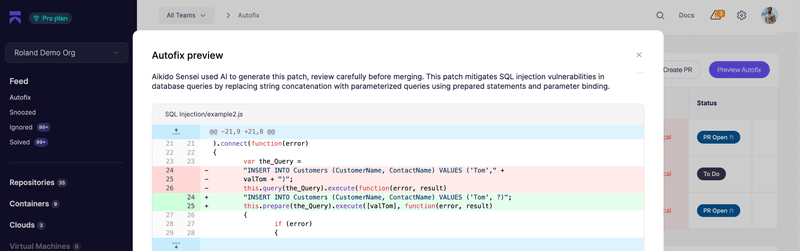

Aikido Security utiliza la IA para crear correcciones de código para las vulnerabilidades descubiertas por su escáner SAST e incluso puede generar solicitudes de extracción automatizadas para acelerar el proceso de remediación.

A diferencia de otras herramientas, Aikido no envía su código a un modelo de IA de terceros, nunca lo almacena ni lo utiliza para entrenar la IA, se ejecuta completamente en servidores locales y tiene un método único para garantizar que su código no se filtre a través de modelos de IA.

Aikido aplica primero sus propias reglas de seguridad para filtrar los falsos positivos, y luego utiliza un LLM ajustado específicamente solo para verificar y refinar las sugerencias. Todo el análisis ocurre en un entorno aislado seguro (sandbox), de modo que una vez que la remediación sugerida ha pasado la validación, se puede crear automáticamente una solicitud de extracción antes de que el entorno Sandbox sea destruido.

El AutoFix de Aikido también proporciona puntuaciones de confianza, que se calculan sin aprender de su código para que los desarrolladores puedan tomar decisiones informadas.

Características clave:

- Bajos falsos positivos / reducción de ruido: Aikido enfatiza los hallazgos de alta confianza al filtrar las alertas no relacionadas con la seguridad y las advertencias de 'falsa alarma', y utiliza un motor de triaje basado en IA para reducir los falsos positivos (hasta un ~95% de reducción).

- Integración con IDE y solicitudes de extracción / CI/CD: Las comprobaciones SAST de Aikido se integran directamente en los flujos de trabajo de los desarrolladores, con retroalimentación en línea en los IDEs y comentarios de PR, y control de acceso en las pipelines de CI/CD.

- Corrección automática asistida por IA / Sugerencias de remediación: Para muchas vulnerabilidades, Aikido AI AutoFix puede generar correcciones o parches automáticamente (o sugerirlos) para acelerar la remediación.

- Puntuación de severidad consciente del contexto y reglas personalizadas: Los problemas se priorizan según el contexto (por ejemplo, si un repositorio es público o maneja datos sensibles), y los usuarios pueden definir reglas personalizadas adaptadas a su base de código.

- Seguimiento de contaminación entre múltiples archivos y amplio soporte de lenguajes: Realiza análisis entre archivos (rastreando la entrada contaminada a través de módulos), soporta muchos lenguajes principales de forma nativa y no requiere compilación.

- Y más.

Ideal para: CISOs conscientes de las necesidades de los desarrolladores, desde grandes empresas, startups y scaleups.

Ventajas:

- Diseñado para desarrolladores con un enfoque en la reducción de la carga cognitiva de seguridad a lo largo del SDLC

- Utiliza la IA para correcciones de código.

- Genera solicitudes de extracción automatizadas.

- Garantiza la privacidad del código al no enviarlo a modelos de IA de terceros.

- Plataforma unificada que cubre múltiples capas de seguridad (SAST, SCA, IaC, secretos, tiempo de ejecución, cloud) para que no necesites combinar muchas herramientas separadas

- Configuración e integración sencillas en los flujos de trabajo de desarrollo existentes

- Precios transparentes y buena relación calidad-precio sin costes ocultos

Contras:

Ninguno observado.

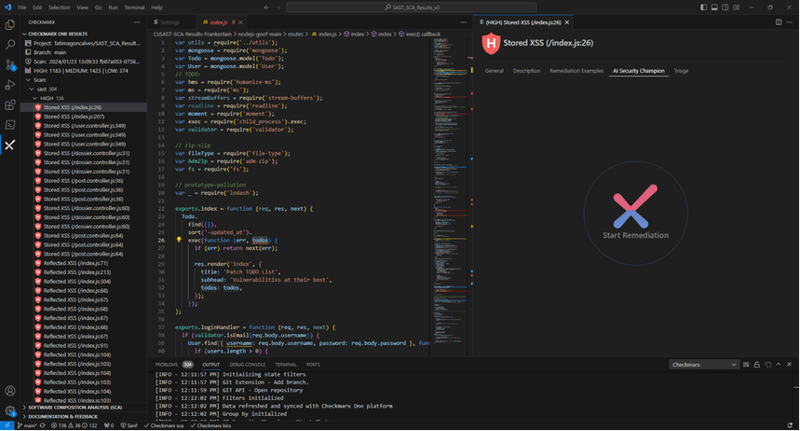

2. Checkmarx

Capacidad Central de IA | Auto Remediación (solo IDE)

Las herramientas SAST de Checkmarx pueden proporcionar sugerencias de codificación generadas por IA a los desarrolladores dentro de su IDE. La herramienta se conecta a ChatGPT, transmite el código del desarrollador al modelo de OpenAI y recupera las sugerencias. Este método facilita el proceso de consultar ChatGPT, pero no añade ningún proceso propietario, lo que le otorga capacidades limitadas en este momento.

ADVERTENCIA:Este caso de uso envía su código propietario a OpenAI y puede no cumplir con los estándares de cumplimiento.

Características clave:

- Soporte Multilenguaje: Capaz de escanear una amplia gama de lenguajes de programación, incluyendo Java, JavaScript y Python, con una cobertura analítica profunda.

- Altamente Escalable: Diseñado para gestionar eficientemente proyectos grandes y complejos sin comprometer la velocidad ni la precisión.

- Integración Fluida con CI/CD: Se integra sin problemas en los pipelines de CI/CD, permitiendo a los equipos detectar vulnerabilidades en las primeras etapas del ciclo de desarrollo.

Ideal para: Organizaciones dispuestas a aceptar (o gestionar) el riesgo de enviar fragmentos de código propietario a servicios de IA externos (como ChatGPT) para obtener sugerencias de remediación.

Ventajas:

- Proporciona sugerencias de codificación generadas por IA dentro de los IDEs al conectarse a ChatGPT.

- Buen ecosistema de integraciones (IDE, CI/CD, SCM) que facilita la adopción por parte de los desarrolladores.

- El escaneo de IDE en tiempo real y ASCA (Asistente de Codificación Segura con IA) proporcionan retroalimentación inmediata (aunque limitada) para detectar problemas a tiempo.

Contras:

- Envía código propietario a OpenAI, lo que podría no cumplir con los estándares de cumplimiento.

- La complejidad / curva de aprendizaje puede ser alta para nuevos usuarios o equipos pequeños que carecen de una fuerte madurez en AppSec

- El coste/licenciamiento puede ser una barrera; a menudo tiene un precio elevado, lo que podría ser difícil de justificar para organizaciones más pequeñas

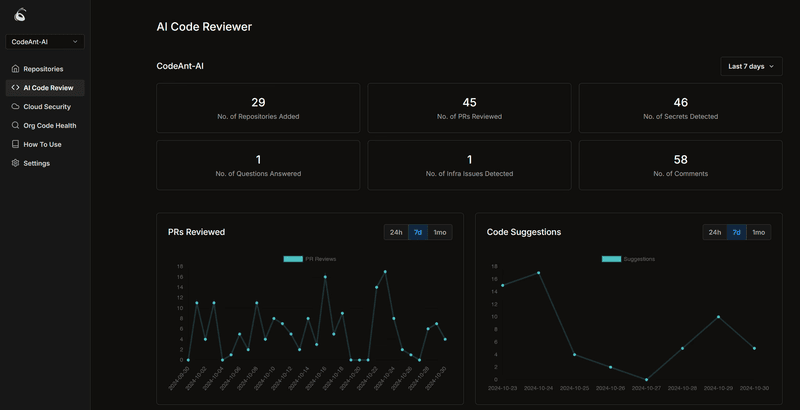

3. CodeAnt AI

Capacidad Central de IA | Detección Mejorada (Dashboard)

CodeAnt es una herramienta de seguridad y calidad de código que utiliza completamente la IA para el descubrimiento de vulnerabilidades de código y las soluciones sugeridas. CodeAnt no proporciona documentación sobre cómo funcionan sus modelos de IA, pero generalmente utiliza la IA como su motor de detección principal, lo que puede ralentizar la detección, especialmente en grandes empresas.

Características clave:

- SAST / escaneo de seguridad impulsado por IA: Se activa en las solicitudes de extracción para detectar vulnerabilidades y errores.

- Análisis de salud y calidad del código: Cubre "code smells", duplicación y comprobaciones de complejidad junto con los escaneos de seguridad.

- Integración con plataformas Git: Funciona con GitHub, Bitbucket, GitLab y Azure DevOps.

Ideal para: Equipos que priorizan la velocidad y la automatización en la revisión de código y la seguridad, y desean descargar gran parte del esfuerzo de revisión manual.

Ventajas:

- Altamente automatizado y centrado en IA, lo que puede acelerar la detección, las revisiones de código y el trabajo de remediación

- Conjunto de herramientas unificado que incluye seguridad, calidad de código, secretos, SCA e IaC en una sola plataforma

- Integración en los flujos de trabajo de desarrollo (PRs, CI gating, dashboards) → menos cambio de contexto

Contras:

- Integraciones limitadas en comparación con otras herramientas

- Falta de transparencia sobre cómo funcionan internamente los modelos de IA

- El rendimiento puede degradarse o experimentar latencia en repositorios muy grandes o bases de código a escala empresarial.

- Dificultad para ajustar o personalizar reglas más allá de lo que la IA proporciona (menos control que el SAST clásico en algunos aspectos).

- La naturaleza de "caja negra" podría reducir la confianza del desarrollador o dificultar la depuración de falsos positivos.

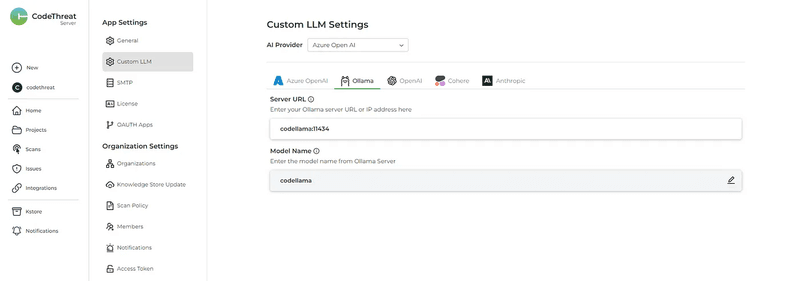

4. CodeThreat

Capacidad Central de IA | Priorización Automatizada (Dashboard)

CodeThreat ofrece análisis estático de código local y proporciona estrategias de remediación asistidas por IA. Una diferencia clave es que CodeThreat permite integrar tu propio modelo de IA local en su herramienta. Esto tiene la ventaja de no enviar datos a terceros, pero significa que, por ahora, solo puede ofrecer modelos de IA entrenados genéricamente y necesitas ejecutar un LLM de IA local como ChatGPT.

Características clave:

- Análisis estático de código local: Ejecuta escaneos localmente sin enviar código a sistemas de nube externos.

- Remediación asistida por IA: Proporciona propuestas y sugerencias de corrección automatizadas basadas en modelos internos.

- Soporte de plugin para VS Code: Permite a los desarrolladores iniciar escaneos y ver sugerencias de corrección directamente en su IDE.

Ideal para: Organizaciones con estrictos requisitos de soberanía de datos / cumplimiento que no pueden permitir que el código salga de sus instalaciones.

Ventajas:

- Control de datos y privacidad: Dado que puedes ejecutar modelos de IA internamente, evitas enviar código sensible a terceros.

- Flexibilidad / personalización: La capacidad de integrar tu propio modelo te da control sobre el comportamiento de inferencia o el ajuste.

- Rendimiento local (potencialmente): Para modelos internos, la latencia y el rendimiento pueden optimizarse sin depender de llamadas a la API.

Contras:

- Si tu modelo local tiene menor capacidad o carece de entrenamiento de dominio, los falsos positivos / falsos negativos pueden ser peores.

- Limitado a modelos de IA entrenados genéricamente;

- Requiere ejecutar un LLM de IA local como ChatGPT.

5. OpenText™ Pruebas de seguridad de aplicaciones estáticas (SAST)

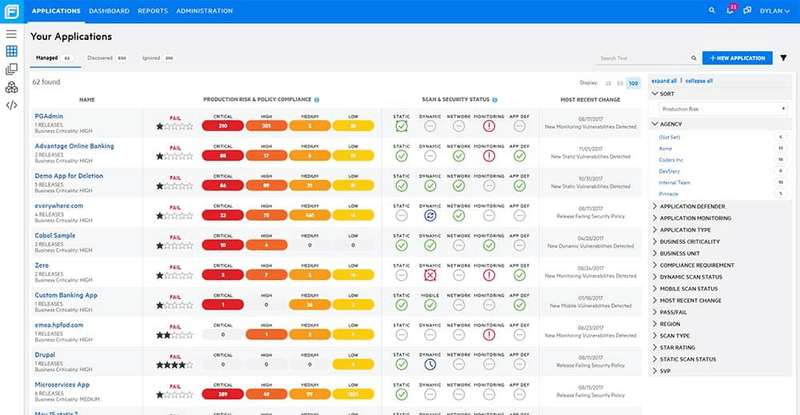

Capacidad central de IA | Priorización mejorada (Panel de control)

OpenText™ Pruebas de seguridad de aplicaciones estáticas (Fortify) escanea el código fuente en busca de vulnerabilidades y ofrece a los usuarios la opción de ajustar los umbrales cuando se genera una alerta. Por ejemplo, la probabilidad de explotabilidad. El asistente AI Auto de Fortify revisa los umbrales anteriores asignados a las vulnerabilidades y realiza predicciones inteligentes sobre cuáles deberían ser los umbrales para otras vulnerabilidades.

Nota: Fortify Static Code Analyzer no utiliza IA para descubrir vulnerabilidades o sugerir correcciones para ellas, en su lugar, la utiliza para predecir la configuración administrativa utilizada en los paneles de administración.

Características clave:

- Soporte para múltiples lenguajes: Soporta más de 33 lenguajes de programación y frameworks, analizando rutas de código (o bytecode) para detectar vulnerabilidades.

- Integraciones con IDE, herramientas de compilación y CI/CD: Permite que los escaneos se ejecuten temprano en las solicitudes pull y las compilaciones.

- Despliegue flexible: Soporta opciones on-premises, de nube privada, híbridas o alojadas.

Ideal para: Equipos que ya tienen soluciones OpenText integradas en sus sistemas.

Ventajas:

- Motor de análisis estático robusto y maduro con amplio soporte de lenguajes y frameworks.

- Amplias opciones de personalización (políticas, umbrales, indicadores de taint, reglas) para ajustar el control de ruido y la precisión.

- Gobernanza centralizada, seguimiento de auditorías, paneles de control, integración con herramientas de ticketing y DevSecOps.

- Fuerte reputación, presencia en el mercado empresarial, trayectoria probada

Contras:

- El componente de IA es limitado. No genera ni sugiere código de remediación, solo ayuda con la clasificación / configuración de umbrales

- El esfuerzo de configuración, ajuste y puesta a punto puede ser considerable (especialmente para bases de código grandes y diversas)

- La complejidad y el coste de licencia pueden ser relativamente altos. Además, el precio no está disponible públicamente y requiere contacto directo con su equipo de ventas para obtener un presupuesto.

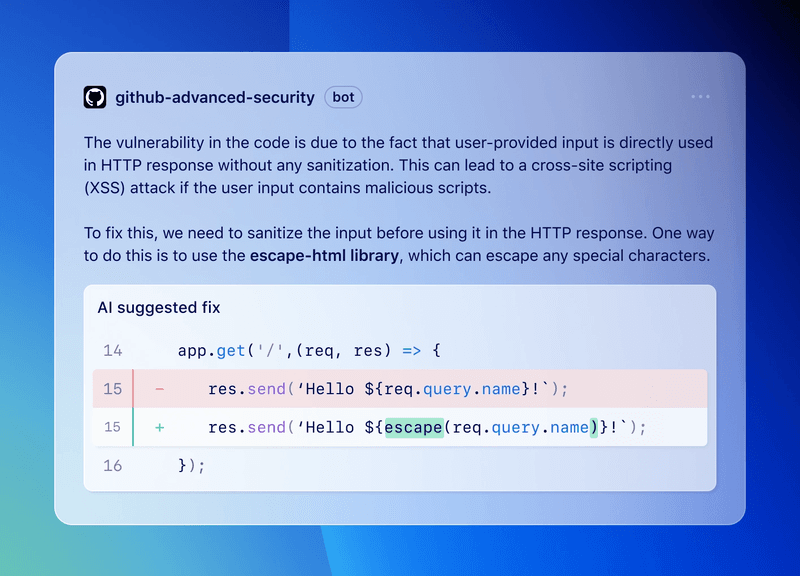

6. GitHub Advanced Security | CodeQL

Capacidad Central de IA | Auto Remediación (IDE + Dashboard)

GitHub CodeQL es un escáner de código estático que utiliza IA para crear una remediación automática inteligente en forma de sugerencias de código. Los desarrolladores pueden aceptar o descartar los cambios a través de pull requests en GitHub CodeSpaces o desde su máquina. Forma parte de GitHub Advanced Security.

Características clave:

- Copilot Autofix / Sugerencias impulsadas por IA: Para las alertas compatibles, la IA genera cambios de código (con explicaciones) que pueden abarcar múltiples archivos y modificaciones de dependencias.

- Soporte para múltiples lenguajes: Tanto para el escaneo como para las sugerencias de autofix

- Comportamiento configurable / de exclusión voluntaria: Puedes deshabilitar el autofix o adaptarlo mediante políticas.

Ideal para: Equipos de desarrollo que ya utilizan GitHub / GitHub Advanced Security y desean una integración fluida de la seguridad y la remediación en su flujo de trabajo.

Ventajas:

- No necesitas una suscripción a GitHub Copilot para usar GitHub Copilot Autofix.

- Alinea la seguridad y el desarrollo en una única plataforma (GitHub), lo que significa una menor necesidad de herramientas SAST externas en muchos casos.

- Experiencia del desarrollador fluida: las sugerencias aparecen en la misma vista de PR, minimizando el cambio de contexto.

Contras:

- Tamaño del archivo de código: Si el código afectado se encuentra dentro de un archivo o repositorio muy grande, el contexto proporcionado al LLM puede ser truncado.

- Cobertura limitada: Aunque Copilot Autofix es compatible con una lista creciente de lenguajes y alertas de CodeQL, no cubre todos los tipos de alerta o lenguajes posibles.

- En bases de código complejas, las sugerencias pueden no tener en cuenta todas las interdependencias, efectos secundarios o restricciones arquitectónicas.

7. Qwiet AI | Código SAST

Capacidad central de IA | Remediación Automática (Panel)

Qwiet AI SAST es una herramienta de pruebas de seguridad de aplicaciones estáticas basada en reglas que aprovecha la IA para sugerir automáticamente consejos de remediación y correcciones de código para vulnerabilidades. Su oferta principal son sus agentes de IA de tres etapas que analizan el problema, sugieren una corrección y luego validan la corrección.

Características clave:

- Escaneo rápido a escala: afirma escanear millones de líneas en minutos, buscando mejoras de rendimiento sobre las herramientas SAST heredadas.

- Sugerencias de remediación de IA: para muchos hallazgos, Qwiet ofrece sugerencias de código conscientes del contexto (y las valida) para reducir el esfuerzo de corrección manual.

- Cobertura de escaneo unificada: incluye detección de código, contenedores, secretos y dependencias (SCA) en la misma plataforma.

Ideal para: Equipos que priorizan el soporte de remediación automatizada.

Ventajas:

- Emplea un proceso de agente de IA de tres etapas.

- Los usuarios valoran la documentación exhaustiva y el soporte receptivo de Qwiet AI, lo que facilita una integración fluida en los pipelines de CI/CD.

Contras:

- Es una herramienta relativamente nueva, por lo que la madurez, el soporte del ecosistema y la estabilidad a largo plazo podrían ser inciertos.

- Los usuarios encuentran frustrantes las opciones de personalización limitadas, ya que las políticas personalizadas solo se pueden configurar a través de la CLI.

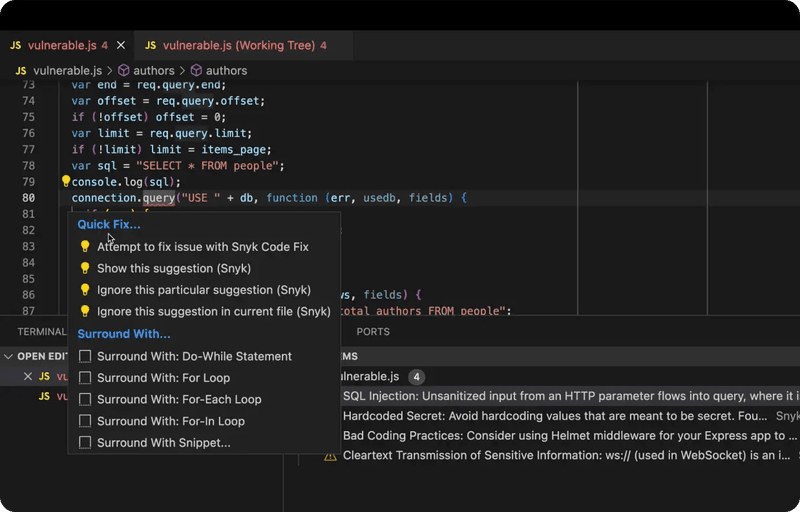

8. Snyk Code | DeepCode

Capacidad Central de IA | Auto Remediación (IDE)

Snyk Code es una herramienta SAST que puede proporcionar sugerencias de código a los desarrolladores desde el IDE gracias a DeepCode AI (ahora Snyk Agent Fix), que Snyk adquirió. DeepCode AI utiliza múltiples modelos de IA, pero las reglas propietarias de Snyk limitan la transparencia y la personalización (aunque permite reglas personalizadas). El nivel comercial de Snyk puede ser costoso para organizaciones que requieren cobertura en diferentes pipelines y equipos de desarrollo.

Características clave:

- Escaneo en tiempo real en el IDE / flujo de trabajo del desarrollador: las vulnerabilidades se marcan a medida que se codifica, integrado en IDEs, PRs y CI/CD.

- Sugerencias de remediación: para muchos hallazgos compatibles, Snyk puede generar fragmentos de corrección candidatos que los desarrolladores pueden aceptar, editar o rechazar.

- Escritura de reglas / consultas personalizadas: los usuarios pueden crear reglas / consultas personalizadas utilizando la lógica de DeepCode (con autocompletado) para adaptar el escaneo a su base de código.

Ideal para: Equipos de desarrollo que ya utilizan Snyk / la plataforma Snyk (SCA, IaC, etc.) y que desean un escaneo de código integrado.

Ventajas:

- Proporciona sugerencias de código a los desarrolladores dentro de los IDEs.

- Utiliza múltiples modelos de IA entrenados con datos seleccionados por los mejores especialistas en seguridad.

Contras:

- Transparencia y personalización limitadas en su motor de IA / remediación.

- Problemas de escalado de costes / licencias: muchos usuarios informan que Snyk se vuelve costoso a escala (especialmente al cubrir múltiples equipos de desarrollo / pipelines).

- Snyk Agent Fix actualmente no soporta correcciones entre archivos.

- Soporte limitado para lenguajes de programación principales como Go, C#, C/C++ etc.

- Algunas reseñas mencionan preocupaciones sobre el rendimiento de la interfaz de usuario o la herramienta, fallos ocasionales o lentitud en las operaciones del motor principal.

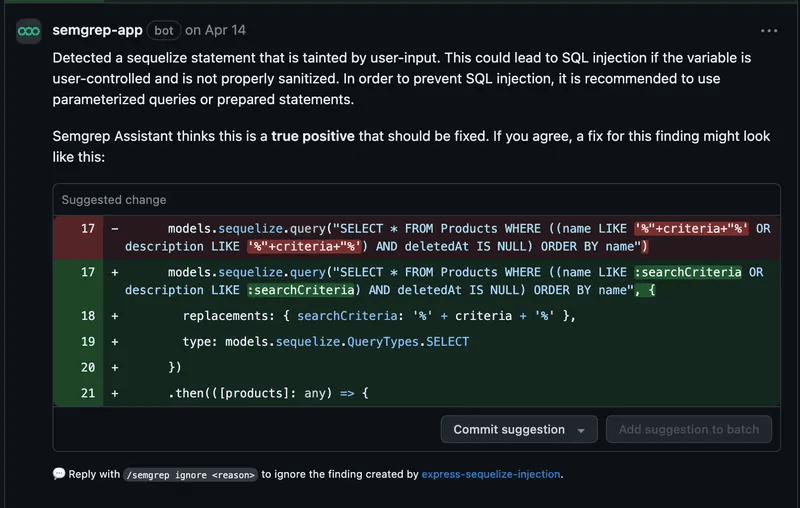

9. Semgrep Code

Capacidad central de IA | Detección mejorada

El asistente de IA de Semgrep, acertadamente llamado "assistant", utiliza el contexto del código que rodea una vulnerabilidad potencial para proporcionar resultados más precisos y sugerir correcciones de código. También se puede utilizar para crear reglas para Semgrep y mejorar su detección basándose en las indicaciones que se le proporcionan.

Características clave:

- Aprendizaje de contexto con "Memorias": El asistente puede recordar decisiones de triaje pasadas o el contexto organizacional para que hallazgos futuros similares se clasifiquen de manera más inteligente.

- Etiquetado y priorización de componentes: El asistente puede etiquetar los hallazgos por contexto (por ejemplo, autenticación, pagos) para ayudar a priorizar las áreas de mayor riesgo.

- Guía de remediación: Para muchos hallazgos de verdaderos positivos, el asistente ofrece una guía paso a paso en lenguaje natural + fragmentos de código para corregir o mejorar el código vulnerable.

Ideal para: Equipos que ya están en el ecosistema de Semgrep y desean mejorar la productividad del desarrollador y la eficiencia del triaje.

Ventajas:

- Utiliza IA para proporcionar resultados precisos y correcciones de código recomendadas;

- Puede crear reglas basadas en indicaciones.

Contras:

- Complejidad de las "Memorias": Gestionar lo que el asistente "recuerda" (lógica de triaje, fuentes confiables) puede añadir una carga cognitiva y riesgo de desviación si se configura incorrectamente.

- Por defecto, Semgrep Assistant utiliza OpenAI y AWS Bedrock con las claves API de Semgrep. Pueden surgir preocupaciones sobre la privacidad, el cumplimiento o el coste (aunque Semgrep ofrece opciones y controles de memoria).

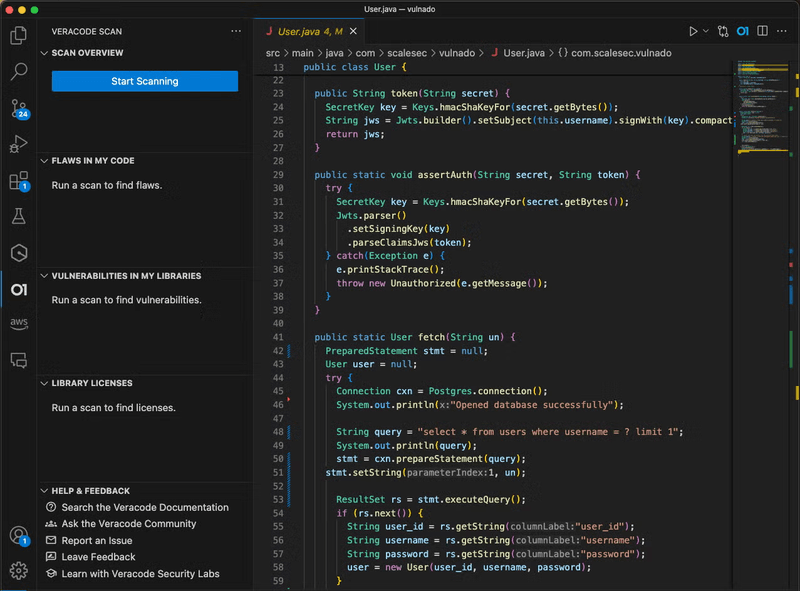

10. Veracode Fix

Capacidad central de IA | Autorremediación

Veracode Fix utiliza IA para sugerir cambios basados en vulnerabilidades en el código cuando los desarrolladores utilizan la extensión IDE o la herramienta CLI de Veracode. El principal diferenciador de Veracode Fix es que su modelo entrenado a medida no se entrena con código 'en la naturaleza', sino con vulnerabilidades conocidas dentro de su base de datos. Lo positivo de esto es que habrá más confianza en las correcciones sugeridas; lo negativo es que está más limitado en los escenarios en los que puede sugerir correcciones de código.

Características clave:

- Modo “corrección por lotes”: Capacidad para aplicar las correcciones mejor clasificadas a múltiples hallazgos o archivos en un directorio en una sola operación

- Integración en el ecosistema de productos de Veracode: Fix forma parte del stack de escaneo, análisis e informes IDE de Veracode.

- Integración CI/CD: Se integra sin problemas con los pipelines de CI/CD, facilitando las pruebas continuas y proporcionando feedback rápido

Ideal para: Empresas que utilizan el ecosistema Veracode y desean correcciones fiables y verificadas asistidas por IA sin exponer el código a modelos de terceros.

Ventajas:

- La integración con el escaneo y los informes de Veracode significa que las correcciones se alinearán con los flujos de trabajo y escaneos existentes

- La naturaleza restringida del modelo reduce las posibilidades de sugerencias erróneas o inseguras fuera de los patrones conocidos.

Contras:

- Limitado en los escenarios en los que puede sugerir correcciones de código debido a su entrenamiento en vulnerabilidades conocidas.

- Riesgo de dependencia excesiva: los desarrolladores podrían confiar demasiado en las sugerencias sin una revisión cuidadosa, especialmente en partes sutiles o complejas del código.

Cómo elegir una herramienta SAST

La IA es un actor relativamente nuevo en el mercado de la seguridad, y los líderes de la industria están explorando continuamente aplicaciones innovadoras. La IA debe verse como una herramienta para mejorar los sistemas de seguridad, en lugar de como una única fuente de verdad. Es importante señalar que la IA no puede transformar herramientas deficientes en herramientas eficaces. Para maximizar su potencial, la IA debe integrarse con herramientas que ya tengan una base sólida y un historial probado.

Herramientas SAST y DAST: Tu kit de inicio para pruebas de seguridad de aplicaciones

La seguridad de las aplicaciones nunca ha sido tan compleja y crítica. La IA ha facilitado la generación de código, pero esa misma aceleración exige un nuevo nivel de vigilancia.

No basta con usar herramientas SAST o DAST tradicionales. Es necesario luchar contra la IA con IA. Y esta lucha debe continuar en la nube y en tiempo de ejecución.

Ahí es donde Aikido destaca.

Más allá de las herramientas SAST y DAST, Aikido ofrece una gran cantidad de herramientas impulsadas por IA, desde la gestión de vulnerabilidades hasta la visibilidad continua del cumplimiento, lo que te permite proteger tu código, la nube y el tiempo de ejecución.

Para seguir aprendiendo, también te puede interesar:

- Los mejores escáneres de vulnerabilidades de código – Compara herramientas de análisis estático más amplias, más allá de la IA.

- Las mejores herramientas DevSecOps – Descubre cómo SAST se integra en un flujo de trabajo DevSecOps moderno.

- Las 7 mejores herramientas ASPM – Gestiona y prioriza los hallazgos de tu SAST y otros escáneres.