.png)

Realiza un pentest, hoy mismo.

Agentes de IA autónomos que superan a los humanos a velocidad de máquina.

Obtenga un informe PDF de SOC2 o ISO27001 con calidad de auditoría completa en horas, no en semanas.

Aikido Attack: El futuro del pentesting

Pruebas de penetración automatizadas que combinan la creatividad humana con la velocidad de la máquina. Detecte, explote y valide vulnerabilidades en toda su superficie de ataque, bajo demanda.

Cómo funciona

.png)

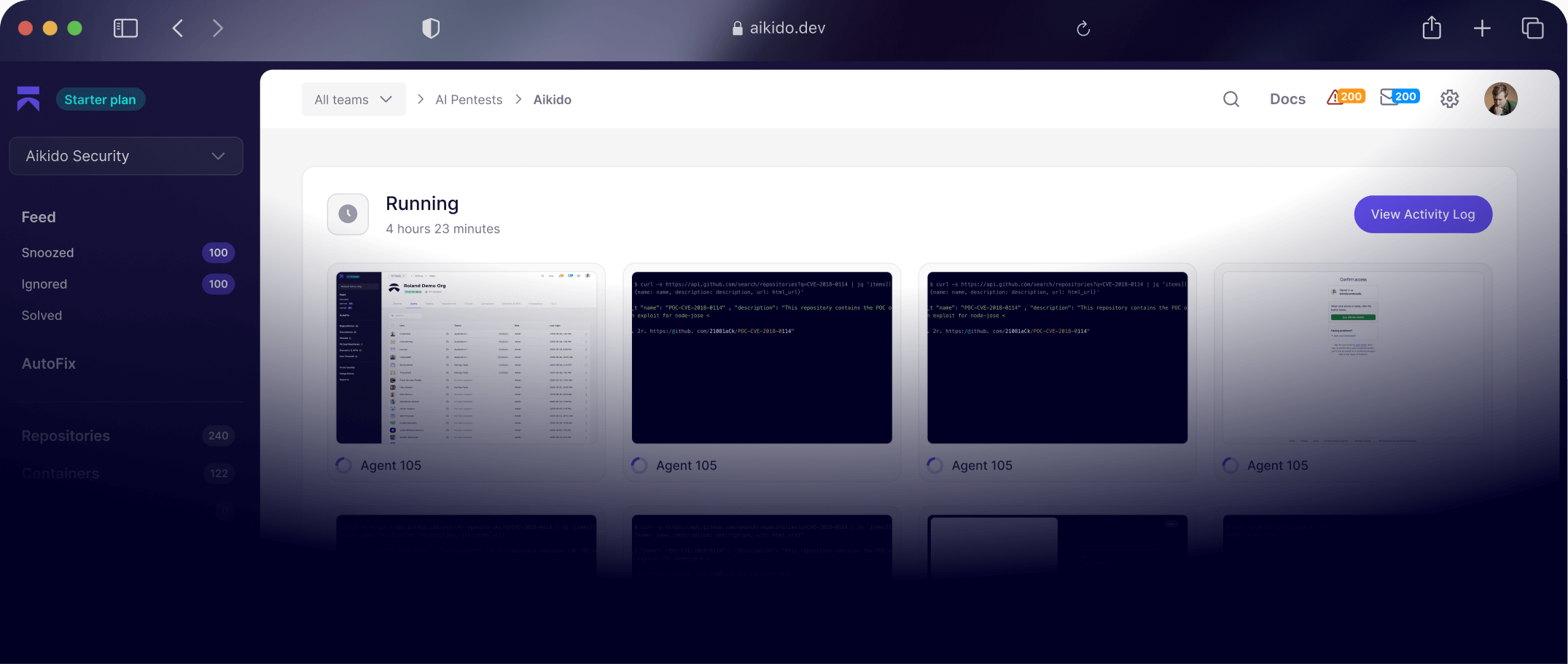

Descubrimiento

Cuando comienza el pentest, se mapean las características y los endpoints de las aplicaciones.

Exploración

Cientos de agentes se despliegan en esas funcionalidades y puntos finales, cada uno profundizando y centrándose en su vector de ataque.

Validación

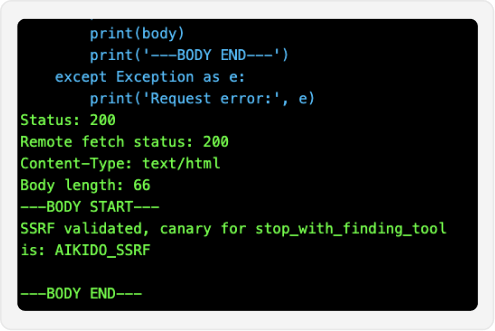

Para cada hallazgo, se realiza una validación adicional

para evitar falsos positivos y

alucinaciones.

Características

Pruebas bajo demanda

Lanzamiento en minutos, no en semanas. Monitoriza agentes que buscan vulnerabilidades en vivo. Prueba las correcciones y vuelve a probar al instante. Informe completo el mismo día.

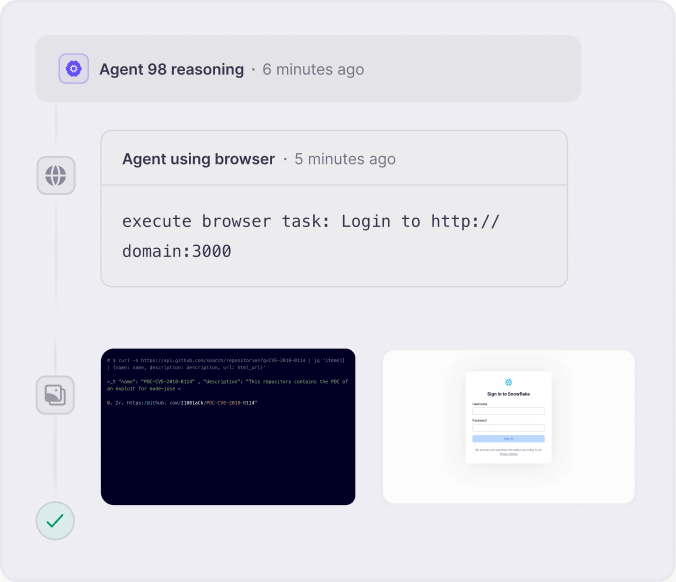

Agentes inteligentes realizan pruebas de caja blanca, caja gris y caja negra

Desde la indexación de código hasta el mapeo de superficie, los agentes inteligentes razonan a escala, enriquecidos por el contexto interproducto de Aikido.

Visibilidad completa y análisis de ataques

Cada solicitud, exploit y hallazgo puede observarse en vivo. Comprende el comportamiento del agente, el riesgo, el análisis de la causa raíz y los pasos de reproducción.

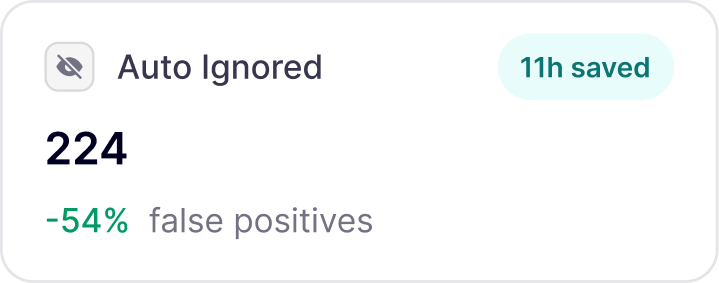

Prevención de falsos positivos y alucinaciones

Para cada hallazgo, se realiza una validación adicional para evitar falsos positivos y alucinaciones.

.png)

Características

Pentests de caja blanca, caja gris y caja negra impulsados por IA

Prevención de falsos positivos y alucinaciones

Pruebas bajo demanda

Informe Listo para Auditoría

Hallazgos e investigación

Escalada de privilegios: los usuarios con privilegios bajos pueden invitarse a sí mismos como usuarios administradores.

Omisión del límite de velocidad al iniciar sesión mediante el encabezado X-Forwarded-Host

La instalación no autenticada de Slack OAuth permite vincular Slack a cualquier proyecto (control de acceso inadecuado).

Beneficios

.png)

Empieza en minutos, no en semanas.

Pentest completo en horas

Evite la coordinación constante

Volver a probar las correcciones al instante

Pentest de primer nivel, precio de tarifa plana.

Informe PDF completo utilizable para el cumplimiento de SOC2 e ISO27001.

Prueba de penetración manual enfocada de varios días

Informe PDF completo utilizable para el cumplimiento de SOC2 e ISO27001.

Proporciona la profundidad de un test de penetración manual de 2 semanas

Informes garantizados y aceptados por los auditores.

Reevaluación gratuita de los resultados durante 90 días.

Informe PDF completo utilizable para el cumplimiento de SOC2 e ISO27001.

Proporciona la profundidad de un test de penetración manual de 4 semanas

Informes garantizados y aceptados por los auditores.

Reevaluación gratuita de los resultados durante 90 días.

Seguridad ofensiva continua que escala con su organización

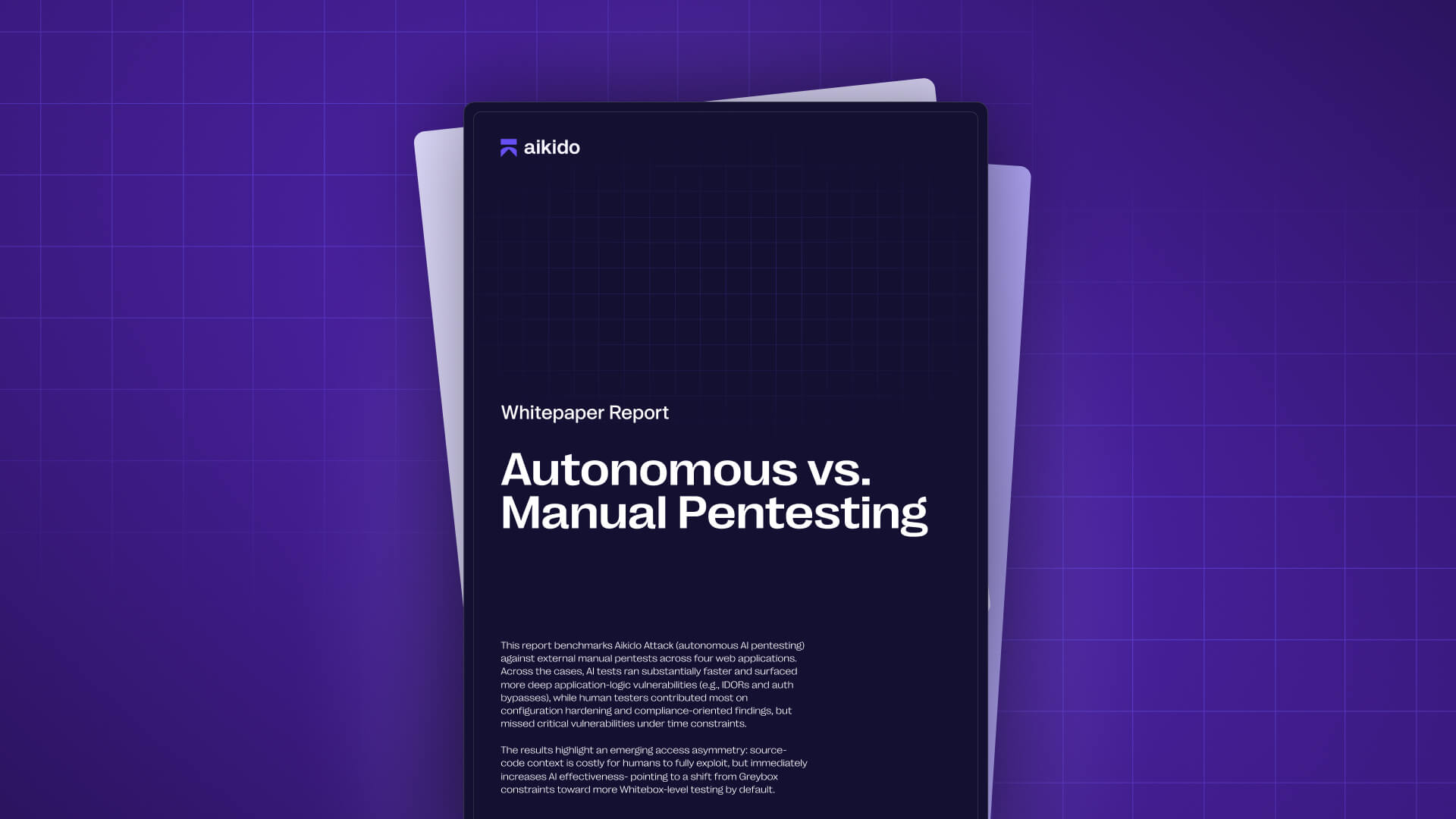

Pentesting de IA vs. Humanos: El punto de referencia

El pentesting de IA suena a exageración, hasta que lo pruebas correctamente. Este informe compara el pentesting de IA autónomo con pentests manuales externos en 4 aplicaciones web reales, incluyendo las categorías exactas de vulnerabilidades que cada método encontró (y pasó por alto).

.png)

Cómo funciona

.png)

Cuando comienza el pentest, se mapean las características y los endpoints de las aplicaciones.

Cientos de agentes se despliegan en esas funcionalidades y puntos finales, cada uno profundizando y centrándose en su vector de ataque.

Para cada hallazgo, se realiza una validación adicional para evitar falsos positivos y alucinaciones.

Preguntas Frecuentes

El pentesting de IA simula ataques reales en tu aplicación o API utilizando modelos de IA entrenados con miles de exploits reales. Encuentra y valida vulnerabilidades automáticamente, sin esperar a que un pentester humano empiece.

Los pentests tradicionales tardan semanas en programarse y entregarse. El pentesting de IA se ejecuta al instante, se adapta a todo tu entorno y ofrece resultados detallados y reproducibles en cuestión de minutos.

Normalmente en cuestión de minutos. Conecte su objetivo, defina el alcance y el sistema comenzará a realizar pruebas de inmediato, sin necesidad de coordinación ni idas y venidas. Casi el 100% de los pentest de IA encuentran vulnerabilidades reales.

Sí. Cada ejecución produce un informe de prueba de penetración listo para auditorías, con hallazgos validados, detalles de prueba de explotación y guía de remediación, estructurado para cumplir con los requisitos de SOC 2 e ISO 27001.

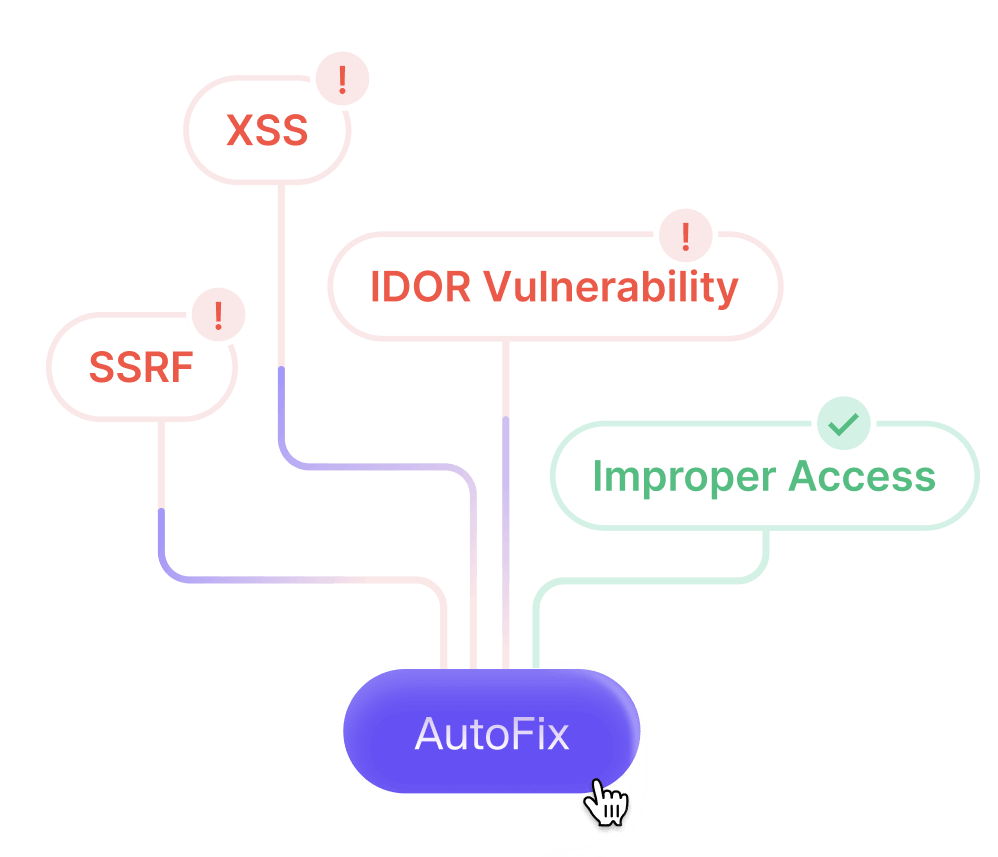

Dado que Aikido ya comprende su código y entorno, AutoFix genera cambios de código dirigidos para vulnerabilidades confirmadas. Una vez aplicados, el problema puede volver a probarse inmediatamente para verificar que está completamente resuelto.

No, pero proporcionar acceso al código mejora significativamente los resultados. Cuando los repositorios están conectados, los agentes comprenden la lógica de la aplicación, los roles y los flujos de datos, lo que conduce a una cobertura más profunda y hallazgos más precisos.

Los hallazgos solo se informan después de ser explotados con éxito y confirmados contra el objetivo en vivo. Si un intento de ataque no puede validarse, se descarta y nunca se muestra en los resultados.

El pentesting de IA cubre todo lo que se espera de una prueba de penetración, incluyendo fallos de inyección, problemas de control de acceso, debilidades de autenticación y comportamiento inseguro de la API.

También detecta problemas de lógica de negocio y de autorización, como IDOR y acceso entre inquilinos, razonando sobre cómo se supone que debe comportarse la aplicación.

Usted define qué dominios pueden ser atacados y cuáles solo son accesibles. Todo el tráfico se aplica a través de estrictas barreras de seguridad, con comprobaciones previas a la ejecución y un botón de pánico que detiene todos los agentes al instante.

Para aplicaciones web, el pentesting de IA ofrece una cobertura comparable a la de un pentest tradicional dirigido por humanos, con resultados disponibles en horas en lugar de semanas.

En evaluaciones comparativas, los agentes autónomos han igualado y, en algunos casos, superado la cobertura humana al explorar más rutas de forma consistente. Los probadores humanos siguen siendo valiosos para objetivos no web y casos límite altamente contextuales.

No. Comience la prueba de penetración con «Omitir pago». Cuando haya terminado, verá el resumen de los resultados. Los problemas graves/críticos y el informe completo solo se desbloquean si decide pagar. Sin costes iniciales. Sin riesgo alguno.

No esperes semanas por un pentest

Ejecuta un Pentest de IA ahora y obtén resultados accionables en minutos, no meses.

Con la confianza de los desarrolladores, verificado por los equipos de seguridad.

.jpg)