Bienvenido a nuestro blog.

Integración de Drata - Cómo automatizar la gestión técnica de vulnerabilidades

Aikido Security ya está disponible en el mercado de Drata Integration. Es una gran noticia porque navegar por el panorama normativo actual de la ciberseguridad es un poco como caminar por la cuerda floja en medio de un huracán. A medida que evolucionan las ciberamenazas, también lo hacen las normativas diseñadas para mantenerlas a raya. Las empresas se encuentran ahora lidiando con una lista creciente de requisitos de cumplimiento, cada uno más estricto que el anterior.

En esta entrada de blog, hablaremos de cómo la integración de Aikido y Drata puede ayudarle a abordar el cumplimiento de SOC 2 e ISO 27001:2022.

¿Qué hacen el Aikido y el Drata?

En primer lugar, familiaricémonos con estas dos plataformas de seguridad.

¿Qué hace el Aikido?

Aikido es la plataforma de seguridad para desarrolladores. Aikido centraliza todo el código necesario y los escáneres de seguridad en la nube en un solo lugar. Creado por ingenieros pragmáticos, ponemos las soluciones de código abierto y la experiencia del desarrollador en primer lugar en lo que construimos y cómo lo construimos. Nos centramos en encontrar lo que importa, para que no le moleste lo que no importa. Gane clientes, crezca en el mercado y cumpla las normativas.

Aikido hace que la seguridad sea sencilla para las PYME y factible para los desarrolladores sin jerga industrial, burocracia y, francamente, BS.

¿Qué hace Drata?

Drata es una plataforma de automatización de la seguridad y el cumplimiento que supervisa y recopila continuamente pruebas de los controles de seguridad de una empresa, al tiempo que agiliza los flujos de trabajo de cumplimiento de extremo a extremo para garantizar la preparación para las auditorías. El equipo de Drata destaca en el uso de la automatización para ayudar a empresas de cualquier tamaño a lograr y mantener el cumplimiento, por ejemplo, preparándose para SOC 2 o ISO 27001:2022.

¿Cómo funciona la integración de Aikido y Drata?

La integración de Aikido con Drata envía automáticamente las pruebas SOC 2 e ISO 27001:2022 directamente a Drata a través de la integración API. Cada día Aikido crea un informe PDF y lo sincroniza como "evidencia externa" a Drata(aprenda cómo aquí). Aikido también crea un control con el código 'AIKIDO' y vincula los requisitos SOC2 e ISO27001:2022 pertinentes. La cuestión es que Aikido garantiza que su información sobre vulnerabilidades esté siempre actualizada. Esto permite una evaluación precisa de los riesgos y una corrección eficaz.

Cualquier paquete de Aikido le permite integrarse con Drata. Pero, por supuesto, también necesitará una licencia de Drata para utilizar los servicios de preparación de auditorías de Drata.

¿Dónde puedo encontrar las integraciones?

En Aikido, ¡la integración con Drata está aquí! Mientras tanto, en el listado de integración de Drata puedes encontrar Aikido bajo "Vulnerability Scanning", "CSPM" (Cloud Security Posture Management), y "Security Questionnaire." Puede conectar Aikido como escáner de vulnerabilidades directamente desde su panel de control de Drata.

Cumplimiento de los requisitos técnicos de gestión de vulnerabilidades

Tanto si su misión es cumplir la norma SOC 2 como la ISO 27001:2022, tendrá que aplicar medidas técnicas de gestión de la vulnerabilidad. ¿Qué implica esto? Identificar las vulnerabilidades reales de su base de código. A continuación, priorizarlas y abordarlas.

Paso 1: Realice una evaluación de riesgos de su código base

Analice sus sistemas. Identifique las debilidades y vulnerabilidades que los atacantes podrían explotar, dejando que Aikido escanee su aplicación.

Paso 2: Priorice sus puntos vulnerables

Clasifique las vulnerabilidades identificadas teniendo en cuenta la gravedad y el impacto potencial en sus sistemas. Su prioridad debe ser ocuparse primero de las de mayor impacto.

Paso 3: abordar las vulnerabilidades

Implantar parches. Actualice el software. Realice cambios de configuración en sus sistemas.

Paso 4: Comprobar la eficacia

Después de abordar tus vulnerabilidades tienes que comprobar si tus soluciones han funcionado. Lo mejor es ejecutar un pentest. Vuelve al paso 3 si es necesario. Nota: los pentests no son obligatorios ni para SOC 2 ni para ISO27001:2022.

Paso 5: Seguimiento continuo

Los pasos anteriores no se dan de una sola vez. La supervisión continua es esencial para mantener sistemas sanos e identificar amenazas y vulnerabilidades emergentes. La clave para ello es escanear periódicamente el código base mediante un programa de gestión de vulnerabilidades.

Aikido automatiza su proceso de gestión de vulnerabilidades

Implementar el proceso manualmente es laborioso pero posible. En su lugar, recomendamos utilizar una plataforma de gestión de vulnerabilidades fácil de usar, como Aikido. Echemos un vistazo a cómo Aikido lo hace para los 5 pasos anteriores.

Paso 1: Compruebe sus defensas: realice una evaluación de riesgos de su base de código.

Aikido se conecta a su código e infraestructura en la nube y realiza automáticamente una evaluación de riesgos. Analiza a fondo sus sistemas, identificando las vulnerabilidades potenciales que podrían ser explotadas por los atacantes. Aikido no necesita agentes, por lo que puede obtener una visión completa en 30 segundos. El resultado es un gran ahorro de dinero y tiempo: se acabaron las horas perdidas instalando software caro o configurando y manteniendo herramientas gratuitas de código abierto.

Paso 2: Identifique sus amenazas reales: priorice las vulnerabilidades

Después de completar la evaluación de riesgos, Aikido da un respiro a tu cerebro priorizando las vulnerabilidades. Obtener una lista realmente larga de todas las vulnerabilidades en su sistema podría ser abrumador, ¡así que eso es exactamente lo que Aikido no hace! En su lugar, Aikido deduplica y auto-triaje las vulnerabilidades y le proporciona las vulnerabilidades que realmente importan y son explotables. Ahora, usted puede centrarse en las vulnerabilidades más críticas en primer lugar.

Paso 3: Derriba a tus oponentes: ataja las vulnerabilidades

Aunque abordar las vulnerabilidades puede ser a menudo una tarea manual, Aikido elimina la presión y lo hace más fácil que nunca. ¿Quieres hacer una RP en un solo clic? ¡Ahora puedes con el autofix de Aikido! Además, Aikido se integra completamente con las herramientas que ya estás utilizando, incluyendo la implementación de parches, la actualización de software o la realización de cambios de configuración.

Paso 4: Consigue tu cinturón negro: prueba de eficacia

Nuestro consejo es realizar un pentest para garantizar la eficacia de las correcciones aplicadas. ¿Por qué es importante? Valida la eficacia de las medidas de seguridad y garantiza la solidez de sus sistemas frente a posibles ataques. Ni la norma SOC 2 ni la ISO 27001:2022 obligan a realizar un pentest, pero son recomendables. Aikido trabaja con varias agencias de pentest, pero usted es libre de elegir al consultor que desee.

Paso 5: Mantener la seguridad: vigilancia continua

¿Cómo se mantienen seguros los sistemas? Aikido mantiene su defensa con una monitorización continua, ¡por supuesto! Cada 24 horas Aikido escanea su entorno para detectar nuevas vulnerabilidades y riesgos. Mantenerse proactivo en la identificación y tratamiento de cualquier vulnerabilidad o amenaza emergente con el escaneo de vulnerabilidades de Aikido le da tranquilidad, ya sea preparándose para SOC 2 e ISO 27001:2022 o llevando a cabo el día a día del negocio como de costumbre.

Las impresionantes capacidades de Aikido permiten a las empresas cumplir los requisitos técnicos de gestión de vulnerabilidades para la conformidad con SOC 2 e ISO 27001:2022. Al hacerlo, establece un entorno seguro que salvaguarda sus datos e infraestructuras.

Ventajas: la integración de Aikido y Drata aumenta la eficacia y ahorra dinero

Aikido's automatiza el proceso de seguimiento

Aikido es el piloto automático que transforma la gestión de vulnerabilidades técnicas: supervisa continuamente mientras se ejecuta sin problemas en segundo plano. Cuando encuentre un problema importante, recibirás una notificación.

Adiós a los falsos positivos

Las plataformas de seguridad tradicionales suelen sobrecargarle con cada vulnerabilidad detectada. Si se envían a Drata, todavía hay que clasificar y eliminar los falsos positivos. Sin embargo, la misión de Aikido desde el principio ha sido eliminar esos falsos positivos intrusos. Así, el avanzado motor de auto-triaje de Aikido filtra eficazmente el ruido y sólo envía vulnerabilidades legítimas a Drata. Esto le permite centrarse en las amenazas genuinas y ahorrar un tiempo valioso.

Reducir los gastos de seguridad

El sector de la seguridad adolece a menudo de estrategias de precios complejas y agresivas, y las empresas que necesitan soluciones de seguridad sufren a su vez. Algunos sistemas cobran en función del número de usuarios, lo que puede poner en peligro la seguridad, ya que los desarrolladores pueden compartir cuentas. Y esto puede acumularse muy rápidamente con equipos grandes. Otros ofrecen precios basados en la cantidad de código, lo que también puede resultar costoso rápidamente.

Aikido rompe con estas normas con un modelo de precios claro y de tarifa fija. A partir de solo 314 dólares al mes por organización, la estrategia de precios de Aikido puede ayudarle a ahorrar cerca de un 50% en comparación con las soluciones tradicionales.

Aikido + Drata = gran victoria

Miremos la realidad a la cara: para implantar SOC 2 o ISO 27001:2022, tendrá que hacer algo más que una simple gestión técnica de la vulnerabilidad. Ojalá fuera tan sencillo, ¡pero no lo es! Necesitará una solución de software de cumplimiento de seguridad general y global. Una plataforma como Drata automatiza procesos de cumplimiento complejos y lentos para garantizar que esté preparado para una auditoría.

Pero, con Aikido cuidando de su gestión de vulnerabilidades y alimentando pruebas a Drata a través de nuestra integración, ¡usted está ahorrando tiempo! Esto hace que todos los aspectos de la gestión de vulnerabilidades técnicas sean muy sencillos.

¿A qué está esperando? Pruebe Aikido hoy mismo de forma gratuita (en 30 segundos) y acelere su cumplimiento.

Guía DIY: Cree o compre su kit de herramientas de seguridad de aplicaciones y escaneado de código OSS

Confía en sus habilidades de desarrollo, lo suficiente como para saber que las aplicaciones que ha creado no están completamente libres de fallos de seguridad y configuración. También ha investigado el profundo ecosistema de herramientas de análisis disponibles y quizás se haya sentido abrumado por la gran cantidad de opciones. ¿Cuál es la "cartera" adecuada de herramientas de seguridad de aplicaciones de código abierto para identificar vulnerabilidades en sus dependencias, configuraciones de Infraestructura como Código (IaC), contenedores, etc.?

Para ponerte en el buen camino, cubriremos 10 categorías esenciales de escaneo de código y herramientas de seguridad, y recomendaremos 9 proyectos OSS, con la información esencial que necesitas para empezar:

- Cómo ayuda ese escaneado a la seguridad de tu aplicación.

- Qué proyecto de código abierto puedes instalar y cómo ejecutarlo.

- Algunas alternativas (cuando estén disponibles) entre las que puede elegir.

De este modo, dispondrá de un método sencillo para analizar sus aplicaciones en busca de problemas de seguridad críticos en el código y en las configuraciones de la nube. ¿Qué más se puede pedir?

Bueno, la parte de configuración y gestión no es todo color de rosa, pero ya hablaremos de eso más adelante.

Lo que necesitas

Sólo tiene que traer su estación de trabajo local, ya sea un ordenador de sobremesa o un portátil; no importa si utiliza macOS, Windows o Linux.

Un entorno de desarrollador es opcional pero recomendable. Para ejecutar este conjunto de herramientas de exploración de código abierto, tendrá que instalar una gran cantidad de software que puede que no desee en su sistema operativo base, lo que requerirá mayores actualizaciones, contaminará su autocompletado y le obligará a utilizar herramientas específicas que pueden no funcionar en todos sus proyectos. Un entorno de desarrollo contiene y aísla, hasta cierto punto, todas las herramientas específicas de desarrollo del resto del sistema operativo.

Por suerte, puedes elegir entre varias herramientas de código abierto:

- Con Dockerpuede crear un nuevo contenedor llamado

devenv-01así:docker run --name devenv-01 -it ubuntu:24.04 sh - Con Daytonaque viene con muchas "pilas incluidas" para los flujos de trabajo de desarrollo:

daytona crear --código - O con Distrobox, que incrusta cualquier distribución de Linux dentro de su terminal, permitiéndole instalar software

Lo bueno de un entorno para desarrolladores es que, una vez que hayas terminado con una "pila" concreta, puedes eliminar el contenedor de forma segura sin que ello afecte a tu estación de trabajo.

#1: Gestión de la postura de seguridad en la nube (CSPM)

¿Cómo ayuda el CSPM a la seguridad de las aplicaciones?

CSPM le ayuda a mejorar la seguridad y el cumplimiento de sus entornos de nube. Al supervisar continuamente sus aplicaciones y sus servicios ascendentes con respecto a las mejores prácticas del sector y sus políticas internas, las herramientas de CSPM evalúan los problemas, los priorizan en función de su criticidad y ofrecen recomendaciones para solucionarlos. Con CSPM, usted se responsabiliza más de las líneas de base y las barandillas que impiden que usted u otros promuevan aplicaciones vulnerables a la producción, a la vez que se erradican las configuraciones erróneas y los roles de usuario excesivamente permisivos.

Instale y ejecute su proyecto OSS CSPM: CloudSploit

Para instalar CloudSploit, primero necesitarás Node.js para descargar sus dependencias y ejecutar el motor.

git clone https://github.com/aquasecurity/cloudsploit.git

cd cloudsploit

npm install

A continuación, debe configurar CloudSploit con permisos de lectura a su cuenta en la nube, con soporte para AWS, Azure, GCPy Oracle. Siga las instrucciones de su proveedor de nube, utilizando el repositorio de config_example.js archivo como plantilla, para crear un config.js con todos los detalles que necesitará para ejecutar su primer diagnóstico completo y obtener resultados en JSON.

./index.js --collection=archivo.json config.js

#2: Análisis de composición de software (SCA) de dependencias de código abierto

¿Cómo ayuda SCA a la seguridad de las aplicaciones?

Sus aplicaciones tienen inevitablemente un gran árbol de dependencias de código abierto en las que ahora confía, desde su marco de interfaz de usuario hasta las bibliotecas de ayuda que utiliza en una sola LOC, como un validador de direcciones de correo electrónico. SCA es como una comprobación de los antecedentes de la extensa familia de su código, que identifica los problemas de vulnerabilidad de la seguridad y de licencias no una vez, sino continuamente. Dado que sus herramientas de SCA le informan sobre nuevas vulnerabilidades y soluciones, tendrá la confianza de que su cadena de suministro de código abierto sigue siendo una ayuda, no un obstáculo, para la productividad.

Instale y ejecute sus proyectos OSS SCA: Syft + Grype

Para ejecutar SCA localmente, necesitará Syft para crear una lista de materiales de software (SBOM) y Grype para analizar dicha SBOM en busca de vulnerabilidades conocidas. Dado que Syft y Grype son fabricados por el mismo equipo, admiten muchos métodos de instalación, pero recomiendan sus respectivas líneas únicas:

curl -sSfL https://raw.githubusercontent.com/anchore/syft/main/install.sh | sh -s -- -b /usr/local/bin

curl -sSfL https://raw.githubusercontent.com/anchore/grype/main/install.sh | sh -s -- -b /usr/local/bin

Con Syft instalado en su estación de trabajo local, puede crear un SBOM para su contenedor, sustituyendo a <YOUR-IMAGE> con una imagen en un registro de contenedores configurado o en un directorio local.

syft <YOUR-IMAGE> -o syft-json=sbom.syft.json

Acabarás con un sbom.syft.json en tu directorio de trabajo, que luego puedes introducir en Grype.

grype sbom:path/to/syft.json -o json

A continuación, Grype imprime un resumen de vulnerabilidades en el formato que se muestra a continuación, incluidos los detalles de gravedad e información sobre las correcciones conocidas, que puede utilizar para orientar su proceso de priorización y corrección.

{

"vulnerability": {

...

},

"relatedVulnerabilities": [

...

],

"matchDetails": [

...

],

"artifact": {

...

}

}

Alternativas y advertencias

Trivy es una sólida alternativa OSS para SCA, no ofrecerá paridad de características 1:1 en todos los ámbitos, pero será más que suficiente para empezar.

#3: Detección de secretos

¿Cómo ayuda la detección de secretos a la seguridad de las aplicaciones?

Una herramienta de detección de secretos escanea tu código y configuraciones en busca de credenciales que no quieras exponer públicamente. Estos secretos pueden incluir claves de API, tokens de acceso a proveedores externos, contraseñas de bases de datos ascendentes, certificados, claves de cifrado y mucho más, y una vez que se publican en un repositorio público, tendrás que pasar por un doloroso proceso para eliminarlos de tu historial de Git.

Instala y ejecuta tu proyecto de detección de secretos OSS: Gitleaks

Gitleaks escanea tus repositorios en busca de la presencia de secretos codificados, pasados o presentes, analizando los registros de Git. Su detectar identifica los secretos que ya se han cometido, mientras que el comportamiento proteger escanea los cambios no comprometidos para evitar que cometas errores en primer lugar.

Para obtener el máximo control, recomendamos instalar Gitleaks desde el código fuente.

git clone https://github.com/gitleaks/gitleaks.git

cd gitleaks

make build

La primera vez que ejecutes Gitleaks, puedes crear un informe de referencia para obtener resultados sólo de la exposición a nuevos secretos.

gitleaks detect --report-path gitleaks-report.json

En las invocaciones posteriores, debe hacer referencia a su gitleaks-informe.json para escanear los registros Git sólo para los secretos añadidos desde que creó su informe de línea de base.

gitleaks detect --baseline-path gitleaks-report.json --report-path findings.json

Su resultados.json contendrá detalles sobre el hash de la confirmación y el autor de cada posible filtración, lo que le ayudará a centrarse en las correcciones.

Alternativas y advertencias

Por desgracia, no hay muchas opciones más allá de Gitleaks. Otros proyectos de detección de secretos de código abierto han pasado años desde la última confirmación, lo que no inspira precisamente confianza para proteger las aplicaciones en las que estás trabajando hoy. Si eres un proveedor de servicios, puedes registrarte en el programa de socios de escaneo de secretos de GitHub, que identifica cuando tus usuarios envían accidentalmente tus formatos de token secreto a uno de sus repositorios.

#4: Pruebas estáticas de seguridad de las aplicaciones (SAST)

¿Cómo ayuda el SAST?

SAST es el peine de púas finas de las herramientas de seguridad de aplicaciones, ya que analiza tu código base línea por línea para comprobar si hay errores de sintaxis, estructura o lógica que podrían dejar vulnerable tu aplicación. Piense en ataques de inyección SQL, oportunidades de secuencias de comandos en sitios cruzados (XSS), desbordamientos de búfer y mucho más. Mediante la comprobación de bases de datos populares de CVE conocidas, una herramienta SAST sólida le dará la confianza de que no está dejando grandes fallos de seguridad sobre la mesa, y algunas incluso ofrecen sugerencias de autocorrección para una solución rápida.

Instale y ejecute su proyecto OSS SAST: Semgrep

Semgrep escanea tu código, encuentra errores y aplica los estándares de código establecidos con cada invocación, con soporte para más de 30 lenguajes. En aras de la simplicidad, nos centramos en Semgrep CLI, que es sólo una parte de un complejo ecosistema de productos.

La forma más universal de instalar el Semgrep CLI es con Python/pip.

python3 -m pip install semgrep

Ejecute su primer análisis para crear un informe de fallos y vulnerabilidades a nivel de código como un archivo JSON.

semgrep scan --json --json-output=semgrep.json

Alternativas y advertencias

El mundo de SAST rebosa de oportunidades: si Semgrep no funciona para ti, echa un vistazo a algunas alternativas específicas de lenguaje como Bandit (Python), Gosec (Go) o Brakeman (Ruby on Rails) para empezar.

#5: Pruebas dinámicas de seguridad de las aplicaciones (DAST)

¿Cómo ayuda DAST a la seguridad de las aplicaciones?

A diferencia de SAST, DAST simula vulnerabilidades comúnmente explotadas contra su aplicación en un entorno real. Se trata menos de la sintaxis y la estructura del código que usted escribió y mucho más de replicar los enfoques que un atacante podría adoptar contra su despliegue de producción. Las herramientas DAST volverán a comprobar las CVE conocidas en los marcos de trabajo y las bibliotecas que utilice y comprobarán si los usuarios registrados pueden acceder a datos confidenciales debido a permisos rotos o a "combinaciones tóxicas" de múltiples vulnerabilidades que exponen su aplicación a consecuencias mucho peores.

Instale y ejecute su proyecto OSS DAST: Núcleos

Nuclei es un escáner de vulnerabilidades impulsado por la comunidad que utiliza plantillas para enviar peticiones a la aplicación que desea proteger ejecutándose en un entorno local. Puedes escribir plantillas personalizadas usando YAML, pero la comunidad de Nuclei también tiene una amplia biblioteca de plantillas preconfiguradas para probar tu aplicación.

Necesita Go en su estación de trabajo local para instalar Nuclei.

go install -v github.com/projectdiscovery/nuclei/v3/cmd/nuclei@latest

A partir de ahí, la forma más sencilla de ejecutar Nuclei es especificando un único objetivo -su aplicación ejecutándose localmente en un entorno de desarrollador- y aprovechando la biblioteca de plantillas, que Nuclei activa por defecto.

nuclei -u localhost:5678 -je nuclei-report.json

Alternativas y advertencias

Zed Attack Proxy (ZAP) es un fantástico escáner mantenido activamente por un equipo global de expertos en seguridad y desarrolladores. Sin embargo, a diferencia de otros de esta lista, ZAP es una aplicación gráfica por defecto. Hay opciones para usar tu terminal, pero no son exactamente las más amigables para los desarrolladores en comparación con otros procesos que has seguido hasta aquí.

#6: Escaneado de la infraestructura como código (IaC)

¿Cómo ayuda el escaneado IaC a la seguridad de las aplicaciones?

Hoy en día, la mayoría de los equipos utilizan herramientas de IaC como Terraform, CloudFormation y los diagramas "base" de Kubernetes Helm para aprovisionar servicios en la nube de forma declarativa, controlada por versiones y repetible. Los escáneres de IaC identifican vulnerabilidades en estos planos JSON o YAML para evitar que se despliegue un estado inseguro en producción.

Instale y ejecute su proyecto de escaneado OSS IaC: Checkov

Checkov analiza muchos tipos de código IaC (configuraciones de Terraform, gráficos de Helm, archivos Docker, etc.) en busca de errores de configuración comunes y posibles vulnerabilidades de seguridad. Con más de 1.000 comprobaciones de políticas integradas para AWS, GCP y Azure, la herramienta le ayuda rápidamente a comprender los riesgos y oportunidades actuales de sus despliegues en la nube en pocos minutos.

El equipo recomienda instalar Checkov localmente a través del gestor de paquetes de Python.

python -m pip install checkov

A continuación, puede ejecutar Checkov contra su directorio de trabajo (u otro directorio donde haya almacenado archivos IaC) y obtener un archivo JSON como salida.

checkov --directorio . -o json

#7: Escaneado de imágenes de contenedores

¿Cómo ayuda el escaneado de imágenes de contenedores a la seguridad de las aplicaciones?

Nos encantan los contenedores porque abstraen mucha complejidad, pero cuando se crea una imagen de contenedor, ésta puede heredar vulnerabilidades de su imagen base o de las dependencias de paquetes. Los escáneres de imágenes de contenedores descubren vulnerabilidades en tus imágenes base y Dockerfiles, por muy profundo que sea el árbol de dependencias, para evitar que despliegues involuntariamente una aplicación explotable.

Y así es también como nacieron las vulnerabilidades de las imágenes de contenedores.

Instale y ejecute su proyecto de escaneo de imágenes de contenedores OSS: Trivy

Trivy es un escáner de seguridad versátil capaz de analizar sus imágenes de contenedores en busca de vulnerabilidades conocidas con CVE, problemas de IaC y configuraciones erróneas, la presencia de secretos y mucho más. El equipo de Aqua Security, que está detrás del proyecto de código abierto Trivy, mantiene una base de datos pública de información sobre vulnerabilidades, recopilada de más de una docena de fuentes de datos.

En sintonía con los otros mecanismos de instalación recomendados hasta ahora, se recomienda utilizar el script de Trivy para instalar directamente desde la última versión de GitHub.

curl -sfL https://raw.githubusercontent.com/aquasecurity/trivy/main/contrib/install.sh | sh -s -- -b /usr/local/bin v0.51.1

Por defecto, Trivy escanea imágenes de contenedores en busca de vulnerabilidades, errores de configuración y secretos contra cualquier imagen de contenedor que usted especifique, con resultados en formato JSON estándar.

trivy image --format json --output trivy-result.json <YOUR-IMAGE>

Alternativas y advertencias

Si has estado siguiendo a lo largo, ya tiene Grype instalado en su estación de trabajo local de la sección anterior sobre SCA, y funciona muy bien para escanear imágenes de contenedores con un SBOM creado por Syft. Si estás en AWS, este es otro lugar donde Amazon Inspector puede ser útil para "dos pájaros de un tiro".

Amazon Inspector también es una opción, pero con dos grandes advertencias: en primer lugar, sólo funciona con despliegues de AWS y, en segundo lugar, no es software de código abierto como el resto de nuestras recomendaciones, lo que significa que conlleva nuevos costes mensuales.

#8: Escaneado de licencias de código abierto

¿Cómo ayuda el escaneado de licencias de código abierto a la seguridad de las aplicaciones?

La legalidad del uso de software de código abierto en sus productos comerciales no es algo que se comprueba una vez con los equipos legales o de cumplimiento y se olvida. Los proyectos de OSS cambian las licencias con más frecuencia de lo que se cree, lo que obliga a pagar por una versión empresarial, buscar una alternativa o abrir parte del código privado. Los escáneres de licencias identifican los cambios y le ayudan a superar las auditorías de seguridad con una lista de materiales de software (SBOM) lista para usar.

Instale y ejecute su proyecto de escaneado de licencias OSS: Syft

Al igual que con Grype en el último paso, ya tiene Syft instalado en su estación de trabajo local e incluso podría tener un SBOM existente desde la configuración de su integración SCA con Grype. Si aún no lo tiene, puede crear rápidamente uno nuevo haciendo referencia a una imagen de contenedor de un registro configurado o a una ruta en su estación de trabajo local.

syft <YOUR-IMAGE> -o syft-json=sbom.syft.json

syft /path/to/image -o syft-json=sbom.syft.json

Dependiendo de la complejidad de su imagen y de la profundidad de las dependencias, puede obtener un archivo SBOM de varios miles de líneas. Dentro de todo lo que la salida JSON, que está buscando dentro de la artefactos para el licencias de cada paquete y dependencia de su imagen de contenedor.

{

"artifacts":[

{

"id":"cdd2655fffa41c69",

"name":"alpine-baselayout",

"version":"3.4.3-r2",

"type":"apk",

"foundBy":"apk-db-cataloger",

"locations":[

…

],

"licenses":[

{

"value":"GPL-2.0-only",

"spdxExpression":"GPL-2.0-only",

"Type":"declared",

…

Con estos detalles en un único SBOM, podrá analizar sus obligaciones de licencia en busca de cambios que pueda necesitar realizar o migraciones para las que deba empezar a prepararse. También dispondrá de un recurso al que recurrir en la próxima auditoría de seguridad a la que se vea sometido.

Alternativas y advertencias

Trivy, mencionado por primera vez en la sección anterior, tiene una función de escaneo de licencias que le presenta resultados con opiniones sobre el riesgo asociado con los proyectos en su árbol de dependencias de código abierto.

#9: Detección de malware

¿Cómo ayuda la detección de malware a la seguridad de las aplicaciones?

Los escáneres de malware le ayudan a identificar una amenaza que ha despegado en los últimos años: el malware inyectado en paquetes de dependencias por los atacantes. El reciente intento de zx backdoor es un ejemplo fantástico y aterrador. Los escáneres de malware detectan estos ataques a la cadena de suministro de software incluso antes de que usted fusione su código, para evitar que tenga que realizar correcciones costosas y urgentes una vez que la CVE se haga pública.

Instale y ejecute su proyecto OSS de detección de malware: Filo

La herramienta CLI de Phylumte permite enviar tus archivos de bloqueo a su API para el análisis de dependencias, que difiere ligeramente de las otras herramientas de código abierto que recomendamos aquí: el análisis no se realiza en tu estación de trabajo local. En su lugar, es necesario registrar una cuenta con Phylum para la autenticación con su servicio.

Comience instalando Phylum localmente.

curl https://sh.phylum.io | sh

A continuación, registre su cuenta y ejecute su primer análisis: Phylum debería identificar el archivo de bloqueo que está utilizando.

phylum auth register

phylum auth login

phylum init

phylum analyze --json

El análisis de Phylum ofrece un resultado exhaustivo, empezando por un verdadero o falso resultado basado en si su proyecto pasa la comprobación de malware de Phylum. Bajo la matriz de rechazos de cada dependencia, encontrarás una descripción detallada de la vulnerabilidad y consejos de corrección de la comunidad OSS. Esto le permite agregar los resultados de sus pruebas SAST, DAST y SCA, permitiéndole comprender qué vulnerabilidades se deben a sus dependencias y cuáles están incrustadas directamente en el código que usted escribió.

{

"is_failure": true,

"incomplete_packages_count": 2,

"help": "...",

"dependencies": [

{

"purl": "pkg:npm/next@13.5.6",

"registry": "npm",

"name": "next",

"version": "13.5.6",

"rejections": [

{

"title": "next@13.5.6 is vulnerable to Next.js Server-Side Request Forgery",

"source": {

"type": "Issue",

"tag": "HV00003FBE",

"domain": "vulnerability",

"severity": "high",

...

#10: Detección del final de la vida útil (EOL)

¿Cómo ayuda la detección del tiempo de ejecución EOL a la seguridad de las aplicaciones?

Cuantos más frameworks, librerías y tiempos de ejecución incluyas en tu aplicación, más oportunidades tendrás de que te aprovechen peligrosamente versiones obsoletas o dependencias no mantenidas. Esto es especialmente crítico para los tiempos de ejecución expuestos directamente a la Internet pública. Los detectores de tiempos de ejecución EOL leen tu árbol de dependencias a través de archivos de bloqueo, incluso los que están en contenedores, para alertarte con antelación y que puedas prepararte para actualizaciones o migraciones.

Instale y ejecute su proyecto OSS: endoflife.date

endoflife.date es una base de datos con información sobre el fin del ciclo de vida de más de 300 herramientas y plataformas, muchas de las cuales son esenciales para el funcionamiento y la seguridad de tu aplicación. En lugar de tener que explorar oscuros sitios de documentación o rastrear listas de correo para descubrir cuándo una versión específica de tu dependencia deja de mantenerse, puedes poner rápidamente fechas a las actualizaciones necesarias para priorizar tus esfuerzos de cara al futuro.

La forma más fácil de descubrir datos EOL es explorar el sitio, prestando especial atención a sus lenguajes de programación, bases de datos, marcos, herramientas de despliegue y CLI para servicios en la nube.

Como desarrollador, es posible que desee un enfoque más centrado en la CLI para explorar los datos EOL para sus principales tiempos de ejecución y bibliotecas-endoflife.date tiene una API simple que produce datos JSON, que también se pueden anexar a un archivo local para referencia futura.

curl --request GET \

--url https://endoflife.date/api/nginx.json \

--header 'Accept: application/json' \

>> eol.json

Un nuevo problema: gestionar todos los datos de escaneado de códigos y seguridad de las aplicaciones

Si has seguido hasta aquí, habrás construido un práctico conjunto de herramientas de código abierto y herramientas de escaneo de configuración. Estás listo para empezar a ejecutarlas en tus proyectos y ramas almacenados localmente para obtener mejores garantías de seguridad pre-commit. Toma eso, ¡desplázate a la izquierda!

Su futuro, sin embargo, no es instantáneamente impecable. Este nuevo conjunto de herramientas viene con una gran advertencia: tus herramientas no hablan juntas, y solo en torno a tu aplicación.

Usted todavía está en el gancho para:

- Configura individualmente cada herramienta. Tomemos una opción simple, como una lista permitida de ciertos directorios o dependencias que no quieres molestarte en escanear, ya que no son relevantes para la seguridad de tu entorno de producción. Tendrás que aprenderte los argumentos de cada herramienta CLI leyendo documentación y haciendo pruebas, lo que te roba un tiempo valioso para lo que realmente quieres hacer: implementar correcciones.

- Ejecute cada escáner contra cada repositorio y rama. Incluso si tienes un único repositorio y dos ramas...

principalydev-lo que supone casi 20 operaciones para buscar vulnerabilidades. Lo ideal es que ejecutes estos escáneres antes de realizar cambios en un sistema remoto, lo que implica muchas operaciones repetidas a lo largo del día.

Hay algunas maneras de simplificar esto, por supuesto. Puedes escribir un script para encadenar estos escáneres de código abierto y ejecutarlos manualmente o como un hook Git pre-commit. Eso le ahorra tiempo de terminal, pero sólo genera una salida JSON más rápida - usted todavía está en el gancho para entender quéy si todavía puede enviar sus cambios y (finalmente) crear su pull request. - Recorrer matrices JSON masivas en busca de información. Estas herramientas suelen producir resultados de miles de líneas. La exhaustividad es buena, pero ¿quién tiene tiempo para explorar docenas o cientos de posibles problemas de seguridad, con la esperanza de entender cada uno lo suficientemente bien como para comprender su gravedad?

Con el tiempo, necesitará una forma más intuitiva de leer los resultados que las líneas sin formato de JSON, como la importación a Google Sheets o la creación de una aplicación sencilla para ver los resultados. - Entender qué ha cambiado entre una ejecución y otra. El análisis de seguridad tiene dos objetivos. En primer lugar, ayudarle a identificar los problemas existentes en su código y configuración. Segundo, evitar que introduzcas nuevas vulnerabilidades a medida que construyes. Si no puede saber rápidamente si ha corregido una determinada vulnerabilidad o si no se le notifica la introducción de una nueva en su código, todo este esfuerzo es una pérdida de tiempo.

Una opción es incrementar o marcar con fecha y hora los archivos JSON de salida y, a continuación, utilizar herramientas CLI para compararlos.diff archivo1.json archivo2.jsones una gran herramienta independiente, o puede probargit diff --no-index archivo1.json archivo2.jsonpara archivos no confirmados en su repositorio Git. - Agregue, almacene y comparta datos para análisis a largo plazo. Como hemos dicho antes, la exploración de la seguridad es una operación continua, no un elemento puntual de su lista de cosas por hacer. Además, los resultados de sus esfuerzos de escaneo no deben ser encerrados en su estación de trabajo local - sus compañeros querrán saber acerca de las vulnerabilidades más relevantes para lo que han construido, incluso si no tienen un conjunto de herramientas similares en ejecución en el momento.

Usted tendrá que explorar las plataformas de datos que ponen toda esta información en un solo lugar - otra pieza de infraestructura para auto-alojar o pagar. - Cree tickets en Jira o GitHub. Tú o un compañero debéis escalar cada vulnerabilidad identificada a un ticket relevante que contenga todo el contexto necesario y las posibles soluciones. Es la única forma de garantizar la transparencia de la seguridad, conseguir que tus compañeros colaboren y crear el registro de auditoría que podrían exigir tus normas de cumplimiento. Ninguna de estas herramientas admite la integración con su plataforma de tickets, por lo que tendrá que crear estos tickets manualmente, y podría haber docenas, si no cientos, que examinar.

- Priorice los tickets en función de su gravedad. Inundar los repositorios de tickets es una pesadilla para la gestión de proyectos. Es una versión diferente pero igualmente dolorosa de la fatiga por alertas: ¿Cómo se sabe en cuál centrarse primero? Si sus herramientas de OSS no pueden ayudarle con la gravedad, tendrá que dedicar tiempo a hacer esas determinaciones usted mismo, lo que podría implicar años de conocimientos de seguridad que simplemente no puede atajar.

- Gestione el ciclo de vida de cada herramienta de OSS. Tanto si se trata de mantener las herramientas actualizadas, como de intentar crear automatizaciones o incluir ejecuciones y resultados en su canalización CI/CD, ahora es usted el responsable de la eficacia a largo plazo de su conjunto de herramientas. Puede que tenga una postura de seguridad mejor que nunca, pero ¿a qué coste para su postura en el mundo real?

- Preocuparse y preguntarse qué pasa si el proyecto pierde a su mantenedor. Si sus dependencias y tiempos de ejecución pueden llegar a EOL y crear problemas, también pueden hacerlo las herramientas y plataformas de las que depende su entorno de desarrollo local. Por desgracia, los proyectos de código abierto se basan a menudo en modelos de financiación y mantenimiento que no son sostenibles a largo plazo. Puedes seguir utilizando proyectos estancados o abandonados en tu CLI, pero cuando intentes mejorar la seguridad de tu aplicación, no te ayudarán a descubrir nuevas vulnerabilidades o métodos de ataque.

El debate actual sobre las herramientas para desarrolladores gira en torno a un único concepto: la experiencia del desarrollador (DX). Cuanto mejor sea la DX, más probable será que una herramienta se integre, se utilice, se aprecie y se defienda. Y seamos sinceros: la DX de este conjunto de herramientas de escaneado de OSS de gestión local no es especialmente buena. Usted es el dueño absoluto de su proceso y sus datos, pero con unos costes y un compromiso de tiempo excepcionales. ¿Cuánto está dispuesto a pagar por la seguridad avanzada de las aplicaciones?

Las herramientas de seguridad de código abierto son increíbles -incluso hemos construido un cortafuegos de aplicaciones web para proteger de forma autónoma las aplicaciones Node.js contra ataques comunes y críticos- pero para el escaneo de seguridad continuo y la remediación de vulnerabilidades, tiene que haber otra manera. Tal vez incluso una que se construya sobre esta fantástica base OSS.

Una nueva solución de seguridad para aplicaciones: Aikido

Aikido integra todos esos proyectos de código abierto y muchos más.

En lugar de ejecutar más de 10 herramientas cada vez que te preparas para confirmar tus últimos cambios, solo tienes que añadir tus repositorios, imágenes Docker y proveedores de nube a Aikido una vez para un escaneo completo. Aikido se ejecuta automáticamente en segundo plano para el escaneo continuo o en su tubería CI/CD para recomendaciones específicas con cada solicitud de extracción, protegiéndole de nuevas vulnerabilidades mientras señala las existentes que han estado al acecho en su código base durante meses o años.

Y lo que es aún mejor, todos los resultados, el contexto y las posibles soluciones se agregan y almacenan en un único lugar, el panel de control de Aikido, para que nunca tenga que preocuparse de analizar JSON, fusionar varias fuentes de datos o pagar una costosa plataforma de gestión de datos para crear una fuente de verdad. Incluso hemos creado reglas personalizadas y un "pegamento" especial entre estos proyectos de código abierto para desenterrar correlaciones y resultados que, de otro modo, requerirían un investigador de seguridad especializado interno.

Aikido también se integra con tus plataformas de gestión de tareas y mensajería, como GitHub y Slack, para crear tickets pretriaged y priorizados. Con todo el contexto, la documentación y las correcciones automáticas sugeridas, cualquier miembro de tu equipo puede hacerse cargo del problema y solucionarlo de forma rápida y exhaustiva.

La seguridad de las aplicaciones estaría en una situación mucho peor si no fuera por estas herramientas de código abierto y muchas otras. Eso es indiscutible. Pero el simple hecho de que las herramientas para desarrolladores funcionen en tu estación de trabajo local, dentro de tu terminal, significa que son infinitamente flexibles e intrínsecamente aisladas. El meme "funcionó en mi máquina" todavía se aplica aquí, sólo con diferente verborrea:

Si estás buscando otra forma, que reemplace toda la carga de construir este conjunto de herramientas de código abierto con una plataforma que ya está construida sobre los mismos proyectos, considera darle una oportunidad a Aikido de forma gratuita.

Si eliges la ruta OSS, tienes nuestro apoyo y respeto... pero mientras estás incorporando nuevas herramientas y dependencias en tus flujos de trabajo, realmente deberías dejar que el Web Application Firewall de Aikido proteja de forma autónoma y continua tus aplicaciones Node.js incluso de las vulnerabilidades más viciosas. El mejor DX, después de todo, es cuando la herramienta realmente hace todo el trabajo duro por ti.

Certificación SOC 2: 5 cosas que hemos aprendido

¿Quizá esté pensando en obtener la certificación SOC 2 del AICPA? Aikido fue examinada recientemente para comprobar que nuestro sistema y el diseño de nuestros controles de seguridad cumplen los requisitos SOC 2 del AICPA. Como aprendimos mucho sobre las normas SOC 2 durante nuestra auditoría, queríamos compartir algunas de las ideas que creemos que pueden ser útiles para alguien que esté iniciando el mismo proceso.

Lea nuestros consejos cumplir la norma ISO 27001:2022.

Tipo 1 vs. Tipo 2

Lo primero que hay que entender es que existen dos tipos diferentes de certificación SOC 2: SOC 2 Tipo 1 y SOC Tipo 2. Si está empezando a pensar en la certificación SOC, el Tipo 1 puede ser un buen primer paso. Es más rápida de obtener y los requisitos no son tan exigentes. El informe de Tipo 1 también es menos caro que el de Tipo 2.

Pero la diferencia es que no cubre la supervisión durante un periodo prolongado. Sus medidas de ciberseguridad sólo se comprueban en un momento concreto durante una auditoría SOC 2 de Tipo 1. Por el contrario, el proceso de certificación SOC de Tipo 2 pone a prueba sus controles de seguridad durante un periodo de tiempo. En cambio, el proceso de certificación SOC de Tipo 2 pone a prueba sus controles de seguridad durante un periodo de tiempo. En efecto, el Tipo 1 comprueba el diseño de sus controles de seguridad, mientras que el Tipo 2 también comprueba su eficacia operativa.

Nota: También puedes leer sobre el informe ISAE3402 Tipo I. Es la alternativa europea, pero en la práctica la mayoría de los sectores no se preocupan por ella. Así que opta por el SOC 2 a menos que ya sepas que necesitas el europeo.

Criterios de los servicios de confianza SOC 2

Un auditor SOC utilizará normalmente cinco criterios de servicios de confianza para evaluar a las empresas en cuanto al cumplimiento de la norma SOC 2:

- Seguridad: proteger los datos y sistemas de accesos no autorizados.

- Disponibilidad: asegúrese de que se puede acceder a los datos de los clientes cuando sea necesario.

- Confidencialidad: asegúrese de que la información confidencial está suficientemente protegida.

- Privacidad: proteger la información personal.

- Integridad del tratamiento: garantizar que los sistemas procesan los datos con precisión y fiabilidad.

No todas las empresas necesitan incluir los cinco criterios. Parte de la preparación para su auditoría SOC 2 consiste en decidir qué criterios exigirán sus clientes.

También existen otros criterios específicos del sector. Por ejemplo, un proveedor de servicios en la nube tendrá requisitos de cifrado de datos de clientes más estrictos, mientras que los proveedores de atención sanitaria tendrán que proteger la información sanitaria.

Nuestros 5 mejores consejos para la certificación SOC 2

1. En realidad no se puede llegar a ser "conforme" con SOC 2

A diferencia de la ISO 27001, no se puede alcanzar un estado de conformidad SOC 2. Es un informe que un cliente potencial puede solicitar para evaluar la postura de seguridad de la empresa. El cliente tiene que tomar su propia decisión sobre si esa empresa es lo suficientemente segura como para hacer negocios con ella.

Obtendrá un informe SOC 2 que demuestra el cumplimiento de los criterios especificados, pero eso no significa que pase de no conforme a conforme. Eso no reduce su valor para sus socios comerciales. Ellos saben lo que necesitan y a menudo exigirán un informe de auditoría SOC 2.

Por ejemplo, SOC 2 no requiere necesariamente que se lleve a cabo un pentest, pero es muy recomendable para ISO 27001. Vanta, una de las principales plataformas de supervisión del cumplimiento de SOC 2, recomienda tratar SOC 2 como un listón que hay que superar para que se considere que se han alcanzado los estándares de seguridad esenciales. Sin embargo, una vez superado ese listón, es posible que haga un esfuerzo adicional, y sus clientes probablemente apreciarán esa mayor tranquilidad.

En ese sentido, su informe de conformidad SOC 2 significa que ha convencido al auditor de que su empresa cumple los criterios de los servicios de confianza SOC 2.

2. El tipo 2 se basa en un período de observación del cumplimiento

Los informes SOC 2 Tipo 2 comprueban su postura de seguridad durante un periodo de observación denominado ventana de auditoría. Puede seleccionar un periodo de entre tres meses y un año completo. Se trata de un informe mucho más exhaustivo que el SOC 2 Tipo 1, lo que significa que las partes interesadas y los clientes potenciales obtienen garantías adicionales sobre los sistemas de seguridad y la seguridad de los datos.

Tendrá que consultar con su auditor para elegir la ventana de auditoría. Puede depender de factores como los requisitos normativos, las expectativas de los clientes o lo recientes que sean los marcos y controles de seguridad.

3. SOC 2 frente a ISO 27001: si sus clientes potenciales están en Estados Unidos, SOC 2 es para usted.

Las empresas de Estados Unidos suelen solicitar informes SOC 2 con más frecuencia, mientras que las europeas tienden a confiar más en ISO 27001. Esto se debe a que SOC 2 es una norma estadounidense. Si puede, obtenga ambas. Eso es lo que hicimos nosotros, que también cumplimos la norma ISO 27001 en 2023. Si no puede hacer ambas, elija en función de dónde se encuentren sus clientes o clientes potenciales.

Si sus clientes están en Estados Unidos, es muy probable que busquen su informe SOC 2.

4. Le recomendamos que trabaje con un auditor de EE.UU.

Si tienes tu sede en Europa, hay muchos auditores SOC. Probablemente sean muy buenos, pero si quiere que una empresa estadounidense confíe en su informe, lo lógico es recurrir a un auditor SOC 2 externo de Estados Unidos.

5. Utilice un sistema seguro para que los clientes soliciten su informe SOC 2

Debe facilitar a los clientes la solicitud de su informe SOC 2, pero no demasiado. Los piratas informáticos podrían utilizarlo para identificar puntos débiles en su seguridad.

No utilice el correo electrónico y utilice una herramienta que haga un seguimiento de lo que ocurre con el informe una vez descargado. Debe saber quién lo solicita, saber cuándo se ha solicitado e incluso considerar la posibilidad de protegerlo con una marca de agua o contraseña. Lo mejor es utilizar un acuerdo de confidencialidad.

Aikido y cumplimiento permanente de la norma SOC 2

Ahora que hemos completado nuestro propio viaje SOC 2, Aikido Security cumple todos los criterios de los servicios de confianza SOC 2. También nos hemos asociado con plataformas de supervisión del cumplimiento (como Vanta, Drata, Secureframe y Thoropass) para sincronizar periódicamente los datos sobre los controles de seguridad actuales y asegurarnos de que Aikido, y nuestros clientes, mantienen una postura de seguridad sólida.

Solicite nuestro informe SOC 2 Tipo 2

Puede solicitar el certificado SOC 2 Tipo 2 de Aikido en nuestro centro de confianza de seguridad.

O si está considerando la certificación SOC 2 y todavía tiene preguntas, conéctese conmigo en LinkedIn y estaré encantado de hablar del proceso con usted con más detalle.

Los 10 principales problemas de seguridad de las aplicaciones y cómo protegerse

Usted sabe que su última aplicación web es intrínsecamente vulnerable a todo tipo de ataques. También sabes que la seguridad de las aplicaciones nunca puede ser perfecta, pero puedes hacer que mañana sea mejor que ayer.

El problema es que, tanto si utiliza herramientas de seguridad de nivel empresarial (es decir, caras y complejas), como si ha improvisado un puñado de proyectos de código abierto en una canalización CI/CD o ganchos de commit de Git y espera lo mejor, su conjunto de herramientas no puede ayudarle a ver:

- Cómo su aplicación podría ser vulnerable debido a prácticas de programación menos que ideales, dependencias inseguras y más.

- Dónde más probable es que las vulnerabilidades se escondan, hasta en LOC individuales o entradas en su

paquete.jsonarchivo. - Por qué debe solucionar ciertas vulnerabilidades inmediatamente y por qué otras son menos prioritarias.

Aikido existe para hacer que la seguridad de las aplicaciones sea relevante y eficiente para los desarrolladores que necesitan aplicar rápidamente las correcciones de seguridad adecuadas y volver a publicar el código. Al igual que hacemos en nuestra plataforma de seguridad centrada en el desarrollador, vamos a reducir el ruido en torno a las vulnerabilidades comunes y centrarnos en tres detalles esenciales:

- El TL;DR, que le enseñará lo justo para tener miedo... y las palabras clave adecuadas para continuar su búsqueda educativa.

- Una respuesta concisa a la pregunta "¿Esto me afecta?" con un sí o un no claros (✅ o 🙅) y una breve explicación.

- Consejos rápidos en respuesta a "¿Cómo puedo solucionarlo?" que no implican herramientas caras ni refactorizaciones costosas.

#1: Inyección SQL && Inyección NoSQL

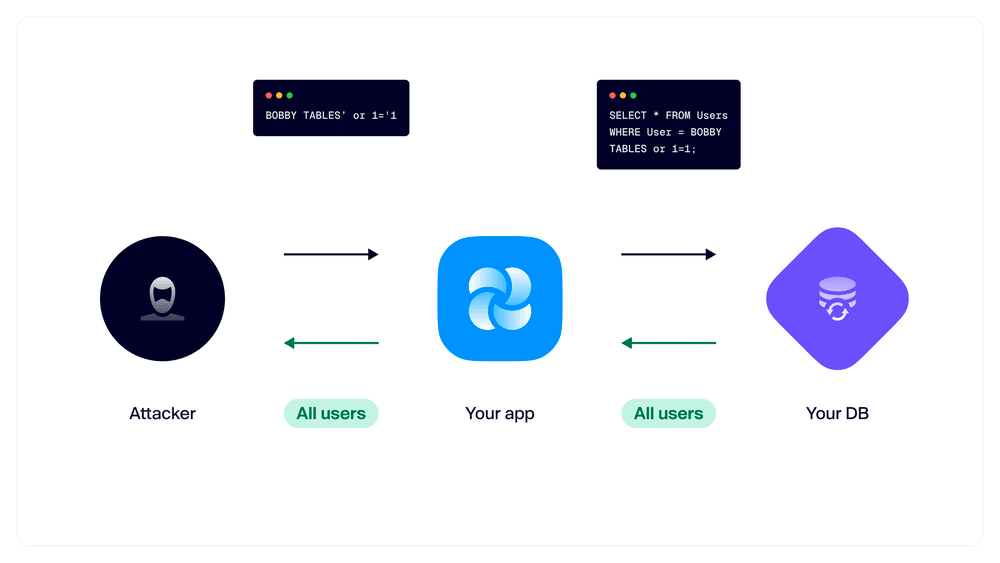

TL;DR: Esta vulnerabilidad clásica es posible gracias a la entrada de usuario no sanitizada y no validada, que permite a los atacantes ejecutar consultas directamente contra tu base de datos. A partir de ahí, pueden extraer datos, modificar registros o eliminarlos a voluntad, anulando por completo cualquier otra medida de seguridad de la aplicación que hayas implementado.

¿Me afecta?

- ✅ si su aplicación interactúa con una base de datos SQL o NoSQL en cualquier punto. Los ataques de inyección existen desde hace décadas, y los ataques automatizados empezarán inmediatamente a sondear tus endpoints con exploits comunes.

- 🙅 si no tienes contenido dinámico basado en registros de la base de datos. Esto podría deberse a que estás completamente del lado del cliente, usando un generador de sitios estáticos (SSG), o haciendo renderizado del lado del servidor con una base de datos pero nunca aceptando entradas de los usuarios.

¿Cómo solucionarlo? Lo primero y más importante es desinfectar y validar todas las entradas del usuario para eliminar caracteres o cadenas no deseados. Utiliza bibliotecas y marcos de trabajo de código abierto que permitan consultas parametrizadas, y nunca concatenes la entrada del usuario en una consulta a la base de datos. Si utilizas Node.js, considera nuestro motor de seguridad de código abierto Runtime, que te protege de forma autónoma de ataques de inyección SQL/NoSQL y mucho más.

#2: Secuencias de comandos en sitios cruzados (XSS)

TL;DR: XSS es otro ataque de inyección que permite a un atacante enviar un script malicioso a otro, recopilando potencialmente sus credenciales de autenticación o datos confidenciales.

¿Me afecta?

- ✅ si tu aplicación acepta entradas del usuario y las emite en otro lugar como contenido dinámico.

- 🙅 si no aceptas ninguna entrada del usuario.

¿Cómo lo arreglo? Al igual que con los ataques de inyección SQL/NoSQL, debe validar la entrada del usuario cuando incluya dicha entrada dentro del archivo href de las etiquetas de anclaje para garantizar que el protocolo no sea javascript. Tenga cuidado al utilizar métodos JavaScript como innerHTML o React dangerouslySetInnerHTMLque puede ejecutar arbitrariamente cualquier código incrustado en la cadena durante la salida. Independientemente de su enfoque, desinfecte la salida HTML con desinfectadores de código abierto como DOMPurificar para enviar sólo HTML limpio y no ejecutable a sus usuarios.

#3: Falsificación de peticiones del lado del servidor (SSRF)

TL;DR: Los ataques SSRF se producen cuando un actor malicioso abusa de tu aplicación para interactuar con su red subyacente, operándola como un proxy para saltar a servicios potencialmente más vulnerables o lucrativos.

¿Me afecta?

- ✅ si tu aplicación interactúa con otro servicio o API que realiza una operación específica con los datos del usuario, incluso si has utilizado listas de permisos para restringir el tráfico sólo entre puntos finales conocidos y de confianza.

- 🙅 si estás realmente estático.

¿Cómo solucionarlo? Aunque una regex para validar direcciones IP o nombres de host es un buen comienzo, suele ser propensa a derivaciones como la codificación octal. Dos soluciones más fiables son utilizar una lista de permitidos y el analizador de URL nativo de tu plataforma para restringir la entrada sólo a hosts seguros y conocidos, y deshabilitar las redirecciones en las peticiones de obtención. Dependiendo de tu framework, también puedes aprovechar libremente proyectos de código abierto -como ssrf-req-filter para Node.js- para rechazar adecuadamente cualquier petición a hosts internos.

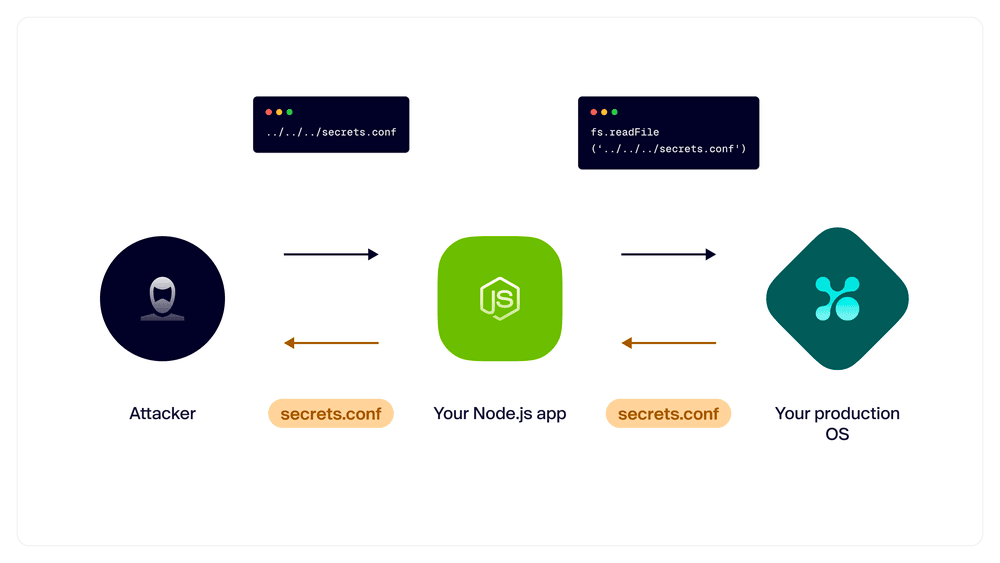

#4: Recorrido

TL;DR: Este fallo de seguridad permite a los atacantes acceder a archivos y directorios de su servidor web mediante archivos de referencia utilizando ../ o incluso rutas absolutas. Utilizando tácticas astutas como la doble codificación, los atacantes pueden usar jerarquías de carpetas y archivos específicas del marco de trabajo o nombres de archivo comunes para encontrar información valiosa.

¿Me afecta?

- ✅. Tu aplicación se ejecuta en un servidor web e incluye referencias al sistema de archivos.

¿Cómo solucionarlo? El primer paso consiste en eliminar del directorio raíz del servidor todos los archivos confidenciales, como los que contienen variables de entorno o secretos, y establecer un proceso para evitar más errores.

Nunca almacene archivos sensibles, como los que contienen variables de entorno o secretos, en el directorio raíz de su servidor web. Tampoco los almacene en carpetas de acceso público, como la carpeta /estática y /público carpetas de un Proyecto Next.js. Por último, tira ../ separadores de ruta y sus variantes codificadas a partir de la entrada del usuario.

El tiempo de ejecución también funciona fantásticamente bien para atravesar caminos... por decir algo.

#5: Inyección de entidades externas XML (XXE)

TL;DR: Los ataques XXE aprovechan una debilidad en los analizadores XML que permite que entidades externas, referenciadas por una definición de tipo de documento (DTD), sean obtenidas y procesadas sin validación o limpieza. El tipo y la gravedad del ataque están limitados principalmente por las habilidades del atacante y cualquier seguridad/permisos a nivel de sistema operativo de su proveedor de infraestructura.

¿Me afecta?

- ✅ si analiza XML por cualquier motivo, incluidos los flujos de autenticación de inicio de sesión único mediante SAML.

- 🙅 ¡si no tienes que lidiar con XML en tu app!

¿Cómo solucionarlo? Desactive la resolución de DTD externos en su analizador XML. Es probable que no pueda rechazar por completo los DTD, ya que es normal que algunas cargas útiles XML los contengan, pero no permita que el analizador XML haga nada con ellos.

#6: Deserialización

TL;DR: Los atacantes pueden enviar datos maliciosos a través de una función de deserialización integrada en su aplicación (como deserializar() de node-serialize) para ejecutar código de forma remota, ejecutar una denegación de servicio o incluso crear una shell inversa.

¿Me afecta?

- ✅ si tu aplicación deserializa datos directamente de la interacción del usuario o a través de funciones/servicios en segundo plano como cookies, formularios HTML, API de terceros, almacenamiento en caché, etc.

- 🙅 si estás ejecutando una app totalmente estática sin nada de lo anterior.

¿Cómo puedo solucionarlo? En general, evite deserializar datos introducidos por el usuario (también conocidos como datos no fiables). Si tienes que hacerlo, solo acepta datos de usuarios autenticados y autorizados basados en firmas, certificados y proveedores de identidad de confianza.

#7: Inyección de Shell/inyección de comandos

TL;DR: Su aplicación pasa la entrada del usuario directamente al shell subyacente del sistema operativo en el que se ejecuta su servidor web y la aplicación, lo que permite a los atacantes ejecutar comandos arbitrarios o recorrer el sistema de archivos, a menudo con privilegios suficientes para extraer datos o pasar a otro sistema.

¿Me afecta?

- ✅ si su aplicación interactúa con el sistema de archivos o shell directamente, como un comando UNIX como

cat. - 🙅 si ya utilizas una API o método del framework para pasar argumentos de forma segura al comando que necesitas ejecutar, o no necesitas interactuar con el sistema de archivos/shell, como en un SSG.

¿Cómo lo arreglo? Evite aceptar la entrada del usuario directamente en los comandos o llamarlos directamente. En su lugar, utilice la API/método de su framework, como por ejemplo proceso_hijo.execFile() en Node.js, que te permite pasar argumentos en una lista de cadenas. Incluso con esa protección, ejecuta siempre tus aplicaciones con los mínimos privilegios necesarios para la lógica de negocio requerida, para evitar que un atacante "escape" del servidor web y acceda a raíz-sólo carpetas y archivos.

Y sí, volvemos con otro recordatorio amistoso para añadir Tiempo de ejecución a cualquier proyecto Node.js con un solo comando (npm add @aikidosec/runtime || yarn install @aikidosec/runtime) para proteger instantáneamente su aplicación contra ataques comunes de inyección de shell/comandos.

#8: Inclusión local de archivos (LFI)

TL;DR: Los ataques LFI consisten en engañar a tu aplicación para que exponga o ejecute archivos en el sistema que ejecuta tu servidor web, lo que permite a los atacantes extraer información o ejecutar código de forma remota. Mientras que el path traversal solo permite a los atacantes leer archivos, los ataques LFI ejecutan esos archivos dentro de tu aplicación, exponiéndote a una larga lista de vulnerabilidades de seguridad como la ejecución remota de código (RCE).

¿Me afecta?

- ✅ si tu aplicación utiliza la ruta a un archivo como entrada del usuario.

- 🙅 si tu aplicación no requiere que los usuarios proporcionen rutas para completar ninguna acción.

¿Cómo lo arreglo? Desinfecte siempre la entrada del usuario para evitar los métodos de exploración de rutas mencionados anteriormente. Si debe incluir archivos en el sistema de archivos local más allá de los que se encuentran típicamente en "seguro" /público o /estática utilice una lista de nombres de archivos y ubicaciones que su aplicación pueda leer y ejecutar.

#9: Prototipo de contaminación

TL;DR: Este Vulnerabilidad específica de JavaScript permite a un atacante manipular los objetos globales de tu aplicación utilizando __proto__. El nuevo objeto se hereda en toda la aplicación, lo que puede darles acceso a datos confidenciales o aumentar sus privilegios.

¿Me afecta?

- ✅ si utiliza JavaScript.

- 🙅 ¡si usas algo que no sea JavaScript!

¿Cómo lo arreglo? Comience por desinfectar las claves de entrada del usuario utilizando allowlists o una biblioteca de ayuda de código abierto. Puede ampliar su protección utilizando Objeto.congelar() para evitar cambios en un prototipo, o incluso utilizando la función --disable-proto=borrar que ofrece Node.js.

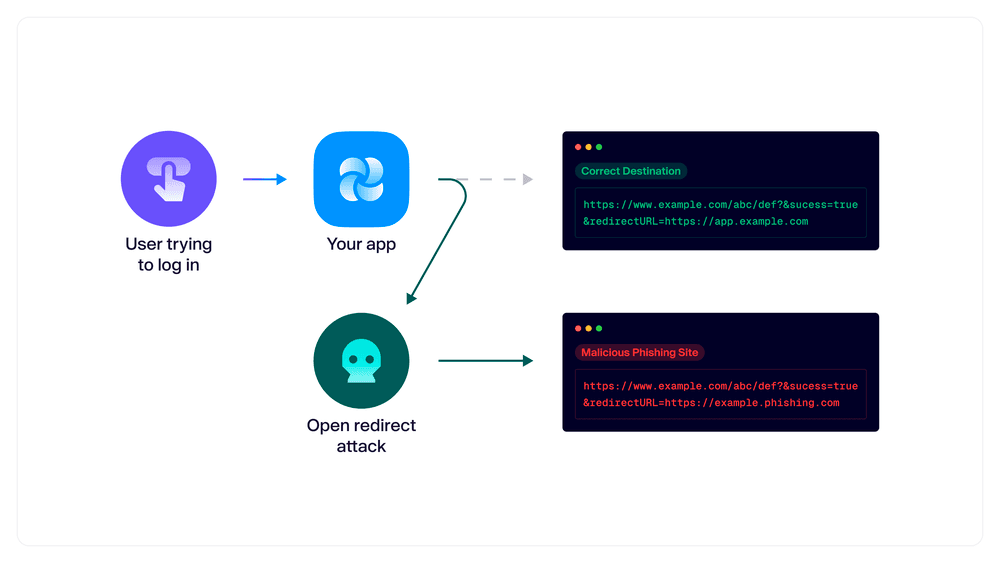

#10: Redirecciones abiertas

TL;DR: En este vector común de phishing, los atacantes crean una URL personalizada como https://www.example.com/abc/def?&success=true&redirectURL=https://example.phishing.com para engañar a su aplicación y redirigir a los usuarios desprevenidos a un sitio web malicioso. Además, los atacantes pueden encadenar redirecciones junto con otras vulnerabilidades para obtener un impacto aún mayor, lo que lleva a la toma de cuentas y más.

¿Me afecta?

- ✅ si tu app redirige a los usuarios a otra página/vista después de completar una acción, como enviarlos a

ejemplo.app/panel de controltras una autenticación correcta. - 🙅 si sigues viviendo esa vida generada por la estática.

¿Cómo solucionarlo? En primer lugar, elimina las redirecciones basadas en parámetros de tu aplicación y sustitúyelas por redirecciones fijas basadas en una lista de dominios y rutas de confianza a los que puedes redirigir a los usuarios después de que realicen acciones específicas. Esto puede degradar ligeramente la experiencia del usuario, pero es un compromiso significativo para mejorar la seguridad de la aplicación, no uno que les haga culparte de los extraños gastos en el extracto de su tarjeta de crédito.

¿Qué es lo próximo para la seguridad de su aplicación?

Si se siente abrumado por el alcance de los ataques y todo el trabajo necesario para protegerse contra ellos, sepa que no está solo.

Nadie espera que tú mismo resuelvas todos estos problemas de seguridad y posibles vulnerabilidades. Los ataques de inyección SQL existen desde hace décadas, y la gente sigue encontrando CVE en aplicaciones, frameworks y bibliotecas sofisticadas. Eso no quiere decir que debas tomarte estos problemas de seguridad a la ligera: si tu proyecto cumple los ✅ requisitos de cualquiera de estos 10 problemas de seguridad de aplicaciones, deberías empezar a tomar medidas.

En primer lugar, regístrate en Aikido para empezar a centrarte en las amenazas reales a la seguridad de tu aplicación. En dos minutos, y de forma gratuita, puedes escanear repositorios y obtener detalles relevantes además de correcciones guiadas para las vulnerabilidades más críticas basadas en la arquitectura específica de tu aplicación y qué características, funciones y bibliotecas de ayuda has implementado. Con Aikido, reducirá el alcance a lo que importa e implementará correcciones inteligentes más rápidamente, y será informado al instante de los nuevos problemas de seguridad introducidos en sus últimos commits.

A continuación, añada Runtime, nuestro motor de seguridad integrado de código abierto, a sus aplicaciones Node.js. Runtime protege de forma instantánea y autónoma sus aplicaciones contra varios ataques de inyección, contaminación de prototipos y path traversal bloqueándolos a nivel de servidor, pero sin el coste y la complejidad de los cortafuegos de aplicaciones web o las plataformas de gestión de seguridad de aplicaciones basadas en agentes. Runtime le da la confianza de que su aplicación y los usuarios están a salvo de estos problemas de seguridad comunes, pero también puede alimentar los datos en tiempo real de nuevo a Aikido para darle visibilidad a los vectores de ataque actuales para ayudarle a priorizar las correcciones.

Ahora empiezas con buen pie, con una idea más clara:

- Cómo su aplicación es vulnerable de más formas de las que podría haber pensado.

- Dónde debe centrar su tiempo y atención para solucionar primero los problemas más críticos.

- Por qué la seguridad de las aplicaciones y el análisis de vulnerabilidades no es un esfuerzo único, sino un proceso continuo, uno mucho más fácil con Aikido.

Acabamos de recaudar 17 millones de dólares de la Serie A

TL;DR hemos recaudado mucho dinero y estamos listos para ir a lo grande.

Hemos recaudado 17 millones de dólares para llevar la seguridad "no BS" a los desarrolladores. Nos complace dar la bienvenida a bordo a Henri Tilloy de Singular.vc, a quien se unen de nuevo Notion Capital y Connect Ventures. Esta ronda se produce sólo 6 meses después de que recaudáramos 5,3 millones de dólares en financiación inicial. Eso es rápido.

Fundamos Aikido porque los desarrolladores tienen un problema. Los requisitos de seguridad y conformidad ya no son sólo para las grandes empresas: ahora son una necesidad creciente para las empresas de todos los tamaños, especialmente las PYME que buscan ganar clientes y crecer. Las normas de cumplimiento como SOC2, ISO 27001, CIS, HIPAA y la próxima Directiva europea NIS 2 se están convirtiendo en requisitos básicos para las empresas de software, especialmente las que venden a empresas o manejan datos confidenciales, como en HealthTech o Fintech.

Pero esta creciente carga de cumplimiento a menudo recae sobre los hombros de los desarrolladores, de quienes ahora se espera que funcionen como expertos en seguridad. Por eso hemos creado Aikido, la plataforma todo en uno que reúne todo el código necesario y los escáneres de seguridad en la nube en una interfaz sencilla y fácil de usar, aprovechando lo mejor que ofrece el código abierto. Somos freemium, autoservicio y abiertos sobre lo que hay bajo el capó y cuánto le costará.

Somos un competidor ajeno al sector de la seguridad, que durante mucho tiempo ha estado dominado por empresas estadounidenses e israelíes dirigidas por veteranos del sector. Sí, existen herramientas de seguridad desde hace tres décadas, pero nosotros partimos de una posición muy diferente. Estamos construyendo una plataforma de seguridad en la que el comprador es el usuario. Como ocurre a menudo, el CISO es el comprador, pero luego algún pobre desarrollador es el usuario.

Alguna vez hemos sido ese pobre desarrollador. Hemos sentido la frustración de trabajar con herramientas de seguridad anticuadas y anticuadas que nos hacen perder tiempo y dinero. Nosotros mismos, como directores de tecnología, hemos malgastado cientos de horas en alertas de seguridad irrelevantes. Sabemos que estas herramientas parecen el interior de la cabina de un F-16. Sabemos que te hacen sentir tonto, que te inundan con tanta complejidad y falsas alertas que la gente deja de comprobarlas. Entendemos que un desarrollador sólo quiera arreglar los problemas y seguir adelante con la construcción de características divertidas.

Estamos encantados de trabajar con Henri y Singular. Es uno de los primeros inversores que sentimos que realmente entendía el producto, y no sólo nos veía como una hoja de cálculo". Él cree que tenemos "un enfoque increíblemente único para la seguridad", ya que somos "simples, aprovechamos el código abierto, y fácil de configurar y utilizar, sin embargo, Aikido marca las casillas de cumplimiento de la empresa y los requisitos de seguridad de una sola vez." (También nos gusta por sus bonitas citas y cumplidos).

En menos de un año desde nuestro lanzamiento, ya nos utilizan más de 3.000 organizaciones y 6.000 desarrolladores individuales. El hecho de que Visma nos eligiera para asegurar toda su cartera de más de 175 empresas fue importante y confirmó que vamos por el buen camino (no es que lo dudáramos ;)) Tenemos el 30% de nuestros clientes en EE.UU. y ahora aspiramos a una mayor expansión internacional para ayudar a los desarrolladores y a las pymes a conseguir seguridad.

Esta nueva financiación de 17 millones de dólares de la Serie A nos permitirá profundizar en nuestra plataforma e impulsar Aikido en el escenario mundial, haciendo que la seguridad sea sencilla para las PYME y factible para los desarrolladores sin la jerga de la industria, la burocracia y, francamente, BS.

Las mejores herramientas RASP para desarrolladores en 2025

La seguridad de las aplicaciones reviste una importancia significativa a medida que las ciberamenazas se vuelven más sofisticadas. Los desarrolladores deben proteger las aplicaciones de vulnerabilidades y ataques que amenazan los datos sensibles e interrumpen las operaciones empresariales.

Las medidas de seguridad tradicionales suelen ir a la zaga de la evolución de las amenazas. Estas medidas pueden fallar en la protección contra exploits de día cero o vectores de ataque complejos dirigidos a entornos de ejecución de aplicaciones.

Las herramientas de autoprotección de aplicaciones en tiempo de ejecución (RASP) abordan estos retos. Las herramientas RASP protegen las aplicaciones de forma proactiva supervisando su comportamiento y bloqueando los ataques en tiempo real, sin grandes cambios en el código ni impacto en el rendimiento.

Comprensión de RASP (autoprotección de aplicaciones en tiempo de ejecución)

La tecnología RASP protege las aplicaciones supervisando continuamente el comportamiento durante el tiempo de ejecución. A diferencia de las soluciones de seguridad tradicionales basadas en el perímetro, las herramientas RASP se integran directamente en el entorno de ejecución de las aplicaciones, ofreciendo una capa de defensa desde dentro.

Al integrar controles de seguridad en la aplicación, RASP detecta y evita en tiempo real diversas vulnerabilidades y amenazas. Esto incluye ataques comunes como inyección SQL, cross-site scripting (XSS) y ejecución remota de código, así como exploits sofisticados que eluden otras medidas de seguridad.

RASP destaca por ofrecer protección continua contra ataques sin cambios significativos en el código de las aplicaciones. Las herramientas RASP identifican y bloquean automáticamente las solicitudes o comportamientos maliciosos basándose en políticas de seguridad predefinidas y en el aprendizaje automático. Esto permite a los desarrolladores centrarse en crear funcionalidades mientras RASP se encarga de la seguridad sin problemas.

Por qué los desarrolladores necesitan herramientas RASP en 2025

El panorama de la ciberseguridad en 2025 presenta retos únicos. A medida que las amenazas evolucionan rápidamente, las medidas de seguridad tradicionales a menudo carecen de la agilidad necesaria para hacer frente a las vulnerabilidades emergentes. Esta carencia exige soluciones dinámicas capaces de ofrecer protección en tiempo real. Las herramientas RASP integran controles de seguridad directamente en las aplicaciones, lo que permite detectar e interceptar inmediatamente las acciones maliciosas.

Estas herramientas desempeñan un papel vital en la protección de las aplicaciones mediante la supervisión activa de las amenazas durante el tiempo de ejecución. Al analizar el comportamiento de las aplicaciones e identificar posibles amenazas, las herramientas RASP refuerzan los marcos de seguridad y ayudan a los desarrolladores a cumplir los mandatos de conformidad. En sectores con estrictas normativas de protección de datos, las herramientas RASP son cruciales para mitigar los riesgos asociados a las filtraciones de datos y los accesos no autorizados.

La incorporación de herramientas RASP al ciclo de vida del desarrollo permite a los desarrolladores innovar sin comprometer la seguridad. Estas herramientas se integran sin problemas en los entornos de desarrollo existentes, garantizando que las mejoras de seguridad no interrumpan el flujo de trabajo. Como resultado, los equipos de desarrollo pueden centrarse en crear aplicaciones avanzadas, con la confianza de que las necesidades de seguridad se gestionan y mantienen.

Las mejores herramientas RASP para 2025

1. Plataforma de seguridad Aikido

La solución RASP de Aikido - Zen - utiliza tecnología avanzada de IA para mejorar la defensa de las aplicaciones, identificando y mitigando instantáneamente las amenazas para garantizar una seguridad robusta. Esta herramienta proporciona una visibilidad profunda de las posibles vulnerabilidades y vectores de ataque, lo que permite a los desarrolladores reforzar las medidas de seguridad de forma eficaz. La integración con los entornos de desarrollo más populares es fluida, lo que permite a los desarrolladores reforzar las funciones de seguridad sin interrumpir su proceso de desarrollo.

2. Contraste Proteger

Contrast Protect es una solución RASP versátil compatible con una amplia gama de lenguajes y marcos de programación. Utiliza sofisticadas técnicas de aprendizaje automático para detectar amenazas emergentes y ajustar las defensas, reduciendo las falsas alertas. La plataforma ofrece análisis e informes exhaustivos, dotando a los desarrolladores de la información necesaria para abordar las vulnerabilidades con rapidez y mejorar la fortificación de las aplicaciones.

3. Imperva RASP

Imperva RASP opera en una infraestructura basada en la nube, ofreciendo una amplia protección contra diversas vulnerabilidades, incluidas las identificadas por OWASP. Detecta y bloquea eficazmente el tráfico dañino en tiempo real, garantizando que las aplicaciones permanezcan protegidas sin sacrificar el rendimiento. Esta herramienta se integra sin esfuerzo con las configuraciones de seguridad existentes, simplificando el proceso de mejora de las defensas de las aplicaciones frente a ciberamenazas sofisticadas.

Cómo elegir la herramienta RASP adecuada para su aplicación

Seleccionar la herramienta RASP ideal implica comprender las necesidades técnicas y operativas de su entorno de desarrollo. En primer lugar, evalúe los lenguajes de programación y los marcos que utiliza su aplicación. Las distintas herramientas de RASP ofrecen distintos niveles de compatibilidad, y elegir una que se ajuste a su pila tecnológica agiliza la integración y garantiza un funcionamiento eficaz. Opte por una solución RASP compatible con los lenguajes y marcos de trabajo más utilizados, para garantizar una protección completa de la aplicación.

Considere cómo la herramienta RASP mejora los flujos de trabajo de desarrollo sin añadir complejidad. La herramienta debe encajar de forma natural en los procesos existentes, complementando las metodologías del equipo. Una herramienta RASP eficaz automatiza las tareas clave de seguridad y se integra con los sistemas CI/CD, mejorando la eficiencia y manteniendo el impulso del desarrollo.

El nivel de protección que ofrece una herramienta RASP frente a vulnerabilidades y vectores de ataque comunes es crucial. Examine la capacidad de la herramienta para hacer frente a amenazas como el desbordamiento del búfer, la escalada de privilegios y los exploits sofisticados. Las herramientas con análisis avanzados y aprendizaje adaptativo proporcionan una defensa completa, ajustándose a las nuevas amenazas con precisión. Además, tenga en cuenta la capacidad de la herramienta para proporcionar información detallada e informes que sirvan de base para mejoras continuas.

No hay que olvidar la facilidad de despliegue y gestión. Una herramienta RASP sencilla reduce la curva de aprendizaje de los equipos de desarrollo y minimiza las cargas operativas. Evalúe la oferta de asistencia del proveedor, incluida la documentación, el servicio de atención al cliente y los recursos de la comunidad. Un sólido servicio de asistencia del proveedor es crucial, sobre todo a la hora de enfrentarse a complejos retos de seguridad o durante las fases de integración.

Mejores prácticas para implantar RASP en su proceso de desarrollo

Al integrar RASP en su estrategia de seguridad, incrústelo en la arquitectura de su aplicación para mejorar la protección. La integración de RASP en el núcleo garantiza la supervisión continua y la detección inmediata de amenazas. Este enfoque proactivo permite medidas de seguridad adaptables que evolucionan junto con su aplicación, proporcionando una defensa sólida sin retrasar el desarrollo.

Para reforzar la seguridad, implante RASP junto con servicios de inteligencia sobre amenazas en tiempo real. Esta combinación enriquece su marco de seguridad, ofreciendo información sobre las amenazas emergentes y permitiendo acciones preventivas. La inteligencia en tiempo real complementa a RASP proporcionando perspectivas externas sobre posibles vulnerabilidades, lo que garantiza un enfoque de seguridad integral.

Actualice periódicamente la configuración de su RASP para mantener su eficacia. Realice auditorías minuciosas de la configuración y las métricas de rendimiento para perfeccionar las operaciones y subsanar las deficiencias. Si mantiene su herramienta RASP actualizada con los últimos datos sobre amenazas y protocolos de seguridad, podrá interceptar eficazmente las amenazas y mantener altos estándares de seguridad de las aplicaciones.

Por último, cultive un entorno centrado en la seguridad. Dote a su equipo de los conocimientos necesarios para utilizar el RASP con eficacia, haciendo hincapié en su papel en el panorama más amplio de la seguridad. Fomente el aprendizaje continuo y la adaptación a las nuevas tendencias de seguridad, asegurándose de que su equipo permanece informado y preparado para los retos de ciberseguridad en evolución.