Bienvenido a nuestro blog.

SAST vs DAST: Lo que hay que saber.

Así que está buscando SAST y DAST. O quiere saber qué son las herramientas SAST y DAST: ¿Cuáles son las principales diferencias? ¿Cómo se utilizan juntas? ¿Las necesita?

Estás en el lugar adecuado. Entremos en materia.

Pero primero, el TL;DR:

- TL;DR: SAST comprueba el código en busca de vulnerabilidades antes de que se ejecute la aplicación, mientras que DAST comprueba la aplicación mientras se ejecuta para detectar los problemas que surgen en tiempo real.

- SAST es como un desarrollador experto revisando tu código, DAST es como un hacker intentando entrar.

- El uso conjunto de ambos métodos ayuda a detectar los problemas de seguridad desde el principio hasta el despliegue y garantiza la seguridad de la aplicación.

- Shameless plug 😇 - si usted está buscando SAST & DAST , echa un vistazo a nosotros. Obtenga su SAST y DAST cubierto, para que pueda volver a la construcción.

SAST Y DAST: Lo que hay que saber

Las pruebas estáticas de seguridad de las aplicaciones (SAST) y las pruebas dinámicas de seguridad de las aplicaciones (DAST) son dos métodos esenciales en la seguridad de las aplicaciones que ayudan a identificar las vulnerabilidades del software.

¿Qué es el SAST?

SAST, o Static Application Security Testing, es un método de prueba que analiza el código fuente de una aplicación en un estado estático o de no ejecución. Es una técnica de prueba de "caja blanca".

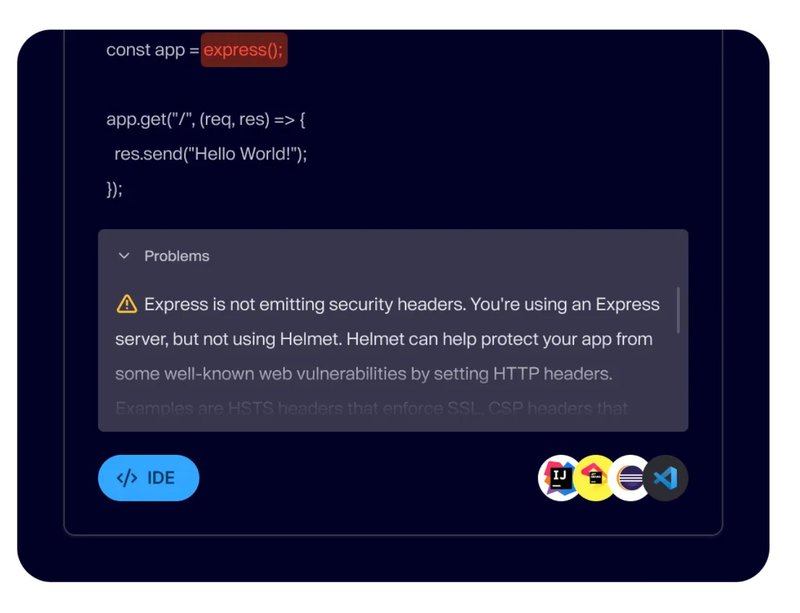

SAST permite a los desarrolladores identificar vulnerabilidades en una fase temprana del proceso de desarrollo (SDLC), como las fases de desarrollo o revisión del código. Las herramientas SAST son fáciles de integrar en las canalizaciones CI/CD y los IDE, por lo que puede proteger el código a medida que se escribe y analizarlo antes de confirmar los cambios en el repositorio.

SAST puede detectar vulnerabilidades como inyección SQL, cross-site scripting (XSS), credenciales hard-coded y otras vulnerabilidades OWASP Top 10. Las herramientas SAST, como Aikido SAST, escanean y comparan tu código con bases de datos de vulnerabilidades de seguridad conocidas como la National Vulnerability Database (NVD).

Piénsalo así: SAST es como tener a un experto revisando tu código con un peine de dientes finos, que te da información inmediata sobre los problemas que descubre.

Dicho esto, SAST es limitado y no puede utilizarse para detectar vulnerabilidades específicas del entorno o en tiempo de ejecución, como errores de configuración o dependencias en tiempo de ejecución. El análisis de código requiere que elijas una herramienta SAST compatible con tu lenguaje de programación.

¿Por qué importa el SAST?

Esta detección precoz es crucial, ya que permite a los desarrolladores abordar los problemas antes de que se despliegue la aplicación, lo que facilita y abarata la solución temprana de los problemas. SAST es seguridad proactiva, puede ahorrar mucho tiempo -y quebraderos de cabeza- de cara al futuro.

¿Qué es DAST?

DAST, o Dynamic Application Security Testing, es un método de prueba que evalúa una aplicación mientras se está ejecutando.

Mientras que SAST ve dentro de su código fuente, DAST no requiere acceso al código fuente. En su lugar, DAST adopta un enfoque externo para comprobar la seguridad de sus aplicaciones.

DAST simula ataques a la aplicación como lo haría un hacker. Se trata de una técnica de "caja negra".

DAST también puede denominarse "monitorización de superficie", ya que comprueba la superficie o front-end de la aplicación web. Las herramientas DAST interactúan con la aplicación a través de la interfaz de usuario, probando varias entradas y observando las salidas para identificar vulnerabilidades como problemas de autenticación, desconfiguraciones del servidor y otras vulnerabilidades en tiempo de ejecución. Como DAST funciona en tiempo de ejecución, esto significa que se necesita una aplicación en funcionamiento antes de que las pruebas DAST tengan sentido, lo que suele ocurrir en torno a las fases de preproducción y producción.

Dado que DAST funciona de forma externa -y utiliza protocolos estandarizados como HTTP para conectarse a su aplicación- DAST no está vinculado a un lenguaje de programación específico, a diferencia de SAST.

¿Por qué es importante el DAST?

Este método es importante para detectar problemas que no puede detectar antes de la implantación. DAST le cubre frente a diferentes categorías de errores. DAST identifica los riesgos que surgen cuando la aplicación está en funcionamiento, como errores de configuración del servidor o de la base de datos, problemas de autenticación y cifrado que permiten el acceso no autorizado, o riesgos de los servicios web a los que se conecta su aplicación.

Utilización conjunta de SAST y DAST

Se recomienda utilizar SAST y DAST conjuntamente. La combinación de SAST y DAST le proporciona una amplia cobertura a lo largo del ciclo de vida del desarrollo de software. Cúbrase desde el principio con SAST y asegúrese de que dispone de capacidad de recuperación en el mundo real más adelante con DAST. Esta combinación permite a los equipos abordar las vulnerabilidades en múltiples etapas y, en última instancia, conduce a aplicaciones más seguras.

Ficha técnica: SAST vs DAST

Enfoque de las pruebas:

- SAST: Pruebas de caja blanca (inside-out). No requiere una aplicación en ejecución, trabajando "como un desarrollador experto".

- DAST: Pruebas de caja negra (outside-in). Requiere una aplicación en ejecución, probando "como un hacker".

Acceso al Código:

- SAST: Requiere acceso al código fuente.

- DAST: No es necesario acceder al código fuente.

Cuándo utilizar en el ciclo de vida de desarrollo de software (SDLC):

- SAST: Utilizado al principio del SDLC. Integre en su CI/CD e IDE para asegurar el código a medida que se escribe.

- DAST: Se utiliza más adelante en el SDLC, a partir de la fase de preproducción y producción.

Tipo de vulnerabilidades detectadas:

- SAST: Detecta problemas de seguridad en el código fuente, como inyecciones SQL, secuencias de comandos en sitios cruzados (XSS) y credenciales codificadas.

- DAST: Detecta vulnerabilidades relacionadas con el tiempo de ejecución y el entorno, como configuraciones erróneas.

Ventajas clave:

- SAST: Identifica las vulnerabilidades en una fase temprana, lo que facilita la corrección y ahorra tiempo y dinero.

- DAST: Prueba el comportamiento de la aplicación como lo haría un atacante real, cubriendo una superficie de ataque más amplia, detectando diferentes categorías de errores (como problemas de configuración) y produciendo pocos falsos positivos.

Principales limitaciones:

- SAST: Depende del lenguaje y de la plataforma, puede producir falsos positivos y no puede descubrir problemas relacionados con el tiempo de ejecución o el entorno.

- DAST: No puede localizar el origen exacto de las vulnerabilidades, requiere una aplicación en ejecución y las vulnerabilidades son más caras de solucionar en esta fase.

Herramientas populares de código abierto:

- SAST: Semgrep, Bandit, Gosec.

- DAST: ZAP, Núcleos.

Las mejores herramientas SBOM para desarrolladores: Nuestras 2025 elegidas

Hacer un seguimiento de todas las piezas de una aplicación no es tarea fácil. Los desarrolladores suelen utilizar bibliotecas, frameworks y dependencias de código abierto, lo que hace más difícil garantizar la seguridad y fiabilidad del software.

Una lista de materiales de software (SBOM) ayuda a enumerar todos los componentes de una aplicación. Este inventario permite a las organizaciones gestionar los riesgos, cumplir la normativa y mejorar la ciberseguridad.

A medida que los SBOM cobran importancia, aumenta la demanda de herramientas que faciliten su creación y gestión. Este artículo examina las herramientas SBOM, sus principales características, ventajas y las mejores opciones disponibles en la actualidad.

Entender las SBOM y las necesidades de los desarrolladores

Una lista de materiales de software (SBOM) es una lista de todo lo que contiene un programa informático: bibliotecas, marcos de trabajo, dependencias, versiones y metadatos. Ayuda a los desarrolladores, los equipos de seguridad y las empresas a hacer un seguimiento de lo que contiene su código.

Hacer un seguimiento manual de las dependencias es una pesadilla, sobre todo en proyectos grandes. Las herramientas SBOM lo automatizan escaneando código, identificando componentes y manteniendo los inventarios actualizados.

También señalan las vulnerabilidades y los riesgos de concesión de licencias comparándolos con bases de datos conocidas. Con normativas como la orden ejecutiva de Biden de 2021, que exige SBOM para el software federal, disponer de la herramienta adecuada garantiza el cumplimiento y facilita las auditorías de seguridad.

Características principales de las mejores herramientas SBOM

A la hora de elegir las herramientas SBOM, hay que centrarse en las que admiten formatos estándar como las etiquetas OWASP CycloneDX y SWID. Estos formatos garantizan la compatibilidad, simplifican el intercambio de datos y ayudan a cumplir los requisitos normativos, al tiempo que mejoran la colaboración con los socios. Tenga en cuenta estos aspectos a la hora de seleccionar su herramienta SBOM:

- Integración en su pila: La herramienta debe funcionar sin esfuerzo con sus pipelines CI/CD y sistemas de compilación. Esto permite la generación automática de SBOM durante el desarrollo, manteniéndolos actualizados con los últimos cambios de código y reduciendo el esfuerzo manual.

- Visibilidad de las dependencias: Una buena herramienta SBOM proporciona una visión clara de las complejas cadenas de dependencia y las relaciones transitivas. Esto ayuda a los desarrolladores a comprender las posibles vulnerabilidades y gestionar las actualizaciones de todas las dependencias.

- Información sobre riesgos y cumplimiento: Busque herramientas que se integren con bases de datos de vulnerabilidades y licencias. Esto garantiza evaluaciones de riesgos oportunas, prioriza los esfuerzos de corrección y ayuda a mantener el cumplimiento legal.

- Interfaz fácil de usar: Una interfaz sencilla e intuitiva es esencial. Funciones como la comparación, la edición y la fusión facilitan la colaboración y ayudan a los desarrolladores a acceder rápidamente a la información que necesitan para asegurar el software.

En general, elija una herramienta que simplifique su flujo de trabajo, mejore la seguridad y mantenga la conformidad de su software.

Los mejores generadores de SBOM gratuitos y de código abierto

Las herramientas SBOM de código abierto ofrecen una forma rentable de gestionar los componentes de software al tiempo que garantizan la transparencia y las mejoras impulsadas por la comunidad. Estas herramientas son valiosas para las organizaciones que dan prioridad a las soluciones de código abierto y aprovechan las contribuciones de la comunidad para la mejora continua.

1. Syft de Anchore

Syft, desarrollado por Anchore, es una versátil herramienta de interfaz de línea de comandos (CLI) que extrae SBOM de imágenes de contenedores y sistemas de archivos. Su adaptabilidad a los formatos OCI, Docker y Singularity la convierte en la opción ideal para diversos ecosistemas de contenedores. Al producir SBOM en CycloneDX, SPDX y su formato propietario, Syft se alinea con los estándares del sector, atendiendo a desarrolladores y equipos de seguridad.

Syft se integra sin esfuerzo en los flujos de trabajo de desarrollo existentes, ofreciendo una solución de gestión de inventario racionalizada. Se adapta específicamente a los entornos modernos de contenedores, lo que permite un seguimiento exhaustivo de los componentes de software desde el desarrollo hasta el despliegue y garantiza una visión coherente de las dependencias de las aplicaciones.

2. Trivy

Trivy de Aqua Security es un potente escáner de código abierto diseñado para la seguridad y el cumplimiento. Detecta vulnerabilidades, errores de configuración y secretos expuestos en imágenes de contenedores, sistemas de archivos y repositorios de código. Compatible con múltiples lenguajes y gestores de paquetes, Trivy se integra a la perfección en los pipelines CI/CD, permitiendo comprobaciones de seguridad automatizadas a lo largo del desarrollo.

Como proyecto alojado en GitHub, Trivy se beneficia de las continuas contribuciones de la comunidad, evolucionando para hacer frente a los retos de seguridad modernos. Su soporte para la generación de SBOM en formatos SPDX y CycloneDX mejora la transparencia y el cumplimiento, por lo que es una herramienta esencial para las organizaciones que priorizan la seguridad del software y las mejores prácticas de código abierto.

Principales herramientas SBOM comerciales y empresariales

Al explorar las herramientas SBOM empresariales se descubren soluciones diseñadas para la supervisión integral del software, que ofrecen funciones que van más allá de la enumeración de componentes. Estas herramientas se integran a la perfección en los entornos empresariales, lo que mejora la supervisión, el cumplimiento y la agilidad operativa.

3. Seguridad en el Aikido

Aikido Security destaca por ofrecer una visión detallada de las dependencias directas e indirectas del software, detectando riesgos sutiles dentro de los paquetes de software. Sus análisis exhaustivos de licencias en entornos de contenedores proporcionan a las organizaciones un conocimiento profundo de los retos que plantea el cumplimiento de normativas.

Los modelos analíticos avanzados de Aikido traducen los términos legales en información práctica, simplificando la gestión de riesgos. Este enfoque permite a los equipos de seguridad priorizar las acciones de manera eficiente, garantizando una postura proactiva en la mitigación de amenazas potenciales.

4. FOSSA

FOSSA automatiza la creación de SBOM mediante una profunda integración con los sistemas de control de versiones y las canalizaciones de desarrollo, agilizando las operaciones de los equipos de desarrollo. Proporciona una visibilidad completa de los componentes de software, asignando dependencias a licencias y vulnerabilidades, y respaldando prácticas de seguridad sólidas.

La herramienta mejora el cumplimiento y la seguridad al proporcionar información sobre los requisitos de las licencias de código abierto y las vulnerabilidades. Esta capacidad permite a las organizaciones gestionar los riesgos de forma proactiva, garantizando que los problemas se resuelven antes de que escalen a los entornos de producción.

5. Empresa Anchore

Anchore Enterprise ofrece un marco holístico para la gestión de SBOMs, integrándose como un elemento fundamental dentro de las estrategias de seguridad de la cadena de suministro de software. Abarca todo el ciclo de vida de los SBOM, desde la creación hasta la supervisión posterior al despliegue, garantizando una supervisión y seguridad continuas.

Anchore Enterprise, compatible con diversos formatos, emplea herramientas de escaneado avanzadas para detectar vulnerabilidades, proporcionando una solución integral para gestionar los riesgos del software. Esta capacidad permite a las empresas mantener un entorno de software seguro y conforme, salvaguardando la integridad operativa.

6. Arreglar

Mend integra la generación de SBOM en su completa suite de análisis de software, proporcionando una doble capacidad de seguimiento de componentes y gestión de vulnerabilidades. Al ofrecer información sobre las licencias de código abierto y las vulnerabilidades, Mend facilita una evaluación exhaustiva de los riesgos, garantizando la calidad y el cumplimiento del software.

La herramienta ofrece estrategias de corrección y actualiza los SBOM de forma dinámica, alineando las medidas de seguridad con las actividades de desarrollo en curso. Este enfoque favorece la agilidad de las operaciones, lo que permite a las organizaciones adaptarse rápidamente a las amenazas emergentes y mantener una cadena de suministro de software resistente.

Elegir la herramienta SBOM adecuada

Tenga en cuenta estos aspectos para seleccionar la solución SBOM adecuada para su pila:

- Empiece por su pila: Elija una herramienta SBOM que se adapte a sus procesos de desarrollo y despliegue. Busque herramientas que se integren a la perfección con sus sistemas de creación y marcos de automatización existentes para mantener los SBOM actualizados automáticamente.

- Conozca sus requisitos: Conozca los formatos SBOM necesarios para su sector o normativa. Elija herramientas que admitan formatos estandarizados para garantizar el cumplimiento y una colaboración fluida en toda la cadena de suministro de software. -

- Céntrese en la gestión de riesgos: Seleccione herramientas que ofrezcan informes claros y detallados sobre vulnerabilidades y problemas de licencias. Una interfaz fácil de usar facilita a los equipos abordar los riesgos con rapidez y mantener la seguridad.

- Piense en la escalabilidad: Si gestiona una gran cartera de software, elija herramientas que puedan manejar grandes volúmenes de componentes sin ralentizarse. Las herramientas escalables garantizan una supervisión fiable a medida que crece el desarrollo.

- Sopesar las opciones de código abierto frente a las comerciales: Las herramientas de código abierto son rentables y flexibles, mientras que las soluciones comerciales suelen ofrecer funciones avanzadas, mejor asistencia e integraciones más sólidas. Adapte la herramienta a las necesidades de su organización, tanto para los objetivos a corto plazo como para el crecimiento a largo plazo.

La adopción temprana de una herramienta SBOM le ayuda a evitar problemas de cumplimiento y realiza un seguimiento de las licencias de OSS de riesgo que su equipo podría utilizar. Comience a proteger su software ahora: pruebeAikido de forma gratuita para obtener una visión clara de sus licencias y automatizar la gestión de SBOM.

5 alternativas a Snyk y por qué son mejores

Snyk es ampliamente reconocida como una de las principales herramientas de seguridad para desarrolladores, especialmente cuando se trata de encontrar vulnerabilidades en código abierto, contenedores e infraestructura como código. Sin embargo, ninguna herramienta es perfecta para todos los escenarios y el acceso a la plataforma Snyk tiene un precio. Dependiendo de sus necesidades, puede haber alternativas Snyk que proporcionan una mejor integración, características, o simplemente una mejor relación calidad-precio.

A continuación, veremos 5 alternativas a Snyk y por qué podrían ser más adecuadas para su organización.

1. Seguridad en el Aikido

- Por qué es mejor: all-in-one appsec

- Visión general: Aikido integra escáneres de código abierto en una plataforma de gestión de vulnerabilidades 10 en 1, ofreciendo un valor excepcional con niveles de precios asequibles.

- Ventajas:

- Gran atención a la reducción del ruido

- Escáneres de vulnerabilidades 10 en 1

- Exploración continua a lo largo de todo el ciclo de desarrollo

- Funciones avanzadas de aplicación de políticas

- Por qué podría ser mejor que Snyk:

- Aunque Snyk ofrece una buena base de potentes escáneres de seguridad, Aikido es superior para las organizaciones que necesitan una protección integral contra vulnerabilidades, seguimiento de licencias y funciones de cumplimiento, especialmente en sectores muy regulados, y todo ello a un precio asequible.

2. Dependabot

- Por qué es mejor: Integración perfecta con GitHub

- Descripción general: Adquirido por GitHub, Dependabot ofrece actualizaciones automáticas de dependencias para tus proyectos. Supervisa continuamente tus dependencias en busca de vulnerabilidades y genera automáticamente pull requests con actualizaciones.

- Ventajas:

- Integración nativa con los repositorios de GitHub

- Pull requests y parches automatizados con una configuración mínima

- Sencillo, ligero y fácil de usar

- Gratis para repositorios públicos y privados en GitHub

- Por qué puede ser mejor:

- Si tu código base está alojado en GitHub, la integración nativa de Dependabot lo convierte en una elección natural. También está totalmente automatizado, lo que significa menos trabajo manual en comparación con el enfoque más interactivo de Snyk.

3. SonarQube

- Por qué es mejor: La calidad del código se une a la seguridad

- Visión general: SonarQube es una herramienta de calidad y seguridad del código que escanea las bases de código tanto en busca de olores de código como de vulnerabilidades de seguridad, por lo que es una gran opción para los desarrolladores que buscan una herramienta que combine la seguridad con la salud del código.

- Ventajas:

- Combina la comprobación de la calidad del código con el escaneado de seguridad

- Amplia compatibilidad lingüística y complementos impulsados por la comunidad

- Se integra con las herramientas CI/CD y los conductos DevOps más conocidos.

- Informes detallados sobre la deuda técnica y las vulnerabilidades

- Por qué puede ser mejor:

- Supongamos que está buscando una herramienta que vaya más allá de las vulnerabilidades de seguridad y le proporcione información sobre la calidad del código. En ese caso, la capacidad de SonarQube para poner de relieve los problemas de mantenimiento y rendimiento es una gran ventaja.

4. Clair

- Por qué es mejor: Seguridad de los contenedores

- Descripción general: Clair es un escáner de vulnerabilidades de código abierto centrado principalmente en imágenes de contenedores Docker y OCI. Se integra directamente en sus tuberías de contenedores, el análisis de vulnerabilidades en las imágenes.

- Ventajas:

- Fuerte enfoque en la seguridad de contenedores, especialmente para entornos Kubernetes

- Perfecta integración con registros de contenedores como Docker Hub y Quay.io

- Código abierto, que permite la personalización y la integración con otras herramientas.

- Exploración continua de vulnerabilidades conocidas

- Por qué puede ser mejor:

- Mientras que Snyk cubre la seguridad de los contenedores, el enfoque exclusivo de Clair en los contenedores le permite ofrecer un enfoque más afinado y granular. Para las organizaciones que invierten mucho en entornos de contenedores, Clair puede ofrecer mejores opciones de visibilidad y personalización.

5. Aqua Seguridad

- Por qué es mejor: Seguridad nativa de la nube de extremo a extremo

- Descripción general: Aqua Security proporciona una solución holística para proteger contenedores, funciones sin servidor y otras aplicaciones nativas de la nube. Cubre una amplia gama de necesidades de seguridad, desde el análisis de imágenes hasta la protección en tiempo de ejecución.

- Ventajas:

- Solución de seguridad integral para contenedores, serverless y Kubernetes

- Gran capacidad de protección en tiempo de ejecución

- Detección de amenazas y supervisión de anomalías en tiempo real

- Se integra con procesos CI/CD y múltiples plataformas en la nube.

- Por qué puede ser mejor:

- La profundidad de Aqua en seguridad nativa en la nube, especialmente su detección de amenazas en tiempo real y su protección en tiempo de ejecución, la convierten en una solución más potente para entornos nativos en la nube en comparación con Snyk, que se centra más en el escaneado y la corrección durante la fase de desarrollo.

Conclusión

Snyk es una herramienta potente, pero estas alternativas pueden ofrecer mejores soluciones en función de sus necesidades específicas. Aikido ofrece una relación calidad-precio superior con una plataforma todo en uno, Dependabot destaca en la integración y automatización de GitHub, SonarQube mejora la calidad del código al tiempo que garantiza la seguridad, Clair se especializa en la seguridad de los contenedores y Aqua Security ofrece una seguridad completa nativa de la nube. En última instancia, la mejor herramienta para su organización dependerá de sus flujos de trabajo existentes, la complejidad de su infraestructura y los retos específicos que está tratando de resolver.

Por qué estamos encantados de colaborar con Laravel

Estamos encantados de anunciar nuestra nueva asociación con Laravel, el framework PHP para desarrolladores web artesanos.

TL;DR Laravel ayuda a los desarrolladores PHP a crear su mejor trabajo, ahora Aikido ayuda a asegurarlo. 🤝

Laravel es un framework PHP premier y amado por cientos de miles de desarrolladores en todo el mundo. De hecho, más del 30% de nuestra base de usuarios de Aikido ya utiliza Laravel.

A partir de hoy, somos el proveedor preferido de AppSec de Laravel. Los desarrolladores que construyen con Laravel pueden asegurar directamente sus aplicaciones Forge nuevas o existentes con unos pocos clics - impulsado por Aikido.

Esta integración está diseñada para ayudar a los desarrolladores de PHP a conseguir seguridad. Los usuarios de Laravel obtienen una visión general instantánea de todos los problemas de seguridad de código y de la nube - agresivamente auto-triaged - para ver lo que importa y cómo solucionarlo. Así pueden volver a construir.

Proteja sus aplicaciones PHP desde el primer día

Laravel equipa a los desarrolladores PHP con las herramientas más avanzadas para crear aplicaciones excepcionales. Laravel lo hace a través de una creciente suite de productos destacados como Forge, su principal servicio para ayudar a los desarrolladores PHP a gestionar servidores para sus aplicaciones. Forge alimenta más de 600.000 aplicaciones PHP.

Cuando se trata de crear aplicaciones excepcionales, crearlas es sólo una parte. Mantenerlas seguras es otra.

Hasta ahora.

Desde la interfaz de usuario de Forge, los desarrolladores nuevos en Aikido pueden configurar un espacio de trabajo y conectar sus repositorios. Una vez conectados, los usuarios reciben problemas de seguridad auto-triados y priorizados, completos con tiempo estimado de resolución y contexto completo, a través de todas sus aplicaciones PHP. Justo donde los gestionan en Forge.

Gracias a nuestro sistema de auto-triaje de firmas (¡con un 85% menos de falsos positivos!), los desarrolladores verán lo que realmente importa y una guía paso a paso para solucionar rápidamente los problemas críticos.

AppSec para desarrolladores de PHP

Lo sabemos, la seguridad puede ser un asco. Y se hace más difícil a medida que se crece. Aumento de la presión normativa, nuevos planes de cumplimiento, tediosos cuestionarios de seguridad de clientes de alto nivel... y la lista continúa.

Así que pensamos que esto es un asunto bastante grande - si usted está construyendo una nueva aplicación Laravel hoy, usted tendrá AppSec resuelto lo antes posible. Si ya tienes aplicaciones Laravel en producción, tu camino para resolver vulnerabilidades críticas de seguridad pasa de horas o días a minutos.

A largo plazo, los más de 600.000 desarrolladores que utilicen Forge contarán con una protección continua de las aplicaciones. Comenzando con la retroalimentación instantánea sobre cualquier nuevo problema de seguridad introducido a través de pull request para el escaneo de malware, y más. Pueden añadir proveedores de nube, contenedores y dominios adicionales para aprovechar al máximo nuestra seguridad "todo lo que puedas comer".

Los desarrolladores de Laravel también pueden aprovechar la nueva integración para hacer frente a las crecientes regulaciones y requisitos de cumplimiento que se les avecinan; haciendo uso de informes de cumplimiento listos para usar y automatizando los controles técnicos para lograr SOC2, ISO 27001, HIPAA, y más.

¿Cómo funciona la integración Aikido-Laravel?

- Cuando estés dentro de Forge, dirígete a "Configuración de la cuenta" o a un sitio de Forge. Aquí encontrarás la nueva integración de Aikido en la barra lateral;

- Desde ahí, haz clic en el botón Conectar espacio de trabajo de Aikido;

- Te pediremos que crees una cuenta Aikido de forma gratuita. O inicia sesión en tu cuenta existente a través de GitHub, GitLab, Bitbucket y otros proveedores de Git;

- Dale a Aikido autorización para los repositorios relevantes para este sitio y entorno de producción. Y nos pondremos a trabajar con nuestro famoso escaneo rápido;

- Obtendrás tus primeros resultados en menos de 60 segundos. ⚡

A continuación, puede volver a Forge para ver qué problemas ha encontrado Aikido , con una priorización basada en el impacto en su aplicación y la gravedad de la vulnerabilidad en sí, y mucho más.

A partir de ahí, siempre puedes hacer clic en el botón Ir a Aikido desde cualquier sitio, o en las preferencias de tu cuenta, para acceder a todos tus nuevos espacios de trabajo de Aikido.

Si quieres saber cómo funciona, consulta la documentación.

¿Te gusta más aprender visualmente? Echa un vistazo a este video tutorial directamente de la gente de Laravel.

¿Y ahora qué?

Estamos encantados de unir fuerzas con Laravel y la gente con talento que hay detrás. Juntos, los desarrolladores pueden pasar menos tiempo preocupados por la seguridad y más tiempo creando aplicaciones excepcionales. Definitivamente echa un vistazo a Forge, si aún no lo has hecho.

Puedes conectar tus cuentas de Laravel y Aikido a partir de hoy. Cuando hayas resuelto tu primera vulnerabilidad crítica, cuéntanos en LinkedIn o X cómo podemos hacer que tu experiencia AppSec sea aún más sencilla y rápida.

110.000 sitios afectados por el ataque a la cadena de suministro Polyfill

Un exploit crítico acaba de llegar a la escena, dirigido a cdn.polyfill.ioun dominio popular para polyfills. Más de 110.000 sitios web se han visto comprometidos por este ataque a la cadena de suministro, que incrusta malware en activos JavaScript.

TL;DR

Si su sitio web utiliza http://polyfill.io/, elimínelo INMEDIATAMENTE.

¿A quién afecta este ataque a la cadena de suministro?

En cdn.polyfill.io ha sido secuestrado para servir scripts maliciosos. Esto significa que cualquier sitio que dependa de este dominio para polyfills -un método para añadir nuevas funcionalidades a navegadores antiguos, como funciones modernas de JavaScript- está en peligro. Investigadores de seguridad de Sansec fueron los primeros en identificar los numerosos casos de cargas útiles de malware, que incluían la redirección de usuarios de móviles a un sitio de apuestas deportivas,

Este ataque a la cadena de suministro puede poner en peligro los datos de sus usuarios y la integridad de sus aplicaciones, e incluso incluye protección integrada contra la ingeniería inversa y otros trucos ingeniosos para impedirle observar cómo afecta a sus usuarios finales.

El equipo de investigación de Aikido añade continuamente nuevos avisos de dependencias que utilizan pollyfill[.]io bajo el capó, lo que dejaría sus aplicaciones vulnerables al ataque de la cadena de suministro. Algunas dependencias notables incluyen:

- albertcht/invisible-recaptcha (Más de 1 millón de instalaciones)

- psgganesh/anchor

- polyfill-io-loader

Desde que se hicieron públicos los detalles del ataque, Namecheap puso el nombre de dominio en espera, impidiendo cualquier petición al malware polyfill. Si bien esto previene la propagación del malware a corto plazo, debes continuar con una remediación adecuada.

¿Cómo se puede solucionar esta vulnerabilidad?

Escanee su código ahora. La función SAST de Aikido escanea su código en busca de cualquier instancia de cdn.polyfill.io.

Crear una cuenta Aikido para obtener su código escaneado

Cualquier hallazgo en torno a este ataque a la cadena de suministro Polyfill saltará a la parte superior, ya que tienen una puntuación crítica 100. Asegúrate de eliminar inmediatamente todas las instancias detectadas de polyfills para prevenirte a ti mismo y a los usuarios de este ataque crítico a la cadena de suministro.

La buena noticia es que, según el autor original, es probable que pueda eliminar cdn.polyfill.ioo cualquiera de los paquetes de dependencia afectados, sin afectar a la experiencia del usuario final de su aplicación.

Hoy en día, ningún sitio web necesita ninguno de los polyfills de la biblioteca http://polyfill.io. La mayoría de las funciones añadidas a la plataforma web son adoptadas rápidamente por los principales navegadores, con algunas excepciones que generalmente no pueden ser polyfilled de todos modos, como Web Serial y Web Bluetooth.

Si necesita las funciones de Polyfill, puede recurrir a las alternativas recientemente implementadas de Fastly o Cloudflare.

Puntos esenciales de ciberseguridad para las empresas de tecnología jurídica

Según IBM y Ponemon, el coste medio de una violación de datos asciende a la asombrosa cifra de ¡4,35 millones de dólares! No es de extrañar que las empresas sientan la necesidad de invertir fuertemente en ciberseguridad. Para las empresas de tecnología jurídica, que manejan diariamente una gran cantidad de datos sensibles de clientes, lo que está en juego es aún mayor. Más allá del impacto financiero inmediato, una violación de datos puede causar graves daños a la reputación que a menudo son mucho más difíciles de reparar, por lo que la ciberseguridad es una prioridad para los profesionales del derecho. A medida que evoluciona el mundo digital, las estrategias para proteger la información sensible también deben adaptarse a amenazas cada vez más sofisticadas.

ELTA, la Asociación Europea de Tecnología Jurídica, reunió a algunos de los principales expertos en ciberseguridad de la actualidad en una sala de reuniones digital. Roeland Delrue, cofundador y director de operaciones de Aikido Security, Aidas Kavalis, cofundador y jefe de producto de Amberlo, Wouter Van Respaille, cofundador y director de tecnología de Henchman, y Michiel Denis, jefe de crecimiento de Henchman, compartieron su experiencia y conocimientos sobre cómo crear un marco sólido de ciberseguridad para las empresas de tecnología jurídica.

La creciente importancia de la ciberseguridad

¿Cuáles son las normas básicas de ciberseguridad que debe cumplir toda aplicación de tecnología jurídica y cómo han evolucionado estas normas con las nuevas amenazas? Roeland Delrue, cofundador y director de operaciones de Aikido Security, subraya que el desarrollo de una aplicación de tecnología jurídica segura empieza por el código.

- Los programadores escriben el código de la aplicación. La primera capa de seguridad consiste en garantizar que el propio código sea seguro.

- Una vez que el código está listo, suele enviarse en contenedores, que representan la segunda capa que debe escanearse y controlarse.

- La tercera capa es el entorno de nube donde se despliega la aplicación.

Le sigue la cuarta capa, los dominios (login.com o app.com) a través de los cuales los usuarios acceden a la aplicación.

Cumplimiento y control continuo

Wouter Van Respaille, cofundador y director técnico de Henchman, subrayó la importancia de cumplir normas del sector como ISO 27001 y SOC 2. Estas certificaciones no son meras casillas de verificación, sino indicadores de que un proveedor se toma en serio la seguridad. Estas certificaciones no son meras casillas de verificación, sino indicadores de que un proveedor se toma en serio la seguridad. Señaló que las empresas sin estas certificaciones podrían carecer de los recursos necesarios o del compromiso con la seguridad.

Más allá del cumplimiento, son cruciales la supervisión continua y enfoques creativos como los programas de recompensas por fallos. Estos programas implican a hackers éticos que prueban continuamente el sistema, proporcionando una capa adicional de seguridad más allá de las herramientas de escaneado tradicionales. Van Respaille comparte su enfoque en Henchman: "Aikido escanea continuamente tanto nuestra infraestructura como nuestro código. Además, utilizamos Intigriti para la caza de bugs, lo que implica un colectivo de hackers sociales que sondean y exploran nuestros sistemas de forma creativa. En comparación con las herramientas de escaneado tradicionales, este enfoque es mucho más innovador. También utilizamos Phished para enviar simulaciones de phishing a todos nuestros empleados, concienciándoles sobre el phishing y la seguridad al tiempo que añadimos un toque de gamificación. Como empresa que maneja un flujo incesante de datos confidenciales, es importante contar con estas alianzas en lugar de hacerlo todo nosotros mismos."

Como la ciberseguridad es un asunto complejo, Aidas Kavalis, cofundador y jefe de producto de Amberlo, señala que es aconsejable recurrir a un tercero para evaluar a los proveedores. "Un experto en la materia puede ayudarte a descubrir cosas en las que nunca habrías pensado. Aunque se aplique una norma ISO27001 o SOC 2, ¿cómo se puede estar seguro de que el certificado se corresponde con la realidad? Un profesional ayuda a hacer las preguntas adecuadas y a asegurarse de que se comprueban las cosas correctas desde el principio."

Los datos jurídicos son muy sensibles y valiosos

Los panelistas coinciden en que las aplicaciones de tecnología jurídica se enfrentan a retos de ciberseguridad únicos en comparación con otras aplicaciones web, siendo uno de los principales objetivos de los piratas informáticos junto con las instituciones financieras. Los datos jurídicos, al igual que los financieros, son muy sensibles y valiosos. "La diferencia es que las instituciones financieras manejan dinero, mientras que los bufetes de abogados gestionan información de clientes, que a veces puede causar más daño si se vulnera. Recientemente se han producido varios ataques a bufetes de abogados, que han llevado a ataques individuales contra sus clientes. Por lo tanto, creo que los bufetes de abogados se encuentran definitivamente entre los sectores de mayor riesgo", afirma Kavalis.

Delrue insta a tener en cuenta el valor de los datos que se manejan, ya que influye en el nivel de seguridad necesario: "Por ejemplo, hay una diferencia significativa entre un proveedor de tecnología jurídica que sólo revisa contratos sin almacenarlos y otro que guarda los contratos reales de numerosos clientes. Cuantos más datos sensibles se almacenen, más atractivo será el objetivo para los piratas informáticos, que pretenden extorsionar mediante ransomware o vendiendo los datos. Por lo tanto, tanto si eres un proveedor de tecnología jurídica como un consumidor, debes evaluar la sensibilidad y el valor de tus datos para los posibles actores maliciosos. Si sus datos son muy valiosos, es crucial aplicar medidas de ciberseguridad más rigurosas que la empresa media."

Evaluación de la seguridad de LegalTech

Al evaluar la seguridad de los productos de tecnología jurídica, los bufetes también deben tener en cuenta la sensibilidad y el volumen de los datos que manejan y asegurarse de que las aplicaciones cuentan con las medidas de seguridad necesarias.

Como proveedor de tecnología jurídica, los clientes de Kavalis le piden tres cosas:

- Certificaciones ISO o SOC 2, junto con cuestionarios de cumplimiento del GDPR.

- Evaluación externa de la ciberseguridad: Los bufetes más grandes suelen solicitar sesiones tecnológicas, en las que traen a expertos externos para que profundicen en Amberlo y comprueben si cuenta con la tecnología y las políticas adecuadas.

- Y de vez en cuando, un historial de incidentes de seguridad. "Afortunadamente, hasta ahora no hemos experimentado ningún incidente de seguridad importante, lo que considero un logro significativo. Desde que lanzamos Amberlo en 2017, hemos visto intentos diarios de entrar en nuestros sistemas desde algunas ubicaciones de hackers muy conocidas", afirma Kavalis.

Algo fácil de comprobar es si una empresa cumple las normas ISO 27001 o SOC 2. Sin embargo, Delrue subraya la importancia de entender lo que implican estas certificaciones. Delrue considera que ISO27001 o SOC 2 son un atajo para rellenar un largo cuestionario de seguridad, en el que se pueden marcar automáticamente ⅔ de casillas. Sin embargo, algunas cosas no están cubiertas por las certificaciones, como el escaneo de malware, que no está cubierto por SOC2, por ejemplo. Así que en algunos casos, las certificaciones ISO estándar pueden no ser suficientes y es posible que desee añadir algunas preguntas más profundas.

¿En las instalaciones o alojado en la nube?

Con los rápidos avances aportados por la GPT y otras tecnologías de IA, la evaluación de la tecnología en los bufetes de abogados se ha vuelto cada vez más crucial. Sin embargo, siempre ha existido un debate entre el alojamiento local y el alojamiento en la nube. Veamos primero qué significa esto:

- Software in situ: los clientes disponen físicamente de los servidores y alojan allí sus aplicaciones.

- La nube privada: los clientes adoptan Microsoft Azure, Google Cloud Platform o AWS, donde ejecutan todas las aplicaciones dentro de su red.

- La nube: las aplicaciones se ejecutan íntegramente en la nube y luego los clientes adaptan esa tecnología

"No quiero que me atropelle un coche, así que me quedaré en casa para siempre. O podría ir a algún sitio, y cuando cruzo la calle, miro primero a izquierda y derecha para asegurarme de que estoy a salvo".

Van Respaille utiliza esta analogía para comparar las instalaciones locales con la nube. En su opinión, quedarse en las instalaciones es anticuado. "Significa quedar excluido de muchas innovaciones. Mi consejo a todos los bufetes de abogados es que adopten plenamente la nube, pero que la aborden con cautela. Tengan en cuenta que existen listas de control de seguridad. No tienen por qué ser demasiado complejas ni requerir muchos recursos; un cuestionario básico puede bastar para evaluar las herramientas que se desean adoptar. Este planteamiento crea una capa inicial de seguridad, que te da una idea clara de lo que realmente estás comprando. En resumen: "¡A toda la nube, pero sepa qué herramientas va a adoptar!".

Si se cumplen ciertas normas, Delrue considera que las soluciones locales son una opción legítima: "Si se dispone de un programa local de primera categoría con personal de seguridad especializado que sepa cómo gestionarlo, entonces es sin duda una opción viable". Sin embargo, cree que la seguridad on-prem de alta calidad es poco frecuente. "Si estás tratando con proveedores de nube muy profesionales y no tienes los recursos internos para gestionar tu on-prem, probablemente sea más seguro ir con la versión en la nube porque hay muchos riesgos de seguridad on-prem". Básicamente, se trata de evaluar el riesgo: ¿dónde quieres que esté el riesgo y quién quieres que lo gestione?

"Muy a menudo, las instalaciones se convierten en un único punto de fallo", añade Adias. "Si se vulnera un perímetro, a menudo significa que todos los demás sistemas también son fácilmente accesibles. Rara vez he visto un enfoque por capas de la ciberseguridad on-prem, donde cada aplicación esté aislada en una zona de seguridad separada."

De la ideación a la implantación

Por supuesto, los proveedores de tecnología jurídica deben integrar normas y medidas de seguridad desde el principio, incluso antes de que se haya construido el producto.

"Empieza en el portátil del programador. El desarrollador escribe el código, y ahí es donde se puede hacer la primera comprobación. Eso es lo que hace Aikido", afirma Delrue. "Ya sea código, contenedores, nube, dominio, en cada parte del ciclo de vida del desarrollo, Aikido puede hacer comprobaciones de seguridad". Sin embargo, ser demasiado estricto puede ralentizar enormemente el proceso de desarrollo. Por eso Delrue aconseja utilizar inteligentemente la categorización de riesgo de vulnerabilidades y problemas de seguridad (bajo, medio, alto, crítico). "Si empiezas a bloquearlos en medio, vas a ralentizar el desarrollo: se van a detener en cada paso que den debido a alguna comprobación de seguridad que haya que arreglar. A veces es un poco más fácil bloquear sólo los 'problemas críticos' y luego tal vez arreglar los 'altos' más tarde en un momento enfocado."

A lo largo de todo el ciclo de vida del desarrollo, puedes realizar diferentes comprobaciones para tener una postura de seguridad adecuada. En el mundo de los productos de seguridad, esto se denomina "desplazamiento a la izquierda". "Esto significa detectar a alguien antes en el ciclo, lo que hace que sea más fácil de arreglar que cuando ya está en directo con un cliente. Porque en ese momento el daño ya está hecho". afirma Delrue.

En una época en la que las filtraciones de datos pueden costar millones y la reputación pende de un hilo, está claro que la ciberseguridad ya no es una opción para las empresas de tecnología jurídica, sino una necesidad. Así que si estás debatiendo entre la nube y las instalaciones o evaluando una nueva solución tecnológica, recuerda: en la era digital, lo único más caro que invertir en ciberseguridad es no invertir en ella.

.jpg)

.jpg)