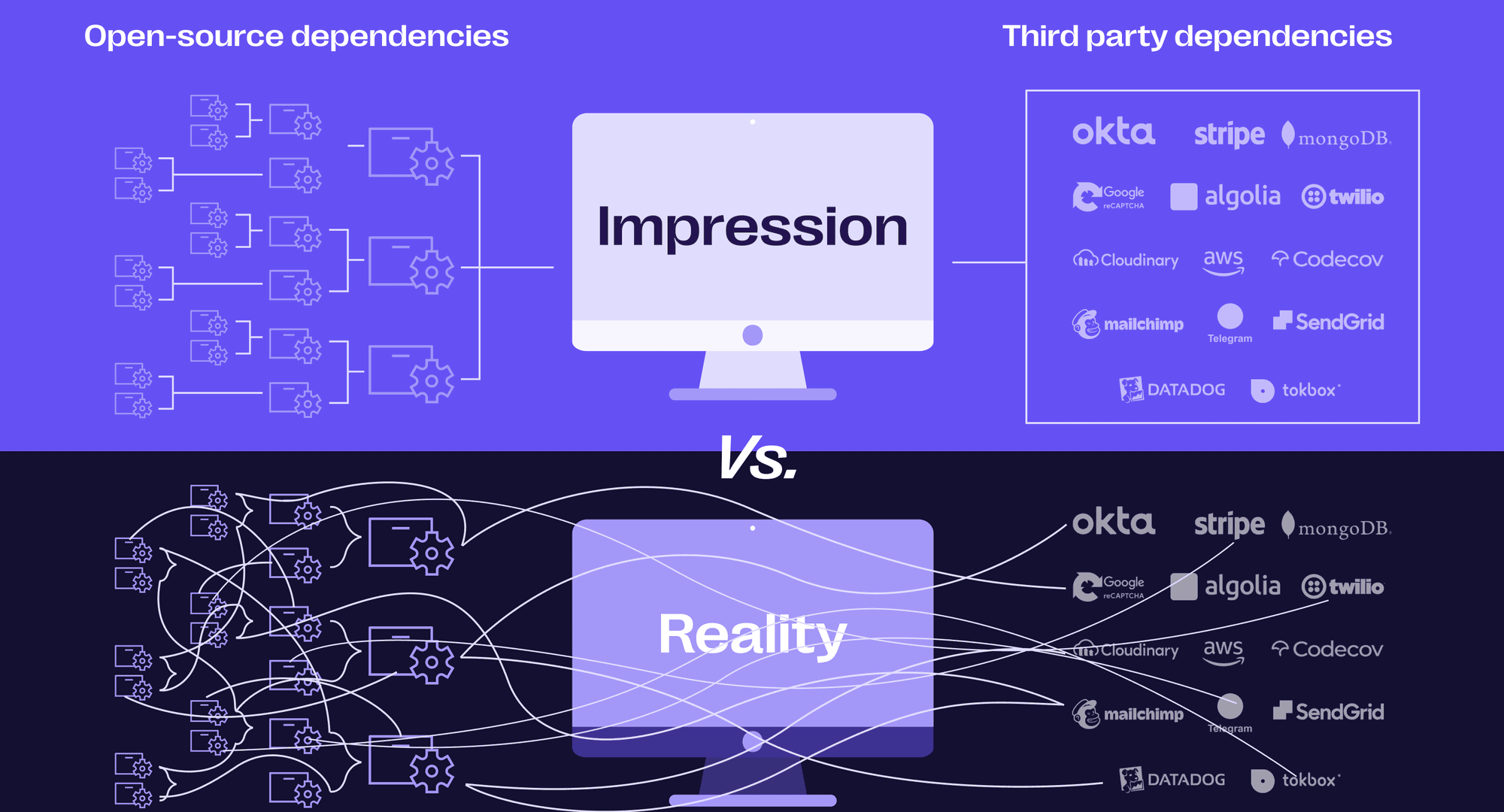

¿Sabías que más del 85% del código que se ejecuta en tus aplicaciones no fue escrito por tu equipo? Proviene de tus componentes y dependencias de código abierto. Eso significa que un atacante no necesita hackearte directamente; simplemente puede comprometer los paquetes en los que confías y luego acceder.

Hemos visto esta historia desarrollarse a lo largo de los años, desde Log4Shell hasta la puerta trasera de XZ Utils y, más recientemente, el compromiso de npm a través de phishing al mantenedor. Desafortunadamente, esto solo aumentará con el tiempo.

Las herramientas de análisis de composición de software (SCA) son tu mejor línea de defensa para mantener segura nuestra cadena de suministro de código abierto. Por eso, en este artículo, profundizaremos en las 10 mejores herramientas SCA en 2026. Comenzando por cómo funcionan, exploraremos cada herramienta y sus características principales.

Mejores herramientas SCA de un vistazo

- Mejor para desarrolladores (soluciones rápidas, bajo ruido):

Aikido Security · Snyk - Mejor para gobernanza y escala empresarial:

Apiiro · Aikido Security - Ideal para startups (configuración rápida, valores predeterminados robustos):

Aikido Security · Socket - Mejor opción gratuita / compatible con OSS:

Semgrep · Snyk (versión gratuita) - Ideal para flujos de trabajo de SBOM y cumplimiento de licencias:

Aikido Security · Cycode - Mejor contexto de explotabilidad con conocimiento del tiempo de ejecución:

Oligo Security · DeepFactor - Mejor opción nativa de CI/CD (sin pipelines / gating sencillo):

Arnica · Semgrep - Ideal para la amplitud de la cadena de suministro (cobertura de código→nube):

Aikido Security · Cycode

En resumen:

El SCA de Aikido es la mejor opción para equipos modernos porque elimina el ruido con inteligencia basada en riesgos, análisis de alcanzabilidad y detección de malware en tiempo real. También señala licencias de riesgo, identifica paquetes sin mantenimiento y agrupa las correcciones por paquete para crear tickets de remediación únicos y claros con PRs automatizados.

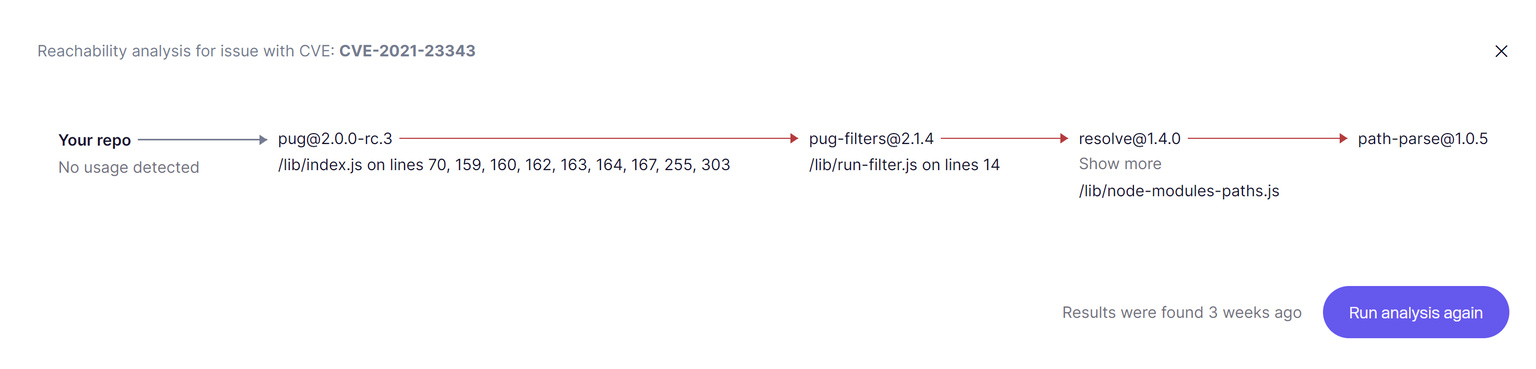

En una comparación práctica con Snyk, el análisis de alcanzabilidad avanzado de Aikido redujo los falsos positivos y agrupó los problemas relacionados en parches claros y accionables en lugar de hallazgos dispersos.

Cabe destacar que el AutoFix con IA de Aikido fue un paso más allá al sugerir o generar automáticamente correcciones de código, ahorrando a los desarrolladores un tiempo valioso durante la remediación.

Para equipos que buscan más que SCA, la plataforma de Aikido también cubre SAST, DAST de primera categoría, pruebas de penetración con IA, CSPM y más para ofrecer una experiencia fluida y amigable para el desarrollador, desde el código hasta la nube.

¿Qué es el análisis de composición de software (SCA)?

El análisis de composición de software (SCA), también conocido como análisis de dependencias de código abierto, es el proceso de identificar y gestionar riesgos dentro de los componentes de código abierto que impulsan tus aplicaciones.

A diferencia de las herramientas de pruebas de seguridad de aplicaciones estáticas (SAST) que escanean el código que escribes, SCA arroja luz sobre el código que no escribiste pero del que dependes, descubriendo vulnerabilidades conocidas, licencias de riesgo y malware oculto en bibliotecas de apariencia inofensiva.

Comprender la composición de tu cadena de suministro de código abierto puede ser muy difícil, razón por la cual las herramientas SCA se han convertido en una parte integral de los programas de seguridad de las aplicaciones. Sin embargo, a menudo están plagadas de falsos positivos y ruido innecesario, por lo que vamos a desglosar precisamente qué buscar en una buena herramienta SCA y revisar 10 de los líderes del mercado en SCA en este momento.

¿Cómo funciona el análisis de composición de software?

Las herramientas SCA proporcionan un proceso continuo para detectar vulnerabilidades, generalmente comprobando nuestras dependencias y versiones contra vulnerabilidades conocidas. Sin embargo, los líderes en SCA irán más allá y detectarán paquetes que utilizan licencias de alto riesgo, realizarán inspecciones de malware e incluso detectarán cuándo los paquetes ya no se mantienen activamente. Además, el enfoque que adoptan las herramientas puede diferir; típicamente vemos 6 etapas diferentes dentro de una herramienta SCA.

- Análisis de dependencias OSS

- Escanea bases de código de aplicaciones, directorios de compilación, pipelines de CI/CD y archivos de gestores de paquetes para identificar dependencias de código abierto (OS).

- Detecta tanto dependencias directas (declaradas explícitamente) como dependencias transitivas (heredadas).

- Generación de una lista de materiales de software (SBOM)

- Crea un inventario de todos los componentes del sistema operativo con:

- Nombres, versiones, ubicaciones, proveedores/mantenedores de componentes

- Licencias de código abierto asociadas.

- A menudo visualiza las relaciones de dependencia para un mejor análisis y la identificación de posibles vulnerabilidades/conflictos.

- Crea un inventario de todos los componentes del sistema operativo con:

- Evaluación de vulnerabilidades

- Compara el SBOM con bases de datos como NVD, CVE, GitHub Advisory, etc.

- Escaneando componentes de código abierto en busca de malware no declarado en bases de datos.

- Utiliza Common Platform Enumeration (CPE) para mapear componentes a vulnerabilidades conocidas.

- Las bases de datos actualizadas regularmente garantizan que se detecten nuevas vulnerabilidades, incluso en dependencias antiguas.

- Cumplimiento de Licencias OSS

- Identifica los términos de licencia para cada dependencia.

- Ejemplos: GPL (restrictiva, requiere compartir las modificaciones) vs. MIT (permisiva).

- Señala conflictos de licencia o violaciones de las políticas organizativas internas.

- Identifica los términos de licencia para cada dependencia.

- Remediación de vulnerabilidades y auto-triaje

- Proporciona recomendaciones accionables.

- Sugiere actualizaciones a versiones parcheadas (a menudo creando automáticamente Pull Requests).

- Enlaces a avisos de seguridad.

- Ofrece soluciones temporales.

- Prioriza las vulnerabilidades basándose en la gravedad, la explotabilidad y el impacto en tiempo de ejecución (triaje automático).

- Proporciona recomendaciones accionables.

- Monitorización continua y elaboración de informes

- Reescanea periódicamente la base de código en busca de vulnerabilidades emergentes y actualiza los SBOMs.

- Mantiene visibilidad en tiempo real sobre los componentes del SO, sus versiones y los riesgos asociados.

Las 10 mejores herramientas SCA probadas en la industria

Si buscas herramientas SCA y no sabes por dónde empezar, aquí tienes una lista de 10 herramientas (en orden alfabético) que consideramos líderes de la industria, seguida de sus características principales y cualquier desventaja.

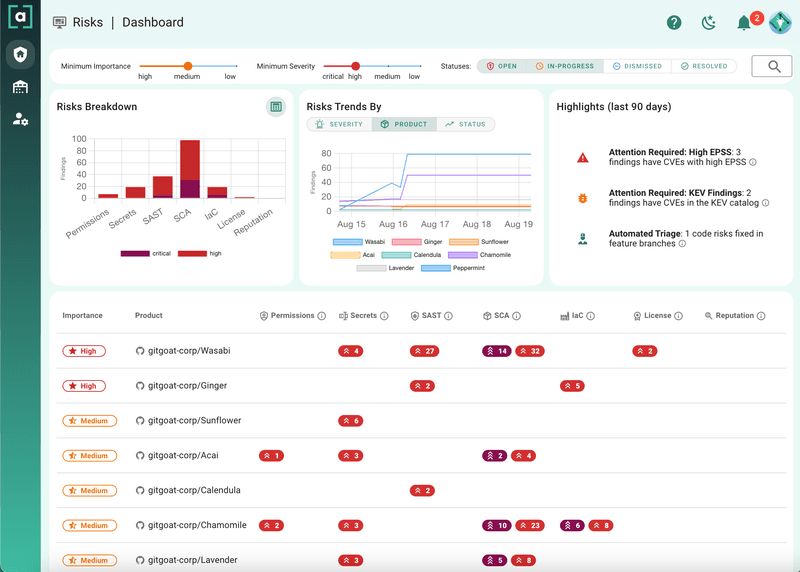

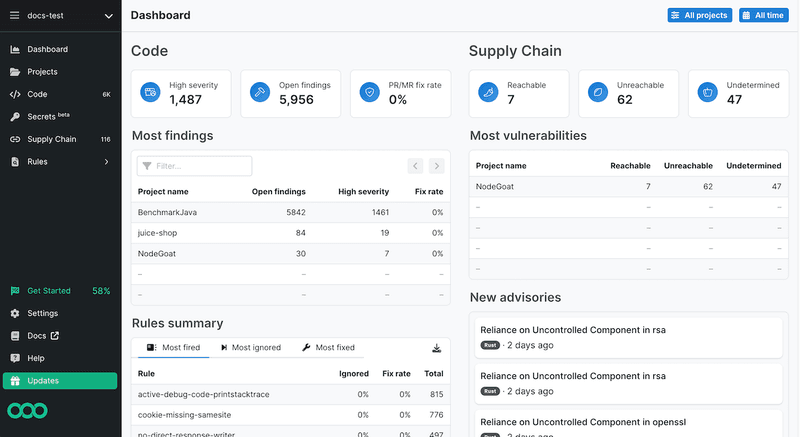

1. Aikido Security

Aikido hace que el escaneo SCA sea más rápido, inteligente y mucho menos ruidoso. Identifica riesgos de seguridad reales en tus dependencias, filtrando automáticamente los falsos positivos y las alertas irrelevantes utilizando más de 25 reglas de validación.

El escáner verifica si una dependencia se utiliza realmente en producción, si existe una solución e incluso ignora las CVE que no suponen riesgos de seguridad reales.

Características clave:

- Priorización de Vulnerabilidades Basada en Riesgos: Se centra en problemas explotables, considerando la sensibilidad de los datos y la accesibilidad de la vulnerabilidad, reduciendo el ruido de CVEs irrelevantes.

- Detección Avanzada de Malware: Identifica scripts maliciosos ocultos e intentos de exfiltración de datos en ecosistemas importantes como NPM, Python, Go y Rust.

- Análisis de alcanzabilidad: Utiliza un motor robusto para identificar y priorizar vulnerabilidades accionables, eliminando falsos positivos y duplicados.

- Flujos de trabajo de remediación automatizada: Se integra con herramientas como Slack, Jira y GitHub Actions para automatizar la gestión de tickets, las notificaciones y las políticas de seguridad.

- Cobertura de escaneo exhaustiva: Detecta vulnerabilidades en IDE, repositorios Git, pipelines de CI, contenedores e incluso entornos cloud, garantizando una visibilidad completa.

- Escaneo de alto rendimiento: Se ejecuta en menos de dos minutos —incluso en repositorios grandes— gracias a un escaneo en la nube optimizado que escala infinitamente.

- Amplio soporte de lenguajes: Cubre todos los principales ecosistemas, incluyendo JavaScript, Python, Go, Rust, Java, .NET, PHP, Ruby, Scala, Dart, C/C++ y más, sin dependencia de archivos lockfile para C/C++ y .NET.

- Despliegue flexible: Ofrece configuraciones tanto en la nube como on-premise, con escaneo CLI local opcional para equipos sensibles a la privacidad.

- Generación de SBOM: Genera y mantiene SBOMs automáticamente, identificando licencias de riesgo y paquetes obsoletos.

- Precios claros: Predecibles y rentables, con ahorros de hasta el 50% en comparación con la competencia.

Por qué destaca:

La precisión y velocidad de Aikido lo convierten en una de las herramientas SCA más prácticas disponibles. Su capacidad para eliminar automáticamente los falsos positivos y centrarse en lo que es realmente explotable ayuda a los equipos a proteger su base de código más rápido y con menos fricción.

2. Apiiro

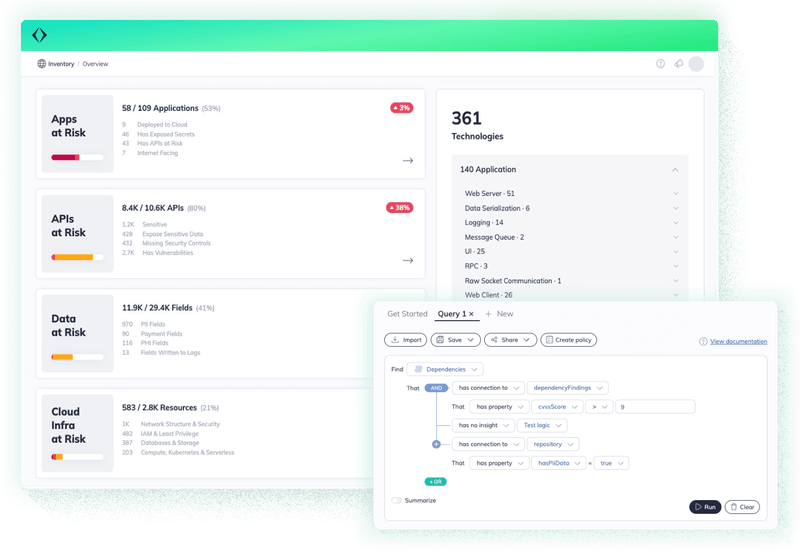

Apiiro combina el análisis profundo de código con la monitorización del comportamiento en tiempo de ejecución para identificar y priorizar vulnerabilidades explotables y riesgos de código abierto, proporcionando información completa y agilizando la remediación directamente dentro de los flujos de trabajo de los desarrolladores.

Características clave:

- Análisis de riesgos: Evalúa los riesgos de código abierto más allá de las CVE, incluyendo proyectos sin mantenimiento, conflictos de licencias y prácticas de codificación inseguras.

- Simulaciones de Pruebas de Penetración: Confirma la explotabilidad de las vulnerabilidades basándose en el contexto de ejecución para priorizar los riesgos críticos.

- Grafo de Riesgos y Plano de Control: Mapea las cadenas de suministro de OSS y automatiza flujos de trabajo, políticas y procesos de remediación para abordar los riesgos de manera efectiva.

- SBOMs extendidos (XBOM): Ofrece una vista en tiempo real, basada en grafos, de las dependencias y los riesgos asociados, incluyendo CI/CD y recursos en la nube.

- Remediación: Integra alertas contextualizadas y actualizaciones de versiones seguras en los flujos de trabajo y herramientas existentes de los desarrolladores.

Desventajas:

- Alto Coste: Requiere un contrato anual mínimo de 35.400 $ para 50 puestos, lo que puede no ser adecuado para organizaciones más pequeñas.

- Incorporación Compleja: Las características avanzadas, como los gráficos de riesgo y los XBOM, pueden requerir una curva de aprendizaje pronunciada para los nuevos usuarios.

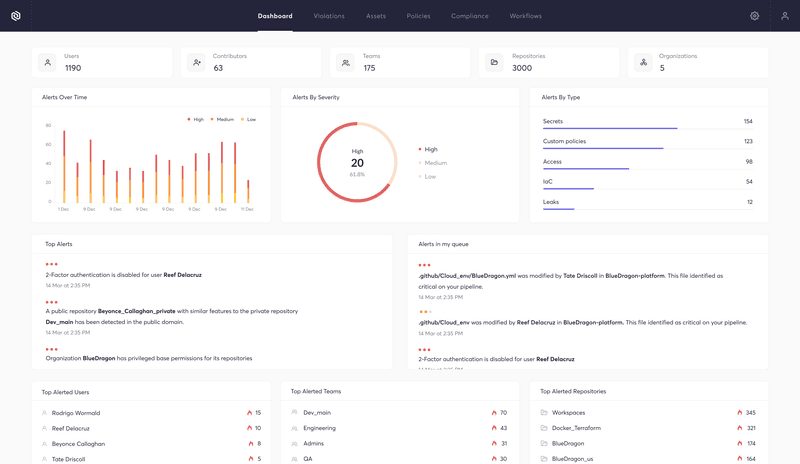

3. Arnica

Arnica se integra directamente con los sistemas SCM para monitorizar continuamente los cambios de código y las dependencias en tiempo real, proporcionando detección temprana de vulnerabilidades, gestión dinámica de inventario y orientación de remediación accionable para asegurar que la seguridad esté integrada en el ciclo de vida de desarrollo.

Características clave:

- SCA sin pipelines: Elimina configuraciones complejas de pipelines al integrarse de forma nativa con herramientas como GitHub, GitLab y Azure DevOps para escanear cada commit en tiempo real.

- Inventario Dinámico de Dependencias: Mantiene un inventario actualizado de todos los paquetes externos, licencias y riesgos asociados.

- Priorización de explotabilidad: Correlaciona los scorecards de OpenSSF y la inteligencia de amenazas EPSS para calcular las puntuaciones de riesgo de explotabilidad para cada vulnerabilidad.

- Alertas Contextuales: Ofrece alertas detalladas y prescriptivas a las partes interesadas relevantes con guía de remediación paso a paso, incluyendo correcciones automatizadas con un solo clic.

- Ciclo de retroalimentación continuo: Proporciona retroalimentación de seguridad inmediata a los desarrolladores, fomentando una gestión de vulnerabilidades temprana y continua.

Desventajas:

- Funcionalidades gratuitas limitadas: Las funcionalidades avanzadas requieren planes de pago, a partir de 8 $ por identidad al mes.

- Costes de escalado: Los costes aumentan con el número de identidades, lo que puede ser una preocupación para equipos u organizaciones grandes.

4. Cycode

Cycode proporciona visibilidad de extremo a extremo sobre las vulnerabilidades de código abierto y las infracciones de licencia mediante el escaneo del código de la aplicación, los pipelines de CI/CD y la infraestructura, ofreciendo monitorización en tiempo real, generación automatizada de SBOM y remediación escalable directamente integrada en los flujos de trabajo de los desarrolladores.

Características clave:

- Capacidad de escaneo: Analiza el código de la aplicación, los archivos de compilación y los pipelines de CI/CD en busca de vulnerabilidades e infracciones de licencia.

- Monitorización en tiempo real: Utiliza un grafo de conocimiento para identificar desviaciones y posibles vectores de ataque a medida que ocurren.

- Gestión de SBOM: Genera SBOMs actualizados en formatos SPDX o CycloneDX para todas las dependencias.

- Remediación integrada: Proporciona contexto de CVE, actualizaciones sugeridas, correcciones con un clic y pull requests automatizadas para acelerar la aplicación de parches.

- Correcciones escalables: Esto permite abordar vulnerabilidades en múltiples repositorios en una sola acción.

Desventajas:

- Transparencia de precios: Requiere contacto directo para obtener precios, con estimaciones que sugieren 350 $ por desarrollador monitorizado anualmente.

- Coste para equipos grandes: El precio puede volverse prohibitivo para organizaciones con muchos desarrolladores.

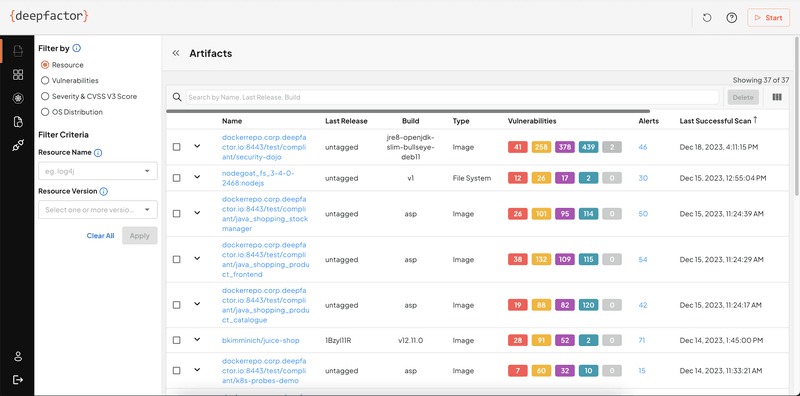

5. Deep Factor (Adquirido por Cisco)

DeepFactor combina el escaneo estático con la monitorización en tiempo real del runtime para generar SBOMs completas, mapear dependencias e identificar riesgos explotables mediante el análisis de patrones de ejecución reales y comportamientos en tiempo de ejecución, ofreciendo una visión contextualizada de las vulnerabilidades para agilizar la remediación.

Características clave:

- SCA de alcanzabilidad en tiempo de ejecución: Rastrea si las vulnerabilidades son explotables analizando las rutas de código ejecutadas, los flujos de control y los rastreos de pila.

- Generación de SBOM: Identifica todas las dependencias, incluidos los componentes "phantom" no declarados, combinando el análisis estático y en tiempo de ejecución.

- Políticas de Seguridad Personalizables: Permite a las organizaciones definir reglas condicionales y disparadores únicos basados en sus necesidades de seguridad específicas.

- Correlación de alertas: Consolida los problemas relacionados en alertas accionables con contexto detallado, reduciendo el ruido del triaje.

- Insights Granulares en Tiempo de Ejecución: Observa el comportamiento de la aplicación en operaciones de archivo, uso de memoria, actividad de red y más.

Desventajas:

- Precios: Los costes pueden aumentar rápidamente para equipos grandes, con el plan todo en uno a 65 $/desarrollador/mes.

- Soporte de idiomas limitado: El análisis de alcanzabilidad en tiempo de ejecución actualmente soporta un subconjunto de lenguajes (PHP, Kotlin, Go, Ruby, Scala), lo que puede no cubrir todos los casos de uso.

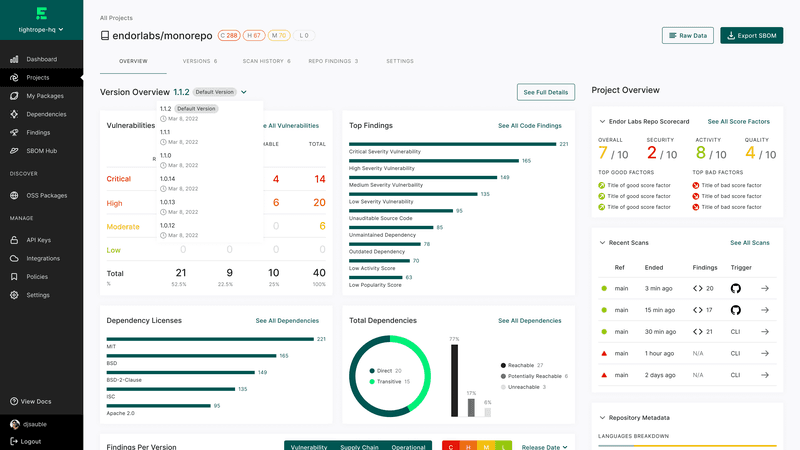

6. Endor Labs

Endor Labs inspecciona el código fuente para construir SBOMs, identificar vulnerabilidades críticas y detectar patrones de codificación inseguros, malware y dependencias inactivas.

Características clave:

- Análisis de dependencias: Mapea todas las dependencias declaradas y "phantom" mediante la inspección del código fuente, no solo los archivos de manifiesto.

- Análisis de alcanzabilidad: Identifica vulnerabilidades que son realmente explotables en el contexto de la aplicación para reducir el ruido.

- Puntuación Endor: Ofrece una evaluación integral del estado de los paquetes OSS, teniendo en cuenta el historial de seguridad, el soporte de la comunidad y el mantenimiento.

- Informes automatizados de SBOM y VEX: Actualiza continuamente los inventarios de dependencias y las clasificaciones de vulnerabilidades con un contexto de alcanzabilidad en profundidad.

- Capacidades de detección: Incluye motores de reglas para señalar malware, patrones inseguros, proliferación de dependencias y violaciones de licencia.

Desventajas:

- Alto Coste de Entrada: Los planes de pago comienzan en 10.000 $ anuales, lo que lo hace menos accesible para organizaciones más pequeñas.

- Complejidad para Nuevos Usuarios: Las características completas y el análisis en profundidad pueden requerir tiempo de incorporación para los nuevos equipos.

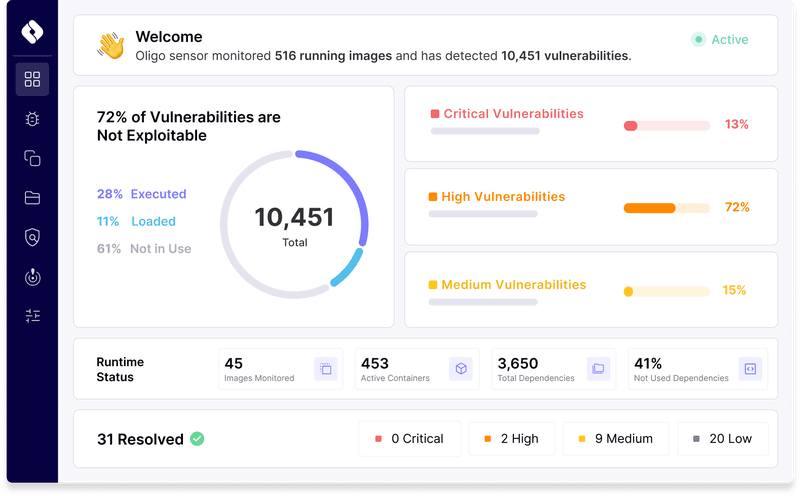

7. Oligo Security

Oligo adopta un enfoque único para SCA al monitorizar las librerías en tiempo de ejecución, tanto en pruebas como en producción, para detectar vulnerabilidades que los escáneres tradicionales pasan por alto. Oligo ofrece correcciones accionables basadas en el contexto y el entorno de la aplicación. Aprovechando una extensa base de conocimientos de perfiles de comportamiento de librerías y monitorización en tiempo real, Oligo identifica vulnerabilidades de día cero, uso incorrecto de librerías y amenazas específicas del tiempo de ejecución, asegurando que los equipos de DevSecOps aborden los problemas críticos de manera eficiente.

Características clave:

- Monitorización en Tiempo de Ejecución: Rastrea el comportamiento de las librerías durante las pruebas y la producción para detectar desviaciones y vulnerabilidades.

- Perfilado Basado en eBPF: Utiliza la monitorización a nivel del kernel de Linux para una visibilidad inigualable del comportamiento en tiempo de ejecución.

- Políticas y Disparadores Automatizados: Flujos de trabajo de seguridad personalizables y alertas en tiempo real a través de herramientas como Slack y Jira.

- Detección de Vulnerabilidades de Día Cero: Identifica amenazas antes de que sean conocidas públicamente, previniendo ataques de día cero.

- Priorización Contextual de Vulnerabilidades: Considera el entorno y el estado de ejecución de la librería para priorizar las amenazas de manera efectiva.

Desventajas:

- Transparencia de precios: Requiere una demostración para acceder a los detalles de precios; no hay información de precios estandarizada o de autoservicio disponible.

- Limitaciones de la plataforma: Principalmente enfocado en Linux debido a la dependencia de la tecnología eBPF.

8. Semgrep

Semgrep es una plataforma integral de seguridad de la cadena de suministro que escanea todo el flujo de trabajo de desarrollo, aprovechando la coincidencia de patrones ligera y el análisis de alcanzabilidad para detectar vulnerabilidades y anti-patrones directamente explotables en su código, al tiempo que ofrece reglas personalizables y visibilidad de dependencias en tiempo real.

Características clave:

- Escaneo Integral: Supervisa IDEs, repositorios, pipelines CI/CD y dependencias en busca de amenazas de seguridad y anti-patrones.

- Análisis de alcanzabilidad: Identifica si las vulnerabilidades marcadas son activamente explotables en su aplicación, reduciendo el ruido innecesario.

- Búsqueda de dependencias: Proporciona flujos en vivo y consultables de paquetes y versiones de terceros para la respuesta a amenazas en tiempo real y la planificación de actualizaciones.

- Registro de Semgrep: Ofrece más de 40.000 reglas predefinidas y aportadas por la comunidad, con opciones para la creación de reglas personalizadas.

- Amplio soporte de lenguajes: Soporta más de 25 lenguajes de programación modernos, incluyendo Go, Java, Python, JavaScript y C#.

- Integraciones sin fisuras: Funciona de forma nativa con GitHub, GitLab y otros sistemas de control de versiones populares.

Desventajas:

- Precios para equipos grandes: Los costes aumentan rápidamente para equipos medianos y grandes (110 $/colaborador/mes para más de 10 colaboradores).

- Complejidad de la Personalización: Escribir y gestionar reglas personalizadas puede requerir un esfuerzo adicional para equipos menos experimentados.

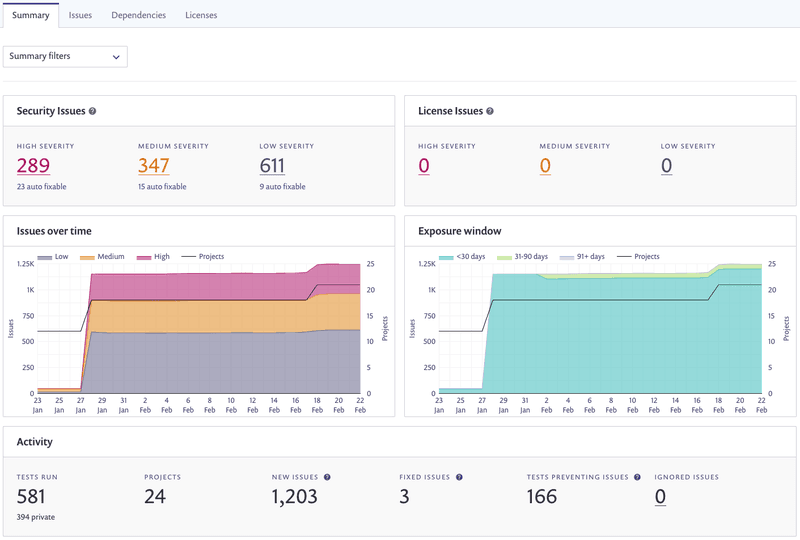

9. Snyk

El SCA de Snyk crea árboles de dependencias, identifica dependencias anidadas y genera esfuerzos de remediación priorizados basados en factores de riesgo reales y explotabilidad. Snyk busca integrarse en los flujos de trabajo de los desarrolladores con herramientas de panel, CLI / IDE, proporciona soluciones y ayuda a garantizar el cumplimiento de licencias de código abierto.

Características clave:

- Mapeo de árboles de dependencia: Construye grafos jerárquicos para detectar vulnerabilidades en dependencias directas y transitivas y rastrear su impacto.

- Puntuación de prioridad propietaria: Clasifica las vulnerabilidades según su explotabilidad, contexto e impacto potencial, asegurando el enfoque en amenazas críticas.

- Snyk Advisor: Evalúa más de 1 millón de paquetes de código abierto en cuanto a seguridad, calidad y mantenimiento para ayudar a los desarrolladores a elegir las mejores dependencias.

- Base de datos de vulnerabilidades: Mantiene una base de datos robusta de más de 10 millones de vulnerabilidades de código abierto, verificadas manualmente para garantizar la precisión y ofrecer información procesable.

- Integración sin fisuras: Funciona con sistemas de control de versiones populares, pipelines de CI/CD e IDEs para escanear código y dependencias en tiempo real.

- Políticas Personalizables: Permite a las organizaciones aplicar reglas específicas para el manejo de vulnerabilidades y el cumplimiento de licencias.

Desventajas:

- Coste para funciones avanzadas: Aunque el plan gratuito es básico, las funciones avanzadas para equipos más grandes requieren planes de nivel superior, que pueden ser costosos.

- Dependencia de verificación manual: La dependencia de la verificación manual de vulnerabilidades puede retrasar las actualizaciones para amenazas recién descubiertas.

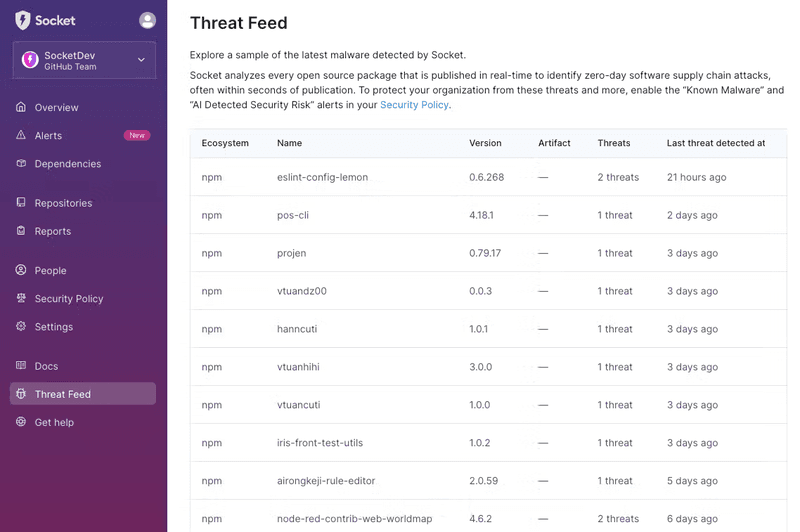

10. Socket Security

Socket aprovecha la inspección profunda de paquetes y el análisis del comportamiento en tiempo de ejecución para detectar proactivamente amenazas en la cadena de suministro, vulnerabilidades de día cero y anomalías en las dependencias de código abierto, asegurando una protección integral más allá del escaneo tradicional basado en SBOM.

Características clave:

- Inspección Profunda de Paquetes: Monitoriza el comportamiento en tiempo de ejecución de las dependencias, incluyendo interacciones de recursos y solicitudes de permisos, para detectar comportamientos de riesgo.

- Detección de amenazas: Identifica vulnerabilidades de día cero, riesgos de typosquatting y ataques a la cadena de suministro antes de que se hagan públicos.

- Integración con Pull Requests: Escanea automáticamente las dependencias con cada pull request y proporciona comentarios accionables en GitHub, asegurando una mitigación temprana del riesgo.

- Visión general de las dependencias: Proporciona información sobre las dependencias directas y transitivas, ofreciendo un grafo de dependencias completo con detalles críticos y enlaces.

- Evaluación de riesgos de mantenimiento: Evalúa la actividad del mantenedor, las actualizaciones de la base de código y la validación social para señalar riesgos potenciales en los paquetes OSS.

Desventajas:

- Soporte de lenguajes: Limitado a dependencias de JavaScript, Python y Go, lo que puede restringir su uso para equipos que trabajan en otros lenguajes.

Elegir el escáner de dependencias OSS adecuado

La elección de la herramienta SCA adecuada dependerá de las necesidades específicas de su organización. Es importante destacar que el SCA es solo una parte de un plan integral de seguridad de aplicaciones.

Para abordar este plan, puede utilizar dos enfoques:

- Utilice una herramienta SCA de primera categoría como la de Aikido Security, y decida añadir otros módulos como SAST o DAST que Aikido proporciona, o integrarla sin problemas con otras soluciones de proveedores de seguridad.

- Utilice una plataforma integral como Aikido que proporciona cobertura en código, nube y tiempo de ejecución en un solo lugar, lo que le permite un contexto y una visibilidad inigualables.

¿Quiere ver Aikido en acción? Regístrese para escanear sus repositorios y obtenga sus primeros resultados de SCA en menos de 2 minutos.

También le podría interesar:

- Principales herramientas de seguridad de la cadena de suministro de software – Vaya más allá del SCA para proteger toda su cadena de suministro.

- Principales escáneres de licencias de código abierto – Centrados en el cumplimiento de licencias dentro de sus dependencias.

- Mejores herramientas de detección de fin de vida útil – Asegúrese de no depender de paquetes sin soporte.