n8n tiene la misión de hacer accesible la automatización de flujos de trabajo para equipos técnicos. A medida que escalaban su organización de producto e ingeniería, también lo hizo la complejidad de su postura de seguridad. Hablamos con Cornelius, VP de Ingeniería (y oficial de seguridad en funciones) en n8n, sobre cómo Aikido se convirtió en una piedra angular en sus procesos de gestión de vulnerabilidades y cumplimiento.

¡Hola Cornelius! ¿Puedes presentarte y contarnos tu rol en n8n?

Soy Cornelius, VP de Ingeniería en n8n. Llevo casi cuatro años en n8n, supervisando y haciendo crecer nuestra organización de ingeniería. Actualmente contamos con unos 40 ingenieros (dentro del equipo de I+D más amplio de aproximadamente 50 personas), y esperamos escalar a 60 para finales de año. Además de mis responsabilidades de ingeniería, actualmente también actúo como responsable de seguridad de la empresa, ayudando a gestionar auditorías como SOC 2 y a definir nuestra postura de seguridad general a medida que escalamos.

¿Qué hace que n8n sea único en el ámbito de la automatización de flujos de trabajo?

Nos dedicamos a potenciar a las personas técnicas. No es necesario ser programador para usar n8n, pero si lo eres, la plataforma puede hacerte 10 veces más productivo. Combinamos lo mejor de ambos mundos: la flexibilidad del low-code y el poder del código personalizado cuando es necesario. Esto facilita la creación de automatizaciones robustas, agentes de IA y herramientas internas.

¿Qué papel juega la seguridad en vuestra industria, y en n8n específicamente?

La seguridad es absolutamente crítica por dos razones fundamentales. En primer lugar, los usuarios conectan sus credenciales más sensibles (de herramientas como Google, Salesforce, bases de datos y otras API), lo que significa que debemos ganarnos y mantener su confianza para gestionar estos secretos.

En segundo lugar, atendemos a empresas en sectores altamente regulados, incluyendo agencias gubernamentales y organizaciones de seguridad con los requisitos de cumplimiento más estrictos. Estas organizaciones a menudo eligen autoalojar n8n, lo que les otorga un control completo sobre sus datos e infraestructura, al tiempo que cumplen con sus rigurosos estándares de seguridad y privacidad.

¿Hubo algún momento que desencadenara un enfoque más estratégico en la seguridad?

En los primeros días, la seguridad no se ignoraba, pero tampoco se gestionaba de una manera muy estructurada todavía. Teníamos herramientas como Dependabot, GitHub code scanning y Snyk implementadas, pero el ruido que generaban y los correos electrónicos semanales que enviaban simplemente no eran suficientes. No había un proceso centralizado para ver los hallazgos ni una responsabilidad clara para gestionarlos.

Teníamos herramientas como Dependabot, GitHub code scanning y Snyk implementadas, pero el ruido que generaban y los correos electrónicos semanales que enviaban no eran suficientes. No existía un proceso centralizado para visualizar los hallazgos ni una responsabilidad clara para gestionarlos.

Aikido nos ayudó a construir ese proceso. Ahora, cada vulnerabilidad detectada por Aikido (ya sea para código, imágenes Docker o infraestructura) crea automáticamente un ticket en Linear, con SLAs basados en la gravedad. Esto significa que cada problema se rastrea, prioriza y resuelve dentro de plazos definidos. La seguridad ya no es solo una herramienta, sino que se ha convertido en un proceso.

¿Cuáles eran sus principales preocupaciones de seguridad antes de adoptar Aikido?

Principalmente:

- Sin un proceso coherente

- Sin visión general centralizada de todos los hallazgos

- No hay forma de aplicar los SLA en todos los problemas de seguridad.

Necesitábamos algo que nos ayudara a cumplir de forma fiable los plazos de resolución, como 21 días para hallazgos de alta gravedad. Aikido nos proporcionó la estructura para alcanzar realmente esos objetivos.

¿Cómo gestionaba la conformidad y las auditorías antes de Aikido?

Estábamos trabajando con Drata, pero la evidencia de cumplimiento aún requería mucho esfuerzo manual. Aikido ahora complementa a Drata al proporcionar un panel único de control para nuestras herramientas de seguridad. Esto nos ha ayudado a reducir el tiempo necesario para recopilar evidencia y superar las auditorías.

La integración de Drata de Aikido nos ayuda a reducir el tiempo que lleva recopilar pruebas y superar auditorías.

¿Qué destacó de Aikido durante vuestra evaluación?

Fuimos de los primeros en adoptar Aikido. La integración con GitHub fue plug-and-play, literalmente con solo unos pocos clics.

Pero, lo que es más importante, el equipo de Aikido fue increíblemente receptivo. Dábamos feedback, y el equipo de Aikido respondía en una hora y lanzaba mejoras o correcciones en un día. Y todavía lo hacen. Ese tipo de colaboración fue inestimable, especialmente mientras nos preparábamos para una auditoría SOC 2.

El equipo de Aikido es increíblemente receptivo. Damos feedback y obtenemos una respuesta en menos de una hora. Las mejoras o correcciones a menudo se implementan en un día.

¿Cómo integró Aikido en sus flujos de trabajo?

- GitHub para el escaneo de bases de código

- Lineal para la transferencia y resolución de tickets

En general, nos ha ayudado a mantenernos al día.

¿Cómo ha sido tu experiencia trabajando con el equipo de Aikido?

Excelente. Son increíblemente rápidos y transparentes, y siempre están dispuestos a atender una llamada o resolver un problema rápidamente. Existe una gran confianza. Como se mencionó, cada vez que encontramos un error o tenemos comentarios, el equipo actúa rápidamente, solucionando las cosas generalmente en un día. Ese soporte ha sido una parte fundamental del éxito de la implementación.

¿Cuál es tu característica favorita de Aikido?

Definitivamente, el filtrado por equipo. Nos permite dirigir las vulnerabilidades al equipo correcto al instante.

Pero el feed principal es donde paso la mayor parte de mi tiempo. Lo reviso al menos cinco veces a la semana para ver qué está abierto, qué es urgente y qué se ha resuelto. Me proporciona visibilidad completa.

El feed principal de Aikido es donde paso la mayor parte de mi tiempo. Lo reviso al menos cinco veces a la semana para ver qué está abierto, qué es urgente y qué se ha resuelto. Me proporciona una visibilidad completa.

Dado que somos un producto tanto comercial como de código abierto, dependemos en gran medida de las bibliotecas de código abierto. Las funcionalidades de visualización de licencias de código abierto y SBOM (lista de materiales de software) también son fundamentales para nosotros.

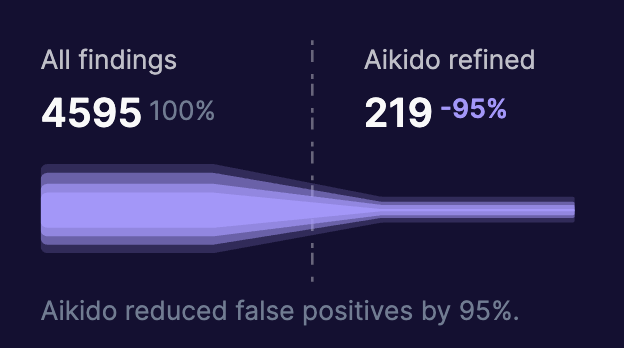

n8n informa de una reducción de ruido del 92% con Aikido. ¿Cuál ha sido el impacto?

¡Sí! La reducción de ruido del 92% es un cambio radical. Nos permite centrarnos en el 8% que realmente importa. Solo eso ya es oro.

Aunque algunos tickets son un poco crípticos, son lo suficientemente buenos para que los ingenieros empiecen. Sinceramente, nos acostumbramos rápidamente al 'silencio', y ahora desearía que fuera aún más tranquilo. Es un enorme impulso para la productividad y la tranquilidad.

Con una reducción de ruido del 92%, nos acostumbramos rápidamente a 'la tranquilidad'. ¡Ahora desearía que fuera aún más silencioso! Es un enorme impulso para la productividad y la salud mental.

¿Ha observado resultados medibles?

El simple hecho de poder decir “hemos reducido el ruido en un 92%” es significativo. Pero más allá de eso, la capacidad de cumplir con los SLA y superar las auditorías de manera más eficiente es una gran ventaja para nosotros.

¿Cómo ha cambiado Aikido su postura de seguridad en general?

Ha centralizado nuestro enfoque. Antes, las cosas estaban dispersas entre herramientas y bandejas de entrada. Ahora, tenemos una única fuente de verdad.

Si tuvieras que resumir el impacto de Aikido en n8n en una frase, ¿cuál sería?

Aikido nos da tranquilidad en lo que respecta a la seguridad (lo cual ya es un desafío en sí mismo).