.png)

Visibilidad completa de tu superficie de ataque

Descubre activos ocultos, credenciales filtradas y exposiciones críticas, todo desde una plataforma fácil de usar.

- Monitorización continua

- Detección de Shadow IT

- Monitorización de Exposición de Identidad

.avif)

Descubre cada activo, conocido y desconocido

Descubre cada dominio, subdominio y servicio en la nube, incluso aquellos que no sabías que existían. Aikido monitoriza los cambios en tiempo real para que nada pase desapercibido.

- Descubrimiento Completo de Activos: Mapea cada dominio, subdominio y servicio en la nube.

- Detección Continua de Cambios: Recibir alertas cuando activos nuevos, modificados o sin parchear introduzcan vulnerabilidades.

- Cobertura Completa de la Superficie de Ataque: Elimine los puntos ciegos que los atacantes podrían explotar.

.avif)

Identificar y solucionar problemas de seguridad

Encuentre vulnerabilidades y configuraciones erróneas rápidamente, con pasos claros para corregirlas antes de que los atacantes puedan actuar. Obtendrá:

- Alertas de Riesgo Priorizadas

- Guía de Soluciones Prácticas

- Reducción de Falsos Positivos

Características de monitoreo de la superficie de ataque

Detección de Shadow IT

Descubre activos no autorizados u olvidados en AWS, Azure, GCP y más. Ponlos bajo una gestión de seguridad adecuada y elimina los puntos ciegos.

.avif)

Verificación de Cumplimiento

Confirma fácilmente que tus sistemas externos cumplen con los estándares de la industria y los requisitos regulatorios, reduciendo el estrés y el riesgo de auditoría.

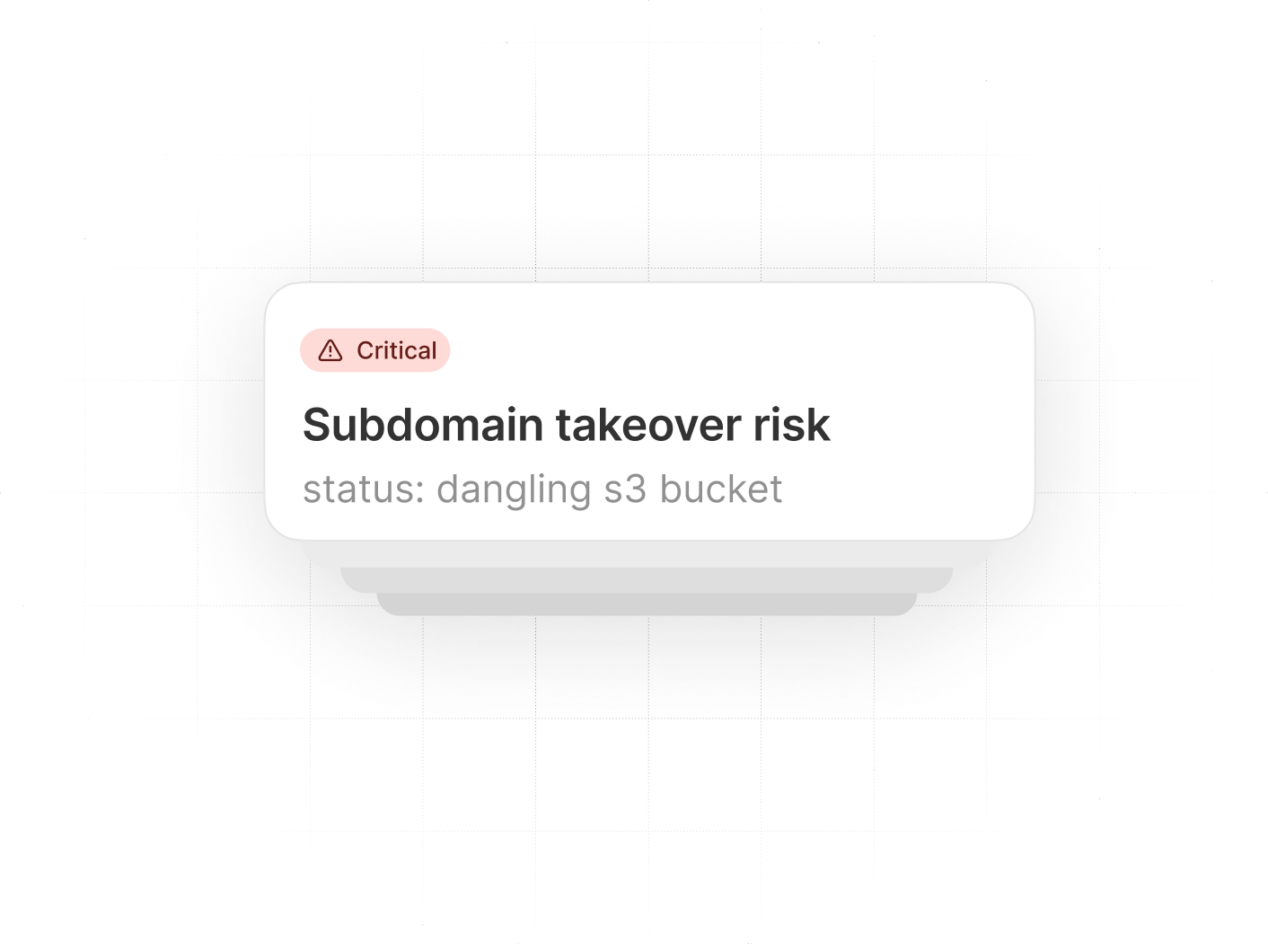

Prevenir tomas de control de subdominios

Cobertura completa en una única plataforma

Reemplaza tu conjunto de herramientas dispersas por una plataforma que lo hace todo y te muestra lo que realmente importa.

No interrumpe el flujo de desarrollo

"La mejor relación calidad-precio"

“La mejor relación calidad-precio. Viniendo de Snyk, era demasiado caro y Aikido tiene mejores capacidades SAST. El mecanismo que evita los falsos positivos es excelente”

.avif)

“Aikido está logrando lo imposible”

“Aikido está logrando verdaderamente lo imposible con un compromiso con la apertura que no había visto antes. ¡Una recomendación sin dudar para startups!”

Preguntas frecuentes

¿Ha sido Aikido sometido a pruebas de seguridad?

Sí, realizamos pentests anuales de terceros y mantenemos un programa continuo de recompensas por errores para detectar problemas a tiempo.

¿También puedo generar un SBOM?

Sí, puedes exportar un SBOM completo en formato CycloneDX, SPDX o CSV con un solo clic. Simplemente abre el informe de Licencias y SBOM para ver todos tus paquetes y licencias.

¿Qué hacen con mi código fuente?

Aikido no almacena tu código una vez finalizado el análisis. Algunos trabajos de análisis, como SAST o detección de secretos, requieren una operación de git clone. Puedes encontrar información más detallada en docs.aikido.dev.

¿Puedo probar Aikido sin dar acceso a mi propio código?

Sí, puedes conectar un repositorio real (con acceso de solo lectura) o usar nuestro proyecto de demostración público para explorar la plataforma. Todos los escaneos son de solo lectura y Aikido nunca realiza cambios en tu código. Las correcciones se proponen a través de pull requests que tú revisas y fusionas.

No quiero conectar mi repositorio. ¿Puedo probarlo con una cuenta de prueba?

¡Por supuesto! Cuando te registres con tu Git, no des acceso a ningún repositorio y selecciona el repositorio de demostración en su lugar.

¿Realiza Aikido cambios en mi base de código?

No podemos ni lo haremos, esto está garantizado por el acceso de solo lectura.

Asegura tu plataforma ahora

Protege tu código, la nube y el entorno de ejecución en un único sistema central.

Encuentra y corrije vulnerabilidades de forma rápida y automática.