Las dependencias de código abierto son la columna vertebral del software moderno, pero también son una superficie de ataque principal. Los actores maliciosos están apuntando cada vez más a los registros de paquetes y a los flujos de trabajo de desarrolladores para inyectar malware que se ejecuta en el momento en que se instala una dependencia. Esta publicación explica cómo funcionan estas campañas de malware en la cadena de suministro, por qué los escáneres tradicionales las pasan por alto y las defensas prácticas que puede aplicar hoy mismo.

El panorama de amenazas: por qué la cadena de suministro es un objetivo preferido

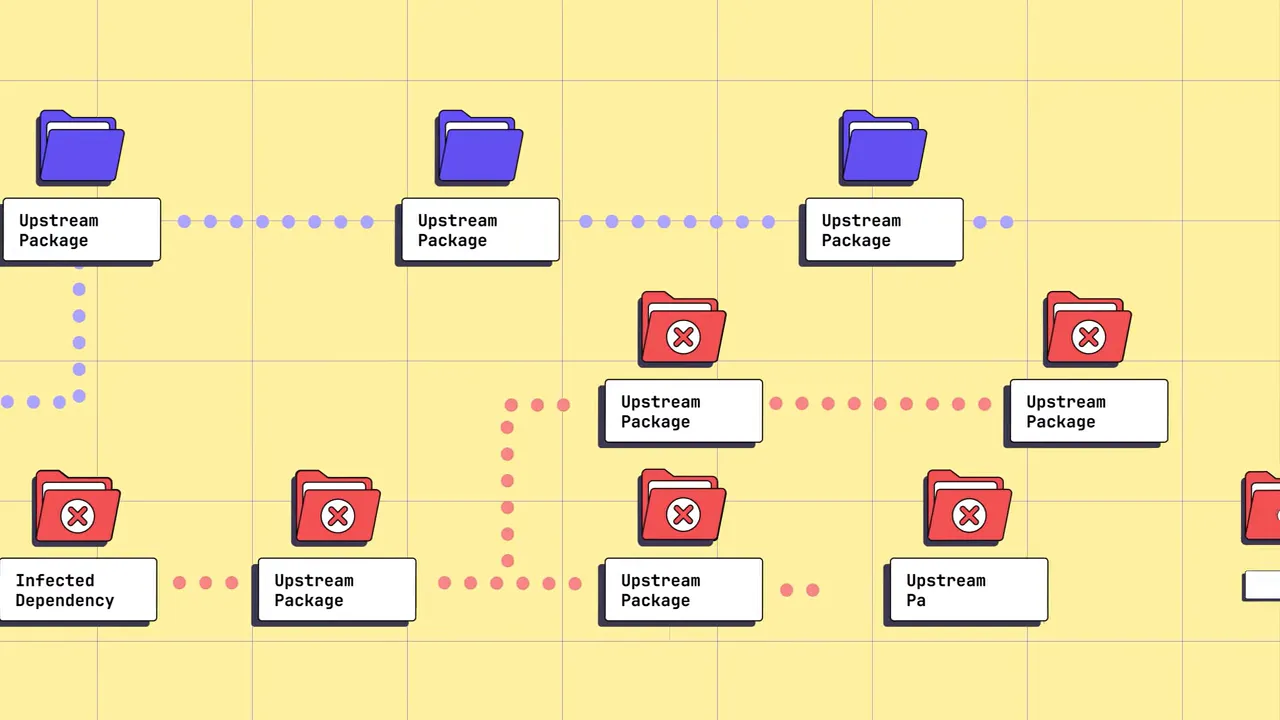

Los actores de amenazas —incluidos los grupos patrocinados por el estado— están explotando activamente los ecosistemas de código abierto. Los ataques van desde cuentas de mantenedores comprometidas hasta gusanos automatizados que se autopropagan a través de los registros. El impacto se amplifica por la gran reutilización de paquetes: un único módulo comprometido puede ser descargado millones o miles de millones de veces en proyectos y organizaciones.

Cómo los atacantes inyectan malware

Existen varias técnicas comunes que los atacantes utilizan para introducir código malicioso en sus compilaciones. Comprender estos patrones los hace más fáciles de detectar y bloquear.

- Secuestro de cuenta — Un atacante realiza phishing a un mantenedor o roba tokens de desarrollador para registros como npm o PyPI, y luego publica malware en un paquete de confianza. Cuando se instala ese paquete, cada consumidor descarga el código malicioso.

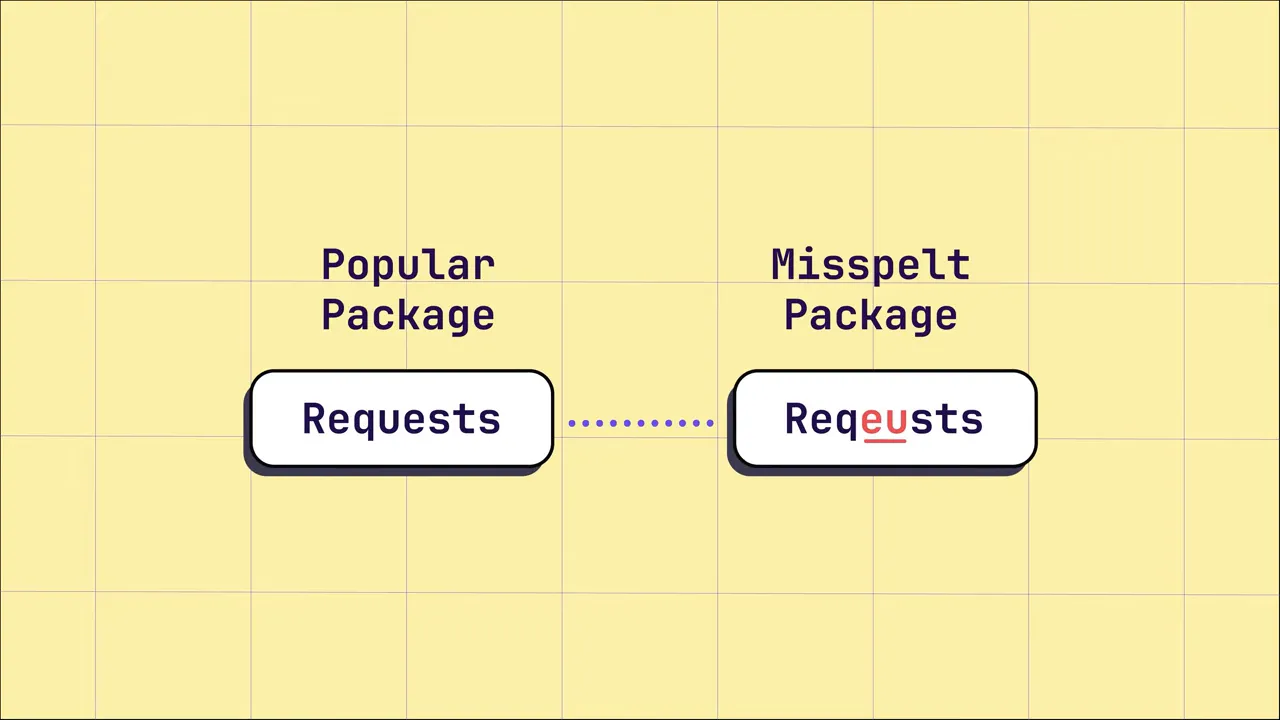

- Typosquatting — Los adversarios publican un paquete con un nombre muy similar a un módulo popular (por ejemplo, CCTVX vs CCXT). Un simple error tipográfico durante la instalación puede significar que obtenga un paquete malicioso en lugar del legítimo.

- Confusión de dependencias — Si un nombre de paquete interno no está estrictamente limitado a un registro privado, los gestores de paquetes pueden preferir un paquete público con el mismo nombre. Los atacantes publican un paquete público que anula su dependencia interna.

- Secuestro por alucinación — Los grandes modelos de lenguaje a veces inventan dependencias que no existen. Los atacantes descubren lo que los LLM tienden a alucinar, publican esos paquetes inventados y esperan a las víctimas que copian código generado en sus proyectos.

Ejemplos reales que demuestran su amplia difusión

Ha habido incidentes de alto perfil en los que paquetes ampliamente utilizados fueron comprometidos, lo que llevó a una exposición masiva en todo el ecosistema. En otros casos, gusanos auto-propagantes robaron tokens de desarrollador para propagar automáticamente la infección a más paquetes, convirtiendo un único compromiso en una campaña en expansión.

Por qué el malware es peor que una vulnerabilidad típica

A diferencia de una vulnerabilidad que debe ser descubierta y explotada, el malware está diseñado intencionadamente para actuar. Muchos paquetes maliciosos incluyen scripts de pre-instalación o post-instalación que se ejecutan inmediatamente cuando se instala la dependencia. Los comportamientos maliciosos comunes incluyen:

- Contactar con un servidor de comando y control (C2) para exfiltrar datos o recibir comandos

- Instalar puertas traseras u obtener ejecución remota de código en sistemas de compilación

- Robar tokens de mantenedores de paquetes para propagarse a través de los registros

La escala: miles de paquetes maliciosos cada mes

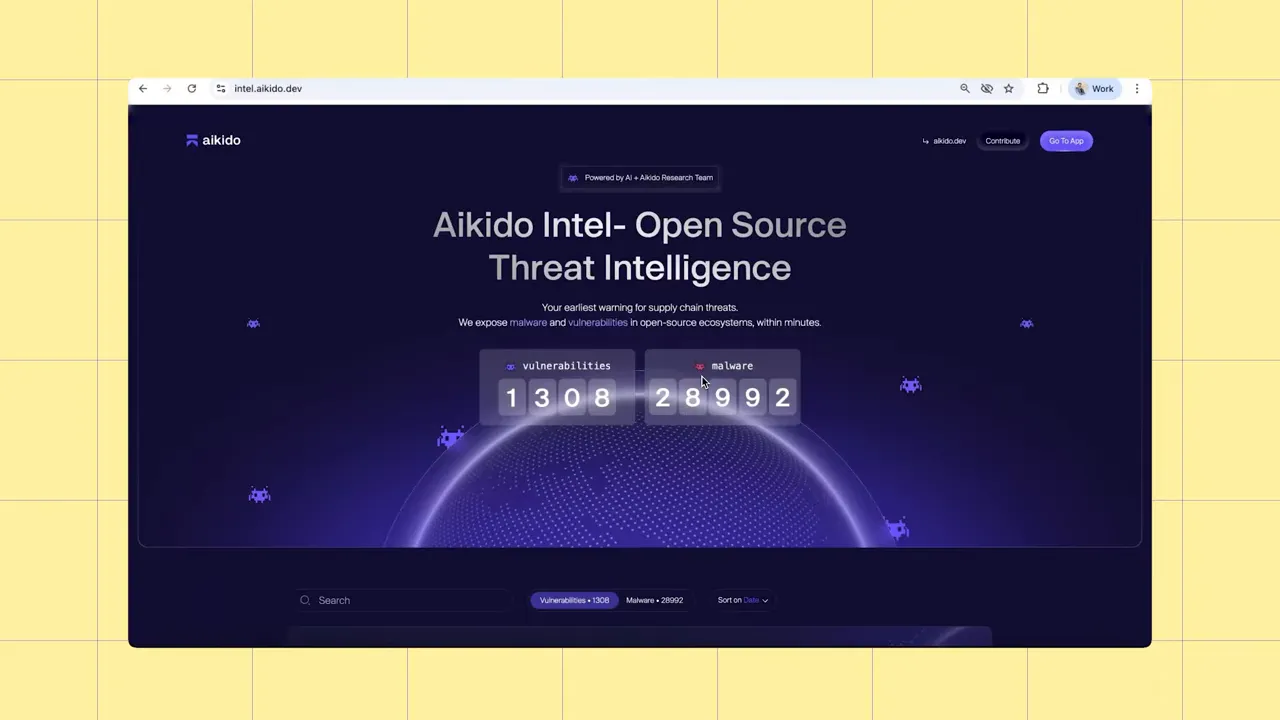

El malware en los registros no es raro. Los equipos de investigación que monitorizan los registros encuentran miles de paquetes maliciosos cada mes. La mayoría están activos solo unas horas antes de su eliminación, lo que significa que la detección debe ser rápida y continua.

Detección de malware en tiempo real

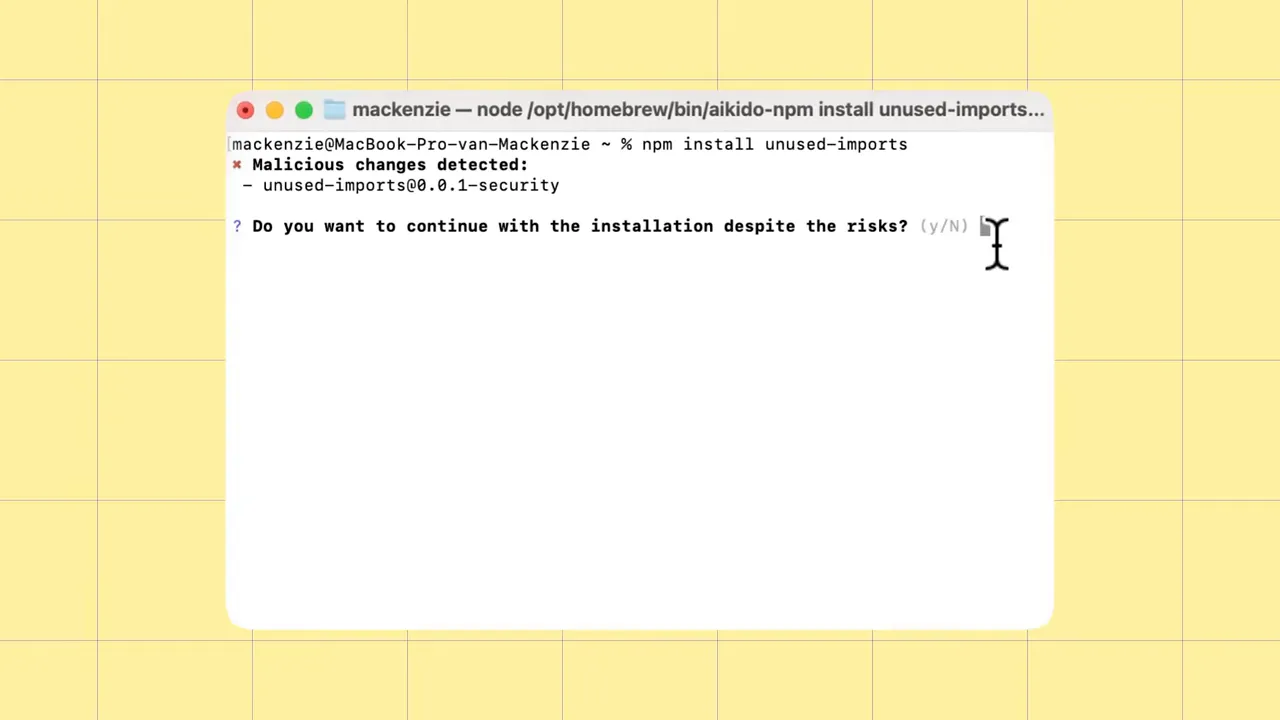

Dado que las versiones maliciosas pueden estar activas durante un período de tiempo muy corto, las herramientas de detección deben operar casi en tiempo real e integrarse con los flujos de trabajo de los desarrolladores. Dos capacidades clave son esenciales:

- Inteligencia de amenazas en tiempo real — Una base de datos de paquetes maliciosos que se actualiza continuamente para que las instalaciones puedan verificarse con los indicadores más recientes.

- Verificaciones a nivel de instalador — Un wrapper pequeño y de baja fricción alrededor de los gestores de paquetes que valida los paquetes antes de su instalación, sin interrumpir el flujo de trabajo del desarrollador.

Las herramientas que se sitúan en la ruta de instalación (por ejemplo, envolviendo instalaciones de npm, yarn o pip) son particularmente efectivas porque pueden bloquear el malware antes de que llegue a una compilación o a la máquina de un desarrollador.

Cómo los sistemas de inteligencia de amenazas detectan paquetes maliciosos

Detectar malware en la cadena de suministro es complicado porque cada indicador también puede ser benigno. Ejemplos de indicadores sospechosos incluyen la ofuscación intensa con base64, llamadas salientes a dominios inusuales y caracteres Unicode invisibles incrustados en el código. Cualquiera de estas señales podría ser legítima.

Para separar el ruido de las amenazas reales, los feeds modernos utilizan un enfoque por capas:

- Escaneo automatizado de cientos de indicadores en paquetes recién publicados.

- Modelos de IA o ML que combinan señales de indicadores para asignar una puntuación de probabilidad de maliciosidad.

- Revisión humana para casos de riesgo medio, y eliminación o bloqueo automatizado para detecciones de alta confianza.

Controles prácticos que puedes implementar hoy mismo

Estos son los pasos concretos que los equipos de desarrollo y seguridad deben seguir para reducir el riesgo del malware en la cadena de suministro:

- Imponer registros con ámbito/privados para paquetes internos — Asegúrate de que los nombres de los paquetes internos no puedan confundirse con los paquetes públicos y configura los gestores de paquetes para que siempre prefieran los registros privados para las dependencias internas.

- Encapsular comandos de instalación — Añade una verificación en tiempo de instalación en CI y en las máquinas de los desarrolladores que consulte una fuente de amenazas en tiempo real antes de permitir la instalación del paquete.

- Reforzar las cuentas de desarrollador — Exige autenticación multifactor para las cuentas de registro, rota los tokens y monitoriza los inicios de sesión sospechosos.

- Reduce la dependencia de paquetes recién publicados — Considera políticas que requieran una antigüedad mínima del paquete para instalaciones directas en CI para limitar el impacto de las versiones maliciosas del mismo día.

- Integra la inteligencia de amenazas en tu pipeline — Alimenta listas de paquetes maliciosos en tiempo real a CI/CD, escáneres de dependencias y herramientas IDE para bloquear paquetes riesgosos temprano.

- Capacita para las alucinaciones de IA — Trata las dependencias sugeridas por las herramientas de generación de código como no confiables hasta que se verifiquen; evita copiar ciegamente nombres de paquetes generados en manifiestos.

Reflexiones finales

El malware en la cadena de suministro es una amenaza activa y en evolución. Explota tanto errores humanos (phishing, errores tipográficos) como la automatización (comportamiento del registro, alucinaciones de LLM). Combatirlo requiere inteligencia de amenazas en tiempo real, herramientas que se integren en los flujos de trabajo normales de los desarrolladores y una higiene básica como registros con ámbito y MFA para los mantenedores.

Detectar y bloquear paquetes maliciosos antes de que se ejecuten protege no solo tu base de código, sino también el ecosistema de código abierto más amplio. Haz que la detección sea rápida, intégrala en las instalaciones y trata cada nueva dependencia como no confiable hasta que se verifique.

“El malware en la cadena de suministro actúa de inmediato; tus defensas deben actuar más rápido.”

¡Prueba Aikido Security hoy mismo!

Protege tu software ahora.