Durante la noche, a partir de las 01:16 UTC del 9 de septiembre, se nos alertó de que más paquetes habían sido comprometidos, estos incluían:

- duckdb (148.000 descargas semanales)

- @duckdb/node-api (87.000 descargas semanales)

- @duckdb/node-bindings (87.000 descargas semanales)

- @duckdb/duckdb-wasm (64.000 descargas semanales)

Todos estos paquetes tuvieron una nueva versión 1.3.3 lanzada (En el caso de la versión wasm, era la versión 1.29.2), que contenía el mismo código malicioso que vimos en el compromiso de paquetes con más de 2 mil millones de descargas.

Carga útil maliciosa

La carga útil observada en este ataque es prácticamente idéntica a la documentada anteriormente, intentando vaciar carteras de criptomonedas. Es una elección interesante desplegar esta carga útil dentro de un paquete como duckdb, dado que esto se ejecutará principalmente en un backend. Sugiere que los atacantes podrían no ser muy conscientes de lo que realmente están haciendo.

Respuesta del proveedor

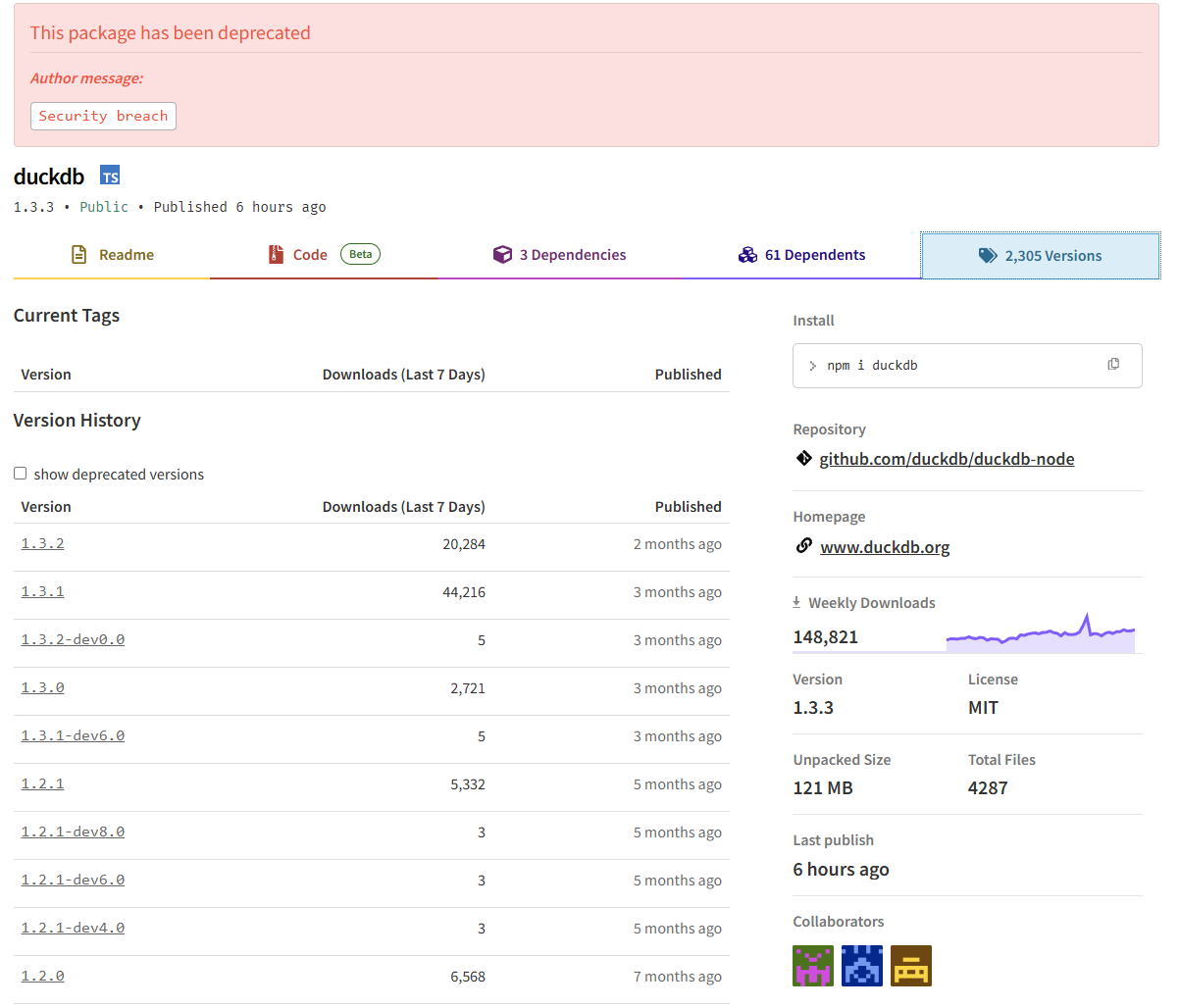

En el momento de escribir esto, la única indicación de que algo ha ocurrido es el hecho de que el proveedor ha marcado la última versión como obsoleta:

El proveedor también publicó un aviso en GitHub sobre el incidente:

¿Cómo hacer phishing a un pato?

Según los datos del registro de npm, el paquete malicioso fue enviado por el usuario duckdb_admin, que tiene el correo electrónico quack [at] duckdb.org . Dado que los otros compromisos se lograron mediante phishing, parece que esta vez el propio pato fue víctima de phishing, de cabo a rabo. El cazador se convirtió en el cazado, y el pobre pato se metió directamente en la red (Ha sido una noche larga).