El código abierto es una de las mejores cosas que le han pasado al desarrollo de software.

También es una de las formas más sencillas de incluir accidentalmente obligaciones legales que no habías asumido.

La mayoría de los equipos saben que dependen en gran medida de las dependencias de código abierto. Menos equipos saben exactamente qué licencias utilizan esas dependencias, qué obligaciones conllevan o cómo esas licencias se propagan a través de dependencias transitivas e imágenes de contenedor.

Esa brecha es lo que llamamos riesgo de licencias de código abierto.

¿Qué es el riesgo de licencias de código abierto?

Cada paquete de código abierto viene con una licencia. Esa licencia define lo que puedes hacer con el código y lo que debes hacer a cambio.

El riesgo de licencia aparece cuando esas obligaciones entran en conflicto con la forma en que construyes, distribuyes o monetizas tu software.

Algunos ejemplos comunes:

- Las licencias copyleft pueden requerir que compartas el código fuente bajo ciertas condiciones

- Los requisitos de atribución significan que debes incluir el texto de la licencia o los avisos de derechos de autor en tu distribución

- Las licencias de uso restringido pueden prohibir el uso comercial o imponer condiciones inusuales

- Las violaciones de política ocurren cuando una dependencia utiliza una licencia que tu empresa no permite

Nada de esto significa que el código abierto sea peligroso. Simplemente significa que las licencias son reglas, y las reglas siguen aplicándose incluso cuando el código es gratuito.

Licencias de Código Abierto Comunes y Sus Riesgos Clave

Por qué esto sigue pillando a los equipos desprevenidos

La mayoría de los problemas de licencias no se deben a malas decisiones. Ocurren porque el software moderno es profundo, tiene múltiples capas y evoluciona rápidamente.

Algunas razones por las que el riesgo de licencias es fácil de pasar por alto:

1. Las dependencias transitivas se acumulan rápidamente

Añades un paquete. Ese paquete añade diez más. Esos añaden cincuenta más.

En algún punto del árbol, una dependencia introduce una licencia que tu equipo nunca elegiría directamente. Y aun así la distribuyes.

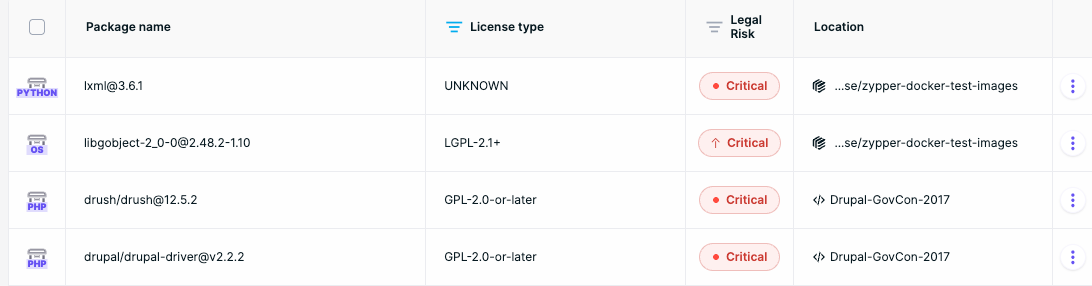

2. Los metadatos de las licencias son confusos

Los registros de paquetes no son perfectos. Las licencias pueden faltar, estar mal etiquetadas o ser excesivamente amplias. Algunos paquetes enumeran varias licencias. Otros cambian de licencia entre versiones.

Confiar en un solo campo de metadatos a menudo no es suficiente.

3. Los contenedores traen sus propias sorpresas

Tu repositorio de código fuente puede estar limpio, pero tu imagen de contenedor incluye paquetes de sistema, entornos de ejecución de lenguajes y herramientas de compilación.

Esos también vienen con licencias.

4. Las auditorías no tienen en cuenta la intención

Clientes, socios y equipos de compras solicitan cada vez más SBOMs y divulgaciones de licencias. "No nos dimos cuenta de que estaba ahí" no es una respuesta satisfactoria durante una auditoría.

Cómo es realmente una buena higiene de licencias

No necesitas una licenciatura en derecho ni un proceso de seis meses para gestionar el riesgo de licencias. Los equipos que lo hacen bien suelen seguir unos principios sencillos.

Define una política de licencias clara

Decide qué licencias están permitidas, cuáles requieren revisión y cuáles están bloqueadas.

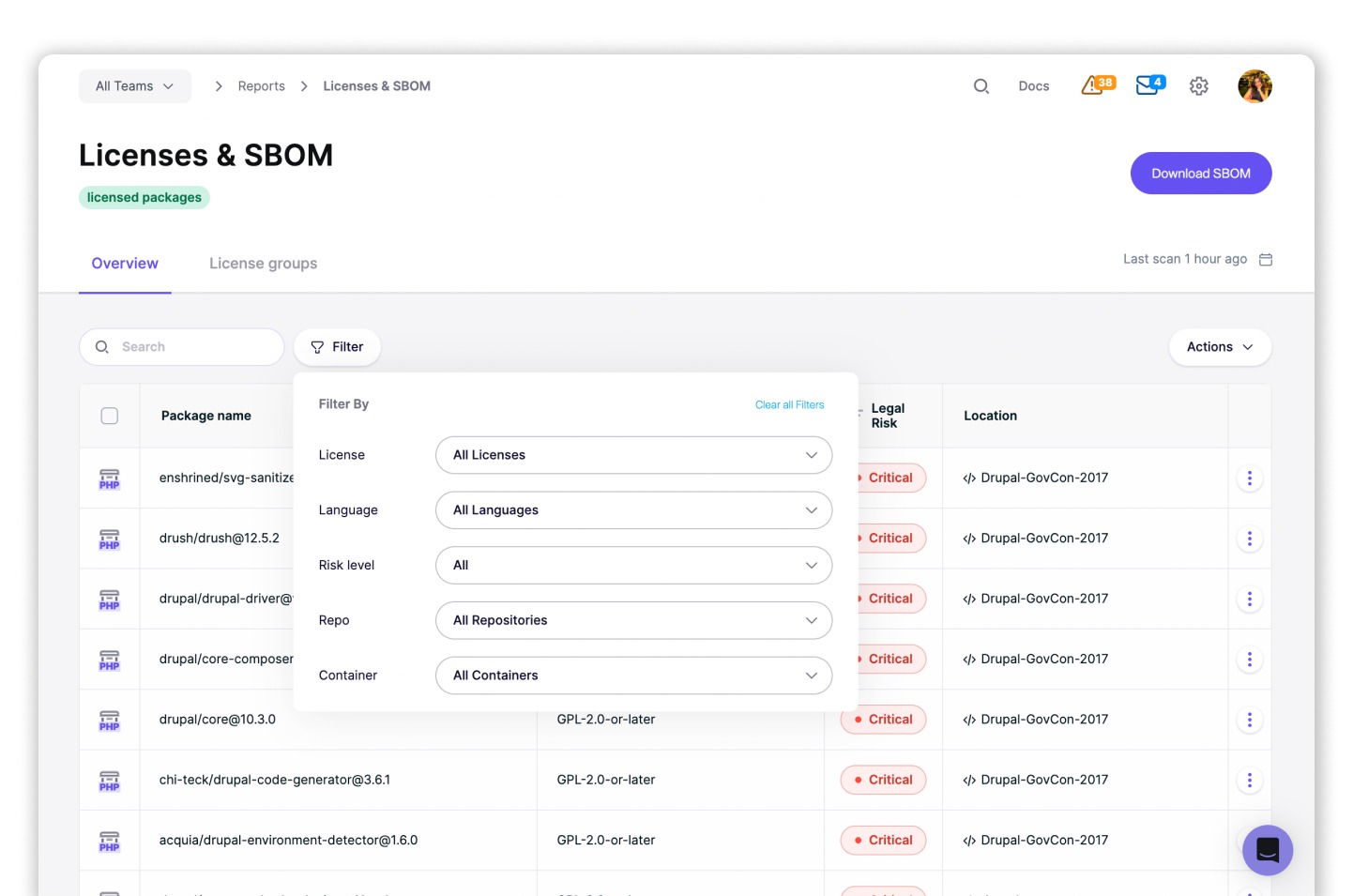

Escanea continuamente, no una vez al año

Las comprobaciones de licencias funcionan mejor cuando se ejecutan automáticamente como parte de tu flujo de trabajo habitual. Las pull requests, la CI y los pipelines de lanzamiento son lugares ideales para detectar problemas a tiempo.

Solucionar un problema de licencia antes de que se despliegue una dependencia es drásticamente más fácil que solucionarlo una vez que los clientes están involucrados.

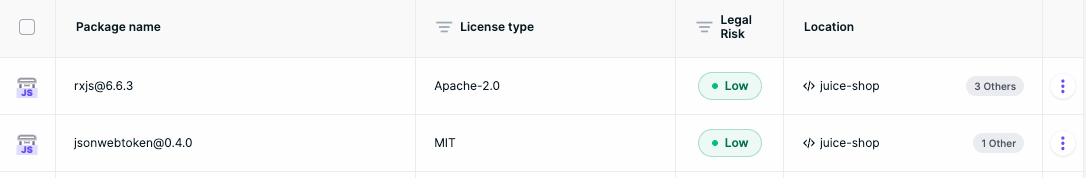

Prioriza el riesgo real

No todos los hallazgos de licencias merecen el mismo nivel de atención. Un escáner que trata todo como crítico se convierte rápidamente en ruido de fondo.

Quieres que las licencias más arriesgadas destaquen para que los equipos puedan actuar de forma rápida y segura.

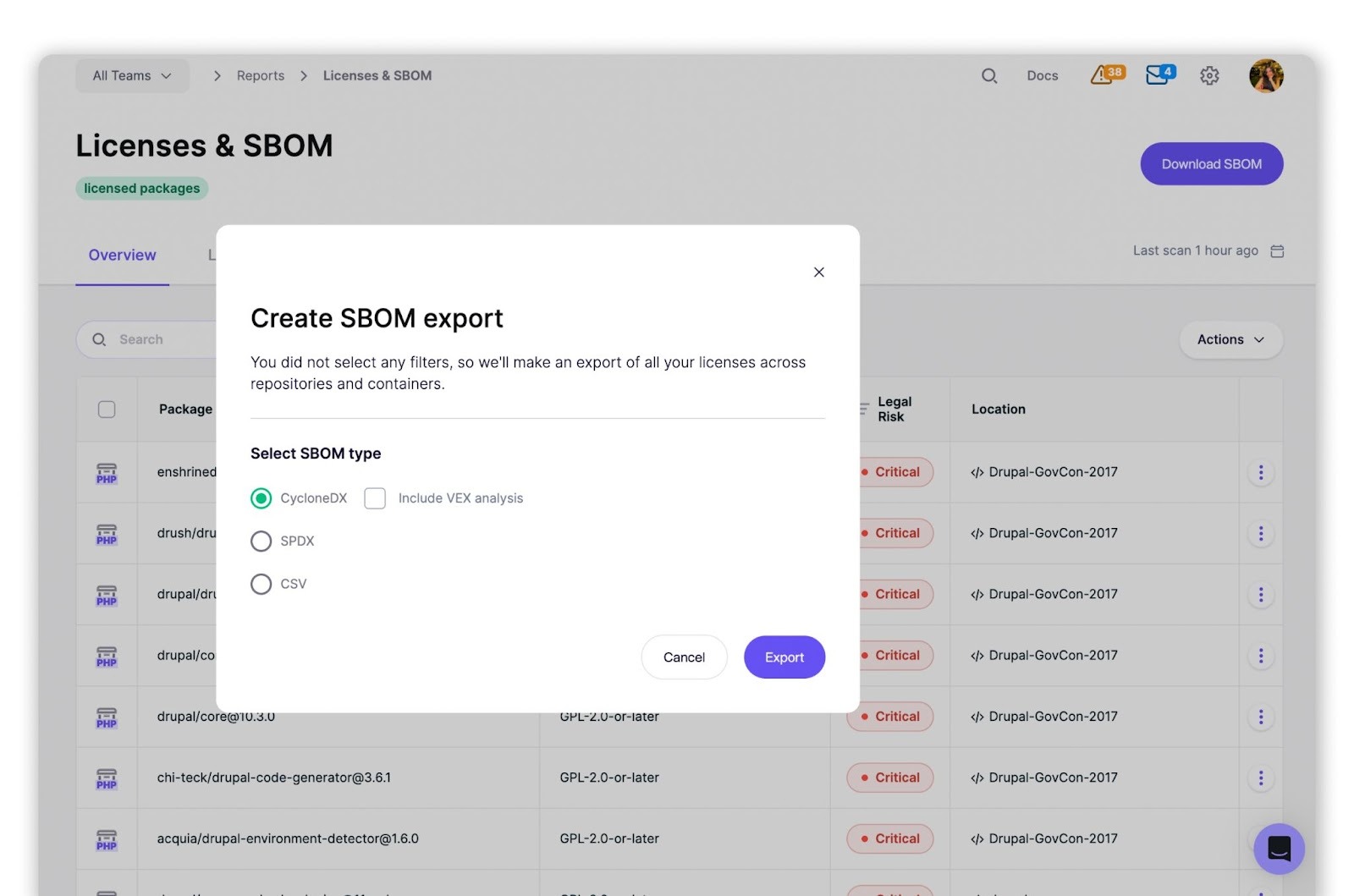

Genera resultados listos para auditoría

En algún momento, alguien solicitará un SBOM o un informe de licencias. Cuando eso ocurra, querrás hacer clic en "exportar", no iniciar una aventura con hojas de cálculo.

Aplicación de licencias en la práctica

La aplicación de licencias funciona mejor cuando se ejecuta donde los desarrolladores ya trabajan.

En la práctica, esto significa que las comprobaciones de licencias se realizan automáticamente durante las pull requests y las ejecuciones de CI, no como un proceso de auditoría separado. Cuando una dependencia introduce una licencia que viola la política, los equipos pueden elegir cómo responder: bloquear el cambio, marcarlo para revisión o simplemente monitorizarlo.

Detectar los problemas de licencias antes de que el código se fusione mantiene la aplicación predecible y evita sorpresas de última hora durante los lanzamientos o las auditorías.

Cómo Aikido determina el riesgo de licencias (y por qué es fiable)

Aikido utiliza un enfoque por capas para la detección de licencias que prioriza la precisión, el bajo nivel de ruido y la preparación para auditorías.

Muchos escáneres de licencias producen un gran número de falsos positivos al depender de la coincidencia de patrones estáticos o de metadatos incompletos. Con el tiempo, esto erosiona la confianza en los resultados y hace que los equipos ignoren por completo los hallazgos de licencias.

Aikido no se basa en un único campo de 'licencia' de un registro de paquetes. En los árboles de dependencias del mundo real, esos metadatos suelen faltar, ser inconsistentes o engañosos.

En su lugar, utilizamos un proceso por capas diseñado para ser tanto preciso como fácil de auditar:

1) Construimos un grafo completo de dependencias y licencias

Ingerimos manifiestos y archivos lockfile de múltiples ecosistemas y los normalizamos en un grafo de dependencias. Cada dependencia se enriquece con metadatos de registro y repositorio para que obtenga un inventario fiable de lo que realmente está distribuyendo, incluyendo dependencias transitivas y paquetes de SO en imágenes de contenedor.

2) Reglas primero para los casos comunes

Para el «80% aburrido» de paquetes con licencias estándar (MIT, Apache-2.0, BSD, etc.), Aikido utiliza reglas de detección deterministas. Esto es rápido, consistente y evita ruido innecesario.

3) Análisis de IA para casos ambiguos o complejos

Cuando las licencias no están claras (términos personalizados, formato inusual, metadatos faltantes o múltiples archivos de licencia), Aikido aplica análisis basado en IA para interpretar lo que está presente en el paquete e identificar obligaciones que las herramientas estáticas a menudo pasan por alto.

Para manejar textos de licencia extensos o no estándar, dividimos los archivos de licencia en secciones relevantes para que el modelo pueda centrarse en las partes importantes (cláusulas copyleft, requisitos de redistribución, términos de uso restringido, etc.).

4) Validación legal humana para casos extremos de alto impacto

Aikido incluye un paso de validación donde los hallazgos ambiguos o de alto impacto pueden ser revisados por expertos legales. Esto asegura que la clasificación final refleje las obligaciones de licencia del mundo real, y no solo una automatización de 'mejor esfuerzo'.

5) Resultados específicos de la versión y aplicación de políticas

Las obligaciones de licencia pueden cambiar entre versiones. Aikido resuelve las licencias para las versiones exactas de las dependencias que distribuye y conecta esos datos con los controles de políticas, para que los equipos puedan aplicar reglas de «permitir / revisar / bloquear» directamente en CI/CD.

Cómo se compara Aikido con otras herramientas

Aikido utiliza un enfoque híbrido que combina reglas, análisis basado en IA y validación legal. Esto se traduce en un menor número de falsos positivos y una mejor gestión de licencias personalizadas o propietarias que las herramientas que dependen principalmente de la coincidencia de patrones estáticos.

A diferencia de las herramientas que se centran únicamente en el texto de la licencia, Aikido también detecta malware y riesgos pre-CVE, proporcionando una visión más completa del riesgo de la cadena de suministro de software. La cobertura del ecosistema se extiende más allá de las dependencias de la aplicación para incluir paquetes del sistema operativo en imágenes de contenedor.

Socket se centra principalmente en ecosistemas JavaScript y la detección estática de licencias, lo que a menudo conduce a tasas de falsos positivos más altas y una gestión de versiones poco robusta. JFrog Curation ofrece un soporte de ecosistema más amplio, pero proporciona un manejo más limitado de licencias personalizadas y riesgos no-CVE.

La aplicación de licencias no existe de forma aislada. El riesgo real de la cadena de suministro incluye malware, paquetes comprometidos y amenazas emergentes a las que aún no se les han asignado CVE. Aikido fue diseñado para abordar el riesgo de las licencias como parte de ese panorama más amplio.

Reflexiones finales

Las licencias de código abierto no son algo a lo que temer, sino algo que respetar.

Con la escala de los árboles de dependencias modernos, el seguimiento manual no es viable. Los equipos que se anticipan al riesgo de las licencias hacen tres cosas bien: automatizan la visibilidad, priorizan los problemas reales e integran las comprobaciones en las primeras etapas del desarrollo.

Eso es exactamente para lo que construimos Aikido.

Si quieres ver cómo el escaneo de licencias se integra en tus flujos de trabajo existentes, puedes probarlo o generar tu primer SBOM en minutos. Tu yo futuro, y probablemente tu equipo legal, te lo agradecerán.