Los ciberataques han evolucionado más allá de las interrupciones esporádicas para convertirse en un riesgo sistémico.

Hoy en día, una única vulneración puede extenderse por todo el ecosistema digital, desde proveedores y bibliotecas upstream hasta vendedores de software y servicios en la nube, a menudo más rápido de lo que la mayoría de las organizaciones pueden responder.

Debido a esta creciente interdependencia, el Reino Unido ya no trata la ciberseguridad como algo que las organizaciones puedan abordar con buena voluntad y mejores prácticas informales.

El aumento de las vulneraciones en la cadena de suministro, los componentes comprometidos y los productos inseguros por defecto ha dejado claro que los esfuerzos de seguridad voluntarios no son suficientes para proteger una economía digital altamente conectada. Demasiadas interrupciones, filtraciones de datos y fallos de resiliencia han demostrado la rapidez con la que un único eslabón débil puede perturbar industrias enteras.

La Ley de Ciberseguridad y Resiliencia responde a esta realidad con requisitos fáciles de enunciar pero exigentes de implementar:

- Debes diseñar el software con la seguridad integrada desde el principio.

- Debes ser transparente sobre los riesgos cibernéticos en tu cadena de suministro.

- Debes lanzar productos con configuraciones seguras por defecto que no dependan de la vigilancia del usuario.

- Debes tener un proceso operativo para identificar, clasificar y corregir vulnerabilidades.

- Debes poder mostrar a los reguladores pruebas reales de que estás cumpliendo estas expectativas.

Este cambio deja una cosa clara: ya no puedes depender de hojas de cálculo, escáneres aislados o listas de verificación reactivas. La visibilidad continua, la automatización y el rigor son ahora una expectativa básica, no una mejora opcional.

TL;DR

Aikido Security le proporciona las herramientas necesarias para cumplir con la Ley de Ciberseguridad y Resiliencia del Reino Unido. La Ley es aplicable y exige un desarrollo seguro por diseño, configuraciones seguras por defecto, transparencia total de los SBOMs, gestión de vulnerabilidades obligatoria, garantía de seguridad de la cadena de suministro y la presentación de informes basados en pruebas a los reguladores.

Aquí explicamos por qué se introdujo la Ley, cómo difiere de la Ley de Ciberresiliencia de la UE, qué significa para los desarrolladores y los equipos de seguridad, y por qué cumplir estos requisitos es difícil sin una visibilidad unificada y automatización.

Aikido le ayuda a cumplir estas obligaciones mediante escaneo continuo, correlación de riesgos automatizada, generación de SBOM, análisis de la cadena de suministro, informes listos para auditoría y flujos de trabajo de remediación integrados en GitHub, GitLab, Bitbucket, Azure y más.

Si necesita un cumplimiento continuo que siga el ritmo de las expectativas de seguridad del Reino Unido y la UE, Aikido le ofrece un camino claro a seguir.

Por qué se introdujo la Ley de Ciberseguridad y Resiliencia del Reino Unido

La Ley de Ciberseguridad y Resiliencia es una reforma y expansión de las Regulaciones NIS de 2018. Se introdujo para fortalecer la ciberresiliencia nacional y abordar las brechas que surgían a medida que los sistemas digitales, los servicios en la nube y las cadenas de dependencia se volvían más complejos. La Ley tiene como objetivo lograr un “cambio fundamental en la seguridad nacional del Reino Unido”, respondiendo a los ciberataques que aumentan en escala, sofisticación e impacto económico. Muchos ataques explotan a proveedores upstream, dependencias de software o proveedores de servicios gestionados, mostrando cómo las debilidades en una organización pueden propagarse por todos los sectores.

Los servicios públicos esenciales como la energía, el agua, la sanidad, el transporte y las finanzas, ahora dependen en gran medida de los sistemas digitales. Un solo incidente cibernético puede afectar a millones de personas. La Ley busca explícitamente “proteger los servicios de los que depende el público”, desde encender las luces hasta acceder al NHS. El auge de la computación en la nube, los ecosistemas SaaS y las cadenas de suministro interconectadas también reveló puntos ciegos regulatorios, particularmente en torno a los proveedores de servicios gestionados.

Incidentes de alto perfil en telecomunicaciones, finanzas, sanidad y administraciones locales evidenciaron debilidades sistémicas, incluyendo configuraciones predeterminadas inseguras, vulnerabilidades sin parchear y visibilidad limitada del riesgo de terceros. Las prácticas de seguridad voluntarias ya no eran suficientes para abordar estas amenazas en evolución.

En respuesta, el Proyecto de Ley pasa de ser una guía a una obligación exigible. Establece expectativas de seguridad más claras, aumenta la notificación de incidentes, mejora la supervisión regulatoria, refuerza la garantía de la cadena de suministro y actualiza los poderes de aplicación. En resumen, proporciona fundamentos actualizados y exigibles para salvaguardar los servicios esenciales del Reino Unido y mantener la estabilidad económica en un panorama digital más interconectado.

Lo que significa el Proyecto de Ley para desarrolladores y equipos de seguridad

El Proyecto de Ley de Ciberseguridad y Resiliencia hace más que establecer amplios objetivos políticos. Cambia el aspecto del trabajo diario para las personas que desarrollan y protegen software. A continuación se detallan las expectativas tanto para los desarrolladores como para los equipos de seguridad.

Lo que significa para los desarrolladores

Los desarrolladores están más cerca de la cadena de suministro de software que cualquier otro grupo, lo que significa que el Proyecto de Ley afecta directamente a cómo escribe, mantiene y lanza código.

1. Expectativas claras sobre la codificación segura: El Proyecto de Ley espera que los principios de seguridad por diseño se reflejen en su base de código. Esto significa revisiones de código regulares, validación de entradas, configuraciones predeterminadas seguras y patrones predecibles y seguros en todos los servicios.

2. Plazos de remediación de vulnerabilidades obligatorios: Los días de solucionar los problemas de seguridad «cuando el tiempo lo permite» han terminado. Se espera que parchees las vulnerabilidades dentro de plazos definidos y que demuestres que se cumplen estos plazos.

3. Mayor responsabilidad en el seguimiento de los riesgos de las dependencias: Las aplicaciones modernas dependen en gran medida de las bibliotecas de código abierto. Ahora eres responsable de comprender la postura de seguridad de esas dependencias, no solo del código que escribes tú mismo.

4. Necesidad de concienciación sobre SBOM: Las listas de materiales de software (SBOM) se están convirtiendo en un requisito de cumplimiento. Necesitas saber qué hay en tu base de código, incluidas las dependencias transitivas, y mantener ese inventario preciso.

5. Codificación basada en evidencia e higiene de commits: Tu trabajo debe ser rastreable. Esto incluye historiales de commits limpios, cambios documentados y una justificación clara para las decisiones relacionadas con la seguridad. Si un auditor revisa tu repositorio, debería poder entender cómo se gestionaron las vulnerabilidades y por qué se realizaron ciertos cambios.

Qué significa para los equipos de seguridad

Para los equipos de seguridad, la Ley eleva las expectativas de una supervisión consultiva a una rendición de cuentas obligatoria. El cumplimiento se convierte en un flujo de trabajo continuo en lugar de un ejercicio anual.

1. Expectativas de cumplimiento continuo: Los equipos de seguridad deben mantener una visibilidad actualizada en todos los sistemas, repositorios, dependencias e infraestructura. Los controles deben operar de forma continua y no solo durante los ciclos de auditoría.

2. Mayor presión para flujos de trabajo automatizados de vulnerabilidades: El escaneo manual no es suficiente. Necesitará pipelines automatizados que detecten problemas, los prioricen, notifiquen a las personas adecuadas y realicen un seguimiento de la remediación hasta su finalización.

3. Estructuras de informes obligatorias: Se espera que mantenga un proceso claro de gestión de vulnerabilidades, promueva el intercambio de información entre equipos y genere documentación que pueda entregarse a los reguladores si se solicita.

4. La carga de probar medidas de seguridad razonables: Ya no es suficiente decir que se tiene un proceso. Debe mostrar métricas, cronogramas, historiales de tickets, registros, SBOMs y pistas de auditoría que demuestren una seguridad operativa real.

5. Mayor colaboración con los equipos de ingeniería: Los controles de seguridad ahora influyen en los pipelines de entrega y la velocidad de ingeniería. La Ley fomenta una mayor alineación entre DevOps, la ingeniería de plataformas y las funciones de seguridad.

6. La postura de seguridad se convierte en un asunto regulatorio: La seguridad ya no es una mejor práctica. Según la Ley, la resiliencia y el desarrollo seguro son expectativas legales. Las decisiones que antes eran internas ahora tienen consecuencias regulatorias.

Proyecto de Ley de Ciberseguridad y Resiliencia del Reino Unido vs. la Ley de Ciberresiliencia de la UE (CRA)

Muchas organizaciones asumen que el Proyecto de Ley de Ciberseguridad y Resiliencia del Reino Unido es solo un homólogo regional de la Ley de Ciberresiliencia de la UE.

Ambos tienen como objetivo reforzar la seguridad de los productos y servicios digitales, pero regulan responsabilidades diferentes. Confundir ambos puede llevar a los equipos a aplicar controles incorrectos, generar informes erróneos o confiar en pruebas que no satisfacen ninguno de los regímenes.

Qué abarca la Ley de Ciberresiliencia de la UE

La CRA de la UE se centra en productos con elementos digitales y se aplica en todo el mercado único de la UE. Se enfoca en fabricantes, importadores y distribuidores, asegurando que los productos cumplan con las mismas expectativas de seguridad antes y después de su lanzamiento.

1. Seguridad desde el diseño y seguridad por defecto: Los fabricantes deben construir productos que sean seguros de fábrica, sin requerir experiencia del usuario.

2. Obligaciones de evaluación de riesgos: Los productos deben someterse a evaluaciones de riesgo estructuradas antes de ser introducidos en el mercado.

3. Procesos obligatorios de gestión de vulnerabilidades: La recepción de vulnerabilidades, la puntuación de riesgos y la remediación deben seguir procedimientos definidos.

4. Obligaciones de monitorización post-comercialización: Los fabricantes deben monitorizar la seguridad del producto después de su lanzamiento y seguir abordando las vulnerabilidades durante todo el ciclo de vida del producto.

Dónde se solapan el Proyecto de Ley de Ciberseguridad y Resiliencia del Reino Unido y la Ley de Ciberresiliencia de la UE

Ambos marcos comparten principios similares, aunque los aplican de manera diferente.

- Requisitos de desarrollo seguro

- Gestión obligatoria de vulnerabilidades

- Transparencia en toda la cadena de suministro de software

- Monitorización de seguridad post-comercialización o post-despliegue

- Cumplimiento basado en documentación y pruebas

Por ejemplo, si una dependencia de terceros introduce una CVE crítica, ambos marcos esperan una visibilidad rápida, una corrección coordinada y una documentación verificable.

Diferencias Clave

Por qué cumplir la Ley de Ciberseguridad y Resiliencia del Reino Unido es difícil

Las expectativas de la Ley de Ciberseguridad y Resiliencia parecen sencillas sobre el papel. En la práctica, la mayoría de las organizaciones tienen dificultades porque sus entornos de ingeniería son complejos, evolucionan rápidamente y dependen en gran medida de componentes de terceros. Incluso los equipos maduros encuentran difícil mantener el cumplimiento continuo cuando cada commit, despliegue y actualización de dependencia introduce un nuevo riesgo.

A continuación se presentan las razones principales por las que estos requisitos son difíciles de cumplir en entornos reales:

- Las aplicaciones modernas dependen de vastas redes de bibliotecas de código abierto. La mayoría de los equipos no pueden rastrear la postura de seguridad de cada dependencia y dependencia transitiva sin automatización.

- La cobertura de seguridad a menudo se detiene en el escaneo de código. Las imágenes de contenedor, las definiciones de infraestructura y las cargas de trabajo en tiempo de ejecución no se monitorean con la misma precisión, lo que crea puntos ciegos.

- Los equipos utilizan diferentes escáneres que producen niveles de gravedad conflictivos y orientación inconsistente. Esto ralentiza la remediación y hace que la priorización no sea fiable.

- Las hojas de cálculo de auditoría y las listas de verificación periódicas no pueden seguir el ritmo de los cambios diarios en el código, las actualizaciones de dependencias y las nuevas vulnerabilidades publicadas cada semana.

- Los equipos deben demostrar no solo que las vulnerabilidades fueron corregidas, sino también cuándo fueron reportadas, quién respondió, cuánto tiempo tomó la remediación y qué decisiones se tomaron. La mayoría de las organizaciones carecen de esta documentación.

- Las elecciones arquitectónicas, los patrones de codificación y las decisiones de configuración necesitan estar respaldados por una justificación rastreable. Sin documentación estructurada, esto se vuelve difícil de presentar durante las revisiones de cumplimiento.

- Los hallazgos a menudo residen en una herramienta mientras que los tickets viven en otra. Esto hace que sea difícil verificar que los problemas fueron clasificados, priorizados, asignados y resueltos a tiempo.

Estos desafíos explican por qué las organizaciones necesitan una forma unificada de monitorizar el riesgo, coordinar la remediación y producir evidencia automáticamente. Este es también el punto natural donde Aikido Security se vuelve relevante como motor central de visibilidad y cumplimiento.

Cómo Aikido le permite cumplir con los requisitos de la Ley de Ciberseguridad y Resiliencia del Reino Unido

Para cumplir con los requisitos de la Ley de Ciberseguridad y Resiliencia, las organizaciones necesitan más que escaneos periódicos o herramientas de seguridad aisladas. Necesitan una plataforma que les ofrezca las mejores herramientas para una visibilidad continua, una puntuación de riesgo consistente y pruebas que puedan entregar a los reguladores sin tener que rebuscar en hojas de cálculo. Aikido Security encaja en este espacio al proporcionar un punto de control central para los equipos de ingeniería modernos.

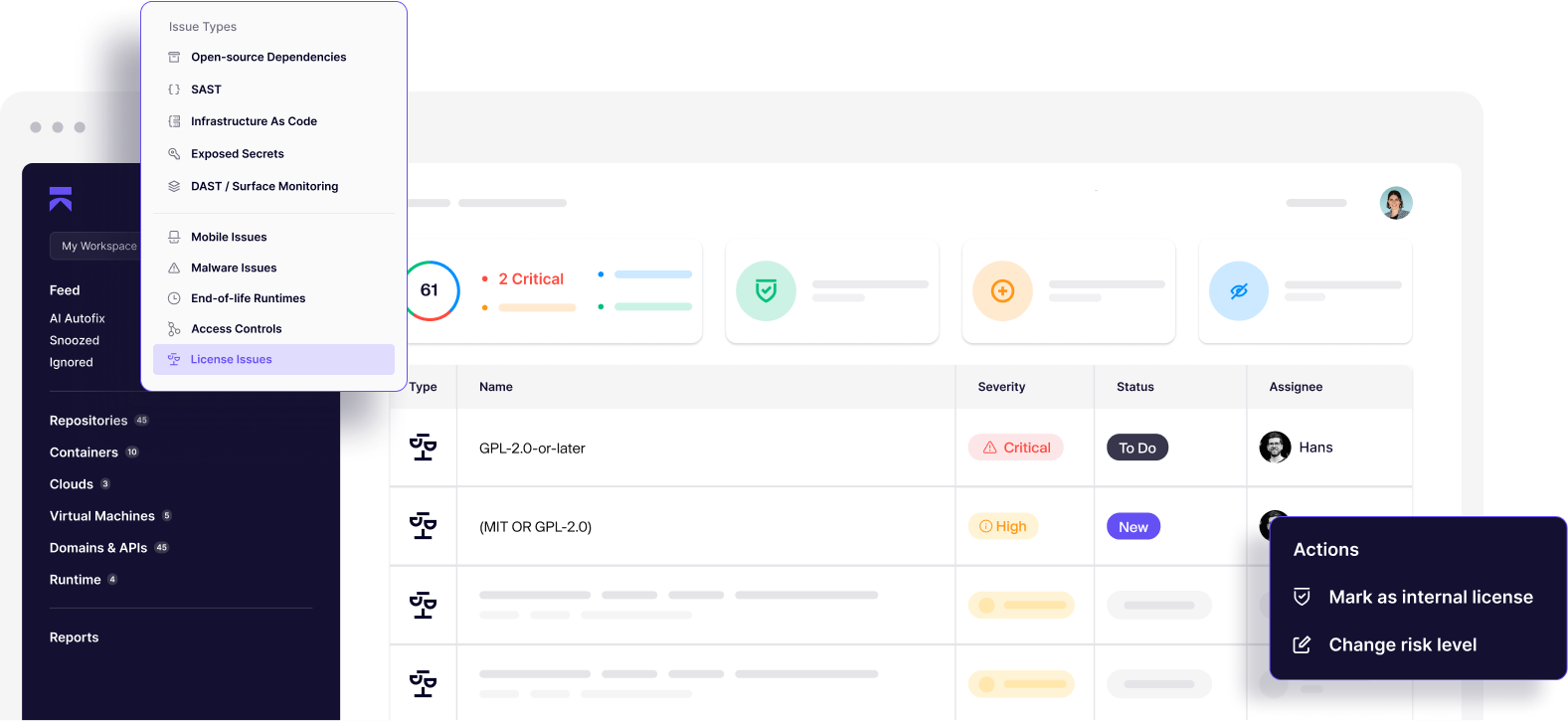

Aikido es una plataforma de seguridad nativa de la nube que reúne todas sus señales de seguridad en un solo lugar. Proporciona visibilidad en sus bases de código, dependencias de código abierto, plantillas de infraestructura como código, imágenes de contenedores, secretos y pipelines de integración continua.

En lugar de obligar a los equipos a gestionar escáneres separados, Aikido correlaciona las vulnerabilidades en estas capas, destaca lo que es realmente explotable y elimina el ruido que ralentiza la remediación.

Aunque Aikido puede ayudar a satisfacer un gran número de requisitos, hay otros que deberían cumplirse con otros proveedores, como los informes de incidentes y las expectativas de resiliencia operativa continua.

A continuación, se detalla cómo Aikido te ayuda a cumplir las obligaciones principales de la Ley de Ciberseguridad y Resiliencia del Reino Unido.

1. Requisito: Prácticas de seguridad desde el diseño

El problema: Se espera que diseñe software seguro desde la primera línea de código. Esto implica identificar configuraciones inseguras de forma temprana, reducir el riesgo de dependencias y asegurar que los desarrolladores no se vean abrumados por hallazgos irrelevantes.

Cómo lo resuelve Aikido

- Realiza escaneos continuos de sus bases de código, dependencias y configuraciones de infraestructura.

- Aplica ámbitos de escaneo seguros por defecto para que no se pasen por alto áreas críticas.

- Correlaciona problemas de múltiples fuentes para reducir el ruido para los desarrolladores y destacar el riesgo real.

- Aplica flujos de trabajo seguros en los pipelines de CI/CD para que las vulnerabilidades no puedan pasar a producción de forma silenciosa.

2. Requisito: Transparencia de SBOM e Inventario de Software Preciso

El problema: Debe mantener una lista de materiales de software precisa y actualizada. El seguimiento manual se interrumpe instantáneamente cuando se añaden nuevas dependencias o las librerías transitivas cambian.

Cómo lo resuelve Aikido

- Generar un SBOM en un clic

- Construye un SBOM completo para cada repositorio a través del Aikido’s SBOM Generator para una clara visibilidad de las dependencias.

- Proporciona visibilidad completa de las librerías directas y transitivas.

- Le notifica cuando los componentes de la SBOM reciben nuevas CVEs.

- Permite exportar SBOMs para auditores o revisiones internas con una única acción.

3. Requisito: Proceso Obligatorio de Gestión de Vulnerabilidades

El problema: El proyecto de ley espera que detecte vulnerabilidades, las priorice, asigne la responsabilidad y demuestre que cumplió con los plazos de remediación. Las herramientas fragmentadas hacen que esto sea casi imposible sin automatización.

Cómo lo resuelve Aikido

- Detecta vulnerabilidades en repositorios, imágenes de contenedor y registros.

- Prioriza los hallazgos utilizando datos de explotabilidad, CVSS e inteligencia de amenazas para que los equipos se centren en lo que realmente importa.

- Automatiza los flujos de trabajo de remediación mediante la integración con Jira o Slack.

- Registra cada acción con su correspondiente marca de tiempo, creando un rastro de evidencia claro para los auditores.

- Documenta automáticamente los plazos de remediación, apoyando las expectativas de los reguladores.

4. Requisito: Garantía de Seguridad de la Cadena de Suministro

El problema: La mayoría de las organizaciones dependen en gran medida de paquetes upstream y dependencias de terceros. Usted sigue siendo responsable de los riesgos introducidos por estos componentes, incluso si no los creó.

Cómo lo resuelve Aikido

- Identifica y analiza las intrusiones de malware de forma temprana, a menudo antes de que se propaguen. Aikido es el primero en detectar comportamientos de paquetes maliciosos, lanzamientos comprometidos o cambios sospechosos en las dependencias que podrían tener un impacto devastador en su cadena de suministro.

- Evalúa el riesgo de las dependencias basándose en el historial de seguridad, los patrones de mantenimiento y la reputación del ecosistema.

- Detecta paquetes potencialmente maliciosos o intentos de typosquatting antes de que entren en su base de código.

- Marca las librerías abandonadas, obsoletas o comprometidas para que los equipos puedan reemplazarlas antes de que expongan las cargas de trabajo de producción.

- Proporciona trazabilidad de extremo a extremo, lo que le permite mostrar exactamente de dónde proviene una dependencia, qué servicios afecta y cómo se subsanó durante los controles de cumplimiento.

5. Requisito: Garantía basada en evidencias para los reguladores del Reino Unido

El problema: No basta con afirmar que se tienen buenas prácticas de seguridad. Debe demostrarlo a través de evidencia estructurada, registros históricos e informes de riesgo transparentes.

Cómo lo resuelve Aikido

- Produce informes automatizados, listos para el cumplimiento, que mapean los hallazgos a las expectativas regulatorias.

- Muestra cronogramas históricos de vulnerabilidades que demuestran una gestión de riesgos a largo plazo.

- Documenta la actividad de subsanación para que los auditores puedan entender qué cambió y por qué.

- Proporciona una visión clara de las medidas de seguridad razonables adoptadas en toda su organización.

- Agrega información de riesgo en vistas amigables para la dirección que ayudan a los equipos ejecutivos a cumplir con sus obligaciones de rendición de cuentas.

Más allá de ISO27001, SOC2, NIS2 y CIS: Lo que añade el Proyecto de Ley de Ciberseguridad y Resiliencia del Reino Unido

La mayoría de las organizaciones ya mantienen el cumplimiento con marcos establecidos como ISO 27001, SOC2, benchmarks CIS, NIS2 o PCI. Estos marcos se centran en la gestión de la seguridad organizacional. Definen cómo debe gestionar el riesgo, documentar políticas, controlar el acceso, monitorizar eventos y responder a incidentes.

Aikido ya soporta estos estándares:

- Cumplimiento ISO 27001:2022

- Cumplimiento SOC2

- Cumplimiento del Top 10 OWASP

- Cumplimiento CIS

- Cumplimiento NIS2

- Cumplimiento NIST 800-53

- Cumplimiento PCI

- Cumplimiento HIPAA

- Cumplimiento DORA

- HITRUST

- Cumplimiento LVL3

- Cumplimiento ENS

- GDPR

El Proyecto de Ley de Ciberseguridad y Resiliencia del Reino Unido introduce un tipo diferente de requisito. Va más allá de los controles organizativos y establece expectativas estrictas sobre la seguridad del software y los servicios que desarrolla y opera. Exige un desarrollo seguro desde el diseño, configuraciones predeterminadas seguras, transparencia verificable de la SBOM, gestión continua de vulnerabilidades, garantía de la cadena de suministro y evidencia de los plazos de remediación. Estas obligaciones se aplican directamente a sus prácticas de ingeniería, pipelines de CI, bases de código, dependencias, contenedores, activos en la nube y flujos de trabajo operativos.

Esto crea una nueva brecha: puede cumplir con ISO 27001 o SOC2 y aun así no cumplir con los requisitos del Proyecto de Ley del Reino Unido si su producto se envía con vulnerabilidades explotables, librerías obsoletas, controles débiles en la cadena de suministro o flujos de remediación no documentados. Los marcos tradicionales no cubren estas áreas con suficiente profundidad.

Aikido ayuda a cerrar esta brecha al proporcionar los controles técnicos, la automatización y la visibilidad en tiempo real necesarios para satisfacer las obligaciones a nivel de producto y servicio del proyecto de ley.

Aikido Security: Su Camino hacia un Cumplimiento Continuo y Confiable

El Proyecto de Ley de Ciberseguridad y Resiliencia del Reino Unido marca un cambio claro en cómo se espera que las organizaciones aborden la seguridad. Es aplicable, no consultivo, y requiere que los equipos demuestren resiliencia con pruebas, no con intenciones. La Ley de Ciberresiliencia de la UE se sitúa junto a ella con diferentes alcances y responsabilidades, lo que significa que las organizaciones que operan en diferentes regiones necesitan un enfoque matizado que respete ambos marcos en lugar de tratarlos como intercambiables.

Aikido le proporciona la base operativa para cumplir estas expectativas. Obtiene visibilidad continua en su código, dependencias, infraestructura y pipelines. Recibe una puntuación de riesgo consistente, flujos de trabajo de remediación automatizada y registros de auditoría en los que los reguladores pueden confiar. El cumplimiento se convierte en algo que mantiene a diario, en lugar de un estresante punto de control anual.

Con el nivel adecuado de automatización y el nivel adecuado de observabilidad, reduce el riesgo, mejora la velocidad de entrega y elimina la incertidumbre que rodea la preparación regulatoria típica. Aikido le ayuda a convertir requisitos complejos en procesos gestionables y repetibles que escalan con sus equipos de ingeniería.

Si desea un cumplimiento que se mantenga al día con el Proyecto de Ley del Reino Unido, se alinee con las expectativas de la Ley de Ciberresiliencia de la UE y se integre de forma natural en su flujo de trabajo de desarrollo, empiece hoy mismo con Aikido Security.

También le podría interesar:

- ¿Por qué las empresas europeas eligen a Aikido como su socio de ciberseguridad? Empresas de la UE y sus opciones de ciberseguridad

- Cómo Aikido y Deloitte están llevando la seguridad centrada en el desarrollador a la empresa — Aikido y Deloitte se asocian para mejorar la experiencia del desarrollador y la seguridad empresarial

- Cumplir con la Ley de Ciberresiliencia (CRA) utilizando Aikido Security — Cumpla con la Ley de Ciberresiliencia de la UE con Aikido Security