Introducción

En la seguridad de aplicaciones moderna, los líderes deben abordar tanto las vulnerabilidades del código como los riesgos de código abierto. Checkmarx y Black Duck son herramientas populares que abordan estas áreas: Checkmarx es conocido por las Pruebas de seguridad de aplicaciones estáticas (SAST) en el código fuente, mientras que Black Duck se centra en la seguridad de dependencias de código abierto y contenedores a través del análisis de composición de software (SCA). Compararlas resalta las brechas de cobertura y ayuda a informar una estrategia de seguridad más holística.

TL;DR

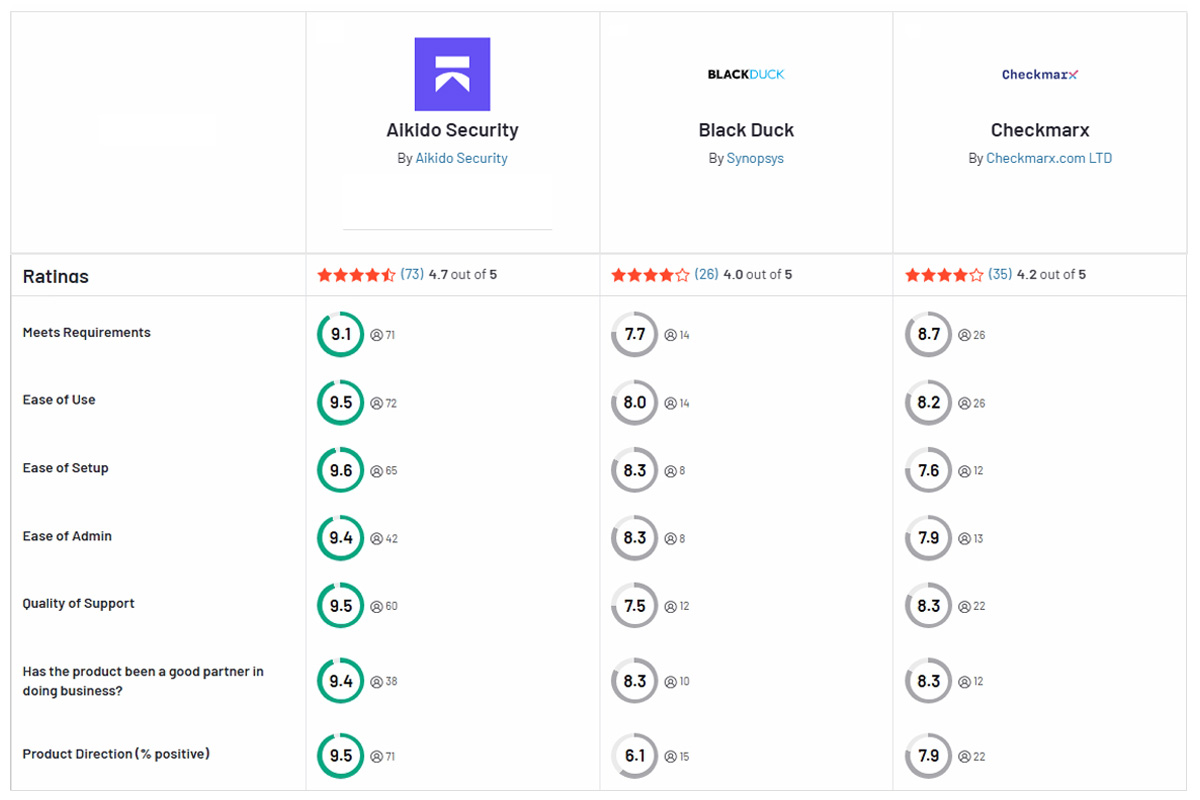

En resumen: Checkmarx y Black Duck destacan cada uno en su capa (código personalizado vs. código abierto), pero dejan puntos ciegos. Aikido Security combina las fortalezas de SAST y SCA en una única plataforma, cubriendo código, componentes de código abierto y contenedores, con muchos menos falsos positivos e integraciones más fluidas. El resultado es una protección más amplia con menos ruido y complejidad. Para los líderes de seguridad de software, Aikido ofrece una alternativa más completa y eficiente.

Resumen de cada herramienta

- Checkmarx: Una herramienta SAST líder diseñada para escanear código fuente propietario en busca de fallos de seguridad. Es compatible con una amplia gama de lenguajes de programación y utiliza análisis estático para detectar problemas (como fallos de inyección SQL o XSS) antes de que se ejecute el código. Checkmarx enfatiza un enfoque centrado en el desarrollador, integrándose en los pipelines de desarrollo y los IDE para proporcionar retroalimentación temprana sobre las vulnerabilidades.

- Black Duck: Una solución SCA de primer nivel centrada en la seguridad de código abierto y contenedores. Identifica todas las bibliotecas, frameworks y componentes de OS de código abierto en sus aplicaciones (o imágenes de contenedores) y señala vulnerabilidades conocidas o riesgos de licencia. Black Duck destaca en la generación de una lista de materiales de software completa y en la aplicación de políticas de código abierto, aunque no analiza su código personalizado en busca de nuevas debilidades.

Comparación de funcionalidades

Capacidades de escaneo de seguridad

- Checkmarx (SAST): Realiza un análisis estático profundo del código propietario para encontrar vulnerabilidades en el código fuente de la aplicación. Puede detectar problemas de código como fallos de inyección, configuraciones inseguras y secretos codificados sin ejecutar el programa. El motor de Checkmarx cubre docenas de lenguajes y realiza análisis de flujo de datos y taint analysis para rastrear rutas explotables en el código. Sin embargo, por sí mismo, Checkmarx se centra en el código personalizado y no escanea inherentemente las bibliotecas de código abierto en busca de CVE conocidos (su modelo heredado requería emparejarse con una herramienta SCA separada). Esto significa que si confía solo en Checkmarx, los riesgos de dependencias de terceros podrían pasar desapercibidos.

- Black Duck (SCA): Realiza un escaneo de código abierto exhaustivo en lugar de un análisis de código. Inventaría todos los componentes de terceros (por ejemplo, bibliotecas, frameworks, paquetes de OS) en su base de código o contenedor, y luego los coteja con una vasta base de datos de vulnerabilidades e índice de licencias. Black Duck puede generar un SBOM y señalar vulnerabilidades conocidas (CVE) en las dependencias, e incluso escanea las capas de imágenes de contenedores en busca de paquetes obsoletos o riesgosos. Su fuerte es la gestión de riesgos de código abierto, incluido el cumplimiento de licencias (por ejemplo, señalando licencias GPL o inaceptables) y alertas de vulnerabilidad. La contrapartida es que Black Duck no examina la lógica de su código fuente propietario; no encontrará un error de seguridad en su algoritmo o configuración personalizada a menos que esté vinculado a un componente vulnerable conocido. En la práctica, muchas organizaciones utilizan ambas: Checkmarx para detectar fallos de codificación y Black Duck para cubrir exposiciones de código abierto. (Cabe destacar que Aikido combina ambos enfoques, realizando análisis estático de código y comprobaciones de dependencias/contenedores en un único escaneo unificado).

Integración y compatibilidad CI/CD

- Checkmarx: Ofrece una sólida integración en todo el ciclo de vida del desarrollo. Proporciona plugins para los principales IDE (VS Code, IntelliJ, Visual Studio, etc.) para que los desarrolladores puedan escanear código y ver los resultados en su editor. En CI/CD, Checkmarx se integra con plataformas como GitHub, GitLab, Azure DevOps y Jenkins; puede configurar escaneos en cada pull request o compilación, con la capacidad de interrumpir la compilación si se encuentran problemas graves. Este enfoque shift-left detecta los problemas de forma temprana. Checkmarx puede ejecutarse on-premises o como un servicio en la nube (la plataforma SaaS Checkmarx One), lo que ofrece flexibilidad en la implementación. El panel de control unificado en Checkmarx One agrega los resultados de SAST (y, si está licenciado, SCA) en un solo lugar. En general, la integración es un punto fuerte: las comprobaciones de seguridad se pueden automatizar en los pipelines y se pueden integrar en los flujos de trabajo de los desarrolladores con un soporte de herramientas relativamente profundo.

- Black Duck: Se integra principalmente a nivel de CI/CD y repositorio para escanear artefactos y compilaciones. Los desarrolladores generalmente no ejecutan escaneos de Black Duck dentro de su IDE; en su lugar, los equipos utilizan la CLI Synopsys Detect o plugins para activar escaneos durante los pipelines de compilación o lanzamiento. Por ejemplo, un pipeline de Jenkins podría invocar a Black Duck para escanear una aplicación o imagen de contenedor compilada, y luego fallar la compilación si se detecta alguna vulnerabilidad de alta gravedad o violación de política. Black Duck envía los resultados a un portal centralizado (Black Duck Hub) donde los equipos de seguridad o cumplimiento revisan y clasifican los hallazgos. Admite la integración con sistemas de seguimiento de incidencias (como Jira) para crear tickets para los desarrolladores, e incluso puede abrir pull requests para actualizar bibliotecas vulnerables. Implementación: Black Duck a menudo se ejecuta on-premises como un servidor (o clúster) que almacena sus BOM de proyecto y datos de vulnerabilidad. Existe una opción SaaS gestionada, pero muchas empresas lo alojan ellas mismas por razones de cumplimiento. Esto significa que la integración implica configurar esa infraestructura y conectar sus pipelines de CI a ella. En resumen, Black Duck encaja en DevOps al añadir un paso de auditoría post-compilación; es eficaz para la gobernanza, pero no está tan estrechamente integrado en el proceso de codificación en tiempo real como las integraciones IDE de Checkmarx.

Precisión y Rendimiento

- Checkmarx: La herramienta realiza un análisis estático exhaustivo, que puede ser computacionalmente intensivo. Escanear una base de código grande puede llevar de minutos a horas, especialmente en las ejecuciones iniciales. Checkmarx lo mitiga con escaneo incremental (analizando solo el código nuevo o modificado en ejecuciones posteriores) para mejorar la velocidad en los escaneos de integración continuos. En términos de precisión, Checkmarx es conocido por señalar un alto volumen de posibles problemas de forma predeterminada, algunos críticos, otros informativos. Esta exhaustividad significa que a menudo descubre vulnerabilidades, pero también resulta en falsos positivos (código benigno marcado como riesgoso) o advertencias de baja prioridad que pueden abrumar a los desarrolladores. De hecho, los usuarios antiguos de Checkmarx a veces bromean diciendo que puede ser un “generador de falsos positivos”, señalando casos en los que solo ~1% de los problemas reportados resultan ser problemas reales. Con la personalización, por ejemplo, ajustando reglas o marcando ciertos patrones como no explotables, los equipos pueden mejorar enormemente la relación señal/ruido. El motor de reglas de Checkmarx permite ajustes finos, y sus versiones más recientes utilizan un análisis más contextual para reducir el ruido. Aun así, la curva de aprendizaje inicial para separar el grano de la paja no es trivial. En cuanto al rendimiento, para una base de código de tamaño medio integrada en CI, Checkmarx suele completar un escaneo en un tiempo razonable (unos pocos minutos), pero los proyectos monolíticos muy grandes pueden necesitar una configuración cuidadosa (o segmentación) para evitar ralentizar el pipeline. La precisión frente a los verdaderos positivos se considera fuerte (encuentra una amplia gama de problemas), pero espere invertir esfuerzo en clasificar los resultados para filtrar las alarmas triviales o falsas.

- Black Duck: La precisión de Black Duck significa identificar correctamente los componentes vulnerables conocidos. En ese sentido, aprovecha una extensa base de conocimientos sobre vulnerabilidades y, por lo general, tiene pocos falsos positivos; si Black Duck dice que una versión de biblioteca tiene CVE, suele ser una afirmación fáctica. El desafío es más sobre la relevancia: no todas las vulnerabilidades en una dependencia son explotables o de alto impacto para su aplicación. Por defecto, Black Duck listará todos los problemas conocidos, lo que puede ser una lista larga para una aplicación grande con muchas dependencias. A diferencia de algunas herramientas SCA más nuevas, no analiza en profundidad si su código realmente llama a la función vulnerable (excepto en casos limitados como un análisis de “ruta explotable” en Java). Por lo tanto, podría ver alertas para una vulnerabilidad de biblioteca que existe en una parte del código que nunca usa en producción, técnicamente un verdadero positivo, pero no un riesgo real. Esto puede generar ruido, lo que requiere que los equipos de seguridad prioricen manualmente qué vulnerabilidades son críticas. Black Duck ofrece funciones de política para ignorar automáticamente o eximir ciertos hallazgos (por ejemplo, ignorar dependencias de desarrollo/prueba o vulnerabilidades por debajo de cierta gravedad).

Rendimiento: El escaneo con Black Duck implica analizar manifiestos de dependencias o realizar un escaneo binario completo (para contenedores o aplicaciones compiladas). Este proceso, especialmente el primer escaneo completo de un proyecto, puede consumir mucho tiempo. Los usuarios han señalado que Black Duck “no es la herramienta más ligera para escaneos rápidos”; un escaneo exhaustivo de los componentes de código abierto de una base de código grande puede llevar muchos minutos, ya que construye el BOM y verifica cada componente. El escaneo de imágenes de contenedores (capa por capa) es igualmente intensivo. En CI/CD, esto puede ralentizar los pipelines de compilación si no se configura para ejecutarse en paralelo o de forma asíncrona. Ha habido mejoras a lo largo de los años, pero algunos usuarios aún desean un escaneo más rápido y una interfaz de usuario más receptiva mientras se cargan los resultados. En resumen, los datos de vulnerabilidad de Black Duck son fiables, pero el gran volumen de hallazgos y la duración del escaneo significan que necesita un proceso establecido para manejar la salida de manera eficiente. Es exhaustivo y de nivel empresarial, pero no ligero.

Cobertura y Alcance

- Checkmarx: Una de las fortalezas de Checkmarx es su amplia compatibilidad con lenguajes. Puede escanear código escrito en docenas de lenguajes y frameworks, desde Java, C# y JavaScript/TypeScript, hasta Python, C/C++, PHP, Ruby, Go y más. Esto lo hace adecuado para organizaciones con stacks políglotas (no necesita una herramienta SAST separada para cada lenguaje). Checkmarx cubre aplicaciones web, microservicios, código de aplicaciones móviles (por ejemplo, Swift para iOS, Kotlin para Android, si el código fuente está disponible), e incluso verifica plantillas de infraestructura como código en busca de configuraciones de seguridad incorrectas. Sus módulos de plataforma más recientes se extienden a las pruebas de seguridad de API y al escaneo IaC, con el objetivo de ofrecer una cobertura más holística de los riesgos del código más allá del código fuente de la aplicación. Sin embargo, el alcance de Checkmarx es esencialmente el código que usted escribe. Encuentra vulnerabilidades en la lógica y configuración de aplicaciones propietarias. Para componentes de terceros, Checkmarx introdujo sus propias capacidades SCA (como parte de Checkmarx One), pero tradicionalmente este no era su enfoque principal. Las organizaciones que dependen únicamente de Checkmarx para el riesgo de código abierto podrían encontrar su base de datos SCA menos madura en comparación con la de Black Duck, o podrían haber tenido que integrar otra herramienta. En términos de cobertura SDLC, Checkmarx se utiliza predominantemente en las fases de desarrollo y pruebas; es una herramienta de “shift-left” para detectar problemas antes de la producción. No monitoriza, por ejemplo, aplicaciones en ejecución en producción (ese es el dominio de las herramientas de tiempo de ejecución), y no escanea de forma nativa binarios compilados o imágenes de contenedores en busca de problemas de paquetes de OS. Por lo tanto, su cobertura es amplia en código fuente y artefactos de fase temprana, pero no en artefactos binarios o de tiempo de ejecución.

- Black Duck: El alcance de Black Duck es agnóstico al lenguaje de programación; se preocupa por qué componentes de código abierto o de terceros están presentes, ya sea que provengan de un Maven pom.xml, un NPM package.json, un Python requirements.txt, una imagen base de contenedor o incluso un JAR binario incluido. Enumerará los componentes y encontrará sus vulnerabilidades conocidas independientemente de cómo se incorporen. Esto significa que Black Duck puede cubrir prácticamente cualquier entorno: aplicaciones empresariales en Java/.NET, proyectos front-end en JavaScript, proyectos C/C++ que utilizan bibliotecas de código abierto, aplicaciones móviles (escaneará las dependencias de Gradle/Maven o CocoaPods, por ejemplo), e imágenes de contenedores (escaneando paquetes y bibliotecas de Linux en su interior). Además, Black Duck es bien conocido por su cobertura de cumplimiento de licencias. No solo señala problemas de seguridad, sino que también rastrea las obligaciones de licencias de código abierto (por ejemplo, si está utilizando una biblioteca bajo GPL o AGPL, Black Duck le alertará para que los equipos legales puedan revisarla). Esto va más allá de lo que hacen Checkmarx o muchas herramientas de seguridad puras. La base de conocimientos de Black Duck incluye información sobre riesgos legales, lo cual es importante para las organizaciones que necesitan evitar ciertas licencias o publicar atribuciones precisas. En términos de SDLC, Black Duck se utiliza a menudo durante la fase de compilación/lanzamiento o en la monitorización continua del software lanzado (por ejemplo, para alertar si un nuevo CVE afecta a un componente ya desplegado). No se limita solo al desarrollo: muchos lo utilizan para volver a escanear periódicamente las listas de materiales de software de producción en busca de vulnerabilidades recién divulgadas. Lo que no cubre: cualquier vulnerabilidad en el código personalizado que no esté en una base de datos de vulnerabilidades. Además, no cubre inherentemente los problemas de configuración (a menos que una configuración incorrecta introduzca un componente vulnerable conocido). Por ejemplo, Black Duck no le advertirá sobre un uso inseguro de criptografía en su código; eso es algo que SAST (Checkmarx) detectaría. Tampoco realiza pruebas dinámicas. Por lo tanto, su cobertura es amplia en código abierto, pero estrecha en enfoque (sin análisis de tiempo de ejecución o código personalizado). En la práctica, Black Duck es parte de una cadena de herramientas más grande: para una cobertura completa, los equipos lo combinan con SAST, DAST, etc., o eligen una solución todo en uno como Aikido que abarca estas áreas.

Experiencia del desarrollador

- Checkmarx: Se integra directamente en los flujos de trabajo de los desarrolladores con plugins IDE y comprobaciones de pull request, pero la abundancia de hallazgos puede abrumar a los equipos con falsos positivos. La formación de desarrolladores y el ajuste de reglas son necesarios para que sea eficaz.

- Black Duck: Utilizado principalmente por equipos de seguridad, Black Duck no ofrece la misma experiencia práctica para los desarrolladores. Proporciona informes de alto nivel y sugerencias de remediación, pero es posible que los desarrolladores no interactúen directamente con la herramienta de forma regular.

Precios y Mantenimiento

- Checkmarx: Ofrece precios a nivel empresarial, lo que puede resultar costoso para equipos más pequeños. El mantenimiento implica ajustar los escaneos, gestionar la infraestructura y actualizar las reglas.

- Black Duck: También es una solución premium con precios complejos, a menudo incluida con otras herramientas de Synopsys. Requiere el mantenimiento de un servidor local o un SaaS gestionado, y el coste puede ser prohibitivo para organizaciones más pequeñas.

Pros y contras de cada herramienta

Checkmarx – Ventajas y Desventajas

- Checkmarx – Puntos fuertes: Amplio soporte de lenguajes y frameworks para el análisis estático, capaz de encontrar vulnerabilidades de código complejas; rica integración con herramientas de desarrollo y CI/CD (plugins de IDE, verificaciones de PR) facilitando la seguridad shift-left; ofrece reglas personalizables e informes de cumplimiento detallados (Top 10 OWASP, PCI, etc.) adecuados para la gobernanza empresarial.

- Checkmarx – Inconvenientes: Tiende a reportar un alto volumen de problemas de forma predeterminada, incluyendo muchos falsos positivos que requieren ajuste; la configuración inicial y la personalización de reglas implican una curva de aprendizaje pronunciada para los equipos; la duración de los escaneos y los requisitos de infraestructura pueden ser exigentes en proyectos grandes; y la licencia es cara y está orientada a grandes empresas (sin una opción sencilla de pago por uso).

Black Duck – Ventajas y Desventajas

- Black Duck – Puntos fuertes: Seguimiento de vulnerabilidades de código abierto y contenedores de primera clase, con una extensa base de conocimientos sobre riesgos y licencias conocidos; capaz de producir SBOMs completos y aplicar políticas de código abierto (por ejemplo, cumplimiento de licencias, prohibiciones de versiones) en todas sus aplicaciones; se integra en los pipelines de compilación para detectar problemas antes del lanzamiento, y puede sugerir u orquestar automáticamente actualizaciones de dependencias, ahorrando esfuerzo manual.

- Black Duck - Inconvenientes: No analiza código fuente propietario, por lo que deja brechas de seguridad en el código personalizado a menos que se combine con SAST; puede abrumar a los equipos con largas listas de vulnerabilidades que necesitan priorización (sin filtrado contextual de explotabilidad por defecto); la solución es intensiva en recursos – desde el servidor local hasta los lentos tiempos de escaneo en imágenes grandes – y no es muy ágil para ciclos de desarrollo rápidos; la documentación y la interfaz de usuario, aunque completas, tienen fama de ser torpes o confusas para los recién llegados; y al igual que Checkmarx, tiene un precio elevado, que algunos críticos consideran demasiado alto en relación con su valor.

Aikido Security: La mejor alternativa

Aikido Security ofrece un enfoque moderno que aborda muchas de las deficiencias de Checkmarx y Black Duck. Proporciona una cobertura más amplia al unificar el análisis estático de código y el escaneo de código abierto/contenedores en una única plataforma, sin brechas entre SAST y SCA. Gracias al filtrado inteligente, Aikido genera menos falsos positivos (su filosofía de «cero ruido» solo muestra problemas procesables). La solución ofrece una experiencia de desarrollador más fluida, con escaneos rápidos, resultados en el IDE e incluso correcciones asistidas por IA, todo diseñado para adaptarse a los flujos de trabajo DevOps. Y lo que es importante para la dirección, Aikido utiliza un modelo de precios más sencillo (todo en uno, sin contratos de múltiples herramientas), lo que facilita su adopción y escalabilidad. En resumen, Aikido combina las fortalezas de Checkmarx y Black Duck —seguridad integral de código y dependencias— al tiempo que evita sus puntos débiles, emergiendo como una alternativa más eficaz para los programas de seguridad de software.

Inicia una prueba gratuita o solicita una demo para explorar la solución completa.