Ya sea que estés enseñando informática, ingeniería de software o ciberseguridad, Aikido equipa a tus estudiantes con herramientas de seguridad de nivel empresarial, sin coste alguno.

Aikido for Education lleva la misma plataforma en la que confían los equipos profesionales al aula, ayudando a los estudiantes a aprender haciendo. Los profesores pueden integrarla en sus cursos para dar a los estudiantes experiencia práctica con desafíos de seguridad del mundo real, sin añadir complejidad ni coste.

¿Tienes curiosidad por el “porqué” de este programa? Lee nuestra historia aquí → Por qué lanzamos Aikido for Education.

Por qué los profesores usan Aikido

Aikido ayuda a los profesores a dar vida a la teoría demostrando vulnerabilidades reales en lugar de diapositivas estáticas. Les permite diseñar tareas prácticas donde los estudiantes trabajan con código real, configuraciones de la nube y seguridad en tiempo de ejecución. También permite el seguimiento de los resultados de aprendizaje y el progreso, preparando a los estudiantes con experiencia práctica y lista para el empleo.

Para educadores

Paso 1 – Configura un espacio de trabajo y equipos

Empieza creando un espacio de trabajo y agrupando a los estudiantes en equipos, tal como lo hacen los equipos de seguridad en la industria. Por ejemplo, una clase de cincuenta se puede dividir en cinco equipos de diez o diez equipos de cinco. Conecta repositorios como aplicaciones de curso, bifurcaciones de proyectos de código abierto o repositorios de enseñanza dedicados para dar a los estudiantes un entorno de pruebas donde puedan descubrir y solucionar problemas.

Captura de pantalla: pantalla de registro con un solo clic que muestra cómo los profesores pueden crear una cuenta y conectar repositorios de forma segura con acceso de solo lectura.

Paso 2 – Invita a los estudiantes

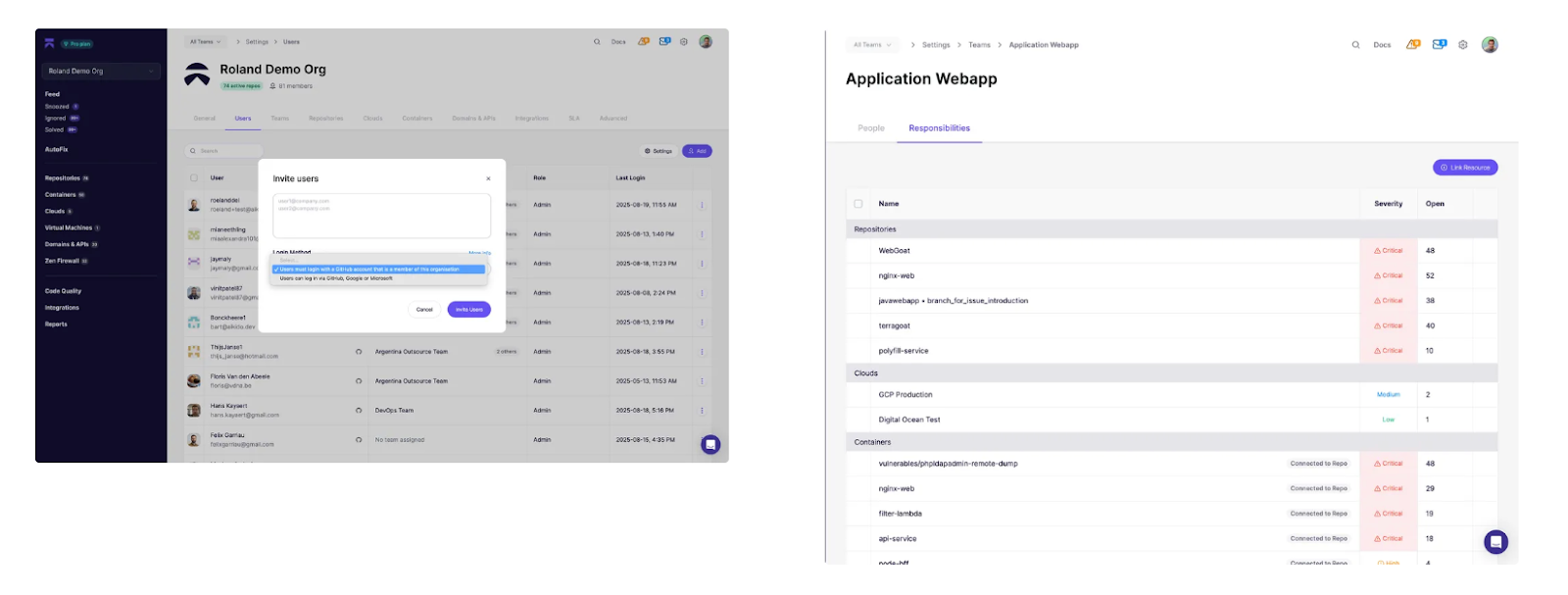

Invita a los estudiantes al espacio de trabajo y asigna roles que definen a qué pueden acceder. Esto les da experiencia con los controles de acceso y las prácticas de rendición de cuentas utilizadas en entornos profesionales, mientras se mantiene el aula organizada.

Captura de pantalla: flujo de invitación de usuarios que muestra cómo los profesores pueden asignar estudiantes a equipos y responsabilidades específicas en repositorios, nubes y contenedores.

Paso 3 – Ejecuta el primer escaneo

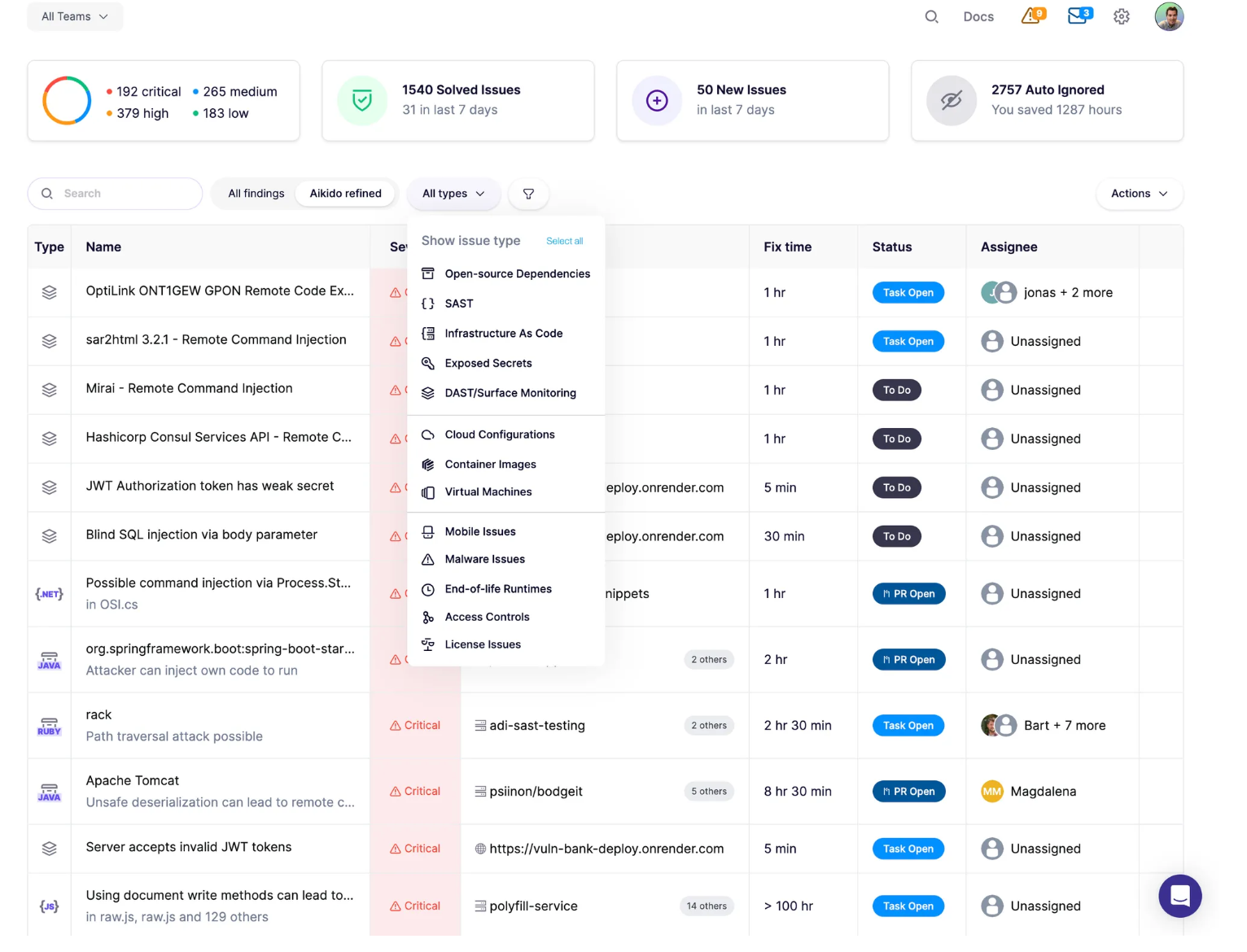

Una vez conectados los repositorios, Aikido los escanea automáticamente y rellena el feed principal en cuestión de minutos. Usa esto en clase para mostrar a los estudiantes un panel de seguridad profesional y repasar juntos las categorías de hallazgos, convirtiendo conceptos abstractos en resultados visibles.

Captura de pantalla: el feed principal de Aikido después del primer escaneo, mostrando una variedad de problemas en diferentes categorías con niveles de gravedad, estimaciones de tiempo de solución y filtros de estado.

Paso 4 – Explora las dependencias de código abierto

Las dependencias de código abierto forman la columna vertebral de la mayoría del software moderno, pero también introducen riesgos heredados. Los estudiantes aprenden cómo los CVE afectan a las cadenas de suministro y por qué es importante aplicar parches. Un ejercicio simple es asignar a cada equipo un paquete vulnerable, hacer que lo parcheen y volver a ejecutar el escaneo para confirmar la solución.

Captura de pantalla: dependencias de código abierto vulnerables resaltadas en el panel, con información detallada de CVE.

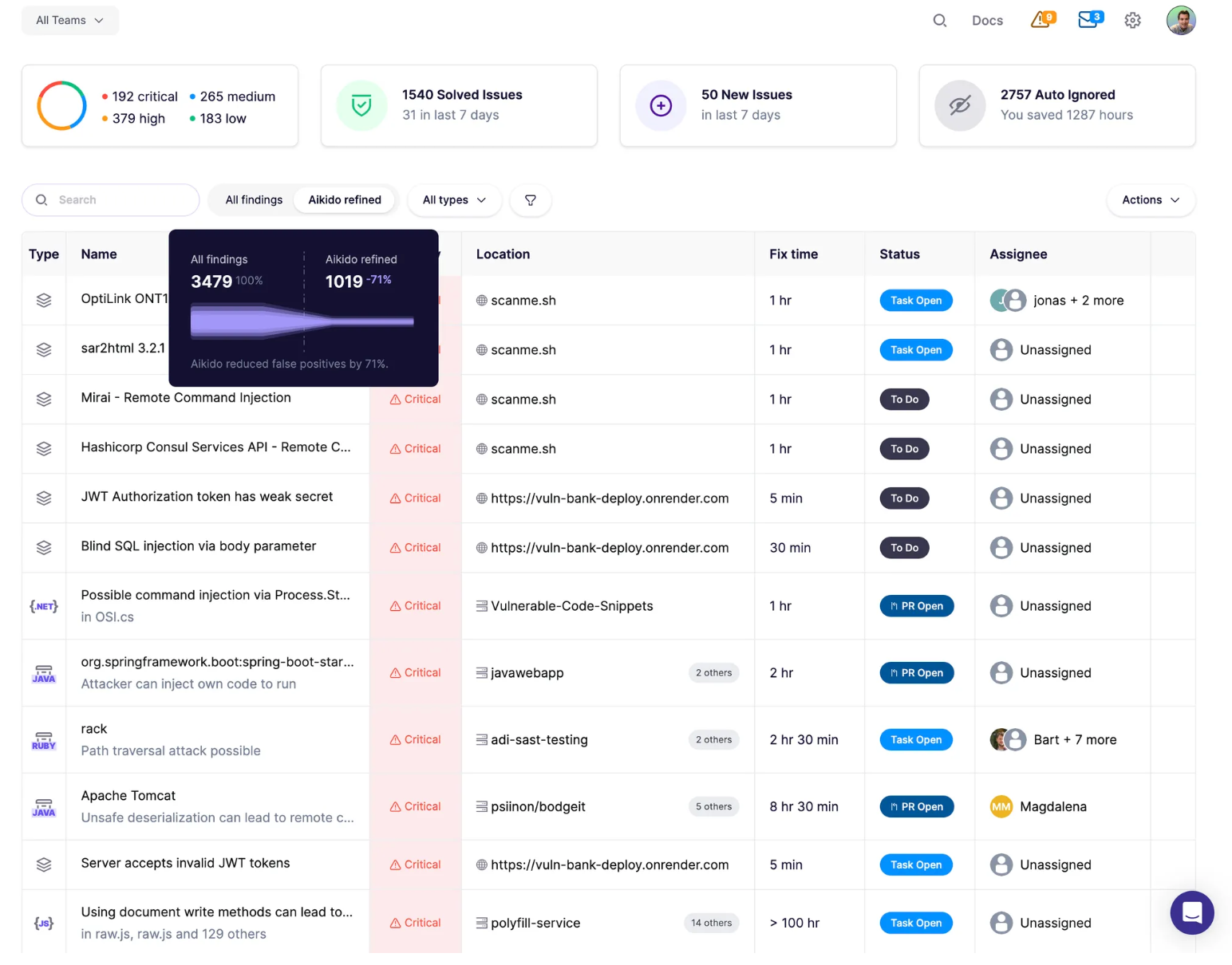

Reduce los falsos positivos

Las alertas de seguridad pueden ser abrumadoras, y muchas son falsos positivos. Los estudiantes aprenden a centrarse en problemas accionables comparando la vista “Todos los hallazgos” con los resultados de “Aikido Refined”.

Captura de pantalla: comparación entre todos los hallazgos y los resultados refinados de Aikido, mostrando cómo los falsos positivos se reducen en un 71% para destacar las vulnerabilidades accionables.

Análisis de alcanzabilidad

No todas las vulnerabilidades son explotables. Al revisar las rutas de dependencia, los estudiantes ven qué CVE son realmente alcanzables en su código y aprenden a priorizar las soluciones basándose en el riesgo real.

Captura de pantalla: gráfico de análisis de alcanzabilidad que muestra las cadenas de dependencia para CVE-2019-10746 y si el paquete vulnerable se utiliza realmente en producción.

Paso 5 – Analizar las configuraciones de la nube y el cumplimiento

Las configuraciones erróneas de la nube, como los buckets abiertos o los roles IAM excesivamente permisivos, se encuentran entre las causas más comunes de las brechas de seguridad. Los estudiantes aprenden cómo los errores técnicos se correlacionan directamente con marcos como SOC2, ISO 27001 y el Top 10 OWASP. Utilice un entorno de nube de demostración para mostrar las configuraciones erróneas y, a continuación, permita a los estudiantes corregir los problemas hasta que mejoren las puntuaciones de cumplimiento.

Captura de pantalla: resultados de configuraciones erróneas de la nube que muestran cuentas conectadas en AWS, Azure, GCP y DigitalOcean, con hallazgos detallados para un entorno de demostración de Azure que incluye el registro de seguridad deshabilitado y la guía de remediación.

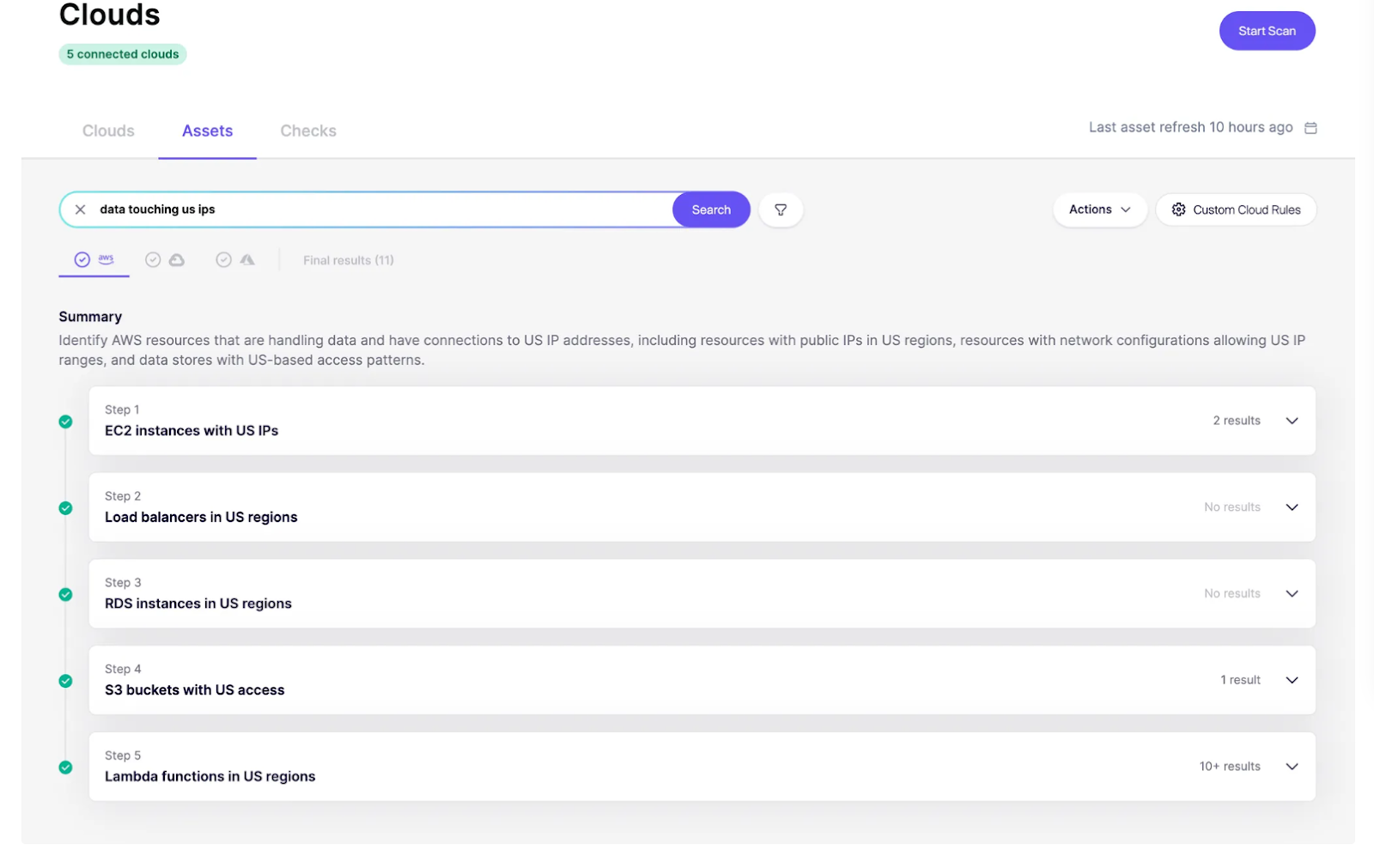

Grafo de activos + Búsqueda en la nube

Al poder ver cómo las configuraciones erróneas se conectan entre sí, los estudiantes pueden comprender mejor cómo una mayor visibilidad y contexto pueden ayudar a mitigar los riesgos. Aikido permite realizar consultas en lenguaje natural en todo el inventario de la nube para que los estudiantes puedan describir simplemente lo que quieren encontrar, y el sistema lo traduce en una serie de pasos lógicos. Por ejemplo, si un estudiante pregunta «muéstrame las instancias EC2 con acceso a buckets S3», Aikido traza las relaciones entre instancias, roles IAM, políticas de bucket y permisos, y luego presenta los resultados paso a paso.

Captura de pantalla: resultados de la búsqueda en la nube que muestran la consulta en lenguaje natural «datos que tocan IPs de EE. UU.» traducida en comprobaciones paso a paso en instancias EC2, balanceadores de carga, bases de datos RDS, buckets S3 y funciones Lambda.

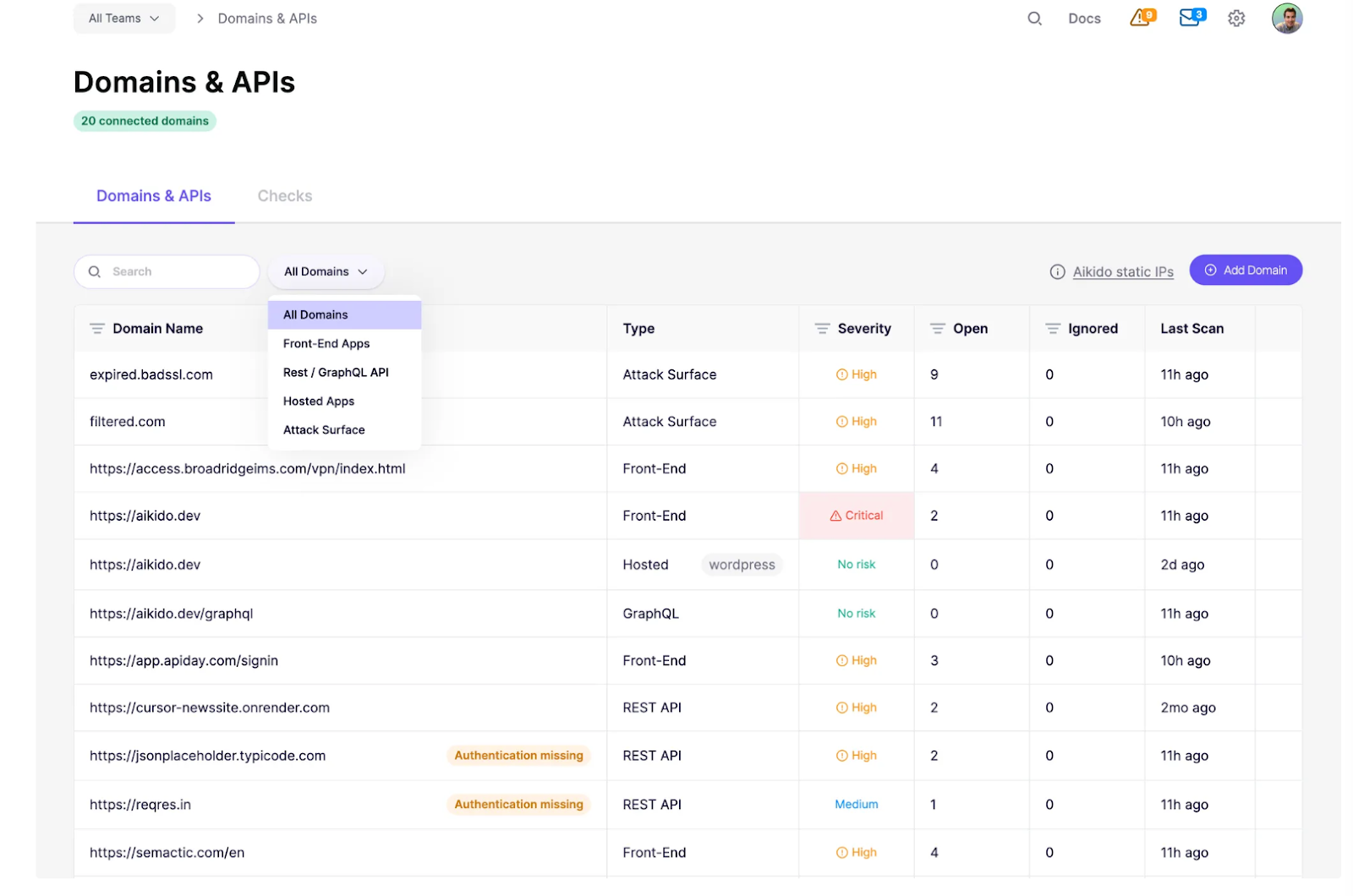

Paso 6 – Revisar dominios y API

Las aplicaciones y API expuestas al exterior suelen ser el primer objetivo de los atacantes. Los estudiantes pueden aprender cómo las configuraciones erróneas de DNS, los encabezados débiles y los endpoints expuestos generan riesgos. Ejecute un escaneo en una pequeña aplicación web y, a continuación, pida a los estudiantes que apliquen mitigaciones como la autenticación o encabezados CSP más estrictos. Vuelva a escanear para comparar las mejoras.

Captura de pantalla: lista de dominios y API conectados, categorizados por tipo, con niveles de gravedad y problemas abiertos. Los ejemplos incluyen API REST sin autenticación, aplicaciones front-end con riesgos altos o críticos, y dominios marcados como seguros con «Sin riesgo».

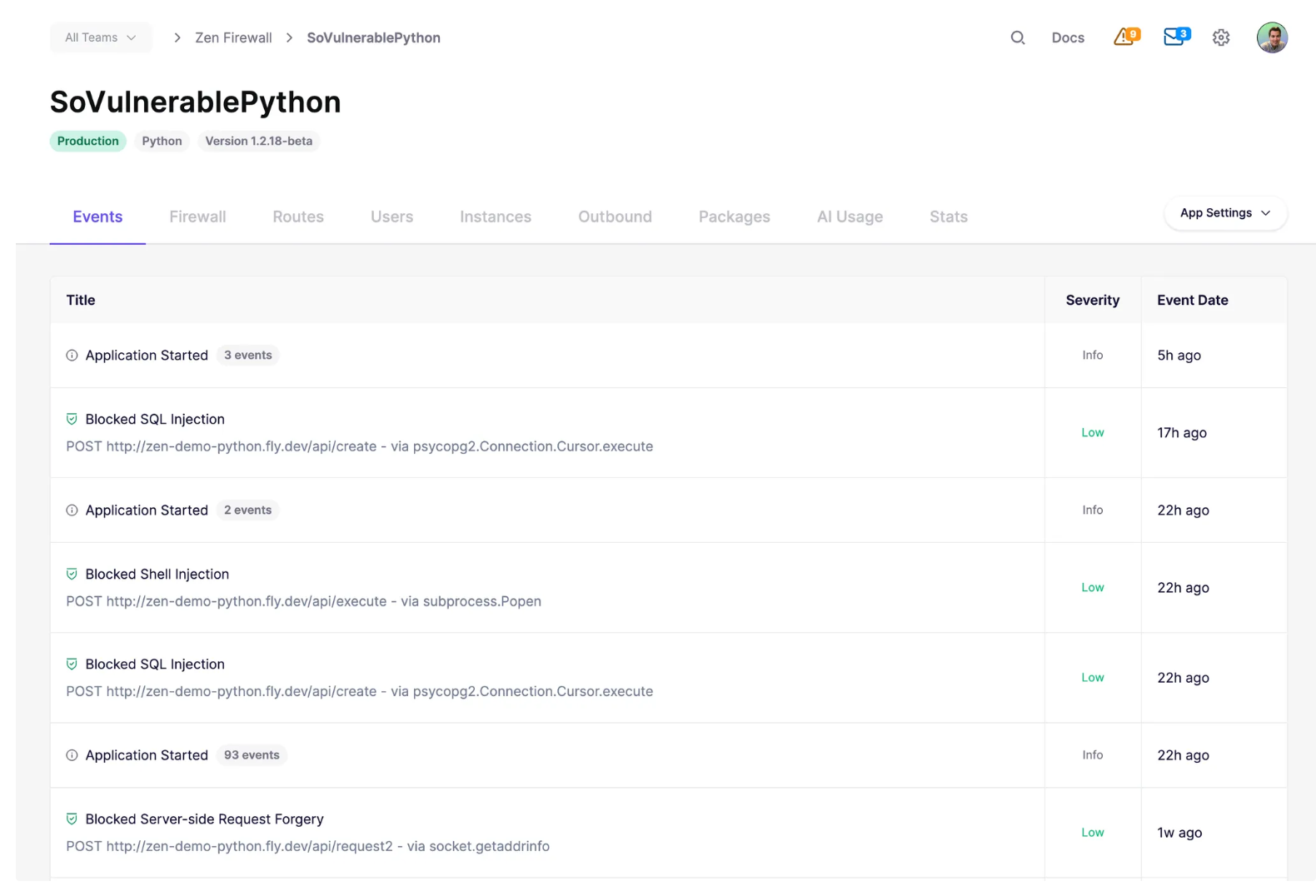

Paso 7 – Habilitar la protección en tiempo de ejecución

Los escaneos estáticos resaltan posibles problemas, pero la protección en tiempo de ejecución muestra lo que sucede cuando se intentan ataques en tiempo real. Con Zen Firewall habilitado, los estudiantes pueden ver los intentos de inyección SQL o SSRF bloqueados al instante. Ejecutar el mismo ataque sin protección proporciona un contraste sorprendente.

Captura de pantalla: panel de Zen Firewall que muestra registros en tiempo real de inyecciones SQL, inyecciones de shell e intentos de SSRF bloqueados contra una aplicación Python vulnerable.

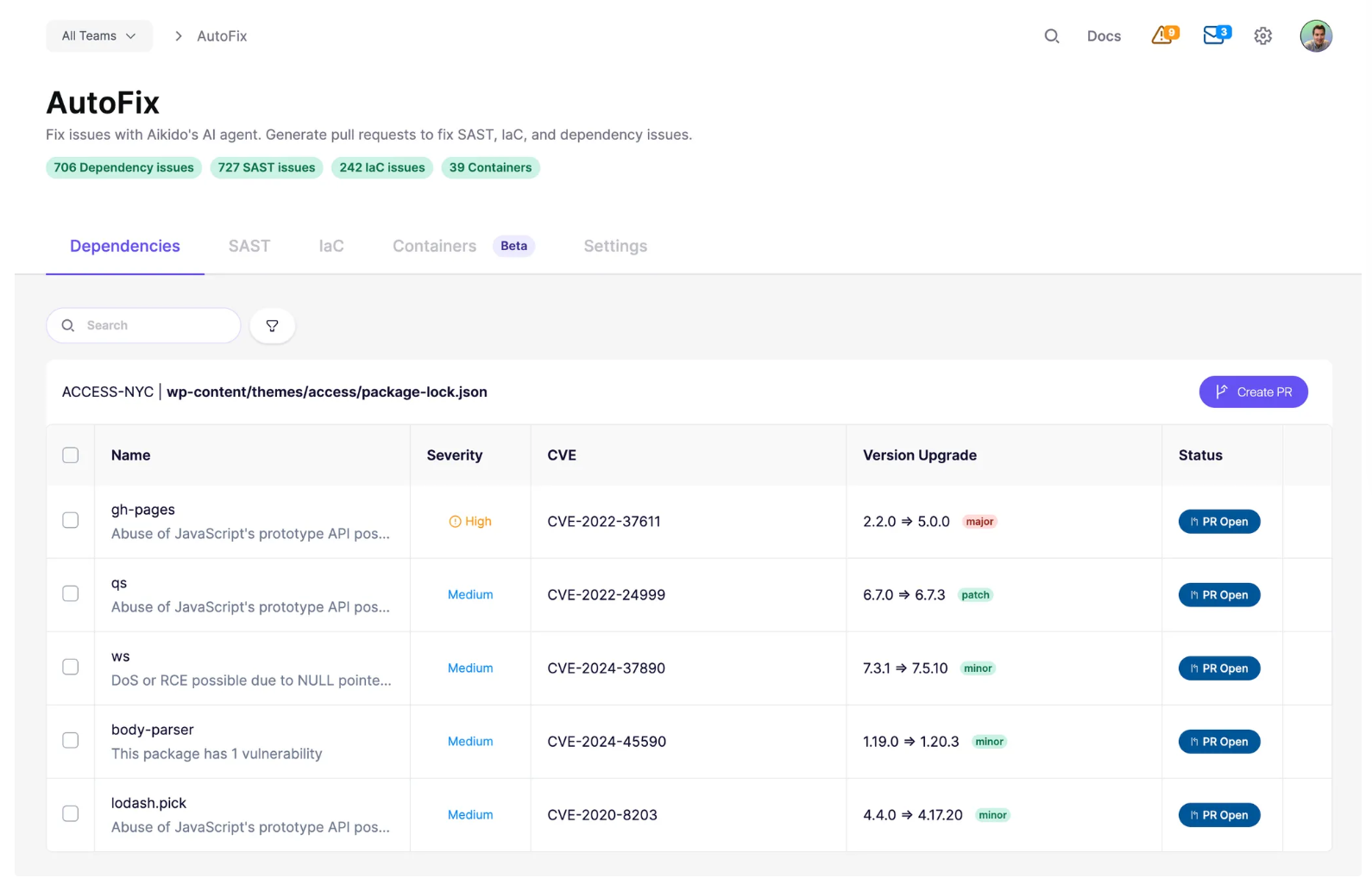

Paso 8 – Practicar la remediación con corrección automática con IA

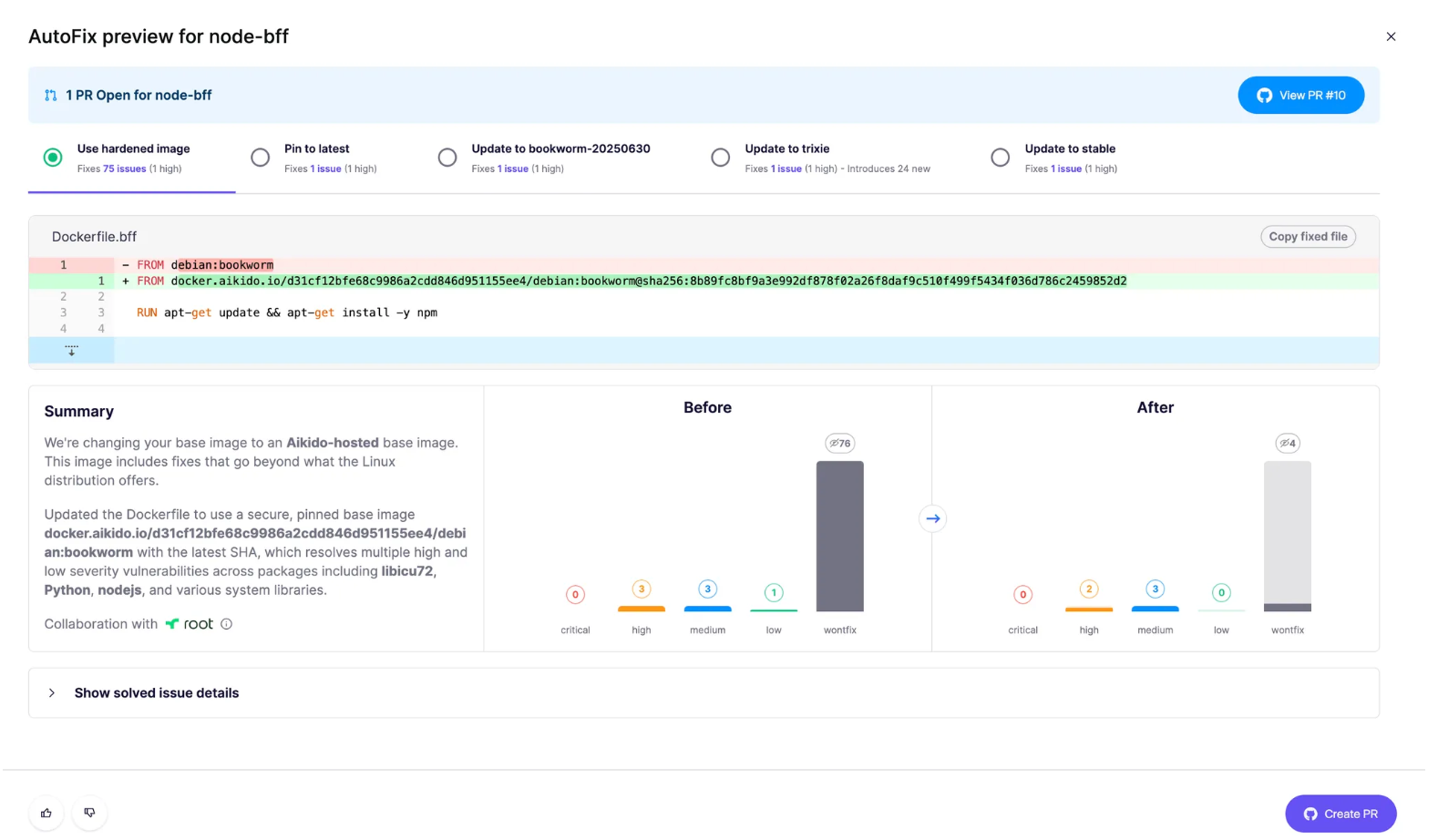

Corregir las vulnerabilidades es tan importante como encontrarlas. AutoFix genera pull requests con IA en dependencias, SAST, IaC y contenedores. Los estudiantes pueden intentar sus propias correcciones primero y luego comparar con AutoFix para debatir las ventajas y desventajas y cuándo confiar en la automatización.

Captura de pantalla: panel de AutoFix que muestra vulnerabilidades de dependencias con CVE, actualizaciones de versión recomendadas y pull requests generadas automáticamente listas para revisión.

Ejemplo: Imágenes Docker reforzadas

Captura de pantalla: AutoFix reemplazando una imagen base vulnerable por una alternativa segura y reforzada, reduciendo los problemas automáticamente.

Paso 9 – Monitorizar el progreso

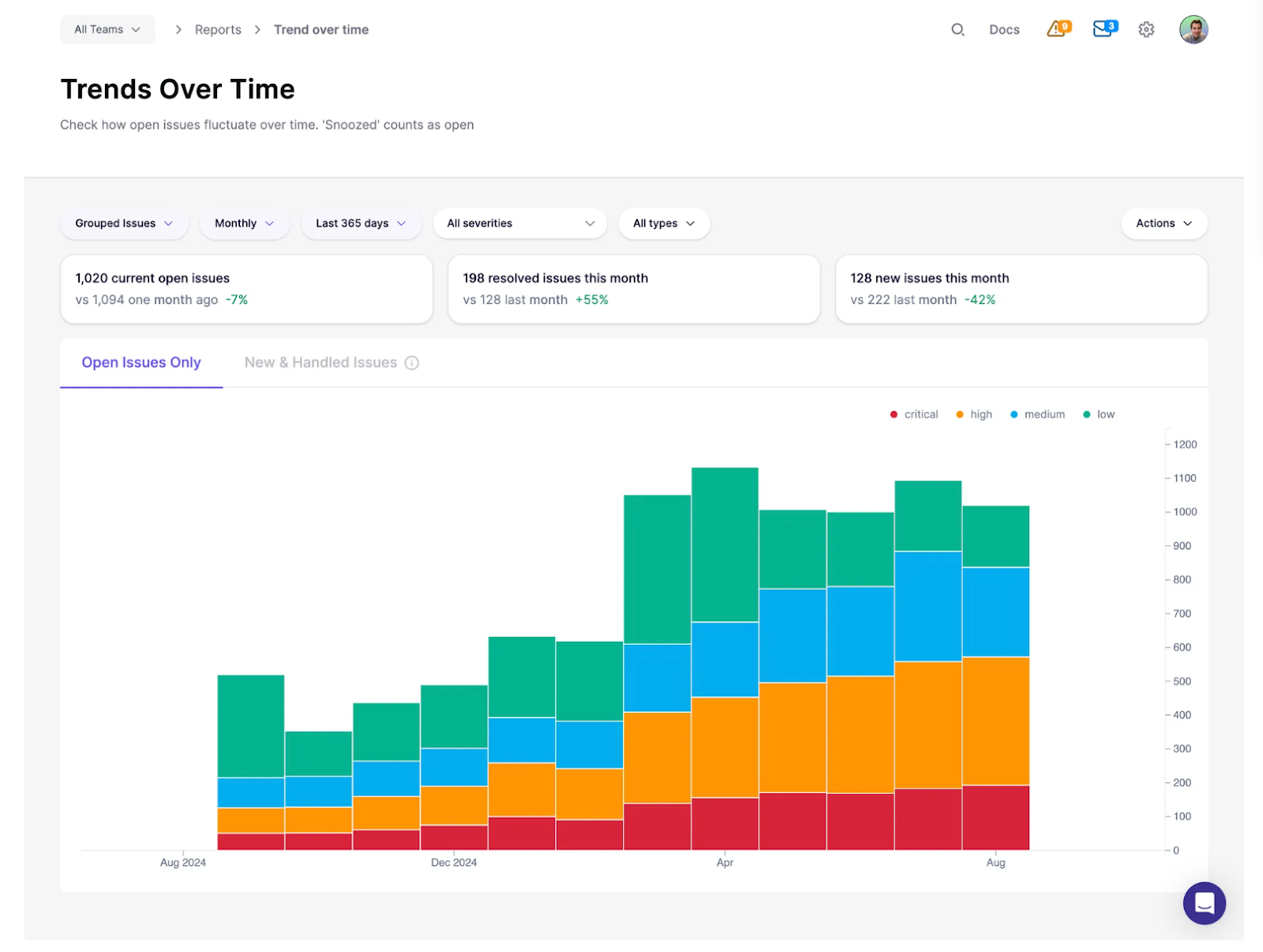

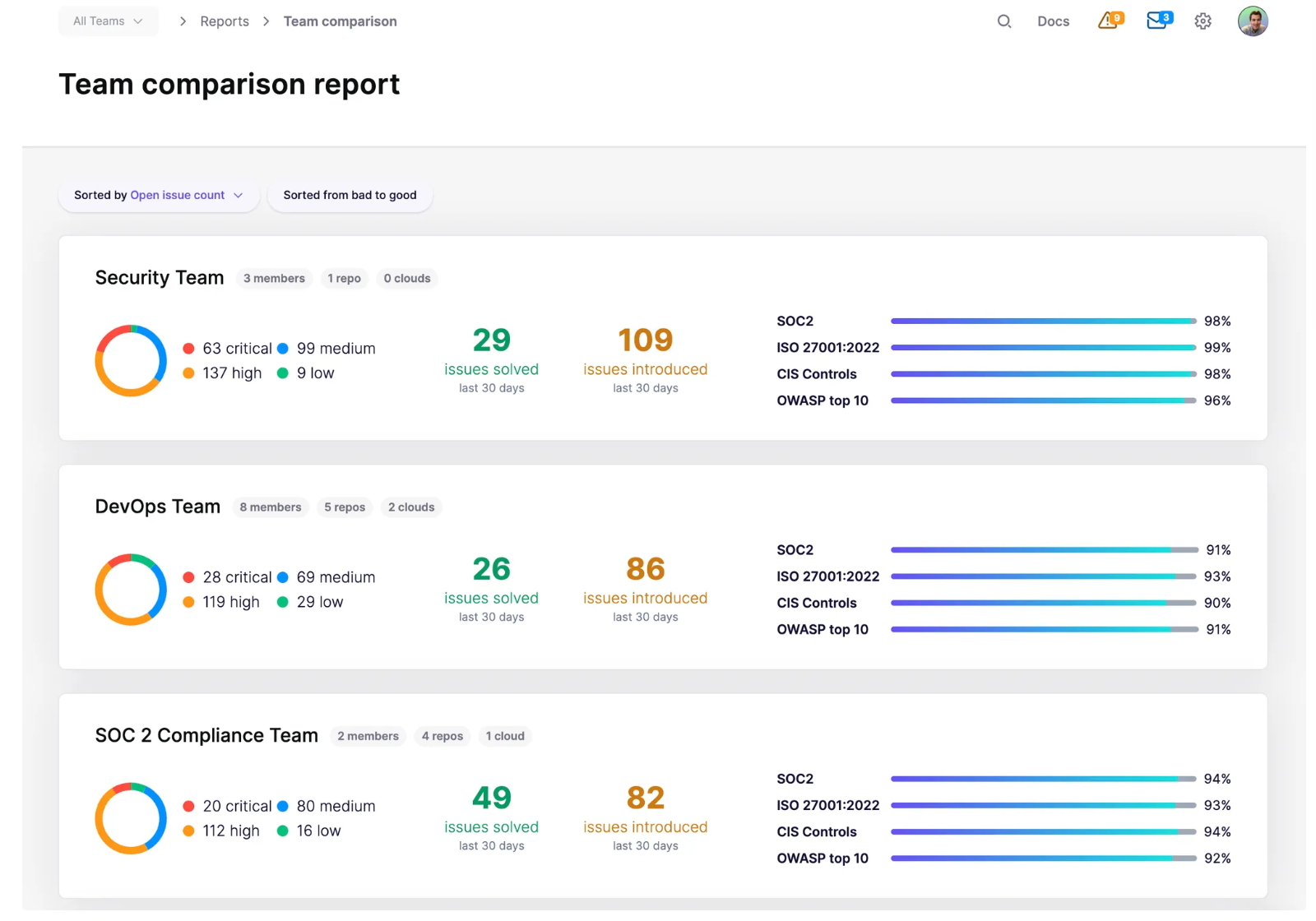

La seguridad se trata de patrones a largo plazo, no de soluciones puntuales. El informe «Tendencias a lo largo del tiempo» de Aikido muestra cómo se acumulan los problemas sin resolver, mientras que las comparaciones de equipos resaltan el rendimiento entre grupos. Utilice estos informes para fomentar la competencia en el aula y los debates sobre la mejora continua.

Captura de pantalla: informe «Tendencias a lo largo del tiempo» que muestra cómo los problemas abiertos fluctúan en los niveles de gravedad, dejando claro cuándo las vulnerabilidades se están acumulando o remediando.

Captura de pantalla: informe de comparación de equipos que muestra los problemas resueltos frente a los introducidos en los grupos, junto con las puntuaciones de alineación de cumplimiento, lo que permite a los profesores comparar el progreso y crear competiciones en el aula.

Paso 10 – Módulos avanzados

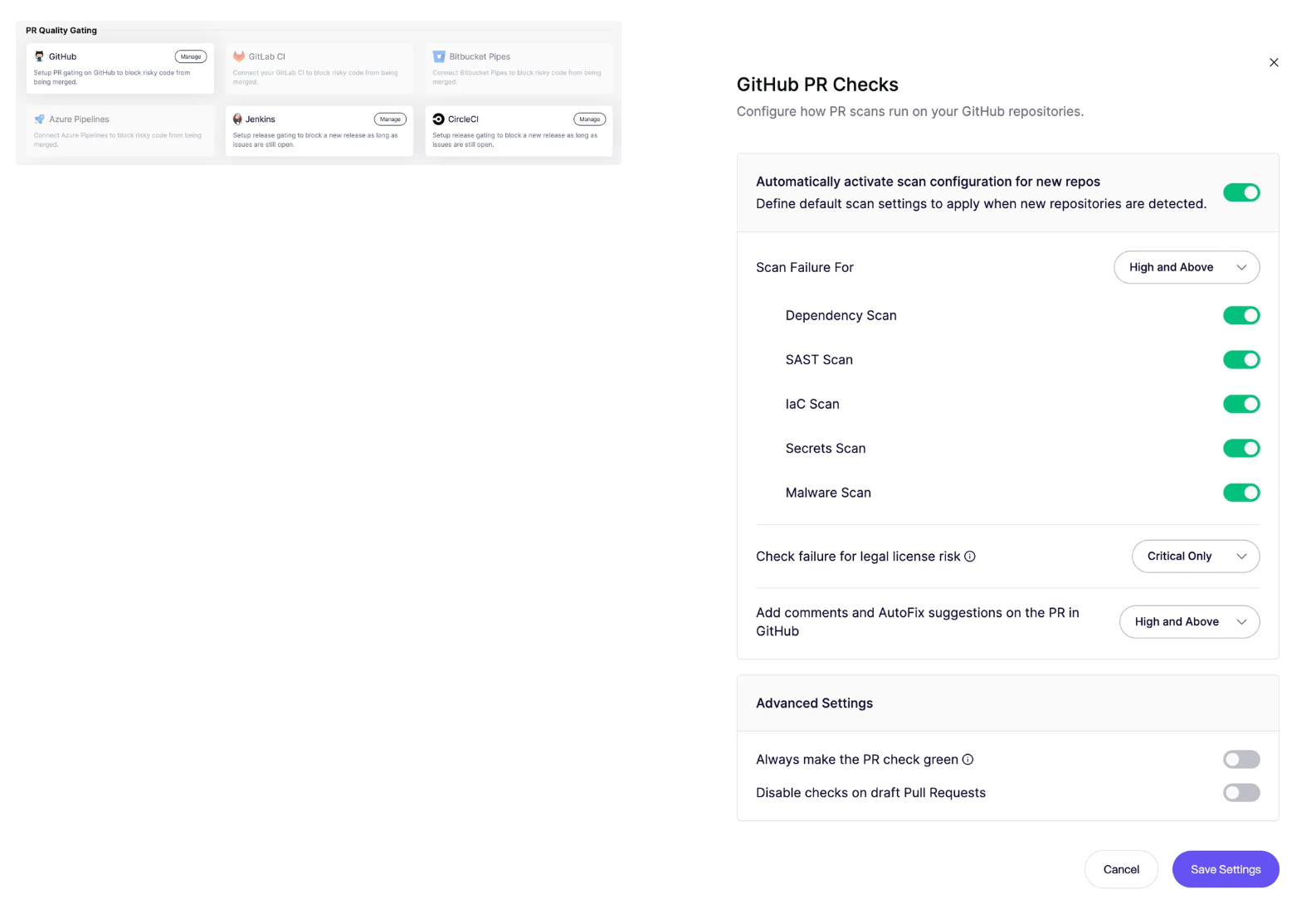

PR Gating

En equipos profesionales, el código inseguro se bloquea antes de que llegue a producción mediante PR gating. Los estudiantes pueden aprender a utilizar el PR gating, evitando fusiones que introduzcan vulnerabilidades por encima de un umbral de gravedad elegido.

Captura de pantalla: pantalla de configuración de PR gating que muestra cómo se pueden bloquear las pull requests si introducen vulnerabilidades, con controles detallados para tipos de escaneo, umbrales de gravedad e integraciones de CI/CD.

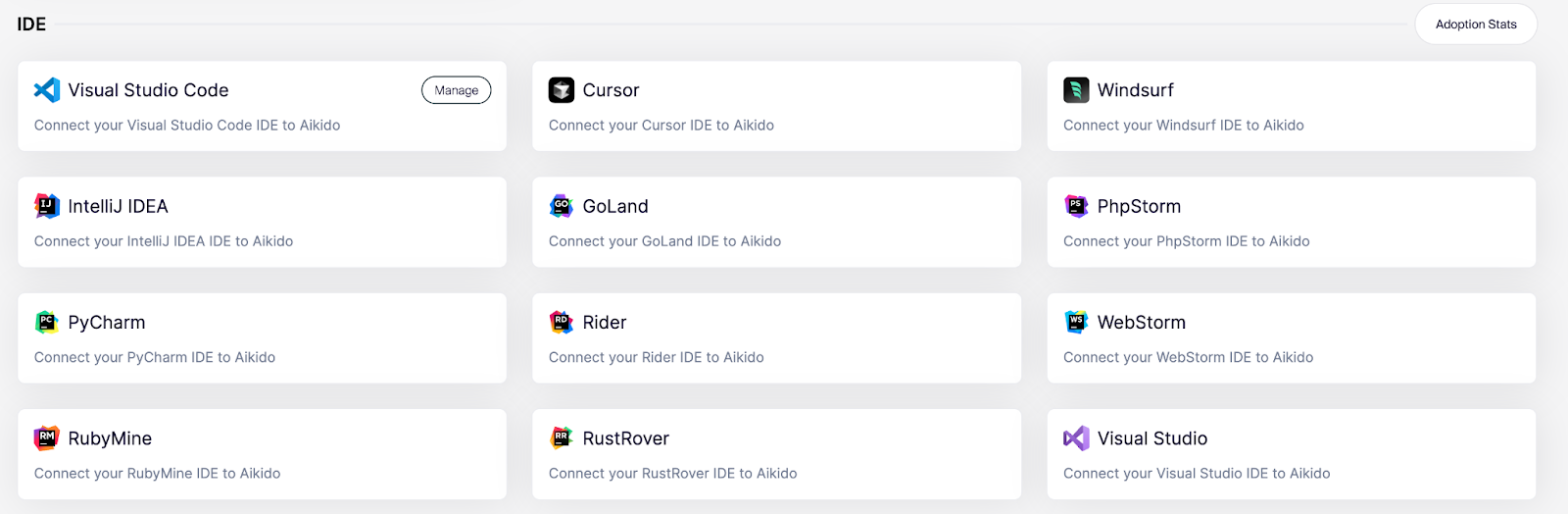

Plugins de IDE

La seguridad también se puede trasladar a una fase anterior, a la etapa de codificación. Con los plugins de IDE, los estudiantes ven los problemas marcados directamente en su editor antes de confirmar el código. Una tarea podría ser activar un hallazgo en VS Code, corregirlo y confirmar la resolución en Aikido.

Captura de pantalla: plugin de IDE que resalta un problema en VS Code

Así puede ser el primer mes

- En la primera semana, conecte los repositorios y ejecute el escaneo inicial para introducir las categorías de hallazgos.

- En la segunda semana, explore las dependencias y la reducción de ruido.

- En la tercera semana, enseñe la priorización con la capacidad de alcance.

- En la cuarta semana, asigne ejercicios de remediación utilizando comparaciones de AutoFix.

- En la quinta semana, revise el progreso con informes para destacar patrones de riesgo a largo plazo.

Próximos pasos para profesores

Conecte un repositorio de demostración, invite a los estudiantes y ejecute su primer escaneo. Utilice lecciones fundamentales como la reducción de ruido, la accesibilidad, la protección en tiempo de ejecución y AutoFix, e incorpore módulos avanzados como PR gating o plugins de IDE para proyectos finales.

Con Aikido, los estudiantes adquieren habilidades de seguridad prácticas y listas para el mercado laboral, sin coste alguno y sin complejidad añadida.