Cuando llegue el primer ordenador cuántico criptográficamente relevante (CRQC), no vendrá con un comunicado de prensa. Un día, en un futuro no muy lejano, un estado-nación, un grupo de crimen organizado o un multimillonario megalómano desquiciado activará silenciosamente esta capacidad, y en ocho horas o menos, su cifrado TLS (Transport Layer Security) RSA-2048 habrá desaparecido. Como un cuchillo caliente en mantequilla.

Y lo más importante es: no existe tal cosa como la respuesta a incidentes cuánticos. No verá una luz roja parpadeando en su SOC (Security Operations Center) o NOC (Network Operations Center). No recibirá una alerta sobre alguien que solicite una interceptación en una conexión API TCP cifrada. La brecha no parecerá una brecha hasta que sea demasiado tarde. Podemos “ver” un ataque DDoS y podemos mitigar sus efectos con depuración de paquetes y reglas de enrutamiento inteligentes. Pero la “explosión silenciosa” que ocurre con un ataque cuántico es como muchos otros eventos de ciberseguridad. Ocurre sin indicadores observables reales. No es como si alguien se olvidara de establecer “quantum-tracking=true” en alguna variable de entorno o configuración del registro de Windows.

Como miembro del Grupo de Trabajo de Seguridad Cuántica del Foro Económico Mundial durante los últimos dos años, nos hemos reunido periódicamente para discutir qué podemos hacer para promover la preparación y la concienciación sobre los riesgos que acompañan a las innovaciones en la computación cuántica (no todas centradas en romper el cifrado asimétrico utilizado en PKI y en las aplicaciones y servicios web actuales). ¿Qué podemos hacer ahora para prepararnos para entonces?

Nuestro grupo de trabajo publicó un kit de herramientas de preparación en 2023 que sigue siendo un buen punto de partida para muchas organizaciones que desean comprender las capacidades necesarias para un mundo postcuántico. Más recientemente, también se publicó un libro blanco con orientación para la industria de servicios financieros sobre oportunidades y desafíos en julio de este año. Ambos tienen los obligatorios resúmenes ejecutivos TL;DR y ambos superan las 13 páginas para aquellos a quienes no les importe dedicar unos minutos a leer algo interesante sobre el tema.

Desafortunadamente, también se está publicando mucho FUD y charlatanería sobre este tema, por lo que es mejor no creer esos artículos y publicaciones de cebo de clics que denigran a los expertos y declaran que RSA (Rivest–Shamir–Adleman, una familia de criptosistemas de clave pública que es uno de los más antiguos y ampliamente utilizados para la transmisión segura de datos) ya está muerto y (criptográficamente) roto. Para ciertas longitudes de clave, sí. Pero para RSA 2048 no hay razón para creer que sus comunicaciones estén siendo espiadas actualmente con la ayuda de ordenadores cuánticos.

Tenga en cuenta que es mucho más fácil acceder a los datos sensibles en texto claro de otras maneras. Este cómic de XKCD fue uno de los primeros elementos compartidos en una de nuestras reuniones de grupo de trabajo, por ejemplo, y captura muy bien el espíritu del hacking y la tecnología: https://www.explainxkcd.com/wiki/index.php/538:_Security

Por qué no lo verás venir

Las herramientas de monitoreo actuales detectan inicios de sesión sospechosos, firmas de malware, picos de DDoS. Ellas no detectan “descifrado cuántico en curso”. Una vez que exista un CRQC, cualquier dato cifrado interceptado (en tiempo real o de años de tráfico almacenado de eventos de secuestro de BGP, demostrado por primera vez en una sesión de DEF CON 16 en 2008) puede ser descifrado silenciosamente sin su conocimiento.

Tu única defensa: la preparación

No puedes responder a lo que no puedes detectar. La única jugada ganadora es migrar de los cifrados y algoritmos susceptibles a ataques cuánticos antes de que la amenaza se materialice (los expertos sitúan esto continuamente en un plazo de 5 a 10 años a partir de ahora). Eso comienza con un inventario criptográfico completo para apoyar lo que se conoce como “agilidad criptográfica” o la capacidad de introducir algoritmos PQC (Criptografía Postcuántica) aprobados por NIST cuando estén disponibles:

- Descubrir – Mapea cada cifrado, algoritmo, longitud de clave y protocolo en uso. Necesitas poder soportar TLSv1.3 si quieres usar algoritmos cuánticamente resistentes.

- Clasificar – Identifica los componentes y datos vulnerables a la computación cuántica que deberán ser protegidos por PQC. Esto variará de una empresa a otra y de una industria a otra.

- Priorizar – Aborda primero los datos de alto valor y de larga duración. No todos los datos sensibles permanecen sensibles. El anuncio del casting para la última película de Marvel es información ultra secreta (lo sé, porque fui el CISO de Marvel anteriormente). Hasta que deja de serlo y se hace el anuncio y la información se reclasifica como información pública.

- Migrar – Comienza una transición hacia la criptografía postcuántica (PQC) como CRYSTALS-Kyber y Dilithium. Algunas situaciones podrían abordarse mejor con un plan de mitigación en lugar de un plan de remediación. Puedes, por ejemplo, colocar un proxy PQC delante de algunas de tus aplicaciones web, servicios y APIs para reducir la exposición a la amenaza.

La ventana de brecha cuántica

Cuando llegue el día del CRQC, la “ventana de brecha cuántica” se abrirá silenciosa y globalmente. Aquellos sin un inventario se moverán a ciegas y desesperadamente; y aquellos que sí lo tengan ejecutarán o acelerarán un plan de migración que ya han redactado y probado. Quizás pienses que tus comunicaciones no son dignas de tener una “escucha cuántica” comprada al propietario del CRQC. Quizás no tengas secretos que necesiten permanecer en secreto por más de unas pocas horas, por lo que rotas tus contraseñas cada 7 horas si el CRQC puede romper el cifrado y aprender tu contraseña en 8 horas. Pero ten por seguro que este hito será una disrupción de proporciones geológicas. Un verdadero cambio tectónico de placas en la inteligencia global y la gestión de cualquier cosa sensible o secreta.

Quién sabe, quizás veamos un resurgimiento de la paloma mensajera para canales de comunicación “cuánticamente seguros”. O un regreso a tener mensajeros en bicicleta circulando por el centro de Nueva York con memorias USB en sus bolsas (de hecho, vimos esto cuando ICBC fue interrumpido por un ciberataque en 2023 para cerrar operaciones y órdenes abiertas).

Para cuando te des cuenta de que el descifrado cuántico ha ocurrido, será historia antigua. Tus datos ya estarán en manos de otra persona. La respuesta a incidentes cuánticos no es real. La preparación cuántica sí lo es. Empieza ahora.

Preparación Cuántica

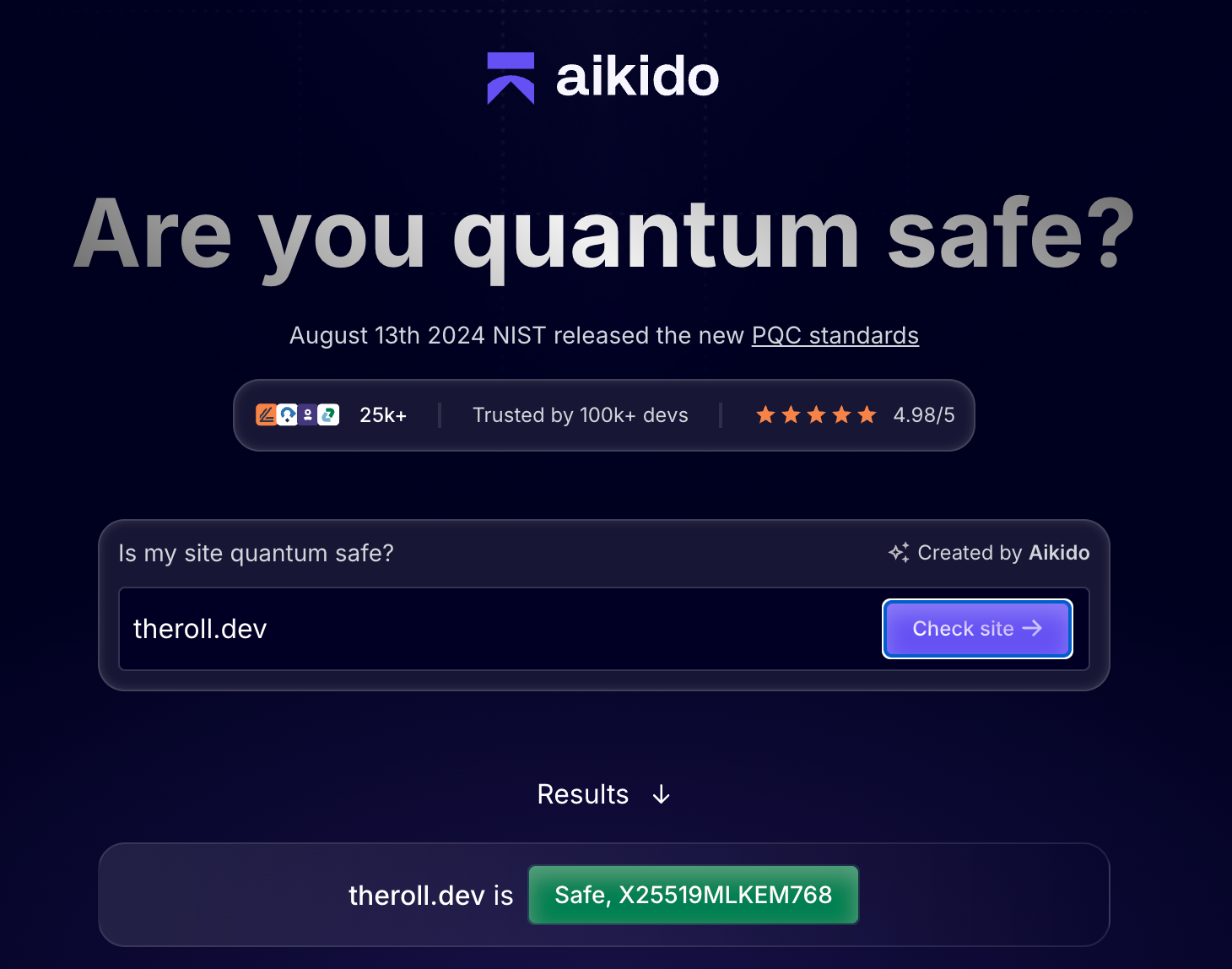

Hay algunas cosas sencillas que puedes hacer ahora para inventariar tus datos y comprender qué activos y aplicaciones son candidatos para PQC. Una de ellas es simplemente averiguar cuántos de tus activos expuestos a internet están utilizando algoritmos PQC. Aikido ha creado un sitio web sencillo para ayudar con este paso: https://quantum.aikido.io

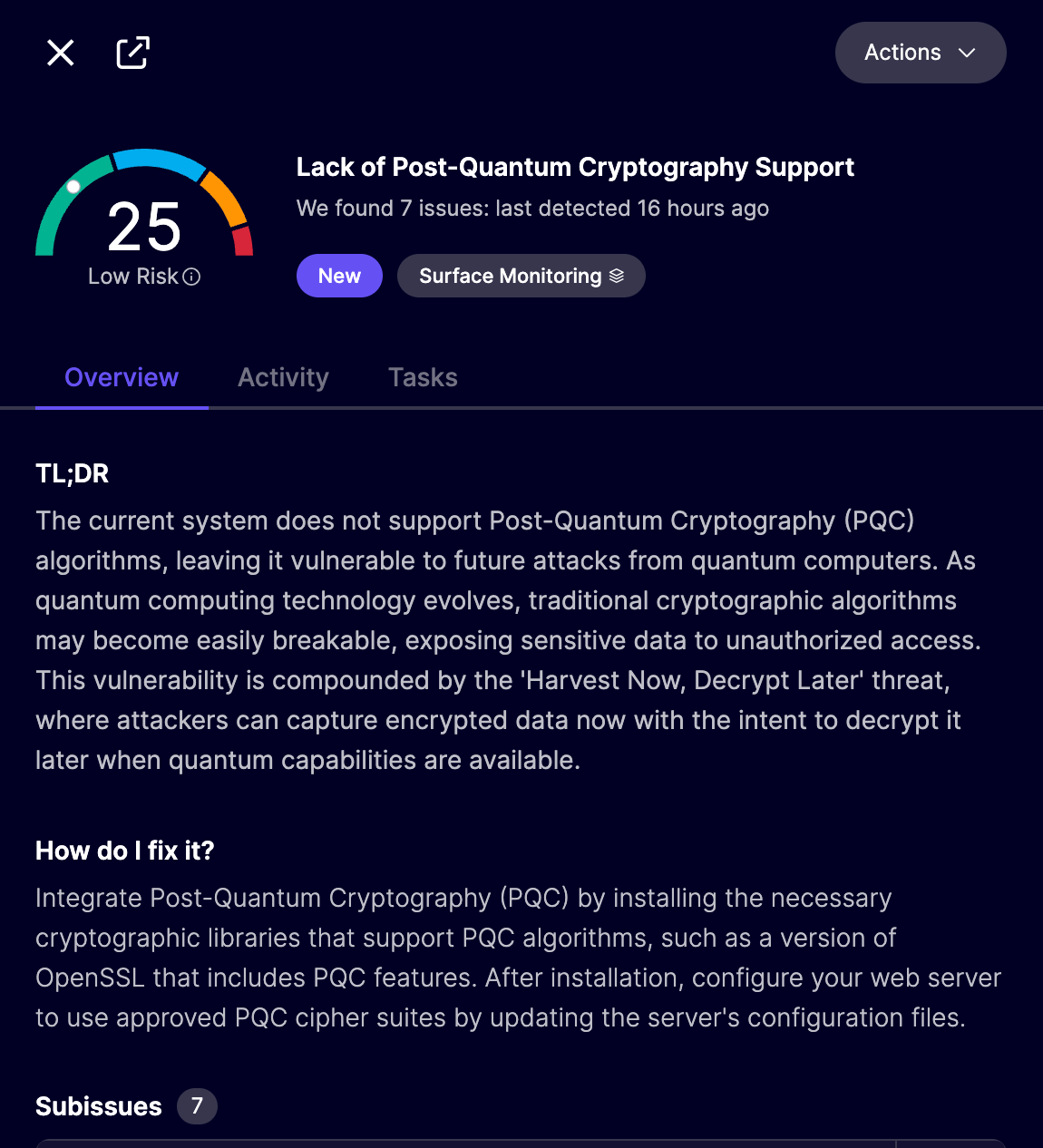

Aikido Security ha añadido una verificación de Criptografía Postcuántica a su módulo de monitoreo de la superficie de ataque. Después de registrarte y añadir los dominios que deseas monitorear, si aún no estás utilizando Criptografía Postcuántica, deberías ver un problema en tu feed de incidencias como este:

Al hacer clic en esa incidencia, se mostrarán detalles similares a los siguientes:

Que así sea

Como con muchos capitanes de Star Trek, desearíamos que fuera tan simple como pronunciar la orden «Que así sea...», pero, por supuesto, esta no es nuestra realidad o línea temporal actual (¿quizás ChatGPT v5 pueda hacerlo pronto?). Así que su pregunta será, naturalmente: «¿Cómo actualizo mi sitio para que sea Post-Quantum Safe?» y hay un par de enfoques diferentes para la respuesta:

- Proxifíquelo. Cloudflare ofrece cifrado resistente a la computación cuántica utilizando TLSv1.3 con ML-KEM que protege sitios web y APIs contra futuras amenazas cuánticas sin necesidad de cambios en la configuración. Más información aquí: https://www.cloudflare.com/pqc/

- Compílelo. La mayoría de los servidores web (y, por supuesto, también las aplicaciones y APIs) dependen de OpenSSL para su implementación de algoritmos y cifrados TLS. Utilizar el proveedor Open Quantum Safe para OpenSSL (3.x) es una vía para ofrecer criptografía cuántico-segura. Más información aquí: https://github.com/open-quantum-safe/oqs-provider y aquí: https://medium.com/be-tech-with-santander/how-to-configure-post-quantum-cryptography-in-your-web-server-fcf79e05e526

El futuro cuántico no espera. Usted tampoco debería hacerlo.

Dato clave

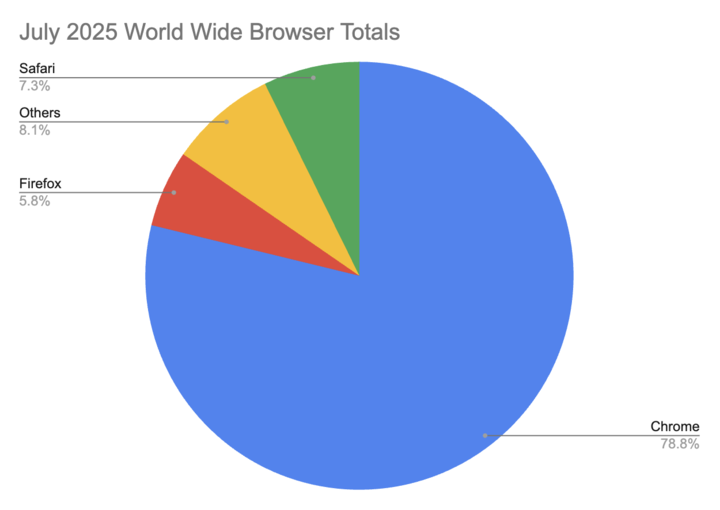

Chrome añadió ML-KEM como predeterminado para TLSv1.3 en la versión 124 (mayo de 2024). Anteriormente, era solo experimentación y no PQC real, en mi opinión.

Según StatsCounter, el porcentaje agregado para las versiones de Chrome 124 o superiores en julio de 2025 es del 43,30%. Dado que MS Edge también se basa en Chromium, el porcentaje agregado para las versiones de Edge 124 o superiores en julio de 2025 es del 11,29%. Así que tenemos un movimiento razonable en el lado del cliente, pero ¿cuál es nuestra situación respecto a la provisión de PQC en el lado del servidor?

Notas:

Safari no soporta actualmente la Criptografía Post-Cuántica (PQC) para la navegación web general (conexiones TLS). Aunque Apple ha implementado PQC en iMessage (protocolo PQ3) y es probable que esté trabajando en ello para Safari, el soporte amplio y predeterminado en Safari para todo el tráfico TLS no se había confirmado explícitamente a principios de 2025.

Firefox sí soporta la criptografía post-cuántica (PQC), pero no está habilitada por defecto. Debe habilitarla manualmente a través de la configuración de Firefox. Específicamente, Firefox soporta el algoritmo híbrido de intercambio de claves PQC X25519MLKEM768.

Referencias:

https://help.aikido.dev/dast-surface-monitoring/attack-surface-monitoring

https://gs.statcounter.com/browser-version-market-share/desktop/worldwide/

https://github.com/open-quantum-safe/oqs-provider

https://www.cloudflare.com/pqc/

https://www3.weforum.org/docs/WEF_Quantum_Readiness_Toolkit_2023.pdf

https://media.defense.gov/2021/Aug/04/2002821837/-1/-1/1/Quantum_FAQs_20210804.PDF