Introducción

Los líderes de ingeniería centrados en la seguridad a menudo comparan SonarQube con Checkmarx al elegir una herramienta de análisis de código. Ambas soluciones escanean el código fuente en busca de problemas, pero sirven a diferentes necesidades. SonarQube surgió de la calidad y mantenibilidad del código, añadiendo controles de seguridad básicos con el tiempo. Checkmarx es una plataforma empresarial de Pruebas de seguridad de aplicaciones estáticas (SAST) construida puramente para encontrar vulnerabilidades. Equipos desde startups de rápido crecimiento hasta grandes empresas consideran estas herramientas para detectar errores y fallos de seguridad en las primeras etapas del desarrollo.

Cada herramienta se solapa en el análisis estático de código, pero su enfoque principal diverge. SonarQube se centra en la salud del código, detectando errores, «code smells» y problemas de seguridad sencillos para mantener el código limpio. Checkmarx profundiza en la seguridad, buscando vulnerabilidades complejas mediante el análisis de flujo de datos y reglas de cumplimiento.

Esta comparación explora SonarQube vs Checkmarx desde la perspectiva de un CTO/líder de AppSec, examinando cómo se adaptan a diferentes tamaños de equipo y objetivos de seguridad.

TL;DR

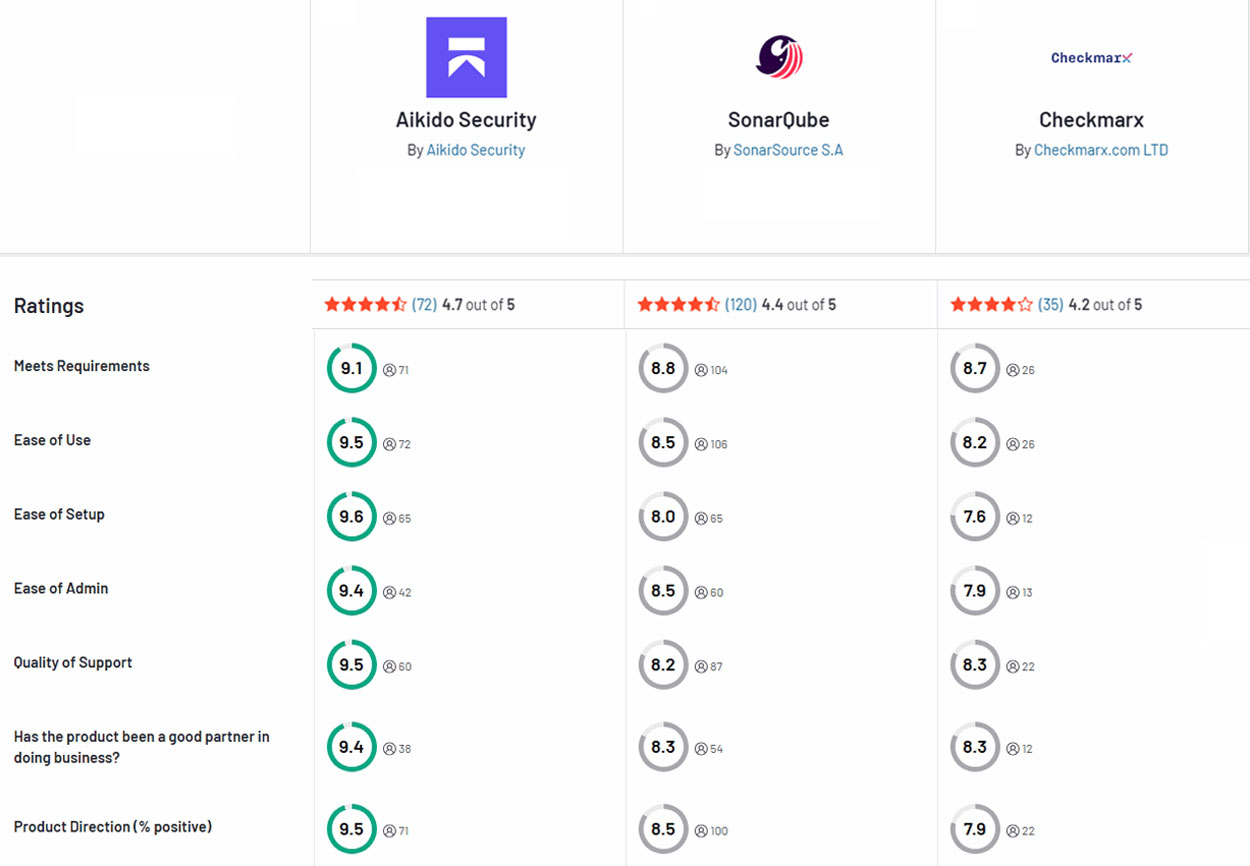

SonarQube y Checkmarx abordan la seguridad del código, pero desde extremos opuestos. SonarQube es rápido y fácil de usar para desarrolladores, pero limitado en profundidad; Checkmarx es exhaustivo, pero pesado, ruidoso y caro. Aikido Security combina una cobertura profunda con una experiencia de desarrollador limpia — menos falsos positivos, configuración más rápida y todo en una sola plataforma — lo que lo convierte en la mejor opción para equipos modernos que desean una seguridad seria sin complicaciones.

Resumen de cada herramienta

SonarQube (Calidad de Código con Seguridad Básica)

SonarQube es más conocido como una plataforma de calidad de código. Fue pionero en las inspecciones continuas de código, midiendo la «limpieza» del código con métricas de duplicación, complejidad y cobertura de pruebas unitarias. A lo largo de los años, SonarQube se ha expandido a la seguridad añadiendo reglas de vulnerabilidad estáticas, escaneo de Infrastructure-as-Code y escaneo de secretos, y otras características más allá de la mantenibilidad.

Sin embargo, sigue siendo una solución que «prioriza la calidad del código» en lugar de una herramienta de seguridad dedicada. Los equipos de desarrollo utilizan SonarQube para aplicar estándares de codificación y detectar errores o vulnerabilidades menores a tiempo, a menudo integrándolo en pipelines de CI para el control de calidad. SonarQube es compatible con docenas de lenguajes (Java, C#, JavaScript, Python, etc.) y ofrece una Community Edition gratuita, lo que lo hace popular para mejorar la higiene del código en diversas bases de código.

Checkmarx (Plataforma SAST de Grado Empresarial)

Checkmarx es una suite de Pruebas de Seguridad de Aplicaciones centrada en el análisis estático profundo del código. Escanea el código fuente para descubrir vulnerabilidades como inyección SQL, XSS y otros problemas del Top 10 OWASP antes del despliegue. A diferencia de los orígenes de SonarQube en la limpieza del código, Checkmarx fue creado por un proveedor centrado en la seguridad y destaca en la búsqueda de fallos de seguridad mediante el análisis de taint y amplios conjuntos de reglas.

La plataforma cuenta con un amplio soporte de lenguajes y frameworks (más de 100 tecnologías) y características empresariales como informes de cumplimiento y gestión de políticas. Checkmarx puede integrarse en pipelines de CI/CD e incluso en los IDEs de los desarrolladores, permitiendo escaneos durante la codificación y antes de la fusión. Su nueva oferta «Checkmarx One» se extiende más allá de SAST para incluir análisis de composición de software (análisis de dependencias de código abierto), seguridad de API, comprobaciones de Infrastructure as Code y más en una plataforma unificada. En resumen, Checkmarx está dirigido a organizaciones que priorizan las pruebas de seguridad exhaustivas y disponen de recursos para un conjunto de herramientas más robusto.

Comparación de funcionalidades

Capacidades de seguridad

SonarQube: Ofrece pruebas de seguridad de aplicaciones estáticas básicas, pero con profundidad limitada. Señala vulnerabilidades de código comunes y «puntos calientes de seguridad» (áreas que necesitan revisión manual) en lenguajes como Java, C# y PHP. La Community Edition cubre un subconjunto de reglas de seguridad, principalmente para esos lenguajes principales. La detección más avanzada (por ejemplo, análisis de taint para fallos de inyección) requiere ediciones de pago.

Las reglas de seguridad de SonarQube ayudan a detectar problemas obvios, pero no son exhaustivas. Por ejemplo, un análisis señaló que SonarQube verifica ~89 patrones de vulnerabilidad de Java conocidos, mientras que Checkmarx cubre más de 300 para Java. Esto significa que SonarQube podría pasar por alto muchos exploits complejos que una herramienta de seguridad dedicada detectaría. Se considera mejor como un complemento para mejorar la higiene del código con algo de seguridad, no como una solución AppSec independiente.

Checkmarx: Proporciona capacidades SAST profundas de serie. Analiza los flujos de datos y las entradas contaminadas en el código para detectar dónde los datos proporcionados por el usuario podrían conducir a exploits. Checkmarx admite un vasto conjunto de reglas de vulnerabilidad que cubren inyecciones, configuraciones erróneas, problemas criptográficos y más, a menudo mapeando los resultados a estándares como el Top 10 OWASP y las categorías CWE. Su motor de escaneo está diseñado específicamente para la seguridad, lo que produce una cobertura de vulnerabilidades mucho más amplia que las reglas de SonarQube. En la práctica, los equipos utilizan Checkmarx para garantizar que se detecten las brechas de seguridad críticas para proteger el negocio y los clientes, no solo para ordenar el código.

Además, la plataforma Checkmarx One combina SAST con SCA (para detectar librerías vulnerables), DAST (pruebas dinámicas), seguridad de API y escaneo IaC para una postura de seguridad más completa. Esto convierte a Checkmarx en una suite de seguridad integral para el código, aunque muy robusta.

Integración y flujo de trabajo CI/CD

SonarQube: Diseñado para integrarse sin problemas en los flujos de trabajo de desarrollo. Se conecta a sistemas CI/CD (Jenkins, Azure DevOps, GitLab CI, etc.) para que el código se escanee automáticamente en cada compilación o pull request. Muchos equipos configuran SonarQube como una puerta de calidad: si el código nuevo no cumple ciertos estándares (sin nuevos errores/vulnerabilidades críticos, cobertura de pruebas suficiente), el pipeline falla. Esto evita que el código defectuoso se fusione. SonarQube también ofrece integraciones amigables para desarrolladores como SonarLint (un plugin de IDE) para obtener retroalimentación instantánea durante la codificación.

El resultado es un flujo de trabajo fluido donde los desarrolladores ven los problemas en sus herramientas habituales y pueden solucionarlos antes de que el código se fusione. Configurar SonarQube requiere ejecutar el servidor (local o usando SonarCloud SaaS) y un escáner en el pipeline de CI, pero una vez configurado, tiende a «simplemente funcionar» con mínima fricción para los desarrolladores.

Checkmarx: También es compatible con la integración CI/CD e IDE, pero con un enfoque más empresarial. Los equipos pueden integrar los escaneos de Checkmarx en los pipelines de compilación e incluso automatizar el control de acceso (por ejemplo, bloqueando un lanzamiento con hallazgos de alta severidad). Checkmarx proporciona plugins para IDEs populares como VS Code e IntelliJ, lo que permite a los desarrolladores ejecutar escaneos en su código y ver los resultados dentro del editor. Sin embargo, el impacto práctico en el flujo de trabajo puede diferir. Los escaneos de Checkmarx suelen ser más lentos y consumen más recursos, lo que podría no ejecutarse en cada commit en pipelines de CI rápidos sin un ajuste.

Muchas organizaciones programan los escaneos de Checkmarx por la noche o en un pipeline de seguridad separado para evitar retrasar a los desarrolladores. La integración es potente, pero algunos la encuentran menos «ligera» que la de SonarQube. Puede requerir esfuerzo configurar los umbrales de escaneo y la automatización que se adapten a su velocidad de CI. En resumen, Checkmarx puede integrarse ampliamente en los flujos de trabajo de desarrollo, pero lograr una experiencia fluida puede requerir más cuidado (para manejar los tiempos de escaneo y el volumen de resultados).

Precisión y Ruido

SonarQube: Prioriza el código limpio, pero esto puede introducir ruido en la práctica. Los desarrolladores a menudo aprecian SonarQube por detectar problemas, aunque algunos se quejan de que señala demasiadas cosas menores. Por ejemplo, SonarQube resaltará violaciones de estilo de código o “malos olores de código” no críticos que no amenazan realmente la seguridad o la estabilidad. En una reseña de G2, un usuario señaló que SonarLint (el plugin de SonarQube para IDE) a veces “señala problemas ignorables” y puede ser poco claro en ocasiones. Los equipos centrados en la seguridad podrían considerar estos hallazgos como falsos positivos o simplemente ruido. Ajustar SonarQube es posible (por ejemplo, desactivando reglas), pero de forma predeterminada puede “siempre sugerir que tu código es incorrecto” hasta que lo ajustes.

En el ámbito de la seguridad, las reglas más sencillas de SonarQube significan que produce menos alertas de seguridad que Checkmarx. Esto puede ser bueno (menos ruido) pero también significa que podría pasar por alto problemas reales, como lo expresó un usuario de Reddit: “Muchos falsos positivos y la mayoría de los errores reales se pasan por alto” si se confía solo en SonarQube. En resumen, el análisis de SonarQube es amplio (abarca estilo, errores, etc.), lo que puede abrumar a los desarrolladores con advertencias de baja prioridad, aunque su enfoque de seguridad limitado mantiene las alertas verdaderamente críticas al mínimo. Requiere calibración para distinguir la señal del ruido.

Checkmarx: Conocido por su alta precisión en teoría, pero en la práctica puede bombardear a los equipos con resultados que requieren triaje. Su análisis avanzado encuentra más vulnerabilidades, y con ello pueden venir más falsos positivos. Un revisor de G2 observó que Checkmarx produce un “Alto número de falsos positivos a menos que lo adaptes cuidadosamente a cada proyecto”. Sin una puesta a punto, los desarrolladores podrían perder tiempo revisando problemas que no son reales. Un usuario frustrado de Reddit fue más allá, diciendo que “el 1% de los hallazgos válidos está... enterrado en el 99% de la información basura” al usar Checkmarx. Esto indica que los conjuntos de reglas predeterminados pueden informar en exceso sobre problemas, especialmente en bases de código grandes y complejas.

La precisión de Checkmarx mejora significativamente si los ingenieros de seguridad invierten tiempo en personalizar reglas, suprimir falsas alarmas conocidas y utilizar funciones como el escaneo incremental. Pero eso en sí mismo es una sobrecarga de mantenimiento. La ventaja es que los positivos reales suelen estar bien explicados: Checkmarx proporciona rastros detallados y contexto para cada hallazgo, reduciendo la ambigüedad. En resumen, Checkmarx lanza una red amplia (capturando cosas que SonarQube podría pasar por alto) a costa de más ruido. Es potente pero “ruidoso” sin ajustes, mientras que SonarQube es más silencioso pero también menos completo.

Cobertura y soporte de idiomas

SonarQube: Soporta una amplia gama de lenguajes de programación y tiene reglas para cada uno. Cubre lenguajes populares (Java, C#, JavaScript, Python, TypeScript, C/C++, PHP, Ruby, Kotlin y muchos más), lo que lo hace útil para equipos políglotas. La principal fortaleza de SonarQube reside en las métricas de calidad de código y las comprobaciones de mantenibilidad en estos lenguajes. La cobertura de seguridad, aunque presente, es más limitada y a menudo se centra en los lenguajes más críticos para las aplicaciones empresariales (Java, C#, etc.).

Cabe destacar que algunas reglas de seguridad avanzadas solo están disponibles en ediciones de pago para ciertos lenguajes; por ejemplo, la Community Edition carece de detección de fallos de inyección para Python y otros, que la Developer Edition sí incluye. Además, SonarQube no cubre vulnerabilidades de dependencias de terceros (SCA) ni entornos de ejecución. Si tu stack implica la gestión de riesgos de librerías de código abierto o el escaneo de código de infraestructura, SonarQube por sí solo no lo cubrirá. Esencialmente, la cobertura de SonarQube es excelente para la calidad del código y decente para el escaneo de seguridad de lenguajes principales, pero deja lagunas en la cobertura de tu stack de aplicación completo (dependencias, configuraciones de la nube, etc.).

Checkmarx: Ofrece una de las coberturas más amplias de la industria para el escaneo de seguridad. Afirma soportar más de 100 lenguajes de programación y frameworks, incluyendo los básicos empresariales e incluso lenguajes de nicho o heredados. Este amplio soporte de idiomas es crucial para grandes organizaciones con stacks tecnológicos variados. Para cada lenguaje soportado, Checkmarx mantiene extensas reglas de consulta de vulnerabilidades, a menudo más numerosas y actualizadas que el conjunto de reglas de SonarQube. Más allá de los lenguajes, Checkmarx One extiende la cobertura a los riesgos de componentes de código abierto (comprobaciones SCA para librerías vulnerables), pruebas de seguridad de API, y problemas de configuración de IaC en Terraform/Kubernetes, todo bajo un mismo paraguas.

Es realmente un enfoque de cobertura de extremo a extremo para la seguridad de las aplicaciones. La contrapartida es la complejidad: cubrir tanto significa una mayor carga de configuración y la posibilidad de resultados superpuestos. Aun así, para un programa de seguridad que necesita escanear todo (desde código C++ hasta scripts de CloudFormation), Checkmarx ofrece esa amplitud. SonarQube requeriría emparejarse con otras herramientas para alcanzar una cobertura similar (por ejemplo, añadiendo una herramienta SCA como Snyk para dependencias, etc.), mientras que Checkmarx aspira a ser completo en un solo paquete.

Experiencia del desarrollador

SonarQube: Generalmente se considera más amigable para el desarrollador. Su interfaz y salida se centran en la claridad: los problemas se categorizan (errores, vulnerabilidades, code smells) y se puntúan por severidad, lo que los desarrolladores encuentran fácil de navegar. El panel de SonarQube muestra tendencias y un estado de Quality Gate, pero los desarrolladores a menudo interactúan con él a través de comentarios en pull requests o advertencias del IDE, manteniéndolos en su flujo de trabajo normal. La configuración inicial de Sonar puede ser realizada por un ingeniero DevOps con bastante rapidez (especialmente usando SonarCloud SaaS).

Una pequeña queja que algunos tienen es que la interfaz de usuario de SonarQube puede ser un poco confusa al principio y requiere alojar un servidor para instalaciones on-premise. Pero muchas reseñas destacan la naturaleza “fácil de usar” de SonarQube una vez configurado. Funciona rápido para análisis incrementales, y las reglas se pueden personalizar para adaptarse a las necesidades del equipo sin demasiados problemas. En resumen, SonarQube prioriza a los desarrolladores al integrarse en sus herramientas y proporcionar retroalimentación accionable y comprensible para mejorar continuamente la calidad del código.

Checkmarx: Diseñado para el rigor de la seguridad, lo que a veces significa que la experiencia del desarrollador es secundaria. La interfaz de usuario de la herramienta es potente, pero algunos usuarios la han descrito como anticuada y compleja. Trabajar con Checkmarx a menudo implica usar su panel web para clasificar los hallazgos, lo que puede sentirse como un cambio de contexto para los desarrolladores que solo quieren corregir código. Los tiempos de escaneo también pueden afectar la experiencia del desarrollador: un “escaneo rápido” podría tardar significativamente más que el de SonarQube, lo que podría ralentizar los ciclos de retroalimentación si se usa ingenuamente en CI.

Por el lado positivo, Checkmarx ha mejorado las integraciones para desarrolladores: los resultados pueden enviarse como tickets de JIRA o mostrarse en VS Code, y los hallazgos de seguridad incluyen explicaciones detalladas para educar a los desarrolladores. Pero el sentimiento general es que Checkmarx es más pesado de adoptar. Una razón es la necesidad de calibración: los desarrolladores pueden frustrarse por una avalancha de problemas y necesitar la guía del equipo de seguridad para filtrar el ruido. Además, instalar Checkmarx on-premise es un proyecto no trivial (implica bases de datos, orquestadores, etc., a menos que se utilice su servicio en la nube). Un líder técnico podría necesitar asignar recursos dedicados para gestionarlo.

En resumen, los desarrolladores pueden trabajar con Checkmarx, pero no es tan intuitivo y de bajo coste operativo como SonarQube desde el punto de vista de la usabilidad. Está diseñado tanto para especialistas en seguridad como para desarrolladores.

Precios y mantenimiento

SonarQube: Ofrece un modelo por niveles. La Community Edition es gratuita y de código abierto, ideal para equipos pequeños o proyectos públicos. Las ediciones de pago (Developer, Enterprise, Data Center) añaden más lenguajes, reglas de seguridad y características empresariales. El precio de SonarQube para los niveles comerciales suele escalar por número de líneas de código analizadas o por tamaño de instancia, lo que puede resultar caro para bases de código muy grandes. Sin embargo, muchos equipos de tamaño medio encuentran la Developer Edition asequible por el valor que ofrece (y mucho más barata que las herramientas AppSec empresariales). En cuanto al mantenimiento, ejecutar SonarQube requiere alojar el servidor (que es una aplicación Java con una base de datos subyacente). Esto es un esfuerzo modesto: las actualizaciones se publican regularmente, pero la actualización es sencilla.

Algunas organizaciones encuentran que la configuración y el mantenimiento son un punto débil al escalar SonarQube (gestión de la base de datos, ajuste del rendimiento, etc.). Además, ciertas características avanzadas como la alta disponibilidad requieren la edición Data Center (muy costosa). En general, SonarQube puede ser una solución rentable, especialmente si aprovechas el nivel gratuito o te ciñes a las características necesarias. Su mantenimiento es manejable para un equipo DevOps experimentado, pero no es un esfuerzo nulo (a diferencia de las soluciones puramente en la nube). También hay que tener en cuenta: SonarCloud (la versión SaaS) está disponible mediante suscripción, lo que descarga completamente el mantenimiento y podría ser más sencillo para los equipos que pueden usar servicios en la nube.

Checkmarx: Orientado a presupuestos empresariales. Es propietario y solo comercial, sin nivel gratuito ni versión comunitaria. Los usuarios potenciales suelen pasar por un proceso de ventas para obtener el precio, que a menudo se cita como alto. Un usuario afirmó sin rodeos: “Checkmarx es comparativamente caro, y no hay una edición gratuita para probarlo primero”. El licenciamiento puede depender del número de líneas de código, el número de proyectos o los usuarios, y los costes pueden ascender a decenas de miles (o más) anualmente para un despliegue completo.

Esto deja a Checkmarx fuera del alcance de muchas pequeñas empresas. El mantenimiento también es significativo: si se autoaloja, la infraestructura de Checkmarx es pesada (múltiples componentes, bases de datos, motores de escaneo, etc.). Requiere hardware dedicado o recursos en la nube y actualizaciones regulares. Configurarlo “lleva tiempo, y no hay una forma sencilla de probarlo sin hablar con ventas”, como señaló un análisis.

Checkmarx ha respondido ofreciendo una opción alojada en la nube (Checkmarx One SaaS) para reducir la carga de despliegue, pero eso no cambia mucho el modelo de precios. En resumen, Checkmarx es una inversión sustancial: se paga por capacidades robustas y soporte empresarial. Un CTO debería estar preparado para un mayor coste total de propiedad entre el licenciamiento y la mano de obra para gestionar la herramienta. Esto solo vale la pena si la organización realmente necesita la cobertura de seguridad avanzada que Checkmarx proporciona.

Aikido ofrece un modelo de precios más simple y más transparente – plano y predecible – y es significativamente más asequible a escala que Checkmarx o SonarQube.

Pros y contras de cada herramienta

SonarQube – Ventajas

- Excelente aplicación de la calidad del código: SonarQube destaca en la mejora de la mantenibilidad. Fue la primera solución dedicada a verificar la limpieza del código mediante numerosas métricas de calidad. Los equipos elogian cómo identifica los code smells, la duplicación y los errores tempranamente, lo que conduce a un código más limpio y fiable.

- Fácil integración para desarrolladores: Los desarrolladores encuentran SonarQube fácil de usar. Se integra en los pipelines de CI/CD y proporciona retroalimentación instantánea en las pull requests y los IDEs (a través de SonarLint) sin mucha fricción. Esta integración perfecta significa que la adopción de SonarQube rara vez interrumpe el flujo de trabajo del desarrollador; “simplemente funciona” en segundo plano.

- Amplio soporte de idiomas: SonarQube soporta docenas de lenguajes de forma predeterminada, desde los más populares hasta los de nicho. Un CTO que supervise múltiples equipos de producto puede estandarizar SonarQube para cubrir frontend, backend, móvil, etc., todo en una sola herramienta. Esta amplia cobertura para la calidad del código es una gran ventaja para bases de código diversas.

- Edición Core Gratuita: La Edición Comunitaria es gratuita y de código abierto, lo que permite a los equipos empezar sin coste. Incluso las ediciones de pago a menudo cuestan menos que las herramientas de seguridad empresariales. Esto hace que SonarQube sea atractivo para empresas más pequeñas o aquellas centradas principalmente en la calidad. Puede obtener valor de inmediato sin una gran inversión inicial.

- Panel Visual y Quality Gates: La interfaz de usuario de SonarQube proporciona un panel claro del estado del código – listando los problemas por severidad, proporcionando puntuaciones de calidad generales y mostrando tendencias a lo largo del tiempo. Los gerentes valoran la función Quality Gate, que establece un estándar para que el código esté “en verde” (por ejemplo, sin problemas críticos, cobertura mejorada). Es una forma sencilla de fomentar la mejora continua y seguir el progreso.

SonarQube – Contras

- Cobertura de Seguridad Profunda Limitada: SonarQube no es una solución de seguridad integral. Encuentra algunas vulnerabilidades, pero su conjunto de reglas y enfoque son superficiales en comparación con una herramienta SAST real. Por ejemplo, podría pasar por alto rutas de inyección complejas que Checkmarx u otras herramientas detectarían. Depender únicamente de SonarQube podría dejar puntos ciegos de seguridad significativos.

- Falsos Positivos y Ruido: Los desarrolladores a veces se quejan de que SonarQube marca demasiados problemas triviales. Puede resultar “ruidoso”, especialmente al principio – un usuario señaló que “siempre sugería que nuestro código estaba mal” hasta que ajustaron las reglas. Algunos hallazgos (por ejemplo, estilo, optimizaciones menores) pueden no merecer atención, pero aun así aparecen, lo que requiere que los equipos gestionen los perfiles de reglas para evitar la fatiga por alertas.

- Rendimiento en Proyectos Grandes: Escanear una base de código enorme con SonarQube puede ser lento sin las características Enterprise. Un revisor mencionó que los escaneos tardaban un tiempo y no había soporte para análisis paralelo a menos que se comprara la Enterprise Edition. Esto significa que grandes monorepos podrían ver a SonarQube convertirse en un cuello de botella en CI, o necesitarías particionar los escaneos. Las ediciones de nivel superior mitigan esto, pero estas añaden coste.

- Sobrecarga de Mantenimiento y Configuración: Ejecutar SonarQube autoalojado implica mantener un servidor y una base de datos. La configuración no es excesivamente difícil, pero es otro sistema que gestionar. Algunas organizaciones encuentran la configuración “complicada” y las actualizaciones o la integración con sistemas de autenticación (LDAP, etc.) requieren trabajo de administración. No es tan plug-and-play como algunos servicios en la nube.

- Funciones de AppSec Faltantes: Fuera del análisis estático de código, SonarQube no cubre dependencias de código abierto, imágenes de contenedores o pruebas dinámicas. Los programas modernos de AppSec a menudo necesitan estas capacidades. Por lo tanto, los equipos que utilizan SonarQube para la seguridad aún tienen que invertir en herramientas adicionales (SCA, DAST, etc.) para lograr una cobertura completa, aumentando la complejidad de la cadena de herramientas.

Checkmarx – Ventajas

- Detección Robusta de Vulnerabilidades: Checkmarx es reconocido por encontrar vulnerabilidades. Su motor SAST utiliza análisis sofisticados para detectar problemas como inyecciones, control de acceso roto y más, que podrían pasar desapercibidos para escáneres más simples. Ofrece la confianza de que su código es examinado en busca de fallos de seguridad con una de las bibliotecas de reglas más extensas disponibles (por ejemplo, cientos de patrones conocidos solo para Java).

- Funciones Empresariales y Cumplimiento: La plataforma incluye funciones avanzadas de informes y gobernanza que los líderes de AppSec aprecian. Los resultados se pueden mapear a marcos de cumplimiento (Top 10 OWASP, PCI DSS, etc.), ayudando con las auditorías. Checkmarx ofrece control de acceso basado en roles, paneles centralizados y la capacidad de aplicar políticas de seguridad a escala. Para grandes empresas con requisitos de cumplimiento estrictos, estas características son una ventaja importante.

- Amplia Cobertura de Pila Tecnológica: Checkmarx es compatible con una amplia gama de lenguajes y frameworks, más que la mayoría de sus competidores. Ya sea que sus equipos programen en ABAP, ASP clásico o los últimos Go o Rust, Checkmarx probablemente ofrece soporte. Esta amplitud significa que puede consolidar una única solución de escaneo para todas sus aplicaciones. También cubre ahora plantillas IaC, APIs e integra SCA, convirtiéndola en una solución integral para muchas necesidades de AppSec.

- Resultados Detallados con Contexto: Los desarrolladores y analistas de seguridad se benefician de los informes detallados de vulnerabilidades de Checkmarx. Los hallazgos incluyen trazas de flujo de datos, mostrando exactamente cómo una entrada maliciosa podría explotar el código. Esto facilita la comprensión y corrección de los problemas. La herramienta también proporciona orientación para la remediación. En comparación con las alertas más simples de SonarQube, Checkmarx ofrece más contexto, lo que puede acortar el ciclo de corrección para problemas graves.

- Integración en DevSecOps: A pesar de ser robusto, Checkmarx puede integrarse en el proceso DevOps. Soporta la automatización a través de APIs, plugins de CI/CD y escáneres IDE. Muchas empresas lo utilizan con éxito para adelantar la seguridad (shift security left) – por ejemplo, los desarrolladores pueden escanear código en Visual Studio antes de confirmarlo, o Jenkins puede ejecutar Checkmarx como parte del pipeline y fallar una compilación ante hallazgos de alto riesgo. Cuando está bien configurado, permite una cultura de seguridad proactiva sin esperar a las pruebas de penetración en etapas tardías.

Checkmarx – Desventajas

- Altos Falsos Positivos si no se Ajusta: Un inconveniente comúnmente citado es el ruido. El potente análisis de Checkmarx puede abrumar a los equipos con falsos positivos. “Un alto número de falsos positivos a menos que se adapte cuidadosamente” a cada proyecto, señaló un revisor de G2. Sin una sintonización y personalización significativas, los desarrolladores podrían perder tiempo investigando problemas inexistentes. Esto requiere que los ingenieros de AppSec refinen continuamente las reglas y las líneas base.

- Rendimiento Lento del Escaneo: Los escaneos de Checkmarx pueden ser lentos, especialmente en grandes bases de código. Los usuarios informan que los escaneos completos pueden tardar horas, lo que afecta la velocidad de desarrollo. El escaneo incremental y la optimización pueden ayudar, pero de forma predeterminada, no es tan rápido como las herramientas más ligeras. Los equipos a menudo necesitan programar escaneos nocturnos o aumentar los recursos de CI para acomodarlo. El ciclo de retroalimentación más lento puede reducir la disposición de los desarrolladores a ejecutar escaneos con frecuencia.

- Licencias Costosas: El coste es una barrera importante. Checkmarx es una solución empresarial con un precio acorde – no hay una versión gratuita, e incluso un piloto requiere contactar con ventas. Un usuario se quejó de que “no hay una edición gratuita para probar primero” y que es “comparativamente caro”. Los equipos con limitaciones presupuestarias lo encontrarán difícil de justificar, e incluso las organizaciones bien financiadas deben considerar el ROI dadas las etiquetas de precio de seis cifras que no son infrecuentes para implementaciones completas.

- Configuración e Infraestructura Complejas: Desplegar Checkmarx on-premises no es trivial. Implica múltiples componentes (para escaneo, almacenamiento de resultados, aplicación web, etc.) y a menudo necesita ayuda experta para instalar y configurar. Como se señaló anteriormente, “la configuración lleva tiempo”. Mantenerlo (parchear, actualizar, escalar) añade carga de trabajo para su equipo de TI o DevSecOps. Esta complejidad puede retrasar la implementación y requerir habilidades especializadas, a diferencia de herramientas más orientadas al desarrollador que un solo ingeniero puede configurar en un día.

- No Centrado en el Desarrollador: Aunque Checkmarx tiene integraciones para desarrolladores, su UX general está más orientada a profesionales de la seguridad. La interfaz y el flujo de trabajo pueden resultar torpes o abrumadores para los desarrolladores que solo buscan información rápida. Algunos elementos de la interfaz de usuario están anticuados y no son tan intuitivos. Sin una fuerte promoción interna y formación, los desarrolladores podrían resistirse a usarlo regularmente, socavando el objetivo de “shift-left”. En contraste, las herramientas diseñadas pensando en los desarrolladores (ruido mínimo, interfaz de usuario sencilla) pueden lograr una mayor adopción.

Aikido Security: La mejor alternativa

Aikido combina la cobertura de Checkmarx con la simplicidad de SonarQube — sin el ruido ni la sobrecarga. Ofrece escaneo de seguridad full-stack: SAST, SCA, IaC, contenedores, secretos y escaneo de APIs, todo en una plataforma amigable para el desarrollador. Lo que distingue a Aikido es su bajo número de falsos positivos y su rápida configuración. Los equipos reciben alertas accionables con un triaje mínimo. Se integra directamente en Git, CI/CD e IDEs — sin paneles separados ni una implementación compleja.

También es más económico y transparente. Con precios fijos, un nivel gratuito generoso y sin barreras de ventas, los equipos pueden empezar en minutos. Si se encuentra entre lo demasiado superficial (SonarQube) y lo demasiado complejo (Checkmarx), Aikido logra el equilibrio.

Inicia una prueba gratuita o solicita una demostración para explorar la solución completa.