Introducción

Elegir las herramientas de seguridad de aplicaciones adecuadas puede parecer un enfrentamiento entre filosofías muy diferentes. SonarQube y Fortify son dos opciones populares en extremos opuestos del espectro. Esta comparación desglosa cómo se desempeña cada uno en la práctica, y por qué una alternativa más nueva podría robar el protagonismo.

TL;DR

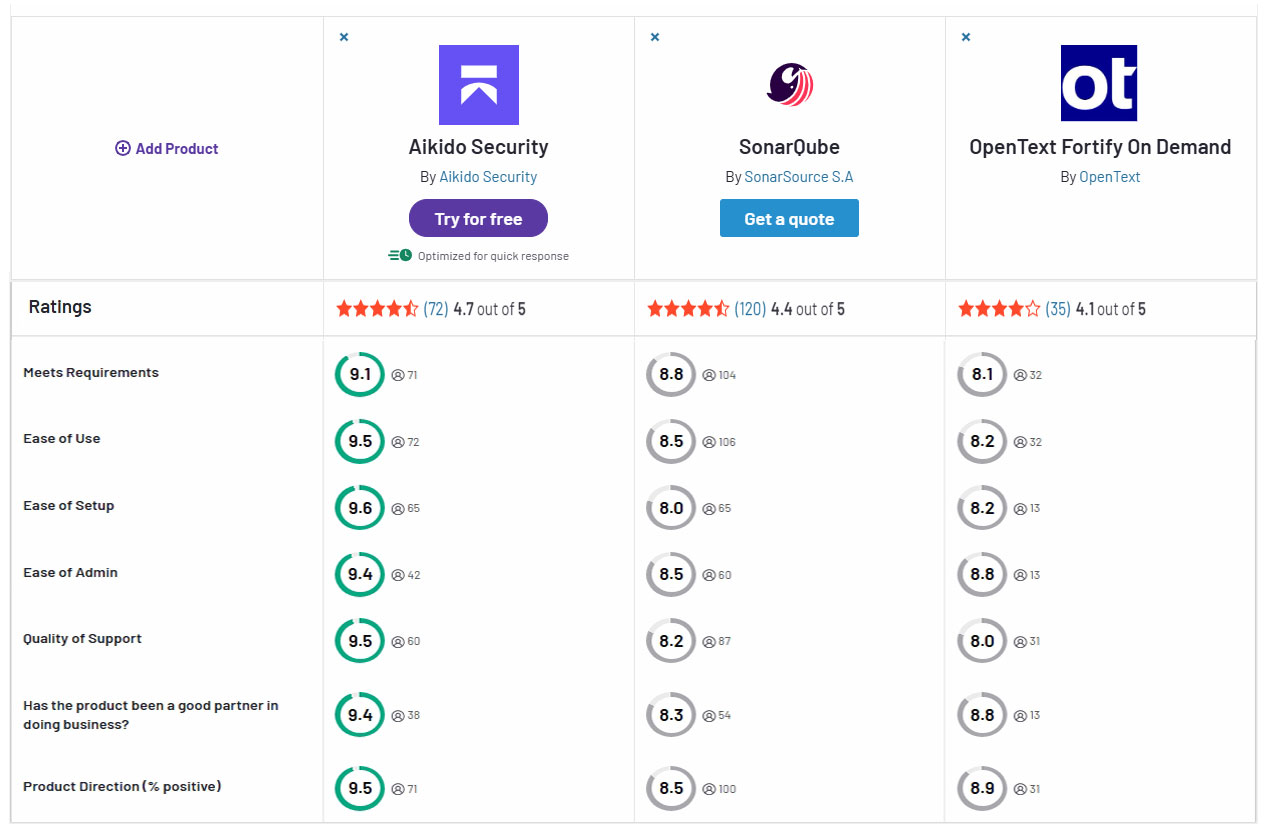

SonarQube y Fortify son herramientas heredadas construidas para análisis estático de código, pero ambas vienen con compromisos. SonarQube es más fácil de usar pero limitado en profundidad, mientras que Fortify ofrece cobertura a nivel empresarial con una curva de aprendizaje pronunciada y una configuración pesada. Aikido Security ofrece una alternativa moderna: combinando un análisis de código profundo con una configuración rápida, falsos positivos mínimos y una integración CI/CD perfecta, lo que la convierte en una mejor opción para los equipos de ingeniería actuales.

Resumen de cada herramienta

SonarQube

SonarQube es una plataforma de código abierto conocida principalmente por el análisis estático de código y la inspección de calidad de código. Los desarrolladores adoran su interfaz de usuario elegante y sus plugins de IDE (SonarLint) que proporcionan retroalimentación instantánea sobre errores, code smells y problemas de seguridad ocasionales. Soporta docenas de lenguajes y se integra fácilmente en los pipelines de CI. Aunque SonarQube incluye reglas de seguridad (Top 10 OWASP, verificaciones CWE, etc.), su origen es la calidad del código, lo que significa que las pruebas de seguridad avanzadas no son su punto fuerte. Las organizaciones a menudo comienzan con SonarQube para mejorar la mantenibilidad del código y lo "estiran" gradualmente para convertirlo en una herramienta SAST ligera. Esto funciona hasta cierto punto, pero los equipos de AppSec serios a menudo alcanzan el límite de SonarQube en cuanto a la cobertura profunda de vulnerabilidades.

Fortify

Fortify (OpenText Fortify, anteriormente HP/Micro Focus Fortify) es una suite veterana de seguridad de aplicaciones diseñada específicamente para encontrar vulnerabilidades. Su analizador de código estático insignia examina el código fuente con lupa, utilizando miles de reglas propietarias y análisis de flujo de datos para detectar problemas del Top 10 OWASP y más. El enfoque de Fortify es exhaustivo: no solo ofrece SAST, sino también opciones para el análisis de composición de software (vulnerabilidades de bibliotecas de terceros) e incluso pruebas dinámicas (DAST) como parte de su ecosistema. Esta herramienta fue diseñada para equipos de seguridad empresarial, y se nota. Fortify puede descubrir problemas de seguridad que las herramientas más simples pasan por alto, y proporciona informes detallados y paneles para la gobernanza. Sin embargo, todo ese poder viene con un lastre: Fortify no es trivial de desplegar o usar en el día a día. Espere una curva de aprendizaje pronunciada, requisitos de sistema exigentes y un flujo de trabajo más orientado a los auditores de seguridad que a los equipos de desarrollo ágiles. Es el escáner de seguridad arquetípico de "grandes empresas": exhaustivo y robusto, pero a menudo engorroso.

Comparación de funcionalidades

Capacidades de escaneo de seguridad

SonarQube realiza Pruebas de seguridad de aplicaciones estáticas (SAST) como un subconjunto de su análisis de código. Marca fallos de codificación comunes y algunos puntos críticos de seguridad (por ejemplo, patrones de inyección SQL, XSS) utilizando conjuntos de reglas mapeados a OWASP y CWE. Pero su conjunto de reglas de seguridad es bastante básico, limitado en profundidad y cobertura en comparación con las herramientas de seguridad dedicadas. SonarQube no incluye de forma nativa pruebas dinámicas ni análisis de composición de software exhaustivo, aunque puede identificar algunas dependencias vulnerables en los informes. Su enfoque principal sigue siendo el código propio.

Fortify, por otro lado, está construido para la seguridad desde cero. El motor SAST de Fortify realiza un análisis profundo del flujo de datos (rastreando cómo se mueven los datos a través del código) para detectar vulnerabilidades complejas que SonarQube podría pasar por alto. También ofrece análisis de composición de software (SCA) para detectar bibliotecas de código abierto vulnerables, y la familia de productos de Fortify incluye herramientas DAST para pruebas en tiempo de ejecución. En resumen, Fortify tiene como objetivo cubrir todo el espectro del escaneo de seguridad. La contrapartida es que Fortify puede ser demasiado celoso: identificará cada posible entrada no saneada o configuración insegura, a menudo señalando casos extremos que al final no son explotables. (Sí, incluso se alarma si ve la palabra “password” en cualquier parte de su código). Ni SonarQube ni Fortify abordan significativamente nuevas áreas como las plantillas de infraestructura como código o el escaneo de imágenes de contenedores; estas siguen siendo puntos ciegos para ambos. Si necesita que se escaneen, necesitará una herramienta adicional o una plataforma más unificada (como Aikido Security).

Integración y Flujo de Trabajo DevOps

Cuando se trata de encajar en una cadena de herramientas DevOps moderna, SonarQube brilla. Fue prácticamente diseñado para la integración CI/CD; puede ejecutar el análisis de SonarQube como un paso en su pipeline de compilación (Jenkins, GitHub Actions, GitLab CI, lo que sea) con mínimas complicaciones. Hay plugins oficiales y configuraciones sencillas para cargar resultados automáticamente. SonarQube también tiene características como Quality Gates para interrumpir la compilación si el código nuevo introduce problemas críticos. Y como Sonar comenzó su vida atendiendo a los desarrolladores, ofrece ventajas como el análisis rama por rama y las anotaciones de PR. En resumen, SonarQube se integra en un flujo de trabajo DevOps casi tan fácilmente como un linter o un conjunto de pruebas.

La integración de Fortify es más desafiante. Históricamente, el flujo de trabajo de Fortify a menudo implicaba ejecutar escaneos manualmente y cargar los resultados en su Security Center, no exactamente “continuo”. De hecho, una limitación temprana de Fortify fue la falta de automatización sencilla de pipelines (que requería cargas manuales de archivos o scripting personalizado). Hoy en día, Fortify puede integrarse en pipelines de CI, pero no es tan plug-and-play. Normalmente, necesita instalar el escáner de Fortify, asegurarse de que el código esté compilado (Fortify a menudo requiere una compilación exitosa con todas las dependencias para analizar correctamente), y luego invocar un escaneo que genera resultados para cargar.

Ahora existen plugins para herramientas como Jenkins, pero espere dedicar tiempo a configurarlos. Un usuario señaló que Fortify “necesita una compilación para escanear” y requiere más esfuerzo para integrarse en un pipeline. En resumen, Fortify puede encajar en DevOps, pero no se siente tan nativo en el ciclo rápido de CI/CD como SonarQube. SonarQube es el jugador de equipo más flexible aquí, mientras que Fortify podría hacerle pasar por algunos aros.

Precisión y Rendimiento

La precisión en el análisis estático tiene dos caras: detectar problemas reales (verdaderos positivos) y evitar falsas alarmas. SonarQube tiende a pecar de cauteloso: encuentra los problemas más evidentes y evita los análisis de vulnerabilidad excesivamente complejos, lo que significa que pasa por alto algunos fallos reales (falsos negativos), pero a cambio no da falsas alarmas con demasiada frecuencia. Muchos desarrolladores aprecian que «SonarQube...SonarQubeun buen trabajo al no generar falsos positivos», lo que evita que los desarrolladores persigan fantasmas. Fortify todo lo contrario. Lanza una amplia red para detectar todos los problemas imaginables, lo que da lugar a un resultado ruidoso. No es raro que Fortify miles de hallazgos en una base de código grande, de los cuales solo unos pocos son problemas realmente críticos. Los equipos suelen dedicar mucho tiempo a clasificar Fortify , descartando los falsos positivos o los problemas menores.

Un usuario experimentado señaló sin rodeos que, con Fortify , «la herramienta es muy ruidosa» y hay que aprender a distinguir qué resultados son realmente «fiables». Esta elevada tasa de falsos positivos puede provocar fatiga por alertas: los desarrolladores empiezan a ignorar Fortify a posponer el análisis para más adelante en el ciclo de lanzamiento.

En términos de rendimiento, la velocidad de escaneo es otra consideración. SonarQube es relativamente ligero; un escaneo es lo suficientemente rápido como para ejecutarse en cada commit o pull request (a menudo completándose en unos pocos minutos para proyectos moderados). Los escaneos de Fortify, por el contrario, son pesados. Los proyectos grandes pueden tardar horas en escanearse con Fortify si no se configuran correctamente. El motor SCA de Fortify realiza un análisis profundo y puede consumir mucha memoria y CPU, por lo que a menudo hay que asignarle un servidor potente. Es significativo que algunas organizaciones solo ejecuten escaneos de Fortify por la noche o al final de los sprints, en lugar de con cada commit, ya que el escaneo continuo puede ser poco práctico si cada ejecución es lenta. En resumen, SonarQube es ágil y conservador (menos hallazgos, pero en su mayoría relevantes), mientras que Fortify es exhaustivo pero pesado, generando una avalancha de resultados que requieren potencia (y discernimiento) para gestionar.

Cobertura y Alcance

Soporte de lenguajes y frameworks: Ambas herramientas soportan una amplia gama de lenguajes de programación, pero SonarQube tiene una ventaja en cuanto a amplitud. SonarQube (especialmente en sus ediciones comerciales) cubre más de 30 lenguajes, incluyendo los populares como Java, C#, Python, JavaScript/TypeScript, C/C++, e incluso otros más específicos a través de plugins. El soporte de lenguajes de Fortify es extenso para un SAST empresarial (Java, C/C++, C#, Python, JavaScript, Ruby, Go, PHP y más, incluso lenguajes de IBM Mainframe en algunas ediciones), pero los usuarios informan que Fortify en la práctica soporta menos lenguajes que SonarQube. Por ejemplo, SonarQube tiene analizadores comunitarios u oficiales para lenguajes como Swift, Kotlin, Apex, PL/SQL, etc., mientras que Fortify podría no cubrirlos todos de forma nativa. Si tu pila tecnológica es políglota, verifica de cerca la compatibilidad de lenguajes de Fortify; SonarQube podría tener la ventaja en entornos eclécticos.

Alcance de la aplicación: El escaneo de SonarQube se limita al código fuente y a las métricas de cobertura/calidad de las pruebas relacionadas. No analiza tus aplicaciones en ejecución ni tus configuraciones. El alcance de Fortify es más amplio en el sentido de AppSec: Fortify puede escanear binarios y archivos de configuración y, a través de sus productos extendidos, manejar aspectos como el escaneo de aplicaciones móviles o las pruebas en tiempo de ejecución. Aun así, ambos se centran principalmente en la capa de aplicación (código y dependencias). Ni SonarQube ni Fortify escanearán tus plantillas de infraestructura en la nube, manifiestos de Kubernetes, imágenes de contenedores o puntos finales de API. Esto significa lagunas en la cobertura cloud-native; por ejemplo, un secreto codificado en un script de Terraform o una CVE en tu imagen base de Docker no serán detectados por ninguna de las herramientas. Cubrir esto requiere herramientas adicionales o una plataforma diseñada para una cobertura unificada.

Esta es un área clave donde una plataforma como Aikido Security (que escanea código, configuraciones en la nube, contenedores y más) busca llenar el vacío. En cuanto a la cobertura de estándares de cumplimiento, tanto SonarQube como Fortify mapean los hallazgos a frameworks comunes (Top 10 OWASP, CWE, PCI-DSS, etc.), siendo Fortify históricamente utilizado con mayor frecuencia para cumplir mandatos de cumplimiento corporativos. Sin embargo, la cobertura bruta de las superficies de aplicaciones modernas (SaaS, serverless, infraestructura en la nube) es limitada en ambas herramientas heredadas.

Experiencia del desarrollador (UX, Configuración, Curva de aprendizaje)

Aquí es donde realmente afloran las diferencias filosóficas. SonarQube se posiciona como una herramienta para desarrolladores. Su interfaz de usuario es limpia y accesible: los problemas se muestran en el contexto del código, con una guía de remediación clara. Los desarrolladores pueden hacer clic en un problema y ver el código defectuoso resaltado y una sugerencia. La curva de aprendizaje de SonarQube es poco pronunciada; si entiendes los estándares de codificación de tu lenguaje, la interfaz de Sonar te resultará intuitiva. Configurar SonarQube (especialmente usando SonarCloud o el Community Edition server) es sencillo, y hay una enorme comunidad si necesitas ayuda.

Fundamentalmente, SonarQube se integra en los flujos de trabajo de los desarrolladores: plugins IDE para análisis sobre la marcha, decoración de PR para señalar nuevos problemas en las revisiones de código, y así sucesivamente. Como resultado, los desarrolladores tienden a adoptar SonarQube en lugar de rechazarlo. Un equipo señaló que les “gusta bastante la experiencia de usuario” de SonarQube y cómo SonarLint proporciona retroalimentación instantánea en el IDE. Esa retroalimentación instantánea y continua hace que SonarQube se sienta como parte del conjunto de herramientas de desarrollo, no como un auditor externo.

Fortify, por el contrario, se siente más como un dispositivo de seguridad tradicional. Su interfaz principal, Fortify SSC (Software Security Center), es potente pero compleja. También existe Fortify Audit Workbench, una GUI de escritorio para que los auditores de seguridad revisen los hallazgos. Los nuevos usuarios a menudo encuentran estas interfaces abrumadoras: están repletas de datos de vulnerabilidades, filtros y terminologías que asumen una base en seguridad. La curva de aprendizaje es pronunciada; como dijo un usuario de Fortify, “Llevará un tiempo entender la herramienta... La herramienta es muy ruidosa... Se necesita mucha paciencia para usarla.”. Los desarrolladores sin formación en seguridad podrían tener dificultades para interpretar los resultados de Fortify (por ejemplo, entender los gráficos de flujo de datos o por qué algo etiquetado como “Alto Riesgo” es o no es realmente una preocupación).

En muchas organizaciones, los resultados de Fortify son gestionados por un equipo de seguridad separado que luego asigna los problemas a los desarrolladores, un enfoque que puede generar fricción. Además, la configuración y el mantenimiento de Fortify es un proyecto en sí mismo. Instalar el servidor de Fortify, configurar la autenticación, actualizar los rulepacks regularmente, asegurar que el entorno de escaneo tenga todas las dependencias de compilación... es mucho. De hecho, la propia documentación y los usuarios de Fortify se hacen eco de que “requiere mucha configuración y mucha reflexión para usarlo... eficazmente”. En resumen, la UX de Fortify está orientada al especialista en seguridad dedicado, mientras que la UX de SonarQube está orientada a los desarrolladores del día a día. Para un líder técnico, esta diferencia significa que Fortify podría exigir más capacitación, más cambios de proceso y quizás personal dedicado para gestionarlo, mientras que SonarQube puede entregarse a los equipos de desarrollo con mínimas complicaciones.

Precios y Mantenimiento

El factor coste suele ser decisivo. SonarQube ofrece una gran ventaja aquí: tiene una Community Edition gratuita que, aunque limitada en reglas de seguridad y lenguajes, suele ser suficiente para empezar. Las ediciones de pago (Developer, Enterprise, Data Center) amplían el soporte de lenguajes y las capacidades de análisis de seguridad, y el precio se basa generalmente en las líneas de código analizadas. SonarSource publica los precios abiertamente (niveles transparentes por LOC), lo que facilita la predicción de costes. Por ejemplo, SonarQube Enterprise podría costar unas pocas decenas de miles al año para una base de código de tamaño medio, no es barato, pero a menudo sigue siendo menos costoso que Fortify para un alcance similar. Y si tu equipo o presupuesto es pequeño, puedes empezar con SonarQube gratuito o la asequible edición Developer. El mantenimiento de SonarQube (autoalojado) requiere relativamente poco esfuerzo: es un servidor Java que se actualiza ocasionalmente, y Sonar proporciona actualizaciones regulares y versiones LTS. Si se utiliza SonarCloud (su SaaS), el mantenimiento de la infraestructura es nulo.

Fortify, por el contrario, es conocido por su elevado precio. Como solución empresarial, las licencias de Fortify pueden ascender a cifras de cinco o seis dígitos anualmente para grandes organizaciones. No hay una versión gratuita; se paga por el paquete completo, incluso si solo se necesita SAST. Una fuente señala explícitamente que Fortify es “caro para uso a nivel empresarial”. Los precios no son públicos; generalmente implican presupuestos personalizados y negociaciones (adiós a la transparencia). Más allá de las licencias, considera el coste total de propiedad: Fortify puede requerir hardware o VM dedicados para el motor de escaneo y el Security Center, además del tiempo de los ingenieros para mantenerlo. Las actualizaciones de rulepacks y las nuevas versiones deben aplicarse varias veces al año (a menudo ligadas a tu contrato de soporte). Si dejas de tener soporte, podrías perder actualizaciones de reglas críticas para nuevas vulnerabilidades.

Todo esto se traduce en más dinero y tiempo. Es revelador que un crítico bromeara diciendo que se necesita “mucho dinero y mucha paciencia” para usar Fortify de manera efectiva. En resumen, SonarQube es rentable y fácil de presupuestar, mientras que Fortify exige un serio compromiso financiero y una inversión continua en mantenimiento. (Y si alguna vez has intentado preguntar “¿cuánto cuesta Fortify?”, es probable que te hayas encontrado con un discurso de ventas en lugar de una cifra).

Aikido ofrece un modelo de precios más simple y transparente – plano y predecible – y es significativamente más asequible a escala que Snyk o SonarQube.

Cumplimiento e innovación

Fortify y SonarQube suelen atraer a diferentes partes interesadas. Si busca satisfacer una lista de verificación de cumplimiento o impresionar a un auditor, los informes y certificaciones de Fortify tienen peso. Fortify ha sido un referente en los Cuadrantes Mágicos de Gartner y se utiliza con frecuencia en sectores con regulaciones estrictas. Ofrece informes detallados de cumplimiento (por ejemplo, mapeando cada hallazgo a estándares como OWASP, PCI DSS, CWE/SANS, etc.), lo que puede ser de ayuda en las auditorías. SonarQube, si bien puede mapear problemas al Top 10 OWASP y otros estándares, no se considera tradicionalmente una "herramienta de cumplimiento", sino que se centra más en la mejora continua. Dicho esto, SonarQube Enterprise sí incluye informes de seguridad para fines de cumplimiento, y muchas empresas lo utilizan para rastrear la adhesión al Top 10 OWASP a lo largo del tiempo.

En cuanto a innovación y actualización: SonarQube, respaldado por SonarSource y una comunidad de código abierto, evoluciona rápidamente con soporte para nuevos lenguajes, características centradas en el desarrollador y mejoras en la interfaz de usuario. El ritmo de Fortify ha sido más lento. De hecho, algunos usuarios han observado que Fortify no ha seguido el ritmo de las nuevas tendencias y expectativas de los desarrolladores en los últimos años. Después de pasar de HP a Micro Focus y luego a OpenText, la hoja de ruta de Fortify podría priorizar la estabilidad para los clientes empresariales existentes sobre las características de vanguardia. Por ejemplo, deseos modernos de los desarrolladores como una integración fluida con el IDE o el soporte para el escaneo de IaC/contenedores llegaron a Fortify muy tarde o no llegaron en absoluto.

Mientras tanto, SonarQube introdujo características como "Security Hotspots" (para involucrar a los desarrolladores en la revisión de seguridad) y sigue perfeccionando su integración en el flujo de trabajo de los desarrolladores. Ninguna de las herramientas es extremadamente "innovadora" en 2025 según los estándares de las startups, pero SonarQube se siente más alineada con las prácticas modernas de DevSecOps, mientras que Fortify se percibe, bueno, un poco anticuada en su enfoque. La buena noticia es que ambas herramientas son maduras y fiables; la mala noticia es que ninguna abordará por sí sola los dominios de seguridad emergentes más allá del código. Aquí es donde buscar soluciones más nuevas puede valer la pena.

Pros y contras de cada herramienta

SonarQube – Pros:

- Fácil de usar para desarrolladores: Interfaz de usuario y flujo de trabajo sencillos; fácil de adoptar para los desarrolladores con una formación mínima.

- Fácil integración: Se integra sin problemas en los pipelines de CI y las herramientas de desarrollo (plugins de IDE, decoración de PR), lo que fomenta una cultura de DevSecOps real.

- Calidad del código + Seguridad: Combina métricas de calidad del código con análisis de seguridad, ofreciendo una visión holística (una sola herramienta en lugar de dos para la calidad y la seguridad básica).

- Rentable: Núcleo de código abierto con nivel gratuito; los planes de pago son transparentes y generalmente más baratos que las suites SAST empresariales.

SonarQube – Contras:

- Profundidad de seguridad limitada: No es una herramienta de seguridad dedicada; pasa por alto muchas vulnerabilidades graves que un SAST especializado detectaría (altos falsos negativos).

- Falsos negativos sobre falsos positivos: Tiende a omitir discretamente vulnerabilidades complejas en lugar de señalarlas; necesitará herramientas adicionales para detectar lo que SonarQube no ve.

- Las características avanzadas requieren la versión de pago: Las características de seguridad clave (análisis de taint, detección de inyecciones) y un mayor soporte de lenguajes solo están disponibles en las ediciones Developer/Enterprise.

- Alcance limitado: Se centra en el código y no cubre la seguridad de las aplicaciones más allá del análisis estático (sin análisis de dependencias integrado ni pruebas en tiempo de ejecución).

Fortify – Ventajas:

- Escaneo de seguridad exhaustivo: Profundidad líder en la industria en análisis estático, detecta vulnerabilidades complejas y cubre el Top 10 OWASP, SANS 25 y más de forma predeterminada.

- Amplio conjunto de reglas: Décadas de desarrollo han dado lugar a un enorme conjunto de reglas y comprobaciones (incluida la capacidad de reglas personalizadas) para encontrar problemas de seguridad en numerosos lenguajes y frameworks.

- Suite AppSec integral: Opciones para incluir SAST, DAST, SCA bajo un mismo paraguas. Fortify puede ser una solución integral para múltiples actividades de AppSec (por ejemplo, escanear código y librerías de terceros conjuntamente).

- Informes y cumplimiento empresarial: Informes detallados, paneles de control y mapeos de cumplimiento adecuados para la dirección y los auditores. Ayuda a demostrar la diligencia debida y a seguir el riesgo a lo largo del tiempo.

Fortify – Contras:

- Elevados falsos positivos (ruidoso): Genera una gran cantidad de alertas; muchas son informativas o no son realmente explotables. Los equipos a menudo tienen dificultades con la relación señal/ruido (triage que consume mucho tiempo).

- Configuración y uso complejos: Curva de aprendizaje pronunciada y carga de configuración. Requiere un esfuerzo dedicado para desplegar, mantener y ajustar (no es plug-and-play).

- Poco amigable para desarrolladores: Se siente como una herramienta de seguridad pesada; los desarrolladores pueden encontrar la interfaz y los resultados abrumadores, lo que lleva a fricciones en la adopción. Carece de la sensación de 'feedback instantáneo' que los desarrolladores obtienen de herramientas como SonarQube.

- Caro: Los costes de licencia e infraestructura son significativos para Fortify. A menudo, solo las grandes empresas pueden permitírselo, e incluso entonces el ROI puede ser cuestionado si la mayoría de los hallazgos son falsos positivos.

Aikido Security: La mejor alternativa

Aikido Security es una plataforma moderna que surgió para abordar precisamente los puntos débiles mencionados anteriormente. Piense en Aikido como lo mejor de ambos mundos: proporciona una cobertura integral en su código, dependencias de código abierto, configuraciones de la nube y más, pero está diseñado de una manera developer-first con la simplicidad en mente. El análisis estático de Aikido utiliza algoritmos inteligentes para reducir drásticamente el ruido (hasta un 85% menos de falsos positivos en comparación con las herramientas heredadas). Esto significa que los desarrolladores confían en los hallazgos y no pierden tiempo en problemas fantasma. En cuanto a la integración, Aikido se conecta a los pipelines de CI/CD y a los flujos de trabajo de los desarrolladores con mínimas complicaciones (la configuración lleva minutos, no semanas). Sin instalaciones voluminosas ni procesos complejos, es una seguridad que 'simplemente funciona' junto con sus herramientas de desarrollo existentes.

La cobertura de Aikido es más amplia que la de SonarQube o Fortify por sí solas, detectando vulnerabilidades en el código fuente, dependencias, infraestructura como código, contenedores e incluso secretos, todo en un panel de control unificado. Fundamentalmente, el precio es transparente y fijo – sin tarifas sorpresa por proyecto ni obstáculos empresariales de seis cifras. En resumen, Aikido Security ofrece un enfoque práctico para AppSec: protección robusta con menos falsas alarmas, fácil integración y precios honestos. Para un líder técnico cansado de las compensaciones entre SonarQube y Fortify, Aikido podría ser el 'movimiento aikido' que convierta su programa AppSec en una situación beneficiosa tanto para los equipos de seguridad como para los de desarrollo.

Inicia una prueba gratuita o solicita una demostración para explorar la solución completa.