Las aplicaciones modernas son complejas, distribuidas y están en constante cambio, lo que dificulta más que nunca las pruebas de seguridad. Dado que los diferentes componentes se validan en distintas etapas del ciclo de vida del software, algunas vulnerabilidades pueden detectarse antes de que se implemente una aplicación, mientras que otras solo aparecen en tiempo de ejecución.

Comprender dónde y cuándo aparecen las vulnerabilidades en una aplicación es esencial para protegerla eficazmente. Dos de los enfoques más utilizados para abordar este desafío son las Pruebas de seguridad de aplicaciones estáticas (SAST) y las Pruebas de seguridad de aplicaciones dinámicas (DAST).

En este artículo, exploraremos cómo funcionan ambos enfoques, sus fortalezas y limitaciones, y proporcionaremos una comparación clara para ayudarte a elegir el enfoque adecuado para tus necesidades de seguridad.

SAST vs. DAST

SAST analiza la parte interna de tu código de dentro hacia afuera, mientras que DAST realiza pruebas de fuera hacia adentro.

Puedes verlo de esta manera:

- Las herramientas SAST examinan tu código fuente antes de que se implemente tu aplicación, para detectar problemas como funciones inseguras, credenciales codificadas o fallos lógicos durante el desarrollo.

- Las herramientas DAST, por otro lado, ejecutan pruebas de seguridad mientras la aplicación está en vivo, sondeándola como lo haría un atacante para identificar debilidades explotables como inyección SQL, XSS o bypasses de autenticación.

Ambos son esenciales, pero cumplen propósitos diferentes en distintas etapas del SDLC.

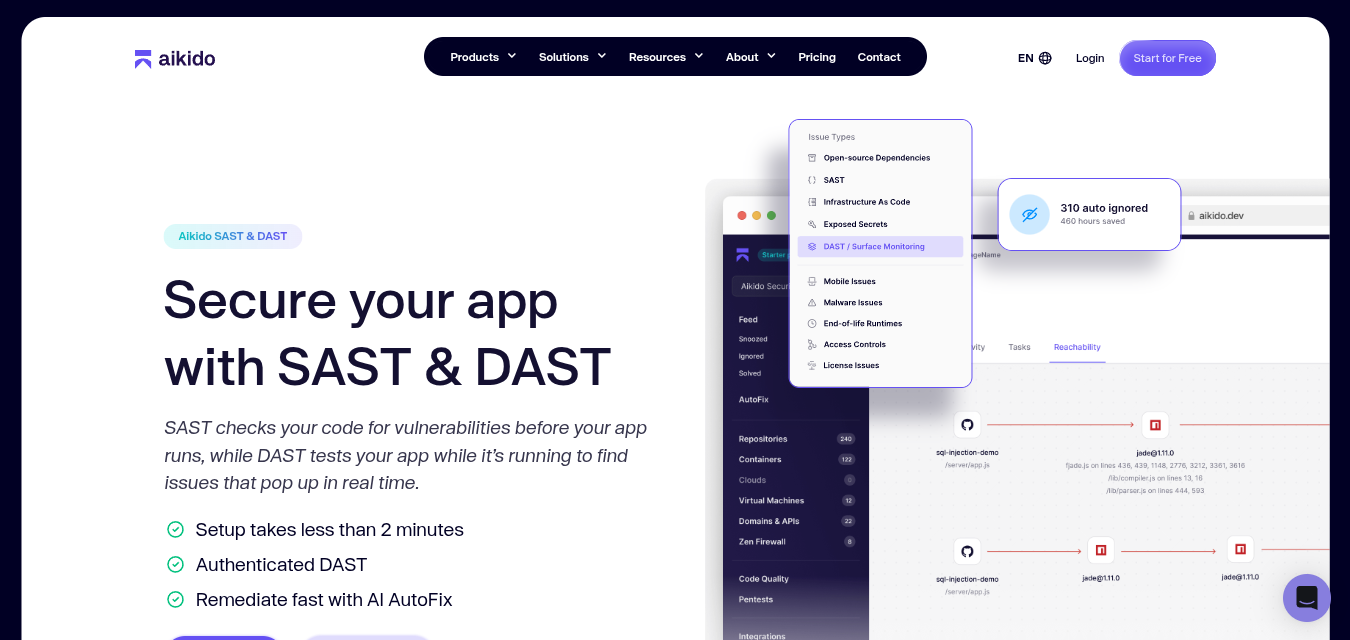

Si buscas una plataforma de seguridad de confianza que ofrezca SAST y DAST líderes en su categoría, Aikido Security es la mejor opción. Las organizaciones que utilizan Aikido para SAST y DAST pueden detectar vulnerabilidades en las primeras etapas del desarrollo y validar la seguridad una vez que las aplicaciones están en funcionamiento.

El módulo SAST de Aikido Security utiliza IA para reducir los falsos positivos hasta en un 85%, refinando continuamente las reglas y vinculando los hallazgos. Los equipos también pueden crear reglas personalizadas para detectar riesgos únicos en su base de código. Cada hallazgo se clasifica luego según el contexto y el nivel de riesgo, asegurando que los equipos se centren primero en las vulnerabilidades más críticas, con correcciones generadas por IA para acelerar la remediación.

Por otro lado, el módulo DAST de Aikido ofrece a los desarrolladores una visibilidad clara de su superficie de ataque. Escanea aplicaciones públicas y autoalojadas en busca de vulnerabilidades comunes, y con DAST autenticado, valida si los usuarios con sesión iniciada pueden eludir controles o acceder a datos sensibles. Los hallazgos se explican además en un lenguaje sencillo, lo que permite a los equipos analizar los problemas sin necesidad de una experiencia profunda en seguridad.

Más allá de SAST y DAST, también ofrece SCA, seguridad de API, escaneo en la nube, detección de secretos, pentesting de IA y mucho más, todo disponible como escáneres independientes o combinado en una suite.

Junto con su arquitectura modular, Aikido Security utiliza IA para correlacionar y priorizar los hallazgos a lo largo de todo el SDLC, reduciendo el ruido y destacando las vulnerabilidades que son realmente explotables.

¿Qué son las Pruebas de Seguridad de Aplicaciones?

Las Pruebas de Seguridad de Aplicaciones (AST) son la práctica de identificar, corregir y prevenir vulnerabilidades en cada etapa del ciclo de vida del desarrollo de software (SDLC), desde el diseño inicial hasta la producción. Combina técnicas como el análisis de código, las pruebas en tiempo de ejecución y la simulación de ataques para descubrir fallos de seguridad antes de que los atacantes puedan explotarlos.

Las pruebas de seguridad de aplicaciones tienen varias categorías como SAST, DAST, RASP, escaneo IaC, pentesting, SCA y mucho más, siendo SAST y DAST algunas de las más adoptadas debido a su cobertura en entornos de preproducción y tiempo de ejecución.

¿Qué es SAST?

SAST, o Pruebas de seguridad de aplicaciones estáticas, es una técnica de pruebas de 'caja blanca' que analiza el código fuente de una aplicación en un estado estático o no en ejecución.

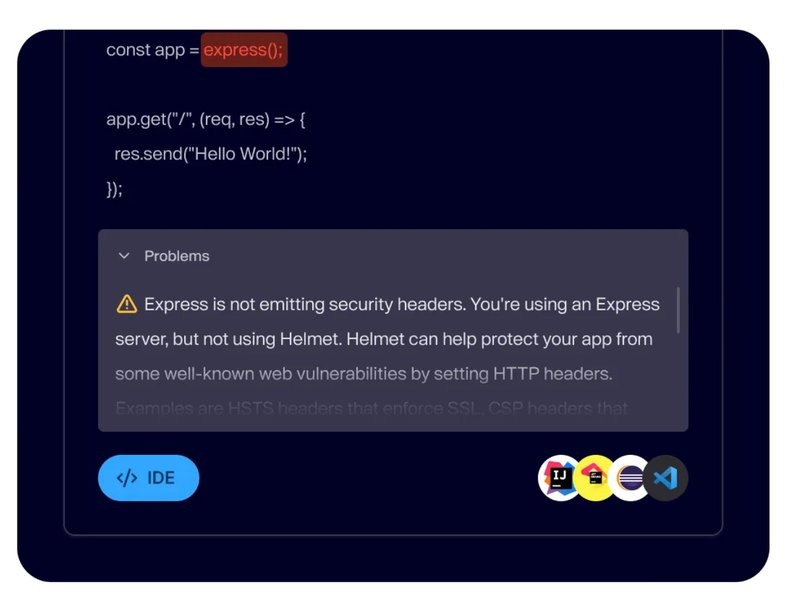

SAST permite a los desarrolladores identificar vulnerabilidades en las primeras etapas del proceso de desarrollo (SDLC), como las fases de desarrollo de código o revisión de código. Las herramientas SAST se integran sin problemas en los pipelines de CI/CD y los IDEs, para que los desarrolladores puedan proteger su código a medida que lo escriben y escanear en busca de vulnerabilidades antes de confirmar los cambios en el repositorio.

¿Qué puede detectar SAST?

SAST puede detectar una amplia gama de vulnerabilidades como fallos de inyección (inyección SQL (SQLi), cross-site scripting), credenciales codificadas, manejo inseguro de datos y otras vulnerabilidades del Top 10 OWASP. Algunas herramientas SAST, como Aikido Security, también escanean y comparan el código fuente con bases de datos de vulnerabilidades de seguridad conocidas, como la National Vulnerability Database (NVD), y utilizan IA para priorizar las incidencias.

Piénsalo como tener un experto que revisa tu código con lupa y te da retroalimentación inmediata sobre los problemas que descubre.

Dicho esto, las herramientas SAST están limitadas al lenguaje que soportan y no pueden utilizarse para detectar vulnerabilidades específicas del tiempo de ejecución o del entorno, como errores de configuración o dependencias en tiempo de ejecución.

Ventajas del SAST

- Detección temprana: El análisis estático identifica vulnerabilidades durante las fases de desarrollo y compilación, mucho antes de que el software se despliegue.

- Integración con IDE y CI/CD: La mayoría de las herramientas SAST modernas se integran directamente en los IDEs y en los pipelines de CI/CD, proporcionando retroalimentación en cada commit o pull request.

- No requiere aplicación en ejecución: Funciona con código fuente estático, lo que lo hace ideal para el desarrollo temprano, revisiones de código y comprobaciones de pull request.

- Orientación precisa para la remediación: Puede identificar rutas de archivo y números de línea exactos para las vulnerabilidades, a menudo con contexto de flujo de datos.

- Soporta prácticas de codificación segura: Señala patrones y anti-patrones inseguros, mejorando la calidad general del código y los hábitos de desarrollo seguro a largo plazo.

- Cobertura de código exhaustiva: Escanea toda la base de código, incluyendo rutas de código no ejecutadas o «muertas» a las que las pruebas en tiempo de ejecución podrían no llegar.

- Soporte para cumplimiento y auditoría: Ayuda a cumplir con los requisitos regulatorios y de la industria (PCI DSS, SOC 2) proporcionando evidencia de prácticas de desarrollo seguro.

Desventajas del SAST

- Sin prueba de explotabilidad: SAST identifica posibles debilidades, pero no si son explotables en condiciones reales.

- Limitado a patrones y reglas conocidos: La mayoría de las herramientas SAST dependen en gran medida de reglas predefinidas, lo que significa que puede pasar por alto fallos lógicos complejos o técnicas de ataque.

- Carece de cobertura en tiempo de ejecución: No puede detectar problemas que solo aparecen durante la ejecución, como configuraciones erróneas, debilidades de autenticación o vulnerabilidades específicas del entorno.

- Dependiente del lenguaje y del framework: Está limitado a los lenguajes y frameworks compatibles; las pilas más nuevas o menos comunes pueden no ser compatibles.

- Visibilidad limitada de los riesgos de Datos como Código (DaaC): Las entradas de aplicaciones impulsadas por IA generativa como prompts o fuentes RAG pueden influir en el comportamiento, como la lógica ejecutable. Las herramientas SAST tradicionales son ciegas a la inyección indirecta.

¿Por qué es importante el SAST?

La detección temprana del SAST es crucial, ya que permite a los desarrolladores abordar los problemas antes de que la aplicación se despliegue, haciendo que sea más fácil y menos costoso solucionar los problemas de forma temprana.

¿Qué es DAST?

DAST, o Pruebas de seguridad de aplicaciones dinámicas, es un método de prueba de «caja negra» que evalúa una aplicación mientras está en ejecución. DAST no requiere acceso al código fuente, sino que adopta un enfoque externo para probar la seguridad de tus aplicaciones simulando ataques a la aplicación de forma similar a como lo haría un hacker.

DAST también puede denominarse «monitorización de superficie», ya que prueba la superficie o el front-end de las aplicaciones web.

¿Qué puede detectar DAST?

Las herramientas DAST interactúan con la aplicación a través de la interfaz de usuario, probando diversas entradas y observando las salidas para identificar vulnerabilidades como problemas de autenticación, configuraciones erróneas del servidor, falsificación de solicitudes entre sitios (cross-site request forgery) y otras vulnerabilidades en tiempo de ejecución.

Dado que DAST funciona en tiempo de ejecución, se requiere una aplicación en funcionamiento antes de que las pruebas DAST tengan sentido, lo que suele ocurrir en las fases de preproducción y producción. Como DAST opera externamente y utiliza protocolos estandarizados como HTTP para conectarse a la aplicación, no está vinculado a un lenguaje de programación específico.

Ventajas de DAST

- No requiere acceso al código fuente: Las pruebas dinámicas funcionan desde fuera de la aplicación, utilizando protocolos estándar (como HTTP, gRPC)

- Detecta problemas de tiempo de ejecución y configuración: Identifica vulnerabilidades que solo aparecen durante la ejecución, como problemas de autorización y configuraciones erróneas del servidor.

- Independiente del lenguaje y del framework: DAST no está ligado a lenguajes de programación o frameworks específicos, ya que prueba el comportamiento de la aplicación.

- Menor tasa de falsos positivos: Los hallazgos se basan en el comportamiento, lo que a menudo resulta en menos falsos positivos en comparación con el análisis estático.

- Valida los controles de seguridad: Las pruebas dinámicas confirman que las medidas de seguridad funcionan según lo previsto cuando la aplicación se despliega.

Desventajas de DAST

- Visibilidad limitada de las causas raíz: No puede identificar el código fuente exacto responsable del problema.

- Detección en fases tardías: DAST requiere una aplicación completamente funcional y en ejecución. Esto puede hacer que las correcciones sean más costosas y requieran más tiempo, ya que se ejecuta más tarde en el SDLC.

- Cobertura limitada de la lógica de la aplicación: Puede pasar por alto vulnerabilidades en rutas de aplicación no expuestas o difíciles de alcanzar, especialmente aquellas que requieren interacciones de usuario complejas.

- Impacto potencial en entornos de producción Las pruebas agresivas contra sistemas de producción pueden causar problemas de rendimiento.

¿Por qué es importante DAST?

DAST es importante para detectar problemas que no se pueden detectar antes del despliegue, como configuraciones erróneas de servidores o bases de datos, problemas de autenticación y cifrado que permiten el acceso no autorizado, o riesgos de los servicios web a los que se conecta tu aplicación.

Comparando SAST vs DAST

Para ayudarte a comparar ambos enfoques, la siguiente tabla los resume.

Uso conjunto de SAST y DAST

En este artículo, hemos cubierto las diferencias entre SAST y DAST, y por qué ambos son esenciales para proteger sus aplicaciones. Sin embargo, solo abordan una parte de AppSec, dejando desprotegidas otras áreas como IaC, RASP, las pruebas de penetración, SCA y más.

Esto significa que cualquier solución de seguridad que elija debe proporcionar una cobertura integral no solo para SAST y DAST, sino para toda la pila de aplicaciones.

Aikido Security ayuda a abordar este desafío con su plataforma AppSec impulsada por IA y amigable para desarrolladores. Ofrece escáneres modulares para SAST, DAST, configuraciones de infraestructura como código, RASP, pruebas de penetración, detección de secretos y mucho más, utilizando la IA para correlacionar problemas entre todos los escáneres, reduciendo el ruido y acelerando la clasificación y remediación. Todo a un precio asequible y fijo.

Al combinar una amplia cobertura con una priorización inteligente, Aikido facilita a los equipos la protección de aplicaciones en cada etapa del SDLC.

¿Listo para mejorar la seguridad de sus aplicaciones? Inicie su prueba gratuita o reserve una demo con Aikido Security hoy mismo.

Preguntas frecuentes

¿Por qué es importante el testing de seguridad de aplicaciones para los desarrolladores?

El testing de seguridad de aplicaciones ayuda a los desarrolladores a detectar vulnerabilidades en las primeras etapas del ciclo de vida de desarrollo de software, cuando las correcciones son más rápidas, económicas y menos disruptivas. Reduce el riesgo de que los problemas explotables lleguen a producción y fomenta prácticas de codificación seguras al proporcionar retroalimentación continua durante el desarrollo. Herramientas como Aikido Security apoyan esto al integrar controles de seguridad con asistencia de IA directamente en los flujos de trabajo de los desarrolladores.

¿Es DAST específicamente para aplicaciones web?

DAST se utiliza más comúnmente para aplicaciones web y APIs porque prueba las aplicaciones a través de protocolos de red como HTTP. Cualquier aplicación que exponga una interfaz accesible por red puede beneficiarse de DAST, incluyendo servicios internos y APIs.

¿Cuáles son los tipos comunes de vulnerabilidades detectadas por SAST y DAST?

SAST típicamente detecta vulnerabilidades a nivel de código como inyección SQL, ataques XSS, deserialización insegura y secretos codificados, analizando el código fuente y comparando patrones inseguros con firmas de vulnerabilidad conocidas, incluyendo datos de bases de datos CVE. Por otro lado, DAST se enfoca en problemas en tiempo de ejecución como fallos de autenticación, bypasses de autorización y configuración de seguridad incorrecta.

¿Son las pruebas de penetración lo mismo que DAST?

Las pruebas de penetración y DAST no son lo mismo. DAST es un método de testing automatizado y repetible utilizado a lo largo del SDLC, mientras que las pruebas de penetración suelen ser una evaluación manual, con un plazo definido, realizada periódicamente.

También le podría interesar:

- Las 10 mejores herramientas SAST con IA en 2026

- Las 14 mejores herramientas de AppSec en 2026

- Las 12 mejores herramientas de Pruebas de seguridad de aplicaciones dinámicas (DAST) en 2026

- Las 10 mejores herramientas de Pentesting para equipos modernos en 2026

- Las mejores herramientas para la detección de fin de vida útil: Clasificaciones de 2026.

- Los 13 mejores escáneres de vulnerabilidades de código en 2026

- Los mejores escáneres de Infrastructure as Code (IaC) en 2026

Protege tu software ahora.

.jpg)