La integración continua y la entrega o implementación continua se han convertido en la columna vertebral del desarrollo de software moderno, automatizando el proceso desde la confirmación del código hasta la implementación en producción. A medida que los equipos lanzan software más rápidamente, la automatización se ha convertido en un elemento central en la forma en que se crean y entregan las aplicaciones. Según Stack Overflow, el 68 % de los desarrolladores afirma disponer de CI/CD, DevOps y pruebas automatizadas en su organización. Esta adopción generalizada ha convertido al proceso en un multiplicador de la productividad y en una parte fundamental de la cadena de suministro de software.

Al mismo tiempo, el aumento de la velocidad introduce nuevos riesgos. Una filtración de información confidencial, una dependencia vulnerable o una configuración insegura pueden propagarse por los sistemas automatizados con la misma rapidez que el código legítimo. El reto para los equipos es integrar la seguridad sin ralentizar la entrega, utilizando herramientas que proporcionen información rápida, precisa y útil dentro de los flujos de trabajo existentes. Esta guía examina seguridad CI/CD principales seguridad CI/CD para 2026, comparando sus puntos fuertes, sus limitaciones y sus casos de uso ideales para ayudar a los equipos a elegir un enfoque que respalde tanto la velocidad como la seguridad.

¿Qué es CI/CD?

CI/CD es un término genérico que se utiliza para describir los procesos automatizados para integrar cambios en el código, probar aplicaciones y entregar software a producción.

La integración continua es la práctica de fusionar con frecuencia los cambios de código en un repositorio compartido, donde las compilaciones y pruebas automatizadas validan cada cambio.

La entrega continua es la práctica de preparar automáticamente los cambios de código validados para su lanzamiento, mientras que la implementación continua amplía esta práctica al implementar automáticamente esos cambios en la producción sin necesidad de aprobación manual.

Juntos, forman un canal optimizado que traslada el código desde la estación de trabajo del desarrollador hasta la producción en pasos pequeños, repetibles y fiables. Al automatizar la integración, las pruebas y el lanzamiento, CI/CD reduce los errores humanos, acorta los bucles de retroalimentación y permite a los equipos enviar los cambios más rápidamente.

Qué buscar en las herramientas modernas de CI/CD

Para crear una comparación útil, evaluamos cada herramienta según los criterios más importantes para una seguridad CI/CD sin interrupciones:

- Experiencia del desarrollador: ¿Con qué facilidad se integra la herramienta en el proceso y proporciona información a los desarrolladores?

- Ámbito del análisis: ¿Qué tipos de vulnerabilidades puede detectar la herramienta (por ejemplo, código, dependencias, secretos, contenedores)?

- Precisión y reducción de ruido: ¿Detecta amenazas reales y de alta prioridad o abruma a los equipos con falsos positivos?

- Capacidad de acción: ¿Ofrece la herramienta una guía clara para la corrección o incluso soluciones automatizadas?

- Escalabilidad y Precios: ¿Puede la herramienta soportar una organización en crecimiento y es transparente su modelo de precios?

Las 5 mejores seguridad CI/CD

Aquí está nuestra lista seleccionada de las mejores herramientas para integrar la seguridad directamente en tu pipeline CI/CD.

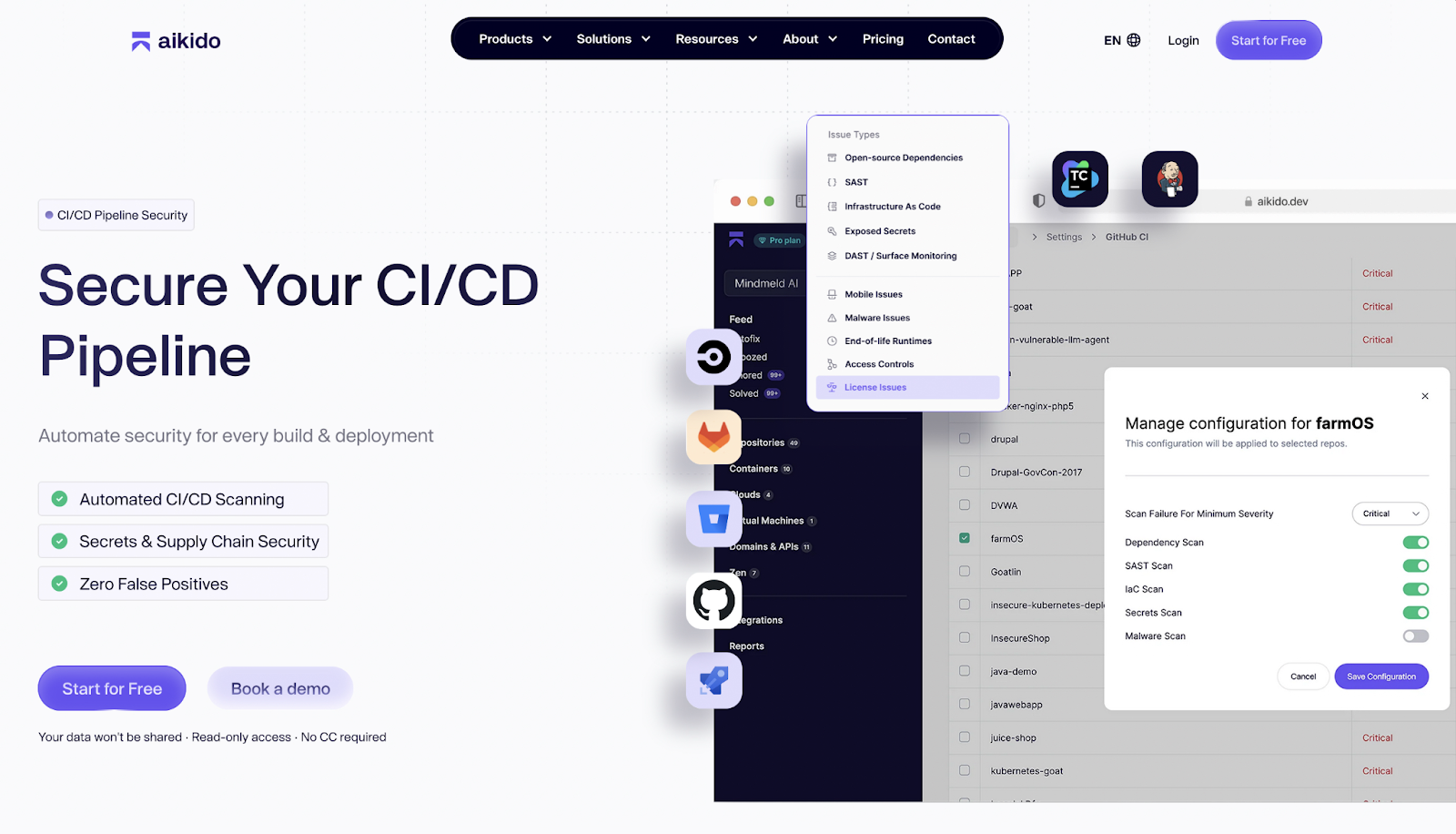

1. Aikido Security

Aikido Security es una plataforma de seguridad diseñada para proteger el proceso de CI/CD sin ralentizar la entrega. Se integra directamente en los flujos de trabajo de CI/CD y los sistemas de control de código fuente existentes, lo que permite a los equipos detectar y solucionar problemas de seguridad a medida que el código pasa por las fases de compilación, pruebas e implementación. En lugar de tratar la seguridad como una etapa separada, Aikido la integra directamente en el proceso, donde ya se están tomando las decisiones. A diferencia de otras herramientas en las que hay que realizar cambios en el CI/CD por uno mismo para todos los repositorios utilizando una CLI, con Aikido esto no es así.

A nivel de canalización, Aikido realiza un escaneo automatizado en cada compilación, integrándose con herramientas como GitHub, GitLab, Jenkins y otros sistemas CI/CD. El código, las dependencias, los secretos y las definiciones de infraestructura se escanean lo antes posible, lo que ayuda a los equipos a detectar vulnerabilidades antes de que se fusionen o se implementen. Este ciclo de retroalimentación temprana reduce la necesidad de reelaboraciones y evita que los cambios inseguros avancen hacia las etapas posteriores.

Aikido pone un gran énfasis en la seguridad de la cadena de suministro dentro de CI/CD. Más allá del análisis tradicional de vulnerabilidades de dependencias, también detecta paquetes maliciosos y malware, bloqueando las dependencias comprometidas antes de que entren en el proceso. Esto ayuda a los equipos a defenderse de ataques a la cadena de suministro cada vez más comunes ataques a la cadena de suministro explotan los procesos de compilación de confianza.

Los hallazgos de seguridad aparecen directamente donde trabajan los desarrolladores. Aikido añade comentarios en línea para secretos, SAST y problemas de IaC directamente en las solicitudes de extracción y las solicitudes de fusión, señalando las líneas exactas de código que requieren atención. Los equipos también pueden definir políticas para bloquear automáticamente las PR o MR cuando se detectan riesgos críticos, convirtiendo el canal de CI/CD en un punto de aplicación en lugar de solo una superficie de informes.

En todo esto, Aikido se centra en reducir el ruido. Los hallazgos se priorizan en función de la accesibilidad y el riesgo real, lo que garantiza que los desarrolladores solo vean los problemas que se pueden resolver. Esto mantiene los comentarios sobre seguridad rápidos, relevantes y alineados con el ritmo de los flujos de trabajo modernos de CI/CD.

Características clave:

- Escaneo CI/CD automatizado: se integra con GitHub, GitLab, Jenkins y otras herramientas CI/CD para detectar problemas en cada compilación, lo que permite la detección temprana de vulnerabilidades antes de que el código entre en producción.

- Seguridad de la cadena de suministro: analiza las dependencias en busca de vulnerabilidades y malware para evitar que los paquetes comprometidos entren en el proceso.

- detección de secretos: Identifica claves API, contraseñas y tokens codificados para evitar fugas dentro del proceso CI/CD.

- Pruebas de seguridad de aplicaciones estáticas SAST): Detecta problemas de seguridad comunes en el código, como inyección SQL, XSS y patrones de codificación inseguros, evitando que el código inseguro llegue a la producción.

- Escaneo de infraestructura como código (IaC): revisa las plantillas de IaC en busca de configuraciones incorrectas, riesgos de seguridad y problemas de cumplimiento antes de la implementación.

- Bajo índice de falsos positivos: proporciona únicamente resultados procesables, minimizando el ruido y el trabajo de clasificación innecesario.

- Comentarios del desarrollador en línea: añade comentarios en línea directamente en las solicitudes de extracción y las solicitudes de fusión, lo que proporciona a los desarrolladores comentarios precisos sobre la seguridad a nivel de línea dentro de sus flujos de trabajo existentes.

- Aplicación de políticas: permite a los equipos definir reglas de seguridad que bloquean automáticamente las solicitudes de incorporación de cambios (PR) o las solicitudes de incorporación de ramas (MR) con riesgos críticos, lo que garantiza que las normas de seguridad se apliquen de forma coherente.

Ventajas:

- Integración perfecta en procesos de CI/CD con herramientas comunes como GitHub y Jenkins.

- Consolida múltiples controles de seguridad en un único flujo de trabajo, lo que reduce los cambios de contexto.

- La priorización inteligente pone de manifiesto las vulnerabilidades que más importan a los desarrolladores.

- Admite la automatización con sugerencias de corrección asistidas por IA, lo que acelera los ciclos de reparación.

- Combina múltiples seguridad CI/CD en un único flujo de trabajo.

- Aplicación basada en políticas sin ralentizar la entrega

Ideal para:

- Equipos de desarrollo que buscan integrar la seguridad desde el principio en los procesos de CI/CD.

- Organizaciones que desean automatizar la detección y corrección de vulnerabilidades en el código, las dependencias y la infraestructura.

- Los responsables de seguridad buscan visibilidad de los riesgos sin crear cuellos de botella ni fatiga por alertas.

Precios: Nivel gratuito para siempre con planes de tarifa plana de pago para usuarios adicionales o funciones avanzadas.

Calificación de Gartner: 4.9/5

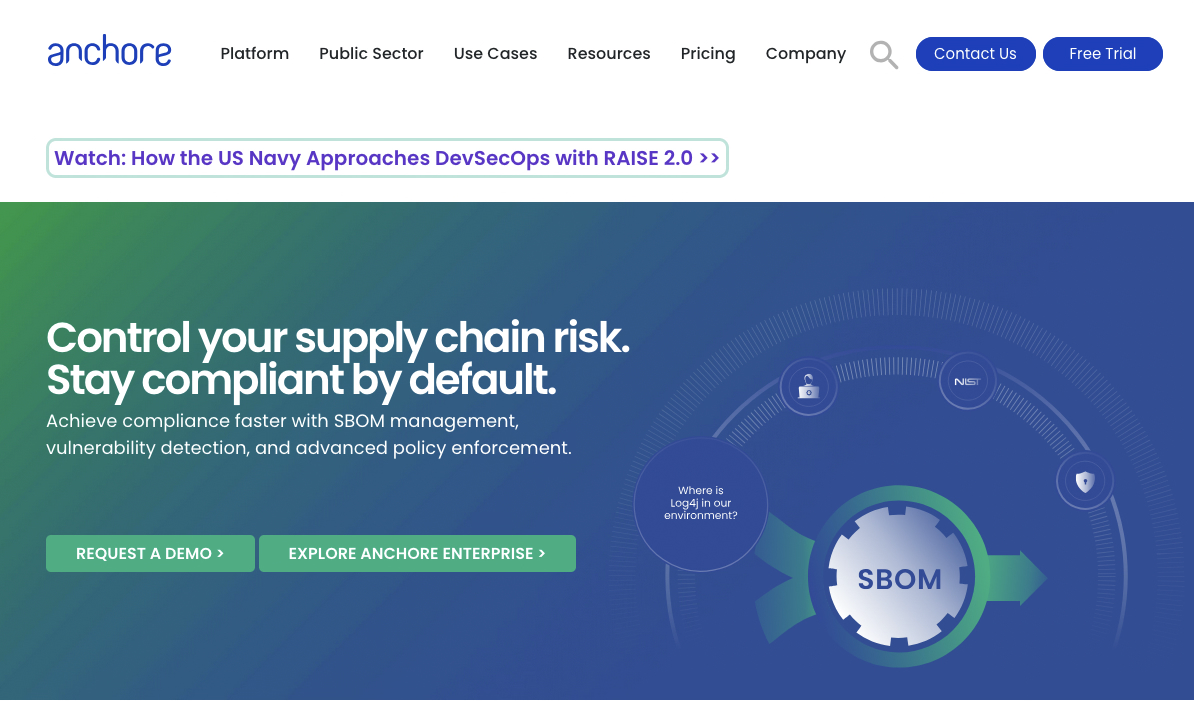

2. Anchore

Anchore una seguridad de contenedores que se utiliza en los procesos de CI/CD para generar SBOM, escanear imágenes de contenedores y aplicar controles basados en políticas antes de la implementación. Se centra en proteger la cadena de suministro de software mediante la identificación de vulnerabilidades, problemas de cumplimiento y configuraciones incorrectas antes de que los contenedores lleguen a la fase de producción.

Características Clave:

- Análisis profundo de contenedores: escanea las imágenes de contenedores capa por capa, generando SBOM detalladas y comprobando si existen vulnerabilidades conocidas (CVE).

- Aplicación basada en políticas: Las políticas personalizadas permiten bloquear imágenes con CVE de alta gravedad o imágenes base no aprobadas.

- SBOM : crea y gestiona automáticamente SBOM para imágenes de contenedor.

- Integración con registros y CI/CD: se integra con registros de contenedores y herramientas de CI/CD para automatizar el escaneo a lo largo del ciclo de vida del desarrollo.

Ventajas:

- Inspección exhaustiva de imágenes de contenedores y detección de vulnerabilidades.

- Potente motor de políticas para garantizar el cumplimiento de las normas de seguridad y conformidad.

- Los componentes de código abierto (Syft y Grype) proporcionan capacidades de escaneo accesibles.

Contras:

- Centrado principalmente en seguridad de contenedores; necesita otras herramientas para la cobertura del código y la nube.

- La versión Enterprise puede resultar compleja de configurar y gestionar.

- Funcionalidad limitada fuera de los contextos de contenedor.

- La integración con flujos de trabajo de CI/CD que no sean de contenedores puede requerir una configuración adicional.

Ideal para:

- Organizaciones que hacen un uso intensivo de aplicaciones en contenedores.

- Los equipos de DevOps y seguridad aplican políticas estrictas sobre las imágenes de contenedores antes de la producción.

Precios:

- Herramientas gratuitas de código abierto (Syft para SBOM, Grype para escaneo).

- Anchore ofrece funciones avanzadas, gestión de políticas y asistencia técnica con precios comerciales.

Calificación G2: 4,4 / 5

3. Trivy

Trivy un escáner de seguridad de código abierto desarrollado originalmente en Aqua Security ser lanzado a la comunidad. Está diseñado para identificar vulnerabilidades y configuraciones incorrectas en imágenes de contenedores, infraestructura como código y dependencias de aplicaciones dentro de los procesos de CI/CD. Trivy ampliamente utilizado debido a su rápida ejecución, sus mínimos requisitos de configuración y su amplia cobertura de los riesgos de seguridad comunes previos a la producción.

Características Clave:

- escaneo de imágenes de contenedores: Detecta vulnerabilidades conocidas en imágenes de contenedores mediante el análisis de paquetes del sistema operativo y dependencias de aplicaciones antes de la implementación.

- Escaneo de infraestructura como código: identifica configuraciones incorrectas en Terraform, manifiestos de Kubernetes y otros archivos IaC en las primeras fases del ciclo de vida del desarrollo.

- detección de vulnerabilidades en dependencias: analiza las dependencias de las aplicaciones para descubrir vulnerabilidades CVE conocidas en bibliotecas de terceros.

- Integración CI/CD: Se integra directamente con los sistemas CI/CD más populares, como GitHub Actions, Circle CI y GitLab CI, para realizar comprobaciones de seguridad automatizadas.

- Comprobaciones de políticas y configuraciones: admite evaluaciones basadas en políticas para ayudar a los equipos a alinear las compilaciones con los requisitos internos de seguridad y cumplimiento.

Ventajas:

- Escaneo rápido

- Amplia cobertura en contenedores, IaC y dependencias

- Fácil de integrar en los flujos de trabajo CI/CD existentes.

Contras:

- Centrado principalmente en la detección de vulnerabilidades y configuraciones incorrectas.

- Orientación limitada sobre remediación en comparación con algunas plataformas comerciales.

- Los escaneos grandes pueden generar ruido si no se ajustan las políticas.

- Las funciones avanzadas de gobernanza requieren herramientas externas.

Ideal para:

Equipos que buscan un escáner de seguridad ligero y rápido para canalizaciones CI/CD.

Precio: gratuito y de código abierto, con soporte comercial y herramientas ampliadas disponibles a través de Aqua Security.

4. Checkmarx

Checkmarx una plataforma de pruebas de seguridad de aplicaciones que se utiliza en los procesos de CI/CD para identificar vulnerabilidades en el código fuente, las dependencias de código abierto y la infraestructura como código. Es un proveedor consolidado en el mercado de AST y es conocido principalmente por sus capacidades Pruebas de seguridad de aplicaciones estáticas SAST) y su amplia cobertura de lenguajes.

Características Clave:

- Pruebas de seguridad de aplicaciones estáticas SAST): Realiza análisis estáticos profundos para detectar vulnerabilidades como inyección SQL, cross-site scripting y otros problemas de seguridad a nivel de código antes de que las aplicaciones se compilen o implementen.

- análisis de composición de software SCA): Identifica vulnerabilidades conocidas y riesgos de licencia en las dependencias de código abierto utilizadas por las aplicaciones.

- Integración con IDE y flujos de trabajo de desarrolladores: se integra con los IDE y los sistemas CI/CD más populares para mostrar los resultados en una fase más temprana del proceso de desarrollo y proporcionar orientación sobre las medidas correctivas.

Ventajas:

- Análisis estático de alta precisión con detección profunda de vulnerabilidades.

- Amplia compatibilidad con lenguajes de programación y marcos de trabajo

- Plataforma madura adecuada para entornos regulados y orientados al cumplimiento normativo.

Contras:

- Coste elevado en comparación con seguridad CI/CD más ligeras.

- Los escaneos completos iniciales pueden ser lentos en bases de código grandes.

- El gran volumen de hallazgos puede requerir procesos de triaje específicos.

- Complejidad operativa para equipos más pequeños o menos maduros

Ideal para:

Grandes empresas con programas de seguridad de aplicaciones maduros. Organizaciones que requieren análisis estáticos profundos, amplia cobertura de lenguajes y gobernanza centralizada integrada en flujos de trabajo de CI/CD.

Precios: Póngase en contacto con el departamento de ventas.

Calificación G2: 4,4 / 5

5. GitGuardian

GitGuardian una plataforma de seguridad centrada en detectar y prevenir fugas de información confidencial en los procesos de CI/CD y los sistemas de control de código fuente. Opera principalmente a nivel de commits y repositorios, ayudando a los equipos a identificar rápidamente las credenciales expuestas y a remediar tanto las fugas nuevas como las históricas antes de que provoquen daños posteriores.

Características clave:

- Detección de secretos en tiempo real: analiza los commits a medida que se crean y alerta inmediatamente a los desarrolladores y equipos de seguridad cuando se detectan secretos.

- Escaneo de repositorios históricos: admite escaneos completos de repositorios existentes para descubrir secretos previamente comprometidos que aún pueden suponer un riesgo.

- Integración con control de código fuente: se integra directamente con plataformas como GitHub y GitLab para funcionar de forma nativa dentro de los flujos de trabajo de desarrollo existentes.

Ventajas:

- Detección sólida en tiempo real con bucles de retroalimentación rápidos.

- Alta precisión en una amplia gama de tipos de secretos

- Flujos de trabajo de remediación útiles para coordinar la respuesta

Contras:

- Centrado exclusivamente en la detección secreta.

- No cubre vulnerabilidades, contenedores ni infraestructura.

- Los precios pueden aumentar rápidamente para las grandes organizaciones de ingeniería.

- Requiere emparejamiento con otras seguridad CI/CD para una cobertura más amplia.

Ideal para:

Equipos que utilizan flujos de trabajo basados en Git y desean un control sólido y centralizado sobre la detección de secretos.

Precios: Nivelgratuito disponible para desarrolladores individuales y equipos pequeños, con planes comerciales con precios por desarrollador y funciones adicionales de gestión y colaboración.

Calificación G2: 4,8/5

6. SonarQube

SonarQube famoso por ayudar a los equipos de desarrollo a aplicar estándares de calidad de código coherentes mucho antes de que la seguridad se convirtiera en una preocupación de primer orden en los procesos de CI/CD. Con el tiempo, evolucionó para combinar análisis estático de la calidad del código comprobaciones centradas en la seguridad, lo que permite a los equipos identificar errores, problemas de mantenibilidad y riesgos de seguridad antes de que el código se fusione o se implemente.

Características clave:

- análisis estático de código: Analiza el código fuente para detectar errores, problemas de código y vulnerabilidades de seguridad en las primeras fases del ciclo de vida del desarrollo.

- Integración CI/CD: Proporciona integraciones nativas con plataformas CI/CD comunes, como Jenkins, GitLab y Bitbucket, para evaluar continuamente el código en cada compilación.

- Comentarios de los desarrolladores en tiempo real: muestra los resultados directamente a los desarrolladores durante el desarrollo, lo que ayuda a mejorar las prácticas de codificación antes de que los problemas se propaguen.

Ventajas:

- Equilibrio sólido entre la calidad del código y el análisis de seguridad

- Estrecha integración con CI/CD y flujos de trabajo de desarrolladores

- Eficaz para mejorar la mantenibilidad del código a largo plazo.

Contras:

- La profundidad de seguridad es limitada en comparación con SAST dedicadas.

- Requiere ajustes para reducir el ruido en bases de código grandes o heredadas.

- Algunas funciones avanzadas requieren ediciones comerciales.

- No está diseñado para sustituir a las plataformas completas de pruebas de seguridad de aplicaciones.

Ideal para:

Equipos que desean aplicar controles de calidad del código y de seguridad básicos directamente en los procesos de CI/CD.

Precios:

Edición Community disponible como código abierto; los planes empresariales requieren ponerse en contacto con el departamento de ventas.

Calificación G2: 4.5/5

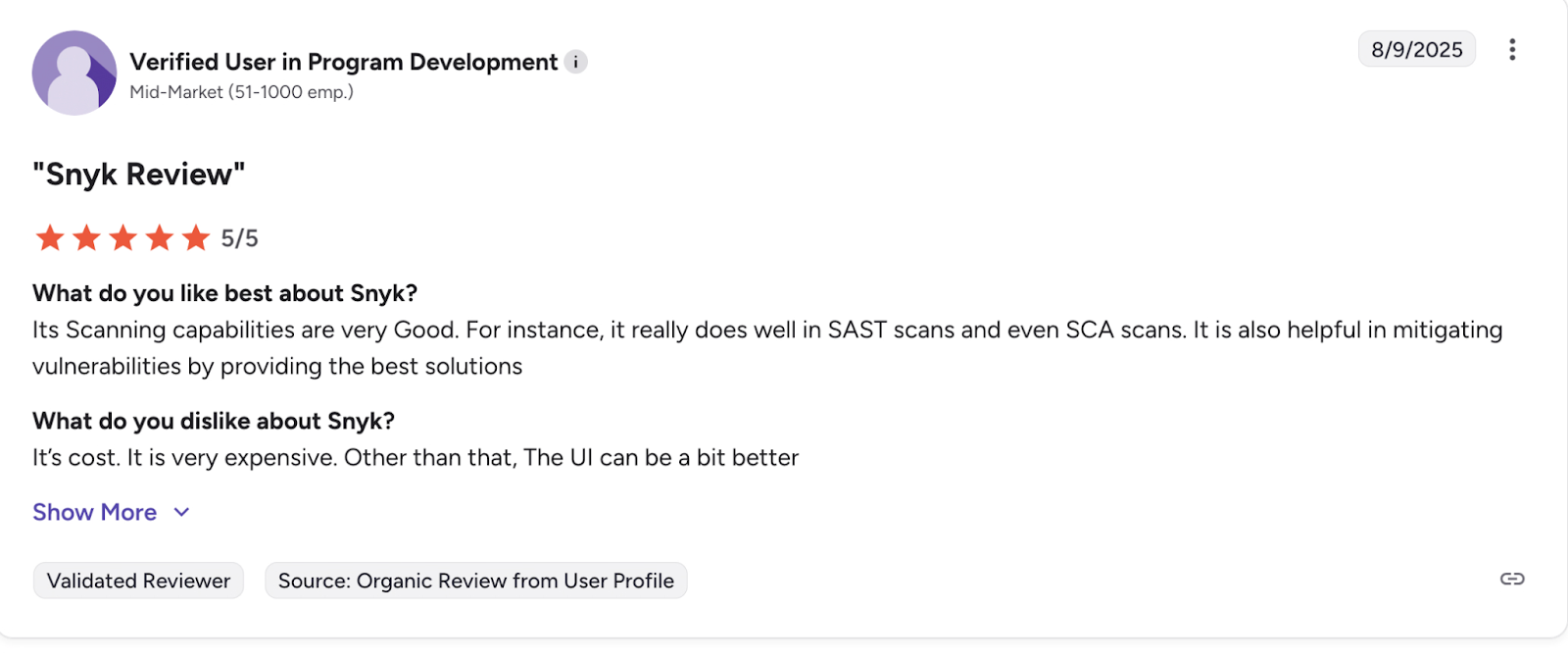

7. Snyk

Snyk una plataforma de seguridad de aplicaciones centrada en los desarrolladores que se utiliza en los procesos de CI/CD para identificar y corregir vulnerabilidades en el código fuente, las dependencias de código abierto, las imágenes de contenedores y la infraestructura como código. Está diseñada para detectar problemas de seguridad de forma temprana y proporcionar a los desarrolladores orientación práctica directamente en sus flujos de trabajo.

Características Clave:

- Integraciones centradas en los desarrolladores: se integra con IDE, CLI, plataformas de control de código fuente y herramientas de CI/CD para ofrecer una rápida retroalimentación durante las fases de desarrollo y compilación.

- Escaneo multidominio: admite SAST, SCA, escaneo de imágenes de contenedores y análisis IaC como parte de los flujos de trabajo de CI/CD.

- Guía de corrección práctica: proporciona consejos para solucionar problemas, rutas de actualización de dependencias y remediación automatizada para los tipos de problemas compatibles.

- Inteligencia sobre vulnerabilidades patentada: utiliza una base de datos de vulnerabilidades seleccionada que a menudo complementa o mejora las fuentes CVE públicas.

Ventajas:

- Sólida experiencia como desarrollador con integraciones de flujo de trabajo estrictas.

- Una guía clara sobre la reparación reduce el tiempo necesario para solucionar el problema.

- Amplia cobertura de seguridad CI/CD habituales.

Contras:

- Los costes pueden aumentar rápidamente a medida que crece el tamaño del equipo y el uso.

- El volumen de alertas puede seguir siendo elevado en bases de código grandes o heredadas.

- La suite de productos puede parecer fragmentada entre los diferentes escáneres.

- Algunas funciones avanzadas de reparación requieren planes de nivel superior.

Ideal para:

Equipos de desarrollo que desean incorporar comentarios sobre seguridad directamente en los flujos de trabajo diarios.

Organizaciones que buscan integrar código, dependencias, contenedores y escaneo IaC CI/CD sin una gran sobrecarga operativa.

Precios: Nivel gratuito disponible para desarrolladores individuales y proyectos pequeños, planes comerciales con precios basados en el número de desarrolladores y las capacidades habilitadas.

Calificación G2: 4,5/5

Elegir la herramienta de CI/CD adecuada para tu equipo

CI/CD existe para garantizar que los procesos sean repetibles y se sigan de principio a fin. En esta publicación, hemos abordado algunas de las principales seguridad CI/CD , todas ellas integradas con las plataformas de alojamiento de código fuente más populares. Sin embargo, los análisis son solo el principio.

En 2026, la aceleración y la automatización de los procesos no desaparecerán. Anteriormente, hemos hablado brevemente de una nueva tendencia denominada pentesting continuo, un enfoque que permite automatizar las técnicas de pruebas de penetración e integrarlas en los procesos de CI/CD, lo que ayuda a los equipos a identificar antes las vulnerabilidades y reducir la exposición entre lanzamientos.

El aikido ayuda a salvar esta brecha al integrar controles de seguridad directamente en los flujos de trabajo de CI/CD, lo que permite a los equipos detectar riesgos reales y accionables a medida que el código avanza por el proceso.

Preguntas frecuentes (FAQ)

¿Qué es seguridad CI/CD?

seguridad CI/CD la práctica de integrar controles de seguridad directamente en los procesos de integración continua y entrega o implementación continua. Se centra en identificar vulnerabilidades, configuraciones incorrectas y fugas de información confidencial en las primeras fases del proceso de entrega de software, antes de que el código llegue a la fase de producción.

¿Por qué CI/CD es un punto de control de seguridad crítico?

Los procesos de CI/CD automatizan el camino desde la confirmación del código hasta su implementación, lo que significa que un solo error puede propagarse rápidamente por todos los entornos.

¿Qué tipos de herramientas de seguridad se integran con los procesos de CI/CD?

seguridad CI/CD relevante para equipos de todos los tamaños. Los equipos más pequeños se benefician de la automatización porque a menudo carecen de recursos de seguridad dedicados, mientras que las organizaciones más grandes confían en seguridad CI/CD aplicar controles coherentes en muchos repositorios y equipos.

¿ seguridad CI/CD sustituyen a las pruebas de seguridad manuales?

seguridad CI/CD no sustituyen a las pruebas de seguridad manuales. Están diseñadas para automatizar comprobaciones repetibles y detectar problemas comunes y de gran impacto en una fase temprana. Las revisiones manuales, la modelización de amenazas y las pruebas de penetración realizadas por personas siguen siendo necesarias para realizar análisis más profundos y escenarios de ataque complejos.

¿Qué es pentesting continuo?

pentesting continuo un enfoque automatizado de las pruebas de penetración que se ejecuta repetidamente como parte del ciclo de vida de entrega de software. Integra técnicas de pruebas de penetración en los procesos de CI/CD para probar continuamente las nuevas versiones e identificar antes las vías explotables, en lugar de basarse únicamente en pruebas periódicas puntuales.

¿Cómo pentesting continuo en seguridad CI/CD?

pentesting continuo seguridad CI/CD tradicional seguridad CI/CD centrarse en la explotabilidad en lugar de en hallazgos individuales. Complementa los escáneres existentes al ayudar a los equipos a comprender cómo se pueden encadenar las vulnerabilidades.

¿Cómo evitan los equipos ralentizar los procesos de CI/CD con los análisis de seguridad?

Los equipos evitan las ralentizaciones utilizando herramientas que admiten el escaneo incremental, bajos índices de falsos positivos e integraciones nativas en el proceso.

¿Qué deben tener en cuenta los equipos a la hora de elegir una seguridad CI/CD ?

Los equipos deben evaluar dónde se ejecuta una herramienta en el proceso, qué tipos de riesgos detecta, qué nivel de ruido tienen los resultados y cómo se integra con los flujos de trabajo existentes de los desarrolladores. También es importante comprender qué es lo que la herramienta no cubre, para poder subsanar las deficiencias con soluciones complementarias.

¿Cómo encaja el Aikido en seguridad CI/CD?

Aikido se centra en seguridad de pipelines CI/CD seguridad de pipelines la ejecución de comprobaciones automatizadas en el código, las dependencias, la infraestructura como código, los contenedores y los secretos directamente dentro de los flujos de trabajo de los desarrolladores. Hace hincapié en los bajos índices de falsos positivos y en los hallazgos procesables para ayudar a los equipos a abordar los riesgos reales sin interrumpir la entrega.

¿ seguridad CI/CD es relevante para las grandes organizaciones?

seguridad CI/CD relevante para equipos de todos los tamaños. Los equipos más pequeños se benefician de la automatización porque a menudo carecen de recursos de seguridad dedicados, mientras que las organizaciones más grandes confían en seguridad CI/CD aplicar controles coherentes en muchos repositorios y equipos.