En 2025, el 99% de todas las brechas en la nube se atribuyeron a configuraciones erróneas en la nube. Desde la gestión de la expansión multi-nube y los despliegues rápidos de DevOps hasta mantenerse al día con los cambiantes estándares de cumplimiento y la verificación de configuraciones generadas por IA, los equipos modernos se enfrentan a una batalla cuesta arriba.

Las herramientas de Cloud Security Posture Management (CSPM) ya no son algo deseable, son imprescindibles para cualquier organización que busque visibilidad y protección completas en sus entornos de nube. Las herramientas CSPM han evolucionado para incluir automatización avanzada, remediación impulsada por IA y monitorización continua del cumplimiento para mantenerse al día con el complejo y cambiante panorama de amenazas actual.

En esta guía, exploraremos las principales herramientas CSPM para ayudarte a proteger tu infraestructura en la nube en AWS, Azure, GCP y más allá. Comenzaremos con una lista exhaustiva de las plataformas CSPM más fiables, luego desglosaremos qué herramientas son las mejores para casos de uso específicos, ya seas un desarrollador, una startup o una gran empresa que gestiona despliegues multi-nube. Puedes ir a casos de uso específicos a continuación:

- Las 4 mejores herramientas CSPM para desarrolladores

- Las 5 mejores herramientas CSPM para empresas

- Las 4 mejores herramientas CSPM para startups

- Las 5 mejores herramientas CSPM para entornos multi-nube

- Las 5 mejores herramientas CSPM para protección en la nube

- Las 5 mejores herramientas CSPM para AWS

- Las 5 mejores herramientas CSPM para Azure

TL;DR

Entre todas las herramientas CSPM revisadas, Aikido cloud surge como la plataforma de gestión de postura más completa. Diseñada para la seguridad en la nube con enfoque en desarrolladores, sus características incluyen el escaneo de máquinas virtuales basado en agente y sin agente, gestión de postura de nube y Kubernetes, verificaciones de configuraciones erróneas en la nube y mucho más.

Además, incorpora módulos adicionales para la seguridad de código, contenedores y API. Las organizaciones pueden decidir empezar con el módulo CSPM y expandirse a medida que avanzan (para incluir SAST, DAST, etc.), integrarlo con otros productos existentes o seleccionar Aikido como una suite única que cubre todos los aspectos de la seguridad de código, nube y tiempo de ejecución.

¿Qué es la gestión de la postura de seguridad en la nube (CSPM)?

La gestión de la postura de seguridad en la nube (CSPM) se refiere a una clase de herramientas de seguridad que monitorizan y evalúan continuamente su infraestructura de nube en busca de configuraciones erróneas, incumplimientos de conformidad y riesgos de seguridad. Estas herramientas escanean automáticamente sus entornos de nube, comparando las configuraciones con las mejores prácticas y marcos del sector, como los benchmarks CIS, SOC 2 e ISO 27001.

En lugar de depender de revisiones manuales o auditorías ocasionales, las herramientas CSPM operan de forma continua, proporcionando a los equipos de seguridad y DevOps visibilidad en tiempo real y alertas sobre posibles exposiciones. Muchos CSPM modernos también incluyen automatización para la resolución de problemas, ya sea a través de remediaciones generadas por IA o integraciones directas con pipelines de desarrollo.

Por qué necesita una herramienta CSPM

Desplegar infraestructura de nube nunca ha sido tan fácil: inicias un terminal, despliegas una VM y listo. Sin embargo, esto también significa que se despliegan muchas configuraciones predeterminadas, puertos y ajustes junto con ella. Las herramientas CSPM detectan estos elementos, dándote una visibilidad completa de lo que está desplegado y de su nivel de seguridad. Aquí hay algunas cosas que las herramientas CSPM aseguran:

- Prevenir configuraciones erróneas: Detecta configuraciones inseguras (como buckets S3 abiertos, roles IAM excesivamente permisivos o almacenamiento sin cifrar) antes de que se conviertan en vectores de ataque.

- Garantiza el cumplimiento: Automatiza la alineación con marcos regulatorios como SOC 2, PCI-DSS, NIST y benchmarks CIS. Genere informes listos para auditoría bajo demanda.

- Mejorar la visibilidad: Proporciona una vista centralizada de los activos en la nube y las configuraciones erróneas entre proveedores.

- Remediación automatizada: Ahorre tiempo de ingeniería solucionando automáticamente problemas de IaC o en tiempo de ejecución, o enviando alertas a herramientas como Jira o Slack.

- Escalar de forma segura: A medida que su infraestructura escala, los CSPM aseguran que sus controles de seguridad se mantengan al día.

¿Tiene curiosidad por los incidentes de CSPM en el mundo real? Consulte el informe DBIR de Verizon de 2025 así como la Cloud Security Alliance.

Qué buscar al elegir una herramienta CSPM

Elegir la herramienta CSPM adecuada depende de su stack, la estructura de su equipo y sus necesidades regulatorias. Aquí hay algunos aspectos clave a tener en cuenta:

- Cobertura en la nube: ¿Es compatible con el proveedor de la nube que utilizas (AWS, Azure, GCP, Digital Ocean, Civo y otros)?

- Integración CI/CD e IaC: ¿Puede escanear infraestructura como código e integrarse en tu pipeline de CI/CD?

- Soporte de cumplimiento: ¿Están preconfigurados los estándares comunes (SOC 2, ISO, HIPAA) y puedes crear tus propias políticas?

- Calidad de las alertas: ¿Proporciona alertas procesables y con poco ruido? Idealmente con priorización consciente del contexto.

- Escalabilidad y precios: ¿Se adapta a las necesidades de escalado de tu equipo (configuraciones multinube, en local (nube privada), etc.)? Y, ¿su precio es sostenible al escalar?

Las 16 mejores herramientas CSPM

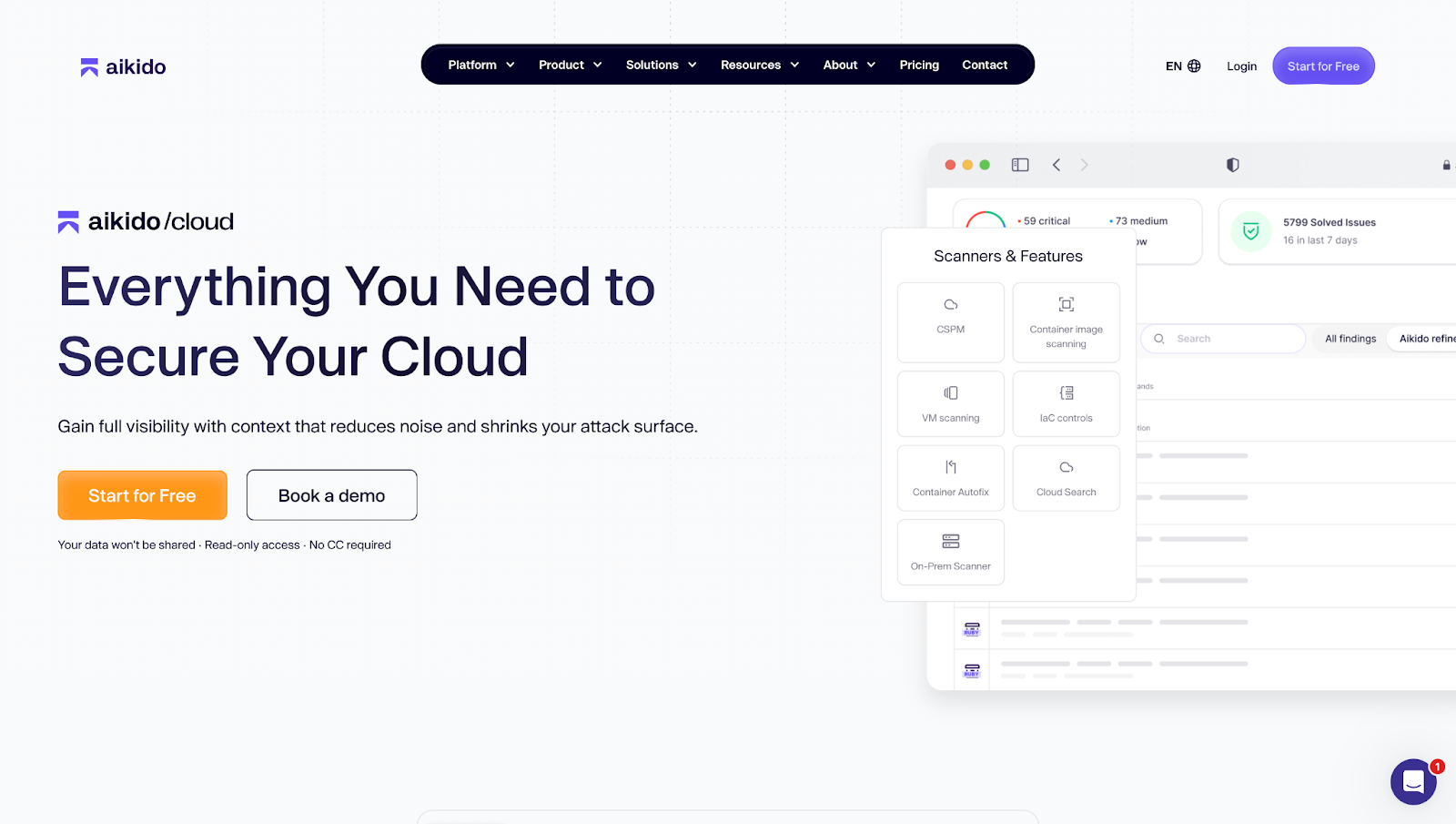

1. Aikido Security

Aikido Security es la plataforma CSPM definitiva que cubre todo en la nube e incluso la protección en tiempo de ejecución. Está diseñada para equipos que buscan protección real sin el ruido. En comparación con las alternativas, ofrece una mejor experiencia para el desarrollador, tiene una supresión de alertas superior y puede priorizar los problemas de forma más fluida.

Además, aunque otros proveedores promocionan la seguridad de código a nube, solo Aikido cubre elementos como SAST totalmente nativo, escaneo de código abierto (SCA) y calidad del código. Esto significa que Aikido ofrece a los equipos un panel único para monitorizar su postura de seguridad sin la fricción habitual, al tiempo que proporciona tranquilidad a los líderes de ingeniería y seguridad.

Aikido Cloud ofrece los escáneres de primera clase para complementar su herramienta CSPM, escaneo de contenedores, escaneo IaC, escaneo de máquinas virtuales, escáner on-premise, búsqueda en la nube y más. Cada módulo puede seleccionarse como una solución independiente que puede competir con alternativas, o puede integrarse para crear una plataforma completa de seguridad desde el código hasta la nube y el tiempo de ejecución.

Características Clave:

- Configuración sin agentes/basada en API: Se conecta a sus cuentas en la nube utilizando APIs de solo lectura; no se requieren agentes de instalación.

- Búsqueda de activos en la nube: Puede consultar sus entornos en la nube con lenguaje natural o consultas estructuradas para encontrar recursos, relaciones, configuraciones erróneas, etc.

- Flujo de trabajo centrado en el desarrollador: Retroalimentación instantánea en PRs e IDEs, además de autocorrección impulsada por IA y flujos de trabajo de remediación accionables.

- Puntuación de riesgo consciente del contexto: Utiliza el análisis de alcanzabilidad y reglas seleccionadas para destacar lo que importa. Reduciendo los falsos positivos hasta en un 90%.

- Diseñado para desarrolladores: Se integra profundamente con GitHub, GitLab, Bitbucket, Jira, Slack y mucho más. Puede ejecutar escaneos localmente, en pull requests o como parte de su proceso de lanzamiento.

- Cobertura conectada «de código a nube»: Aikido conecta el código, la nube y el tiempo de ejecución en un flujo de trabajo sin interrupciones. Puede empezar con el módulo CSPM y expandir (escaneo de código, escaneo de contenedores/escaneo IaC, seguridad de API y protección en tiempo de ejecución)

- Mapeo de cumplimiento exhaustivo: Soporta los principales marcos como SOC 2, ISO 27001, PCI DSS, GDPR y mucho más.

Ventajas:

- Soporta monitorización multi-nube (AWS, Azure, GCP)

- Riesgo de seguridad reducido, ya que los permisos son de solo lectura.

- Escala automáticamente a medida que se añaden nuevos recursos

- No se requieren agentes de instalación

- Informes y cumplimiento centralizados

- Escaneo IaC y seguridad Kubernetes

- Proporciona orientación de remediación sensible al contexto y puntuación de riesgo

Ideal para:

Cualquier organización que busque una plataforma intuitiva para monitorizar y proteger todo, desde el código hasta la nube.

Precios:

Todos los planes de pago a partir de 300 $/mes para 10 usuarios

- Developer (Gratis para siempre): Gratis para hasta 2 usuarios. Soporta 10 repositorios, 2 imágenes de contenedor, 1 dominio y 1 cuenta en la nube.

- Básico: Soporta 10 repositorios, 25 imágenes de contenedor, 5 dominios y 3 cuentas en la nube.

- Pro: Soporta 250 repositorios, 50 imágenes de contenedor, 15 dominios y 20 cuentas en la nube.

- Avanzado: Soporta 500 repositorios, 100 imágenes de contenedor, 20 dominios, 20 cuentas en la nube y 10 VMs.

También hay ofertas personalizadas disponibles para startups (30% de descuento) y empresas

Valoración de Gartner: 4.9/5.0

Reseñas de Aikido Security:

Además de Gartner, Aikido Security también tiene una calificación de 4.7/5 en Capterra y SourceForge.

2. Aqua Security

Aqua Security combina CSPM con protección en tiempo de ejecución en contenedores, serverless y máquinas virtuales en la nube. Está respaldada por herramientas de código abierto como Trivy y CloudSploit. .

Características Clave:

- Soporte multinube: Soporta cargas de trabajo en AWS, Azure y Google Cloud.

- Integración: Se integra con pipelines CI/CD comunes

- Mapeo de cumplimiento: Alinea los resultados del escaneo con los marcos de cumplimiento

Ventajas:

- Soporta una amplia gama de proveedores de la nube

- Integración CI/CD

- Protección en tiempo de ejecución

- Ecosistema empresarial establecido

Contras:

- Principalmente enfocado a empresas

- La configuración puede ser compleja en comparación con herramientas sin agente como Aikido Cloud

- Algunas características requieren módulos y licencias separados

- Curva de aprendizaje pronunciada

- Los flujos de trabajo de remediación a menudo requieren correcciones manuales

Ideal para:

Equipos que ejecutan aplicaciones nativas de la nube y Kubernetes en producción.

Precios:

Precios personalizados

Calificación de Gartner: 4.0/5.0

Reseñas de Aqua Security:

3. BMC Helix Cloud Security

Ahora parte de la suite BMC Helix, BMC Helix Cloud Security automatiza el cumplimiento y la seguridad en la nube mediante una gobernanza basada en políticas en AWS, Azure y GCP.

Características Clave:

- Políticas predefinidas: Viene con políticas listas para usar mapeadas a marcos de cumplimiento.

- Integración estrecha con BMC ITSM: Se conecta directamente con la suite de gestión de servicios de TI de BMC.

- Reportes unificados de seguridad multi-nube: Ofrece un panel único para la postura de cumplimiento y los hallazgos de seguridad.

Ventajas:

- Se integra en el ecosistema de BMC

- Fuerte enfoque en el cumplimiento normativo

- Gobernanza basada en políticas

Contras:

- Principalmente enfocado a empresas

- Curva de aprendizaje pronunciada

- Gran dependencia de la pila de BMC

- Integración mínima con CI/CD

- La incorporación puede ser compleja debido a la dependencia del ecosistema de BMC

Ideal para:

Empresas que ya utilizan el ecosistema de BMC

Precios:

Precios personalizados

Valoración en G2: 4.5/5.0

Reseñas de BMC Helix Cloud Security:

“Esfuerzo mínimo para la incorporación – proporciona una vista completa de la postura de seguridad en todas las nubes.” — Gerente de Operaciones de TI en G2

4. Check Point CloudGuard

CloudGuard es la oferta CNAPP de Check Point con CSPM integrado. Combina el escaneo de configuraciones con la detección de amenazas utilizando su motor de inteligencia ThreatCloud.

Características Clave:

- Políticas de cumplimiento predefinidas: Ofrece más de 50 políticas de cumplimiento predefinidas

- Remediación automatizada: Utiliza scripts preempaquetados llamados CloudBots para identificar y corregir problemas automáticamente.

- Soporte Multi-nube: Se integra con los tres principales proveedores de nube: AWS, Google Cloud, Azure.

Ventajas:

- Cobertura integral de cumplimiento

- Fuerte remediación automatizada

- Soporta políticas personalizadas

- Detección avanzada de amenazas

Contras:

- El precio puede volverse elevado al escalar

- A menudo requiere un especialista para su configuración

- Interfaz de usuario poco intuitiva.

Ideal para:

Empresas que utilizan herramientas de firewall/endpoint de Check Point buscando seguridad unificada en la nube y de red.

Precios:

- Pago por uso (PAYG).

- Traiga su propia licencia (BYOL).

- Acuerdos empresariales.

Calificación de Gartner: 4.6/5.0

Reseñas de Check Point CloudGuard:

5. CloudCheckr

CloudCheckr combina la optimización de costes y CSPM en una única plataforma. Es utilizado principalmente por MSPs y equipos SecOps empresariales para mejorar la gobernanza en la nube.

Características Clave:

- Comprobaciones de mejores prácticas: Utiliza cientos de comprobaciones para identificar problemas

- Cuadros de mando de cumplimiento: Evalúa su entorno frente a los principales marcos de cumplimiento.

- Motor de políticas personalizadas: Los equipos pueden definir e implementar políticas personalizadas en sus entornos de nube.

- Información sobre la gestión de costes: Proporciona información sobre el coste de su infraestructura en la nube.

Ventajas:

- Combina optimización de costes y CSPM

- Buenos análisis de costes en la nube

- Informes granulares de costes y cumplimiento

Contras:

- Los usuarios han informado de retrasos en las actualizaciones de datos de consumo y en la recepción de alertas.

- La configuración de la plataforma puede ser compleja, especialmente en entornos de nube a gran escala.

- Los usuarios informan de latencia al exportar informes.

Ideal para:

MSPs y equipos que equilibran la seguridad con la optimización del gasto en la nube.

Precios:

Precios personalizados

Calificación de Gartner: 3.8/5.0

Reseñas de CloudCheckr:

“Visibilidad de seguridad y costes en una sola herramienta: un gran ahorro de tiempo.” — SecOps Lead en G2

6. CloudSploit

Originalmente un proyecto de código abierto independiente, CloudSploit, ahora mantenido por Aqua Security, ofrece escaneo sin agente de entornos en la nube para detectar configuraciones erróneas.

Características clave:

- De código abierto e impulsado por la comunidad: Es constantemente actualizado y mejorado por su comunidad de profesionales de la seguridad.

- Extensible mediante plugins: Se pueden añadir nuevas comprobaciones de seguridad como plugins.

- Salidas flexibles:Cloudspoilt es capaz de generar resultados en múltiples formatos (JSON, CSV, Junit XML).

Ventajas:

- Código abierto

- Integración CI/CD

Contras:

- La remediación de problemas es en gran medida manual

- Sin priorización basada en riesgos

- Sin correlación de problemas

- Carece de datos históricos

Ideal para:

Equipos DevOps que buscan un escáner simple y programable para validar la postura de seguridad en la nube.

Precios:

Gratuito (código abierto)

Calificación de Gartner: No disponible tras ser adquirida por Aqua Security

Reseñas de CloudSploit:

“Ligera, rápida y sorprendentemente profunda para ser una herramienta gratuita.” — DevOps Engineer en Reddit

7. CrowdStrike Falcon Cloud Security

Falcon Cloud Security combina CSPM con detección de amenazas en tiempo de ejecución impulsada por el EDR y XDR de CrowdStrike.

Características Clave:

- Detección de amenazas en tiempo real con IA: Utiliza IA y análisis de comportamiento para detectar amenazas.

- Análisis de riesgo de identidad (CIEM): Analiza identidades, roles y permisos para identificar rutas de explotación.

- Integración con la plataforma CrowdStrike Falcon: Se integra sin problemas con el ecosistema de CrowdStrike.

Ventajas:

- Suite de seguridad integral

- Inteligencia de amenazas

- Compatible con arquitecturas nativas de la nube

Contras:

- Falsos positivos

- Curva de aprendizaje pronunciada

- Opciones on-premise limitadas

- Complejo de configurar

- Los usuarios informan de retrasos en el soporte

Ideal para:

Equipos de seguridad que buscan combinar la detección de configuraciones erróneas con la prevención de brechas.

Precios:

Precios personalizados

Calificación de Gartner: 4.8/5.0

Reseña de CrowdStrike Falcon Cloud Security:

“Finalmente, un CSPM con capacidades de detección reales, no solo otra lista de verificación.” — Analista de Seguridad en X

8. Snyk Cloud (anteriormente Fugue)

Snyk Cloud se centra en Policy-as-Code y la detección de desviaciones. Integra el escaneo IaC con CSPM para un flujo DevSecOps completo.

Características clave:

- Aplicación de Policy-as-Code: Los requisitos de cumplimiento se escriben como código.

- Integración CI/CD: Se integra con algunas herramientas CI/CD

Ventajas:

- Escaneos rápidos

- Seguridad de código abierto

- Guía de remediación

Contras:

- El precio es elevado

- Falsos positivos

- Soporte al cliente deficiente

- No es compatible con IAST para la seguridad en tiempo de ejecución (Aikido Cloud sí lo es).

Ideal para:

Organizaciones que buscan flujos de trabajo Policy-as-Code.

Precios:

Incluido en los planes de Snyk Cloud

Calificación de Gartner: 4.4/5.0

Reseñas de Snyk Cloud:

9. JupiterOne

JupiterOne ofrece su CSPM a través de un enfoque de gestión de activos basado en grafos. Construye un grafo de conocimiento de todos los activos en la nube y sus relaciones para identificar riesgos.

Características clave:

- Motor de consulta basado en grafos (J1QL): Proporciona una base de datos de estilo grafo para consultar y analizar las relaciones entre los activos en la nube.

- Descubrimiento de activos: Descubre e inventaría automáticamente los activos de los entornos en la nube.

- Paquetes de cumplimiento integrados: Ofrece plantillas de cumplimiento listas para usar.

Ventajas:

- Nivel comunitario gratuito disponible

- Consultas flexibles

- Grafo de relaciones de activos

Contras:

- Curva de aprendizaje pronunciada

- Enfocado en el ámbito empresarial

- Puede resultar abrumador para equipos pequeños

- Los conectores pueden omitir datos y requerir una reconciliación manual

- El precio puede volverse complejo al escalar

El rendimiento de las consultas puede ralentizarse en gráficos grandes

Ideal para:

Equipos de seguridad que buscan gráficos de activos conscientes de las relaciones y consultas flexibles en entornos extensos.

Precios:

Precios personalizados

Calificación de Gartner: 4.8/5.0

Reseñas de Jupiter One:

“JupiterOne hizo que la visibilidad de activos fuera un éxito para nuestro equipo. J1QL es potente.” — Líder de SecOps en G2

10. Lacework

Lacework by Fortinet es una plataforma CNAPP que ofrece CSPM junto con detección de anomalías y protección de cargas de trabajo. Su Polygraph Data Platform mapea comportamientos en toda su nube para identificar amenazas y configuraciones erróneas.

Características Clave:

- Detección de anomalías impulsada por ML: Aprende el comportamiento normal de usuarios, aplicaciones y la red, y proporciona un mapeo visual de su conexión.

- Protección de cargas de trabajo sin agente: Utiliza métodos de recopilación de datos basados en API (sin agente) y basados en agente para acceder a entornos en la nube.

- Evaluaciones de cumplimiento e informes automatizados: Los usuarios pueden generar informes de cumplimiento automatizados bajo demanda o en intervalos establecidos.

Ventajas:

- Detección de anomalías en tiempo de ejecución y de comportamiento

- Reducción de la fatiga de alertas

- Integración fluida con el ecosistema Fortinet

Contras:

- Complejo de configurar

- Curva de aprendizaje pronunciada

- Posible dependencia del proveedor (vendor lock-in)

- Los usuarios han informado de una ralentización en el desarrollo de características.

Ideal para:

Equipos que buscan un CSPM combinado con detección de amenazas y mínima fatiga de alertas, y que ya cuentan con integraciones de Fortinet.

Precios:

Precios personalizados

Calificación de Gartner: 4.6/5.0

Lacework Reviews:

11. Microsoft Defender for Cloud

Microsoft Defender for Cloud es el CSPM integrado de Azure, ampliado con integraciones para AWS y GCP. Ofrece gestión de la postura de seguridad, comprobaciones de cumplimiento y detección de amenazas en un único panel.

Características clave:

- Puntuación de seguridad de la postura en la nube: Destaca los problemas/vulnerabilidades de mayor impacto que reducirán eficazmente el perfil de riesgo de la organización.

- Detección de configuraciones incorrectas en multinube: Señala las configuraciones incorrectas que no se ajustan a las mejores prácticas del sector.

- Integración con Microsoft Defender XDR y Sentinel SIEM: Comparte inteligencia de amenazas y alertas con Microsoft Defender XDR y Microsoft Sentinel.

Ventajas:

- Soporte multinube

- Protección integral de cargas de trabajo en la nube (CWP)

- Soporte nativo para el ecosistema de Microsoft

Contras:

- Su configuración puede ser compleja

- El precio puede resultar costoso al escalar

- Aunque es multi-nube, se centra principalmente en Microsoft Azure

- Curva de aprendizaje pronunciada

- Los usuarios han informado de detección tardía

Ideal para:

Organizaciones que priorizan Azure y buscan una gestión de la postura nativa y sin interrupciones, y protección contra amenazas.

Precios:

- CSPM Básico: Gratis

- Defender CSPM: 5,11 $ al mes/recurso facturable

Calificación de Gartner: 4.2/5.0

Opiniones de Microsoft Defender for Cloud:

12. Prisma Cloud (Palo Alto Networks)

Prisma Cloud es una CNAPP integral que incluye un CSPM robusto, escaneo IaC y seguridad de cargas de trabajo. Cubre todo el ciclo de vida, desde el código hasta la nube.

Características clave:

- Monitorización de la postura de la nube en tiempo real: Monitoriza continuamente los entornos de la nube y proporciona datos históricos sobre los cambios de configuración.

- Visualización de rutas de ataque: Proporciona un gráfico para visualizar las rutas de ataque.

- Amplia compatibilidad con normativas y paquetes de políticas: Incluye más de 100 políticas de seguridad integradas.

Ventajas:

- Potentes características de cumplimiento

- Priorización de riesgos impulsada por IA

- Soporte multi-nube

Contras:

- Precios elevados

- Interfaz de usuario y consola obsoletas

- Los procesos de despliegue en entornos grandes pueden volverse complejos y largos

Curva de aprendizaje pronunciada

Ideal para:

Empresas que operan entornos multi-nube complejos y que requieren una visibilidad y cobertura profundas.

Precios:

Precios personalizados

Calificación de Gartner: 4.2/5.0

Reseñas de Prisma Cloud:

13. Prowler

Prowler es una herramienta de auditoría de seguridad de código abierto centrada principalmente en AWS. Verifica su infraestructura frente a las mejores prácticas y los marcos regulatorios.

Características Clave:

- Cumplimiento automatizado: Prowler incluye docenas de controles predefinidos que se asignan directamente a los marcos estándar de la industria.

- Soporte multi-nube básico: Las funcionalidades multi-nube están siendo desarrolladas activamente por la comunidad de código abierto.

- Integración de pipelines CI/CD: Compatible con pipelines CI/CD comunes.

Ventajas:

- Código abierto

- Impulsado por la comunidad

- Soporte para la remediación

Contras:

- La remediación es principalmente manual

- Falta de soporte del proveedor

- Sin datos históricos ni análisis de tendencias

- Añade sobrecarga operativa al autoalojarse

Ideal para:

Organizaciones con gran dependencia de AWS que buscan escaneo personalizable de código abierto.

Precios:

Gratuito (código abierto)

Reseñas de Prowler:

14. Sonrai Security

Sonrai Security combina CSPM con CIEM y seguridad de datos, enfatizando la gobernanza de identidades en la nube y la prevención de exposición de datos sensibles.

Características clave:

- Análisis de relaciones de identidad y riesgo de privilegios: Identifica rutas de escalada de privilegios riesgosas y "combinaciones tóxicas" de permisos.

- CSPM y auditoría de cumplimiento: Monitoriza continuamente los entornos de la nube en busca de configuraciones erróneas y desviaciones de la postura de seguridad.

- Automatización para la aplicación del principio de mínimo privilegio: Su Firewall de Permisos en la Nube puede deshabilitar automáticamente servicios e identidades no utilizados, y eliminar permisos sensibles no utilizados.

Ventajas:

- Acceso Just-in-Time (JIT):

- Priorización inteligente de riesgos

Contras:

- Principalmente enfocado a empresas

- Opciones de personalización limitadas

- Informes de problemas de rendimiento con consultas avanzadas

- La integración puede ser compleja

- La licencia puede ser difícil de predecir

Ideal para:

Empresas centradas en la gobernanza de identidades, el cumplimiento y la protección de datos sensibles alojados en la nube.

Precios:

- Cobertura parcial en la nube: 200 $ por cuenta/mes

- Cobertura completa en la nube: 150 $ por cuenta/mes

Valoración de Gartner: 4.0/5.0

Reseñas de Sonrai Security:

15. Tenable seguridad en la nube (anteriormente Accurics)

Tenable seguridad en la nube (anteriormente Accurics) se centra en el escaneo IaC, la detección de desviaciones y la gestión de la postura. Se integra bien en los pipelines de GitOps y DevSecOps.

Características Clave:

- Aplicación de políticas: Las políticas pueden ser personalizadas o basarse en estándares de la industria.

- Detección de configuraciones erróneas: Escanea continuamente sus recursos en la nube según los estándares y regulaciones de la industria.

- Integración con Tenable.io: Combina la información de sus entornos en la nube con la inteligencia de vulnerabilidades más amplia de Tenable.

Ventajas:

- Controles de seguridad exhaustivos

- Gestión automatizada del cumplimiento

- priorización basada en riesgos

Contras:

- El precio es elevado

- Configuración compleja

- Los usuarios han informado de un rendimiento lento e ineficiencia al tratar con entornos de nube grandes y complejos

- Falsos positivos

- Profundidad de características limitada

Ideal para:

Equipos DevOps que necesitan comprobaciones de postura previas al despliegue y en tiempo de ejecución vinculadas a IaC.

Precios:

Parte de la plataforma Tenable; precios basados en el uso.

Calificación de Gartner: 4.7/5.0

Reseñas de seguridad en la nube de Tenable:

16. Zscaler Posture Control

Zscaler Posture Control aporta CSPM al Zero Trust Exchange de Zscaler. Combina el contexto de postura, identidad y vulnerabilidad para destacar los riesgos reales.

Características Clave:

- CSPM y CIEM unificados: Proporciona una única plataforma para gestionar tanto CSPM como CIEM.

- Correlación de amenazas: Correlaciona los hallazgos de múltiples motores de seguridad para identificar las rutas de ataque más críticas y explotables.

- Cobertura multinube: Soporta a todos los principales proveedores de nube.

- Integrado con el ecosistema Zero Trust más amplio de Zscaler: Parte nativa de la plataforma Zscaler Zero Trust Exchange

Ventajas:

- Parte de un ecosistema Zero Trust

- Despliegue sin agente

- Aplicación de políticas

Contras:

- Curva de aprendizaje pronunciada

- El precio puede ser elevado

Puede requerir profesionales externos para su despliegue debido a su complejidad.

Ideal para:

Clientes de Zscaler que buscan información nativa sobre la postura alineada con estrategias Zero Trust.

Precios:

Complemento para la plataforma Zscaler; enfocado en empresas.

Valoración de Gartner: 4.0/5.0

Reseñas de Zscaler Posture Control:

Las 4 mejores herramientas CSPM para desarrolladores

Criterios clave al elegir herramientas CSPM para desarrolladores:

- Escaneo de Infraestructura como Código (IaC)

- UI y API amigables para desarrolladores

- Compatibilidad con GitOps y CI/CD

- Autofix o guía de remediación accionable

- Propiedad clara y mínimos falsos positivos

Aquí están las 4 principales herramientas CSPM adaptadas para desarrolladores:

- Aikido Cloud: Configuración sencilla, autocorrección basada en IA y diseñada para desarrolladores. Se integra directamente con CI y GitHub.

- Snyk Cloud (anteriormente Fugue): Policy-as-Code con Regula; ideal para equipos que utilizan Terraform y GitOps.

- Prisma Cloud: Escaneo completo de código a la nube e integración con IDE.

- Prowler: Herramienta CLI sencilla que los devs pueden ejecutar localmente o en pipelines.

Las 5 mejores herramientas CSPM para empresas

Criterios clave para elegir una herramienta CSPM para su empresa:

- Soporte multi-cuenta, multi-nube

- Marcos de cumplimiento integrados

- Control de acceso basado en roles (RBAC)

- Integraciones SIEM/ITSM

- Precios escalables y soporte del proveedor

Aquí están las 5 principales herramientas CSPM adaptadas para empresas:

- Aikido Cloud: Cobertura CSP integral, informes de cumplimiento, precios empresariales asequibles

- Prisma Cloud: Cubre la postura, el tiempo de ejecución y el cumplimiento a escala.

- Check Point CloudGuard: Gobernanza multinube y aplicación profunda de políticas.

- Microsoft Defender for Cloud: Cobertura nativa de Azure más AWS/GCP.

- Ermetic: CIEM avanzado y gobernanza para entornos complejos.

Las 4 mejores herramientas CSPM para startups

Criterios clave para elegir una herramienta CSPM para tu startup:

- Nivel gratuito o planes asequibles

- Onboarding y UX sencillos

- Preparación SOC 2/ISO lista para usar

- Enfoque centrado en el desarrollador

- Características de la plataforma unificada

Aquí tienes las 4 mejores herramientas CSPM adaptadas para startups:

- Aikido Cloud: Nivel gratuito, corrección automática con IA y centrado en el desarrollador.

- CloudSploit: Gratuito, de código abierto y fácil de integrar.

- JupiterOne: Nivel comunitario gratuito y consultas de riesgo sencillas basadas en activos.

- Prowler: Escáner de AWS gratuito, gestionado por CLI y con soporte de cumplimiento.

Las 5 mejores herramientas CSPM para entornos multi-nube

Criterios clave al elegir una herramienta CSPM para entornos multinube:

- Soporte completo para AWS, Azure, GCP (y más)

- Paneles de control unificados

- Informes de cumplimiento normalizados

- Visibilidad multi-cuenta y multi-región

- Alertas consistentes en todas las nubes

Estas son las 5 mejores herramientas CSPM adaptadas a entornos multinube:

- Aikido Cloud: Agnóstico de la nube con soporte para los tres principales proveedores de la nube y más.

- Prisma Cloud: Verdaderamente agnóstico de la nube con características avanzadas.

- JupiterOne: Visibilidad basada en grafos a través de nubes y servicios.

- Check Point CloudGuard: Un único motor de políticas para todas las nubes.

- CloudCheckr: Gobernanza y optimización de costes a través de las nubes.

Las 5 mejores herramientas CSPM para protección en la nube

Criterios clave al elegir una herramienta CSPM para la protección en la nube:

- Detección de amenazas (más allá del escaneo de configuración)

- Visibilidad de la carga de trabajo en runtime

- Análisis del tráfico de red en la nube

- Correlación y priorización de alertas

- Remediación automatizada o bloqueo

Estas son las 5 mejores herramientas CSPM adaptadas a la protección en la nube:

- Aikido Cloud: Ofrece cobertura desde el código hasta la nube y todo lo que hay en medio, así como entornos Kubernetes.

- CrowdStrike Falcon Cloud Security: CNAPP con inteligencia de amenazas de primera clase.

- Lacework: El motor Polygraph detecta configuraciones erróneas y anomalías de forma conjunta.

- Microsoft Defender for Cloud: Visibilidad de amenazas en tiempo de ejecución y configuración en Azure.

- Check Point CloudGuard: Combina la postura con la prevención activa de amenazas.

Las 5 mejores herramientas CSPM para AWS

Criterios clave al elegir una herramienta CSPM para AWS:

- Integración profunda de la API de AWS

- Soporte para frameworks AWS CIS/NIST

- Soporte multi-cuenta

- Compatibilidad con servicios nativos (por ejemplo, GuardDuty, Config)

- Detección de desconfiguraciones de baja latencia

Estas son las 5 principales herramientas CSPM adaptadas para AWS:

- Aikido Cloud: Soporte integral para AWS, amplia cobertura de cumplimiento y centrado en el desarrollador.

- Prowler: Ligero, prioridad CLI y nativo de AWS.

- CloudSploit: Fácil de implementar y de código abierto.

- Aqua Security: Soporte extendido para AWS + contenedores.

- CloudCheckr: Amplio cumplimiento de AWS y análisis de costes.

Las 5 mejores herramientas CSPM para Azure

Criterios clave al elegir una herramienta CSPM para Azure:

- Integración nativa con el ecosistema de Azure

- Soporte para Secure Score y Azure Security Benchmark

- Cobertura de Azure RBAC e Identity

- Remediación automatizada y alertas

- Compatibilidad con Sentinel y Defender XDR

Estas son las 5 principales herramientas CSPM adaptadas para Azure:

- Microsoft Defender for Cloud: Cobertura de primera parte con nivel gratuito.

- Aikido Cloud: Plataforma CSPM lista para Azure con escaneo sin agente, alertas de configuración errónea en tiempo real y remediación basada en IA.

- Ermetic: Gestión avanzada de la postura de identidad para Azure.

- Check Point CloudGuard: Visibilidad multi-nube incluyendo Azure.

- Tenable Cloud Security: Escaneo de IaC y en tiempo de ejecución para Azure con detección de desviación.

Conclusión

La gestión de la postura de seguridad en la nube (CSPM) no es solo un requisito para las auditorías, es la diferencia entre una nube segura y escalable y una que filtra datos sensibles.

Tanto si eres el fundador de una startup buscando una herramienta gratuita para fortalecer tu cuenta de AWS como si eres un responsable de seguridad en una empresa que gestiona entornos multicloud, la herramienta CSPM adecuada puede simplificar enormemente tu trabajo.

Aikido Cloud se adapta tanto a startups como a empresas con una solución CSPM dev-first que ofrece una cobertura completa del código a la nube a un precio asequible. Se acabó el cambio de contexto entre herramientas, las horas de configuración manual o los presupuestos inflados — solo una gestión de la postura de seguridad bien hecha.

¿Quieres menos ruido y más protección real? Empieza tu prueba gratuita o reserva una demo con Aikido Cloud hoy mismo.

Preguntas frecuentes

¿Requiere Aikido Cloud agentes o sensores en tiempo de ejecución?

No. Aikido Cloud es completamente sin agentes, se conecta a tus entornos de nube utilizando APIs de solo lectura, por lo que no hay nada que instalar, no hay sobrecarga de recursos y no hay impacto en las cargas de trabajo.

¿Qué estándares de cumplimiento soporta de serie?

Aikido Cloud asocia los hallazgos con SOC 2, ISO 27001, benchmarks CIS, GDPR, NIST 800-53 y otros marcos. Los informes se pueden exportar para auditorías o integrarse en flujos de trabajo de cumplimiento.

¿Puede Aikido Cloud detectar riesgos de escalada de privilegios de IAM?

Sí. Puede identificar roles de IAM con permisos excesivos, privilegios no utilizados y «combinaciones tóxicas» que podrían permitir la escalada de privilegios o el movimiento lateral.

¿Cómo gestiona Aikido Cloud entornos multicloud y multicuentas?

Puedes conectar múltiples cuentas de AWS, Azure y GCP bajo un único espacio de trabajo. Aikido normaliza automáticamente los datos y proporciona visibilidad unificada, puntuación de postura y seguimiento de cumplimiento en todos ellos.

¿Cómo gestiona Aikido Cloud los datos sensibles?

Aikido Cloud utiliza acceso de solo lectura, no modifica configuraciones y cumple con estrictas políticas de manejo de datos y cifrado, asegurando que no se almacenen ni expongan datos de clientes o secretos.

También le podría interesar:

{

"@context": "https://schema.org/"

"@graph": [

{

"@type": "FAQPage",

"mainEntity": [

{

"@type": "Question",

"name": "¿Qué es la Gestión de la Postura de Seguridad en la Nube (CSPM)?"

"acceptedAnswer": {

"@type": "Answer",

"text": "Cloud Security Posture Management (CSPM) refers to tools that continuously monitor cloud infrastructure (AWS, Azure, GCP, etc.) for misconfigurations, compliance violations, and security risks:contentReference[oaicite:9]{index=9}. CSPM solutions compare your cloud settings against best practices and standards (like CIS Benchmarks, SOC 2, ISO 27001) and alert you to any issues:contentReference[oaicite:10]{index=10}. Instead of occasional cloud audits, CSPM tools provide ongoing, automated checks to ensure your cloud environment remains secure and compliant."

}

},

{

"@type": "Question",

"name": "¿Por qué son importantes las herramientas CSPM?"

"acceptedAnswer": {

"@type": "Answer",

"text": "With modern organizations using multi-cloud and fast-paced DevOps, misconfigurations can easily slip through and expose critical assets:contentReference[oaicite:11]{index=11}. In 2025, cloud breaches are often due to preventable config mistakes. CSPM tools are essential because they catch issues like open storage buckets or overly permissive roles before attackers do:contentReference[oaicite:12]{index=12}:contentReference[oaicite:13]{index=13}. They also help enforce best practices and compliance in dynamic cloud environments where manual checks can’t keep up."

}

},

{

"@type": "Question",

"name": "¿Qué debo considerar al elegir una herramienta CSPM?"

"acceptedAnswer": {

"@type": "Answer",

"text": "Key considerations include multi-cloud support (does it cover AWS, Azure, GCP, etc. in one tool?), the breadth of policies and benchmarks it checks, ease of deployment (SaaS vs. self-hosted), and integration with your workflows:contentReference[oaicite:14]{index=14}. Scalability and automatic asset discovery are important for enterprises – good CSPM tools will find new cloud resources on their own:contentReference[oaicite:15]{index=15}:contentReference[oaicite:16]{index=16}. Also consider if the tool provides remediation help or automated fixes for findings. In short, pick a CSPM that fits your cloud stack and security requirements, and that can grow with your environment."

}

},

{

"@type": "Question",

"name": "¿Existen herramientas CSPM gratuitas o de código abierto?"

"acceptedAnswer": {

"@type": "Answer",

"text": "Yes. For example, **CloudSploit** started as a standalone open-source project and provides agentless scanning of cloud environments for misconfigurations:contentReference[oaicite:17]{index=17}. Another is **Prowler**, an open-source tool focused on AWS security best practices and compliance checks:contentReference[oaicite:18]{index=18}. These free tools can be used for basic cloud posture auditing. Vendors like Aqua Security have also open-sourced components (CloudSploit, for instance) that you can use at no cost, though enterprise versions with more features are available."

}

}

]

},

{

"@type": "ItemList"

"itemListElement": [

{

"@type": "ListItem",

"position": 1,

"name": "Aikido Security",

"url": "https://www.aikido.dev/blog/top-cloud-security-posture-management-cspm-tools#1-aikido-security"

},

{

"@type": "ListItem",

"position": 2,

"name": "Aqua Security"

"url": "https://www.aikido.dev/blog/top-cloud-security-posture-management-cspm-tools#2-aqua-security"

},

{

"@type": "ListItem",

"position": 3,

"name": "BMC Helix Cloud Security",

"url": "https://www.aikido.dev/blog/top-cloud-security-posture-management-cspm-tools#3-bmc-helix-cloud-security"

},

{

"@type": "ListItem",

"position": 4,

"name": "Check Point CloudGuard",

"url": "https://www.aikido.dev/blog/top-cloud-security-posture-management-cspm-tools#4-check-point-cloudguard"

},

{

"@type": "ListItem",

"posición": 5,

"name": "CloudCheckr (Spot by NetApp)",

"url": "https://www.aikido.dev/blog/top-cloud-security-posture-management-cspm-tools#5-cloudcheckr-spot-by-netapp"

}

]

}

]

}