La adopción de la nube marcó un punto de inflexión significativo en la forma en que aprovisionamos y desplegamos la infraestructura. A medida que las máquinas físicas fueron reemplazadas por máquinas virtuales, escalar la infraestructura requería más que solo más personal, necesitaba automatización. Esto llevó a la introducción de la Infraestructura como Código (IaC), un mercado que se prevé que crezca de 1.060 millones de dólares en 2023 a 9.400 millones de dólares en 2034.

Pero donde los desarrolladores ven valor, los actores de amenazas ven una oportunidad. Por eso, el escaneo de Infraestructura como Código es de misión crítica en 2026.

Los escáneres IaC actúan como tus revisores de código automatizados, detectando problemas de seguridad y conformidad en manifiestos de Terraform, CloudFormation, Kubernetes y más, antes de que lleguen a producción. En esta publicación, destacaremos las principales herramientas de escaneo IaC disponibles hoy, y luego desglosaremos cuáles son las mejores para casos de uso específicos (desarrolladores, empresas, startups, etc.) para que puedas desplegar infraestructura segura sin el "teatro de la seguridad".

Cubriremos las principales herramientas de escaneo de Infraestructura como Código (IaC) para ayudar a tu equipo a detectar configuraciones incorrectas y aplicar la seguridad desde el desarrollo hasta el despliegue. Comenzamos con una lista completa de los escáneres IaC más confiables, y luego desglosamos qué herramientas son las mejores para casos de uso específicos como desarrolladores, empresas, startups, equipos de Terraform y más. Si lo deseas, salta al caso de uso relevante a continuación.

- Las 5 mejores herramientas IaC para desarrolladores

- Las 5 mejores herramientas IaC para equipos empresariales

- Las 5 mejores herramientas IaC para startups

- Los 5 mejores escáneres IaC gratuitos

- Las 5 mejores herramientas IaC de código abierto

- Los 5 mejores escáneres IaC para Terraform

- Los 5 mejores escáneres IaC para CloudFormation

TL;DR

Aikido Security es la opción principal para el escaneo de infraestructura como código porque detecta desconfiguraciones reales en la nube donde realmente ocurren en Terraform, Kubernetes, CloudFormation y Dockerfiles.

En lugar de inundar a los equipos con violaciones de políticas teóricas, Aikido identifica riesgos de alto impacto como recursos expuestos públicamente, permisos IAM excesivos y configuraciones predeterminadas inseguras de Kubernetes directamente en la línea de código que los introdujo.

Los escaneos se ejecutan automáticamente en las pull requests y en CI, con una orientación de remediación clara y amigable para desarrolladores, para que la infraestructura insegura nunca llegue a producción. Al combinar el análisis IaC de baja reducción de ruido con la seguridad de aplicaciones y dependencias en una única plataforma, Aikido permite a los equipos proteger la infraestructura en la nube sin ralentizar a los desarrolladores.

¿Qué es el escaneo IaC?

El escaneo de Infraestructura como Código (IaC) es el proceso de analizar sus archivos de configuración IaC en busca de errores, fallos de seguridad o violaciones de políticas antes del despliegue. Si bien IaC proporciona automatización, no es seguro por defecto, lo que significa que el ejemplo en la documentación del proveedor podría ser bueno para una evaluación rápida, pero deficiente para la seguridad en producción.

El objetivo es «shift left», lo que significa encontrar y corregir riesgos de infraestructura en el código, durante el desarrollo, en lugar de en producción. En resumen, el escaneo IaC le permite encontrar vulnerabilidades antes de que lleguen a producción.

Por qué necesita herramientas de escaneo IaC

Si existen modernas herramientas de Pruebas de seguridad de aplicaciones dinámicas y los escáneres de vulnerabilidades se integran en las modernas pipelines de CI/CD, ¿por qué necesita herramientas de escaneo IaC?

- Detecte desconfiguraciones a tiempo: Los escáneres IaC señalan problemas como firewalls abiertos, buckets S3 públicos o configuraciones de cifrado débiles antes del aprovisionamiento. Esto evita errores costosos: casi una cuarta parte de los incidentes de seguridad en la nube provienen de desconfiguraciones.

- Desplace la seguridad a la izquierda: Al integrarse en CI/CD e incluso en IDEs, las herramientas IaC proporcionan retroalimentación inmediata a los desarrolladores. Corregir una vulnerabilidad en un archivo Terraform durante una pull request es mucho más fácil (y más barato) que apresurarse después de una brecha en producción.

- Automatice el cumplimiento: Los escáneres IaC vienen con reglas para estándares como benchmarks CIS, HIPAA, PCI-DSS y más. Aplican automáticamente estas políticas en cada commit, asegurando que sus configuraciones cumplan con los requisitos organizacionales y regulatorios sin auditorías manuales.

- Controles de seguridad multi-nube consistentes: En entornos híbridos y multi-nube, las herramientas IaC proporcionan una única fuente de verdad para las políticas de seguridad. Aplican las mismas comprobaciones ya sea que esté desplegando en AWS, Azure, GCP o Kubernetes, eliminando la deriva y el error humano en todos los entornos.

- Velocidad del desarrollador sin sacrificar la seguridad: Los mejores escáneres IaC priorizan los problemas importantes y reducen el ruido. Esto mantiene a los ingenieros productivos al resaltar los elementos que realmente deben corregirse.

Tipos de herramientas de escaneo IaC

En términos generales, las herramientas de escaneo IaC se pueden clasificar en varios grupos.

1. Linters: Estos proporcionan comprobaciones de sintaxis básicas y aseguran un estilo consistente, así como estándares de código uniformes.

2 . Análisis estático de código: Estos inspeccionan el código sin ejecutarlo, lo que permite encontrar errores y desconfiguraciones antes de que se ejecute una pull request o un despliegue continuo.

3. Escáneres de vulnerabilidades: adoptan un enfoque diferente al buscar vulnerabilidades conocidas dentro del código o del proveedor.

4. Probadores de seguridad de aplicaciones estáticas (SAST): similares a las herramientas de análisis estático de código, las herramientas SAST analizan las amenazas evaluando patrones conocidos y patrones de codificación inseguros.

Cómo elegir la herramienta de escaneo IaC adecuada

No todos los escáneres IaC son iguales. Al evaluar qué herramienta se adapta a su equipo, aquí hay algunas cosas clave a considerar:

- Tecnologías compatibles: Asegúrese de que la herramienta cubra su stack. ¿Necesita Terraform y CloudFormation? ¿YAML de Kubernetes y Helm charts? Elija un escáner que sea compatible con todos los frameworks IaC y proveedores de la nube que utilice (AWS, Azure, GCP, etc.) para una cobertura completa.

- Conjunto de reglas y personalización: Busque una amplia biblioteca de políticas integradas (mejores prácticas de seguridad, benchmarks CIS) y la capacidad de añadir las suyas propias. Por ejemplo, Bridgecrew incluye más de 1.800 políticas predefinidas y también le permite escribir comprobaciones personalizadas en el código. Las reglas personalizadas aseguran que la herramienta pueda aplicar los requisitos específicos de su organización.

- Integración y experiencia del desarrollador: La herramienta ideal se integra en su flujo de trabajo – pipelines de CI/CD, git hooks, extensiones de IDE y sistemas de tickets. La retroalimentación en tiempo real de la CLI y la fácil integración en la pipeline son imprescindibles para la adopción por parte de los desarrolladores. Si es un SaaS, verifique las integraciones con sus repositorios (GitHub, GitLab, Bitbucket) y chatOps (Slack, Teams) para las alertas.

- Reducción de ruido: Las herramientas que simplemente arrojan cientos de hallazgos no son útiles. La priorización y el filtrado son cruciales. ¿Utiliza el escáner el contexto (por ejemplo, las relaciones de los recursos en la nube) para resaltar las desconfiguraciones críticas sobre las informativas? Algunas plataformas (como Aikido Security) incluso utilizan IA para el triaje automático o para solucionar problemas, reduciendo la avalancha de alertas.

- Escalabilidad y características empresariales: Para equipos más grandes, considere el control de acceso basado en roles, la integración con SSO, los paneles de control centralizados y los informes. Las herramientas enfocadas en empresas podrían ofrecer detección de desvíos (que indica cuando la infraestructura desplegada se desvía de IaC), informes de cumplimiento avanzados u opciones de despliegue on-premise para organizaciones sensibles a la seguridad.

Tenga en cuenta estos criterios al evaluar las opciones. Ahora veamos las mejores herramientas de escaneo IaC de 2026 y qué hace que cada una destaque.

Las 12 mejores herramientas de escaneo IaC

A continuación, hemos compilado una lista actualizada de las principales herramientas de seguridad de infraestructura como código (en orden alfabético). Cubriremos qué hace cada herramienta, sus características clave, casos de uso ideales, información de precios y más. Más adelante, profundizaremos en qué herramientas son las mejores para escenarios específicos como startups vs empresas, Terraform vs CloudFormation, etc.

A primera vista, aquí hay una comparación de las 5 mejores herramientas de escaneo IaC en general, basadas en características como formatos IaC compatibles, integración CI/CD y reducción de falsos positivos. Estas plataformas son las mejores de su clase para una variedad de necesidades, desde startups centradas en desarrolladores hasta entornos empresariales a gran escala.

1. Checkov

Checkov es la potente herramienta de código abierto para el escaneo IaC. Creada por Bridgecrew, Checkov es una herramienta CLI que analiza estáticamente plantillas IaC en busca de configuraciones erróneas y problemas de seguridad. Admite una amplia gama de formatos de forma nativa: Terraform (HCL y plan JSON), CloudFormation, AWS SAM, Kubernetes YAML, Helm charts, Docker Compose y más. Checkov incluye cientos de políticas predefinidas (escritas en Python o YAML) que cubren las mejores prácticas comunes de seguridad y cumplimiento.

Puede ejecutar Checkov localmente (los desarrolladores suelen utilizarlo antes de la confirmación —pre-commit— o en CI) y mostrará cualquier política fallida con números de línea y orientación para la remediación. También se integra fácilmente en pipelines de CI e incluso tiene extensiones para IDEs como VS Code. Al ser de código abierto, muchas otras herramientas (incluidas algunas de esta lista) aprovechan Checkov internamente. Es conocido por su amplia cobertura y las activas contribuciones de su comunidad.

Características clave:

- Soporte Multi-Framework: Escanee Terraform, CloudFormation, manifiestos de Kubernetes, Helm, Azure ARM, Google Cloud Deployment Manager y más en una sola herramienta. Este amplio soporte significa que puede utilizar Checkov como un escáner integral para todo su código de infraestructura.

- Policy-as-Code: Incluye un sólido conjunto de reglas predefinidas (más de 1.000). También puede escribir políticas personalizadas en Python (para lógica compleja) o YAML (para comprobaciones de configuración sencillas) para aplicar requisitos específicos de la organización.

- Integración CI/CD y Git: Checkov está diseñado para la automatización. Funciona como una herramienta de línea de comandos en cualquier CI, y existen GitHub Actions oficiales, plantillas de GitLab CI, etc., para integrarlo fácilmente en su pipeline. Muchos desarrolladores también ejecutan Checkov como un linter local.

- Salida de Resultados: Por defecto, los resultados se muestran en formato legible para humanos, además de JSON o JUnit XML para el procesamiento automático. Destaca el archivo y la línea de cada violación y enlaza a la documentación de cada comprobación fallida. Esto facilita la comprensión y la corrección de los problemas.

- Extensible y en Evolución: La comunidad añade continuamente nuevas comprobaciones para problemas emergentes. Por ejemplo, a medida que los servicios en la nube se actualizan, Checkov a menudo incorpora nuevas políticas rápidamente. Su naturaleza de código abierto significa que se mantiene al día con las últimas preocupaciones de seguridad de IaC.

Ideal para: Desarrolladores y equipos DevOps prácticos que buscan una herramienta gratuita y de código abierto para integrar en su flujo de trabajo. Si se siente cómodo con las herramientas CLI y desea un control total y transparencia, Checkov es una excelente opción. Destaca en entornos con gran uso de Terraform, pero es igualmente útil para configuraciones de Kubernetes y multi-nube. También es ideal para quienes desean crear políticas personalizadas o integrar el escaneo profundamente en pipelines personalizados.

Ventajas:

- De código abierto y gratuito, lo que lo hace accesible para equipos de cualquier tamaño

- El amplio soporte de formatos IaC permite que una única herramienta escanee diversas definiciones de infraestructura

- Un sólido modelo de Policy-as-Code permite la personalización a través de Python o YAML

Contras:

- La experiencia centrada en CLI puede ser menos accesible para los interesados no técnicos

- Puede generar un gran volumen de hallazgos sin ajuste o filtrado de políticas

- Requiere un esfuerzo manual para gestionar políticas, excepciones e informes a gran escala

- No hay detección nativa de desviación (drift) ni visibilidad de la postura de la nube en tiempo de ejecución

Precios: Gratuito y de código abierto. (Las características empresariales están disponibles a través de Prisma Cloud Bridgecrew SaaS, pero el escáner principal de Checkov tiene licencia Apache 2.0 y no tiene coste.)

Calificación de Gartner: 4.5/5.0

Reseñas de Checkov:

2. Aikido Security

Aikido Security: panel de control que filtra los resultados por tipo de problema y gravedad. En este ejemplo, 4200 hallazgos se reducen a 200 problemas priorizados (“Aikido Refined”), lo que reduce el ruido en un 95%.

Aikido Security es una herramienta de escaneo de Infraestructura como Código (IaC) orientada al desarrollador que ayuda a los equipos a prevenir configuraciones erróneas reales en la nube antes de que lleguen a producción. Analiza Terraform, CloudFormation, manifiestos de Kubernetes y Dockerfiles con contexto de proveedor de nube, asegurando que los hallazgos reflejen cómo se comporta realmente la infraestructura en AWS, GCP y Azure.

En lugar de abrumar a los equipos con violaciones de políticas teóricas, Aikido se centra en riesgos de alto impacto como recursos expuestos públicamente, permisos IAM excesivamente permisivos, acceso de red abierto y valores predeterminados de Kubernetes inseguros. Los problemas se muestran directamente en la línea de código que los introdujo, con explicaciones claras y orientación práctica para la remediación.

Los escaneos IaC se ejecutan automáticamente en las pull requests y pipelines de CI/CD, proporcionando a los desarrolladores una retroalimentación rápida al principio del flujo de trabajo. Aikido utiliza una priorización impulsada por IA para reducir drásticamente la fatiga de alertas, destilando grandes volúmenes de hallazgos brutos en un pequeño conjunto de problemas accionables.

Un diferenciador clave es el Autofix asistido por IA de Aikido. Para muchos problemas de IaC, puede generar correcciones con un clic o pull requests listas para fusionar que aplican cambios de configuración seguros directamente a los manifiestos de Terraform o Kubernetes, acortando significativamente los ciclos de remediación.

Aunque el escaneo IaC es potente por sí solo, Aikido también puede correlacionar los riesgos de infraestructura con el contexto de la aplicación y las dependencias cuando sea necesario, todo desde un único panel de control amigable para el desarrollador.

Características clave

- Escaneo IaC consciente del contexto para Terraform, CloudFormation, manifiestos de Kubernetes y Dockerfiles, con conciencia del proveedor de nube (AWS, GCP, Azure).

- Detección de configuraciones erróneas de alto impacto para problemas como recursos expuestos públicamente, permisos IAM excesivos, acceso de red abierto y valores predeterminados de Kubernetes inseguros.

- Autofix impulsado por IA para IaC que genera correcciones con un clic o pull requests listas para fusionar con cambios de configuración seguros.

- Escaneo automático de CI/CD y de pull requests para detectar problemas de IaC antes de la fusión o el despliegue.

- Reducción de ruido y priorización inteligente que filtra las alertas de bajo valor y destaca solo los riesgos de seguridad y cumplimiento accionables.

- UI limpia y filtrado por gravedad, tipo de recurso, repositorio y entorno.

Ventajas

- Fuerte enfoque en riesgos de seguridad en la nube del mundo real, no en violaciones de políticas teóricas.

- Baja tasa de falsos positivos, haciendo que los hallazgos de IaC sean utilizables para los desarrolladores.

- Remediación rápida a través de correcciones generadas por IA y pull requests automatizadas.

- Flujos de trabajo amigables para el desarrollador con retroalimentación nativa en PR e integración con CI.

- El escaneo IaC funciona bien por sí solo, sin requerir una configuración compleja de múltiples herramientas.

- Capacidad de correlacionar los hallazgos de IaC con el contexto de la aplicación y las dependencias cuando sea necesario.

Ideal para:

Equipos y organizaciones centrados en el desarrollador que desean un escaneo IaC preciso y con poco ruido, y una remediación rápida. Aikido es especialmente adecuado para equipos que desean prevenir cambios de infraestructura inseguros al principio del ciclo de vida de desarrollo sin añadir fricción a los flujos de trabajo de los desarrolladores.

Precios:

Plan gratuito disponible. Los planes de pago comienzan en aproximadamente 350 $/mes, con una prueba gratuita sin tarjeta de crédito.

Reseñas de Aikido Security:

3. Accurics (Tenable Seguridad en la Nube)

Accurics (ahora parte de Tenable) es una plataforma que asegura la infraestructura desde el código hasta la nube. Combina el escaneo IaC estático con la gestión de la postura de la nube en tiempo de ejecución. Accurics escanea su IaC de Terraform, CloudFormation y Kubernetes en busca de configuraciones erróneas y violaciones de políticas, y luego monitorea su infraestructura de nube desplegada en busca de desviaciones (drift). Esto significa que no solo detecta problemas antes del aprovisionamiento, sino que también vigila cualquier cambio fuera de banda en producción. Se integra con pipelines de CI/CD y control de código fuente para incorporar verificaciones en los flujos de trabajo de desarrollo. En particular, Accurics puede autogenerar código de remediación, ofreciendo sugerencias de 'fix as code' para alinear su infraestructura con las políticas de seguridad.

Características clave:

- Seguridad de Ciclo de Vida Completo: Combina el escaneo IaC previo al despliegue con la detección de desviaciones (drift) posterior al despliegue para una seguridad en la nube holística.

- Motor Policy-as-Code: Utiliza el motor de políticas OPA/Rego (a través de Terrascan) con cientos de reglas integradas para el cumplimiento de AWS, Azure, GCP y la capacidad de añadir políticas personalizadas.

- Integración GitOps: Se integra con sistemas de control de versiones y CI para aplicar comprobaciones en el momento del commit y la compilación. También etiqueta componentes de IaC (a través de Yor) para rastrear recursos desde el código hasta la nube.

- Remediación Autónoma: Ofrece correcciones automatizadas (como parches de código Terraform) cuando se detectan infracciones, permitiendo a los equipos remediarlas actualizando el código en lugar de aplicar hotfixes manuales.

- Preparado para Empresas: Ahora bajo Tenable, ofrece características empresariales como RBAC, paneles de control y fácil emparejamiento con el escaneo en la nube de Tenable para el tiempo de ejecución (contenedores, VMs, etc.).

Ideal para: Organizaciones que practican GitOps que buscan una solución unificada para la seguridad de IaC y la seguridad en tiempo de ejecución en la nube. Excelente para empresas que necesitan prevención de la deriva e integración con una gestión de vulnerabilidades más amplia.

Precios: Producto empresarial comercial (Tenable Cloud Security); precios bajo consulta, con planes probablemente escalonados.

Ventajas:

- Amplia cobertura de extremo a extremo a lo largo del ciclo de vida de la infraestructura, desde la creación de IaC hasta la detección de deriva post-despliegue.

- El enfoque Policy-as-Code se alinea bien con GitOps y permite una aplicación consistente y repetible en todos los entornos.

Contras:

- El conjunto de características enfocado a empresas puede ser más complejo de lo necesario para equipos más pequeños o entornos en la nube en etapas iniciales.

- La dependencia de Policy-as-Code requiere que los equipos se sientan cómodos con Rego y los flujos de trabajo de gobernanza.

- Los precios comerciales y el empaquetado empresarial pueden ser una barrera para organizaciones sensibles al coste.

Precios: Contactar con ventas

Calificación de Gartner: 4.8/5.0

Reseñas de Accurics:

Valoración de Gartner: 4.9/5.0

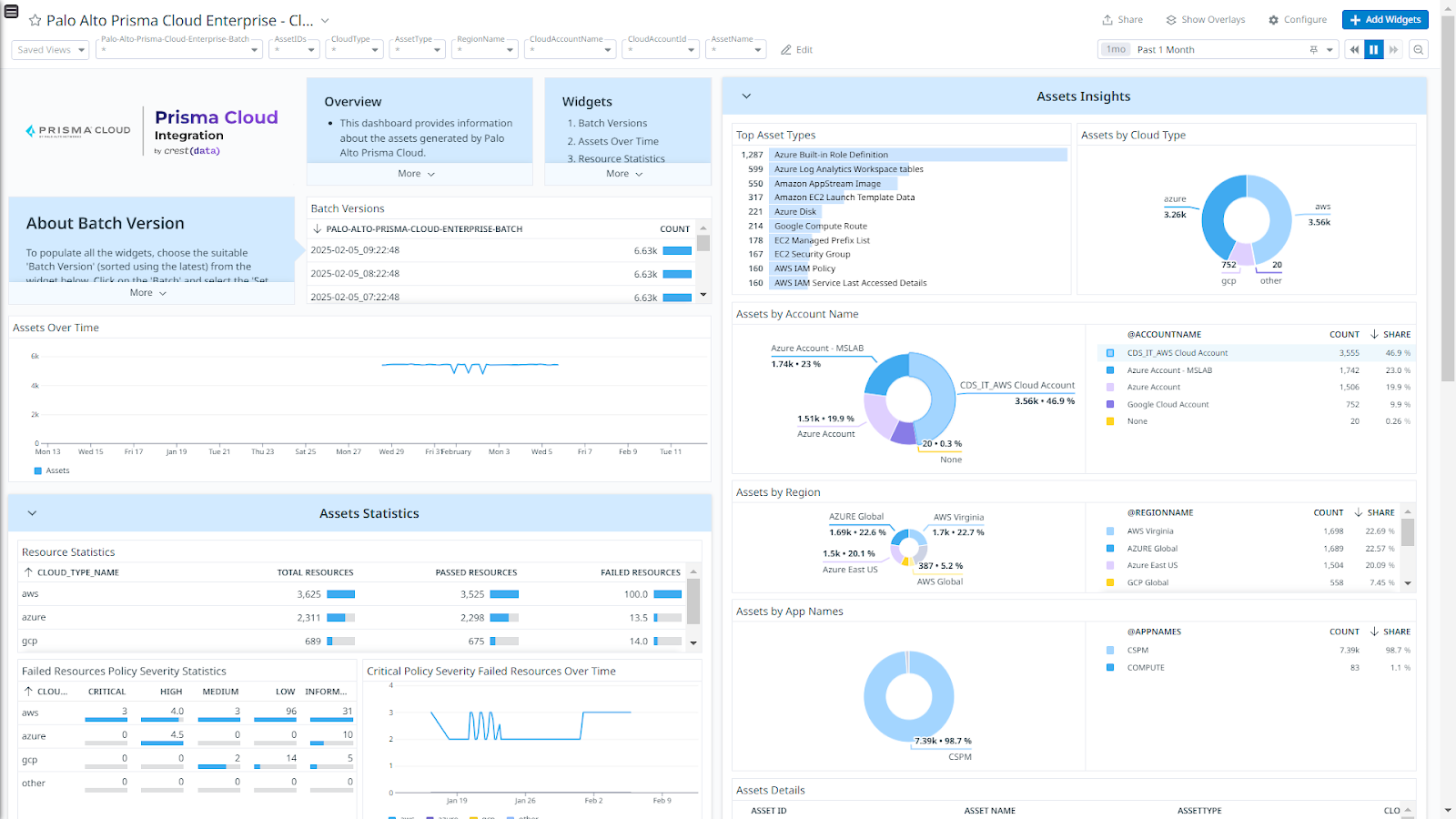

4. Bridgecrew (Prisma Cloud)

Bridgecrew es una plataforma de seguridad de IaC que automatiza la seguridad de la configuración en la nube. Adquirida por Palo Alto Networks, Bridgecrew impulsa el módulo de seguridad de IaC de Prisma Cloud, aunque muchos todavía se refieren a ella como Bridgecrew. Esta herramienta escanea la infraestructura como código en busca de configuraciones erróneas (Terraform, CloudFormation, manifiestos de Kubernetes, Dockerfiles y más) y aplica las mejores prácticas utilizando una vasta biblioteca de políticas. Bridgecrew se integra con el control de versiones y las pipelines de CI para detectar problemas en el momento de la compilación, y puede conectarse a cuentas de la nube en vivo para señalar la deriva o configuraciones erróneas en producción en AWS, Azure y GCP.

Características clave:

- Amplia Biblioteca de Políticas: Más de 1.800 políticas integradas que cubren servicios de AWS, Azure, GCP, además de benchmarks de Docker/K8s. Las políticas incluyen las mejores prácticas de seguridad y reglas de cumplimiento (CIS, ISO, etc.), todas actualizadas continuamente.

- Detección de Deriva: Mediante la integración con APIs de la nube, Bridgecrew detecta cuándo la infraestructura desplegada se desvía de su IaC y le alerta (o incluso abre una corrección de código para reconciliarla). Esto asegura que su repositorio siga siendo la única fuente de verdad para la configuración.

- Plataforma Empresarial: Parte de Prisma Cloud, Bridgecrew ofrece paneles de control centralizados, informes de cumplimiento, acceso basado en roles y escalabilidad para grandes organizaciones.

Ideal para: Equipos DevSecOps empresariales y equipos de plataforma en la nube que necesitan aplicar la seguridad en IaC a escala. Bridgecrew es especialmente útil si ya está en el ecosistema de Palo Alto o desea un SaaS pulido con escaneo de código y gestión de la postura en la nube en uno. Es una opción principal para organizaciones que utilizan Terraform intensivamente, dadas sus sólidas capacidades de soporte de Terraform y detección de deriva.

Ventajas:

- Una biblioteca de políticas grande y bien mantenida proporciona una fuerte cobertura en AWS, Azure, GCP y Kubernetes.

- El profundo soporte de Terraform lo hace efectivo para equipos de ingeniería de plataformas y con mucha infraestructura.

Contras:

- Un enfoque basado en políticas puede generar un alto volumen de hallazgos sin una sintonización cuidadosa.

- El desarrollo de políticas personalizadas requiere familiaridad con YAML o Python.

- La complejidad de la plataforma puede ser innecesaria para equipos más pequeños o configuraciones de nube sencillas.

- La mejor experiencia se logra cuando se utiliza como parte del ecosistema más amplio de Prisma Cloud.

Precios: Contactar con ventas

Valoración de Gartner: 4.5/5.0

Reseñas de Bridgecrew:

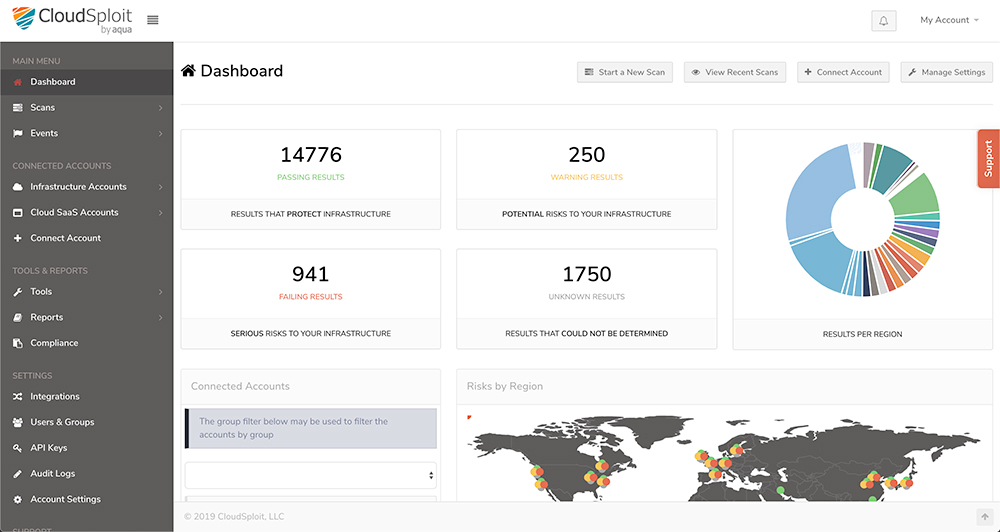

5. CloudSploit de Aqua Security

CloudSploit es una herramienta de código abierto (y SaaS) para escanear cuentas de infraestructura en la nube en busca de problemas de seguridad. A diferencia de los escáneres de código estático, CloudSploit se centra en el escaneo de configuraciones erróneas en entornos en vivo; utiliza las API de proveedores de la nube para detectar configuraciones de riesgo en AWS, Azure, Google Cloud y más. A menudo se clasifica como una herramienta de Cloud Security Posture Management (CSPM). Aunque CloudSploit no escanea código IaC directamente, complementa el escaneo IaC al encontrar problemas en la infraestructura desplegada, incluidos los recursos creados a través de IaC. Aqua Security mantiene las reglas de código abierto de CloudSploit y también lo ofrece como parte de su plataforma comercial.

Características clave:

- Escaneo de Postura Multi-Nube: Soporta AWS (cientos de comprobaciones), además de Azure, GCP, Oracle Cloud e incluso configuraciones de GitHub. Busca configuraciones erróneas como grupos de seguridad abiertos, permisos IAM excesivamente amplios, bases de datos sin cifrar, etc., en sus consolas en la nube.

- Monitorización Continua: Puede configurarse para ejecutarse según un horario o de forma continua a través del SaaS, para que reciba alertas tan pronto como aparezca una configuración de riesgo en su entorno.

- Comprobaciones Extensibles: El núcleo de código abierto permite plugins personalizados. Puede escribir comprobaciones adicionales o modificar las existentes para adaptarlas a su política de seguridad. La herramienta es esencialmente un escáner basado en Node.js con reglas definidas en JSON.

- Informes y APIs: CloudSploit proporciona informes de hallazgos por gravedad y servicio. En la versión SaaS, obtiene un panel de control e integración con Slack, Jira, etc. La versión de código abierto genera resultados en la consola o en formato JSON, que puede canalizar a otros sistemas.

- Integración con Aqua: Como parte de la plataforma de Aqua Security, CloudSploit se integra con el escaneo de contenedores y el escaneo IaC. El Trivy de Aqua ahora también tiene escaneo IaC y puede cubrir parte del mismo terreno (configuración de Trivy), pero CloudSploit sigue siendo un especialista en comprobaciones de configuración en la nube.

Ideal para: Equipos que desean auditar continuamente entornos en la nube en busca de problemas de seguridad. Si ya utiliza escáneres IaC para el código, CloudSploit llena el vacío al detectar cosas como que alguien modifique una configuración en la consola de AWS o cualquier desviación entre el código y la configuración desplegada. Es excelente para equipos de seguridad que necesitan la garantía de que la configuración en la nube se mantiene conforme a lo largo del tiempo. También es bueno para organizaciones que buscan una solución CSPM gratuita/abierta para empezar.

Precios: El núcleo de código abierto es gratuito (escaneo autoalojado). El SaaS de CloudSploit de Aqua es una suscripción de pago (a menudo incluida con la plataforma de seguridad en la nube de Aqua).

Ventajas:

- Se centra en entornos de nube en vivo, detectando configuraciones erróneas que existen en la infraestructura desplegada

- El soporte multi-nube permite el escaneo de postura en AWS, Azure, GCP y otras plataformas

Contras:

- No escanea infraestructura como código directamente, requiriendo emparejamiento con herramientas IaC para una cobertura completa

- La salida basada en CLI y JSON en la versión de código abierto carece de visibilidad centralizada

- Las comprobaciones basadas en reglas pueden generar ruido sin una cuidadosa afinación de la gravedad

6. Datree

Datree es una herramienta CLI de código abierto y controlador de admisión que ayuda a prevenir configuraciones erróneas en Kubernetes. Se trata de aplicar comprobaciones de políticas en los manifiestos de Kubernetes (YAMLs) antes de que se apliquen a un clúster. Con Datree, puede definir reglas o usar políticas integradas para detectar problemas como límites de recursos faltantes, uso de APIs obsoletas o configuraciones de riesgo en sus configuraciones de K8s. Los desarrolladores ejecutan Datree localmente (se integra en kubectl como un plugin, o como un paso de CI) para escanear YAMLs y Helm charts.

Datree también ofrece un webhook de admisión de Kubernetes que puede rechazar recursos mal configurados en tiempo real si violan la política – bloqueando eficazmente la aplicación de kubectl a nivel de clúster. Existe un componente alojado donde puede gestionar políticas en un panel central y obtener informes para todos los equipos. La misión de Datree es dar tranquilidad a los propietarios de Kubernetes de que los desarrolladores no están desplegando algo que podría romper el clúster o introducir un riesgo de seguridad.

Características clave:

- Comprobaciones Centradas en Kubernetes: Datree incluye docenas de reglas de mejores prácticas para K8s, como asegurar que las sondas de liveness/readiness estén configuradas, no usar contenedores privilegiados, usar las últimas versiones de API, etc. Políticas como la Guía de Reforzamiento de Kubernetes de NSA/CISA, las Mejores Prácticas de EKS y los benchmarks CIS están disponibles de forma predeterminada.

- CLI y Webhook de Admisión: Utilice la CLI para escanear archivos de configuración durante el desarrollo/CI, y aplique las políticas a través de un controlador de admisión en el clúster. El webhook de admisión bloqueará los despliegues que no cumplan con la política, actuando como una red de seguridad en tiempo de ejecución.

- Gestión Centralizada de Políticas: El SaaS de Datree permite definir y actualizar políticas de forma centralizada para que todos los desarrolladores las utilicen. También ofrece un panel de control que muestra el cumplimiento de las políticas por parte de varios repositorios/clústeres. (Para uso puramente offline, también se puede ejecutar Datree CLI con archivos de políticas locales).

- Compatible con GitOps: Si gestiona K8s a través de GitOps, Datree puede integrarse en su pipeline para validar cualquier manifiesto enviado a Git. Es compatible con Helm charts y Kustomize, además de YAML plano, lo cual es excelente para los flujos de trabajo modernos de Kubernetes.

- Extensibilidad: Se pueden escribir reglas personalizadas (basadas en esquemas JSON o utilizando Open Policy Agent para escenarios avanzados). Esto permite aplicar cualquier convención específica de la organización a los recursos de Kubernetes.

Ideal para: Equipos de plataforma e ingenieros DevOps que gestionan clústeres de Kubernetes, especialmente en organizaciones donde muchos desarrolladores contribuyen con configuraciones de K8s. Las startups y empresas medianas que ejecutan K8s apreciarán la herramienta gratuita con políticas robustas. Las empresas pueden utilizar la gestión centralizada para aplicar estándares en docenas de clústeres.

Precios: CLI y núcleo de código abierto (gratuito). Disponen de planes de pago para las funcionalidades SaaS (panel de políticas, SSO, etc.), pero las características de aplicación local y en clúster son de uso gratuito.

7. KICS (Checkmarx)

KICS: "Keeping Infrastructure as Code Secure" es un popular escáner IaC de código abierto mantenido por Checkmarx. Es una herramienta CLI todo en uno que puede escanear Terraform (HCL), CloudFormation, manifiestos de Kubernetes, Ansible, Dockerfiles y más en busca de configuraciones erróneas y problemas de seguridad. KICS es conocido por su amplio conjunto de consultas integradas: incluye más de 2.000 reglas para detectar desde grupos de seguridad abiertos hasta roles IAM excesivamente permisivos o la falta de cifrado en los recursos. Cada consulta es básicamente un patrón de un problema potencial, y estas están escritas en un formato declarativo (en JSON/YAML) lo que las hace fáciles de extender, con una amplia cobertura.

Características clave:

- Amplia Cobertura de IaC: KICS es compatible con Terraform, CloudFormation, plantillas de Azure Resource Manager, Kubernetes, Helm, Docker e incluso archivos de configuración como AWS SAM y k8s Kustomize. Esta amplitud significa que una sola herramienta puede escanear múltiples facetas de su código de infraestructura.

- Enorme Biblioteca de Consultas: Viene con más de 2000 comprobaciones predefinidas para vulnerabilidades y configuraciones erróneas comunes. Las consultas cubren servicios multinube y están mapeadas a estándares (CIS, GDPR, etc.). Puede modificar o activar/desactivar las consultas según sea necesario.

- Reglas Personalizadas: Si algo no está cubierto, puede crear nuevas consultas en KICS fácilmente. El proyecto proporciona orientación sobre cómo escribir políticas personalizadas en su lenguaje de consulta. Esto es útil para políticas internas o tecnologías de nicho.

- Uso Sencillo a través de Docker: KICS proporciona un contenedor Docker oficial, por lo que ni siquiera necesita instalar nada; simplemente ejecute el contenedor contra sus archivos de configuración. Esto facilita su integración en los pipelines. También tiene una CLI sencilla si lo prefiere.

- Resultados e Integración con IDE: La salida incluye un JSON con todos los hallazgos y su severidad. También hay soporte para extensiones de VS Code para que los desarrolladores puedan ver los resultados del escaneo de IaC directamente en su IDE mientras codifican, ayudando a solucionar problemas en tiempo real (shift-left en el sentido más puro).

Ventajas:

- El amplio soporte de formatos IaC permite escanear Terraform, Kubernetes, Helm, Docker y plantillas nativas de la nube con una única herramienta.

- Una gran biblioteca de consultas predefinidas proporciona una sólida cobertura base para configuraciones erróneas comunes y estándares de cumplimiento.

Contras:

- La detección basada en consultas puede generar un gran volumen de hallazgos sin necesidad de ajustes.

- Carece de detección de deriva nativa o visibilidad en entornos de nube desplegados.

- La creación de reglas personalizadas requiere aprender el lenguaje de consulta de KICS.

- Se centra principalmente en la corrección de la configuración en lugar de un contexto más amplio de la postura de la nube.

Ideal para: Equipos DevOps y desarrolladores que buscan un escáner gratuito y de código abierto con un conjunto de reglas completo. KICS es excelente para quienes utilizan múltiples formatos IaC (por ejemplo, Terraform para infraestructura + Kubernetes + Docker), ya que los maneja todos. También es una buena opción si ya utiliza otras herramientas de Checkmarx, o si desea una alternativa a Checkov.

Precios:100% gratuito y de código abierto. (El soporte empresarial está disponible a través de Checkmarx si es necesario, pero la edición comunitaria es completa).

8. Prowler

Prowler es una herramienta de seguridad de código abierto que evalúa los entornos de la nube en busca de cumplimiento de las mejores prácticas y debilidades de seguridad. Originalmente diseñado para AWS, Prowler ahora soporta comprobaciones para AWS, Azure, GCP y Kubernetes. A diferencia de los escáneres IaC que analizan el código, Prowler opera consultando sus cuentas en la nube (utilizando AWS CLI/API, etc.) para detectar configuraciones erróneas en tiempo real. Cubre docenas de servicios de AWS, verificando el cumplimiento de estándares como benchmarks CIS AWS Foundations, PCI-DSS, ISO27001, HIPAA y más. Características clave:

- Auditorías de Seguridad de AWS: Incluye más de 200 comprobaciones para AWS que cubren identidad y acceso, registro, redes, cifrado, etc. Se mapea a los benchmarks CIS y otros frameworks, facilitando la garantía de que las cuentas de AWS cumplen con las directrices de la industria.

- Multi-Cloud y K8s: En versiones recientes, Prowler añadió soporte para Azure, GCP e incluso comprobaciones básicas de seguridad Kubernetes. Esto lo convierte en una navaja suiza multi-cloud para evaluaciones de seguridad.

- Informes de Cumplimiento: Prowler genera resultados en formatos como CSV, JSON o informes HTML. Etiqueta los hallazgos por gravedad y marco de cumplimiento. Esto es útil para generar artefactos de auditoría o para el seguimiento de mejoras a lo largo del tiempo.

- Extensible y Programable: Al ser esencialmente una colección de scripts de shell y llamadas a la CLI de AWS, los usuarios avanzados pueden personalizar o añadir nuevas comprobaciones fácilmente. Es nativo de la nube (no requiere servidores, solo se ejecuta desde su portátil o una pipeline con las credenciales adecuadas).

- Casos de Uso de Integración: Puede ejecutar Prowler periódicamente a través de un trabajo de CI o incluso AWS Lambda para una monitorización continua. Existen integraciones aportadas por la comunidad para enviar los hallazgos de Prowler a SIEMs o alertas de chat, etc., lo que le permite encajar en operaciones de seguridad más amplias.

Ideal para: Profesionales de la seguridad en la nube y equipos DevOps que buscan una herramienta gratuita para escanear regularmente las cuentas en la nube en busca de problemas. Si gestiona entornos AWS, Prowler es casi imprescindible para auditorías de seguridad de referencia. Es excelente para comprobaciones de cumplimiento (benchmarks CIS, HIPAA) y para detectar configuraciones erróneas que los escáneres de código IaC podrían pasar por alto.

Pros:

- Gran cobertura para las mejores prácticas de seguridad de AWS y marcos de cumplimiento

- Soporta múltiples estándares de cumplimiento (benchmarks CIS, PCI-DSS, ISO 27001, HIPAA, etc.)

Contras:

- No analiza la infraestructura como código, lo que requiere su emparejamiento con escáneres IaC

- Principalmente enfocado en la auditoría, más que en la prevención

- El flujo de trabajo basado en CLI puede ser menos adecuado para las partes interesadas no técnicas

- Puede producir un gran número de hallazgos sin priorización ni reducción de ruido

Precios: Gratuito y de código abierto. (El proyecto abierto tiene licencia Apache-2.0. Los creadores ofrecen un SaaS de pago "Prowler Pro" con una interfaz de usuario y escaneo continuo si se desea, pero la herramienta OSS en sí es totalmente funcional).

9. Qualys IaC Security

Qualys, un conocido proveedor de seguridad empresarial, ofrece Qualys IaC Security como parte de su plataforma de seguridad en la nube. Esta herramienta se centra en el escaneo de plantillas de infraestructura como código (actualmente Terraform, CloudFormation y plantillas Azure ARM) en busca de problemas de seguridad y cumplimiento de políticas. Qualys IaC está integrado en el panel de control basado en la nube de Qualys, proporcionando visibilidad y generación de informes unificados si ya utiliza Qualys para otros escaneos (VM, contenedores, etc.). Comprueba sus plantillas con las mejores prácticas y los estándares de cumplimiento, por ejemplo, asegurando que el cifrado esté habilitado, que no haya secretos codificados, que existan restricciones de red adecuadas, etc.

Características clave:

- Escaneo Basado en Políticas: Incluye conjuntos de reglas para aplicar benchmarks CIS, GDPR y políticas de seguridad internas en IaC. Utiliza la vasta base de conocimientos de Qualys sobre vulnerabilidades y configuraciones erróneas para analizar plantillas.

- Integración CI/CD e IDE: Qualys proporciona plugins y APIs para integrar el escaneo IaC en su pipeline de desarrollo. Por ejemplo, puede configurar un paso en Jenkins o Azure DevOps que falle la compilación ante configuraciones erróneas de IaC. También hay soporte de extensión para VS Code para comprobaciones sobre la marcha mientras se codifica.

- Panel Unificado: Si utiliza Qualys, los resultados del escaneo IaC aparecen junto con otros hallazgos de seguridad (como vulnerabilidades de host, problemas de contenedores) en su plataforma. Esta vista centralizada es útil para que los gestores de seguridad realicen un seguimiento de la postura general.

- Detección de Desviaciones: El módulo Qualys IaC se vincula con Qualys CloudView (su solución CSPM) para realizar análisis de desviaciones. Si la configuración de la nube en ejecución se desvía de su código (por ejemplo, si se alteró manualmente un grupo de seguridad), le alertará, asegurando la aplicación de que "el código es la verdad" en las configuraciones de la nube.

- Flujos de Trabajo de Autorremediación: Aunque Qualys IaC identifica principalmente los problemas, puede integrarse con el flujo de trabajo de Qualys para activar pasos de remediación o crear tickets. No corrige automáticamente el código, pero guía a los equipos sobre qué cambiar.

Ideal para: Empresas que ya han invertido en el ecosistema Qualys o aquellas que desean una plataforma de seguridad en la nube todo en uno. Si su equipo de seguridad utiliza Qualys para la gestión de vulnerabilidades, añadir el escaneo IaC allí puede simplificar los procesos. También es adecuado para organizaciones con fuertes requisitos de cumplimiento.

Ventajas:

- Gran ajuste para empresas que ya utilizan la plataforma Qualys

- Visibilidad centralizada en IaC, postura en la nube y gestión de vulnerabilidades

Contras:

- Soporte limitado de lenguajes IaC en comparación con algunas herramientas IaC especializadas

- Sin remediación automática de código

- El mayor valor se obtiene cuando se utiliza como parte del ecosistema más amplio de Qualys

- La plataforma basada en la nube puede ser menos atractiva para equipos que buscan herramientas totalmente locales

Precios: Comercial. Qualys IaC Security se licencia normalmente como parte de Qualys CloudView o como un complemento, y el precio se basa en el número de activos o plantillas escaneadas. Qualys suele ofrecer pruebas para su evaluación.

Calificación de Gartner: 4.8/5.0

Reseñas de Qualys IAC Security:

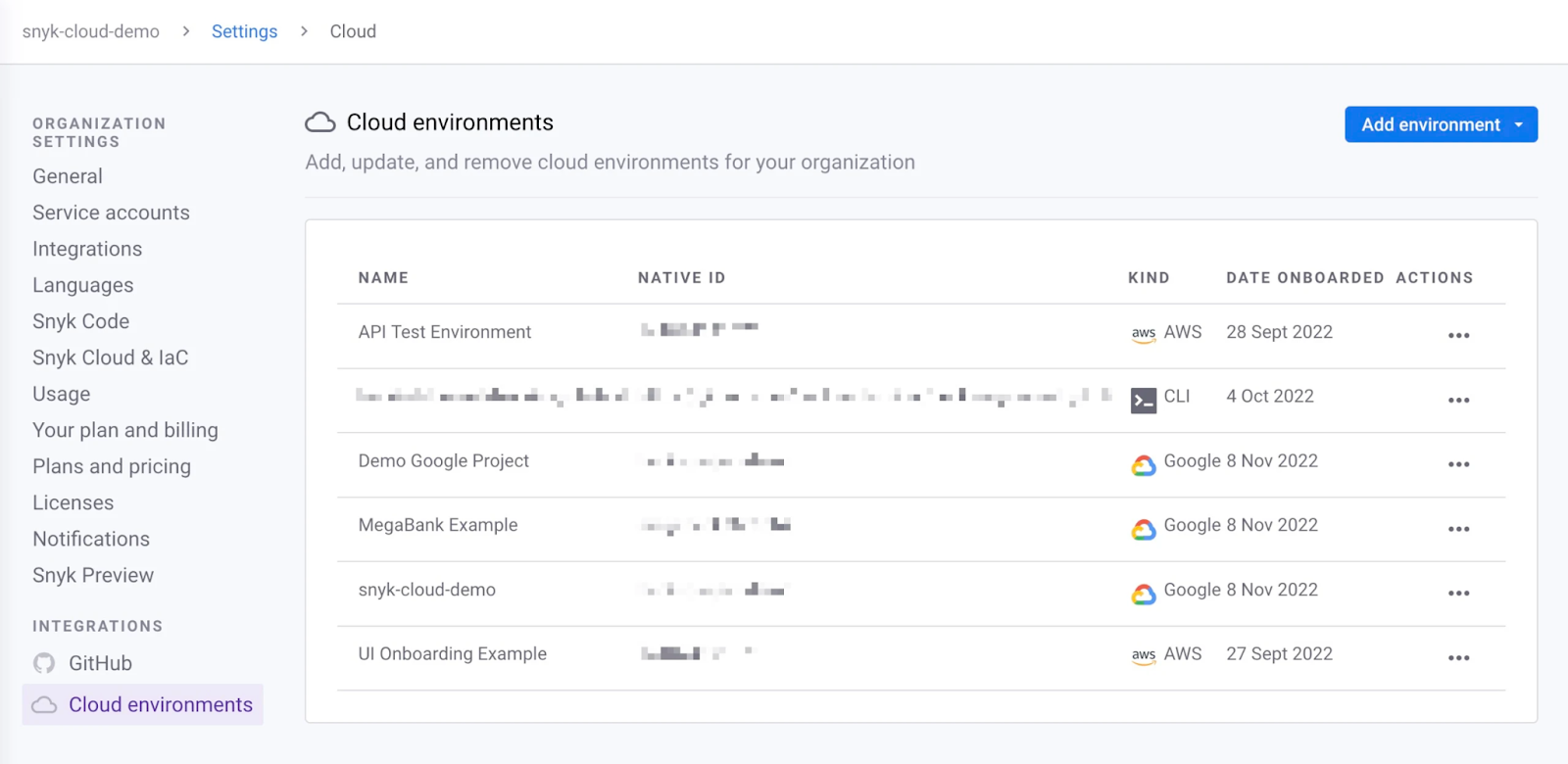

10. Regula (Fugue)

Regula es un motor de políticas de código abierto para la seguridad de IaC, creado por Fugue (ahora parte de Snyk). Evalúa archivos Terraform y CloudFormation (además de Terraform plan JSON y frameworks Serverless) en busca de violaciones de seguridad y cumplimiento. Internamente, Regula utiliza el Open Policy Agent (OPA) y el lenguaje Rego para sus reglas. Fugue preempaqueta cientos de políticas Rego que implementan benchmarks CIS de AWS, estándares NIST y otras mejores prácticas en AWS, Azure, GCP y Kubernetes. Características clave:

- Motor de políticas OPA/Rego: Regula utiliza el motor OPA estándar de la industria. Las políticas se escriben en Rego, que es lo suficientemente expresivo como para manejar lógica compleja (como asegurar que un bucket S3 tenga cifrado y que la clave KMS tenga una rotación adecuada). Esto también significa que puedes aprovechar las políticas o habilidades OPA existentes.

- Reglas Multi-Nube: Incluye bibliotecas de reglas para AWS, Azure, GCP y Kubernetes. Por ejemplo, puede detectar si a una plantilla de AWS CloudFormation le falta CloudTrail o si una plantilla de Azure Resource Manager expone una base de datos SQL públicamente. También cubre configuraciones erróneas comunes en Terraform en estas nubes.

- Integración y Salida: Diseñado para integrarse en pipelines de CI – Regula puede generar resultados de aprobado/fallido para cada política, y puedes detener las compilaciones si se violan las políticas. Soporta formatos de salida como JSON, JUnit, TAP, etc., lo que facilita la integración con CI/CD e incluso con la generación de informes de pruebas de GitHub/GitLab.

- Desarrollo de políticas personalizadas: Regula proporciona herramientas para probar tus reglas personalizadas e iterar rápidamente. Puedes escribir tus propias políticas Rego para aplicar cosas como convenciones de nomenclatura, requisitos de etiquetas específicos o patrones de arquitectura. La herramienta incluso permite marcar ciertos hallazgos como excepciones (exenciones) donde se permite intencionadamente algo.

- Integración con Fugue SaaS: Si utilizas Fugue (ahora Snyk Cloud) SaaS, puedes enviar las mismas políticas de Regula para monitorizar entornos de nube en tiempo de ejecución. Esto es una gran ventaja para la consistencia – asegura que tu IaC y la nube real se midan con estándares idénticos.

Ideal para: ingenieros de seguridad en la nube y equipos centrados en el cumplimiento que desean un control granular sobre la aplicación de políticas IaC. I

Precios: Código abierto (gratuito). La CLI de Regula es de uso gratuito. El SaaS empresarial de Fugue (ahora Snyk Cloud) es comercial, y puede consumir reglas de Regula para la monitorización de la nube en vivo, pero usar Regula para IaC por sí solo no requiere una compra.

Calificación de Gartner: 4.4/5.0

11. Spectralops (Check Point)

Spectral (de Spectralops, ahora una empresa de Check Point) es un escáner de seguridad centrado en el desarrollador que cubre código, secretos e IaC en una sola solución. Es una herramienta comercial conocida por su velocidad e integración en los flujos de trabajo de desarrollo. Para IaC, Spectral escanea archivos de configuración (Terraform, CloudFormation, manifiestos de Kubernetes, etc.). Dado que Spectral está dirigido a empresas, ofrece gestión centralizada de políticas y se puede ajustar a tu entorno. Check Point ha integrado Spectral en su plataforma CloudGuard, pero también sigue disponible como una herramienta de desarrollador independiente.

Características clave:

- Escaneo multipropósito: No solo IaC – Spectral encuentra secretos, patrones de código vulnerables, problemas de dependencia y más, además de problemas de configuración en la nube. Es algo parecido a una navaja suiza para la seguridad del código, lo que puede simplificar la proliferación de herramientas para un equipo.

- Rápido y compatible con CI: Construido con un enfoque en el rendimiento, puede escanear miles de archivos IaC rápidamente, lo que hace factible ejecutarlo en cada pipeline sin ralentizaciones significativas. Esto es una gran ventaja para repositorios grandes.

- Reglas personalizables: Los equipos pueden definir políticas personalizadas para aplicar requisitos de seguridad específicos o suprimir ciertos hallazgos. Spectral admite reglas personalizadas de regex/YAML para comprobaciones sencillas y reglas lógicas más complejas para casos avanzados.

- Integración para desarrolladores: Ofrece integraciones CI/CD y una CLI, además de poder emitir resultados en formatos comunes. También cuenta con plugins para hosts de código y puede comentar en los PRs con hallazgos, haciéndolo visible para los desarrolladores en su proceso habitual. Se hace hincapié en ser «developer-friendly» en términos de interfaz de usuario y ciclo de retroalimentación.

- Características empresariales: Dado su enfoque empresarial, se obtiene control de acceso basado en roles, paneles e integración con sistemas como Jira o Splunk para el seguimiento de problemas. También ofrece despliegue on-premises para empresas que necesitan mantener el escaneo internamente.

Ventajas:

- Escaneo unificado en IaC, secretos y código fuente

- Se integra bien con el resto del ecosistema de Check Point

Contras:

- Producto comercial con precios a nivel empresarial

- El alcance más amplio puede solaparse con herramientas SAST o de escaneo de secretos existentes

- El valor completo se suele obtener en equipos DevSecOps más grandes o maduros

- Algunas características avanzadas están fuertemente acopladas al ecosistema de Check Point

Ideal para: Empresas y equipos de desarrollo ágiles que buscan una solución de escaneo unificada. Si prefiere una única herramienta que pueda detectar secretos, vulnerabilidades de código y malas configuraciones de IaC de forma conjunta, Spectral resulta atractiva. Es particularmente útil en grandes organizaciones donde se requiere rendimiento y una amplia cobertura

Precios: Comercial (Spectral es un producto de pago, con precios típicamente por usuario o por volumen de código). No hay una versión gratuita oficial, aunque se puede obtener una prueba. Dado que ahora forma parte de Check Point, a menudo se vende en el contexto de su plataforma de seguridad en la nube a empresas.

12. Snyk Infrastructure as Code

Snyk IaC es el módulo de escaneo de Infrastructure as Code de la plataforma de seguridad para desarrolladores de Snyk. Snyk se hizo un nombre con su análisis de dependencias fácil de usar y ha aplicado el mismo enfoque «developer-friendly» a IaC. Con Snyk IaC, los desarrolladores pueden escanear plantillas de Terraform, CloudFormation, configuraciones de Kubernetes y ARM en busca de configuraciones erróneas y riesgos de seguridad. Está disponible a través de la CLI de Snyk (p. ej., snyk iac test), en la interfaz de usuario web de Snyk y puede integrarse con GitHub, GitLab, Bitbucket para escanear sus archivos IaC en cada push. Snyk IaC proporciona resultados conscientes del contexto, lo que significa que intenta priorizar los problemas que son realmente explotables o de alto impacto en su entorno.

Por ejemplo, cuenta con características como “Verified Exploit Paths” (probablemente en planes superiores) que resaltan configuraciones erróneas realmente críticas (un concepto referenciado en la descripción de SentinelOne de las herramientas IaC modernas). También ofrece consejos detallados de remediación para cada problema e incluso puede sugerir correcciones de código. Desde la adquisición de Fugue en 2022, las capacidades de IaC de Snyk se expandieron (han integrado gran parte de la experiencia en políticas de Fugue/Regula e incluso ofrecen escaneo de planes de Terraform). Está fuertemente integrado con la plataforma Snyk, para que los equipos puedan ver los problemas de IaC junto con las vulnerabilidades de las aplicaciones y rastrear el riesgo en un solo lugar.

Características clave:

- Integración en el flujo de trabajo del desarrollador: Snyk IaC se integra con la CLI, plugins IDE y plataformas de repositorio. Por ejemplo, puede obtener resultados de escaneo en línea en VS Code o hacer que el bot de Snyk genere un comentario en un PR si un archivo Terraform contiene una configuración de riesgo. Esta integración sin fisuras anima a los desarrolladores a solucionar los problemas de forma temprana.

- Reglas exhaustivas: Escanea en busca de configuraciones erróneas en los principales tipos de IaC — Terraform, Kubernetes (YAML y Helm), CloudFormation, Azure ARM, Google Deployment Manager, etc. Las reglas de Snyk incluyen las mejores prácticas de seguridad y comprobaciones de cumplimiento y son actualizadas constantemente por su equipo de investigación.

- Priorización consciente del contexto: Snyk es conocido por intentar reducir el ruido. Puede utilizar el contexto (como las interdependencias de los recursos en la nube) para priorizar los hallazgos. Snyk IaC también se conecta con los datos más amplios de Snyk para resaltar qué problemas son más propensos a ser explotables. (Por ejemplo, si un grupo de seguridad está abierto y hay un servicio explotable conocido detrás, eso podría obtener una prioridad elevada.)

- Informes y análisis: En la plataforma de Snyk, se obtiene un panel que muestra las tendencias de los problemas de IaC, los proyectos de mayor riesgo y el estado de cumplimiento. Ofrece análisis para ver, por ejemplo, cuántas configuraciones erróneas críticas se han corregido con el tiempo, ayudando a medir la mejora de su «postura de seguridad».

- Integración con GitOps y CI: Snyk se puede configurar como una comprobación obligatoria en GitHub o ejecutarse como parte de los pipelines de CI (proporcionan integraciones para Jenkins, CircleCI, etc.). También puede escanear archivos de plan de Terraform, lo que significa que puede evaluar los recursos reales de la nube que se crearían, detectando problemas que las comprobaciones de plantillas estáticas podrían pasar por alto (como valores interpolados resueltos en el momento de la planificación).

Ideal para: Organizaciones centradas en el desarrollador y equipos DevSecOps que valoran la integración y la facilidad de uso. Si ya utiliza Snyk para otras tareas (dependencias de código abierto, escaneos de contenedores), añadir Snyk IaC resultará natural

Precios: Snyk IaC cuenta con una versión gratuita (escaneos limitados al mes y menos características). Los planes de pago (Team, Enterprise) se escalan por número de usuarios o recursos, desbloqueando características avanzadas como reglas personalizadas e informes integrados.

Calificación de Gartner: 4.4/5.0

Reseñas de Snyk IaC:

Las 5 mejores herramientas IaC para desarrolladores

Los desarrolladores buscan herramientas IaC que se integren en su flujo de trabajo y detecten problemas sin muchas complicaciones. Las necesidades clave incluyen la integración CLI/IDE, retroalimentación rápida y bajo nivel de ruido (para que puedan centrarse en la codificación). Las mejores herramientas son aquellas que permiten a los desarrolladores escribir infraestructura segura desde el principio, en lugar de generar informes extensos después de los hechos. Los escáneres IaC «developer-friendly» son fáciles de ejecutar localmente, rápidos y ofrecen una guía clara para las correcciones.

Las mejores opciones (en orden alfabético) para desarrolladores:

- Aikido Security: Un escáner todo en uno (código, IaC, etc.) con una UI intuitiva y plugins para IDE. Es ideal para desarrolladores porque utiliza IA para autopriorizar los hallazgos e incluso sugerir correcciones con un clic, lo que ahorra tiempo. Se pueden ejecutar escaneos en CI u obtener verificaciones de PR, y el plan gratuito lo hace accesible.

- Checkov: El favorito de código abierto. Es una CLI sencilla que se puede ejecutar como pre-commit o en CI. Los desarrolladores aprecian Checkov por su amplio soporte y la capacidad de escribir políticas personalizadas en Python si es necesario. Es ligero y se puede integrar en prácticamente cualquier flujo de trabajo de desarrollo (también hay una extensión para VS Code).

- KICS: Otra herramienta OSS fácil de usar a través de su imagen Docker o binario. KICS cuenta con numerosas comprobaciones integradas, por lo que los desarrolladores obtienen feedback inmediato sobre una amplia gama de problemas. Es multiplataforma (Windows/Mac/Linux) y se puede ejecutar localmente con una configuración mínima. La salida es directa, destacando exactamente qué corregir.

- Snyk IaC: Ideal para desarrolladores que ya utilizan Snyk para código o dependencias. Snyk IaC se integra en IDEs y control de código fuente; por ejemplo, puede añadir comentarios en un PR de GitHub si se introduce una configuración de riesgo. La UX para desarrolladores es una prioridad para Snyk, con descripciones claras y consejos de remediación para cada problema. Además, la CLI (snyk iac test) es sencilla de usar durante el desarrollo.

- tfsec: Un escáner de código abierto enfocado en Terraform (ahora parte de Aqua Security). Los desarrolladores que utilizan Terraform pueden ejecutar tfsec localmente para detectar problemas como grupos de seguridad abiertos o cifrado ausente. Se integra en editores y CI, y genera resultados fáciles de leer. Es muy rápido y no tiene dependencias, lo que los desarrolladores aprecian. Nota: tfsec se mantiene, pero las nuevas características se están trasladando a Trivy de Aqua; aun así, es una solución rápida para el código Terraform.

Las 5 mejores herramientas IaC para equipos empresariales

Los equipos empresariales a menudo gestionan entornos grandes y complejos (múltiples cuentas en la nube, numerosos equipos de desarrollo) y necesitan herramientas que ofrezcan escalabilidad, gobernanza e integración con sistemas empresariales. Los criterios importantes incluyen RBAC, informes de cumplimiento, integración con SSO/SIEM/ITSM y la capacidad de gestionar miles de activos de IaC de manera eficiente. Las herramientas de IaC empresariales también deben soportar políticas personalizadas y contar con soporte del proveedor para la incorporación y la resolución de problemas.

Las mejores opciones para empresas (en orden alfabético):

- Accurics (Tenable): Ahora parte de Tenable Cloud Security, Accurics ofrece características de nivel empresarial como detección de deriva multi-nube, amplios marcos de cumplimiento e integración con sistemas CI/CD y de ticketing empresariales. Está diseñado para aplicar políticas a escala y atrae a los equipos de seguridad que buscan una protección integral de la infraestructura en la nube (desde el código hasta el tiempo de ejecución).

- Aikido Security: Aikido no es solo para startups; cuenta con un modo empresarial que incluye inicio de sesión único (SSO), acceso basado en roles y opciones de escáner on-premise. Las empresas valoran su enfoque unificado (una plataforma para múltiples escaneos de seguridad) y la función AI AutoFix, que puede reducir la carga de trabajo. También soporta la automatización de la seguridad (informes SOC2, ISO), lo cual es una gran ventaja para las industrias reguladas.

- Bridgecrew (Prisma Cloud): Respaldado por Palo Alto, Bridgecrew está diseñado para uso empresarial en docenas de equipos. Ofrece paneles centralizados, la capacidad de suprimir/eximir hallazgos en toda la empresa e integración con herramientas como ServiceNow para el flujo de trabajo. Su enorme biblioteca de políticas y la detección de deriva son valiosas en grandes organizaciones donde la coherencia es clave. Además, las empresas a menudo aprovechan sus capacidades de políticas personalizadas para codificar los requisitos de seguridad internos.

- Qualys IaC Security: Qualys es un pilar de la seguridad empresarial, y su herramienta de IaC se integra en ese ecosistema. Las empresas que ya utilizan Qualys disfrutan de tener los resultados de los escaneos de IaC junto con las vulnerabilidades de host y de aplicaciones. Está diseñado pensando en el cumplimiento, mapeando cada mala configuración a estándares y proporcionando informes listos para auditorías. Y está hecho para manejar grandes entornos con muchas plantillas, con la fiabilidad y el soporte que se espera de Qualys.

- Spectral (Check Point): Spectral está diseñado para empresas que necesitan velocidad y amplitud. Puede escanear grandes repositorios rápidamente (importante para los pipelines de CI empresariales). También ofrece ajuste de políticas granular y una serie de integraciones (LDAP/AD para la gestión de usuarios, exportación a SIEM, etc.). Dado que cubre IaC, código y secretos en una sola solución, los equipos de seguridad empresariales pueden consolidar herramientas. El respaldo de Check Point también significa que puede integrarse en arquitecturas de seguridad empresariales más amplias (como CloudGuard).

Las 5 mejores herramientas IaC para startups

Las startups también necesitan seguridad IaC, posiblemente incluso más, ya que a menudo se mueven rápido y pueden carecer de personal de seguridad dedicado. Las herramientas ideales para startups son aquellas de bajo coste (o gratuitas), fáciles de configurar y que requieren un mantenimiento mínimo. Las startups se benefician de herramientas que funcionan directamente, con valores predeterminados sensatos y automatización, ya que podrían no tener el ancho de banda para ajustar cientos de políticas.

Las mejores opciones para startups (en orden alfabético):

- Aikido Security: El nivel gratuito de Aikido y su enfoque todo en uno son muy atractivos para las startups. En un par de minutos, una startup puede tener SAST, comprobaciones de dependencias y escaneo IaC ejecutándose en sus repositorios con Aikido. Proporciona una cobertura de seguridad rápida sin necesidad de un ingeniero de seguridad interno. El AI AutoFix puede actuar como un compañero de seguridad virtual, sugiriendo soluciones para que tus desarrolladores puedan remediar rápidamente los problemas.

- Checkov: Como herramienta de código abierto y sin coste, Checkov es ideal para startups. Puedes integrarlo en tus GitHub Actions o GitLab CI sin coste alguno y empezar a detectar errores de inmediato. No requiere un servidor ni una configuración compleja. El soporte de la comunidad en torno a Checkov (y la disponibilidad de políticas preescritas) significa que un equipo pequeño puede obtener un gran valor con un esfuerzo mínimo.

- KICS: De manera similar, KICS, al ser gratuito y completo, es excelente para equipos con recursos limitados. Simplemente ejecuta la imagen de Docker en tu CI y te beneficiarás instantáneamente de más de 2000 comprobaciones. Es fácil de usar, y si el stack de tu startup está evolucionando (por ejemplo, si añades Terraform más algo de Helm para Kubernetes), KICS puede cubrir ambos sin necesidad de múltiples herramientas.

- Snyk IaC: Snyk ofrece planes gratuitos dirigidos a equipos pequeños, y las startups pueden aprovechar esto para integrar el escaneo IaC en su pipeline de desarrollo desde el principio. La ventaja para las startups es el diseño de seguridad centrada en el desarrollador de Snyk; no abrumará a un equipo reducido con una configuración compleja o resultados ruidosos. La interfaz de usuario facilita el seguimiento de los problemas incluso si no tienes una persona de seguridad dedicada. Y a medida que la startup crece, las características de pago de Snyk (como más proyectos, más integración) pueden escalar con ella.

- Terrascan: Una herramienta de código abierto de Tenable (anteriormente Accurics), Terrascan es excelente para startups que utilizan Terraform o configuraciones multi-nube. Es gratuita y cuenta con más de 500 reglas integradas, incluyendo benchmarks CIS. La CLI es sencilla y puede incluso realizar tareas como escanear archivos plan de Terraform para obtener más contexto. Para una startup, Terrascan proporciona una capa rápida de verificación de cumplimiento sin necesidad de una plataforma pesada.

Los 5 mejores escáneres IaC gratuitos

Si el presupuesto es cero y necesitas proteger tu código de infraestructura, estás de suerte: muchos excelentes escáneres IaC no cuestan nada. Los escáneres IaC gratuitos suelen ser herramientas CLI de código abierto que puedes ejecutar localmente o en CI. Aunque podrías sacrificar una interfaz de usuario pulida o funciones avanzadas de colaboración, seguirás obteniendo una potente aplicación de políticas y comprobaciones de seguridad. Aquí tienes las mejores soluciones completamente gratuitas:

- Checkov: Lo hemos mencionado mucho, y por una buena razón: la herramienta gratuita y de código abierto de Checkov es uno de los escáneres IaC más completos que existen. No se necesita licencia, solo instalar y usar. Cubre todos los principales tipos de IaC y es actualizado regularmente por la comunidad.

- KICS: Otro escáner completamente de código abierto sin ninguna versión de pago. Todas las características y comprobaciones de KICS son de uso gratuito. Está respaldado por Checkmarx, pero la herramienta OSS no tiene límites artificiales. Esto lo convierte en una opción principal para quienes buscan una solución gratuita.

- Regula: Regula de Fugue es gratuita y de código abierto, ofreciéndole un potente motor de Policy-as-Code sin coste alguno. Puede que invierta tiempo en aprender Rego para políticas personalizadas, pero usar las reglas proporcionadas es sencillo. Es una excelente opción gratuita, especialmente si le preocupa el cumplimiento, ya que incluye muchas reglas centradas en la conformidad.

- Terrascan: Terrascan de Tenable es completamente gratuito y de código abierto. Está orientado a Terraform y Kubernetes y utiliza políticas OPA internamente. Puede integrarlo en pipelines o ejecutarlo en máquinas de desarrolladores sin gastar un céntimo.

- tfsec: Centrado en Terraform, tfsec es de código abierto y gratuito. Aunque Aqua lo ha integrado en su herramienta de pago, tfsec en sí mismo sigue teniendo licencia MIT. Es ligero y fácil de ejecutar para cualquier base de código de Terraform. Tenga en cuenta que no se añadirán nuevas características (el esfuerzo se ha trasladado a Trivy), pero sigue siendo un escáner gratuito sólido tal como está.

(Menciones honoríficas: otras herramientas gratuitas incluyen Prowler y CloudSploit para el escaneo de entornos cloud, y Trivy (de Aqua) que tiene un comando `trivy config` que escanea IaC de forma gratuita como parte de su conjunto de herramientas de código abierto.)

Las 5 mejores herramientas IaC de código abierto

Para aquellos que prefieren soluciones de código abierto (por transparencia, flexibilidad o soporte comunitario), existe un rico ecosistema de herramientas de seguridad IaC de código abierto. Estas herramientas tienen su código disponible y suelen aceptar contribuciones de la comunidad. Son excelentes si desea personalizar la herramienta o confiar en un proyecto impulsado por la comunidad. Muchas de las que hemos comentado son de código abierto; aquí destacaremos lo mejor de lo mejor:

- Checkov: Con licencia Apache 2.0 y disponible en GitHub, Checkov es un proyecto insignia de código abierto en seguridad IaC. Ofrece visibilidad completa de sus reglas y lógica, e incluso se puede extender con código propio. La comunidad y los mantenedores están activos, lo que se traduce en actualizaciones rápidas para nuevos problemas.

- CloudSploit: El motor de escaneo principal de CloudSploit es de código abierto. Como herramienta CSPM, esta versión abierta permite el autoalojamiento y la ejecución de escaneos en sus cuentas de la nube sin enviar datos a terceros. Ser de código abierto significa que puede añadir comprobaciones de la nube personalizadas según sea necesario, editando o añadiendo nuevas reglas.

- KICS: Completamente de código abierto (licencia MIT). KICS da la bienvenida a las contribuciones para nuevas consultas, y su amplio soporte es un esfuerzo comunitario. Usar KICS significa que no está atado a un proveedor; puede adaptarlo si es necesario y se beneficia de miles de comprobaciones validadas por la comunidad.

- Prowler: De código abierto bajo GPL-3.0, Prowler cuenta con una sólida comunidad de expertos en seguridad en la nube. La gente contribuye con nuevas comprobaciones (especialmente a medida que AWS/Azure/GCP lanzan nuevos servicios o actualizaciones). Al ser de código abierto, puede modificarlo para su organización, por ejemplo, añadiendo una comprobación personalizada para una política interna. Es un excelente ejemplo de herramienta de seguridad impulsada por la comunidad para la nube.

- Terrascan: De código abierto (Apache 2.0). Tras la adquisición de Accurics por parte de Tenable, mantuvieron Terrascan abierto e incluso lo mejoraron. La biblioteca de políticas (código OPA Rego) está abierta para que cualquiera la vea o edite, lo cual es excelente para la confianza y la personalización. La capacidad de la herramienta para detectar desviaciones y ejecutarse en un controlador de admisión de Kubernetes (para manifiestos K8s) proviene de su innovación de código abierto.

El uso de herramientas de código abierto también permite integrarlas en pipelines de código abierto más grandes (por ejemplo, utilizándolas con otros OSS como Jenkins, Spinnaker, etc., sin preocuparse por la compatibilidad o las licencias). La desventaja es que no se obtiene soporte del proveedor, pero las comunidades (en GitHub, Discord, etc.) suelen ser útiles para la resolución de problemas.

Los 5 mejores escáneres IaC para Terraform

Terraform sigue siendo uno de los frameworks IaC más utilizados, por lo que vale la pena preguntar: ¿qué herramientas son las mejores para la seguridad de Terraform? Terraform presenta consideraciones únicas: sintaxis HCL, módulos, archivos de estado, etc. Los principales escáneres centrados en Terraform comprenden estos matices (como la evaluación de expresiones o las llamadas a módulos) y tienen conjuntos de reglas profundos para los servicios en la nube creados a través de Terraform.

Aquí están las mejores herramientas para entornos Terraform:

- Aikido Security: El escáner de Aikido tiene soporte de primera clase para Terraform. Puede analizar código Terraform e incluso salidas de planes Terraform para identificar problemas. Lo que hace que Aikido sea excelente para Terraform es la combinación de correcciones automatizadas y contexto: puede sugerir cambios de código para solucionar una mala configuración de Terraform y filtra los problemas que podrían no ser relevantes cuando se combinan con otros recursos.

- Checkov: Checkov es a menudo la opción preferida para el escaneo de Terraform. Comprende bien el HCL de Terraform, incluyendo aspectos como módulos locales y renderizado de variables. Es capaz de evaluar dependencias e interpolar valores (hasta cierto punto), lo que significa menos falsos positivos. Además, con cientos de políticas específicas de Terraform, detecta una amplia gama de problemas de Terraform en AWS/Azure/GCP.

- Snyk IaC: Snyk tiene reglas robustas para Terraform e incluso ha añadido el escaneo de planes de Terraform, lo que lo distingue. Al analizar el plan de Terraform, Snyk puede ver la configuración completamente resuelta (incluidos los valores de variables compartidas, etc.) y detectar problemas que el análisis estático de código podría pasar por alto. Esto conduce a resultados más precisos. El enfoque de Snyk, consciente del contexto, también ayuda a priorizar los hallazgos de Terraform para que solucione primero los más críticos.

- Terrascan: Con Terraform en su propio nombre, Terrascan está diseñado para Terraform. Carga su código Terraform (o plan) y lo compara con su biblioteca de reglas Rego, incluyendo muchas para configuraciones de recursos en la nube. Soporta los recursos Terraform de todos los principales proveedores de la nube. Terrascan también puede ejecutarse como una GitHub Action o en CI fácilmente para repositorios Terraform.

- tfsec: Antes de ser integrado en el conjunto de herramientas de Aqua, tfsec era un escáner de Terraform muy apreciado por su simplicidad y precisión. Se integra profundamente con el analizador HCL de Terraform, por lo que comprende la estructura del código. Marca los problemas con mensajes claros y soporta comprobaciones personalizadas. Aunque el nuevo desarrollo es mínimo ahora, tfsec sigue encontrando problemas de Terraform de forma fiable y es súper rápido. Es una excelente opción para desarrolladores que buscan un linter específico de Terraform en el que puedan confiar.

Para los usuarios de Terraform, también es bueno mencionar HashiCorp Sentinel (política como código para Terraform Enterprise) – no está en nuestra lista principal, pero en Terraform Cloud/Enterprise, Sentinel puede aplicar políticas personalizadas durante las ejecuciones. No es un escáner per se (es un aplicador/puerta en el flujo de trabajo). Pero fuera de ese ecosistema, las herramientas mencionadas son su mejor opción.

Los 5 mejores escáneres IaC para CloudFormation

AWS CloudFormation es otra forma común de definir infraestructura en la nube. El escaneo de plantillas de CloudFormation requiere conocimiento de los recursos específicos de AWS y las complejidades de configuración. Las mejores herramientas para CloudFormation tendrán reglas adaptadas a los servicios de AWS y las peculiaridades de CloudFormation (como maneja los valores predeterminados o las funciones intrínsecas).

Principales herramientas para la seguridad de CloudFormation:

- Aikido Security: Aikido cubre las plantillas de CloudFormation junto con Terraform. Cuenta con un conjunto de reglas centradas en AWS para detectar problemas en las plantillas CFN – por ejemplo, puertos EC2 públicos, volúmenes EBS sin cifrar, etc. Dado que la plataforma de Aikido integra CSPM, es consciente del contexto de AWS, lo que puede mejorar su escaneo de CloudFormation. Y puede sugerir correcciones (como añadir cifrado o ajustar las propiedades de los recursos) directamente en la plantilla.

- Checkov: Checkov ofrece un amplio soporte para CloudFormation. Incluye muchas políticas específicas de AWS (como comprobaciones de políticas IAM específicas o configuraciones de buckets S3) que se aplican directamente a las plantillas de CloudFormation. Comprende las funciones intrínsecas de CloudFormation (!Ref, !GetAtt) lo suficiente como para seguir evaluando muchas políticas correctamente. Checkov es una opción principal para empresas que utilizan exclusivamente AWS con CloudFormation.

- KICS: KICS enumera CloudFormation como uno de sus principales objetivos de IaC. Se distribuye con reglas que se ajustan a las mejores prácticas de AWS y los benchmarks CIS. Por ejemplo, KICS comprobará el JSON/YAML de CloudFormation para aspectos como si una instancia RDS tiene el cifrado de almacenamiento habilitado o si un ELB tiene los registros de acceso activados. Es exhaustivo y se actualiza fácilmente a medida que AWS añade nuevas características.

- Regula: Las reglas de AWS de Regula también destacan con CloudFormation. Dado que Regula utiliza Rego y fue desarrollado por Fugue (especializado en cumplimiento de AWS), cuenta con políticas muy detalladas para los recursos de AWS definidos en CloudFormation. Si le preocupa el cumplimiento (PCI, HIPAA, etc.), Regula dispondrá de reglas de CloudFormation para aplicar las configuraciones necesarias (cifrado, registro, etc.). Y puede escribir reglas personalizadas de AWS en Rego si tiene necesidades específicas.

- Snyk IaC: El escaneo de CloudFormation de Snyk se beneficia de la misma facilidad de uso que para Terraform. Cuenta con un conjunto completo de reglas de AWS y se integrará perfectamente si su proyecto incluye plantillas de CloudFormation. Si almacena plantillas CFN en Git, Snyk puede escanearlas en cada commit y alertar en las PRs. Las explicaciones detalladas de los problemas ayudan a los desarrolladores no familiarizados con la seguridad de AWS a comprender por qué una configuración de CloudFormation es peligrosa y cómo solucionarla.

(También cabe destacar: AWS tiene su propia herramienta de código abierto llamada cfn-nag para el escaneo de CloudFormation, que encuentra algunos problemas de seguridad. No es tan completa en características como las anteriores, pero es una opción específica de AWS que algunos equipos utilizan. Y Checkov y otros a menudo incorporan reglas similares.)

Para los usuarios de AWS CloudFormation, las herramientas mencionadas reducirán significativamente el riesgo de lanzar stacks inseguros al detectar problemas en sus plantillas antes del despliegue.

Conclusión

En lo que respecta al desarrollo en la nube, IaC literalmente tiene las llaves del reino. Adoptar IaC significa que puedes repetir en cuestión de minutos lo que serían horas de operaciones manuales. Esto también se aplica a las malas prácticas de seguridad, ya que los ingenieros copiarían y reutilizarían módulos en diferentes entornos.

Si quieres simplificar el proceso y hacer que la remediación sea indolora, prueba Aikido, sin tarjeta.

También le podría interesar:

- Las mejores herramientas de Cloud Security Posture Management (CSPM) – Detecta configuraciones incorrectas antes y después del despliegue.

- Las mejores herramientas DevSecOps – Automatiza el escaneo de seguridad en CI/CD.

- Las mejores herramientas de escaneo de contenedores – Garantiza cargas de trabajo seguras junto con tu infraestructura.

Protege tu software ahora.