Los contenedores se han convertido en la columna vertebral del DevOps moderno. Pero también introducen nuevos quebraderos de cabeza de seguridad. Una única imagen base vulnerable o un contenedor mal configurado puede desencadenar una brecha de seguridad importante en docenas de servicios.

De hecho, investigaciones recientes revelaron que aproximadamente el 87% de las imágenes de contenedores presentan vulnerabilidades de gravedad alta o crítica. Si a esto le sumamos las tendencias de 2026 de ataques a la cadena de suministro y los CVEs en constante evolución, queda claro que las herramientas de escaneo de contenedores son imprescindibles. Estas herramientas detectan automáticamente errores conocidos, fallos de seguridad y configuraciones incorrectas en sus imágenes de contenedores (y a veces en contenedores en vivo) para que no esté distribuyendo bombas de relojería.

Cubriremos las principales herramientas de escaneo de contenedores para ayudar a su equipo a asegurar imágenes, cargas de trabajo e infraestructura cloud-native antes y después del despliegue.

Empezaremos con una lista exhaustiva de las plataformas más fiables, y luego desglosaremos qué herramientas son las mejores para casos de uso específicos como desarrolladores, empresas, startups, entornos Kubernetes y más. Si lo desea, salte al caso de uso pertinente a continuación.

- Las 5 mejores herramientas de escaneo de contenedores para desarrolladores: Aikido Security · Snyk Container

- Las 5 mejores herramientas de escaneo de contenedores para empresas: Aqua Security · Aikido Security

- Las 4 mejores herramientas de escaneo de contenedores para startups: Aikido Security · Trivy

- Los 4 mejores escáneres de contenedores gratuitos: Trivy · Grype

- Las 5 mejores herramientas para el escaneo de vulnerabilidades de imágenes Docker: Aikido Security · Anchore / Grype

- Las 5 mejores herramientas de seguridad de contenedores con protección en tiempo de ejecución: Sysdig Secure · Falco

- Los 5 mejores escáneres de contenedores para entornos Kubernetes: Aikido Security · Sysdig Secure

- Las 4 mejores herramientas de escaneo de contenedores de código abierto: Trivy · Clair

TL;DR

Aikido Security es el líder en seguridad de contenedores, ya que no solo escanea imágenes, sino que también asegura toda tu pila. Es una plataforma centrada en el desarrollador que encuentra CVEs de contenedores, configuraciones erróneas e incluso sugiere actualizaciones de imágenes base mediante la corrección automática con IA, todo ello cubriendo también el código y la nube.

La deduplicación inteligente de Aikido reduce miles de hallazgos de contenedores a los pocos críticos, y sus precios sin complicaciones (prueba gratuita, planes de tarifa plana razonables) significan que los equipos de ingeniería obtienen protección completa de contenedores sin problemas de presupuesto.

¿Qué es el escaneo de contenedores?

El escaneo de contenedores es el proceso de analizar imágenes de contenedores (y ocasionalmente contenedores en ejecución) en busca de problemas de seguridad. En términos sencillos, significa escanear el contenido de tus imágenes Docker/OCI en busca de vulnerabilidades conocidas, malware, secretos o errores de configuración antes de que esos contenedores se ejecuten en producción.

Un escáner de contenedores normalmente desempaquetará una imagen, catalogará sus paquetes de SO, librerías y configuración, y comparará todo eso con bases de datos de vulnerabilidades y benchmarks de seguridad.

En un flujo de trabajo DevOps seguro, el escaneo de contenedores es un paso automatizado en la pipeline para detectar problemas a tiempo, de modo que los desarrolladores puedan solucionarlos como parte del desarrollo normal, de forma similar a compilar código o ejecutar pruebas.

Por qué necesitas herramientas de escaneo de contenedores

Aquí tienes 5 razones por las que necesitas herramientas de escaneo de contenedores:

- Detecta vulnerabilidades a tiempo: Detecta automáticamente CVEs conocidos y debilidades en tus imágenes antes de que lleguen a producción. Esto te ayuda a parchear o reconstruir imágenes de forma proactiva en lugar de reaccionar a incidentes.

- Garantiza el cumplimiento: Cumple con los estándares de seguridad y las mejores prácticas (benchmarks CIS, PCI-DSS, HIPAA, etc.) verificando que tus contenedores no contengan paquetes o configuraciones prohibidas. Los escaneos producen informes y registros de auditoría para satisfacer los requisitos de cumplimiento.

- Integración en CI/CD: Los escáneres de contenedores modernos se integran en tu pipeline de CI/CD o en el registro de contenedores, actuando como un punto de control. Pueden bloquear el despliegue de imágenes de riesgo, todo ello sin ralentizar el desarrollo.

- Reduce el riesgo de brechas: Al encontrar fallos críticos (por ejemplo, una antigua librería OpenSSL o un secreto filtrado) y solicitar correcciones, los escáneres reducen tu superficie de ataque. Menos vulnerabilidades conocidas en los contenedores significa que los atacantes tienen menos objetivos fáciles.

- Automatiza y ahorra tiempo: En lugar de verificar manualmente el contenido de cada contenedor, deja que la herramienta haga el trabajo pesado. Los equipos obtienen escaneos consistentes y repetibles con un esfuerzo mínimo – liberando a los desarrolladores y a DevOps para que se centren en las funcionalidades, no en apagar fuegos de seguridad.

Cómo elegir el escáner de contenedores adecuado

No todas las herramientas de seguridad de contenedores son iguales. Al evaluar escáneres, considera algunos factores clave más allá de simplemente “¿encuentra vulnerabilidades?”. Aquí tienes algunos criterios a tener en cuenta:

- Integración con CI/CD y registro: La herramienta debe integrarse sin problemas en tu flujo de trabajo – por ejemplo, una CLI para pipelines, plugins para Jenkins/GitLab o hooks de registro. Si puede escanear automáticamente las imágenes en cada build o push, es más probable que lo uses regularmente.

- Precisión (bajos falsos positivos): Busca escáneres conocidos por su alta relación señal/ruido. Las mejores herramientas utilizan motores de políticas o filtrado inteligente para evitar inundarte con alertas irrelevantes. Menos falsas alarmas significa que los desarrolladores confían en la herramienta en lugar de ignorarla.

- Cobertura de problemas: Considera qué verifica realmente cada escáner. Algunos se centran puramente en los CVEs de paquetes del sistema operativo, mientras que otros también señalan vulnerabilidades de librerías de lenguaje, claves secretas o problemas de configuración. Idealmente, elige un escáner que cubra la amplitud de riesgos relevantes para tu stack (imágenes, sistemas de archivos, configuraciones de Kubernetes, etc.).

- Ayuda para la remediación: El escaneo es el primer paso, la corrección es el segundo. Los buenos escáneres proporcionan orientación para la remediación: por ejemplo, “Actualiza esta imagen base a la versión X para corregir 10 vulnerabilidades” o incluso soluciones de autofix con un solo clic. Esto puede acelerar drásticamente el proceso de parcheo.

- Escalabilidad y gestión: Para entornos más grandes, considera si la herramienta ofrece un panel de control central o informes, acceso basado en roles y la capacidad de gestionar miles de imágenes de forma continua. Los equipos empresariales podrían priorizar las funciones de aplicación de políticas (como bloquear una imagen que no cumple los criterios) y la integración con sistemas de ticketing o SIEM.

Ten en cuenta estos criterios al explorar las opciones. A continuación, examinaremos las principales herramientas de escaneo de contenedores disponibles en 2025 y lo que cada una ofrece. Más adelante, profundizaremos en los mejores escáneres para casos de uso específicos: desde portátiles de desarrolladores hasta clústeres de Kubernetes.

Las 13 mejores herramientas de escaneo de contenedores para 2026

(Listadas alfabéticamente por nombre; cada herramienta ofrece puntos fuertes únicos en la seguridad de contenedores.)

En primer lugar, aquí tienes una comparación de las 5 mejores herramientas generales de escaneo de contenedores basada en características como la integración CI/CD, el soporte de remediación, la seguridad en tiempo de ejecución y la experiencia del desarrollador.

Estas herramientas son las mejores de su clase para una variedad de necesidades (desde equipos de desarrollo ágiles hasta operaciones de seguridad empresarial a gran escala).

Las 5 mejores herramientas generales de escaneo de contenedores

1. Aikido

El escáner de contenedores de Aikido hace que encontrar y corregir vulnerabilidades en contenedores sea más rápido, inteligente y mucho menos ruidoso. Identifica CVEs de paquetes de SO, fallos de librerías y configuraciones erróneas, y luego puede autogenerar correcciones (por ejemplo, sugiriendo actualizaciones de imágenes base o versiones de parches) a través de su función de corrección automática con IA.

Ahora, con Aikido x Root, puedes ir un paso más allá. Corrige automáticamente tus contenedores con imágenes base endurecidas por defecto y pre-reforzadas. Esta integración mantiene tu imagen base actual intacta mientras aplica parches de seguridad continuos y mantenidos por Root, reduciendo los tiempos de aplicación de parches de meses a minutos y eliminando las pruebas manuales o las roturas.

Aikido se integra donde trabajan los desarrolladores, desde GitHub y pipelines de CI hasta IDEs, haciendo que las comprobaciones de seguridad sean una parte fluida del desarrollo. Con una interfaz de usuario moderna y sin configuraciones complejas, Aikido es lo más parecido a una seguridad de contenedores 'plug and play' que existe.

Para las organizaciones que buscan un panel de control único para proteger su infraestructura de TI, la plataforma de Aikido abarca SAST, DAST, escaneo de imágenes de contenedores, escaneo de configuración en la nube y más, ofreciéndote una vista unificada de la seguridad desde el código hasta el tiempo de ejecución en la nube.

Características clave:

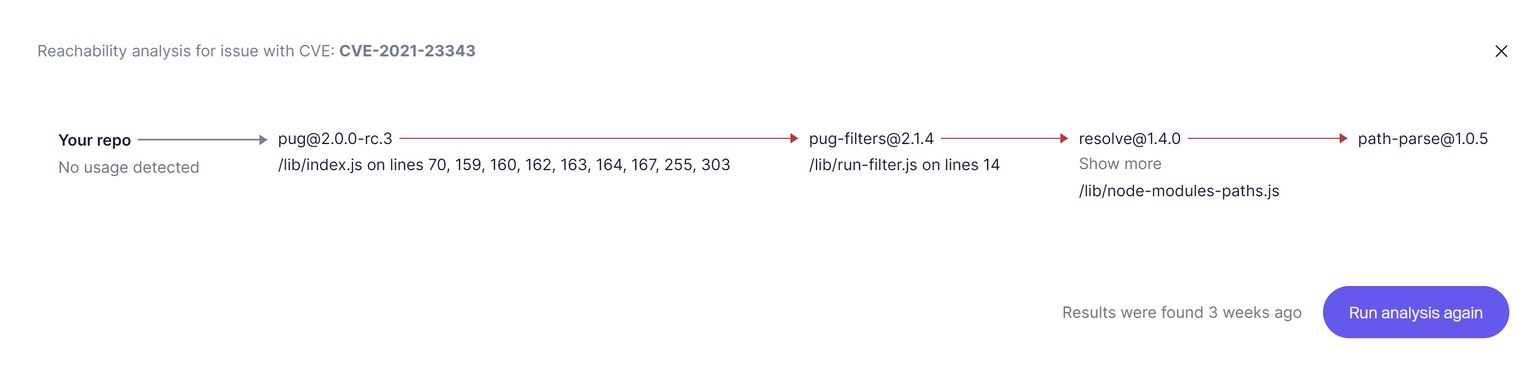

- Análisis de alcanzabilidad: Cero CVE no es el objetivo. Pero asegurarse de no ser explotable sí lo es. Aikido combina más de 100 reglas personalizadas para reducir falsos positivos y alertas irrelevantes con su propio motor de análisis de alcanzabilidad.

- Agente de IA de Aikido: Priorización impulsada por IA y corrección automática con un solo clic para vulnerabilidades de contenedores (reduce la remediación de horas a minutos).

- Integraciones amigables para desarrolladores: Plugins de CI/CD, Git hooks y extensiones de IDE para una retroalimentación inmediata.

- Imágenes seguras por defecto: A través de Aikido x Root, la corrección automática puede ahora endurecer tus contenedores automáticamente con imágenes base pre-construidas y continuamente parcheadas. Mantienes tu pila estable y segura sin parches manuales ni actualizaciones arriesgadas.

- Detecta vulnerabilidades desconocidas: Aikido comprueba las bases de datos de vulnerabilidades estándar (NVD, GHSA), pero va más allá utilizando Intel para descubrir vulnerabilidades no reveladas o sin CVE y malware, proporcionando una cobertura más amplia y proactiva.

- Deduplicación instantánea: reducción de ruido mediante deduplicación inteligente y filtrado de falsos positivos (los problemas se clasifican para que solo veas los reales). A diferencia de otros escáneres que te abrumarán con muchos problemas separados si una función afectada se encuentra varias veces.

- Protección para runtimes al final de su vida útil: Aikido protege tu aplicación de runtimes obsoletos y vulnerables. Estos componentes, a menudo pasados por alto, pueden suponer grandes riesgos de seguridad si no se abordan.

- Despliegue flexible: Opciones de servicio en la nube y on-premise, con informes de cumplimiento (p. ej., generar SBOMs e informes de seguridad para auditorías).

Ideal para:

- Empresas que buscan un escáner de contenedores potente con características nativas de IA y personalización.

- Equipos de desarrollo y startups que buscan una herramienta de seguridad automatizada que puedan empezar a usar en minutos.

- También es ideal para aquellos que no tienen un equipo de seguridad dedicado – Aikido actúa como un experto en seguridad automatizado que está siempre activo.

Aikido es ideal si buscas el mejor proveedor para escaneo, cumplimiento y protección en tiempo de ejecución en VMs, contenedores, serverless y más.

Ventajas:

- AutoFix impulsado por IA reduce drásticamente el tiempo de remediación

- Bajo ruido mediante análisis de alcanzabilidad y deduplicación instantánea

- Plataforma unificada que cubre código, dependencias, contenedores y configuraciones en la nube

- Experiencia de desarrollador fluida con CI/CD, Git e integraciones IDE

- Detecta vulnerabilidades conocidas y no reveladas para una protección más amplia

2. Anchore

Anchore es una plataforma de escaneo de contenedores consolidada, conocida por su enfoque basado en políticas. Ofrece tanto un motor de código abierto (Anchore Engine, ahora sucedido por la herramienta CLI Grype) como un producto empresarial comercial. Anchore analiza las imágenes de contenedores en busca de vulnerabilidades de SO y aplicaciones, y permite aplicar políticas personalizadas en tus imágenes. Por ejemplo, puedes establecer reglas para que una compilación falle si hay vulnerabilidades críticas o si se encuentran licencias no permitidas.

El motor de Anchore realiza una inspección de imágenes capa por capa, mapeando cada vulnerabilidad a la capa específica de la imagen, lo que ayuda a identificar el origen (por ejemplo, una imagen base frente a una librería añadida). La versión empresarial añade una interfaz de usuario elegante, escalabilidad e integraciones con herramientas de CI y registros para un escaneo continuo.

Características clave:

- Motor de políticas robusto: Aplica puertas de seguridad (por ejemplo, bloquea imágenes con vulnerabilidades de alta gravedad o paquetes desactualizados)

- Generación detallada de SBOM: Ofrece comprobaciones de cumplimiento de licencias junto con el escaneo de vulnerabilidades

- Integración CI/CD: Soporta comprobaciones de imágenes en tiempo de compilación (plugins para Jenkins, etc., o usa Anchore en pipelines a través de Grype CLI)

- Atribución de vulnerabilidades capa por capa: Facilita la corrección al identificar qué paso del Dockerfile introdujo el problema

- Despliegue flexible: Puedes usarlo como servicio alojado, on-premise o en un clúster de Kubernetes

Ideal para:

- Equipos que necesitan control granular y cumplimiento normativo – por ejemplo, organizaciones con políticas de seguridad estrictas o requisitos legales.

- Anchore destaca en la reducción de falsos positivos mediante políticas y en asegurar que las imágenes cumplen con la línea base de seguridad de tu organización.

Ventajas:

- SBOM robusto y aplicación de políticas

- Información de vulnerabilidades capa por capa

- Integraciones completas con CI/CD y registros

- Soporta Kubernetes

Contras:

- Configuración compleja para equipos más pequeños

- Experiencia solo CLI en la versión de código abierto

- Puede generar ruido antes de que las políticas estén ajustadas

- Ligera sobrecarga de rendimiento durante los escaneos

3. Aqua Security

Aqua Security es una solución empresarial líder que proporciona seguridad de contenedores y nativa de la nube de ciclo de vida completo. La plataforma de Aqua va más allá del escaneo de imágenes, cubriendo:

- defensa en tiempo de ejecución,

- controles de acceso, y

- Cumplimiento

El escáner de Aqua (integrado en su Plataforma de Protección de Aplicaciones Nativas de la Nube) verifica las imágenes de contenedores contra una enorme base de datos de vulnerabilidades (aprovechando fuentes como la NVD y la propia investigación de Aqua). Soporta el escaneo de imágenes en registros, en hosts y dentro de pipelines de CI.

Aqua también es conocido por su estrecha integración con Kubernetes y sus controles de admisión: puede evitar que los pods se ejecuten si sus imágenes presentan problemas.

Además, Aqua proporciona herramientas como Trivy (código abierto) para desarrolladores y una consola empresarial para la gestión centralizada.

Características clave:

- Escaneo exhaustivo: Utiliza una de las bases de datos de CVE más amplias de la industria para la detección de vulnerabilidades en imágenes

- Integración con Kubernetes: Escanea automáticamente imágenes en registros o durante el despliegue con aplicación de políticas integrada

- Protección en tiempo de ejecución: Detecta comportamientos anómalos y bloquea exploits en contenedores en ejecución mediante agentes de seguridad

- Comprobaciones de cumplimiento: Cubre benchmarks CIS, escaneo de secretos y validación de configuración para la alineación regulatoria

- Informes completos: Proporciona paneles detallados para la evaluación de riesgos en grandes entornos de contenedores

Ideal para:

Empresas que necesitan seguridad de contenedores de extremo a extremo.

Ventajas:

- Protección integral de imágenes y en tiempo de ejecución

- Integración profunda con Kubernetes y registros

- Potente aplicación de políticas y controles de admisión

- Funcionalidades de informes y cumplimiento robustas

Contras:

- El precio empresarial puede ser elevado para equipos más pequeños

- La configuración y el setup pueden ser complejos

- Requiere ajuste para evitar la fatiga de alertas

- El conjunto completo de funcionalidades solo está disponible en la edición de pago

4. Clair

Clair es un escáner de imágenes de contenedores de código abierto desarrollado originalmente por CoreOS (ahora parte de Red Hat). Es una opción popular para integrar el escaneo en registros de contenedores y sistemas de CI, gracias a su diseño basado en API.

Clair escanea cada capa de una imagen de contenedor en busca de vulnerabilidades conocidas, comparando paquetes con datos de vulnerabilidades de fuentes como Debian, Alpine, Red Hat, etc.

Clair en sí es más un servicio de backend, ya que almacena los resultados del escaneo en una base de datos y expone una API para consultarlos. Cabe destacar que el registro Quay de Red Hat utiliza Clair internamente para escanear automáticamente las imágenes al subirlas.

Como proyecto de código abierto, Clair requiere cierta configuración (servicios en contenedores y una base de datos), y necesitarás integrarlo en tu flujo de trabajo (o usar algo como Quay). No incluye una interfaz de usuario sofisticada, pero es un escáner fiable para aquellos dispuestos a personalizarlo.

Características clave:

- Escaneo de CVEs capa por capa de imágenes, registrando las vulnerabilidades encontradas en cada capa (ayuda a entender qué capa introdujo cada CVE)

- Expone una API REST para integrar los resultados del escaneo en otros sistemas (pipelines de CI, registros, etc.)

- Base de datos de vulnerabilidades actualizable: extrae datos de múltiples fuentes de distribuciones de Linux y puede extenderse a otras fuentes de vulnerabilidades

- Escaneos rápidos e incrementales – Clair puede volver a escanear solo las capas que han cambiado, en lugar de la imagen completa cada vez

- Completamente de código abierto y de uso gratuito (licencia Apache), con una comunidad que mantiene las fuentes de CVE y las actualizaciones

Ideal para:

- Equipos de plataforma y entusiastas del "hazlo tú mismo" que buscan un escáner que puedan integrar profundamente en flujos de trabajo personalizados o plataformas internas.

- Clair es ideal para desplegar en un registro interno o como parte de un sistema de CI a medida. (Si utilizas entornos basados en Red Hat o Quay, Clair puede ser tu elección por defecto para el escaneo de vulnerabilidades.)

Ventajas:

- Código abierto y completamente gratuito

- Ligero y fácil de integrar mediante API

- El escaneo incremental acelera las comprobaciones repetidas

- Fuerte soporte de la comunidad y actualizaciones frecuentes de las fuentes de vulnerabilidades

Contras:

- Requiere configuración manual y de base de datos

- Carece de interfaz de usuario o panel de control integrados

- Soporte limitado del ecosistema en comparación con las herramientas comerciales

- Sin funciones integradas de remediación o aplicación de políticas

5. Docker Scout

Docker Scout es la herramienta de análisis de contenedores propia de Docker, diseñada para integrarse sin problemas con Docker Hub y Docker CLI. Si eres un desarrollador que utiliza Docker Desktop o Hub, Scout añade información de seguridad a tu flujo de trabajo existente. Genera automáticamente un SBOM (lista de materiales de software) para tus imágenes y marca las vulnerabilidades conocidas en esos componentes.

Una de las fortalezas de Docker Scout es la sugerencia de rutas de remediación; por ejemplo, puede recomendar una actualización de la imagen base que eliminaría un conjunto de vulnerabilidades. Scout funciona como un servicio en la nube con un panel web y también se integra con la CLI de Docker (puedes ejecutar comandos de `docker scout` para analizar imágenes localmente o en CI).

La herramienta utiliza datos de vulnerabilidades actualizados continuamente e incluso monitoriza tus imágenes a lo largo del tiempo (alertándote si un nuevo CVE afecta a una imagen que antes estaba limpia). Docker Scout tiene un nivel gratuito (para desarrolladores individuales/proyectos pequeños) y planes de pago para equipos.

Características clave:

- Generación y análisis de SBOM: Desglosa tu imagen en capas y paquetes, listando exactamente lo que contiene y destacando los componentes vulnerables

- Coincidencia de bases de datos de vulnerabilidades con actualizaciones en tiempo real (impulsado por las fuentes de datos de Docker, por lo que los nuevos CVE se detectan rápidamente)

- Recomendaciones para correcciones: sugiere etiquetas de imagen más recientes o actualizaciones de paquetes para resolver vulnerabilidades (con el objetivo de minimizar los cambios en el tamaño de la imagen)

- Integraciones con el ecosistema Docker: visualiza información de seguridad directamente en las páginas de Docker Hub o en Docker Desktop, y utiliza comandos CLI en pipelines de CI

- Capacidades de políticas para aplicar reglas (por ejemplo, fallar una compilación si las vulnerabilidades superan un umbral, utilizando la integración CLI/CI de Docker Scout)

Ideal para:

- Desarrolladores y equipos pequeños que ya utilizan Docker Hub/CLI y desean controles de seguridad integrados sin adoptar una plataforma separada.

- Docker Scout es una elección obvia si subes imágenes a Docker Hub: te proporciona retroalimentación inmediata sobre el riesgo de las imágenes y cómo mejorarlo. (Además, la funcionalidad básica es gratuita para repositorios públicos y un repositorio privado, lo que la convierte en una opción sencilla para proyectos individuales).

Ventajas:

- Integración perfecta con Docker Hub, CLI y Desktop

- Generación automática de SBOM con información sobre vulnerabilidades en tiempo real

- Sugerencias de remediación prácticas para imágenes base y paquetes

Contras:

- Limitado al ecosistema Docker y a las imágenes alojadas en Hub

- Menos personalizable que los escáneres empresariales independientes

- Los controles de políticas son básicos en comparación con herramientas especializadas

6. Falco

Falco es un poco diferente de otros en esta lista: no es un escáner de imágenes, sino una herramienta de detección de amenazas en tiempo de ejecución de código abierto para contenedores. Lo incluimos aquí porque la seguridad de contenedores no se detiene en el tiempo de compilación, y Falco se ha convertido en el estándar de facto para monitorear el comportamiento de los contenedores en tiempo real.

Creado originalmente por Sysdig y ahora un proyecto en incubación de la CNCF, Falco se ejecuta en tus hosts o clústeres y utiliza datos a nivel de kernel (a través de eBPF o drivers) para observar lo que hacen los contenedores. Viene con un conjunto de reglas que detectan actividades sospechosas como: un contenedor generando un shell o modificando binarios del sistema, conexiones de red inesperadas, lectura de archivos sensibles, etc. Cuando las reglas de Falco se activan, puede generar alertas o alimentar flujos de trabajo de respuesta a incidentes.

Aunque Falco no te informa sobre CVEs conocidos en tus imágenes, sí te dirá si un contenedor está haciendo algo que no debería, como indicar un exploit en acción o una mala configuración.

Características clave:

- Monitoriza contenedores en ejecución (y hosts) a nivel de llamada al sistema, detectando anomalías en tiempo real (por ejemplo, comportamiento de criptominado, violaciones de acceso a archivos)

- Conjunto de reglas predeterminado para amenazas comunes, además de reglas altamente personalizables (escribe las tuyas propias para adaptar Falco al comportamiento esperado de tu aplicación)

- Integración con el registro de auditoría de Kubernetes: Falco también puede ingerir eventos de K8s para detectar acciones como la ejecución de comandos en pods o cambios en las políticas de seguridad de pods

- Código abierto y parte de la CNCF, lo que significa una comunidad activa y mejora continua; contribuciones de nuevas reglas para amenazas emergentes

- Despliegue ligero como daemonset en Kubernetes o servicio del sistema en cualquier Linux. Las alertas pueden enviarse a STDOUT, Slack o sistemas SIEM para su respuesta.

Ideal para:

- Equipos que necesitan seguridad de contenedores en tiempo de ejecución para complementar el escaneo de imágenes.

- Si quieres saber cuándo un contenedor empieza a comportarse de forma anómala (ya sea por un exploit de día cero, una amenaza interna o simplemente una mala configuración), Falco es la solución de referencia.

- Es popular en entornos de Kubernetes donde se desea una línea de defensa adicional más allá de los controles de admisión.

Ventajas:

- Detección en tiempo real de actividad anómala de contenedores y hosts

- Motor de reglas altamente personalizable para una detección de amenazas a medida

- Ligero y fácil de desplegar como DaemonSet o servicio del sistema

- Fuerte apoyo de la comunidad bajo la CNCF con actualizaciones frecuentes de reglas

Contras:

- No detecta CVEs conocidos ni realiza escaneo de imágenes

- Requiere ajuste para reducir el ruido y evitar falsas alertas

- Visibilidad limitada fuera de entornos basados en Linux

- Sin remediación integrada: se integra con herramientas externas de alerta o respuesta

7. Grype

Grype es un escáner de vulnerabilidades de código abierto rápido y fácil de usar para imágenes de contenedor y sistemas de archivos, creado por Anchore. Es esencialmente el sucesor del antiguo proyecto de código abierto Anchore Engine, destilado en una sencilla herramienta CLI.

Con Grype, puedes apuntarlo a una imagen Docker (por etiqueta o archivo tar) o incluso a un directorio del sistema de archivos, y enumerará todo su contenido y encontrará vulnerabilidades conocidas. Aprovecha las sólidas fuentes de vulnerabilidades de Anchore para múltiples sistemas operativos y ecosistemas de lenguajes. Uno de los grandes enfoques de Grype es la precisión, ya que se esfuerza por minimizar los falsos positivos mediante el uso de una coincidencia precisa de las versiones de los paquetes. También es compatible con estándares emergentes como VEX (Vulnerability Exploitability eXchange) para permitir que ciertas vulnerabilidades se marquen como no aplicables o mitigadas.

Grype funciona bien en pipelines de CI (genera resultados en formato JSON o tabla) y se combina con la herramienta Syft de Anchore (que genera SBOMs). Esencialmente, Grype te ofrece un escáner gratuito que puedes automatizar con un mínimo esfuerzo.

Características clave:

- Escanea muchas fuentes de imágenes: imágenes Docker/OCI (locales o remotas), directorio de archivos, archivos SBOM, lo que lo hace versátil para diferentes casos de uso.

- Soporta paquetes de SO y dependencias específicas del lenguaje (por ejemplo, encontrará gems, paquetes npm vulnerables, etc., en las imágenes)

- Enfoque en bajos falsos positivos y resultados relevantes: la coincidencia de vulnerabilidades de Grype es bastante inteligente, reduciendo el ruido.

- Base de datos de vulnerabilidades actualizada regularmente (puede funcionar online con el feed de Anchore u offline con una DB descargada)

- Salidas en múltiples formatos (JSON, CycloneDX SBOM, resúmenes de texto) para una fácil integración en pipelines y otras herramientas

Ideal para:

- Desarrolladores o ingenieros de DevOps que buscan un escáner fiable y sin complicaciones para integrar en la automatización.

- Si buscas una herramienta de código abierto que puedas ejecutar en una GitHub Action o un script de shell para que fallen las builds ante vulnerabilidades de alta gravedad, Grype es ideal.

- También es excelente para escanear contenidos del sistema de archivos (no solo imágenes de contenedor), lo que puede ser útil en CI para escanear dependencias de aplicaciones.

Ventajas:

- Herramienta CLI rápida y ligera para escaneos rápidos de vulnerabilidades

- Bajos falsos positivos con coincidencia precisa de paquetes y versiones

- Soporta múltiples tipos de entrada, incluyendo imágenes, directorios y SBOMs.

- Se integra fácilmente en CI/CD con salidas JSON y CycloneDX.

Contras:

- Sin interfaz de usuario ni panel centralizado para gestionar resultados

- Limitado al escaneo de vulnerabilidades (sin funciones de tiempo de ejecución o cumplimiento)

- Requiere configuración manual para actualizaciones de la base de datos offline

- La salida puede ser verbosa sin un filtrado o automatización adecuados

8. OpenSCAP

OpenSCAP es una herramienta de auditoría de seguridad del mundo Linux y, aunque no es exclusivamente para contenedores, puede utilizarse para escanear imágenes de contenedores en busca de cumplimiento y vulnerabilidades.

Respaldado por Red Hat, OpenSCAP implementa el estándar SCAP (Security Content Automation Protocol) y viene con una biblioteca de perfiles de seguridad (por ejemplo, DISA STIGs, comprobaciones PCI-DSS, etc.). Usando OpenSCAP, puedes evaluar una imagen o un host de contenedor en ejecución contra estos perfiles para ver si se ajusta a las mejores prácticas. Específicamente para imágenes de contenedores, OpenSCAP puede escanear en busca de CVEs conocidos y también verificar el endurecimiento de la configuración (como asegurar que ciertos servicios inseguros no estén presentes). A menudo se utiliza con contenedores basados en Red Hat (incluso hay una imagen de contenedor OpenSCAP que puede escanear otras imágenes). La herramienta es bastante potente para los profesionales de cumplimiento, pero puede ser excesiva si solo se desea un escaneo rápido de vulnerabilidades.

Características clave:

- Escaneo de cumplimiento: valida contenedores o hosts contra líneas base de seguridad predefinidas (benchmarks CIS, estándares gubernamentales, etc.)

- Escaneo de vulnerabilidades utilizando datos CVE de Red Hat (especialmente útil para imágenes de contenedores RHEL/UBI para encontrar erratas aplicables)

- Herramienta de línea de comandos (oscap) que puede escanear tarballs de contenedores o incluso imágenes Docker por ID, produciendo informes HTML o XML

- Integración con herramientas de Red Hat (por ejemplo, Red Hat Satellite, foreman, y dentro de los pipelines de OpenShift para comprobaciones de seguridad)

- Framework de código abierto, extensible escribiendo tus propias comprobaciones XCCDF/OVAL si es necesario

Ideal para:

- Equipos de seguridad y cumplimiento empresarial que necesitan evaluar imágenes de contenedores contra estándares estrictos.

- Si tu organización tiene muchos requisitos de auditoría (por ejemplo, sector gubernamental o financiero), OpenSCAP proporciona una forma probada de verificar los contenedores tanto para vulnerabilidades como para el cumplimiento de la configuración.

Ventajas:

- Respaldado por Red Hat y se adhiere a los estándares de cumplimiento de la industria

- Altamente personalizable a través de definiciones XCCDF y OVAL

- Genera informes detallados en HTML y XML para auditorías y documentación

Contras:

- Curva de aprendizaje más pronunciada y flujo de trabajo intensivo en CLI

- UI limitada e integraciones amigables para desarrolladores

- Más adecuado para entornos basados en Red Hat

- Excesivo para equipos que solo necesitan escaneos rápidos de vulnerabilidades

9. Qualys Container Security

Qualys Container Security forma parte de la suite de seguridad en la nube de Qualys, aportando su experiencia en gestión de vulnerabilidades al mundo de los contenedores. Qualys CS proporciona un servicio centralizado en la nube para descubrir contenedores e imágenes en todos tus entornos (on-premise, en la nube, pipelines de CI) y escanearlos en busca de vulnerabilidades y configuraciones erróneas.

Qualys utiliza sensores de contenedores ligeros que se implementan en hosts o clústeres, los cuales detectan automáticamente los contenedores en ejecución, las imágenes e incluso los detalles del orquestador.

Los datos de vulnerabilidad se correlacionan con la enorme base de datos en la nube de Qualys, y obtienes un único panel de control para ver todos los activos de contenedores y su postura de seguridad. Qualys Container Security también puede realizar comprobaciones de cumplimiento (como el escaneo de benchmarks CIS Docker) y se integra con CI/CD (ofrecen un plugin de Jenkins, por ejemplo, para escanear imágenes durante el proceso de construcción).

Como producto empresarial, viene con las fortalezas habituales de Qualys: informes robustos, alertas y la capacidad de manejar entornos a gran escala.

Características clave:

- Descubrimiento e inventario automático de contenedores e imágenes en toda tu infraestructura. Sabes qué imágenes se están ejecutando dónde y sus vulnerabilidades

- Escaneo de imágenes en registros (se conecta a registros populares para escanear nuevas imágenes al hacer push) así como en hosts

- Características de seguridad en tiempo de ejecución de contenedores: pueden detectar y alertar sobre problemas en instancias de contenedores en ejecución (e incluso bloquear contenedores que se desvíen de su línea base de imagen)

- Estrecha integración con los pipelines de DevOps a través de API y plugins nativos (para que los desarrolladores reciban feedback en su proceso de compilación)

- Aplicación basada en políticas e informes de cumplimiento, utilizando la biblioteca de controles de Qualys (por ejemplo, no permitir la ejecución de contenedores con vulnerabilidades críticas, asegurar que las configuraciones del demonio Docker sean seguras, etc.)

Ideal para:

- Grandes empresas e industrias reguladas que ya utilizan Qualys para la gestión de vulnerabilidades y desean extender esa visibilidad a los contenedores.

- Si necesita informes unificados de vulnerabilidades de VM y contenedores, Qualys es una opción sólida.

- También es adecuado para organizaciones con miles de contenedores donde el descubrimiento automatizado es tan importante como el escaneo (Qualys le ayudará a no pasar por alto elementos en ejecución en su entorno).

Ventajas:

- Visibilidad unificada en VMs, hosts y contenedores en un único dashboard

- Descubrimiento automatizado de activos de contenedores en entornos híbridos

- Integraciones fluidas de CI/CD y registro para escaneo continuo

Contras:

- Dirigido principalmente a grandes empresas, lo que lo hace pesado para equipos más pequeños

- La configuración y el despliegue iniciales pueden ser complejos a escala

- Los detalles de precios y licencias son opacos

10. Snyk Container

Snyk Container es un producto de seguridad de contenedores de Snyk, una empresa que busca proporcionar herramientas de seguridad amigables para desarrolladores. Snyk Container se centra en la integración en el proceso de desarrollo. Puede escanear imágenes de contenedores en busca de vulnerabilidades tanto en paquetes de sistema operativo como en librerías de aplicaciones, aprovechando la base de datos de vulnerabilidades de Snyk y la inteligencia de código abierto.

La ventaja de Snyk radica en el contexto y la priorización: ayuda a los desarrolladores a priorizar qué vulnerabilidades realmente importan (por ejemplo, destacando si una librería vulnerable en la imagen es realmente utilizada por la aplicación). También proporciona orientación sobre las correcciones, a menudo sugiriendo actualizaciones de imágenes base que reducen muchas vulnerabilidades de una sola vez.

Snyk Container se integra en CI/CD (con plugins y CLI) y puede monitorizar imágenes a lo largo del tiempo (enviando alertas cuando nuevas vulnerabilidades afectan a su imagen). Incluso puede conectarse a clusters de Kubernetes para monitorizar continuamente las cargas de trabajo en ejecución en busca de problemas.

Características clave:

- Integración con CI/CD y Git: Los desarrolladores pueden escanear imágenes en sus pipelines o incluso activar escaneos desde integraciones de GitHub/GitLab, detectando problemas antes de la fusión.

- Asesoramiento de remediación centrado en el desarrollador (por ejemplo, “cambie a esta imagen base más ligera para eliminar 30 problemas”) y la capacidad de abrir PRs de corrección automatizados para actualizaciones de imágenes base.

- Visibilidad en Kubernetes: Snyk puede conectarse a un cluster de K8s y listar todas las imágenes en ejecución y sus vulnerabilidades, vinculándose a las configuraciones de despliegue (ayuda a unir dev y ops).

Funciones de cumplimiento como el escaneo de licencias y las comprobaciones de configuración, además del escaneo de vulnerabilidades (ya que se basa en las raíces de análisis de composición de software de Snyk).

Ideal para:

Equipos de DevOps que desean desplazar la seguridad a la izquierda e integrarla en el desarrollo.

Ventajas:

- Profunda integración para desarrolladores con Git, CI/CD y Kubernetes

- Asesoramiento de corrección accionable y PRs automatizados para actualizaciones de imágenes base

- Dashboard intuitivo para el seguimiento y la elaboración de informes de vulnerabilidades

Contras:

- Se requieren planes de pago para funciones avanzadas y equipos más grandes

- Conocido por su alto volumen de falsos positivos

- Servicio exclusivamente en la nube sin opciones de despliegue on-premise

- Menos adecuado para entornos altamente regulados que requieren un escaneo completamente offline

11. Black Duck

Black Duck es un veterano en el ámbito de la seguridad de aplicaciones, tradicionalmente conocido por el cumplimiento de licencias de código abierto y SCA (análisis de composición de software). En el contexto de contenedores, Black Duck puede escanear imágenes de contenedores para identificar todos los componentes de código abierto y sus vulnerabilidades. Esencialmente, realiza un profundo análisis de composición de software en su imagen: extrayendo la lista de materiales (todas las librerías, paquetes y componentes del sistema operativo) y mapeándolos a la Base de Conocimiento de Black Duck sobre riesgos de código abierto.

Uno de los puntos fuertes de Black Duck es el cumplimiento de licencias; por lo tanto, si le preocupa el licenciamiento de los componentes en sus contenedores (por ejemplo, evitar código GPL), es muy útil. El escaneo de contenedores de Black Duck a menudo utiliza un componente llamado "Black Duck Docker Inspector" para analizar imágenes capa por capa. Los resultados se incorporan al Black Duck Hub (panel de control central) donde los equipos de seguridad y legales pueden ver información sobre vulnerabilidades, violaciones de políticas e incluso realizar la priorización de riesgos. Esta herramienta se despliega generalmente on-premise o como un servicio gestionado, y está dirigida a grandes organizaciones.

Características clave:

- Análisis exhaustivo de la lista de materiales (BOM): identifica todo el software de código abierto en la imagen (hasta las librerías de lenguaje) y señala vulnerabilidades y licencias conocidas

- Visión detallada por capa: Muestra qué capa introdujo qué componentes y, por tanto, dónde se introdujo una vulnerabilidad (útil para la planificación de la remediación)

- Gestión de políticas: puede definir políticas (por ejemplo, "no hay componentes con licencia GPL" o "no hay vulnerabilidades por encima de severidad media") y Black Duck marcará las imágenes que las infrinjan

- Integración con pipelines de CI a través del plugin/CLI de Synopsys Detect, para que pueda fallar compilaciones u obtener informes durante el proceso de compilación

- Enlaces a información detallada de remediación en la base de datos de Black Duck, y puede registrar incidencias o solicitudes de extracción (pull requests) para actualizar componentes

Ideal para:

- Empresas con un fuerte enfoque en la gobernanza de código abierto.

- Si el seguimiento de licencias y una visión amplia del riesgo de los componentes es tan importante como detectar CVEs, Black Duck es un fuerte candidato.

Se utiliza a menudo en industrias como la automotriz, aeroespacial u otras con un estricto cumplimiento para los componentes de software. Ventajas:

- Análisis SCA exhaustivo y de cumplimiento de licencias para contenedores

- Visión capa por capa sobre el origen de los componentes y las vulnerabilidades

- Potente gestión de políticas para el cumplimiento de seguridad y legal

Contras:

- Configuración compleja y mayores requisitos de recursos

- Orientado principalmente a grandes empresas con necesidades de cumplimiento

- Tiempos de escaneo más lentos en comparación con escáneres de código abierto ligeros

- El precio empresarial puede ser elevado para equipos más pequeños

12. Sysdig Secure

Sysdig Secure es una plataforma de seguridad de contenedores que integra tanto el escaneo de imágenes como la seguridad en tiempo de ejecución en un solo producto (a menudo denominado CNAPP – Cloud Native App Protection Platform).

Con Sysdig Secure, puede escanear imágenes de contenedores en su pipeline de CI o registros en busca de vulnerabilidades, y también aplicar políticas para bloquear despliegues que no cumplan sus criterios. Pero Sysdig va más allá: utilizando el motor de código abierto Falco, monitoriza continuamente los contenedores en ejecución para detectar comportamientos anómalos. Esta combinación significa que Sysdig Secure le proporciona retroalimentación en tiempo de compilación y protección en tiempo de ejecución.

Algunas características destacadas incluyen vincular los resultados del escaneo a los despliegues de Kubernetes (para que pueda ver qué cargas de trabajo en ejecución tienen imágenes vulnerables), y mapear los hallazgos a estándares de cumplimiento (PCI, NIST, etc.) para informes.

Sysdig también ofrece una capacidad interesante para sugerir soluciones, como indicar qué versión de imagen base remediaría ciertas vulnerabilidades. Como herramienta comercial, viene con una interfaz de usuario web (UI), API e integraciones con CI/CD y webhooks de registro.

Características clave:

- Escaneo de imágenes + seguridad en tiempo de ejecución en uno: Escaneos de vulnerabilidades, además de monitorización de llamadas al sistema en tiempo real (mediante Falco) para detectar ataques en el momento en que ocurren

- Visibilidad con contexto de Kubernetes: Correlaciona imágenes y contenedores con metadatos de Kubernetes (namespaces, deployments), facilitando la priorización de soluciones para servicios en ejecución activa

- Motor de políticas para aplicar la seguridad durante la construcción y el despliegue (por ejemplo, evitar que un pod se inicie si tiene una vulnerabilidad bloqueada o si infringe las reglas de cumplimiento)

- Mapeo y generación de informes de cumplimiento – controles preconfigurados para estándares como PCI, HIPAA y reglas personalizadas, con evidencia tanto de escaneos de imágenes como de datos en tiempo de ejecución

- Funcionalidades de respuesta a incidentes: Sysdig puede registrar actividad detallada (capturas de llamadas al sistema) en torno a eventos de seguridad, ayudando con el análisis forense si un contenedor se ve comprometido

Ideal para:

Es particularmente adecuado para entornos de Kubernetes donde la visibilidad en tiempo de ejecución y el escaneo de imágenes deben ir de la mano para asegurar verdaderamente el pipeline.

Ventajas:

- Plataforma unificada que combina escaneo de imágenes, seguridad en tiempo de ejecución y cumplimiento

- Contexto profundo de Kubernetes para priorizar vulnerabilidades en cargas de trabajo activas

- Impulsado por Falco para la detección de amenazas en tiempo real y la monitorización del comportamiento

Contras:

- Plataforma enfocada en empresas con precios más altos que los escáneres independientes

- La configuración y el ajuste pueden ser complejos para equipos más pequeños

- Requiere una gestión continua de reglas para evitar la fatiga de alertas

13. Trivy

Trivy (de Aqua Security) ha surgido como uno de los escáneres de contenedores de código abierto más populares debido a su facilidad de uso y amplia cobertura. Es un único binario que no requiere una configuración compleja; puedes ejecutar trivy image myapp:latest y obtener una lista de vulnerabilidades en segundos.

Trivy es conocido por escanear prácticamente todo: no solo imágenes de contenedores, sino también sistemas de archivos, repositorios Git, Dockerfiles, manifiestos de Kubernetes y más. Esto lo convierte en una práctica navaja suiza para el escaneo de seguridad en DevOps. Recopila datos de vulnerabilidades de muchas fuentes (avisos de distribuciones de Linux, avisos de seguridad de GitHub para dependencias de lenguaje, etc.) e incluso escanea configuraciones de Infraestructura como Código en busca de problemas si se lo pides.

Trivy puede generar resultados en formato tabular o como JSON (y soporta la generación de SBOMs en SPDX/CycloneDX). También se utiliza como motor para otras herramientas (por ejemplo, el registro Harbor utiliza Trivy como escáner plug-in, y las herramientas Kubernetes lens lo integran).

Al ser de código abierto, es completamente gratuito y mantenido por la comunidad (aunque Aqua ofrece una versión de pago con una interfaz de usuario llamada Trivy Premium).

Características clave:

- CLI muy rápida y sencilla – sin requisitos previos, la base de datos de vulnerabilidades actualizada se descarga automáticamente en la primera ejecución

- Escanea múltiples tipos de objetivos: imágenes de contenedores (locales o remotas), directorios, archivos de configuración (YAML de K8s, Terraform), e incluso clústeres de Kubernetes en vivo en busca de problemas de carga de trabajo

- Alta precisión y cobertura, utilizando una amplia gama de fuentes de vulnerabilidades y un análisis ajustado (Trivy es elogiado por encontrar muchos problemas sin muchos falsos positivos)

- Puede generar SBOMs y escanear archivos SBOM en busca de vulnerabilidades, apoyando los flujos de trabajo modernos de seguridad de la cadena de suministro

- Se integra fácilmente con CI (simplemente añade el binario y ejecútalo en un pipeline) y tiene una salida conectable que puede alimentar herramientas como Grafana o alertas de Slack

Ideal para:

- Para todos, sinceramente – desde desarrolladores individuales hasta empresas.

- Si necesitas un escaneo rápido y fiable de una imagen de contenedor en busca de problemas conocidos, Trivy suele ser la primera herramienta a la que recurrir.

- Es gratuito, por lo que es ideal para equipos con un presupuesto limitado o para aquellos que están empezando a añadir seguridad a sus pipelines.

- Incluso organizaciones maduras utilizan Trivy para casos de uso específicos (por ejemplo, escaneos periódicos de configuraciones o como respaldo a escáneres comerciales).

Ventajas:

- Su flexibilidad para escanear más allá de las imágenes también la convierte en una valiosa herramienta de seguridad general en cualquier conjunto de herramientas DevOps.

- Rápida, ligera y fácil de ejecutar con un solo comando CLI

- Resultados precisos con mínimos falsos positivos

- Completamente gratuita y de código abierto con un fuerte soporte de la comunidad

Contras:

- Interfaz solo CLI, a menos que se utilice la UI de pago Trivy Premium

- Requiere acceso a internet para actualizar las bases de datos de vulnerabilidades

- Los escaneos grandes pueden ser más lentos en la primera ejecución debido a las descargas de la base de datos

Ahora que hemos cubierto las principales herramientas en general, profundicemos en las mejores opciones para escenarios específicos. Dependiendo de si eres un desarrollador trabajando en un proyecto personal, un CTO de startup o gestionando miles de contenedores en producción, la solución ideal de escaneo de contenedores puede variar.

A continuación, destacamos los mejores escáneres de contenedores para diversos casos de uso, con una breve justificación para cada uno.

Las 5 mejores herramientas de escaneo de contenedores para desarrolladores

Los desarrolladores buscan herramientas que hagan la seguridad lo más fluida posible. Los mejores escáneres de contenedores para desarrolladores son aquellos que se integran en los flujos de trabajo de codificación y construcción sin mucha configuración ni ruido.

Las necesidades clave incluyen retroalimentación rápida (nadie quiere un escaneo que tarde 30 minutos), fácil integración CI/CD y resultados accionables (preferiblemente con sugerencias de corrección) para que la corrección de vulnerabilidades se sienta como parte del ciclo de desarrollo normal. Además, un poco de pulido centrado en el desarrollador —como un plugin de IDE o una CLI amigable— contribuye en gran medida.

Aquí tienes algunas de las mejores opciones adaptadas para desarrolladores:

1. Aikido

Aikido es perfecto para desarrolladores porque integra las comprobaciones de seguridad directamente en el proceso de desarrollo. Obtienes alertas instantáneas de vulnerabilidades en tu IDE y en las pull requests, y su corrección automática con IA puede incluso generar parches para ti. Es esencialmente un asistente de seguridad para desarrolladores, gestionando escaneos de contenedores (y más) en segundo plano para que puedas centrarte en la codificación.

2. Snyk Container

Snyk se integra con GitHub, Jenkins, etc., para escanear tus imágenes y luego abre pull requests de corrección (como sugerir una versión de imagen base superior). Los desarrolladores aprecian los informes claros de Snyk y la capacidad de ignorar o posponer ciertos problemas a través de la configuración.

3. Docker Scout

Para muchos desarrolladores, Docker ya forma parte de su día a día. Docker Scout se aprovecha de ello, ofreciéndote información sobre vulnerabilidades directamente en Docker Hub o a través de la CLI de Docker. Es muy fácil de usar (curva de aprendizaje casi nula si conoces Docker), y proporciona sugerencias rápidas sobre cómo mejorar la seguridad de la imagen. Esto lo convierte en una opción natural para desarrolladores individuales o equipos pequeños que buscan algo sencillo e integrado.

4. Trivy

El escaneo CLI superrápido de Trivy es ideal para desarrolladores que quieren ejecutar una comprobación local en una imagen antes de subirla. Es tan fácil como ejecutar tus pruebas. Como también escanea archivos de configuración y repositorios de código fuente, un desarrollador puede usar Trivy en múltiples etapas (escanear dependencias de código, luego escanear la imagen construida). Es de código abierto, por lo que puedes programarlo y personalizarlo libremente, un gran punto a favor para los desarrolladores a los que les gusta la automatización.

5. Grype

Grype is another excellent open source developer-friendly scanner, built by Anchore with simplicity and automation in mind. It’s a single CLI tool you can drop into any workflow — just run grype <image> and it lists vulnerabilities clearly and fast. Developers like it because it focuses on accuracy (low false positives) and pairs nicely with Syft, its companion SBOM generator.

Si buscas un escáner de código abierto, programable y sin florituras que puedas automatizar o ejecutar localmente sin dolores de cabeza de configuración, Grype es una opción sólida.

Las 5 mejores herramientas de escaneo de contenedores para empresas

Las empresas suelen preocuparse por la escalabilidad, la gobernanza y la integración con un stack de seguridad más amplio. Las mejores herramientas de escaneo de contenedores para empresas ofrecen gestión centralizada, control de acceso basado en roles, informes de cumplimiento y la capacidad de gestionar miles de imágenes en diferentes equipos y proyectos.

Deben integrarse con sistemas de tickets, CI/CD a escala empresarial y, posiblemente, conectarse con otras herramientas de seguridad (como SIEMs o inventarios de activos).

Estos son los principales escáneres de contenedores que se ajustan a las necesidades empresariales:

1. Aikido

Aikido Security se distingue como una de las pocas herramientas de escaneo de contenedores diseñada teniendo en cuenta tanto la experiencia del desarrollador como la gobernanza empresarial.

Desde características empresariales como el SSO hasta el despliegue on-premise (para cumplimiento normativo) y marcos de cumplimiento preconfigurados, Aikido permite a las empresas no solo satisfacer los requisitos de seguridad actuales, sino también innovar con confianza de cara al futuro.

A diferencia de las herramientas empresariales heredadas que a menudo resultan pesadas y aisladas, Aikido se centra en flujos de trabajo amigables para desarrolladores y resultados sin ruido. Esto se traduce en menos falsos positivos, una remediación más rápida y una integración más estrecha con las herramientas que las empresas ya utilizan.

2. Aqua Security

Aqua es una opción principal para grandes empresas que utilizan contenedores y Kubernetes. Ofrece cobertura completa del ciclo de vida –escaneo de imágenes, control de admisión y defensa en tiempo de ejecución– con una consola de gestión robusta. Las empresas valoran los módulos de cumplimiento de Aqua (con plantillas para estándares) y su capacidad para integrarse con todo, desde pipelines de CI hasta cuentas en la nube.

Ha sido probado en entornos reales en grandes despliegues, soportando con facilidad entornos multinube e híbridos.

3. Qualys seguridad de contenedores

Muchas empresas ya utilizan Qualys para la gestión de vulnerabilidades en servidores, y Qualys seguridad de contenedores extiende esa capacidad al ámbito de los contenedores. Está diseñado para una visibilidad a gran escala, descubriendo automáticamente instancias de contenedores en centros de datos y en la nube. Qualys destaca en la gestión de activos y el cumplimiento: un equipo de seguridad empresarial puede obtener un panel único para 'todas las imágenes de contenedores y sus vulnerabilidades a nivel de toda la empresa'.

Los plugins de CI y la API integrados también permiten a las empresas integrar el escaneo en flujos complejos de CI/CD. Si necesita informes completos e integración con paneles de seguridad corporativos, Qualys es un firme candidato.

4. Black Duck

Las grandes organizaciones preocupadas por el riesgo de código abierto a menudo optan por Black Duck. Para el escaneo de contenedores empresariales, la capacidad de Black Duck para detectar cada componente de código abierto y rastrear los riesgos de licencias/legales es un factor diferenciador. Piense en una gran empresa que lanza software: necesita asegurarse de que no se cuelen licencias prohibidas o librerías sin parchear. Black Duck proporciona esa capa de gobernanza, con flujos de trabajo para aprobaciones de seguridad y legales. Es robusto pero muy potente para empresas donde el cumplimiento normativo y el riesgo de PI son prioritarios.

5. Sysdig Secure

Sysdig Secure atrae a empresas que buscan una plataforma de seguridad cloud-native integral. Es utilizado por empresas de la lista Fortune 500 que operan grandes clusters de Kubernetes. La capacidad de la herramienta para vincular el escaneo de imágenes al contexto de tiempo de ejecución (como 'esta imagen vulnerable se está ejecutando en producción en estos clusters') es invaluable a escala para la priorización.

Las empresas también valoran características como la integración de Sysdig con LDAP/AD para la gestión de usuarios y sus análisis avanzados (por ejemplo, puntuación de riesgo en miles de imágenes). Para un centro de operaciones de seguridad (SOC) en una empresa, Sysdig proporciona tanto una supervisión amplia como análisis detallados cuando es necesario.

Las 4 mejores herramientas de escaneo de contenedores para startups

Las startups necesitan herramientas de seguridad que ofrezcan un gran valor sin agotar su presupuesto. Normalmente, una startup busca algo asequible (o gratuito), fácil de configurar (sin tiempo para un ingeniero de seguridad dedicado) e, idealmente, que no ralentice los sprints de desarrollo rápidos.

Los mejores escáneres de contenedores para startups son aquellos que proporcionan una seguridad predeterminada robusta con una configuración mínima y pueden escalar con el crecimiento de la empresa. Además, la flexibilidad es clave: el stack tecnológico de una startup puede cambiar rápidamente, por lo que una herramienta que cubra múltiples entornos (nube, on-prem, diferentes lenguajes) es un plus.

Aquí tienes excelentes opciones para empresas jóvenes:

1. Aikido

Para una startup, Aikido ofrece un valor increíble: es gratuito para empezar y proporciona una cobertura de seguridad inmediata para tus contenedores, código y recursos en la nube. Además, con la plataforma Aikido que combina muchos escáneres en uno, un equipo pequeño puede obtener SAST, escaneo de contenedores y más sin tener que gestionar varias herramientas. Es como contratar a todo un equipo de seguridad en una caja.

El hecho de que sea basado en la nube y esté operativo en minutos se adapta a la necesidad de una startup de 'simplemente asegurarlo' sin complicaciones. A medida que la startup crece, Aikido puede escalar e introducir comprobaciones más avanzadas, pero desde el primer día ofrece mucha protección con muy poco esfuerzo, perfecto para una empresa de rápido crecimiento.

2. Trivy

Trivy es una opción fantástica para startups porque es gratuito, de código abierto y sencillo. Un equipo de desarrollo de dos personas puede usar Trivy localmente o en su pipeline de CI para prevenir errores obvios (como el envío de una vulnerabilidad crítica). No hay un proceso de adquisición ni una integración compleja: simplemente añade el binario y listo.

Para una startup con recursos limitados, Trivy cubre lo básico de las vulnerabilidades de contenedores e incluso aspectos como el escaneo IaC, lo cual es una gran ventaja sin coste alguno.

3. Docker Scout

Si los desarrolladores de tu startup ya dominan Docker, Docker Scout es una apuesta segura. Proporciona información de seguridad prácticamente sin configuración (especialmente si alojas imágenes en Docker Hub). El nivel gratuito probablemente sea suficiente para uno o dos repositorios privados de una startup pequeña. Scout se asegurará de que no estés utilizando una imagen base flagrantemente vulnerable. Es una forma de bajo esfuerzo de añadir una capa de concienciación de seguridad al desarrollo.

4. Grype

Otra joya de código abierto, Grype es excelente para startups que buscan un escáner ligero integrado en su proceso de compilación. Puedes programar Grype para que se ejecute en cada pull request o compilación de imagen; fallará la compilación si se encuentra algo grave. Las startups aprecian la simplicidad de Grype y el hecho de que no requiere mantener servidores ni pagar suscripciones. Es una herramienta pragmática para aplicar un estándar de seguridad básico desde el primer día del desarrollo del producto.

Las 4 mejores herramientas gratuitas de escaneo de contenedores

¿Buscas escaneo de contenedores con un presupuesto de 0 €? Hay muchas opciones gratuitas de alta calidad —en su mayoría herramientas de código abierto— que puedes usar sin pagar un céntimo. "Gratis" puede significar cosas diferentes: algunas son completamente de código abierto y autoalojadas, otras son SaaS con planes gratuitos generosos.

Los escáneres gratuitos son excelentes para desarrolladores individuales, proyectos de código abierto o como prueba antes de invertir en una solución de pago. Ten en cuenta que, si bien las herramientas gratuitas pueden cumplir su función, podrías sacrificar algo de comodidad (por ejemplo, la falta de una interfaz de usuario o de características empresariales).

Aquí están los mejores escáneres de contenedores gratuitos:

1. Trivy

Trivy encabeza la lista de escáneres gratuitos. Es de código abierto, mantenido por Aqua Security pero gratuito para cualquiera. Obtienes un escaneo de vulnerabilidades amplio (paquetes de SO y dependencias de aplicaciones) sin necesidad de configuración. Las actualizaciones de la base de datos de vulnerabilidades también son gratuitas, por lo que siempre escaneas con datos actuales. Para muchos usuarios, Trivy por sí solo cubre el 80% de las necesidades.

2. Grype

También completamente gratuito y de código abierto, Grype es una excelente alternativa (o complemento) a Trivy. Se centra en la precisión y se integra perfectamente con CI. Al ser CLI-first, es perfecto para automatizar escaneos en un pipeline de DevOps sin coste alguno. El equipo de Anchore mantiene sus fuentes de vulnerabilidades actualizadas y de acceso abierto.

3. Clair

Clair es de uso gratuito y una buena opción si quieres un servicio de escaneo ejecutándose en tu propio entorno. Aunque requiere un poco más de trabajo para configurarlo, una vez en funcionamiento, actualiza continuamente sus datos de vulnerabilidades y puede ser invocado a través de una API para escanear imágenes. Usando Clair, puedes construir eficazmente tu propio "servicio de seguridad de contenedores" gratuito internamente. Muchos registros más pequeños o configuraciones de CI autoalojadas aprovechan Clair para este propósito.

4. Docker Scout (Plan gratuito)

El plan básico de Docker Scout es gratuito, permitiendo el escaneo de un número limitado de repositorios e imágenes públicas ilimitadas. Esto significa que si tienes un proyecto pequeño o trabajas principalmente con imágenes públicas de código abierto, puedes usar el servicio en la nube de Docker Scout por 0 €. Es una buena opción si prefieres una interfaz de usuario web y la integración con Docker Hub, sin tener que desplegar nada tú mismo.

(Menciones honoríficas en herramientas gratuitas: OpenSCAP – gratuito y de código abierto, aunque un poco especializado; Dockle – un linter de contenedores de código abierto para problemas de configuración, útil y gratuito; y CVEbench/CVE-Scanner – existen varias otras herramientas comunitarias, aunque Trivy/Grype generalmente las superan.)

Las 5 mejores herramientas para el escaneo de vulnerabilidades de imágenes de Docker

Si su principal preocupación es escanear imágenes de Docker en busca de vulnerabilidades, en lugar de una seguridad en tiempo de ejecución de contenedores más amplia, existe un conjunto de herramientas particularmente adecuadas para esa tarea. El «escaneo de vulnerabilidades de imágenes de Docker» significa tomar una imagen (probablemente construida a partir de un Dockerfile) e identificar CVEs conocidos en ella.

Las mejores herramientas en este ámbito destacan por analizar gestores de paquetes de Linux, archivos de paquetes de lenguaje y otros contenidos de la imagen. Deberían ser compatibles con los formatos de imagen Docker/OCI e idealmente conectarse con los registros de Docker.

Aquí están las principales herramientas para este caso de uso:

1. Aikido

El escaneo de imágenes de contenedores de Aikido es uno de los más rápidos en obtener resultados. Con un enfoque en resultados accionables, escaneará su imagen de Docker y le indicará inmediatamente no solo lo que está mal, sino también cómo solucionarlo (por ejemplo, «actualice este paquete» o incluso genere automáticamente un PR de corrección). Para un escaneo de vulnerabilidades puro, Aikido es eficaz y añade contexto como puntuaciones de riesgo basadas en si la imagen maneja datos sensibles. Es una excelente opción si desea el escaneo junto con la comodidad de la corrección integrada.

2. Anchore/Grype

Anchore (a través de la herramienta Grype o Anchore Enterprise) está diseñado específicamente para el escaneo de imágenes de Docker. Analiza a fondo el contenido de las capas de la imagen y lo compara con fuentes completas de CVE. Las soluciones de Anchore se pueden integrar en pipelines de construcción de Docker o ejecutarse en imágenes en registros. Son conocidas por el escaneo de vulnerabilidades basado en políticas, lo que significa que puede personalizar qué vulnerabilidades son importantes. Esto es excelente cuando se desea un control preciso sobre los estándares de sus imágenes de Docker.

3. Trivy

Trivy again shines as a Docker image scanner. It handles all common base images (Alpine, Debian, CentOS, etc.) and finds vulns in both system packages and application deps inside the image. Running trivy image <image> is a quick way to get a list of CVEs before you push to production. It’s often used by Docker power-users and has very high CVE coverage. If you want a straightforward “tell me what’s insecure in this Docker image” tool, Trivy is hard to beat.

4. Docker Scout

Dado que es de Docker, Scout se integra directamente con las imágenes y registros de Docker. Proporciona una interfaz de usuario amigable que enumera las vulnerabilidades de una imagen capa por capa. Un aspecto único: puede mostrarle el linaje de la imagen base y de dónde provienen las vulnerabilidades, para luego recomendar una base menos vulnerable. Para los equipos que utilizan intensamente Docker Hub, Scout ofrece un práctico informe de vulnerabilidades directamente en la página de la imagen. Esto lo hace ideal para equipos de desarrollo centrados únicamente en mejorar la higiene de sus imágenes de Docker.

5. Qualys Seguridad de Contenedores

Para las organizaciones que desean escanear imágenes de Docker, pero dentro de un contexto de seguridad más amplio, Qualys es muy potente. Se conecta a los registros de Docker (incluidos Docker Hub, ECR, etc.) y escanea las imágenes a medida que se construyen o actualizan. La ventaja aquí es la inteligencia de vulnerabilidades de nivel empresarial que proporciona Qualys: obtendrá detalles completos sobre cada CVE, calificaciones de impacto y enlaces a parches. Posiblemente sea excesivo para una configuración pequeña, pero para una empresa con muchas imágenes de Docker, Qualys garantiza que ninguna imagen quede sin escanear y sin seguimiento.

Las 5 mejores herramientas de seguridad de contenedores con protección en tiempo de ejecución

La seguridad de contenedores no se trata solo de imágenes en reposo, sino de contenedores en movimiento. Para la protección en tiempo de ejecución, se necesitan herramientas que puedan monitorizar los contenedores mientras se ejecutan, detectar ataques o anomalías, y a veces incluso intervenir para detener actividades maliciosas.

Muchas de las herramientas de esta categoría combinan el escaneo de imágenes con capacidades de tiempo de ejecución (porque saber lo que hay en su imagen puede informar qué monitorizar en tiempo de ejecución).

Características clave a buscar:

- Monitorización del comportamiento (como el enfoque de Falco),

- Firewalling o bloqueo de acciones sospechosas,

- Integración con herramientas de orquestación de contenedores para la cuarentena de contenedores vulnerables, y

- Captura de datos para la respuesta a incidentes.

A continuación, se presentan las principales herramientas de seguridad de contenedores que incluyen características de protección en tiempo de ejecución:

1. Aikido

La plataforma de Aikido se está expandiendo para cubrir la protección en tiempo de ejecución de contenedores (ya ofrece una forma de WAF integrado para aplicaciones). Aunque es conocida principalmente por el escaneo, Aikido se está posicionando como una solución AppSec de extremo a extremo, lo que significa que la protección en tiempo de ejecución de contenedores/cargas de trabajo está en su hoja de ruta. Esto podría incluir la monitorización de exploits en contenedores y la aplicación de parches virtuales a través de su agente o integración. Si utiliza Aikido, es probable que vea el lanzamiento de características de protección en tiempo de ejecución (como el bloqueo de exploits de día cero), lo que la convierte en una prometedora solución todo en uno para la fase de construcción y tiempo de ejecución.

2. Sysdig Secure

Sysdig Secure (construido sobre el motor de Falco) es un líder en seguridad en tiempo de ejecución de contenedores. No solo escanea imágenes, sino que monitoriza activamente las llamadas al sistema y la red de los contenedores. Sysdig puede terminar o pausar contenedores cuando infringen las reglas, y proporciona análisis forenses detallados (capturando la actividad del sistema en torno a un evento). Es, básicamente, como tener un sistema de detección de intrusiones específicamente ajustado para contenedores y Kubernetes. Para la defensa contra amenazas en tiempo de ejecución, Sysdig es excelente con sus capacidades de detección y respuesta en tiempo real.

3. Aqua Security

La plataforma de Aqua incluye algo llamado Aqua Enforcers, que son agentes en sus nodos que realizan monitorización y control en vivo. Aqua puede bloquear procesos sospechosos, prevenir escaladas de privilegios e incluso realizar comprobaciones de integridad de la imagen en tiempo de ejecución (asegurando que el contenedor no ha sido manipulado).

Aqua también soporta el escaneo en tiempo de ejecución, por ejemplo, verificando la memoria de un contenedor en ejecución en busca de firmas de malware conocidas. Es una suite completa para el tiempo de ejecución, a menudo utilizada en entornos de alta seguridad donde los contenedores podrían ser objetivos de ataque.

4. Falco

Como se mencionó en nuestras herramientas principales, Falco es el referente de código abierto para la seguridad en tiempo de ejecución. Aunque no bloquea (Falco solo detecta; se integraría con otra cosa para bloquear), es excelente para observar y alertar sobre comportamientos anómalos en contenedores.

Muchos equipos utilizan Falco junto con otras herramientas (o scripts desarrollados internamente para terminar contenedores) para lograr protección en tiempo de ejecución. Si desea implementar su propia seguridad en tiempo de ejecución de forma gratuita, Falco es el componente central a utilizar.

5. Qualys (Seguridad en tiempo de ejecución de contenedores)

Qualys Container Security también proporciona políticas en tiempo de ejecución. Puede, por ejemplo, señalar si un contenedor en ejecución se desvía de la imagen (como si aparece un nuevo proceso que no estaba en el manifiesto de la imagen), lo que a menudo indica un proceso inyectado por un atacante. Es más un enfoque de monitorización, alimentando eventos a la consola de Qualys.

Aunque no es tan granular como el lenguaje de reglas de Falco, Qualys se centra en áreas clave de riesgo en tiempo de ejecución (conexiones de red, procesos, cambios de archivos) y lo vincula a sus datos de vulnerabilidad, por lo que recibe alertas como "el contenedor X con vulnerabilidades críticas está ejecutando ahora un binario inusual". Esta correlación de vulnerabilidad + comportamiento de exploit es bastante útil.

Las 5 mejores herramientas de escaneo de contenedores para entornos Kubernetes

Kubernetes añade otra capa de complejidad a la seguridad de contenedores. En un entorno K8s, no solo hay que preocuparse por las imágenes, sino también por las configuraciones de despliegue, los ajustes del clúster y una necesidad adicional de automatización a escala.

Las mejores herramientas de seguridad de contenedores para Kubernetes se integrarán con el clúster para escanear las imágenes en uso, evaluar los manifiestos de Kubernetes en busca de problemas de seguridad y, posiblemente, usar características de K8s (como los controladores de admisión) para aplicar políticas.

También deberían ser capaces de manejar la naturaleza dinámica de los pods (contenedores que aparecen y desaparecen).

Aquí tienes los principales escáneres adaptados para K8s:

1. Sysdig Secure

Sysdig está diseñado pensando en Kubernetes. Puede mapear las imágenes escaneadas a los pods y namespaces en los que se están ejecutando, ofreciendo una visión clara del riesgo en un clúster. Además, el controlador de admisión de Sysdig puede bloquear pods que violen las políticas (como ejecutarse como root o contener una vulnerabilidad de alta gravedad). Para el tiempo de ejecución, su detección basada en Falco es consciente de Kubernetes (por ejemplo, conoce los nombres de los pods, etiquetas, etc., al informar de un problema). Si ejecutas K8s en producción, Sysdig ofrece una solución de seguridad muy integrada – desde el escaneo de registros de imágenes hasta la monitorización de nodos.

2. Anchore

El motor de políticas de Anchore funciona bien con K8s al prevenir el despliegue de imágenes que no cumplen tus criterios. Usando Anchore con algo como Kubernetes OPA o a través de controladores personalizados, puedes crear una pipeline donde cualquier imagen a desplegar sea verificada. Anchore también puede escanear imágenes ya presentes en tu clúster a través de integraciones. Su cumplimiento OCI y los ejemplos de webhook de admisión de Kubernetes lo hacen una buena opción si estás implementando puertas de seguridad en un clúster.

3. Aqua Security

Aqua tiene un fuerte enfoque en Kubernetes. Proporciona controles nativos de K8s como un webhook de validación que verifica las imágenes contra la base de datos de Aqua en el momento del despliegue, descartando cualquiera que no esté permitida. También escanea tus archivos YAML de Kubernetes (ya sea en CI o dentro de la consola de Aqua) para detectar configuraciones erróneas (como privilegios excesivamente permisivos o falta de límites de recursos). En tiempo de ejecución, Aqua monitoriza el clúster en busca de desviaciones (si un contenedor inicia un proceso que no estaba en la imagen original, Aqua puede bloquearlo). Es una solución integral de seguridad Kubernetes, lo que la convierte en una opción preferida para empresas con grandes despliegues de K8s.

4. Falco

Para K8s, Falco se suele desplegar como un DaemonSet para monitorizar todos los nodos. Tiene reglas específicas para eventos de auditoría de K8s (como detectar si alguien ejecuta un comando en un pod o si se crea un ConfigMap con datos sensibles).

Combina Falco con un controlador de admisión (como la combinación Falco-sidekick + OPA) y también podrás aplicar ciertas políticas en tiempo de ejecución. Como herramienta de código abierto y ligera, Falco proporciona a los clústeres de Kubernetes una capa de defensa con un coste mínimo. Es muy recomendable ejecutar Falco o similar si tienes muchos contenedores en K8s – es como tener una cámara de seguridad en tu clúster.

5. Aikido

Aikido ya puede escanear tus imágenes de contenedores antes de que lleguen al clúster (en CI), y está trabajando en funcionalidades para monitorizar las cargas de trabajo en ejecución (por ejemplo, asegurando que ninguna imagen con vulnerabilidades críticas se despliegue en un clúster en vivo). El enfoque de integración de Aikido – conectándose a CI/CD y a la nube – significa que puede configurarse para auditar continuamente tu entorno K8s en busca de imágenes vulnerables o configuraciones erróneas, con un esfuerzo manual mínimo.

Las 4 mejores herramientas de escaneo de contenedores de código abierto

Las herramientas de código abierto ofrecen transparencia y flexibilidad. Puedes alojarlas tú mismo, ajustarlas y evitar la dependencia de un proveedor. En lo que respecta al escaneo de contenedores, algunas de las mejores soluciones son de código abierto. Son excelentes para comunidades, herramientas internas u organizaciones que prefieren el código abierto por razones de coste o filosóficas.

A continuación, destacamos los principales escáneres de contenedores de código abierto (algunos de los cuales ya hemos mencionado anteriormente):

1. Trivy

De código abierto (con licencia MIT) y enormemente popular, Trivy suele ser la primera recomendación para un escáner OSS. Cuenta con una comunidad activa, actualizaciones frecuentes y una amplia adopción. Ya sea para un proyecto de código abierto DevSecOps o una cadena de herramientas interna, Trivy ofrece escaneos de calidad sin restricciones propietarias.

2. Grype

Grype de Anchore tiene licencia Apache y está abierto a contribuciones de la comunidad. Es una opción sólida si buscas un escáner OSS con soporte corporativo (Anchore lo respalda, pero es verdaderamente de código abierto). El proyecto se mantiene activamente en GitHub, y muchos usuarios contribuyen con mejoras. Su combinación con Syft (para la generación de SBOM, también OSS) lo convierte en un buen componente en una pila de seguridad de la cadena de suministro de código abierto.

3. Clair

Clair existe desde hace tiempo y sigue siendo un servicio de escaneo de código abierto de referencia. Ahora en la versión 4 (con soporte para nuevas distribuciones y una configuración más sencilla), Clair se utiliza en proyectos como Harbor (registro de código abierto) como escáner predeterminado. Tiene licencia GPL y es mantenido por la comunidad (principalmente por ingenieros de Red Hat). Para aquellos que buscan un servicio de escáner de vulnerabilidades OSS integrado en un registro o CI, Clair es una solución probada.

4. OpenSCAP