Probablemente lo haya escuchado en numerosas ocasiones: «las amenazas evolucionan, la seguridad cambia constantemente».

Sin embargo, independientemente de lo cierta que sea esa afirmación, mantenerse a la vanguardia y proteger su infraestructura frente a las amenazas requiere algo más que «saber que el panorama está cambiando»; requiere saber qué herramientas se adaptan realmente a su entorno.

También implica comprender cómo esas amenazas afectan a las organizaciones de todos los tamaños y qué se debe hacer al respecto.

En 2025, el 78 % de las organizaciones de todo el mundo informaron haber sufrido un ciberataque exitoso, lo que demuestra que los ataques no se limitan a las grandes empresas con equipos de seguridad sólidos, sino que afectan por igual a las empresas emergentes, las pequeñas empresas y las empresas globales. Con riesgos tan extendidos, una cosa es reconocer que se necesita protección y otra muy distinta es averiguar qué herramientas se adaptan realmente a su infraestructura, su equipo y su perfil de riesgo.

De hecho, elegir las herramientas de ciberseguridad adecuadas suele ser más difícil que las propias amenazas: existen soluciones para la protección de los puntos finales, la supervisión de la red, la defensa de la nube, la seguridad de la identidad y gestión de vulnerabilidades, pero no todas las herramientas funcionan de la misma manera para todas las empresas.

En este artículo, repasamos diez plataformas de ciberseguridad que gestionan detección de amenazas diferentes ámbitos: terminales, redes, nube, identidad y gestión de vulnerabilidades. Antes de profundizar en las herramientas de esta lista, aquí tienes un resumen de las diez mejores herramientas de ciberseguridad para 2026:

- Redes de Palo Alto

- Aikido Security

- CrowdStrike

- Microsoft (Defender XDR)

- Sophos XDR/MDR)

- Qualys

- IBM Security (paquete QRadar)

- Cisco (XDR / Nube de seguridad)

- Trend Micro (Vision One)

- Fortinet Estructura de seguridad)

¿Qué es la ciberseguridad?

La ciberseguridad es la práctica de proteger los sistemas de software, las aplicaciones, la infraestructura y los datos contra el acceso no autorizado, los ataques y el uso indebido. Abarca todo, desde la seguridad del código de las aplicaciones y las dependencias de terceros hasta la protección de los entornos en la nube, las API, los contenedores y los sistemas de producción en vivo. A medida que las organizaciones crean y distribuyen software más rápidamente, la ciberseguridad ha pasado de ser una preocupación periférica a convertirse en una parte fundamental del diseño, la creación y el funcionamiento del software.

La ciberseguridad moderna se centra en identificar y reducir los riesgos lo antes posible, al tiempo que protege los sistemas en funcionamiento de los ataques del mundo real. Esto incluye analizar el código en busca de vulnerabilidades, supervisar las dependencias de código abierto, prevenir configuraciones erróneas en la nube, detectar secretos expuestos y detener las amenazas en tiempo de ejecución. El objetivo no es solo encontrar problemas, sino ayudar a los equipos a solucionar los problemas adecuados rápidamente, sin ralentizar el desarrollo ni crear ruido innecesario.

¿Por qué son importantes las herramientas de ciberseguridad?

La ejecución de cargas de trabajo en diferentes nubes y los diversos medios que utilizamos para empaquetar y almacenar datos nos ofrecen muchas más opciones a la hora de elegir cómo se distribuyen nuestras aplicaciones.

Al mismo tiempo, los atacantes ahora tienen más variedad que nunca a la hora de elegir dónde atacar. Más opciones de implementación significan más puntos de entrada. Más almacenes de datos significan más lugares donde puede filtrarse información confidencial. Más integraciones significan más límites de confianza que explotar.

La prevención por sí sola no lo cubre todo. Los cortafuegos se pueden eludir, las credenciales se pueden suplantar y se pueden producir errores de configuración. Para crear una estrategia integral de defensa contra amenazas, los equipos deben utilizar herramientas que puedan detectar todos sus activos en la nube y proporcionar información relevante que permita detectar los vectores de ataque antes que los autores de las amenazas.

Ventajas de utilizar herramientas de ciberseguridad

Ahora que ya sabes por qué detección de amenazas , aquí tienes algunas de las ventajas de usar herramientas de ciberseguridad:

- Tiempo de detección reducido: el uso de una herramienta de ciberseguridad le permite responder a las amenazas en cuestión de horas o días, en lugar de meses, lo que limita el alcance de los atacantes en su entorno antes de que usted pueda responder.

- Menores costes por infracciones: una detección más rápida reduce el alcance de un incidente, lo que se traduce en menos sistemas comprometidos y menores costes de reparación y recuperación.

- Visibilidad continua: mantenga una supervisión ininterrumpida de las cargas de trabajo en la nube, los puntos finales y las identidades sin depender de revisiones manuales de registros.

- Alineación con el cumplimiento normativo: Cumpla con los requisitos de detección, notificación y respuesta establecidos en normativas como NIS2, DORA, las normas de la SEC y las pólizas de seguro cibernético habituales.

- Mayor eficiencia del equipo: la clasificación automatizada y la correlación de alertas permiten a los equipos de seguridad centrarse en las amenazas reales en lugar de perder tiempo con falsos positivos.

Cómo elegir la mejor herramienta de ciberseguridad

Para realizar una comparación significativa, es útil evaluar las herramientas de ciberseguridad basándose en criterios que reflejen cómo se construyen y atacan los sistemas modernos. No todas las plataformas tienen que cubrir todo, pero las mejores herramientas son claras en cuanto a lo que protegen, lo bien que detectan las amenazas reales y la facilidad con la que los equipos pueden actuar en función de los resultados.

- Amplitud de cobertura: ¿ Qué partes de su entorno protege la herramienta? ¿Se centra en los puntos finales, las redes, la infraestructura en la nube, la identidad, el código de las aplicaciones o las vulnerabilidades? La herramienta adecuada debe ajustarse a sus principales áreas de riesgo, en lugar de ofrecer una cobertura general sin profundidad.

- Profundidad de visibilidad: ¿Con qué profundidad inspecciona la herramienta las superficies objetivo? Por ejemplo, ¿comprende el contexto y los permisos de la nube, la lógica de la aplicación y el comportamiento en tiempo de ejecución, o se basa en comprobaciones superficiales que generan ruido?

- Modelo de implementación: ¿ La herramienta requiere agentes, sensores o una infraestructura compleja para funcionar, o puede operar con una configuración mínima? Los enfoques sin agentes suelen reducir los gastos operativos, mientras que los agentes pueden proporcionar una mayor visibilidad en determinados entornos.

- Capacidad de acción y precisión: ¿Con qué eficacia reduce la herramienta los falsos positivos y pone de manifiesto los riesgos reales y explotables? Busque plataformas que prioricen los hallazgos, proporcionen directrices claras para su corrección y automaticen la clasificación, en lugar de abrumar a los equipos con alertas.

- Facilidad de uso: ¿Pueden tanto los equipos de seguridad como los de ingeniería utilizar la herramienta sin necesidad de una formación exhaustiva? Una interfaz intuitiva y unos flujos de trabajo claros suelen ser más importantes que el número de funciones disponibles.

- Escalabilidad: ¿Seguirá funcionando la herramienta a medida que crezca su organización? Considere cómo gestiona los aumentos en los recursos de la nube, los puntos finales, las aplicaciones o el volumen de datos sin degradar el rendimiento.

- Facilidad de integración: ¿En qué medida se adapta la herramienta a los flujos de trabajo existentes? Una sólida integración con los procesos de CI/CD, los proveedores de servicios en la nube, los sistemas de identidad y las herramientas de gestión de incidencias puede mejorar significativamente la adopción y los tiempos de respuesta.

- Automatización: ¿La plataforma admite remediación automatizada, como correcciones con un clic o solicitudes de extracción automatizadas? La automatización reduce el esfuerzo manual y ayuda a los equipos a responder más rápidamente a las amenazas reales.

- Coste total de propiedad (TCO): además de las licencias, hay que tener en cuenta los costes continuos de implementación, mantenimiento, ajuste y personal. Las herramientas que requieren una gran personalización u operadores dedicados pueden resultar caras con el tiempo.

10 herramientas de ciberseguridad para 2026

1. Palo Alto Networks

Palo Alto Networks se describe a sí misma como una combinación de Chronosphere y la plataforma Cortex AgentiX, que ofrecerá soluciones correctivas en tiempo real y basadas en agentes para las empresas líderes mundiales en inteligencia artificial nativa.

Sus soluciones abarcan detección de amenazas nivel de red y seguridad en la nube. Una característica destacada es su SOC impulsado por IA, cuyo objetivo es mantenerle continuamente en conformidad con la norma SOC2.

Características clave

- Operaciones SOC autónomas: la correlación basada en ML reduce la clasificación manual mediante la agrupación automatizada de incidentes y los manuales de respuesta.

- Telemetría entre dominios: ingesta unificada de datos desde la red, la nube (Prisma), los puntos finales y las fuentes de identidad.

- inteligencia de amenazas : la investigación sobre amenazas de Unit 42 se incorpora directamente a las reglas de detección y las recomendaciones de respuesta.

- SOAR integrado: orquestación y automatización nativas sin necesidad de herramientas independientes.

Ventajas

- Fuerte integración en todo el ecosistema de productos propios de Palo Alto.

- Reduce la fatiga por alertas mediante agrupaciones inteligentes.

- Cobertura completa si ya se ha invertido en infraestructura de Palo Alto.

Contras

- Las integraciones de terceros no son tan fluidas como las integraciones nativas de los productos de Palo Alto.

- Curva de aprendizaje pronunciada para los equipos nuevos en la plataforma.

- Los precios pueden aumentar rápidamente con los volúmenes de ingestión de datos.

- El valor total requiere un compromiso con el ecosistema de Palo Alto.

Lo mejor para

Organizaciones con infraestructura de red Palo Alto existente (cortafuegos Strata, Prisma Cloud) que desean consolidar las operaciones de seguridad en una única plataforma.

Precios

Precios personalizados basados en la ingesta de datos y los puntos finales. Póngase en contacto con el departamento de ventas para obtener presupuestos. Generalmente se posicionan en precios empresariales.

Calificación de Gartner: 4,6/5

2. Aikido Security

Si buscas seguridad para código, nube o tiempo de ejecución, Aikido Security es la plataforma de seguridad moderna diseñada para ayudarte. Su plataforma te permite identificar y remediar riesgos reales de aplicaciones y nube sin ruido excesivo. Se centra en las vías de ataque más comunes en el software moderno, cubriendo código de aplicaciones, dependencias de código abierto, infraestructura, contenedores, API y entornos de tiempo de ejecución, al tiempo que se integra directamente en los procesos de CI/CD. La plataforma es utilizada por más de 50 000 organizaciones, incluidas empresas emergentes y grandes empresas, como Revolut, Premier League, SoundCloud y Niantic.

A través del código y análisis de dependencias, Aikido prioriza los problemas explotables utilizando técnicas como análisis de alcanzabilidad, la detección de malware, las comprobaciones de riesgos de licencia y las advertencias de fin de vida útil de los paquetes. En lugar de presentar resultados dispersos, agrupa los problemas relacionados y proporciona una guía clara para su solución, incluyendo solicitudes de extracción automatizadas que hacen que las correcciones sean rápidas y manejables.

El mismo enfoque centrado en el riesgo se extiende a la infraestructura y seguridad en la nube. Aikido detecta configuraciones erróneas reales en Terraform, Kubernetes, CloudFormation y entornos en la nube, destacando problemas como recursos expuestos, permisos excesivos y valores predeterminados inseguros directamente en el punto en el que se introducen. Esto permite a los equipos detectar los problemas de forma temprana, antes de que lleguen a la fase de producción.

Para ejecutar aplicaciones, Aikido combina el escaneo de contenedores, DAST, seguridad de API, detección de secretos y protección en tiempo de ejecución detectar riesgos significativos y detener amenazas activas. La clasificación automatizada reduce los falsos positivos en todos los escaneos, lo que garantiza que los equipos se centren en lo que más importa.

Características clave

- Análisis estático y de dependencias: analiza el código fuente (SAST) y las dependencias de terceros (SCA) en busca de vulnerabilidades como inyección SQL, XSS, deserialización insegura y CVE conocidas. Utiliza análisis de alcanzabilidad reducir los falsos positivos y proporciona una guía clara de corrección, incluyendo correcciones automáticas con un solo clic cuando es posible.

- seguridad de API dinámicas y seguridad de API : realiza seguridad de API DAST seguridad de API en aplicaciones en vivo, incluidas rutas autenticadas, para detectar vulnerabilidades en tiempo de ejecución como inyección SQL, XSS, CSRF y puntos finales expuestos.

- Seguridad de la nube y la infraestructura: incluye CSPM escaneo IaC detectar configuraciones incorrectas en entornos de nube, Terraform, CloudFormation y manifiestos de Kubernetes, con compatibilidad con marcos de cumplimiento normativo como SOC 2, ISO 27001, CIS y NIS2.

- Cobertura de contenedores y tiempo de ejecución: analiza las imágenes de contenedores y los paquetes del sistema operativo subyacente en busca de vulnerabilidades, priorizando los hallazgos en función de la sensibilidad de los datos y la posibilidad de explotación.

- detección de secretos: Identifica credenciales filtradas, claves API, certificados y material de cifrado en código y superficies expuestas, con integración nativa de CI/CD y reducción de ruido evitar alertas irrelevantes.

Ventajas

- Amplia cobertura de seguridad en código, nube, contenedores, API y superficies de tiempo de ejecución.

- Configuración rápida con un mínimo de ajustes y un bajo mantenimiento continuo.

- Sólida relación señal-ruido mediante clasificación y priorización automáticas.

- Flujos de trabajo fáciles de usar para desarrolladores con integración CI/CD y correcciones prácticas.

- Entrega basada en la nube con un nivel gratuito que reduce la fricción de adopción.

Precios: Nivel gratuito para siempre con planes de tarifa plana de pago para usuarios adicionales o funciones avanzadas.

Calificación de Gartner: 4,9/5

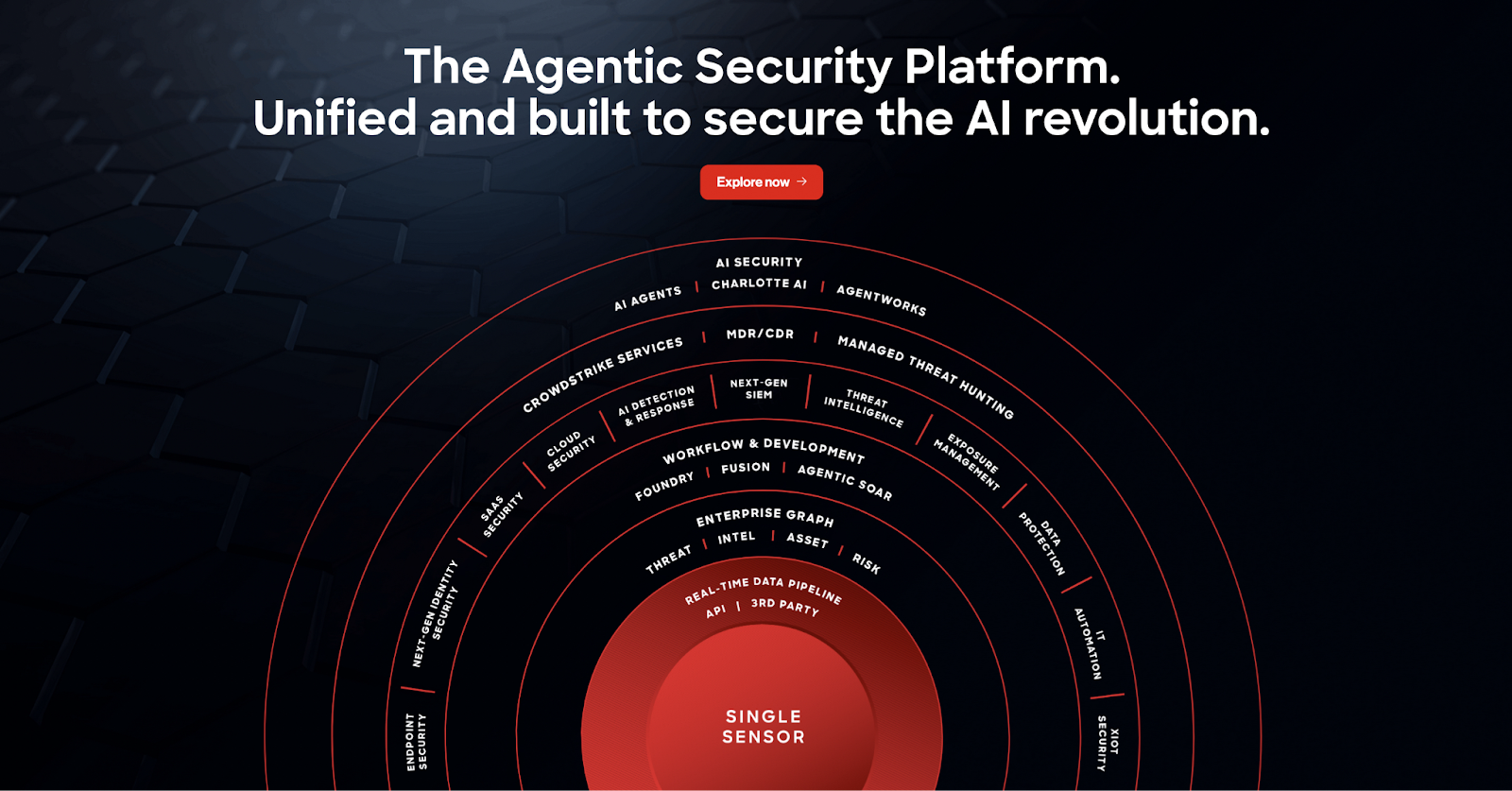

3. CrowdStrike

Ahora conocida por su interrupción del servicio en 2024, CrowdStrike una plataforma de protección de endpoints y XDR que hace especial hincapié en inteligencia de amenazas su enorme base de telemetría.

Con productos que abarcan la detección de puntos finales, la supervisión de redes y la detección.

Características clave

- Gráfico de amenazas: procesa billones de eventos de seguridad cada semana para identificar patrones de ataque y descubrir nuevas amenazas.

- Búsqueda de amenazas en tiempo real: el servicio gestionado OverWatch ofrece búsqueda de amenazas dirigida por personas las 24 horas del día, los 7 días de la semana.

- Agente ligero: una arquitectura de agente único minimiza el impacto en el rendimiento de los terminales.

- Protección de la identidad: Falcon Identity detección de amenazas Active Directory y otros almacenes de identidades.

Ventajas

- Profundidad reconocida en el sector en materia de inteligencia de amenazas

- Rápida implementación gracias a una arquitectura nativa en la nube.

- Gran visibilidad de los puntos finales con detección basada en el comportamiento

Contras

- Principalmente centrado en los puntos finales; las capacidades de nube e identidad son incorporaciones más recientes.

- Los precios basados en módulos pueden resultar caros para una cobertura completa de la plataforma.

- Las capacidades de detección de red son menos maduras que las de detección de terminales.

- Algunos usuarios informan de un elevado consumo de recursos durante los análisis intensivos.

- seguridad en la nube Identity y seguridad en la nube requieren compras por separado.

- Puede generar un volumen de alerta elevado sin un ajuste cuidadoso.

Lo mejor para

Organizaciones que priorizan la visibilidad de los puntos finales y detección de amenazas basadas en el comportamiento, especialmente aquellas que valoran inteligencia de amenazas profunda inteligencia de amenazas prefieren no gestionar la infraestructura local.

Precios

Facturación por dispositivo, con planes personalizados disponibles.

Calificación de Gartner: 4,7/5

4. Microsoft (Defender XDR)

Microsoft es una empresa que no necesita presentación. Defender XDR (antes Microsoft 365 Defender) es una plataforma XDR unificada que abarca terminales, correo electrónico, identidad y aplicaciones en la nube, con integración nativa en Azure y Microsoft 365.

Características clave

- Integración nativa con Microsoft 365: correlaciona señales entre Outlook, Teams, SharePoint y Azure AD una configuración adicional mínima.

- Interrupción automática de ataques: puede aislar automáticamente los activos comprometidos y desactivar cuentas durante ataques activos.

- Copilot for Security: asistente basado en IA para la investigación y respuesta ante amenazas (disponible con un coste adicional).

Ventajas

- Experiencia fluida para organizaciones que ya están comprometidas con la pila de Microsoft.

- No se requiere ningún agente adicional para los terminales Windows.

- Incluido en muchos paquetes de licencias de Microsoft 365 E5.

Contras

- La calidad de la detección puede variar fuera del ecosistema de Microsoft.

- Pueden aparecer lagunas en entornos multinube dominados por AWS o GCP.

- Puede resultar complejo de configurar para obtener resultados óptimos.

- Modelo de licencia confuso; para disfrutar de todas las funciones, normalmente se requiere E5 o complementos.

- Correlación de alertas más débil entre herramientas de seguridad que no son de Microsoft

- Copilot for Security es un complemento costoso.

Lo mejor para

Entornos centrados en Microsoft que dependen en gran medida de Azure AD, Microsoft 365 e Intune. La propuesta de valor disminuye significativamente en entornos heterogéneos o multinube.

Precios

A menudo se incluye con Microsoft 365 E5 (aproximadamente 57 $ por usuario al mes). Defender for Endpoint P2 está disponible de forma independiente por unos 5,20 $ por usuario al mes. Copilot for Security tiene un precio independiente.

Calificación de Gartner: 4,5/5

5. Sophos XDR / MDR)

Originalmente centrada en antivirus y protección de terminales. Durante la última década, la empresa se ha expandido hacia los cortafuegos de última generación, seguridad en la nube y la detección y respuesta gestionadas, posicionándose con fuerza en el mercado medio. Su plataforma XDR se complementa con una oferta madura de MDR, con recientes incorporaciones que incluyen detección de amenazas de identidad detección de amenazas la respuesta (ITDR).

Características clave

- Cobertura MITRE del 100 %: se ha logrado una cobertura de detección del 100 % en la evaluación MITRE ATT&CK Enterprise 2025.

- Búsqueda gestionada de amenazas: el servicio MDR ofrece búsqueda de amenazas y respuesta a incidentes las 24 horas del día, los 7 días de la semana, dirigida por personas.

- detección de amenazas de identidad: ITDR supervisa el compromiso de credenciales, la escalada de privilegios y los ataques basados en la identidad.

- Supervisión de la web oscura: busca credenciales filtradas o comprometidas asociadas con la organización.

Ventajas

- Sólida oferta de MDR para organizaciones sin un SOC disponible las 24 horas del día, los 7 días de la semana.

- Rendimiento competitivo en evaluaciones independientes

- Ideal para organizaciones medianas con precios razonables.

Contras

- Las capacidades XDR son más recientes en comparación con algunos competidores; Sophos conocida históricamente por sus productos para endpoints y firewalls.

- El ITDR se puso en marcha a finales de 2025 y aún está en fase de maduración.

- Las integraciones de terceros están mejorando, pero son menos amplias que las de los proveedores más grandes.

- Algunos usuarios informan de un rendimiento más lento de la consola a gran escala.

- Las funciones avanzadas suelen requerir una mayor implicación en el Sophos

- La personalización de los informes es limitada en comparación con las plataformas SIEM dedicadas.

Lo mejor para

Organizaciones medianas que buscan capacidades sólidas de detección y respuesta sin necesidad de crear un SOC interno completo, especialmente aquellas preocupadas por los ataques basados en la identidad.

Precios: póngase en contacto con el departamento de ventas.

Calificación de Gartner: 4,5 / 5

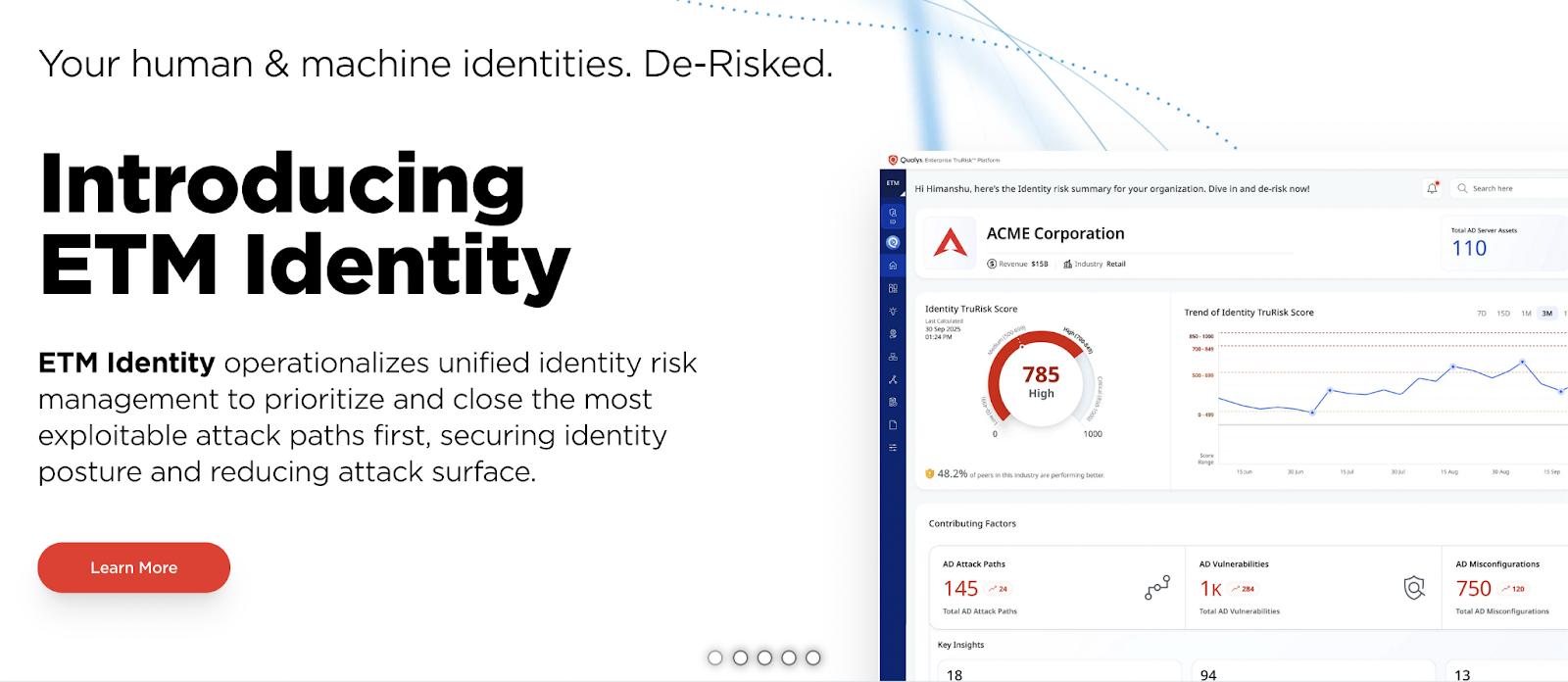

6. Qualys

Más conocido por gestión de vulnerabilidades servicio. Su plataforma VMDR (gestión de vulnerabilidades, detección y respuesta) combina el descubrimiento continuo de activos con la evaluación de vulnerabilidades, la priorización de riesgos y la corrección integrada en entornos de TI, OT, nube e IoT.

Características clave

- Puntuación TruRisk: va más allá del CVSS al tener en cuenta la disponibilidad de exploits, la militarización activa, la criticidad de los activos y el contexto de exposición.

- Amplitud de detección: cubre más de 103 000 CVE y afirma identificar vulnerabilidades críticas hasta 16 horas antes que la competencia.

- Fuentes de detección de vulnerabilidades: identifica dónde se descubrió cada vulnerabilidad, ya sea a través de un agente, un análisis perimetral o un escáner interno.

Ventajas

- Cobertura profunda y madura de detección de vulnerabilidades

- priorización basada en riesgos reducir el ruido de las alertas.

- visibilidad de activos unificada visibilidad de activos entornos híbridos y heterogéneos.

Contras

- Centrado principalmente en la vulnerabilidad; no sustituye a XDR ni a SIEM para la detección de comportamientos.

- El despliegue de agentes puede resultar complejo en entornos grandes o muy segmentados.

- El rendimiento del escaneo puede afectar a los sistemas de producción si no se ajusta cuidadosamente.

- La interfaz de usuario y el flujo de trabajo tienen una curva de aprendizaje.

- La configuración de los informes suele requerir un esfuerzo inicial considerable.

- Algunas integraciones requieren la contratación de servicios profesionales.

Lo mejor para

Organizaciones en las que gestión de vulnerabilidades fundamental para el programa de seguridad, especialmente aquellas que requieren una visibilidad completa de la infraestructura híbrida que abarca entornos de TI e IoT.

Precios: póngase en contacto con el departamento de ventas.

Calificación de Gartner: 4,4/5

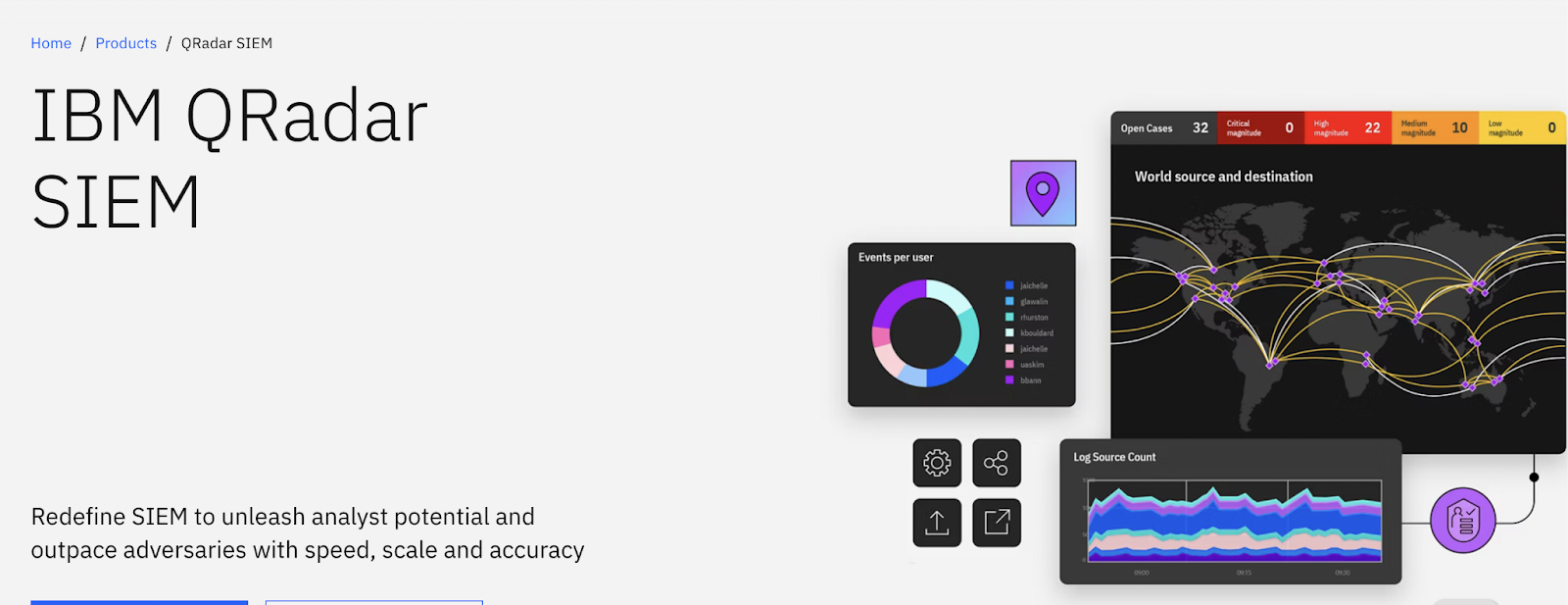

7. IBM Security (paquete QRadar)

La suite QRadar de IBM Security es una plataforma SIEM consolidada que ha evolucionado hasta convertirse en una oferta XDR más amplia, respaldada por décadas de experiencia en operaciones de seguridad empresarial. Dentro de la amplia cartera de productos de seguridad de IBM, QRadar se centra en el análisis de registros a gran escala, la generación de informes de cumplimiento normativo y detección de amenazas asistida por IA.

Características clave

- Análisis de registros a gran escala: diseñado para gestionar volúmenes de registros extremadamente elevados, lo que refleja las décadas de experiencia de IBM en la gestión de SIEM en grandes empresas.

- Integración de Watson AI: utiliza análisis basados en inteligencia artificial para detección de anomalías la clasificación automatizada.

- Experiencia de analista unificada: QRadar Suite consolida las capacidades SIEM, SOAR y XDR en un único flujo de trabajo.

- inteligencia de amenazas: integra inteligencia de amenazas de IBM X-Force directamente en la detección y la investigación.

Ventajas

- Gestiona eficazmente los requisitos de ingestión y retención masiva de registros.

- Sólidas capacidades de cumplimiento normativo, auditoría y presentación de informes.

- Un amplio ecosistema de integraciones de terceros.

Contras

- Operativamente pesado y a menudo requiere personal dedicado para su mantenimiento.

- La complejidad puede abrumar a los equipos de seguridad más pequeños.

- Las implementaciones locales exigen una inversión significativa en infraestructura.

- Las actualizaciones y el ajuste de las reglas de detección pueden ser lentos.

- El modelo de concesión de licencias es complejo y difícil de prever.

- Las ofertas de QRadar basadas en la nube tienen un conjunto de características diferente y, en ocasiones, reducido.

Lo mejor para

Grandes empresas con entornos heterogéneos y equipos de operaciones de seguridad dedicados, especialmente aquellas que ya tienen relaciones con IBM o una infraestructura híbrida y de mainframe significativa.

Precios: póngase en contacto con el departamento de ventas.

Calificación de Gartner: 4,3/5

8. Cisco (XDR / Nube de seguridad)

El XDR de Cisco, que se ofrece a través de Cisco Security Cloud, tiene como objetivo unificar la detección y la respuesta mediante la correlación de la telemetría en toda la amplia cartera de Cisco, incluidos seguridad en la nube de redes, correo electrónico, terminales y seguridad en la nube . La fortaleza de la plataforma radica en la profunda visibilidad de la red y inteligencia de amenazas, especialmente para las organizaciones que ya han realizado una importante inversión en la infraestructura de Cisco.

Características clave

- Visibilidad de la red: Enriquece las detecciones con datos de flujo de red cuando se ejecuta la infraestructura de red de Cisco.

- Integración SecureX: actúa como una capa de coordinación que conecta múltiples productos de seguridad de Cisco en un flujo de trabajo unificado.

- Inteligencia de Talos: Aprovecha inteligencia de amenazas uno de los equipos de investigación de amenazas comerciales más grandes del sector.

- Seguridad del correo electrónico: Proporciona detección de amenazas integrada detección de amenazas de correo electrónico detección de amenazas Cisco Secure Email.

Ventajas

- Visibilidad sin igual a nivel de red para entornos centrados en Cisco.

- inteligencia de amenazas de alta calidad inteligencia de amenazas Cisco Talos

- Fuerte aprovechamiento de las inversiones existentes en infraestructura de Cisco.

Contras

- Las capacidades XDR siguen madurando tras la Splunk

- Integración continua e incertidumbre sobre la hoja de ruta del producto

- La detección de puntos finales es menos madura que la visibilidad basada en la red.

- La implementación puede resultar compleja en entornos híbridos y multinube.

- El valor total requiere un compromiso más profundo con el ecosistema de Cisco.

- Algunos productos se solapan y aún se están llevando a cabo esfuerzos de consolidación.

Lo mejor para

Organizaciones con importantes inversiones en redes Cisco que desean ampliar la telemetría de la infraestructura existente a la detección y respuesta de seguridad. Los compradores deben evaluar detenidamente cómo evoluciona Splunk .

Precios

Precios personalizados, a menudo incluidos en los acuerdos empresariales de Cisco. Los precios de los productos independientes varían considerablemente en función del tamaño y el alcance de la implementación.

Calificación de Gartner: 4,7/5

9. Trend Micro (Vision One)

Trend Micro ha sido un referente en seguridad para endpoints durante décadas y ha logrado con éxito la transición a una plataforma XDR completa con Vision One. La plataforma destaca por su capacidad para correlacionar datos entre endpoints, servidores, correo electrónico, redes y cargas de trabajo en la nube, con una fortaleza particular en el rastreo de cadenas de ataques que abarcan múltiples vectores.

Características clave

- Detección entre capas: rastrea cadenas de ataques en escenarios de correo electrónico a punto final a servidor, conectando actividades relacionadas en incidentes unificados.

- Información sobre riesgos: cuantifica la exposición al riesgo de la organización en toda la superficie de ataque con recomendaciones priorizadas.

- Investigación en Workbench: ofrece una consola unificada para la clasificación de alertas y la investigación de incidentes en todas las fuentes de telemetría.

- seguridad en la nube : amplía la cobertura a contenedores, funciones sin servidor y cargas de trabajo en la nube.

Ventajas

- Existe una fuerte correlación entre el correo electrónico y los vectores de ataque a los terminales.

- Larga trayectoria y madurez en la protección de terminales (líder en el Cuadrante Mágico de Gartner en 20 ocasiones).

- Modelos de precios competitivos y flexibles, a menudo más rentables que otros competidores XDR de primer nivel.

- Amplia compatibilidad con sistemas operativos heredados junto con entornos modernos nativos de la nube.

Contras

- seguridad de contenedores nativas de la nube y seguridad de contenedores se añadieron posteriormente al paquete.

- Las organizaciones que han realizado una gran inversión en Kubernetes pueden considerar que la profundidad de detección es insuficiente en comparación con las herramientas especializadas.

- Algunos usuarios informan de que las tasas de falsos positivos requieren un ajuste manual continuo.

- Las integraciones de terceros son menos amplias que las de los proveedores de ecosistemas de plataformas más grandes.

- El agente puede consumir muchos recursos en equipos antiguos.

Lo mejor para

Organizaciones en las que el correo electrónico y los terminales son los principales vectores de ataque, especialmente aquellas que ya utilizan productos de Trend Micro y desean una experiencia XDR consolidada y de alta visibilidad.

Precios: Para obtener presupuestos exactos, póngase en contacto con el departamento de ventas.

Calificación de Gartner: 4,7/5

10. Fortinet Estructura de seguridad)

Conocida principalmente por sus cortafuegos FortiGate, Fortinet expandido hasta convertirse en una plataforma de seguridad integral bajo el paraguas de Security Fabric. La plataforma unifica la seguridad de la red, la protección de los puntos finales y la visibilidad de la carga de trabajo en la nube, ofreciendo un ecosistema altamente integrado que destaca en entornos donde la detección a nivel de red y la seguridad de la tecnología operativa (OT) son prioridades absolutas.

Características clave

- FortiGuard Labs Intelligence: procesa más de 100 000 millones de eventos de seguridad al día para proporcionar inteligencia de amenazas en tiempo real basada en inteligencia artificial inteligencia de amenazas toda la estructura.

- Detección a nivel de red: la profunda integración entre los firewalls FortiGate y la pila de detección más amplia permite una visibilidad correlacionada de todo el tráfico de red.

- OT y seguridad industrial: Capacidades específicas para proteger los sistemas de control industrial (ICS) y los entornos SCADA, incluido hardware resistente.

- Integración SASE unificada: combina la seguridad de red local con la funcionalidad Secure Access Service Edge (SASE) basada en la nube para plantillas híbridas.

Ventajas

- El mejor rendimiento de su clase para organizaciones que ya utilizan la infraestructura Fortinet .

- Una de las pocas plataformas con un profundo soporte nativo para entornos industriales y de fabricación.

- Los chips SPU (unidad de procesamiento de seguridad) personalizados ofrecen un rendimiento superior en comparación con los competidores que solo utilizan software.

- Aunque es propietario, «Fabric» cubre más terreno (WLAN, LAN, SD-WAN y Endpoint) que casi cualquier otro proveedor individual.

Contras

- Dependencia del proveedor: el valor de la plataforma es máximo cuando se utiliza unaFortinet ; la integración conFortinet suele requerir «conectores de estructura» complejos.

- Complejidad de la interfaz: Las consolas de gestión (FortiManager/FortiAnalyzer) ofrecen un control profundo, pero son conocidas por su curva de aprendizaje más pronunciada y una interfaz de usuario más tradicional.

- Madurez de los puntos finales: aunque están mejorando, FortiClient y FortiEDR suelen considerarse secundarios con respecto a sus potentes soluciones de seguridad de red.

- Fricción en la concesión de licencias: los usuarios suelen indicar que navegar por los distintos niveles de asistencia y licencias de funciones puede resultar engorroso.

Lo mejor para

Organizaciones con una infraestructura Fortinet significativa, especialmente aquellas del sector manufacturero, energético o de servicios públicos, donde la seguridad OT y la segmentación de la red son fundamentales.

Precios: póngase en contacto con el departamento de ventas para solicitar un presupuesto.

Calificación de Gartner: 4,6/5

Conclusión

Elegir las herramientas de ciberseguridad adecuadas en 2026 no consiste tanto en buscar las que tengan más funciones, sino en adaptar las capacidades de detección a la forma en que están construidos y funcionan realmente sus sistemas.

A medida que las superficies de ataque se expanden a través de los puntos finales, la infraestructura en la nube, las identidades y el código de las aplicaciones, los equipos de seguridad necesitan herramientas que detecten los riesgos reales, reduzcan el ruido y se adapten a los flujos de trabajo existentes en lugar de ralentizarlos.

Las plataformas de esta lista destacan en diferentes ámbitos, desde la detección de puntos finales y redes hasta gestión de vulnerabilidades la visibilidad basada en SIEM. Aikido Security destaca por centrarse en los puntos en los que se introducen los riesgos modernos en el código, las dependencias, la infraestructura y el tiempo de ejecución, y por facilitar la corrección mediante la clasificación automatizada y las soluciones claras. Si desea mejorar la cobertura de seguridad sin añadir complejidad ni agotar las alertas, Aikido le ofrece un buen punto de partida.

¿Quieres ver cómo Aikido Security a tu entorno? Empieza gratis o reserva una demostración para descubrir cómo ayuda a los equipos a detectar y solucionar riesgos reales más rápidamente.