Introducción

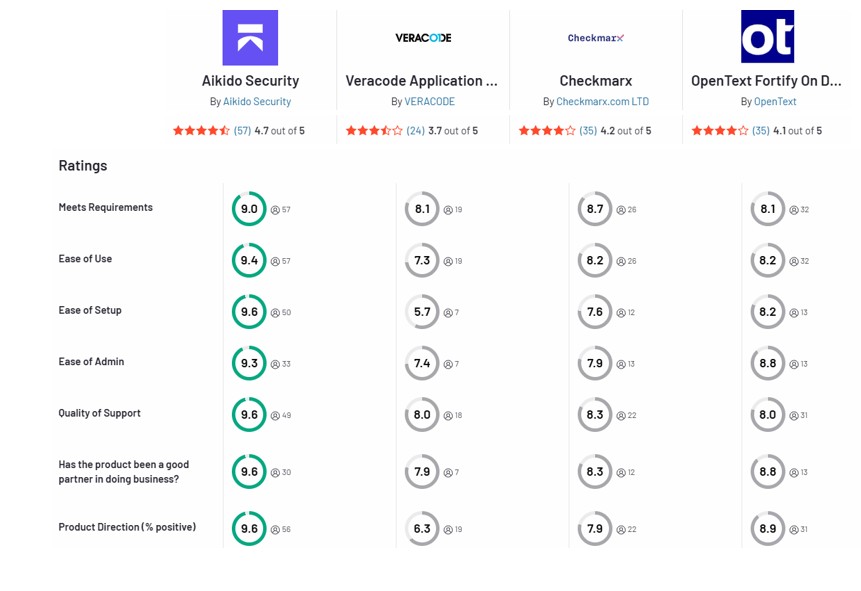

Los equipos de software modernos disponen de una gran variedad de herramientas de seguridad entre las que elegir. Veracode, Checkmarx y Fortify son tres plataformas de seguridad de aplicaciones de gran peso, a menudo consideradas por los líderes técnicos. Cada una promete proteger su código y detectar vulnerabilidades de forma temprana. Pero elegir la adecuada es importante: afecta al flujo de trabajo del desarrollador, a la cobertura de seguridad y al tiempo que su equipo dedica a perseguir falsas alarmas. En esta comparación, desglosaremos dónde destaca cada herramienta, dónde se quedan cortas y por qué la alternativa – Aikido Security – podría ofrecerle una forma mejor de entregar código seguro sin los dolores de cabeza habituales.

TL;DR

Veracode, Checkmarx y Fortify ayudan a proteger su base de código, pero cada una tiene puntos ciegos. Veracode ofrece un amplio conjunto de herramientas de seguridad (SAST, DAST, SCA) con un enfoque en el cumplimiento empresarial, pero es solo en la nube y puede ser lento. Checkmarx proporciona análisis estático amigable para desarrolladores (sin necesidad de compilación) y despliegue flexible, aunque omite algunas capas como el tiempo de ejecución y los secretos. Fortify es un veterano on-premise conocido por su escaneo profundo de código, pero es pesado – propenso a generar ruido y requiere un mantenimiento considerable. Aikido Security une todos estos mundos en una única plataforma – cubriendo código, código abierto, la nube y contenedores – con muchos menos falsos positivos y una integración más fluida. Es la elección sensata para los equipos de desarrollo modernos que desean seguridad sin complicaciones.

Resumen de cada herramienta

Veracode

Veracode es una plataforma de seguridad de aplicaciones basada en la nube diseñada para las necesidades empresariales. Realiza Pruebas de seguridad de aplicaciones estáticas (SAST) analizando binarios compilados en lugar de código fuente sin procesar. Este enfoque significa que usted sube su aplicación compilada a la nube de Veracode para su escaneo. La suite de Veracode se ha ampliado para incluir escaneo dinámico (DAST) y análisis de composición de software (SCA para librerías de código abierto). La plataforma enfatiza el cumplimiento de políticas de seguridad y la gobernanza, lo que la hace popular entre los equipos de seguridad en grandes organizaciones. En resumen, Veracode cubre una amplia gama de pruebas y soporta muchos lenguajes, pero como SaaS totalmente gestionado, requiere enviar el código a su nube y puede parecer más orientado a la supervisión de la seguridad de la información que a la comodidad del desarrollador.

Checkmarx

Checkmarx es una plataforma de seguridad de aplicaciones centrada en el análisis estático de código. A diferencia de Veracode, Checkmarx escanea su código fuente directamente sin necesidad de una compilación completa. Esto hace que sea conveniente detectar problemas de forma temprana y frecuente – los desarrolladores pueden ejecutar escaneos durante el desarrollo o en pipelines de CI sin empaquetar la aplicación. Checkmarx comenzó con SAST y más tarde añadió su propio SCA para dependencias, además de nuevas características como el escaneo de infraestructura como código y contenedores. Ofrece opciones de despliegue tanto on-premises como en la nube (SaaS), dando a los equipos flexibilidad sobre dónde se ejecutan los escaneos. La herramienta es conocida por ser amigable para el desarrollador, con plugins de IDE e integraciones en GitHub/GitLab, Jenkins y otras herramientas de desarrollo para un flujo de trabajo más fluido. En general, Checkmarx se posiciona como una solución AST centrada en el desarrollo que se integra en los pipelines de DevOps, aunque históricamente carecía de un escáner dinámico incorporado (han empezado a abordar esta carencia).

Fortify

Fortify (ahora bajo OpenText, anteriormente Micro Focus/HPE Fortify) es una suite SAST empresarial de larga trayectoria. Proporciona un análisis estático profundo a través de Fortify Static Code Analyzer, típicamente ejecutado on-premises por el cliente. Fortify escanea el código fuente (o binarios después de un paso de compilación) para encontrar vulnerabilidades con un conjunto completo de reglas. Ha sido un líder del Cuadrante Mágico durante más de una década, conocido por una cobertura muy exhaustiva de los problemas de seguridad. Fortify también ofrece un componente de pruebas dinámicas (WebInspect) y puede integrar el escaneo de vulnerabilidades de código abierto a través de complementos (por ejemplo, un módulo SCA "Debricked") para una cobertura de seguridad más completa. La plataforma soporta una amplia gama de lenguajes y frameworks, adecuada tanto para aplicaciones heredadas como modernas. Sin embargo, Fortify a menudo se describe como pesado – puede requerir infraestructura dedicada e incluso un equipo para gestionar los escaneos y clasificar los resultados. Una ventaja de esta madurez son sus robustas características empresariales y la generación de informes. En resumen, Fortify es una potente solución integral de seguridad de aplicaciones con énfasis on-premise, aunque su antigüedad se refleja en una experiencia de usuario más compleja y la necesidad de controlar los falsos positivos.

(Ahora profundicemos en cómo se comparan estas herramientas en cuanto a los factores clave que preocupan a los líderes tecnológicos.)

Capacidades de seguridad principales

Enfoque y tipos de escaneo: Las tres herramientas realizan análisis estático (SAST) para detectar vulnerabilidades de codificación, pero sus enfoques difieren. Veracode utiliza un enfoque de SAST binario – usted sube código compilado y este analiza los binarios. Esto puede encontrar problemas en toda la aplicación (incluyendo librerías vinculadas) y a veces detecta cosas que el análisis a nivel de código fuente podría pasar por alto. La contrapartida es la velocidad: los escaneos binarios suelen ser más lentos y dificultan la identificación de la línea exacta de código fuente de una falla. Checkmarx y Fortify escanean el código fuente directamente. El SAST de código fuente de Checkmarx significa que no se necesita compilación, lo que permite escaneos más rápidos en los ciclos de desarrollo. El análisis estático de Fortify también funciona sobre el código fuente, aunque a menudo requiere una salida de compilación intermedia para ciertos análisis (por ejemplo, podría necesitar artefactos compilados o bytecode para rastrear a fondo los flujos de datos). En la práctica, el proceso de escaneo de Fortify puede ser bastante complejo, mientras que Checkmarx busca un escaneo de código más directo.

Más allá de SAST, Veracode y Fortify proporcionan Pruebas de seguridad de aplicaciones dinámicas (DAST) para aplicaciones web en ejecución – Veracode Dynamic Analysis y Fortify WebInspect, respectivamente. Checkmarx históricamente carecía de una oferta DAST incorporada, aunque la nueva plataforma Checkmarx One ha introducido algunas capacidades DAST (no tan probadas como las otras). Para el análisis de dependencias de código abierto (SCA), las tres ahora tienen soluciones: Veracode Software Composition Analysis cubre librerías de terceros; Checkmarx tiene CxSCA; Fortify integra SCA a través de una asociación (Debricked en Fortify on Demand).

Lagunas en la cobertura: Un área de divergencia son los nuevos ámbitos de seguridad. escaneo de imágenes de contenedores (comprobación de vulnerabilidades en imágenes Docker) y el escaneo de infraestructura como código (IaC) no están cubiertos de forma nativa por Veracode, y Fortify no Fortify ninguna oferta destacada en este ámbito. Checkmarx, por su parte, ha añadido ambos: ofrece seguridad de contenedores y un escáner IaC (impulsado por su herramienta de código abierto KICS). Si necesita escanear Kubernetes YAML, Terraform o Dockerfiles en busca de configuraciones erróneas, Checkmarx una ventaja. Ninguno de los tres tiene escaneo secreto integrado para cosas como claves API en el código, por lo que necesitaría otra herramienta. En resumen, Veracode SAST DAST SCA, Checkmarx SAST SCA + IaC/Contenedor), Fortify SAST DAST + SCA un complemento). Cada uno cubre bien los AppSec , pero la cobertura más moderna de «código a la nube» es fragmentaria.

Profundidad de seguridad: los tres cuentan con amplios conjuntos de reglas de vulnerabilidad para lenguajes comunes. Fortify, como pionero, suele considerarse como uno de los que cuenta con una de las bases de conocimientos sobre vulnerabilidades más amplias (puede señalar problemas poco conocidos y cuenta con muchos verificadores). Veracode Checkmarx cuentan con bibliotecas de vulnerabilidades muy completas; Veracodese centra en el análisis basado en políticas (se pueden aplicar fácilmente normas y requisitos de cumplimiento), mientras que el motor Checkmarxpermite realizar consultas personalizadas (se pueden escribir reglas personalizadas a través de CxQL para adaptar los resultados). En resumen: en cuanto a la capacidad pura de detección de vulnerabilidades, las tres son SAST de gran reputación; ninguna le dejará completamente expuesto a Top 10 OWASP , por ejemplo. Las diferencias radican más bien en la amplitud de la cobertura (código abierto, tiempo de ejecución, etc.) y la utilidad práctica de esos resultados (que trataremos a continuación).

Integración y Flujo de Trabajo DevOps

Una herramienta de seguridad solo es buena si se adapta a su proceso de desarrollo. Checkmarx se considera generalmente la más fácil de integrar en los flujos de trabajo de desarrollo. Ofrece complementos para los IDE más populares (Visual Studio, Eclipse, IntelliJ, VS Code, etc.), por lo que los desarrolladores pueden escanear el código y obtener resultados sin salir de su editor. También se integra con el control de código fuente (GitHub, GitLab, Bitbucket) y herramientas de CI/CD como Jenkins, CircleCI, Azure DevOps, entre otras. Tanto si lo ejecutas en tus instalaciones como si utilizas la nube Checkmarx, puede conectarse a tu canalización para rechazar una compilación por errores de alta gravedad o crear tickets automáticamente. Este enfoque centrado en satisfacer las necesidades de los desarrolladores allí donde trabajan significa que Checkmarx insertar comprobaciones de seguridad con menos fricciones. Una advertencia: algunos usuarios señalan diferencias entre las versiones locales y SaaS, por ejemplo, ciertas funciones nuevas o interfaces de usuario más fluidas en la nube, lo que puede afectar a la experiencia de integración.

Veracode, al ser una plataforma SaaS, se integra principalmente en la fase CI/CD y a través de su portal web. Normalmente, se sube el código (en forma compilada) a través de un complemento o script de canalización a la plataforma Veracodepara su análisis. Proporcionan complementos Jenkins y API REST para automatizar este proceso. Veracode tiene algunos complementos IDE (como una extensión de Visual Studio y un complemento IntelliJ) para que los desarrolladores realicen análisis ligeros, pero estos no son tan populares como integraciones IDE Checkmarx. Una opinión común es que el enfoque de integración Veracodees más centralizado: es ideal para aplicar análisis en la compilación principal, pero no es tan interactivo para los desarrolladores que escriben código. También está estrechamente vinculado a determinados entornos; por ejemplo, se sabe que funciona a la perfección con los pipelines de GitHub si se utiliza GitHub, pero no es compatible con el control de versiones local, ya que Veracode no se implementa localmente. Si necesitas escaneos in situ, Veracode una opción (no hay implementación autohospedada). Esta naturaleza exclusivamente en la nube simplifica la integración (no hay que mantener ningún servidor), pero significa que tu código (en forma binaria) debe enviarse a los servidores Veracode, lo que puede ser un impedimento para algunos proyectos confidenciales.

Fortify ofrece puntos de integración similares a Checkmarx teoría, pero tiende a requerir más trabajo. Con Fortify, muchas empresas configuran un Fortify central (SSC, Software Security Center) y, posiblemente, distribuyen escáneres a las máquinas de los desarrolladores. En el pasado, los desarrolladores podían ejecutar Fortify a través de un cliente de escritorio o un complemento de CI y cargar los resultados en el portal Fortify . Hay complementos de Jenkins, GitHub Actions e incluso complementos IDE disponibles (Fortify complementos para Eclipse/VS, etc.), por lo que se puede integrar en CI/CD y en los IDE de los desarrolladores. Sin embargo, Fortifytiene fama de requerir a menudo más pasos manuales o conocimientos especializados para conectarse correctamente. Algunos equipos acaban contando con un equipo Fortify dedicado Fortify que se encarga de ejecutar los análisis y de proporcionar los resultados a los desarrolladores. Esto sugiere que, aunque la integración es posible, Fortify se integra tan bien en una configuración de DevOps de ritmo rápido, ya que es un poco anticuado.

En resumen, Checkmarx se adaptaCheckmarx a un flujo de trabajo DevOps rápido con flexibilidad en la integración y herramientas orientadas a los desarrolladores. Veracode bien a nivel de canalización, pero se percibe más como un paso independiente regido por las políticas del equipo de seguridad (y solo está disponible en la nube). Fortify integrar, pero a menudo requiere un esfuerzo adicional y no fomenta de forma natural el autoservicio de los desarrolladores (muchas organizaciones lo tratan como un escaneo restringido realizado por ingenieros de seguridad). Cuanto más desee su equipo integrar la seguridad de autoservicio en el desarrollo, más se inclinará por Checkmarx una solución más nueva como Aikido. Si su prioridad es un punto de control central y no le importan los ciclos más lentos, Veracode Fortify ser adecuados, aunque con cierta fricción.

Precisión y Rendimiento

Uno de los mayores puntos débiles en las pruebas de seguridad de las aplicaciones son los falsos positivos, y en este aspecto las herramientas difieren en sus resultados. Fortify ha sido criticado a menudo por sus altas tasas de falsos positivos si se utiliza tal cual. Los usuarios informan de «quejas frecuentes sobre los falsos positivos de Fortify, en las que un día el análisis es limpio y al día siguiente señala nuevos problemas en código que no ha cambiado. Esta inconsistencia y ruido pueden frustrar a los desarrolladores. Fortify mucha profundidad (intenta encontrar muchos tipos de problemas), pero eso puede significar más trabajo manual para separar los riesgos reales del ruido. Tampoco filtra de forma inherente las vulnerabilidades seguras conocidas en bibliotecas de terceros: Fortify no comprueba automáticamente las bases de datos CVE sin un complemento, por lo que es posible que se marque un uso de función inseguro, pero no sele informe de que existe un parche conocido, etc.

Checkmarx, por el contrario, suele ser elogiado por su tasa de falsos positivos algo más baja (y se pueden personalizar las reglas para ajustarla). Según las opiniones de los usuarios de G2, la tasa de falsos positivos Checkmarxse considera mejor que Fortify: un resumen señala que Checkmarx una tasa de falsos positivos más baja, lo que es muy importante para los desarrolladores, mientras que la tasa de falsos positivos Fortify«no es tan favorable». Un menor número de falsas alarmas significa que los desarrolladores no dejan de prestar atención a los resultados de seguridad. Dicho esto, Checkmarx no Checkmarx inmune al ruido: algunos desarrolladores han considerado que puede pasar por alto ciertos problemas (falsos negativos) o seguir informando de muchos problemas informativos como «vulnerabilidades». Ofrece un equilibrio aceptable, pero requiere cierto ajuste y comprensión de sus resultados. El enfoque Checkmarxde escanear código sin compilar significa que puede marcar como vulnerable algo que, en realidad, no es accesible en la aplicación compilada (contexto que podría pasar por alto sin ejecutar la aplicación). Por el contrario, el escaneo binario Veracodepodría detectar problemas en las dependencias compiladas, pero también podría tener dificultades para asignar los hallazgos a las líneas de código exactas, lo que obligaría a los desarrolladores a trabajar más para encontrar la solución.

Veracode tiene fama de ofrecer una gran precisión una vez realizado el análisis inicial. De hecho, realizan un «análisis de referencia» inicial que puede llevar varios días, en parte para que su AppSec interno AppSec revise los resultados si has pagado por ese servicio. La idea es reducir los falsos positivos involucrando a expertos en seguridad y proporcionar una base limpia para el futuro. Esto es excelente para la precisión ( Veracode presume de que ofrece muy pocos falsos positivos en sus resultados), pero significa que el primer análisis no es rápido. Algunos desarrolladores siguen encontrando falsos positivos con Veracode ninguna herramienta es perfecta; por ejemplo, los desarrolladores de HackerNews mencionan que al principio recibieron algunos correos electrónicos con falsos positivos). Pero, en general, el escaneo Veracodees maduro y está bien ajustado, especialmente para los lenguajes más comunes, lo que da como resultado una buena precisión. Si una organización carece de personal para clasificar manualmente los resultados, el enfoque Veracode, con menos resultados pero más verificados, puede resultar atractivo.

En términos de rendimiento (velocidad): Checkmarx, que se ejecuta en código fuente, a menudo puede escanear más rápido los cambios incrementales (y se puede escalar añadiendo más máquinas/instancias de escaneo para realizar escaneos paralelos). Los escaneos Veracodeimplican cargar binarios y luego esperar a que se procesen en la nube, lo que puede ser un inconveniente para los equipos ágiles (algunos han señalado que Veracode tiene «ciclos de retroalimentación más lentos»). El rendimiento Fortifydepende de cómo se implemente; puede ser bastante lento en bases de código muy grandes, a menos que se ajuste el escaneo (Fortify opciones para ajustar la profundidad del escaneo). Un usuario de PeerSpot incluso mencionó que el escaneo Fortify a veces tarda tanto o es tan inconsistente que los resultados varían de un día para otro. Por otro lado, Fortify sepuede escalar con suficiente hardware y su motor de escaneo es bastante potente, pero es posible que necesite dedicar servidores potentes para obtener resultados oportunos en un monolito grande.

En resumen, Veracode Checkmarx a producir resultados más precisos con un ajuste moderado, mientras que Fortify detectar más problemas extremos, pero a costa de una mayor tasa de falsos positivos y tiempos de análisis más largos. Para un líder técnico, eso significa que Fortify exigir más tiempo al equipo para gestionar los resultados, mientras queVeracode ahorrar tiempo centrándose en lo que importa (aunque Veracode tiempo después de esa primera pasada lenta). La precisión es fundamental: una herramienta que da falsas alarmas con demasiada frecuencia será ignorada por los desarrolladores. Esta es precisamente la razón por la que muchos equipos buscan alternativas que aprovechen técnicas modernas (como la IA) para reducir el ruido, que es la filosofía de Aikido.

Cobertura y Alcance

Compatibilidad con lenguajes y marcos: Veracode, Checkmarx y Fortify compatibilidad con una amplia gama de lenguajes de programación, Fortify abarca todos los más habituales (Java, C#, JavaScript/TypeScript, Python, C/C++, Ruby, PHP, etc.) y muchos otros menos comunes. Veracode compatibilidad con más de 30 lenguajes, aprovechando su escaneo binario para cubrir cualquier cosa que se compile en un formato conocido (incluidos los archivos .APK de Android, los ensamblados .NET, etc.). Fortify es compatible con una larga lista, incluidos lenguajes más antiguos como COBOL y ASP clásico, debido a su larga trayectoria empresarial. Checkmarx muchos lenguajes modernos y se mantiene al día con los nuevos (por ejemplo, ha añadido compatibilidad con lenguajes como Go y Kotlin a medida que han ido ganando popularidad). Para la mayoría de las organizaciones, los tres cubrirán los lenguajes de su pila, a menos que tengan algo realmente esotérico.

Una diferencia podría ser la tecnología heredada y la más reciente: Fortify tener una ventaja en la tecnología heredada (porque las empresas que utilizan Fortify escanear incluso cosas como código PL/SQL o lenguajes de mainframe con él). Checkmarx Veracode mantenido al día con los lenguajes y marcos más nuevos (por ejemplo, SCAVeracodepuede escanear las dependencias de Swift Package Manager, y Checkmarx manejar marcos JavaScript modernos, etc.). Si utiliza marcos especializados, le conviene verificar el conjunto de reglas de cada herramienta, pero en general la cobertura es comparable.

Tipos de vulnerabilidades: Las tres cubren de forma exhaustiva las Top 10 OWASP categorías Top 10 OWASP CWE. Las categorías de vulnerabilidades Fortifyson muy amplias (y, en ocasiones, abrumadoras). Checkmarx Veracode cubren una amplia gama de tipos de errores de seguridad, desde inyecciones SQL hasta configuraciones de cookies inseguras. Ninguna de estas herramientas se limita únicamente a los errores de seguridad, sino que a menudo señalan configuraciones inseguras en el código (por ejemplo, el uso de algoritmos criptográficos débiles) y, en ocasiones, problemas de calidad que podrían dar lugar a problemas de seguridad. Fortify Veracode en parte con la calidad del código (Fortify verificadores para problemas de fiabilidad; Veracode algunas políticas de calidad), pero su enfoque es la seguridad. Checkmarx se ciñe Checkmarx a reglas orientadas a la seguridad (a diferencia de una herramienta puramente de calidad como SonarQube, que detecta problemas en el código).

Más allá del código: como se ha mencionado, las diferencias surgen más allá del código de la aplicación en sí. A continuación se muestra una tabla comparativa rápida de las áreas de cobertura:

Cumplimiento normativo y generación de informes: una parte del «alcance» es si la herramienta ayuda con los marcos de cumplimiento normativo (PCI, OWASP, etc.). Veracode un sólido soporte para la generación de informes de cumplimiento normativo y la gestión de políticas: puede establecer políticas (por ejemplo, «no se permiten problemas OWASP Top 10 por encima de la gravedad media») y realizar un seguimiento del cumplimiento normativo a lo largo del tiempo. Fortify ofrece plantillas para la generación de informes de cumplimiento normativo y se integra con los sistemas GRC empresariales. Checkmarx también Checkmarx añadido funciones de cumplimiento, pero Veracode tener una ventaja dada su orientación hacia los equipos de seguridad (se creó pensando en la aplicación de políticas). Si necesita demostrar a los auditores que cumple con una determinada norma, cualquiera de las tres herramientas puede ayudarle, pero Veracode Fortify en este aspecto.

Escalabilidad del alcance: cuando se tienen cientos de aplicaciones, el modelo en la nube Veracodegestiona la escalabilidad por diseño (solo hay que poner más análisis en cola en su nube). Checkmarx le obligará a escalar sus servidores de escaneo o a utilizar su oferta en la nube para gestionar muchos proyectos. Fortify puede escalarse, pero a menudo necesita una infraestructura y una gestión significativas para docenas de aplicaciones (Fortify Demand puede descargar eso a su nube si utiliza FoD). Por lo tanto, si tiene una cartera de aplicaciones muy grande, considere cómo se escala cada plataforma para cubrirlas todas. Veracode demostrado su eficacia en entornos grandes (pero se paga por cada análisis de aplicación), Fortify hacerlo, pero puede convertirse en un gran proyecto interno, Checkmarx bien, pero debe diseñarlo correctamente u optar por su SaaS.

Experiencia del desarrollador

En cuanto al uso diario por parte de los desarrolladores, las tres herramientas presentan vulnerabilidades a través de paneles de control e integraciones IDE, pero la usabilidad y el factor de frustración difieren. Checkmarx se posiciona como la más centrada en el desarrollador. Su UI es relativamente limpia y permite a los desarrolladores filtrar y clasificar problemas con facilidad. Los desarrolladores pueden obtener resultados en las herramientas que utilizan (IDE, SCM, CI), lo que reduce el cambio de contexto. Checkmarx también ofrece Codebashing, un módulo de formación integrado, para ayudar a los desarrolladores a aprender sobre los errores de seguridad específicos que cometieron, un buen detalle para convertir los hallazgos en momentos de aprendizaje. La curva de aprendizaje para el escaneo básico de Checkmarx no es pronunciada; se ejecuta un escaneo y se obtiene una lista de problemas con fragmentos de código y guías de remediación. El uso avanzado (como escribir consultas personalizadas) es más complejo, pero no obligatorio para la mayoría. Una queja fue que la UI de Checkmarx local se sentía anticuada (un usuario bromeó diciendo que era “directamente de 1997” en términos de apariencia). Su interfaz en la nube más reciente es más moderna. En general, los desarrolladores suelen encontrar Checkmarx usable, aunque puedan quejarse de los falsos positivos o del tiempo necesario para gestionar los resultados en proyectos más grandes.

La experiencia del desarrollador con Veracode es un poco más variada. La plataforma tiene su origen en el servicio a equipos de seguridad, por lo que su portal web está repleto de datos, informes de políticas y configuraciones de administración, lo que puede abrumar a un desarrollador que solo quiere corregir su error. Veracode ha mejorado su experiencia de desarrollo al proporcionar un plugin de escaneo IDE e integraciones de pipeline, pero algunos desarrolladores encuentran el proceso menos interactivo. A menudo hay que iniciar sesión en el portal de Veracode para ver información detallada de los fallos, y los resultados no siempre apuntan directamente a una línea de código fuente (especialmente si un problema está en una librería compilada). Además, debido a que Veracode podría requerir la subida completa de la compilación, un desarrollador que espera ver si su último commit introdujo nuevos fallos podría tener que esperar por un espacio de escaneo y procesamiento. Este retraso puede reducir la inmediatez que los desarrolladores esperan hoy en día (nos gusta el linting instantáneo y la retroalimentación rápida). La UI de Veracode es profesional, pero puede resultar un poco torpe para clasificar muchos problemas; por ejemplo, algunos usuarios desearían más personalización en los informes y un filtrado más sencillo (Veracode tiene estas características, pero no son tan intuitivas). Como punto a favor, Veracode ofrece guías de remediación e incluso servicios de consultoría; un desarrollador puede obtener ayuda de expertos de Veracode (si se paga) para comprender un hallazgo. Así, la experiencia para un desarrollador nuevo en seguridad puede ser de apoyo en ese sentido. Pero no esperemos que los desarrolladores amen la herramienta; se considera necesaria, pero no es precisamente un deleite para el desarrollador, si somos honestos.

Fortify a menudo se considera la más engorrosa para los desarrolladores. Históricamente, las empresas ejecutaban escaneos de Fortify y luego exportaban un PDF o enviaban un archivo Fortify FPR (Fortify Project Results) a los desarrolladores, lo que no es precisamente amigable para ellos. Fortify tiene un portal web central (SSC) donde los desarrolladores pueden registrar problemas como solucionados o marcar falsos positivos, pero la UI y el flujo de trabajo a menudo se describen como anticuados o poco intuitivos en comparación con las herramientas modernas. Como un ingeniero de seguridad lo expresó educadamente, la interfaz de Fortify permite hacer lo necesario, pero no ganará ningún premio de UX. Los desarrolladores que usan Fortify pueden estar utilizando el Fortify Scan Wizard o un plugin IDE para escanear código; esas herramientas funcionan, pero pueden ralentizar el IDE y no son tan elegantes como las ofertas más recientes. Además, Fortify tiende a arrojar un gran volumen de resultados si no se configuran filtros, lo que puede abrumar a los desarrolladores (“¿Por dónde empiezo?”). La curva de aprendizaje es pronunciada; los desarrolladores podrían necesitar capacitación para usar eficazmente el Workbench de Fortify y clasificar los hallazgos. Como nota positiva, los hallazgos de Fortify son detallados, y para aquellos que invierten tiempo en ello, se vuelve manejable. Pero esperar que los desarrolladores adopten Fortify con entusiasmo y sin resistencia es una quimera; muchos desarrolladores lo ven como una tarea impuesta por seguridad. Esta es en parte la razón por la que algunas empresas complementan o reemplazan Fortify con herramientas más amigables para el desarrollador ahora.

Falsos Positivos y Moral del Desarrollador: Debemos mencionar de nuevo que nada empeorará más la experiencia del desarrollador que los falsos positivos y el ruido. Si Checkmarx o Fortify bombardean a los desarrolladores con cientos de “posibles problemas” de los cuales solo unos pocos importan, los desarrolladores perderán la confianza y comenzarán a ignorar la herramienta. Checkmarx ha reconocido esto, promocionando características para reducir el ruido. La respuesta de Fortify a menudo es usar sus herramientas de auditoría para suprimir manualmente las falsas alarmas conocidas (de nuevo, trabajo extra). La estrategia de Veracode es reducir el ruido de antemano y permitir marcar mitigaciones, lo que al menos muestra una comprensión de los problemas del desarrollador.

Ajuste al Flujo de Trabajo del Desarrollador: Otro factor es si los desarrolladores pueden incorporar fácilmente las correcciones y volver a probar. Con Checkmarx, un desarrollador puede corregir código, ejecutar un escaneo local y verificar que el problema ha desaparecido. Con Veracode, el flujo típico podría ser hacer commit del código, ejecutar CI, subir a Veracode, esperar y luego verificar, un poco más lento. Con Fortify, quizás el desarrollador ejecuta un escaneo local de Fortify que podría tardar un tiempo, o espera el próximo escaneo programado del equipo de seguridad, lo cual no es ideal. Así que, para capacitar a los desarrolladores para que se hagan cargo de las correcciones de seguridad, Checkmarx (o una herramienta como Aikido) ofrece un control más directo.

En resumen, desde la perspectiva del desarrollador: Checkmarx es la menos odiada, ya que intenta integrarse en su mundo y reducir los puntos de fricción. Veracode es respetada pero un tanto distante; los desarrolladores la sienten como una puerta externa que deben cruzar, no como un compañero útil en el IDE. Fortify es potente pero torpe; a menudo se siente como usar una herramienta empresarial antigua, y muchos desarrolladores simplemente esperarán un resumen del equipo de seguridad en lugar de interactuar activamente con Fortify. Si se quiere que los desarrolladores se involucren con AppSec, minimizar la fricción y el ruido es clave. Por eso, muchos buscan soluciones más nuevas (como Aikido) que priorizan la experiencia del desarrollador tanto como la cobertura de seguridad.

Precios y Mantenimiento

Las tres plataformas son productos comerciales con precios para empresas, y ninguna podría considerarse barata. De hecho, el coste es una queja común en todos los ámbitos:

- Veracode suele cobrar en función del número de aplicaciones, líneas de código y frecuencia de escaneo (con complementos para funciones adicionales). Las reseñas a menudo mencionan a Veracode como “un producto muy caro”. Las empresas más pequeñas rara vez pueden permitírselo. Está orientado a empresas medianas y grandes con presupuestos para seguridad. No hay nivel gratuito; se paga por la calidad y la amplitud. La ventaja es que no es necesario mantener la infraestructura: el modelo SaaS significa que el coste incluye la gestión de los servidores y las actualizaciones por parte de ellos. Pero si se tienen cientos de aplicaciones o millones de líneas de código, la factura puede aumentar rápidamente (seis cifras no es raro para las licencias empresariales). El precio de Veracode es premium; una revisión de pares afirmó rotundamente que está “sobrevalorado” para lo que es, aunque reconocieron que la calidad es alta. Además, algunas funciones como el eLearning o las pruebas de penetración manuales son adicionales.

- Checkmarx tampoco es barato. Normalmente, se licencia por usuario o por módulo de base de código. Un informe indicó que que para unos 250 desarrolladores, el coste rondaba los 500.000 dólares, lo que da una idea de cómo pueden ser los acuerdos empresariales. Checkmarx tiene varios módulos (SAST, SCA, etc.) que pueden licenciarse por separado o como un paquete. Si opta por la versión on-prem, recuerde que tendrá que asignar servidores (lo cual es un coste indirecto, aunque no enorme en este contexto). La oferta SaaS lo convierte en una tarifa de suscripción. Checkmarx tampoco tiene una edición "comunitaria" (excepto algunas herramientas gratuitas como un KICS de código abierto limitado para escaneo IaC). Así que, en cuanto al presupuesto, asuma que está en la misma liga que Veracode. Algunos dicen que la inversión se justifica por la cobertura de seguridad, pero puede ser difícil de asumir para organizaciones más pequeñas.

- El precio de Fortify puede variar porque a menudo se vende como parte de contratos más grandes (especialmente en los tiempos de HP/Micro Focus). Tradicionalmente, Fortify on-prem se licenciaba por número de líneas de código, por escaneo o por puesto, y era costoso. Fortify on Demand (el SaaS) podría ser una suscripción por aplicación o por paquete empresarial. No hay precios públicos, pero es software empresarial, así que espere precios empresariales. Fortify también tiene costes ocultos en términos de mantenimiento: si está autoalojado, necesita personal para gestionar las actualizaciones, ajustar las reglas, mantener los servidores, etc. Muchas organizaciones tienen literalmente un administrador de Fortify dedicado o contratan consultores para la implementación. Esto aumenta el coste total de propiedad. Como punto positivo, la licencia on-prem de Fortify, una vez comprada, puede escanear un número ilimitado de veces sin coste incremental, y no se envía código a un tercero (importante para algunos). Pero si no se renueva el soporte continuamente, la herramienta puede quedar rápidamente obsoleta a medida que surgen nuevas vulnerabilidades y lenguajes.

Los costes de soporte son otra consideración: los tres proveedores ofrecen servicios de soporte y consultoría. El soporte premium de Checkmarx y Veracode puede tener un coste adicional. El soporte estándar de Fortify suele incluirse con la renovación de la licencia, pero es posible que tenga que pagar extra por cosas como la formación.

El modelo de precios de Aikido Security está diseñado para ser más simple y predecible. Aunque no citaremos cifras exactas aquí, Aikido se enorgullece de un modelo de precios fijo y transparente que a menudo es significativamente más asequible a escala que las herramientas heredadas. No hay tarifas adicionales sorpresa por cada característica extra; obtendrá la plataforma completa sin cobros por cada pequeña cosa. Para un líder técnico, esto significa una presupuestación más sencilla y la posibilidad de cubrir a todo su equipo de desarrollo y base de código sin arruinarse. En comparación con Veracode o Checkmarx, que "vienen con un precio premium" para las características empresariales, Aikido ofrece mucho más valor por su dinero. Está construido para ser una única plataforma que podría reemplazar múltiples herramientas (SAST, SCA, DAST, etc.), por lo que las empresas también ahorran mediante la consolidación.

En resumen, prepárese: Veracode, Checkmarx y Fortify requieren un presupuesto considerable (y su coste suele escalar con su tamaño). Si es un equipo más pequeño, podrían estar fuera de su alcance o ser excesivos. Si es una organización más grande, tenga en cuenta no solo las licencias, sino también el personal necesario para gestionar la solución que elija. Y recuerde, una herramienta que ahorra tiempo a los desarrolladores o previene una brecha de seguridad puede amortizarse, pero solo si se utiliza eficazmente. Por eso muchos están considerando la nueva generación como Aikido, que promete un menor coste total de propiedad al reducir la proliferación de herramientas y la carga administrativa, al tiempo que es más asequible inicialmente.

Ventajas y desventajas de Veracode, Checkmarx y Fortify

Veracode – Ventajas:

- Suite AST completa: Ofrece análisis estático, dinámico y de composición en una única plataforma para una amplia cobertura de vulnerabilidades.

- Gobernanza de seguridad robusta: Excelente para la aplicación de políticas, el seguimiento del cumplimiento y los informes a nivel ejecutivo (PCI, OWASP, etc.) integrados.

- Conveniencia en la nube: La entrega SaaS significa que no hay infraestructura que gestionar; escala fácilmente a muchas aplicaciones e incluye opciones de soporte experto para la remediación.

- El escaneo binario detecta más: El análisis de código compilado puede encontrar problemas en componentes integrados y asegurar que las librerías de terceros se escanean como parte de la aplicación completa.

Veracode – Desventajas:

- Sin opción on-premise: Requiere subir binarios de código a la nube; no es viable para bases de código altamente sensibles que deben permanecer on-premise.

- Lento tiempo de respuesta del escaneo: Los escaneos iniciales pueden ser lentos (la revisión de la línea base puede llevar días) e incluso los escaneos posteriores añaden latencia al pipeline, ralentizando la retroalimentación a los desarrolladores.

- Integración limitada para desarrolladores: Se centra más en el escaneo centralizado que en la retroalimentación en el IDE; los desarrolladores a menudo tienen que usar el portal, y la experiencia está orientada a los equipos de seguridad en lugar del flujo de trabajo de desarrollo.

- Alto coste para empresas: El precio es premium ("muy caro" según múltiples testimonios) y puede ser difícil de justificar para equipos más pequeños.

Checkmarx – Ventajas:

- Análisis estático amigable para desarrolladores: Escanea el código fuente sin necesidad de compilación, lo que proporciona una retroalimentación más rápida y una integración más sencilla en CI/CD e IDEs.

- Despliegue flexible: Disponible tanto on-premise como SaaS, adecuado para pipelines en la nube o entornos autoalojados, según sea necesario.

- Amplia cobertura de lenguajes y seguridad: Soporta muchos lenguajes y cubre SAST y SCA, además de extras como el escaneo IaC y seguridad de contenedores para una AppSec más holística.

- Personalizable y extensible: Permite reglas de consulta personalizadas y tiene características como la formación Codebashing; puede adaptarse a los requisitos de seguridad específicos de una organización.

Checkmarx – Desventajas:

- Todavía se producen falsos positivos: Aunque generalmente es mejor que algunos competidores, puede informar de problemas que no son reales, requiriendo ajuste manual y tiempo de desarrollador para filtrar el ruido.

- La UX on-premise está anticuada: La interfaz y el flujo de trabajo más antiguos pueden resultar torpes (un usuario lo comparó con software de los 90); algunas características avanzadas son solo para la nube, lo que crea inconsistencia.

- Sin DAST completo ni protección en tiempo de ejecución: Es principalmente una herramienta de análisis estático; carece de un componente de pruebas dinámicas maduro y de elementos como el escaneo de secretos, por lo que no cubre los riesgos de las aplicaciones en vivo sin herramientas adicionales.

- Costoso para equipos grandes: Las funcionalidades empresariales tienen un precio premium (por ejemplo, en el rango de los 500.000 $ para unos pocos cientos de desarrolladores), y ejecutarlo on-premise conlleva una sobrecarga de mantenimiento para servidores y actualizaciones.

Fortify – Ventajas:

- Escaneo profundo y exhaustivo: Motor SAST muy completo con uno de los conjuntos de reglas de vulnerabilidad más amplios; capaz de encontrar problemas de seguridad poco comunes gracias a años de perfeccionamiento.

- Funcionalidades de nivel empresarial: Informes robustos, plantillas de cumplimiento e integración con flujos de trabajo empresariales (ALM, sistemas de seguimiento de errores) para dar soporte a los procesos de grandes organizaciones.

- Pruebas dinámicas incluidas: Ofrece una solución DAST completa (WebInspect) y puede ser una solución integral para pruebas de aplicaciones tanto estáticas como dinámicas. Fortify ha sido líder en el Cuadrante Mágico de Gartner durante más de 11 años, lo que indica un nivel de confianza en sus capacidades generales (si no en su agilidad).

- Despliegue flexible: Puede ejecutarse completamente on-premise para un control total de los datos, o utilizarse como Fortify on Demand SaaS. Esto permite cumplir con estrictos requisitos de privacidad de datos al mantener el escaneo interno, si es necesario.

Fortify – Contras:

- Alto ruido de falsos positivos: Conocido por reportar muchos problemas potenciales, requiere un triaje significativo. Los usuarios se quejan con frecuencia de que los escaneos activan hallazgos sin cambios en el código. Esto puede abrumar a los desarrolladores con problemas irrelevantes.

- Curva de aprendizaje pronunciada y esfuerzo de uso: Configuración y uso complejos; a menudo requiere administradores expertos o consultores. La interfaz de usuario y las herramientas resultan toscas, lo que puede perjudicar la adopción por parte de los desarrolladores y ralentizar el proceso.

- Mantenimiento intensivo: Fortify autoalojado exige mantenimiento (servidores, bases de datos, actualizaciones). Muchas organizaciones necesitan un equipo dedicado para gestionar Fortify, lo que aumenta el coste y la complejidad. La herramienta en sí puede ser intensiva en recursos y más lenta en grandes bases de código si no se optimiza.

- Integración limitada con flujos de trabajo de desarrollo modernos: Aunque existen integraciones, Fortify no se integra tan fluidamente con las prácticas ágiles de DevOps. Los desarrolladores pueden tratarlo como una puerta de control periódica en lugar de un asistente continuo, lo que lleva a que la seguridad esté aislada en lugar de integrada.

Aikido Security: La mejor alternativa

Aikido Security es la solución moderna que lo unifica todo sin complicaciones. Es una plataforma todo en uno que cubre SAST, DAST, SCA, IaC, contenedores, secretos, seguridad en la nube – lo que necesites – en un solo lugar. A diferencia de las herramientas heredadas, Aikido está diseñado pensando en el desarrollador: se integra perfectamente en tus IDEs, repositorios y pipelines de CI/CD, proporcionando feedback instantáneo con el mínimo ruido. La plataforma utiliza automatización inteligente (incluso IA) para la reducción de falsos positivos y el triaje automático de hallazgos, para que tu equipo se centre solo en los problemas realest. Con las sugerencias de corrección automática con IA, Aikido puede incluso ayudar a generar soluciones para las vulnerabilidades, acelerando la remediación.

Se acabó hacer malabares con múltiples herramientas o ahogarse en alertas – el enfoque unificado de Aikido significa que una sola herramienta proporciona visibilidad completa en todo el código y la nube, con el contexto necesario para priorizar lo que más importa. Se entrega como un SaaS amigable para desarrolladores con precios simples y predecibles (sin extras sorpresa), lo que lo hace significativamente más asequible a escala que Veracode, Checkmarx o Fortify. En resumen, Aikido te ofrece menos falsos positivos, escaneos más rápidos y una experiencia de desarrollador mucho mejor que la vieja guardia. Es la alternativa directa y apreciada por los desarrolladores para equipos que desean seguridad de primera clase sin los dolores de cabeza habituales.

En la batalla de Veracode vs Checkmarx vs Fortify, el ganador es en realidad ninguno – es el nuevo contendiente que combina sus fortalezas y corrige sus debilidades. Ese es Aikido: una herramienta que finalmente hace que la seguridad sea sin fricciones tanto para desarrolladores como para líderes de seguridad, para que puedas entregar código seguro y moverte rápido.

Inicia una prueba gratuita o solicita una demostración para explorar la solución completa.