La gestión de la postura de seguridad en la nube (CSPM) es uno de los componentes de más rápido crecimiento de cualquier programa de seguridad en la nube. En esencia, CSPM escanea su entorno de nube en vivo para detectar configuraciones erróneas, permisos riesgosos y brechas que los atacantes suelen explotar. A diferencia de las comprobaciones estáticas en el código, CSPM le dice cómo es realmente su nube en este momento, lo que la hace indispensable y, al mismo tiempo, urgente.

Por qué CSPM es importante (y cómo difiere del escaneo IaC)

Hay dos formas relacionadas de encontrar problemas en la nube:

- El escaneo de infraestructura como código (IaC) inspecciona plantillas y manifiestos antes de la implementación. Evita que los errores lleguen a producción.

- CSPM inspecciona los recursos desplegados en tiempo de ejecución a través de APIs o agentes de la nube. Encuentra lo que realmente está funcionando hoy, y por lo tanto lo que un atacante podría explotar inmediatamente.

Ambos son importantes. El escaneo IaC reduce el riesgo antes en el ciclo de vida. CSPM reduce el riesgo donde más importa: en el entorno en vivo. La compensación es obvia: las alertas de CSPM significan que algo ya está mal configurado (y posiblemente ya explotado), por lo que la priorización y la remediación importan aún más.

Qué detectan las herramientas CSPM

Las reglas de CSPM varían según el proveedor, pero las categorías comunes incluyen:

- Almacenes de datos de acceso público — los buckets S3 o de objetos abiertos que filtran secretos o registros son una fuente perenne de brechas de seguridad.

- Roles de IAM con permisos excesivos — credenciales comprometidas más permisos amplios = escalada rápida y de alto impacto.

- Errores de entrada/salida de red — grupos de seguridad o reglas de firewall que permiten un acceso excesivamente amplio.

- Registro ausente o mal configurado — CloudTrail/CloudWatch (o equivalentes) no habilitados o no retenidos correctamente.

- Malas configuraciones de contenedores y Kubernetes — valores predeterminados peligrosos, rutas de escalada de privilegios o planos de control expuestos.

- Mapeo e informes de cumplimiento — muchos CSPM producen informes SOC 2, HIPAA o regulatorios para respaldar las auditorías.

Estas comprobaciones suelen agruparse por gravedad (baja/media/alta/crítica) y por marco de trabajo (CIS, estándares de la industria o políticas personalizadas de la empresa).

Con agente vs. sin agente: modelos de implementación y sus ventajas e inconvenientes

Las herramientas CSPM suelen operar en uno de estos dos modos — o en un híbrido de ambos:

- Sin agente (basado en API): la herramienta se autentica en las API de la nube y enumera los recursos. Ventajas: no hay software ejecutándose en sus máquinas virtuales; más fácil de implementar. Inconvenientes: requiere un conocimiento profundo y actualizado de las API de cada proveedor de la nube, y debe confiar en el nivel de acceso y la gestión de las credenciales de API por parte del proveedor.

- Con agente: un pequeño agente o recolector se ejecuta en su entorno y envía telemetría al proveedor. Ventajas: mayor visibilidad de los comportamientos en tiempo de ejecución y la configuración local. Inconvenientes: ejecuta código de terceros dentro de su entorno y tiene que gestionar las actualizaciones.

La elección entre ellos depende de su modelo de amenazas, su disposición a usar software de terceros en producción y la necesidad de telemetría profunda en tiempo de ejecución. Para muchos equipos, un enfoque híbrido (API-first con agentes opcionales para cargas de trabajo sensibles) ofrece el mejor equilibrio.

Herramientas disponibles: opciones de código abierto y comerciales

Existe un ecosistema saludable de herramientas entre las que puede elegir. Dos ejemplos útiles ilustran este ámbito:

Prowler (código abierto)

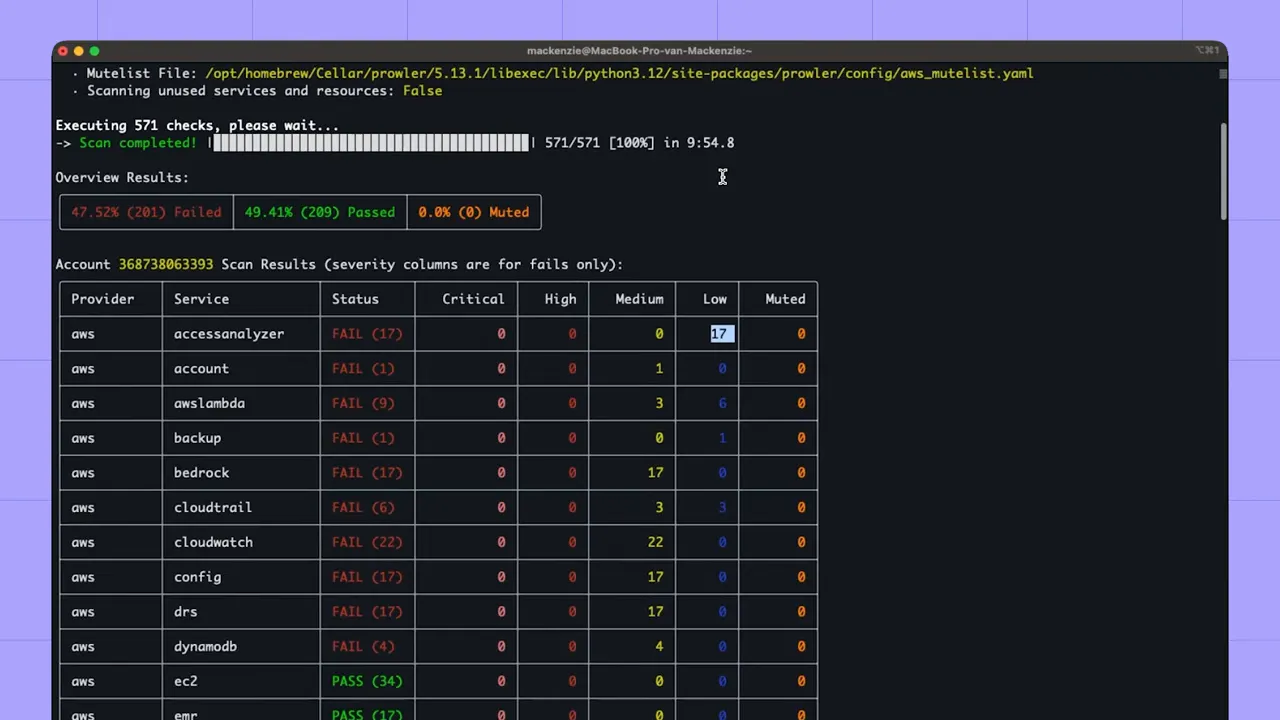

Prowler es una herramienta de auditoría centrada en CLI y en AWS que ejecuta comprobaciones a través de las API de AWS y produce resultados de aprobado/fallido en CIS y otros benchmarks. Es ligera, rápida de poner en marcha y útil para escaneos automatizados en CI o evaluaciones ad-hoc.

Al ejecutarse, Prowler enumera las reglas y devuelve un desglose de los fallos, incluyendo categorías de gravedad y qué comprobaciones del marco de trabajo fallaron.

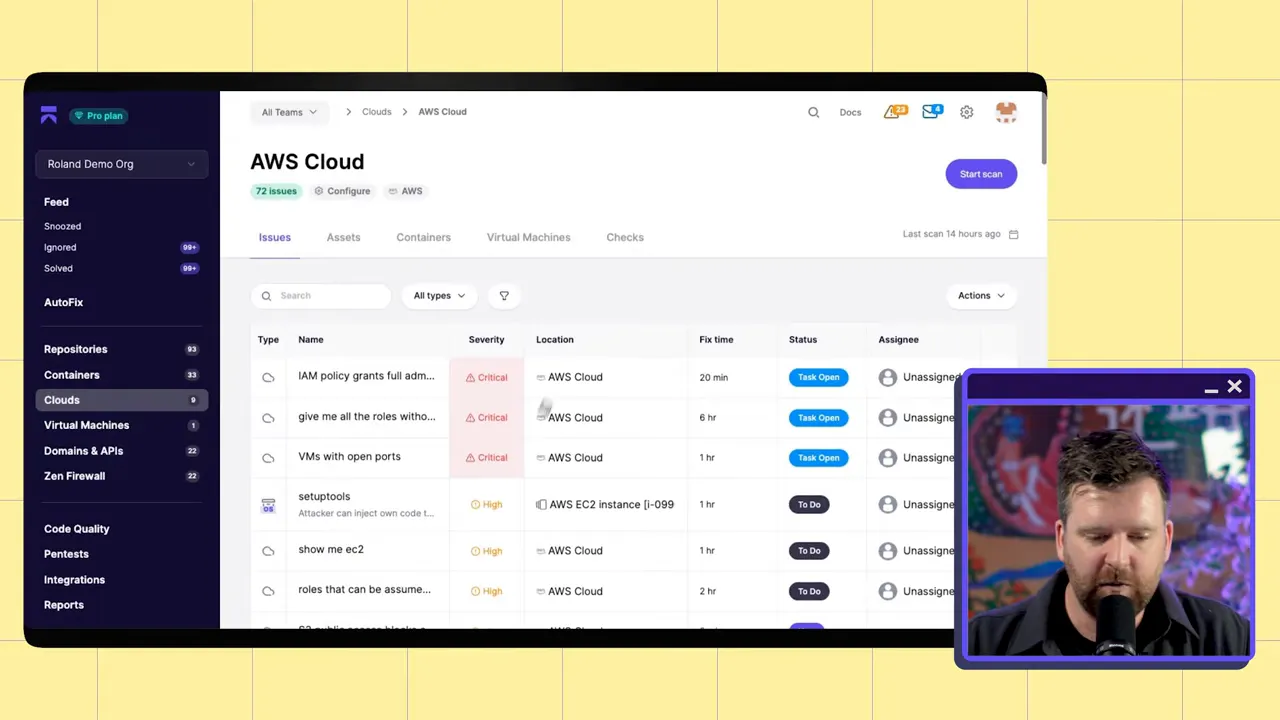

CSPM comerciales (ejemplo de interfaz de usuario de plataforma)

Los CSPM comerciales ofrecen una integración más amplia, soporte multi-nube, paneles de control, informes de cumplimiento y funciones de priorización. Normalmente, mapean las comprobaciones fallidas a los activos, muestran tendencias históricas y permiten buscar y clasificar problemas en todas las cuentas.

Estas plataformas facilitan a los equipos la comprensión del radio de impacto de una mala configuración y la generación de informes listos para auditoría para SOC 2, HIPAA o revisiones internas de riesgos.

De los activos a la acción: visibilidad, búsqueda y reglas personalizadas.

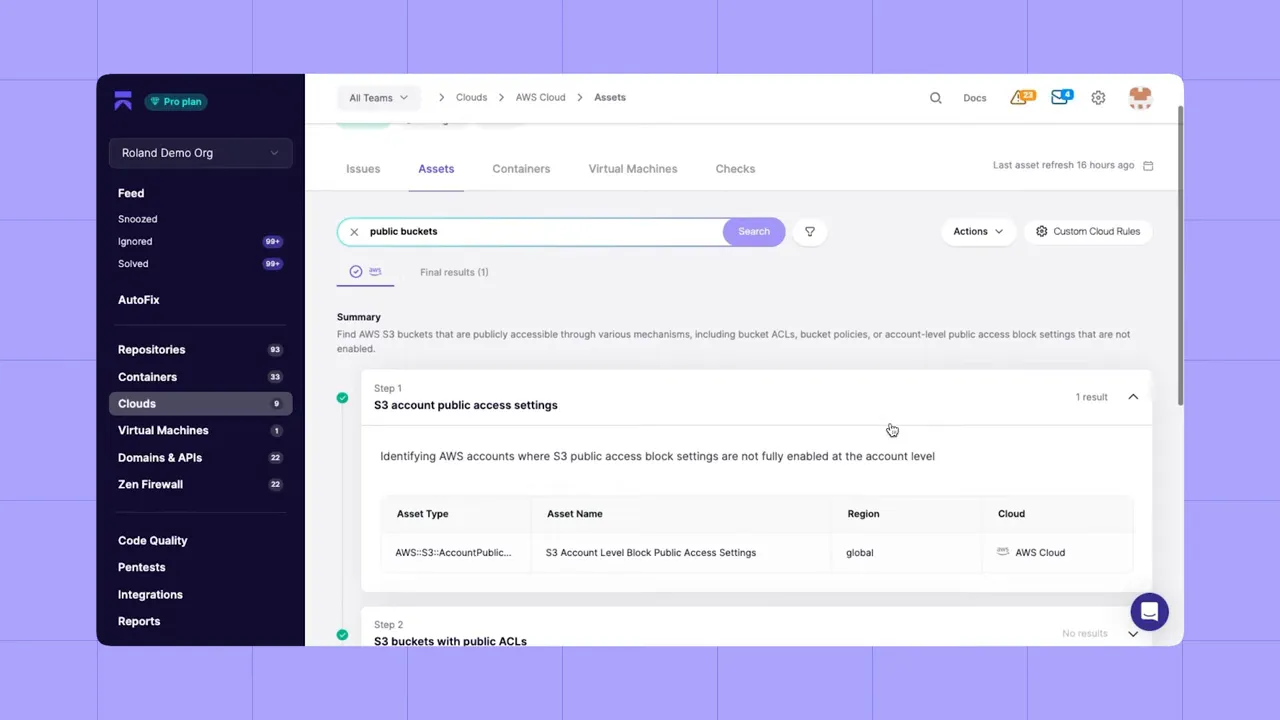

Una buena herramienta de CSPM hace dos cosas bien:

- Mapear activos y mostrar contexto — listar cada bucket, VM, contenedor y rol, y hacerlo buscable para que los ingenieros y equipos de seguridad puedan encontrar rápidamente lo que importa.

- Ofrecer políticas flexibles — controles estándar, controles avanzados opcionales y la capacidad de crear políticas personalizadas.

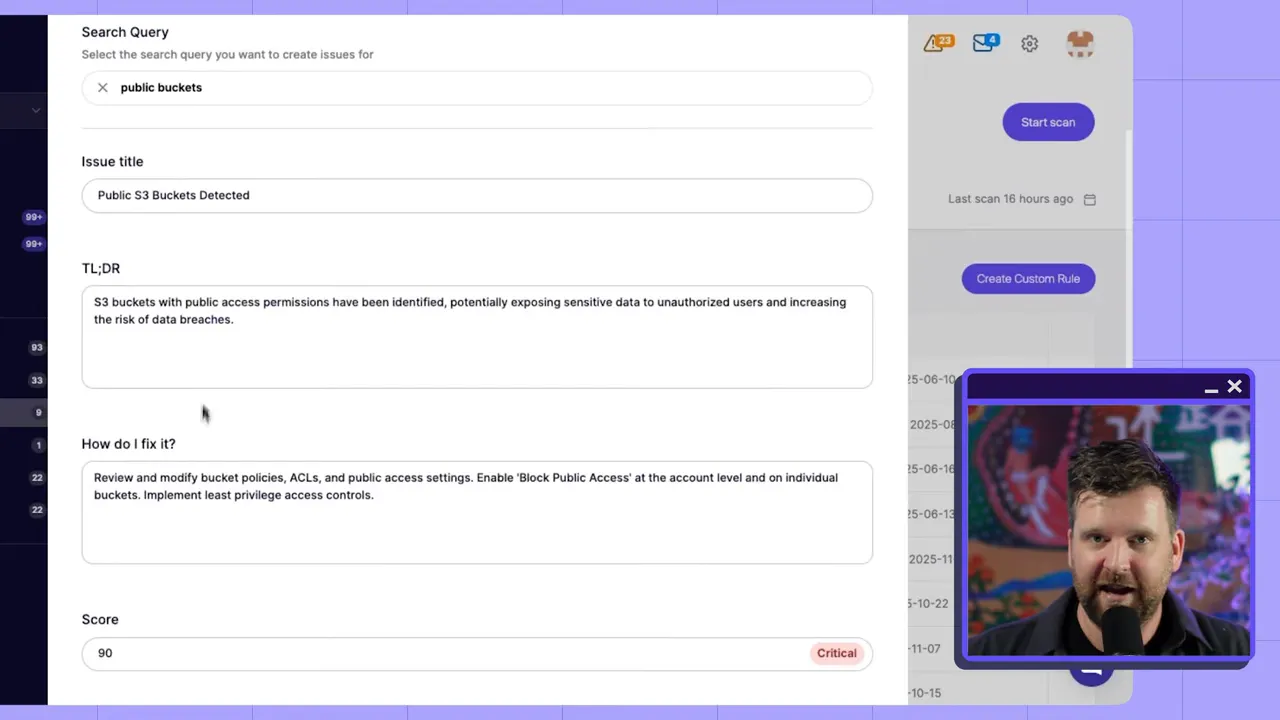

Las plataformas de proveedores modernas cada vez más soportan búsquedas en lenguaje natural e incluso políticas en lenguaje natural para crear reglas personalizadas. Esto significa que puedes solicitar "public buckets" o "instancias con SSH abierto" en inglés simple y crear políticas dirigidas sin aprender un nuevo DSL.

La creación de reglas asistida por IA acelera la cobertura de patrones específicos de la organización al tiempo que reduce la barrera para que los equipos de ingeniería participen en la creación de políticas de seguridad.

Lista de verificación práctica: primeros pasos con CSPM.

Implementar CSPM es conceptualmente sencillo, pero requiere elecciones cuidadosas. Utiliza esta lista de verificación como punto de partida práctico:

- Inventariar cuentas en la nube y decidir el alcance: empezar con producción, luego añadir cuentas de staging y de desarrollador.

- Elegir un modelo de despliegue: sin agente y centrado en API para una cobertura amplia; añadir agentes donde se requiera una telemetría en tiempo de ejecución más profunda.

- Ejecutar escaneos de referencia con una herramienta de código abierto (por ejemplo, Prowler) para obtener victorias rápidas y familiarizar a los equipos con los resultados.

- Evaluar proveedores comerciales para soporte multi-nube, informes, búsqueda de activos y capacidades de políticas personalizadas.

- Mapear los hallazgos de CSPM a tu proceso de triaje: definir quién es el responsable de la remediación, los SLAs para incidencias críticas y las soluciones automatizadas donde sea posible.

- Habilitar informes de cumplimiento e integrar con tu flujo de trabajo de auditoría para reducir la recopilación manual de pruebas.

- Iterar: ajustar los controles avanzados, añadir reglas personalizadas e integrar las alertas de CSPM en tus sistemas de ticketing y de gestión de incidencias.

Limitaciones y lo que CSPM no hará.

CSPM es potente, pero no es una solución milagrosa. Conoce las limitaciones:

- Descubre errores de configuración, no todos los ataques en tiempo de ejecución. El CSPM debe combinarse con la detección en tiempo de ejecución (EDR, IDS en la nube) y las pruebas de capa de aplicación.

- Las herramientas sin agente pueden tener puntos ciegos si no implementan completamente las API del proveedor o los servicios más recientes.

- Las alertas requieren contexto: sin un análisis de alcanzabilidad y metadatos de propiedad, los equipos pueden verse abrumados por el ruido.

Reflexiones finales

El CSPM es un pilar fundamental para la seguridad en la nube moderna. Ofrece a los equipos de seguridad e ingeniería una visión coherente de lo que está realmente desplegado, acelera la remediación y apoya el cumplimiento normativo. Combine el CSPM con el escaneo IaC, la monitorización en tiempo de ejecución y una sólida respuesta a incidentes para construir una postura de seguridad en la nube resiliente.

Inicio rápido

- Ejecute un escaneo inmediato con una herramienta ligera (Prowler) para identificar mejoras rápidas.

- Despliegue un CSPM basado en API en todas las cuentas para una cobertura de referencia.

- Añada agentes o comprobaciones más avanzadas donde necesite una mayor visibilidad.

- Utilice políticas personalizadas y la búsqueda en lenguaje natural para hacer la seguridad accesible para los desarrolladores.

Proteja lo que está en ejecución. Prevenga lo que pueda. Priorice lo que importa.

Si está evaluando herramientas CSPM, busque soporte multi-nube, modelos de despliegue flexibles, una buena búsqueda de activos, informes de cumplimiento y la capacidad de crear y ajustar reglas personalizadas. Esas capacidades determinan si un CSPM se convierte en una ayuda o en una nueva fuente de ruido. ¡Pruebe Aikido Security hoy mismo!

Apéndice: políticas de ejemplo, comandos y guía de triaje

Utilice estos fragmentos como guía directa para acelerar la adopción y remediación del CSPM.

Ejecución rápida de Prowler (después de clonar el repositorio)

cd prowler

# ejecutar todas las comprobaciones y generar CSV para triaje

./prowler -M csv > prowler-results.csv

Ejemplo de política en lenguaje natural

Utilice esto como plantilla para herramientas que aceptan políticas en lenguaje natural o para documentar reglas personalizadas:

Política: Buckets de almacenamiento públicos

Cuándo: cualquier bucket de almacenamiento de objetos es accesible para todos (lectura pública o escritura pública)

Acción: marcar como crítico, notificar al propietario y crear ticket para remediación

Remediación: establecer la ACL del bucket como privada y requerir la eliminación con MFA donde esté disponible

Ejemplo de regla personalizada (concepto)

Una regla simple para detectar roles con permisos excesivos; expresable en la mayoría de los formatos de reglas personalizadas de CSPM:

if iam_role.permissions contains "*" and iam_role.trust_policy allows "*" then

severity = high

message = "Rol con permisos excesivos que permite la escalada de privilegios"

end

Guía de triaje (hallazgos críticos)

- Identificación del propietario: utilice etiquetas de activos o el mapeo de cuentas en la nube para encontrar el equipo responsable.

- Mitigación inmediata: si hay exposición de datos, revoque el acceso público o rote las credenciales.

- Crear ticket: incluir el ID de hallazgo de CSPM, el ARN del activo, la gravedad y los pasos de remediación sugeridos.

- Validación post-remediación: volver a ejecutar las comprobaciones de CSPM y registrar la evidencia para auditorías.

- Retrospectiva: añadir guardarraíles de IaC para prevenir la recurrencia y actualizar los runbooks.

Protege tu software ahora.