Bienvenido a nuestro blog.

Su cliente necesita un parche de vulnerabilidad NIS2. ¿Y ahora qué?

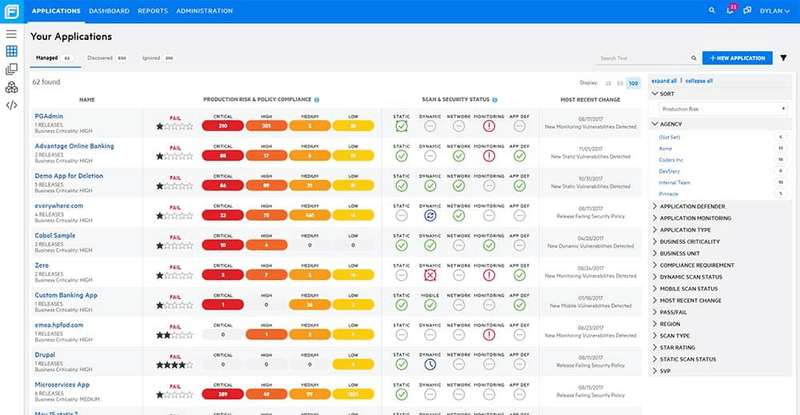

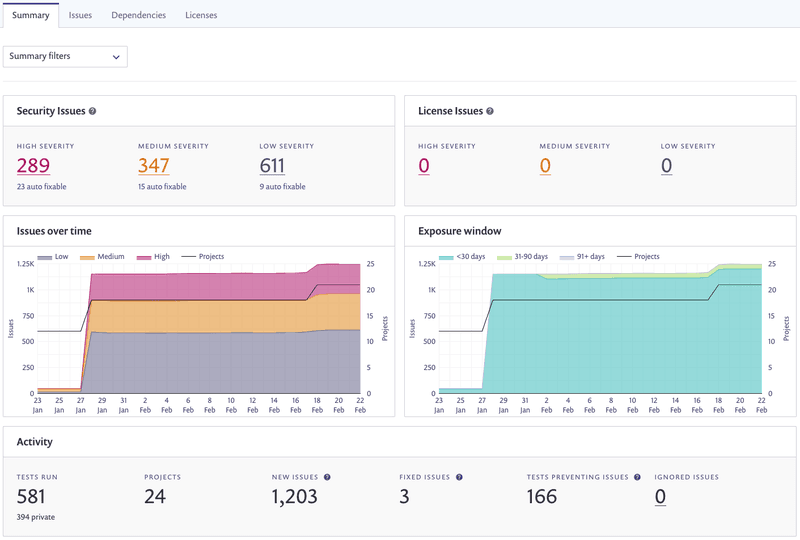

TL;DR: La nueva directiva de ciberseguridad de la UE, NIS2, ya está modificando la forma de hacer negocios de los proveedores de software mediante requisitos más estrictos de gestión de vulnerabilidades en los contratos de adquisición. Este cambio está ganando impulso, y cada vez más empresas tendrán que adaptarse. Aikido ayuda a automatizar los informes de cumplimiento y el seguimiento de vulnerabilidades para satisfacer estas nuevas demandas. Comience su viaje gratuito de cumplimiento aquí, o siga leyendo para entender lo que esto significa para su negocio.

Riesgos del incumplimiento de los parches de NIS2

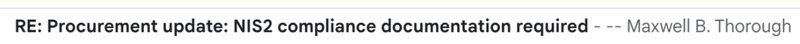

Imagínese esto: Son las 8:33 de la mañana de un lunes. Estás revisando tu bandeja de entrada, café en mano, preparándote mentalmente para la reunión semanal de las 9. Entonces lo ves: el asunto del correo electrónico que te revuelve el estómago.

Abres el correo electrónico, te desplazas por la típica jerga hasta que te encuentras leyendo -y releyendo- estas palabras:

Todos los componentes de software utilizados para prestar los servicios deben parchearse en los siguientes plazos, en función de la gravedad de la vulnerabilidad:

- Crítico: en un plazo de 48 horas desde la disponibilidad del parche

- Alto: en un plazo de una semana desde la disponibilidad del parche

- Medio: en un plazo de un mes desde la disponibilidad del parche

- Bajo: en un plazo de tres meses desde la disponibilidad del parche

48 horas para vulnerabilidades críticas. No días laborables. No "mejor esfuerzo". 48. Horas. Así de fácil, su lunes se ha convertido en una olimpiada del cumplimiento, y está compitiendo en cada prueba simultáneamente.

Estos nuevos requisitos de parcheo de NIS2 no son una casilla más, sino que suponen un importante reto operativo. Piense en ello:

- Su equipo ya no da abasto

- Cada nuevo CVE es como jugar a la ruleta de la seguridad

- Sus ventanas de despliegue son estrechas y cada vez más estrechas

- ¿Y ahora tiene que documentar y demostrar el cumplimiento de estos plazos tan agresivos?

Incumplir estos acuerdos de nivel de servicio no es sólo no superar una auditoría: puede suponer la pérdida de contratos importantes, sanciones o incluso la exclusión total de los mercados de la UE.

Pero aquí está la cosa: mientras otros proveedores se apresuran a crear programas masivos de cumplimiento y a contratar equipos dedicados a NIS2, usted no tiene por qué hacerlo.

Cómo cumplir la normativa NIS2

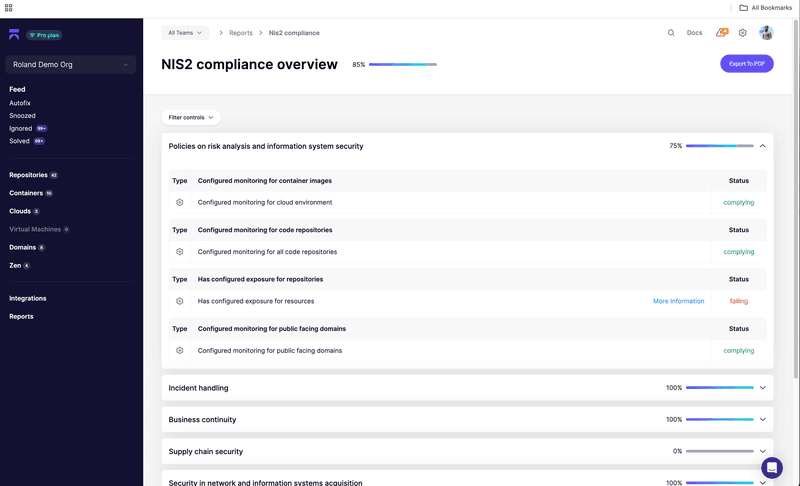

Construimos Aikido específicamente para este momento. Nuestra conformidad con NIS2 es como jugar a un juego en modo fácil para estos quebraderos de cabeza de la contratación pública. En literalmente minutos, usted puede:

- Genere informes de cumplimiento que los equipos de contratación acepten realmente

- Seguimiento automático de los SLA de vulnerabilidad

- Reciba alertas antes de incumplir los plazos

- Demuestre su cumplimiento con datos reales, no con promesas

Veamos qué significan exactamente estos requisitos y cómo puede abordarlos sin echar por tierra todo su plan para 2025.

Regístrese en Aikido y obtenga su informe NIS2 gratuito en cuestión de minutos.

¿Cuáles son los requisitos de NIS2?

NIS2 es la última directiva de ciberseguridad de la UE y está cambiando la forma en que las empresas gestionan la vulnerabilidad. Los Estados miembros de la UE están transponiendo la NIS2 a la legislación nacional, a menudo haciendo referencia a normas como la ISO 27001 como base para su aplicación.

A diferencia de su predecesora, la NIS2 abarca más sectores e impone requisitos más estrictos, especialmente en torno a la seguridad de la cadena de suministro. Las grandes empresas, sobre todo las de sectores críticos, no se limitan a aplicar estos requisitos internamente, sino que deben hacerlos extensivos a todos los proveedores de su cadena de suministro.

Leer: NIS2: ¿A quién afecta?

¿Qué significa esto en la práctica? Si vende software o servicios a empresas de la UE, se enfrentará cada vez más a requisitos de contratación exactamente iguales a los del ejemplo anterior. Exigirán plazos específicos para la aplicación de parches, esperarán documentación detallada de su proceso de gestión de vulnerabilidades y requerirán informes periódicos de cumplimiento. No se trata sólo de requisitos de casilla de verificación: los equipos de contratación verifican activamente el cumplimiento e incorporan estos acuerdos de nivel de servicio a los contratos.

Los requisitos más comunes que estamos viendo incluyen:

- Acuerdos de nivel de servicio definidos para parchear vulnerabilidades en función de su gravedad (el ejemplo de la introducción procede de un documento de contratación real).

- Análisis e informes periódicos sobre vulnerabilidades

- Procesos documentados para la gestión de vulnerabilidades

- Pruebas de cumplimiento mediante seguimiento automatizado

- Actualizaciones periódicas de las medidas correctoras

Requisitos de parcheado de la vulnerabilidad de NIS2

Dejémonos de jerga jurídica y centrémonos en lo que implica realmente NIS2 para el parcheado de vulnerabilidades. La propia NIS2 no prescribe plazos específicos para la aplicación de parches. Sin embargo, ordena medidas de gestión de riesgos, incluida la gestión y divulgación de vulnerabilidades, lo que lleva a que los compradores de software impongan los SLA descritos. Esto es lo que buscan los equipos de adquisición:

Plazos de respuesta

La mayoría de las empresas están estandarizando estas ventanas de parcheo:

- Vulnerabilidades críticas: 48 horas

- Gravedad alta: 7 días

- Gravedad media: 30 días

- Gravedad baja: 90 días

Y sí, estos plazos empiezan cuando el parche está disponible, no cuando usted lo descubre. Esto significa que tienes que estar al tanto de los anuncios de vulnerabilidades para cada componente de tu pila.

Requisitos de documentación

Tendrá que demostrar tres cosas:

- Cuándo descubrió cada vulnerabilidad

- Cuando el parche estuvo disponible

- Cuando desplegaste la corrección

Sin un seguimiento automatizado, esto se convierte rápidamente en un trabajo a tiempo completo para su equipo de seguridad.

Control continuo

Atrás quedaron los escáneres de seguridad trimestrales. NIS2 espera:

- Escaneado regular de vulnerabilidades (la mayoría de las empresas lo interpretan como diario).

- Supervisión de los CVE en busca de nuevos avisos de seguridad

- Seguimiento activo del estado de los parches y del cumplimiento de los SLA

Gestión de riesgos

Para cada vulnerabilidad, necesitas:

- Documente su evaluación de la gravedad

- Seguimiento del progreso de la reparación

- Justificar los retrasos en la aplicación de parches

- Informe sobre el cumplimiento de los SLA acordados

Por eso hemos creado el informe NIS2 en Aikido, que gestiona todo esto automáticamente. En lugar de crear hojas de cálculo y hacer malabarismos con los tickets, se obtiene un único panel de control que hace un seguimiento de todo lo que los equipos de compras quieren ver.

Implementar con Aikido (Pasos prácticos)

Los marcos de cumplimiento suelen ser un lío de papeleo desconectado de las operaciones de seguridad reales. Pero no tiene por qué ser así.

Supongamos que un equipo de compras le pregunta por su proceso de gestión de vulnerabilidades. En lugar de luchar para crear documentación, simplemente:

- Conecte Aikido a su proceso de desarrollo

- Vincule su infraestructura de nube

- Activar el informe de conformidad NIS2

- Exporte las pruebas automatizadas de sus plazos de aplicación de parches

- Envíalo

Eso es todo. Sin interminables sesiones de documentación. Sin hojas de cálculo. Sin pánicos de última hora.

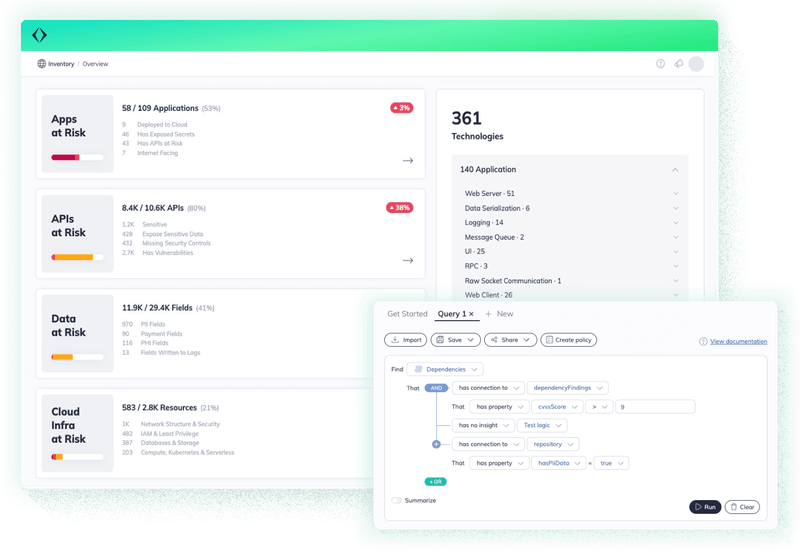

Lo que obtiene inmediatamente

- Exploración continua de nueve vectores de riesgo (desde dependencias hasta seguridad en tiempo de ejecución)

- Recogida automatizada de pruebas para sus controles técnicos

- Cumplimiento en tiempo real de los requisitos de contratación

- Informes dinámicos que se corresponden directamente con los requisitos de NIS2

¿Y lo mejor? Funciona exactamente donde ya están sus desarrolladores: en canalizaciones CI, repositorios de código y entornos en la nube. Mientras otros equipos recopilan manualmente pruebas para sus certificaciones ISO 27001 y sus esfuerzos de cumplimiento de NIS2, usted genera automáticamente informes de cumplimiento a partir de sus datos de seguridad reales.

Próximos pasos

Concluyamos en una frase: no necesita crear un programa de cumplimiento masivo ni contratar a un ejército de consultores para responder a las preguntas sobre el cumplimiento de la norma NIS2. Recomendamos el siguiente enfoque estratégico

- Obtén una imagen clara de dónde estás (registrándote en una cuenta gratuita de Aikido)

- Ejecute su primer informe de conformidad con NIS2

- Vea exactamente lo que necesita atención

- Automatice los informes y demuestre fácilmente a su cliente que está preparado para NIS2.

Mientras sus competidores siguen gestionando su documentación de parches mediante procesos manuales, usted podría tener los informes de cumplimiento automatizados listos y funcionando en cuestión de minutos. Cuando le lleguen futuras consultas sobre los requisitos de NIS2, podrá proceder con confianza, sabiendo que su infraestructura de cumplimiento está firmemente establecida.

Así que la próxima vez que reciba un correo electrónico de contratación con el asunto "requisitos NIS2", no se preocupe. Tome otro sorbo de café. Ya lo tienes en la bolsa, o mejor dicho, en la taza.

Las 10 mejores herramientas SAST basadas en IA en 2025

En este artículo, desglosamos los 10 líderes en herramientas SAST de IA. Exploramos las características principales de cada herramienta y las formas únicas en que implementan la IA para mejorar el descubrimiento, la priorización y la corrección de la seguridad.

¿Qué es el SAST?

Las pruebas estáticas de seguridad de aplicaciones (SAST) son una metodología para analizar el código fuente, el código de bytes o el binario de una aplicación con el fin de identificar vulnerabilidades y fallos de seguridad en una fase temprana del ciclo de vida de desarrollo del software (SDLC). SAST encuentra vulnerabilidades dentro del código fuente, lo que significa que a menudo es la primera defensa contra el código inseguro.

Para más información SAST vs DAST: lo que hay que saber

¿Qué vulnerabilidades encuentra SAST en su código?

Hay muchas vulnerabilidades diferentes que SAST puede encontrar y depende de las prácticas de codificación utilizadas, la pila tecnológica y los marcos de trabajo. A continuación se presentan algunas de las vulnerabilidades más comunes que una herramienta SAST suele descubrir.

Inyección SQL

Detecta la desinfección incorrecta de las entradas de usuario que podrían comprometer la base de datos.

Ejemplo de código de inyección

# Function to authenticate user

def authenticate_user(username, password):

query = f"SELECT * FROM users WHERE username = '{user}' AND password = '{password}'"

print(f"Executing query: {query}") # For debugging purposes

cursor.execute(query)

return cursor.fetchone()Secuencias de comandos en sitios cruzados (XSS)

Identifica los casos en los que las entradas del usuario se validan o codifican incorrectamente, permitiendo la inyección de scripts maliciosos.

Ejemplo de código vulnerable a XSS

<script>

const params = new URLSearchParams(window.location.search);

const name = params.get('name');

if (name) {

// Directly inserting user input into HTML without sanitization

document.getElementById('greeting').innerHTML = `Hello, ${name}!`;

}

</script>Desbordamientos del búfer

Destaca las áreas en las que un manejo inadecuado de la asignación de memoria podría provocar la corrupción de datos o fallos del sistema.

Ejemplo de código vulnerable al desbordamiento del búfer

1#include

2void vulnerableFunction() {

3 char buffer[10]; // A small buffer with space for 10 characters

4

5 printf("Enter some text: ");

6 gets(buffer); // Dangerous function: does not check input size

7

8 printf("You entered: %s\n", buffer);

9}

10

11int main() {

12 vulnerableFunction();

13 return 0;

14}Prácticas criptográficas inseguras

Detecta algoritmos de cifrado débiles, gestión inadecuada de claves o claves codificadas.

import hashlib

def store_password(password):

# Weak hashing algorithm (MD5 is broken and unsuitable for passwords)

hashed_password = hashlib.md5(password.encode()).hexdigest()

print(f"Storing hashed password: {hashed_password}")

return hashed_passwordLas herramientas SAST proporcionan información valiosa que permite a los desarrolladores solucionar los problemas antes de que se conviertan en críticos.

Cómo la IA está mejorando las herramientas SAST

Ahora mismo no se puede escapar de los rumores (y mentiras) sobre la IA. Puede ser difícil saber exactamente cómo se está implementando la IA en las herramientas de seguridad. Hemos querido comparar algunos de los líderes en SAST basado en IA y explicar las diferentes formas en que estas herramientas están implementando la IA para mejorar la seguridad.

En la actualidad existen tres tendencias de la IA en relación con las herramientas SAST.

- AIpara mejorar la detección de vulnerabilidades: Los modelos de IA entrenados en grandes conjuntos de datos de vulnerabilidades conocidas mejoran la precisión de la identificación de problemas de seguridad al tiempo que reducen los falsos positivos.

- IA para crear una priorización automatizada: La IA ayuda a clasificar las vulnerabilidades en función de su gravedad, posibilidad de aprovechamiento y posible impacto en la empresa, lo que permite a los desarrolladores centrarse primero en los problemas críticos.

- IA para proporcionar soluciones automatizadas: La IA proporciona correcciones o sugerencias de código en función del contexto, lo que acelera el proceso de corrección y ayuda a los desarrolladores a aprender prácticas de codificación seguras.

Las 10 mejores herramientas SAST basadas en IA

He aquí 10 líderes del sector que están utilizando la IA de diferentes maneras para mejorar las capacidades del SAST tradicional (Por orden alfabético)

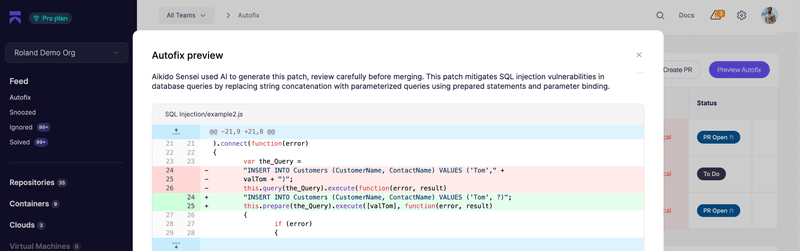

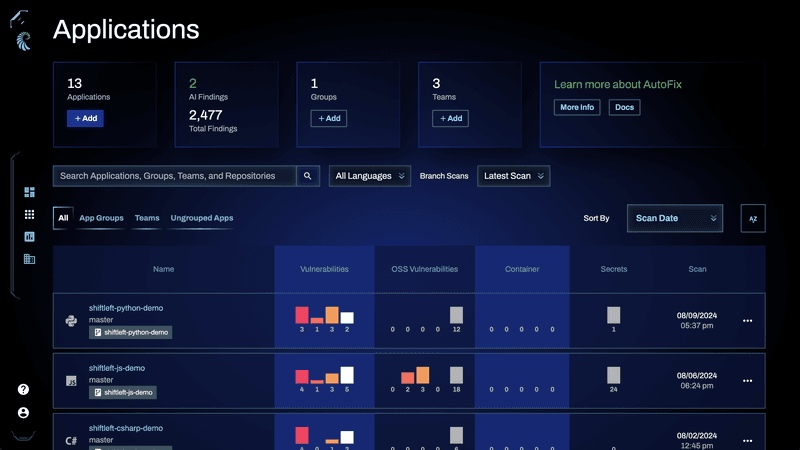

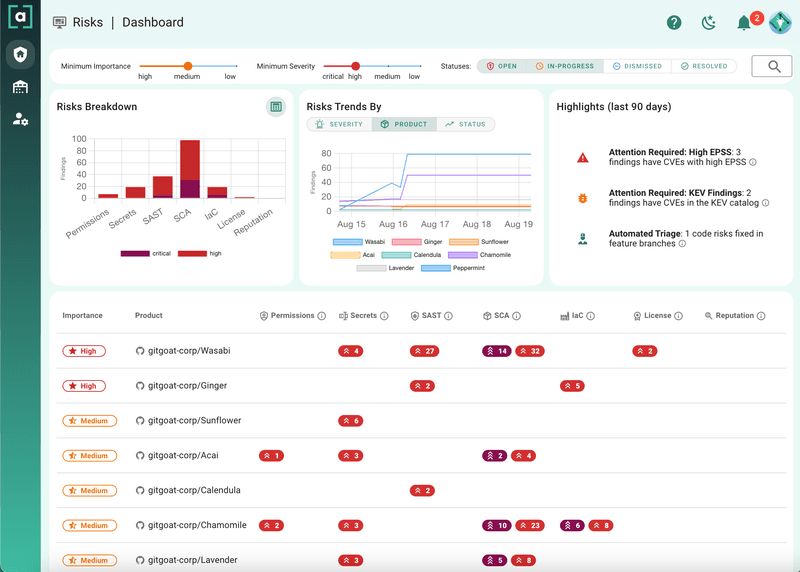

1. Aikido Security SAST | AI AutoFix

Core AI Capability | Auto Remediation (Dashboard + IDE)

AikidoSecurity utiliza IA para crear correcciones de código para las vulnerabilidades descubiertas por su escáner SAST e incluso puede generar pull requests automatizadas para acelerar el proceso de remediación.

A diferencia de otras herramientas, Aikido no envía su código a un modelo de IA de terceros y tiene un método único para garantizar que su código no se filtre a través de los modelos de IA. Aikido crea un entorno de caja de arena de su código, a continuación, un LLM ajustado a propósito lo escaneará, y creará sugerencias que también se escanean de nuevo en busca de vulnerabilidades. Una vez que la corrección sugerida ha pasado la validación, se puede crear automáticamente un pull request antes de que finalmente se destruya el entorno Sandbox. Aikidos AutoFix también es capaz de dar una puntuación de confianza en las sugerencias que hace a los desarrolladores para tomar decisiones informadas cuando se utiliza código generado por IA.

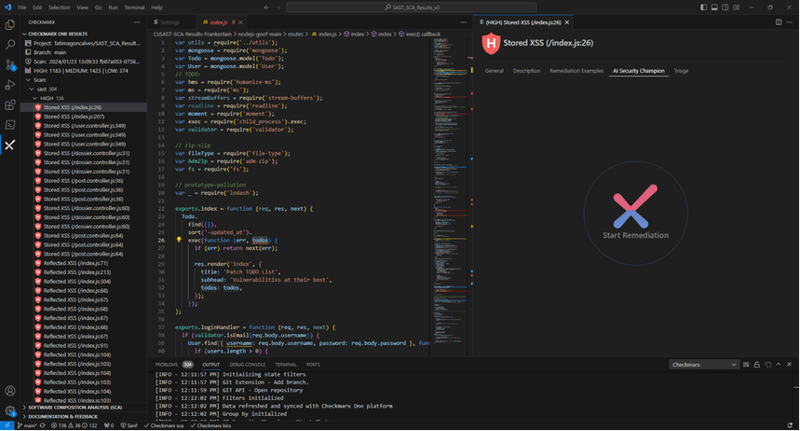

2. Checkmarx

Capacidad básica de IA | Remediación automática (sólo IDE)

Las herramientas Checkmarx SAST pueden proporcionar sugerencias de codificación generadas por IA a los desarrolladores dentro de su IDE. La herramienta se conecta a ChatGPT, transmite el código del desarrollador al modelo OpenAI y recupera las sugerencias. Este método facilita el proceso de consulta de ChatGPT, pero no añade ningún proceso propietario, por lo que sus capacidades son limitadas en este momento.

ADVERTENCIA - Este caso de uso envía su código propietario a OpenAI y puede no cumplir las normas de conformidad.

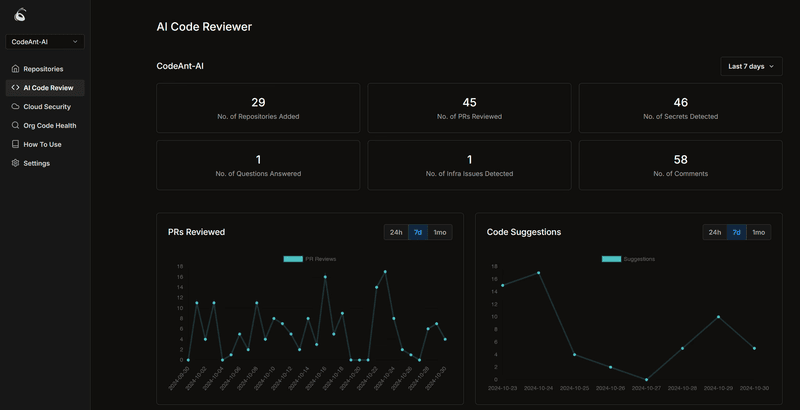

3. CodeAnt AI

Capacidad básica de IA | Detección mejorada (Cuadro de mandos)

CodeAnt es una herramienta de seguridad y calidad de código que utiliza completamente IA para su descubrimiento de vulnerabilidades de código y correcciones sugeridas. CodeAnt no proporciona documentación sobre cómo funcionan sus modelos de IA, pero en general utiliza la IA como su motor de detección principal, lo que puede ralentizar la detección, especialmente en grandes empresas.

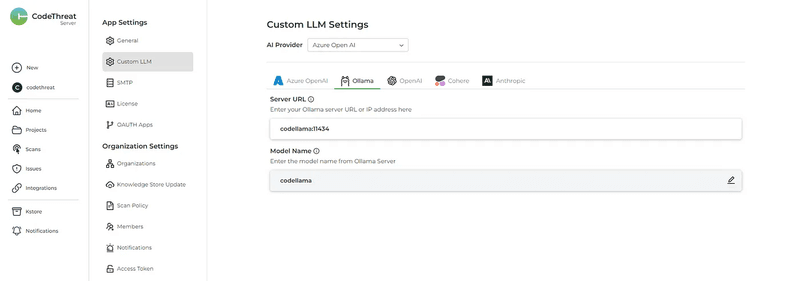

4. CodeThreat

Capacidad básica de IA | Priorización automatizada (Cuadro de mandos)

CodeThreat ofrece análisis de código estático in situ y proporciona estrategias de corrección asistidas por IA. Una diferencia fundamental es que CodeThreat le permite integrar su propio modelo de IA local en su herramienta. Esto tiene la ventaja de no enviar datos a terceros, pero significa que por ahora sólo puede ofrecer modelos de IA entrenados genéticamente y que es necesario ejecutar un LLM de IA local como ChatGPT.

5. Analizador de código estático Fortify

Capacidad básica de IA | Priorización mejorada (Cuadro de mandos)

Fortify Static Code Analyzer escanea el código fuente en busca de vulnerabilidades y ofrece a los usuarios la opción de ajustar los umbrales cuando se produce una alerta, por ejemplo, la probabilidad de explotación. Fortifies AI Autoassistant revisa los umbrales anteriores asignados a las vulnerabilidades y realiza predicciones inteligentes sobre cuáles deberían ser los umbrales para otras vulnerabilidades.

Nota: Fortify Static Code Analyzer no utiliza IA para descubrir vulnerabilidades o sugerir correcciones para ellas, sino que la utiliza para predecir la configuración administrativa utilizada en los paneles de administración.

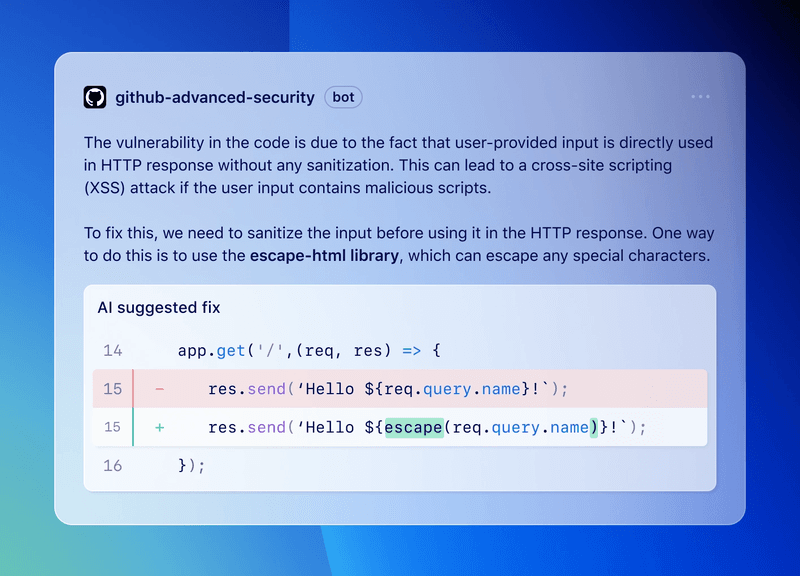

6. Seguridad avanzada de GitHub | CodeQL

Capacidad básica de IA | Remediación automática (IDE + Dashboard)

GitHub CodeQL es un escáner de código estático que utiliza la IA para crear soluciones automáticas inteligentes en forma de sugerencias de código. Los desarrolladores pueden aceptar o rechazar los cambios mediante pull requests en GitHub CodeSpaces o desde su máquina. Forma parte de GitHub Advanced Security.

7. Qwiet AI | Código SAST

Capacidad principal de AI | Auto Remediación (Dashboard)

QwietAI SAST es una herramienta de pruebas de seguridad de aplicaciones estáticas basada en reglas que aprovecha la AI para auto-sugerir consejos de remediación y correcciones de código para vulnerabilidades de código. Su oferta principal son sus agentes de IA de tres etapas que analizan el problema, sugieren una solución y luego la validan.

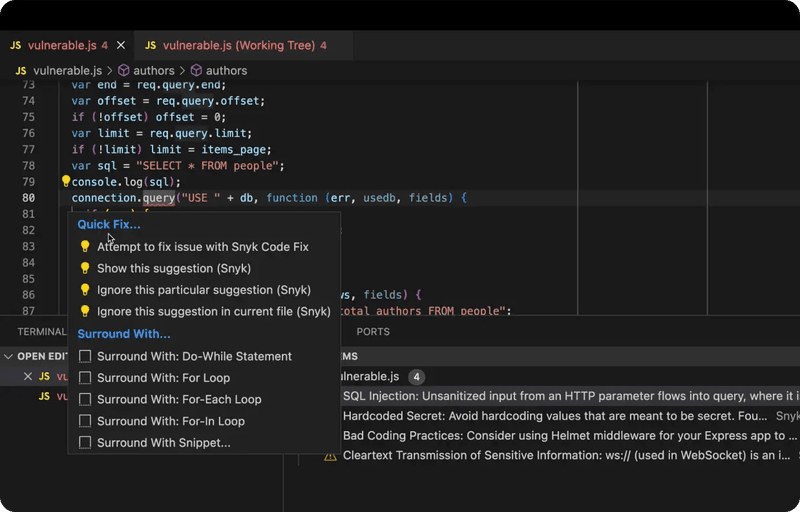

8. Código Snyk | DeepCode

Capacidad básica de IA | Remediación automática (IDE)

Snyk Code, una herramienta SAST en tiempo real centrada en el desarrollador que puede ofrecer sugerencias de código a los desarrolladores desde el IDE gracias a DeepCode AI, adquirida por Snyk. DeepCode AI utiliza múltiples modelos de IA y su principal argumento de venta es que sus modelos se entrenan con datos curados por los mejores especialistas en seguridad, lo que mejora la confianza en los resultados de la IA.

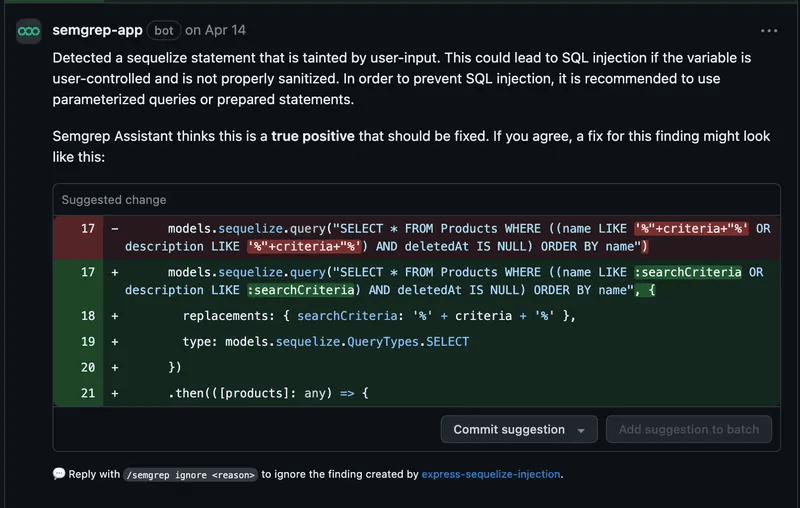

9. Código Semgrep

Capacidad básica de IA | Detección mejorada

El asistente de IA de SemGreps, acertadamente denominado asistente, utiliza el contexto del código que rodea a una posible vulnerabilidad para ofrecer resultados más precisos y proporcionar correcciones de código recomendadas. También puede utilizarse para crear reglas para que SemGrep mejore su detección basándose en las indicaciones que usted le proporcione.

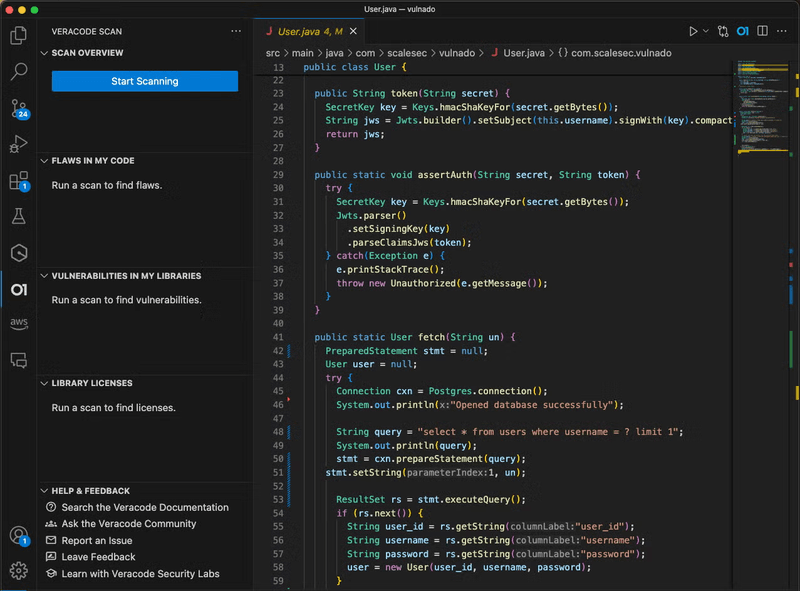

10. Veracode Fix

Capacidad principal de IA | Auto Remediación

Ver acodefix usa IA para sugerir cambios basados en vulnerabilidades dentro del código cuando los desarrolladores están usando la extensión Veracode IDE o la herramienta CLI. La principal diferencia de Veracode Fix es que su modelo entrenado a medida no está entrenado en código salvaje, sino en vulnerabilidades conocidas dentro de su base de datos. Lo positivo de esto será una mayor confianza en las correcciones sugeridas, lo negativo es que es más limitado en los escenarios que puede sugerir correcciones de código.

Cómo elegir una herramienta SAST

La IA es un actor relativamente nuevo en el mercado de la seguridad, y los líderes del sector no dejan de explorar aplicaciones innovadoras. La IA debe considerarse una herramienta para mejorar los sistemas de seguridad, más que una fuente única de verdad. Es importante señalar que la IA no puede transformar herramientas deficientes en eficaces. Para maximizar su potencial, la IA debe integrarse con herramientas que ya tengan una base sólida y un historial probado.

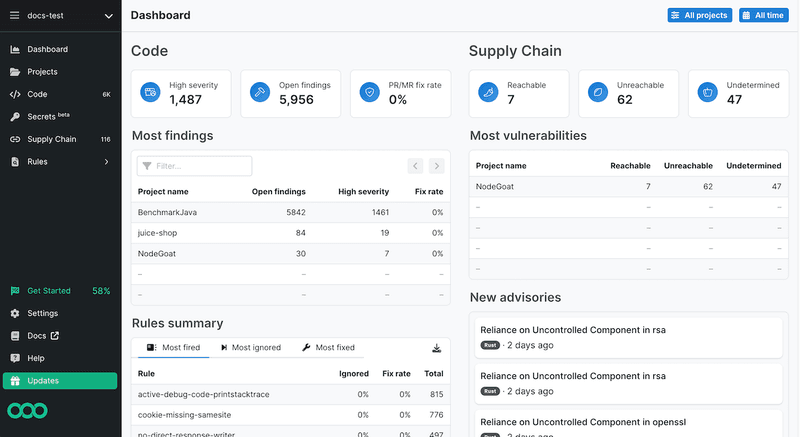

Snyk vs Aikido Security | G2 Comentarios Snyk Alternativa

Basado en opiniones verificadas de terceros

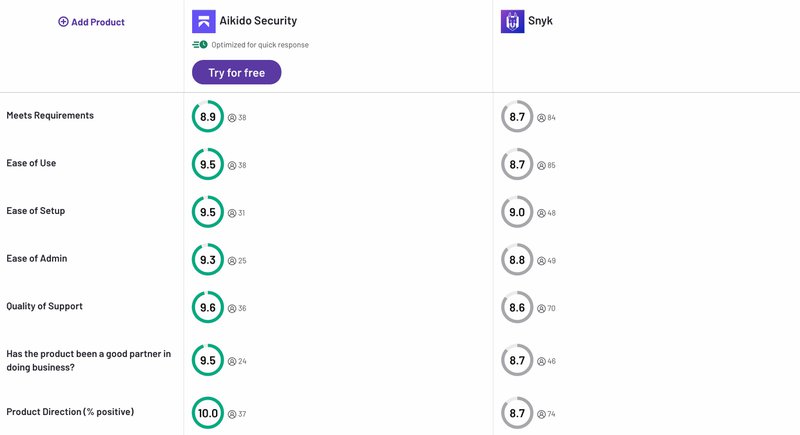

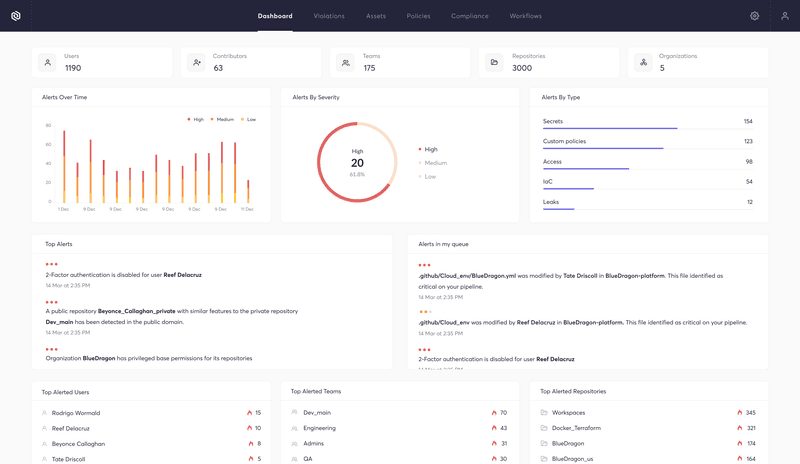

Esta guía es una sinopsis directa de reseñas verificadas de terceros de G2, el mayor mercado de software de confianza del mundo. Más de 100 millones de profesionales confían anualmente en G2 para tomar decisiones informadas sobre software utilizando comentarios auténticos de los usuarios. Basándonos en los últimos datos verificados de usuarios de G2, proporcionaremos un desglose detallado de Aikido Security frente a Snyk, analizando características, experiencia de usuario, precios y mucho más.

Además, también puedes leer estas reseñas de usuarios directamente en G2. Aquí está el enlace de G2 para Aikido Security y para Snyk, y las reseñas comparativas directas que comparan Aikido como alternativa a Snyk.

Qué es la seguridad en el Aikido:

Liderada por el CTO en serie Willem Delbare, Aikido es la plataforma de seguridad "sin tonterías" para desarrolladores. Después de muchos años utilizando otros productos de seguridad de aplicaciones, Delbare fundó Aikido para arreglar la seguridad para CTOs y desarrolladores con una plataforma todo-en-uno de seguridad de código-a-nube diseñada para ayudar a los equipos de ingeniería a conseguir seguridad seguridad.

Los equipos de ingeniería ejecutan más rápido con Aikido gracias a las características dedicadas a los desarrolladores: escaneos centralizados, reducción agresiva de falsos positivos, UX nativa de desarrollo, triaje automático de riesgos, agrupación de riesgos y correcciones de riesgos fáciles paso a paso, incluyendo correcciones automáticas impulsadas por LLM para 3 tipos de problemas diferentes.

TL;DR Aikido hace que la seguridad sea sencilla para las PYME y factible para los desarrolladores, de modo que las empresas puedan ganar clientes, crecer en el mercado y cumplir las normativas.

Qué es Snyk:

Snyk es una conocida empresa de seguridad que se posiciona como una herramienta de seguridad "orientada al desarrollador", para que los equipos identifiquen y corrijan vulnerabilidades en su código, dependencias de código abierto e imágenes de contenedores. Snyk es uno de los primeros actores del movimiento de seguridad "shift left" y se fundó hace 10 años en Tel Aviv y Londres, y actualmente tiene su sede en Boston (EE.UU.).

Alternativa Aikido vs Snyk de un vistazo

- Seguridad Aikido:

- Valoración ⭐️: 4.7

- Segmentos de mercado: Pequeñas y medianas empresas

- Precios para principiantes: Gratis

- Snyk:

- Valoración ⭐️: 4.5

- Segmentos de mercado: Medianas y grandes empresas

- Precios para principiantes: Gratis

Aikido Security es la preferida de las pequeñas y medianas empresas, mientras que Snyk tiene una mayor aceptación entre las grandes organizaciones del mercado medio, especialmente las empresas. Ambas plataformas ofrecen planes gratuitos, lo que las hace accesibles para desarrolladores individuales y equipos pequeños.

Clasificación por categorías

Experiencia del usuario

Facilidad de uso

- Aikido Security: Con una puntuación de 9,5, los usuarios elogian su interfaz intuitiva y sus flujos de trabajo optimizados. Se ha diseñado con un enfoque centrado en el desarrollador, lo que garantiza una fricción mínima al integrarlo en los procesos CI/CD existentes.

- Snyk: Con una puntuación de 8,7, aunque sigue siendo fácil de usar, algunos críticos señalan una curva de aprendizaje más pronunciada, especialmente para los equipos que no están familiarizados con las herramientas DevSecOps.

Facilidad de instalación

- Seguridad de Aikido: Con una puntuación de 9,5, a los usuarios les encanta el rápido proceso de incorporación de Aikido y sus mínimos requisitos de configuración.

- Snyk: Con una puntuación de 9,0, la configuración es sencilla, pero los usuarios encuentran ocasionalmente problemas de integración con herramientas menos comunes.

Facilidad de administración

- Seguridad Aikido: Scoring 9.3, a los administradores de sistemas les resulta sencillo gestionar equipos, permisos e integraciones.

- Snyk: Con una puntuación de 8,8, la administración es eficaz pero puede llegar a ser compleja en grandes organizaciones.

Asistencia y dirección de productos

Calidad del apoyo

- Seguridad Aikido: Con una impresionante puntuación de 9,6, los usuarios elogian con frecuencia la capacidad de respuesta y los conocimientos del equipo de soporte. La mayoría de los testimonios destacan el rápido soporte del equipo de Aikido y de sus fundadores.

- Snyk: Calificación 8.6, el soporte es correcto, generalmente fiable pero a veces más lento para los usuarios de nivel libre.

Dirección del producto

- Seguridad de Aikido: Los usuarios califican a Aikido con una puntuación redonda de 10,0, lo que refleja la confianza de los usuarios en su innovadora hoja de ruta y sus constantes actualizaciones de funciones.

- Snyk: Calificada con un 8,7, apreciada por su apuesta por el código abierto y las herramientas centradas en el desarrollador, pero ligeramente rezagada en el despliegue de funciones integrales.

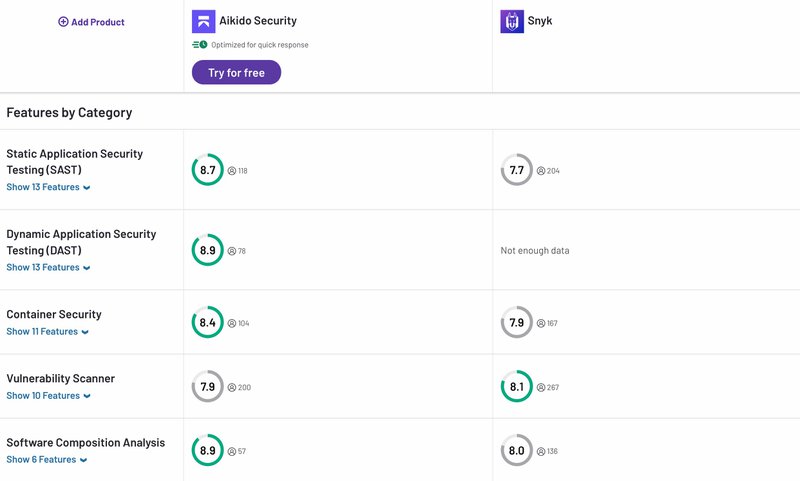

Aikido vs Snyk Comparación de características alternativas

Si está buscando una alternativa a Snyk, es importante tener en cuenta las funcionalidades de producción específicas que ofrece cada plataforma. Mientras que Snyk ofrece SAST, IaC, análisis de composición de software y escaneo de vulnerabilidades, Aikido ofrece más funciones y características dentro de su plataforma todo en uno.

Mientras que Snyk ofrece 4 productos, Aikido ofrece 11 productos en una suite de seguridad, incluyendo SAST, DAST, Análisis de Composición de Software, IaC, escaneo de imágenes de contenedores, escaneo secreto, escaneo de malware, escaneo API, escaneo de riesgo de licencias, escaneo local personalizado, así como seguridad en la nube (CSPM).

Pruebas estáticas de seguridad de las aplicaciones (SAST)

¿En qué consiste? SAST es un método para identificar vulnerabilidades en el código fuente antes de su despliegue.

- Aikido Security: Con una puntuación de 8,7, destaca en la identificación de vulnerabilidades en el código fuente y la presentación de información procesable.

- Snyk: Calificado con 7,7, eficaz pero a menudo criticado por generar más falsos positivos en comparación con sus competidores.

Pruebas dinámicas de seguridad de las aplicaciones (DAST)

¿En qué consiste? DAST es una técnica que escanea aplicaciones activas para detectar vulnerabilidades en tiempo de ejecución.

- Aikido Security: Con una puntuación de 8,9, los usuarios aprecian su capacidad para identificar vulnerabilidades en tiempo de ejecución con una configuración mínima.

- Snyk: No se dispone de datos suficientes para evaluar las capacidades de DAST.

Seguridad de los contenedores

¿En qué consiste? La seguridad de los contenedores es el proceso de identificación de vulnerabilidades en aplicaciones e imágenes en contenedores.

- Seguridad Aikido: Con una puntuación de 8,4, proporciona información detallada sobre las imágenes de los contenedores y las vulnerabilidades de los registros.

- Snyk: Calificado con 7,9, fuerte para la exploración básica de contenedores, pero menos completo en escenarios avanzados.

Análisis de la composición del software (SCA)

¿En qué consiste? SCA es la práctica de detectar vulnerabilidades en dependencias de código abierto y bibliotecas de terceros.

- Aikido Security: Con una puntuación de 8,9, combina el análisis de dependencias de código abierto con la detección mejorada de malware, lo que garantiza una protección sólida.

- Snyk: Calificación 8.0, eficaz para detectar vulnerabilidades conocidas en bibliotecas de código abierto, pero menos avanzado en la identificación de paquetes maliciosos.

Gestión de la seguridad de las aplicaciones (ASPM)

¿En qué consiste? ASPM es un marco para gestionar y mejorar la seguridad de las aplicaciones a lo largo de su ciclo de vida.

- Aikido Security: Con una puntuación de 8,4, elogiada por su enfoque proactivo para identificar y resolver los riesgos de seguridad en entornos de aplicaciones.

- Snyk: No se dispone de datos suficientes para evaluar las capacidades de ASPM.

Gestión de posturas de seguridad en la nube (CSPM)

¿En qué consiste? CSPM es un conjunto de herramientas para supervisar y proteger entornos en nube mediante la identificación de errores de configuración y problemas de cumplimiento.

- Supervisa y protege los entornos en nube identificando errores de configuración y problemas de cumplimiento.

- Seguridad Aikido: Rated 7.4, se integra a la perfección en entornos multi-nube, proporcionando información clara sobre la configuración errónea. La funcionalidad Aikido CSPM se ha lanzado recientemente y es una faceta importante de nuestra hoja de ruta.

- Snyk: No se dispone de datos suficientes para evaluar las funciones de CSPM. En este momento, Snyk no dispone de funcionalidades de CSPM.

Escáner de vulnerabilidades

¿En qué consiste? Un Escáner de Vulnerabilidades identifica y evalúa las vulnerabilidades de seguridad en sistemas y software.

- Seguridad Aikido: Calificado con un 7,9, eficaz en la detección de vulnerabilidades con una orientación clara para remediarlas.

- Snyk: Con una puntuación de 8,1, valorado por su amplia biblioteca de vulnerabilidades conocidas, pero criticado por el frecuente ruido en los resultados.

Testimonios verificados de clientes de Snyk vs Aikido:

Opiniones de personas verificadas que han utilizado tanto Aikido como Snyk. Si quieres saber qué tal se le da Aikido como alternativa a Snyk, sigue leyendo.

Aikido es una "solución eficaz y a buen precio".

Comparado con competidores bien conocidos como Snyk, Aikido es mucho más asequible, más completo y, lo que es más importante, mucho mejor a la hora de presentar las vulnerabilidades que realmente llegan a sus sistemas. Utilizan muchas librerías populares de código abierto para escanear su código, así como otras propias, ofreciéndole una buena combinación.

El aikido es "una alternativa más barata a Snyk"

Buscábamos una alternativa más barata a Snyk y Aikido cumple esa función fantásticamente. Buen software, interfaz de usuario sencilla y, lo que es más importante, es muy fácil hablar con ellos para recibir sus comentarios.

Todo fue muy sencillo de configurar y la incorporación de los miembros del equipo fue pan comido.

Esperamos que esta sinopsis de los comentarios de los usuarios de G2 le ayude a orientar su búsqueda de una plataforma de seguridad de aplicaciones. Si estás interesado en probar Aikido, ¿por qué no te lanzas ahora?

Obtenga los resultados de su primer escaneo en 32 segundos sin tarjeta de crédito y sin ataduras, incluso puede utilizar datos de demostración para mayor seguridad. Si desea un recorrido más personalizado, puede hablar con un humano o decir "hola" por el intercomunicador. Respondemos en segundos 🤝

Las 10 principales herramientas de análisis de la composición del software (SCA) en 2025

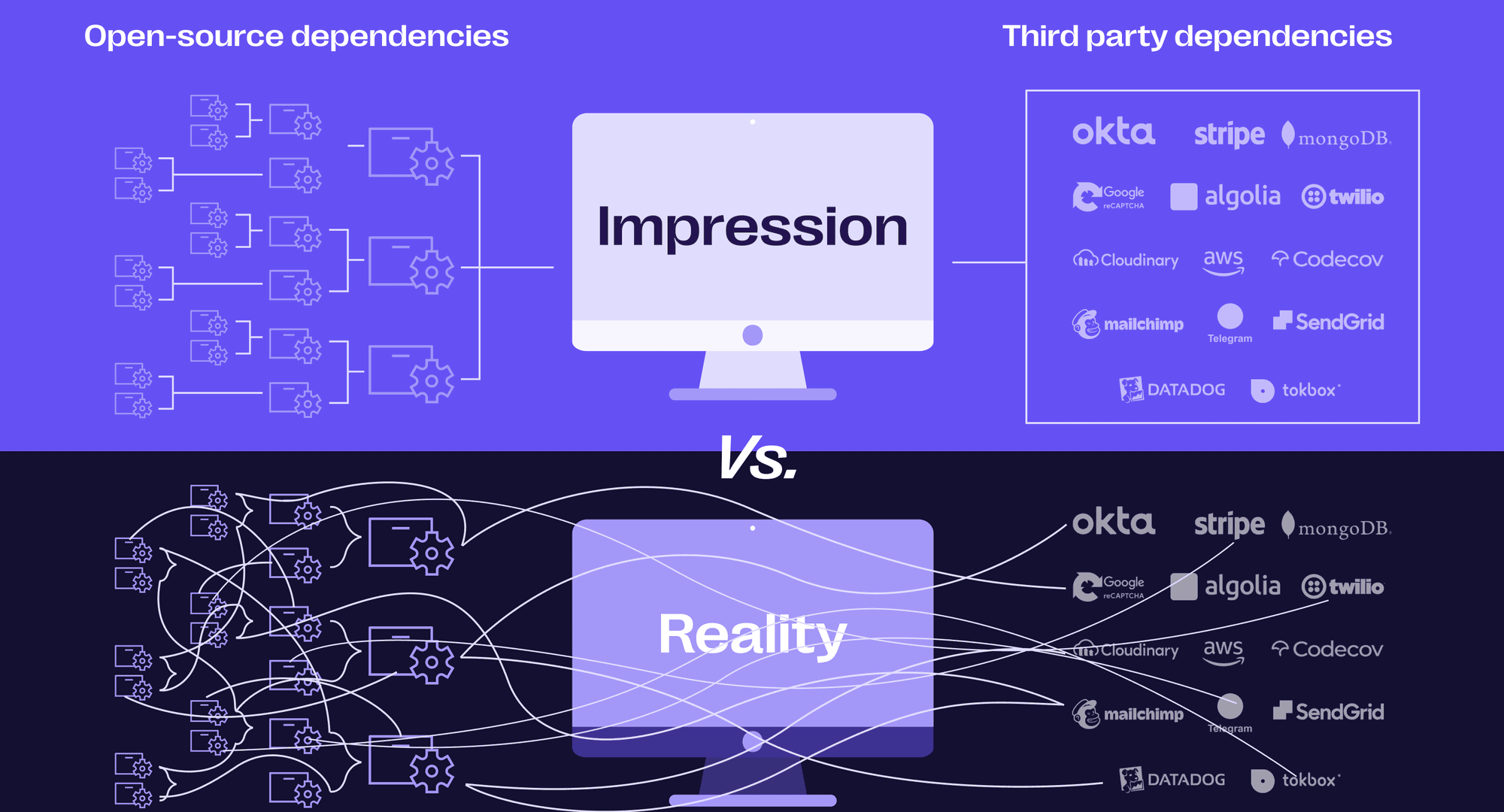

El 85% del código que utilizamos no proviene de nuestro propio código, sino de nuestros componentes y dependencias de código abierto. Esto significa que los atacantes pueden conocer su código mejor que usted. Las herramientas SCA son nuestra mejor línea de defensa para mantener segura nuestra cadena de suministro de código abierto.

Las herramientas de análisis de la composición del software (SCA), también conocidas como análisis de dependencias de código abierto, nos ayudan a comprender los riesgos que corremos en nuestra cadena de suministro de código abierto. Desde vulnerabilidades conocidas, licencias arriesgadas o malware oculto en bibliotecas de apariencia inocente.

Comprender la composición de su cadena de suministro de código abierto puede ser muy difícil y las herramientas de SCA se han convertido en una parte integral de los programas de seguridad de la aplicación. Sin embargo, a menudo están plagadas de falsos positivos y ruido innecesario, por lo que hemos querido desglosar con precisión qué buscar en una buena herramienta de SCA y repasar 10 de las líderes del mercado en SCA ahora mismo.

¿Cómo funciona el análisis de composición de software?

Las herramientas de SCA proporcionan un proceso continuo para detectar vulnerabilidades, normalmente comprobando nuestras dependencias y versiones frente a vulnerabilidades conocidas. Sin embargo, los líderes en SCA irán más allá y detectarán paquetes que utilicen licencias de alto riesgo, realizarán inspecciones de malware e incluso detectarán cuándo los paquetes ya no se mantienen activamente. Además, el enfoque de las herramientas puede diferir, normalmente vemos 6 etapas diferentes dentro de una herramienta SCA.

- Análisis de dependencias de OSS

- Analiza bases de código de aplicaciones, directorios de compilación, canalizaciones CI/CD y archivos de gestores de paquetes para identificar dependencias de código abierto (SO).

- Detecta tanto las dependencias directas (declaradas explícitamente) como las transitivas (heredadas).

- Generación de una lista de materiales de software (SBOM)

- Crea un inventario de todos los componentes del sistema operativo con:

- Nombres de componentes, versiones, ubicaciones, proveedores/mantenedores

- Licencias de código abierto asociadas.

- A menudo visualiza las relaciones de dependencia para un mejor análisis e identificación de posibles vulnerabilidades/conflictos.

- Crea un inventario de todos los componentes del sistema operativo con:

- Evaluación de la vulnerabilidad

- Compara el SBOM con bases de datos como NVD, CVE, GitHub Advisory, etc.

- Análisis de componentes de código abierto en busca de malware no declarado en bases de datos

- Utiliza la Enumeración Común de Plataformas (CPE) para asignar componentes a vulnerabilidades conocidas.

- La actualización periódica de las bases de datos garantiza la detección de nuevas vulnerabilidades, incluso en las dependencias más antiguas.

- Cumplimiento de licencias de OSS

- Identifica los términos de licencia para cada dependencia.

- Ejemplos: GPL (restrictiva, exige compartir modificaciones) frente a MIT (permisiva).

- Señala conflictos de licencia o violaciones de las políticas internas de la organización.

- Identifica los términos de licencia para cada dependencia.

- Remediación de vulnerabilidades y Auto-Triaging

- Ofrece recomendaciones prácticas

- Sugiere actualizaciones de las versiones parcheadas (a menudo creando automáticamente Pull Requests).

- Enlaces a avisos de seguridad.

- Ofrece soluciones temporales.

- Prioriza las vulnerabilidades en función de la gravedad, la explotabilidad y el impacto en tiempo de ejecución (auto-triaging).

- Ofrece recomendaciones prácticas

- Control e informes continuos

- Vuelve a analizar periódicamente el código base en busca de vulnerabilidades emergentes y actualiza los SBOM.

- Mantiene la visibilidad en tiempo real de los componentes del sistema operativo, sus versiones y los riesgos asociados.

Las 10 mejores herramientas de SCA probadas en la industria

(Por orden alfabético)

Si está buscando herramientas de SCA y no sabe por dónde empezar, aquí tiene una lista de 10 herramientas que consideramos líderes del sector, seguidas de sus características principales y sus posibles desventajas.

1. Seguridad en el Aikido

Aikido Security es una plataforma de seguridad sin sentido centrada en el desarrollador que combina 9 escáneres diferentes en una única plataforma que le protege de código a código.

Aikido adopta un enfoque diferente al escaneo de dependencias de código abierto al priorizar vulnerabilidades basadas en factores de riesgo del mundo real en lugar de basarse únicamente en puntuaciones CVSS y también escanea en busca de malware, riesgos de licencia y paquetes inactivos.

Características principales:

- Priorización de vulnerabilidades basada en el riesgo: Se centra en los problemas explotables, teniendo en cuenta la sensibilidad de los datos y el alcance de la vulnerabilidad, reduciendo el ruido de los CVE irrelevantes.

- Detección avanzada de malware: Identifica scripts maliciosos ocultos e intentos de exfiltración de datos en los principales ecosistemas como NPM, Python, Go y Rust.

- Análisis de accesibilidad: Utiliza un motor robusto para identificar y priorizar vulnerabilidades procesables, eliminando falsos positivos y duplicados.

- Flujos de trabajo de corrección automatizados: Se integra con herramientas como Slack, Jira y GitHub Actions para automatizar la gestión de tickets, las notificaciones y las políticas de seguridad.

- Escáner CLI local: Permite un escaneado seguro y autoalojado para los equipos que manejan datos confidenciales, garantizando el cumplimiento de las normas de privacidad y reglamentación.

- Diseño centrado en el desarrollador: Incorpora la seguridad directamente en los flujos de trabajo, ofreciendo una orientación clara y práctica adaptada al impacto específico en las bases de código.

- Precios sencillos: Previsibles y rentables, con ahorros de hasta el 50% en comparación con la competencia.

2. Apiiro

Apiiro combina el análisis en profundidad del código con la supervisión del comportamiento en tiempo de ejecución para identificar y priorizar las vulnerabilidades explotables y los riesgos de código abierto, proporcionando información exhaustiva y agilizando la corrección directamente en los flujos de trabajo de los desarrolladores.

Características principales:

- Análisis exhaustivo de riesgos: Evalúa los riesgos del código abierto más allá de los CVE, incluidos los proyectos no mantenidos, los conflictos de licencia y las prácticas de codificación inseguras.

- Simulaciones de pruebas de penetración: Confirma la explotabilidad de vulnerabilidades basadas en el contexto de tiempo de ejecución para priorizar los riesgos críticos.

- Gráfico de riesgos y plano de control: Mapea las cadenas de suministro de OSS y automatiza los flujos de trabajo, las políticas y los procesos de corrección para abordar los riesgos con eficacia.

- SBOM ampliado (XBOM): Proporciona una vista gráfica en tiempo real de las dependencias y los riesgos asociados, incluidos los recursos de CI/CD y de la nube.

- Corrección centrada en el desarrollador: Incorpora alertas contextualizadas y actualizaciones de versiones seguras en los flujos de trabajo y herramientas existentes de los desarrolladores.

Desventajas:

- Coste elevado: Requiere un contrato anual mínimo de 35.400 dólares para 50 plazas, lo que puede no ser adecuado para organizaciones más pequeñas.

- Incorporación compleja: Las funciones avanzadas, como los gráficos de riesgo y los XBOM, pueden requerir una curva de aprendizaje pronunciada para los nuevos usuarios.

3. Árnica

Arnica se integra directamente con los sistemas SCM para supervisar continuamente los cambios de código y las dependencias en tiempo real, proporcionando una detección temprana de vulnerabilidades, una gestión dinámica del inventario y una guía de corrección procesable para garantizar que la seguridad está integrada en el ciclo de vida del desarrollo.

Características principales:

- SCA sin canalizaciones: elimina las complejas configuraciones de canalizaciones mediante la integración nativa con herramientas como GitHub, GitLab y Azure DevOps para analizar cada confirmación en tiempo real.

- Inventario dinámico de dependencias: Mantiene un inventario actualizado de todos los paquetes externos, licencias y riesgos asociados.

- Priorización de explotabilidad: Correlaciona las tarjetas de puntuación de OpenSSF y la inteligencia de amenazas de EPSS para calcular las puntuaciones de riesgo de explotabilidad de cada vulnerabilidad.

- Alertas contextuales: Proporciona alertas detalladas y prescriptivas a las partes interesadas pertinentes con orientación paso a paso para la corrección, incluidas correcciones automatizadas con un solo clic.

- Ciclo de información continuo: Proporciona información de seguridad inmediata a los desarrolladores, fomentando una gestión de vulnerabilidades temprana y continua.

Desventajas:

- Funciones gratuitas limitadas: Las funcionalidades avanzadas requieren planes de pago, a partir de 8 $ por identidad al mes.

- Costes de escalado: Los costes aumentan con el número de identidades, lo que puede ser preocupante para equipos u organizaciones grandes.

4. Código

Cycode proporciona visibilidad de extremo a extremo de las vulnerabilidades de código abierto y las infracciones de licencia mediante el escaneado del código de las aplicaciones, los conductos CI/CD y la infraestructura, ofreciendo supervisión en tiempo real, generación automatizada de SBOM y corrección escalable directamente integrada en los flujos de trabajo de los desarrolladores.

Características principales:

- Escaneado exhaustivo: Analiza el código de las aplicaciones, los archivos de compilación y las canalizaciones CI/CD en busca de vulnerabilidades e infracciones de licencia.

- Supervisión en tiempo real: Utiliza un gráfico de conocimiento para identificar desviaciones y posibles vectores de ataque a medida que se producen.

- Gestión de SBOM: Genera SBOMs actualizados en formatos SPDX o CycloneDX para todas las dependencias.

- Corrección integrada: Proporciona contexto CVE, actualizaciones sugeridas, correcciones con un solo clic y pull requests automatizados para acelerar la aplicación de parches.

- Correcciones escalables: Esto permite a abordar las vulnerabilidades a través de repositorios en una sola acción.

Desventajas:

- Transparencia de precios: Requiere contacto directo para conocer el precio, con estimaciones que sugieren 350 dólares anuales por promotor supervisado.

- Coste para equipos grandes: El precio puede resultar prohibitivo para organizaciones con muchos desarrolladores.

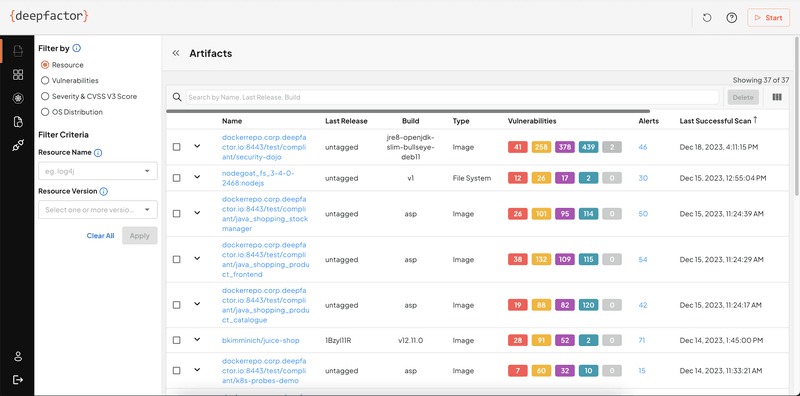

5. Factor de profundidad

DeepFactor combina la exploración estática con la supervisión en tiempo de ejecución en directo para generar SBOM completas, asignar dependencias e identificar riesgos explotables mediante el análisis de patrones de ejecución y comportamientos en tiempo de ejecución del mundo real, ofreciendo una visión contextualizada de las vulnerabilidades para agilizar la corrección.

Características principales:

- SCA de alcanzabilidad en tiempo de ejecución: rastrea si las vulnerabilidades son explotables mediante el análisis de rutas de código ejecutadas, flujos de control y rastros de pila.

- Generación dinámica de SBOM: Identifica todas las dependencias, incluidos los componentes "fantasma" no declarados, combinando análisis estáticos y en tiempo de ejecución.

- Políticas de seguridad personalizables: Permite a las organizaciones definir reglas condicionales y activadores únicos en función de sus necesidades de seguridad específicas.

- Correlación inteligente de alertas: Consolida los problemas relacionados en alertas procesables con contexto detallado, reduciendo el ruido de triaje.

- Información detallada sobre el tiempo de ejecución: Observa el comportamiento de las aplicaciones en las operaciones con archivos, el uso de la memoria, la actividad de la red, etc.

Desventajas:

- Precios: Los costes pueden aumentar rápidamente para los equipos más grandes, con el plan todo en uno a 65 $/desarrollador/mes.

- Soporte limitado de lenguajes: El análisis de alcanzabilidad en tiempo de ejecución admite actualmente un subconjunto de lenguajes (PHP, Kotlin, Go, Ruby, Scala), que pueden no cubrir todos los casos de uso.

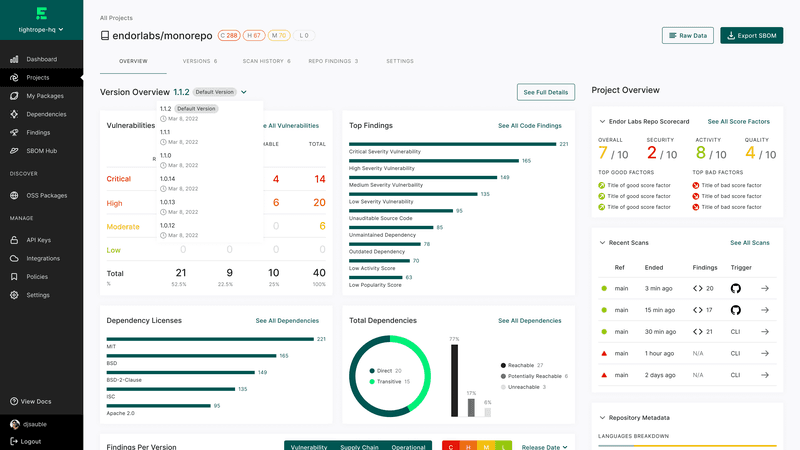

6. Laboratorios Endor

Endor Labs mejora el escaneado de SCA inspeccionando el código fuente para crear SBOM dinámicas, identificar vulnerabilidades críticas y detectar patrones de codificación inseguros, malware y dependencias inactivas, lo que permite a los equipos de DevSecOps centrarse en los riesgos más explotables con información procesable y soporte de cumplimiento normativo.

Características principales:

- Análisis granular de dependencias: Mapea todas las dependencias declaradas y "fantasma" a través de la inspección del código fuente, no sólo los archivos de manifiesto.

- Análisis de alcanzabilidad: Identifica vulnerabilidades explotables de forma realista en el contexto de la aplicación para reducir el ruido.

- Puntuación Endor: Proporciona una evaluación exhaustiva de la salud de los paquetes de OSS, teniendo en cuenta el historial de seguridad, el apoyo de la comunidad y el mantenimiento.

- Informes SBOM y VEX automatizados: Actualiza continuamente los inventarios de dependencias y las clasificaciones de vulnerabilidades con un contexto de accesibilidad exhaustivo.

- Capacidades de detección avanzadas: Incluye motores de reglas para detectar malware, patrones inseguros, proliferación de dependencias e infracciones de licencias.

Desventajas:

- Coste de entrada elevado: Los planes de pago empiezan en 10.000 dólares anuales, lo que lo hace menos accesible para las organizaciones más pequeñas.

- Complejidad para los nuevos usuarios: Las completas funciones y el análisis en profundidad pueden requerir tiempo de incorporación para los nuevos equipos.

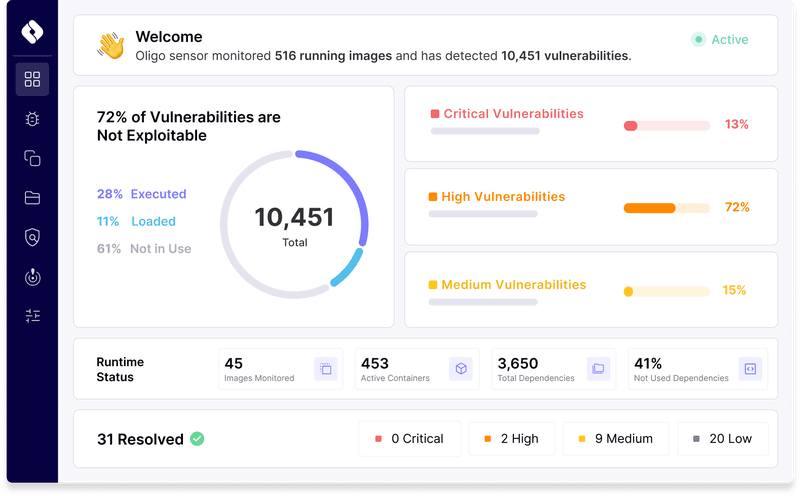

7. Seguridad Oligo

Oligo adopta un enfoque único para SCA mediante la supervisión de bibliotecas en tiempo de ejecución, tanto en pruebas como en producción, para detectar vulnerabilidades que los escáneres tradicionales pasan por alto. Oligo ofrece soluciones prácticas basadas en el contexto y el entorno de la aplicación. Al aprovechar una amplia base de conocimientos de perfiles de comportamiento de bibliotecas y supervisión en tiempo real, Oligo identifica vulnerabilidades de día cero, uso inadecuado de bibliotecas y amenazas específicas del tiempo de ejecución, garantizando que los equipos de DevSecOps aborden los problemas críticos de forma eficaz.

Características principales:

- Monitorización en tiempo de ejecución: Rastrea el comportamiento de la biblioteca durante las pruebas y la producción para detectar desviaciones y vulnerabilidades.

- Perfiles basados en eBPF: Utiliza la supervisión a nivel del núcleo de Linux para obtener una visibilidad inigualable del comportamiento en tiempo de ejecución.

- Políticas y activadores automatizados: Flujos de trabajo de seguridad personalizables y alertas en tiempo real a través de herramientas como Slack y Jira.

- Detección de vulnerabilidades de día cero: Identifica las amenazas antes de que se conozcan públicamente, evitando los ataques de día cero.

- Priorización contextual de vulnerabilidades: Tiene en cuenta el entorno y el estado de ejecución de la biblioteca para priorizar las amenazas de forma eficaz.

Desventajas:

- Transparencia de precios: Requiere una demostración para acceder a los detalles de precios; no hay información de precios estandarizada o de autoservicio disponible.

- Limitaciones de plataforma: Principalmente centrado en Linux debido a su dependencia de la tecnología eBPF.

8. Semgrep

Semgrep es una plataforma integral de seguridad de la cadena de suministro que explora todo el flujo de trabajo de desarrollo, aprovechando la concordancia de patrones ligeros y el análisis de alcanzabilidad para detectar vulnerabilidades y antipatrones directamente explotables en su código, al tiempo que ofrece reglas personalizables y visibilidad de dependencias en tiempo real.

Características principales:

- Análisis de extremo a extremo: Supervisa IDEs, repositorios, conductos CI/CD y dependencias en busca de amenazas de seguridad y antipatrones.

- Análisis de alcanzabilidad: Identifica si las vulnerabilidades marcadas son explotables activamente en su aplicación, reduciendo el ruido innecesario.

- Búsqueda de dependencias: Proporciona flujos en directo y consultables de paquetes y versiones de terceros para responder a amenazas en tiempo real y planificar actualizaciones.

- Registro Semgrep: Incluye más de 40.000 reglas preconfiguradas y aportadas por la comunidad, con opciones de creación de reglas personalizadas.

- Amplio soporte de lenguajes: Compatible con más de 25 lenguajes de programación modernos, como Go, Java, Python, JavaScript y C#.

- Integraciones sin fisuras: Funciona con GitHub, GitLab y otros sistemas de control de versiones populares.

Desventajas:

- Precios para equipos grandes: Los costes aumentan rápidamente para equipos medianos y grandes (110 $/colaborador/mes para más de 10 colaboradores).

- Complejidad de la personalización: Escribir y gestionar reglas personalizadas puede requerir un esfuerzo adicional para los equipos con menos experiencia.

9. Snyk

Snyk se ha convertido en el estándar de oro para las herramientas tradicionales de SCA, crea árboles de dependencia detallados, identifica dependencias anidadas y crea esfuerzos de remediación priorizados basados en factores de riesgo del mundo real y explotabilidad. Snyk se adapta a los flujos de trabajo de los desarrolladores con herramientas de consola, CLI / IDE, proporciona correcciones procesables y ayuda a garantizar el cumplimiento de la licencia de código abierto.

Características principales:

- Mapeo de árbol de dependencias: Construye gráficos jerárquicos para detectar vulnerabilidades en las dependencias directas y transitivas y rastrear su impacto.

- Clasificación de prioridades patentada: Clasifica las vulnerabilidades en función de la explotabilidad, el contexto y el impacto potencial, garantizando la concentración en las amenazas críticas.

- Asesor Snyk: Evalúa más de 1 millón de paquetes de código abierto en cuanto a seguridad, calidad y mantenimiento para ayudar a los desarrolladores a elegir las mejores dependencias.

- Base de datos de vulnerabilidades: Mantiene una sólida base de datos de más de 10 millones de vulnerabilidades de código abierto, verificadas manualmente para garantizar su precisión e información práctica.

- Integración perfecta: Funciona con los sistemas de control de versiones, los conductos CI/CD y los IDE más populares para analizar el código y las dependencias en tiempo real.

- Políticas personalizables: Permite a las organizaciones aplicar reglas específicas para la gestión de vulnerabilidades y el cumplimiento de licencias.

Desventajas:

- Coste de las funciones avanzadas: Si bien el plan gratuito es básico, las funciones avanzadas para equipos más grandes requieren planes de nivel superior, que pueden ser costosos.

- Dependencia de la verificación manual: La dependencia de la verificación manual de vulnerabilidades puede retrasar las actualizaciones de amenazas recién descubiertas.

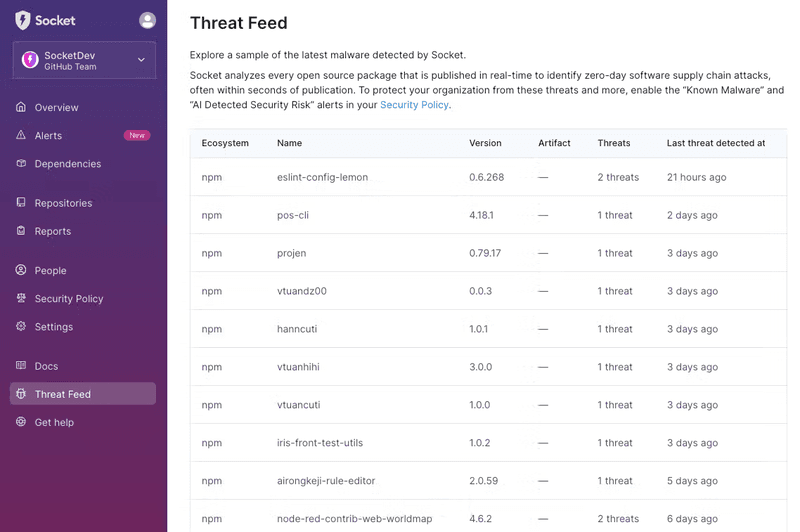

10. Seguridad de los zócalos

Socket aprovecha la inspección profunda de paquetes y el análisis del comportamiento en tiempo de ejecución para detectar de forma proactiva las amenazas de la cadena de suministro, las vulnerabilidades de día cero y las anomalías en las dependencias de código abierto, garantizando una protección completa que va más allá del escaneado tradicional basado en SBOM.

Características principales:

- Inspección profunda de paquetes: Supervisa el comportamiento en tiempo de ejecución de las dependencias, incluidas las interacciones con los recursos y las solicitudes de permisos, para detectar comportamientos de riesgo.

- Detección proactiva de amenazas: Identifica vulnerabilidades de día cero, riesgos de typosquatting y ataques a la cadena de suministro antes de que se divulguen públicamente.

- Integración de Pull Request: Analiza automáticamente las dependencias con cada pull request y proporciona comentarios procesables de GitHub, garantizando la mitigación temprana de riesgos.

- Resumen de dependencias: Ofrece una visión de las dependencias directas y transitivas, proporcionando un gráfico de dependencias completo con detalles y enlaces críticos.

- Evaluación de riesgos de mantenimiento: Evalúa la actividad de los mantenedores, las actualizaciones del código base y la validación social para detectar posibles riesgos en los paquetes de OSS.

Desventajas:

- Soporte de lenguajes: Limitado a dependencias de JavaScript, Python y Go, lo que puede restringir el uso para equipos que trabajan en otros lenguajes.

Cómo elegir el escáner de dependencias de OSS adecuado

La elección de la herramienta SCA adecuada va a depender de las necesidades específicas de su proyecto y de la tecnología que utilice. Es importante tener en cuenta que la SCA es sólo una parte de un plan integral de seguridad de las aplicaciones y que utilizar una herramienta de SCA independiente significará tener que integrarse con varios proveedores diferentes. Las soluciones todo en uno como Aikido security no sólo son atractivas en

¿Quieres ver Aikido en acción? Regístrese para escanear sus repos y obtener sus primeros resultados de SCA en menos de 2 minutos.

3 pasos clave para reforzar el cumplimiento y la gestión de riesgos

Una estrategia de seguridad sólida ha dejado de ser un "nice-to-have". Es esencial para seguir siendo competitivo y digno de confianza en el mercado. Los equipos de seguridad están sometidos a una presión constante para abordar rápidamente las vulnerabilidades y mantener el cumplimiento, todo ello mientras se amplían las operaciones empresariales. En esta entrada de blog, Roeland Delrue y Sonali Samantaray, cofundador de Aikido Security e Ingeniero de Soluciones Senior en Sprinto, respectivamente, comparten su experiencia en soluciones de seguridad escalables que equilibran el riesgo, el crecimiento y los requisitos de cumplimiento. Como líderes en gestión de vulnerabilidades y automatización del cumplimiento de normativas, ofrecen ideas prácticas para ayudar a las organizaciones a asegurar su crecimiento.

1. Estar al tanto de los riesgos

A medida que las organizaciones crecen, su perfil de riesgo aumenta. Con cada nuevo proceso, cliente o punto de contacto de datos, el panorama de la seguridad se amplía, lo que hace más difícil para los equipos identificar, evaluar y priorizar las vulnerabilidades. Sin un enfoque integrado y en tiempo real, los riesgos pueden acumularse y el potencial de daño -de reputación o financiero- puede multiplicarse. Un pequeño error de configuración o una vulnerabilidad pasada por alto pueden exponer millones de puntos de datos sensibles o interrumpir las operaciones.

Como señala Roeland, "la seguridad no es sólo una salvaguarda: es una parte crucial de la capacidad de su empresa para crecer y ganarse la confianza. Si no gestiona los riesgos, sus clientes se darán cuenta y puede que decidan irse a otro sitio. Centrarse en los esfuerzos de seguridad adecuados le ayuda a generar esa confianza e impulsar el crecimiento del negocio".

Al automatizar las herramientas de seguridad con la gestión integrada del cumplimiento, las organizaciones pueden agilizar el seguimiento de los riesgos, reducir la corrección manual y garantizar el cumplimiento en tiempo real, lo que permite a los equipos centrarse en medidas de seguridad proactivas en lugar de en parches reactivos. Las herramientas automatizadas ayudan a los equipos proporcionándoles visibilidad en tiempo real, reduciendo la fatiga de las alertas y simplificando el cumplimiento, creando una base que respalda la gestión proactiva de riesgos.

2. Priorizar la corrección efectiva

Gestionar una lista creciente de vulnerabilidades y riesgos puede resultar abrumador. Cuando se enfrentan a docenas o incluso cientos de alertas de seguridad, los equipos a menudo caen en un ciclo de fatiga por alertas, en el que el mero volumen de notificaciones los insensibiliza a los riesgos que tienen entre manos. Esto puede conducir a la parálisis por análisis, en la que la toma de decisiones se hace más difícil y el progreso se ralentiza porque hay demasiados problemas que abordar a la vez. Según Roeland, este volumen puede socavar la eficacia de los esfuerzos de corrección.

"Cuando abrumas a tu equipo con cientos de problemas, las posibilidades de que resuelvan alguno de ellos con eficacia disminuyen considerablemente. Se trata de priorizar los problemas más críticos, para que su equipo pueda centrarse en lo que realmente importa. Este enfoque centrado no sólo reduce la fatiga de las alertas, sino que garantiza que los problemas abordados son los que tendrán mayor repercusión", afirma Roeland.

Para evitar este escollo, es fundamental centrar los esfuerzos de seguridad en lo que más importa. Las herramientas que ponen de relieve los problemas más acuciantes -no sólo los más numéricos- ayudan a los equipos a realizar progresos significativos. Con prioridades claras para la corrección, las organizaciones pueden reducir el riesgo de que las vulnerabilidades críticas se escapen por las grietas.

Sin el enfoque adecuado, los equipos acaban en un estado reactivo constante. Pero un enfoque específico, que permita abordar los problemas de alto riesgo de inmediato, permite a los equipos salir del bucle reactivo y dedicar tiempo a medidas de seguridad proactivas.

"Sin el enfoque adecuado", explica Sonali, "los equipos acaban en un estado reactivo constante. Pero un enfoque específico -que permita abordar los problemas de alto riesgo de inmediato- permite a los equipos salir del bucle reactivo y dedicar tiempo a medidas de seguridad proactivas." Al dar prioridad a las alertas, reducir los falsos positivos y desplegar herramientas de seguridad especializadas, las organizaciones pueden evitar el ciclo del "tira y afloja" que consiste en abordar constantemente los problemas de baja prioridad mientras se pasan por alto los grandes. Al centrar los esfuerzos de corrección en las vulnerabilidades de alto impacto, los equipos de seguridad pueden gestionar eficazmente el riesgo y centrarse en otras tareas de alto valor, como el desarrollo de nuevas funciones o el perfeccionamiento de la oferta de productos.

3. Centralice su postura de seguridad

Con tantos componentes, es fácil que los datos de seguridad se aíslen entre plataformas y equipos. Los datos aislados crean puntos ciegos en su postura de seguridad, lo que dificulta que los equipos de seguridad actúen con rapidez y eficacia. Esta desconexión puede provocar fallos en el cumplimiento de las normativas, infracciones de seguridad y retrasos que impidan a su organización escalar de forma segura.

"Tenerlo todo en un solo lugar no es sólo una cuestión de comodidad", afirma Roeland. "Se trata de obtener una imagen completa y en tiempo real de su panorama de riesgos y cumplimiento. Un sistema centralizado hace que sea más fácil conectar los puntos, identificar las lagunas y priorizar los recursos de manera efectiva."

Tenerlo todo en un solo lugar no es sólo cuestión de comodidad. Se trata de obtener una imagen completa y en tiempo real de su panorama de riesgos y cumplimiento. Un sistema centralizado facilita la conexión de los puntos, la identificación de lagunas y la priorización eficaz de los recursos.

Una postura de seguridad centralizada reúne todos estos elementos -gestión de vulnerabilidades, seguimiento del cumplimiento y evaluación continua de riesgos- en una visión unificada. Este enfoque permite a los equipos de seguridad ver todo su panorama a la vez, identificar y abordar las lagunas en tiempo real, y crear un sistema cohesivo que esté siempre listo para la auditoría. Al combinar una solución centrada en la vulnerabilidad como Aikido con una plataforma centrada en el cumplimiento como Sprinto, las organizaciones pueden agilizar sus prácticas de seguridad, reducir los informes manuales y garantizar que el cumplimiento y la seguridad trabajen mano a mano y no de forma aislada.

El camino a seguir

Navegar por el complejo panorama actual de la seguridad requiere un enfoque proactivo y centrado. Al mantenerse al tanto de los riesgos, dar prioridad a la corrección eficaz y centralizar su postura de seguridad, las organizaciones no sólo pueden mejorar su seguridad, sino también su capacidad para escalar con seguridad y confianza. Como bien afirma Roeland, "la seguridad no es un proyecto puntual. Es un compromiso continuo con sus clientes y su crecimiento". Invertir en estas medidas no es sólo mantenerse al día con las normas de seguridad, sino permitir el crecimiento de la empresa manteniendo la confianza del cliente en primer plano.

El uso conjunto de SprintoGRC y Aikido le permitirá cumplir la normativa más rápidamente y de forma más barata. Y, ¿a quién no le gusta ahorrar tiempo y dinero?

Aprende más sobre Sprinto aquí. Configura la integración Sprinto x Aikido aquí.

Guía de código abierto sobre seguridad de las aplicaciones para startups

La seguridad puede ser un mundo difícil y caro de navegar. Así que decidimos crear una guía completa de herramientas de seguridad de código abierto para dejarnos de tonterías y mostrar cuáles son las herramientas más importantes que hay que implementar, qué activos necesitas proteger y cómo puedes crear un plan de seguridad a largo plazo utilizando únicamente herramientas gratuitas y de código abierto.

¿Cuáles son las herramientas más importantes?

Existen herramientas de seguridad aparentemente infinitas, el primer paso es siempre decidir por dónde empezar. Aunque siempre puede variar en función de las características específicas, siempre recomendamos empezar por lo más fácil para los atacantes. Asegúrate de que tu infraestructura en la nube es segura, de que no tienes secretos que los atacantes puedan encontrar fácilmente, de que no hay simples errores de codificación que conduzcan a errores y de que no tienes vulnerabilidades críticas en tu cadena de suministro de código abierto. A partir de ahí puedes implementar más herramientas para mejorar la seguridad y detrás implementar más buenas prácticas a lo largo del ciclo de vida de desarrollo de software.

¿Qué herramientas hay disponibles?

Hay un montón de herramientas de código abierto disponibles y mucho dependerá de su pila y las necesidades exactas, pero a continuación se presentan algunos de los que consideramos que son el estándar de oro y un gran lugar para empezar.

CSPM (Gestión de posturas de seguridad en la nube)

Cloudsploit

CSPM es una herramienta esencial para proteger nuestros activos en la nube, Cloudsploit es un CSPM de código abierto. El proyecto detecta riesgos de seguridad en cuentas de infraestructura en la nube, incluidos Amazon Web Services (AWS), Microsoft Azure, Google Cloud Platform (GCP) y Oracle Cloud Infrastructure (OCI).

Detección de secretos

Trufflehog | gitleaks.

Los secretos son objetivos de alto valor para los atacantes, ya que permiten rápidos movimientos laterales en nuevos sistemas, de hecho, los secretos se utilizan en el 83% de las brechas. Es esencial detectarlos allí donde viven, especialmente en tus repositorios git. Dos de las mejores herramientas de código abierto para detectar secretos son Trufflehog y gitleaks.

SCA (Análisis de la composición del software)

Trivy | Dependency-Check | Dependency-Track

Las dependencias de código abierto constituyen el 85% del código de nuestras aplicaciones, ¡esto puede significar que los atacantes conocen su código mejor que usted! Es fundamental que sepamos qué componentes de código abierto contienen vulnerabilidades. Las herramientas de SCA analizan qué dependencias de código abierto utilizamos en nuestras aplicaciones y determinan cuáles tienen vulnerabilidades conocidas. Trivy, Dependency-Check y Dependecy-Track son excelentes herramientas para ayudarnos a comprender nuestros riesgos de código abierto.

SAST (Pruebas estáticas de seguridad de las aplicaciones)

Bandit | Breakeman| GoSec |SemGrep

SAST revisa su código fuente en busca de errores que puedan provocar problemas de seguridad. Algunos de los errores más comunes que SAST puede descubrir son vulnerabilidades de inyección, fallos de cifrado y desbordamientos de búfer. Las herramientas que elijas deberán ser específicas para tu pila tecnológica concreta. Algunas buenas opciones son Bandit (Python), Breakeman (Ruby), GoSec (Go) y SemGrep (Generic).

DAST (Pruebas dinámicas de seguridad de las aplicaciones)

Nuclei | Zap

Las herramientas DAST actúan como un hacker automatizado que ejecuta ataques contra tus dominios para descubrir vulnerabilidades explotables, esto también se conoce a veces como monitorización de superficie. Dos excelentes herramientas de código abierto son Nuclei y Zap.

Detección de malware

Phylum

Las herramientas SCA clásicas se basan en vulnerabilidades que han sido divulgadas públicamente. La detección de malware consiste en descubrir código malicioso dentro de paquetes que pueden no haber sido informados. Phylum es una gran herramienta para esto, aunque técnicamente no es completamente de código abierto, pero tiene una versión gratuita que se puede utilizar con su herramienta de escaneo CLI.

Escaneado IaC

Checkov

La infraestructura como código nos ha permitido aprovisionar y desplegar infraestructura en la nube con mayor confianza y facilidad. Sin embargo, esto puede llevar a una mala configuración que introduzca problemas de seguridad. Las herramientas CSPM de las que hemos hablado antes pueden encontrar errores en tu infraestructura en la nube, mientras que el análisis IaC puede evitar que se produzcan errores antes del despliegue. Checkov es una gran herramienta que puede escanearlos en busca de problemas de seguridad.

Firewall en la aplicación

Zen-Node | Zen Python

Ha habido una tendencia real sobre el cambio a la izquierda en la seguridad (moviendo la seguridad antes en el ciclo de vida), mientras que esto es genial no debemos descuidar el otro lado de esto e implementar la seguridad para nuestras aplicaciones en ejecución. Zen by Aikido es un cortafuegos de código abierto que puede bloquear ataques como la inyección en tiempo de ejecución añadiendo un nivel secundario de protección. Zen-Node | Zen Python

Componentes al final de su vida útil

endoflife.date

Un gran riesgo de nuestra cadena de suministro de código abierto son los componentes que ya no se mantienen, endoflife.date es una gran base de datos de proyectos que ya no se mantienen y que no deberían utilizarse en producción.

Protección de licencias

Trivy

Es importante estar consciente de que está utilizando la licencia de código abierto correcta con su aplicación, Trivy proporciona una gran comprensión de los tipos de licencia de código abierto y cómo se están utilizando.

¿Son las herramientas de código abierto tan buenas como las versiones comerciales?

Las herramientas de código abierto pueden ser de muy alta calidad en cuanto a sus capacidades de escaneado. Sin embargo, las herramientas comerciales aportan más cuando se trata de reducción de ruido, corrección y supervisión. Muchas herramientas comerciales, como Aikido, utilizan escáneres de código abierto. No hay que tener miedo a utilizar herramientas de código abierto, pero hay que ser consciente de que el uso de herramientas de código abierto, sobre todo a medida que se crece, requerirá mucho tiempo de ingeniería.

Por qué utilizar herramientas de seguridad de código abierto

- Sin barreras de entrada (rápido y gratuito)

- El código abierto es una gran herramienta para conseguir la participación de la junta directiva (estas herramientas pueden utilizarse para poner de relieve los problemas de seguridad).

- Escáneres de alta calidad (muchas herramientas de código abierto igualan las capacidades de escaneado)

- Apoyo comunitario

¿Por qué no utilizar herramientas de seguridad de código abierto?

- Difícil configuración, las herramientas de código abierto utilizan un mosaico de lenguajes y marcos de trabajo, por lo que es difícil conseguir que se comuniquen bien.

- Las herramientas ruidosas y de código abierto tienden a centrarse en el descubrimiento, por lo que pueden aportar muchos falsos positivos si no se crean capas adicionales de filtrado.

- Asistencia limitada, si las herramientas se rompen estás solo

- Sin RBAC. En el desarrollo moderno, es importante que todo el equipo participe. La seguridad de código abierto no permite ningún filtro entre roles, lo que supone una pesada carga para el equipo de seguridad.

No hay una respuesta correcta para el código abierto sobre las herramientas comerciales y ambos tienen su lugar, leer más sobre este tema aquí.

La diferencia del Aikido

Si está investigando herramientas de seguridad de código abierto, probablemente se habrá dado cuenta de que las herramientas comerciales son caras, mientras que las de código abierto requieren mucho trabajo para poder centralizarlas en un panel de control. En Aikido entendemos ese reto y hemos creado un producto que reúne a la perfección los proyectos de código abierto, centralizados en un único panel de control que aporta contexto a cada problema de seguridad con flujos de trabajo de auto-triage y remediación. Esto le permite tener el poder de una gran herramienta comercial a una fracción del precio.

.jpg)