.avif)

Asegura todo, no comprometas nada.

Protege tu código, cloud y runtime en un sistema centralizado.

Encuentra y corrige vulnerabilidades de forma automática.

Aikido - Plataforma de seguridad todo en uno

Plataforma unificada

Por supuesto, puede utilizar varias herramientas de seguridad.

Cada una con sus propios precios, alertas y opiniones.

La mayoría de ellas funcionan de forma aislada y pasan por alto lo que realmente importa.

análisis de dependencias de código abierto análisis de dependencias SCA)

Monitoriza continuamente tu código en busca de vulnerabilidades conocidas, CVEs y otros riesgos, o genera SBOMs.

Reemplaza

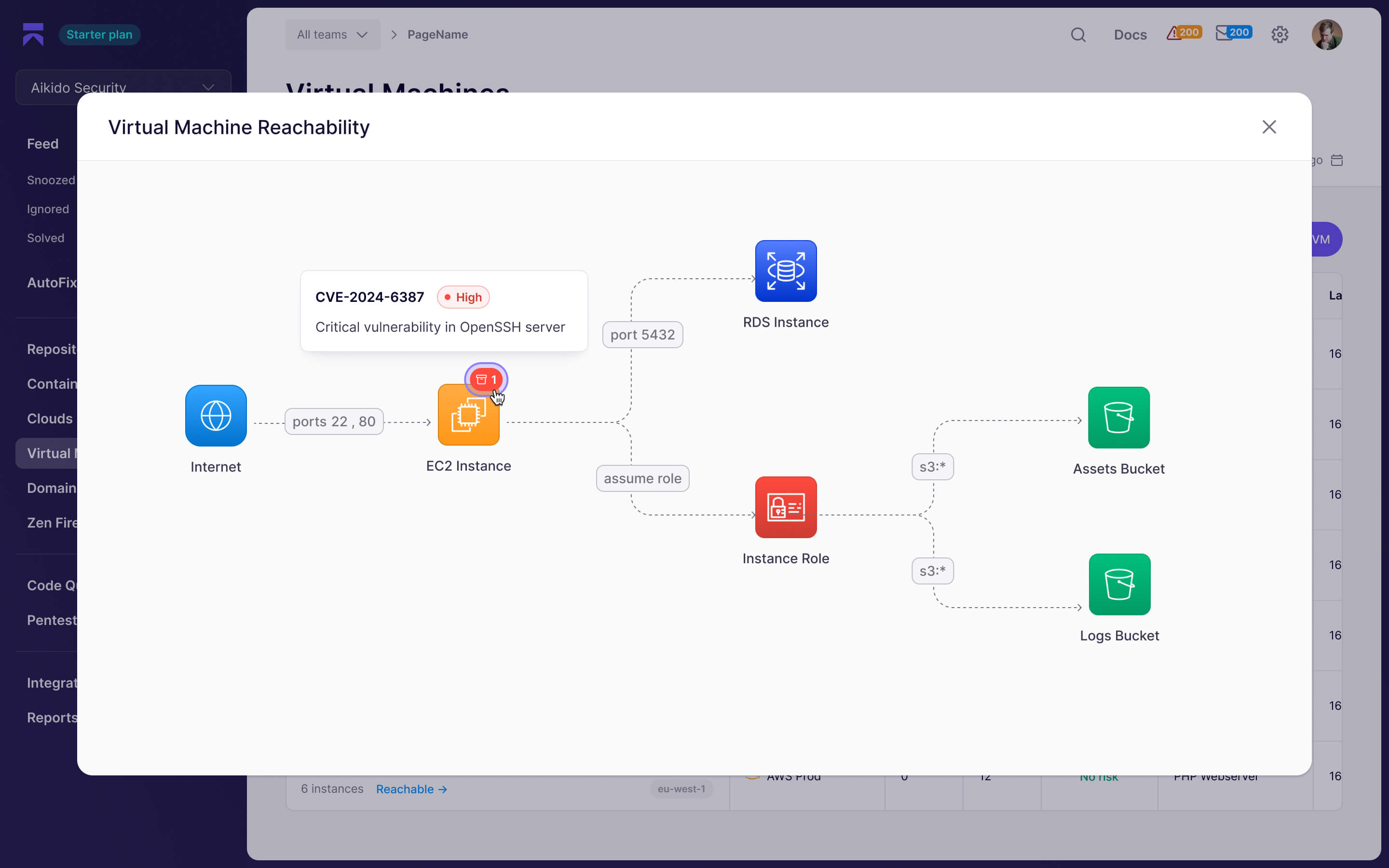

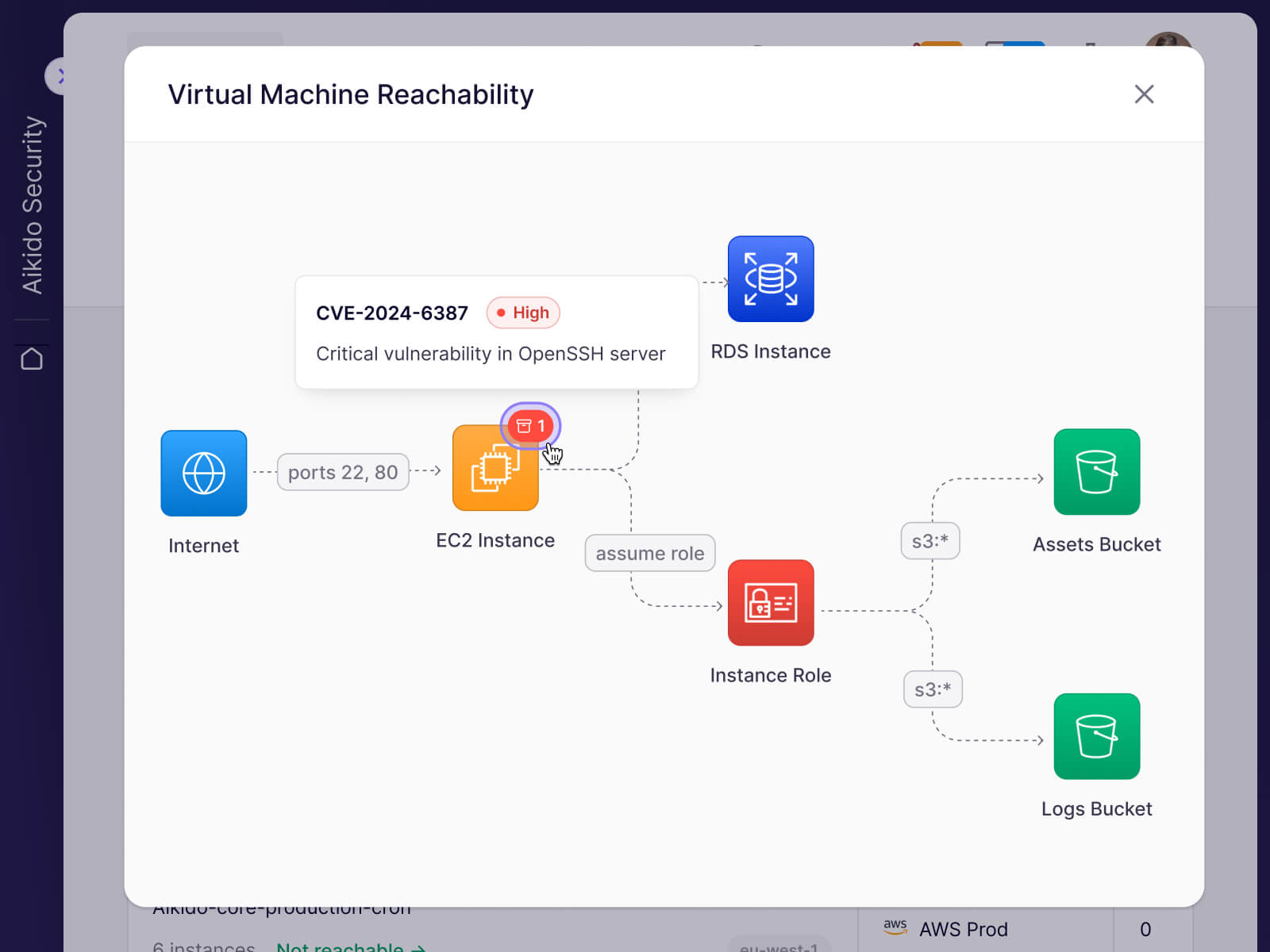

Gestión de la postura de la nube (CSPM)

Detecta riesgos en la infraestructura cloud (configuraciones erróneas, VMs, imágenes de contenedor) en los principales proveedores de servicios cloud.

Reemplaza

análisis estático de código SAST)

Escanea tu código fuente en busca de riesgos de seguridad antes de que se pueda fusionar un problema.

Reemplaza

Monitorización de superficies (DAST)

Prueba dinámicamente el front-end y las APIs de tu aplicación web para encontrar vulnerabilidades mediante ataques simulados.

Reemplaza

Pentests autónomos

Automatice las pruebas de penetración con agentes de IA que simulan la intuición de un hacker y encuentran vulnerabilidades antes de la explotación.

Reemplaza

Escaneo de infraestructura como código (IaC)

Escanea la infraestructura como código de Terraform, CloudFormation y Kubernetes en busca de configuraciones erróneas.

Reemplaza

escaneo de imágenes de contenedores

Escanea el sistema operativo de tus contenedores en busca de paquetes con problemas de seguridad.

Reemplaza

escaneo de licencias de código abierto

Monitoriza tus licencias en busca de riesgos como licencias duales, términos restrictivos, mala reputación, etc.

Reemplaza

Detección de malware en dependencias

Evita que paquetes maliciosos se infiltren en tu cadena de suministro de software. Impulsado por Aikido Intel.

Reemplaza

Software obsoleto

Verifica si los frameworks y runtimes que utilizas ya no reciben mantenimiento.

Reemplaza

Escaneo de máquinas virtuales

Escanea tus máquinas virtuales en busca de paquetes vulnerables, runtimes obsoletos y licencias de riesgo.

Reemplaza

seguridad en tiempo de ejecución de Kubernetes

Identifica imágenes vulnerables, visualiza los contenedores afectados y evalúa su accesibilidad.

Reemplaza

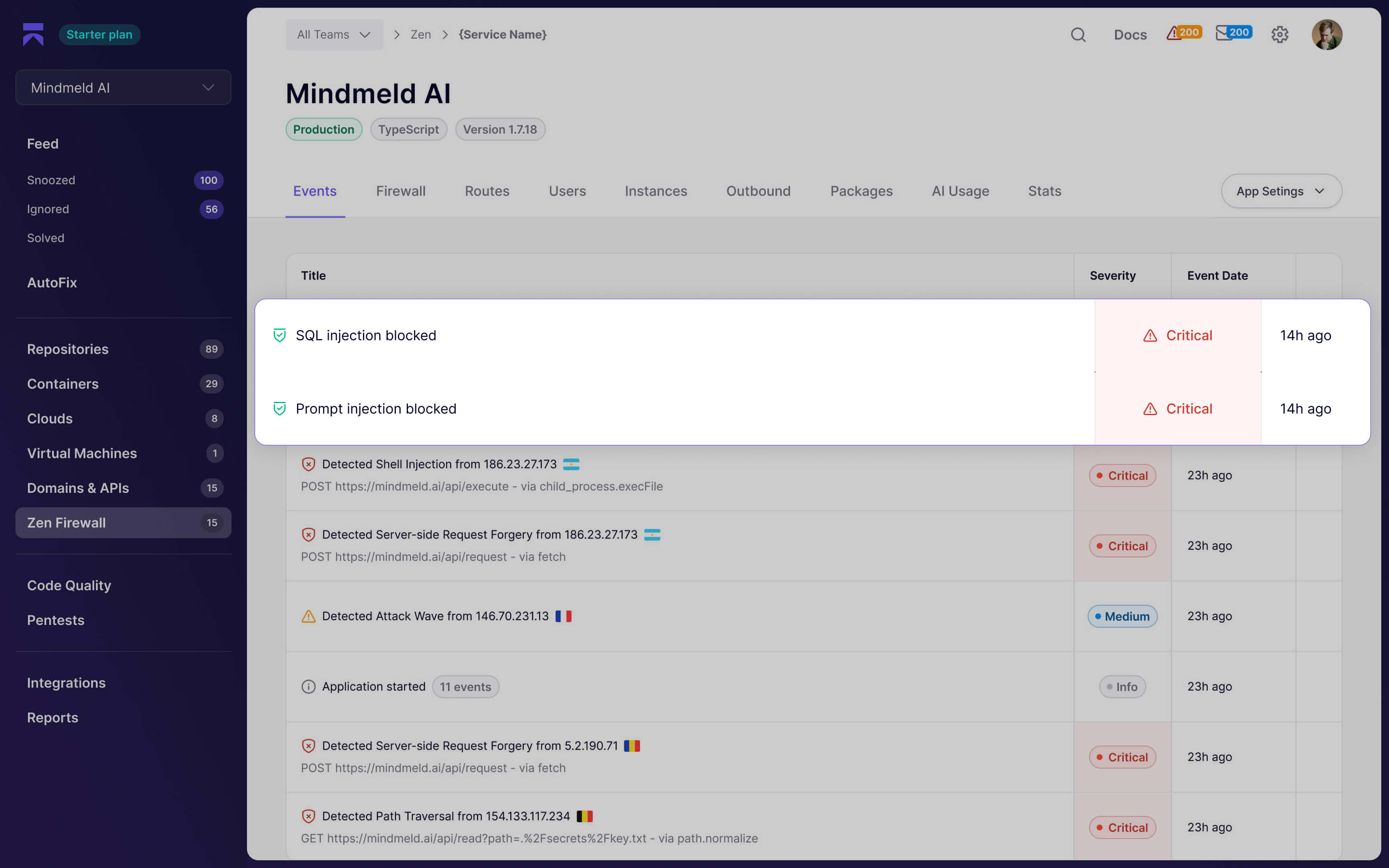

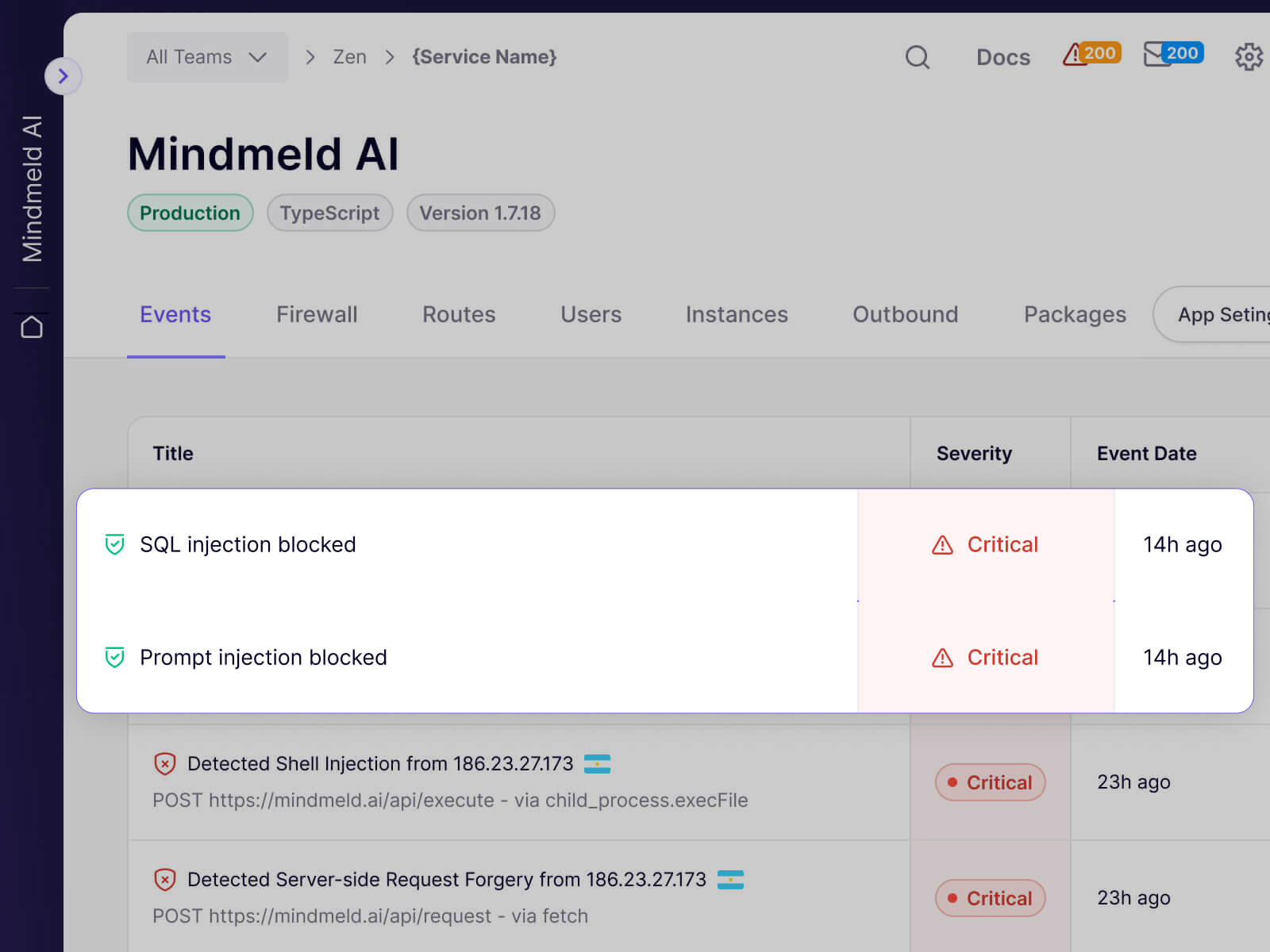

protección en tiempo de ejecución

Zen es tu firewall integrado en la aplicación tu tranquilidad. Bloquea automáticamente los ataques de inyección críticos, introduce limitación de velocidad de la API limitación de velocidad mucho más.

Reemplaza

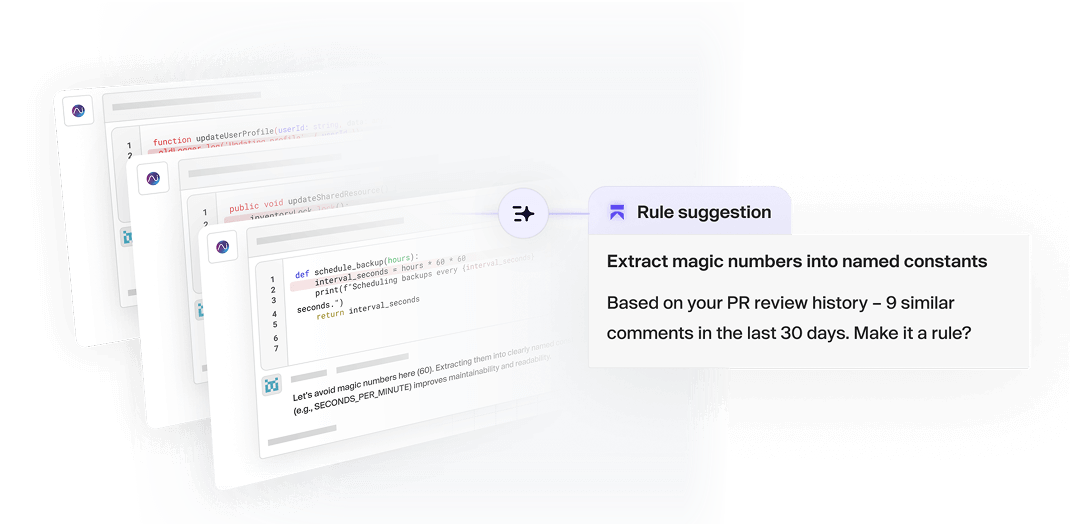

Calidad del código

Despliegue código limpio más rápido con la revisión de código por IA. Revise automáticamente el código en busca de riesgos de errores, anti-patrones y problemas de calidad.

Reemplaza

detección de secretos

Revisa tu código en busca de claves API, contraseñas, certificados, claves de cifrado, etc., filtradas y expuestas.

Reemplaza

Características

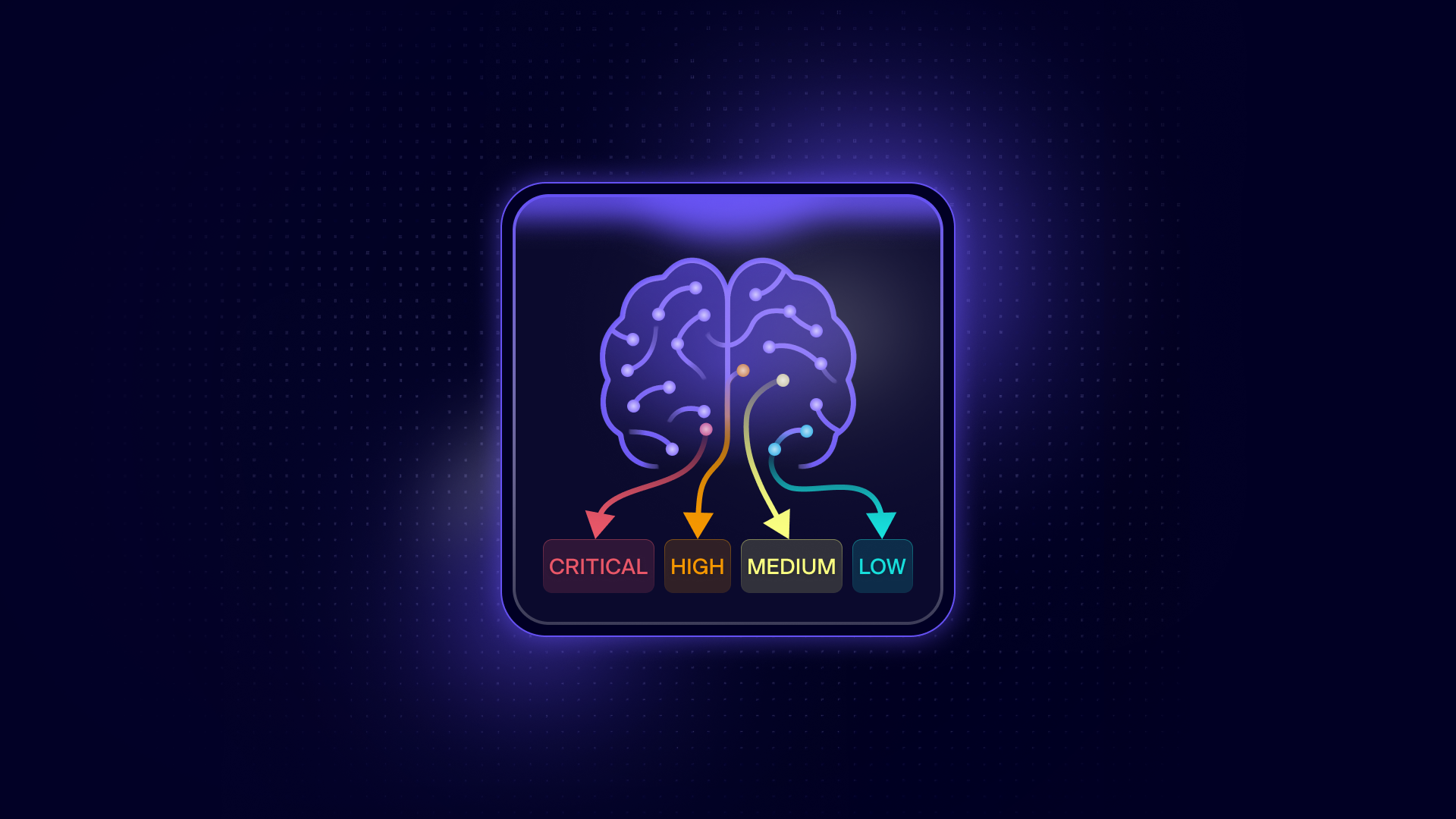

Priorizamos las alertas para que usted no tenga que hacerlo.

Deduplicación

Las alertas relacionadas se agrupan, por lo que puede resolver más problemas con menos esfuerzo.

AutoTriage

Aikido evalúa las alertas en el contexto de su código e infraestructura y resta prioridad a los problemas que no suponen un riesgo real para su aplicación.

Reglas personalizadas

Ajusta lo que es relevante para tu equipo. Excluye rutas, paquetes o condiciones específicos, pero sigue recibiendo alertas cuando ocurra algo crítico.

Te ayudamos a pasar de la alerta a la solución.

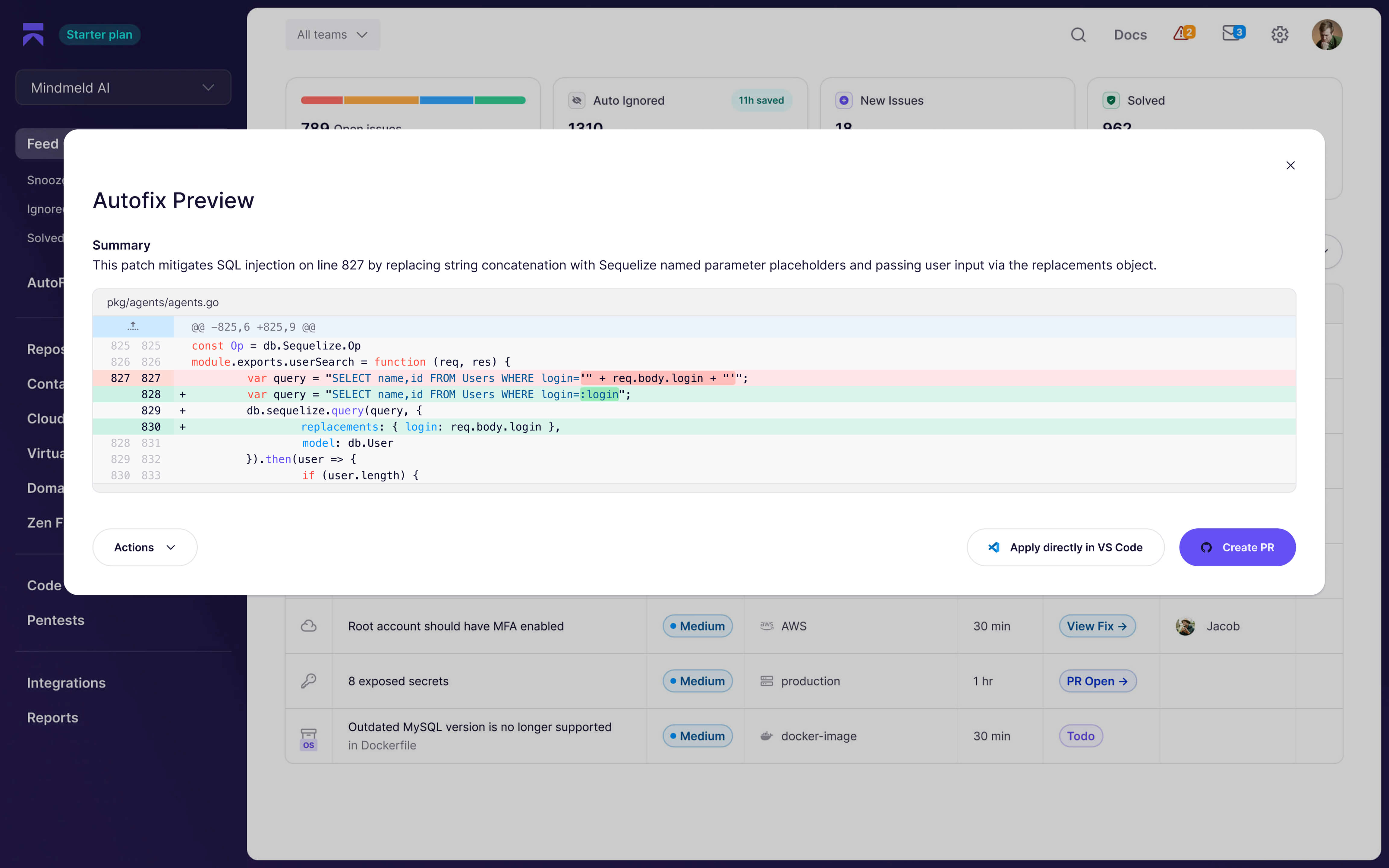

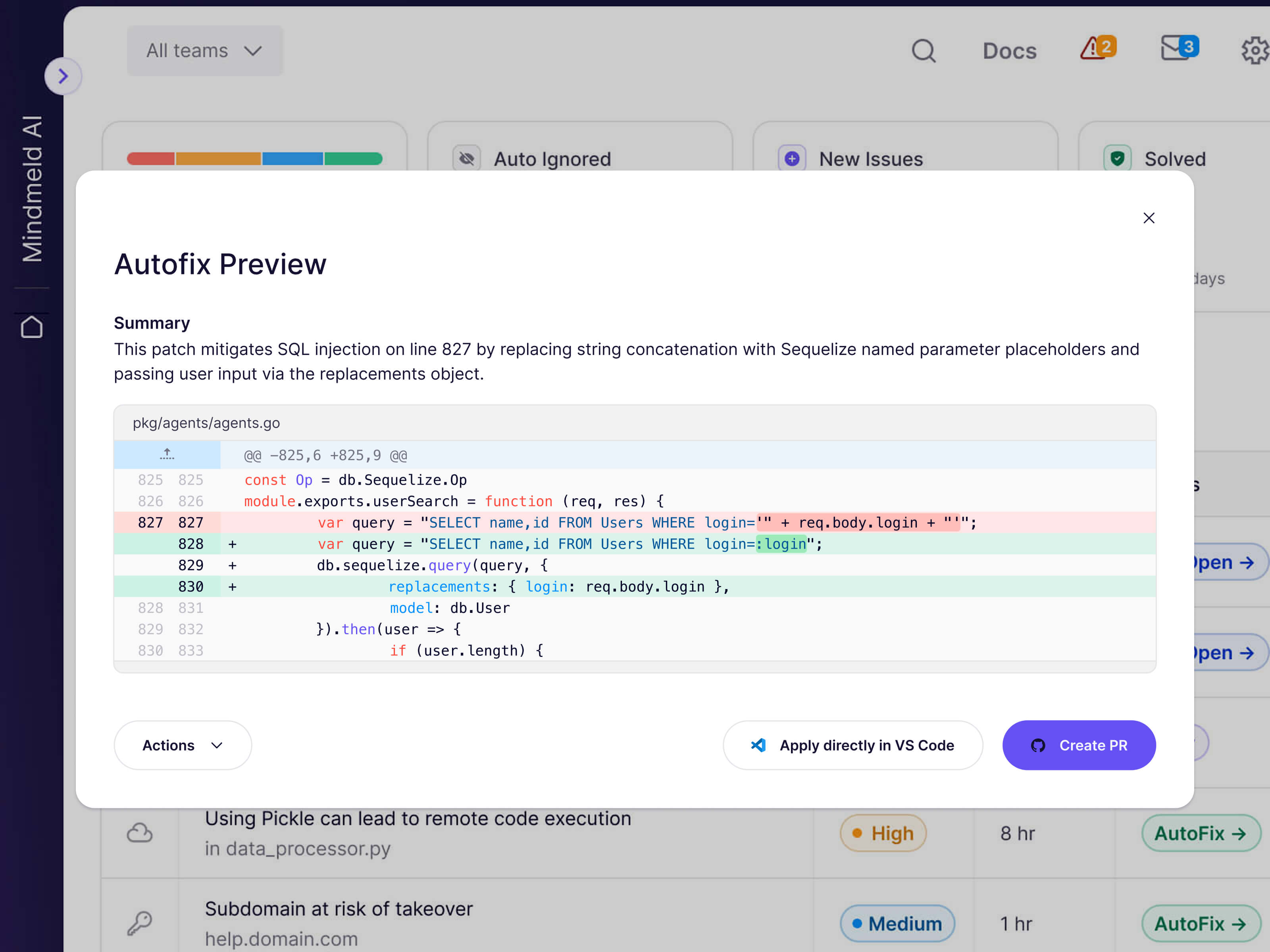

AutoFix

Genera solicitudes de extracción revisables para solucionar problemas en el código, las dependencias, la infraestructura y los contenedores, con total visibilidad antes de la fusión.

Corrección masiva con un solo clic

Crea solicitudes de incorporación de cambios listas para fusionar que aborden varias alertas relacionadas a la vez, ahorrando tiempo y trabajo manual.

Resúmenes TL;DR

Obtenga un resumen breve y práctico de lo que falla y cómo solucionarlo. Conviértalo en un ticket o asígnelo con un solo clic.

Cuidamos sus datos como si fueran nuestros.

Elija usted mismo los repositorios

Cuando inicia sesión con su sistema de control de versiones (VCS), no obtenemos acceso a ninguno de sus repositorios. Puede otorgar acceso de solo lectura manualmente a los repositorios que desee escanear.

Acceso de solo lectura

No podemos modificar su código.

No almacenamos claves

Inicia sesión con su cuenta de GitHub, GitLab o Bitbucket, por lo que no podemos almacenar ni ver claves.

Tokens de acceso de corta duración

Solo se pueden generar con un certificado, almacenado en AWS Secrets Manager.

Contenedor Docker independiente

Cada análisis genera un contenedor Docker independiente que se elimina de forma permanente justo después de finalizar el análisis.

¡Los datos nunca se compartirán!

El flujo debe continuar

Le notificaremos cuando sea importante.

Preguntas Frecuentes

¿Cómo sabe Aikido qué alertas son relevantes?

Hemos desarrollado un motor de reglas que tiene en cuenta el contexto de su entorno. Esto nos permite adaptar fácilmente la puntuación de criticidad a su entorno y filtrar los falsos positivos. Si no estamos seguros, el algoritmo siempre recurre a la opción más segura...

¿Qué ocurre con mis datos?

Clonamos los repositorios en entornos temporales (como contenedores Docker únicos para usted). Esos contenedores se eliminan después del análisis. La duración de las pruebas y los escaneos es de aproximadamente 1-5 minutos. Todos los clones y contenedores se eliminan automáticamente después de eso, siempre, en todo momento, para cada cliente.

¿Realiza Aikido cambios en mi base de código?

No podemos ni lo haremos, esto está garantizado por el acceso de solo lectura.

No quiero conectar mi repositorio. ¿Puedo probarlo con una cuenta de prueba?

¡Por supuesto! Cuando te registres con tu Git, no des acceso a ningún repositorio y selecciona el repositorio de demostración en su lugar.

¿En qué se diferencia Aikido?

Aikido combina características de muchas plataformas diferentes en una sola. Al reunir múltiples herramientas en una plataforma, somos capaces de contextualizar las vulnerabilidades, filtrar los falsos positivos y reducir el ruido en un 95%.

¿Cómo puedo confiar en Aikido?

Estamos haciendo todo lo posible para ser completamente seguros y cumplir con la normativa. Aikido ha sido examinado para certificar que su sistema y la idoneidad del diseño de los controles cumplen con los requisitos SOC 2 Tipo II de AICPA e ISO 27001:2022.

Asegúrate ahora.

Proteja su código, la nube y el entorno de ejecución en un único sistema central.

Encuentre y corrija vulnerabilidades de forma rápida y automática.

.avif)

.jpg)

.svg)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.jpg)

.png)

.avif)

.png)

.png)

.png)

.png)