La seguridad en la nube no es nueva. De hecho, lleva existiendo bastantes años ya.

Sin embargo, cada año que pasa, la nube se vuelve más compleja, y con esa complejidad surgen nuevos riesgos.

Hace diez años, la nube se trataba solo de almacenamiento y computación. Pero hoy en día, las API, las identidades, las cargas de trabajo de IA y negocios enteros se construyen en la nube. Esto demuestra que la superficie de ataque nunca se reduce; simplemente sigue creciendo.

Sin embargo, a pesar de esto, muchas organizaciones todavía tratan la seguridad en la nube como una lista de verificación. Funciona algo así: Cifra esto. Añade MFA. Ejecuta un escaneo de vez en cuando.

Cuando en realidad, sabes, como yo, que basta con una única configuración errónea que se cuele. Una propagación de permisos. Una instancia de TI en la sombra que se introduzca. Y eso es todo lo que un atacante necesita para encontrar una brecha.

Una forma de asegurarte de no caer en esa trampa es seguir las mejores prácticas de seguridad en la nube. No solo como un cliché, sino como un enfoque fundamental para construir y mantener un entorno de nube seguro.

En este artículo, aprenderás 25 mejores prácticas de seguridad en la nube que toda organización debería seguir para ayudarte a adelantarte a las amenazas y proteger tus datos, aplicaciones y usuarios.

Pero antes, entendamos por qué la seguridad en la nube es importante y desafiante a la vez.

¿Por qué la seguridad en la nube es importante y desafiante?

El paso de las instalaciones locales (on-prem) a la nube lo cambió todo. De repente, los equipos podían obtener el hardware que necesitaban en minutos en lugar de meses, y con un coste inicial casi nulo. Aunque esa velocidad impulsó la innovación, también abrió la puerta a nuevos riesgos.

En los días de las instalaciones locales (on-prem), los equipos de seguridad tenían un control estricto sobre los servidores físicos, las redes y quién accedía a ellos. En la nube, sin embargo, ese control es compartido.

Los ingenieros pueden desplegar recursos con unos pocos clics, y las cargas de trabajo se ejecutan a través de regiones, cuentas e incluso proveedores. Este tipo de democratización es potente, pero también significa que la superficie de ataque es más amplia que nunca. Y recuerda: la seguridad en la nube se rige por el modelo de responsabilidad compartida.

El verdadero desafío surge de dos factores: la escala y la complejidad. Ya no estás asegurando un entorno fijo. A gran escala, estás protegiendo cientos de contenedores efímeros, funciones sin servidor y servicios, todos ellos iniciándose y deteniéndose cada minuto.

Ahora, si a esto le sumamos los requisitos de cumplimiento, las configuraciones multinube y la presión constante por lanzar productos más rápido, no es difícil entender por qué la seguridad en la nube es crucial y, a la vez, difícil de implementar correctamente.

Mejores Prácticas de Gobernanza y Responsabilidad en la Seguridad en la Nube

En lo que respecta a la seguridad en la nube, uno de tus mayores enemigos es la confusión. Si nadie sabe quién es el responsable de qué, empiezan a aparecer brechas. Por eso, la gobernanza y la responsabilidad son las primeras mejores prácticas que hay que abordar correctamente.

1. Comprender el Modelo de Responsabilidad Compartida más allá del Proveedor de la Nube

El modelo de responsabilidad compartida no es un enfoque único para todos; depende del tipo de entorno de nube que estés utilizando. Por ejemplo, una organización que ejecuta una configuración IaaS tiene mucha más responsabilidad que una startup de IA de seis meses que se basa en FaaS.

La imagen a continuación, del Center for Internet Security (CIS), ilustra el nivel de responsabilidad que tiene un cliente de la nube.

Más allá de la imagen anterior, es importante recordar que los incidentes de seguridad no ocurren de forma aislada. Lo que significa que la seguridad en la nube no es solo “el trabajo del equipo de seguridad”. Es un esfuerzo colectivo que abarca ingeniería, operaciones y liderazgo.

Así que, con esto en mente, ¿cómo se adopta este modelo de responsabilidad compartida sin que se convierta en un juego de culpas?

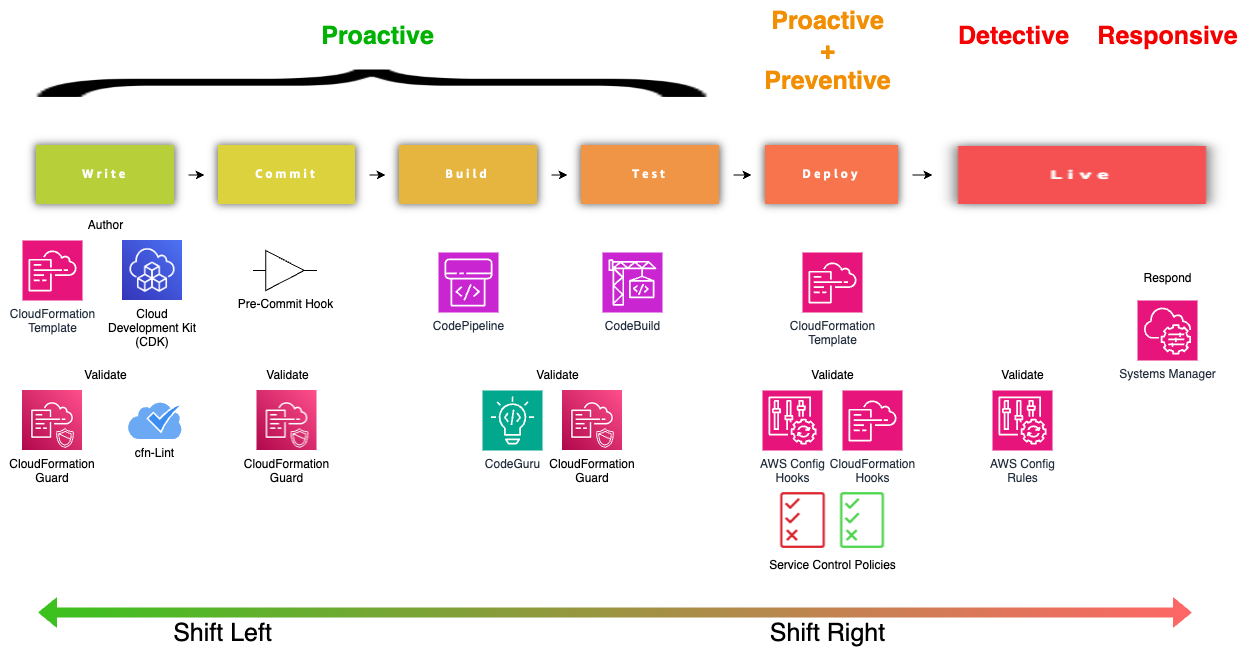

La respuesta es... redoble de tambores... “Shift Left”.

Quizás lo adivinaste, quizás no. En cualquier caso, “Shift Left” es más que una palabra de moda. El código que escriben los desarrolladores, la infraestructura y todo lo que hay en medio son vectores de ataque potenciales y no suponen ninguna diferencia para un actor malicioso.

Por lo tanto, en lugar de preocuparte por la seguridad solo en tiempo de ejecución, deberías empezar a preocuparte desde la primera línea de código.

En caso de que ocurran incidentes en cualquier etapa del ciclo de vida de desarrollo de software (SDLC), la idea de un postmortem sin culpa del SRE resulta útil para aprender de ese fallo.

Mejores prácticas a adoptar:

- Conoce las responsabilidades específicas de tu proveedor de la nube y comprende qué te corresponde en tu tipo de entorno de nube.

- Desplaza la seguridad a la izquierda (Shift Left) equipando a los desarrolladores con herramientas de seguridad centradas en el desarrollador que se integren directamente en su flujo de trabajo, protejan contra anti-patrones, dependencias vulnerables y secretos codificados que se cuelan en los sistemas de control de versiones.

- Utilice la idea de postmortems sin culpa para aprender de los incidentes sin buscar culpables.

- Aplique barreras de seguridad con herramientas de Policy-as-Code. No se preocupe, cubriremos estas recomendaciones con más detalle más adelante en este artículo.

2. Integre la seguridad con los mandatos de cumplimiento

No se puede mencionar la gobernanza sin su compañera: el cumplimiento. Ambas van de la mano. La gobernanza establece las reglas del juego y el cumplimiento se asegura de que se sigan.

Pero el problema aquí es que muchas organizaciones tratan el cumplimiento como un ejercicio burocrático. Quizás la suya también lo haga.

Pase la auditoría, obtenga la insignia y siga adelante.

Esa mentalidad es peligrosa. Los marcos de cumplimiento como GDPR o PCI DSS no son meros trámites; son barreras de seguridad diseñadas para proteger datos sensibles y reducir riesgos. Cuando se implementan correctamente, mejoran tu postura de seguridad de referencia. Cuando se hacen mal, es un esfuerzo en vano.

Mejores prácticas a adoptar:

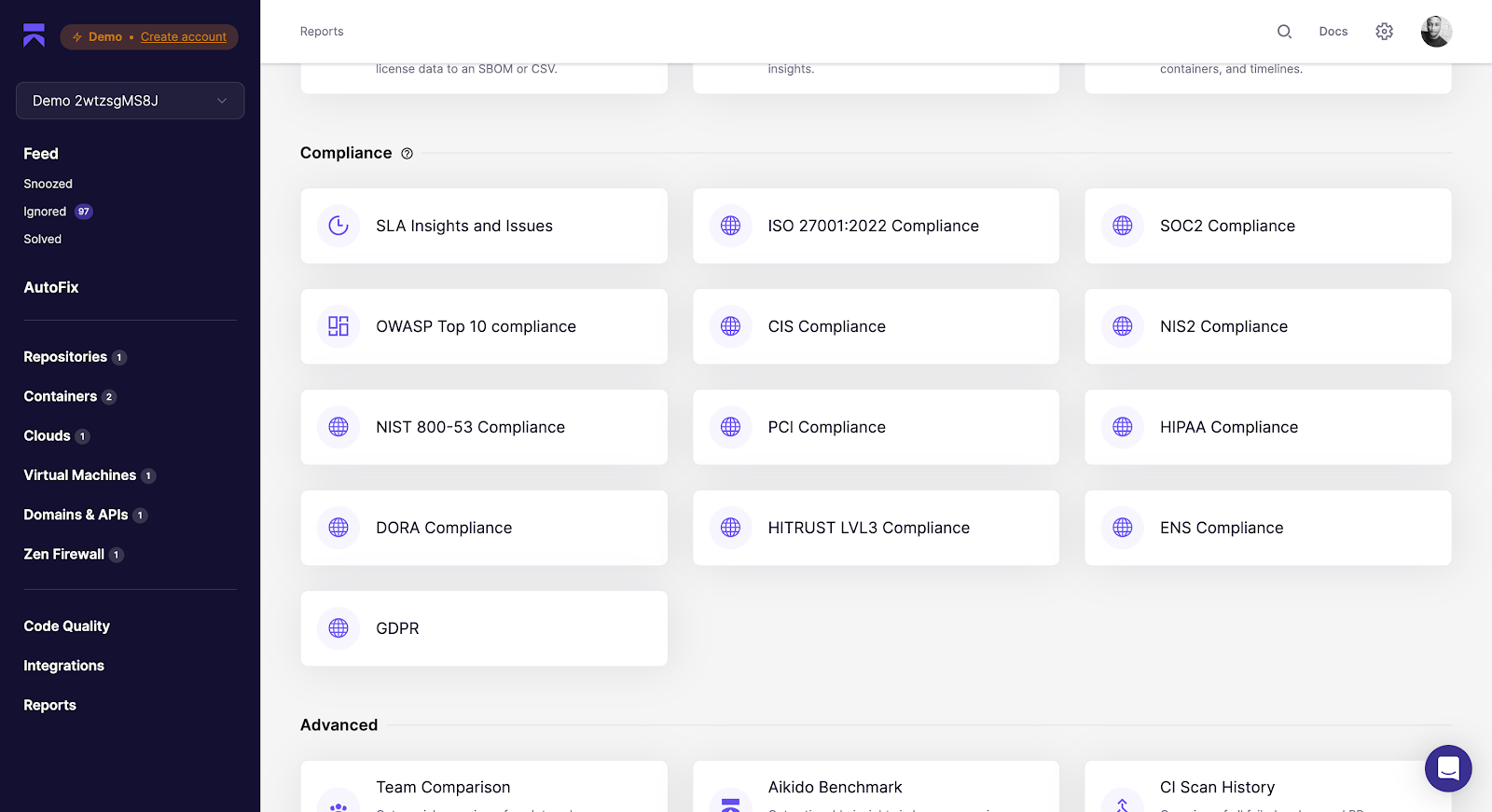

La clave es integrar el cumplimiento en los flujos de trabajo diarios. Utilizando las mismas herramientas que ya usas para proteger tu infraestructura. Algunas soluciones te ayudan automatizando los controles de seguridad de código y seguridad en la nube para ISO 27001, SOC 2 Type 2, PCI, DORA, NIS2, HIPAA y más.

Mejores Prácticas de Gestión de Identidades y Accesos en la Seguridad en la Nube

Una vez cubiertas todas las mejores prácticas de gobernanza, pasemos a uno de los aspectos más desafiantes de la seguridad en la nube, que es la gestión de identidades y accesos.

3. Aplicar el Principio de Mínimo Privilegio

El primer paso para gestionar eficazmente el acceso de identidades es asegurarse de que cada identidad tenga acceso a lo que necesita y nada más. Eso es lo que fomenta el Principio de Mínimo Privilegio (PoLP).

Es importante señalar que el PoLP también debe aplicarse a identidades no humanas, como APIs, cuentas de servicio, contenedores, funciones sin servidor, etc., que a menudo se ejecutan con permisos excesivamente amplios por comodidad.

Si se ven comprometidos, esos permisos pueden ser utilizados indebidamente con la misma facilidad que una cuenta de administrador humana. Al aplicar el PoLP tanto a humanos como a cargas de trabajo, se reduce el radio de impacto de cualquier posible brecha.

Mejores prácticas a adoptar:

- Por defecto, «denegar todo», y luego conceder solo las acciones mínimas requeridas.

- Reemplace los comodines (s3:*) con acciones explícitas (p. ej., s3:GetObject, s3:PutObject).

- Audite y elimine regularmente los permisos no utilizados de los roles de IAM y las cuentas de servicio. Por ejemplo, en lugar de otorgar a una función Lambda AmazonS3FullAccess, adjunte una política de IAM personalizada como:

{

"Version": "2012-10-17",

"Statement": [

{ "Effect": "Allow",

"Action": ["s3:GetObject", "s3:PutObject"],

"Resource": "arn:aws:s3:::my-app-bucket/*"

}

]

}Esto asegura que la función solo pueda leer y escribir en el bucket que realmente necesita, y nada más.

4. Utilice la Autenticación Multifactor (MFA)

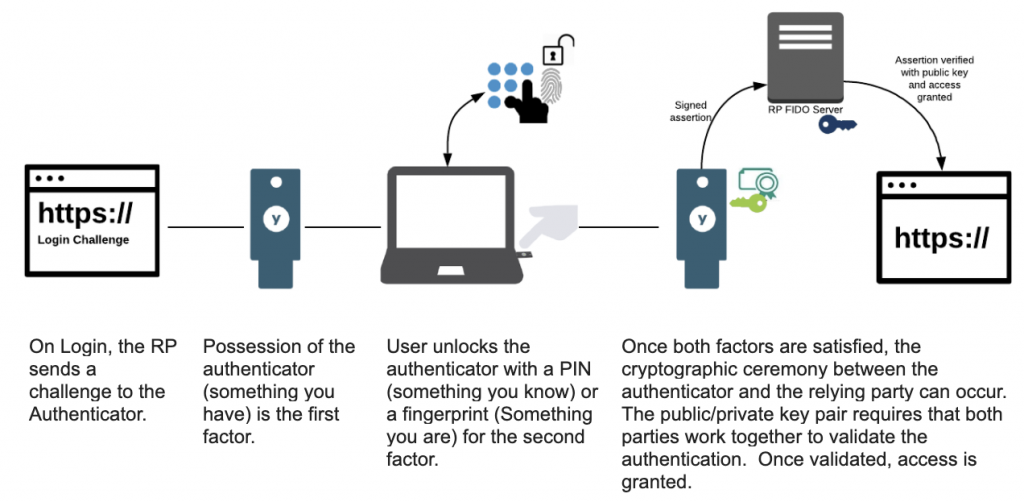

Aunque cada identidad tenga solo el acceso que necesita, sigue siendo importante implementar la autenticación multifactor, especialmente para cuentas de administrador y críticas. La MFA añade una segunda capa de protección más allá de las credenciales.

La mayoría de las autenticaciones multifactor actuales utilizan autenticación basada en correo electrónico. Aunque añade una capa adicional de seguridad según lo previsto, son fácilmente susceptibles al phishing.

Mejores prácticas a adoptar:

- Al implementar la MFA, debe elegir opciones que defiendan contra el phishing y otros ciberataques, como las YubiKeys. Estas soluciones ofrecen MFA basada en clave física, lo que requeriría que un atacante robara físicamente la clave.

- Integre claves de hardware con su proveedor de SSO (Okta, Azure AD, Google Workspace) para una adopción sin problemas.

- Requiera autenticación multifactor para acciones de alto riesgo (p. ej., acceder al entorno de producción, modificar políticas de IAM).

- Audite regularmente el registro de MFA para asegurar que todas las cuentas (incluidos los contratistas) estén cubiertas y se modifiquen a medida que cambie el contexto del negocio.

5. Superar RBAC con políticas

RBAC y las herramientas IAM habituales por sí solas no resuelven los desafíos de la gestión de identidades en entornos cloud-native, ya sea en la capa de la nube, clúster, contenedor o código, especialmente para identidades no humanas como cuentas de servicio, claves API, certificados y secretos.

Las buenas prácticas de seguridad cloud-native requieren el uso de Policy as Code (PaC) para aplicar permisos dinámicos y de grano fino adaptados a escenarios específicos.

Juntos, crean una estrategia de acceso por capas:

- RBAC define el quién y el qué.

- PaC define el cuándo, el cómo y bajo qué condiciones específicas.

Por ejemplo, un ingeniero con el rol de Administrador de Plataforma (RBAC) puede desplegar en staging. Pero una regla de PaC bloquea el despliegue si la imagen no ha sido escaneada, la rama no está firmada o está fuera del horario laboral.

Esta combinación aplica el principio de mínimo privilegio a escala, previene errores y hace que la seguridad sea repetible, comprobable y auditable.

Mejores prácticas a adoptar:

Si utiliza la nube de AWS, su ecosistema proporciona herramientas para la implementación de políticas proactivas, preventivas, de detección y de respuesta. Debería leer esta guía práctica para empezar con Policy as Code en AWS.

Otros proveedores de servicios en la nube como Azure también ofrecen herramientas de Policy as Code. También puede considerar herramientas PaC de código abierto como Open Policy Agent (OPA) y Kyverno, que son agnósticas a la plataforma y “cloud-native” por defecto.

6. Rotar claves y credenciales regularmente

La gente espera a que haya una brecha de seguridad antes de cambiar las claves. No debería hacerlo. Debería rotar las claves automáticamente de forma regular.

¿Con qué frecuencia es “regularmente”? ¿Mensual, trimestral o anual? El CIS AWS Foundations Benchmark recomienda cada 90 días o menos.

En entornos complejos, menos es más en la rotación de claves, especialmente para identidades no humanas. Automatizar estas claves con mayor frecuencia reduce significativamente el riesgo de una brecha si una clave se ve comprometida alguna vez, porque, en la mayoría de los casos, este tipo de identidades tienen poca o ninguna visibilidad.

Mejores prácticas a adoptar:

- Reemplace las credenciales estáticas por tokens de corta duración (por ejemplo, AWS STS, GCP Workload Identity, Azure Managed Identities).

- Almacene y rote los secretos utilizando un gestor centralizado (AWS Secrets Manager, HashiCorp Vault, Azure Key Vault) en lugar de código o archivos de configuración.

- Supervise los registros (CloudTrail, Audit Logs, Azure Monitor) para detectar usos inusuales de credenciales después de la rotación.

- Audite las claves no utilizadas y expuestas y revóquelas inmediatamente. Las herramientas de detección de secretos en vivo le ayudan a encontrar cualquier secreto activo y sus riesgos potenciales.

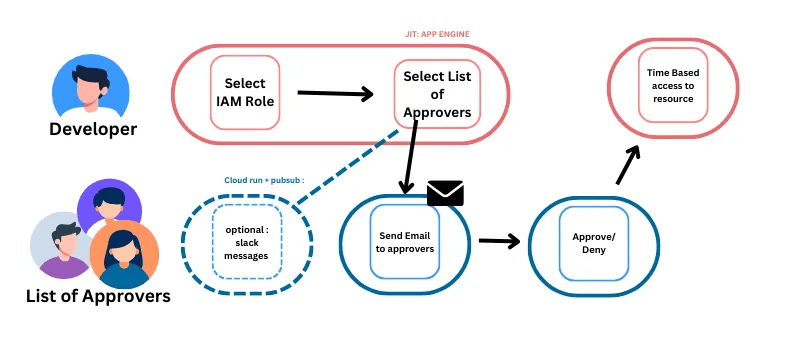

7. Aprovechar el acceso Just-in-Time (JIT)

Hay ocasiones en las que un usuario de la nube con acceso mínimo necesitaría privilegios elevados para realizar su trabajo. En lugar de elevar el acceso predeterminado de ese usuario, debería implementar el acceso Just-in-Time (JIT) para conceder una elevación temporal de privilegios en lugar de permisos permanentes.

Mejores prácticas a adoptar:

- Un desarrollador solicitará un rol con los privilegios que necesite, con:

- Okta Access Requests y AWS IAM Identity Center en AWS

- Acceso Just-in-Time a máquinas en Azure

- Privileged Access Manager en Google Cloud u otras herramientas externas

- Establezca siempre límites de tiempo (p. ej., 30 minutos, 1 hora, 1 día) para las sesiones elevadas; sin aprobaciones indefinidas.

- Exija la reautenticación MFA antes de conceder acceso JIT.

- Registre y supervise todas las solicitudes y aprobaciones JIT para su auditabilidad.

Mejores prácticas de protección de datos en la seguridad en la nube

Los datos son el alma de cualquier negocio. De hecho, si le pidieran elegir entre una brecha en sus servidores o una brecha en su base de datos, elegiría sus servidores sin dudarlo. Así de valiosos son sus datos para usted.

Entonces, ¿cómo protege sus datos en la nube?

8. Cifrar datos en tránsito y en reposo

Ya sea en almacenamiento o en tránsito, debe cifrar sus datos en la nube. En reposo, utilice algoritmos de cifrado robustos y modernos como AES-256 o TDE (Transparent Data Encryption). Esto garantiza que, incluso si un atacante obtiene acceso al almacenamiento subyacente, los datos permanezcan ilegibles sin las claves de cifrado necesarias.

Para los datos en tránsito, toda la comunicación, incluidas las llamadas a la API y el tráfico entre servicios, debe protegerse utilizando protocolos como TLS/SSL. En un entorno de confianza cero, debe implementar TLS mutuo (mTLS), ya que garantiza que las cargas de trabajo/identidades en cada extremo de una conexión de red sean quienes dicen ser al verificar que ambas tienen la clave privada correcta.

El cifrado de datos en la nube depende de un sistema robusto de gestión de claves (KMS). Su KMS debe ser un servicio seguro y centralizado para generar, almacenar, gestionar y rotar claves de cifrado.

Mejores prácticas a adoptar:

- Cifre todos los volúmenes de almacenamiento, bases de datos y almacenamiento de objetos (p. ej., AWS S3 SSE, Azure Storage Service Encryption, GCP CMEK).

- Aplique TLS 1.2+ para todos los puntos finales de API y el tráfico entre servicios.

- Implemente mTLS para microservicios internos para evitar la suplantación de identidad.

- Centralice la gestión de claves con un KMS gestionado (AWS KMS, Azure Key Vault, GCP KMS, HashiCorp Vault).

- Automatice la rotación de claves y supervise el uso no autorizado de claves.

El siguiente fragmento de Ingress de Kubernetes aplica mTLS al requerir que los clientes presenten un certificado válido de una CA de confianza (client-ca) antes de que puedan acceder al servicio.

apiVersion: networking.k8s.io/v1

kind: Ingress

metadata:

name: app-ingress-mtls

annotations:

kubernetes.io/ingress.class: nginx

nginx.ingress.kubernetes.io/auth-tls-secret: "prod/client-ca" # client CA cert

nginx.ingress.kubernetes.io/auth-tls-verify-client: "on" # require client cert

spec:

tls:

- hosts:

- secure.example.com

secretName: secure-app-tls

rules:

- host: secure.example.com

http:

paths:

- path: /

pathType: Prefix

backend:

service:

name: app

port:

number: 80

9. Realice copias de seguridad de los datos y pruebe la recuperación

Existen principalmente dos reglas de oro para realizar una copia de seguridad de los datos: la regla 3-2-1 y la regla 3-2-1-1-0.

La regla 3-2-1 recomienda:

- 3 = Mantenga tres copias de sus datos

- 2 = Utilice dos tipos diferentes de medios de almacenamiento

- 1 = Almacene una copia fuera de las instalaciones

El modelo 3-2-1-1-0 se basa en el 3-2-1 para proteger contra amenazas modernas y recomienda lo siguiente:

- 3 = Mantenga tres copias de sus datos

- 2 = Utilice dos tipos diferentes de medios de almacenamiento

- 1 = Almacene una copia fuera de las instalaciones

- 1 = Almacenar una copia sin conexión o de forma inmutable

- 0 = Garantizar cero errores en las copias de seguridad

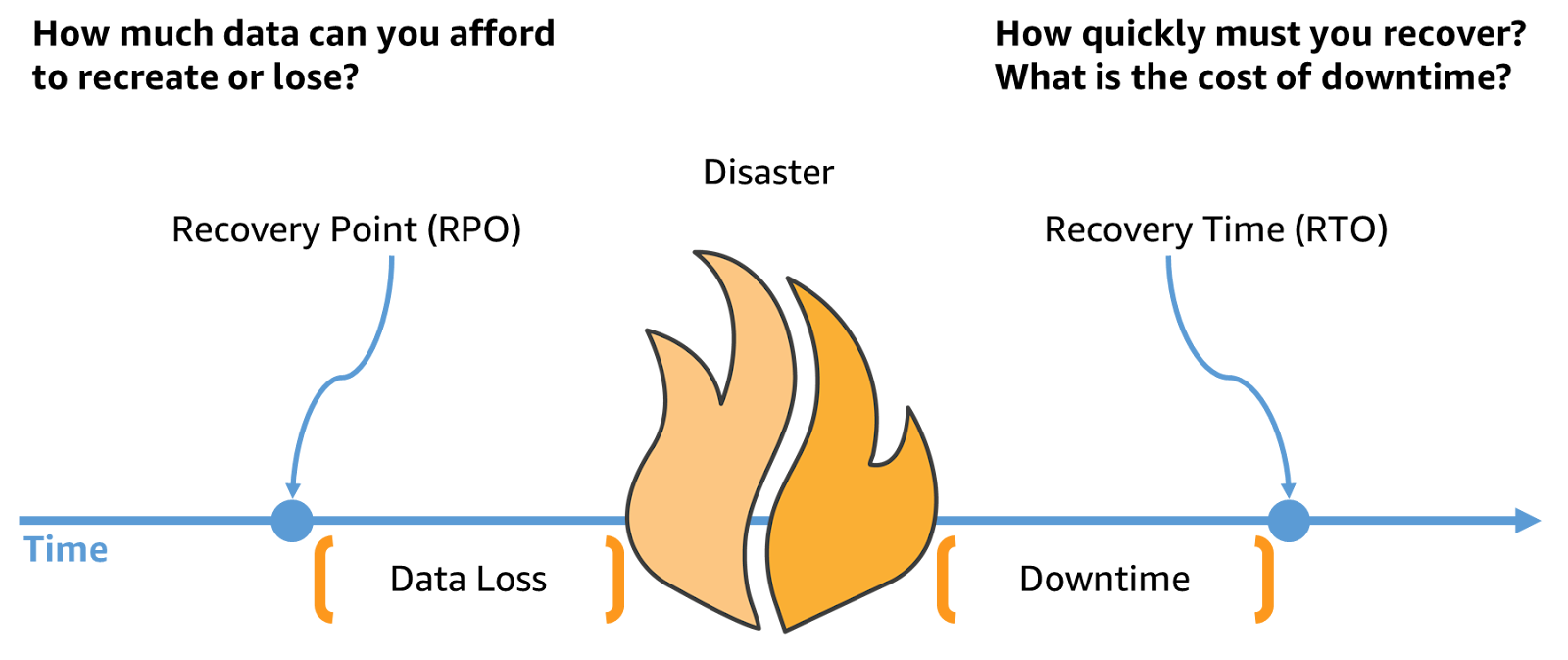

La cuestión principal no es si se realizan copias de seguridad, sino si se puede recuperar la información con ellas. Muchos equipos asumen que las copias de seguridad están a salvo hasta que ocurre un desastre, solo para descubrir archivos corruptos, datos perdidos o procesos de recuperación que tardan días en lugar de horas.

Probar las copias de seguridad puede parecer innecesario cuando todo funciona sin problemas, pero las interrupciones no ocurren según lo previsto.

Imagina cómo sería tu ritmo cardíaco intentando recuperar con una copia de seguridad probada y una sin probar durante una interrupción importante.

Mejores prácticas a adoptar:

- Cifrar las copias de seguridad en reposo y en tránsito.

- Realizar simulacros de recuperación periódicos para establecer y validar los objetivos de punto de recuperación (RPO) y los objetivos de tiempo de recuperación (RTO).

- Documentar los procedimientos de recuperación para que puedan ejecutarse bajo presión.

- Rotar y limpiar las copias de seguridad antiguas para reducir la superficie de ataque y el coste.

¡Todo listo!

10. Clasificar y etiquetar datos sensibles

No se puede proteger lo que no se sabe que se tiene. En la mayoría de los entornos cloud, los datos sensibles se distribuyen entre buckets S3, bases de datos, colas de mensajes e incluso registros (logs). Sin una clasificación adecuada, es imposible aplicar los controles correctos.

Al etiquetar los datos según su sensibilidad —público, interno, confidencial, restringido—, se crea visibilidad y se aplican medidas de seguridad escalables.

Muchos proveedores cloud ofrecen herramientas de clasificación integradas (por ejemplo, AWS Macie, Azure Information Protection, GCP DLP). Una vez etiquetados los datos, se puede aplicar cifrado, restricciones de acceso y monitorización de forma automática.

Mejores prácticas a adoptar:

- Escanear buckets de almacenamiento y bases de datos en busca de PII, credenciales y datos financieros.

- Aplicar etiquetas o metadatos (por ejemplo, sensitivity=confidential) para activar políticas.

- Automatizar la clasificación con herramientas nativas de la nube o escáneres de terceros.

- Restringir el acceso a las clases de datos «restringidos» solo a los roles aprobados.

11. Aplicar tokenización y anonimización

A veces, proteger los datos significa transformarlos para que sean inútiles si se filtran. La tokenización reemplaza los campos sensibles (como números de tarjetas de crédito) con marcadores de posición no sensibles, mientras que la anonimización elimina por completo la información de identificación de los conjuntos de datos. Ambos enfoques reducen la exposición sin detener los flujos de trabajo empresariales.

Estas técnicas son especialmente críticas en entornos donde desarrolladores, analistas o terceros necesitan acceder a conjuntos de datos sin ver los valores sensibles en bruto. Si se aplican correctamente, la tokenización y la anonimización permiten equilibrar la seguridad con la usabilidad.

Mejores prácticas a adoptar:

- Tokenizar los detalles de pago antes de almacenarlos. Se puede utilizar una bóveda compatible con PCI.

- Aplicar anonimización a los conjuntos de datos analíticos enmascarando la PII (por ejemplo, nombres, correos electrónicos).

- Utilice la tokenización que preserva el formato para que los sistemas sigan validando los formatos de datos.

- Automatice las transformaciones en los puntos de ingesta para asegurar que los datos sin procesar nunca entren en registros o sistemas no seguros.

Seguridad en la nube: Mejores prácticas de red e infraestructura

Para construir sistemas seguros y fiables, las organizaciones deben fortalecer la base de sus entornos en la nube. Esto implica adoptar las mejores prácticas para el diseño de redes, la conectividad y la gestión de la infraestructura.

Así es como lo hará:

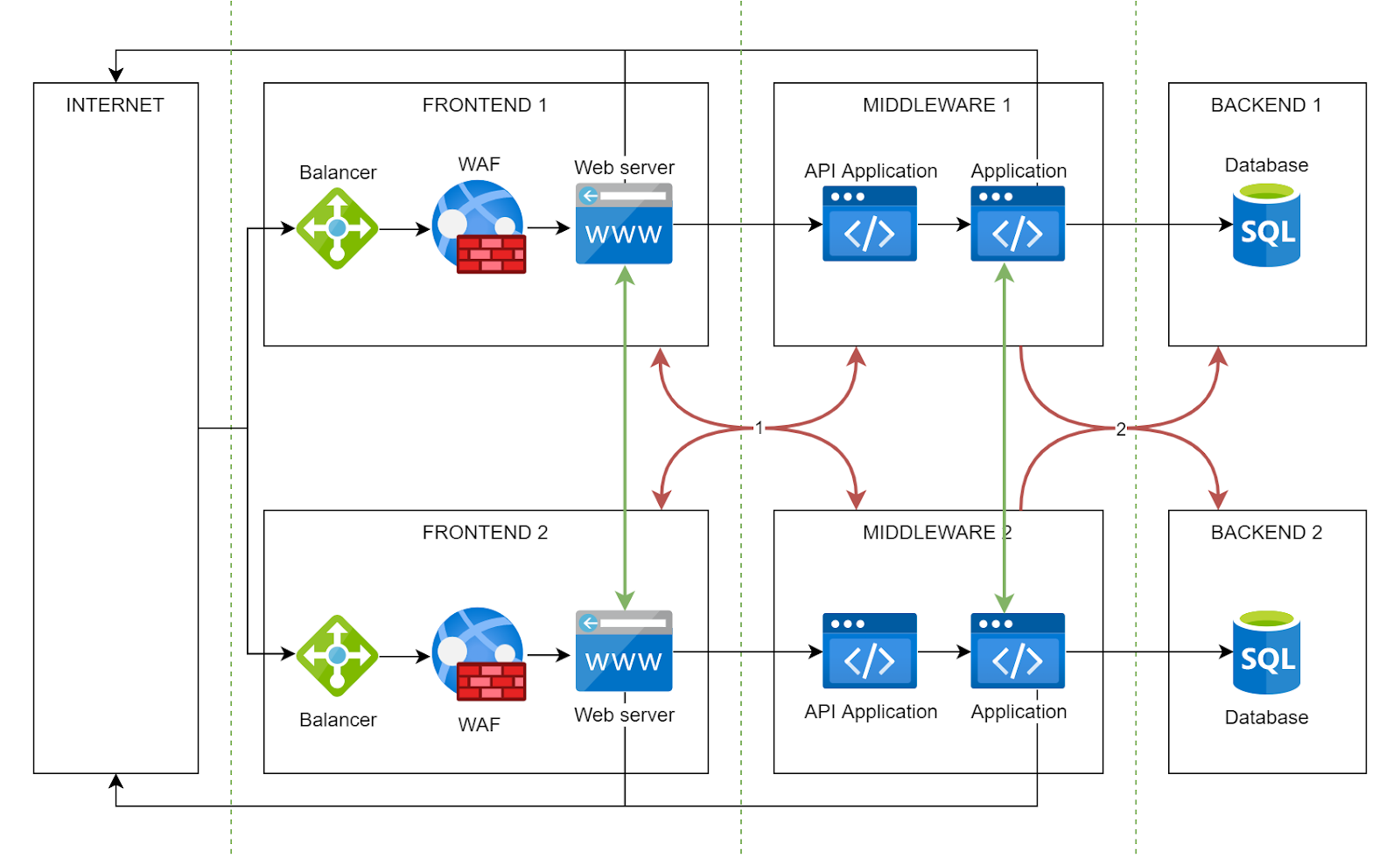

12. Implemente la segmentación de red

Las redes planas son frágiles. Si cada recurso en su nube reside en la misma red, una brecha en un recurso dará a los atacantes rienda suelta en toda su nube. Por eso debe implementar la segmentación de red para su estrategia de seguridad en la nube.

Mejores prácticas a adoptar:

El objetivo es la microsegmentación. Aislar las cargas de trabajo en función de su sensibilidad y función impone el principio de confianza cero, donde cada conexión se trata como una amenaza potencial. Esto se puede lograr utilizando herramientas como grupos de seguridad de red, VLAN privadas y firewalls internos.

En la ilustración de segmentación de red anterior, hay acceso a internet en los segmentos FRONTEND y MIDDLEWARE, pero el acceso entre los segmentos FRONTEND y MIDDLEWARE de diferentes sistemas de información está prohibido.

Esta capa fundamental asegura que, incluso si se explota una mala configuración o vulnerabilidad en MIDDLEWARE 1, el radio de impacto sea mínimo, protegiendo otros MIDDLEWARES.

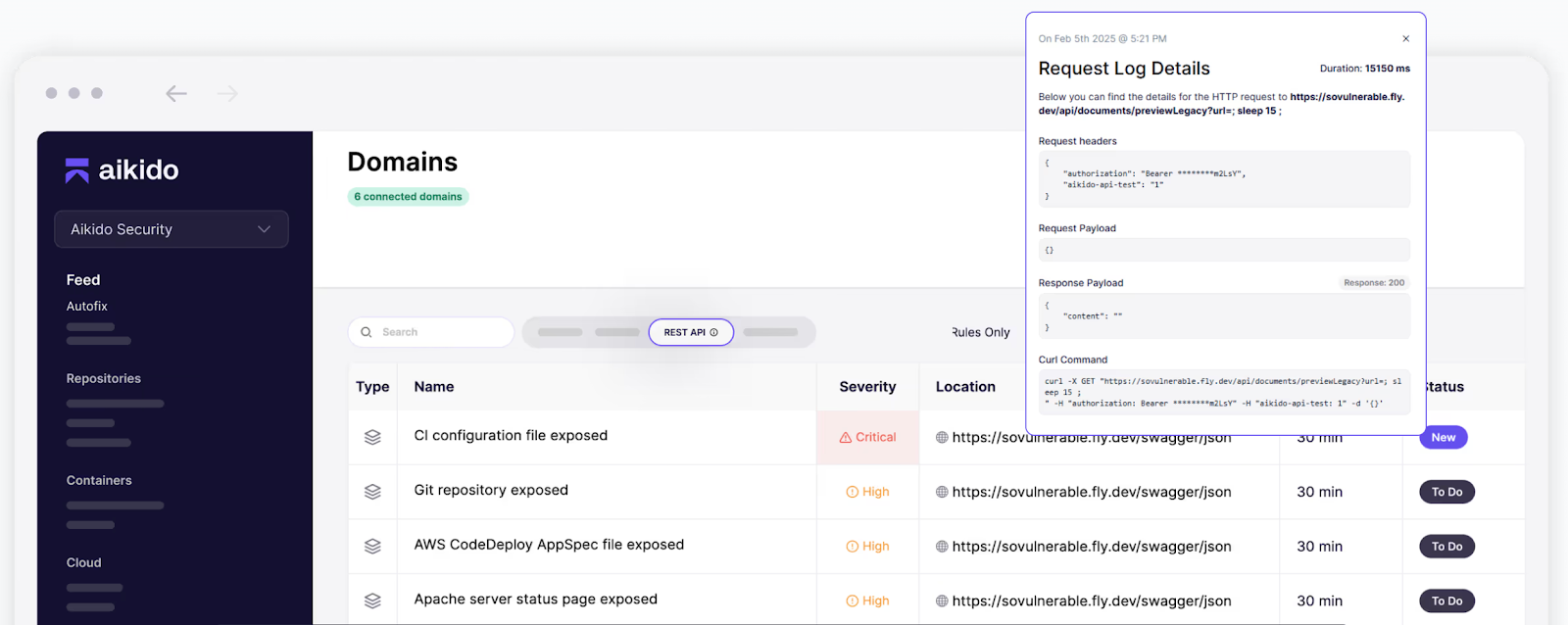

13. Proteja los endpoints de API

Las API son el sistema nervioso de las aplicaciones en la nube. Y la forma más rápida de matar un organismo (aplicaciones en este caso) es atacar su sistema nervioso.

Es prioridad número 1 asegurar que todas las API en su entorno tengan mecanismos adecuados de autenticación y autorización, para que los actores de amenazas no puedan explotarlas para obtener acceso no autorizado o interrumpir servicios.

Mejores prácticas a adoptar:

- Coloque todas las API externas detrás de una pasarela (Kong/Apigee/AWS API Gateway) con políticas por ruta.

- Requiera OAuth2/OIDC; emita ámbitos de corta duración y mínimo privilegio (sin claims comodín).

- Aplique límites de tasa/cuotas por clave de API/cliente y límites más estrictos en rutas de alto coste.

- Habilite TLS 1.2+ en todas partes; utilice mTLS para llamadas internas de microservicios.

- Descubra y etiquete automáticamente las API; bloquee o desactive las versiones no documentadas y obsoletas.

- Envíe los registros de API a su SIEM; alerte sobre picos de 401/403, extracciones de datos inusuales o patrones de enumeración.

- Y no olvide escanear sus API de forma consistente en busca de vulnerabilidades y fallos.

Como se mencionó, la seguridad de API es fundamental para su estrategia de seguridad en la nube. Para obtener más orientación y tutoriales prácticos, consulte nuestras otras publicaciones de blog:

- Pruebas de seguridad de API: Herramientas, listas de verificación y evaluaciones

- Seguridad de API: Mejores prácticas y estándares

- Los mejores escáneres de API en 2025

- El futuro de la seguridad de API: Tendencias, IA y Automatización

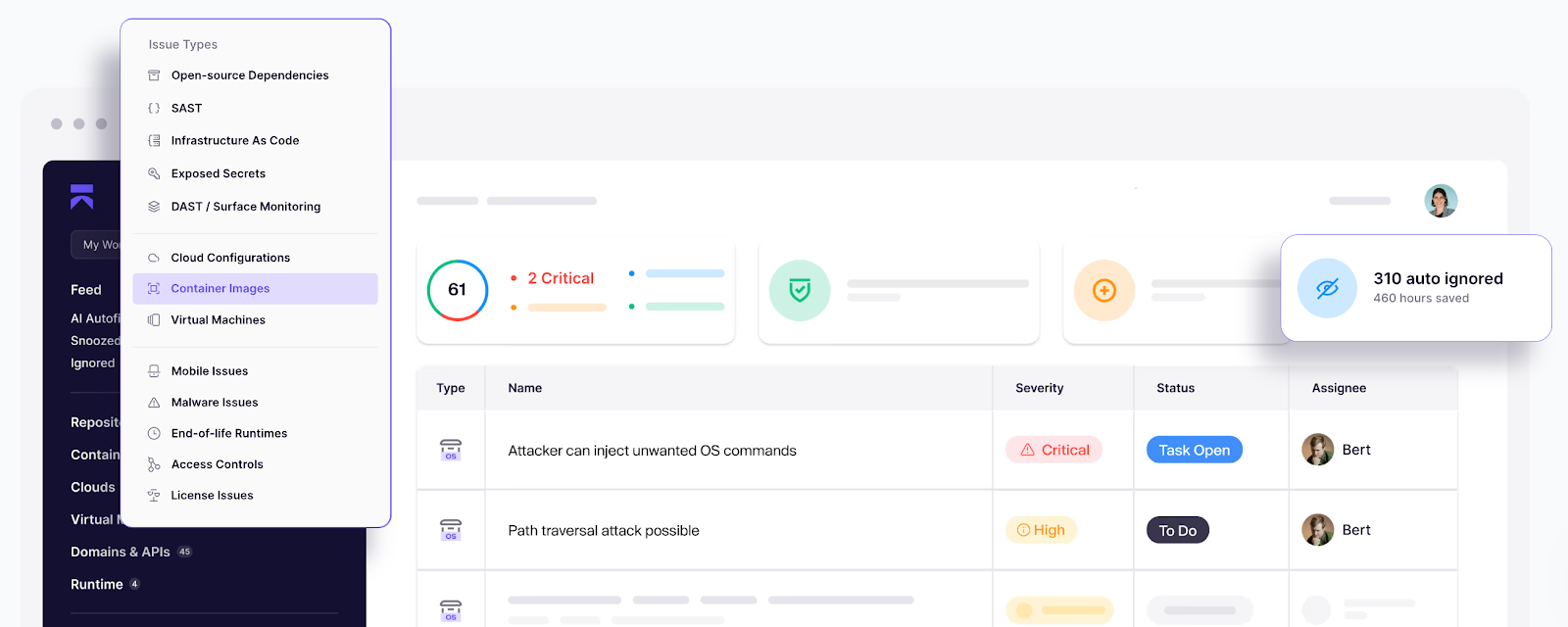

14. Proteja los contenedores

Toda organización desea los beneficios de la adopción de la nube nativa (cloud-native). Pero, ¿están también preparadas para sus desafíos? ¿Está usted preparado?

Los contenedores son la columna vertebral de la infraestructura cloud-native, pero también conllevan riesgos únicos. Las configuraciones erróneas, las imágenes base vulnerables y los privilegios excesivos pueden abrir la puerta a los atacantes.

Lo bueno es que la mayoría de los riesgos y problemas de seguridad de contenedores pueden abordarse siguiendo las mejores prácticas recomendadas.

Mejores prácticas a adoptar:

- Utiliza siempre imágenes base mínimas y verificadas (por ejemplo, distroless, Alpine) de fuentes fiables. Utiliza versiones de imagen específicas.

- Elimina las capacidades de Linux innecesarias (CAP_SYS_ADMIN es casi siempre una señal de alarma).

- Nunca ejecutes contenedores como root; si, en un caso excepcional, un contenedor requiere acceso de root, reasigna el UID del contenedor a un usuario con menos privilegios en el host.

- Monitoriza la actividad en tiempo de ejecución para detectar y responder a comportamientos anómalos en tiempo real.

- Escanea automáticamente las imágenes y sus repositorios para encontrar y corregir vulnerabilidades en los paquetes de código abierto utilizados en tus imágenes base y Dockerfiles.

Supongamos que utilizas Kubernetes para orquestar tus contenedores. En ese caso, puedes configurar controladores de admisión para interceptar solicitudes al servidor API, por ejemplo, un despliegue, y validar que se cumplen ciertas condiciones de seguridad antes del despliegue.

15. Adopta líneas base de configuración segura

La configuración predeterminada está diseñada para la comodidad, no para la seguridad. Para mantener tu infraestructura segura, blinda el sistema operativo, el entorno de ejecución de contenedores y los servicios en la nube con líneas base definidas para que no tengas que reinventar el endurecimiento en cada sprint.

Mejores prácticas a adoptar:

- Parte de los benchmarks CIS (SO específicos, Kubernetes, Docker, proveedores de la nube) y trátalos como código: versionados, revisados y aplicados mediante Infraestructura como código (IaC).

- Aplica las configuraciones con Policy-as-Code como se destacó anteriormente (OPA, Kyrveno, Terraform Sentinel, Azure/AWS/GCP Policy).

- Activa los valores predeterminados seguros: endurecimiento de SSH, auditd, parámetros del kernel, contenedores sin root, sistemas de archivos de solo lectura.

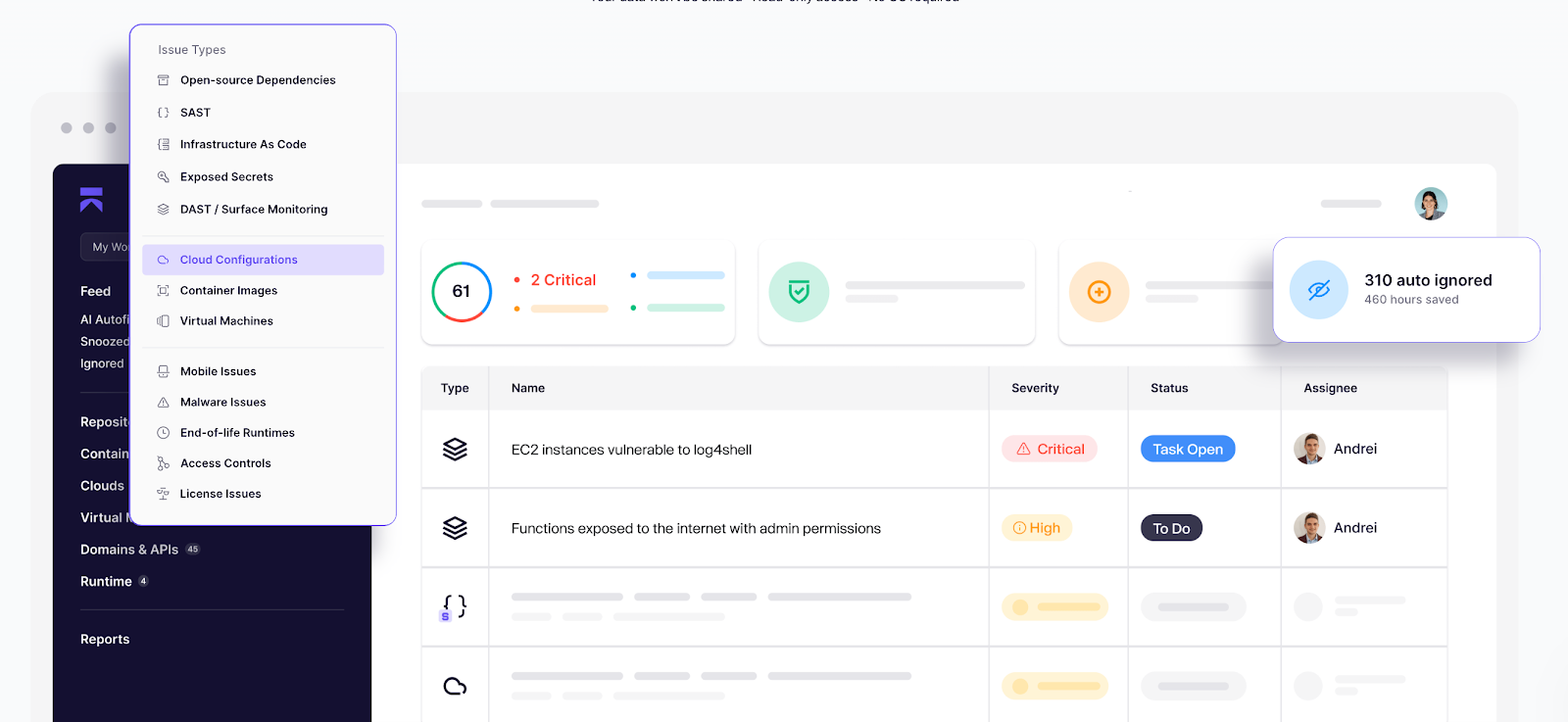

Con todo lo anterior configurado, detecta continuamente configuraciones erróneas, exposiciones y violaciones de políticas en todas tus nubes y corrígelas rápidamente.

16. Aplica regularmente actualizaciones de software y parches de seguridad

Seamos realistas: sin parchear = vulnerable.

La recomendación general es que te asegures de que cada recurso de tu infraestructura esté actualizado a una versión estable y parcheado.

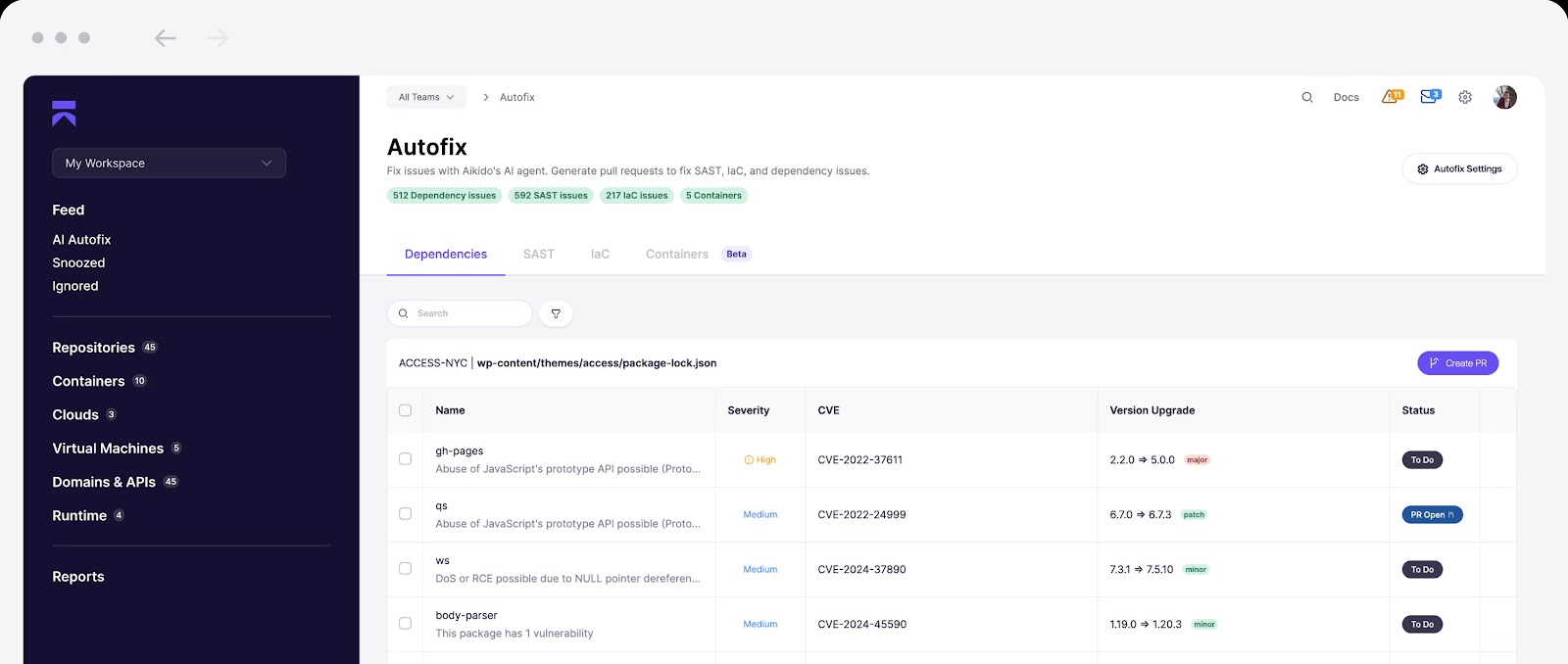

¿Pero cómo puedes hacer eso a escala con cientos de servicios y herramientas?

Aquí es donde la IA con intervención humana destaca para obtener visibilidad en tu infraestructura y corregir problemas automáticamente.

Mejores prácticas a adoptar:

- Genera y rastrea SBOMs con herramientas que pueden crear automáticamente tickets para problemas que requieren tu intervención.

- Suscríbete a feeds de CVE verificados por investigadores de seguridad para mantenerte al día sobre las últimas amenazas de la cadena de suministro.

- Reconstruye imágenes semanalmente a partir de imágenes base parcheadas; fija los digests, no las etiquetas.

- Utiliza ventanas de mantenimiento + despliegues canary; mide las tasas de error y revierte rápidamente.

- Mantén los servicios gestionados en versiones de motor compatibles (bases de datos, entornos de ejecución, gateways).

17. Utiliza firewalls de aplicaciones web (WAFs) y protección DDoS

Los WAF filtran el tráfico no deseado y los escudos DDoS te mantienen en línea cuando el tráfico se vuelve hostil. Colócalos delante de las API/aplicaciones para bloquear SQLi/XSS y limitar las inundaciones de capa 7 (L7), luego combínalos con límites de tasa y controles de bots para el abuso en zonas grises que evade las firmas.

Si recuerdas la ilustración de segmentación de red anterior, hay un WAF entre el balanceador de carga de frontend y el servidor web.

Mejores prácticas a adoptar:

- Despliega un WAF (Aikido Zen/AWS WAF/Azure WAF/Cloud Armor) con un conjunto de reglas ajustado (OWASP CRS + personalizado).

- Activa la protección DDoS con mitigación automática.

- Inspecciona los cuerpos JSON (modo API), valida esquemas y registra todos los bloqueos en tu SIEM.

- Realiza simulacros de caos para simular picos y confirma que las políticas de autoescalado y WAF/DDoS son efectivas.

Seguridad en la nube: Detección de amenazas y monitorización: Mejores prácticas

Detectar y responder rápidamente a las amenazas es esencial para reducir el impacto de los incidentes de seguridad en la nube, lo que convierte las mejores prácticas de monitorización y detección proactivas en una parte crítica de la seguridad en la nube.

18. Implementa herramientas avanzadas de monitorización y registro

Los registros son tu sistema de alerta temprana. Pero solo si los centralizas y analizas realmente.

En la nube, los eventos se dispersan entre los servicios: llamadas a la API, actividad de VM, registros de auditoría de Kubernetes, datos de flujo de red.

Agrúpalos en un SIEM o data lake, luego crea paneles con herramientas de visualización de código abierto como Grafana y alertas para que nada pase desapercibido.

Mejores prácticas a adoptar:

- Habilita el registro nativo de la nube con servicios como AWS CloudTrail, GuardDuty, VPC Flow Logs, Azure Monitor y GCP Cloud Audit Logs.

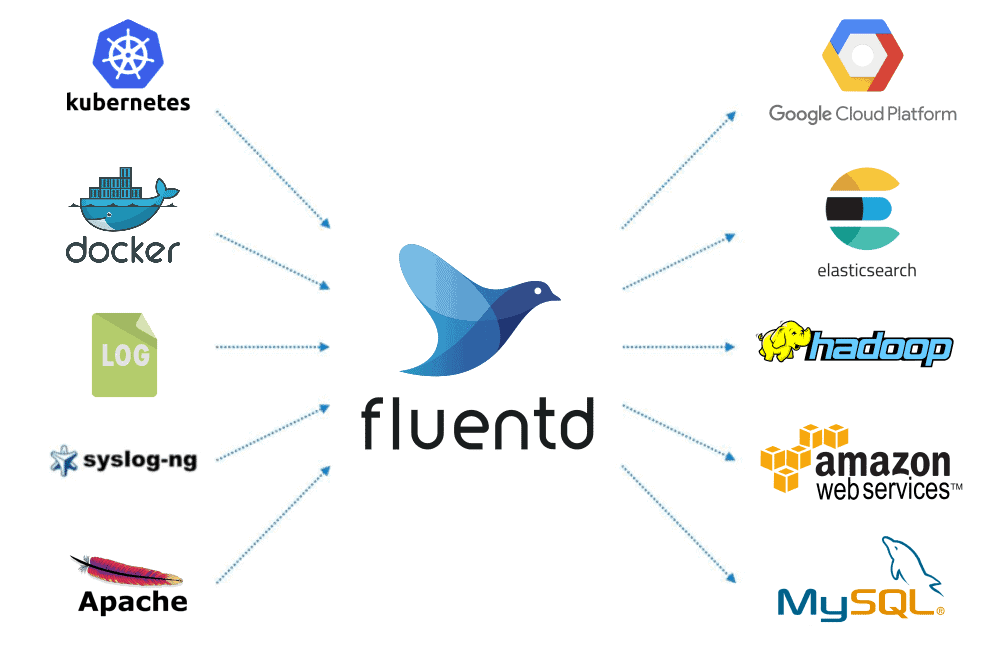

- Envía los registros a una ubicación centralizada para su correlación. Puedes y debes usar un recolector de datos para construir una capa de registro unificada. Uno de los más robustos es Fluentd, que es de código abierto y tiene más de 500 plugins para conectar fuentes y salidas de datos manteniendo su núcleo simple.

- Una vez hecho esto, define alertas para acciones de alto riesgo (cambios de IAM, nuevos buckets públicos, escaladas de privilegios).

- Establece políticas de retención de registros que cumplan con las necesidades de cumplimiento y forenses.

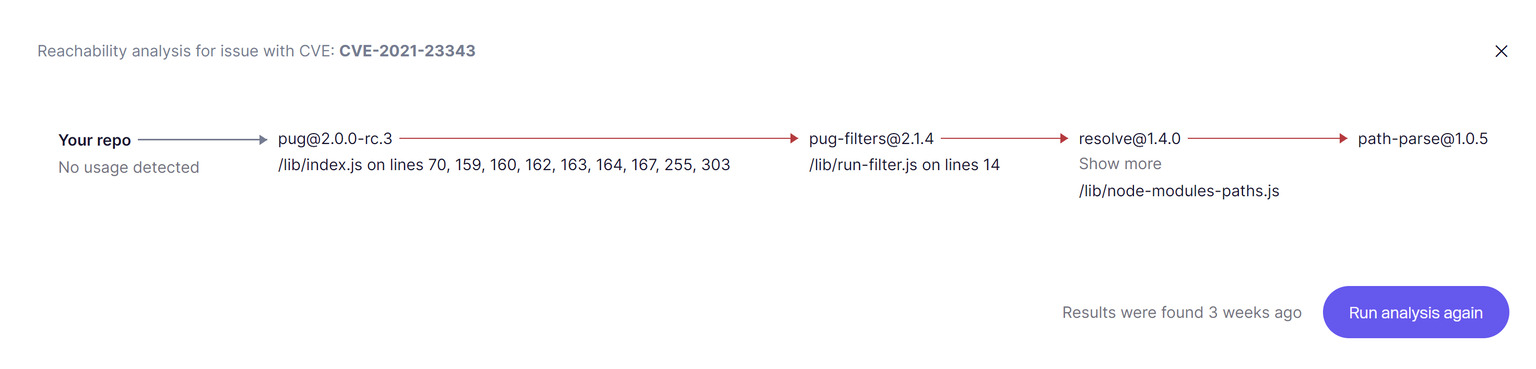

19. Utiliza un grafo de dependencias para las evaluaciones de vulnerabilidades

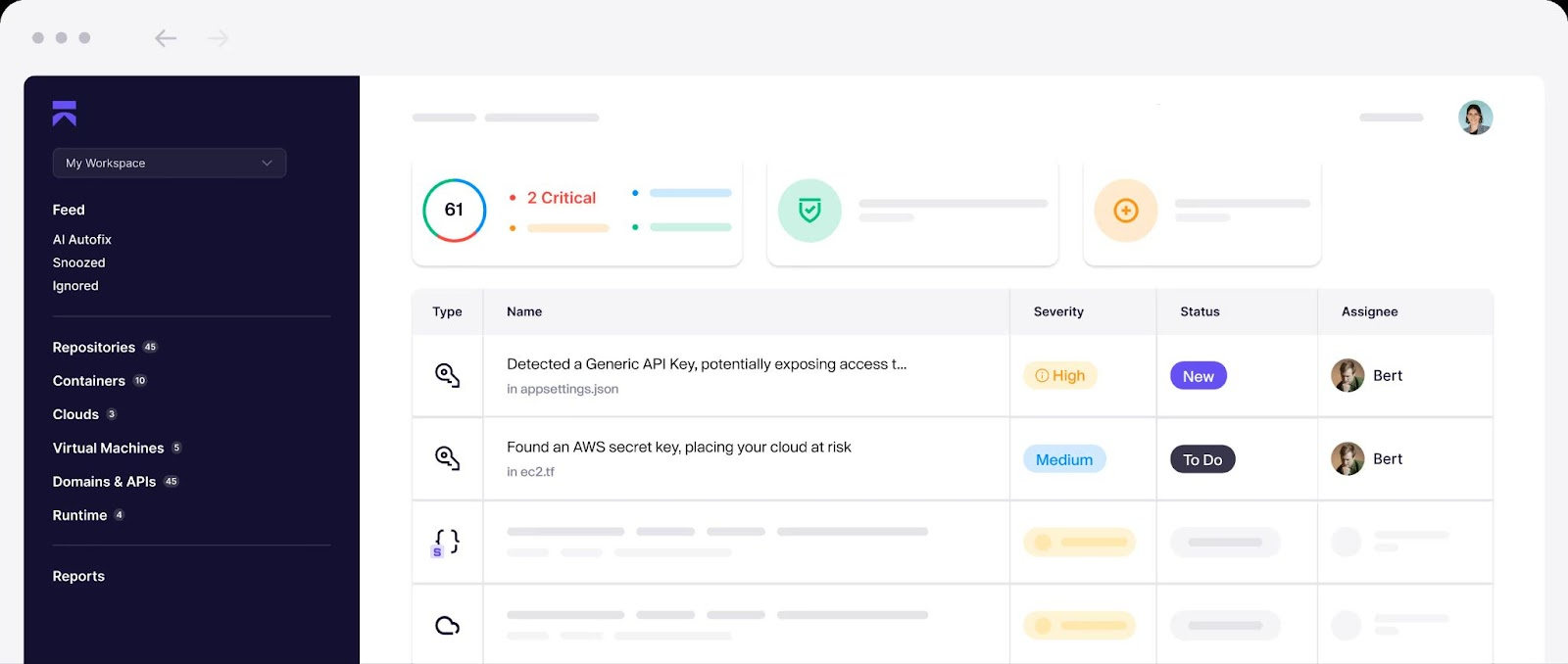

Desde el principio de la guía, hemos mencionado la búsqueda automática de vulnerabilidades. También es importante saber que no todas las vulnerabilidades merecen ser corregidas. Lo que importa es saber cuáles realmente suponen un riesgo en tu entorno desplegado.

Ahí es donde un grafo de dependencias se vuelve esencial. Sin él, estás ciego, ahogándote en CVEs que no importan, mientras pasas por alto los que sí.

Mejores prácticas a adoptar:

- Utiliza una plataforma que ofrezca análisis de alcanzabilidad para eliminar falsas alarmas y señalar solo las vulnerabilidades explotables.

- Ignora las dependencias solo de desarrollo/prueba; céntrate en lo que se envía a producción.

- Prioriza los CVE que sean tanto alcanzables como expuestos a internet.

- Correlaciona las vulnerabilidades en código, contenedores y configuraciones de la nube

20. Cuidado con el Vibe Coding

El Vibe coding es la última tendencia.

Diseñadores, especialistas en marketing, personal de ventas o cualquier persona pueden ahora crear aplicaciones o funcionalidades sin escribir gran parte del código ellos mismos. Esto a menudo significa sin pruebas, revisiones o consideración de la seguridad. Es rápido, sin fricciones y parece mágico. Pero la magia sin salvaguardias tiende a quemar.

Para “vibe code” de forma más segura, las mejores prácticas a adoptar son:

- Trata el código generado por IA o el código entregado por no ingenieros como si lo hubiera escrito un desarrollador junior: revisa siempre el código. Asegúrate de que sea revisado.

- No desarrolles tu propia autenticación, validación de entradas o gestión de secretos; utiliza bibliotecas o servicios bien revisados y auditados.

- Mantén los secretos fuera del frontend y de los repositorios; utiliza almacenamiento seguro y gestión de entornos.

- Asegúrate de automatizar los escaneos (de dependencias, SAST, DAST) en las aplicaciones con vibe coding antes de la implementación. Deja que los pipelines detecten los problemas más obvios.

¿Quieres más pasos prácticos? Lee nuestra Checklist de Seguridad para Vibe Coders.

21. Pentesting continuo en CI/CD

El pentesting continuo revoluciona las comprobaciones de seguridad periódicas, integrando pruebas automatizadas en tu pipeline de construcción y despliegue para que las vulnerabilidades se detecten antes de que lleguen a producción. Se trata de velocidad, contexto y bucles de retroalimentación más limpios.

Mejores prácticas a adoptar:

- Configura SAST y escaneo de secretos en cada pull request.

- Escaneos de IaC en tu CI (escanea scripts de Terraform, CloudFormation y Helm) antes del despliegue.

- Falla las compilaciones por vulnerabilidades de gravedad alta/crítica; marca los hallazgos de gravedad media en el panel para el backlog.

- Ten un equipo o un “propietario” individual para cada clase de hallazgo (código, infraestructura, nube) con SLAs documentados.

- Realiza “retrospectivas de pentesting” regulares para revisar los hallazgos, los falsos positivos y ajustar las herramientas.

Seguridad en la Nube: Mejores Prácticas Operacionales y de Resiliencia

La seguridad en la nube no se trata solo de prevención; también requiere prepararse para las interrupciones y asegurar la continuidad del negocio, por lo que la excelencia operacional y las prácticas de resiliencia son clave.

22. Establecimiento de Planes de Respuesta a Incidentes

Recuerdas el dicho cliché “Si no planificas, planificas fracasar”; pues bien, lo mismo ocurre en el mundo de la seguridad.

Verás, no se trata de si ocurrirán incidentes, porque ocurrirán; se trata de cómo respondes cuando suceden y qué haces después.

¿Qué hace que un plan de respuesta a incidentes sea sólido?

- Debes establecer límites claros sobre lo que se considera un incidente (violación de datos, interrupción del servicio debido a malware, etc.). Sin eso, siempre habrá confusión.

- Define quién hace qué, ya sean desarrolladores, líderes técnicos, comunicaciones o el departamento legal. Incluye también contactos de respaldo.

- Interno y externo. ¿Quién necesita saberlo? ¿Cuándo? ¿Y cómo?

- Establezca un flujo paso a paso: detección → evaluación → contención → erradicación → recuperación → lecciones aprendidas. Incluya criterios sobre la gravedad que debe tener un incidente antes de que se escale (niveles de gravedad).

- Si es necesario preservar los registros, poner en cuarentena los sistemas o se requiere ayuda externa, el plan debe incluir cómo preservar la evidencia.

- Realice simulacros de mesa o de simulación al menos anualmente para revisar el plan e identificar posibles deficiencias.

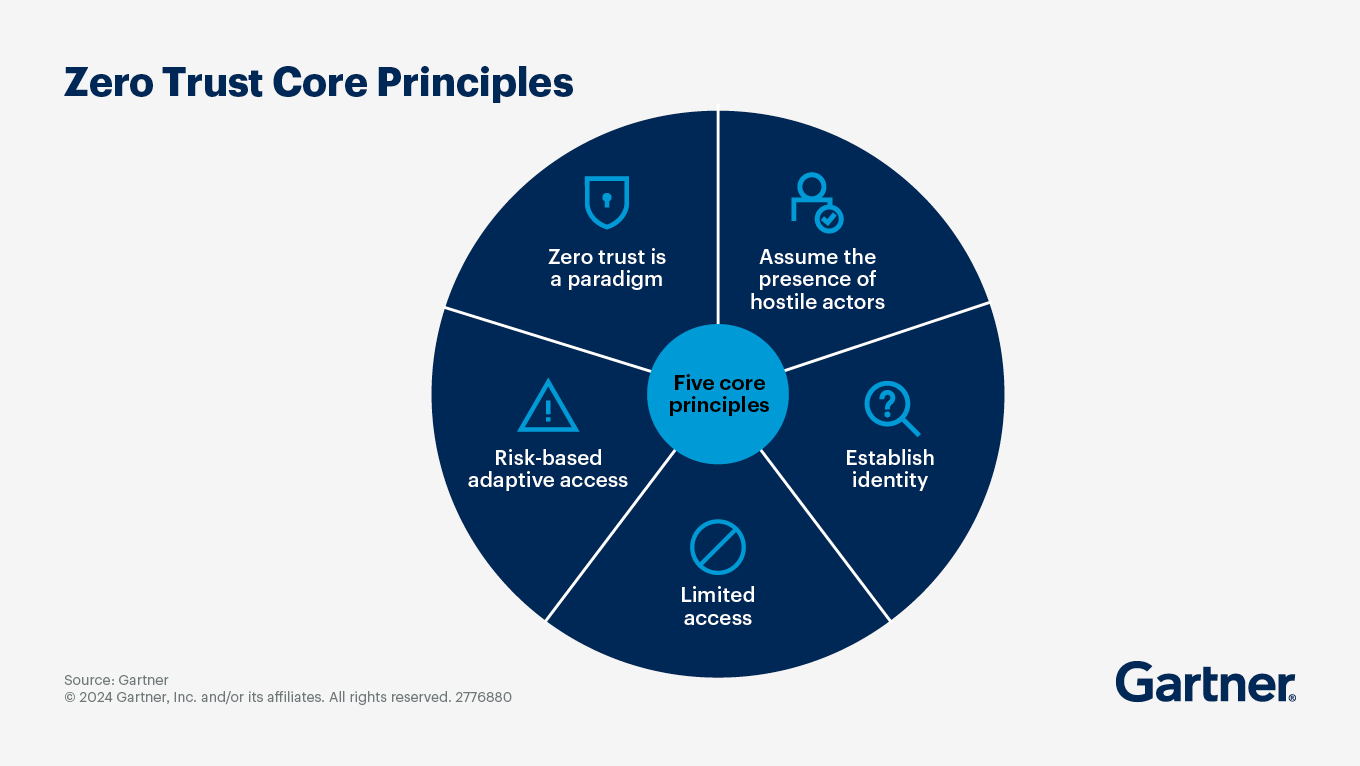

23. Implemente un Modelo de seguridad Zero Trust

Hasta ahora, hemos mencionado el concepto de Zero Trust varias veces en esta guía. Zero Trust no es un producto que se compra; es una mentalidad: nunca confíe, siempre verifique. En la nube, donde las redes son planas y las identidades son el nuevo perímetro, este modelo es más relevante que nunca.

En lugar de asumir que los usuarios o servicios dentro de su entorno son seguros, Zero Trust obliga a cada solicitud, humana o de máquina, a autenticarse. Esto implica una autenticación robusta, autorización de mínimo privilegio, conexiones cifradas y validación continua. Si un atacante logra infiltrarse, Zero Trust le impide moverse lateralmente.

Mejores prácticas a adoptar:

- Exija MFA y comprobaciones de identidad robustas para cada usuario y carga de trabajo.

- Implemente el principio de mínimo privilegio con políticas RBAC/ABAC granulares.

- Utilice la microsegmentación de red y la identidad de servicio, como SPIFFE/SPIRE, para verificar el tráfico máquina a máquina.

- Cifre todo el tráfico con TLS/mTLS, incluso dentro de VPCs o clústeres "de confianza".

- Supervise continuamente el comportamiento y revoque las sesiones si aparecen anomalías.

24. Aproveche los Cloud Access Security Brokers (CASBs)

La organización promedio utiliza una gran cantidad de aplicaciones SaaS, generalmente por buenas razones. Cuando se busca agilidad, no se desea invertir valiosas horas de ingeniería en reinventar la rueda. El desafío es que muchas de ellas se adoptan sin supervisión de seguridad (shadow IT), creando puntos ciegos.

Un Cloud Access Security Broker (CASB) le proporciona un punto de control central: visibilidad sobre qué aplicaciones se están utilizando, qué datos fluyen a través de ellas y si el uso cumple con la política.

Los CASB aplican controles en entornos SaaS. Las medidas incluyen evitar que los datos sensibles se carguen en unidades personales, exigir cifrado para el intercambio de archivos y bloquear inicios de sesión desde ubicaciones de riesgo. Actúan como un "pegamento" de seguridad entre sus usuarios, aplicaciones SaaS y las políticas de IAM y DLP existentes.

Mejores prácticas a adoptar:

- Implemente un CASB en modo proxy o API para supervisar el uso de SaaS en toda su organización.

- Identifique el shadow IT descubriendo aplicaciones no autorizadas y bloqueando las de riesgo.

- Aplique políticas DLP que impidan que los datos sensibles salgan de las aplicaciones autorizadas.

- Exija acceso sensible al contexto (estado del dispositivo, geolocalización, puntuación de riesgo) antes de conceder acceso a SaaS.

- Integre los CASB con su SIEM/SOAR para la detección de incidentes y la respuesta automatizada.

25. Desarrolle una Sólida Cultura de Concienciación sobre Seguridad

Todas estas mejores prácticas que hemos cubierto en este artículo serán inútiles si las personas que deben implementarlas y seguirlas las descuidan. El dicho "una cadena es tan fuerte como su eslabón más débil" también se aplica a los individuos de su organización.

Aunque no quiera aburrir a su equipo con seminarios obligatorios que consumen un tiempo valioso que podría dedicarse a iterar sobre sus objetivos, también debe buscar un equilibrio entre evaluar constantemente su postura de seguridad y asegurarse de que sus equipos comprendan el impacto de ser conscientes de la seguridad.

Mejores prácticas a adoptar:

- Formación continua, simulaciones de phishing y recompensar el comportamiento seguro.

- Integre la seguridad en las revisiones de código; no solo busque errores, sino también secretos codificados, llamadas a API con privilegios excesivos y puntos finales expuestos.

- Gamifique la concienciación sobre seguridad incorporando tablas de clasificación para quienes detecten más vulnerabilidades y recompensas por informar de problemas de seguridad.

- Análisis post mortem sin culpa para incidentes de seguridad. Si se despide a la gente por errores honestos, la próxima vez simplemente los ocultarán mejor.

- Las sesiones de modelado de amenazas hacen que los desarrolladores piensen como atacantes durante la fase de diseño, no después de que el código se haya implementado.

Shift Left, Manténgase a la Vanguardia, Implemente con Confianza

Dicho todo esto, es importante entender que la seguridad es más un viaje que un destino. Hace unos pocos años, si nos hubieran dicho en Aikido que «vibe coding security» serían palabras en la misma frase, habríamos recibido miradas de asombro. Sin embargo, nos adaptamos y tomamos medidas proactivas para asegurar que no acabe en la primera página por una brecha de seguridad.

Esa es esencialmente la razón por la que construimos Aikido: para ayudarle a hacer un shift left, detectar configuraciones erróneas a tiempo y mantener a sus desarrolladores avanzando rápidamente sin sacrificar la seguridad.

Su pregunta ahora podría ser: Entonces, ¿cómo empiezo?

La respuesta es que ya lo ha hecho. Al leer estas mejores prácticas y dar pasos hacia una seguridad en la nube más sólida. El siguiente paso es simple: reserve una demo con nuestro equipo y vea cómo Aikido puede quitarle el trabajo pesado de encima, para que pueda centrarse en lo que más importa: ¡implementar con confianza!

Lea más artículos de nuestra serie sobre Seguridad en la Nube:

Seguridad en la Nube: La guía completa

Seguridad de Aplicaciones en la Nube: Protegiendo SaaS y Aplicaciones Personalizadas en la Nube

Herramientas y Plataformas de Seguridad en la Nube: La Comparativa de 2025

Protege tu software ahora.