Infraestructura como Código (IaC) cambió la forma en que los equipos construyen la infraestructura en la nube: repetible, versionada y automatizable. Pero con ese poder vienen nuevos riesgos. El escaneo de seguridad de IaC —o escaneo IaC— le permite encontrar configuraciones erróneas en sus archivos YAML, HCL y otros archivos de infraestructura antes de que lleguen a producción. Esta publicación explica cómo funciona el escaneo IaC, los errores comunes en la nube que detecta (y los que no), dónde integrarlo en su ciclo de vida del software y qué herramientas considerar.

Cómo funciona IaC (introducción rápida)

IaC le permite declarar la infraestructura en archivos en lugar de hacer clic en las consolas de la nube. Ese cambio hace que los entornos sean reproducibles y auditables: commit, plan, apply. Existen dos estilos generales de IaC:

- Declarativo — usted describe el estado final deseado (por ejemplo, “Quiero un bucket S3 con versionado y acceso privado”). Herramientas como Terraform y Pulumi concilian el estado actual frente al deseado cuando las ejecuta.

- Imperativo — usted programa el proceso paso a paso para alcanzar ese estado (por ejemplo, playbooks de Ansible). Usted controla cada acción que realiza la herramienta.

Tanto IaC declarativa como imperativa son objetivos legítimos para el escaneo IaC. Comprender cómo se aplica su IaC (aplicación manual frente a reconciliación continua como Kubernetes) le ayuda a razonar sobre el riesgo y la deriva.

Ejemplo: Terraform vs Kubernetes

Terraform planifica y aplica cambios cuando se invoca; los controladores de Kubernetes concilian continuamente el estado declarado con las cargas de trabajo en ejecución. Esto significa que una mala configuración introducida en un manifiesto de Kubernetes puede aplicarse constantemente, mientras que un error de Terraform persiste hasta que alguien ejecuta una actualización.

Qué hace realmente el escaneo IaC

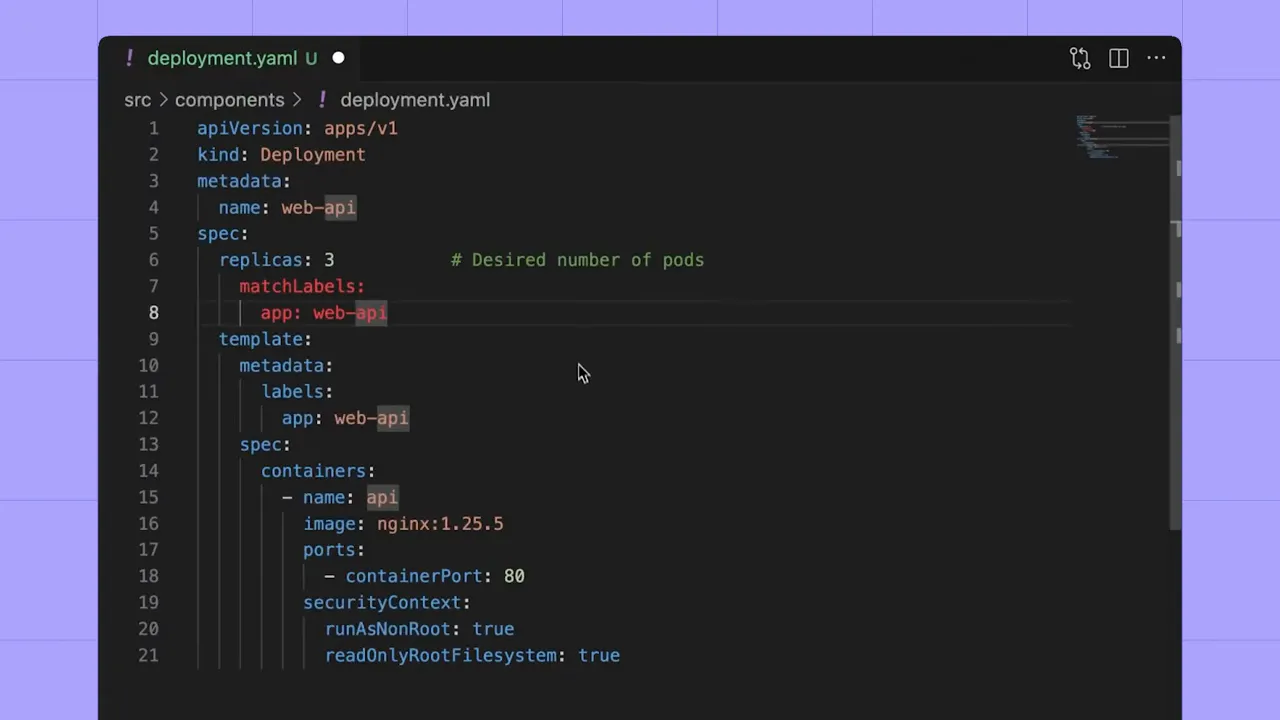

En esencia, el escaneo IaC es un análisis estático para archivos de infraestructura. Los escáneres analizan HCL, YAML y otros formatos para identificar patrones que indican una configuración insegura:

- Almacenamiento de acceso público (por ejemplo, buckets S3 abiertos)

- Puertos de red abiertos y reglas CIDR excesivamente amplias

- Roles o políticas IAM excesivamente permisivos

- Cifrado ausente (en tránsito o en reposo)

- Contenedores privilegiados ejecutándose como root

- Imágenes de contenedor no fijadas o no declaradas

- Registro y monitoreo deshabilitados

La desactivación del registro no permite la entrada directa a los atacantes, pero destruye la visibilidad. Solo eso ya lo convierte en un riesgo de seguridad importante.

Errores comunes en IaC (y por qué son importantes)

Estas son las configuraciones erróneas que aparecen con mayor frecuencia en las auditorías e informes de brechas:

- Almacenamiento de datos expuesto: los buckets mal configurados a menudo resultan en fugas de datos.

- Reglas de red laxas: los CIDR amplios y los puertos abiertos aumentan la superficie de ataque.

- Privilegios excesivos: un rol IAM excesivamente permisivo facilita el movimiento lateral y la exfiltración.

- Cifrado parcial: cifrar solo en reposo pero no en tránsito (o viceversa) deja brechas.

- Contenedores privilegiados: los contenedores que se ejecutan como root aumentan drásticamente el radio de impacto.

- Falta de observabilidad: desactivar los registros o la monitorización significa que los ataques pasan desapercibidos.

Qué puede y qué no puede hacer el escaneo IaC

El escaneo IaC es potente porque es el punto de control automatizado más temprano que puede añadir a la seguridad. Detectar problemas en los archivos antes de que se confirmen o apliquen reduce el coste de remediación y previene despliegues inseguros.

Pero el escaneo IaC tiene límites:

- Es estático: no detecta el estado en tiempo de ejecución ni las relaciones entre servicios una vez desplegado.

- Puede pasar por alto cambios manuales realizados directamente en las consolas en la nube (drift).

- Los desarrolladores individuales pueden ejecutar escaneos locales que nunca llegan a un repositorio centralizado, creando puntos ciegos.

Para cubrir problemas en tiempo de ejecución y drift, necesitas Cloud Security Posture Management (CSPM) o escaneo en tiempo de ejecución. El escaneo IaC y CSPM son complementarios: el escaneo IaC previene problemas antes del despliegue; CSPM encuentra problemas que aparecen en producción.

Herramientas populares de escaneo IaC de código abierto

Existen varios escáneres de código abierto maduros. Cuál elijas depende de tu stack y flujo de trabajo:

- Checkov — reglas completas para Terraform, Kubernetes, CloudFormation y más.

- Terrascan — centrado en Terraform y verificaciones de Policy-as-Code.

- Trivy — escáner rápido y ligero que cubre IaC, imágenes de contenedor y más.

Ejecutar un escáner localmente es sencillo: instala la herramienta, ejecútala en tu repositorio y revisa los hallazgos. Aquí tienes el flujo de trabajo típico al usar Trivy localmente:

Los resultados suelen incluir nombres de reglas claros, ubicaciones de archivo y sugerencias de remediación, suficiente para que un desarrollador realice cambios rápidamente.

Dónde integrar el escaneo IaC en tu SDLC

Para maximizar la cobertura y minimizar el bypass, incrusta el escaneo IaC en múltiples puntos:

- Estaciones de trabajo de desarrolladores: retroalimentación rápida durante la codificación (pre-commit o ejecuciones locales).

- Pre-merge / Git hooks: evita que se suban commits inseguros.

- Pipelines de CI/CD: aplica verificaciones en cada PR y commit usando GitHub Actions, CircleCI, GitLab CI, etc.

- Escaneo centralizado en Git: la única fuente de verdad debe ser tu repositorio; los escaneos automatizados en el momento del commit/merge aseguran la consistencia.

Haz del repositorio Git el plano de control para la política de IaC. Cuando el escaneo es solo local, diferentes desarrolladores pueden divergir, lo que lleva a brechas de seguridad.

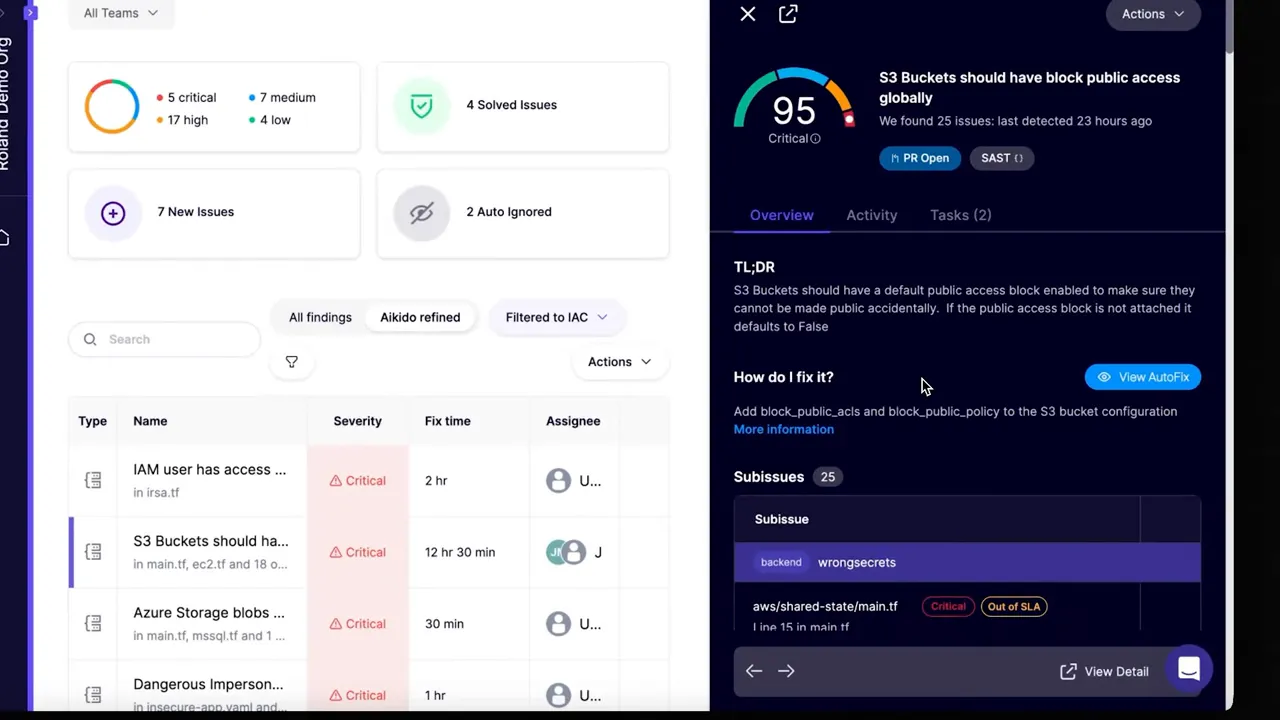

Más allá del código abierto: características modernas que aceleran la remediación

Las plataformas comerciales de IaC añaden funcionalidades de flujo de trabajo y basadas en IA que reducen el trabajo manual y los falsos positivos:

- corrección automática con IA: genera correcciones de código automáticamente y crea solicitudes de extracción (pull requests) que corrigen las configuraciones erróneas.

- Reglas de ignorar conscientes del contexto: suprimen los hallazgos en entornos de prueba conocidos o donde un riesgo es aceptable.

- Paneles centralizados y filtrado: clasifican y priorizan los hallazgos entre equipos y repositorios.

AutoFix puede ser un multiplicador de productividad: los desarrolladores reciben sugerencias de cambios de código y pueden fusionar correcciones seguras con un único flujo de trabajo. No obstante, combine siempre las correcciones generadas con la revisión de código y las pruebas para evitar comportamientos inesperados.

Lista de verificación práctica para empezar con el escaneo IaC

- Elija un escáner principal que cubra su stack (p. ej., Trivy, Checkov).

- Ejecute escaneos localmente durante el desarrollo y añada ganchos de pre-commit.

- Aplique el escaneo en CI/CD en cada PR y commit.

- Convierta su repositorio Git en la única fuente de verdad y bloquee los cambios directos en la consola siempre que sea posible.

- Complemente el escaneo IaC con CSPM/controles en tiempo de ejecución para detectar la deriva y los cambios manuales.

- Considere las características de la plataforma como AutoFix e ignorados contextuales para escalar la remediación.

Conclusión: el escaneo IaC es esencial, pero no suficiente

El escaneo IaC es la forma más temprana y rentable de evitar que las configuraciones erróneas se conviertan en incidentes. Encuentra problemas comunes como buckets públicos, puertos abiertos e IAM con permisos excesivos antes de que lleguen a producción. Sin embargo, el escaneo estático no reemplazará la gestión de la postura en tiempo de ejecución; utilice el escaneo IaC como una primera capa crucial en una estrategia de seguridad en la nube por capas.

Empiece añadiendo escáneres a los flujos de trabajo de los desarrolladores y a CI, centralice las comprobaciones en Git y combine el escaneo IaC con CSPM para cubrir las brechas en tiempo de ejecución. Con el tiempo, automatice las correcciones y mejore la relación señal/ruido con reglas contextuales para que los equipos puedan avanzar rápido y mantenerse seguros.

Pruebe Aikido Security hoy mismo!

Protege tu software ahora.