Si trabaja en DevSecOps o AppSec, probablemente haya oído hablar de Snyk y Trivy, y seguramente los haya comparado al menos una vez. Ambos escanean código fuente, dependencias, contenedores y otros artefactos en busca de vulnerabilidades conocidas, pero una vez que los usa, las diferencias se vuelven imposibles de ignorar. Especialmente en su experiencia de desarrollador, precisión y mantenimiento.

Uno prioriza flujos de trabajo pulidos, integraciones profundas y orientación estructurada para los equipos de desarrollo, mientras que el otro se centra en la transparencia, la velocidad y la simplicidad a través de un enfoque totalmente de código abierto y CLI-first.

En este artículo, analizaremos sus características principales y ofreceremos una comparación clara para ayudarte a elegir la herramienta que mejor se adapte a tu flujo de trabajo y necesidades de seguridad.

En resumen:

Aikido Security aúna las fortalezas de Snyk y Trivy, ofreciendo una única plataforma con seguridad full-stack y flujos de trabajo amigables para desarrolladores. Combina la cobertura de Snyk en dependencias, contenedores y riesgos de licencias con la velocidad y simplicidad de Trivy, a la vez que ofrece análisis impulsado por IA y características de remediación automatizada.

Aikido Security contribuye activamente a la comunidad de código abierto a través de varias iniciativas. Su fuente de inteligencia suele ser la primera en identificar nuevas CVEs y campañas de malware, incluyendo el reciente brote de seguridad de npm y Shai Hulud 2.0. Desde estas brechas de seguridad, las organizaciones han recurrido a SafeChain de Aikido para proteger los paquetes npm en la instalación, lo que les permite evitar muchos de estos problemas en primera instancia.

Aikido Security es también el principal impulsor del Proyecto Opengrep, una alternativa de código abierto a Semgrep tras su reciente cambio de licencia. Opengrep proporciona a la comunidad de código abierto un motor de análisis estático de código más avanzado, acceso a características de Semgrep que antes eran de pago, un rendimiento más rápido y un mayor soporte de lenguajes y plataformas.

También ofrece una versión de código abierto de su Zen firewall propietario.

Estas iniciativas hacen de Aikido Security la combinación de una potente plataforma de seguridad lista para usar y un motor de mejoras de seguridad impulsadas por la comunidad.

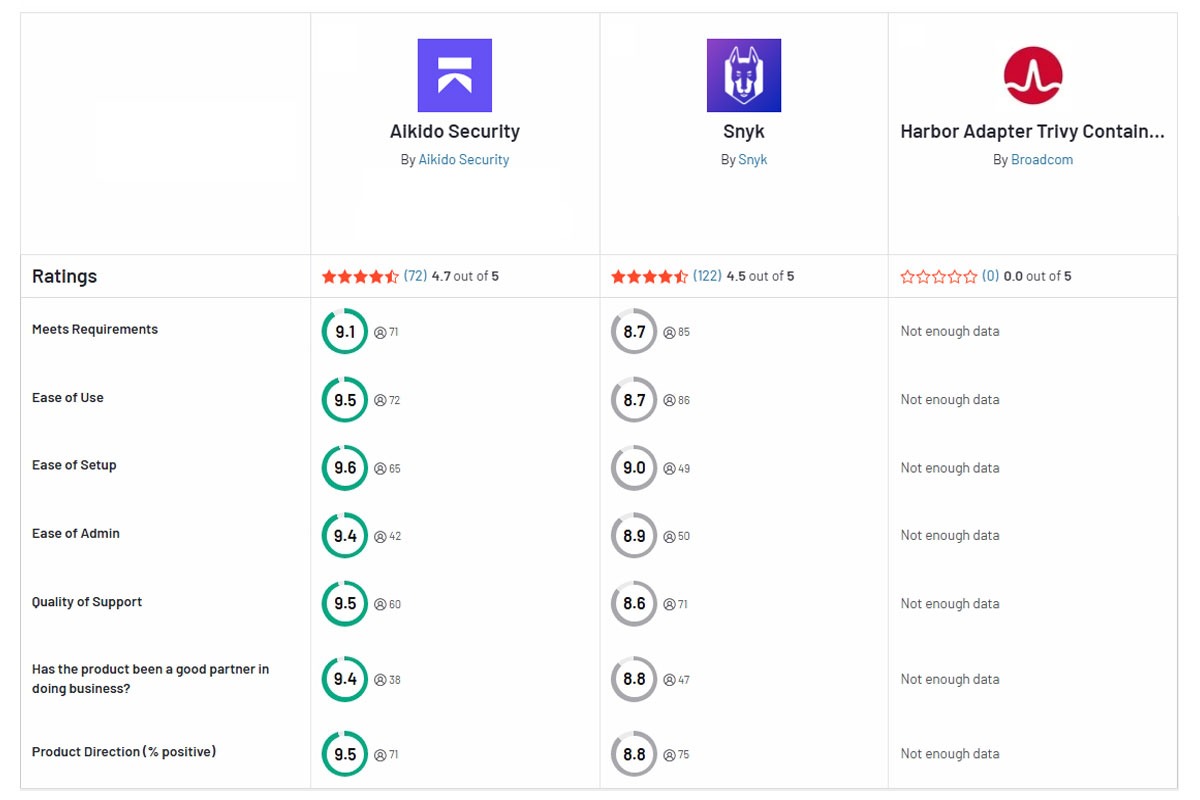

Comparando Snyk vs Trivy vs Aikido Security

¿Qué es Snyk?

Snyk es una plataforma de seguridad de aplicaciones que escanea código, bibliotecas de código abierto, contenedores e infraestructura como código (IaC) en busca de vulnerabilidades. Se integra directamente en entornos de desarrollo y pipelines de CI/CD (GitHub, GitLab) para que los desarrolladores reciban feedback de seguridad de forma temprana. El origen de Snyk está en el análisis de dependencias de código abierto (SCA), pero se ha expandido para incluir Snyk Container para escaneo de imágenes, Snyk IaC para comprobaciones de Terraform/Kubernetes, y Snyk Code para pruebas de seguridad de aplicaciones estáticas (SAST).

Ventajas:

- Cobertura completa en SCA, contenedores, IaC y escaneo de código.

- Integración profunda con herramientas y flujos de trabajo de desarrollo (plugins de IDE, gating de CI/CD).

- Ofrece remediación accionable (sugerencias de corrección, pull requests).

- Monitoriza continuamente nuevas vulnerabilidades y te alerta, mejorando la seguridad a largo plazo.

Contras:

- El precio puede ser elevado.

- La plataforma es conocida por producir falsos positivos

- El enfoque basado en la nube de Snyk puede generar preocupaciones sobre la gobernanza de datos

- Curva de aprendizaje pronunciada

- Tiene un límite de tamaño de archivo de 1 MB para el análisis estático.

- Los tiempos de escaneo pueden ser lentos en repositorios grandes

- Sus recomendaciones de remediación pueden parecer genéricas o no adaptadas.

- Puede tener dificultades con bases de código propietarias o altamente especializadas.

¿Qué es Trivy?

Trivy es un escáner de vulnerabilidades de código abierto de Aqua Security. Es conocido por ser simple, rápido y exhaustivo. Comenzó como una herramienta de escaneo de imágenes de contenedores y ha evolucionado hasta convertirse en una herramienta versátil que también escanea sistemas de archivos, repositorios de código, Dockerfiles, manifiestos de Kubernetes y mucho más. Trivy detecta vulnerabilidades en paquetes de SO (Alpine, Ubuntu) y dependencias de aplicaciones como npm, Pip, Maven extrayendo datos de varias bases de datos de seguridad.

Ventajas:

- Gratuito y de código abierto

- Escaneos rápidos y configuración sencilla

- Amplio soporte para escanear diferentes objetivos (contenedores, sistemas de archivos, repositorios de código, configuraciones de IaC).

- Resultados generalmente precisos con mínimos falsos positivos.

- Se integra fácilmente en pipelines de CI/CD y puede ser ejecutado localmente por equipos sin infraestructura especial.

Contras:

- Alcance limitado más allá de las vulnerabilidades conocidas).

- Carece de una interfaz de usuario nativa o de informes; los resultados se basan en CLI..

- No hay sugerencias de corrección automáticas ni gestión de parches.

- Aunque Trivy cubre contenedores y dependencias de código, es posible que necesites herramientas adicionales para una AppSec integral.

- El soporte y las características empresariales (como RBAC, paneles de control centralizados) solo están disponibles al pasar a las soluciones de pago de Aqua Security.

Comparación de funcionalidades

Capacidades de seguridad principales

- Snyk: Snyk ofrece un amplio conjunto de características de seguridad de aplicaciones bajo una única plataforma. Su principal fortaleza es su motor de análisis de composición de software (SCA), que utiliza para encontrar vulnerabilidades en bibliotecas de terceros y dependencias de código abierto. Snyk Open Source se basa en una extensa base de datos de vulnerabilidades para señalar paquetes de riesgo y problemas de licencia. También puede sugerir versiones más seguras o parches. Snyk también proporciona una herramienta de escaneo de contenedores (Snyk Container) dedicada que verifica tanto los paquetes del sistema operativo como las bibliotecas de aplicaciones en las imágenes en busca de CVEs conocidos.

Para la infraestructura como código, Snyk IaC escanea archivos de configuración (Terraform, Helm charts, Kubernetes) en busca de configuraciones de seguridad incorrectas, como grupos de seguridad abiertos o credenciales codificadas. Además, Snyk ofrece análisis estático (SAST) a través de Snyk Code para detectar problemas a nivel de código, como inyecciones SQL o patrones de código inseguros en código propietario.

- Trivy: Trivy, en comparación, ofrece una amplia cobertura, centrándose en el escaneo de vulnerabilidades. Trivy realiza SCA de forma predeterminada en imágenes de contenedores y sistemas de archivos para identificar paquetes de SO vulnerables (imágenes base) y dependencias de lenguaje en aplicaciones (similar a Snyk para contenedores).

Trivy también ofrece reglas de escaneo IaC para detectar configuraciones incorrectas en Dockerfiles, manifiestos de Kubernetes y archivos de configuración en la nube. Incluso puede escanear en busca de secretos codificados (claves API, contraseñas) en el código o las imágenes. Sin embargo, Trivy no realiza análisis estático de código para vulnerabilidades, no encontrará un XSS o un fallo de lógica de negocio en el código de tu aplicación, ya que carece de un motor SAST.

Ambas herramientas abordan las capas de seguridad de "preproducción". Ambas aprovechan las fuentes de vulnerabilidades para identificar riesgos: Trivy utiliza bases de datos públicas como los avisos de distribuciones de Linux y los avisos de seguridad de GitHub, mientras que Snyk utiliza su base de datos de vulnerabilidades propietaria y datos públicos. Ninguna de las herramientas proporciona detección de ataques en tiempo de ejecución por sí sola.

Integración y flujo de trabajo DevOps

- Snyk: Snyk está diseñado para integrarse con las herramientas que ya utilizan los desarrolladores e ingenieros DevOps. Ofrece integraciones con IDEs populares (VS Code, IntelliJ), plataformas de control de código fuente (GitHub, GitLab, Bitbucket) y sistemas CI/CD (Jenkins, CircleCI) para que los escaneos de seguridad se realicen automáticamente durante los procesos de desarrollo y compilación. Por ejemplo, Snyk puede escanear cada pull request en busca de dependencias vulnerables, abrir y corregir PRs o añadir un paso en tu pipeline de CI para interrumpir la compilación ante problemas de alta gravedad.

- Trivy: por otro lado, es un binario ligero que se invoca bajo demanda, lo que facilita enormemente su integración en scripts y pipelines. No necesitas crear cuentas ni subir tu código a un servicio; simplemente ejecutas Trivy como parte de tus tareas de CI (o localmente) e inspeccionas la salida. Este enfoque "local-first" atrae a muchos equipos DevOps: por ejemplo, puedes añadir una Trivy GitHub Action para escanear cada compilación de imagen de contenedor, o ejecutar Trivy en un pipeline de Jenkins para que una compilación falle si se encuentran vulnerabilidades críticas. Trivy no tiene un panel de control centralizado en la nube por defecto; los resultados aparecen en la consola (o como JSON, JUnit, etc.), que puedes alimentar a otros sistemas.

En resumen, Snyk se integra profundamente en el SDLC con muchas integraciones oficiales (pero requiere adoptar la plataforma de Snyk), mientras que Trivy se integra dondequiera que puedas ejecutar una CLI.

Precisión y Rendimiento

En cuanto a la precisión del escaneo y el ruido, existen diferencias notables entre Snyk y Trivy.

- Snyk: El escaneo de vulnerabilidades (SCA) de Snyk es generalmente preciso. Utiliza datos curados y análisis de contexto para priorizar los problemas. Sin embargo, se ha informado que su análisis estático de código produce falsos positivos que abruman a los desarrolladores. En grandes bases de código, los usuarios han reportado problemas de rendimiento, con Snyk omitiendo problemas y agotando el tiempo de espera. Por otro lado, la monitorización continua de Snyk significa que, después del escaneo inicial, recibes alertas sobre nuevos problemas sin necesidad de volver a ejecutar manualmente.

- Trivy: Trivy es conocido por ser rápido y eficiente. Esto se debe a su capacidad para escanear imágenes de contenedores de tamaño medio en segundos, su base de datos de vulnerabilidades compacta y su baja tasa de falsos positivos. Dado que Trivy identifica solo vulnerabilidades y configuraciones incorrectas conocidas, sus resultados son en su mayoría precisos. Sin embargo, su escaneo de configuraciones incorrectas y el escaneo de secretos pueden generar cierto ruido.

En general, en términos de rendimiento, Snyk podría generar más ruido en algunas áreas, como el escaneo de código, pero también proporciona información más rica, mientras que Trivy es rápido y preciso en lo que verifica, pero requiere más interpretación por parte del usuario y reejecuciones para mantenerse actualizado.

Cobertura y Alcance

- Snyk: Snyk está diseñado para manejar bases de código políglotas y ofrece soporte para una amplia gama de lenguajes de programación (Java, JavaScript/TypeScript, Python, C#, Ruby, Go), gestores de paquetes (npm, Maven, RubyGems, NuGet), sistemas operativos de contenedores, frameworks y formatos IaC. Generalmente, Snyk se centra en la etapa de desarrollo a través del proceso de compilación; para la cobertura en tiempo de ejecución o a nivel de red, se requieren herramientas adicionales. Snyk también proporciona verificación de cumplimiento de licencias como parte de su escaneo de código abierto, lo cual es importante para gestionar el riesgo legal.

- Trivy: Trivy tiene una amplia cobertura en los tipos de artefactos que escanea: código fuente, imágenes de contenedores, archivos de configuración y más, pero su profundidad de análisis es más limitada. Soporta una amplia gama de sistemas operativos (Alpine, Debian, Red Hat) y lenguajes (JavaScript, Java, Python, Ruby, .NET, Rust). También maneja imágenes de contenedores Docker/OCI y puede escanear archivos tar o directorios locales. Para la Infraestructura como Código (IaC), incluye verificaciones para manifiestos de Kubernetes, Helm charts, Terraform y CloudFormation, similar a Snyk IaC. También puede generar SBOMs (lista de materiales de software) en formatos CycloneDX o SPDX y escanearlos en busca de vulnerabilidades, lo que lo hace útil para los flujos de trabajo modernos de seguridad de la cadena de suministro.

Una limitación es que Trivy no realiza análisis estático de código para la lógica de aplicación personalizada y no proporciona una auditoría completa de la configuración de cuentas en la nube.

En resumen, Snyk y Trivy soportan una amplia gama de lenguajes y entornos de desarrollo, pero Snyk se extiende más profundamente en la capa de aplicación, mientras que Trivy destaca en la detección rápida y precisa de vulnerabilidades conocidas en muchos tipos de artefactos. Sin embargo, ambos dejan ciertas brechas, como la protección en tiempo de ejecución y las pruebas dinámicas.

Plataformas como Aikido Security ayudan a cubrir esas brechas ofreciendo escaneo de código, análisis de dependencias, contenedores, análisis IaC y mucho más en una única solución integrada.

Experiencia del desarrollador

- Snyk: Snyk ofrece una sólida experiencia de desarrollador con una UI limpia e intuitiva y paneles de control que facilitan el seguimiento, la asignación y la remediación de problemas directamente en los flujos de trabajo de los desarrolladores, como las pull requests de GitHub y las anotaciones de IDE. Su incorporación es sencilla, especialmente para proyectos de código abierto, y la extensa documentación de Snyk apoya aún más a los desarrolladores. Sin embargo, los usuarios han informado que su interfaz es lenta en proyectos grandes, y los hallazgos de Snyk pueden generar altos volúmenes de alertas, lo que requiere que los equipos dediquen tiempo a la clasificación.

- Trivy: Trivy adopta un enfoque opuesto con un flujo de trabajo basado en CLI que prioriza la velocidad y la simplicidad. Genera listas de vulnerabilidades en bruto sin orientación ni priorización, lo que funciona bien para los usuarios DevOps, pero puede ser menos accesible para los desarrolladores que prefieren flujos de trabajo basados en UI.

En general, Snyk proporciona una experiencia más guiada (con mayor automatización en la corrección y los informes), mientras que Trivy ofrece una experiencia más flexible y personalizable que los equipos pueden adaptar.

Precios y Mantenimiento

El modelo de costes y mantenimiento de Snyk frente a Trivy es una historia clásica de producto comercial frente a código abierto.

- Snyk: Snyk es un producto comercial que generalmente cobra por puesto de desarrollador o por proyecto. Se ha observado que el precio de Snyk escala agresivamente con el tamaño del equipo y las características, lo que hace que las empresas medianas y grandes lo encuentren caro. Por ejemplo, Snyk podría cobrar una tarifa fija por desarrollador al año, y tarifas adicionales por capacidades complementarias como Snyk Container o por la integración de CI más allá de un cierto número de pruebas. Esto puede llevar a costes anuales de seis cifras para equipos más grandes, y algunas características (como informes o soporte de idiomas adicional) pueden estar solo en niveles superiores.

El mantenimiento de Snyk por tu parte es relativamente bajo; necesitarás actualizar la CLI ocasionalmente y gestionar la integración, pero el trabajo pesado (actualización de bases de datos de vulnerabilidades, mejora de escáneres) lo maneja el equipo de Snyk.

- Trivy: Trivy es completamente gratuito y de código abierto (licencia MIT), lo que lo hace ideal para equipos con presupuesto limitado, startups u organizaciones que lo prefieran. No hay límites de usuarios ni de escaneos, y actualiza automáticamente su base de datos de vulnerabilidades, por lo que se requiere un mantenimiento mínimo más allá de mantener actualizado el binario de Trivy o la imagen de Docker.

Sin embargo, el soporte de Trivy proviene principalmente de la comunidad, y la gestión a escala empresarial, como la correlación de resultados de escaneo en múltiples proyectos, requiere un esfuerzo adicional, ya que no tiene un portal central ni un SLA garantizado.

Plataformas como Aikido Security ofrecen lo mejor de ambas herramientas para equipos que desean la velocidad, flexibilidad y amplia cobertura de Trivy, al mismo tiempo que se benefician del soporte empresarial, flujos de trabajo estructurados y la contribución a la comunidad de código abierto, todo ello con tarifas planas y transparentes.

Comunidad e Innovación

Snyk y Trivy tienen comunidades y filosofías de desarrollo muy diferentes.

- Snyk: Snyk es una empresa respaldada por capital riesgo (ahora un decacornio) con una gran base de usuarios entre desarrolladores y empresas. Cuenta con una comunidad activa en términos de uso y contribuye a proyectos de código abierto como su base de datos de vulnerabilidades y algunas herramientas CLI, pero sus productos principales son propietarios. La innovación de Snyk a menudo proviene de adquisiciones y asociaciones: integraron un motor de IA (a través de su adquisición de DeepCode) para potenciar el análisis de Snyk Code, y se han asociado con empresas como GitGuardian para la detección de secretos y Fugue para la seguridad en la nube. La comunidad de Snyk tiende a estar formada por usuarios que comparten mejores prácticas, además de la propia evangelización de Snyk a través de blogs y eventos.

- Trivy: Trivy debe su popularidad en gran medida a la comunidad de código abierto. Forma parte del panorama de herramientas de la Cloud Native Computing Foundation (CNCF), y cientos de colaboradores ayudan a mantener actualizados sus datos y comprobaciones de vulnerabilidades. Al ser de código abierto, el desarrollo de Trivy es transparente en GitHub, y a menudo añade características solicitadas por los usuarios (como nuevas comprobaciones de configuración o soporte para nuevos tipos de artefactos). Por ejemplo, la detección de secretos y el soporte de SBOM (CycloneDX) se añadieron a medida que el ecosistema evolucionaba.

En términos de IA/ML, Snyk ya utiliza IA para ayudar con las correcciones de código y la priorización, y podemos esperar más de esto en su plataforma. Trivy en sí mismo no tiene características de IA (no intenta predecir vulnerabilidades ni corregirlas automáticamente), pero puede combinarse con otras herramientas que sí lo hacen.

Para ayudarte a comparar las características de ambas herramientas, la siguiente tabla las resume.

Aikido Security: La mejor alternativa

Aikido Security es una plataforma de seguridad de aplicaciones impulsada por IA que fusiona las fortalezas de Snyk y Trivy en una única solución. Proporciona cobertura en código fuente, dependencias, contenedores, IaC, infraestructura en la nube y APIs, todo dentro de un flujo de trabajo amigable para desarrolladores.

Su motor de IA correlaciona vulnerabilidades en múltiples capas del SDLC y realiza análisis de alcanzabilidad para identificar vulnerabilidades realmente explotables. También proporciona a los desarrolladores remediación automatizada, incluyendo pull requests y correcciones con un clic.

Más allá de sus capacidades comerciales, Aikido Security lidera en contribuciones de código abierto: su Intel feed alerta a los equipos sobre vulnerabilidades críticas de forma temprana, SafeChain protege las bases de código contra paquetes maliciosos durante la instalación, Opengrep ofrece un motor avanzado de análisis estático, y proporciona una versión de código abierto de su Zen firewall.

Con una tarifa plana y un nivel gratuito para siempre, Aikido Security ofrece una seguridad amplia y accionable sin el ruido, el coste o la complejidad de manejar Snyk y Trivy.

¿Quiere mejorar la seguridad de su aplicación? Inicie su prueba gratuita o reserve una demostración con Aikido Security hoy mismo.

Preguntas frecuentes

¿Cuáles son las principales diferencias entre Snyk y Trivy?

Snyk es una plataforma comercial, basada en UI, con SAST profundo, priorización contextual, comprobaciones de licencias, detección de secretos e integraciones de flujo de trabajo. Mientras que Trivy es un escáner de interfaz de línea de comandos con licencia MIT, rápido, ligero y que destaca en la búsqueda de CVEs conocidos en imágenes, paquetes y plantillas de IaC. Plataformas como Aikido Security combinan la usabilidad y la amplitud de Snyk con la velocidad al estilo Trivy.

¿Qué herramienta es mejor para el escaneo de vulnerabilidades en contenedores: Snyk o Trivy?

Para escaneos rápidos y locales sin coste, Trivy es la opción preferida, gracias a su naturaleza de código abierto, velocidad, facilidad y capacidad para señalar CVEs de imágenes conocidas. Para flujos de trabajo empresariales que requieren accesibilidad contextual, orientación para la remediación, verificaciones de licencias e informes integrados, Snyk es más potente. Plataformas como Aikido Security ofrecen tanto velocidad como características empresariales sin la proliferación de herramientas.

¿Cómo mejoran los escáneres de vulnerabilidades como Snyk y Trivy las prácticas de DevSecOps?

Desplazan la seguridad a la izquierda automatizando la detección en los flujos de trabajo de desarrollo, producen SBOMs e imponen puertas de política para que los problemas se encuentren y solucionen antes. Snyk añade priorización contextual y alertas gestionadas; mientras que Trivy ofrece escaneos rápidos y programables que se adaptan a los pipelines de CI y a las pruebas locales.

¿Qué herramienta ofrece un mejor soporte para el escaneo de plantillas de Infraestructura como Código (IaC): Snyk o Trivy?

Ambas realizan escaneos de IaC (Terraform, Helm, manifiestos de Kubernetes, CloudFormation), pero Snyk proporciona una gestión de políticas más completa, remediación guiada y una interfaz de usuario para el triaje. Las verificaciones de IaC de Trivy son eficaces y amigables con la CLI, pero producen resultados en bruto que a menudo requieren agregación personalizada o herramientas de políticas para una gobernanza a escala empresarial. Si desea una aplicación de políticas integrada y ergonomía para desarrolladores, considere plataformas que combinen ambos enfoques, como Aikido Security.

¿Se pueden integrar Snyk y Trivy con pipelines de CI/CD, y en qué se diferencian sus integraciones?

Sí. Trivy se integra mediante un único binario/CLI y es fácil de incrustar en pipelines y contenedores de compilación; se ejecuta localmente y escala con sus runners de CI. Snyk, por su parte, se integra de forma más profunda (plugins de IDE, comentarios de PR, correcciones automatizadas, paneles de control centralizados) y ofrece escaneo gestionado, alertas y controles basados en roles.

También le podría interesar:

- 5 Alternativas a Snyk y por qué son mejores

- Las mejores alternativas a SonarQube en 2026

- Las mejores herramientas de análisis estático de código como Semgrep

- Las 10 mejores herramientas SAST con IA en 2026

- Los 13 mejores escáneres de vulnerabilidades de código en 2026

- Las 7 mejores herramientas ASPM en 2026

- Los mejores escáneres de Infraestructura como Código (IaC)