Cuanto más código escribes, menos segura se vuelve tu aplicación.

¿Por qué? En una palabra: complejidad.

Las aplicaciones modernas no se escriben desde cero, sino que se ensamblan. Los desarrolladores escriben lógica personalizada sobre frameworks de código abierto, librerías, imágenes de contenedores y servicios en la nube. Esto significa que las vulnerabilidades de seguridad pueden introducirse de dos maneras muy diferentes:

- A través del código que escribes, y

- A través del código del que dependes.

Según el Top 10 OWASP, las categorías más comunes de vulnerabilidades (inyección SQL, scripting entre sitios, control de acceso roto y diseño inseguro) tienen su origen en fallos de codificación y lógica.

Por eso SAST (Pruebas de seguridad de aplicaciones estáticas) y SCA (análisis de composición de software) son importantes, y donde comienza la confusión. SAST y SCA son ambas técnicas para reducir el riesgo en el código propietario que escribimos, pero resuelven problemas diferentes con enfoques distintos.

En este artículo, desglosaremos SAST y SCA, cuándo cada herramienta de pruebas de seguridad es más relevante y cómo los equipos modernos de AppSec pueden combinar ambas sin ralentizar el desarrollo.

TL;DR

En resumen:

- SAST encuentra problemas de seguridad en el código que escribes (fallos lógicos, inyecciones, desbordamientos de búfer).

- SCA encuentra problemas de seguridad en el código del que dependes (vulnerabilidades de código abierto, licencias, riesgo de la cadena de suministro).

- Ambos son críticos para un Ciclo de Vida de Desarrollo de Software (SDLC) seguro. Simplemente resuelven problemas diferentes creados por distintas fuentes de riesgo.

- Usar solo uno crea puntos ciegos en tus aplicaciones. Los equipos conscientes de la seguridad utilizan ambos para avanzar rápidamente y reducir el coste de corregir problemas en producción.

SAST vs. SCA: Principales Diferencias

¿Qué son las Pruebas de seguridad de aplicaciones estáticas (SAST)?

SAST es la primera línea de defensa contra el código inseguro. Es una metodología para analizar el código fuente, bytecode o código binario de una aplicación para identificar vulnerabilidades y fallos de seguridad en las primeras etapas del ciclo de vida de desarrollo de software (SDLC).

Existen muchos tipos de vulnerabilidades que SAST puede encontrar, y depende de las prácticas de codificación, el stack tecnológico y los frameworks que utilices.

A continuación se presentan tres ejemplos de vulnerabilidades que SAST encuentra en el código.

Prácticas Criptográficas Inseguras: El siguiente es un código de criptografía Python vulnerable que utiliza la obsoleta función hash MD5:

import hashlib

def store_password(password):

# Weak hashing algorithm (MD5 is broken and unsuitable for passwords)

hashed_password = hashlib.md5(password.encode()).hexdigest()

print(f"Storing hashed password: {hashed_password}")

return hashed_password

Secretos embebidos en el código fuente: A continuación, se muestra un código JavaScript vulnerable con un secreto embebido:

import { Client } from "pg";

const client = new Client({

host: "db.internal",

user: "admin",

password: "secret",

database: "app",

});

await client.connect();

Vulnerabilidades de ejecución remota de código (RCE): Permiten a un atacante ejecutar código arbitrario mediante la función JavaScript eval().

eval(userInput);

Una línea. Una vulnerabilidad. ¡Una señal de alarma!

Podríamos mostrarle muchos otros ejemplos. El uso de herramientas SAST proporciona información valiosa, lo que le permite solucionar estos problemas antes de que se vuelvan críticos.

Características principales de SAST

Existen características y capacidades fundamentales que una herramienta SAST debe poseer. Si una herramienta no puede ofrecerlas, es probable que se convierta en 'shelfware' o ralentice a su equipo en lugar de ayudarlo.

- Amplio soporte de lenguajes y frameworks: Una herramienta SAST debe funcionar en toda su base de código, no solo con un conjunto de frameworks. Los equipos de ingeniería modernos a menudo trabajan en entornos políglotas o dependen de monorepos. Si el escáner SAST no es compatible con varios lenguajes o frameworks, terminará con lagunas que socavarán todo su programa de seguridad de aplicaciones. Para referencia, consulte el Estándar de Verificación de Seguridad de Aplicaciones (ASVS) de OWASP para conocer las expectativas básicas de cualquier herramienta SAST.

- Análisis a nivel de código fuente (o bytecode) sin ejecución: Su SAST debe analizar el código propietario sin necesidad de ejecutarlo. Eso es lo que significa "Estático". También debe proporcionar información en tiempo real a medida que escribe código. Para saber más sobre cómo funciona SAST, lea esta guía definitiva de SAST.

- Análisis de flujo de datos, flujo de control y taint: En primer lugar, el SAST comprende cómo se mueven los datos a través de su aplicación, luego utiliza reglas predefinidas sobre problemas conocidos, desde patrones inseguros hasta la propagación de taint, para señalar posibles vulnerabilidades en el código.

- Integración con flujos de trabajo de desarrollo (IDE, CI/CD, control de versiones): Algunos equipos adoran Travis CI, otros confían ciegamente en Jenkins. Al igual que el amplio soporte de lenguajes y frameworks, el soporte de diversos flujos de trabajo de desarrollo es fundamental. Una herramienta SAST como la solución de Aikido Security le ofrece más de 100 integraciones con herramientas de desarrollo, junto con comentarios en línea en IDEs y comentarios de PR, y control de acceso en pipelines de CI/CD.

- Baja tasa de falsos positivos y priorización significativa: Probablemente haya escuchado esto antes: "Probamos SAST, pero el ruido era demasiado alto. Perdimos tiempo persiguiendo problemas inexistentes."

Los falsos positivos frenan la adopción.

El SAST debe incluir un análisis de alcanzabilidad preciso y consciente del contexto, y estar diseñado para identificar vulnerabilidades reales, no meras opiniones estilísticas.

- Orientación de remediación clara y accionable: Encontrar vulnerabilidades es solo la mitad del trabajo de una herramienta SAST. Los desarrolladores necesitan entender qué salió mal y cómo solucionarlo. Más allá de una buena orientación de remediación – que debería ser fácil de seguir y basarse en las mejores prácticas del mundo real –, las correcciones generadas por IA marcan un antes y un después para el SAST actual. Su herramienta SAST elegida debería ofrecerle sugerencias de corrección de código instantáneas (con niveles de confianza).

- Mejora el cumplimiento y la aplicación de la codificación segura: El incumplimiento del código puede determinar el éxito o fracaso de su producto. Un SAST debería señalar las violaciones de estándares como OWASP Top-10, las políticas CWE/CERT, y ayudarle a cumplir con los requisitos regulatorios. Aún mejor, elija una herramienta que pueda integrarse directamente con su suite de cumplimiento.

- Rendimiento rápido y escalabilidad: Evite cualquier herramienta SAST que se convierta en un cuello de botella a medida que escala. A medida que su base de código crece, su escáner debería escalar con ella, no frustrar a los ingenieros.

Ventajas del SAST

- Encuentra vulnerabilidades temprano en el SDLC (Shift-Left): El SAST permite a las organizaciones “desplazar la seguridad a la izquierda” (shift-left) al detectar vulnerabilidades temprano y a un menor coste.

- Mejora las prácticas de codificación segura con el tiempo: Al señalar continuamente patrones inseguros y recomendar alternativas más seguras, el SAST eleva la base de seguridad en todos los equipos y ayuda a los desarrolladores a aprender hábitos de seguridad por defecto.

- Soporta automatización y remediación asistida por IA: Las herramientas SAST actuales pueden sugerir correcciones automáticamente, lo que reduce el esfuerzo manual y acelera la remediación.

- Cumplimiento: Como se mencionó anteriormente, el cumplimiento es una de las principales características del SAST, y esto es una gran ventaja para las organizaciones en industrias altamente reguladas como los servicios financieros y la atención médica. Con SAST pueden cumplir estos requisitos a nivel de código fuente.

Limitaciones del SAST

- Lagunas de cobertura: SAST no cubre riesgos de terceros o de código abierto y tampoco puede detectar problemas de tiempo de ejecución o de configuración. SAST por sí solo no puede proporcionar una cobertura holística.

- Falsos positivos: Una de las principales limitaciones de las soluciones SAST es que son propensas a las falsas alarmas. Y con la complejidad de la infraestructura actual, suele haber un elevado número de falsos positivos.

- Diferentes herramientas SAST para cada lenguaje o framework: Las organizaciones que utilizan más de un lenguaje de programación tienen dificultades para encontrar un SAST que ofrezca soporte para muchos lenguajes. Si utilizan más de uno, cada instancia de SAST requiere diferentes procesos de mantenimiento y configuración, lo que puede aumentar los costes operativos.\

¿Qué es el análisis de composición de software (SCA)?

SCA también se conoce como análisis de dependencias de código abierto. El proceso de pruebas SCA implica identificar y gestionar los riesgos dentro de los componentes de código abierto que impulsan sus aplicaciones.

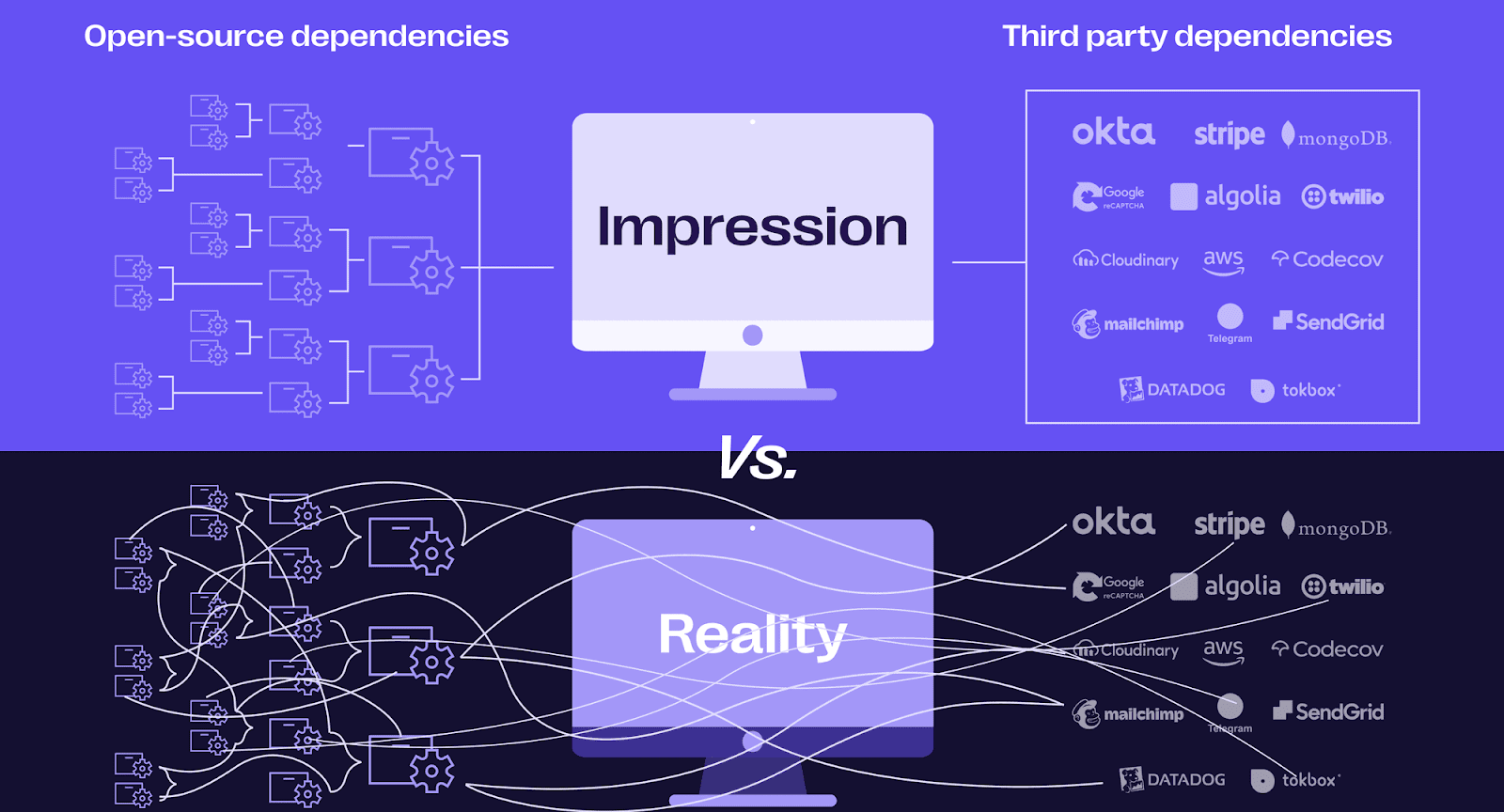

La mayoría de las veces, cuando utilizamos dependencias, pensamos que todo es perfecto. Pero en realidad, el caos a gran escala no se puede gestionar sin urgencia.

Ante esta realidad, comprender la composición de su cadena de suministro de código abierto es muy difícil. Por esta razón, las herramientas SCA se han convertido en una parte integral de los programas de seguridad en la mayoría de las organizaciones.

¿Qué tipo de vulnerabilidades pueden detectar las pruebas SCA?

A continuación se presentan tres ejemplos de vulnerabilidades que detectan las pruebas SCA.

Vulnerable open-source dependency (known CVE): The following example is a vulnerability because lodash < 4.17.21 is affected by multiple prototype pollution vulnerabilities.

{

"dependencies": {

"lodash": "4.17.15"

}

}

Puede provocar una denegación de servicio o la ejecución arbitraria de código, dependiendo de su uso.

Imagen base de contenedor insegura: Las pruebas SCA pueden identificar imágenes base inseguras al cotejar los paquetes instalados con bases de datos CVE conocidas y señalar fallos de seguridad heredados. Por ejemplo, un análisis de una imagen base de Ubuntu 24.04 sin parches podría detectar vulnerabilidades críticas como CVE-2025-9900 en las bibliotecas del sistema, que pueden ser heredadas por cada contenedor construido sobre ella.

Violación de cumplimiento de licencia: Cuando una dependencia utiliza una licencia restrictiva (por ejemplo, GPL) que puede entrar en conflicto con la distribución comercial. SCA detecta lo siguiente:

- Tipo de licencia

- Violaciones de políticas

- Nivel de riesgo para la redistribución

Características principales de SCA

Una herramienta de pruebas SCA debe contar con características y capacidades fundamentales. A continuación, se presentan cinco de ellas:

- Identifica componentes de código abierto tanto directos como transitivos: Las herramientas SCA escanean repositorios de código completos, incluyendo código fuente, gestores de paquetes, binarios, pipelines de CI/CD y contenedores, para detectar no solo las dependencias declaradas explícitamente, sino también aquellas incluidas de forma transitiva (heredadas). Esta visibilidad es crítica porque el 95% de las vulnerabilidades de los componentes de código abierto provienen de dependencias transitivas o indirectas.

- Generación de una lista de materiales de software (SBOM): Puedes usar una SCA para crear un inventario de todos los componentes de código abierto con:

- Nombres, versiones, ubicaciones, proveedores/mantenedores de componentes

- Licencias de código abierto asociadas.

Y pueden ir un paso más allá para visualizar las relaciones de dependencia para un mejor análisis e identificación de posibles vulnerabilidades/conflictos.

- Evaluación de vulnerabilidades: Una SCA puede comparar la SBOM con bases de datos de vulnerabilidades conocidas como NVD (National Vulnerability Database), CVE, GitHub Advisory y Aikido Intel. Las bases de datos actualizadas regularmente, como Aikido Intel, garantizan que las nuevas vulnerabilidades se señalen en tiempo real para reducir su superficie de ataque.

- Cumplimiento de licencias OSS: Un SCA puede identificar los términos de licencia para cada dependencia. Por ejemplo:

- Licencia GPL: Restrictiva, requiere compartir las modificaciones

- Licencia MIT: Licencia de software de código abierto altamente permisiva que permite una libertad casi total.

- Licencia BSL: Código publicado pero con uso limitado.

Un SCA como Aikido señala conflictos de licencia, restricciones o violaciones de políticas organizativas internas.

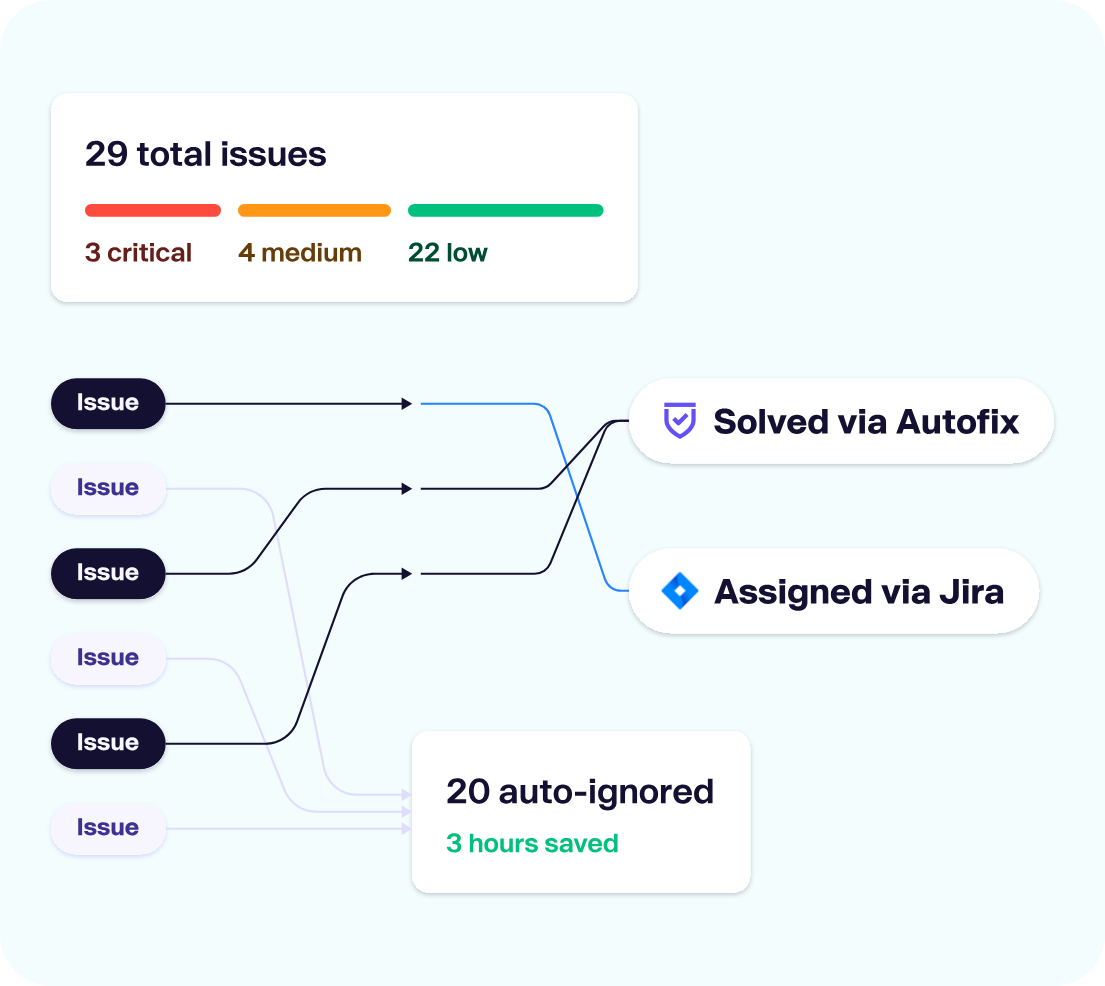

- Remediación de vulnerabilidades y clasificación automática: Un SCA moderno no solo encuentra riesgos, sino que también proporciona soluciones y correcciones automáticas impulsadas por IA. Por ejemplo, puedes usar Aikido AutoFix para corregir vulnerabilidades en dependencias de terceros en tus proyectos.

Aikido AutoFix lo hará creando pull requests que eliminen la vulnerabilidad mediante actualizaciones de paquetes u otros medios. En algunos casos, un Aikido AutoFix puede eliminar una clase completa de vulnerabilidades en lugar de solo un problema.

Monitorización continua e informes: Un SCA reescanea periódicamente la base de código en busca de vulnerabilidades emergentes y actualiza los SBOMs. Hacer esto mantiene una visibilidad en tiempo real de los componentes del sistema operativo, sus versiones y los riesgos asociados.

Ventajas del SCA

- Automatización: Identificar manualmente las vulnerabilidades del código abierto es imposible. SCA rastrea e identifica vulnerabilidades de seguridad conocidas en componentes de código abierto al mismo tiempo que los equipos de desarrollo escriben código que las introduce. Una vez integrado, SCA se ejecuta continuamente con un esfuerzo mínimo por parte del desarrollador.

- Reduce la exposición a ataques a la cadena de suministro: Muchas brechas de seguridad de alto perfil se originan en dependencias. SCA ayuda a detectar componentes vulnerables o comprometidos antes de su lanzamiento.

- Cumplimiento y gobernanza de licencias: Evita el uso accidental de licencias que entran en conflicto con requisitos comerciales o regulatorios.

Limitaciones del SCA

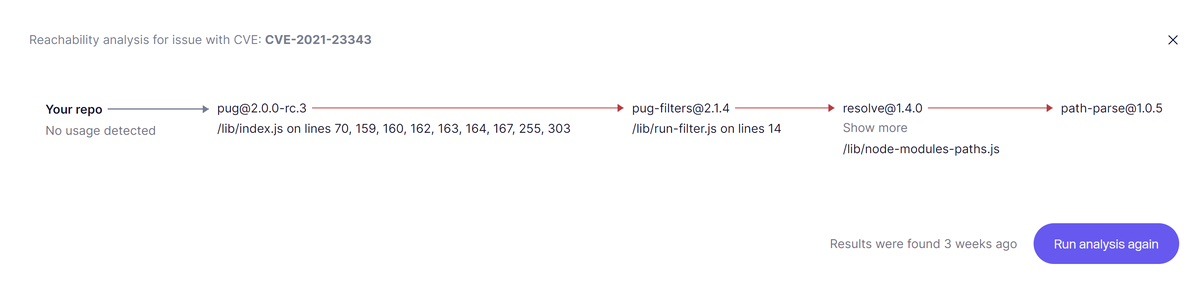

- Ruido sin contexto de alcanzabilidad: Al igual que el SAST, los falsos positivos plagan el SCA. Las dependencias vulnerables pueden no estar realmente en uso o no tener ningún impacto. No es posible revisar los resultados del SCA manualmente y, si se opta por hacerlo, se podrían malgastar recursos considerables que podrían haberse dedicado a evaluar riesgos reales. Sin un análisis de alcanzabilidad, los resultados pueden abrumar a los equipos.

- Lagunas de cobertura (sin zero-day): El SCA se basa en bases de datos públicas. No puede detectar vulnerabilidades de día cero ni fallos desconocidos. Para un día cero, se necesita una herramienta de autoprotección de aplicaciones en tiempo de ejecución como Aikido Zen. Zen puede prevenir amenazas del Top 10 OWASP y de día cero de forma autónoma. Además, bloquea el tráfico a un nivel granular para evitar la exposición.

- Las correcciones a menudo dependen de terceros: La remediación de vulnerabilidades en componentes de código abierto puede requerir esperar a que los mantenedores upstream publiquen parches.

Casos de uso para SAST y SCA

Cuando SAST es la herramienta adecuada

Utiliza SAST cuando quieras:

- Detectar patrones de codificación inseguros de forma temprana

- Prevenir fallos lógicos e inyecciones SQL

- Aplicar estándares de codificación segura

- Integrar la seguridad en las primeras fases del desarrollo

- Reducir costosas correcciones en producción

Cuando SCA es la herramienta adecuada

Utiliza SCA cuando necesites:

- Gestionar el riesgo de código abierto y dependencias.

- Detectar paquetes y librerías vulnerables.

- Aplicar políticas de licencias.

- Reducir la exposición a riesgos de seguridad en la cadena de suministro.

- Para crear una lista de materiales de software (SBOM).

- Obtener visibilidad sobre lo que se distribuye.

Cuando se necesitan ambos

Se necesitan tanto SAST como SCA cuando:

- Se distribuyen aplicaciones modernas (lo cual es casi siempre el caso).

- Se busca una cobertura completa tanto en el código personalizado como en las dependencias.

- Se preocupa por reducir el riesgo real, no solo por cumplir trámites.

Combinando SAST y SCA para una seguridad de aplicaciones efectiva

SAST y SCA resuelven problemas diferentes, pero ambos son esenciales para una sólida postura de seguridad de las aplicaciones. Y es precisamente por eso que son más efectivos cuando se utilizan juntos.

Un enfoque por capas que combina las herramientas de pruebas de seguridad SAST y SCA permite a los equipos:

- Detectar vulnerabilidades antes

- Reducir el ruido mediante un mejor contexto y priorización

- Mantener la velocidad de desarrollo

- Minimizar el riesgo en producción sin ralentizar las entregas

Una suite avanzada de AppSec como Aikido Security le ayuda a hacer realidad esta unificación. Desde la gestión de vulnerabilidades hasta la visibilidad continua del cumplimiento, Aikido le permite proteger su código desde el primer commit hasta la producción.

¿Quiere ver Aikido en acción? Regístrese para escanear sus repositorios y obtener sus primeros resultados de SCA y SAST en menos de 2 minutos.

Preguntas frecuentes

¿Se pueden usar SAST y SCA juntos?

Sí. Y deberían usarse.

SAST y SCA resuelven problemas diferentes:

- SAST encuentra vulnerabilidades en el código que usted escribe

- SCA encuentra vulnerabilidades en el código del que usted depende

Usar solo uno crea puntos ciegos. Los equipos modernos de AppSec ejecutan ambos continuamente para cubrir la pila completa de la aplicación sin ralentizar el desarrollo.

¿Qué tipos de vulnerabilidades detecta SAST?

SAST detecta vulnerabilidades introducidas durante la codificación y el diseño lógico, incluyendo:

- Fallos de inyección (inyección SQL, de comandos, de código)

- Autenticación rota y control de acceso

- Uso criptográfico inseguro

- Secretos hardcodeados

- Flujos de datos inseguros

- Errores de lógica de negocio

Estos se corresponden estrechamente con las categorías más comunes del Top 10 OWASP.

Las mejores herramientas SAST también ofrecen un triaje impulsado por IA para priorizar riesgos reales, descartar falsos positivos e implementar la remediación.

¿Cómo analizan el código fuente las herramientas SAST?

Las herramientas SAST analizan el código sin ejecutarlo.

Utilizan técnicas como:

- Análisis basado en patrones y reglas.

- Grafos de flujo de datos y análisis de flujo de control.

- Seguimiento de taint desde las entradas hasta los sumideros peligrosos.

- Comprensión semántica de frameworks y APIs.

Esto permite a SAST detectar problemas de forma temprana mientras el código aún se está escribiendo en tiempo real.

¿Cuáles son las diferencias entre SAST, DAST, SCA e IAST?

- SAST (Pruebas de seguridad de aplicaciones estáticas): Analiza el código fuente para encontrar vulnerabilidades antes del tiempo de ejecución.

- DAST (Pruebas de seguridad de aplicaciones dinámicas): Prueba aplicaciones en ejecución desde el exterior para encontrar problemas en tiempo de ejecución.

- SCA (análisis de composición de software): Escanea dependencias de terceros en busca de vulnerabilidades conocidas y riesgos de licencia.

- IAST (Pruebas de seguridad de aplicaciones interactivas): Observa el comportamiento de la aplicación durante el tiempo de ejecución con instrumentación.

Cada técnica cubre diferentes áreas de riesgo. Ninguna es suficiente por sí sola.