Semgrep es una popular herramienta de análisis estático de código abierto utilizada por desarrolladores y equipos de seguridad para escanear rápidamente el código en busca de vulnerabilidades. Su amplia adopción se debe a su enfoque ligero de “grep semántico”, que permite la escritura de reglas personalizadas..

Sin embargo, a pesar de su popularidad, muchos desarrolladores, CTOs y CISOs están reevaluando Semgrep debido a sus puntos débiles, como los altos falsos positivos, el lento rendimiento del escaneo en grandes bases de código, la cobertura limitada en ciertas áreas (SCA, DAST, postura cloud), los desafíos de integración en los flujos de trabajo de los desarrolladores, y esto por nombrar solo algunos.

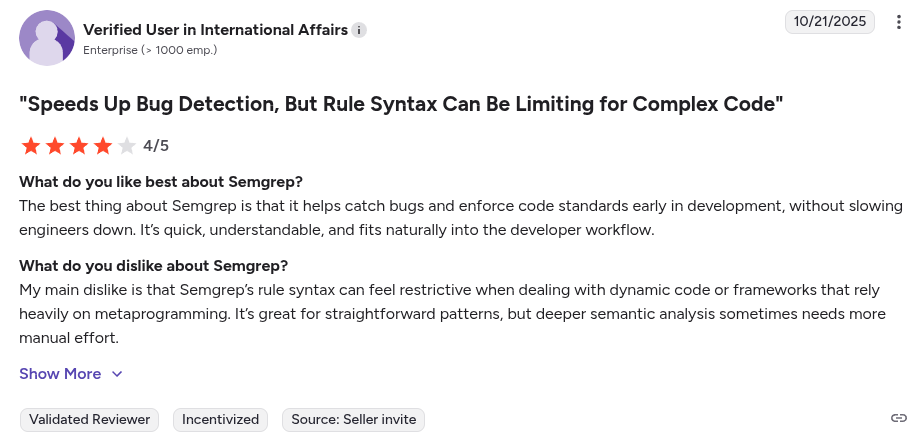

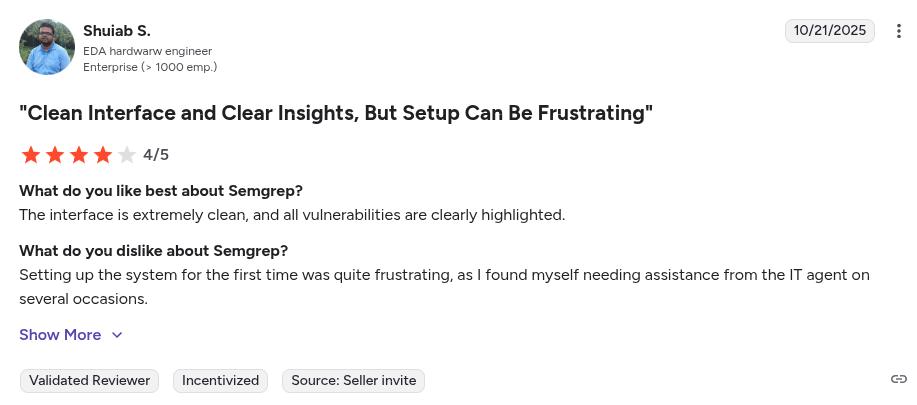

Esto es lo que los usuarios de Semgrep tienen que decir:

Los usuarios también compartieron:

“Aunque Semgrep destaca en el análisis estático de código, su enfoque limitado puede ser una limitación para las organizaciones que buscan una plataforma integral de seguridad de aplicaciones. No ofrece de forma nativa escaneo integrado de secretos, Infraestructura como Código (IaC), contenedores o postura de CI/CD, lo que requiere el uso de herramientas adicionales para una cobertura más amplia… “ – reseñador de G2

“La configuración inicial para casos de uso más avanzados puede ser complicada, especialmente al ajustar reglas personalizadas o gestionar grandes conjuntos de reglas en múltiples proyectos. A veces, hay falsos positivos que requieren triaje manual, y la curva de aprendizaje para la escritura de reglas es un poco pronunciada para los recién llegados…” – reseñador de G2.

Teniendo en cuenta estas limitaciones, es importante comprender qué otras herramientas pueden cubrir las lagunas que deja Semgrep. En esta guía, exploraremos las principales alternativas a Semgrep para el análisis estático de código y proporcionaremos comparaciones detalladas para ayudarte a elegir las herramientas que mejor satisfagan las necesidades de seguridad de tu equipo.

TL;DR

Aikido Security destaca como la principal alternativa a Semgrep gracias a su motor SAST modular, impulsado por IA, y su cobertura de seguridad de pila completa.

Aikido bifurcó Semgrep junto con otras 10 empresas de seguridad SAST para aprovechar (y mantener) una versión mejorada del conjunto de reglas anterior de Semgrep, después de que Semgrep cambiara su paquete de código abierto, eliminando características críticas de su motor de escaneo detrás de una licencia comercial. Por lo tanto, Aikido se beneficia de las capacidades del motor de seguridad de código abierto Opengrep, pero puede ir más allá con su propio conjunto de características avanzadas.

Por ejemplo, la reducción de falsos positivos de Aikido va mucho más allá de Semgrep, donde cada problema se lista en el feed principal. Su motor de análisis estático impulsado por IA va más allá de la coincidencia de patrones al correlacionar hallazgos para identificar rutas de ataque y revelar vulnerabilidades realmente explotables. Los desarrolladores reciben información contextualizada y una orientación clara para la remediación directamente en su flujo de trabajo, lo que hace que las revisiones de seguridad sean más rápidas y precisas.

Aikido también cubre siete variantes de lenguaje adicionales que Semgrep no cubre, tanto en SAST como en SCA.

Los equipos pueden empezar con el SAST de primera clase y habilitar el escaneo de SCA, IaC, secretos o DAST cuando sea necesario, evitando la proliferación de herramientas y obteniendo una visibilidad más profunda.

Aikido Security se clasifica constantemente más alto en las pruebas piloto cuando los equipos comparan la profundidad del SAST, la velocidad de incorporación y las relaciones señal-ruido.

Comparación entre Semgrep y Aikido Security

Puede saltar directamente a cualquiera de las alternativas siguientes:

¿Tiene curiosidad por saber cómo se compara Semgrep con otros escáneres modernos? Consulte nuestro artículo sobre Los 13 Mejores Escáneres de Vulnerabilidades de Código en 2026.

¿Qué es Semgrep?

Semgrep es una herramienta ligera de código abierto para pruebas de seguridad de aplicaciones estáticas (SAST) diseñada para escanear código en busca de patrones y detectar vulnerabilidades de seguridad. Sus características clave incluyen:

- Soporte Multi-idioma: Soporta más de 20 lenguajes de programación.

- Integración Flexible: Puede ejecutarse en IDEs, como ganchos pre-commit, o en pipelines de CI/CD.

- Detección de Vulnerabilidades Basada en Patrones: Señala problemas de seguridad comunes como la inyección SQL, XSS y credenciales codificadas.

- Reglas Personalizadas y Predefinidas: Ofrece una biblioteca de reglas predefinidas y la capacidad de escribir comprobaciones personalizadas.

- Escaneos Ligeros: Escaneo rápido basado en archivos para una retroalimentación ágil del desarrollador.

- Sintaxis de Reglas Legible: Permite a los desarrolladores escribir reglas que se asemejan al código real.

¿Por qué buscar alternativas?

Incluso con las capacidades de Semgrep, los equipos a menudo se encuentran con estos puntos de fricción:

- Fatiga de Alertas y Falsos Positivos: Semgrep a menudo inunda a los equipos con alertas que no son problemas reales, lo que requiere un esfuerzo significativo para clasificar los hallazgos.

- Profundidad de Análisis Limitada: El motor gratuito de Semgrep carece de análisis de flujo de datos entre archivos y multifunción, lo que significa que las vulnerabilidades complejas que abarcan varios archivos pueden pasarse por alto.

- Rendimiento en Grandes Bases de Código: Ejecutar Semgrep en grandes monorepos o durante la CI puede consumir muchos recursos y ser lento.

- Lagunas en la Cobertura: Semgrep se centra principalmente en el código fuente. No cubre de forma nativa otras áreas de AppSec como el análisis de dependencias (SCA), las comprobaciones de postura en la nube o las pruebas dinámicas (DAST).

- Desafíos de Flujo de Trabajo y UX: Aunque Semgrep está centrado en el desarrollador, escribir y mantener reglas personalizadas tiene una curva de aprendizaje, y su versión de código abierto carece de GUI o paneles de control.

- Costo de las Funciones Avanzadas: El motor principal de Semgrep es gratuito, pero las funciones empresariales como el análisis entre archivos, las integraciones y la colaboración en equipo requieren su plan de pago.

Criterios clave para elegir una alternativa

Al evaluar alternativas a Semgrep, debe tener en cuenta estos criterios clave:

- Relación Señal-Ruido: ¿Qué tan bien minimiza la herramienta los falsos positivos? Busque herramientas que utilicen clasificación asistida por IA o conjuntos de reglas verificados para destacar lo que realmente importa.

- Velocidad y rendimiento del escaneo: ¿Cuánto tiempo tarda en realizar un escaneo? ¿Qué precisión tienen sus escaneos?

- Cobertura y profundidad de seguridad: ¿Escanea solo código o también incluye SCA, IaC, escaneo de API o protección en tiempo de ejecución? Las plataformas de seguridad full-stack pueden evitar la proliferación de herramientas.

- Orientación al desarrollador: ¿Fue diseñado pensando en los desarrolladores? Busque opciones con corrección automática con IA, plugins de IDE y comentarios en línea en las PR.

- Integraciones: ¿Es compatible con su stack actual (sistemas de control de versiones, CI/CD, frameworks, lenguajes)?

- Precios: ¿Puede predecir cuánto le costará a su equipo en los próximos 6 meses o un año?

- Usabilidad: ¿Requiere agentes de instalación para funcionar? ¿Cuánto tiempo tarda en configurarse?

Las 6 mejores alternativas a Semgrep en 2026

Cada una de estas herramientas adopta un enfoque diferente para la seguridad de las aplicaciones. A continuación, desglosamos lo que ofrece cada alternativa, sus características clave y por qué podría elegirla en lugar de Semgrep.

1. Aikido Security

Aikido Security es una plataforma de análisis estático de código y seguridad de aplicaciones impulsada por IA, diseñada para proteger todo el ciclo de vida de desarrollo de software (SDLC).

A diferencia de las herramientas que generan cientos de alertas por escaneo, Aikido Security utiliza inteligencia basada en grafos y triaje asistido por IA para resaltar automáticamente vulnerabilidades reales y explotables en su código, dependencias, contenedores y configuraciones de la nube.

Los desarrolladores obtienen todo lo que necesitan para pasar de la detección a la resolución en cuestión de minutos:

- Desgloses claros y basados en el contexto de cada vulnerabilidad

- Sugerencias de corrección directamente en el IDE del desarrollador o en las pull requests

- Permite a los desarrolladores aplicar remediaciones impulsadas por IA con un solo clic

Cada escaneo genera automáticamente evidencia de cumplimiento lista para auditorías, mapeada a frameworks como SOC 2, ISO 27001 y mucho más, ayudando a los equipos a estar preparados para auditorías con un esfuerzo manual mínimo.

La cobertura SAST más amplia de Aikido Security, la priorización impulsada por IA y la remediación integrada permiten a los equipos de desarrollo y seguridad proteger las aplicaciones más rápido, con menos ruido y una mayor confianza en su postura de seguridad.

Características clave:

- Análisis estático de código impulsado por IA: Realiza escaneos asistidos por IA de repositorios en busca de vulnerabilidades, configuraciones erróneas y problemas de calidad del código, tanto en las etapas de pre-commit como de merge.

- Suite de escaneo modular: Cubre desde código y dependencias hasta configuraciones de la nube, contenedores y mucho más. Puede empezar con un módulo SAST y expandirse a medida que crecen las necesidades de su equipo.

- Bajo ruido, alta señal: Aikido Security utiliza reglas verificadas y triaje basado en IA para filtrar más del 90% de los falsos positivos.

- Monitorización continua del cumplimiento: Realiza un seguimiento continuo de la postura de cumplimiento en SOC 2, GDPR, HIPAA y mucho más, proporcionando informes de cumplimiento actualizados y exportables. Ideal para industrias reguladas donde la preparación para auditorías es una preocupación constante.

- Configuración sin agentes: Se integra con GitHub, GitLab o Bitbucket en minutos sin requerir agentes de instalación.

- Precios escalables: Ofrece un precio fijo por desarrollador con un nivel gratuito para siempre para equipos pequeños.

- Flujo de trabajo centrado en el desarrollador: La integración fluida con el IDE, el soporte para CI/CD y AI AutoFix con un solo clic hacen que la remediación sea rápida y sin complicaciones.

Ventajas:

- Análisis estático de código impulsado por IA

- Precios predecibles

- Amplia compatibilidad con idiomas

- Filtrado avanzado que reduce los falsos positivos

- Compatible con múltiples repositorios

- Admite reglas personalizadas

- Ofrece orientación de remediación sensible al contexto

Precios:

Los planes de pago de Aikido Security comienzan desde 300 $/mes para hasta 10 usuarios

- Developer (Gratis para siempre): Ideal para equipos pequeños de hasta 2 usuarios. Incluye 10 repositorios, 2 imágenes de contenedor, 1 dominio y 1 cuenta en la nube.

- Basic: Diseñado para equipos en crecimiento, este plan es compatible con 10 repositorios, 25 imágenes de contenedor, 5 dominios y 3 cuentas en la nube.

- Pro: Perfecto para equipos de tamaño medio. Es compatible con 250 repositorios, 50 imágenes de contenedor, 15 dominios y 20 cuentas en la nube.

- Advanced: Preparado para empresas, con soporte para 500 repositorios, 100 imágenes de contenedor, 20 dominios, 20 cuentas en la nube y 10 máquinas virtuales.

Hay planes personalizados disponibles para startups (con un 30 % de descuento) y empresas.

¿Por qué elegirlo?

Aikido Security es ideal para startups y equipos empresariales que buscan una cobertura de seguridad full-stack sin la complejidad. Como alternativa a Semgrep, ofrece una cobertura más amplia y menos fricción de herramientas a través de un flujo de trabajo modular centrado en el desarrollador, permitiendo a los equipos añadir módulos de SAST, SCA, DAST y escaneo IaC a medida que sus necesidades crecen, todo bajo un precio transparente y predecible.

Calificación de Gartner: 4.9/5.0

Reseñas de Aikido Security:

Además de Gartner, Aikido Security también tiene una calificación de 4.7/5 en Capterra, Getapp y SourceForge

2. Fortify Static Code Analyzer

Fortify Static Code Analyzer (SCA), ahora propiedad de OpenText (anteriormente Micro Focus), es una herramienta de Pruebas de seguridad de aplicaciones estáticas. Es utilizada principalmente por empresas debido a su soporte para lenguajes heredados, incluyendo COBOL y PL/SQL.

Características clave:

- Amplio soporte de lenguajes: Compatible con más de 10 lenguajes, desde Python y JavaScript hasta ABAP y ASP clásico.

- Motor de análisis robusto: Ofrece análisis de flujo de datos y flujo de control en múltiples archivos y funciones.

Ventajas:

- Reglas personalizadas

- Soporte para lenguajes heredados

Contras:

- Principalmente enfocado a empresas

- Curva de aprendizaje pronunciada

- Falsos positivos

- Alto volumen de alertas

- La configuración inicial es compleja

- Los escaneos profundos pueden ser lentos y consumir muchos recursos

Menos centrado en el desarrollador en comparación con herramientas dev-first como Aikido Security

Precios:

Precios personalizados

¿Por qué elegirlo?

Fortify SCA es ideal para empresas con bases de código con mucha herencia. Como alternativa a Semgrep, es adecuado para equipos que valoran el escaneo robusto de grado empresarial por encima de herramientas más ligeras y altamente personalizables.

Calificación de Gartner: 4.5/5.0

Reseñas de Fortify Static Code Analyzer:

3. GitHub Advanced Security

GitHub Advanced Security (GHAS) es la suite de seguridad de aplicaciones nativa de GitHub, totalmente integrada en la plataforma GitHub. Lleva el escaneo de seguridad directamente a tu flujo de trabajo de GitHub.

Características clave:

- Análisis estático de CodeQL: Utiliza su motor CodeQL para realizar escaneos y detectar vulnerabilidades..

- Integración: Funciona de forma nativa con GitHub Actions, comprobaciones de PR y paneles de seguridad de repositorios.

Ventajas:

- Integración nativa con GitHub

- Consultas semánticas

Contras:

- Altos falsos positivos

- Curva de aprendizaje pronunciada

- Carece de soporte más allá de GitHub

- Riesgo de dependencia de proveedor (vendor lock-in) a diferencia de herramientas agnósticas de plataforma como Aikido Security

- Requiere conocimientos especializados para escribir consultas CodeQL personalizadas

- Los análisis profundos pueden consumir muchos recursos y ser lentos

Precios:

- Gratuito para repositorios públicos

- GitHub Secret Protection: 19 $ por committer activo/mes

- GitHub Code Security: 30 $ por committer activo/mes

¿Por qué elegirlo?

GitHub Advanced Security es más adecuado para organizaciones que operan completamente dentro de GitHub. Como alternativa a Semgrep, ofrece comodidad a los equipos comprometidos con flujos de trabajo centrados en GitHub, en lugar de aquellos que necesitan una mayor flexibilidad.

Calificación de Gartner: 4.5/5.0

Reseñas de GitHub Advanced Security:

4. SonarQube

SonarQube es una plataforma de análisis de calidad de código y seguridad. Comenzó como una herramienta para detectar errores y code smells, pero ha evolucionado hasta convertirse en una solución SAST..

Características clave:

- Soporte Multi-Lenguaje: Soporta más de 10 lenguajes, incluyendo Java, C#, JavaScript y Python.

- Integración CI/CD: Se integra con plataformas CI/CD comunes.

Ventajas:

- Ofrece comprobaciones de calidad de código y escaneo de seguridad en una sola herramienta.

- Edición comunitaria gratuita

Contras:

- Principalmente una plataforma de calidad de código

- Sus escaneos son intensivos en recursos

- Su modelo de precios basado en “Líneas de Código (LOC)” puede resultar caro

- Mayor número de falsos positivos para ciertas bases de código.

- Escribir reglas personalizadas en SonarQube es complejo

- Sus características de seguridad avanzadas solo están disponibles en sus planes de pago.

Precios:

Los precios de SonarQube se dividen en dos categorías: basados en la nube y autoadministrados.

Por qué elegirlo:

SonarQube funciona bien para organizaciones centradas en mejorar la calidad del código mientras añaden un escaneo de seguridad ligero. Como alternativa a Semgrep, se adapta a equipos que priorizan el control de calidad en lugar de aquellos que necesitan una cobertura SAST más profunda o flexible.

Calificación de Gartner: 4.4/5.0

Reseñas de SonarQube:

5. Snyk

Snyk utiliza una combinación de aprendizaje automático y análisis semántico para identificar vulnerabilidades en el código fuente de las aplicaciones.

Características clave:

- Personalización de reglas: Permite a los equipos definir e implementar sus propias reglas personalizadas.

- Análisis impulsado por IA: Busca en sus conjuntos de datos de código abierto para señalar patrones de errores inusuales o desconocidos.

Ventajas:

- Extensa base de datos de vulnerabilidades

- Integración CI/CD

Contras:

- Límite de tamaño de archivo de 1MB para el análisis SAST

- Curva de aprendizaje pronunciada

- Falsos positivos

- El precio puede volverse caro

- Los usuarios han reportado escaneos lentos en repositorios grandes

- El plan gratuito está limitado a 100 pruebas al mes

- Las sugerencias de remediación a veces son genéricas

- Requiere ajuste adicional para reducir el ruido

- Puede pasar por alto vulnerabilidades en bases de código no estándar o propietarias

Precios

- Gratis

- Equipo: 25 $ al mes/desarrollador colaborador (mín. 5 desarrolladores)

- Empresarial: Precios personalizados

¿Por qué elegirlo?

Snyk es ideal para equipos que trabajan intensamente con bibliotecas de código abierto. Como alternativa a Semgrep, se adapta mejor a los flujos de trabajo de escaneo estructurados que a los rápidos y dirigidos por desarrolladores.

Calificación de Gartner: 4.4/5.0

Reseñas de Snyk:

6. Opengrep

Opengrep es una herramienta de análisis estático de código (SAST) de código abierto diseñada para detectar patrones de código inseguros e identificar vulnerabilidades. Es un fork de Semgrep Community Edition (anteriormente Semgrep OSS), creado en respuesta a sus recientes cambios de licencia. Es popularmente conocida por el fuerte respaldo de la industria de plataformas como Aikido Security.

Características clave:

- Completamente de código abierto: Las características de análisis avanzado, como el análisis de contaminación inter-archivo e intra-archivo entre funciones, y los tiempos de espera dinámicos, son abiertas y sin restricciones.

- Análisis de contaminación entre funciones intra-archivo: Al compararse con Semgrep, el análisis de contaminación entre funciones intra-archivo de Opengrep tuvo un mejor rendimiento, detectando 7 de 9 casos de propagación de contaminación multi-salto en comparación con los 4 de 9 de Semgrep.

- Gobernanza comunitaria: Su desarrollo está respaldado por la comunidad de código abierto y los principales proveedores de seguridad.

Ventajas:

- Ideal para aquellos dedicados al código abierto

- Amplia compatibilidad con idiomas

- Integración multiplataforma

Contras:

- Todavía está en sus primeras etapas.

- Carece de mapeo de vulnerabilidades integrado

- Su motor SAST es menos completo en comparación con plataformas como Aikido Security

Precios:

Código abierto

¿Por qué elegirlo?

Opengrep es ideal para equipos que desean un motor de análisis estático completamente de código abierto con una fuerte coincidencia de patrones y creación de reglas flexible. Como alternativa a Semgrep, se adapta a equipos que buscan un motor SAST de código abierto que sea personalizable y pueda aplicar políticas de seguridad.

Calificación de Gartner:

Sin reseña de Gartner.

Reseñas de Opengrep:

No hay reseñas independientes generadas por usuarios.

Comparando las 6 mejores alternativas a Semgrep

Para ayudarte a comparar las alternativas anteriores, la siguiente tabla resume las fortalezas, limitaciones y casos de uso ideales de cada herramienta.

Conclusión

Semgrep es una opción sólida para el escaneo de código rápido y basado en patrones, pero a medida que los equipos y las organizaciones crecen, superan sus limitaciones, ya sea por el ruido, la profundidad de análisis superficial o la necesidad de una cobertura de seguridad más amplia. Los equipos modernos ahora esperan precisión, velocidad y orientación significativa, no solo la coincidencia de patrones.

Aikido Security cumple con esa expectativa con su motor de análisis estático impulsado por IA. Proporciona un contexto más rico, resultados accionables y correcciones con un clic directamente en los flujos de trabajo de los desarrolladores. Elimina el ruido, priorizando las vulnerabilidades que son realmente explotables, permitiendo a los equipos mantenerse enfocados en lo que importa.

¿Quiere menos ruido y más protección real? Empiece su prueba gratuita o reserve una demo con Aikido Security hoy mismo.

Preguntas frecuentes

¿Cómo manejan las alternativas a Semgrep la creación de reglas personalizadas en comparación con Semgrep?

Semgrep permite a los desarrolladores escribir reglas en una sintaxis similar a la del código, lo que hace que la creación de reglas personalizadas sea flexible pero requiera un esfuerzo manual. Alternativas, como Aikido Security, proporcionan conjuntos de reglas predefinidos junto con la creación asistida por IA, ayudando a los equipos a reducir la configuración manual mientras siguen soportando verificaciones personalizadas.

¿Qué alternativas a Semgrep ofrecen una mejor integración con los pipelines de CI/CD?

Aunque Semgrep puede ejecutarse en pipelines de CI/CD, alternativas como Aikido Security proporcionan una integración más profunda y consciente del pipeline. Esto incluye escaneo automatizado, remediación asistida por IA y gestión fluida de pull requests.

¿Existen alternativas a Semgrep especializadas en detectar tipos específicos de vulnerabilidades?

Sí, ciertas herramientas se centran en áreas específicas como vulnerabilidades de dependencias, secretos o configuraciones erróneas en la nube. Aikido Security combina SAST y SCA amplios, detección de vulnerabilidades dirigida y análisis asistido por IA para detectar problemas complejos entre archivos.

¿Dónde puedo encontrar herramientas de código abierto fiables similares a Semgrep?

Las alternativas de código abierto incluyen herramientas como Opengrep, ESLint para JavaScript, Bandit para Python y Brakeman para Ruby. Para equipos que buscan una plataforma SAST y SCA más completa y centrada en el desarrollador, Aikido Security ofrece escaneo integrado con información y remediación impulsadas por IA.

También le podría interesar:

- Las mejores alternativas a Orca Security para la seguridad en la nube y CNAPP

- Las mejores alternativas a Ox Security para ASPM y el riesgo de la cadena de suministro

- Del código a la nube: las mejores herramientas como Cycode para una seguridad integral

- Las mejores herramientas de gestión de la postura de seguridad en la nube (CSPM) en 2026

- Las mejores herramientas de monitorización continua de seguridad en 2026