El análisis de composición de software (SCA) es la herramienta fundamental para proteger las dependencias de código abierto en su base de código, contenedores y la nube. Esta guía explica qué hace SCA, por qué es importante, cómo las herramientas modernas reducen el ruido y los pasos prácticos para encontrar y solucionar riesgos reales, no solo alertas ruidosas.

TL;DR

- Entre el 70 y el 90% del código de las aplicaciones a menudo proviene de dependencias de código abierto. Esto crea una gran superficie de ataque.

- Las herramientas SCA escanean sus dependencias (incluidas las transitivas), las comparan con bases de datos de CVE y generan orientación para la remediación o SBOMs.

- Los falsos positivos son comunes; el SCA moderno utiliza el análisis de alcanzabilidad y la detección dev-vs-prod para reducir el ruido en aproximadamente un 80%.

- Estrategia de corrección: actualización automática de cambios no disruptivos, priorización de actualizaciones disruptivas y uso de la generación de autofix/PR para acelerar la remediación.

¿Qué es SCA (análisis de composición de software)?

SCA, también llamado análisis de dependencias o análisis de dependencias de código abierto, identifica cada paquete de código abierto que utiliza su aplicación y luego verifica si esos paquetes (y versiones específicas) están vinculados a vulnerabilidades conocidas. El resultado ayuda a los equipos a decidir qué parchear, actualizar o ignorar.

Por qué SCA es importante

Las aplicaciones modernas están estructuradas en capas: las aplicaciones dependen de librerías, que a su vez dependen de otras librerías, una muñeca rusa de dependencias. Una vulnerabilidad en un proyecto fundamental puede propagarse por toda la cadena de suministro. El incidente de Log4j es un claro ejemplo: una falla crítica de ejecución remota de código en una librería de registro ampliamente utilizada hizo que grandes partes de internet fueran explotables.

Cómo funciona SCA — los fundamentos

- Inventario: SCA analiza los manifiestos de dependencias (package.json, package-lock.json, requirements.txt, Pipfile.lock, Gemfile.lock, etc.) para listar las dependencias directas y transitivas.

- Comparación: Compara los nombres y versiones de los paquetes con fuentes de vulnerabilidades (NVD, MITRE CVE, GitHub Advisory Database y otras fuentes).

- Priorización: El SCA moderno añade contexto — alcanzabilidad, entorno (dev vs production) y explotabilidad — para priorizar los hallazgos.

Archivos de dependencias comunes

- Node: package.json (dependencias directas) y package-lock.json (dependencias transitivas)

- Python: requirements.txt, pipfile.lock

- Ruby: Gemfile y Gemfile.lock

SBOMs — la misión secundaria útil

Una lista de materiales de software (SBOM) es un inventario legible por máquina de los componentes y versiones utilizados en su software.

SBOMs son requeridos por muchos regímenes de cumplimiento y contratos gubernamentales. La mayoría de las herramientas SCA pueden generar SBOMs (SPDX, CycloneDX) junto con informes de vulnerabilidad.

CVEs y fuentes de vulnerabilidades

Cuando los investigadores de seguridad descubren un problema, asignan un identificador CVE y publican detalles, incluidas las versiones afectadas. Las herramientas SCA agregan datos CVE de fuentes como NVD, MITRE y GitHub Advisories para determinar si las versiones de sus dependencias coinciden con algún rango vulnerable conocido.

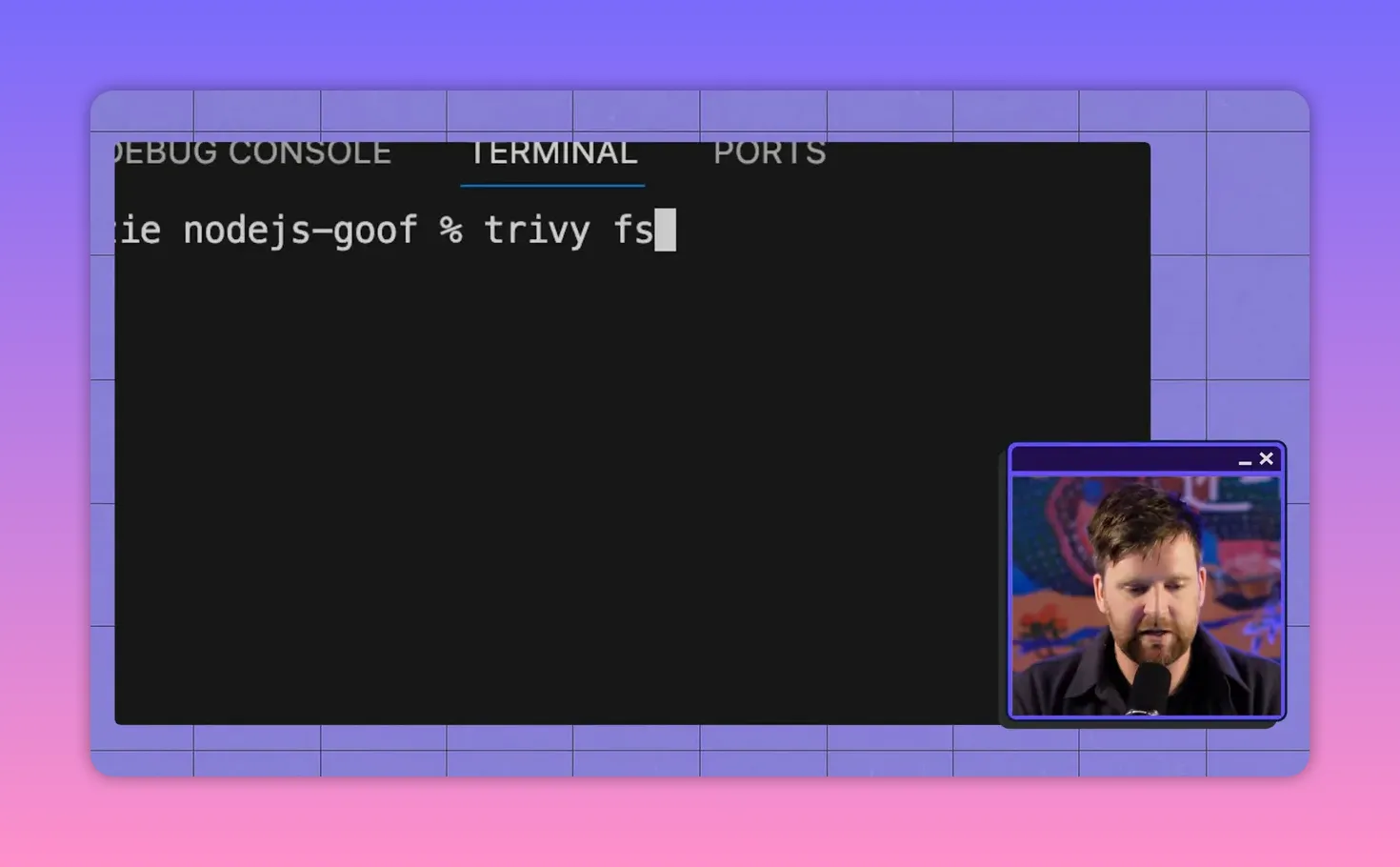

Ejemplo de escaneo rápido — escaneo de dependencias

Los escáneres ligeros (por ejemplo, una CLI al estilo Trivy) pueden enumerar dependencias e informar coincidencias con bases de datos de vulnerabilidades en segundos. La salida del escaneo puede exportarse como JSON e introducirse en paneles de control o flujos de trabajo automatizados.

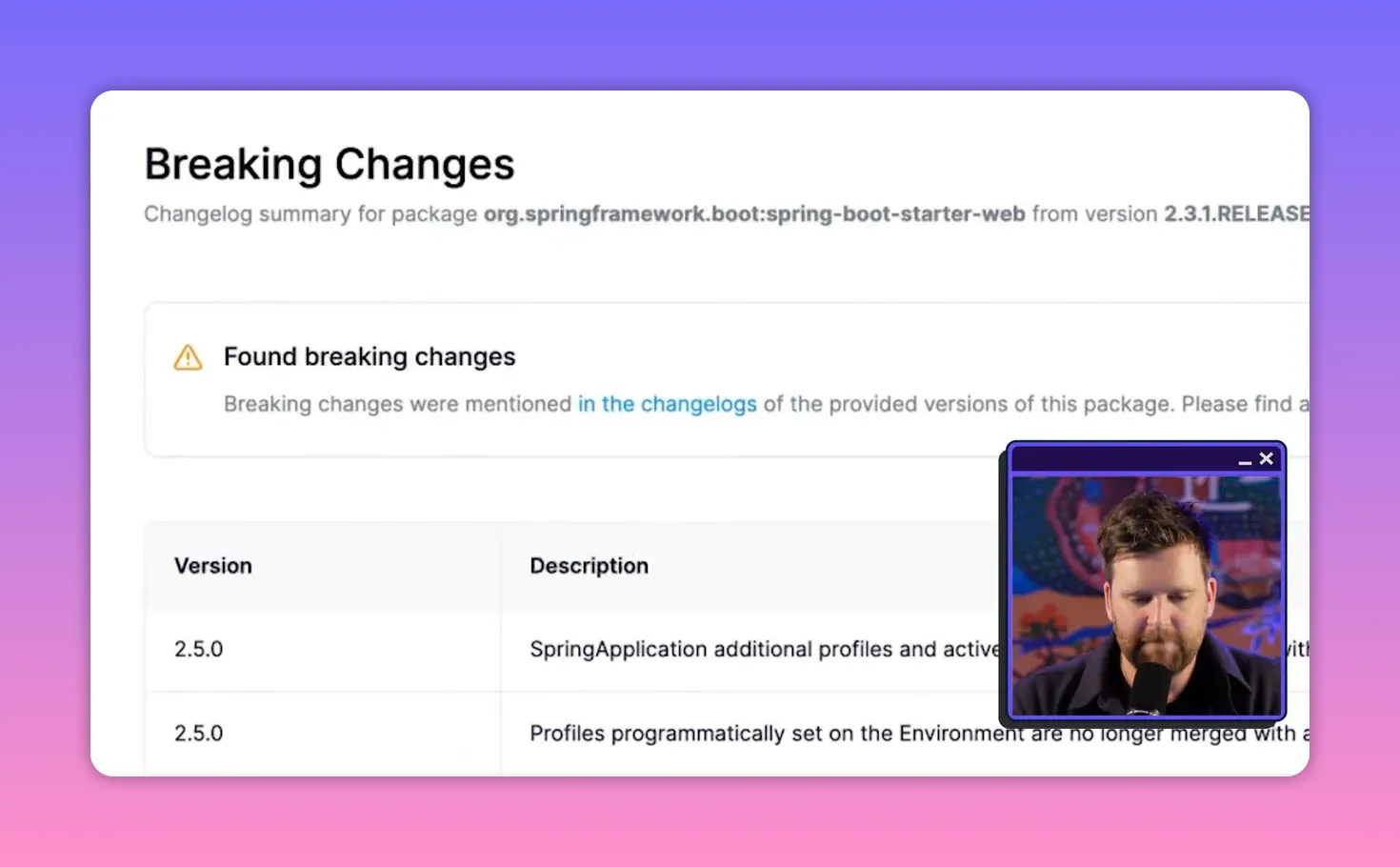

Interpretación de resultados: soluciones, cambios disruptivos y escala

A primera vista, la remediación parece sencilla: actualizar a una versión no vulnerable. En la práctica, las actualizaciones pueden introducir cambios disruptivos que causen regresiones o requieran pruebas exhaustivas. Cuando una aplicación tiene cientos de paquetes transitivos vulnerables, la actualización a ciegas suele ser poco realista.

Dos categorías de remediación

- Actualizaciones no disruptivas: actualizaciones sencillas que no cambian el comportamiento — priorice y autocorrija estas primero.

- Actualizaciones disruptivas: requieren una clasificación más profunda, pruebas de compatibilidad o cambios en el código. Estos son los elementos de menor cantidad, pero de mayor esfuerzo.

Falsos positivos y análisis de alcanzabilidad

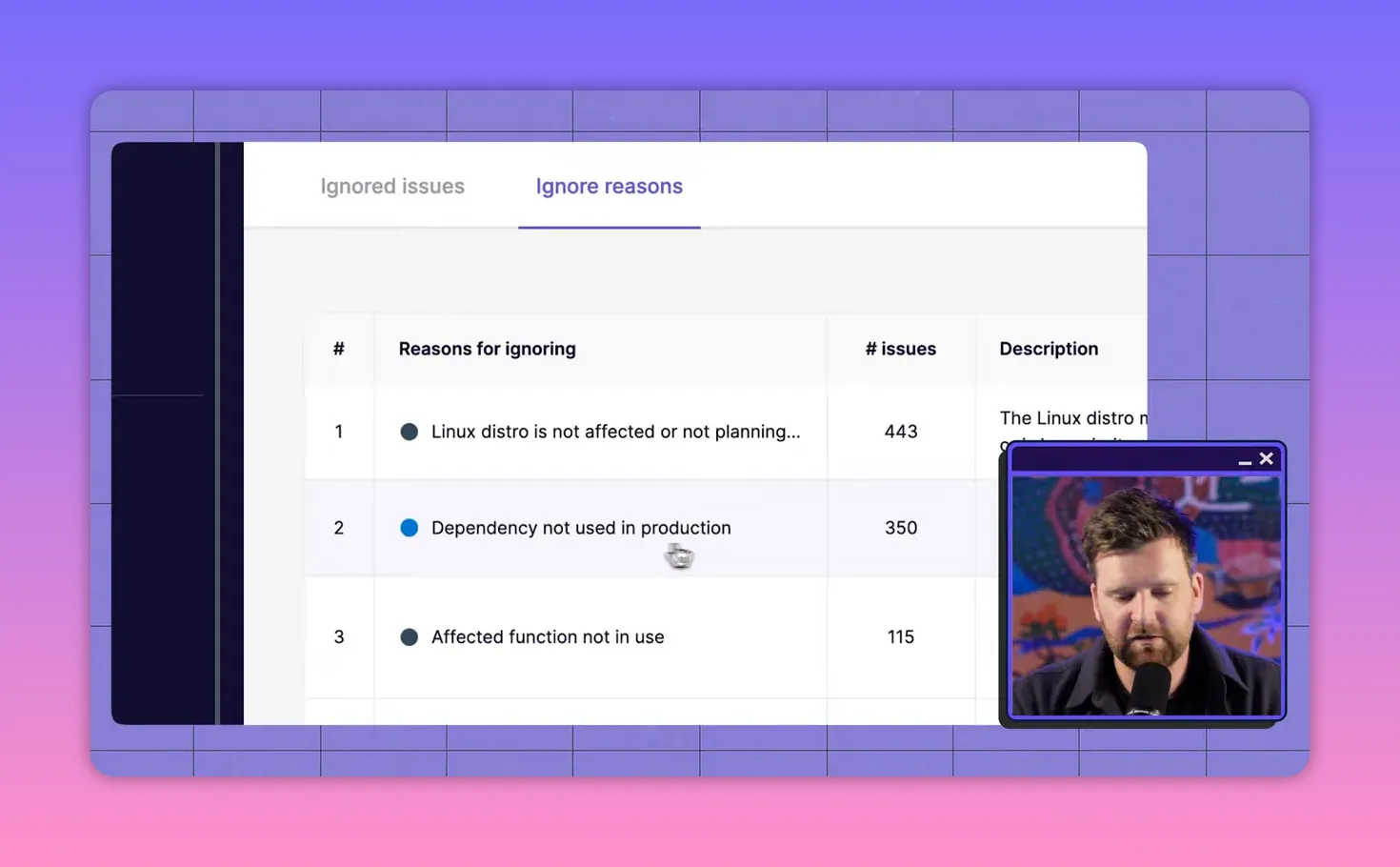

Muchas vulnerabilidades señaladas no son explotables en su contexto. Dos razones comunes:

- Dependencias solo de desarrollo: los paquetes utilizados solo en tiempo de compilación no son alcanzables en producción.

- Funciones inalcanzables: Puede existir una función vulnerable en un paquete, pero su aplicación (y otras dependencias) nunca la invocan.

Análisis de alcanzabilidad (análisis de árbol de llamadas) mapea cómo una dependencia de nivel superior incorpora paquetes descendentes y si las rutas de código vulnerables son realmente invocadas por su tiempo de ejecución. Esto elimina el ruido y enfoca a los equipos en el riesgo real.

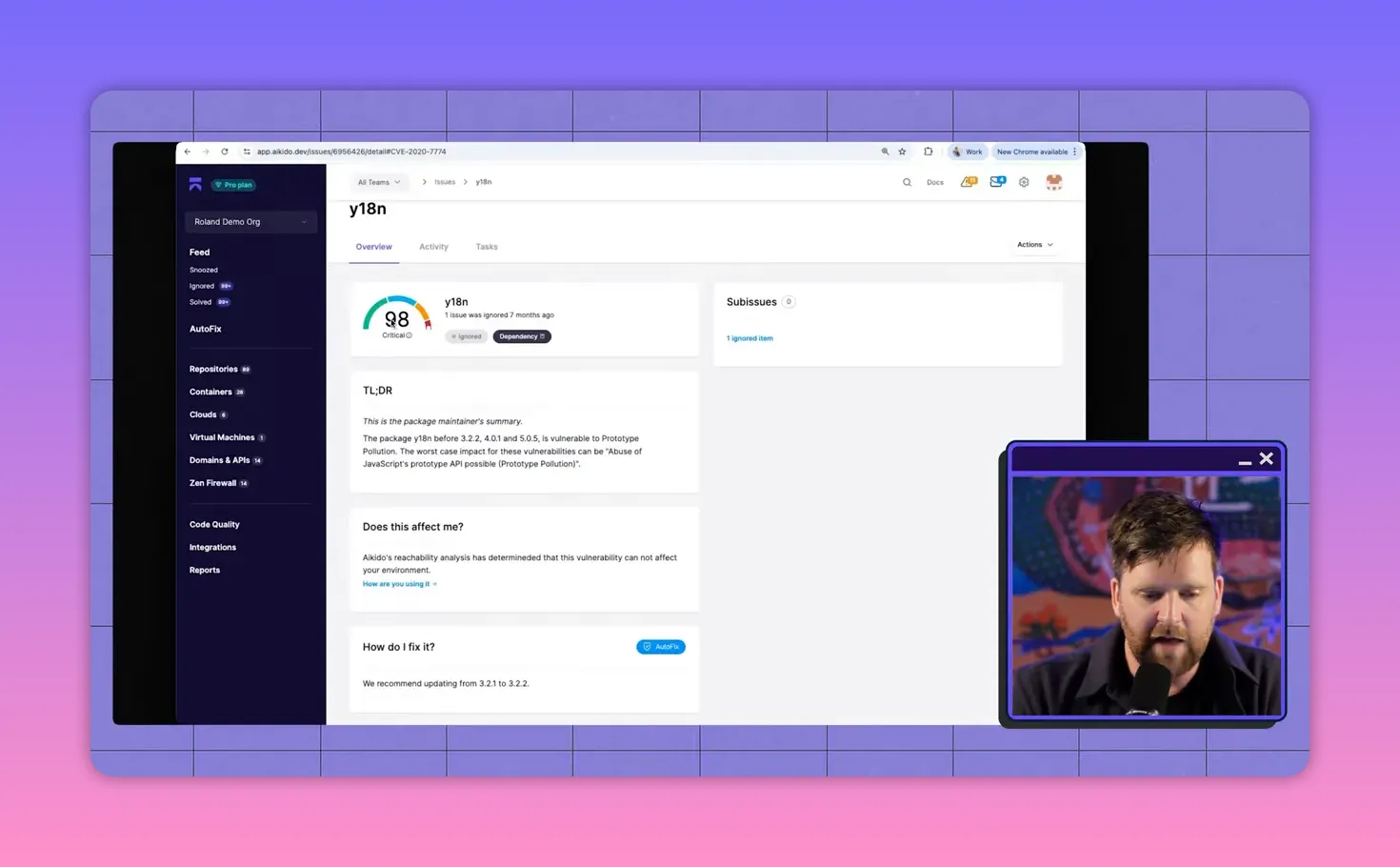

Ejemplo práctico: una alerta de contaminación de prototipos que no es explotable

Considere un paquete Node ampliamente utilizado que tiene una vulnerabilidad de contaminación de prototipos en una función llamada setLocale. Si ninguna de las rutas de código en su árbol de llamadas invoca setLocale, la vulnerabilidad no es efectivamente explotable para su aplicación — y puede ser despriorizada de forma segura después de la verificación.

Características SCA modernas que cambian las reglas del juego

- Auto-ignorar con razones: Las herramientas pueden suprimir automáticamente los hallazgos cuando una dependencia solo se usa en desarrollo o cuando la función afectada no es alcanzable, reduciendo drásticamente los falsos positivos.

- Visualización de alcanzabilidad / árbol de llamadas: Visualice la ruta de dependencia desde su proyecto hasta el paquete vulnerable para verificar la explotabilidad.

- Marcadores de cambios incompatibles: Marque las correcciones que puedan introducir problemas de compatibilidad para que los equipos puedan priorizar primero las actualizaciones seguras.

- Autofix / generación de PR: Genere automáticamente commits de actualización de dependencias o pull requests para correcciones de bajo riesgo.

Flujo de trabajo de remediación recomendado

- Ejecute escaneos SCA como parte de CI para detectar problemas a tiempo.

- Aplique automáticamente correcciones no disruptivas mediante autofix/generación de PR y ejecute pruebas.

- Realice el triaje de los cambios incompatibles: cree tickets, programe pruebas de compatibilidad o planifique actualizaciones por fases.

- Utilice el análisis de alcanzabilidad para el triaje: ignore las CVEs no alcanzables verificadas y documente la justificación.

- Mantenga los SBOMs para el cumplimiento normativo y una respuesta a incidentes más rápida.

Opciones de herramientas — una perspectiva pragmática

Los escáneres CLI de código abierto (Trivy, Grype) son excelentes para comprobaciones rápidas y la integración con CI. Las plataformas empresariales añaden análisis de alcanzabilidad, priorización automatizada, autofixes basados en PR y paneles centralizados para gestionar el ruido y escalar la remediación entre equipos. Elija en función del tamaño de su base de código, las necesidades de cumplimiento y la cantidad de automatización que desee en la remediación.

Puntos clave

- SCA es esencial porque la mayoría de las aplicaciones modernas dependen en gran medida de componentes de código abierto.

- No todas las CVEs marcadas son explotables — el análisis de alcanzabilidad y el contexto de desarrollo/producción son cruciales para separar el riesgo real del ruido.

- Priorice las actualizaciones no disruptivas y automatícelas siempre que sea posible. Reserve el esfuerzo manual para las actualizaciones incompatibles que requieran un trabajo de ingeniería más profundo.

- Genere y mantenga SBOMs para la transparencia y el cumplimiento normativo.

Empezar

Integre SCA en su pipeline de CI/CD hoy mismo: ejecute escaneos regulares, genere SBOMs y habilite autofix para una remediación segura y rápida. Comience escaneando su repositorio con un escáner CLI ligero, revise los resultados de alcanzabilidad para las alertas de mayor gravedad, luego incorpore las correcciones automatizadas en los flujos de trabajo de pull request.

Proteger su cadena de suministro de software es un desafío tanto técnico como de proceso. Las herramientas SCA adecuadas + un flujo de trabajo de remediación práctico reducen el riesgo y mantienen la ingeniería avanzando rápidamente. ¡Pruebe Aikido Security hoy mismo!

Protege tu software ahora.