Mend.io (anteriormente WhiteSource) es una popular plataforma de seguridad de aplicaciones utilizada para gestionar vulnerabilidades de código abierto y cumplimiento de licencias. Los equipos adoptan Mend para escanear sus dependencias de código (SCA) y código personalizado (SAST) en busca de problemas de seguridad.

Sin embargo, muchos desarrolladores y líderes de seguridad buscan ahora mejores alternativas debido a varios puntos débiles. Las quejas comunes incluyen su “UI torpe”, altas tasas de falsos positivos, escaneos lentos, cobertura limitada más allá de SCA y precios elevados.

Esto es lo que los usuarios de Mend.io tienen que decir:

Los usuarios también compartieron:

- “Queríamos tener ciertos informes basados en nuestro tipo de escenario, pero la herramienta no nos permitía crear informes personalizados.” – Revisor de PeerSpot

- “Se siente como una aplicación realmente antigua… sería bueno tener una UI moderna que funcione bien y sea rápida.” – Revisor de PeerSpot

- “La documentación no es la mejor a la hora de mostrar cómo integrar… Parte de la documentación parece un poco desactualizada…” – Revisor de Gartner

Considerando estas limitaciones, se vuelve importante entender qué otras herramientas pueden llenar los vacíos que deja Mend.io.

En este artículo, exploraremos las mejores alternativas a Mend.io en 2026, por qué los equipos se están alejando de Mend.io y qué considerar al elegir un reemplazo.

TL;DR

Aikido Security es la principal opción de SCA para los equipos que migran de Mend.io. Se centra en identificar dependencias explotables combinando el escaneo más allá de las bases de datos CVE estándar con el análisis de alcanzabilidad de dependencias y la reducción automática de ruido.

Aunque Mend.io ofrece una agrupación e informes de SCA maduros, los usuarios a menudo tienen dificultades con miles de alertas de baja prioridad, falta de soporte para GitLab Cloud y una fuerte dependencia de datos basados en CVE, lo que dificulta la identificación de vulnerabilidades parcheadas silenciosamente o no CVE. En entornos GitLab, las capacidades de SAST de Mend también son limitadas, con solo agrupación, informes y filtrado básicos.

Aikido Security aborda estas deficiencias priorizando las vulnerabilidades explotables y los riesgos de licencia mediante IA, ofreciendo remediación con un solo clic, detección de malware y generación automatizada de SBOM y mapeo de cumplimiento.

Como resultado, más de cinco organizaciones ya han reemplazado Mend.io por Aikido para optimizar sus flujos de trabajo de SCA.

Además del análisis de dependencias, Aikido Security incluye módulos de primera categoría como IaC, detección de secretos, protección en tiempo de ejecución, DAST, pentesting con IA, y mucho más según sea necesario, evitando la proliferación de herramientas y obteniendo una visibilidad más profunda.

Comparación entre Mend.io y Aikido Security

Puede saltar a cualquiera de las alternativas siguientes:

¿Comparando plataformas de seguridad de código abierto? Consulte nuestro artículo sobre las 10 mejores herramientas de análisis de composición de software (SCA) en 2026, es el punto de partida ideal.

¿Qué es Mend.io?

Mend.io es una plataforma de seguridad de aplicaciones que ayuda a las organizaciones a identificar vulnerabilidades y riesgos de licencias en código de código abierto y propietario.

Sus características clave incluyen:

- Análisis de composición de software (SCA): Escanea dependencias de código abierto para detectar vulnerabilidades conocidas (CVEs) y gestionar los riesgos de cumplimiento de licencias.

- Pruebas de seguridad de aplicaciones estáticas (SAST): Analiza el código fuente propietario para identificar fallos de seguridad en las primeras etapas del ciclo de vida de desarrollo.

- Gestión de vulnerabilidades y licencias: Proporciona visibilidad sobre los componentes de terceros, ayudando a los equipos a aplicar políticas y a reducir la exposición a librerías de riesgo o no conformes.

- Integración: Se integra con pipelines de CI/CD para que los escaneos de seguridad se ejecuten automáticamente durante las compilaciones y los pull requests.

¿Por qué buscar alternativas?

A pesar de sus capacidades, los usuarios de Mend.io citan varias razones para buscar una solución alternativa de análisis de dependencias:

- Elevados falsos positivos: Los usuarios han informado de que dedican tiempo adicional al triaje de “vulnerabilidades” que en realidad no son explotables, ralentizando el desarrollo. Su falta de análisis de alcanzabilidad o enlaces de prueba de concepto puede dificultar la distinción entre problemas reales y ruido.

- Frustraciones con la usabilidad y la interfaz de usuario: La interfaz de Mend y la experiencia general del desarrollador han sido descritas como “poco intuitivas” o “obsoletas”.

- Cobertura limitada: Se centra principalmente en SCA. Su nueva herramienta SAST aún está evolucionando y ofrece hallazgos SAST básicos. No ofrece una cobertura completa en otras áreas de AppSec.

- Integración con GitLab: Solo ofrece soporte para instancias de GitLab autogestionadas, lo que limita a los equipos que priorizan la nube.

- Alto coste y licencias: El precio de Mend.io puede ser elevado, especialmente al escalar.

- Agrupación y filtrado de vulnerabilidades: La agrupación y el filtrado son más robustos dentro de la propia interfaz de usuario de Mend para SCA, pero más débiles en otros tipos de escaneo. También faltan opciones avanzadas de agrupación y filtrado dentro de la interfaz de usuario de GitLab.

- Falta de características amigables para desarrolladores: Mend ha avanzado (con Renovate), pero los usuarios siguen informando de que no es tan amigable para desarrolladores (retroalimentación del IDE, pull requests de corrección automatizada) como les gustaría.

- Soporte del proveedor: Los usuarios han expresado su preocupación por la capacidad de respuesta y la calidad del soporte, especialmente durante la incorporación y las integraciones complejas.

Criterios clave para elegir una alternativa

Al evaluar alternativas a Mend.io, aquí hay algunos criterios que debe tener en cuenta:

- Facilidad para el desarrollador: Los desarrolladores serán quienes aborden los problemas de seguridad. ¿Se integra sin problemas en sus flujos de trabajo de desarrollo? ¿Tiene una curva de aprendizaje baja? Busque opciones con AI-autofix, plugins de IDE y comentarios de PR en línea.

- Amplitud de cobertura: Considere el alcance de los riesgos de seguridad que necesita cubrir. ¿Ofrece solo SCA o también cobertura code-to-cloud?

- Precisión: Los escáneres de seguridad son conocidos por sus falsos positivos. Busque una solución con priorización inteligente que filtre los problemas triviales y triaje automático.

- Automatización: ¿Ofrece características de remediación automatizada como correcciones de un solo clic o pull requests automatizados? Además,

- Integración: ¿Se integra con sus sistemas de control de versiones existentes, herramientas de compilación, registros de contenedores y ecosistema?

- Rentabilidad: ¿Puede predecir cuánto le costará a su equipo en 6 meses? Considere proveedores con precios transparentes y planes flexibles.

Las 6 mejores alternativas a Mend.io

1. Aikido Security

Aikido Security proporciona visibilidad completa de dependencias de código abierto, cumplimiento de licencias, vulnerabilidades explotables y paquetes maliciosos directamente dentro de los flujos de trabajo de desarrollo. También ofrece una herramienta Autofix que los equipos pueden usar para corregir vulnerabilidades en dependencias de terceros.

Más allá de las bases de datos estándar, Aikido escanea la NVD y la GitHub Advisory Database, y va más allá al extender la cobertura a través de Aikido Intel, que detecta vulnerabilidades parcheadas silenciosamente sin CVEs asignados.

Aikido Security aplica análisis de alcanzabilidad de dependencias para determinar si las dependencias vulnerables identificadas se están utilizando realmente y son alcanzables en su aplicación. También detecta paquetes maliciosos que pueden no haber sido reflejados en las bases de datos públicas de vulnerabilidades y proporciona generación de SBOM, asegurando que los equipos sepan exactamente qué hay en su aplicación, junto con orientación práctica.

Los hallazgos se deduplican instantáneamente para reducir el ruido, y los riesgos de dependencia se asignan a marcos de cumplimiento, asegurando que los equipos de seguridad, desarrollo y cumplimiento tengan la información que necesitan para gestionar eficazmente el riesgo de código abierto.

Aikido también identifica cambios disruptivos introducidos por las actualizaciones de dependencias, lo que ayuda a los equipos a evitar fallos inesperados en tiempo de ejecución o en la compilación. Como resultado de sus sólidas capacidades de SCA, más de cinco organizaciones ya han reemplazado Mend.io por Aikido Security.

Los equipos pueden empezar con el módulo de SCA líder en su categoría de Aikido y ampliar la cobertura a módulos adicionales como SAST, escaneo IaC, DAST, detección de secretos, detección de malware, seguridad de contenedores y mucho más a medida que sus necesidades crezcan. El contexto añadido fortalece aún más la postura de seguridad de las organizaciones.

Características Clave:

- Cobertura Full-Stack: Junto con SCA, Aikido Security ofrece una cobertura de extremo a extremo en código, tiempo de ejecución, pentesting y la nube.

- Análisis de dependencias exhaustivo: Escanea dependencias de código abierto directas y transitivas en los gestores de paquetes compatibles.

- Análisis de alcanzabilidad: Identifica si las rutas de código vulnerables son alcanzables en ataques reales, mostrando solo las vulnerabilidades que plantean riesgos en el mundo real.

- Priorización de riesgos sensible al contexto: Combina la gravedad de la vulnerabilidad, el análisis de alcanzabilidad y el contexto de despliegue para clasificar los riesgos.

- Integración CI/CD: Se integra sin problemas con GitHub, GitLab, Bitbucket, Azure DevOps, CircleCI y mucho más.

- Configuración sin agentes: Utiliza APIs de solo lectura para conectarse con GitHub, GitLab o Bitbucket. No se requieren agentes de instalación.

- Generación de lista de materiales de software (SBOM): Genera e ingiere SBOMs SPDX y CycloneDX.

- Cumplimiento de licencias: Identifica licencias de código abierto, infracciones de políticas y genera informes de cumplimiento de licencias listos para auditoría.

- Mapeo de cumplimiento robusto: Compatible con los principales marcos de cumplimiento y seguridad como SOC 2, ISO 27001, PCI DSS, GDPR y mucho más.

- Automatización basada en políticas: Aikido Security permite a los equipos aplicar automáticamente políticas de seguridad y licencias personalizadas durante las compilaciones y los despliegues.

- UX amigable para desarrolladores: Proporciona retroalimentación instantánea impulsada por IA en PRs e IDEs, incluyendo rutas de actualización de dependencias y pasos de remediación priorizados.

- Escalable: Aikido Security está optimizado para grandes bases de código, asegurando que el rendimiento no disminuya a medida que su base de código crece.

Ventajas:

- Precios predecibles

- Amplio soporte de lenguajes y gestores de paquetes

- Análisis de alcanzabilidad de dependencias

- Detección de malware

- Optimizado para grandes bases de código

- Priorización de riesgos impulsada por IA

- Detección automática de licencias

- Generación e ingesta exhaustiva de lista de materiales de software (SBOM)

- UX amigable para desarrolladores

- Guía de remediación sensible al contexto

- Cobertura de código a nube

Precios:

Los planes de Aikido Security comienzan en 300 $/mes para 10 usuarios.

- Developer (Gratis para Siempre): Ideal para equipos de hasta 2 usuarios. Incluye 10 repositorios, 2 imágenes de contenedor, 1 dominio y 1 cuenta en la nube.

- Básico: Soporta 10 repositorios, 25 imágenes de contenedor, 5 dominios y 3 cuentas en la nube.

- Pro: Diseñado para equipos de tamaño medio. Incluye 250 repositorios, 50 imágenes de contenedor, 15 dominios y 20 cuentas en la nube.

- Avanzado: Incluye 500 repositorios, 100 imágenes de contenedor, 20 dominios, 20 cuentas en la nube y 10 VMs.

También hay planes disponibles para startups (con un 30% de descuento) y empresas.

¿Por qué elegirlo?

Aikido Security es ideal para equipos de startups y empresas que buscan una solución de seguridad de aplicaciones (AppSec) asequible y amigable para desarrolladores que no solo aborda sus necesidades de SCA, sino todo el panorama de AppSec.

Calificación de Gartner: 4.9/5.0

Reseñas de Aikido Security:

Además de Gartner, Aikido Security también tiene una calificación de 4.7/5 en Capterra, Getapp y SourceForge.

2. Black Duck

Black Duck by Synopsys se especializa en la gestión de vulnerabilidades de código abierto y el cumplimiento de licencias. Escanea sus proyectos para producir una detallada Lista de Materiales (SBOM) de todos los componentes de código abierto y verifica cada componente con una base de conocimientos de vulnerabilidades conocidas y datos de licencias.

Características Clave:

- Base de Datos Integral de Código Abierto:Puede detectar librerías poco comunes y las marca si tienen CVEs conocidos, actualizando continuamente su fuente de vulnerabilidades para nuevos problemas.

- Cumplimiento de Licencias: Puede identificar licencias de código abierto en su base de código y aplicar políticas.

- Integraciones: Black Duck se integra con herramientas de desarrollo comunes (sistemas de compilación, repositorios, servidores CI) para escanear automáticamente bases de código y contenedores...

Ventajas:

- Amplia compatibilidad con idiomas

- Base de conocimientos integral de vulnerabilidades

Contras:

- Principalmente enfocado a empresas

- Está más orientado a equipos de seguridad y cumplimiento que a desarrolladores

- Alto volumen de alertas

- Curva de aprendizaje pronunciada

- Falsos positivos

- Los escaneos en grandes bases de código son lentos

- La configuración e instalación inicial pueden ser complejas y llevar mucho tiempo

Precios:

Precios personalizados

¿Por qué elegirlo?

Black Duck es ideal para grandes equipos de seguridad y cumplimiento empresarial que buscan una solución de gestión de riesgos de código abierto para sus necesidades de cumplimiento.

Calificación de Gartner: 4.5/5.0

Opiniones de Black Duck:

3. FOSSA

FOSSA es una plataforma de gestión de código abierto que ofrece un enfoque moderno y centrado en el desarrollador para SCA y el cumplimiento de licencias. Proporciona escaneo continuo de sus repositorios de código tanto para vulnerabilidades en dependencias de código abierto como para cualquier problema de cumplimiento de licencias. Características Clave:

- Cumplimiento Automatizado de Licencias: FOSSA detecta automáticamente licencias de código abierto en su código y marca cualquiera que infrinja sus políticas.

- Escaneo de Vulnerabilidades en CI/CD: Escanea continuamente sus dependencias contra bases de datos de vulnerabilidades y se integra con pipelines de CI comunes para detectar problemas antes de que lleguen a producción.

Ventajas:

- Sólido cumplimiento de licencias

- Generación automatizada de SBOM

- Sólido soporte al cliente

Contras:

- Está más centrado en el cumplimiento que en la seguridad

- Los usuarios han reportado documentación incompleta

- Los usuarios han reportado retrasos en la visualización de los resultados del escaneo en la interfaz de usuario.

- Los escaneos a gran escala pueden ser lentos

- Tiene dificultades con gestores de paquetes no estándar y puede no reconocer librerías

- Los usuarios informan que a veces no muestra la línea exacta de código donde existe una vulnerabilidad

Precios:

- Gratis

- Empresarial: 20 $ por proyecto/mes (Facturado anualmente)

Empresarial: Precios personalizados

¿Por qué elegirlo?

FOSSA es una buena opción para equipos que buscan una gestión de código abierto rápida y automatizada sin la complejidad de plataformas heredadas más pesadas.

Calificación de Gartner: 4.4/5.0

FOSSA Opiniones:

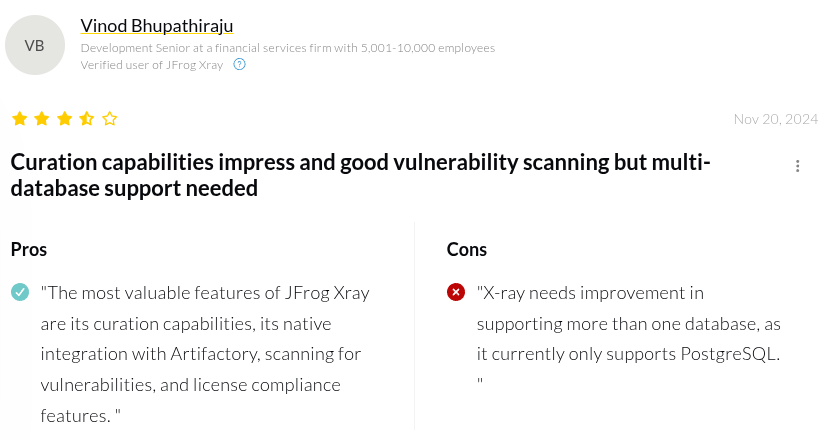

4. JFrog Xray

JFrog Xray es un componente de la plataforma JFrog DevOps y sirve como herramienta de análisis binario y seguridad. Xray escanea artefactos (como dependencias, imágenes Docker, binarios compilados) en busca de vulnerabilidades de seguridad conocidas y problemas de licencia.

Características clave:

- Análisis Profundo de Artefactos: Xray puede escanear recursivamente todas las capas de una imagen de contenedor y todas las dependencias transitivas de un paquete para encontrar problemas.

- Acciones Basadas en Políticas: Xray permite a los equipos definir políticas de seguridad y licencia que activan la aplicación automatizada.

- Integraciones: Xray se integra con herramientas de compilación comunes como Jenkins, GitHub Actions y GitLab CI.

Ventajas:

- Amplio soporte para tipos de paquetes

- Detecta componentes maliciosos conocidos

- Análisis sensible al contexto

Contras:

- La configuración inicial puede ser compleja

- Falsos positivos

- Curva de aprendizaje pronunciada

- El análisis de artefactos grandes y dependencias anidadas es lento y consume muchos recursos

- Los usuarios han informado que su interfaz de usuario es desordenada y difícil de navegar

- Los escaneos recursivos profundos pueden ser más lentos que las herramientas SCA más ligeras

- Los usuarios han reportado desafíos al cambiar configuraciones o tenants

Precios:

- Pro: 150 $ al mes

- Enterprise X: 950 $ al mes

- Enterprise +: Precios personalizados

¿Por qué elegirlo?

JFrog Xray es ideal para equipos que ya utilizan el ecosistema JFrog y desean adelantar la seguridad, detectando problemas tan pronto como una dependencia o imagen entra en el pipeline.

Calificación de Gartner: 4.5/5.0

JFrog Xray Opiniones:

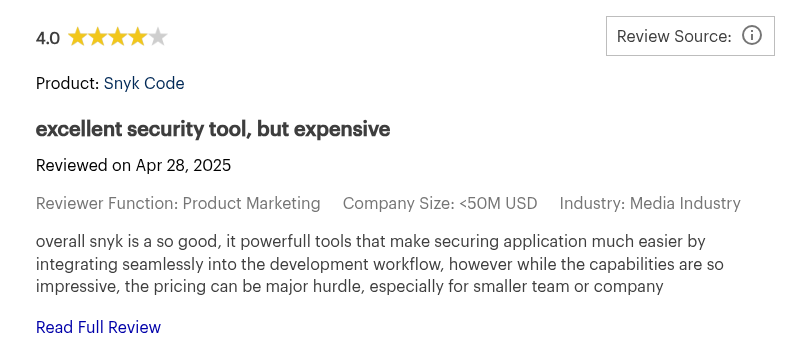

5. Snyk

Snyk es una plataforma de seguridad centrada en el desarrollador que comenzó con un enfoque en el análisis de dependencias de código abierto (SCA) pero ahora incluye SAST, seguridad de contenedores y análisis de Infrastructure as Code.

Características Clave:

- Integraciones para Desarrolladores: Snyk ofrece integraciones para GitHub, GitLab, Bitbucket y los IDEs comunes..

- Base de Datos de Vulnerabilidades: La base de datos propietaria de Snyk se mejora con fuentes de terceros y de la comunidad. También prioriza los problemas basándose en la madurez del exploit y el análisis de alcanzabilidad

Ventajas:

- Remediación automatizada

- Priorización sensible al contexto

Contras:

- El precio puede volverse caro al escalar

- Altos falsos positivos

- Soporte de idiomas limitado para el análisis de alcanzabilidad

- Límite de tamaño de archivo de 1 MB para análisis estático de código

- Personalización limitada para políticas de seguridad y reglas de escaneo

- Los desarrolladores deben corregir manualmente las vulnerabilidades encontradas en dependencias transitivas (indirectas)

- Para proyectos Go, analiza a nivel de módulo en lugar de a nivel de paquete, lo que aumenta el “ruido”.

- Abre una solicitud de Jira separada para cada hallazgo en lugar de agruparlos por la corrección requerida

- Puede pasar por alto vulnerabilidades en bases de código propietarias

Precios:

- Gratis

- Equipo: 25 $ al mes/desarrollador colaborador (mín. 5 desarrolladores)

- Empresarial: Precios personalizados

¿Por qué elegirlo?

Snyk es ideal para equipos que trabajan intensamente con librerías de código abierto y necesitan seguridad integrada en los flujos de trabajo de los desarrolladores. Si

Calificación de Gartner: 4.4/5.0

Reseñas de Snyk:

6. Sonatype Nexus Lifecycle

Nexus Lifecycle es una herramienta de seguridad y cumplimiento empresarial de Sonatype. Gestiona todo el ciclo de vida de los componentes de código abierto, desde su introducción hasta la monitorización continua, con potentes funciones de aplicación y una inteligencia de componentes propietaria.

Características clave:

- Inteligencia de Componentes Precisa: Los feeds de vulnerabilidades de Nexus Lifecycle utilizan el OSS Index de Sonatype e investigación personalizada para señalar paquetes maliciosos y amenazas de día cero.

- Automatización de Políticas: Permite a los equipos definir y aplicar políticas en toda su pipeline, bloqueando librerías de riesgo a nivel de repositorio, IDE o CI.

Ventajas:

- Aplicación Automatizada de Políticas

- Gestión de SBOM

Contras:

- Curva de aprendizaje pronunciada

- Falsos positivos

- Los usuarios han informado que su interfaz de usuario es compleja de navegar

- Las versiones autoalojadas pueden ser complejas de gestionar

- Soporte limitado para lenguajes no Java (p. ej., C/C++ o stacks móviles especializados)

- La configuración inicial puede ser compleja

- Puede tener dificultades para identificar automáticamente librerías propietarias o internas.

- Menos amigable para desarrolladores en comparación con herramientas como Aikido Security

Precios:

Nexus Lifecycle de Sonatype solo está disponible en sus planes de pago

- Gratis

- Pro: 135 $ al mes (facturado anualmente)

- Premium: Precios personalizados

¿Por qué elegirlo?

Sonatype Nexus Lifecycle es ideal para equipos centrados en Java que buscan una gobernanza de código abierto basada en políticas.

Calificación de Gartner: 4.5/5.0

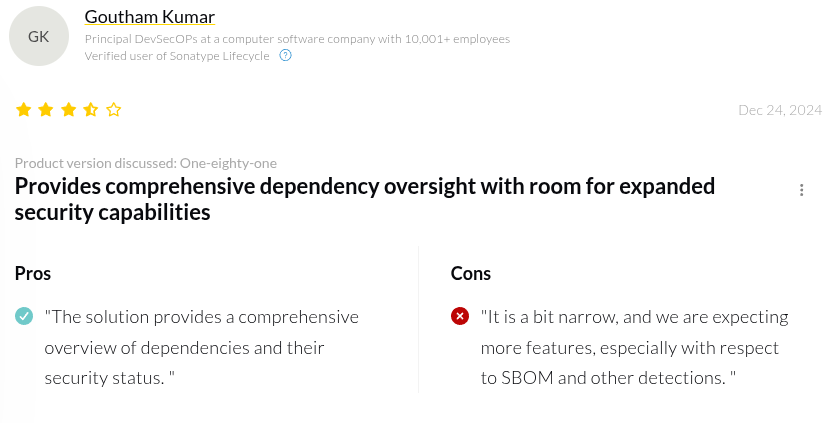

Reseñas de Sonatype Nexus Lifecycle:

Comparando las 6 Mejores Alternativas a Mind.io

Conclusión

Cada una de las alternativas cubiertas en este artículo destaca a su manera, pero elegir el reemplazo adecuado para Mend.io depende en última instancia de su equipo, los flujos de trabajo existentes y las necesidades de AppSec (tanto actuales como futuras).

Muchos equipos se alejan de Mend.io en busca de una experiencia más moderna y centrada en el desarrollador, una cobertura de seguridad más amplia y menos falsos positivos, sin tener que gestionar múltiples herramientas ni cambiar la simplicidad por la complejidad.

Aikido Security se destaca como una alternativa ideal a Mend.io al unificar el análisis de dependencias asistido por IA con una cobertura AppSec integral y flujos de trabajo amigables para el desarrollador, todo a un precio transparente y asequible. Al eliminar el ruido y priorizar el riesgo real directamente en los flujos de trabajo de desarrollo, Aikido ayuda a los equipos a proteger sus dependencias sin añadir sobrecarga operativa.

¿Listo para simplificar la seguridad de sus dependencias? Inicie su prueba gratuita o reserve una demostración con Aikido Security hoy mismo.

Si está listo para simplificar su pila de seguridad y empezar a ver resultados accionables en minutos, inicie su prueba gratuita o programe una demostración hoy mismo.

Preguntas frecuentes

¿Cómo puedo migrar datos de Mend.io a otra plataforma sin pérdida de datos?

Para migrar con éxito desde Mend.io, deberá exportar sus SBOMs, resultados de escaneo e informes de licencias a formatos estándar (CSV, JSON, SPDX/CycloneDX), y luego importarlos a la nueva plataforma. Recuerde validar los recuentos y las relaciones para asegurarse de que no se pierda nada. Plataformas como Aikido Security simplifican la migración con una ingesta y normalización fluidas de los datos históricos de escaneo (SBOMs).

¿Cuáles son los pros y los contras de usar alternativas de código abierto a Mend.io?

Las herramientas de código abierto son rentables, personalizables y están respaldadas por comunidades activas. Sin embargo, a menudo carecen de gobernanza de nivel empresarial, cumplimiento avanzado de licencias y priorización impulsada por IA, lo que puede añadir un triaje manual significativo. Plataformas como Aikido Security ofrecen triaje automatizado e informes de cumplimiento, reduciendo el ruido y simplificando la gestión, todo a un precio asequible y transparente.

¿Qué alternativa a Mend.io es mejor para equipos pequeños?

Para equipos pequeños, la facilidad de configuración, la información procesable y el bajo mantenimiento son clave. Aikido Security ofrece cobertura de pila completa, triaje impulsado por IA para reducir el ruido, despliegue sin agente e integración CI/CD fluida, lo que lo hace ideal para equipos pequeños que necesitan una gestión eficaz de vulnerabilidades y licencias sin una configuración compleja.

¿Qué características debo considerar al elegir un software de gestión de activos de TI?

Las características clave incluyen el descubrimiento automatizado, el seguimiento de inventario, el cumplimiento de licencias, el mapeo de vulnerabilidades, las integraciones con CI/CD y la nube, paneles, alertas y la priorización de riesgos. Aikido Security combina estas capacidades con un triaje impulsado por IA, lo que proporciona a los equipos información procesable y les ayuda a priorizar los riesgos más críticos en todo su software e infraestructura.

También le podría interesar:

- ¿Buscas una alternativa a Endor Labs? Estas herramientas lo hacen mejor

- 5 Alternativas a Snyk y por qué son mejores

- Las mejores alternativas a GitHub Advanced Security para equipos DevSecOps en 2026

- Las 10 mejores herramientas de análisis de composición de software (SCA) en 2026

- Las 12 mejores herramientas de seguridad de la cadena de suministro de software en 2026

- Los 13 mejores escáneres de vulnerabilidades de código en 2026

- Los mejores escáneres de Infraestructura como Código (IaC) en 2026

Protege tu software ahora.