Si has trabajado con Node.js el tiempo suficiente, te darás cuenta de algo incómodo: tus riesgos de seguridad más significativos suelen provenir de paquetes que no escribiste y de mantenedores que nunca conociste.

La mayoría de los equipos confían en npm porque es rápido, familiar y eficaz. El problema es que la velocidad a menudo oculta riesgos. Un pequeño paquete con una vulnerabilidad conocida puede colarse en tu build, pasar a staging y permanecer en producción durante un período prolongado antes de que alguien lo note. Y cuando finalmente explota, eres tú quien responde por ello.

En el último año, Aikido Security ha descubierto numerosos compromisos de npm que demuestran lo significativo que puede ser esto:

- Shai Hulud, una sigilosa campaña de malware oculta en paquetes npm que exfiltró credenciales y tokens a través de dependencias transitivas.

- S1ngularity, una operación de confusión de dependencias que explotó colisiones de nombres y espejos internos para infiltrarse en estaciones de trabajo de desarrolladores y en CI.

- El brote de malware de npm de septiembre, donde librerías populares como chalk, debug y ansi-regex fueron infectadas y descargadas millones de veces antes de que Aikido detectara y escalara el compromiso.

- El troyano React-Native-Aria, que insertó una carga útil de acceso remoto en lanzamientos legítimos de npm y fue detectado tempranamente a través de la detección de anomalías de Aikido Intel.

Por eso quieres saber qué está cambiando en tu árbol de dependencias, y quieres detectar los problemas antes de que se conviertan en una historia de seguridad en tu canal de incidentes. Esto es aún más importante ahora porque los proyectos JavaScript modernos a menudo incorporan cientos de dependencias transitivas sin requerir ninguna intervención del usuario. Crees que tu aplicación usa 40 paquetes. En realidad, depende de 600.

Como resultado, las herramientas relacionadas con auditorías, controles continuos y una automatización más inteligente son temas recurrentes en las conversaciones de ingeniería. Quieres algo en lo que puedas confiar, algo que se integre con tu CI/CD y algo que no ralentice a tu equipo.

Si quieres un contexto adicional sobre cómo la proliferación de dependencias se convierte en un riesgo real para la cadena de suministro, esta explicación es un buen punto de partida. Sin embargo, en este artículo, nos centraremos en lo que realmente hace npm audit, dónde se queda corto y la capa adicional que tu equipo aún necesita para mantenerse seguro.

TL;DR

Aikido Security proporciona a tu equipo la protección continua, una priorización más inteligente y una información consciente del entorno real que npm audit simplemente no puede ofrecer. Aunque un npm audit es una primera comprobación útil, solo detecta problemas conocidos y pasa por alto zero-days, malware, configuraciones erróneas, paquetes abandonados y dependencias transitivas vulnerables enterradas profundamente en tu árbol. Un informe de auditoría limpio no significa que tu proyecto esté realmente seguro.

Incidentes modernos en la cadena de suministro como Log4j y SolarWinds demuestran lo fácilmente que el código de terceros puede comprometer una pila completa. Si quieres una cobertura real en lugar de una visibilidad parcial, necesitas herramientas que vean más allá de lo que contiene la base de datos de avisos de npm, y esa es exactamente la brecha que Aikido cubre.

¿Qué es un npm Audit?

npm audit es un comando integrado que verifica las dependencias de tu proyecto en busca de problemas de seguridad conocidos. Examina los paquetes listados en tus archivos package.json y package-lock.json, los compara con los datos de vulnerabilidad de la GitHub Advisory Database y luego te indica dónde están los riesgos. Nada sofisticado. Nada oculto. Simplemente una comprobación directa de lo que has instalado frente a lo que el ecosistema sabe que es vulnerable.

Internamente, el proceso es bastante sencillo. npm lee tu árbol de dependencias. Compara cada paquete y versión con los avisos publicados por GitHub. Si hay una coincidencia, la herramienta lo marca con un nivel de severidad y una solución sugerida.

A veces es una actualización. A veces es una dependencia más profunda que ni siquiera sabías que estabas utilizando. Y por eso npm audit es importante: arroja luz sobre cosas que normalmente no rastreas manualmente.

Aquí tienes un ejemplo rápido de su ejecución y un informe muy típico:

Es sencillo, pero te indica exactamente dónde reside el problema.

Una idea errónea común es que una auditoría limpia significa que tu proyecto es completamente seguro. Solo implica que npm no encontró problemas en su propia base de datos. Otra es asumir que cada vulnerabilidad reportada debe ser corregida inmediatamente. Algunas no son relevantes para tu entorno o modelo de amenaza, y comprender esa diferencia es parte del trabajo real de seguridad.

Por lo tanto, `npm audit` es útil. Simplemente no es la historia completa.

Por qué auditar tus dependencias no es opcional

Podrías pensar que las auditorías de dependencias son algo que ejecutas cuando tienes tiempo. No lo son. El software moderno depende en gran medida de paquetes de terceros, por lo que ignorarlos es, en esencia, apostar a la suerte. Y en seguridad, la suerte se acaba rápido.

Los ataques a la cadena de suministro lo hicieron dolorosamente obvio. Log4j demostró cómo una sola librería utilizada por miles de empresas podía exponer al mundo entero en un fin de semana. SolarWinds probó que los atacantes no siempre van tras tu código; van tras el código en el que confías. Estos no fueron incidentes de nicho. Fueron fallos globales arraigados en dependencias que nadie examinó con suficiente atención. Todavía vemos esto manifestarse en casos recientes de compromiso de la cadena de suministro en todo el ecosistema JavaScript.

Y las cifras lo confirman. La mayoría de los proyectos JavaScript incorporan cientos de dependencias indirectas sin ninguna supervisión manual. Una proporción significativa de las vulnerabilidades de seguridad en entornos de producción se originan en paquetes de terceros, en lugar del código de aplicación que escribes. Es incómodo, pero es cierto: tu superficie de ataque real es en su mayoría invisible a menos que la revises.

Por eso las auditorías de npm son importantes. Te proporcionan una primera línea de defensa al mostrar lo que ya se sabe que es inseguro. Destacan paquetes obsoletos, versiones de riesgo y debilidades en la cadena de suministro que pueden estar ocultas bajo tus dependencias directas.

Pero aquí está la parte que no debes ignorar: Una auditoría es tan buena como los datos con los que se compara. No detectará zero-days. No te avisará cuando un mantenedor abandone un paquete crítico. Y no detendrá las actualizaciones maliciosas por sí sola.

Así que las auditorías son esenciales. Simplemente no son completas. Todavía necesitas verificaciones continuas, una monitorización más inteligente y herramientas que detecten lo que npm aún no puede ver.

Cómo ejecutar una auditoría de seguridad de npm

Ejecutar un informe de auditoría de seguridad de npm es sencillo, pero hacerlo correctamente produce los resultados más beneficiosos. Empiezas asegurándote de que estás utilizando una versión reciente de Node.js y npm. Las versiones antiguas a veces omiten avisos más recientes o etiquetan incorrectamente los problemas, y eso puede ocultar riesgos reales. Así que actualiza primero y luego continúa.

A continuación, navega a la carpeta de tu proyecto y ejecuta el comando:

npm audit

Ese es todo el flujo de trabajo en la superficie. Pero el informe en sí mismo es lo que aporta el valor real.

npm agrupa los hallazgos en niveles de severidad como bajo, moderado, alto y crítico.

- Bajo: Un problema de baja severidad podría ser un caso límite inofensivo que apenas afecta a tu entorno.

- Moderado: Uno moderado podría significar una lógica obsoleta que se vuelve arriesgada bajo condiciones específicas.

- Alto y Crítico: Las vulnerabilidades de dependencia altas y críticas son aquellas que pueden ser explotadas fácil o remotamente, y esos son los problemas que querrás solucionar rápidamente porque a los atacantes les encantan los objetivos de bajo esfuerzo y alto impacto.

También verás diferentes tipos de vulnerabilidades. Los ejemplos incluyen la Denegación de Servicio por Expresiones Regulares (ReDoS), donde patrones de regex mal escritos congelan tu servicio, y la contaminación de prototipos (prototype pollution), que permite a los atacantes modificar objetos JavaScript de formas que tu código nunca pretendió. Cuando npm marca estos, también te indica cuán profundo en el árbol de dependencias se encuentra el problema y si está en algo que instalaste o en algo que tus dependencias incorporaron silenciosamente.

Cada resultado de auditoría viene con consejos de remediación. A veces es una actualización limpia. A veces es una cadena de actualizaciones porque el componente vulnerable se encuentra a cinco niveles de profundidad. Y a veces npm dice que aún no hay una solución, lo que significa que tú decides si aislar el paquete, parchearlo manualmente o esperar al mantenedor.

Si quieres una salida más clara, puedes ejecutar la auditoría en formato JSON usando `npm audit --json`:

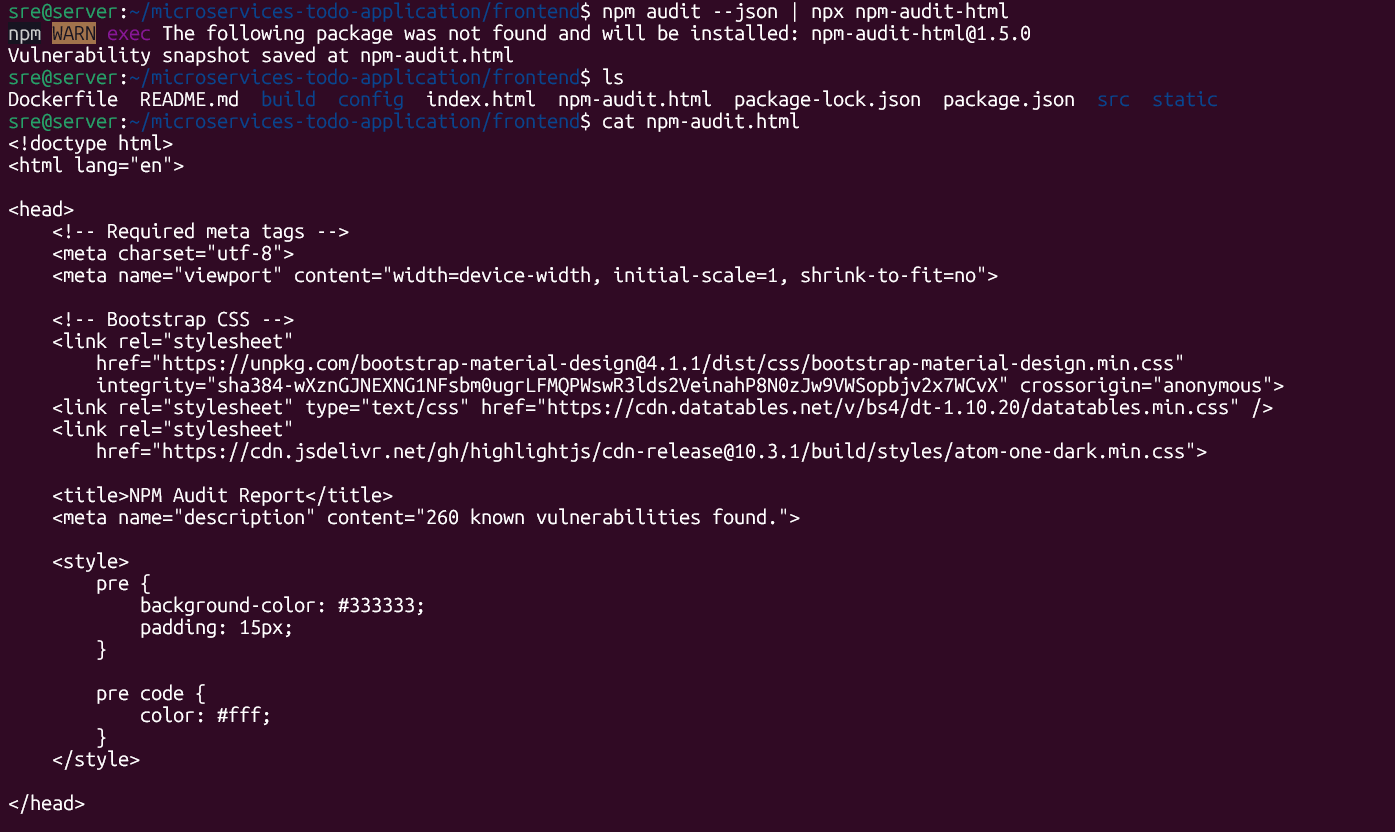

o HTML usando `npm audit --json | npx npm-audit-html`:

JSON te proporciona datos estructurados para pipelines y automatización.

HTML ofrece un informe visual más fácil de escanear, especialmente cuando necesitas compartir hallazgos con compañeros de equipo que no quieren leer una pared de texto de la CLI. JSON es la mejor opción para CI/CD, pero HTML es más sencillo al presentar problemas en revisiones o reuniones de seguridad.

Todo sigue partiendo de la misma idea: ejecutar la auditoría, entender la salida y tratar los resultados como información útil y procesable en lugar de ruido.

Comandos comunes de npm Audit y qué hacen

Una vez que se empiezan a usar las auditorías de npm de forma regular, te das cuenta de que el comando en sí no es todo. Hay diferentes formas de ejecutarlo, distintos niveles de urgencia detrás de cada opción y diferentes escenarios donde un enfoque es más seguro que otro. Entender estos comandos te ayuda a evitar fallos inesperados mientras mantienes un árbol de dependencias limpio y seguro.

npm Audit

Este es el comando base que ejecutas cuando quieres echar un vistazo rápido a las vulnerabilidades conocidas de tu proyecto. Lee tus archivos package.json y package-lock.json, comprueba la Base de Datos de Avisos de GitHub e imprime todo lo que encuentra. Lo usarás cuando necesites una visión general rápida, como antes de enviar una pull request o inmediatamente después de añadir un nuevo paquete. Es el comando más seguro porque solo informa. No cambia nada en tu proyecto.

npm auditnpm Audit Fix

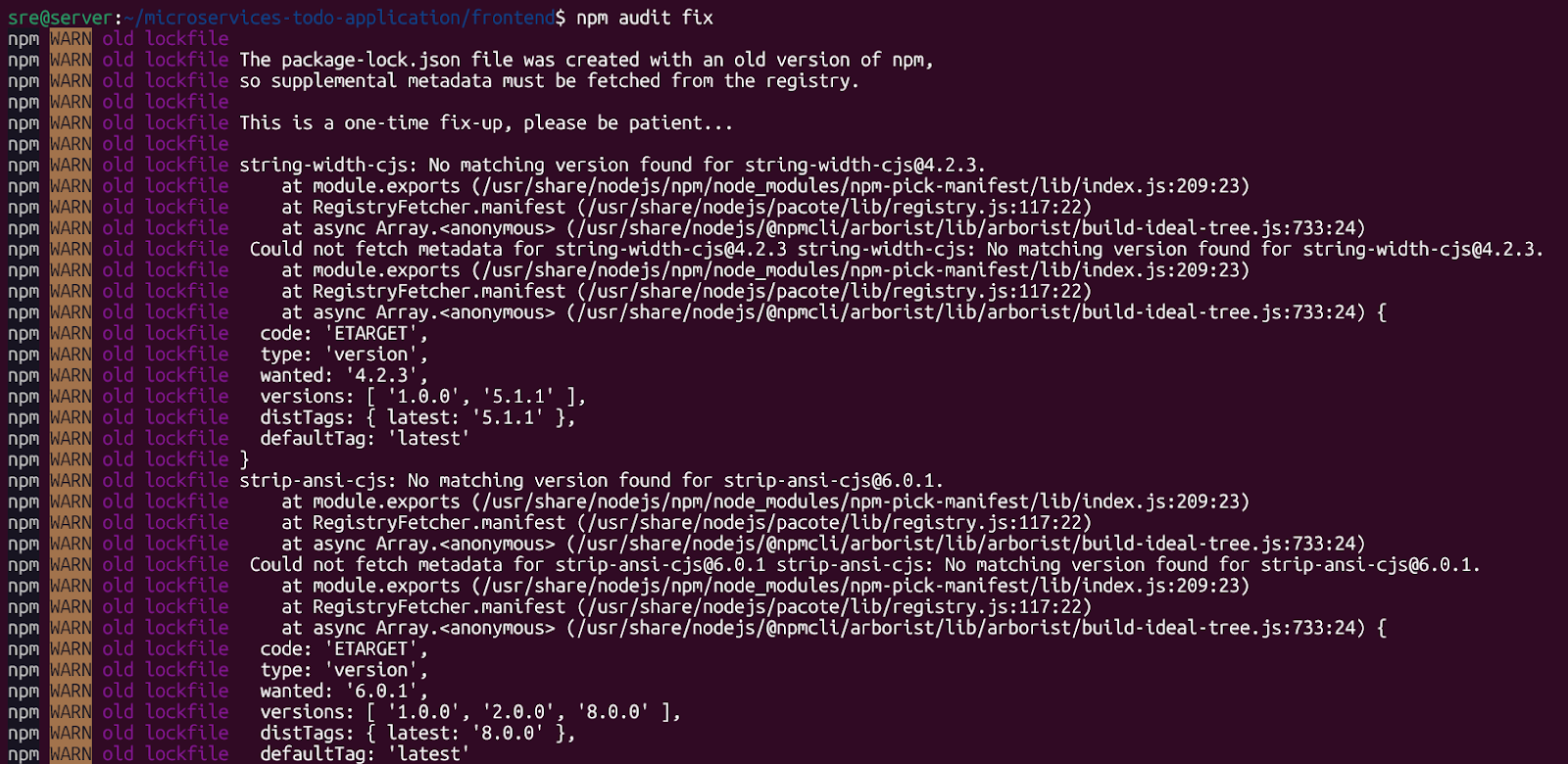

Este comando va un paso más allá aplicando actualizaciones seguras y compatibles. Aumenta las versiones de las dependencias solo cuando esas actualizaciones no causen fallos en tu proyecto. Por eso es el comando preferido durante el mantenimiento rutinario o las comprobaciones previas al despliegue. Obtienes actualizaciones con recomendaciones de corrección automáticas, pero npm evita cualquier cosa arriesgada. El proceso es sencillo: lo ejecutas, aplicas las correcciones y continúas sin preocuparte por los cambios de versión importantes.

npm audit fix

npm Audit Fix --Force

Aquí es donde debes tener cuidado. `--force` instala las correcciones recomendadas incluso cuando estas implican cambios disruptivos. Podría actualizar versiones mayores, modificar dependencias profundas o alterar tu archivo lockfile de formas que afecten el comportamiento en tiempo de ejecución. Lo usas solo cuando entiendes el impacto. Por ejemplo, si tu compilación falla debido a una vulnerabilidad crítica en un paquete que no ha sido parcheado en una versión compatible, `--force` podría ser tu única opción. Sin embargo, conlleva el coste de volver a probarlo todo. No lo ejecutes en pipelines de producción sin aprobaciones, y definitivamente no lo ejecutes a ciegas.

npm audit fix --forcenpm Audit --JSON

Este comando es para automatización, dashboards o flujos de trabajo de CI/CD que necesitan una salida estructurada. En lugar de un informe fácil de leer para humanos, obtienes un objeto JSON con una estructura predecible que puedes analizar, almacenar o reenviar. A los equipos de seguridad les encanta esto porque se integra sin problemas con escáneres, dashboards o sistemas de alerta. Lo usarás al generar registros de auditoría, integrarlo con un stack de monitorización o al alimentar los resultados a una herramienta de seguridad impulsada por IA como Aikido Security para un análisis más profundo.

`npm audit --json`

Cada comando tiene un propósito diferente. Algunos son seguros. Otros son agresivos. Algunos están diseñados para humanos, mientras que otros están diseñados para máquinas. Saber cuándo usar cada uno mantiene tu flujo de trabajo limpio, mantiene builds saludables y evita que tu árbol de dependencias se convierta en un pasivo de seguridad silencioso.

Los límites de npm audit

npm audit es útil, pero está lejos de ser completo. Proporciona visibilidad sobre problemas conocidos, pero no ofrece una visión completa de los riesgos de tus dependencias. Y ahí es donde muchos equipos se ven desprevenidos. Cuando sabes lo que la herramienta no puede ver, empiezas a tratar la auditoría como un paso en tu proceso en lugar de como el proceso completo. Las limitaciones son:

1. Cobertura

npm audit tiene dificultades con las dependencias transitivas que tienen metadatos incompletos o faltantes. Si un paquete en lo profundo del árbol no publica su historial de versiones o datos de avisos correctamente, la auditoría no puede mapearlo. Esto significa que los componentes vulnerables pueden estar cinco capas más abajo sin aparecer nunca en tus resultados. Ves un informe limpio, pero en realidad no lo está.

2. Las configuraciones erróneas, los secretos o los problemas en tiempo de ejecución son indetectables

Si alguien sube un token accidentalmente, npm no lo marcará. Si tu librería de logging está mal configurada o tu aplicación usa valores predeterminados inseguros, npm no dirá nada. La herramienta solo comprueba las versiones de los paquetes. No entiende cómo se comportan esos paquetes en tu entorno.

3. La auditoría solo funciona con vulnerabilidades conocidas

No puede advertirte sobre zero-days o campañas de malware emergentes. Cuando algo nuevo aparece en el panorama, siempre hay un retraso antes de que entre en la base de datos de avisos. Esa brecha es donde los atacantes se mueven más rápido.

4. Sin priorización basada en el contexto

npm audit no puede determinar si un paquete vulnerable está realmente cargado en producción o solo se usa en pruebas. Trata todo por igual, lo que genera ruido. Los equipos a menudo terminan corrigiendo problemas que no importan, mientras pasan por alto rutas que realmente afectan el comportamiento en tiempo de ejecución.

5. El lado humano

Las auditorías deben ejecutarse manualmente o integrarse en scripts. Si no las automatizas, se acumulan y crean fatiga de auditoría. Esto es evidente en el último informe State of AI in Security & Development 2026 de Aikido Security, el cual revela que el 65% de los equipos admite omitir o retrasar las correcciones debido al ruido y la fatiga de alertas. Con el tiempo, los problemas importantes se mezclan con el ruido de fondo.

npm audit ayuda, pero solo dentro de sus límites. Conocer esos límites es lo que le permite construir un flujo de trabajo de seguridad más seguro y fiable.

Antes de implementar cualquier otra cosa

Auditar sus dependencias ya no es opcional. Es la base para mantener sus proyectos Node.js saludables, incluso si npm audit no cubre todo lo que necesita. Ahora comprende dónde ayuda, dónde se queda corto y por qué confiar solo en él le deja expuesto. Ahí es donde entran en juego herramientas como Aikido Security.

Obtendrá comprobaciones continuas, detección de día cero y una visión más profunda de cómo se comportan sus dependencias en los diferentes entornos. ¿Quiere una cobertura real en lugar de una visibilidad parcial? ¡Empiece con Aikido Security hoy mismo!

También le podría interesar:

- Los mejores escáneres de vulnerabilidades de código – Comparación lado a lado de herramientas de análisis estático.

- Las mejores herramientas ASPM – Gestión de la postura de seguridad de aplicaciones de extremo a extremo.

- OSWAP Top 10 2024 – Desarrolle aplicaciones y herramientas más seguras.