En los entornos de la nube, cada servicio, integración y elección de configuración puede introducir su propio conjunto de riesgos. A medida que aumenta la adopción de la nube, también lo hace la superficie de ataque.

En esta publicación, destacaremos siete vulnerabilidades de seguridad en la nube a las que se enfrentan los equipos hoy en día. Desglosaremos cómo funciona cada una, su impacto y qué puede hacer para mitigarla o prevenirla por completo.

Las 7 principales vulnerabilidades de seguridad en la nube de un vistazo:

- Vulnerabilidad de IMDS

- Vulnerabilidades de Kubernetes

- Segmentación de red débil

- Vulnerabilidades de FluentBit

- Vulnerabilidades de imágenes de contenedor

- Firewalls mal configurados

- Funciones serverless mal configuradas

¿Qué son las vulnerabilidades de seguridad en la nube?

Las vulnerabilidades de seguridad en la nube son debilidades o configuraciones erróneas en su entorno de la nube que los atacantes pueden explotar para comprometer la infraestructura subyacente donde se ejecutan sus aplicaciones o cualquier otra parte de su configuración en la nube.

La seguridad en la nube evolucionó como respuesta al cambio de los despliegues on-premise a los entornos nativos de la nube. En el pasado, cada empresa tenía su propio patrón de despliegue único, lo que significaba que no todos los vectores de ataque se aplicaban a todos. Eso ya no es así.

La nube crea un campo de juego equitativo. Los equipos utilizan servicios similares, configuraciones predeterminadas similares y patrones de despliegue similares. Esto significa que muchas organizaciones terminan cometiendo los mismos errores. Por ejemplo, las empresas con frecuencia filtran información sensible a través de un almacenamiento de objetos mal configurado, y los atacantes han aprendido a detectarlo en múltiples objetivos.

Comprender qué servicios y configuraciones pueden convertirse en vectores de ataque comienza con la evaluación de su propia infraestructura y cómo se expone cada componente.

Razones comunes por las que surgen las vulnerabilidades de seguridad en la nube

A continuación, se presentan algunas razones por las que seguimos teniendo eventos recurrentes de vulnerabilidades de seguridad en la nube:

- Velocidad de desarrollo: Los equipos se ven presionados a lanzar rápidamente, y la velocidad a menudo prevalece sobre la seguridad. Usar la versión "más reciente" de una imagen de contenedor o paquete es rápido, pero en un mundo de crecientes ataques a la cadena de suministro, la versión "más reciente" puede ser fácilmente una versión infectada o comprometida.

- Falta de salvaguardas: Moverse rápido no debería crear brechas de seguridad, pero sin los controles adecuados, los equipos introducen riesgos en el entorno de forma involuntaria.

- Herramientas de seguridad no integradas: Los desarrolladores pueden tener herramientas para el escaneo de imágenes o análisis estático, pero estas herramientas rara vez forman parte de un flujo de trabajo repetible y automatizado. Esto hace que la seguridad sea inconsistente y fácil de omitir.

- Responsabilidad poco definida: La seguridad todavía se trata como una casilla de verificación o algo que maneja un equipo separado. Con responsabilidades difusas y sin una comprensión clara de lo que significa "buena seguridad", especialmente en torno a IAM, las vulnerabilidades se escapan.

Cómo explotan los atacantes las vulnerabilidades de seguridad en la nube

Como verá en breve, los atacantes a menudo aprovecharán un servicio legítimo para establecer un punto de apoyo en su infraestructura. Esto podría ser a través de un bucket S3 público con acceso de escritura o un endpoint público, y posteriormente pivotar escalando privilegios mediante el abuso de roles IAM o recursos mal configurados.

Para un atacante, se trata de aprovechar los recursos que menos probabilidades tienen de levantar sospechas y utilizarlos para exfiltrar la mayor cantidad de datos posible. Entraremos en más detalles en las secciones siguientes.

Las 7 principales vulnerabilidades de seguridad en la nube

Con una comprensión de qué son las vulnerabilidades de seguridad en la nube, aquí están las siete principales:

1. Vulnerabilidad de IMDS

Instance Metadata Service (IMDS) es un servicio que se ejecuta en cada proveedor de la nube y que proporciona un servicio de computación que permite que las aplicaciones que se ejecutan en la computación en la nube utilicen credenciales temporales. Esto permite que los servicios accedan de forma segura a otros servicios en la nube sin necesidad de incrustar credenciales en la máquina.

Como era de esperar, en los últimos tiempos esto ha sido objeto de abuso. Un ejemplo de ello es CVE-2025-51591, que afectó a sistemas que ejecutaban Pandoc, una utilidad de conversión de documentos.

The attacker submitted crafted HTML documents containing <iframe> elements whose src attributes targeted the AWS IMDS endpoint at 169.254.169.254. The objective was to render and exfiltrate the content of sensitive paths, specifically /latest/meta-data/iam/info and /latest/meta-data/iam.

The vulnerability in panic has since been patched. However, the attack was neutralized by the mandatory use of IMDSv2, which invalidates stateless GET requests, such as those initiated by an <iframe>. If the application were running in an environment still dependent on the IMDSv1 protocol, this attack vector would likely have resulted in credential compromise.

Si bien Pandoc es una explotación específica de un servicio legítimo, es importante estar atento a cómo sus aplicaciones interactúan con el host. Dado que Pandoc es una utilidad de Linux que tuvo que instalarse en la instancia, esto destaca cómo incluso herramientas aparentemente benignas pueden convertirse en vectores de ataque cuando interactúan con servicios en la nube sensibles.

Gravedad: Media → Alta

2. Vulnerabilidades de Kubernetes

Divulgada a través del programa de recompensas por errores de Kubernetes, CVE-2020-8559 es una vulnerabilidad que abusa del token de cuenta de servicio predeterminado para permitir la escalada de privilegios dentro de los clústeres de Kubernetes.

La explotación exitosa de esta vulnerabilidad podría conducir a una escalada de privilegios desde un nodo comprometido hasta el acceso a nivel de clúster. Si varios clústeres comparten la misma autoridad de certificación de confianza para el cliente y las credenciales de autenticación, un atacante podría potencialmente redirigir al cliente a otro clúster, lo que llevaría a un compromiso total del clúster.

Si alguna vez ha ejecutado Kubernetes en producción, comprenderá por qué esto es un problema. Las actualizaciones de clúster rara vez son tan simples como hacer clic en actualizar y darlo por terminado; cuando se tienen procesos establecidos, es difícil romperlos. CVE-2020-8559 requería que los usuarios actualizaran el kube-apiserver a versiones parcheadas: v1.18.6, v1.17.9 o v1.16.13.

Cuando ocurre una toma de control total del clúster, no es difícil ver cómo los nodos comprometidos pueden ser abusados en conjunto con IMDS para pivotar aún más en su entorno de nube, accediendo a credenciales y moviéndose lateralmente a otros servicios.

Gravedad: Alta → Crítica

3. Segmentación de red débil

No todos los ataques son sofisticados; a veces, el incumplimiento de los principios básicos es la razón por la que muchas organizaciones terminan en las noticias, y un ejemplo de ello es la segmentación de sus redes.

Si bien la segmentación de red no es específica de la nube, la complejidad de la nube hace que una segmentación adecuada sea mucho más difícil y tenga un mayor impacto cuando se realiza incorrectamente. La expansión de la nube hace que los fallos de segmentación sean extremadamente comunes.

Para equipos pequeños con uno o dos servicios en unas pocas máquinas virtuales, podría ser excesivo, pero para equipos más maduros que ejecutan múltiples servicios en diferentes zonas de disponibilidad o incluso en entornos multinube, tener una estructura plana donde cada servicio está en la misma red con pocas o ninguna política de seguridad es una receta para el desastre.

La brecha de Target de 2013 es un ejemplo de libro de texto de lo que sucede cuando las redes no están correctamente segmentadas. Los atacantes comprometieron inicialmente a un proveedor de HVAC externo con acceso a la red de Target, luego se movieron lateralmente a través de la arquitectura de red plana para alcanzar los sistemas de tarjetas de pago, robando finalmente 40 millones de números de tarjetas de crédito y 70 millones de registros de clientes. Una segmentación de red adecuada habría contenido la brecha de datos a los sistemas HVAC, impidiendo el acceso a infraestructura de pago sensible, todo ello mientras se seguían cumpliendo los requisitos de cumplimiento.

Aprovechar las herramientas de Cloud Security Posture Management (CSPM) le permitirá comprender rápidamente el diseño de su entorno de nube y determinar qué partes de su red requieren una segunda revisión de su arquitectura de nube para prevenir ataques de movimiento lateral similares. Todo esto se vincula con el concepto de seguridad de confianza cero como el nuevo valor predeterminado para su arquitectura de nube, lo que puede ayudar en sus esfuerzos de cumplimiento.

Gravedad: Media → Alta

4. Vulnerabilidades de FluentBit

Si bien este es un nuevo conjunto de vulnerabilidades, Fluent Bit ha sido un componente central del ecosistema nativo de la nube durante mucho tiempo, proporcionando un agente ligero para enviar registros y métricas de la nube a backends remotos. Esto es crítico para microservicios que requieren registro centralizado o copias de seguridad de registros a gran escala.

In a series of vulnerabilities disclosed in early 2025, CVE-2025-12972, CVE-2025-12970, CVE-2025-12978, CVE-2025-12977, and CVE-2025-12969, attackers can exploit path traversal flaws, buffer overflows, tag spoofing, and authentication bypasses to execute arbitrary code, tamper with logs, and inject malicious telemetry. These vulnerabilities affect versions 4.1.x < 4.1.1 and 4.0.x < 4.0.12.

En el peor de los casos, estos fallos pueden conducir a un compromiso total del entorno de la nube, especialmente cuando Fluent Bit se ejecuta con privilegios elevados o tiene acceso a credenciales sensibles.

La omisión de autenticación (CVE-2025-12969) es particularmente preocupante para las configuraciones que utilizan Security.Users sin una Shared_Key, lo que puede deshabilitar la autenticación por completo. Esto permite a los atacantes remotos ocultar actividad maliciosa o exfiltrar registros mientras los operadores creen que sus sistemas están seguros.

CVE-2025-12972 también es crítico porque permite el acceso remoto completo debido a que se utilizan valores de etiqueta sin sanitizar para generar nombres de archivo de salida, lo que permite a los atacantes escribir archivos en el disco.

Al igual que la vulnerabilidad de SSH, Fluent Bit se suele desplegar en una flota de instancias en entornos de nube. Por esta razón, es fundamental utilizar una herramienta que proporcione visibilidad completa de sus instancias y ayude a priorizar cuáles parchear primero.

Severidad: Alta -> Crítica

5. Vulnerabilidades de imágenes de contenedores

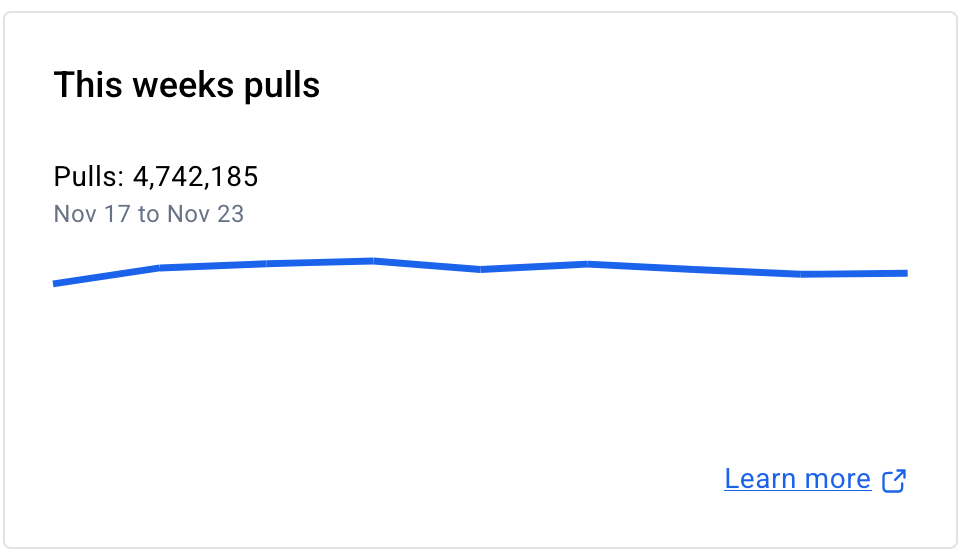

Las imágenes de contenedores podrían ser un artículo completo, lo cual hicimos, échale un vistazo aquí. A lo largo de los años, las imágenes de contenedores han experimentado una adopción masiva gracias a Docker y al ecosistema cloud-native más amplio. Esta popularidad también las convierte en un objetivo atractivo para los atacantes, como se vio con Fluent Bit, que fue descargado 4,7 millones de veces en una sola semana de noviembre.

Una brecha de seguridad o vulnerabilidad crítica, como CVE-2025-12972, podría significar un desastre para muchas organizaciones.

Gestionar múltiples imágenes de contenedores a escala es un desafío. Los equipos a menudo dependen de diferentes versiones de la misma imagen, y no todas las advertencias de seguridad son procesables. La monitorización de imágenes de contenedores es, por lo tanto, un proceso continuo, no una tarea puntual.

Aquí en Aikido entendemos que mantener las imágenes de contenedores no es tan simple como «simplemente actualizar». Cualquiera que lo haya intentado en producción entiende lo lejos que está de ser fácil. Simplemente actualizar a la última imagen puede destrozar su compilación, romper las dependencias en tiempo de ejecución e introducir errores sutiles que solo aparecen en producción. Por eso nos hemos asociado con la gente de Root.io para ofrecerle Autofix, que le da la capacidad de actualizar su imagen base con un solo clic,

Gravedad: Media → Alta

6. Firewalls mal configurados

En 2019, Capital One sufrió una de las brechas de seguridad en la nube más significativas de la historia, afectando a más de 100 millones de clientes. El ataque fue un costoso ejemplo de cómo una única mala configuración puede derivar en una brecha de datos a gran escala.

El actor de la amenaza explotó una vulnerabilidad de Server-Side Request Forgery (SSRF) en el Firewall de Aplicaciones Web (WAF) de Capital One para acceder al Servicio de Metadatos de Instancia de AWS. SSRF permite a un atacante rebotar su solicitud web a cualquier IP de su elección, y es una vulnerabilidad bien conocida.

La brecha resultó en la exposición de información personal de aproximadamente 100 millones de personas en Estados Unidos y 6 millones en Canadá, incluyendo nombres, direcciones, puntuaciones de crédito y números de la Seguridad Social.

Lo que hace que esto sea particularmente preocupante es que el WAF, una herramienta de seguridad diseñada para proteger aplicaciones, se convirtió en el propio vector de ataque. Si el WAF hubiera estado configurado correctamente o se hubiera aplicado IMDSv2, el ataque habría sido significativamente más difícil de ejecutar. La conclusión aquí es que incluso los recursos destinados a la infraestructura pueden ser un vector de ataque si están mal configurados.

Severidad: baja -> media

7. Funciones sin servidor mal configuradas

Las funciones sin servidor se ganaron el corazón de muchos desarrolladores debido a su facilidad de despliegue, amplio soporte de lenguajes y la ausencia de servidores que gestionar. Esto crea la ilusión de que las funciones sin servidor son seguras por defecto.

En realidad, las funciones sin servidor crean una oportunidad única para que los atacantes exploten roles de gestión de identidad y acceso excesivamente permisivos y operen en gran medida sin ser detectados.

Por ejemplo, un atacante podría explotar una función Lambda con una política IAM s3:* excesivamente permisiva para exfiltrar datos sensibles de cada bucket S3 de su cuenta, todo ello mientras la función parece estar realizando sus tareas legítimas.

Severidad: baja -> media (dependiendo de las políticas IAM de la función sin servidor)

Cómo obtener visibilidad de las vulnerabilidades de seguridad en la nube

Entre las plataformas modernas de seguridad en la nube, Aikido Security surge como la opción más completa y amigable para desarrolladores. Ofrece a los equipos visibilidad completa en toda su nube, desde configuraciones erróneas hasta máquinas virtuales vulnerables, imágenes de contenedores, cargas de trabajo de Kubernetes e IaC, todo en una única vista unificada, sin ruido ni duplicación.

Aikido combina un onboarding sin agentes, escaneo de máquinas virtuales, CSPM, Kubernetes y escaneo de imágenes de contenedores, controles de IaC, e incluso corrección automática con IA para imágenes de contenedores. Los equipos pueden empezar con la gestión de la postura en la nube y expandirse a la seguridad de código, contenedores o API a medida que crecen, sin adoptar múltiples herramientas.

Ya sea que esté asegurando un entorno reducido o gestionando miles de recursos, Aikido le ayuda a centrarse en los riesgos más importantes, reducir rápidamente su superficie de ataque y evitar por completo la proliferación de herramientas, todo desde una única plataforma diseñada tanto para equipos de seguridad como de ingeniería.

Conclusión

La seguridad en la nube no se trata solo de corregir vulnerabilidades, sino de obtener una visibilidad completa de su infraestructura, código y dependencias, y de actuar sobre los riesgos que realmente importan.

Con Aikido, los equipos pueden unificar la monitorización en la nube, el escaneo de código y la seguridad de la cadena de suministro en una única plataforma, priorizar las amenazas basándose en el riesgo real y tomar medidas proactivas antes de que los atacantes actúen.

Si está listo para dar el siguiente paso en la protección de su entorno en la nube, empiece gratis y descubra lo sencilla, amigable para desarrolladores y efectiva que puede ser la seguridad en la nube.

Preguntas frecuentes

¿Cómo contribuyen las configuraciones erróneas a las vulnerabilidades de seguridad en la nube y cómo se pueden prevenir?

Las configuraciones erróneas en la nube, como cubos de almacenamiento abiertos, permisos excesivos o configuraciones de red defectuosas, pueden exponer datos o sistemas sensibles a los atacantes. La prevención implica auditar regularmente los entornos en la nube, aplicar el principio de mínimo privilegio, utilizar herramientas automatizadas de gestión de la configuración y monitorizar continuamente las desviaciones. Plataformas como Aikido Security ayudan a detectar configuraciones erróneas en entornos multinube.

¿Cómo afectan las amenazas internas a la seguridad en la nube y cómo se pueden mitigar?

Las amenazas internas, ya sean maliciosas o accidentales, pueden comprometer la seguridad en la nube filtrando datos, creando puertas traseras o haciendo un uso indebido de los privilegios de acceso. Las estrategias de mitigación incluyen implementar controles de acceso estrictos, monitorizar la actividad del usuario, aplicar la autenticación multifactor y educar a los empleados sobre las mejores prácticas de seguridad. Plataformas avanzadas como Aikido Security pueden monitorizar el comportamiento inusual de los usuarios para alertar a los equipos sobre posibles riesgos internos.

¿Qué herramientas y tecnologías detectan y abordan eficazmente las principales vulnerabilidades de seguridad en la nube?

Cloud Security Posture Management (CSPM), Cloud Workload Protection Platforms (CWPP), Plataformas de Protección de Aplicaciones Nativas de la Nube (CNAPP), escáneres de vulnerabilidades y herramientas de cumplimiento automatizadas ayudan a detectar y corregir vulnerabilidades. Las soluciones basadas en IA pueden rastrear rutas de ataque complejas y priorizar amenazas. Aikido Security integra estas capacidades, proporcionando detección y remediación asistida por IA en tiempo real en código, dependencias y recursos en la nube.

¿Qué papel desempeñan las API inseguras en la seguridad en la nube y cómo se pueden proteger?

Las API inseguras pueden exponer datos sensibles, permitir el acceso no autorizado o servir como puntos de entrada para ataques. Las mejores prácticas incluyen autenticación y autorización estrictas, validación de entradas, limitación de velocidad, cifrado y monitorización continua. La incorporación de la seguridad de API dentro de una plataforma de seguridad más amplia, como Aikido Security, garantiza que las API se analicen continuamente en busca de vulnerabilidades y actividad maliciosa.

Sigue leyendo:

Las 9 principales vulnerabilidades de seguridad de contenedores Docker

Las 10 principales vulnerabilidades de seguridad de aplicaciones web que todo equipo debería conocer

Las 9 principales vulnerabilidades y configuraciones erróneas de seguridad Kubernetes

Las principales vulnerabilidades de seguridad de código encontradas en aplicaciones modernas

Las 10 principales vulnerabilidades de seguridad de Python que los desarrolladores deberían evitar

Las principales vulnerabilidades de seguridad de JavaScript en aplicaciones web modernas

Las 9 principales vulnerabilidades de seguridad de la cadena de suministro de software explicadas