Introducción

Las máquinas virtuales (VMs) son los caballos de batalla de la infraestructura moderna de la nube y centros de datos, y objetivos principales para los atacantes. De hecho, los servidores son el punto de entrada en el 90% de las brechas de datos, a menudo a través de software sin parches o configuraciones erróneas. Una sola VM olvidada con un puerto expuesto o actualizaciones faltantes puede convertirse en una bomba de relojería en tu red. Según un estudio del Ponemon Institute, el 60% de las brechas provienen de vulnerabilidades sin parches, una estadística que subraya lo crítico que es mantener tus VMs seguras y actualizadas. Solución directa: utiliza herramientas de seguridad de VMs para automatizar el trabajo sucio de encontrar y corregir estos riesgos antes de que los encuentren los atacantes.

Cubriremos las principales plataformas de seguridad de VMs disponibles hoy para ayudarte a proteger tus instancias tanto en la nube como en local. Primero, profundizaremos en una lista de las mejores herramientas en general y lo que ofrecen, luego desglosaremos recomendaciones para casos de uso específicos, ya seas un desarrollador con un plazo ajustado, un responsable de seguridad empresarial, una startup ágil, un entusiasta del código abierto, ejecutando en AWS/Azure o protegiendo un centro de datos local. Salta a la sección que se adapte a tus necesidades:

- Mejores herramientas de seguridad de VMs para desarrolladores

- Mejores plataformas de seguridad de VMs para empresas

- Mejores herramientas de seguridad de VMs para startups y pymes

- Mejores herramientas de seguridad de VMs de código abierto

- Mejores herramientas de seguridad de VMs para la nube de AWS/Azure

- Mejores herramientas de seguridad de VMs para centros de datos locales

¿Qué es la seguridad de máquinas virtuales?

La seguridad de máquinas virtuales es la práctica de proteger los "ordenadores virtuales" de software que se ejecutan dentro de hosts físicos o infraestructura en la nube. En términos sencillos, significa proteger el sistema operativo y las aplicaciones de tus VMs contra vulnerabilidades, malware, acceso no autorizado y otras amenazas, tal como lo harías con un servidor físico. Esto incluye el endurecimiento de la configuración de la VM (p. ej., cerrar puertos no utilizados, usar credenciales robustas), mantener el SO y el software parcheados, y monitorizar la VM en busca de cualquier signo de compromiso.

Las herramientas de seguridad de VMs ayudan a automatizar y aplicar estas protecciones. Pueden escanear el SO de tu VM en busca de vulnerabilidades conocidas, configuraciones erróneas o ajustes débiles. Muchas proporcionan monitorización continua del estado de la VM, de modo que si aparece una nueva falla o actividad sospechosa, recibes una alerta (o la amenaza se bloquea en tiempo real). El objetivo es asegurar que cada VM sea una isla fortificada: actualizada, protegida y bajo vigilancia, ya sea que se ejecute en tu centro de datos o en la nube.

Por qué necesitas herramientas de seguridad de VMs

- Detén las brechas antes de que ocurran: Los escáneres automatizados detectan CVEs conocidos y configuraciones erróneas en tus VMs antes de que los atacantes los exploten. Dada la frecuencia con la que las fallas de VM sin parches aparecen en las brechas, estas herramientas son como un sistema de alerta temprana para solucionar problemas de forma proactiva, no después de haber sido comprometido.

- Reducir la fatiga de alertas: Las buenas plataformas de seguridad de VM priorizan lo que realmente importa. Eliminan el ruido centrándose en vulnerabilidades críticas (como un servicio SMB expuesto o un servidor Apache obsoleto) y filtrando la información trivial. Menos perseguir fantasmas, más solucionar problemas reales.

- Garantizar el cumplimiento y las mejores prácticas: Si necesita cumplir estándares como benchmarks CIS, PCI-DSS, HIPAA, etc., las herramientas de seguridad de VM pueden verificar automáticamente sus instancias frente a esos requisitos. Por ejemplo, señalarán si la configuración SSH de su VM Linux permite cifrados débiles o si un servidor Windows carece de ciertas configuraciones de auditoría, lo que le ahorrará listas de verificación y auditorías manuales.

- Integrar con los flujos de trabajo de DevOps: Las mejores herramientas se integran en sus pipelines de CI/CD o en el proceso de gestión de la nube, para que la seguridad no sea un paso lento y separado. Por ejemplo, puede fallar una implementación si una imagen de VM tiene vulnerabilidades críticas, o aplicar automáticamente scripts de endurecimiento. Esto mantiene a los desarrolladores y a las operaciones informados desde el principio, detectando problemas sin tener que apagar fuegos de última hora.

- Defenderse contra ataques activos: Más allá del simple escaneo, muchas soluciones de seguridad de VM ofrecen funciones de detección y respuesta de endpoints (EDR), que son esencialmente un guardián en la VM que vigila el malware, los exploits o el comportamiento anómalo. Si el malware se introduce en una VM, estas herramientas pueden detectarlo y ponerlo en cuarentena antes de que se propague. Piense en ello como un sistema inmunológico para su servidor virtual. (Y sí, lo necesita: las VM en la nube se enfrentan a constantes ataques de fuerza bruta de inicio de sesión y sondeos de malware desde el momento en que se inician).

- Ahorrar tiempo mediante la automatización: Nadie tiene tiempo para iniciar sesión manualmente en 100 VM y verificar configuraciones o ejecutar actualizaciones una por una. Las herramientas de seguridad automatizan la aplicación de parches, el escaneo e incluso la remediación (algunas corregirán automáticamente o sugerirán soluciones para los problemas). Su equipo puede centrarse en desarrollar el producto, no en jugar al 'whack-a-mole' con los problemas del servidor todo el día.

En resumen, las VM son potentes, pero pueden introducir una gran cantidad de riesgos si no se controlan. Un conjunto sólido de herramientas de seguridad de VM garantiza que no deje puertas traseras abiertas en estos sistemas críticos.

Cómo elegir la herramienta de seguridad de VM adecuada

No todas las herramientas de protección de VM son iguales. Aquí hay algunos criterios directos a considerar al evaluar sus opciones:

- Con agente vs. Sin agente: Algunas plataformas implementan un pequeño agente en cada VM para realizar monitoreo y protección en tiempo real (por ejemplo, CrowdStrike, Trend Micro). Otras se conectan a través de la nube o el hipervisor para escanear VM sin instalar nada dentro de ellas (por ejemplo, los escaneos sin agente de Orca Security). Los agentes pueden ofrecer una protección más profunda y en vivo (bloqueando un ataque en curso), pero conllevan una sobrecarga de implementación y un ligero impacto en el rendimiento. La opción sin agente es fácil de implementar y excelente para la visibilidad, pero normalmente no puede realizar bloqueos en la VM; se trata más de evaluación. Decida qué enfoque se adapta a sus necesidades y políticas de entorno.

- Soporte de SO y entorno: Asegúrese de que la herramienta cubra todos los tipos de VM que utiliza. La mayoría son compatibles con Windows y Linux, pero ¿qué pasa con ese dispositivo BSD heredado? También verifique la compatibilidad con la nube: ¿se integra con AWS, Azure, GCP si los utiliza? Si está en local, ¿puede funcionar en una red aislada? Una herramienta es tan buena como la cobertura que proporciona en toda su flota.

- Cobertura de vulnerabilidades y amenazas: Examine en detalle qué es lo que realmente verifica la herramienta. ¿Solo busca parches faltantes? ¿También detecta configuraciones erróneas (como contraseñas débiles o ajustes peligrosos)? ¿Qué hay del escaneo de malware o la detección de amenazas basada en el comportamiento? Idealmente, querrá una herramienta que le ofrezca una visión 360°, desde actualizaciones faltantes hasta malware en ejecución activa, desde el endurecimiento de la configuración hasta los controles de cumplimiento.

- Precisión y nivel de ruido: Los falsos positivos (alertas para problemas que en realidad no lo son) son la pesadilla de los equipos de seguridad. Los desarrolladores simplemente ignorarán una herramienta que da falsas alarmas con demasiada frecuencia. Busque soluciones conocidas por su alta relación señal/ruido, ya sea a través de reglas de detección más inteligentes, priorización por IA o ajuste de políticas. Las reseñas de usuarios son una buena prueba de la realidad aquí: si otros se quejan de que la herramienta los inunda con miles de alertas por problemas insignificantes, manténgase alejado.

- Integración y flujo de trabajo: Una herramienta de seguridad de VM no debería funcionar de forma aislada. Las mejores se integran bien con sus flujos de trabajo existentes: piense en plugins de CI/CD, APIs y webhooks para sus herramientas DevOps, integración con sistemas de tickets como Jira y paneles que un SOC puede incorporar a un SIEM. Si puede crear automáticamente un ticket de Jira cuando se encuentra una vulnerabilidad crítica en una VM, o hacer que la herramienta aparezca en Slack para sus desarrolladores, impulsará la acción mucho más que un informe aislado que nadie ve.

- Escalabilidad y gestión: Si es una empresa o una startup en crecimiento, considere cómo escala la herramienta. ¿Puede manejar miles de VM en múltiples cuentas de la nube sin problemas? ¿Proporciona una consola central para gestionar políticas, o acceso basado en roles para que los equipos solo vean sus propios servidores? Las herramientas diseñadas para escalar suelen anunciar características como vistas jerárquicas, automatización impulsada por API e informes robustos (para que pueda mostrar a su jefe «oye, hemos solucionado 200 problemas de alto riesgo este mes» en un solo panel). No subestime la facilidad de gestión: una herramienta que sea difícil de administrar caerá en desuso.

- Coste y licenciamiento: Finalmente, preste atención al modelo de precios y al valor. Algunas herramientas empresariales pueden tener todas las funciones y extras, pero costar un ojo de la cara por VM, lo cual no es ideal si tiene cientos de servidores y un presupuesto ajustado. Otras (incluidas las opciones de código abierto) pueden ser gratuitas, pero requieren más esfuerzo para funcionar. Equilibre el conjunto de características con lo que tenga sentido económico para su situación. La buena noticia: hay excelentes opciones para cada presupuesto, desde herramientas comunitarias gratuitas hasta plataformas premium; las destacaremos en las secciones siguientes.

Bien, con esos criterios en mente, profundicemos en las principales plataformas de seguridad de VM en 2025 y veamos qué ofrece cada una.

Las mejores herramientas de seguridad de máquinas virtuales para 2025

(Listadas alfabéticamente: cada una de estas herramientas ofrece puntos fuertes únicos para mantener sus máquinas virtuales protegidas y seguras.)

#1. Aikido Security

Aikido Security es una plataforma de seguridad todo en uno orientada a desarrolladores que abarca desde el código hasta la nube, incluyendo la seguridad de máquinas virtuales y cargas de trabajo en la nube como pieza central. Está diseñada para ser lo opuesto a las suites empresariales infladas y de mero cumplimiento: Aikido se centra en optimizar la seguridad para que los equipos de desarrollo puedan solucionar problemas rápidamente sin ahogarse en el ruido. En la práctica, Aikido agrupa las capacidades de unas nueve herramientas diferentes (SAST, análisis de composición de software, escaneo de imágenes de contenedores y escaneo de vulnerabilidades de máquinas virtuales, auditoría de configuración de la nube, y más) en una solución unificada. Para la seguridad de máquinas virtuales, Aikido escanea automáticamente sus instancias en la nube y máquinas virtuales en busca de vulnerabilidades y configuraciones erróneas, las prioriza usando IA (para que vea los 5 problemas críticos, no 500 triviales), e incluso sugiere o aplica soluciones a través de su función de corrección automática con IA. Se integra profundamente en los flujos de trabajo de desarrollo —desde su IDE y repositorios de GitHub hasta la seguridad de pipelines CI/CD— lo que significa que las comprobaciones de seguridad se realizan continuamente en segundo plano, detectando problemas temprano cuando son más fáciles de resolver. Para organizaciones más grandes, Aikido puede simplificar su stack de AppSec con una única plataforma para la gestión de la postura de seguridad de aplicaciones.

En resumen: Aikido actúa como un asistente de seguridad inteligente que los desarrolladores realmente quieren usar, porque elimina el ruido (falsos positivos, interfaces de usuario torpes, herramientas aisladas) y simplemente ofrece resultados.

Características clave:

- Plataforma de escaneo unificada: Una sola herramienta cubre código, dependencias, imágenes de contenedores, configuraciones de la nube y máquinas virtuales en vivo. Este enfoque unificado significa que no tendrá que hacer malabares con escáneres separados: Aikido le ofrece un panel de control único para las vulnerabilidades en todo su stack (desde el código hasta la producción). Menos cambio de contexto, soluciones más eficientes.

- Reducción de ruido impulsada por IA: Aikido utiliza aprendizaje automático para clasificar y eliminar duplicados de los hallazgos automáticamente. Filtra el contenido de bajo riesgo y resalta los problemas que realmente importan. Si se ha sentido abrumado por herramientas que le inundan con 'vulnerabilidades' irrelevantes, la priorización de Aikido es un soplo de aire fresco.

- Correcciones automáticas con un clic: Más allá de solo señalar problemas, Aikido puede generar soluciones para ciertos problemas. ¿Paquete desactualizado en una máquina virtual? Aikido puede sugerir el parche o incluso crear automáticamente un PR (Pull Request) con la versión actualizada del paquete. Es como tener un ingeniero de seguridad junior en el equipo, solucionando cosas en segundo plano para que usted no tenga que hacerlo.

- Integraciones centradas en el desarrollador: Obtendrá integraciones con las herramientas que los desarrolladores usan a diario: piense en plugins para IDEs como VS Code y JetBrains, escáneres de pull requests de GitHub/GitLab, hooks para pipelines CI/CD, integración con Jira para la gestión de tickets, alertas de Slack, y mucho más. Las comprobaciones de seguridad se convierten en una parte fluida del desarrollo y la implementación, no en un obstáculo.

- Despliegue flexible: Aunque Aikido es nativo de la nube (SaaS) para la mayoría, también ofrece una opción on-premise/autoalojada para empresas con necesidades de cumplimiento o de aislamiento de red (air-gap). Esto es una gran ventaja si trabaja en un entorno regulado: obtiene una seguridad moderna y amigable para desarrolladores sin enviar datos al exterior.

Ideal para: Equipos de desarrollo y empresas medianas que buscan una seguridad potente sin la complejidad habitual. Aikido destaca para organizaciones que carecen de un gran equipo de seguridad dedicado: se convierte esencialmente en su experto automatizado en AppSec que funciona 24/7. También es excelente para startups (con un nivel gratuito para empezar) y empresas que buscan consolidar herramientas y capacitar a los desarrolladores para gestionar directamente las vulnerabilidades, sin la habitual disputa entre los departamentos de desarrollo y seguridad.

“Aikido nos permitió implementar la seguridad por diseño de forma fluida y rápida. A mi equipo le encanta la integración con Jira y cómo se siente adaptado para ingenieros, no para expertos en seguridad.” — Revisor de G2

#2. CrowdStrike Falcon

CrowdStrike Falcon es a menudo considerado el referente en protección de endpoints y cargas de trabajo, y con razón. Es una plataforma distribuida en la nube que utiliza un agente ligero en sus VMs (y otros endpoints) para proporcionar antivirus de próxima generación, inteligencia de amenazas y capacidades robustas de EDR (detección y respuesta en el endpoint). CrowdStrike se hizo un nombre deteniendo algunas de las brechas más graves, utilizando una combinación de detección de malware por aprendizaje automático y un equipo de búsqueda de amenazas gestionado 24/7. Para la seguridad de VMs, Falcon no solo buscará vulnerabilidades conocidas en sus sistemas, sino que también monitorizará activamente cualquier signo de intrusiones o comportamiento malicioso. El agente es conocido por ser eficiente (básicamente lo “configura y se olvida”, con un impacto mínimo en el rendimiento) y todo se gestiona a través del portal en la nube de CrowdStrike, sin servidores de gestión on-premise que mantener. Falcon también destaca en la respuesta a incidentes: si una de sus VMs se ve comprometida, la plataforma le proporciona potentes herramientas para investigar lo sucedido (a través de historiales de procesos detallados, datos forenses) y contener la amenaza rápidamente. Es el tipo de herramienta que entusiasma a los profesionales de la seguridad, pero que sigue siendo lo suficientemente sencilla como para desplegarse en miles de máquinas.

Características clave:

- NGAV e IA Comportamental: Falcon utiliza aprendizaje automático para detectar malware y exploits sin necesidad de firmas tradicionales. Analiza el comportamiento en la VM; si un proceso de repente comienza a inyectar código o a extraer memoria, CrowdStrike lo detectará, incluso si se trata de un ataque nuevo y desconocido.

- Búsqueda e Inteligencia de Amenazas: Los suscriptores tienen acceso al feed de inteligencia de amenazas de CrowdStrike e incluso a su búsqueda de amenazas humana (el famoso equipo “OverWatch”) que busca signos de ataques avanzados en su entorno. Es como tener analistas de seguridad de élite vigilando su espalda, más allá de lo que muestran las alertas automatizadas.

- Respuesta a Incidentes Ultrarrápida: Si se detecta una brecha, Falcon puede aislar una VM (cuarentena de red con un solo clic), terminar procesos maliciosos y facilitar investigaciones remotas. El panel de la plataforma mostrará exactamente lo que hizo el atacante en esa VM, paso a paso, para que pueda identificar la causa raíz y remediar con confianza.

- Gestión Nativa de la Nube: Todos los registros y análisis van a la plataforma en la nube de CrowdStrike (el “Threat Graph”), donde procesan grandes cantidades de datos para correlacionar ataques. No necesita desplegar servidores pesados; simplemente instale agentes e inicie sesión en la consola web. La integración con AWS, Azure y GCP permite a Falcon proteger las VMs en la nube tan fácilmente como las on-premise.

- Extensibilidad y APIs: CrowdStrike se integra bien con otras soluciones; cuenta con una API rica e integraciones predefinidas para SIEMs, SOARs, herramientas ITSM, etc. Esto significa que puede integrar las alertas de Falcon en su flujo de trabajo operativo más amplio o activar respuestas automatizadas. Es una plataforma de nivel empresarial que puede formar parte de un ecosistema de seguridad más amplio.

Ideal para: Empresas medianas y grandes que no pueden permitirse comprometer la seguridad. Si gestiona VMs de misión crítica y necesita una protección contra amenazas de primer nivel (piense en instituciones financieras, sanidad, empresas tecnológicas con propiedad intelectual valiosa), CrowdStrike Falcon es a menudo la solución de referencia. Es un producto premium (y con un precio acorde), por lo que es ideal para equipos que valoran la calidad y están dispuestos a invertir en una solución probada para proteger sus servidores y endpoints. Los equipos más pequeños con requisitos de seguridad estrictos (o aquellos objetivo de amenazas sofisticadas) también aprovechan Falcon para externalizar una parte de sus capacidades de SOC a la nube de CrowdStrike.

“CrowdStrike es el mejor del mercado: tiene todo lo que necesitará para la seguridad de endpoints y servidores. Desplegar agentes fue muy sencillo y el panel es fácil de entender, con todo en un solo lugar.” — Revisor de G2

#3. Trend Micro Cloud One (seguridad de cargas de trabajo)

Trend Micro Cloud One – específicamente el módulo de seguridad de cargas de trabajo (anteriormente conocido como Deep Security) – es un actor veterano en el ámbito de la protección de VMs que ha evolucionado hasta convertirse en una plataforma moderna de seguridad de cargas de trabajo en la nube. En resumen, Trend Micro proporciona un único agente que superpone múltiples capacidades de seguridad en sus VMs: antimalware, prevención de intrusiones basada en host (IPS), firewall, monitorización de la integridad de archivos, control de aplicaciones… y mucho más. Este enfoque de defensa en profundidad es muy útil para organizaciones que desean una protección integral más allá de simplemente verificar la falta de parches. Por ejemplo, el agente de Trend puede parchear virtualmente una vulnerabilidad conocida del sistema operativo detectando y bloqueando intentos de explotación a nivel de host, incluso si aún no ha aplicado el parche oficial.

Cloud One se integra con entornos AWS, Azure y VMware para simplificar el despliegue; puede automatizar la instalación del agente en nuevas VMs mediante cloud hooks o herramientas de orquestación. La consola de gestión le ofrece una vista unificada de todas sus cargas de trabajo y eventos de seguridad, con plantillas de políticas para aplicar rápidamente configuraciones de mejores prácticas (como un perfil de Linux endurecido, etc.). A pesar de incluir muchas características, la solución de Trend Micro es bastante fácil de usar y es conocida por escalar bien (se utiliza en muchos grandes centros de datos y despliegues en la nube a nivel mundial). Es básicamente la “navaja suiza” de la seguridad de VMs: ya sea que su VM necesite antivirus, protección contra ataques de red o simplemente monitorización de cumplimiento, esta herramienta puede hacerlo.

Características clave:

- Protección multicapa: Un solo agente proporciona antivirus/antimalware, prevención de exploits, filtrado de reputación web, reglas de firewall, inspección de logs y mucho más. Es un enfoque todo en uno: cubra varias brechas de seguridad con un único agente ligero en lugar de ejecutar herramientas separadas para cada necesidad.

- Integración con la nube y la virtualización: Estrecha integración con AWS (aparece en el AWS Marketplace y tiene scripts de automatización), Azure, GCP, así como VMware vCenter/NSX. Esto significa que puede habilitar la seguridad a nivel de infraestructura (proteger automáticamente nuevas VMs a medida que se lanzan, etiquetar VMs para aplicar ciertas políticas, etc.). En configuraciones de VMware, incluso puede realizar escaneos sin agente delegando algunas tareas a un dispositivo virtual.

- Gestión centralizada a escala: La consola de Trend está diseñada para gestionar despliegues empresariales. Puede agrupar servidores, aplicar políticas por rol y generar informes de cumplimiento fácilmente. También cuenta con capacidades multitenant si es un MSP o simplemente está segregando entornos.

- Parcheo virtual (IPS): Una característica destacada: el IPS basado en host puede proteger vulnerabilidades en su sistema operativo o aplicaciones. Por ejemplo, si hay un nuevo bug de Apache Struts y no puede parchear inmediatamente, el agente de Trend puede detectar y bloquear el patrón de explotación, dándole tiempo para actualizar de forma segura. Esto reduce significativamente la ventana de exposición.

- Monitorización de comportamiento y control de aplicaciones: Para entornos de alta seguridad, puede bloquear una VM para que solo se ejecute un conjunto de procesos conocidos y seguros (whitelisting de aplicaciones) y recibir alertas si ocurren procesos o cambios inusuales. Es ideal para servidores que rara vez deberían cambiar (como bases de datos de producción) para detectar desviaciones sospechosas.

Ideal para: Empresas y negocios de tamaño medio que desean una solución de seguridad todo en uno para servidores, especialmente en entornos híbridos. Si tiene una combinación de VMware on-premise y VMs en la nube, Trend Micro Cloud One proporciona consistencia en ambos. Es popular en industrias como finanzas, gobierno y telecomunicaciones, donde el cumplimiento es estricto y el tiempo de actividad es crucial, porque no solo detiene el malware, sino que también ayuda a mantener la integridad del sistema y los registros de auditoría. Las startups o equipos más pequeños también podrían usarlo, aunque la amplitud de características es a menudo más de lo que una pequeña empresa podría necesitar. (Dicho esto, Trend ofrece precios basados en el consumo e incluso un nivel gratuito para cargas de trabajo pequeñas, lo que lo hace accesible si prefiere su enfoque.)

“Es una de las mejores soluciones integrales: cubre prácticamente todo, desde la monitorización de comportamiento y el firewall hasta el control de aplicaciones, todo en una única plataforma. Sencillo para los usuarios finales y fácil de gestionar para los administradores.” — Revisor de G2

#4. Qualys Cloud Agent (VMDR)

Qualys es sinónimo de escaneo de vulnerabilidades en muchos círculos; ha sido un líder en gestión de vulnerabilidades durante décadas. El Qualys Cloud Agent es su enfoque moderno de la evaluación continua de VMs. En lugar de realizar escaneos periódicos a la antigua usanza con un dispositivo de escaneo, usted instala el agente ligero de Qualys en sus VMs (en la nube o on-premise). Este agente recopila continuamente datos sobre software instalado, puertos abiertos, configuraciones, etc., y los envía a la plataforma en la nube de Qualys. La magia reside en la enorme base de conocimientos de vulnerabilidades actualizada de Qualys y sus análisis en la nube: en el momento en que se divulga una nueva CVE, Qualys puede decirle cuáles de sus VMs están afectadas, a menudo en cuestión de minutos, ya que el agente siempre está informando.

El Cloud Agent también es compatible con módulos adicionales como comprobaciones de cumplimiento de políticas, inventario e incluso gestión de parches, por lo que es más una plataforma para la visibilidad de la seguridad que un simple escáner. Una gran ventaja: muy bajo impacto en el rendimiento. El agente está diseñado para ser casi invisible en la VM (sin picos de escaneo pesados), lo que lo hace adecuado incluso para servidores de producción sensibles. Desde la consola web de Qualys, obtiene paneles de su postura de vulnerabilidad, datos de tendencias, y puede profundizar en los problemas de cada host. Muchos aprecian Qualys por su precisión y exhaustividad; tiende a informar hallazgos reales con información detallada, gracias a esos años de inteligencia de vulnerabilidades curada. Puede que no venga con IA llamativa o herramientas de remediación listas para usar (Qualys está más centrado en la detección), pero es sólido en lo que hace.

Características clave:

- Evaluación continua de vulnerabilidades: A diferencia de los escáneres tradicionales que acceden a sus VMs según un horario, el agente de Qualys está siempre activo. Señalará nuevas vulnerabilidades poco después de que se anuncien o introduzcan, sin esperar a la siguiente ventana de escaneo. Esto significa una conciencia más rápida del riesgo (a menudo crucial para escenarios de día cero).

- Amplia base de datos de vulnerabilidades: Qualys se enorgullece de rastrear una enorme variedad de CVEs y comprobaciones de configuración errónea. Desde vulnerabilidades del sistema operativo hasta fallos específicos de aplicaciones (bases de datos, servidores web, etc.), obtendrá un informe completo. También proporciona puntuaciones CVSS, niveles de gravedad e incluso información sobre exploits para ayudar a priorizar.

- Lightweight and hassle-free: The agent is small (~< 5% CPU typically) and auto-updates itself. Install it and you’re done – no need to manage scanning servers or worry about network firewall hurdles. Data is sent securely to Qualys Cloud, which handles the heavy analysis.

- Informes y cumplimiento exhaustivos: El módulo Qualys VMDR (Vulnerability Management, Detection & Response) incluye paneles y plantillas para diversos estándares de cumplimiento. Puede generar informes como "Estas 10 VM cumplen con la normativa PCI" u obtener un resumen ejecutivo de la postura de seguridad de su organización. Ideal para auditores o simplemente para hacer un seguimiento de las mejoras a lo largo del tiempo.

- Parcheo y respuesta opcionales: En iteraciones recientes, Qualys ha añadido la capacidad de activar despliegues de parches para ciertos problemas (en sistemas compatibles) directamente desde la consola. No es una suite completa de gestión de parches como SCCM, pero puede automatizar la remediación de algunas vulnerabilidades, cerrando el ciclo desde la detección hasta la solución.

Ideal para: Organizaciones de todos los tamaños que necesitan una solución de gestión de vulnerabilidades de confianza. Qualys es utilizado por todos, desde pequeños equipos de TI hasta empresas Fortune 100 e incluso proveedores de la nube. Es especialmente adecuado para empresas que requieren una auditoría rigurosa y continua de sus sistemas en busca de problemas conocidos (piense en bancos, minoristas, atención médica, donde el cumplimiento y los estándares de seguridad internos son estrictos). Si ya dispone de una herramienta de respuesta a incidentes o EDR separada y su principal necesidad es cubrir la base de "encontrar vulnerabilidades y parches faltantes", Qualys Cloud Agent es un especialista excelente. Su precio puede ser muy competitivo para grandes cantidades de agentes, y Qualys tiene un enfoque modular: puede extenderse a otras áreas (cumplimiento, escaneo de aplicaciones web, etc.) en la misma plataforma si es necesario. Se trata menos de una interfaz de usuario sofisticada y más de fiabilidad y profundidad: Qualys no impresionará a sus desarrolladores, pero mantendrá discretamente la higiene de seguridad de sus VM bajo control.

“El concepto de Qualys Cloud Agent es una de las mejores soluciones sin complicaciones para evaluar continuamente servidores y endpoints. Nos proporciona una vista unificada de todas las vulnerabilidades en nuestra red sin el dolor de cabeza de los escaneos manuales.” — Revisor de G2

#5. Microsoft Defender for Cloud (Azure Security Center)

Microsoft Defender for Cloud (anteriormente Azure Security Center) es la herramienta nativa de gestión de la postura de seguridad en la nube para Azure, y ahora se extiende también a entornos híbridos y multinube. Si está ejecutando alguna infraestructura significativa en Azure, habilitar Defender for Cloud es una obviedad: proporciona un panel central (Secure Score) que le indica cuán seguros son sus recursos de Azure y ofrece pasos de remediación guiados. Para las VM, Defender for Cloud las evaluará automáticamente en busca de vulnerabilidades del sistema operativo, parches faltantes y configuraciones inseguras. De hecho, integra el motor de escaneo de Qualys de forma interna para un escaneo profundo de vulnerabilidades de VM en las VM de Azure (no es necesario desplegar Qualys usted mismo). Además, si incorpora sus cuentas de AWS o GCP, Defender también puede extraer sus datos de evaluación de VM, brindándole una vista unificada.

Un aspecto clave son los planes de Azure Defender: por ejemplo, habilitar Defender for Servers añade protección de endpoints mediante la integración con Microsoft Defender for Endpoint (así sus VM de Azure obtienen capacidades EDR similares a las de CrowdStrike, pero de Microsoft). Esencialmente, Defender for Cloud es un centro: agrega hallazgos de seguridad de varias fuentes (comprobaciones de configuración en la nube, escaneos de vulnerabilidades, análisis de identidad y acceso) y presenta recomendaciones accionables. Incluso puede automatizar respuestas (como aplicar un control de seguridad faltante o poner en cuarentena una máquina) utilizando políticas y flujos de trabajo de Azure. Y como es de Microsoft, se integra con otras ofertas de MS como Azure Sentinel (SIEM) y la suite Microsoft 365 Defender, creando un ecosistema bastante robusto si está totalmente inmerso en Azure.

Características clave:

- Puntuación de seguridad en la nube y recomendaciones: Obtiene una Puntuación de Seguridad clara que cuantifica su postura de seguridad general. Haga clic en ella y verá recomendaciones como “Habilitar MFA para cuentas de Azure” o “Actualizar estas 5 VM con parches críticos”. Es muy fácil de usar, convirtiendo conceptos de seguridad complejos en una lista de tareas pendientes que puede ir abordando.

- Escaneo de vulnerabilidades integrado: Defender for Cloud puede escanear sus VM en busca de vulnerabilidades sin ninguna configuración, utilizando Qualys en segundo plano para las VM de Azure e integrándose con AWS Inspector para las VM de AWS. Los hallazgos (por ejemplo, “La VM XYZ tiene 10 vulnerabilidades críticas”) aparecen directamente en el portal de Azure bajo el recurso, sin necesidad de una consola separada.

- Protección avanzada contra amenazas: Cuando habilita los planes de Defender, sus VM se benefician de la integración de Microsoft Defender for Endpoint. Esto significa anti-malware y EDR en tiempo real en esas VM, aprovechando la misma tecnología que protege millones de endpoints de Windows. Alertará sobre actividades sospechosas (como criptomineros o comportamiento de ransomware en una VM) y podrá ver/responder a incidentes desde la consola de Defender.

- Soporte multinube y on-premise: A través de Azure Arc, puede adjuntar máquinas que no sean de Azure a Defender for Cloud. Así, si tiene servidores Windows/Linux on-premise o recursos en AWS, también puede ponerlos bajo la supervisión de Defender. Esto es útil para evitar programas de seguridad aislados: un único panel para gobernarlos a todos.

- Cumplimiento e informes: La herramienta incluye políticas de cumplimiento integradas (como Azure CIS benchmark, PCI, etc.). Evaluará su entorno según estas y mostrará el porcentaje de cumplimiento y qué requisitos fallan. A los auditores les encanta esto. Además, toda la actividad se puede exportar a los registros de Azure Monitor, para que pueda crear paneles o alertas personalizados según sea necesario.

Ideal para: Equipos que utilizan intensamente los servicios de Azure; en ese caso, es de uso obligatorio porque está muy integrado y es rentable (algunas características básicas son gratuitas, las avanzadas se incluyen en las suscripciones de Azure o se pagan por uso). También es excelente para empresas centradas en Microsoft que desean un enfoque unificado en Azure y sus activos on-premise u otros activos en la nube a través de Azure Arc. Esencialmente, si ya está en el ecosistema de Microsoft, Defender for Cloud se sentirá como una extensión natural de su conjunto de herramientas. Puede que no sea la elección para aquellos completamente fuera de Azure (por ejemplo, una empresa solo de AWS podría inclinarse por las herramientas nativas de AWS en su lugar), pero incluso las organizaciones multinube pueden aprovecharlo a través de sus capacidades multinube. Se trata de conveniencia e integración: usar Defender for Cloud significa que la seguridad está integrada en su gestión de la nube en lugar de ser una ocurrencia tardía.

“Defender for Cloud es fácil de usar e implementar. Lo mejor es que está integrado en Azure y puede unificar la seguridad en múltiples nubes, detectando amenazas y configuraciones erróneas en tiempo real a través de un único panel.” — Revisor de G2

#6. VMware Carbon Black

VMware Carbon Black es una plataforma de seguridad de endpoints de próxima generación que es particularmente popular para las necesidades de protección de endpoints en centros de datos y empresas. Carbon Black comenzó como una herramienta líder de EDR (detección y respuesta de endpoints) y fue adquirida por VMware; desde entonces se ha integrado en el portfolio de seguridad y nube de VMware. Para proteger las VM (especialmente en entornos on-premise o de nube privada), Carbon Black ofrece una potente combinación de detección de amenazas basada en el comportamiento, anti-malware y control de dispositivos. Su agente monitoriza continuamente la actividad del sistema a un nivel granular y puede identificar patrones maliciosos (ransomware cifrando archivos, procesos desconocidos inyectando código en otros, etc.), para luego bloquearlos o alertar sobre ellos. Uno de los puntos fuertes de Carbon Black es la investigación de incidentes: los equipos de seguridad pueden profundizar en una línea de tiempo de eventos en una VM para ver exactamente cómo un atacante intentó hacer su trabajo sucio.

La interfaz de usuario de la plataforma está orientada a proporcionar información a analistas experimentados (aunque las versiones recientes han mejorado la facilidad de uso y los informes para una audiencia más amplia). Además, Carbon Black puede asegurar servidores críticos impidiendo cualquier cambio no autorizado; por ejemplo, utilizando su módulo de control de aplicaciones, puede garantizar que solo el software aprobado se ejecute en una VM específica (popular en casos de uso fijo como sistemas POS o control industrial). Al ser parte de VMware, también tiene ahora una estrecha integración con las soluciones de infraestructura de VMware. Por ejemplo, hay interoperabilidad con VMware NSX para la cuarentena de red, y los sensores de Carbon Black pueden aprovechar el contexto de vSphere. En general, es una solución robusta destinada a detectar amenazas avanzadas que el antivirus tradicional podría pasar por alto, y a proporcionar a las organizaciones las herramientas para responder de manera decisiva.

Características clave:

- Detección de amenazas basada en el comportamiento: VMware Carbon Black no se basa únicamente en firmas; utiliza análisis de streaming para identificar comportamientos sospechosos. Si un proceso normalmente benigno comienza a actuar de forma sospechosa (como generar shells de comandos o acceder a claves de registro sensibles), Carbon Black lo marcará o detendrá. Esto ayuda a detectar ataques sin archivo y zero-days.

- Capacidades EDR empresariales: La plataforma registra telemetría detallada en cada endpoint/VM (proceso ejecutado, conexiones de red, cambios de archivos, etc.). Estos datos son muy valiosos durante las investigaciones: puede ver rápidamente qué hizo un atacante y hasta dónde llegó, o buscar proactivamente IoCs (Indicadores de Compromiso) en todas las VMs. Muchos SOCs utilizan Carbon Black como herramienta central de IR.

- Gestión en la nube o local: Carbon Black Cloud (la consola SaaS) es la implementación común ahora, que descarga el análisis a la nube de VMware. Sin embargo, existen opciones para implementaciones locales (por ejemplo, Carbon Black EDR on-prem para entornos que lo requieran). Esta flexibilidad es útil para ciertas industrias reguladas con un control estricto de datos.

- Integración con el ecosistema de VMware: Si ejecuta VMs en VMware vSphere, Carbon Black puede integrarse hasta cierto punto a nivel de hipervisor (a través de la integración de VMware Tools, etc.), simplificando el despliegue de agentes y potencialmente habilitando futuras características sin agente. Es parte de la visión de seguridad intrínseca de VMware: aprovechar la capa de virtualización para asistir a la seguridad de los endpoints.

- Protección modular: Más allá del NGAV/EDR central, Carbon Black tiene módulos para necesidades específicas: App Control (listas blancas y control de cambios, a menudo utilizado en servidores o activos críticos), Audit & Remediation (consultar rápidamente todos sus endpoints, como un osquery con esteroides, para verificar configuraciones o enviar scripts), etc. Puede adaptar la solución activando lo que necesita.

Ideal para: Organizaciones con una operación de seguridad madura o altos requisitos de seguridad, y especialmente aquellas que ya han invertido en infraestructura VMware. Grandes empresas y compañías del mercado medio utilizan Carbon Black para proteger servidores, entornos VDI y endpoints corporativos por igual. Es muy adecuado para industrias como la tecnología, la defensa y el comercio minorista (cualquiera que tenga datos valiosos o una gran superficie de ataque). Si tiene un equipo SOC o analistas de seguridad, apreciarán la profundidad de los datos y el control que proporciona Carbon Black. Por otro lado, los equipos muy pequeños podrían encontrarlo un poco complejo de gestionar en todo su potencial; es un Ferrari, y querrá un conductor (analista) experto para él. En general, si necesita más que "solo antivirus" en sus VMs y quiere unirse a las grandes ligas de la búsqueda de amenazas y la respuesta a incidentes, Carbon Black es uno de los principales contendientes en ese ámbito.

“VMware Carbon Black ofrece un alto nivel de facilidad de uso y una interfaz de usuario admirablemente enriquecida para los informes. Es una herramienta de endpoint potente y bastante fácil de usar, que facilita la visualización y la acción sobre lo que ocurre en nuestros servidores.” — Reseñador de G2

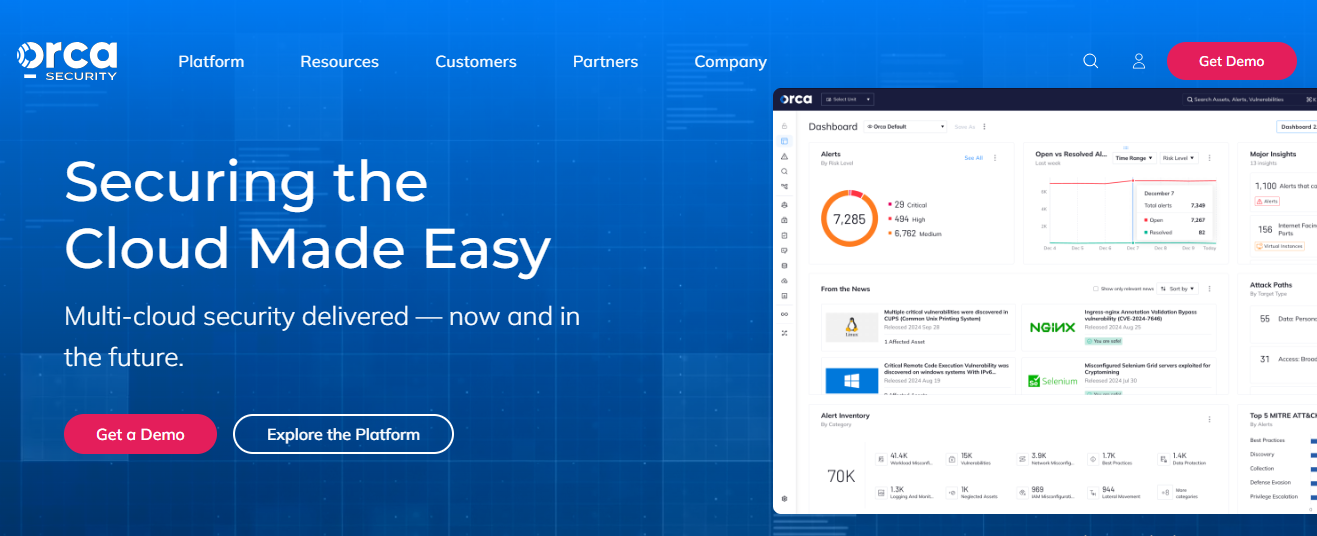

#7. Orca Security

Orca Security es un actor relativamente nuevo que ha causado un gran impacto en la seguridad en la nube al ser pionera en un enfoque sin agente y nativo de la nube para asegurar las cargas de trabajo. Para la seguridad de VM, Orca hace algo ingenioso: cuando lo conecta a sus cuentas en la nube (AWS, Azure, GCP), escanea los discos virtuales y la configuración en la nube de la VM sin instalar ningún agente en la propia VM. Esto es posible a través de las APIs del proveedor de la nube; esencialmente, Orca toma una instantánea del disco de la VM, lo escanea en busca de vulnerabilidades conocidas, malware y datos sensibles, y también lee metadatos de la nube (como la configuración de grupos de seguridad, los roles IAM adjuntos, etc.).

El resultado es una visión holística de los riesgos de sus VMs en la nube sin afectar a las instancias en ejecución. La plataforma de Orca correlaciona los hallazgos en todo su entorno para priorizar lo que realmente importa. Por ejemplo, podría detectar un servidor Apache vulnerable en una VM y ver que el grupo de seguridad de la VM está abierto a internet; lo señalará como un riesgo crítico (porque esa combinación = alta probabilidad de brecha). Estas alertas contextuales le evitan ahogarse en alertas de bajo riesgo. Más allá de las vulnerabilidades de VM, Orca también identifica elementos como credenciales filtradas en scripts, secretos no seguros, almacenamiento en la nube mal configurado y más; es una plataforma completa de Cloud Security Posture Management (CSPM) y Cloud Workload Protection (CWP) en una sola.

La implementación es increíblemente sencilla (integración mediante un rol de nube de solo lectura, hecha en minutos), lo cual es un gran punto de venta para equipos ocupados. La contrapartida de ser sin agente es que no es protección en tiempo real; piense en Orca como su auditor continuo y priorizador de riesgos en todos sus activos en la nube. Para muchos, eso es exactamente lo que necesitan para reforzar sistemáticamente la seguridad.

Características clave:

- Escaneo 100% sin agente: Sin agentes, sin instalación por VM. Orca se conecta a través de APIs de la nube y auto-descubre todas sus VMs (y otros activos). Lee los datos que necesita y realiza un escaneo profundo de forma paralela. Esto significa cero impacto en el rendimiento de sus cargas de trabajo y sin esfuerzo operativo para mantener agentes.

- Cobertura integral de riesgos: Orca encuentra vulnerabilidades del sistema operativo, parches faltantes, configuraciones inseguras (por ejemplo, configuraciones SSH débiles), secretos expuestos (como claves API o contraseñas en archivos), binarios sospechosos (malware) y más, todo desde el exterior. También señala problemas de configuración en la nube como roles IAM excesivamente permisivos o buckets de almacenamiento, lo que la convierte en una herramienta integral de seguridad en la nube.

- Alertas conscientes del contexto (Análisis de rutas de ataque): La plataforma combina inteligentemente los hallazgos para resaltar las rutas de ataque. Tal vez una VM tenga una vulnerabilidad crítica, pero está profundamente enterrada en una subred privada; Orca podría despriorizarla. Pero otra vulnerabilidad media en una VM expuesta a Internet y con una contraseña débil podría elevarse a crítica. Este enfoque en el contexto significa que estás corrigiendo lo que realmente podría llevar a una brecha, no cada problema teórico.

- Mapas visuales y gestión de activos: Orca proporciona un buen mapa visual de su inventario en la nube e interconexiones. Puede ver qué VMs se comunican con cuáles, qué almacenes de datos existen, etc., con etiquetas de riesgo. Básicamente, le da una visión de rayos X de su entorno en la nube, lo cual es muy útil tanto para la seguridad como para la planificación de la arquitectura.

- Opciones de integración y remediación: Las alertas de Orca se pueden enviar a su SIEM, Slack, Jira, etc. También tienen una API para flujos de trabajo personalizados. Orca incluso sugiere pasos de remediación para cada hallazgo, y admite la creación automática de tickets o la integración con funciones Lambda para automatizar las correcciones si lo desea (como aislar automáticamente una VM de riesgo hasta que se parchee).

Ideal para: Organizaciones con prioridad en la nube y equipos con mentalidad DevOps que desean una cobertura rápida y amplia de los riesgos de seguridad en su nube sin el dolor de cabeza de desplegar herramientas tradicionales. Se utiliza mucho en empresas medianas y grandes que tienen una presencia sustancial en AWS/Azure/GCP, especialmente si están distribuidas en muchas cuentas o unidades de negocio; Orca ofrece una vista de seguridad unificada en esa complejidad. Las startups también lo adoran por la facilidad de configuración (literalmente horas para obtener resultados, en lugar de semanas). Si tiene un equipo reducido, el bajo esfuerzo operativo es una bendición. Tenga en cuenta que se centra en la nube (no cubre VMs locales a menos que las lleve a un entorno de nube o algo similar). Además, seguirá queriendo una protección en tiempo de ejecución (EDR) para sistemas verdaderamente críticos porque Orca no detendrá un ataque activo en curso, solo le informará. Muchas empresas utilizan Orca junto con una solución basada en agentes para un enfoque de "cinturón y tirantes". Pero si su principal desafío es "Ni siquiera sé qué es vulnerable en nuestra nube", Orca lo resuelve de una manera elegante y amigable para los desarrolladores.

“Orca Security tiene una integración excelente y sencilla, sin tiempo de inactividad ni esfuerzo requerido por nuestra parte. La interfaz de usuario de la herramienta es excelente, mostrando toda la información esencial sobre nuestra postura de seguridad en la nube y ayudándonos a centrarnos en lo que necesita atención.” — Revisor de G2

Ahora que hemos cubierto las principales herramientas en general, hablemos de los detalles. Dependiendo de su rol, entorno y prioridades, algunas herramientas le serán más adecuadas que otras. A continuación, desglosamos las mejores soluciones de seguridad de VM para casos de uso particulares para ayudarle a acotar el campo.

Mejores herramientas de seguridad de VMs para desarrolladores

Los desarrolladores quieren herramientas de seguridad que se integren en su flujo de trabajo con la mínima fricción. Si está escribiendo y entregando código, no tiene tiempo para interfaces torpes o procesos de seguridad separados que le ralenticen. Las mejores herramientas de seguridad de VM para desarrolladores son aquellas que automatizan la mayor parte del trabajo y proporcionan retroalimentación rápida y accionable (idealmente directamente en su IDE o pipeline de CI). Aquí están las mejores opciones adaptadas a un enfoque centrado en el desarrollador:

- Aikido Security – Seguridad del código a la nube amigable para desarrolladores. Aikido es perfecto para los desarrolladores porque integra las comprobaciones de seguridad directamente en el proceso de desarrollo. Obtiene alertas instantáneas de vulnerabilidades en su IDE y pull requests, y su corrección automática con IA puede incluso generar parches para usted. Es esencialmente el compañero de seguridad de un desarrollador, gestionando los escaneos de máquinas virtuales y en la nube en segundo plano para que pueda concentrarse en la codificación. No es necesario hacer malabares con herramientas separadas: Aikido las consolida y no le bombardeará con ruido o falsos positivos (por lo que los desarrolladores realmente confían en él). En resumen, hace que el código y la infraestructura seguros sean una parte natural del desarrollo, no una ocurrencia tardía.

- AWS Amazon Inspector – Escaneo de máquinas virtuales en la nube sin intervención manual. Si su equipo de desarrollo está construyendo en AWS, Inspector es una victoria fácil. Escanea automáticamente las instancias EC2 en busca de vulnerabilidades y exposición de red no intencionada. Prácticamente no requiere configuración: actívelo en su cuenta de AWS y comenzará a evaluar sus máquinas virtuales contra CVE conocidos y mejores prácticas. Los hallazgos aparecen en la consola de AWS (o pueden reenviarse a Security Hub) con pasos de remediación claros. No es tan completo como las plataformas de terceros, pero para entornos de desarrollo o implementaciones más pequeñas, proporciona retroalimentación rápida (por ejemplo, “esta máquina virtual de desarrollo necesita un parche de OS”) sin ningún esfuerzo manual.

- Tenable Nessus : escáner de vulnerabilidades gratuito bajo demanda. Nessus es una versión gratuita del popular Nessus , limitada a 16 direcciones IP, perfecta para que un desarrollador o un equipo pequeño comprueben sus máquinas virtuales. Puede ejecutar Nessus su estación de trabajo para escanear una máquina virtual antes de que entre en producción, detectando así problemas de alto riesgo de forma temprana. Tiene una interfaz gráfica de usuario sencilla e informa de las vulnerabilidades con descripciones y recomendaciones de solución. Considérelo como un «segundo par de ojos» para revisar su trabajo. No funciona de forma continua, pero como herramienta de desarrollo gratuita es ideal para asegurarse periódicamente de que su máquina virtual de prueba o imagen de máquina virtual local no esté plagada de agujeros.

(Bonus: Si está automatizando la infraestructura con código, considere también las herramientas de seguridad IaC , como Checkov o las comprobaciones integradas de Terraform, para detectar configuraciones incorrectas antes incluso de que se inicien tus máquinas virtuales. Estas herramientas complementan lo anterior al evitar desde el principio configuraciones inseguras de máquinas virtuales).

Mejores plataformas de seguridad de VMs para empresas

Las empresas suelen preocuparse por la escalabilidad, la gestión centralizada y la integración con un ecosistema de seguridad más amplio. Las «mejores» herramientas de seguridad de VM empresariales ofrecen características como control de acceso basado en roles, aplicación de políticas, informes completos para auditores y la capacidad de gestionar miles de VM en entornos híbridos. Estas plataformas a menudo van más allá del simple escaneo de vulnerabilidades, incluyendo funciones como respuesta a incidentes, módulos de cumplimiento y más, para que los líderes de seguridad puedan consolidar soluciones. Las principales opciones que se ajustan a las necesidades empresariales son:

- Aikido Security – Plataforma unificada, lista para la empresa. Aikido no es solo para equipos de desarrollo pequeños; también atrae a las empresas como una plataforma AppSec todo en uno. Las grandes organizaciones valoran que Aikido pueda reemplazar múltiples herramientas aisladas (escaneo de código estático, gestión de vulnerabilidades de VM, postura en la nube, etc.) con un sistema unificado. Ofrece ventajas empresariales como la integración SSO, el acceso basado en roles e incluso el despliegue on-premise para aquellos que necesitan mantener los datos internamente. Fundamentalmente, su reducción de ruido impulsada por IA significa que, incluso a gran escala, el equipo de seguridad no se ahoga en falsos positivos, un problema común en entornos empresariales. Para las empresas que buscan empoderar a sus equipos de desarrollo mientras mantienen la gobernanza, Aikido proporciona una única fuente de verdad para la seguridad del código a la nube con la que pueden trabajar tanto los desarrolladores como la seguridad central.

- CrowdStrike Falcon – Protección de endpoints probada en batalla. CrowdStrike es una opción principal para empresas a nivel mundial cuando se trata de proteger endpoints y servidores. Su plataforma Falcon está probada en despliegues a gran escala, protegiendo decenas de miles de sistemas con facilidad. Las empresas valoran la gestión centralizada en la nube de Falcon, que simplifica las operaciones, y su rica API que permite la integración en flujos de trabajo personalizados y SIEMs. La inteligencia de amenazas y los servicios de caza gestionada que vienen con Falcon también son un gran beneficio para las grandes organizaciones, esencialmente aumentando tu SOC interno. Si eres una empresa que se enfrenta a amenazas avanzadas (o ataques dirigidos/grupos APT), las robustas capacidades de EDR y respuesta a incidentes de Falcon son insuperables, lo que hace que valga la pena la inversión.

- Trend Micro Cloud One – Seguridad integral para la nube híbrida. La plataforma de Trend Micro a menudo se encuentra en grandes empresas que ejecutan una combinación de VMware on-premise y en la nube. Proporciona un panel único para gestionar políticas de seguridad en todos estos entornos, lo cual es oro para un enfoque empresarial gestionado centralmente. Características como el parcheo virtual (host IPS) son especialmente valiosas en empresas donde quizás no se puedan parchear ciertos sistemas heredados rápidamente; Trend puede protegerlos provisionalmente. Además, Trend Micro ha estado presente en el espacio de la seguridad empresarial durante décadas, por lo que tienen integración con SIEMs, sistemas de tickets y una estructura de soporte que comprende las necesidades empresariales (como procesos de gestión de cambios, etc.). Para una protección de servidores de tipo “configúralo y olvídate” que cubre múltiples ángulos (malware, exploits, cumplimiento), las empresas confían en Trend Micro Cloud One.

- Qualys VMDR – Cumplimiento continuo y preparación para auditorías. Muchas empresas utilizan Qualys como su fuente de verdad para las vulnerabilidades. Su Cloud Agent escala a cientos de miles de agentes, y la plataforma de Qualys está construida sobre un backend de nube elástico que puede manejar la carga (presumen de algunas de las mayores implementaciones que existen). A las empresas les gusta especialmente la robusta capacidad de informes: se pueden segmentar los datos para mostrar el cumplimiento por unidad de negocio, profundizar en las tendencias y satisfacer a los auditores con pruebas de los procesos de gestión de vulnerabilidades. El módulo de cumplimiento de políticas (con benchmarks CIS, etc.) en Qualys también es un gran atractivo para las industrias reguladas. Aunque Qualys es “solo” gestión de vulnerabilidades (no un protector activo), su fiabilidad y profundidad lo convierten en un elemento básico empresarial para mantener una buena higiene cibernética en flotas de VM en expansión.

- Orca Security – Visibilidad multi-nube sin agentes. Las grandes organizaciones que dependen en gran medida de la nube (especialmente multi-nube) están recurriendo a Orca para obtener visibilidad sin sobrecarga operativa. En una empresa con miles de VM en la nube en entornos de desarrollo, pruebas, producción, a través de AWS, Azure, etc., es fácil que las cosas pasen desapercibidas. El atractivo de Orca es que en cuestión de días puede ofrecer una vista global priorizada del riesgo, algo que podría llevar meses lograr con un enfoque basado en agentes (instalando agentes en todas partes, integrando datos). Las empresas también aprecian que Orca puede servir como una segunda capa sobre las herramientas existentes: por ejemplo, es posible que ya ejecutes un EDR en tus VM, pero uses Orca para auditar regularmente las configuraciones erróneas o vulnerabilidades no detectadas que puedan tener esos endpoints. Sus alertas conscientes del contexto son excelentes para enfocar los esfuerzos de un gran equipo de seguridad en los problemas de mayor riesgo en un entorno complejo.

(También cabe mencionar para las empresas: grandes actores tradicionales como Tenable (Nessus/SC) y Rapid7 (InsightVM) son opciones comunes para la gestión de vulnerabilidades a escala; ofrecen soluciones on-premise o híbridas si no se prefiere un SaaS en la nube. Y para aquellos en centros de datos centrados en VMware, las integraciones de vRealize/Aria Suite y NSX de VMware pueden añadir seguridad en la capa de hipervisor/red complementando lo anterior.)

Mejores herramientas de seguridad de VMs para startups y pymes

Las empresas más pequeñas y las startups necesitan herramientas de seguridad que superen sus expectativas sin arruinarse. Las soluciones ideales aquí son asequibles (o gratuitas), fáciles de configurar (porque probablemente no tenga un ingeniero de seguridad dedicado) y no ralentizan sus ciclos de desarrollo rápidos. Las startups a menudo se benefician de herramientas que proporcionan protecciones predeterminadas sólidas de fábrica con una mínima configuración. Estas son algunas de las mejores opciones para pequeñas y medianas empresas:

- Aikido Security – Nivel gratuito y victorias rápidas para equipos reducidos. Para una startup, Aikido ofrece un valor increíble. Es gratuito para empezar y actúa como un manto de seguridad inmediato sobre su código, máquinas virtuales y recursos en la nube. Dado que Aikido combina muchos escáneres en uno, un equipo pequeño puede obtener SAST, escaneo de máquinas virtuales, comprobaciones de configuración en la nube y más sin tener que gestionar un montón de productos separados (o necesitar experiencia especial para cada uno). El enfoque de la plataforma en la automatización y el bajo nivel de ruido es perfecto para equipos que no pueden permitirse perder tiempo filtrando alertas. Esencialmente, Aikido le ofrece una configuración de seguridad de 'configúrelo y olvídese' en minutos, lo cual es ideal cuando tiene otras 100 cosas que hacer para construir su negocio. Obtendrá mejoras de seguridad significativas (e incluso podrá mostrar a clientes/inversores que se toma la seguridad en serio) sin gastar un céntimo ni contratar a una persona de seguridad dedicada.

- Herramientas nativas del proveedor de la nube – Conceptos básicos económicos (o gratuitos). Si su stack reside en una nube principal, aproveche las características de seguridad integradas o de muy bajo coste. Por ejemplo, AWS ofrece escaneos y comprobaciones de vulnerabilidades nativos a través de AWS Systems Manager y Amazon Inspector, y detección de amenazas básica a través de GuardDuty. Muchos de ellos tienen niveles gratuitos o costes mínimos para un uso reducido. De manera similar, Defender for Cloud de Azure tiene un nivel gratuito que le proporciona recomendaciones de seguridad y firewall/AV nativo de Azure para máquinas virtuales (Defender for Servers Plan 1 es gratuito durante los primeros 30 días, por ejemplo). Estas herramientas pueden no ser las más completas, pero suelen activarse con un solo clic y le proporcionan una base de protección y visibilidad. Para una pequeña empresa con solo un puñado de máquinas virtuales, esto podría cubrir mucho terreno sin infraestructura ni gastos adicionales.

- Tenable Nessus Professional (o Essentials) – Escaneo de vulnerabilidades asequible. Nessus Pro es relativamente económico (y Nessus Essentials es gratuito, como se mencionó) y puede servir como un escáner de vulnerabilidades de referencia para una PYME. Puede programar escaneos de Nessus de sus máquinas virtuales críticas semanal o mensualmente para obtener un informe de lo que necesita ser parcheado. Es manual y no en tiempo real, pero para muchas pequeñas empresas esta comprobación periódica es suficiente para estar al tanto de los grandes riesgos. El coste único (o bajo coste anual) es fácil de justificar en comparación con las posibles consecuencias de una vulnerabilidad crítica desconocida. Y como Nessus existe desde siempre, hay mucha orientación en línea; es probable que no necesite un gurú dedicado para operarlo.

- Soluciones AV/EDR gestionadas – Protección de endpoints sin dolores de cabeza. Las pequeñas empresas a menudo confían en soluciones de endpoint gestionadas como Microsoft Defender for Endpoint (incluido en muchos planes de Microsoft 365 Business) o servicios de empresas como Malwarebytes o Sophos que ofrecen antivirus/EDR gestionado en la nube. Por ejemplo, si su empresa utiliza predominantemente Windows, el AV de Defender integrado en Windows 10/11 y Windows Server es bastante sólido cuando se combina con la gestión en la nube de Microsoft (y es esencialmente gratuito si tiene una licencia determinada). Estas soluciones le proporcionan una protección decente contra el malware y un EDR básico a una fracción del coste de algo como CrowdStrike. Puede que carezcan de algunas características avanzadas, pero son definitivamente mejores que funcionar sin protección, y están diseñadas para ser fáciles de usar para no expertos a través de sencillos paneles de control en la nube.

(Además, no pase por alto las herramientas de código abierto en un contexto de PYME; cubrimos algunas a continuación. Una solución OSS como Wazuh o OSSEC se puede implementar de forma gratuita para obtener monitoreo de integridad de archivos y detección de intrusiones basada en registros en sus máquinas virtuales. Puede que requiera más esfuerzo configurarlas, pero si el presupuesto es cero, son opciones viables.)

Mejores herramientas de seguridad de VMs de código abierto

Las herramientas de código abierto ofrecen transparencia y flexibilidad: puedes alojarlas tú mismo, modificarlas y evitar los costes de licencia. Para la seguridad de las máquinas virtuales (VM), existen varias soluciones de código abierto robustas que cubren diferentes necesidades. Son excelentes si prefieres herramientas impulsadas por la comunidad o quieres construir una pila de seguridad personalizada sin software propietario. A continuación, se presentan algunas de las principales herramientas de seguridad de VM de código abierto (necesitarás ciertos conocimientos técnicos para desplegarlas/configurarlas, pero la ventaja es un coste de licencia de 0 $ y una comunidad de apoyo):

- Wazuh (OSSEC Fork) – Detección de intrusiones en host y SIEM. Wazuh es una plataforma de código abierto que comenzó como un fork de OSSEC y ha evolucionado hasta convertirse en un sistema completo de monitorización de seguridad. Utiliza agentes en tus máquinas virtuales para recopilar registros, monitorizar la integridad de los archivos, verificar las configuraciones con respecto a las políticas y detectar intrusiones. Obtienes un agradable panel de control web (basado en Kibana) que muestra alertas como «usuario añadido a sudoers» o «proceso sospechoso ejecutado». Wazuh también puede realizar detección de vulnerabilidades correlacionando el inventario de software con bases de datos CVE. Requiere algo de trabajo configurarlo (desplegarás una pila ELK subyacente), pero es, sin duda, la herramienta OSS más completa para la monitorización de VM, ofreciéndote esencialmente SIEM + HIDS en uno. Ideal para quienes disfrutan experimentando y quieren un control total.

- OpenVAS (Greenbone Community Edition) – Escáner de vulnerabilidades. OpenVAS es la versión de código abierto del producto de gestión de vulnerabilidades de Greenbone, básicamente una alternativa a Nessus. Puede escanear tus máquinas virtuales en busca de miles de vulnerabilidades y producir informes detallados. OpenVAS incluye pruebas de vulnerabilidad de red para todos los servicios comunes y se actualiza regularmente con nuevas firmas. Necesitarás una máquina Linux (o VM) para ejecutar el gestor y el escáner de OpenVAS, y algo de paciencia para configurarlo (la interfaz de usuario web no es la más pulida). Pero una vez en funcionamiento, dispondrás de un escáner de vulnerabilidades de IP ilimitadas de forma gratuita. Esto es perfecto para escanear periódicamente tu infraestructura en busca de problemas conocidos sin pagar por herramientas comerciales. La edición comunitaria tiene algunas limitaciones (por ejemplo, las actualizaciones de feeds pueden retrasarse), pero sigue siendo muy útil para entornos pequeños o uso en laboratorio.

- Lynis – Auditoría y Fortalecimiento Automatizados. Lynis es una herramienta de auditoría ligera de línea de comandos para sistemas Unix/Linux (y en cierta medida para Windows a través de Cygwin) desarrollada por CISOfy. Lo ejecutas en una VM y realizará un escaneo de salud exhaustivo: verificando configuraciones del sistema, paquetes instalados, permisos, reglas de firewall y más, contra las mejores prácticas de seguridad. Al final obtendrás un informe con advertencias y sugerencias, por ejemplo, «el inicio de sesión root por SSH está habilitado – considera deshabilitarlo» o «no hay contraseña establecida en el cargador de arranque GRUB». Lynis es excelente para fortalecer las VM de referencia y realizar revisiones rutinarias. No es un monitor continuo (es bajo demanda), pero es de código abierto y muy fácil de ejecutar (solo un script de shell). Muchos administradores utilizan Lynis como parte de los pipelines de construcción para asegurar que una nueva VM esté configurada de forma segura desde el principio.

- ClamAV – Antivirus de Código Abierto. ClamAV es un conocido motor antivirus de código abierto. Aunque a menudo se utiliza para escanear correos electrónicos o archivos, puede utilizarse perfectamente en máquinas virtuales para detectar malware. ClamAV es compatible con Linux, Windows y macOS. En una VM Linux, puedes ejecutar ClamAV periódicamente para escanear directorios críticos o archivos nuevos en busca de código malicioso. En Windows, ClamAV no es tan completo como Windows Defender o los AV comerciales, pero puede servir como escáner secundario o para escaneos bajo demanda. La fortaleza de ClamAV reside en su base de datos de firmas mantenida por la comunidad y en el hecho de que es programable, lo que permite integrarlo en flujos de trabajo personalizados. Ten en cuenta que ClamAV no es una «suite» de endpoint, es principalmente un motor; no realizará detecciones de comportamiento sofisticadas ni aislamiento. Pero como AV gratuito para añadir a tu seguridad, es un componente fiable.

(Otras menciones honoríficas en OSS: OSQuery (herramienta de consulta de endpoint de código abierto de Facebook, útil para la monitorización personalizada mediante consultas tipo SQL sobre datos del SO), Suricata o Snort (sistemas de detección de intrusiones de red que pueden monitorizar el tráfico de VM en busca de patrones maliciosos), y Auditd (integrado en Linux para auditar llamadas al sistema). Aunque no son «productos» listos para usar, con cierto montaje pueden reforzar significativamente la seguridad de las VM de forma open source.)

Mejores herramientas de seguridad de VMs para la nube de AWS/Azure

Si su inversión en AWS o Azure es considerable, necesitará herramientas que aprovechen las características e integraciones específicas de esas plataformas en la nube. Las mejores herramientas de seguridad para máquinas virtuales en estos contextos pueden ingerir el contexto de la nube (como las etiquetas de AWS o los grupos de recursos de Azure), conectarse a servicios nativos de la nube para el despliegue y, en general, facilitar la seguridad de las máquinas virtuales en la nube. Estas son nuestras principales recomendaciones para entornos AWS/Azure:

- Aikido Security – Nativa de la nube y preparada para entornos multicloud. La plataforma de Aikido fue diseñada pensando en la nube. Se conecta a AWS y Azure (y Google Cloud) para descubrir automáticamente recursos y vulnerabilidades en su pila de la nube. Para las máquinas virtuales, Aikido puede escanear instancias de AWS EC2 y máquinas virtuales de Azure como parte de su enfoque unificado, correlacionando los hallazgos con problemas en su configuración de la nube. Lo interesante es que también se integra con los flujos de trabajo de los desarrolladores en la nube, por ejemplo, escaneando imágenes o plantillas de máquinas virtuales en CI, integrando alertas con las pipelines de despliegue en la nube, etc. Si su equipo de desarrollo prioriza la nube, Aikido sirve como una solución única que cubre el código, la nube y todo lo demás, lo que significa menos trabajo de integración por su parte. Además, su capacidad para operar en entornos multicloud desde una única consola es una ventaja si no está completamente centrado solo en AWS o Azure.

- Orca Security – Seguridad multicloud sin agente. Orca destaca especialmente en escenarios multicloud. Conecte sus cuentas de AWS y Azure (y GCP, si las tiene) a Orca, y en cuestión de horas obtendrá un mapa completo de riesgos de todas sus máquinas virtuales y servicios. Para AWS, Orca detectará elementos como AMIs vulnerables, buckets S3 expuestos, roles IAM con privilegios excesivos adjuntos a máquinas virtuales, etc. Para Azure, hace algo similar, encontrando problemas en máquinas virtuales (por ejemplo, parches faltantes en una máquina virtual de Azure) y configuraciones de Azure (Azure Storage, SQL DB sin asegurar, etc.). El aspecto sin agente es enorme: no necesita instalar nada en sus máquinas virtuales en la nube, lo que en entornos como grupos de autoescalado o configuraciones sin servidor, es un salvavidas. Es una excelente capa adicional para AWS/Azure que a menudo puede encontrar lo que las herramientas nativas pasan por alto (especialmente al unir configuraciones erróneas que abarcan varios servicios).

- Microsoft Defender for Cloud – La mejor para la seguridad nativa de Azure. En Azure, Defender for Cloud es la solución nativa. Utilizará las señales internas de Azure para monitorizar la salud de las máquinas virtuales (y puede desplegar el agente de Defender para una monitorización profunda del sistema operativo). La integración es perfecta: en Azure Portal, la hoja de cada máquina virtual mostrará sus hallazgos y recomendaciones de seguridad. Para las máquinas virtuales de Azure, incluso puede auto-instalar el agente de escaneo de Qualys al habilitar la evaluación de vulnerabilidades, lo que le proporciona información detallada de CVE dentro de la experiencia de Azure. Si también tiene cargas de trabajo en AWS, puede conectar AWS a Defender e importar los hallazgos de AWS (aunque con menos profundidad que los propios de Azure). Para una organización centrada en Azure, es difícil superar la comodidad y la rentabilidad (muchas características están incluidas en los planes de Azure). Es, esencialmente, Microsoft utilizando su conocimiento de la nube para asegurar sus máquinas en la nube mejor de lo que lo haría una herramienta genérica, y todo en un solo lugar.

- Seguridad Nativa de AWS (Inspector, GuardDuty, etc.) – Protección integrada con AWS. Para entornos con una fuerte dependencia de AWS, aprovechar los propios servicios de seguridad de AWS puede cubrir muchas necesidades de seguridad de máquinas virtuales. Amazon Inspector ahora escanea automáticamente las instancias EC2 y las imágenes de contenedores en busca de vulnerabilidades y alertará a través de AWS Security Hub. Amazon GuardDuty monitoriza AWS CloudTrail, los registros de flujo de VPC y los registros DNS para detectar actividades como una máquina virtual comprometida realizando escaneos de puertos o contactando IPs maliciosas conocidas (un signo de malware). AWS Systems Manager (SSM) también proporciona Patch Manager y automatizaciones para mantener sus instancias actualizadas. La ventaja de usar las herramientas de AWS es que son fáciles de habilitar, no requieren infraestructura adicional y se integran con otros servicios de AWS (notificaciones a través de SNS, disparadores de eventos a través de CloudWatch, etc.). Aunque puede que no sean tan ricas en funciones como las plataformas de terceros, cubren bastante bien lo básico para las máquinas virtuales de AWS: estado de los parches, detección de vulnerabilidades comunes y detección de compromisos activos. Muchos equipos centrados en AWS comienzan aquí y solo añaden otras herramientas si es necesario.

(Nota: Los proveedores de la nube mejoran continuamente sus ofertas de seguridad nativas. AWS, Azure y GCP tienen cada uno un conjunto de herramientas. Dependiendo de sus habilidades y necesidades, podría combinarlas con herramientas de terceros; por ejemplo, usar AWS GuardDuty junto con CrowdStrike en EC2 proporciona tanto amplitud como profundidad. La clave es que las herramientas nativas de la nube a menudo sirven como una excelente primera línea de defensa o como parte de un enfoque por capas.)

Mejores herramientas de seguridad de VMs para centros de datos locales

En centros de datos on-premise o nubes privadas, la situación es algo diferente. Es posible que no puedas depender de las API de la nube o de servicios integrados; en su lugar, necesitas soluciones que puedan implementarse internamente, a veces en redes aisladas (air-gapped), y que gestionen la seguridad a nivel de VM y de hipervisor. A continuación, se presentan las principales opciones de seguridad de VM para infraestructuras tradicionales o privadas:

- Aikido Security – Plataforma AppSec con opción on-premise. Incluso si estás ejecutando tus propios servidores en un centro de datos, puedes usar Aikido para protegerlos. Aikido Security admite la implementación autoalojada, lo que significa que puedes ejecutar su plataforma on-premise bajo tu control (ideal para organizaciones sensibles al cumplimiento normativo). Esto lleva su escaneo automatizado y su flujo de trabajo centrado en el desarrollador a entornos que no pueden enviar datos a la nube. Tus VMs (y contenedores, código, etc.) on-premise obtienen el mismo escaneo de vulnerabilidades y sugerencias de corrección automáticas. Para organizaciones que desean una solución de seguridad moderna y amigable para desarrolladores, pero que operan principalmente on-premise, Aikido ofrece una combinación poco común: capacidades similares a la nube sin requerir realmente la nube.

- VMware Carbon Black – Diseñado para el centro de datos. Si virtualizas intensamente con VMware (ESXi, vCenter, etc.), VMware Carbon Black encaja de forma natural. VMware ha estado integrando VMware Carbon Black en sus ofertas de vSphere/NSX, permitiendo la seguridad en la capa del hipervisor. Por ejemplo, con NSX puedes realizar sandboxing o cuarentenas de red de VMs basándote en las alertas de VMware Carbon Black, todo dentro de tu centro de datos. El modo offline/on-premise de VMware Carbon Black (CB EDR) puede ser crucial para entornos sin conectividad a Internet. Proporciona esa detección de amenazas avanzada y respuesta dentro de tus propias instalaciones. En un centro de datos, a menudo tienes servidores que no pueden ser parcheados o reiniciados con frecuencia; la monitorización continua de VMware Carbon Black ayuda a asegurar que si algo malo comienza en ellos, lo detectarás rápidamente. Y dado que está adaptado para uso empresarial, cuenta con todos los registros y puntos de integración que esperarías para un SOC on-premise.

- Trend Micro Deep Security (Cloud One) – Edición para centro de datos.** La solución de Trend Micro ha sido durante mucho tiempo una de las favoritas en los centros de datos on-premise, particularmente para asegurar entornos virtualizados. Cuenta con un módulo que se integra con las herramientas de VMware para un escaneo "sin agente" en vCenter, lo que significa que un único appliance virtual puede proteger muchas VMs a nivel de hipervisor (especialmente para la descarga de anti-malware). Esto ahorra sobrecarga de rendimiento en cada VM. Deep Security (ahora parte de Cloud One) también tiene agentes para servidores físicos. Es conocido por ser muy eficiente en entornos de VM densos, algo crucial en centros de datos donde puedes tener altas relaciones de VM por host. Con características como firewall e IDS adaptadas para cada VM, es como darle a cada VM su propio micro-aparato de seguridad. Si estás ejecutando tu propia infraestructura y necesitas seguridad de host probada, Trend Micro es una opción sólida y probada con el tiempo.

- Tenable Nessus / Rapid7 InsightVM – gestión de vulnerabilidades autoalojada. En un escenario on-premise, es posible que no desees un escáner de vulnerabilidades basado en la nube. Nessus (y su contraparte empresarial Tenable.sc) o InsightVM de Rapid7 pueden ejecutarse completamente on-premise. Implementas motores de escaneo en toda tu red y escanearán continuamente las VMs en busca de vulnerabilidades y problemas de cumplimiento. También se integran con herramientas como SCAP y pueden realizar escaneos autenticados (iniciando sesión en las VMs con credenciales para obtener información más profunda). Nessus/Tenable es ampliamente utilizado en centros de datos para escaneos PCI trimestrales, por ejemplo. Estas soluciones proporcionan mucha seguridad a los auditores y para las políticas internas, ya que puedes generar informes que demuestran que estás escaneando cada VM y corrigiendo los hallazgos. Para centros de datos con miles de VMs, estas soluciones pueden escalarse añadiendo múltiples escáneres y una consola central. Puede que carezcan de algunas de las sofisticadas analíticas basadas en la nube de herramientas más nuevas, pero realizan el trabajo de forma fiable y autónoma.

- Microsoft Defender for Endpoint (On-Prem) – EDR para servidores Windows.** Si tu centro de datos ejecuta muchos servidores Windows o eres un entorno Hyper-V/Azure Stack, Microsoft ofrece Microsoft Defender for Endpoint para servidores como una solución on-premise/híbrida. Puedes incorporar tus servidores (incluso sin enviar datos a la nube si utilizas Azure Arc en modo restringido) y obtener capacidades EDR avanzadas similares a las que obtienes en los endpoints de Windows 10. Esta es una buena opción para entornos centrados en Windows que desean aprovechar la tecnología de seguridad de Microsoft sin migrar completamente a la nube de Azure. Proporciona una capa adicional sobre las defensas perimetrales tradicionales, detectando movimientos laterales, intentos de robo de credenciales, etc., dentro de tu red. Y se integra con otras herramientas de seguridad de Microsoft si las utilizas (como alimentar alertas a un SIEM on-premise o a Microsoft Sentinel si lo utilizas en modo híbrido).