Los equipos están bajo presión para entregar código más rápido, al tiempo que mejoran la seguridad. Esta presión a menudo conduce al agotamiento y a la supervisión deficiente. Las herramientas de seguridad de aplicaciones buscan abordar este desafío ayudando a los equipos a detectar, clasificar y remediar vulnerabilidades a lo largo del ciclo de vida del software, desde el código fuente y las dependencias hasta las API y el tiempo de ejecución. Garantizando la seguridad sin ralentizar el desarrollo.

El informe Estado de la IA en Seguridad y Desarrollo 2026 de Aikido Security reveló que el 65% de los equipos admite eludir las herramientas de seguridad, desestimar los hallazgos o retrasar las correcciones debido al ruido y la fatiga de alertas. El mismo informe encontró que aumentar el número de proveedores de seguridad conduce a peores resultados de seguridad (más incidentes, clasificación y remediación más lentas). No es de extrañar que los equipos busquen una plataforma AppSec que pueda reducir la proliferación de herramientas, mejorar la experiencia del desarrollador y, lo que es más importante, mejorar los resultados de seguridad.

En esta guía, exploraremos las principales herramientas AppSec que los equipos utilizan para adelantarse a las amenazas. Comenzaremos con una lista exhaustiva de las plataformas más fiables, para luego desglosar qué herramientas son las más adecuadas para casos de uso específicos, desde startups y pymes hasta grandes empresas. Puede ir directamente a casos de uso específicos a continuación:

- Las 4 mejores herramientas AppSec para desarrolladores

- Las 5 mejores herramientas AppSec para grandes empresas

- Las 5 mejores herramientas AppSec para startups y pymes

- Las 3 mejores herramientas AppSec gratuitas

- Las 5 mejores herramientas AppSec para pipelines de CI/CD

- Las 2 mejores herramientas AppSec nativas de la nube

- Las 3 mejores herramientas de seguridad de aplicaciones de código abierto

TL;DR

Entre las herramientas revisadas, Aikido Security destaca como la principal plataforma de seguridad de aplicaciones gracias a su enfoque modular y centrado en el desarrollador. Reúne SAST, SCA, DAST, seguridad de API, escaneo en la nube, detección de secretos y protección en tiempo de ejecución en un único flujo de trabajo amigable para el desarrollador. Cada una de estas soluciones es la mejor en su clase de forma independiente, pero también pueden integrarse de forma modular o venir listas para usar como una plataforma de seguridad completa, según las necesidades de su organización.

Además, su priorización impulsada por IA filtra el ruido, resalta los riesgos explotables reales y ofrece correcciones con un clic directamente en los IDE y las PR, mejorando la productividad del desarrollador al tiempo que proporciona a los equipos de seguridad una visibilidad clara de toda la pila de aplicaciones.

Para startups y grandes empresas, Aikido Security se sitúa constantemente en los primeros puestos en las pruebas piloto gracias a su facilidad de incorporación, su precio fijo predecible y su capacidad para detectar vulnerabilidades de alto impacto sin abrumar a los equipos con falsos positivos.

¿Qué es AppSec?

La seguridad de aplicaciones (AppSec) es la práctica de identificar, corregir y prevenir vulnerabilidades de seguridad en aplicaciones de software a lo largo de su ciclo de vida. Las herramientas AppSec son soluciones de software utilizadas para automatizar y gestionar este proceso.

Las herramientas AppSec ayudan a los equipos a verificar que cada parte de su aplicación permanezca sin comprometer, reduciendo el riesgo de brechas causadas por código inseguro, bibliotecas de terceros o configuraciones erróneas.

Estas herramientas se pueden agrupar en las siguientes categorías:

- Pruebas de seguridad de aplicaciones estáticas (SAST): Escanea el código fuente en busca de fallos de seguridad sin ejecutar la aplicación.

- Pruebas de seguridad de aplicaciones dinámicas (DAST): Prueba aplicaciones en ejecución en busca de vulnerabilidades simulando ataques externos.

- Análisis de composición de software (SCA): Identifica vulnerabilidades y problemas de licencias en componentes de código abierto y bibliotecas de terceros.

- Escáneres de Infraestructura como Código (IaC): Analiza archivos de configuración, como manifiestos de Terraform y Kubernetes, en busca de configuraciones erróneas.

- Herramientas de detección de secretos: Escanea repositorios de código y pipelines de CI/CD en busca de credenciales expuestas, claves de API y contraseñas.

Por qué las herramientas AppSec son importantes

Estas son algunas de las cosas que las herramientas AppSec garantizan:

- Reducción de costes: Encontrar vulnerabilidades durante el desarrollo es mucho más económico que corregirlas en producción.

- Habilita DevSecOps: Los escaneos de seguridad automatizados integrados en los pipelines de CI/CD permiten a los equipos aplicar el «shift left», detectando errores en el código y las compilaciones, no después del lanzamiento.

- Reduce la fatiga de alertas: Las buenas herramientas AppSec priorizan los riesgos reales y reducen el ruido. Menos falsos positivos significa que los desarrolladores confían en la herramienta y actúan según sus hallazgos, en lugar de ignorarlos.

- Soporte de cumplimiento: Las industrias reguladas requieren pruebas exhaustivas de seguridad de aplicaciones, como PCI DSS para finanzas y HIPAA para atención médica. Las herramientas AppSec ayudan a garantizar el cumplimiento de estos estándares.

- Amplia cobertura de seguridad: Las herramientas AppSec pueden escanear todo su código y aplicaciones de forma continua. Esta cobertura es difícil de lograr manualmente, especialmente en organizaciones que gestionan docenas de microservicios y recursos en la nube.

Cómo elegir la herramienta AppSec adecuada

No todas las soluciones AppSec son universales. Al evaluar herramientas, tenga en cuenta estos criterios:

- Integración CI/CD: ¿Se integra en su flujo de trabajo de desarrollo? Busque herramientas con soporte de CLI o plugins para su pipeline de compilación, repositorio e IDE.

- Priorización de riesgos: ¿Realiza análisis conscientes del contexto? ¿Con qué frecuencia se producen sus falsos positivos? Herramientas como Aikido Security utilizan IA para filtrar más del 90 % de los falsos positivos.

- Soporte de flujo de trabajo: ¿Es compatible con el stack tecnológico de su equipo (frameworks, lenguajes de programación)?

- Análisis compatibles: ¿Qué tipo de análisis soporta? Priorice las herramientas con amplia cobertura.

- Colaboración entre equipos: ¿Busca herramientas que soporten control de acceso basado en roles y paneles compartidos?

- UX para desarrolladores: ¿Fue diseñado pensando en los desarrolladores? ¿Ofrece funciones de remediación, como corrección automática con IA, sugerencias en línea, PRs automatizados?

- Precios: ¿Sus planes son transparentes y fáciles de estimar, o cada complemento requiere una conversación con el servicio de atención al cliente?

- Soporte de cumplimiento: ¿Tiene funciones de cumplimiento integradas? ¿Soporta estándares comunes como SOC 2, Top 10 OWASP, PCI DSS, ISO, y HIPAA

Las 14 mejores herramientas AppSec

1. Aikido Security

Aikido Security es una plataforma de seguridad de aplicaciones (AppSec) impulsada por IA, diseñada para proteger cada aspecto de su aplicación, desde el código fuente y las dependencias de código abierto hasta las API, las configuraciones en la nube y los entornos de ejecución.

Utiliza inteligencia artificial para correlacionar problemas en todo el stack y realizar análisis de alcanzabilidad para resaltar vulnerabilidades reales y explotables, eliminando falsos positivos y ruido. Esto permite a los equipos detectar problemas a tiempo, ya sean rutas de código inseguras, bibliotecas de terceros vulnerables, configuraciones erróneas, secretos expuestos o comportamientos peligrosos de las API.

Los desarrolladores obtienen todo lo que necesitan para solucionar problemas:

- Explicaciones claras de los riesgos y su impacto

- Sugerencias de remediación instantáneas, impulsadas por IA

- Comprobaciones de cumplimiento automatizadas para los principales frameworks (SOC 2, ISO 27001, PCI DSS, GDPR y mucho más)

Los equipos pueden empezar con cualquier módulo AppSec, SAST, SCA, escaneo IaC, DAST, detección de secretos o seguridad de contenedores, y habilitar más a medida que crecen, sin introducir una proliferación de herramientas.

Características clave:

- Escáneres modulares: Ofrece escáneres asistidos por IA para SAST, SCA, secretos, IaC, contenedores, configuraciones en la nube y mucho más.

- Correcciones impulsadas por IA: Proporciona solicitudes de extracción automatizadas para correcciones y correcciones con un clic para múltiples hallazgos.

- Seguridad en tiempo de ejecución: Aikido Security proporciona un firewall web en la aplicación (RASP) para bloquear ataques en tiempo real.

- Seguridad en la nube: Aikido Security reduce el riesgo de incidentes en un 50 % al asegurar también la infraestructura de nube subyacente de las aplicaciones, eliminando la necesidad de herramientas separadas de seguridad en la nube y AppSec.

- Configuración sin agentes: Utiliza API de solo lectura para conectarse con GitHub, GitLab o Bitbucket. No se requieren agentes de instalación.

- Análisis de Rutas de Ataque de Extremo a Extremo: Aikido Security utiliza IA para vincular vulnerabilidades relacionadas y destacar las rutas de ataque más peligrosas.

- Triaje Automático con IA: Aikido Security utiliza aprendizaje automático para realizar un análisis automatizado y consciente del contexto sobre los hallazgos de los escáneres.

- Análisis de Alcanzabilidad: Escanea las dependencias en busca de vulnerabilidades, destacando aquellas que son realmente explotables.

- Mapeo de Cumplimiento: Soporta marcos de cumplimiento y seguridad como SOC 2, ISO 27001, PCI DSS, GDPR, y mucho más.

- Bajos Falsos Positivos: Utiliza filtrado contextual y triaje con IA para suprimir hasta el 90% de los falsos positivos, reduciendo la fatiga por alertas.

- UX Amigable para Desarrolladores: Ofrece sugerencias de IA instantáneas, autocorrecciones y una guía clara en IDEs y pull requests para ayudar a los desarrolladores a solucionar problemas rápidamente.

- Detección de Secretos: Identifica credenciales o claves API codificadas antes de que lleguen a producción.

- Agnóstico de Plataforma: Soporta todos los principales lenguajes de programación y proveedores de la nube de serie.

- Priorización Inteligente: La deduplicación y el triaje automático impulsado por IA agrupan los problemas relacionados y filtran aquellos que realmente no afectan a tu aplicación .

Ventajas:

- Escáneres de primera categoría

- Amplia compatibilidad con idiomas

- Funcionalidades de cumplimiento robustas

- Precios transparentes

- Lista de materiales de software (SBOM) completa

- Filtrado con IA

- Soporte multiplataforma

- UX amigable para desarrolladores

Precios:

Los planes de Aikido Security comienzan en 300 $/mes para 10 usuarios.

- Developer (Gratis para Siempre): Ideal para equipos de hasta 2 usuarios. Incluye 10 repositorios, 2 imágenes de contenedor, 1 dominio y 1 cuenta en la nube.

- Básico: Soporta 10 repositorios, 25 imágenes de contenedor, 5 dominios y 3 cuentas en la nube.

- Pro: Diseñado para equipos de tamaño medio. Incluye 250 repositorios, 50 imágenes de contenedor, 15 dominios y 20 cuentas en la nube.

- Avanzado: Incluye 500 repositorios, 100 imágenes de contenedor, 20 dominios, 20 cuentas en la nube y 10 VMs.

También hay planes disponibles para startups (con un 30% de descuento) y empresas.

Ideal para:

Startups y empresas que buscan una plataforma AppSec integral, de extremo a extremo, que ofrezca una amplia cobertura, una sobrecarga mínima y una incorporación rápida,

Calificación de Gartner: 4.9/5.0

Reseñas de Aikido Security:

Además de Gartner, Aikido Security también tiene una calificación de 4.7/5 en Capterra, Getapp y SourceForge

2. Black Duck

Black Duck de Synopsys es una herramienta de análisis de composición de software (SCA) para gestionar los riesgos de código abierto. Escanea los componentes de código abierto de tu aplicación para identificar vulnerabilidades conocidas, problemas de cumplimiento de licencias y calidad del código.

Características Clave:

- Base de Conocimiento de Vulnerabilidades Profunda: Mapea tus dependencias con una base de datos de CVEs y avisos conocidos.

- Verificación de Cumplimiento de Licencias: Identifica licencias de código abierto en tu inventario y señala conflictos o licencias de riesgo.

- Escaneo de Fragmentos de Código: Black Duck puede detectar fragmentos de código copiados de proyectos de código abierto.

Ventajas:

- Detección de componentes de código abierto

- Base de conocimiento de vulnerabilidades robusta

Contras:

- Principalmente enfocado a empresas

- Curva de aprendizaje pronunciada

- Alto volumen de alertas

- La configuración inicial puede ser compleja

- Los escaneos en grandes bases de código son lentos

- Su interfaz de usuario (UI) está más orientada a analistas de seguridad que a desarrolladores

- Requiere herramientas de terceros (SAST, DAST) para una cobertura completa de AppSec

Precios:

Precios personalizados

Ideal para:

Black Duck es ideal para grandes equipos empresariales que dependen en gran medida de dependencias de código abierto y que requieren controles de cumplimiento estrictos.

Calificación de Gartner: 4.5/5.0

Opiniones de Black Duck:

No hay reseñas independientes generadas por usuarios.

3. Burp Suite

Burp Suite de PortSwigger es una plataforma integrada para pruebas de seguridad de aplicaciones web manuales y automatizadas. Sirve como un proxy de intercepción para el tráfico web, permitiendo a los usuarios interceptar y modificar solicitudes.

Características clave:

- Proxy de intercepción: El proxy de Burp permite a los usuarios inspeccionar y manipular el tráfico HTTP(S) entre navegadores y las aplicaciones objetivo.

- Escáner DAST automatizado: Escanea aplicaciones para detectar vulnerabilidades comunes como SQLi, XSS y CSRF.

- Extensibilidad Los usuarios pueden añadir extensiones creadas por la comunidad para mejorar el escaneo o añadir nuevas técnicas de explotación.

Ventajas:

- Fuerte soporte de la comunidad

- Control manual granular

Contras:

- Centrado en la web

- Altos falsos positivos

- Sus escaneos pueden consumir muchos recursos

- Carece de análisis de alcanzabilidad

- Curva de aprendizaje pronunciada

- Realiza escaneos periódicos en lugar de continuos

Precios:

- Burp Suite Community Edition: Gratuito

- Burp Suite Professional: 475 $ por usuario/año

Burp Suite Enterprise Edition: Precios personalizados

Ideal para:

Burp Suite es ideal para especialistas en seguridad que realizan pentests de aplicaciones web.

Calificación de Gartner: 4.7/5.0

Opiniones de Burp Suite:

4. Checkmarx

Checkmarx es una plataforma de seguridad de aplicaciones empresariales con un enfoque en Pruebas de seguridad de aplicaciones estáticas (SAST). Ahora ha evolucionado hacia una plataforma unificada para la seguridad del código.

Características clave:

- Reglas personalizables: Checkmarx permite a los equipos escribir consultas personalizadas para detectar patrones específicos de la organización/proyecto.

- Plataforma AppSec unificada: Ofrece análisis de composición (para dependencias de código abierto) y pruebas interactivas.

Ventajas:

- Amplia compatibilidad con idiomas

- Investigación de seguridad robusta e inteligencia de amenazas

Contras:

- Falsos positivos

- Alto volumen de alertas

- Curva de aprendizaje pronunciada

- Fuertemente enfocado en empresas

- Precios específicos para cada módulo de seguridad

- Los escaneos pueden ser lentos en grandes bases de código

Precios:

Precios personalizados

Ideal para:

Checkmarx es más adecuado para empresas que necesitan un análisis estático exhaustivo en diversas pilas tecnológicas y grandes bases de código.

Calificación de Gartner: 4.6/5.0

Checkmarx Opiniones:

5. Contrast Security

Contrast Security es una plataforma de seguridad de aplicaciones con un enfoque en la instrumentación. Proporciona tanto pruebas interactivas de seguridad de aplicaciones (IAST) como autoprotección de aplicaciones en tiempo de ejecución (RASP).

Características clave:

- Detección de vulnerabilidades en tiempo real (IAST): El IAST de Contrast instrumenta la aplicación en un servidor de pruebas y monitoriza comportamientos inseguros.

- Protección en tiempo de ejecución (RASP): Despliega agentes dentro de las aplicaciones para actuar como firewalls de aplicaciones web (WAF) dedicados y autónomos.

Ventajas:

- Guía de remediación práctica

- Protección en tiempo de ejecución

- Compatible con plataformas CI/CD comunes

Contras:

- Principalmente enfocado a empresas

- Los agentes deben ser desplegados en las aplicaciones

- Puede ser difícil de configurar

- Requiere la ejecución de código para identificar vulnerabilidades

- Los usuarios han informado que sus interfaces de usuario son recargadas

- Los usuarios han informado de latencia debido a sus agentes

Precios:

Precios personalizados

Ideal para:

Equipos empresariales que necesitan retroalimentación continua en tiempo real y basada en el uso, y que pueden desplegar agentes en sus aplicaciones.

Calificación de Gartner: 4.7/5.0

Reseñas de Contrast Security:

No hay reseñas independientes generadas por usuarios.

6. Fortify

Fortify (parte de OpenText) es una plataforma de seguridad de aplicaciones empresariales conocida principalmente por su análisis estático de código y su soporte para lenguajes heredados.

Características clave:

- Amplio soporte de lenguajes: Soporta una amplia gama de lenguajes de programación modernos y heredados, como ABAP, Classic ASP y COBOL.

- Gestión empresarial: Proporciona un portal de gestión centralizado donde se agregan todos los resultados de los escaneos.

Ventajas:

- Soporte para lenguajes heredados

- Sólidos informes y cumplimiento

Contras:

- Principalmente enfocado a empresas

- Alto volumen de alertas

- Curva de aprendizaje pronunciada

- Falsos positivos

- La configuración inicial es compleja

- Su interfaz de usuario (UI) está orientada a analistas de seguridad

- Cobertura limitada para entornos cloud-native

Precios:

Precios personalizados

Ideal para:

Grandes empresas que gestionan sistemas heredados y necesitan gobernanza centralizada, informes de cumplimiento y análisis estático.

Calificación de Gartner: 4.5/5.0

Reseñas de Fortify:

7. HCL/IBM AppScan

AppScan (originalmente IBM AppScan, ahora bajo HCL Technologies) es un conjunto de herramientas AppSec. Se utiliza principalmente por su escaneo dinámico (DAST) y su capacidad para analizar aplicaciones complejas como las SPA de Javascript.

Características clave:

- Escaneo Incremental: AppScan permite a los usuarios realizar escaneos incrementales en partes nuevas/modificadas para acelerar las nuevas pruebas.

- Motor DAST Integral: Realiza un rastreo avanzado y simulación de ataques en aplicaciones Javascript de una sola página.

- Generación de Informes: Genera informes con detalles de vulnerabilidades y recomendaciones de solución.

Ventajas:

- Guía de remediación práctica

- Amplia compatibilidad con idiomas

- Se integra con plataformas CI/CD comunes

Contras:

- Enfocado en el ámbito empresarial

- Falsos positivos

- Curva de aprendizaje pronunciada

- La configuración inicial es compleja y consume mucho tiempo

- Los escaneos pueden consumir muchos recursos y ser lentos

- Los usuarios han informado que su interfaz de usuario (UI) está desactualizada

- No está tan centrado en el desarrollador en comparación con herramientas como Aikido Security

Precios:

Precios personalizados

Ideal para:

Equipos empresariales que buscan una solución DAST personalizable para sus aplicaciones web Javascript y APIs.

Calificación de Gartner: 4.7/5.0

Reseñas de HCL/IBM AppScan:

8. Netsparker (Ahora Invicti Security)

Netsparker (Ahora Invicti Security) es un escáner automatizado de vulnerabilidades web para entornos empresariales. Confirma las vulnerabilidades realizando exploits seguros utilizando sus escáneres "basados en pruebas".

Características clave:

- Escaneo Basado en Pruebas: Explota automáticamente las vulnerabilidades de forma no destructiva para probarlas.

- Integración CI/CD: Ofrece APIs e integraciones preconfiguradas para herramientas CI/CD comunes.

Ventajas:

- Escaneo basado en pruebas

- Opciones de despliegue flexibles

Contras:

- Enfocado en el ámbito empresarial

- Centrado en aplicaciones web

- Curva de aprendizaje pronunciada

- Los usuarios han informado que su interfaz de usuario está recargada

- Sus escaneos "basados en pruebas" son más lentos en comparación con otras herramientas DAST

- Los usuarios han informado sobre documentación desactualizada

Precios:

Precios personalizados

Ideal para:

Empresas que necesitan un escáner de aplicaciones web preciso y escalable.

Calificación de Gartner: 4.5/5.0

Reseñas de Netsparker (Ahora Invicti Security):

Usuario compartiendo su experiencia con Netsparker (Ahora Invicti Security)

9. OWASP ZAP

OWASP Zed Attack Proxy (ZAP) es una herramienta de Pruebas de seguridad de aplicaciones dinámicas (DAST) de código abierto, mantenida por el proyecto OWASP. Se utiliza para identificar vulnerabilidades en aplicaciones web.

Características clave:

- Escaneo activo y pasivo: ZAP puede operar en un modo “pasivo” donde observa el tráfico y señala problemas sin alterarlo. También tiene un modo de “escaneo activo” donde lanza ataques (inyección SQL, XSS) para encontrar vulnerabilidades.

- Extensible mediante complementos: Puede ampliar las capacidades de ZAP a través de complementos oficiales o de la comunidad.

- Proxy de intercepción: Proporciona un proxy de intercepción para que los testers capturen y modifiquen solicitudes HTTP(s) en tiempo real.

Ventajas:

- Código abierto

- Fuerte soporte de la comunidad

- Soporte multiplataforma

Contras:

- Falsos positivos

- Interfaz de usuario obsoleta

- Requiere configuraciones adicionales para aplicaciones web con uso intensivo de JavaScript

- El soporte es principalmente a través de foros

- Las funciones avanzadas requieren una experiencia significativa en seguridad

Precios:

Código abierto

Ideal para:

Equipos que buscan una solución DAST de código abierto para sus aplicaciones web.

Calificación de Gartner:

Sin reseñas de Gartner.

Reseñas de OWASP ZAP:

10. Qualys Escáner de aplicaciones web (WAS)

Qualys Web Application Scanning (WAS) de Qualys es una herramienta DAST basada en la nube para realizar escaneos automatizados de vulnerabilidades en aplicaciones web. Ofrece la misma “profunda capacidad de ajuste” que herramientas como AppScan o Burp, pero cubre el Top 10 OWASP y más, con un enfoque en la fiabilidad y la integración.

Características clave:

- Escaneo basado en la nube: Todos los escaneos se realizan desde los servidores en la nube de Qualys.

- Cobertura sólida de vulnerabilidades: Qualys WAS verifica vulnerabilidades comunes como SQLi, XSS, CSRF, redirecciones abiertas, así como librerías obsoletas.

- Integración con el ecosistema Qualys: Se integra perfectamente con otros servicios de Qualys.

Ventajas:

- Basado en la nube

- Se integra con el ecosistema Qualys

- Orientación detallada para la remediación

Contras:

- Curva de aprendizaje

- La gestión de permisos puede ser compleja

- Rastreo de JavaScript limitado

- Falsos positivos

- Los escaneos en aplicaciones grandes pueden ser lentos y consumir muchos recursos

- Los usuarios han informado de limitaciones en el número de escaneos concurrentes

Precios:

Precios personalizados

Ideal para:

Equipos empresariales que ya utilizan el ecosistema Qualys.

Calificación de Gartner: 4.4/5.0

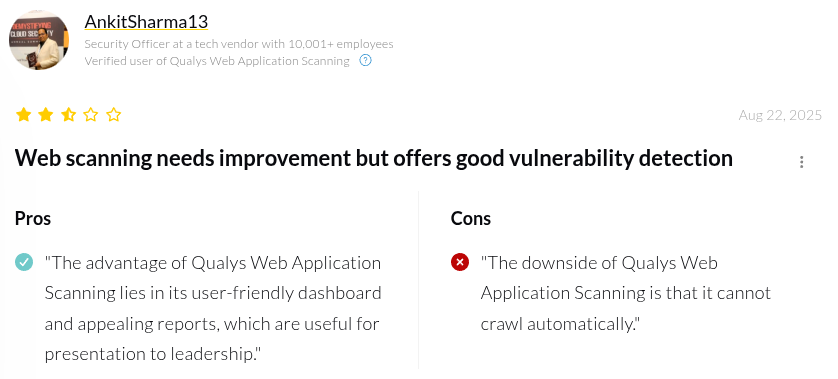

Reseñas de Qualys escaneo de aplicaciones web:

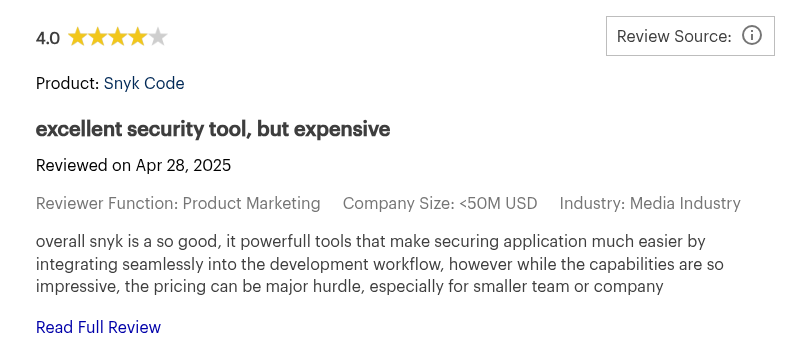

11. Snyk

Snyk es una herramienta AppSec que utiliza aprendizaje automático para encontrar vulnerabilidades de seguridad y problemas de calidad de código en el código fuente y las dependencias.

Características clave:

- Análisis de dependencias de código abierto: Snyk escanea tus dependencias para encontrar vulnerabilidades conocidas. .

- Correcciones automatizadas: Puede abrir automáticamente pull requests para actualizar una versión de dependencia a una sin vulnerabilidades. ,

Ventajas:

- Análisis impulsado por IA

- Base de datos de vulnerabilidades robusta

Contras:

- Curva de aprendizaje pronunciada

- Propenso a falsos positivos

- El precio puede escalar rápidamente

- Límite de tamaño de archivo de 1 MB para análisis estático

- Escaneos lentos en repositorios grandes

- Las recomendaciones pueden ser genéricas

- Requiere ajustes adicionales

- Puede tener dificultades en bases de código propietarias

Precios:

- Gratis

- Equipo: 25 $ al mes/desarrollador colaborador (mín. 5 desarrolladores)

- Empresarial: Precios personalizados

Ideal para:

Equipos que dependen en gran medida de componentes de código abierto y necesitan seguridad integrada en su flujo de trabajo de desarrollo.

Calificación de Gartner: 4.4/5.0

Reseñas de Snyk:

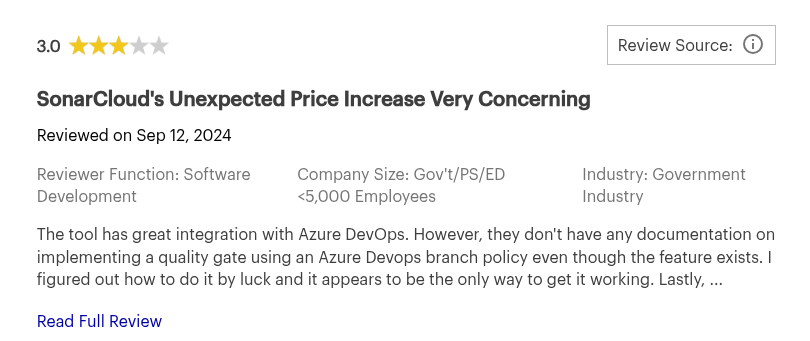

12. SonarQube

SonarQube es una plataforma de código abierto para el análisis de calidad y seguridad del código. Los desarrolladores la utilizan por su capacidad para detectar «code smells» y aplicar puertas de calidad.

Características clave:

- Análisis estático multilingüe: SonarQube soporta escaneos para varios lenguajes, como Java, C#, C/C++, Python, JavaScript y Go.

- Puntos calientes de seguridad vs. Vulnerabilidades: SonarQube clasifica los problemas como «vulnerabilidades» reales, que son problemas de seguridad claros, o «puntos calientes de seguridad», que son patrones que podrían ser arriesgados y requieren revisión.

Ventajas:

- Edición comunitaria gratuita

- Conjuntos de reglas personalizables y puertas de calidad

Contras:

- Enfocado principalmente en la calidad del código

- La profundidad de las reglas de seguridad varía según el lenguaje

- Falsos positivos

- Puede pasar por alto vulnerabilidades complejas

- Carece de pruebas dinámicas de aplicaciones (DAST)

- Las funciones de seguridad avanzadas y el soporte de lenguajes están restringidos a los planes de pago.

- Requiere herramientas de terceros para una cobertura completa de AppSec

Precios:

Los precios de SonarQube se dividen en dos categorías: basados en la nube y autoadministrados.

Ideal para:

SonarQube es ideal para equipos que desean mejorar la calidad del código mientras implementan seguridad básica.

Calificación de Gartner: 4.4/5.0

SonarQube Reseñas:

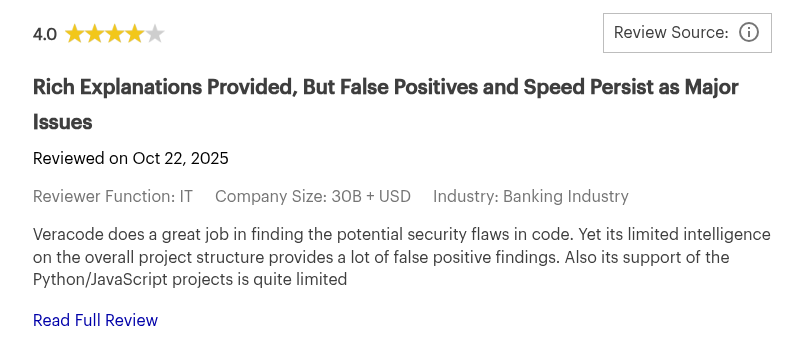

13. Veracode

Veracode es una plataforma AppSec nativa de la nube diseñada para ayudar a las empresas a evaluar y gobernar la seguridad de las aplicaciones a escala mediante análisis estáticos, dinámicos y de composición de software centralizados.

Características clave:

- Análisis Estático (SAST): Puede cargar aplicaciones compiladas o código fuente en la plataforma de Veracode, y esta lo escaneará en busca de vulnerabilidades.

- Gestión de Políticas: Los usuarios pueden definir políticas de aprobación/rechazo para bloquear lanzamientos de aplicaciones con vulnerabilidades de alta severidad.

Ventajas:

- Fuerte gobernanza y aplicación de políticas

- Perspectivas basadas en el contexto

Contras:

- Principalmente enfocado a empresas

- Mala experiencia para el desarrollador

- Los usuarios han informado de que los problemas aparecen en un escaneo y no en el siguiente

- Interfaz de usuario (UI) poco intuitiva

- Personalización limitada de reglas de escaneo y consultas

- Su “enfoque de carga” puede ser inconveniente en comparación con soluciones de flujo de trabajo integradas como Aikido Security.

Precios:

Precios personalizados

Ideal para:

Empresas que buscan una solución gestionada por un proveedor (Scanning as a Service) con una fuerte aplicación de políticas

Calificación de Gartner: 4.6/5.0

Reseñas de Veracode:

14. Opengrep

Opengrep es una herramienta de análisis estático de código abierto (SAST). Es un fork impulsado por la comunidad del motor Semgrep, diseñado para encontrar vulnerabilidades en el código, con un fuerte apoyo de la industria por parte de plataformas de seguridad como Aikido Security.

Características clave:

- Compatibilidad Retrógrada: Está diseñado como un reemplazo directo con soporte para formatos de salida JSON y SARIF.

- Amplio Soporte de Lenguajes: Opengrep soporta más de 20 lenguajes de programación, incluyendo Python, Java, TypeScript, Go y Rust.

- Análisis de Taint: Proporciona análisis de taint intra-archivo y entre funciones que detecta 7 de cada 9 casos de propagación de taint multi-salto.

Ventajas:

- Código abierto

- Amplia compatibilidad con idiomas

- Integración multiplataforma

- Impulsado por la comunidad

Contras:

- Todavía está en sus primeras etapas.

- Falsos positivos

- Carece de mapeo de vulnerabilidades integrado

- Carece de detección de errores en tiempo de ejecución

- Su motor SAST es menos completo en comparación con plataformas como Aikido Security.

Precios:

Código abierto

¿Por qué elegirlo?

Opengrep es ideal para equipos que migran de Semgrep y buscan una alternativa de código abierto.

Calificación de Gartner:

Sin reseña de Gartner.

Reseñas de Opengrep:

No hay reseñas independientes generadas por usuarios.

Las 4 mejores herramientas AppSec para desarrolladores

Criterios Clave para Elegir Herramientas AppSec para Desarrolladores:

- Automatización (análisis incremental, correcciones automáticas)

- Integración en el flujo de trabajo

- Bajos falsos positivos

- Guía de remediación

- Asequibilidad

- Simplicidad

Estas son las 4 mejores herramientas AppSec diseñadas para desarrolladores:

- Aikido Security: Análisis multimodular, configuración basada en API, UX amigable para desarrolladores, plan gratuito permanente.

- Snyk: Análisis de dependencias rápido, PRs de corrección automatizadas, plan gratuito

- SonarQube: Reglas robustas de calidad de código y seguridad, edición comunitaria gratuita

- OWASP ZAP: DAST local ligero, automatización sencilla, código abierto

Las 5 mejores herramientas AppSec para grandes empresas

Criterios clave para elegir herramientas AppSec para empresas:

- Cobertura de amenazas

- Funcionalidades de gobernanza

- Integración con flujos de trabajo empresariales (SSO, JIRA)

- Soporte del proveedor

- Escalabilidad

Estas son las 5 mejores herramientas AppSec para empresas:

- Aikido Security: Plataforma AppSec integral, remediación asistida por IA, funcionalidades de gobernanza empresarial

- Checkmarx: Potente motor SAST, amplio soporte de lenguajes, reglas personalizables

- Fortify: Suite SAST/DAST completa, despliegue on-premise/en la nube

- Veracode: Aplicación de políticas, nativa de la nube, analíticas centralizadas

- Black Duck: Seguimiento de componentes OSS, seguimiento de licencias y vulnerabilidades, alertas de cumplimiento automatizadas

Las 5 mejores herramientas AppSec para startups y pymes

Criterios clave para elegir herramientas AppSec para startups y pymes:

- Asequibilidad

- Simplicidad

- Automatización

- Amplia cobertura

Aquí están las 5 mejores herramientas AppSec adaptadas para startups y pymes:

- Aikido Security: Plataforma AppSec modular, remediación impulsada por IA, cobertura de seguridad del código a la nube, nivel gratuito para siempre

- Burp Suite: Proxy de intercepción, ligero

- OWASP ZAP: DAST automatizado, fácil de usar para principiantes

- Snyk: Escaneo de código abierto, correcciones automatizadas de PR

- SonarQube: Análisis estático de código, edición comunitaria gratuita

Las 3 mejores herramientas AppSec gratuitas

Criterios clave para elegir herramientas AppSec gratuitas:

- Asequibilidad (niveles gratuitos, código abierto)

- Simplicidad

- Amplia cobertura de amenazas

- Automatización

- UX centrada en el desarrollador

- Escalabilidad

Aquí están las 3 mejores herramientas AppSec gratuitas:

- Aikido Security: AppSec full-stack, priorización por IA, UX amigable para desarrolladores, nivel gratuito para siempre

- OWASP ZAP: Suite DAST gratuita, análisis activo/pasivo

- SonarQube (Community Edition): Análisis estático gratuito, calidad de código, seguridad básica

Las 5 mejores herramientas AppSec para pipelines de CI/CD

Criterios Clave para Elegir Herramientas AppSec para Pipelines de CI/CD:

- Soporte para CLI y API

- Compatible con la automatización

- Escaneos rápidos

- Plugins nativos de CI/CD (GitHub Actions, GitLab, Jenkins, Azure DevOps)

- Políticas configurables

- Despliegue desatendido

Aquí están las 5 Mejores Herramientas AppSec Adaptadas para Pipelines de CI/CD:

- Aikido Security: AppSec multimodular (SAST/SCA/DAST/Cloud), diseño CI-first, escaneos rápidos, triaje automático, políticas de interrupción de compilación

- Checkmarx: Escaneos CI incrementales, análisis a nivel de PR

- OWASP ZAP: DAST gratuito para pipelines, escaneos pasivos y activos

- Snyk: Comprobaciones rápidas de SCA/SAST/contenedores, integraciones de CI,

- SonarQube: Quality Gates, aplicación de aprobación/fallo en CI

Las 2 mejores herramientas AppSec nativas de la nube

Criterios clave para elegir herramientas AppSec Cloud-Native:

- Amplia cobertura de stack (código, contenedores, IaC, tiempo de ejecución)

- Integración y automatización de CI/CD

- UX amigable para desarrolladores

- Cumplimiento y gobernanza

- Escalabilidad (microservicios, multi-cloud)

- Visibilidad en tiempo real

Estas son las 2 mejores herramientas AppSec Cloud-Native:

- Aikido Security: Interfaz amigable para desarrolladores, cobertura cloud de extremo a extremo, integraciones CI/CD.

- Snyk: escaneo de contenedores y escaneo IaC, correcciones automatizadas de PR

Las 3 mejores herramientas de seguridad de aplicaciones de código abierto

Criterios clave para elegir herramientas AppSec de código abierto:

- Soporte de la comunidad

- Personalización

- Integración CI/CD

- Amplia compatibilidad con idiomas

- Documentación clara

Estas son las 3 mejores herramientas AppSec de código abierto:

- Opengrep: Amplio soporte de lenguajes, análisis estático avanzado

- OWASP ZAP: escaneo automatizado de vulnerabilidades web, compatible con Docker

- SonarQube (Edición Comunitaria): Inspección continua de código, análisis estático

Conclusión

La seguridad moderna de las aplicaciones requiere visibilidad, automatización y alineación con los desarrolladores. Tanto si eres un ingeniero individual que protege un proyecto personal como un CISO que gestiona docenas de aplicaciones, las herramientas de AppSec adecuadas hacen que las amenazas modernas sean manejables.

Al unificar SAST, SCA, DAST, seguridad de API, comprobaciones en la nube y protección en tiempo de ejecución en un flujo de trabajo amigable para desarrolladores, Aikido Security proporciona a los equipos visibilidad de extremo a extremo en toda su pila de aplicaciones.

¿Quieres visibilidad total en tus aplicaciones? Inicia tu prueba gratuita o reserva una demo con Aikido Security hoy mismo.

Preguntas frecuentes

¿Qué vulnerabilidades comunes detectan las herramientas de AppSec?

Las herramientas de AppSec pueden identificar una amplia gama de vulnerabilidades, incluyendo inyección SQL, cross-site scripting (XSS), secretos codificados, dependencias inseguras, recursos en la nube mal configurados y mecanismos de autenticación débiles. Las plataformas avanzadas como Aikido Security también pueden detectar vulnerabilidades entre archivos y de múltiples componentes, ayudando a los equipos a detectar problemas e incidentes complejos de forma temprana.

¿Cómo ayudan las herramientas de AppSec a proteger las aplicaciones de software?

Las herramientas de AppSec proporcionan visibilidad continua de su código, dependencias y configuraciones en tiempo de ejecución, marcando automáticamente los problemas de seguridad antes de que lleguen a producción. Se integran con IDEs, pipelines de CI/CD y sistemas de control de versiones para permitir a los desarrolladores corregir vulnerabilidades de forma temprana. Soluciones como Aikido Security ofrecen priorización asistida por IA y correcciones con un clic, reduciendo el esfuerzo manual.

¿Cuáles son los desafíos al integrar herramientas de AppSec en pipelines de CI/CD?

Integrar AppSec en pipelines de CI/CD puede ser complicado porque los equipos necesitan equilibrar un escaneo exhaustivo con tiempos de compilación rápidos, gestionar falsos positivos y configurar reglas de fallo de compilación sin interrumpir el desarrollo. Las herramientas que ofrecen APIs, escaneo incremental y salidas legibles por máquina facilitan la integración. Plataformas como Aikido Security optimizan este proceso con automatización compatible con CI/CD, asegurando que las comprobaciones de seguridad se ejecuten de manera eficiente sin ralentizar los despliegues.

¿Cómo se pueden utilizar las herramientas de AppSec para cumplir con los estándares y regulaciones de seguridad de la industria?

Muchas plataformas de AppSec proporcionan informes listos para auditorías, alineados con SOC 2, ISO 27001, PCI DSS y GDPR, aplican políticas de seguridad y rastrean los esfuerzos de remediación. Plataformas como Aikido Security consolidan la evidencia de cumplimiento en código, dependencias, nube y tiempo de ejecución, simplificando la gobernanza a escala.

También le podría interesar:

- Las 10 mejores herramientas SAST impulsadas por IA en 2025 – Explore una categoría clave de AppSec.

- Las 10 mejores herramientas de análisis de composición de software (SCA) en 2026

- Las 13 mejores herramientas de escaneo de contenedores en 2026

- Mejores herramientas para la detección de fin de vida útil: Clasificaciones de 2026.

- Los 13 mejores escáneres de vulnerabilidades de código en 2026

- Los mejores escáneres de Infraestructura como Código (IaC) en 2026

- Las mejores herramientas de Cloud Security Posture Management (CSPM) en 20262