Hoy en día, puedes lanzar aplicaciones modernas más rápido que nunca. La IA escribe la mitad de tu código, los pipelines se despliegan en minutos y tu equipo está produciendo funcionalidades como si cada día fuera el fin del mundo.

Pero aquí tienes una pregunta: ¿qué está a la altura de la seguridad?

Porque la velocidad en el desarrollo de software tiene un lado oscuro. Puedes llamarlo negligencia, error humano o el viejo dicho «ya me encargaré de ello»; así es como los bugs, las configuraciones erróneas y las vulnerabilidades en toda regla se cuelan en producción sin que nadie se dé cuenta. ¿Y los atacantes? Solo necesitan una.

Por eso las Pruebas de seguridad de aplicaciones dinámicas (DAST) son importantes en 2025. Para asegurarte de que lo que has desplegado es seguro y está protegido.

En esta guía, desglosamos:

- Qué es DAST

- Por qué es importante en 2025, y

- Cómo elegir la herramienta DAST adecuada para tu equipo, tanto si eres un desarrollador individual como un líder de seguridad empresarial.

Para facilitarte las cosas, no necesitas profundizar en las más de 15 herramientas. Si estás aquí con un caso de uso específico en mente —por ejemplo, si buscas el mejor DAST para desarrolladores, startups o seguridad de API— no dudes en ir directamente a las sublistas adaptadas a tu escenario.

- Las 5 mejores herramientas DAST para desarrolladores: Aikido Security & Burp Suite

- Las 6 mejores herramientas DAST para empresas: Invicti & Aikido Security

- Las 4 mejores herramientas DAST para startups: Aikido Security & OWASP ZAP

- Las 4 mejores herramientas DAST gratuitas: Wapiti & Arichni

- Las 4 mejores herramientas DAST de código abierto: OWASP ZAP & Nikto

- Las 6 mejores herramientas DAST para DevSecOps: Aikido Security & Invicti

- Las 6 mejores herramientas DAST para seguridad de API: Qualys & Aikido Security

- Las 6 mejores herramientas DAST para aplicaciones web: Aikido Security & Burp Suite

- Las 6 mejores herramientas DAST para API REST: Tenable & Wapiti

- Las 6 mejores herramientas DAST para aplicaciones móviles: OWASP ZAP & HCL Appscan

Dicho esto, recomendamos consultar el desglose completo de las herramientas más abajo. Incluso una lectura rápida de la lista principal podría revelar una herramienta que no habías considerado, o ayudarte a entender por qué algunas opciones se clasifican constantemente en los primeros puestos en todas las categorías.

En resumen:

Aikido se posiciona como la mejor opción de DAST al combinar un potente escáner DAST con SAST, seguridad de API y más en una sola plataforma. Su DAST de «Surface Monitoring» ataca tu aplicación como lo haría un hacker, pero con muchos menos falsos positivos gracias a la verificación y el filtrado integrados.

Los desarrolladores obtienen correcciones con un clic para los hallazgos e integración CI/CD de serie, y los gerentes técnicos aprecian los precios transparentes de tarifa plana de Aikido (además de un nivel gratuito) en comparación con las sorpresas de las herramientas DAST heredadas.

¿Qué es DAST?

Pruebas de seguridad de aplicaciones dinámicas (DAST) es un método de prueba de seguridad que evalúa una aplicación en ejecución de fuera hacia dentro, de forma similar a como lo haría un atacante. Una herramienta DAST interactúa con una aplicación web a través de su frontend (solicitudes HTTP, interfaces web, API) sin necesidad de acceder al código fuente.

El enfoque de «caja negra» de DAST implica simular entradas maliciosas y analizar las respuestas de la aplicación para identificar vulnerabilidades como inyección SQL, cross-site scripting (XSS), fallos de autenticación, configuraciones erróneas y otros problemas en tiempo de ejecución. En esencia, DAST se comporta como un hacker automatizado que sondea las defensas de tu aplicación.

Las soluciones DAST se distinguen de las herramientas de análisis estático (SAST) porque prueban la aplicación en ejecución en un entorno realista. Mientras que SAST escanea el código fuente en busca de errores, DAST lanza ataques sobre una aplicación desplegada para ver si esas vulnerabilidades pueden ser explotadas en tiempo real.

DAST se utiliza a menudo en las fases finales de las pruebas (QA, staging o incluso producción, con precaución) como una verificación final para detectar cualquier cosa que se haya pasado por alto anteriormente.

En 2025, DAST sigue siendo crucial porque las aplicaciones web modernas son cada vez más complejas (aplicaciones de una sola página, microservicios, API, etc.). Las herramientas DAST han evolucionado para abordar estos desafíos, incluyendo:

- rastreo de interfaces ricas,

- seguimiento de redirecciones,

- gestión de flujos de autenticación, y

- pruebas de API REST/GraphQL,

Todo ello sin necesidad de ver los componentes internos de la aplicación.

Muchas organizaciones adoptan una estrategia combinada de SAST y DAST para una cobertura integral en todo el ciclo de vida de desarrollo de software. Para una comparación más profunda, consulta nuestra guía sobre cómo usar SAST y DAST juntos.

Por qué necesitas herramientas DAST

Antes de profundizar en las herramientas en sí, como se mencionó anteriormente, ¿qué sentido tiene añadir otro escáner a tu pila?

Pues bien, la base es que la seguridad de las aplicaciones web es un objetivo en constante evolución. Las aplicaciones cambian muy rápido y los atacantes descubren constantemente nuevas formas de explotarlas.

El uso de herramientas DAST es imprescindible en 2025 porque obtienes:

- Cobertura en el mundo real: Las herramientas DAST encuentran vulnerabilidades desde una perspectiva externa, mostrándote exactamente lo que un atacante podría explotar en una aplicación en ejecución. Pueden descubrir problemas en el entorno (configuraciones del servidor, componentes de terceros, API) que las revisiones de código estático podrían pasar por alto.

- Independiente del lenguaje y la plataforma: Dado que DAST interactúa con la aplicación a través de HTTP y la interfaz de usuario, no importa en qué lenguaje o framework esté escrita la aplicación. Un escáner DAST puede probar Java, Python, Node o cualquier plataforma web, lo que es ideal para entornos políglotas.

- Detecta errores críticos en tiempo de ejecución: DAST destaca en la detección de problemas como servidores mal configurados, flujos de autenticación rotos, cookies inseguras y otros problemas de despliegue que solo aparecen cuando la aplicación está en producción. A menudo, se trata de vulnerabilidades de alto impacto que pasan desapercibidas en las revisiones de código.

- Bajos falsos positivos (en muchos casos): Las soluciones DAST modernas utilizan técnicas como la verificación de ataque (p. ej., prueba de explotación) para confirmar vulnerabilidades y reducir el ruido. A diferencia de SAST, que podría señalar problemas teóricos, DAST suele mostrar evidencia concreta (como «La cookie de sesión no está protegida»), lo que facilita que los desarrolladores confíen en los resultados.

- Cumplimiento y tranquilidad: Muchos estándares y regulaciones de seguridad (PCI DSS, Top 10 OWASP, etc.) recomiendan o exigen pruebas dinámicas de aplicaciones web. El uso de una herramienta DAST ayuda a cumplir esos requisitos al generar informes que los auditores entienden (p. ej., cobertura de problemas del Top 10 OWASP) y garantiza que no has dejado brechas importantes en tu aplicación antes de la puesta en marcha.

En resumen, DAST añade una capa esencial de seguridad al atacar tu aplicación de la misma manera que lo harían las amenazas reales, para que puedas corregir las debilidades antes de que los actores maliciosos las exploten.

Cómo elegir una herramienta DAST

No todos los escáneres DAST son iguales. Al evaluar herramientas de Pruebas de seguridad de aplicaciones dinámicas, considera los siguientes criterios para encontrar la que mejor se adapte:

- Cobertura de Tecnologías: Asegúrate de que la herramienta pueda manejar la pila tecnológica de tus aplicaciones. ¿Soporta frontends modernos con mucho JavaScript (aplicaciones de una sola página), backends móviles y API (REST, SOAP, GraphQL)? Herramientas como HCL AppScan e Invicti soportan una amplia gama de tipos de aplicaciones.

- Precisión y Profundidad: Busca altas tasas de detección de vulnerabilidades con mínimos falsos positivos. Funcionalidades como los escaneos de confirmación o la generación de pruebas de concepto (por ejemplo, el escaneo basado en pruebas de Aikido e Invicti) son valiosas para validar automáticamente los hallazgos. Quieres una herramienta que descubra problemas críticos pero que no te abrume con ruido.

- Facilidad de Uso e Integración: Un buen DAST se integra en tu flujo de trabajo. Considera herramientas que ofrezcan una configuración sencilla (opciones basadas en la nube o gestionadas), integración CI/CD para DevSecOps (Aikido, StackHawk, etc.), e integraciones con rastreadores de incidencias (Jira, GitHub) o flujos de trabajo. Si tus desarrolladores pueden activar escaneos desde pipelines y obtener resultados en sus herramientas, la adopción será más fluida.

- Autenticación y Gestión de la Complejidad: Muchas aplicaciones no son completamente públicas, por lo que es importante verificar que tu DAST admita el escaneo autenticado (iniciar sesión con una cuenta de usuario/sesión) y pueda manejar elementos como formularios de varios pasos o flujos complejos. Los escáneres de nivel empresarial como Burp Suite, AppScan y otros permiten registrar secuencias de inicio de sesión o scripts de autenticación.

- Informes y Feedback para Desarrolladores: La salida debe ser fácil de entender para desarrolladores. Busca descripciones claras de vulnerabilidades, guía de remediación e informes de cumplimiento si es necesario (por ejemplo, informes mapeados al Top 10 OWASP, PCI, etc.). Algunas plataformas (como el DAST de Aikido) incluso proporcionan sugerencias de corrección automáticas o parches de código para acelerar la remediación.

- Escalabilidad y Rendimiento: Si necesitas escanear docenas o cientos de aplicaciones, considera cómo escala la herramienta. Los servicios DAST basados en la nube (Qualys WAS, Rapid7 InsightAppSec, Tenable.io, etc.) pueden ejecutar escaneos en paralelo y gestionar la programación. Evalúa también la velocidad de escaneo, ya que algunas herramientas ofrecen escaneo incremental u optimización para re-pruebas más rápidas.

- Soporte y Mantenimiento: Finalmente, una herramienta es tan buena como su última actualización. Evalúa con qué frecuencia el proveedor actualiza las comprobaciones de vulnerabilidades del escáner.

Una comunidad activa o el soporte del proveedor es crucial, especialmente para las opciones de código abierto. Un DAST obsoleto (o uno sin soporte) puede pasar por alto nuevas amenazas o fallar en aplicaciones modernas.

Ten en cuenta estos criterios al revisar el panorama de soluciones DAST. Ahora, sumerjámonos en las principales herramientas disponibles en 2025 y veamos cómo se comparan.

Las 12 Mejores Herramientas DAST para 2025

En esta sección, enumeramos las 12 mejores herramientas de Pruebas de seguridad de aplicaciones dinámicas de 2025. Estas incluyen una combinación de opciones comerciales y de código abierto, cada una con fortalezas únicas.

Para cada herramienta, compartimos sus características clave, casos de uso ideales, información de precios e incluso algunos fragmentos de reseñas de usuarios.

Ya seas un desarrollador en una startup o un líder de seguridad en una empresa, encontrarás una solución DAST que se adapte a tus necesidades.

Antes de sumergirnos en la lista, aquí tienes una comparación de las 5 mejores herramientas DAST en general, basada en características como el escaneo de API, la integración CI/CD y la precisión.

Estas herramientas son las mejores de su clase para una variedad de necesidades, desde desarrolladores hasta equipos empresariales.

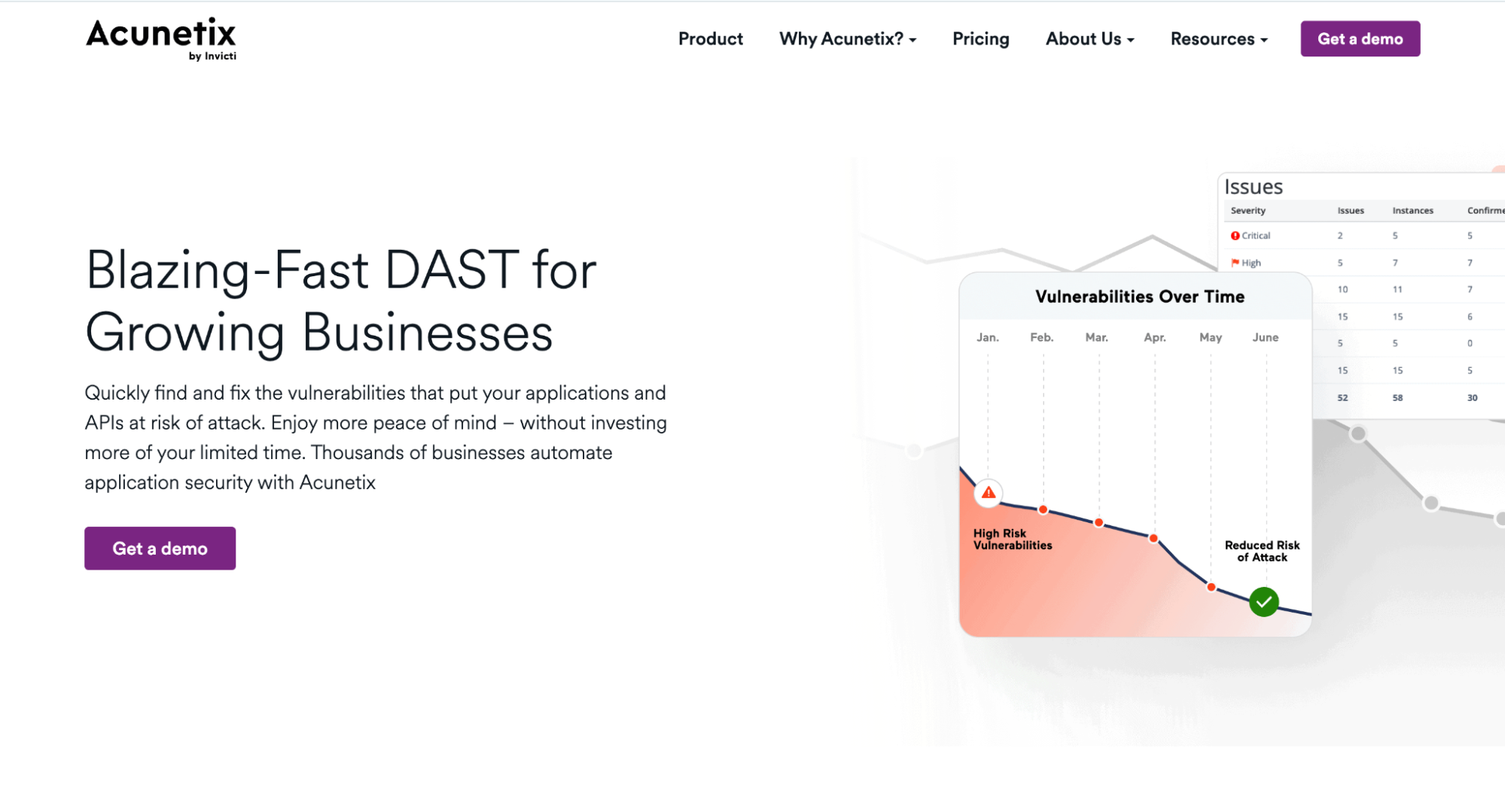

1. Acunetix by Invicti

Acunetix by Invicti es un escáner de vulnerabilidades web centrado en DAST, diseñado para organizaciones pequeñas y medianas. Ofrece escaneo automatizado de sitios web y API, con énfasis en un despliegue rápido. Acunetix se originó como un producto independiente y ahora forma parte de la familia de productos de Invicti Security (complementando el escáner Invicti de nivel empresarial). Proporciona un punto de entrada para equipos que inician su programa de seguridad de aplicaciones.

Características clave:

- Cobertura de Vulnerabilidades: Escanea más de 7.000 vulnerabilidades web conocidas, incluyendo todos los problemas del Top 10 OWASP, con comprobaciones de SQLi, XSS, configuraciones erróneas, contraseñas débiles y más.

- Escaneo Basado en Pruebas: Utiliza la tecnología propietaria de prueba de explotación de Invicti para verificar automáticamente muchos hallazgos, reduciendo los falsos positivos. Por ejemplo, puede confirmar de forma segura inyecciones SQL demostrando una extracción de datos de muestra.

- Escaneo de API y SPA: Acunetix puede manejar aplicaciones modernas. Puede rastrear aplicaciones de una sola página HTML5 y probar API REST y GraphQL. También admite la importación de definiciones Swagger/OpenAPI para garantizar una cobertura completa de la API.

- Integraciones y CI/CD: Ofrece integraciones integradas con rastreadores de incidencias (como Jira) y pipelines de CI/CD (Jenkins, GitLab CI, etc.) para habilitar la automatización en DevSecOps. Los escaneos se pueden activar en nuevas compilaciones y los resultados se exportan como tickets de desarrollador para ciclos de corrección rápidos.

- Cumplimiento e Informes: Proporciona informes de cumplimiento predefinidos para estándares como el Top 10 OWASP, PCI DSS, HIPAA, ISO 27001 y más, útiles para auditorías y para demostrar las pruebas de seguridad a las partes interesadas.

Reseña destacada: “Acunetix tiene una UI intuitiva, es fácil de configurar y ejecutar, y produce resultados fiables. El modelo de licenciamiento no es tan granular como podría ser, lo que significa que se necesita planificación para escalar hacia arriba o hacia abajo.” (Fuente: G2)

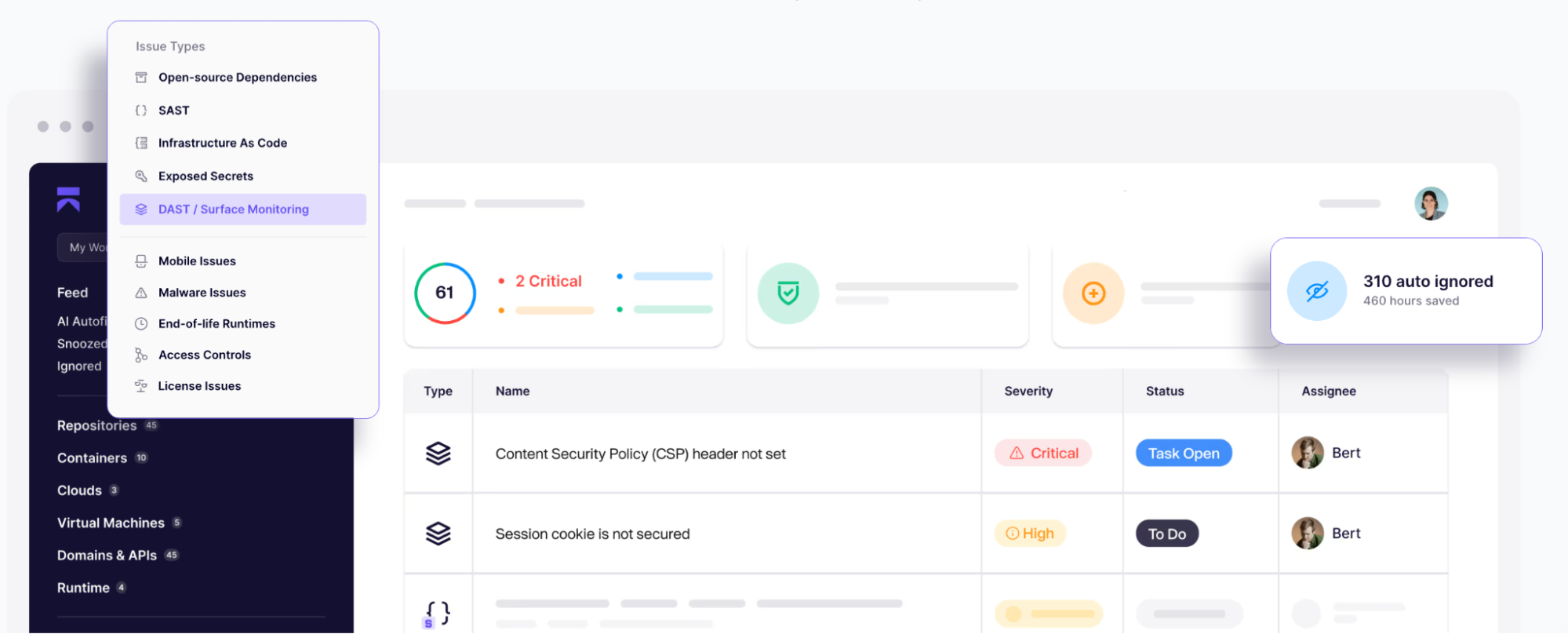

2. Aikido Security

El DAST de Aikido Security (denominado Surface Monitoring) simula ataques de caja negra en tu aplicación web para encontrar vulnerabilidades en tiempo real.

Lo que distingue a Aikido es que, además de la monitorización de la superficie de aplicaciones front-end y alojadas, ofrece DAST autenticado para probar dinámicamente tu aplicación web detrás de la autenticación. Además, su enfoque modular es único, ya que reúne DAST, SAST, escaneo de seguridad de API, comprobaciones de configuración en la nube y más en una única interfaz, proporcionando una experiencia fluida tanto para desarrolladores como para equipos de seguridad. La plataforma está basada en la nube, con un generoso plan gratuito, lo que hace que la seguridad de nivel empresarial sea accesible tanto para startups como para grandes empresas.

Características clave:

- SAST + DAST unificados: Aikido combina pruebas estáticas y dinámicas: puedes detectar problemas temprano con SAST y verificarlos en aplicaciones en ejecución con DAST. Todos los resultados se canalizan a un único panel para una visibilidad holística de AppSec (caso de uso conjunto de SAST y DAST).

- Monitorización de front-end y aplicaciones alojadas: Prueba dinámicamente las superficies de front-end y de aplicaciones alojadas de tu aplicación web para encontrar vulnerabilidades a través de ZAP o Nuclei.

- DAST autenticado: Aikido se diferencia de otros proveedores de SAST+DAST al poder probar dinámicamente tu aplicación web detrás de la autenticación para descubrir vulnerabilidades con ataques simulados. Es un pentest automatizado de caja gris.

- Flujo de trabajo amigable para desarrolladores: Diseñado para ser una “seguridad sin complicaciones para desarrolladores.” Aikido se integra con herramientas de desarrollo (IDEs, pipelines de CI/CD, GitHub/GitLab, alertas de Slack). Los desarrolladores obtienen feedback inmediato, por ejemplo, los hallazgos de DAST pueden aparecer como comentarios de pull request o resultados de pipeline, con enlaces a sugerencias de corrección. Un usuario dijo: “Con Aikido, la seguridad es ahora parte de nuestra forma de trabajar. Es rápido, integrado y realmente útil para los desarrolladores.”

- Descubrimiento y escaneo automatizado de API: El motor DAST incluye el descubrimiento automatizado de endpoints de API (REST y GraphQL) y los escanea en busca de vulnerabilidades. Esto es crucial, ya que las API a menudo acompañan a las aplicaciones web modernas. Aikido también puede iniciar sesión y probar áreas autenticadas, aumentando la cobertura de la superficie de ataque de tu aplicación.

- Autocorrección impulsada por IA: Una característica destacada. La plataforma de Aikido puede generar correcciones con un clic para ciertos hallazgos utilizando IA. Por ejemplo, si el DAST encuentra un XSS reflejado, la plataforma podría sugerir un parche de código o un cambio de configuración. Esto convierte los hallazgos de seguridad en tareas accionables que los desarrolladores pueden resolver en segundos.

- Escalabilidad e integración en la nube: Al ser un servicio en la nube, Aikido escala para escanear muchas aplicaciones de forma continua. Es adecuado para la escala empresarial (acceso basado en roles, paneles de equipo para uso empresarial, etc.), pero también muy accesible para equipos reducidos. La plataforma puede ejecutarse en tu CI, o puedes activar escaneos bajo demanda a través de una sencilla interfaz de usuario web o API.

Aspecto destacado de la reseña: “Con Aikido, podemos solucionar un problema en solo 30 segundos: hacer clic en un botón, fusionar el PR y listo.” (Comentarios de los usuarios sobre la autorremediación)

Protege tus aplicaciones y API

DAST de superficie y autenticado

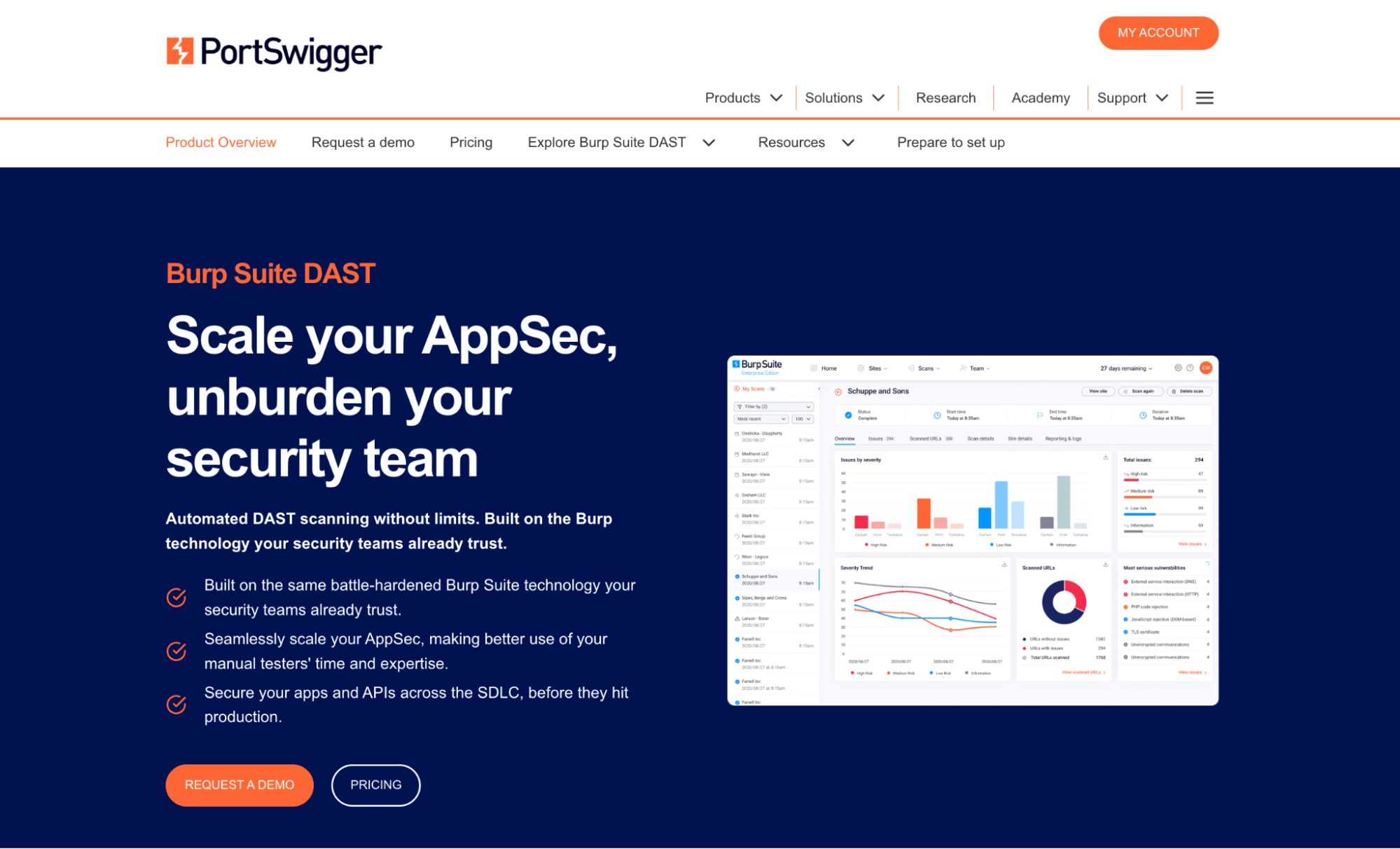

3. Burp Suite

Burp Suite de PortSwigger es una herramienta legendaria en el mundo de la seguridad web. Es una plataforma integrada que admite pruebas de seguridad de aplicaciones web tanto manuales como automatizadas.

Burp Suite es ampliamente utilizado por pentesters, cazadores de recompensas de errores y profesionales de la seguridad. Funciona como un proxy de intercepción (lo que permite modificar el tráfico) e incluye un escáner automatizado (Burp Scanner) para DAST. Las herramientas modulares de la suite (Proxy, Scanner, Intruder, Repeater, etc.) proporcionan un completo kit de herramientas de hacking.

Características clave:

- Proxy de intercepción: En el núcleo de Burp hay un proxy que intercepta las solicitudes y respuestas HTTP/S. Esto permite a los testers inspeccionar y modificar el tráfico sobre la marcha. Es invaluable para las pruebas manuales, ya que se pueden manipular parámetros, encabezados, etc., y luego enviar las solicitudes a otras herramientas de Burp para pruebas adicionales.

- Escáner automatizado: El escáner DAST de Burp puede rastrear automáticamente una aplicación y buscar vulnerabilidades. Reconoce más de 300 tipos de vulnerabilidades de serie, incluyendo SQLi, XSS, CSRF, inyección de comandos y otras. Con más de 2500 casos de prueba y patrones, es bastante exhaustivo. Los hallazgos del escáner incluyen pruebas y orientación para la remediación.

- Extensibilidad (BApp Store): Burp cuenta con un amplio ecosistema de plugins. La BApp Store ofrece extensiones desarrolladas por la comunidad que añaden funcionalidades, desde la verificación de vulnerabilidades hasta la integración con otras herramientas. Esto significa que puedes extender Burp para escanear amenazas emergentes o integrarlo con pipelines de desarrollo (incluso hay un plugin de Burp CI, y Burp Enterprise es un producto separado para la automatización).

- Herramientas de pruebas manuales: Más allá del escaneo, Burp Suite destaca con herramientas como Intruder (para fuzzing/fuerza bruta automatizados), Repeater (para crear y reenviar solicitudes individuales), Sequencer (para análisis de tokens) y Decoder/Comparer. Estas permiten a los testers experimentados profundizar en problemas específicos que el escaneo automatizado señala.

- Integración CI/CD: Para DevSecOps, PortSwigger ofrece Burp Suite Enterprise (una edición separada) que está diseñada para ejecutar escaneos en CI y a escala. Pero incluso Burp Pro puede utilizarse en scripts a través de la línea de comandos o la API. Esto permite a los equipos incluir escaneos de Burp como parte de su pipeline (a menudo para aplicaciones críticas o para verificar otros escáneres).

Destacado de la reseña: “Una de las mejores herramientas de proxy para cazadores de recompensas de errores y pentesters. No hay nada que no guste; a todos los profesionales les encanta.” (Reseña de G2)

4. HCL AppScan Standard

HCL AppScan Standard (anteriormente IBM AppScan) es una herramienta DAST de escritorio para usuarios empresariales. Ofrece un amplio conjunto de características para escanear aplicaciones web, servicios web e incluso algunos backends de aplicaciones móviles en busca de vulnerabilidades de seguridad.

AppScan Standard forma parte del portfolio más amplio de HCL AppScan (que también incluye AppScan Enterprise, AppScan on Cloud, herramientas SAST, etc.). Es conocido por sus capacidades de escaneo y es frecuentemente utilizado por auditores de seguridad y equipos de QA en grandes organizaciones.

Características clave:

- Motor de escaneo: AppScan Standard emplea algoritmos avanzados de rastreo y prueba para maximizar la cobertura de aplicaciones complejas. Su escaneo “basado en acciones” puede manejar aplicaciones de una sola página y código rico del lado del cliente. También cuenta con decenas de miles de casos de prueba integrados que cubren desde SQLi, XSS hasta fallos de lógica. Está diseñado para abordar aplicaciones web complejas con secuencias de inicio de sesión, flujos de trabajo de varios pasos y más.

- Pruebas de API y Backend móvil: Más allá de las aplicaciones web tradicionales, puede probar APIs web (SOAP, REST) y backends móviles. Se le pueden proporcionar definiciones de API o grabar tráfico móvil para auditar los endpoints. Esto hace que AppScan sea útil para empresas con aplicaciones móviles que se comunican con servicios JSON/REST.

- Escaneos incrementales y optimizados: Para mayor eficiencia, AppScan permite el escaneo incremental, lo que significa volver a probar solo las partes nuevas o modificadas de una aplicación. Esto ahorra tiempo en las pruebas de regresión. También se pueden ajustar la velocidad de escaneo y la configuración de cobertura para adaptarse a escaneos rápidos de desarrollo o auditorías en profundidad.

- Informes y cumplimiento: AppScan Standard cuenta con sólidas funciones de informes. Puede generar una variedad de informes, incluyendo aquellos enfocados en desarrolladores con recomendaciones de “corrección” y resúmenes ejecutivos. En particular, ofrece informes de cumplimiento y estándares de la industria (PCI, HIPAA, Top 10 OWASP, DISA STIGs, etc.), lo que facilita la demostración de la adhesión a los requisitos de seguridad.

- Integración empresarial: Aunque AppScan Standard es un cliente independiente, puede integrarse con AppScan Enterprise (para escalar escaneos en un equipo) y con pipelines de CI/CD a través de la ejecución por línea de comandos o APIs. HCL también proporciona plugins para herramientas como Jenkins. Además, soporta escaneo autenticado con varios mecanismos (Basic, NTLM, autenticación por formulario, etc.) y puede funcionar fácilmente detrás del firewall corporativo, ya que se ejecuta on-premise.

Contexto de la reseña: La longevidad de AppScan en el mercado (desde los tiempos de IBM) significa que está probado y comprobado. Los usuarios suelen elogiar su profundidad, pero señalan que la interfaz de usuario y la configuración pueden ser complejas.

Si se invierte tiempo, encontrará vulnerabilidades de forma fiable y generará los informes necesarios para satisfacer a los auditores.

5. Micro Focus Fortify WebInspect

Micro Focus Fortify WebInspect (ahora bajo OpenText, que adquirió Micro Focus) es una herramienta DAST de nivel empresarial conocida por su uso en evaluaciones de seguridad exhaustivas y su integración con la suite Fortify. WebInspect proporciona escaneo dinámico automatizado para aplicaciones y servicios web, y a menudo se utiliza junto con las herramientas de análisis estático (SAST) de Fortify para cubrir ambos aspectos. Esta herramienta tiene una larga trayectoria en AppSec y es la preferida por organizaciones que requieren escaneo on-premises e integración con programas más amplios de gestión de vulnerabilidades.

Características clave:

- Escaneo Automatizado Exhaustivo: WebInspect realiza escaneos rigurosos que pueden identificar una amplia gama de vulnerabilidades en aplicaciones web y APIs. Incluye comprobaciones para el Top 10 OWASP, fallos de lógica de negocio y problemas de configuración del servidor. El escáner utiliza una combinación de enfoques basados en firmas y heurísticos para descubrir CVEs conocidos, así como vulnerabilidades de día cero (como casos límite inusuales en el manejo de entradas).

- Análisis de JavaScript y del lado del cliente: En versiones recientes, Fortify WebInspect ha mejorado en el análisis y la interpretación del código del lado del cliente. Puede ejecutar JavaScript, manejar aplicaciones con gran carga de AJAX e incluso capturar la comunicación de web socket durante los escaneos (a partir de sus actualizaciones de 2024). Esto significa que las SPAs y los frameworks web modernos pueden auditarse de forma más efectiva.

- Integración de Flujos de Trabajo Empresariales: WebInspect se integra con el ecosistema Fortify. Por ejemplo, los resultados pueden fluir hacia Fortify Software Security Center (SSC) para una gestión centralizada, correlación con los resultados de SAST y asignación a desarrolladores. También cuenta con APIs y soporte para la automatización, por lo que puede integrarse en pipelines de CI o sistemas de orquestación de seguridad. Muchas grandes organizaciones lo utilizan en flujos de trabajo de escaneo programados para la monitorización continua.

- Escaneos Autenticados y con Estado: La herramienta admite una variedad de métodos de autenticación (incluyendo técnicas multifactor, macros de inicio de sesión y autenticación basada en OAuth/tokens). Puede mantener el estado durante el escaneo, lo cual es crucial para aplicaciones que requieren inicio de sesión y tienen flujos de usuario complejos. WebInspect también permite la grabación de macros para recorrer secuencias específicas (como añadir artículos a un carrito y luego finalizar la compra) asegurando que esas áreas sean probadas.

- Informes y Cumplimiento: Fortify WebInspect proporciona hallazgos técnicos detallados para desarrolladores e informes resumidos para la dirección. Alinea los hallazgos con los estándares e incluye informes de cumplimiento. Debido a que a menudo se utiliza en industrias reguladas, ofrece informes para satisfacer PCI DSS, DISA STIG, OWASP y otras directrices de forma predeterminada.

Nota: Tras la adquisición por parte de OpenText, Fortify WebInspect se encuentra ahora bajo el portfolio de ciberseguridad de OpenText. A veces se le denomina simplemente “OpenText Pruebas de seguridad de aplicaciones dinámicas (DAST)”. El producto principal es el mismo, continuando la tradición de WebInspect. Los usuarios han señalado que WebInspect puede consumir muchos recursos y requerir ajustes para evitar sobrecargar algunas aplicaciones, pero es muy eficaz para descubrir problemas complejos.

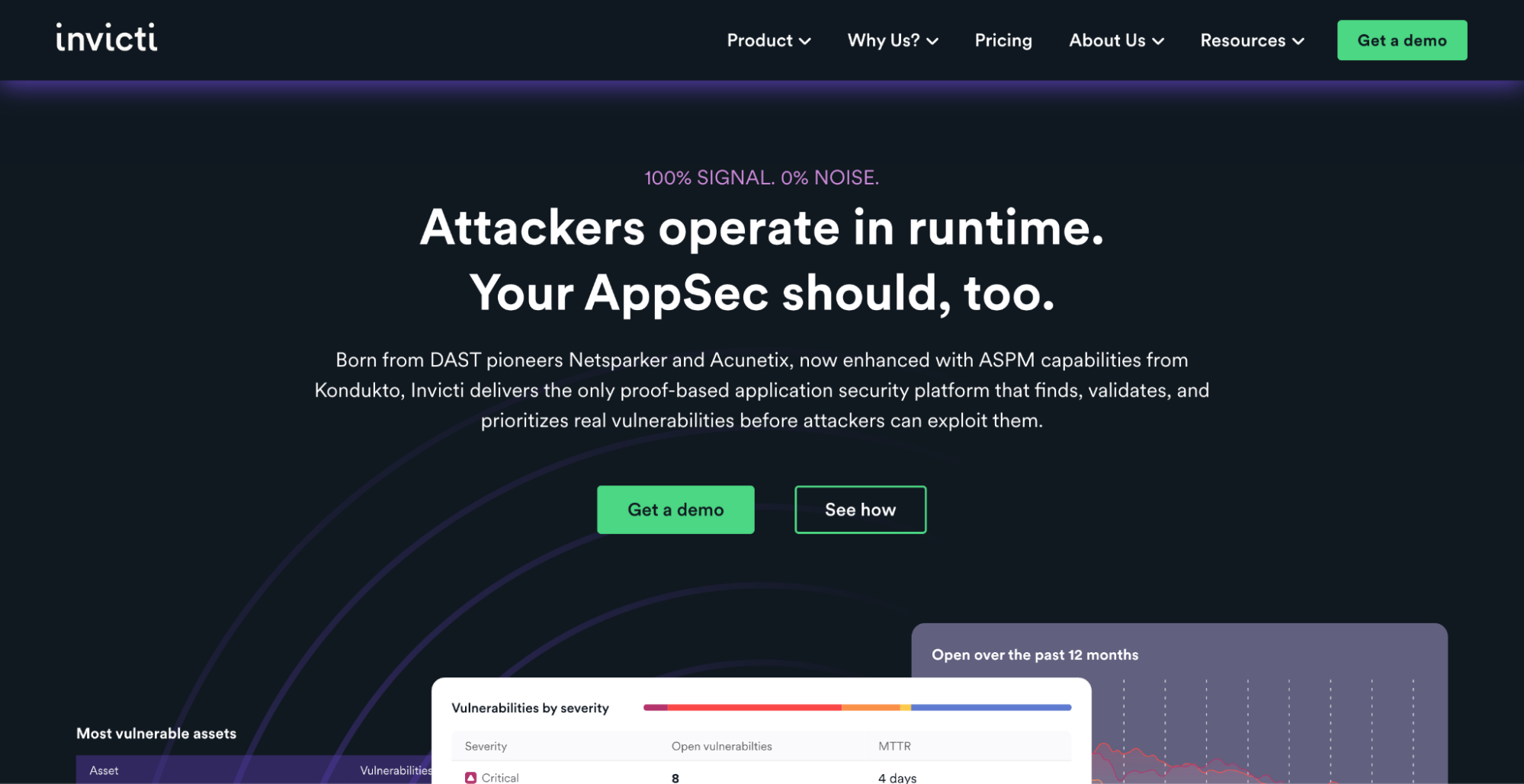

6. Invicti

Netsparker (ahora conocido como Invicti) es un escáner de seguridad de aplicaciones web automatizado líder para entornos empresariales. Netsparker fue renombrado a Invicti en los últimos años después de que Invicti Security unificara los productos Netsparker y Acunetix bajo un mismo techo. Invicti (Netsparker) utiliza el escaneo basado en pruebas (Proof-Based Scanning) con el objetivo de eliminar falsos positivos al confirmar realmente las vulnerabilidades. También incorpora algunos elementos de pruebas interactivas para un análisis más profundo.

Características clave:

- Escaneo Basado en Pruebas (Proof-Based Scanning): Invicti intenta confirmar automáticamente las vulnerabilidades explotándolas de forma segura. Por ejemplo, si encuentra una inyección SQL, realizará una carga útil benigna que extrae una muestra de datos para probar el problema. El objetivo es dedicar menos tiempo a verificar manualmente los hallazgos.

- Amplio Soporte Tecnológico: Invicti puede escanear aplicaciones web tradicionales, SPAs con mucho JavaScript y todo tipo de API (REST, SOAP, GraphQL, gRPC). Maneja eficazmente frameworks modernos e incluye soporte para escanear tecnologías empresariales (puede navegar a través de autenticaciones personalizadas, manejar tokens OAuth, etc.). También tiene la capacidad de probar cuerpos de solicitud JSON y sobres SOAP en busca de fallos de inyección.

- Capacidades Híbridas IAST: Invicti combina DAST con IAST (Pruebas de Seguridad de Aplicaciones Interactivas) a través de su tecnología de Agente. Si se puede desplegar un agente ligero junto con la aplicación, el escáner puede instrumentar la aplicación durante el tiempo de ejecución para obtener información adicional (como confirmar la línea exacta de código de una vulnerabilidad). Este enfoque híbrido puede aumentar la cobertura y el detalle sin requerir acceso completo al código fuente.

- CI/CD e Integración: Invicti proporciona plugins para pipelines de CI (Jenkins, Azure DevOps, GitLab CI, etc.), integración con gestión de proyectos y ticketing (Jira, Azure Boards), y enlace con WAFs para parches virtuales instantáneos. Esto lo hace adecuado para flujos de trabajo DevSecOps donde se requiere un escaneo continuo.

- Escalabilidad y Gestión: La plataforma puede escalar para escanear miles de aplicaciones con programación, priorización y control de acceso basado en roles para la colaboración en equipo. Invicti también ofrece un dashboard multi-inquilino y funciones de descubrimiento de activos (puede descubrir nuevas aplicaciones web en su entorno para asegurar que sean escaneadas). A menudo se utiliza como la columna vertebral para la gestión de vulnerabilidades de aplicaciones web empresariales.

Destacado de la reseña: “Invicti, que es Netsparker, me proporcionó una importante base de datos de vulnerabilidades para encontrar vulnerabilidades de ejecución remota, invalidación de dominio y muchos parches de vulnerabilidad... El escaneo recurrente me permite obtener archivos a nivel de integridad.” (Reseña de G2).

En términos sencillos: los usuarios aprecian la profundidad de la cobertura de vulnerabilidades y la capacidad de programar escaneos repetidos para detectar regresiones. Algunos señalan que la amplitud de las pruebas de Invicti (más de 1400 pruebas únicas) es enorme, aunque ciertas características avanzadas podrían requerir ajustes finos.

7. Nikto

Nikto es un clásico escáner de servidores web de código abierto. Es una herramienta sencilla pero eficaz que realiza comprobaciones exhaustivas de miles de posibles problemas en servidores web. Nikto es una herramienta de línea de comandos basada en Perl, mantenida por CIRT.net, y ha sido un elemento básico en el conjunto de herramientas de seguridad durante años. Aunque Nikto carece de la interfaz pulida o la lógica compleja de los escáneres modernos, es muy útil para identificar rápidamente vulnerabilidades conocidas y configuraciones inseguras.

Características clave:

- Gran Base de Datos de Comprobaciones: Nikto puede buscar más de 7.000 archivos/CGIs potencialmente peligrosos y configuraciones en un servidor web. Esto incluye comprobaciones de archivos predeterminados (como páginas de administración, scripts de instalación), aplicaciones de ejemplo, copias de seguridad de configuración (archivos *.old, *.bak) y otros artefactos que los atacantes suelen buscar. También detecta versiones obsoletas de más de 1.250 servidores y componentes de software, junto con problemas específicos de versión para más de 270 productos de servidor.

- Comprobaciones de configuración del servidor: Nikto no solo busca vulnerabilidades en aplicaciones web; examina la información del servidor. Por ejemplo, informará si la indexación de directorios está habilitada, si se permiten métodos HTTP como PUT o DELETE (lo que podría permitir el hackeo por carga de archivos), o si ciertas cabeceras HTTP inseguras están presentes/ausentes. Es una excelente auditoría rápida del endurecimiento del servidor web.

- Fast and No-Frills: Nikto is not stealthy – it’s designed to run as fast as possible and will be noisy in logs. This is fine for authorized scanning. It’s command-line driven, so you can feed it a list of hosts or use it in scripts easily. Running nikto -h <hostname> will output a list of identified issues in plain text.

- Opciones de salida: Puede guardar los resultados en múltiples formatos (texto plano, XML, HTML, NBE, CSV, JSON), lo cual es útil si desea alimentar la salida a otras herramientas o sistemas de informes. Muchas personas utilizan Nikto como parte de un conjunto de herramientas más amplio, analizando sus resultados para señalar ciertos hallazgos.

- Extensibilidad: Aunque no es tan modular como otros, puede personalizar el comportamiento de Nikto. Soporta plugins (su base de datos de comprobaciones es esencialmente un conjunto de plugins). Puede actualizar sus firmas, y la comunidad lo actualiza frecuentemente con nuevas comprobaciones. Además, soporta las técnicas anti-IDS de LibWhisker si intenta el sigilo (aunque por defecto es ruidoso).

Consejo profesional: Dado que Nikto es pasivo en términos de lógica (sin inicio de sesión, sin rastreo intensivo), es muy rápido. Podrías integrar Nikto en un pipeline de CI para un barrido rápido de cada build (para asegurar, por ejemplo, que no se hayan desplegado accidentalmente endpoints de depuración). Aunque pueda reportar algunos hallazgos de nivel “info” que no son vulnerabilidades reales, te da la tranquilidad de no haber dejado algo obvio expuesto.

8. OWASP ZAP

OWASP ZAP (Zed Attack Proxy) es una herramienta DAST gratuita y de código abierto mantenida por los líderes del proyecto OWASP. Es una de las herramientas DAST más populares debido a su coste (gratuito), su comunidad abierta y su rica funcionalidad. ZAP es tanto un proxy para pruebas manuales como un escáner automatizado. A menudo se considera la alternativa de código abierto a Burp Suite para aquellos con un presupuesto limitado, y es una opción fantástica para desarrolladores y pequeñas empresas para iniciar pruebas de seguridad sin obstáculos de adquisición.

Características clave:

- Escaneo Activo y Pasivo: ZAP realiza un escaneo pasivo observando el tráfico que pasa a través de él (a través de su proxy o complemento spider) y señalando problemas, y un escaneo activo donde inyecta ataques activamente una vez que descubre páginas. El modo pasivo es ideal para un inicio suave (no modificará nada, solo observará cosas como la fuga de información o las cabeceras de seguridad), mientras que el escaneo activo encontrará los errores reales (SQLi, XSS, etc.) atacando la aplicación.

- Herramientas de Proxy y Pruebas Manuales: Al igual que Burp, ZAP puede funcionar como un proxy interceptor. También tiene un conjunto de herramientas: un proxy interceptor HTTP, un complemento spider para rastrear contenido, un fuzzer para atacar entradas y una consola de scripting (con soporte para escribir scripts en Python, Ruby, etc. para extender ZAP). El modo Heads-Up Display (HUD) incluso le permite superponer información de escaneo en su navegador mientras navega, muy útil para desarrolladores que aprenden seguridad.

- Automatización y API: ZAP fue construido pensando en la automatización para la integración de QA. Tiene una potente API (REST y una API Java) que le permite controlar todos los aspectos de ZAP. Muchos equipos utilizan la API de ZAP en pipelines de CI. Por ejemplo, iniciar ZAP en modo demonio, rastrear un objetivo, ejecutar un escaneo activo y luego obtener los resultados, todo automatizado. Incluso existen acciones de GitHub y plugins de Jenkins prefabricados para ZAP. Esto lo convierte en una buena opción para DevSecOps con un presupuesto ajustado.

- Extensibilidad mediante complementos: Como se destacó anteriormente, ZAP tiene un marketplace de complementos (el ZAP Marketplace) donde puede instalar complementos oficiales y de la comunidad. Estos incluyen reglas de escaneo especializadas (para JSON, XML, SOAP, WebSockets, etc.), integraciones o características de conveniencia. La comunidad actualiza constantemente las reglas de escaneo, incluyendo reglas alfa/beta para tipos de vulnerabilidad emergentes. Esto mantiene las capacidades de escaneo de ZAP en evolución.

- Comunidad y Soporte: Al ser parte de OWASP, cuenta con una fuerte comunidad de usuarios. Existe mucha documentación, videos de formación gratuitos y foros activos. Aunque no se obtiene soporte comercial (a menos que se utilicen consultores externos), el conocimiento disponible a menudo rivaliza con el soporte del proveedor. ZAP también es actualizado regularmente por sus líderes de proyecto y colaboradores.

Aspecto destacado de la reseña: “La herramienta OWASP es gratuita, lo que le otorga una gran ventaja, especialmente para que las empresas más pequeñas puedan utilizarla.” peerspot.com. Este sentimiento es común: ZAP reduce la barrera de entrada para la seguridad web.

Puede que no tenga características premium listas para usar como algunos escáneres comerciales, pero para muchos casos de uso, cumple su función de manera efectiva.

9. Qualys Escáner de Aplicaciones Web (WAS)

Qualys Escaneo de Aplicaciones Web (WAS) es una oferta DAST basada en la nube de Qualys, integrada en su QualysGuard Security and Compliance Suite. Qualys WAS aprovecha la plataforma en la nube de Qualys para proporcionar un servicio de escaneo bajo demanda para aplicaciones web y API. Es particularmente atractivo para las empresas que ya utilizan Qualys para el escaneo de vulnerabilidades de red o el cumplimiento normativo, ya que extiende ese panel único de gestión a las aplicaciones web. Qualys WAS es conocido por su escalabilidad (escaneo de miles de sitios) y su facilidad de uso a través de un modelo SaaS.

Características clave:

- Basado en la nube y escalable: Qualys WAS se entrega como un servicio que se ejecuta desde QualysCloud contra sus objetivos (con la opción de utilizar dispositivos de escaneo distribuidos para aplicaciones internas). Esto significa que no hay sobrecarga de mantenimiento para la herramienta en sí y la capacidad de ejecutar muchos escaneos en paralelo. La plataforma ha descubierto y escaneado más de 370k aplicaciones web y API, lo que demuestra su uso generalizado.

- Amplia cobertura de vulnerabilidades: Detecta vulnerabilidades, incluyendo el Top 10 OWASP (SQLi, XSS, CSRF, etc.), configuraciones erróneas, exposición de datos sensibles (p. ej., números de tarjetas de crédito en páginas) e incluso infecciones de malware en sitios web. También verifica aspectos como la exposición inadvertida de PII (información de identificación personal) o secretos en páginas web. Qualys utiliza algo de IA/ML (aprendizaje automático) en su escaneo para mejorar la detección de problemas complejos y reducir los falsos positivos (según su marketing).

- Pruebas de seguridad de API: Qualys WAS también cubre el Top 10 de API de OWASP. Puede importar archivos OpenAPI/Swagger o colecciones de Postman y probar a fondo las API REST. Monitoriza la «desviación» de las especificaciones de la API, lo que significa que si su implementación no coincide con el archivo Swagger (lo que podría indicar puntos finales no documentados), Qualys puede marcarlo. Esto es excelente para gestionar la seguridad de las API.

- Integración y DevOps: Qualys proporciona una API extensa para todos sus productos, incluido WAS. Puede automatizar escaneos, extraer informes e incluso integrar resultados en sistemas de seguimiento de defectos. También tienen un complemento de Chrome (Qualys Browser Recorder) para registrar secuencias de autenticación o flujos de trabajo de usuario que se pueden cargar en Qualys WAS para escanear aquellas partes de una aplicación que requieren inicio de sesión. Además, los resultados de Qualys WAS pueden alimentar su WAF (si utiliza Qualys WAF) para un parcheo virtual rápido.

- Cumplimiento y elaboración de informes: Dado que Qualys está muy centrado en el cumplimiento, WAS es capaz de generar los informes necesarios para cumplir con PCI DSS 6.6 (requisito de escaneo de vulnerabilidades de aplicaciones web) y otras políticas. Todos los hallazgos se consolidan en la interfaz de Qualys, que puede compartirse con otros módulos como sus herramientas de gestión de vulnerabilidades o gestión de riesgos. Esta elaboración de informes unificada es una ventaja para la gestión.

Nota del sector: Qualys WAS fue líder en el GigaOm Radar 2023 para Pruebas de Seguridad de Aplicaciones. Los usuarios citan su comodidad en la nube y el beneficio de la monitorización continua. Por otro lado, algunos encuentran la interfaz de usuario un poco anticuada y la configuración inicial (como los scripts de autenticación) con una curva de aprendizaje. Aun así, es una opción muy sólida con el respaldo de Qualys.

10. Rapid7 InsightAppSec

Rapid7 InsightAppSec es una solución DAST basada en la nube que forma parte de la plataforma Insight de Rapid7. InsightAppSec se centra en la facilidad de uso y la integración, haciendo que las pruebas dinámicas sean accesibles tanto para los equipos de seguridad como para los desarrolladores. Aprovecha la experiencia de Rapid7 (de productos como Metasploit y sus herramientas de gestión de vulnerabilidades) para proporcionar un escáner que puede manejar aplicaciones web modernas, incluyendo aplicaciones de una sola página y APIs. Como servicio en la nube, elimina la necesidad de gestionar la infraestructura del escáner.

Características clave:

- Cobertura de Aplicaciones Web Modernas: InsightAppSec puede probar aplicaciones web tradicionales, así como SPAs construidas sobre frameworks como React o Angular. Tiene la capacidad de ejecutar JavaScript y rastrear contenido generado dinámicamente. También maneja HTML5 y patrones web más recientes. Rapid7 destaca que puede proteger desde formularios HTML heredados hasta aplicaciones modernas del lado del cliente.

- Más de 95 Tipos de Ataque: El escáner incluye más de 95 tipos de ataque en su repertorio, cubriendo vectores comunes y complejos. Esto incluye los sospechosos habituales (SQLi, XSS) y también elementos como la inyección CRLF, SSRF y otras vulnerabilidades web menos comunes. Prioriza los hallazgos basándose en el riesgo para ayudarte a centrarte en lo que realmente importa.

- UX Simplificada: InsightAppSec está diseñado con una UI amigable. Configurar un escaneo es sencillo: proporciona una URL, información de inicio de sesión opcional y listo. La interfaz guía a los usuarios menos experimentados a través de la configuración. Una vez finalizados los escaneos, los hallazgos se explican con consejos de remediación e información útil para desarrolladores. También cuenta con características como la repetición de ataques (para verificar un hallazgo reproduciendo la solicitud específica que lo expuso).

- Escaneo Paralelo y Sin Tiempo de Inactividad: Al estar basado en la nube, puedes ejecutar múltiples escaneos simultáneamente sin preocuparte por los recursos locales. Esto es ideal para escanear múltiples aplicaciones o realizar varias tareas a la vez (Rapid7 señala que puedes escanear muchos objetivos sin tiempo de inactividad por su parte). Esta escalabilidad es útil para agencias u organizaciones grandes que escanean muchas aplicaciones web.

- Integración y Ecosistema: InsightAppSec se integra con la plataforma Insight más amplia de Rapid7. Por ejemplo, puedes enviar vulnerabilidades a InsightVM (su gestión de vulnerabilidades) o generar tickets en Jira. También puede integrarse en pipelines de CI y tiene una API para la automatización. Además, si utilizas Rapid7 InsightConnect (SOAR), puedes automatizar acciones DAST (como activar un escaneo cuando se despliega una nueva aplicación, etc.).

Destacado de la reseña: “Hemos utilizado Rapid7 para nuestras pruebas de vulnerabilidad y... Han demostrado ser inestimables al proporcionar una solución completa y eficaz.”.

Los usuarios suelen alabar el soporte de Rapid7 y el pulido general de la plataforma. Un posible inconveniente mencionado es que a veces la corrección de errores en el producto puede ser lenta, pero las nuevas características y mejoras se lanzan regularmente.

11. Tenable.io Web App Scanning

Tenable.io Web App Scanning es la oferta DAST dedicada de Tenable dentro de su plataforma en la nube Tenable.io. Tenable se posiciona como un escáner fácil de usar pero completo, a menudo atractivo para los clientes que ya utilizan Tenable.io para la gestión de vulnerabilidades.

Características clave:

- Plataforma Unificada: Tenable.io WAS convive con otros servicios de Tenable (como Tenable.io Vulnerability Management, seguridad de contenedores, etc.) por lo que todos los resultados son accesibles en un único dashboard. Para los equipos de seguridad, este “pane único” para las vulnerabilidades de infraestructura y web es conveniente. Puedes ver las vulnerabilidades de tus aplicaciones web en contexto con las vulnerabilidades de red, rastrear las puntuaciones de riesgo de los activos y gestionarlo todo junto.

- Facilidad de Despliegue: Como producto SaaS, puedes iniciar un escaneo con unos pocos clics. Puedes escanear aplicaciones web externas de forma predeterminada. Para aplicaciones internas, puedes desplegar un appliance de escáner de Tenable que realizará el escaneo e informará a la nube. La configuración es sencilla, y Tenable proporciona plantillas para escaneos rápidos frente a escaneos profundos.

- Rastreo y Auditoría Automatizados: El escáner rastrea automáticamente la aplicación para construir un mapa del sitio y luego audita cada página/formulario que encuentra. Prueba puntos de inyección y vulnerabilidades comunes. Tenable ha estado mejorando el motor de escaneo para manejar aplicaciones web modernas (como el procesamiento de JS). Aunque no tan promocionado en marketing como algunos competidores, en la práctica cubre la mayoría de las vulnerabilidades estándar y tiene comprobaciones específicas para elementos como DOM XSS y ataques basados en JSON.

- Resultados Rápidos y Escaneos Incrementales: Tenable.io WAS enfatiza el valor rápido. Puede ofrecer resultados accionables en minutos para problemas comunes. También está diseñado para el escaneo continuo, lo cual es útil para entornos de desarrollo ágil con lanzamientos frecuentes.

- Integración y DevOps: Tenable.io dispone de una API, por lo que puedes activar escaneos de aplicaciones web de forma programática o integrar con CI/CD. También existen integraciones para enviar los hallazgos a sistemas de tickets. Si utilizas Infraestructura como Código, incluso podrías desplegar un entorno de prueba, escanearlo con Tenable.io WAS a través de la API y luego destruirlo.

- Complementario a Nessus: Tenable a menudo sugiere usar Nessus y WAS juntos – Nessus para comprobaciones de red y web básicas, y WAS para pruebas más profundas de aplicaciones web. Si ya gestionas escaneos de Nessus en Tenable.io, añadir WAS es sencillo. Los paneles pueden mostrar puntuaciones de riesgo combinadas, etc. Los análisis de Tenable (con Tenable Lumin) pueden entonces priorizar los problemas de forma consistente en todos los tipos de activos.

Nota: Tenable ha estado invirtiendo en WAS para mantenerse al día con la competencia; en 2024 añadieron soporte para cosas como registrar secuencias de inicio de sesión más fácilmente y mejoraron el escaneo de aplicaciones de una sola página.

Los usuarios comentan que es “sencillo, escalable y automatizado”, lo que se alinea con el mensaje de Tenable de proporcionar un DAST integral sin muchas complicaciones. Es una herramienta muy versátil.

12. Wapiti

Wapiti es un escáner de vulnerabilidades web gratuito y de código abierto escrito en Python. El nombre Wapiti proviene de una palabra nativa americana para alce, lo cual es apropiado, ya que es ágil y potente en su dominio. Wapiti funciona como un escáner de “caja negra”: no necesita el código fuente; simplemente realiza fuzzing en tu aplicación web a través de solicitudes HTTP, de forma muy similar a un DAST típico. Es una herramienta de línea de comandos especialmente popular entre los entusiastas del código abierto y es conocida por ser mantenida activamente (con actualizaciones recientes que añaden nuevos módulos de vulnerabilidad).

Características clave:

- Enfoque de Fuzzing de Caja Negra: Wapiti rastrea la aplicación web objetivo para encontrar URLs, formularios y entradas, luego lanza ataques inyectando payloads para probar vulnerabilidades. Cubre una amplia gama de fallos de inyección: inyección SQL (basada en errores, booleana, basada en tiempo), inyección XPath, cross-site scripting (reflejado y almacenado), inclusión de archivos (local y remota), inyección de comandos del sistema operativo, ataques de Entidad Externa XML (XXE) y más. Esencialmente, si hay un campo de entrada, Wapiti intentará romperlo.

- Módulos para diversas vulnerabilidades: Según se indica en su sitio, los módulos de Wapiti cubren desde vulnerabilidades web clásicas hasta comprobaciones como la inyección CRLF, redirecciones abiertas, SSRF a través de servicio externo (puede probar si SSRF es posible utilizando un sitio web externo de Wapiti como "catcher"), detección de HTTP PUT (para ver si WebDAV está habilitado), e incluso comprobaciones de vulnerabilidades como Shellshock en scripts CGI. Esta amplitud es impresionante para una herramienta gratuita.

- Autenticación y Alcance: Wapiti soporta escaneo autenticado a través de varios métodos: Basic, Digest, NTLM y autenticación basada en formularios (puedes proporcionarle credenciales o una cookie). También permite restringir el alcance. Por ejemplo, puedes indicarle que permanezca dentro de un dominio o carpeta específicos, lo cual es útil para evitar atacar enlaces de terceros o subdominios que no posees. También puedes excluir URLs específicas si es necesario.

- Generación de Informes: Genera resultados en múltiples formatos (HTML, XML, JSON, TXT, etc.). El informe HTML es útil para una revisión rápida, mientras que JSON es práctico si quieres analizar o fusionar resultados programáticamente. Los informes listan cada vulnerabilidad encontrada con detalles como la solicitud HTTP que se utilizó para explotarla, lo cual es ideal para que los desarrolladores la reproduzcan y solucionen.

- Ease of Use and Maintenance: Wapiti is easy to install (available via pip) and run (wapiti -u <url> starts a scan). It’s quite fast and you can adjust the number of concurrent requests. Importantly, Wapiti is actively maintained – the latest release (as of mid-2024) added new features and vulnerabilities. The project maintainers keep it up-to-date as new exploits (like recent CVEs) arise, which addresses a common issue where open-source scanners fall behind. It being Python means it’s also easy to tweak if you’re so inclined.

Apoyo de la comunidad: Puede que Wapiti no sea tan famoso como ZAP, pero los usuarios que lo descubren a menudo elogian su eficacia. Es como una joya oculta para el fuzzing automatizado de aplicaciones web.

Al no incluir una GUI, su integración es menos intimidante para quienes se sienten cómodos con la CLI. Además, sus actualizaciones (como la adición de la detección de Log4Shell a finales de 2021) demuestran que se adapta a eventos de seguridad significativos. Si está montando un kit de herramientas AppSec de código abierto, Wapiti + ZAP juntos cubren un amplio espectro.

Las 5 mejores herramientas DAST para desarrolladores

La mayoría de los desarrolladores no se levantan entusiasmados para ejecutar escaneos de seguridad. Si eres un desarrollador leyendo esto ahora, sabes que es verdad. Estás aquí para entregar funcionalidades, no para lidiar con herramientas que te inundan de falsos positivos.

Por eso, las mejores herramientas DAST para desarrolladores son diferentes de las "empresariales".

Al elegir una herramienta DAST como desarrollador, considera:

- Integración con CI/CD e IDEs: ¿La herramienta se integra en tu pipeline de compilación o proporciona un plugin para IDE? Las pruebas de seguridad automatizadas en CI ayudan a detectar problemas antes de la fusión. Algunas plataformas (como la seguridad CI/CD de Aikido) lo hacen sin esfuerzo.

- Bajos falsos positivos y ruido: Los desarrolladores no tienen tiempo para perseguir fantasmas. Se prefieren las herramientas que validan los hallazgos (por ejemplo, Invicti) o que tienen una alta precisión, de modo que cuando se marca un error, vale la pena corregirlo.

- Resultados accionables: Busca escáneres que ofrezcan consejos de remediación claros o incluso ejemplos de código para solucionar el problema. Mejor aún, algunas herramientas centradas en desarrolladores proporcionan correcciones automatizadas o pull requests (la corrección automática con IA de Aikido, por ejemplo, puede generar parches para ciertos problemas).

- Velocidad y escaneos bajo demanda: En un entorno de desarrollo, los escaneos más rápidos permiten una retroalimentación ágil. Las herramientas que pueden escanear cambios incrementales o URLs específicas (en lugar de toda la aplicación cada vez) ayudan a integrarse en el ciclo de desarrollo iterativo.

- Coste (para individuos o equipos pequeños): Las opciones gratuitas o asequibles son atractivas, especialmente en organizaciones sin un presupuesto de seguridad dedicado. Las herramientas de código abierto o los servicios con planes gratuitos encajan bien aquí.

A continuación, se presentan las 5 mejores herramientas DAST para desarrolladores:

- Aikido Security – Todo en uno amigable para desarrolladores

- OWASP ZAP – Código abierto y programable

- Burp Suite (Community/Pro) – Complemento para pruebas manuales

- StackHawk – DAST integrado en CI/CD (Mención honorífica)

- Wapiti – Verificaciones rápidas por CLI

Por qué estas: Estas herramientas destacan por su fácil integración, la inmediatez de los resultados y su asequibilidad. Permiten a los desarrolladores “migrar a la izquierda” en seguridad, identificando y corrigiendo vulnerabilidades durante el desarrollo, mucho antes de que el código llegue a producción.

Al utilizarlas, los desarrolladores pueden mejorar la seguridad de forma iterativa, al igual que hacen con la calidad del código mediante pruebas unitarias. El aprendizaje obtenido al interactuar con estas herramientas (especialmente las interactivas como ZAP o Burp) también mejora las habilidades de los desarrolladores en la mentalidad de seguridad, lo cual es un beneficio oculto pero valioso.

La siguiente tabla compara las herramientas DAST más adecuadas para desarrolladores que necesitan retroalimentación rápida, fácil integración en CI/CD e informes con poco ruido.

Las 6 mejores herramientas DAST para empresas

Las empresas no tienen solo “unas pocas aplicaciones”. Tienen cientos, a veces miles, y cada una es un punto de entrada potencial si se deja sin supervisión. Esa magnitud cambia las reglas del juego.

La herramienta DAST adecuada no se trata solo de encontrar vulnerabilidades, sino de gestionarlas en una cartera extensa. Esto implica acceso basado en roles para diferentes equipos, informes listos para auditorías y cumplimiento normativo, e integraciones con los sistemas que ya utiliza: gestión de tickets, gobernanza y automatización de flujos de trabajo.

Las siguientes son consideraciones para las herramientas DAST empresariales:

- Escalabilidad y gestión: La herramienta debe ser capaz de escanear múltiples aplicaciones (posiblemente de forma concurrente), con una gestión centralizada de los programas de escaneo, los resultados y los permisos de usuario. Las consolas empresariales o los entornos multiusuario son importantes (por ejemplo, HCL AppScan Enterprise o la plataforma Invicti).

- Integraciones empresariales: A menudo se requiere la integración con sistemas como SIEM, plataformas GRC, sistemas de seguimiento de defectos (Jira, ServiceNow) y gestión de identidades (soporte SSO). Además, acceso a la API para una integración personalizada en la cadena de herramientas DevSecOps de la empresa.

- Cumplimiento y elaboración de informes: Las empresas a menudo necesitan generar documentación de cumplimiento. Las herramientas que pueden producir informes detallados para PCI, SOC2, ISO27001, etc., y realizar un seguimiento del cumplimiento de políticas a lo largo del tiempo añaden mucho valor. La capacidad de etiquetar activos (por unidad de negocio, nivel de riesgo, etc.) y obtener análisis (tendencias, SLA sobre la remediación de vulnerabilidades) es útil para la gestión.

- Soporte y formación: Contar con un proveedor que ofrezca un soporte sólido (ingenieros de soporte dedicados, servicios profesionales) y formación es un factor clave. Las herramientas empresariales incluyen SLA para los problemas de soporte. Para las herramientas de código abierto, esto es una carencia, razón por la cual las grandes empresas se inclinan por opciones comerciales a pesar del coste.

- Cobertura integral: Las empresas no pueden permitirse pasar por alto aspectos importantes. La herramienta debería cubrir idealmente no solo las vulnerabilidades web estándar, sino también aspectos como las pruebas de lógica de negocio, o proporcionar formas de ampliar las pruebas. Algunas empresas utilizan múltiples herramientas DAST para cubrir las deficiencias, pero se prefiere una única herramienta robusta para mayor eficiencia.

Las siguientes son las 6 mejores herramientas DAST para empresas:

- Invicti (Netsparker) – Precisión y escalabilidad

- HCL AppScan (Standard/Enterprise) – Potencia heredada empresarial

- Micro Focus Fortify WebInspect – Integración profunda con SDLC

- Qualys WAS – Escalabilidad en la nube y descubrimiento de activos

- Tenable.io WAS – Gestión unificada de riesgos

- Aikido Security – Plataforma DevSecOps empresarial

Por qué estos: Cumplen con los requisitos empresariales de escala, soporte e integración. En grandes organizaciones, una herramienta DAST que pueda escanear 500 aplicaciones y luego generar un informe ejecutivo que muestre «hemos reducido el número de vulnerabilidades del Top 10 OWASP en un 20% este trimestre» es oro. Herramientas como Invicti, Qualys, etc., proporcionan este tipo de métricas y resúmenes. Además, las empresas a menudo necesitan escanear aplicaciones internas detrás de firewalls; las herramientas con motores de escaneo on-premise (como los escáneres de Qualys o las instalaciones de WebInspect in situ) son necesarias, y todas las opciones anteriores las proporcionan.

Las 4 mejores herramientas DAST para startups

Las startups se mueven rápido. Esa es la ventaja, pero también el riesgo. Con equipos pequeños y presupuestos ajustados, la seguridad a menudo se relega hasta que un cliente, inversor o una lista de verificación de cumplimiento fuerza la conversación.

¿La buena noticia? No necesitas un equipo AppSec de 20 personas ni un gasto de tamaño empresarial para construir una base de seguridad sólida.

Necesidades clave para startups en una herramienta DAST:

- Asequibilidad: Las soluciones gratuitas o de bajo coste, o las herramientas con planes gratuitos que cubren aplicaciones pequeñas, son ideales. Las startups también podrían considerar el código abierto para evitar costes recurrentes.

- Simplicidad: Puede que no haya un ingeniero de seguridad dedicado, por lo que los desarrolladores o DevOps ejecutarán los escaneos. La herramienta debe ser fácil de configurar (se prefiere SaaS para evitar infraestructura) y fácil de interpretar.

- Resultados rápidos: Las startups se benefician de herramientas que encuentran los problemas más críticos rápidamente (por ejemplo, configuraciones erróneas comunes, vulnerabilidades evidentes), lo que es esencialmente una verificación de cordura. Puede que no necesiten el escáner más exhaustivo; algo que detecte los elementos de alto riesgo suele ser suficiente al principio.

- Integración con el flujo de trabajo de desarrollo: Las startups suelen tener un desarrollo moderno y ágil. Las herramientas que se integran con GitHub Actions o similares pueden ayudar a automatizar la seguridad sin procesos complejos.

- Escalabilidad (a prueba de futuro): Aunque no es un requisito principal, una herramienta que pueda crecer con ellos (más aplicaciones, más escaneos) es una ventaja, para que no tengan que cambiar de herramientas a medida que escalan. Pero al principio, el coste podría prevalecer.

Las siguientes son las 4 mejores herramientas DAST para startups:

- OWASP ZAP – Gratuito y fiable

- Aikido Security – Nivel gratuito y todo en uno

- Acunetix (de Invicti) – Opción para pymes

- Burp Suite Community – Aprendizaje y exploración manual

Por qué estos: O bien no cuestan nada o se ajustan fácilmente al presupuesto de una startup, y no requieren un especialista a tiempo completo para su funcionamiento. El objetivo para una startup es evitar ser un objetivo fácil para los atacantes. La ejecución de estas herramientas puede detectar los problemas más evidentes (credenciales por defecto, endpoints de administración abiertos, inyecciones SQL, etc.) y aumentar drásticamente la postura de seguridad con una inversión mínima.

Además, demostrar que se utilizan herramientas reconocidas como OWASP ZAP puede aumentar la confianza cuando llegue ese inevitable cuestionario de seguridad de un cliente potencial.

Las 4 mejores herramientas DAST gratuitas

Cualquiera que busque mejorar la seguridad de sus aplicaciones web sin gastar dinero se decantaría por estas herramientas. Esto incluye a desarrolladores aficionados, estudiantes, pequeñas organizaciones o incluso empresas más grandes que experimentan antes de adquirir una solución.

«Gratuito» en este contexto puede significar completamente de código abierto o versiones de nivel gratuito de productos comerciales.

Las opciones DAST gratuitas suelen tener algunas limitaciones (ya sea en características, soporte o profundidad de escaneo), pero ofrecen un valor increíble para necesidades básicas.

Criterios/características para las mejores herramientas gratuitas:

- Sin coste, sin ataduras: Verdaderamente gratuito (no solo una prueba corta). Idealmente de código abierto o con soporte de la comunidad.

- Eficacia: Aunque sea gratuita, la herramienta debería encontrar un número significativo de vulnerabilidades. La base es cubrir los problemas del Top 10 OWASP.

- Soporte de la Comunidad: Las herramientas gratuitas suelen depender de foros de la comunidad, documentación y actualizaciones. Una comunidad activa garantiza que la herramienta siga siendo útil.

- Facilidad de Uso vs. Curva de Aprendizaje: Algunas herramientas gratuitas son "llave en mano", mientras que otras requieren habilidad. Enumeraremos una variedad: algunas que "simplemente funcionan" y otras que podrían necesitar más experiencia (para aquellos dispuestos a invertir tiempo en lugar de dinero).

A continuación se presentan las 4 mejores herramientas DAST gratuitas:

- OWASP ZAP

- Nikto

- Wapiti

- Burp Suite Community Edition

Nota: Muchos proveedores comerciales ofrecen pruebas gratuitas (como una prueba de 14 días de Acunetix o un escaneo gratuito limitado de Qualys, etc.), pero no son soluciones sostenibles. Por lo tanto, me ciño a herramientas que son gratuitas a largo plazo, no limitadas en el tiempo.

Por qué estas: Cubren lo básico (y más) sin ninguna barrera financiera. Las herramientas gratuitas son cruciales para democratizar la seguridad: permiten a cualquiera probar sus aplicaciones. Las empresas con presupuesto cero aún pueden mejorar su postura de seguridad utilizándolas.

A menudo se recomienda ejecutar varias herramientas gratuitas en combinación, ya que cada una podría detectar cosas que las otras pasan por alto. Por ejemplo, ejecuta Nikto + ZAP + Wapiti juntos – si los tres coinciden en que una aplicación está “limpa,” es probable que hayas resuelto los problemas obvios. Todo sin gastar un céntimo.

Las 4 mejores herramientas DAST de código abierto

Esto interesará a los entusiastas de la seguridad y a las organizaciones comprometidas con soluciones de código abierto, o a aquellos que desean total transparencia y control sobre la herramienta. Las herramientas de código abierto también son preferidas por instituciones educativas y por empresas con estrictas reglas de adquisición que prefieren software auditado por la comunidad.

“El término 'código abierto' se solapa con 'gratuito', pero aquí nos referimos específicamente a herramientas cuyo código fuente está disponible y que suelen ser mantenidas por una comunidad (a menudo bajo OWASP u organizaciones similares). El beneficio es que puedes auditar el código del escáner, personalizarlo y confiar en que no hay un comportamiento de caja negra oculto.”

A continuación se presentan las principales herramientas DAST de código abierto (con algunas repeticiones de las anteriores):

- OWASP ZAP

- Wapiti

- Nikto

- Comunidad de complementos de OWASP ZAP (mención honorífica)

¿Por qué código abierto? La seguridad se basa en la confianza. Con DAST de código abierto, puede inspeccionar exactamente qué pruebas se están realizando y cómo se manejan los datos (importante si se escanean aplicaciones sensibles: sabe que la herramienta no está extrayendo datos, por ejemplo, porque puede ver el código). También significa que si la herramienta no se ajusta perfectamente a sus necesidades, tiene la capacidad de modificarla. Las organizaciones dispuestas a invertir esfuerzo de ingeniería en lugar de dinero pueden construir soluciones DAST muy personalizadas a partir de estos proyectos.

Las 6 mejores herramientas DAST para DevSecOps

DevSecOps es la práctica de integrar controles de seguridad en los pipelines de integración continua y entrega continua, con un alto grado de automatización y colaboración entre desarrollo, seguridad y operaciones. Estos equipos buscan herramientas que puedan ejecutarse sin interfaz gráfica, producir resultados legibles por máquina y, quizás, controlar las compilaciones basándose en criterios de seguridad. También suelen preferir herramientas que puedan ser 'desplazadas a la izquierda' (utilizadas tempranamente por los desarrolladores) así como de forma continua en postproducción.

Factores importantes para DAST en DevSecOps:

- Integración CI/CD: La herramienta debería tener una CLI o una API REST, e idealmente plugins para sistemas CI populares (Jenkins, GitLab CI, GitHub Actions, Azure DevOps, etc.). Debería ser fácil de implementar como parte de un pipeline (las versiones en contenedores son útiles aquí).

- Salida compatible con la automatización: Resultados en formatos como JSON o SARIF que pueden ser consumidos por otros sistemas para la toma de decisiones automatizada. Por ejemplo, interrumpir la compilación si se encuentran nuevas vulnerabilidades de alta gravedad – esto requiere analizar la salida del escáner automáticamente.

- Escaneos incrementales o rápidos: Los escaneos DAST completos pueden ser lentos, lo cual es un desafío para la CI. Las herramientas que ofrecen modos más rápidos o permiten dirigirse a componentes específicos (quizás mediante el etiquetado de endpoints importantes) son útiles. Otro enfoque es la integración con suites de pruebas, por ejemplo, atacando la aplicación mientras se ejecutan las pruebas de integración (algunas configuraciones avanzadas hacen esto).

- Flexibilidad de entorno: DevSecOps podría desplegar entornos de prueba efímeros (por ejemplo, desplegar una rama de una aplicación en un servidor de prueba, escanearla y luego eliminarla). Las herramientas DAST que pueden apuntar fácilmente a URLs dinámicas y manejar entornos en constante cambio sin mucha configuración manual destacan en este aspecto.

- Bucles de retroalimentación: Un ideal de DevSecOps es la retroalimentación inmediata a los desarrolladores. Así, una herramienta DAST que pueda comentar en una pull request, abrir tickets automáticamente o enviar notificaciones en el chat con los resultados, fomenta esa cultura de retroalimentación rápida.

Las principales herramientas / enfoques para DevSecOps:

- Aikido Security – Automatización de pipelines

- OWASP ZAP (Dockerizado) – El caballo de batalla de DevOps

- StackHawk – Diseñado específicamente para CI

- Invicti/Acunetix – Plugins de CI

- Burp Suite Enterprise – Integración con pipelines

- Tenable.io WAS – Hooks en la nube

En resumen, la automatización es clave aquí. Las herramientas que no fueron diseñadas para la automatización aún pueden utilizarse en pipelines (mediante scripting creativo), pero aquellas que reconocen DevSecOps con características e integraciones ahorrarán tiempo. Las opciones anteriores son intrínsecamente compatibles con la automatización (ZAP, Aikido, StackHawk) o han evolucionado para soportarla debido a la demanda del mercado (Invicti, Burp Enterprise).

Los equipos de DevSecOps también suelen utilizar múltiples etapas de DAST: un escaneo rápido y ligero en CI (para detectar problemas obvios en minutos) y un escaneo más profundo post-despliegue (que podría llevar más tiempo pero no bloquea a los desarrolladores). Las herramientas elegidas deben soportar esa estrategia.

Las 6 mejores herramientas DAST para seguridad de API

Audiencia: Equipos que necesitan probar específicamente las API web (REST, SOAP, GraphQL) en busca de vulnerabilidades. Esto incluye a desarrolladores backend, ingenieros de plataformas API y probadores de seguridad centrados en microservicios. Las pruebas de seguridad de API son ligeramente diferentes de las pruebas de interfaz de usuario web; no hay interfaz de navegador, por lo que se necesitan herramientas que puedan analizar esquemas de API, manejar cargas útiles JSON/XML y comprender elementos como tokens de autenticación y llamadas a API de varios pasos.

Capacidades clave para DAST enfocado en API:

- Importación de especificaciones de API: La herramienta debería importar colecciones Swagger/OpenAPI o Postman para conocer los endpoints existentes y sus formatos. Esto ahorra tiempo y asegura la cobertura de todos los endpoints de la API, incluso aquellos que no son fácilmente descubribles.

- Soporte para GraphQL: Las API GraphQL son ahora comunes; probarlas requiere un manejo especial (consultas de introspección, consultas anidadas). Un buen DAST de API debería tener módulos para GraphQL (por ejemplo, para verificar vulnerabilidades específicas de GraphQL como la denegación de servicio por consultas profundamente anidadas).

- Soporte para API SOAP y heredadas: Todavía relevante en empresas – herramientas que pueden probar servicios SOAP importando WSDL o grabando llamadas SOAP. Además, podría considerarse el manejo de elementos como gRPC (aunque el soporte DAST para gRPC aún es incipiente; algunas herramientas convierten gRPC a pruebas tipo REST a través de proxies).

- Autenticación y Tokens: Las pruebas de API deben manejar claves de API, tokens OAuth, JWTs, etc. La herramienta debería facilitar el suministro de estos (quizás a través de un archivo de configuración o un script de inicio de sesión) para que pueda probar los endpoints autorizados. Un plus si también puede probar la lógica de autorización, por ejemplo, IDOR (Insecure Direct Object References) manipulando IDs.

- Manejo de Respuestas No HTML: Las API devuelven JSON o XML. El escáner no debe esperar páginas HTML; debe analizar JSON y aun así encontrar problemas (como XSS en contexto JSON o errores SQL en respuestas de API). Algunos escáneres antiguos solo analizan respuestas HTML, lo cual no es suficiente para las API.

- Conciencia de limitación de velocidad: Sobrecargar las API puede activar límites de velocidad o incluso bloquear la IP. Los escáneres enfocados en API podrían incluir configuraciones para respetar los límites de velocidad o regular la carga adecuadamente, para evitar interrumpir el servicio (importante si se prueban API de producción).

A continuación se presentan las principales herramientas DAST para seguridad de API:

- Invicti (y Acunetix) – Descubrimiento y pruebas de API

- Qualys WAS – Soporte para API y OpenAPI v3

- OWASP ZAP – Con complementos para API

- Burp Suite – Ideal para pruebas manuales de API

- Postman + Colecciones de seguridad – (Complementando DAST)

- Aikido Security – Escaneo de API integrado

Por qué estos: Los endpoints de API a menudo contienen datos sensibles y son propensos a problemas como el bypass de autenticación, la exposición excesiva de datos, etc. Las herramientas DAST tradicionales se centraron históricamente en las páginas web, pero las mencionadas se han mantenido al día con la tendencia API-first. Utilizarlas garantiza que sus API de backend estén tan probadas como su front-end.

Dado el número de brechas que ahora involucran API (recordemos la fuga de datos de usuarios de Facebook a través de una API, o los problemas de API de T-Mobile), centrarse en la seguridad de API es fundamental. Las herramientas que pueden simular el consumo malicioso de API son la forma de descubrir esas fallas.

Las 6 mejores herramientas DAST para aplicaciones web

Esto puede sonar amplio (ya que la mayoría de DAST es para aplicaciones web), pero aquí lo interpretamos como organizaciones específicamente enfocadas en probar aplicaciones web tradicionales (sitios web, portales, sitios de comercio electrónico) – posiblemente aquellas con interfaces de usuario ricas. Quieren las herramientas que mejor rinden en la búsqueda de vulnerabilidades de aplicaciones web en estos entornos. Esta categoría básicamente pregunta: si su principal preocupación es asegurar aplicaciones web (con navegadores, formularios, cuentas de usuario, etc.), ¿qué herramientas son las más efectivas en general?

Aspectos importantes para el escaneo de aplicaciones web puras (a diferencia de las API u otros nichos):

- Rastreo y cobertura: Un escáner de aplicaciones web debe rastrear eficazmente todos los enlaces, incluidos los generados por scripts o eventos de usuario. Las herramientas con mejores algoritmos de rastreo (navegador sin interfaz gráfica, manejo de SPAs) cubrirán una mayor parte de la aplicación.

- Gestión de sesiones: Las aplicaciones web a menudo tienen inicios de sesión y estados complejos (carrito de compras, flujos de trabajo de varios pasos). Las mejores herramientas DAST para aplicaciones web pueden manejarlos mediante macros grabadas o lógica de script.

- Profundidad de la vulnerabilidad: Para las aplicaciones web, aspectos como XSS, SQLi, CSRF, inclusión de archivos, etc., son clave. Algunas herramientas tienen comprobaciones más exhaustivas para XSS (reflejado, almacenado, basado en DOM) que otras, por ejemplo. La eficacia con la que una herramienta encuentra XSS almacenado (que podría implicar una página para enviar y otra para activar) puede diferenciar lo excelente de lo bueno.

- Gestión de falsos positivos: En una aplicación web grande, podrías obtener cientos de hallazgos; las herramientas que verifican o priorizan claramente la explotabilidad ayudan a centrarse en los problemas reales.

- Comprobaciones de seguridad del lado del cliente: Las aplicaciones web modernas pueden presentar problemas como el uso inseguro del almacenamiento del lado del cliente o vulnerabilidades en scripts de terceros. Algunas herramientas DAST ahora señalan si su sitio está cargando un script con una vulnerabilidad conocida o si falta la Content Security Policy. Estas son comprobaciones más “específicas de aplicaciones web” que van más allá de las vulnerabilidades puras.

Las principales herramientas DAST para aplicaciones web:

- Aikido Security

- Invicti (Netsparker)

- Burp Suite Pro

- Acunetix

- OWASP ZAP

- HCL AppScan Standard

Por qué estos: Ofrecen la mejor oportunidad de encontrar una amplia variedad de vulnerabilidades en aplicaciones web típicas. Una aplicación web puede ser algo extenso con diversas funcionalidades; estas herramientas están probadas en el escaneo de sitios web completos de principio a fin.

Herramientas como Invicti y Burp se utilizan a menudo en tándem: una para amplitud, otra para profundidad. Acunetix o AppScan, en manos de un analista, proporcionan un enfoque estructurado para el escaneo en el que muchos equipos de seguridad confían para sus evaluaciones regulares de aplicaciones web corporativas. Y ZAP, al ser de código abierto, democratiza esa capacidad.

En resumen, si tu objetivo es 'Tengo este portal web, quiero encontrar tantos problemas de seguridad en él como sea posible', las herramientas mencionadas son de las primeras que considerarías.

Las 6 mejores herramientas DAST para API REST

Este es un enfoque más específico en API RESTful (que podría considerarse un subconjunto de la seguridad de API mencionada anteriormente, pero aquí específicamente REST). Estas herramientas son para equipos que desarrollan API REST (JSON sobre HTTP, diseño sin estado), incluyendo backends de aplicaciones móviles o backends de SPA, que quieren asegurarse de que esas API no sean vulnerables.

Áreas de enfoque para DAST de API REST:

- Integración con Swagger/OpenAPI: Muy importante para REST. Las herramientas que pueden ingerir una especificación Swagger para una API REST pueden enumerar todos los endpoints, métodos y parámetros esperados, haciendo que el escaneo sea más efectivo.

- Vulnerabilidades específicas de REST: Pruebas para aspectos como el manejo inadecuado de verbos HTTP (p. ej., confusión entre GET y POST), falta de limitación de velocidad y configuraciones erróneas típicas de REST (como HTTP PUT permitido donde no debería estarlo, o métodos que deberían ser idempotentes pero no lo son).

- Parameter fuzzing: REST endpoints often take JSON bodies. The scanner should try fuzzing JSON parameters with injection payloads, nested JSON objects, etc. Also, testing query parameters in URLs for REST endpoints (like /users?filter=<script>).