Durante décadas, las organizaciones solo dependieron del pentesting manual para proteger sus aplicaciones. Pero a medida que el desarrollo de software superó la metodología en cascada, surgió la idea del pentesting automatizado.

Lamentablemente, las herramientas de pentesting automatizado nunca estuvieron a la altura de la etiqueta de "automatizadas" y son meros escáneres que no se acercan a la eficacia de los métodos de pentesting manual.

Sin embargo, con los recientes avances en IA, finalmente podemos replicar la profundidad contextual de los pentests humanos, manteniendo la velocidad y consistencia de los escaneos automatizados.

Según el informe de Aikido Security "Estado de la IA en Seguridad y Desarrollo 2026", el 97% de las organizaciones están considerando adoptar la IA en el pentesting, y 9 de cada 10 creen que la IA acabará dominando el campo del pentesting.

En esta guía, desglosaremos las fortalezas y limitaciones del pentesting manual y automatizado, y examinaremos cómo el pentesting impulsado por IA ayuda a los equipos a lograr una cobertura más profunda, resultados más rápidos, insights accionables y una postura de seguridad mejorada.

TL;DR

Aikido Security destaca en comparaciones directas frente a pentesters manuales, herramientas de pentesting automatizado y otras plataformas de pentesting con IA en evaluaciones técnicas y pilotos reales.

El módulo Attack de Aikido Security utiliza IA agentiva para simular el comportamiento de los atacantes en aplicaciones, APIs, entornos cloud, contenedores y tiempo de ejecución. No solo identifica vulnerabilidades explotables, sino que también analiza cómo pueden vincularse para formar rutas de ataque completas, todo ello sin requerir acceso completo al código fuente.

Las pruebas comparativas demuestran que Aikido Security es más eficiente que los pentesters humanos, ofreciendo una cobertura más profunda, una detección más rápida y resultados más consistentes.

Aikido Security Attack está disponible en tres niveles fijos —Feature pentest, Standard pentest y Advanced pentest—, siendo el Advanced pentest el que proporciona la cobertura más exhaustiva.

¿Qué es el pentesting?

El pentesting (también conocido como prueba de penetración) es el proceso de simular ciberataques autorizados contra sistemas, redes o aplicaciones para identificar vulnerabilidades explotables (como cross-site scripting, versiones de software desactualizadas, canales de comunicación inseguros).

El objetivo: Encontrar vulnerabilidades de seguridad antes de que los atacantes reales puedan explotarlas.

Al organizar estos ataques controlados, los pentesters ayudan a los equipos a descubrir vulnerabilidades críticas, analizar el comportamiento del sistema durante las brechas y mejorar su postura de seguridad general.

Existen tres tipos diferentes de pentesting:

- Pentesting manual: Los pentesters utilizan su experiencia e intuición para explorar sistemas en busca de vulnerabilidades complejas o de lógica de negocio.

- Pentesting automatizado: Utiliza herramientas de software y scripts predefinidos para escanear vulnerabilidades conocidas.

- Pentesting de IA: Aprovecha el aprendizaje automático para automatizar el descubrimiento de vulnerabilidades y la simulación de amenazas.

¿Qué es el pentesting manual?

El pentesting manual es una evaluación de seguridad práctica realizada por expertos en seguridad ofensiva, conocidos como pentesters o hackers éticos. Estos pentesters emplean diversas tácticas, técnicas y procedimientos (TTPs) que los hackers maliciosos también podrían usar para analizar el objetivo de evaluación (ToE): sistemas, aplicaciones y redes, y simular escenarios de ataque para identificar vulnerabilidades y fallos de seguridad.

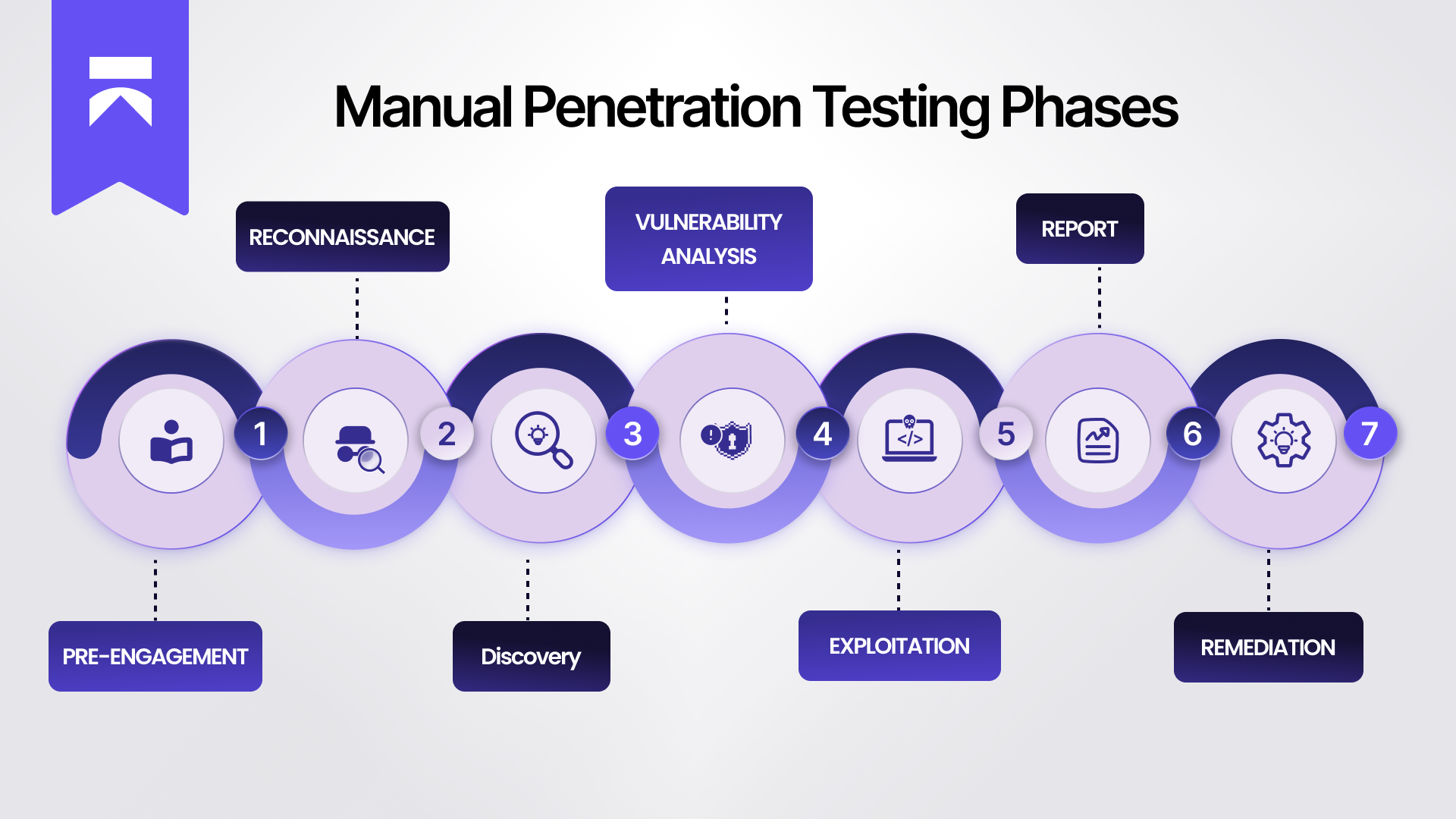

Este proceso suele constar de las siguientes fases:

1. Pre-engagement

El pentester colabora con el cliente para definir el alcance, los objetivos, las reglas de engagement y la información sobre el objetivo.

2. Reconocimiento

El pentester recopila la mayor cantidad de información posible sobre el objetivo de fuentes públicas y privadas (por ejemplo, detalles de red, información de empleados, stack tecnológico) para mapear la superficie de ataque potencial.

3. Descubrimiento

Los pentesters utilizan diversas herramientas y técnicas para interactuar con el objetivo e identificar problemas específicos como puertos abiertos, servicios expuestos, versiones de software desactualizadas y otras superficies de ataque.

4. Análisis de vulnerabilidades

Esta fase implica tanto el análisis estático (SAST) en bases de código como el análisis dinámico (DAST) en sistemas en ejecución para identificar posibles debilidades.

5. Explotación

Utilizando la información recopilada en las fases anteriores, el pentester intenta explotar las debilidades identificadas de manera controlada para validar el riesgo y el impacto en el mundo real.

6. Informes

El pentester documenta todos los hallazgos, incluyendo las vulnerabilidades identificadas, los pasos de explotación realizados y cualquier dato accedido, y presenta un informe claro a la organización.

7. Remediación

El pentester elimina cualquier herramienta, puerta trasera o configuración dejada durante las pruebas para asegurar que el sistema vuelva a un estado seguro. El equipo de seguridad de la organización corrige los problemas identificados, tras lo cual se puede realizar una nueva prueba para verificar que todas las vulnerabilidades se han resuelto con éxito.

Puntos fuertes clave del pentesting manual:

- Comprensión contextual: Los pentesters pueden analizar errores complejos de lógica de negocio, el comportamiento del usuario y configuraciones únicas en busca de fallos (problemas complejos de control de acceso, cadenas de ataque de múltiples pasos)

- Intuición: Los pentesters humanos pueden adaptar sus métodos en tiempo real para imitar a un atacante real y desarrollar exploits personalizados (vulnerabilidades de día cero).

- Precisión: Los hallazgos son validados por humanos, lo que resulta en menos falsos positivos y una orientación de remediación más profunda.

Principales debilidades del pentesting manual:

- Las pruebas pueden ser intensivas en tiempo, tardando semanas en generar informes

- No es escalable

- Los pentests exhaustivos son caros

- Los pentests se suelen realizar una o dos veces al año, lo que significa que las organizaciones solo los realizan como un requisito en lugar de una iniciativa estratégica.

- Cobertura limitada en entornos grandes y dinámicos

- Los resultados varían entre probadores y proyectos

- Omite vulnerabilidades fuera de los alcances de prueba predefinidos

¿Qué es el pentesting automatizado?

El llamado pentesting automatizado con escáneres mejoró la eficiencia, pero nunca ofreció verdadera inteligencia. Es rápido, pero superficial. Se basan en firmas y reglas, detectando problemas conocidos sin comprender cómo se conectan las vulnerabilidades o qué es realmente explotable.

El pentesting automatizado puede ser útil, pero en última instancia no es pentesting. Un pentesting adecuado se basa en la intuición y experiencia humana para simular ataques reales, no una lista de verificación de vulnerabilidades. Implica:

- Conectar vulnerabilidades para identificar cadenas de ataque

- Explotar errores de lógica y configuración

- Realizar pruebas de estrés en la autorización y los flujos de trabajo

- Ajustar tácticas a medida que se confirma nueva información (vulnerabilidades, vectores de amenaza)

El pentesting automatizado, tal como lo conocemos, carece de «inteligencia», por lo que no puede cumplir con los requisitos de una prueba de penetración.

Principales fortalezas del pentesting automatizado:

- Rentable: Los costes por escaneo son bajos, lo que lo hace sostenible para escaneos frecuentes

- Consistencia: Sigue scripts predefinidos, asegurando escaneos consistentes y reproducibles

- Integraciones: Soporta la integración con plataformas CI/CD comunes como GitHub, GitLab y BitBucket

Principales debilidades del pentesting manual:

- Altas tasas de falsos positivos

- Carece de la capacidad de simular el comportamiento de ataques reales

- Razonamiento y priorización limitados

- Se centra solo en tipos de vulnerabilidades predefinidos

- Es más un escáner de vulnerabilidades que una herramienta de pentesting

- No proporciona orientación detallada para la remediación

Pentesting manual vs. pentesting automatizado: Cuándo usar IA

¿Qué es el Pentesting con IA?

El pentesting impulsado por IA ha reemplazado tanto los enfoques manuales como los automatizados, combinando la profundidad del razonamiento humano con la velocidad y precisión de la automatización.

Utiliza inteligencia artificial para simular el comportamiento de un hacker y automatiza partes clave de las pruebas de penetración, como el reconocimiento, el descubrimiento de vulnerabilidades, la simulación de exploits y la priorización de riesgos.

A diferencia del pentesting tradicional, los pentests impulsados por IA se ejecutan continuamente, adaptándose a tu entorno en tiempo real. Mapean automáticamente tu superficie de ataque (dominios, IPs, activos cloud, APIs) y luego intentan una serie de ataques seguros: intentos de inyección SQL, exploits de contraseñas débiles, escalada de privilegios en redes, para validar los riesgos y su explotabilidad.

Puntos fuertes clave del Pentesting con IA:

- Detecta vulnerabilidades que los testers humanos pueden pasar por alto

- Simula rutas de ataque realistas de extremo a extremo a través de código, contenedores y la nube

- El análisis contextual filtra automáticamente los falsos positivos

- Aprende y se adapta continuamente en tiempo real

- Escala instantáneamente en infraestructuras complejas y en constante cambio

Cuándo usar cada enfoque de pentesting

Pentesting Manual

- Todavía ocasionalmente requerido por razones regulatorias o de cumplimiento (p. ej., PCI DSS, mandatos gubernamentales).

- Útil para escenarios muy específicos y dirigidos por humanos, como la ingeniería social o las pruebas de seguridad física.

- Verificación final de sistemas críticos como sistemas bancarios y bases de datos

Pentesting Automatizado

- Adecuado para escaneos rápidos y rutinarios cuando los equipos solo necesitan visibilidad a nivel superficial.

- Puede complementar los flujos de trabajo de integración continua, pero carece de profundidad o razonamiento.

- Entornos con grandes superficies de ataque que requieren escaneos frecuentes

- Feedback inmediato en los flujos de trabajo de desarrollo

Pentesting de IA

- El reemplazo para los enfoques manuales y el pentesting automatizado.

- Ofrece un razonamiento a nivel de atacante con contexto completo en código, infraestructura y la nube.

- Se adapta continuamente a nuevas amenazas y entornos.

- Escala sin sacrificar la precisión ni requerir triaje humano.

- Mapeo y priorización de rutas de ataque complejas

- Pruebas verificables respaldadas por exploits

- Pentests continuos con orientación de remediación sensible al contexto

En la práctica:

Las herramientas de pentesting de IA, como Aikido Security, ahora cubren todo lo que el pentesting manual y el pentesting automatizado fueron diseñados para hacer, solo que más rápido, con mayor precisión y a escala.

El futuro del pentesting es la IA

Dicho todo esto, está claro que las pruebas de penetración ya no pueden depender únicamente de enfoques manuales o basados en scripts. Los entornos de software modernos exigen un análisis continuo que siga el ritmo de los ciclos de desarrollo, no que los obstaculice. El pentesting de IA aborda esto al proporcionar una visión similar a la humana mientras escala en aplicaciones, API y cargas de trabajo en la nube.

Aikido Security apoya este cambio combinando IA agéntica para la simulación de ataques, la vinculación automatizada de vulnerabilidades y las recomendaciones automatizadas, ayudando a los equipos a adelantarse a las amenazas sin ralentizar el desarrollo.

¿Quiere ver cómo la IA puede mejorar su flujo de trabajo de pentesting? Pruebe Aikido Security en minutos.

Preguntas frecuentes

¿Cómo se comparan los enfoques de pentesting manual y pentesting automatizado en términos de precisión?

El pentesting manual proporciona información más profunda y basada en el contexto porque los testers expertos pueden detectar fallos lógicos, encadenar vulnerabilidades comunes (cross-site scripting, controles de acceso) e interpretar comportamientos de formas que las herramientas automatizadas a menudo no pueden. Sin embargo, su precisión depende en gran medida de la experiencia del tester y del tiempo disponible. Por otro lado, el pentesting automatizado es más escalable y consistente, pero puede introducir falsos positivos o pasar por alto ataques complejos de varios pasos.

¿Cómo funciona el pentesting automatizado?

El pentesting automatizado se basa en escáneres, rastreadores y módulos de ataque programados que simulan técnicas de atacantes conocidas en aplicaciones, sistemas y redes. Estas herramientas identifican software obsoleto, configuraciones erróneas, servicios expuestos y vulnerabilidades comunes a alta velocidad y en grandes entornos. Cuando se combinan con plataformas de pentesting de IA como Aikido Security, los flujos de trabajo automatizados se vuelven más inteligentes y adaptativos.

¿Cuáles son las herramientas comunes utilizadas en el pentesting automatizado?

El pentesting automatizado a menudo implica herramientas como OpenVAS, Nikto, Nmap y otros motores de descubrimiento de vulnerabilidades. Estas herramientas detectan vulnerabilidades conocidas, problemas de configuración y servicios expuestos en grandes entornos. Sin embargo, todavía requieren una interpretación cuidadosa para separar los riesgos significativos del ruido. El pentesting de IA, como Aikido Security, ayuda a filtrar los resultados, mejorando la priorización.

¿Qué habilidades se requieren para el pentesting manual?

El pentesting manual requiere el dominio de redes, sistemas operativos, tecnologías web, scripting, técnicas de explotación, estrategias de reconocimiento y herramientas de seguridad avanzadas. A pesar de su profundidad, las pruebas manuales se benefician significativamente de la automatización al reducir las tareas repetitivas, especialmente cuando se combinan con plataformas que ofrecen capacidades de pentesting de IA como Aikido Security.

¿Cómo puede la combinación de pentesting manual y pentesting automatizado mejorar las evaluaciones de seguridad?

La combinación de pentesting manual y pentesting automatizado produce evaluaciones exhaustivas y fiables. La automatización ofrece una cobertura continua y amplia, mientras que los testers manuales descubren fallos lógicos, exploits encadenados y vulnerabilidades de alto impacto que los escáneres automatizados a menudo pasan por alto. El pentesting de IA, como Aikido Security, mejora esta combinación a través de una mayor velocidad y profundidad al correlacionar hallazgos, reducir falsos positivos e identificar patrones que ninguno de los métodos puede capturar completamente por sí solo.

También le podría interesar:

- Las 6 mejores herramientas de pentesting de IA en 2026

- Las 10 mejores herramientas de Pentesting para equipos modernos en 2026

- Las 10 mejores herramientas SAST con IA en 2026

- Los 13 mejores escáneres de vulnerabilidades de código en 2026

- Las 7 mejores herramientas ASPM en 2026

- Los mejores escáneres de infraestructura como código (IaC)

- Las mejores herramientas de monitorización continua de seguridad