El pentesting tradicional es como buscar una aguja en un pajar con una lupa. La encontrarás eventualmente, pero lleva una eternidad y podrías pasar por alto otras agujas cercanas. Las herramientas de pentesting de IA automatizan y escalan esa búsqueda.

Las herramientas de pentesting de IA pueden analizar patrones, predecir vectores de ataque e incluso simular cadenas de ataque complejas que a los probadores humanos les llevaría días explorar. El pentesting de IA es también mucho más sofisticado que lo que se ha conocido como pentesting automatizado, que solo proporciona información superficial.

Según el Informe sobre el Coste de una Brecha de Datos de IBM, las organizaciones que aprovechan la IA y la automatización en seguridad redujeron significativamente los costes medios de las brechas y los tiempos de respuesta a incidentes. Mientras tanto, el informe de Aikido de 2026 sobre el Estado de la IA en Seguridad y Desarrollo muestra que el 97% de las organizaciones están considerando adoptar la IA en las pruebas de penetración, y 9 de cada 10 creen que la IA acabaría dominando el campo de las pruebas de penetración.

En esta guía, desglosamos las principales herramientas de pentesting de IA utilizadas hoy en día por los equipos de ingeniería. Exploraremos las herramientas líderes en este ámbito y luego revisaremos las mejores prácticas para integrarlas en tus flujos de trabajo.

TL;DR

Entre todas las herramientas de pentesting de IA revisadas, Aikido Security destaca como la solución más completa. Su combinación de alojamiento multirregión (UE y EE. UU.) para la soberanía de los datos, una base de clientes de confianza de más de 50.000 organizaciones, una configuración plug-and-play y precios asequibles, la hacen ideal tanto para startups como para grandes empresas.

El módulo Attack de Aikido Security utiliza IA agéntica para simular flujos de trabajo de atacantes reales en código de aplicación, API, infraestructura en la nube, contenedores y tiempo de ejecución, sin exigir acceso completo al código fuente. Esto permite a los equipos ahorrar tiempo y costes al no tener que recurrir a pentesters humanos.

Aikido Security Attack está disponible en tres niveles fijos: Feature, Discovery y Exhaustive, siendo el Escaneo Exhaustivo el que proporciona la cobertura más completa.

Cómo se compara Aikido Security con las principales herramientas de pentesting de IA

¿Qué son las herramientas de pentesting de IA?

Las herramientas de pentesting de IA utilizan inteligencia artificial para automatizar las partes clave de las pruebas de penetración: reconocimiento, descubrimiento de vulnerabilidades, simulación de exploits y priorización de riesgos, reduciendo los pentests de días a horas.

A diferencia de las auditorías tradicionales puntuales, las herramientas de pentesting de IA pueden ejecutarse bajo demanda o de forma continua. Pueden mapear automáticamente su superficie de ataque (dominios, IPs, activos en la nube, APIs) y luego lanzar una serie de ataques seguros: intentos de inyección SQL, exploits de contraseñas débiles, escalada de privilegios en redes, y un largo etcétera.

El objetivo: Identificar vulnerabilidades antes de que lo hagan los atacantes reales, y hacerlo de forma más rápida, con mayor frecuencia y a escala.

Pero no todas las herramientas de pentesting de IA funcionan de la misma manera. Se pueden agrupar en dos modelos:

- Out-of-the-loop (fuera del bucle): Las herramientas de pentesting de esta categoría son totalmente autónomas. Ofrecen todo lo que un pentester humano puede hacer, pero de una manera más eficiente y efectiva.

- Human-in-the-loop (con intervención humana): También conocidas como copilotos, las herramientas de esta categoría automatizan tareas repetitivas de pentesting y solo escalan los problemas validados a los pentesters.

Qué buscar en las herramientas de pentesting de IA

Seleccionar la herramienta de pentesting de IA adecuada no se trata solo de las características, sino de encontrar la solución que se adapte al flujo de trabajo y las necesidades de seguridad de su equipo. Aquí hay algunos criterios que debe considerar al elegir una:

- Opciones de residencia de datos: ¿Puede elegir la región donde se aloja su herramienta? Busque herramientas que ofrezcan alojamiento multirregión.

- Cobertura de extremo a extremo: ¿Realiza un análisis de la ruta de ataque de extremo a extremo, o su prueba se detiene en el nivel del código base?

- Despliegue: ¿Cuánto tiempo tarda en desplegarse? ¿Necesita especialistas para configurarlo?

- Soporte de cumplimiento: ¿Asocia las pruebas a estándares de cumplimiento como el Top 10 OWASP?

- Priorización de riesgos: ¿Puede aplicar contexto al analizar los riesgos? ¿Con qué frecuencia se producen sus falsos positivos? Plataformas como Aikido Security filtran más del 85% de los falsos positivos.

- Madurez del producto: ¿Cuántas organizaciones utilizan la herramienta? ¿Qué opinan al respecto?

- Integración: ¿Se integra en su flujo de trabajo actual? Por ejemplo, la seguridad de pipelines CI/CD es crucial para despliegues rápidos.

- Precios: ¿Puedes predecir cuánto te costará en el próximo año?

- Experiencia de usuario: ¿Es intuitiva tanto para desarrolladores como para profesionales de la seguridad? Busca herramientas construidas con una mentalidad 'dev-first'.

Las 6 mejores herramientas de pentesting de IA

1. Aikido Security

Aikido Security es una herramienta de pentesting de IA que se distingue claramente de las otras herramientas de pruebas de penetración de IA de esta lista. Destacando en comparaciones con pentesters manuales, soluciones de pentesting automatizadas y otras alternativas de pentesting de IA, la amplitud de las pruebas ofensivas de Aikido utiliza IA agéntica y simulaciones de explotación reactivas que van más allá del análisis pasivo tradicional.

El módulo Attack de Aikido Security ejecuta simulaciones de estilo atacante en código, contenedores y la nube, para que no solo descubra vulnerabilidades explotables, sino que también vea cómo pueden encadenarse en rutas de ataque reales en lugar de permanecer como hallazgos aislados.

Al simular técnicas de atacantes, Aikido Security le muestra qué vulnerabilidades pueden ser realmente explotadas. Sin ruido, sin listas interminables, solo las rutas explotables que más importan.

Y con todos estos hallazgos, ¿qué sigue?

Aikido Security ofrece a los desarrolladores todo lo que necesitan para solucionar problemas rápidamente:

- Explicaciones claras,

- Soluciones sugeridas en sus IDE o PRs, y

- Corrección automática con IA.

También convierte cada simulación en informes listos para auditoría que se mapean directamente a estándares como SOC2 e ISO27001, y luego puede utilizar un asesor y socio de confianza de Aikido para validar la certificación a un coste mucho menor. Con todo esto, puede iniciar y finalizar pruebas de penetración completas a nivel humano en horas, no en semanas.

El pentesting a nivel humano significa la sustitución completa de los humanos.

Características Clave:

- Madurez del producto: Aikido Security se ha consolidado como un pilar en el mercado de la ciberseguridad, con más de 50.000 clientes en su base establecida de seguridad de código, nube y tiempo de ejecución.

- Análisis de la ruta de ataque de extremo a extremo: Aikido Security simula tácticas de atacantes para validar la explotabilidad, priorizar rutas de ataque reales y producir pruebas de exploit reproducibles.

- Reducción de ruido: Aikido realiza un triaje automático de los resultados para eliminar el ruido. Si un problema no es explotable o accesible, se silencia automáticamente. Obtiene señales reales, no solo alertas.

- Integración perfecta: Se integra profundamente con GitHub, GitLab, Bitbucket y mucho más.

- UX amigable para desarrolladores: Paneles claros y accionables que su equipo realmente utilizará. Puede desplegarse completamente en menos de una hora.

- Compatible con el Top 10 OWASP: Aikido Security se alinea con el Top 10 OWASP y los estándares de cumplimiento para que los equipos de seguridad puedan confiar en lo que está cubierto.

- Despliegue rápido: El escaneo de Aikido Security y el firewall Zen se pueden desplegar en menos de una hora.

- Alojamiento en región personalizada: Aikido Security se aloja en la región de su elección (UE o EE. UU.). Esta es una de las muchas razones por las que las empresas europeas optan por Aikido como su socio de ciberseguridad.

Ventajas:

- Enfoque centrado en el desarrollador con numerosas integraciones IDE y orientación para la mitigación.

- Políticas de seguridad personalizables y ajuste flexible de reglas para cualquier tipo de necesidad.

- Informes centralizados y plantillas de cumplimiento (PCI, SOC2, ISO 27001).

- Soporte para escaneo móvil y binario (APK/IPA, aplicaciones híbridas).

- Precios predecibles

Modelo de pentesting:

Totalmente autónomo

Alojamiento / Residencia de datos:

Aikido Security admite el alojamiento en EE. UU. y la UE

Enfoque de pruebas:

Utilizando agentes de IA especializados, Aikido Security va más allá de los pentests manuales periódicos al combinar el descubrimiento de activos, el análisis estático y de dependencias, el análisis de alcanzabilidad y las simulaciones de exploits para mapear rutas de ataque de extremo a extremo y sacar a la luz vulnerabilidades reales.

Precios:

Los planes comienzan desde 100 $ para un escaneo de características, 500 $ para un escaneo de lanzamiento y más para un escaneo regular.

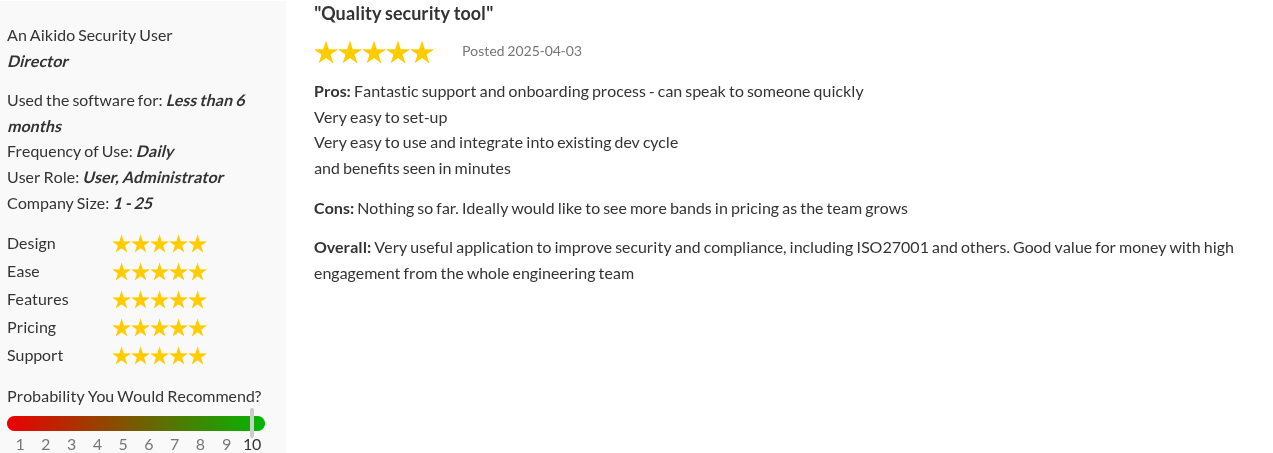

Calificación de Gartner: 4.9/5.0

Reseñas de Aikido Security:

Además de Gartner, Aikido Security también tiene una calificación de 4.7/5 en Capterra y SourceForge.

Por qué destaca:

El módulo Attack de Aikido Security no solo encuentra vulnerabilidades, sino que también comprende el contexto. La plataforma analiza toda su postura de seguridad, identificando qué vulnerabilidades representan riesgos reales para su entorno específico. Esta inteligencia contextual elimina la pesadilla de los falsos positivos que afecta a otras herramientas.

La fortaleza de la plataforma reside en su enfoque holístico. En lugar de manejar múltiples soluciones puntuales, los equipos obtienen una cobertura integral a través de una única interfaz. La IA aprende de los patrones de su base de código, mejorando la precisión con el tiempo mientras mantiene tasas de falsos positivos consistentemente bajas.

Realice un pentest de IA hoy mismo, o programe una llamada de alcance aquí.

2. RunSybil

RunSybil utiliza un agente de IA orquestador autónomo llamado “Sybil” para controlar agentes de IA especializados, cada uno adaptado a una fase particular del pentest. Su objetivo es imitar la intuición de un hacker y realizar reconocimiento, simulación de exploits y encadenamiento de vulnerabilidades. Ejecuta todas estas fases sin ninguna intervención humana.

Características clave:

- Agente de orquestación: Utiliza un agente de IA orquestador para gestionar múltiples agentes de IA especializados en paralelo.

- Generación de informes: Los agentes de informes generan hallazgos detallados sobre exploits y reproducibilidad en tiempo real.

- Cobertura continua: Realiza pentests automatizados continuos.

- Reproducción de ataques: Permite al equipo reproducir las rutas de ataque identificadas.

- Integración CI/CD: Compatible con plataformas CI/CD comunes.

Ventajas:

- Simula el comportamiento de un equipo rojo

- Pruebas automatizadas continuas

- Los usuarios pueden reproducir rutas de ataque

Contras:

- Falsos positivos

- Baja madurez del producto (todavía en acceso anticipado)

- Puede pasar por alto lógica de negocio profunda

- Sin verificación humana para detectar alucinaciones

- Los usuarios han expresado preocupaciones sobre dónde se almacenan/procesan los datos de escaneo

Modelo de pentesting:

Fuera del circuito

Alojamiento / Residencia de datos:

No disponible públicamente

Enfoque de pruebas:

El enfoque de pruebas de RunSybil implica la coordinación de agentes de IA totalmente autónomos para mapear aplicaciones, sondear entradas e intentar exploits encadenados.

Precios:

Precios personalizados

Calificación de Gartner:

N/D (acceso anticipado)

Reseñas de RunSybil:

No hay reseñas independientes generadas por usuarios.

3. Cobalt.io

Cobalt es una plataforma de pentesting-as-a-service (PTaaS) que conecta a empresas que buscan pentesters, con acceso bajo demanda a su comunidad de expertos en seguridad "Cobalt Core". Se utilizan herramientas automatizadas para mapear la superficie de ataque de un cliente, y luego se les asigna un equipo de pentesting especializado.

Características clave:

- Colaboración en tiempo real: Proporciona comunicación en tiempo real entre equipos internos y pentesters.

- Pentesting como servicio (PTaaS): Conecta empresas con pentesters experimentados.

- Soporte de cumplimiento: Ofrece soporte para marcos de cumplimiento.

Ventajas:

- Acceso a pentesters experimentados

- Opciones de residencia de datos

- Comunicación en tiempo real

Contras:

- El precio puede ser elevado

- Puede existir fricción en el flujo de trabajo al incorporar pentesters

- Los clientes deben definir objetivos claros

- La calidad del pentest varía según los pentesters

- No es ideal para pentests continuos a largo plazo

Modelo de pentesting:

Human-in-the-loop

Alojamiento / Residencia de datos:

Cobalt admite el alojamiento en EE. UU. y la UE

Enfoque de pruebas:

El enfoque de pruebas de Cobalt utiliza un enfoque "dirigido por humanos, impulsado por IA" para ejecutar su modelo de Pentest como Servicio (PTaaS) que empareja a pentesters humanos verificados con empresas.

Precios:

Precios personalizados

Calificación de Gartner: 4.5/5.0

Reseñas de Cobalt:

4. Xbow

Xbow es una plataforma de pentesting totalmente autónomo. Utiliza múltiples agentes de IA para descubrir, validar y explotar vulnerabilidades de aplicaciones web, sin intervención humana.

Características clave:

- Agentes de IA: Orquesta múltiples agentes de IA para explotar vulnerabilidades de aplicaciones web.

- Integraciones de cumplimiento: Compra y revisión de pruebas de penetración con un solo clic dentro de la interfaz de usuario de Vanta.

- Validación de PoC: Valida automáticamente las vulnerabilidades ejecutando exploits de PoC.

Ventajas:

- Validación automática de PoC

- Descubrimiento autónomo

- Integración de cumplimiento

Contras:

- Su escalado 'por repositorio' es costoso

- Riesgo de alucinación

- Alojado solo en EE. UU. (a diferencia de Aikido Security, que admite alojamiento en la UE y EE. UU.)

- Soporte limitado más allá de las aplicaciones web (móviles, en la nube)

- Alto coste de configuración inicial

- Principalmente enfocado a empresas

- Puede tener dificultades con aplicaciones y entornos poco comunes/complejos

Categoría de pentesting:

Fuera del circuito

Alojamiento / Residencia de datos:

Xbow admite alojamiento solo en EE. UU.

Enfoque de pruebas:

El enfoque de pruebas de Xbow utiliza un método de IA autónomo, basado en múltiples agentes, para descubrir, explotar y validar vulnerabilidades

Precios:

Precios personalizados

Calificación de Gartner:

Sin reseña de Gartner.

Reseñas de Xbow:

5. Astra Security

Astra Security es una plataforma de Pentest-as-a-Service (PTaaS) que utiliza un enfoque híbrido de evaluaciones de vulnerabilidades basadas en la nube y pruebas de penetración manuales para identificar fallos en aplicaciones web, entornos de nube y redes.

Características clave:

- Web Application Firewall (WAF): Filtra activamente el tráfico entrante en tiempo real para detectar ataques y solicitudes maliciosas.

- Monitorización de listas negras: Monitoriza las listas negras de los motores de búsqueda e informa a los usuarios si su sitio web ha sido marcado.

Ventajas:

- Guía de remediación

- Soporte de cumplimiento normativo

- WAF integral

Contras:

- falta de visibilidad en tiempo real del estado de las auditorías en curso

- Enfocado en el ámbito empresarial

- Curva de aprendizaje pronunciada

- Frecuentes falsos positivos en los escaneos iniciales

- Precios elevados

- Ciertas funciones requieren la ayuda del soporte al cliente

- Retraso en la comunicación fuera de la zona horaria de la India

Precios:

- Pentest: 5.999 $/año (para 1 objetivo)

- Pentest plus: 9.999 $/año (para 2 objetivos)

- Empresarial: Precios personalizados

Categoría de pentesting:

Human-in-the-loop

Alojamiento / Residencia de datos:

Astra Security admite el alojamiento en EE. UU. y la UE

Enfoque de pruebas:

Astra Security utiliza un enfoque de pruebas híbrido que combina su escáner de vulnerabilidades automatizado con pruebas de penetración manuales realizadas por expertos para el descubrimiento, la elaboración de informes y la remediación continuos.

Calificación de Gartner: 4.5/5.0

Reseñas de Astra Security:

6. Terra Security

Terra Security es una plataforma PTaaS de IA Agentic. Combina agentes de IA autónomos con pentesters expertos para realizar pruebas de penetración de aplicaciones web de forma continua.

Características clave:

- Ataques conscientes del contexto empresarial: Prioriza los riesgos según el contexto empresarial.

- Orquestación de IA: Orquesta múltiples agentes para mapear y explotar vulnerabilidades de aplicaciones web.

- Validación humana: Proporciona expertos en seguridad para verificar los hallazgos de los escáneres de IA automatizados.

Ventajas:

- Pruebas conscientes del contexto

- Cobertura continua

Contras:

- Alcance limitado más allá de las aplicaciones web

- Enfocado en el ámbito empresarial

- Los escáneres automatizados pueden tener dificultades con lógicas de negocio complejas

- Precios elevados

Categoría de pentesting:

Human-in-the-loop

Alojamiento / Residencia de datos:

Terra Security admite el alojamiento en EE. UU. e Israel

Enfoque de pruebas:

El enfoque de pruebas de Terra Security implica el uso de IA autónomas basadas en agentes con validación humana en el bucle para ejecutar pentesting continuo y consciente del contexto en aplicaciones web.

Precios:

Precios personalizados

Calificación de Gartner:

Sin reseña de Gartner.

Reseñas de Terra Security:

No hay reseñas independientes generadas por usuarios.

Comparando las 6 mejores herramientas de pentesting de IA

Para ayudarle a comparar las capacidades de las herramientas anteriores, la siguiente tabla resume los puntos fuertes y las limitaciones de cada herramienta, junto con su caso de uso ideal.

Mejores prácticas al integrar herramientas de pentesting de IA

Comience con una evaluación de riesgos

Antes de implementar cualquier herramienta de pentesting de IA, comprenda su postura de seguridad actual y sus principales áreas de riesgo. Este contexto le ayuda a configurar sus herramientas para centrarse en lo que más importa a su organización.

Integrar gradualmente

No reemplace todo su flujo de trabajo de pruebas de seguridad de la noche a la mañana. Comience con un área, quizás el análisis de dependencias o el análisis estático, y amplíe la cobertura a medida que su equipo se sienta cómodo con el enfoque impulsado por IA.

Monitorización y ajuste

Las herramientas de IA mejoran con la retroalimentación y la configuración. Revise regularmente los hallazgos, marque los falsos positivos y ajuste la configuración de sensibilidad para optimizar la relación señal/ruido para su entorno específico.

Combine la experiencia humana con los conocimientos de la IA

Las pruebas de seguridad más efectivas combinan la eficiencia de la IA con el juicio humano. Utilice la IA para identificar y priorizar posibles problemas, y luego aplique la experiencia humana para validar los hallazgos y determinar las prioridades de remediación.

Conclusión

A medida que más organizaciones adoptan el pentesting impulsado por IA, la necesidad de herramientas flexibles que ofrezcan cumplimiento, velocidad y simulación de ataques en el mundo real es más importante ahora que nunca. Aikido Security lidera este cambio combinando el pentesting autónomo, el alojamiento conforme y una experiencia de desarrollador sin fricciones, lo que permite a los equipos centrarse en lo que realmente importa.

Aikido Security ofrece los mejores pentests de IA de su clase para startups y empresas. Destaca en comparaciones técnicas y enfrentamientos de POC con precios predecibles y continuos, sin paquetes de créditos forzados.

¿Quiere menos ruido y más protección real? Empiece su prueba gratuita o reserve una demo con Aikido Security hoy mismo.

Preguntas frecuentes

¿Cómo identifican las herramientas de pentesting de IA las vulnerabilidades de seguridad?

Las herramientas de pentesting de IA funcionan simulando comportamientos de atacante mediante aprendizaje automático y automatización. Escanean código, infraestructura y entornos en vivo para detectar configuraciones erróneas, APIs inseguras, secretos expuestos y vulnerabilidades explotables. Algunas herramientas operan de forma totalmente autónoma, como Aikido Security.

¿Qué herramientas de pentesting de IA son las más efectivas para las pruebas de penetración automatizadas?

Las mejores herramientas son aquellas que combinan el escaneo automatizado continuo con pruebas de exploits validadas y una guía de remediación clara. Plataformas como RunSybil, Cobalt y Aikido Security destacan por ofrecer simulación de exploits, informes accionables y flujos de trabajo centrados en el desarrollador. Aikido Security, en particular, va más allá de la simple detección de vulnerabilidades al correlacionar los hallazgos desde el código hasta la nube y utilizar rutas de ataque impulsadas por IA para mostrar cómo podrían desarrollarse los exploits en el mundo real.

¿Qué tipos de amenazas de seguridad pueden detectar las herramientas de pentesting de IA?

Las herramientas de pentesting de IA pueden detectar una amplia gama de amenazas, incluyendo inyección SQL, XSS, saltos de autenticación, API inseguras, recursos de la nube mal configurados y mucho más. Plataformas avanzadas como Aikido Security también pueden encadenar vulnerabilidades más pequeñas para revelar rutas de ataque completas y explotar fallos de lógica de negocio que los escáneres estáticos por sí solos no pueden identificar.

¿Cuáles son las consideraciones de privacidad y éticas al usar IA para pentesting?

El uso de IA para pentesting requiere sólidas directrices éticas y respeto por la privacidad del usuario. Las herramientas de IA solo deben utilizarse en activos para los que se tenga permiso explícito, y los datos sensibles no deben almacenarse ni compartirse innecesariamente. Proveedores como Aikido Security garantizan que los hallazgos, las pruebas de concepto y los registros permanezcan cifrados y solo sean accesibles para los equipos autorizados. También cumplen con estándares como GDPR e ISO 27001 para reducir los riesgos legales y éticos.

¿Cuáles son los desafíos comunes al usar IA en las pruebas de penetración?

El pentesting de IA no está exento de limitaciones. Las herramientas automatizadas a veces pasan por alto vulnerabilidades complejas de lógica de negocio o producen falsos positivos si no están debidamente entrenadas en entornos reales. También pueden tener dificultades en industrias altamente reguladas con estrictos controles de acceso. Por ello, Aikido Security adopta un enfoque autónomo para reducir el ruido y gestionar tareas de explotación repetitivas.

También le podría interesar:

- Las 10 mejores herramientas de Pentesting para equipos modernos en 2026

- Las mejores alternativas a SonarQube en 2026

- Las mejores herramientas de análisis estático de código como Semgrep

- Las 10 mejores herramientas SAST con IA en 2026

- Los 13 mejores escáneres de vulnerabilidades de código en 2026

- Las 7 mejores herramientas ASPM en 2026

- Los mejores escáneres de Infraestructura como Código (IaC)

Protege tu software ahora.