¿Le cuesta decidir entre SonarQube y Semgrep? No es el único. Ambas son herramientas de seguridad de aplicaciones muy conocidas y a menudo consideradas por organizaciones que buscan mejorar la seguridad del código, pero adoptan enfoques diferentes para protegerlo.

Elegir entre ellas no siempre es sencillo, y los equipos a menudo tienen dificultades al evaluar sus compensaciones. Elegir la herramienta equivocada puede provocar brechas de cobertura, flujos de trabajo fragmentados o alertas ruidosas que ralentizan el desarrollo.

En este artículo, compararemos SonarQube y Semgrep en paralelo y exploraremos sus principales puntos fuertes, debilidades y solapamientos, para ayudarle a comprender qué herramienta se adapta mejor a sus necesidades de seguridad y desarrollo.

TL;DR

Aikido Security combina los puntos fuertes de SonarQube y Semgrep en una única plataforma orientada a desarrolladores. Integra el análisis de calidad del código de SonarQube y el escaneo de vulnerabilidades basado en patrones de Semgrep, con su motor de IA y análisis de alcanzabilidad, para abordar las brechas que dejan estas herramientas, como la cobertura parcial, la proliferación de herramientas, el triaje manual y las alertas ruidosas.

Todo esto permite a Aikido Security ofrecer una cobertura de seguridad de extremo a extremo, menos falsos positivos y un triaje de desarrolladores más rápido.

Su arquitectura modular permite a los equipos empezar con cualquier módulo: SAST, SCA, escaneo IaC, calidad del código y mucho más, y habilitar módulos adicionales a medida que crecen.

Tanto para startups como para grandes empresas, Aikido Security destaca constantemente gracias a su flujo de trabajo optimizado para desarrolladores, su robusta cobertura AppSec, la priorización de riesgos impulsada por IA y su capacidad para reemplazar múltiples herramientas.

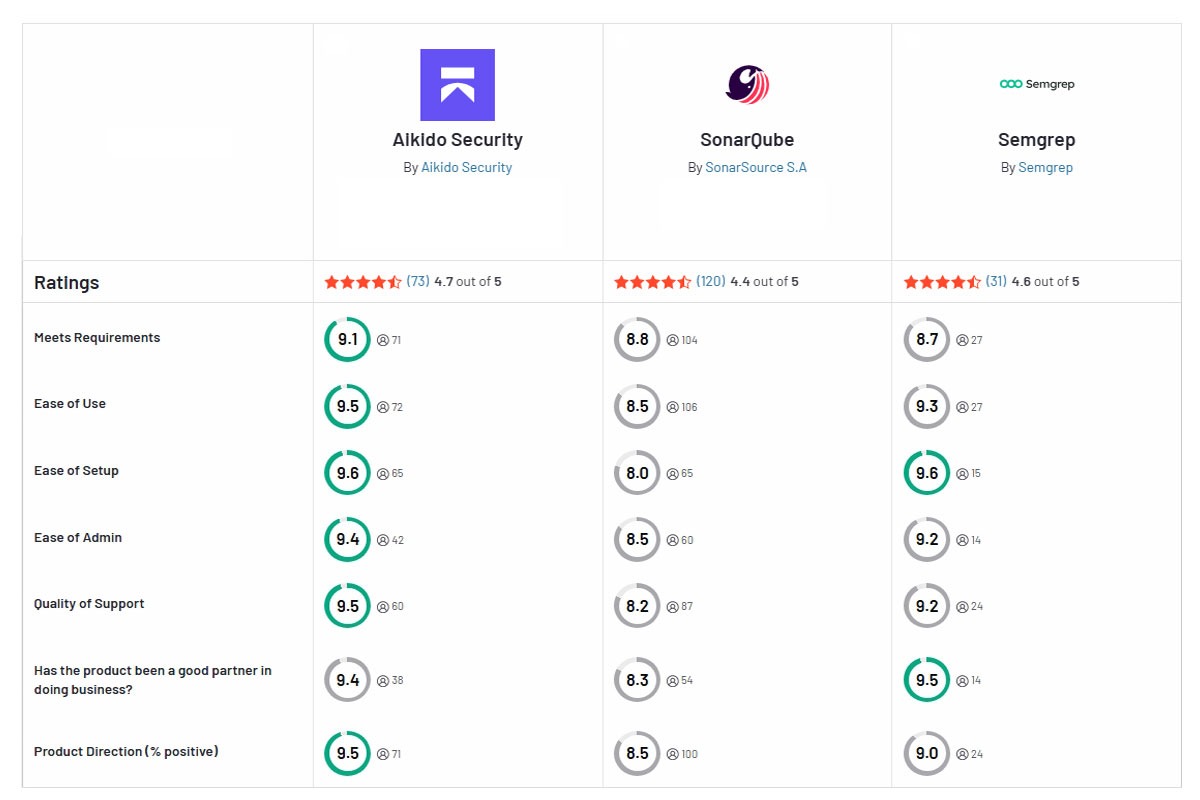

Comparativa rápida de características: SonarQube vs Semgrep vs Aikido Security

¿Qué es SonarQube?

SonarQube es una plataforma de inspección continua de la calidad del código que también incluye Pruebas de seguridad de aplicaciones estáticas (SAST). Comenzó como una herramienta para detectar errores y malas prácticas de código, y ha evolucionado para cubrir problemas de seguridad comunes (como las vulnerabilidades del Top 10 OWASP y los secretos codificados). Los desarrolladores valoran la interfaz de usuario (UI) web limpia de SonarQube y su integración en los flujos de trabajo existentes.

Ventajas:

- Combina el análisis de seguridad estático con las comprobaciones de calidad del código

- Ofrece plugins para IDE para retroalimentación en tiempo real

- Ofrece amplio soporte de lenguajes

- Se integra con plataformas CI/CD comunes (Jenkins, GitHub Actions)

- Fuerte soporte de la comunidad

Contras:

- Falsos positivos

- Principalmente enfocado en la calidad del código

- Sus reglas de seguridad no son tan extensas como las de las herramientas de AppSec dedicadas.

- La profundidad de sus reglas de seguridad varía según el lenguaje

- Carece de cobertura de dependencias nativas (SCA)

- Carece de pruebas en tiempo de ejecución

- Requiere herramientas de terceros para una cobertura completa de la seguridad de las aplicaciones

- Requiere infraestructura y esfuerzo de mantenimiento

- El licenciamiento basado en líneas de código (LOC) puede volverse costoso a medida que las bases de código crecen.

¿Qué es Semgrep?

Semgrep es una herramienta de análisis estático de código abierto enfocada en la seguridad del código. Apodado 'semantic grep', escanea el código en busca de patrones vulnerables utilizando reglas que se asemejan al código fuente (en lugar de expresiones regulares complejas). Los equipos utilizan Semgrep por su capacidad para detectar errores comunes como la inyección SQL, cross-site scripting (XSS) y credenciales codificadas, así como por su extensibilidad.

Ventajas:

- Reglas personalizadas y predefinidas

- Ofrece integraciones con plataformas CI/CD comunes.

- Su sintaxis de reglas es similar al código y se integra de forma natural en los flujos de trabajo de Git.

- La herramienta principal es gratuita y de código abierto, por lo que los equipos con un presupuesto limitado pueden empezar a mejorar la seguridad de inmediato.

Contras:

- Falsos positivos

- Curva de aprendizaje pronunciada para reglas personalizadas

- Analiza el código archivo por archivo

- Se centra principalmente en el código fuente (SAST)

- Los usuarios han informado de un triaje adicional de alertas de baja prioridad

- El motor gratuito de Semgrep carece de análisis de flujo de datos entre archivos

- Carece de DAST y CSPM nativos

- No agrega los resultados a lo largo del tiempo ni proporciona paneles de control.

- Las características empresariales como el análisis entre archivos, la gestión centralizada de reglas/políticas y la colaboración en equipo requieren su plan de pago

Comparación de funcionalidades

Capacidades de escaneo de seguridad

SonarQube y Semgrep son principalmente analizadores de código estático (SAST), escanean el código fuente en busca de errores y problemas de seguridad. Ninguna de las herramientas proporciona escaneo dinámico (DAST).

- SonarQube: El análisis de seguridad de SonarQube incluye comprobaciones del Top 10 OWASP, escaneo de infraestructura como código (IaC) y detección de secretos que se ejecutan junto con sus comprobaciones de calidad de código. Señala problemas como la inyección SQL y el cross-site scripting en el código fuente, y marca los hallazgos como «puntos críticos de seguridad» en lugar de vulnerabilidades directas para evitar falsas alarmas. Estos «puntos críticos de seguridad» requieren revisión manual.

- Semgrep: Semgrep, por otro lado, se basa completamente en sus patrones de reglas. Puede detectar una amplia gama de vulnerabilidades de seguridad (inyecciones, configuraciones inseguras, secretos codificados) si se escriben reglas para ellas. Su conjunto de reglas de la comunidad ofrece una amplia cobertura, pero si una vulnerabilidad no está cubierta por una regla existente (y usted no ha escrito una), Semgrep simplemente no la informará.

En resumen, ambas herramientas aseguran el código fuente correctamente, pero requieren herramientas adicionales para una cobertura completa de AppSec. Esto lleva a los equipos a considerar plataformas como Aikido Security que proporcionan una cobertura de extremo a extremo.

Integración y flujo de trabajo CI/CD

La integración en los flujos de trabajo de desarrollo es un punto fuerte para ambas herramientas.

- SonarQube: SonarQube ofrece integraciones robustas de CI/CD con plugins oficiales para Jenkins, Azure DevOps, GitHub Actions, GitLab CI y más. Los equipos suelen utilizar la «puerta de calidad» de SonarQube en los pipelines de CI para implementar reglas como, si un análisis de código no cumple con un criterio definido (por ejemplo, se introducen nuevas incidencias críticas), la compilación puede fallar para evitar la fusión. También proporciona un panel web para visualizar los hallazgos.

- Semgrep: Semgrep proporciona una CLI ligera que puede ser fácilmente integrada en pipelines de CI mediante scripts, y guías de integración de GitHub Actions y CI listas para usar. Esto significa que los desarrolladores ven la retroalimentación de seguridad en el mismo lugar donde revisan el código, sin portales adicionales que consultar.

SonarQube y Semgrep ambos se integran con los IDE para proporcionar retroalimentación en tiempo real: SonarQube a través del plugin SonarLint, y Semgrep a través de sus extensiones de editor.

En general, SonarQube proporciona una interfaz de usuario (UI) más tradicional y centralizada, mientras que Semgrep se centra en la flexibilidad a través de la CLI y la UI.

Precisión y Rendimiento

- Semgrep: Semgrep es notablemente rápido. Su motor de coincidencia de patrones puede analizar código a una velocidad de 20k-100k líneas por segundo por regla, superando con creces al motor de SonarQube, que se reporta en torno a 0.4k líneas/segundo para conjuntos de reglas típicos. La extensa biblioteca de reglas de Semgrep ha demostrado producir un alto volumen de alertas de forma predeterminada, no todas las cuales son incidencias explotables. Los usuarios han informado de que se requiere un ajuste adicional para mejorar la relación señal/ruido.

.

- SonarQube: Los escaneos de SonarQube, por otro lado, tienden a ser más lentos y a consumir más recursos. Ejecutar un análisis completo de Sonar puede llevar varios minutos o más, dependiendo del tamaño de la base de código. Esto se debe en parte a su análisis más profundo de las métricas de calidad del código y a la sobrecarga de subir los resultados al servidor de SonarQube.

En términos de precisión, SonarQube tiene un conjunto de reglas más curado y fue diseñado para minimizar el ruido. Sus reglas de seguridad a menudo tienen lógica incorporada para evitar falsos positivos obvios y distinguir entre vulnerabilidades confirmadas y «puntos críticos de seguridad». Este enfoque permite a SonarQube informar de menos incidencias en total, pero también puede pasar por alto incidencias reales que quedan fuera de su conjunto de reglas.

En resumen, SonarQube tiende a inclinarse hacia la precisión (menos falsos positivos, pero potencialmente más falsos negativos), mientras que Semgrep se inclina hacia la exhaustividad (detecta más al lanzar una red amplia, pero tendrá que eliminar algunas falsas alarmas).

La mejor elección depende de si prefiere una herramienta con un alto volumen de alertas que se pueda ajustar a la baja, o una herramienta más silenciosa que podría dejar lagunas. Aikido Security equilibra estas compensaciones utilizando su IA y su motor de alcanzabilidad para correlacionar los hallazgos e identificar vulnerabilidades realmente explotables.

Cobertura y Alcance

- Soporte de lenguajes y frameworks: SonarQube y Semgrep cubren una amplia gama de lenguajes. SonarQube es compatible con más de 10 lenguajes (incluidos Java, C#, JavaScript, Python, Ruby). Por su parte, Semgrep es compatible con más de 15 lenguajes (Go, Rust, Kotlin, Swift y configuraciones como Dockerfile). Si su stack incluye un lenguaje menos común, la cobertura de SonarQube podría verse afectada, ya que su soporte se limita a lo que proporciona SonarSource. Por otro lado, la arquitectura abierta de Semgrep ha permitido añadir muchos lenguajes con el tiempo.

- Tipos y profundidad de los problemas: Además de los lenguajes, el alcance de SonarQube va más allá de la calidad del código, al proporcionar un análisis de seguridad básico que le ofrece una visión holística de la salud de su código. Semgrep se centra en la seguridad y la detección de errores y no mide la mantenibilidad ni la deuda técnica. En cuanto a la profundidad de las vulnerabilidades, ninguna de las dos herramientas realiza el tipo de análisis profundo de flujo de datos interprocedural que sí hacen las herramientas SAST empresariales.

- Más allá del código fuente: Ambas herramientas se dirigen principalmente al código fuente de las aplicaciones. Sin embargo, las versiones de código abierto/gratuitas no escanean de forma nativa imágenes de contenedores, dependencias (SCA) y el tiempo de ejecución.

Experiencia del desarrollador

Interfaz de usuario

- SonarQube: SonarQube proporciona una interfaz de usuario web pulida por defecto. Los desarrolladores y los jefes de equipo pueden iniciar sesión en el panel de control de SonarQube para ver la salud de un proyecto: una lista de problemas (categorizados por gravedad y tipo), métricas de tendencia y el estado de la puerta de calidad. La interfaz de usuario facilita la identificación de vulnerabilidades y 'code smells', y permite ver descripciones detalladas y recomendaciones de solución. S

- Semgrep: En contraste, la herramienta de código abierto de Semgrep se ejecuta como una herramienta de línea de comandos que imprime resultados o produce una salida JSON. Para desarrolladores individuales o equipos pequeños, la CLI de Semgrep es ideal; sin embargo, los equipos más grandes podrían preferir tener un panel de control centralizado. La falta de GUI/paneles de control integrados en Semgrep OSS puede ralentizar la adopción en organizaciones que necesitan visibilidad e informes.

En resumen, SonarQube gana en experiencia de usuario (UX) lista para usar para la gestión y los informes, mientras que la experiencia principal de Semgrep está más centrada en el desarrollador.

Integración del flujo de trabajo del desarrollador

Ambas herramientas pretenden ser fáciles de usar para los desarrolladores. SonarQube y Semgrep se integran con los IDE a través de plugins. Además de los plugins, ambas herramientas anotan las solicitudes de extracción (PRs): SonarQube añade comentarios en los PRs con problemas y resúmenes, mientras que Semgrep también deja comentarios directamente en los 'diffs' de código para cualquier violación de reglas.

Este bucle de retroalimentación en línea significa que las comprobaciones de seguridad y calidad se realizan en contexto, durante la revisión del código, y no como una ocurrencia tardía. Si se configuran correctamente, ninguna de las herramientas requiere que los desarrolladores abandonen su flujo de trabajo habitual para ver los resultados.

Personalización y ajuste

- Semgrep: Crear reglas personalizadas con Semgrep es sencillo. Sus reglas están escritas en YAML y sus patrones de búsqueda se asemejan al código que se desea detectar (comodines para variables). Si su equipo tiene un patrón de codificación específico que aplicar o un fallo de seguridad propio de la empresa que detectar, puede escribir una regla de Semgrep para ello en cuestión de minutos. Para el ajuste, Semgrep permite la inclusión/exclusión de reglas a través de sus archivos de configuración, y permite a los desarrolladores añadir comentarios en línea para ignorar una instancia específica de un hallazgo. Admite la corrección automática definida por el usuario para ciertos patrones; puede programar una regla no solo para detectar un problema, sino también para sugerir una solución (por ejemplo, reemplazar automáticamente una llamada a una función peligrosa por una alternativa más segura)

- SonarQube: SonarQube, por otro lado, no es fácilmente extensible. Escribir reglas personalizadas suele requerir amplios conocimientos de programación Java y de árboles de sintaxis abstracta. Esto significa que la mayoría de los equipos dependen de las reglas proporcionadas por SonarSource y solo pueden activarlas/desactivarlas, en lugar de crear nuevas desde cero. SonarQube permite a los equipos ajustar las gravedades de las reglas y los umbrales de las puertas de calidad a través de su interfaz de usuario, y puede suprimir falsos positivos marcándolos en la interfaz de usuario (o añadiendo comentarios especiales en el código para ignorar un problema). SonarQube no corrige el código automáticamente; solo proporciona orientación para la remediación.

Incorporación y mantenimiento:

- SonarQube: La configuración inicial de SonarQube puede ser más pesada, especialmente cuando se autoaloja, ya que requiere desplegar y mantener un servidor SonarQube y, a menudo, una base de datos separada. Ofrece opciones en la nube para reducir la sobrecarga operativa, pero con un coste mayor. El mantenimiento de SonarQube implica actualizar el servidor a nuevas versiones, gestionar usuarios y controles de acceso, y mantener los plugins actualizados. Sus reglas de seguridad y calidad se actualizan normalmente como parte de las versiones del producto. Y proporciona una amplia documentación, debates en foros y una gran base de conocimientos, lo que facilita relativamente la búsqueda de soporte.

- Semgrep: Semgrep es fácil de empezar a usar, ya que se puede instalar como un único binario CLI y ejecutar localmente o directamente en pipelines de CI. Ofrece un componente de servidor opcional que solo es necesario si se elige la plataforma Semgrep Cloud. El mantenimiento de Semgrep se centra en mantener actualizados los conjuntos de reglas, lo cual es sencillo, ya que las reglas están versionadas y se distribuyen a través del registro de Semgrep o se incluyen con imágenes y binarios.

Cumplimiento y elaboración de informes

- SonarQube: El nivel Enterprise de SonarQube ofrece informes de cartera y funciones de gobernanza para ayudar a los equipos a seguir los estándares de la industria. También puede asignar reglas de SonarQube a requisitos de cumplimiento y generar informes para auditores.

- Semgrep: Semgrep no proporciona informes de cumplimiento de forma nativa; sin embargo, puede utilizar reglas específicas asignadas a estándares de cumplimiento (por ejemplo, reglas dirigidas al Top 10 OWASP o a las directrices de codificación segura).

Cadencia de lanzamiento y actualizaciones

- Semgrep: Semgrep sigue un ciclo de lanzamiento rápido, a menudo enviando actualizaciones varias veces al mes. Sus reglas se actualizan con frecuencia y pueden entregarse independientemente de la herramienta, lo que permite a los equipos adoptar nuevas comprobaciones rápidamente. El modelo impulsado por la comunidad de Semgrep lo hace eficaz para responder a las vulnerabilidades recién reveladas o a los patrones de codificación inseguros emergentes.

- SonarQube: SonarQube tiene un ciclo de lanzamiento más lento y estructurado, con versiones principales que suelen lanzarse unas pocas veces al año. Las actualizaciones de las reglas de seguridad y calidad se suelen incluir con estas versiones del producto, lo que puede retrasar el acceso a nuevas comprobaciones.

Precios

- SonarQube: La plataforma principal de SonarQube es de código abierto a través de su Community Edition, pero muchas de sus funciones avanzadas (como reglas de seguridad avanzadas, análisis más profundo, soporte para ciertos lenguajes y funciones de gobernanza empresarial) requieren ediciones de pago. El precio comercial de SonarQube se basa en las líneas de código (LOC) analizadas, lo que puede ser costoso y difícil de predecir cuando se trabaja en grandes bases de código. T

- Semgrep: Semgrep es de código abierto y proporciona una CLI y reglas de uso gratuito, independientemente del tamaño de la base de código. Ofrece un plan de pago, Semgrep Team/Enterprise (una plataforma alojada o local con funciones adicionales como colaboración en equipo, resultados centralizados y análisis avanzado) y un nivel gratuito.

En resumen, SonarQube puede incurrir en costes significativos a medida que se escala, especialmente con múltiples proyectos y millones de LOC, y requiere mantenimiento de infraestructura, mientras que Semgrep ofrece un punto de entrada de bajo coste/gratuito y traslada los costes a un modelo por usuario para las funciones avanzadas, con una sobrecarga de infraestructura mínima.

Aikido ofrece un modelo de precios más sencillo y transparente —plano y predecible— y es significativamente más asequible a escala que SonarQube o Semgrep.

Para ayudarte a comparar las características de ambas herramientas, la siguiente tabla las resume.

Aikido Security: La mejor alternativa

Aikido Security es una plataforma de seguridad de aplicaciones impulsada por IA que combina las fortalezas de SonarQube y Semgrep en una única solución. Ofrece cobertura en código fuente, dependencias, contenedores, IaC, infraestructura en la nube y APIs, todo dentro de un flujo de trabajo amigable para desarrolladores.

Su motor SAST está impulsado por Opengrep, una versión de código abierto de Semgrep que fue pionero al bifurcar Semgrep para abordar el reciente cambio de licencia y proporcionar a la comunidad de código abierto un motor de análisis estático de código más avanzado.

Aikido Security utiliza sus motores de IA y de alcanzabilidad para correlacionar e identificar vulnerabilidades verdaderamente explotables en código, dependencias, configuraciones de la nube y capas de tiempo de ejecución, y proporciona a los desarrolladores remediación automatizada a través de pull requests y correcciones con un clic.

Los equipos pueden empezar con cualquier módulo de AppSec, SAST, SCA, escaneo IaC, DAST, detección de secretos o seguridad de contenedores, y habilitar más a medida que crecen, sin introducir la proliferación de herramientas.

¿Quiere visibilidad completa en todas sus aplicaciones? Empiece su prueba gratuita o reserve una demostración con Aikido Security hoy mismo.

Preguntas frecuentes

¿Existen limitaciones o desafíos comunes al usar SonarQube en comparación con Semgrep?

SonarQube puede ser más rígido en entornos que requieren una iteración rápida o soporte para lenguajes menos comunes, ya que sus conjuntos de reglas y la cobertura de lenguajes están en gran medida determinados por SonarSource. También tiende a ser más pesado de operar, con un mayor énfasis en el análisis centralizado y las puertas de calidad. Semgrep, en comparación, es más ligero y flexible, pero su flexibilidad puede requerir que los equipos inviertan tiempo en seleccionar, ajustar y mantener reglas para evitar el ruido.

¿Cómo funcionan SonarQube y Semgrep para detectar problemas en el código?

SonarQube se basa en técnicas tradicionales de análisis estático de código, como árboles de sintaxis abstracta, flujo de control y análisis semántico, para identificar errores, 'code smells' y problemas de seguridad. Semgrep adopta un enfoque basado en patrones, haciendo coincidir reglas definidas por el usuario o de la comunidad directamente con el código, lo que le permite detectar problemas al reconocer patrones de código inseguros o indeseables.

¿Se pueden personalizar las reglas de Semgrep tan fácilmente como las de SonarQube?

Semgrep generalmente facilita la personalización de reglas, ya que las reglas se escriben en un formato simple y legible basado en YAML que los desarrolladores pueden crear y modificar rápidamente. SonarQube también admite reglas personalizadas, pero requiere un conocimiento más profundo de la plataforma, plugins específicos o incluso escribir reglas en Java, lo que puede ser una barrera mayor para la mayoría de los equipos de desarrollo.

¿Cuáles son las ventajas de usar el escaneo basado en patrones de Semgrep frente al análisis tradicional de SonarQube?

El escaneo basado en patrones de Semgrep permite a los equipos escribir y aplicar rápidamente las mejores prácticas de seguridad o calidad de código específicas para su pila tecnológica u organización. Este enfoque es especialmente eficaz para detectar patrones inseguros conocidos, aplicar estándares internos y responder rápidamente a nuevas vulnerabilidades, mientras que el análisis tradicional de SonarQube destaca más en la calidad general del código y las preocupaciones de mantenibilidad.

¿Qué herramienta es mejor para el análisis estático de código: SonarQube o Semgrep?

Ninguna herramienta es universalmente mejor; la herramienta adecuada depende de sus prioridades. SonarQube es adecuado para equipos centrados en la calidad del código a largo plazo y el seguimiento de la deuda técnica, mientras que Semgrep es a menudo preferido por equipos centrados en la seguridad que valoran la flexibilidad, las reglas personalizadas y los flujos de trabajo centrados en el desarrollador. Plataformas como Aikido Security combinan lo mejor de ambas herramientas utilizando su motor de IA para correlacionar hallazgos y destacar los problemas que son verdaderamente explotables.

También le podría interesar: