Con el software moderno implementándose a diario, mientras que la mayoría de los pentests se realizan cada seis meses, las organizaciones han tenido durante mucho tiempo una visibilidad limitada de su postura de seguridad.

El pentesting continuo da un vuelco al modelo antiguo. En lugar de esperar a que los consultores entreguen un PDF dos veces al año, los equipos de seguridad ahora pueden obtener pruebas continuas al estilo de un atacante, impulsadas por la automatización y la IA.

Esto cambia las reglas del juego y reducirá drásticamente el número de vulnerabilidades explotables, como los problemas de control de acceso roto, incluyendo IDORs, que, según el Top 10 OWASP de 2025, son el riesgo crítico número 1 y están presentes en un promedio del 3,73% de todas las aplicaciones.

A continuación, comparamos las principales herramientas de pentesting continuo y lo que ofrecen para que pueda elegir la más adecuada para su stack y perfil de riesgo.

TL;DR

Entre las soluciones de pentesting continuo revisadas, Infinite de Aikido Security destaca por su incorporación plug-and-play, su sólido soporte de cumplimiento y la capacidad de ejecutar simulaciones de ataques continuas en todo el SDLC dentro de los flujos de trabajo de desarrollo.

Su IA agéntica realiza ataques continuos contra el código fuente, las API, los recursos en la nube y los contenedores, correlacionando vulnerabilidades para identificar rutas de ataque.

Al eliminar los obstáculos tradicionales del pentesting, como la programación, los equipos de seguridad especializados y la interrupción del flujo de trabajo, Aikido Security permite a los equipos centrarse en el desarrollo de software mientras mantienen una cobertura de seguridad constante y automatizada.

¿Qué es el Pentesting Continuo?

Las pruebas de penetración continuas o Continuous Attack Surface Penetration Testing (CASPT), como algunos las conocen, son una práctica de seguridad que implica intentos continuos de encontrar y explotar vulnerabilidades en el patrimonio de TI de una organización.

A menudo denominado pentesting ágil debido a que refleja la naturaleza iterativa del desarrollo ágil, el pentesting continuo desplaza el pentesting a la izquierda a lo largo de todo el proceso de desarrollo.

El pentesting continuo no consiste en escanear repetidamente toda la aplicación.

Las plataformas modernas de pentesting continuo rastrean lo que ha cambiado entre despliegues y centran el esfuerzo de las pruebas solo en el código, los flujos de trabajo y la infraestructura nuevos o modificados. Esto permite a las empresas ejecutar pruebas al estilo de un atacante de forma continua sin reintroducir ruido, coste o riesgo operativo en cada despliegue.

El objetivo: Identificar vulnerabilidades antes de que lo hagan los atacantes reales, y hacerlo antes, con mayor frecuencia y a escala.

Pentesting continuo vs. Pentesting tradicional

El pentesting tradicional asume un sistema relativamente estático. Las pruebas se programan periódicamente, los hallazgos se entregan en un informe y los resultados envejecen rápidamente a medida que el código cambia.

El pentesting continuo difiere en tres aspectos clave:

- Las pruebas se ejecutan automáticamente o ante un cambio, no solo anualmente o trimestralmente

- Las suposiciones se revalidan continuamente, no solo se descubren una vez

- Los hallazgos reflejan el comportamiento actual, no instantáneas históricas

El objetivo no es reemplazar los pentests tradicionales, sino cerrar la brecha entre ellos, donde el riesgo a menudo se acumula sin ser detectado.

Pentesting continuo vs. Pentesting de IA

Una pregunta común que tienen los equipos es cuál es la diferencia entre el pentesting continuo y el pentesting de IA. En pocas palabras, el pentesting continuo se centra en cuándo y dónde se realizan las pruebas, mientras que el pentesting de IA, por otro lado, se centra más en cómo se realizan las pruebas; utilizando la IA para simular el comportamiento de un atacante y encadenar problemas.

En plataformas maduras, el pentesting continuo también construye una memoria del sistema con el tiempo. En lugar de tratar cada prueba como un punto de partida en blanco, la plataforma reutiliza flujos de trabajo, permisos y rutas de ataque aprendidos de ejecuciones anteriores. Esto permite que la profundidad y la precisión de las pruebas aumenten a medida que la aplicación evoluciona.

Por qué el pentesting continuo es importante para las aplicaciones modernas

- Retesting continuo y validación de correcciones: El pentesting continuo no se detiene una vez que se soluciona un problema. Las simulaciones de ataques reintentan automáticamente las rutas de explotación descubiertas previamente e intentan activamente eludir las mitigaciones aplicadas. Esto ayuda a los equipos a detectar regresiones y correcciones débiles que de otro modo sobrevivirían hasta la próxima auditoría programada.

- Detección de vulnerabilidades emergentes e intermitentes: Las aplicaciones modernas son probabilísticas y con estado. Algunas vulnerabilidades solo aparecen después de secuencias específicas de acciones, dependen de la temporización o de transiciones de estado, o surgen cuando las características interactúan. El pentesting continuo aumenta la probabilidad de detectar estos problemas al ejercitar repetidamente el comportamiento real de un atacante en lugar de depender de evaluaciones puntuales.

- Evidencia continua para el cumplimiento y la garantía: El pentesting continuo genera un registro continuo de la actividad de las pruebas, hallazgos reproducibles con pasos de validación y evidencia de que los controles se ejercen de manera consistente.

En lugar de depender de PDFs estáticos y puntuales, el pentesting continuo crea un rastro de evidencia en evolución:

- rutas de ataque probadas,

- pasos de explotación validados,

- marcas de tiempo, y

- historial de reevaluaciones.

Esto proporciona a los equipos de seguridad una prueba irrefutable de que los controles se ejercen de forma continua, lo que se alinea mejor con la forma en que los auditores y reguladores modernos evalúan el riesgo.

Beneficios del pentesting continuo

La implementación del pentesting continuo ofrece ventajas medibles que van más allá de la simple reducción de riesgos:

- Mayor visibilidad y postura en tiempo real: El pentesting continuo ofrece una visión casi en tiempo real de las posibles rutas de ataque. En lugar de preguntarse si el despliegue de anoche introdujo una vulnerabilidad crítica, se obtiene una retroalimentación rápida a medida que aparecen las vulnerabilidades, lo que reduce drásticamente el tiempo medio de resolución (MTTR) en comparación con los pentests poco frecuentes.

- Más rentable que la seguridad reactiva ante brechas: Sí, la transición a las pruebas continuas es una inversión. Pero es más barato que la respuesta a incidentes, los honorarios legales y el daño a la reputación. Los ahorros a largo plazo derivados de la remediación, la productividad de los desarrolladores y el tiempo de actividad superan con creces los costes iniciales.

- Cumplimiento continuo, no pánico de auditoría de última hora: El coste del incumplimiento es enorme y sé que su organización no querrá gastar sus beneficios en multas. Los marcos regulatorios como HIPAA, PCI-DSS y GDPR exigen cada vez más evaluaciones de seguridad rigurosas y regulares. El pentesting continuo le ayuda a lograrlo.

- Mejor alineación con las prácticas de DevOps e ingeniería de plataformas: Las prácticas de DevOps e ingeniería de plataformas requieren un enfoque "shift-left". El pentesting continuo le permite aplicar el "shift-left" al pentesting, que es el tipo más completo de pruebas de software. Una plataforma de desarrollo interna segura da como resultado aplicaciones seguras en producción.

Pentesting Continuo vs Otros Tipos de Pentesting

Los escáneres automatizados identifican señales. El pentesting de IA razona sobre el comportamiento del sistema. El pentesting continuo asegura que ese razonamiento se aplique a medida que el sistema cambia. Cualquier enfoque que carezca de una de estas capas tendrá dificultades para seguir el ritmo del riesgo de las aplicaciones modernas.

Qué Buscar en las Herramientas de Pentesting Continuo

Seleccionar la herramienta de pentesting continuo adecuada no se trata solo de las características, sino de encontrar la solución que se adapte al flujo de trabajo y las necesidades de seguridad de su equipo.

Las plataformas de pentesting continuo deben diseñarse explícitamente para una ejecución segura y acotada, con controles integrados para prevenir impactos no deseados mientras se valida el comportamiento real de los atacantes.

Aquí tienes algunos criterios que deberías considerar al elegir una:

- Cobertura de extremo a extremo: El pentesting continuo debe ejecutarse en el pipeline y tu herramienta elegida debe proporcionar un análisis de rutas de ataque de extremo a extremo.

- Conocimiento del flujo de trabajo y del estado: Algunas vulnerabilidades solo aparecen después de secuencias específicas de acciones, dependen de tiempos o transiciones de estado, o surgen cuando las funcionalidades interactúan. Tu herramienta de pentesting continuo elegida debería ser capaz de encadenar estas acciones para ofrecer mejores resultados con el tiempo en cada cambio del sistema.

- Opciones de alojamiento: ¿Puedes elegir la región donde se aloja tu herramienta? Busca herramientas que ofrezcan alojamiento multirregión. Recuerda que quieres una herramienta que te ayude a cumplir la normativa, no a infringir leyes.

- Despliegue: ¿Cuánto tiempo se tarda en desplegar? ¿Necesitas un arquitecto de soluciones dedicado para configurarlo?

- Priorización de riesgos: ¿Puede aplicar contexto al analizar riesgos? ¿Con qué frecuencia genera falsos positivos? Plataformas como Aikido Security filtran más del 90% de los falsos positivos.

- Madurez del producto: ¿Cuántas organizaciones utilizan la herramienta? ¿Qué opinan de ella? La nueva promesa con mucho bombo y sin trayectoria podría no ser la mejor opción para ti.

- Integración: ¿Es agnóstica a la plataforma? ¿Se adapta a tu flujo de trabajo DevOps actual? Por ejemplo, la seguridad de pipelines CI/CD es crucial para despliegues rápidos.

- Precios: ¿Puedes predecir cuánto te costará en el próximo año?

- Experiencia de usuario: ¿Es intuitiva tanto para desarrolladores como para profesionales de la seguridad? Busca herramientas construidas con una mentalidad 'dev-first'.

Por qué el pentesting continuo es típicamente adoptado por las empresas

El pentesting continuo requiere un contexto de sistema sostenido, conocimiento del flujo de trabajo y ejecución segura a escala. Mientras que las startups suelen utilizar pentesting de IA bajo demanda para una retroalimentación rápida o cumplimiento normativo, las empresas se benefician más de programas continuos que validan el riesgo en despliegues frecuentes, permisos complejos y sistemas de larga duración.

Las 6 mejores herramientas de Pentesting Continuo

1. Aikido Security

La oferta de pentesting continuo de Aikido Security, Aikido Infinite, está construida directamente sobre su motor de pentesting de IA.

Aikido Infinite reduce continuamente el riesgo explotable en cada lanzamiento de software al probar aplicaciones automáticamente, validar hallazgos y corregir problemas como parte del ciclo de vida del software. En lugar de producir informes o backlogs, Infinite cierra el ciclo entre el ataque y la remediación para que el trabajo de seguridad ya no interrumpa a los equipos de ingeniería.

Dado que la plataforma de Aikido tiene una visión unificada de código, nube e infraestructura, Infinite dispone del contexto y el acceso necesarios para probar con precisión rutas de ataque del mundo real y resolver problemas a la velocidad de lanzamiento, sin intervención manual.

Aikido Infinite representa la visión de Aikido para el software de auto-seguridad: sistemas que se protegen a sí mismos a medida que se construyen y despliegan, para que los equipos ya no tengan que elegir entre entregar rápidamente y entregar de forma segura.

Las características clave de este enfoque incluyen el razonamiento a nivel de sistema en todas las ejecuciones, la validación de rutas de ataque encadenadas en lugar de alertas aisladas, la seguridad diseñada para la ejecución continua, la salida priorizando la validación y la evidencia lista para auditoría.

Aikido Security va más allá al ofrecer características de auto-remediación como pull requests automatizadas, correcciones con un clic, sugerencias de seguridad en línea y mapeo de cumplimiento integrado (HIPAA, SOC 2, ISO 27001 y mucho más).

Cada simulación de ataques se convierte instantáneamente en informes listos para auditoría, y cuando llega el momento de la certificación formal, puedes trabajar con un socio de confianza de Aikido Security para validar y aprobar los hallazgos por una fracción del coste habitual.

Con todo esto en marcha, Aikido Security asegura que tu superficie de ataque permanezca protegida en todo momento, con o sin un equipo de pentesting dedicado.

Características clave:

- IA Agente: Aikido Security simula tácticas de atacantes para validar la explotabilidad, priorizar rutas de ataque reales y producir pruebas de explotación reproducibles.

- Amplia cobertura: Cubre todos los aspectos del SDLC, desde el escaneo de configuración de la nube hasta la detección avanzada de secretos.

- Reducción de ruido: Aikido realiza triaje automático de los resultados para eliminar el ruido. Si un problema no es explotable o accesible, se silencia automáticamente.

- UX pensada para desarrolladores: Ofrece paneles claros y accionables que tu equipo realmente utilizará.

- Mapeo de cumplimiento: Soporta los principales marcos de trabajo como SOC 2, ISO 27001, PCI DSS, GDPR y mucho más.

- Priorización de riesgos impulsada por IA: Utiliza filtrado sensible al contexto y triaje por IA para suprimir hasta el 90% de los falsos positivos.

- Madurez del producto: Aikido Security se ha consolidado como un pilar en el mercado de la ciberseguridad, con más de 50.000 clientes en su base establecida de seguridad de código, nube y tiempo de ejecución.

- Configuración sin agentes: Se conecta a GitHub, GitLab o Bitbucket utilizando APIs de solo lectura. No se requieren agentes, instalaciones ni cambios en el código.

- Análisis de rutas de ataque de extremo a extremo: Aikido Security utiliza IA para correlacionar vulnerabilidades relacionadas e identificar las rutas de ataque de mayor riesgo en todo tu entorno.

Ventajas:

- UX pensada para desarrolladores

- Informes centralizados y plantillas de cumplimiento

- Soporte para escaneo móvil y binario (APK/IPA, aplicaciones híbridas).

- Precios predecibles

- Pentesting Agéntico

- Amplia compatibilidad con idiomas

- Filtrado con IA

- Soporte multiplataforma

Enfoque de pentesting continuo:

El enfoque de pentesting continuo de Aikido Security simula continuamente los flujos de trabajo de los atacantes a lo largo del SDLC sin interrumpir el desarrollo. Ofrece a los equipos autorremediación, correlación de vulnerabilidades impulsada por IA e informes listos para auditoría para todas las vulnerabilidades identificadas.

Precios:

Los planes de Aikido Security comienzan en 300 $/mes para 10 usuarios.

- Desarrollador (Gratis para siempre): Soporta equipos de hasta 2 usuarios. Incluye 10 repositorios, 2 imágenes de contenedor, 1 dominio y 1 cuenta en la nube.

- Básico: Cubre 10 repositorios, 25 imágenes de contenedor, 5 dominios y 3 cuentas en la nube.

- Pro: Ideal para equipos de tamaño medio. Incluye 250 repositorios, 50 imágenes de contenedor, 15 dominios y 20 cuentas en la nube.

- Avanzado: Incluye soporte para 500 repositorios, 100 imágenes de contenedor, 20 dominios, 20 cuentas en la nube y 10 máquinas virtuales.

También hay ofertas disponibles para startups (con un 30% de descuento) y empresas.

Calificación de Gartner: 4.9/5.0

Reseñas de Aikido Security:

Además de Gartner, Aikido Security también tiene una calificación de 4.7/5 en Capterra, Getapp y SourceForge

2. Hadrian

Hadrian es una plataforma de seguridad autónoma de pentesting continuo que utiliza agentes de IA para realizar reconocimiento, descubrimiento de vulnerabilidades y simulación de explotación en superficies de ataque externas en tiempo real.

Características clave:

- Agentes autónomos: Hadrian utiliza modelos de IA entrenados por pentesters expertos para imitar los procesos de pensamiento y las TTPs (Tácticas, Técnicas y Procedimientos) de atacantes reales.

- Gestión automatizada de la superficie de ataque (ASM): Escanea continuamente dominios, activos, subdominios, servicios en la nube e interfaces expuestas.

- Integraciones: Ofrece integraciones basadas en API para herramientas de ticketing y flujos de trabajo de desarrollo

Ventajas:

- Configuración sin agente

- Pentests basados en eventos

Contras:

- Menos adecuado para pentesting interno

- Principalmente enfocado a empresas

- Sus escaneos iniciales pueden ser lentos

- Los usuarios han reportado deficiencias en su documentación

- Los usuarios han reportado la necesidad de realizar ajustes adicionales para reducir el ruido

Enfoque de pentesting continuo:

Hadrian descubre continuamente activos externos nuevos o modificados con su herramienta de gestión continua de la superficie de ataque, y ejecuta automáticamente pentests impulsados por IA contra ellos, validando rutas explotables y actualizando los hallazgos en tiempo real.

Precios:

Precios personalizados

Calificación de Gartner:

Sin reseñas de Gartner

Reseñas de Hadrian:

No hay reseñas independientes generadas por usuarios.

3. Cobalt

Cobalt es una plataforma de pentesting continuo que permite a los equipos de desarrollo iniciar pentests bajo demanda, tan pronto como se producen cambios en el código o nuevas versiones, y proporciona acceso a una comunidad de pentesters verificados.

Características clave:

- Pruebas exhaustivas y ágiles: Los equipos pueden solicitar pentests de alcance completo o más pequeños y enfocados, dirigidos a cambios, nuevas versiones o actualizaciones de código recientes.

- Soporte para la colaboración: Proporciona un panel de control para hallazgos, informes, retests y comunicaciones.

- Integración: Se integra con herramientas comunes de desarrollo y seguimiento de incidencias, y soporta flujos de trabajo basados en API.

Ventajas:

- Gestión de la superficie de ataque

- Sólido soporte al cliente

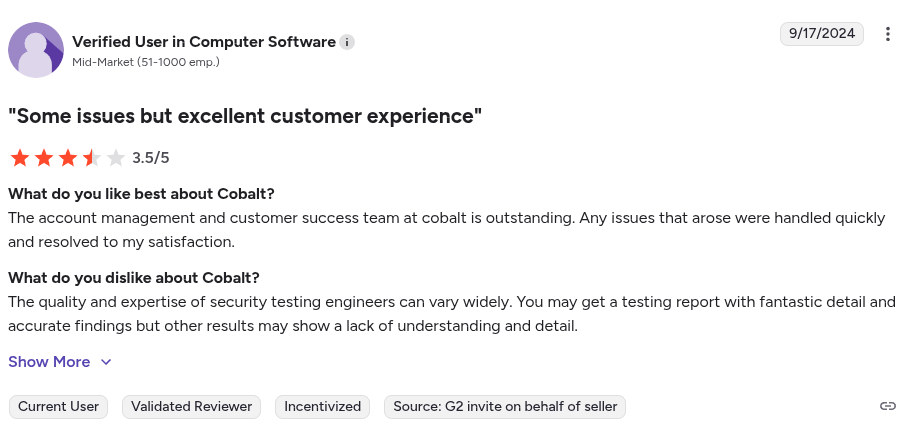

Contras:

- Enfocado en el ámbito empresarial

- El precio puede ser elevado

- Carece de remediación automatizada

- Los usuarios han reportado que su integración API es deficiente en comparación con otras soluciones

- Funcionalidades limitadas de filtrado y exportación de informes

Enfoque de pentesting continuo:

El enfoque de pentesting continuo de Cobalt permite a los equipos de desarrollo activar pentests dirigidos en cada actualización o despliegue importante de código. Y ofrece una comunidad de pentesters verificados para pentests más exhaustivos.

Precios:

Precios personalizados

Calificación de Gartner: 4.5/5.0

Reseñas de Cobalt:

4. Evolve Security

Evolve Security es una plataforma de seguridad que proporciona pentesting continuo como servicio gestionado (PTaaS). Es conocida principalmente por su plataforma de pentesting continuo propietaria, “Darwin Attack”.

Características clave:

- Portal de colaboración: Su plataforma Darwin Attack sirve como centro neurálgico para la comunicación entre el equipo de un cliente y los pentesters.

- Aceptación de riesgos: Permite a los equipos marcar vulnerabilidades específicas de bajo riesgo como "riesgo aceptado", evitando que el mismo problema sea reevaluado en futuras evaluaciones.

Ventajas:

- Registros conscientes del contexto

- Compatible con plataformas CI/CD comunes

- Sólido soporte al cliente

Contras:

- Enfocado en el ámbito empresarial

- Alto volumen de alertas

- Curva de aprendizaje pronunciada

- La configuración inicial es compleja

- Carece de funcionalidades de remediación automatizada

- Los usuarios han informado que se siente más como un escáner de vulnerabilidades que como una herramienta de pentesting

Enfoque de pentesting continuo:

El enfoque de pentesting continuo de Evolve Security combina el monitoreo automatizado con la experiencia humana. Mapea constantemente las superficies de ataque externas para detectar cambios e impulsa a los pentesters a investigar y validar hallazgos de alto impacto.

Precios:

Precios personalizados

Calificación de Gartner: 4.1/5.0

Reseñas de Evolve Security:

5. BreachLock

BreachLock es una plataforma de pruebas de seguridad continuas que utiliza escáneres de automatización y pentesters expertos para ayudar a las organizaciones a identificar vulnerabilidades en sus sistemas.

Características clave

- Gestión de la superficie de ataque (ASM): BreachLock descubre y mapea continuamente tanto los activos internos como los externos expuestos a internet.

- Integración: Sus hallazgos pueden ser introducidos en rastreadores de incidencias comunes y plataformas de CI/CD.

- Modelo de Pruebas Híbrido: Combina la automatización impulsada por IA con expertos humanos certificados para detectar fallos complejos en la lógica de negocio y validar todos los hallazgos.

Ventajas:

- Amplia cobertura

- Orientación Clara para la Remediación

- Soporte de cumplimiento normativo

Contras:

- Falsos positivos

- Puede ser costoso al escalar

- Puede ser difícil rastrear los hallazgos del monitoreo de la superficie de ataque

- Los usuarios han informado que su interfaz es lenta y poco manejable

- Los usuarios han informado de opciones de personalización limitadas para los informes

Enfoque de pentesting continuo:

El enfoque de pentesting continuo de BreachLock combina el monitoreo automatizado y la validación dirigida por humanos para realizar pentests continuos y conscientes del contexto en aplicaciones web, APIs y activos en la nube.

Precios:

Precios personalizados

Calificación de Gartner: 4.6/5.0

Reseñas de BreachLock:

6. Terra Security

Terra Security es una plataforma de pentesting continuo (PTaaS) impulsada por IA agéntica. Combina agentes de IA especializados con pentesters expertos para ejecutar pruebas de penetración continuas y conscientes del contexto en aplicaciones web y APIs.

Características clave:

- Enjambre de IA Agéntica: Terra Security utiliza agentes de IA especializados diseñados para pensar y actuar como hackers éticos humanos, explorando y probando aplicaciones de forma autónoma.

- Pruebas basadas en cambios: Sus escaneos se activan por eventos como despliegues, modificaciones de código o nuevos endpoints

Ventajas:

- Pruebas conscientes del contexto

- Información procesable para la remediación

Contras:

- Curva de aprendizaje pronunciada

- Principalmente enfocado a empresas

- Alcance limitado más allá de las aplicaciones web

- Es una plataforma relativamente nueva

Enfoque de pentesting continuo:

El enfoque de pentesting continuo de Terra Security utiliza un modelo híbrido de IA agéntica y experiencia humana para proporcionar pentests de aplicaciones web en tiempo real y conscientes del contexto.

Precios:

Precios personalizados

Calificación de Gartner:

Sin reseñas de Gartner

Reseñas de Terra Security:

No hay reseñas independientes generadas por usuarios.

Comparando las 6 mejores herramientas de pentesting continuo

Para ayudarte a comparar las capacidades de las herramientas de pentesting continuo mencionadas anteriormente, la siguiente tabla resume los puntos fuertes y las limitaciones de cada herramienta, junto con su caso de uso ideal.

Conclusión

El pentesting continuo se está volviendo esencial porque las pruebas de seguridad estáticas ya no se ajustan a los sistemas dinámicos.

El futuro de las pruebas de penetración no son simplemente evaluaciones más rápidas o económicas. Es una validación continua y con conocimiento del contexto de cómo se comportan las aplicaciones bajo la presión real de un atacante.

Al combinar el pentesting de IA con la ejecución continua, plataformas como Aikido Security permiten a los equipos de seguridad pasar de una garantía basada en instantáneas a una comprensión continua del riesgo.

¿Quiere menos ruido y más protección real? Empiece su prueba gratuita o reserve una demo con Aikido Security hoy mismo.

Preguntas frecuentes

¿Por qué el pentesting continuo está adquiriendo importancia en la ciberseguridad moderna?

El pentesting continuo ayuda a los equipos a mantenerse al día con los entornos de nube en constante cambio, las superficies de ataque variables y los ciclos de despliegue rápidos. En lugar de esperar a las pruebas trimestrales, las organizaciones obtienen una validación continua, detección en tiempo real de riesgos explotables y ciclos de remediación más rápidos.

Plataformas modernas como Aikido Security automatizan este proceso y lo hacen amigable para los desarrolladores, de modo que las pruebas de seguridad se realizan de forma continua sin ralentizar a los equipos de ingeniería.

¿Cuáles son los desafíos comunes durante el pentesting continuo?

Los equipos a menudo se enfrentan a altas tasas de falsos positivos, cobertura incompleta, desajustes del entorno (environment drift), preocupaciones de seguridad en producción y la sobrecarga operativa de gestionar múltiples herramientas. También existe el problema de priorizar qué hallazgos son realmente importantes. Soluciones como Aikido Security abordan esto utilizando su motor de IA para correlacionar hallazgos, reducir el ruido y centrarse en vulnerabilidades realmente explotables, de modo que los equipos trabajen primero en los problemas de mayor prioridad.

¿Cuál es la diferencia entre el pentesting con IA y el pentesting continuo?

Ambos enfoques utilizan IA. El pentesting con IA se centra en automatizar tareas tradicionalmente realizadas por pentesters humanos para hacer que las pruebas individuales sean más eficientes y exhaustivas. El pentesting continuo, por otro lado, va más allá al automatizar la frecuencia de las pruebas, permitiendo a las organizaciones evaluar continuamente su postura de seguridad y permanecer seguras en todo momento.

¿Cómo se integran las herramientas de pentesting continuo con las pipelines de DevOps o CI/CD?

Se integran en las pipelines como pasos automatizados que se ejecutan antes de la fusión (pre-merge), después del despliegue (post-deploy) o de forma programada. Los resultados se envían directamente a las solicitudes de extracción (pull requests), los sistemas de seguimiento de incidencias (issue trackers) o los paneles de control (dashboards) para que los desarrolladores puedan remediarlos dentro de sus flujos de trabajo existentes. Plataformas como Aikido Security están diseñadas en torno a este enfoque centrado en el flujo de trabajo, ofreciendo integraciones CI/CD, disparadores API y control automatizado para vulnerabilidades de alto riesgo.

¿Cómo se comparan las herramientas de pentesting continuo de código abierto con las comerciales?

Las herramientas de pentesting continuo de código abierto ofrecen flexibilidad y menor coste, pero requieren más configuración, ajuste y mantenimiento manuales. Las plataformas comerciales, por otro lado, suelen proporcionar una mayor automatización, una simulación de ataques más profunda, mejores informes y una experiencia de desarrollador más limpia. Muchos equipos combinan ambos enfoques, utilizando herramientas de código abierto para comprobaciones específicas mientras confían en soluciones comerciales como Aikido Security para la correlación de riesgos, la automatización y la reducción de ruido.

¿Qué métricas e informes proporcionan las principales herramientas de pentesting continuo para rastrear vulnerabilidades?

Las métricas comunes incluyen recuentos de vulnerabilidades por gravedad, explotabilidad, cobertura de activos, MTTR (tiempo medio de resolución) y líneas de tendencia para hallazgos nuevos y resueltos. Las plataformas robustas también proporcionan orientación para la remediación, informes listos para el cumplimiento y visualizaciones de rutas de ataque. Herramientas como Aikido Security muestran estos conocimientos en paneles de control optimizados y flujos de trabajo de desarrollo para que los equipos puedan rastrear su panorama de amenazas y priorizar de forma efectiva.

También le podría interesar: