Las herramientas de pentesting automatizado existen desde hace varios años, pero no han estado a la altura de la etiqueta de "automatizadas" y son meros escáneres que no se acercan a los métodos manuales de pruebas de penetración. Sin embargo, en 2026 estamos viendo el auge de las herramientas de pentesting de IA, lo que hace que las pruebas de penetración sean continuas y conscientes del contexto.

Muchas empresas utilizan los términos "pentesting automatizado" y "pentesting de IA" como sinónimos, pero eso es incorrecto. El enfoque más avanzado y efectivo es el pentesting de IA.

De hecho, el 97% de los CISOs, ingenieros de AppSec y desarrolladores compartieron en el informe de Aikido "Estado de la IA en Seguridad y Desarrollo 2026" que considerarían el pentesting de IA y 9 de cada 10 dijeron que creían que la IA acabaría dominando el campo de las pruebas de penetración.

Esto se debe en parte a que las plataformas de pentesting de IA pueden reducir los costes de las pruebas en más de un 50% en comparación con el pentesting automatizado tradicional o la consultoría. En lugar de pagar miles a una empresa por una prueba única, podrías realizar comprobaciones continuas y conscientes del contexto durante todo el año por una fracción del precio, sin la tediosa tarea de organizar un pentest manual.

Los equipos modernos de DevSecOps integran estas herramientas en los pipelines de CI/CD, detectando nuevas vulnerabilidades cada vez que se despliega código. No meses después.

En este artículo, cubriremos las principales herramientas de pentesting automatizado disponibles en 2026 (abarcando la seguridad de código, web y de red), y luego desglosaremos cuáles son las mejores para casos de uso específicos como desarrolladores, grandes empresas, startups/pymes, entusiastas del código abierto, seguridad de aplicaciones web, y pentesting de red/infraestructura.

Tanto si eres un CTO de una startup que busca fortalecer su aplicación con un presupuesto limitado como un CISO de una gran empresa que busca escalar la validación de seguridad, hay una herramienta de pentesting automatizado para ti. Salta al caso de uso que se adapte a tus necesidades, o sigue leyendo para ver la lista completa.

- Las 3 Mejores Herramientas de Pentesting Automatizado para Desarrolladores: Aikido Attack · StackHawk

- Las 3 Mejores Herramientas de Pentesting Automatizado para Grandes Empresas: Aikido Attack

- Las 4 Mejores Herramientas de Pentesting Automatizado para Startups y Pymes: Aikido Attack · Intruder.io

- Las 6 Mejores Herramientas de Pentesting de Código Abierto: OWASP ZAP · Metasploit

- Las 6 Mejores Herramientas para Pentesting de Aplicaciones Web: OWASP ZAP · Acunetix

- Las 3 Mejores Herramientas para Pentesting de Red/Infraestructura: OpenVAS (Greenbone) · Metasploit

TL;DR

El Attack de Aikido Security se asegura el puesto número 1 al convertir el pentesting automatizado en una experiencia plug-and-play para los equipos DevSecOps.

A diferencia de otras herramientas de pentesting puramente automatizado que ejecutan escaneos preprogramados, Aikido ofrece pentesting consciente del contexto a nivel humano, automatizado por IA, que se ejecuta continuamente en tu código, nube y tiempo de ejecución.

El pentest de IA de Aikido no solo acelera las tareas repetitivas y mejora la eficiencia, sino que puede encontrar exploits que los humanos no pueden y proporcionar garantía, especialmente para estándares de cumplimiento como ISO27001. Ahorrando horas en tiempo de ingeniería y costes.

Aikido ofrece tres planes fijos, desde escaneos de características hasta escaneos exhaustivos.

¿Qué es el Pentesting Automatizado?

Tradicionalmente, el pentesting automatizado utiliza escáneres para intentar imitar gran parte de lo que hacen los pentesters humanos. El pentesting tradicional es manual (humanos examinando tu red/aplicación), mientras que las herramientas automatizadas, hasta ahora, venían equipadas con un conjunto de comprobaciones predefinidas. Sin embargo, estas carecían de inteligencia real y adaptabilidad a cada aplicación, e intentarían ciegamente ataques de inyección, sin adaptar su siguiente movimiento basándose en el anterior.

Pentesting Automatizado vs Pentesting de IA

Hasta ahora solo ha habido dos tipos de pentesting: pruebas solo humanas, donde los pentesters intentan manualmente hackear tus sistemas, y pentesting automatizado. El pentesting automatizado puede ser útil, pero en última instancia no es realmente un pentest.

Las pruebas de penetración deberían ser una simulación adversaria, impulsada por humanos, que:

- Encadena múltiples vulnerabilidades

- Explota fallos lógicos y configuraciones erróneas

- Prueba los límites de autorización, la lógica de negocio y las rutas de ataque del mundo real

- Se adapta inteligentemente en función de los hallazgos

El pentesting automatizado tal como lo conocemos no tiene 'inteligencia', por lo que no puede cumplir los requisitos de una prueba de penetración.

El pentesting de IA o el pentesting de IA agéntica es una alternativa real a las pruebas de penetración manuales, permitiéndote reemplazar a los pentesters humanos. Los agentes de IA interpretan el contexto actual con intentos previos y luego ajustan sus siguientes acciones, tal como lo haría un pentester humano.

Los agentes escanean continuamente en busca de vulnerabilidades conocidas, configuraciones erróneas y debilidades comunes. Piensa en ello como tener un guardia de seguridad incansable que revisa tu código, sitios web, APIs e infraestructura 24/7.

En lugar de una auditoría puntual, las plataformas de pentesting automatizado ejecutan escaneos continuos de vulnerabilidades, simulaciones de exploits y comprobaciones de la postura de seguridad. Pueden mapear automáticamente tu superficie de ataque (dominios, IPs, activos en la nube, etc.) y luego lanzar un aluvión de ataques seguros: intentos de inyección SQL, exploits de contraseñas débiles, escalada de privilegios en redes, lo que sea. El objetivo es identificar las brechas antes de que lo hagan los atacantes reales, y hacerlo más rápido y con mayor frecuencia que un enfoque puramente humano.

Es importante destacar que las mejores herramientas no solo encuentran problemas; también proporcionan orientación para la remediación o incluso correcciones con un clic. Esto cierra la brecha entre «encontrar una vulnerabilidad» y «solucionarla», un problema que a menudo afecta a los equipos de seguridad. El pentesting de IA es un reemplazo completo para los testers humanos expertos, potenciando tu seguridad al manejar los problemas comunes y las pruebas de regresión de forma autónoma.

Por qué necesitas herramientas de pentesting automatizado

N.B.: Esta lista se aplica principalmente a las herramientas de pentesting de IA, que van más allá del pentesting automatizado:

- Detecta vulnerabilidades continuamente: En lugar de una instantánea anual, las herramientas automatizadas encuentran nuevas vulnerabilidades tan pronto como aparecen. Ya sea un servidor mal configurado o un fallo de código recién introducido. Esto reduce la ventana en la que los problemas pasan desapercibidos, disminuyendo tu riesgo de una brecha de seguridad.

- Ahorra tiempo y dinero: El pentesting automatizado es rápido en comparación con los esfuerzos manuales. Menos horas de consultoría y menos brechas de seguridad = grandes ahorros de costes (12 veces más pruebas por menos coste que un solo pentest tradicional en un estudio).

- Resultados consistentes y contextualizados: Los humanos tienen días malos; la IA no. Las herramientas autónomas ejecutan un conjunto robusto de pruebas basado en el contexto, asegurando que nada se omita. Esta consistencia ayuda al demostrar el cumplimiento: tienes un proceso fiable que satisface los requisitos de PCI, ISO 27001, SOC2, etc. (de hecho, las pruebas frecuentes mejoran la preparación para auditorías).

- Integración amigable para desarrolladores: Las plataformas modernas de pentesting se integran con los flujos de trabajo de desarrollo (pipelines de CI/CD, gestores de incidencias, Slack, etc.). Esto significa que los desarrolladores obtienen retroalimentación inmediata sobre los fallos de seguridad —casi como un test unitario fallando— en lugar de un informe en PDF semanas después. Detectar los problemas temprano en el SDLC significa menos 'apagafuegos' justo antes del lanzamiento.

- Aumenta (o evita) el escaso talento en seguridad: Los buenos pentesters son escasos y caros. Las herramientas automatizadas te permiten hacer más con un equipo más pequeño. Manejan lo sencillo (CVEs conocidos, errores de configuración) para que tus ingenieros de seguridad puedan centrarse en riesgos complejos. Si no tienes pentesters internos, una herramienta automatizada puede actuar como tu experto en seguridad virtual de guardia.

En resumen, las herramientas de pentesting automatizado solo te llevan hasta cierto punto, pero las herramientas de pentesting de IA te permiten reemplazar completamente a los pentesters manuales.

Cómo elegir la herramienta de pentesting automatizado adecuada en 2026

Elegir la plataforma de pentesting automatizado adecuada no se trata solo de características. Se trata de comprender qué puede y qué no puede hacer la automatización, y cómo encaja en tus operaciones de seguridad. Si bien la automatización mejora la consistencia y la velocidad, carece de la adaptabilidad y el conocimiento del contexto de las herramientas impulsadas por IA. Los puntos a continuación describen qué buscar en las herramientas de pentesting automatizado, así como las brechas que la IA puede cubrir.

1. Residencia y Control de Datos

Muchas herramientas automatizadas operan desde regiones fijas con opciones limitadas para el alojamiento de datos. Elige herramientas que permitan la selección de región o el alojamiento on-premise para cumplir con los requisitos de cumplimiento y protección de datos.

2. Inteligencia de rutas de ataque

Los escáneres automatizados suelen detenerse en comprobaciones básicas de vulnerabilidades. No pueden encadenar vulnerabilidades ni ajustarse en función de resultados anteriores. Las herramientas impulsadas por IA pueden simular el comportamiento real de un atacante y adaptarse a medida que descubren nuevos hallazgos.

3. Implementación y configuración

Algunas herramientas automatizadas requieren una instalación compleja o una configuración manual. Busque plataformas que sean rápidas de implementar, fáciles de integrar y que aprendan de su entorno sin esfuerzo manual.

4. Mapeo de cumplimiento

La automatización puede detectar problemas como los del Top 10 OWASP, pero a menudo no logra conectarlos con los marcos de cumplimiento. Las mejores herramientas alinean los resultados con estándares como ISO 27001, SOC 2 y NIST para simplificar las auditorías.

5. Contexto de riesgo y precisión

Los escaneos automatizados tradicionales a menudo producen informes extensos con muchos falsos positivos. Las plataformas de IA aplican contexto a cada hallazgo y filtran los resultados irrelevantes. Por ejemplo, Aikido Security elimina más del 90 por ciento de los falsos positivos.

6. Madurez y credibilidad de la plataforma

No todas las herramientas automatizadas son igualmente maduras. Compruebe el número de usuarios, los comentarios de los clientes y los casos de uso probados antes de tomar una decisión.

7. Integración con DevOps

Las herramientas de automatización más antiguas a menudo requieren cargas manuales de escaneos. Elija plataformas que se conecten directamente a los pipelines de CI/CD y a los repositorios de código para garantizar una cobertura continua durante el desarrollo.

8. Previsibilidad de costes

Los modelos de pago por escaneo pueden generar costes impredecibles. Seleccione herramientas con precios claros y consistentes que se ajusten al tamaño de su equipo y a su uso.

9. Experiencia del equipo de desarrollo y seguridad

Algunas herramientas automatizadas están diseñadas solo para especialistas en seguridad. Las mejores soluciones proporcionan una interfaz sencilla, una orientación clara para la remediación y un flujo de trabajo que tanto desarrolladores como ingenieros de seguridad puedan utilizar eficazmente.

Las 5 mejores herramientas automatizadas de pruebas de penetración para 2026

(Listadas alfabéticamente; cada herramienta aporta puntos fuertes únicos. Todas ellas pueden automatizar el descubrimiento de vulnerabilidades hasta cierto punto, con diferentes áreas de enfoque y profundidad).

Primero, aquí hay una rápida comparación de 5 herramientas de pentesting destacadas y por lo que son más conocidas (nota: muchas otras empresas como Veracode, Snyk, Checkmarx e Invicti no tienen soluciones de pruebas de penetración)

Ahora, examinemos cada una de estas herramientas en detalle, incluyendo su funcionamiento, características clave y casos de uso ideales. También incluiremos algunas opiniones reales de desarrolladores y profesionales de la seguridad que las han utilizado.

1. Aikido Security – pentesting de IA autónomo

Aikido Security es una plataforma avanzada de pentesting de IA que va más allá de los límites de las herramientas automatizadas tradicionales. Mientras que la mayoría de los escáneres automatizados se basan en comprobaciones estáticas, Aikido utiliza IA agéntica y simulaciones de estilo atacante para realizar pruebas de explotación dinámicas. Su módulo Attack ejecuta ataques simulados a través de código, contenedores y entornos de nube, identificando rutas de ataque reales en lugar de vulnerabilidades aisladas.

Al simular cómo operan realmente los atacantes, Aikido puede determinar qué vulnerabilidades son realmente explotables y cuáles no. Esto se traduce en menos falsos positivos y una imagen más realista del riesgo. En lugar de producir informes extensos llenos de problemas de bajo impacto, Aikido destaca las vulnerabilidades más importantes y muestra cómo pueden encadenarse para exponer rutas de ataque reales.

Aikido también ofrece a los desarrolladores formas prácticas de solucionar problemas más rápidamente, proporcionando explicaciones claras, soluciones sugeridas directamente en las pull requests o IDEs, y Autofix impulsado por IA para una remediación instantánea. Cada escaneo se convierte automáticamente en un informe listo para auditorías, mapeado a marcos de cumplimiento como SOC 2 e ISO 27001, lo que reduce el tiempo y el coste de los procesos de certificación.

El pentesting de IA reemplaza a los pentesters humanos al encargarse de las pruebas repetitivas, mejorar la precisión, descubrir nuevos tipos de problemas y acelerar la gestión de vulnerabilidades, facilitando la seguridad y el cumplimiento para organizaciones de todos los tamaños.

Características clave:

- Madurez del producto: Aikido Security cuenta con la confianza de más de 50.000 clientes en seguridad de código, nube y tiempo de ejecución.

- Análisis de rutas de ataque de extremo a extremo: Simula el comportamiento del atacante para validar la explotabilidad, priorizar rutas de ataque reales y producir pruebas de explotación reproducibles.

- Reducción de ruido: Filtra automáticamente los problemas no explotables, silenciando los falsos positivos y entregando solo riesgos verificados.

- Integración perfecta: Funciona de forma nativa con GitHub, GitLab, Bitbucket y otras plataformas de desarrollo.

- UX amigable para desarrolladores: Ofrece paneles claros y fáciles de usar para los equipos de desarrollo y seguridad.

- Cobertura del Top 10 OWASP: Mapea las vulnerabilidades a OWASP y a los marcos de cumplimiento para una visibilidad completa de lo que está cubierto.

- Despliegue rápido: Puede desplegarse y estar operativo en menos de una hora, incluyendo la configuración del firewall Zen.

- Alojamiento en región personalizada: Alojado en su región de datos preferida (UE o EE. UU.) para satisfacer las necesidades de cumplimiento y residencia de datos

Ideal para:

En resumen, cualquier organización o equipo que quiera estar seguro rápidamente y mantenerse así.

Realice un pentest con IA hoy mismo, o programe una llamada de alcance aquí.

Opiniones de clientes:

- Un usuario de G2 incluso dijo “Aikido fue muy fácil de configurar… ¡un soporte al cliente excelente y directo!”.

- Otro crítico dijo “Aikido se integra directamente en el trabajo diario de los desarrolladores. Si se hace commit de código con una nueva vulnerabilidad, recibirá una alerta (e incluso una sugerencia de solución) en su pull request en cuestión de segundos.”

Si detesta el teatro de la seguridad y solo quiere una herramienta que encuentre problemas reales y ayude a solucionarlos, Aikido es una excelente opción.

2. Burp Suite Pro

Burp Suite Pro es la herramienta original de pentesting de aplicaciones web que casi todos los testers de seguridad conocen y aprecian. Aunque Burp comenzó como una herramienta de proxy manual, la versión Pro añade automatización como un escáner de vulnerabilidades activo.

No es completamente una herramienta de “configurar y olvidar” – normalmente se maneja Burp con un humano al mando – pero puede automatizar el escaneo de un sitio web objetivo en busca de vulnerabilidades comunes. Burp es extremadamente potente en las manos adecuadas:

- Interceptar y modificar solicitudes HTTP sobre la marcha,

- Fuzzing de parámetros,

- Secuenciar flujos de autenticación, etc.

Como lo expresó un crítico de G2, “Burp Suite es increíblemente fácil de usar para una herramienta con tanta profundidad… incluso los principiantes pueden empezar a interceptar y analizar el tráfico con una configuración mínima.” Su interfaz pulida y su enorme ecosistema de extensiones (a través de la BApp Store) lo convierten en la opción preferida para muchos pentesters web.

Características clave:

- Proxy de Interceptación: Coloque Burp entre su navegador y la aplicación web para capturar todas las solicitudes/respuestas. Esto le permite manipular parámetros (para probar SQLi, XSS, etc.), reproducir solicitudes y, básicamente, ver todo lo que ocurre bajo el capó de una aplicación web. Es la base de Burp.

- Escáneres Activos y Pasivos: Burp Pro puede rastrear y escanear activamente un sitio en busca de vulnerabilidades. Es eficaz para encontrar elementos como XSS, SQLi, path traversal de archivos, etc. El escáner pasivo marca los problemas que detecta en el tráfico (como la falta de encabezados de seguridad) sin enviar cargas útiles adicionales. Los escaneos se pueden personalizar con una configuración detallada.

- Extensibilidad: Hay un plugin para casi cualquier cosa. ¿Quiere comprobar tokens CSRF? Hay una extensión. ¿Fuzzing de inyección SQL? Muchas extensiones. ¿Integrar Burp con Jenkins para escaneos CI? Sí, a través de extensiones/scripts. La API y el Extender de Burp permiten a los usuarios avanzados automatizarlo y extenderlo sin límites.

- Collaborator y Trickery: Burp tiene una función llamada Collaborator que ayuda a detectar problemas fuera de banda (como XSS ciego o SSRF). Puede generar payloads que “llaman a casa” a Burp si se activan, revelando vulnerabilidades ocultas.

- Intruder, Repeater, Sequencer…: Estas herramientas dentro de Burp permiten realizar ataques dirigidos. Intruder para fuzzing de fuerza bruta, Repeater para ajustes manuales y reenvío de solicitudes, Sequencer para probar la aleatoriedad en los tokens, etc. Están parcialmente automatizadas, pero necesitan orientación humana.

Ideal para:

- Ingenieros de seguridad y pentesters expertos centrados en pentesting web y de API.

- Burp Pro destaca cuando se tiene tiempo para analizar una aplicación manualmente – se trata menos de escaneo continuo (no tiene programación integrada ni gestión de múltiples objetivos en un dashboard) y más de aumentar la eficiencia de un pentester humano. Piense en ello como el banco de trabajo de un hacker. También es utilizado por muchos bug bounty hunters.

Opiniones de clientes:

Como escribió un ingeniero de seguridad en G2, “La facilidad de implementación de la herramienta permite a los usuarios empezar a trabajar rápidamente… con un impresionante número de características para las pruebas de seguridad de aplicaciones web.”

Precios:

- Cuesta 475 $ al año por una licencia

- Requiere un ingeniero de seguridad dedicado que cuesta una media de 85.000 $ al año

3. Nessus (Tenable)

Nessus de Tenable es un veterano en el mundo del escaneo de vulnerabilidades y conocido principalmente por el escaneo de redes e infraestructuras, aunque también realiza algunas comprobaciones de aplicaciones web. Nessus no es una herramienta de 'pentest' en el sentido de explotación; es más bien un escáner de vulnerabilidades potenciado.

Los pentesters lo utilizan para encontrar vulnerabilidades locales y remotas, comprobar credenciales por defecto, asistir en auditorías de configuración y cumplimiento, y realizar escaneo de aplicaciones web.

Cuenta con una enorme biblioteca de plugins (más de 100.000) que comprueban sistemas frente a CVEs conocidos, configuraciones erróneas, parches faltantes, etc. Nessus puede escanear servidores, máquinas virtuales (VMs), dispositivos de red, bases de datos e incluso configuraciones en la nube.

Características clave:

- Enorme base de datos de vulnerabilidades: Nessus cuenta con una de las bibliotecas más grandes que cubren vulnerabilidades de SO, errores de software, contraseñas por defecto, fallos de configuración y más. Un comentario destacado señala “Nessus cuenta con una de las mayores bibliotecas de comprobaciones de vulnerabilidades y configuraciones, cubriendo una amplia gama de sistemas, dispositivos y aplicaciones.” En resumen, si existe un CVE o un exploit conocido, es probable que Nessus tenga un plugin para ello. Esta amplitud es excelente para la higiene de seguridad general.

- Facilidad de uso: A pesar de su potencia, Nessus es bastante fácil de usar. Puedes escanear un rango de IPs con unos pocos clics, y los informes son claros, con títulos de vulnerabilidades, gravedades y pasos de remediación. Lleva tanto tiempo en el mercado que su interfaz está pulida y la documentación es sólida. Incluso existe una versión gratuita (Nessus Essentials) que permite escanear hasta 16 IPs, perfecta para configuraciones pequeñas o para aprender.

- Ecosistema Tenable: Nessus Professional es el producto independiente, pero Tenable también ofrece Tenable.io (escaneo gestionado en la nube) y Tenable.sc (consola de gestión on-premise). Estos permiten a las grandes empresas programar escaneos, gestionar el escaneo basado en agentes para dispositivos fuera de la red y unificar los resultados en paneles de control. Nessus actúa como motor de escaneo subyacente. La integración con la plataforma de Tenable significa que puedes combinar los hallazgos de Nessus con los hallazgos de escaneo de aplicaciones web, escaneos de contenedores, etc., en un solo lugar.

- Auditoría de cumplimiento y configuración: Nessus no se limita a los CVEs; puede auditar configuraciones según estándares (benchmarks CIS, STIGs) y verificar la configuración de cumplimiento. Esto es muy útil para los requisitos de cumplimiento empresarial. Por ejemplo, puedes ejecutar un escaneo para ver si todos tus servidores Windows se alinean con una línea base endurecida.

Ideal para:

- Amplia cobertura de vulnerabilidades en redes y sistemas.

- Un pentester podría usar Nessus para identificar objetivos fáciles antes de realizar exploits más manuales y creativos.

En resumen: Nessus no encontrará un fallo de lógica de OAuth en tu aplicación web, pero sí encontrará que a tu servidor de base de datos le falta un parche crítico o que tu configuración TLS es débil. Es una herramienta fundamental en el conjunto de herramientas de seguridad automatizada.

Opiniones de clientes:

Un revisor de G2 lo resumió así: “Lo que más me gusta de Nessus es su extensa base de datos de exploits/comprobaciones y cómo es una solución integral para escanear nuestra infraestructura.” Advirtieron que, como cualquier escáner, podría requerir ajustes para evitar algunos falsos positivos, pero en general, Nessus es considerado un caballo de batalla fiable.

Precios:

- Las licencias comienzan en 4390 $ al año sin soporte avanzado.

- Requiere un ingeniero de seguridad dedicado que cuesta una media de 85.000 $ al año

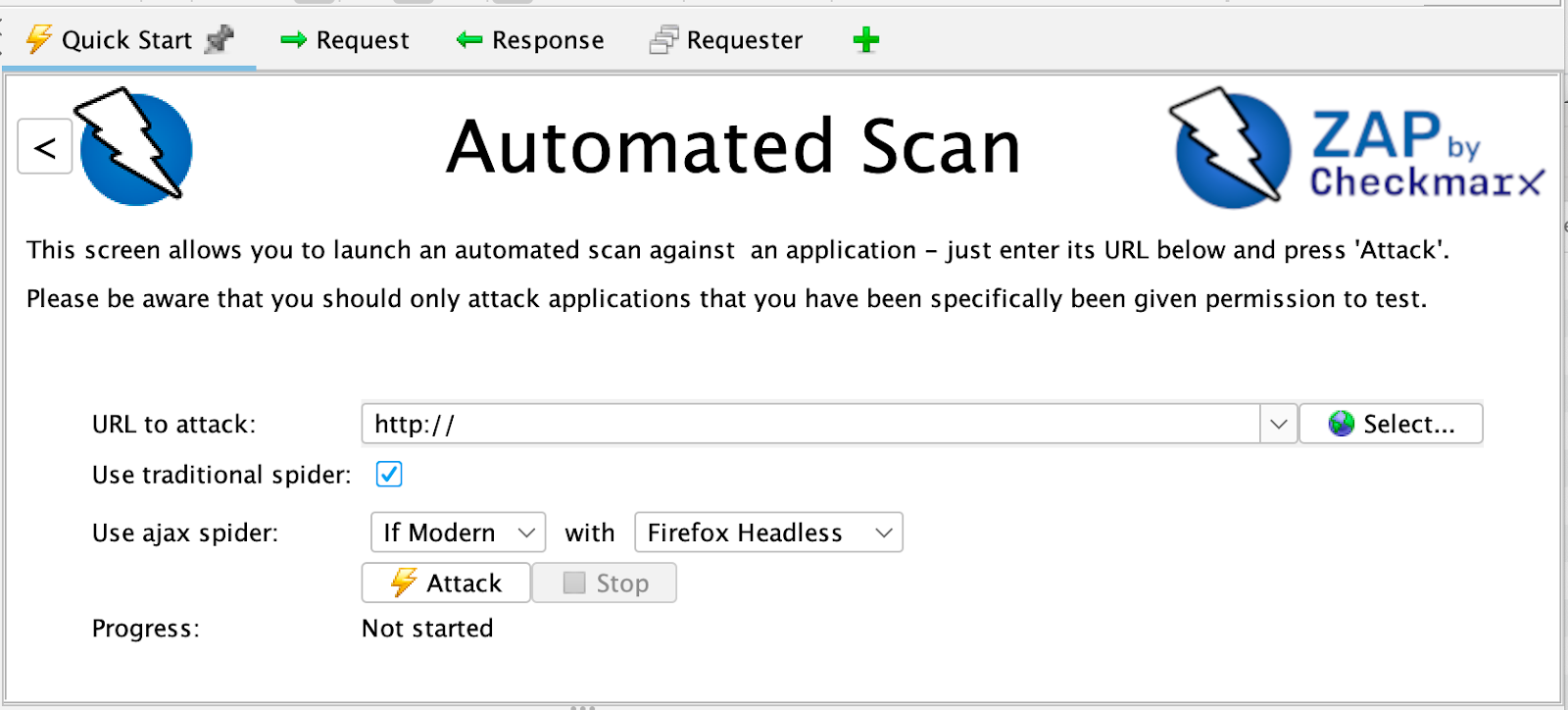

4. OWASP ZAP

OWASP ZAP (Zed Attack Proxy) es una herramienta de prueba de penetración gratuita y de código abierto especializada en pruebas de aplicaciones web. A menudo se la denomina la 'alternativa de código abierto a Burp Suite' y con razón. ZAP puede interceptar proxies como Burp, pero también cuenta con un escáner automatizado integrado que puede rastrear (spider) una aplicación web y buscar vulnerabilidades. Es mantenida por los partidarios de OWASP, lo que significa que es impulsada por la comunidad y 100% gratuita (sin venta adicional de versión 'Pro'). Esto la hace extremadamente popular entre desarrolladores y equipos con presupuesto limitado que necesitan añadir pruebas web automatizadas.

Un usuario de Reddit simplemente dijo: “ZAP es genial”, y en G2, un usuario la calificó como “la mejor aplicación gratuita para pruebas de penetración de aplicaciones web... muy fácil de usar y sin coste.”

Aunque puede que no tenga todo el pulido del escáner de Burp, las capacidades de automatización y scripting de ZAP son impresionantes dado su precio de 0 $.

Características clave:

- Escáner y rastreador automatizado (Spider): ZAP puede funcionar en un modo automatizado donde rastrea el sitio web objetivo (incluso contenido AJAX usando navegadores headless) y busca problemas comunes. Comprueba la inyección SQL, XSS, cookies inseguras, encabezados faltantes, directorios abiertos y mucho más. Puedes ejecutarlo a través de la interfaz de usuario o sin interfaz gráfica (headless) en una pipeline de CI (ZAP tiene una imagen Docker para un fácil uso en CI/CD).

- Escaneo pasivo: A medida que se proxy el tráfico a través de ZAP, analizará pasivamente todo en busca de problemas (sin alterar las solicitudes). Esto puede señalar elementos como errores de aplicación, divulgaciones de versiones, etc., en tiempo real mientras realizas otras pruebas.

- Extensibilidad y scripting: ZAP cuenta con un marketplace de complementos y soporte para scripting para extender su funcionalidad. Si tienes una prueba personalizada que deseas automatizar (por ejemplo, una comprobación específica de negocio), puedes programarla en ZAP. También está la API de ZAP, que te permite controlarlo a través de HTTP, muy útil para la automatización. Muchas personas integran llamadas a la API de ZAP en pipelines de compilación para automatizar escaneos.

- Soporte para aplicaciones modernas: ZAP ha evolucionado para manejar frameworks web modernos. Cuenta con un spider AJAX que puede ejecutar JavaScript, una herramienta de navegación forzada para encontrar archivos ocultos y escaneo basado en contexto donde puedes definir alcances, autenticación, etc. Para SPA (aplicaciones de una sola página) o backends con gran carga de API, puedes proporcionar a ZAP una definición OpenAPI/Swagger para que sepa qué endpoints atacar.

- Comunidad y documentación: Al ser de código abierto, cuenta con un gran apoyo de la comunidad. Existen multitud de guías, scripts comunitarios y foros activos para ayudarte a sacar el máximo partido a ZAP. Además, ZAP se actualiza con frecuencia con nuevas comprobaciones de vulnerabilidades aportadas por voluntarios.

Ideal para:

- Desarrolladores, QA y cualquiera que necesite una verificación de seguridad web gratuita.

- También es excelente para que los nuevos pentesters adquieran experiencia antes de invertir en más.

- Si eres un entusiasta del código abierto o necesitas programar pruebas personalizadas, ZAP te ofrece control total. Sin embargo, ZAP puede requerir un poco más de ajuste para obtener resultados óptimos (ajustar la fuerza del ataque, gestionar tokens anti-CSRF, etc.) y la UX no es tan pulida como la de las herramientas de pago. En resumen, OWASP ZAP es una herramienta imprescindible en el ámbito de AppSec, ya seas una startup con recursos limitados, un estudiante o una empresa que lo integre en un programa de seguridad más amplio.

Opiniones de clientes:

Como dijo un revisor de G2: “ZAP tiene más funciones de escaneo automatizado... Recomiendo usar ZAP para escaneos automatizados”. Otro señaló: “También podemos personalizar ZAP según nuestras necesidades de prueba con scripts”, destacando su flexibilidad.

Precios:

- Gratuito y de código abierto

- Requiere un experto para llevar a cabo un pentesting completo. Eso cuesta una media de 85.000 $ al año.

5. Pentera

Pentera (anteriormente Pcysys) es una plataforma de pentesting automatizado dirigida directamente a redes empresariales. Si herramientas como Nessus se centran en encontrar vulnerabilidades, Pentera se dedica a explotarlas (de forma segura) y demostrar su impacto.

Pentera se centra en el pentesting de redes internas: simulará a un atacante que ha superado el firewall y está intentando moverse lateralmente, escalar privilegios y apoderarse de los activos más valiosos. Es como tener un hacker interno cualificado, pero automatizado. Pentera utiliza agentes y escaneos de red para identificar debilidades, y luego intenta la explotación de forma controlada (sin dañar los sistemas).

Un usuario describe Pentera como una “herramienta de pentesting automatizado flexible y potente” y le encanta que “todo esté automatizado y pueda programarse... lo que facilita mucho su uso continuo”.

Características clave:

- Motor de Explotación Segura: Pentera ejecuta de forma segura exploits para CVEs conocidos, credenciales débiles, configuraciones erróneas, etc., pero de una manera que no colapsará sus sistemas. Por ejemplo, podría usar una combinación de módulos de Metasploit y scripts personalizados para intentar la escalada de privilegios en un servidor Windows. Si tiene éxito, marca ese paso como logrado y continúa sin realmente instalar malware o causar daño. Obtiene el beneficio de ver “lo que un atacante podría hacer” sin el perjuicio.

- Visualización de Rutas de Ataque: Pentera no solo informa sobre vulnerabilidades individuales; las encadena. Verá un grafo de ataque que quizás comience con un recurso compartido SMB abierto, utilice credenciales extraídas, luego aproveche un exploit de escalada de privilegios en un sistema operativo antiguo, etc., terminando con acceso de Administrador de Dominio. Esta narrativa es fantástica para demostrar el riesgo. En lugar de cien hallazgos de baja severidad, verá qué combinación llevó a un escenario de brecha importante.

- Credenciales y Movimiento Lateral: Pentera destaca por mostrar cómo un adversario puede pivotar. Intentará recopilar credenciales de las máquinas (volcado LSASS, credenciales cacheadas, etc.) y luego las utilizará para iniciar sesión en otros lugares. Imita técnicas comunes de atacantes (pass-the-hash, suplantación de token, etc.). Problemas de segmentación de red, contraseñas de administrador débiles: Pentera los encontrará y los explotará para avanzar.

- Informes e Integraciones: Pentera proporciona informes técnicos detallados (cada paso, cada comando ejecutado), así como resúmenes ejecutivos. También se integra con sistemas de tickets para abrir incidencias de remediación. Para informes de cumplimiento o métricas, puede hacer un seguimiento a lo largo del tiempo para ver si su “puntuación de resiliencia” mejora. Muchas empresas integran los hallazgos de Pentera en sus flujos de trabajo de gestión de vulnerabilidades, junto con los hallazgos de los escáneres.

Ideal para:

- Empresas medianas a grandes con redes internas significativas y entornos Active Directory.

- Pentera es fantástica para la validación continua de seguridad en organizaciones que ya cuentan con muchos controles de seguridad para encontrar las brechas en dichos controles.

- Si eres una startup que solo ejecuta aplicaciones en la nube, Pentera es excesivo.

En resumen, Pentera introduce el “red teaming” automatizado dentro de sus instalaciones, mostrándole continuamente cómo un actor malicioso podría combinar exploits para causar estragos, y diciéndole cómo cerrar esas brechas.

Opiniones de clientes:

Un revisor de nivel directivo escribió que Pentera es “fácil de usar, [ayuda a] priorizar y centrarse en las acciones necesarias para asegurar la red de la empresa”.

Precios:

- El precio de Pentera no se publica y se suele facilitar bajo petición.

- Fuentes de la industria sugieren un coste anual mínimo de alrededor de 35.000 $

Estas son las 5 mejores herramientas de pentesting automatizado que hay que conocer en 2025. Cada una destaca en diferentes escenarios. Pero elegir la herramienta adecuada también depende de su caso de uso específico. Un desarrollador de una startup tiene necesidades diferentes a las de un CISO de una empresa Fortune 500.

En las siguientes secciones, desglosaremos las mejores herramientas según el caso de uso y el porqué.

Las 3 Mejores Herramientas de Pentesting Automatizado para Desarrolladores

Los desarrolladores quieren herramientas de seguridad que se integren en su flujo de trabajo y no los ralenticen. Las mejores herramientas de pentesting automatizado para desarrolladores son aquellas que se integran a la perfección (piense: su IDE, su pipeline de CI) y proporcionan retroalimentación rápida y accionable, idealmente con soluciones o ejemplos de código.

Los desarrolladores no van a iniciar sesión diariamente en un portal de seguridad engorroso ni a revisar informes PDF de 500 páginas. Necesitan algo que se ejecute en segundo plano y les indique qué está mal en un lenguaje claro (o incluso lo solucione automáticamente).

A continuación, se presentan las 3 mejores herramientas de pentesting automatizado para desarrolladores:

1. Aikido Security – Pentesting Shift-left

Aikido es perfecto para los desarrolladores porque está diseñada pensando en ellos (a diferencia de la mayoría de las herramientas de seguridad). En lugar de entregar un informe de pentesting de 200 páginas sin más, Aikido mantiene a los desarrolladores informados desde el descubrimiento hasta la solución.

Cada hallazgo de Aikido Attack se entrega donde los desarrolladores ya trabajan (IDE, comentarios de PR o pipeline de CI/CD) con pasos de remediación claros y accionables.

Los desarrolladores pueden ver no solo qué salió mal, sino cómo ese problema podría ser explotado en una ruta de ataque real, y aplicar instantáneamente AutoFixes impulsados por IA o sugerencias de código para corregirlo antes de su despliegue.

Los equipos de seguridad siguen obteniendo la visibilidad tipo pentesting y los informes listos para auditorías que necesitan, mientras que los desarrolladores reciben retroalimentación continua y contextual que realmente se integra en su flujo de trabajo diario. Este bucle de retroalimentación compartido convierte el pentesting de un ejercicio anual puntual en una parte viva y amigable para el desarrollador del SDLC.

2. OWASP ZAP

Muchos desarrolladores utilizan ZAP en pipelines de CI para pruebas de penetración iniciales. ZAP incluso tiene un modo de escaneo de línea base que informa rápidamente sobre la presencia de cualquier problema de alto riesgo en una aplicación sin un rastreo completo (¡retroalimentación rápida!). Además, como es gratuito, se puede ejecutar en cada agente de compilación sin preocuparse por el número de licencias. Es programable, por lo que los desarrolladores que aprecian la automatización pueden escribir scripts ZAP personalizados para probar los flujos específicos de sus aplicaciones. La curva de aprendizaje de ZAP es moderada, pero un desarrollador familiarizado con las herramientas de desarrollo lo aprenderá rápidamente. Además, cuenta con mucho soporte de la comunidad.

3. StackHawk

StackHawk es esencialmente ZAP en su núcleo, pero empaquetado para desarrolladores (con una interfaz de usuario agradable e integraciones sencillas). Aunque no es una herramienta de pentesting completa, es un SaaS que se integra en CI/CD para que cada vez que se despliega, ejecute un escaneo basado en ZAP y ofrezca resultados centrados en el desarrollador (con enlaces a documentación, etc.). Piense en ello como “ZAP para DevOps”: configuración mínima, paneles modernos y solo informa de problemas legítimos porque puede validar los hallazgos. Si le gusta el enfoque de ZAP pero desea un poco más de pulido y soporte, StackHawk es una opción sólida para los equipos de desarrollo.

Las 3 mejores herramientas de pentesting automatizado para empresas

Las empresas suelen necesitar herramientas que puedan escalar, ofrecer funcionalidades de gobernanza e integrarse con un stack de seguridad más amplio. Nos referimos a control de acceso basado en roles, inicio de sesión único, APIs robustas e informes que puedan satisfacer tanto a los equipos técnicos como a los auditores.

Las empresas también suelen tener una combinación de sistemas locales y en la nube, heredados y modernos, por lo que las herramientas que cubren múltiples entornos son muy bien valoradas. Y, por supuesto, las organizaciones más grandes a menudo cuentan con personal de seguridad dedicado, por lo que buscan capacidades avanzadas (personalización, ajuste fino) pero siguen valorando la automatización para reducir la carga de trabajo manual.

Principales herramientas de pentesting automatizado orientadas a empresas:

1. Aikido Attack – Pentesting a Nivel Humano, Automatizado por IA

El objetivo de la automatización es hacer más con menos esfuerzo y tiempo humano. Mientras que otras herramientas de pruebas automatizadas requieren la intervención humana para dirigir todo, ¡Aikido destaca! especialmente para las empresas, ya que poseen grandes activos de TI.

Aikido conecta las vulnerabilidades en gráficos de ataque reales a través de código, contenedores y activos en la nube, para que pueda ver cómo las debilidades se encadenan en una explotación real, y no solo como hallazgos aislados.

Con Aikido Attack ejecutándose continuamente 24/7, el ahorro de costes por sí solo es asombroso. Piense en cuánto ha gastado su empresa en los últimos 24 meses en unas pocas ocasiones de pentesting. Además del coste de cualquier problema importante que se descubrió tarde.

Las empresas suelen tener una variedad de pila tecnológica, desde la tecnología más reciente hasta la heredada. Con las integraciones nativas de Aikido con herramientas para desarrolladores y herramientas de cumplimiento, ¡es una obviedad para cualquier CISO!

2. Pentera

Muchas empresas eligen Pentera para el pentesting interno automatizado a escala. Es básicamente un equipo rojo automatizado que se puede ejecutar cada semana. Pentera destaca en grandes entornos de dominio de Windows, centros de datos y redes complejas, lo cual es el pan de cada día de las grandes empresas. Ofrece acceso basado en roles, de modo que los equipos regionales pueden ejecutar pruebas en su ámbito mientras que la seguridad global obtiene una visión general. La capacidad de Pentera para demostrar rutas de ataque a través de cientos de sistemas es increíblemente valiosa para la priorización (no le abrumará con 10 000 vulnerabilidades; le mostrará las 5 rutas que conducen al desastre).

Además, las empresas a menudo utilizan Pentera para validar continuamente sus controles: por ejemplo, si ha invertido en un EDR o SIEM sofisticado, Pentera probará si estos realmente detectan y detienen un ataque en tiempo real. Es como un control de calidad para su programa de seguridad, lo cual a escala empresarial es una necesidad.

3. Cymulate o SafeBreach

Estas son plataformas de simulación de brechas y ataques (BAS) que algunas empresas utilizan junto con otras herramientas o en su lugar. Automatizan "microataques" para probar controles específicos (como pruebas de phishing por correo electrónico, o ver si una carga útil puede eludir un EDR). Aunque no son pentests completos, abordan la necesidad empresarial de validar continuamente la postura de seguridad. Las menciono aquí porque si Aikido es de interés, es probable que estas herramientas también lo sean para un programa de seguridad empresarial. Cymulate, por ejemplo, puede ejecutar simulaciones automatizadas de ransomware de forma segura para asegurar que sus alertas SOC se activen correctamente.

En resumen, las empresas deberían buscar integración, escala y cobertura. Las herramientas mencionadas están probadas en grandes entornos. Ayudan a responder: "¿Dónde somos más vulnerables ahora mismo, a través de miles de activos, y están nuestras defensas funcionando realmente?".

4 Mejores Herramientas de Pentesting Automatizado para Startups y PYMES

Las startups y las pequeñas y medianas empresas necesitan seguridad con un presupuesto ajustado. Normalmente no disponen de equipos de seguridad dedicados (puede ser un ingeniero DevOps asumiendo el rol de seguridad, o el propio CTO). Por lo tanto, las mejores herramientas para este grupo son asequibles (o gratuitas), fáciles de usar y, preferiblemente, todo en uno o de bajo mantenimiento.

Las pymes se benefician de la automatización porque es como añadir personal de seguridad sin aumentar la plantilla. Prioridades clave: rentabilidad, simplicidad y cobertura de las bases más críticas (puede que no necesite todas las funcionalidades, solo aquellas que reduzcan sus mayores riesgos).

Las mejores herramientas de pentesting automatizado para startups y pymes:

1. Aikido Attack – Pentesting en piloto automático

Aikido es muy amigable para startups. Ofrecen un nivel gratuito que cubre algunos repositorios y cuentas en la nube, lo que podría ser todo lo que tiene una pequeña startup. Incluso los planes de pago tienen una tarifa plana y son razonables para los presupuestos de las pymes (además, sin costes sorpresa).

Más importante aún, Aikido no requiere un experto en pentesting para obtener valor. Para una pequeña empresa que no puede permitirse un consultor de pentesting, Aikido proporciona una base de seguridad inmediata.

Además, las startups valoran que Aikido ayuda con el cumplimiento normativo (por ejemplo, preparación para SOC2) de forma automática, lo que puede ser un gran obstáculo al vender a clientes empresariales.

2. OWASP ZAP e Imágenes endurecidas

Las pymes suelen utilizar ZAP de forma sencilla: ejecutarlo contra su sitio de staging o CI como una verificación. Es gratuito, por lo que el coste no es un problema. Requeriría que alguien lo configurara inicialmente, pero existen muchas guías para una configuración básica.

Además, las pequeñas empresas pueden considerar herramientas de línea base endurecidas (no son exactamente herramientas de pentesting, pero están relacionadas): por ejemplo, utilizando benchmarks CIS (quizás a través de un script o una herramienta como OpenSCAP) para asegurar que los servidores estén configurados de forma segura, o ejecutando Linters para IaC (como el escáner IaC de Aikido para Terraform). Estas no son herramientas completas de pentesting, pero automatizan la detección de configuraciones erróneas que los pentesters explotarían. Combinar un poco de ZAP para la web y quizás OpenVAS (escáner de vulnerabilidades de código abierto) para la red puede ofrecer una amplia cobertura con coste de licencia cero, solo una inversión de tiempo.

3. Intruder.io

Aunque no es una herramienta de pentesting automatizado, Intruder es un escáner de vulnerabilidades basado en la nube adaptado a las pymes. Proporciona protección continua para su superficie de ataque en evolución con escaneos de vulnerabilidades proactivos para que pueda responder más rápido a las nuevas amenazas. Monitoriza su huella digital expuesta a internet y le alerta sobre nuevas vulnerabilidades (algo así como tener un equipo de seguridad vigilando sus activos). No es gratuito, pero sus precios para un número reducido de objetivos son bastante razonables. Las pequeñas empresas que no tienen a alguien para ejecutar Nessus cada semana podrían preferir el enfoque de "configurar y olvidar" de Intruder, y escaneará regularmente y le enviará informes con una guía clara. También prioriza los hallazgos para que sepa qué abordar primero. Esencialmente, externaliza la función de escaneo de vulnerabilidades por usted.

4. Metasploit Framework (para los aventureros)

Algunas pequeñas empresas con ingenieros expertos en tecnología podrían usar Metasploit para realizar sus propios mini-pentests. Es gratuito (versión comunitaria), y hay una gran cantidad de tutoriales sobre cómo usar los módulos de Metasploit para probar vulnerabilidades comunes. Ciertamente es más práctico que los demás, pero para una startup con un ingeniero de operaciones entusiasta, Metasploit puede ser una excelente manera de validar vulnerabilidades explotándolas en un entorno de prueba. No todas las pymes seguirán esta ruta, pero vale la pena mencionarlo ya que es gratuito y potente.

En resumen, las pymes deberían aprovechar herramientas gratuitas y de bajo coste tanto como sea posible, y centrarse en la automatización que no requiera supervisión constante. Aikido destaca aquí porque básicamente actúa como un miembro virtual del equipo de seguridad de forma gratuita (o económica), cubriendo muchas bases automáticamente.

Las 6 mejores herramientas de pentesting de código abierto

En lo que respecta al código abierto, la comunidad de seguridad cuenta con bastantes potentes herramientas gratuitas (ya hemos mencionado algunas). Las herramientas de pentesting de código abierto son excelentes para equipos con presupuestos ajustados y también para el aprendizaje, ya que permiten ver su funcionamiento interno. La contrapartida suele ser el pulido de la interfaz de usuario o la comodidad, pero en manos expertas, estas herramientas rivalizan con las opciones comerciales.

A continuación, se presentan las principales herramientas de pentesting de código abierto y en qué destacan:

1. OWASP ZAP

Ya hemos elogiado a ZAP, pero para recalcar: ZAP es la herramienta de pentesting de aplicaciones web de código abierto más popular. Se mantiene activamente, cuenta con una comunidad entusiasta y cubre muchos casos de uso de DAST. Puede ejecutarse en modo GUI para pruebas exploratorias o en modo headless para automatización. Considerando que es gratuita, su conjunto de características es excepcional (rastreo, escaneo, fuzzing, scripting, etc.). Si no tienes presupuesto para la seguridad web, ZAP es tu primera opción.

2. Metasploit Framework

El Metasploit Framework es un proyecto de código abierto (ahora respaldado por Rapid7) que proporciona una enorme base de datos de exploits y un framework para ejecutarlos. Es básicamente un kit de herramientas para hackers. Con Metasploit, puedes escanear puertos abiertos (tiene Nmap integrado), lanzar exploits contra vulnerabilidades conocidas en sistemas objetivo e incluso acceder a una shell de Meterpreter (una shell interactiva con herramientas de post-explotación). Se utiliza principalmente para pentesting de red/host. Tiene una curva de aprendizaje, pero existen innumerables recursos y una comunidad de gran ayuda. Metasploit es la opción preferida para aprender cómo funcionan los exploits y para realizar ataques reales en un entorno controlado. Y sí, es gratuito (la versión Pro cuesta dinero, pero el framework de la comunidad tiene casi todo lo que necesitas).

3. Nmap

El venerable Nmap («Mapeador de Redes») es un elemento básico para cualquier pentester. Es de código abierto y se utiliza principalmente para el escaneo y la enumeración de redes. Nmap encontrará puertos y servicios abiertos, realizará una detección rudimentaria de vulnerabilidades con sus scripts NSE y, en general, mapeará la superficie de ataque. No es una herramienta de «exploit» per se (aunque los scripts NSE pueden realizar algunos ataques), pero es el primer paso en cualquier pentest: averiguar qué hay ahí fuera. Nmap es programable y puede ser tan discreto o ruidoso como desees. Para el reconocimiento y escaneo de código abierto, no tiene igual.

4. OpenVAS (Greenbone)

OpenVAS es un escáner de vulnerabilidades de código abierto, esencialmente un fork del antiguo Nessus antes de que Nessus se comercializara. Ahora es mantenido por Greenbone como una edición comunitaria. OpenVAS tiene una gran biblioteca de comprobaciones (vulnerabilidades de red, algunas vulnerabilidades web) y puede generar informes muy parecidos a los de Nessus o Qualys, pero sin el coste de licencia. La desventaja es que puede ser un poco pesado de configurar (normalmente se ejecuta una VM de Greenbone o Docker), y las actualizaciones de las fuentes de vulnerabilidades pueden ir por detrás de las ofertas comerciales. Pero si quieres una herramienta de código abierto que te ayude durante el pentesting, OpenVAS es la indicada. Es especialmente popular en el ámbito académico y entre los consultores.

5. Sqlmap

Para los pentesters de aplicaciones web, Sqlmap es una fantástica herramienta de código abierto para automatizar la explotación de inyecciones SQL. Apúntala a una URL (con un parámetro que sospeches que es inyectable) y sistemáticamente intentará varias técnicas de inyección SQL para extraer datos. Incluso puede abrir una shell en el servidor de la base de datos si es posible. Sqlmap básicamente convierte un proceso manual y tedioso en un hack de un solo botón. Es un nicho (solo SQLi), pero merece la pena mencionarlo porque es muy utilizado en pentests y competiciones CTF.

6. Wireshark

Un analizador de protocolos de red (sniffer) de código abierto e inestimable para ciertas evaluaciones. Aunque no es una «herramienta de pentesting» en el sentido de escaneo/explotación, Wireshark permite capturar e inspeccionar el tráfico de red. Los pentesters lo utilizan para encontrar datos sensibles que se transmiten (como contraseñas en protocolos de texto plano) o para analizar protocolos complejos. Es el mejor amigo de cualquiera que trabaje con datos de red, y es gratuito.

(Esta lista podría continuar: Hashcat para el cracking de contraseñas, John the Ripper, Hydra para el ataque de fuerza bruta a inicios de sesión, BloodHound para el análisis de grafos de AD, etc. Existen herramientas de código abierto para casi todos los aspectos del pentesting. Las mencionadas anteriormente son solo las más importantes que prácticamente todo pentester tiene en su arsenal.)

Para un equipo pequeño sin presupuesto, puedes construir un formidable kit de herramientas de pentesting completamente con código abierto: Kali Linux es un excelente ejemplo – es una distribución de Linux precargada con cientos de estas herramientas (incluidas todas las mencionadas anteriormente).

Muchas herramientas de código abierto también cuentan con soporte comunitario y actualizaciones frecuentes (Metasploit recibe nuevos exploits constantemente, ZAP obtiene nuevas actualizaciones de lanzamiento). La principal inversión es el tiempo para aprender a configurarlas. Pero la recompensa es enorme: puedes aprovechar el ingenio colectivo de la comunidad de seguridad de forma gratuita.

Un revisor de G2 que comparaba herramientas de código abierto señaló: «Zap es uno de los mejores escáneres de seguridad para aplicaciones web, creo que tiene más características que BurpSuite [en escaneo automatizado].»

Y en el lado de los exploits, una reseña de G2 sobre Metasploit decía: «contiene una extensa base de datos de exploits que se pueden adaptar... [y] se puede conectar con otras herramientas de seguridad».

Estas herramientas comunitarias son muy respetadas. Así que, si tu presupuesto es cero o simplemente prefieres los ecosistemas abiertos, no te quedarás indefenso con las herramientas mencionadas en tu kit.

Las 6 mejores herramientas para el pentesting de aplicaciones web

Las aplicaciones web suelen ser el objetivo número uno (están expuestas públicamente, llenas de datos valiosos y frecuentemente tienen errores). Para el pentesting de aplicaciones web, ya sea automatizado o manual, se necesitan herramientas que puedan rastrear a fondo las aplicaciones modernas, probar el Top 10 OWASP y más allá, gestionar sesiones/autenticación e incluso, quizás, proporcionar información sobre la lógica de negocio.

Aquí están las mejores herramientas centradas en el pentesting de aplicaciones web:

1. Aikido Attack – Pentesting a Nivel Humano, Automatizado por IA

Diseñado para equipos de software modernos que desean integrar la seguridad en su CI/CD sin ralentizar a los desarrolladores. Aikido Attack hace que el pentesting sea tan fluido que muestra qué vulnerabilidades pueden ser realmente explotadas. Esto es innovador porque la mayoría de las aplicaciones web se componen de varios componentes y pueden basarse en diferentes pilas tecnológicas.

Con recomendaciones de remediación basadas en el contexto real, no tendrá que perder tiempo buscando en Google o preguntando a ChatGPT cómo implementar las soluciones.

¿La mejor parte?

A diferencia de las herramientas heredadas, no se necesita scripting ni ajuste, y la configuración lleva minutos. Obtendrá una cobertura completa (código, contenedores, infraestructura, dependencias) con paneles limpios e integraciones amigables para desarrolladores. Ideal para equipos de producto que desean pentesting sin el tiempo de espera de los consultores.

2. Burp Suite Pro

La combinación de Burp de un proxy de intercepción y un escáner activo (además de sus plugins de extensión) lo hace potente. Burp es bueno para encontrar fallos comunes y su intruder/repeater permite realizar pruebas personalizadas que la automatización no puede manejar. Si está realizando un pentest exhaustivo de una aplicación web, Burp Pro será su caballo de batalla: navegará manualmente por la aplicación con Burp capturando todo, utilizará un escáner para buscar vulnerabilidades de baja complejidad y luego aplicará técnicas manuales para el resto. No es un pentesting totalmente automatizado, ya que gran parte es manual, pero la eficiencia que ofrece a un pentester web es inigualable. Ideal para pentesters profesionales y equipos de seguridad.

3. OWASP ZAP

Como solución DAST automatizada, ZAP es excelente. Encontrará muchos de los mismos problemas que encontraría un escaneo automatizado de Burp. Además, se puede programar para realizar tareas avanzadas si es necesario. Para una cobertura pura de aplicaciones web, combinar el escaneo automatizado de ZAP con alguna verificación manual puede llevarle bastante lejos. Si el presupuesto impide usar Burp u otros escáneres de pago, ZAP es la opción principal. Ideal para equipos con presupuesto limitado o como herramienta de segunda opinión.

4. Acunetix (Invicti)

Entre los escáneres comerciales de vulnerabilidades web, Acunetix (de Invicti) ha sido un actor principal durante años. Es conocido por una amplia base de datos de vulnerabilidades y una función de «prueba de explotación» que confirma las vulnerabilidades para reducir los falsos positivos. Es de apuntar y disparar: se le da una URL y realizará un rastreo profundo (incluyendo SPAs, APIs) y probará todo, desde SQLi y XSS hasta problemas de SSL y más allá.

Acunetix está más dirigido a equipos de seguridad dedicados o consultores (suele ser caro para las pymes). Pero es apreciado por ser eficaz y relativamente fácil de usar. Si tienes una amplia cartera de aplicaciones web para escanear regularmente, herramientas como Acunetix o su hermano mayor Invicti pueden ahorrar una gran cantidad de esfuerzo manual. También se integran con CI/CD y tienen informes adecuados para el consumo de los desarrolladores. Ideal para organizaciones medianas y grandes que requieren un escaneo web robusto.

5. Astra Pentest (PTaaS)

Astra es una solución más reciente que ofrece Pentest como Servicio. Combina el escaneo automatizado con la verificación manual por parte de sus expertos. Así, puedes ejecutar un escaneo automatizado a través de su plataforma en la nube y luego su equipo realiza pruebas y validaciones adicionales. La razón por la que lo menciono aquí es que, para las aplicaciones web, este enfoque híbrido puede producir resultados de alta calidad. Obtienes la velocidad de la automatización más la creatividad humana, sin necesidad de un pentester interno. Para las empresas que desean un pentest exhaustivo pero con un presupuesto ajustado o un modelo de suscripción, la plataforma de Astra es una opción interesante. Es menos «hazlo tú mismo» que otras aquí —más un servicio—, pero vale la pena mencionarlo para completar la información. Ideal para quienes buscan un pentest externalizado semiautomatizado con mínimas complicaciones.

6. DevTools basados en navegador y Fuzzers

Puede parecer poco convencional de enumerar, pero el pentesting web moderno también implica el uso de DevTools del navegador (para inspeccionar JS, almacenamiento, etc.) y pequeños fuzzers como ffuf o dirsearch para el descubrimiento de contenido. Aunque no son «herramientas de pentest» en el sentido de producto, son críticos para el hacking web. Por ejemplo, usar DevTools para encontrar puntos finales ocultos o comprender el comportamiento de la aplicación, y usar un fuzzer para forzar directorios o parámetros. Son parte del conjunto de herramientas para pruebas web junto con las herramientas principales mencionadas.

En resumen, las Pruebas de seguridad de aplicaciones dinámicas (DAST) son la categoría aquí, y los anteriores son los nombres principales en DAST. Pero recuerda, las pruebas dinámicas no son pruebas de penetración automatizadas.

Burp y ZAP son interactivos y pueden automatizarse; Acunetix/Invicti son escáneres empresariales más de «disparar y olvidar»; Astra es una plataforma que mezcla automatización y manual. Dependiendo de tus necesidades (pruebas manuales vs. cobertura automatizada vs. una combinación), elegirías en consecuencia.

Las 3 mejores herramientas para pruebas de penetración de red/infraestructura

Cuando se trata de redes e infraestructura (servidores, estaciones de trabajo, Active Directory, routers, IoT), el enfoque es algo diferente al pentesting de aplicaciones web. Aquí nos preocupan los puertos abiertos, los servicios sin parchear, las credenciales débiles, la segmentación de red, etc. Las mejores herramientas en este ámbito ayudan a mapear la red, encontrar vulnerabilidades en los servicios de red y, a veces, explotarlas para validar el riesgo.

Principales herramientas de pentesting para red/infraestructura:

1. Nessus / OpenVAS

Como se mencionó, Nessus es un escáner de vulnerabilidades líder para infraestructura. Encontrará elementos como un servicio SMB obsoleto, un SNMP mal configurado, credenciales por defecto en un switch, etc. Tenable Nessus es comercial (con una opción gratuita para pequeña escala), mientras que OpenVAS es la alternativa de código abierto. Ambos son inestimables para barridos amplios de vulnerabilidades de red. Un pentester podría ejecutar Nessus al inicio de una auditoría interna para identificar rápidamente vulnerabilidades de bajo esfuerzo en cientos de sistemas. Para un uso interno continuo, estos escáneres son la columna vertebral de la gestión de vulnerabilidades. Ideal para el descubrimiento de vulnerabilidades en múltiples hosts.

2. Metasploit Framework

Después del escaneo, Metasploit entra en juego para explotar realmente los hallazgos. Metasploit tiene módulos para miles de exploits. Así, si Nessus dice “El Host X es vulnerable a MS17-010 (EternalBlue)”, un pentester puede cargar el módulo de Metasploit para EternalBlue e intentar obtener una shell en el Host X. Metasploit también incluye herramientas de post-explotación para recopilar información de un host comprometido (hashes de contraseñas, información del sistema) y pivotar para atacar otras máquinas (utilizando el host comprometido como jump box). Esto es crucial para el pentesting de infraestructura: se trata de moverse por la red. Metasploit, al ser gratuito, es una elección obvia en este conjunto de herramientas. Ideal para la explotación y el pivoteo en redes.

3. Impacket

Una colección de clases/scripts de Python para trabajar con protocolos de red (especialmente en contextos de Windows/AD). Impacket incluye herramientas valiosas como psexec.py (ejecutar comandos en un host Windows remoto si se tienen credenciales), secretsdump.py (extraer hashes de contraseñas de una máquina Windows) y muchas otras. Los pentesters las utilizan mucho una vez que tienen un punto de apoyo; son scripts automatizados que realizan acciones comunes que un atacante llevaría a cabo. Ideal para la automatización de post-explotación en redes Windows.

En resumen, el pentesting de red solía ser un malabarismo con muchas herramientas, pero hoy, con Aikido Attack, un pentesting a nivel humano automatizado por IA, puedes ahorrar incontables horas de ingeniería al año, junto con miles de dólares.

Y muchos son gratuitos, lo cual es bueno.

Conclusión

En 2026, las herramientas de pentesting automatizado se han convertido en aliados esenciales en la lucha por una mejor ciberseguridad. Ya seas un desarrollador de una startup en fase inicial o un líder de seguridad empresarial, existe una herramienta (o un conjunto de herramientas) que puede ahorrarte tiempo, reforzar tus defensas y sondear continuamente tus sistemas en busca de debilidades.

Los días de los pentests anuales y de "esperar que no haya nada malo el resto del año" están desapareciendo. Como dice el refrán en seguridad: “hackéate antes de que lo hagan los atacantes.” Las herramientas de pentesting automatizado con IA como Aikido Attack te permiten hacer exactamente eso a escala y velocidad.

Pero seamos claros: la IA no es una solución mágica. El pentesting con IA no se trata de reemplazar a los humanos. Los expertos humanos siguen siendo importantes, especialmente para los casos límite de "qué pasaría si" que las máquinas pensantes no pueden replicar.

Al evaluar una herramienta de pentesting, recuerda que los pentests deben ser bajo demanda, continuos y amigables para el desarrollador. Por eso, Aikido Attack debería ser tu opción preferida, y puedes obtener acceso anticipado ahora.

También le podría interesar:

- Las mejores herramientas de Pruebas de seguridad de aplicaciones dinámicas (DAST) – Empieza con DAST, luego automatiza más.

- Los mejores escáneres de API – No pases por alto las API durante el pentesting.

- Las mejores herramientas de DevSecOps – Automatiza las pruebas de seguridad en todo el SDLC.