Encontrar vulnerabilidades es como descubrir ratas en tu casa: el verdadero desafío no es detectarlas, sino eliminarlas de forma eficiente y asegurarte de que no regresen. Las herramientas tradicionales de escaneo de vulnerabilidades destacan en la fase de descubrimiento, pero dejan a los equipos abrumados con miles de hallazgos sin un camino claro hacia la resolución. Las plataformas modernas de gestión de vulnerabilidades resuelven esto orquestando todo el ciclo de vida: detectar, priorizar, remediar y verificar las correcciones.

Las cifras revelan una realidad preocupante. Las organizaciones suelen acumular un backlog de más de 100.000 vulnerabilidades sin resolver de media, y los equipos de seguridad solo son capaces de parchear entre el 7 y el 15% de los problemas identificados cada mes. Sin sistemas de gestión adecuados, el descubrimiento de vulnerabilidades se convierte en un ejercicio de 'teatro de seguridad': dashboards impresionantes que muestran miles de hallazgos que nadie tiene tiempo de solucionar.

Esta guía explora el panorama de la gestión de vulnerabilidades en 2025, cubriendo plataformas que transforman el caos de seguridad en flujos de trabajo manejables. Tanto si eres un desarrollador cansado de la fatiga de alertas, un CTO de startup construyendo tu primer programa de seguridad, o un CISO de empresa gestionando el riesgo en miles de aplicaciones, existe una combinación de herramientas que puede optimizar tu proceso de gestión de vulnerabilidades.

- Las 3 mejores herramientas de gestión de vulnerabilidades para desarrolladores

- Las 4 mejores herramientas de gestión de vulnerabilidades para empresas

- Las 3 mejores herramientas de gestión de vulnerabilidades para startups

- Las 4 mejores plataformas integradas de gestión de vulnerabilidades

TL;DR

Aikido Security transforma la gestión de vulnerabilidades con detección avanzada, priorización impulsada por IA y correcciones automatizadas. A diferencia de las plataformas tradicionales que abruman a los equipos, Aikido reduce el ruido en más del 90% y ofrece soluciones con un solo clic para vulnerabilidades comunes. Unifica el código fuente, las dependencias, los contenedores, la infraestructura y la seguridad en tiempo de ejecución en una sola plataforma, simplificando los flujos de trabajo y proporcionando información útil que los desarrolladores pueden utilizar.

¿Qué es la gestión de vulnerabilidades?

La gestión de vulnerabilidades es el proceso integral de identificar, evaluar, priorizar y abordar las debilidades de seguridad en los activos digitales de una organización. Piensa en ello como la diferencia entre tener un detector de humo (escaneo de vulnerabilidades) frente a tener un sistema completo de seguridad contra incendios con detección, priorización, supresión y monitorización.

Las plataformas eficaces de gestión de vulnerabilidades orquestan múltiples actividades:

- Escaneo continuo en diferentes tipos de activos,

- Puntuación de riesgo inteligente que considera la explotabilidad y el impacto en el negocio,

- Automatización de flujos de trabajo que asigna tareas de remediación a los equipos adecuados, y sistemas de verificación que aseguran que las correcciones resuelven realmente los problemas subyacentes.

Por qué la gestión integral de vulnerabilidades es fundamental

Los entornos de software modernos son profundamente interdependientes. Tan interdependientes que una única debilidad de seguridad puede propagarse en cascada a través de múltiples sistemas en cuestión de minutos. Recuerda la vulnerabilidad de los paquetes npm debug y chalk de 2025 que afectó a millones de aplicaciones JavaScript en todo el mundo.

Más de esto puede y ocurrirá en el futuro, por lo tanto, necesitas ser ágil e implementar una gestión integral de vulnerabilidades porque:

- La priorización se convierte en supervivencia:. Los equipos de seguridad se enfrentan a una elección imposible: intentar arreglarlo todo (y no lograr nada) o arriesgarse a pasar por alto las vulnerabilidades críticas que conducen a brechas. Las plataformas eficaces de gestión de vulnerabilidades utilizan inteligencia de amenazas, análisis de explotabilidad y contexto de negocio para enfocar los esfuerzos de remediación donde más importan.

- Los requisitos de cumplimiento exigen enfoques sistemáticos:. Regulaciones como PCI DSS, SOC 2 y GDPR requieren que las organizaciones demuestren un monitoreo continuo de vulnerabilidades y una remediación oportuna. Los procesos manuales no pueden proporcionar la documentación y la consistencia necesarias para el éxito de las auditorías.

- La productividad de los desarrolladores depende de información procesable:. Los equipos que reciben informes de vulnerabilidades claros y priorizados con orientación específica para la remediación resuelven los problemas 3 veces más rápido que aquellos que trabajan con informes de escaneo genéricos. Las mejores plataformas de gestión se integran directamente en los flujos de trabajo de desarrollo, proporcionando retroalimentación de seguridad en el momento en que es más accionable.

Cómo elegir la plataforma de gestión de vulnerabilidades adecuada

Al seleccionar una plataforma de gestión de vulnerabilidades, debe buscar las siguientes 5 características clave:

Cobertura integral

La cobertura integral determina la completitud de su postura de seguridad. Busque plataformas que gestionen vulnerabilidades en código fuente, dependencias, contenedores, configuraciones de infraestructura y entornos de ejecución. Las lagunas en la cobertura se convierten en brechas que los atacantes explotan.

Priorización Inteligente

La priorización inteligente distingue las plataformas útiles de las máquinas generadoras de ruido de alertas. Los mejores sistemas combinan múltiples factores de riesgo: gravedad de la vulnerabilidad, disponibilidad de exploits, criticidad del activo y contexto de negocio. Las puntuaciones CVSS por sí solas no proporcionan una priorización suficiente para entornos modernos.

Integración de Flujos de Trabajo

La integración de flujos de trabajo afecta la rapidez con la que se corrigen las vulnerabilidades. Las plataformas que se integran con herramientas de desarrollo (repositorios Git, sistemas de seguimiento de incidencias, pipelines CI/CD) permiten transferencias fluidas entre la detección de seguridad y la remediación por parte del desarrollador. Las herramientas que requieren cambio de contexto son ignoradas.

Capacidades de Automatización

Las capacidades de automatización determinan la escalabilidad y la consistencia. Las plataformas avanzadas pueden asignar automáticamente vulnerabilidades a los equipos adecuados, generar pull requests de remediación y verificar que las correcciones realmente resuelven los problemas subyacentes. La gestión manual de vulnerabilidades no escala más allá de equipos pequeños.

Soporte para Cumplimiento y Auditoría

El soporte para cumplimiento y auditoría se vuelve esencial en entornos regulados. Busque plataformas que proporcionen registros de auditoría, aplicación de políticas y plantillas de informes que se alineen con sus requisitos de cumplimiento. Algunas plataformas incluso pueden automatizar la recopilación de pruebas para auditorías de seguridad.

Las 6 mejores herramientas de gestión de vulnerabilidades para 2026

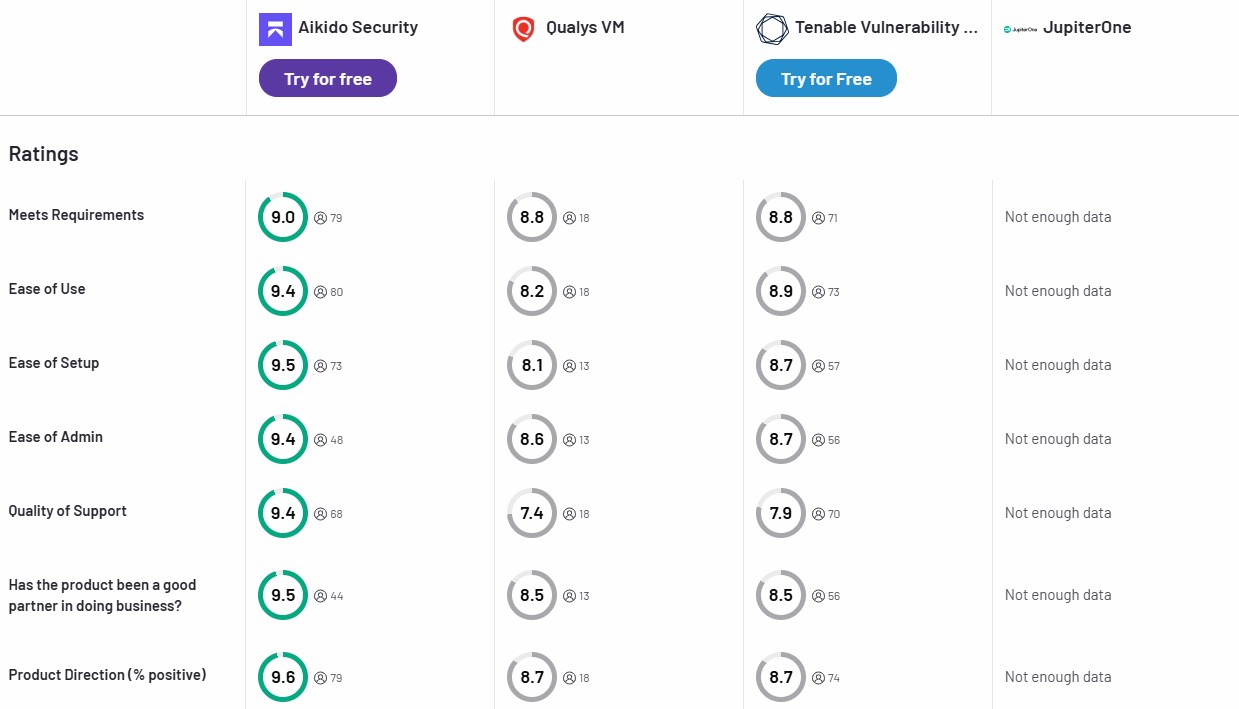

Así es como las principales plataformas de gestión de vulnerabilidades se comparan en cuanto a sus capacidades clave:

1. Aikido Security

Aikido Security transforma la gestión de vulnerabilidades combinando una detección exhaustiva con una priorización inteligente y una remediación automatizada en una única plataforma fácil de usar para desarrolladores.

Características clave:

- Cobertura unificada de activos: Aikido gestiona las vulnerabilidades en código fuente, dependencias, contenedores, configuraciones de infraestructura y entornos de ejecución. Esto elimina la complejidad de correlacionar los hallazgos de múltiples herramientas de seguridad, proporcionando una vista de panel único para todas las vulnerabilidades de su patrimonio de TI.

- Inteligencia de riesgo impulsada por IA: Reduce la fatiga de alertas en más del 90% mediante la deduplicación avanzada y el análisis contextual. La plataforma comprende qué vulnerabilidades afectan realmente a sus patrones de despliegue y configuraciones específicas.

- Flujos de trabajo de remediación automatizada: Genera solicitudes de extracción (pull requests) con correcciones específicas para tipos de vulnerabilidades comunes, convirtiendo los hallazgos de seguridad en tareas de desarrollo accionables que pueden resolverse en minutos en lugar de horas.

- Integración en el flujo de trabajo del desarrollador: Proporciona retroalimentación sobre vulnerabilidades directamente en IDEs, solicitudes de extracción (pull requests) y pipelines de CI/CD, asegurando que la información de seguridad llegue a los desarrolladores en el momento en que pueden actuar sobre ella de manera más efectiva.

- Automatización de la seguridad: Genera documentación de auditoría y recopilación de pruebas para SOC 2, ISO 27001, PCI DSS y otros marcos regulatorios, reduciendo el esfuerzo manual requerido para las auditorías de seguridad.

Ideal para

- Equipos de desarrollo que desean una gestión de vulnerabilidades integral sin la sobrecarga operativa de gestionar múltiples herramientas de seguridad.

- Particularmente eficaz para organizaciones que priorizan la productividad del desarrollador junto con los resultados de seguridad.

Precios:

- Precios transparentes por desarrollador con un generoso nivel gratuito.

- Sin costes ocultos ni cargos sorpresa a medida que los equipos escalan.

2. Rapid7 InsightVM

Rapid7 InsightVM ofrece gestión de vulnerabilidades de nivel empresarial con sólidas capacidades de análisis e informes para entornos centrados en la infraestructura.

Características clave:

- Descubrimiento exhaustivo de activos que identifica y perfila sistemas automáticamente en entornos locales, en la nube e híbridos, proporcionando visibilidad completa de las posibles superficies de ataque.

- Integración de inteligencia de amenazas que incorpora datos de exploits reales y el comportamiento de los actores de amenazas para priorizar las vulnerabilidades basándose en patrones de explotación activa en lugar de puntuaciones de riesgo teóricas.

- Orquestación de la remediación que se integra con sistemas de gestión de parches y herramientas de gestión de configuración para agilizar el proceso de resolución de vulnerabilidades en entornos grandes.

- Informes ejecutivos que proporcionan paneles basados en riesgos e informes de cumplimiento diseñados para la dirección de seguridad y los requisitos de auditoría.

Puntos débiles:

- Los usuarios informan con frecuencia que InsightVM puede ser complejo de configurar y ajustar eficazmente, y un revisor señaló que "la configuración inicial requiere una inversión de tiempo considerable para lograr resultados óptimos."

- El modelo de precios también puede resultar costoso para organizaciones con un gran número de activos.

Ideal para:

Equipos de seguridad empresarial que necesitan una gestión de vulnerabilidades integral para infraestructuras complejas y multi-entorno con recursos dedicados para la gestión de la plataforma.

Precios:

Basado en suscripción, con costes que escalan en función de los activos evaluados y los requisitos de funciones avanzadas.

3. Qualys VMDR

Qualys VMDR (Gestión de Vulnerabilidades, Detección y Respuesta) combina la gestión de vulnerabilidades tradicional con detección de amenazas avanzada y capacidades de respuesta automatizadas.

Características clave:

- Arquitectura nativa de la nube: Qualys proporciona evaluación de vulnerabilidades escalable en infraestructuras globales sin requerir infraestructura de gestión local.

- Priorización basada en amenazas: Incorpora inteligencia de amenazas activa y kits de exploits para centrar los esfuerzos de remediación en vulnerabilidades que están siendo explotadas activamente en la práctica.

- Despliegue automatizado de parches: Se integra con herramientas de gestión de sistemas para agilizar la remediación de vulnerabilidades desde la detección hasta la verificación de la resolución.

- Panel de cumplimiento: Proporciona informes listos para auditorías para múltiples marcos regulatorios con recopilación automatizada de pruebas y seguimiento del cumplimiento de políticas.

Puntos débiles:

- Los usuarios informan que Qualys puede generar un número abrumador de hallazgos, con una priorización integrada limitada más allá de la puntuación básica.

- Un revisor empresarial señaló que "el volumen de alertas requiere un triaje manual significativo para identificar elementos procesables."

Ideal para:

Grandes empresas con equipos de operaciones de seguridad dedicados que necesitan gestión de vulnerabilidades entregada en la nube con capacidades integrales de informes de cumplimiento.

Precios:

Precios basados en suscripción con costes determinados por el número de activos y los módulos de funciones seleccionados.

4. Tenable.io

Tenable.io proporciona una gestión de vulnerabilidades integral con puntuación de riesgo avanzada y amplias capacidades de integración para entornos de seguridad complejos.

Características clave:

- Priorización predictiva: Tenable utiliza el sistema Vulnerability Priority Rating (VPR) para prever qué vulnerabilidades tienen más probabilidades de ser explotadas basándose en la inteligencia de amenazas y el análisis técnico.

- Evaluación de la criticidad de los activos: Esta característica incorpora el contexto de negocio y la importancia de los activos en los cálculos de riesgo, asegurando que los esfuerzos de remediación se centren primero en proteger los sistemas más valiosos.

- Amplio ecosistema de integración: Se conecta con más de 40 herramientas de seguridad y gestión de TI, permitiendo que los datos de vulnerabilidades fluyan sin problemas hacia los flujos de trabajo operativos existentes.

- Análisis avanzados: Proporciona análisis de tendencias y métricas de riesgo que ayudan a los equipos de seguridad a medir la mejora a lo largo del tiempo y a demostrar la eficacia del programa de seguridad.

Puntos débiles:

- La plataforma puede resultar abrumadora para equipos más pequeños, y los usuarios informan de "demasiadas características y opciones de configuración para necesidades sencillas de gestión de vulnerabilidades".

- Algunos revisores también señalan desafíos con las tasas de falsos positivos en ciertos tipos de escaneo.

Ideal para:

Organizaciones con madurez en seguridad que cuentan con equipos dedicados a la gestión de vulnerabilidades y que necesitan análisis avanzados y amplias integraciones de herramientas.

Precios:

Modelo de suscripción por niveles basado en los activos escaneados y los requisitos de características avanzadas.

5. JupiterOne

JupiterOne adopta un enfoque único para la gestión de vulnerabilidades al mapear los hallazgos de seguridad a las relaciones de los activos y al contexto de negocio mediante un análisis basado en grafos.

Características clave:

- Mapeo de relaciones de activos: JupiterOne crea un grafo completo de cómo se conectan sistemas, aplicaciones y datos, proporcionando contexto para comprender el impacto de las vulnerabilidades en entornos interconectados.

- Análisis basado en consultas: Permite a los equipos de seguridad formular preguntas complejas sobre su entorno y exposición a vulnerabilidades utilizando un potente lenguaje de consulta de grafos.

- Automatización de la seguridad: Mapea los controles de seguridad y los hallazgos de vulnerabilidades a los requisitos regulatorios, automatizando gran parte del proceso de informes de cumplimiento.

- Correlación de riesgos: Identifica cómo las vulnerabilidades individuales se combinan para crear riesgos compuestos en sistemas y aplicaciones interconectados.

Puntos débiles:

- El enfoque basado en grafos tiene una curva de aprendizaje pronunciada, y los usuarios señalan que "requiere una inversión de tiempo significativa para comprender eficazmente el lenguaje de consulta y el modelo de datos".

- La plataforma también está más enfocada en el análisis que en la remediación práctica.

Ideal para:

Arquitectos de seguridad y equipos de seguridad maduros que necesitan comprender las relaciones complejas entre activos y vulnerabilidades en entornos grandes e interconectados.

Precios:

Precios por contacto enfocados en clientes empresariales con requisitos de infraestructura complejos.

6. ServiceNow Vulnerability Response

ServiceNow Vulnerability Response integra la gestión de vulnerabilidades directamente en los flujos de trabajo de gestión de servicios de TI, proporcionando transiciones fluidas entre la detección de seguridad y la remediación operativa.

Características clave:

- Integración ITSM: Conecta los hallazgos de vulnerabilidades directamente con los procesos de gestión de cambios, respuesta a incidentes y gestión de activos dentro de la plataforma ServiceNow.

- Priorización basada en riesgos: Incorpora el contexto empresarial, la criticidad de los activos y la inteligencia de amenazas para enfocar los esfuerzos de remediación en las vulnerabilidades que representan el mayor riesgo para el negocio.

- Orquestación de flujos de trabajo automatizada: Crea tickets, asigna responsabilidades y rastrea el progreso de la remediación utilizando las capacidades de automatización de flujos de trabajo de ServiceNow.

- Cuadros de mando ejecutivos: Proporcionan métricas de riesgo y estado de cumplimiento diseñados para las partes interesadas del negocio y los requisitos de auditoría.

Puntos débiles:

- Los usuarios informan que la plataforma puede ser compleja de personalizar y configurar, especialmente para organizaciones sin experiencia previa en ServiceNow.

- El modelo de licencias también puede resultar caro para equipos más pequeños.

Ideal para:

Organizaciones que ya utilizan ServiceNow para la gestión de servicios de TI y desean integrar la gestión de vulnerabilidades en sus flujos de trabajo operativos existentes.

Precios:

Licencias de la plataforma ServiceNow con costes adicionales para módulos e integraciones de gestión de vulnerabilidades.

Las 3 mejores herramientas de gestión de vulnerabilidades para desarrolladores

Los desarrolladores necesitan plataformas de gestión de vulnerabilidades que se integren sin problemas en los flujos de trabajo de codificación sin interrumpir la productividad. Las herramientas más eficaces proporcionan retroalimentación accionable con una guía de remediación clara directamente en las herramientas que los desarrolladores ya utilizan.

Prioridades del desarrollador:

- Integración con IDE y Git para una retroalimentación de vulnerabilidades en tiempo real durante el desarrollo.

- Remediación automatizada con pull requests que contienen correcciones específicas.

- Priorización clara que centra la atención en las vulnerabilidades que realmente importan.

- Ciclos de retroalimentación rápidos que no ralentizan los ciclos de desarrollo.

- Recursos de aprendizaje que ayudan a los desarrolladores a comprender y prevenir problemas de seguridad.

Las 3 mejores herramientas de gestión de vulnerabilidades para desarrolladores.

1. Aikido Security

Aikido Security lidera la experiencia del desarrollador con una integración completa de IDE y Git, junto con un filtrado inteligente. Los desarrolladores reciben retroalimentación sobre vulnerabilidades directamente en su entorno de codificación con correcciones con un clic que resuelven problemas sin requerir una profunda experiencia en seguridad.

2. Snyk

Snyk ofrece integración con Git mediante interfaces amigables para desarrolladores que hacen que la gestión de vulnerabilidades resulte más natural en los procesos de desarrollo.

3. GitHub Advanced Security

GitHub Advanced Security ofrece una integración perfecta para equipos que ya utilizan GitHub, proporcionando capacidades de gestión de vulnerabilidades directamente dentro de flujos de trabajo de desarrollo conocidos.

Las 4 mejores herramientas de gestión de vulnerabilidades para empresas

Las grandes organizaciones valoran la escalabilidad, la madurez, el cumplimiento normativo y la integración sin fisuras. A menudo tienen múltiples aplicaciones, equipos y una mezcla de arquitecturas (algunas heredadas en local, otras nativas de la nube).

Una herramienta ideal de gestión de vulnerabilidades empresarial debe ser:

- Escalable en entornos híbridos y multinube

- Alinearse con marcos de cumplimiento como SOC 2, ISO 27001 y PCI DSS

- Integrarse con sistemas de tickets, ITSM y pipelines de CI/CD para flujos de trabajo fluidos

- Priorizar con el contexto de negocio, la inteligencia sobre exploits y la criticidad de los activos

- Automatizar la remediación en equipos distribuidos

Aquí hay cuatro plataformas de gestión de vulnerabilidades que suelen aparecer en las listas de preselección de las empresas:

1. Aikido Security

Aikido Security ofrece una plataforma de gestión de vulnerabilidades lista para empresas, diseñada para la escalabilidad, la precisión y la productividad del desarrollador. Unifica la detección de vulnerabilidades en código fuente, dependencias, contenedores, infraestructura y tiempo de ejecución para eliminar los silos que a menudo ralentizan a las grandes organizaciones.

Lo que distingue a Aikido es su triaje impulsado por IA que reduce el ruido de las alertas en más del 90%, asegurando que los equipos de seguridad e ingeniería se centren solo en los riesgos procesables. Su sistema de remediación automatizada puede generar pull requests para vulnerabilidades comunes, convirtiendo las correcciones de seguridad en un proceso continuo y escalable.

Y a diferencia de los escáneres empresariales heredados, el enfoque developer-first de Aikido significa que se integra en las herramientas que sus equipos ya utilizan.

2. Veracode

Veracode es un nombre conocido en la seguridad de aplicaciones empresariales. Es reconocido por sus capacidades de escaneo maduras, amplias funciones de gobernanza y una amplia cobertura de cumplimiento.

Sin embargo, es importante tener en cuenta que elegir Veracode, aunque ahora pueda parecer la opción empresarial “segura” (por ser familiar), no siempre significa una mejor seguridad o una tecnología a prueba de futuro.

La arquitectura heredada de la plataforma y los flujos de trabajo de escaneo más lentos a veces pueden hacerla menos adaptable a los pipelines modernos de DevSecOps.

3. Checkmarx

Checkmarx ha forjado una sólida reputación en análisis estático profundo y gestión de vulnerabilidades basada en políticas, ganándose un lugar en muchos programas de seguridad empresarial. Sus capacidades SAST se encuentran entre las más granulares del mercado, otorgando a los equipos de seguridad un control preciso sobre reglas, políticas y cobertura de lenguajes.

Al igual que Veracode, Checkmarx se beneficia de ser un proveedor conocido y de confianza, lo que a menudo lo convierte en la opción “más fácil” para la adquisición empresarial. Sin embargo, la facilidad no siempre equivale a innovación. La complejidad de la plataforma, el rendimiento de escaneo más lento y la automatización limitada del flujo de trabajo pueden hacerla engorrosa en entornos DevOps ágiles o híbridos.

4. Snyk

Snyk comenzó como un escáner de dependencias de código abierto fácil de usar para desarrolladores, pero se ha expandido agresivamente al mercado empresarial a través de una serie de adquisiciones que cubren contenedores, IaC y seguridad en la nube.

Si bien este crecimiento amplió su conjunto de características, esas adquisiciones aún no se han integrado de forma fluida en una única plataforma cohesiva. Las empresas a menudo reportan flujos de trabajo fragmentados entre módulos e informes inconsistentes entre los diferentes componentes.

Otras plataformas de nivel empresarial como Tenable.io, Qualys VMDR y Rapid7 InsightVM siguen siendo elementos básicos en las operaciones de seguridad a gran escala. Estas herramientas destacan por su visibilidad a nivel de infraestructura, priorización basada en riesgos y elaboración de informes de cumplimiento en entornos híbridos y multinube.

Sin embargo, suelen requerir una mayor sobrecarga operativa y una integración menos centrada en el desarrollador en comparación con plataformas más nuevas como Aikido.

Las 3 mejores herramientas de gestión de vulnerabilidades para startups

Las startups necesitan plataformas de gestión de vulnerabilidades que ofrezcan protección de nivel empresarial sin la sobrecarga operativa ni la complejidad de costes de las soluciones empresariales tradicionales. Cuando se está haciendo malabares con la recaudación de fondos, el desarrollo de productos y la adquisición de clientes, la seguridad no puede convertirse en otro trabajo a tiempo completo.

Prioridades de las startups:

- Rentabilidad con precios transparentes y escalables de forma predecible

- Fácil implementación que no requiere personal de seguridad dedicado

- Operación automatizada con requisitos mínimos de gestión continua

- Adaptación al crecimiento que se escala sin problemas a medida que los equipos se expanden

- Enfoque en el desarrollador que mejora en lugar de obstaculizar la productividad del desarrollo

Herramientas de gestión de vulnerabilidades para startups

1. Aikido Security

Aikido Security ofrece un valor excepcional para startups con capacidades integrales de gestión de vulnerabilidades, precios transparentes y una sobrecarga operativa mínima. La plataforma crece sin problemas con equipos en expansión, manteniendo la simplicidad. Obtienes detección de nivel empresarial en código, dependencias, contenedores e infraestructura sin necesidad de un equipo de seguridad para gestionarlo.

2. Snyk

Snyk proporciona capacidades de gestión de dependencias con un modelo freemium que funciona bien para empresas en fase inicial que dependen en gran medida de bibliotecas de código abierto. Sin embargo, prepárate para una posible fatiga por alertas a medida que tu base de código crezca.

3. GitHub Advanced Security

GitHub Advanced Security ofrece gestión de vulnerabilidades integrada para flujos de trabajo de desarrollo nativos de GitHub, eliminando la necesidad de adquisición y gestión de herramientas adicionales. ¿La desventaja? Solo está disponible con GitHub Enterprise, lo que lo hace caro para equipos más pequeños.

Otras consideraciones específicas para startups:

- La previsibilidad del presupuesto importa más que la completitud de las funciones: Elige herramientas con precios transparentes por desarrollador en lugar de modelos complejos basados en el uso. El precio directo de Aikido elimina las sorpresas presupuestarias a medida que escalas de 5 a 50 desarrolladores.

- El tiempo de valor supera la profundidad de las funciones: Las startups necesitan victorias de seguridad que se midan en días, no en meses. Las herramientas que requieren una configuración extensa o personal dedicado ralentizan más de lo que protegen. Busca plataformas que funcionen de inmediato con configuraciones predeterminadas inteligentes.

- La adopción por parte del desarrollador impulsa el éxito: Las herramientas de seguridad que los desarrolladores ignoran se convierten en un costoso teatro de cumplimiento. Las mejores herramientas centradas en startups se integran sin problemas en los flujos de trabajo existentes, proporcionando valor sin interrumpir los patrones de productividad que tu equipo ya ha establecido.

Las 4 mejores plataformas integradas de gestión de vulnerabilidades

Las organizaciones modernas se benefician más de las plataformas unificadas que integran la gestión de vulnerabilidades con operaciones de seguridad más amplias, eliminando la complejidad de gestionar múltiples herramientas de seguridad dispares. En lugar de hacer malabares con cinco paneles diferentes, obtienes una única fuente de verdad.

Ventajas de la integración:

- Visibilidad unificada en todos los dominios de seguridad y tipos de activos

- Inteligencia correlacionada que conecta las vulnerabilidades con un contexto de seguridad más amplio

- Flujos de trabajo optimizados que eliminan las transferencias entre diferentes herramientas de seguridad

- Eficiencia de costes mediante licencias consolidadas y una menor proliferación de herramientas

- Gestión simplificada con requisitos de formación únicos y procesos operativos

Plataformas líderes de gestión integrada de vulnerabilidades

1. Aikido Security

Aikido Security proporciona la integración más completa, combinando la gestión de vulnerabilidades con SAST, DAST, escaneo de secretos, seguridad en la nube y automatización de la seguridad en una única plataforma amigable para desarrolladores. Piensa en ello como la navaja suiza de las herramientas de seguridad, pero realmente buena en todo en lugar de mediocre en muchas cosas.

Para empresas, Aikido ofrece cada producto como el mejor de su clase, para que puedas elegir el módulo que necesites y desbloquear la plataforma cuando estés listo.

2. Microsoft Defender for Cloud DevOps

Microsoft Defender for Cloud DevOps integra la gestión de vulnerabilidades en el ecosistema de seguridad más amplio de Microsoft, proporcionando visibilidad unificada en entornos de desarrollo y producción. Si ya ha invertido en el ecosistema de Microsoft, esto ofrece un valor excelente y una integración perfecta.

3. GitLab Ultimate

GitLab Ultimate incluye gestión de vulnerabilidades integrada junto con el ciclo de vida completo de DevOps, ofreciendo una retroalimentación de seguridad fluida a lo largo de los flujos de trabajo de desarrollo. El desafío es que la gestión de vulnerabilidades se convierte en una característica más entre muchas, lo que a veces resulta en capacidades menos especializadas.

4. JFrog Xray

JFrog Xray se centra en la seguridad de la cadena de suministro de software con la gestión de vulnerabilidades integrada en los flujos de trabajo de gestión de artefactos y dependencias. Excelente para organizaciones con una fuerte inversión en la plataforma DevOps de JFrog.

Más allá de la gestión de vulnerabilidades: cómo Aikido redefine DevSecOps en 2026

La mejor plataforma de gestión de vulnerabilidades es la que tu equipo utiliza de forma consistente. Una seguridad perfecta que no se usa es menos efectiva que una buena seguridad que se ejecuta automáticamente cada día.

Por eso, Aikido se propuso construir una plataforma de seguridad que valga más de lo que cuesta.

Si eres una startup, obtienes una suite con todo lo necesario para mantenerte seguro desde el primer día. Para las empresas, Aikido ofrece cada producto como el mejor de su clase, para que puedas elegir el que necesites y desbloquear toda la plataforma cuando estés listo.

También le podría interesar:

- Las mejores herramientas SAST en 2026 – Protege tu código fuente con análisis estático

- Las mejores herramientas de escaneo de contenedores – Protege las aplicaciones en contenedores

- Las mejores herramientas AppSec – Cobertura completa de seguridad de aplicaciones