La seguridad empresarial es un acto de equilibrio de alto riesgo. A medida que las organizaciones crecen, su superficie de ataque se expande, creando una compleja red de endpoints, servicios en la nube, aplicaciones y redes que deben protegerse. Una sola brecha puede provocar pérdidas financieras devastadoras, sanciones regulatorias y una pérdida permanente de la confianza del cliente.

El desafío para los líderes de seguridad es construir una defensa resiliente contra amenazas cibernéticas sofisticadas sin sofocar la innovación que impulsa el negocio.

Elegir las herramientas de seguridad adecuadas es fundamental para este esfuerzo, pero el mercado es un laberinto de plataformas, suites y soluciones puntuales. Muchas herramientas empresariales tradicionales son potentes, pero también notoriamente complejas, caras y lentas de adaptar.

Esta guía está diseñada para aportar claridad a tu toma de decisiones. Comenzaremos con una descripción general de las principales plataformas de seguridad empresarial para 2026 (sin clasificar, en orden alfabético), desglosando sus capacidades, casos de uso ideales y limitaciones.

Después de eso, desglosaremos las mejores herramientas de seguridad empresarial para 7 casos de uso específicos como seguridad de software, autenticación multifactor, protección contra pérdida de datos y más. Si lo deseas, salta al caso de uso relevante a continuación.

- Seguridad de Software Empresarial

- Seguridad de la infraestructura de IA empresarial

- Detección y respuesta extendidas (XDR) empresarial

- Plataforma de Protección de Aplicaciones Nativas en la Nube (CNAPP) empresarial

- Autenticación multifactor y gestión de identidades y accesos (IAM) empresarial

- Gestión de incidentes empresariales

- Copia de seguridad y recuperación ante desastres empresariales

Cómo Elegimos las Mejores Herramientas de Seguridad Empresarial

Evaluamos cada plataforma basándonos en criterios esenciales para la seguridad empresarial moderna:

- Integración y Amplitud: ¿Qué tan bien unifica la plataforma las diferentes funciones de seguridad (p. ej., endpoint, nube, aplicación) en un todo cohesivo?

- Eficacia y Automatización: ¿Qué tan eficaz es la herramienta para detectar y responder a las amenazas, y cuánto se basa en la automatización para reducir el esfuerzo manual?

- Escalabilidad y Gestión: ¿Puede la plataforma escalar para satisfacer las demandas de una empresa grande y distribuida, y qué tan compleja es su gestión?

- Enfoque en Desarrolladores y Nativas de la Nube: ¿Qué tan bien aborda la herramienta las necesidades de seguridad del desarrollo de aplicaciones modernas y nativas de la nube?

- Costo Total de Propiedad (TCO): Más allá de las licencias, ¿cuál es el costo total en términos de personal, formación y gastos operativos?

Las 9 mejores herramientas de seguridad empresarial

Aquí está nuestro análisis de las plataformas líderes diseñadas para proteger la empresa moderna.

Las 7 principales plataformas de seguridad empresarial en 2026

1. Aikido Security

Aikido Security es una plataforma de seguridad de software moderna, centrada en el desarrollador, que ofrece productos líderes en su categoría en SAST, DAST, SCA, seguridad de infraestructura y pruebas de penetración con IA que se integran con cualquier infraestructura. Sus productos de seguridad son utilizados por 50.000 organizaciones, incluyendo Revolut, The Premier League y Serko.

Mientras que muchas herramientas empresariales se centran en proteger el perímetro y los endpoints, Aikido asegura las aplicaciones que impulsan el negocio de dentro hacia fuera.

También puedes usar Aikido como una plataforma de seguridad empresarial completa que cubre desde el código hasta la nube e incluso la seguridad en tiempo de ejecución. El objetivo: proporcionar a los desarrolladores y equipos de seguridad un panel único para la seguridad sin el ruido y la fricción habituales.

La clave de Aikido reside en la automatización y la IA. Aikido utiliza IA para eliminar aproximadamente el 90% del ruido, evitando así una avalancha de falsos positivos y la deduplicación de problemas. Incluso ofrece correcciones masivas con un solo clic: por ejemplo, puede crear "pull requests listas para fusionar" que abordan múltiples alertas relacionadas a la vez, ahorrando tiempo y trabajo manual.

Aunque Aikido no es una plataforma heredada, cuenta con un fuerte respaldo con una financiación de 60 millones de dólares anunciada en 2026, lo que le permite seguir destacando en las evaluaciones frente a los proveedores de seguridad tradicionales.

Características Clave y Puntos Fuertes:

- Productos líderes en su categoría: Aikido ofrece productos de primera clase para cualquier parte de su infraestructura de TI empresarial. Escaneo de código, escaneo IaC, escaneo de API, etc. Y en comparación con otras plataformas, Aikido ha demostrado un mejor análisis de alcanzabilidad y autorremediaciones.

- Clasificación inteligente con IA: Prioriza automáticamente las vulnerabilidades que son realmente alcanzables y explotables, permitiendo a los equipos de seguridad y desarrollo centrarse en solucionar lo que importa e ignorar el 90% de las alertas que son solo ruido.

- Autocorrecciones impulsadas por IA: Ofrece sugerencias de código automatizadas para resolver vulnerabilidades directamente en las solicitudes de extracción de los desarrolladores, acelerando drásticamente los tiempos de remediación y reduciendo la carga de los equipos de seguridad.

- Integración CI/CD sin fisuras: Se integra de forma nativa con GitHub, GitLab y otras herramientas empresariales en minutos, incrustando la seguridad en el pipeline sin fricciones ni configuraciones complejas.

- Despliegue en la nube o on-premise: Utiliza Aikido SaaS o autoalójalo si necesitas mantener los datos internamente. También proporciona informes de cumplimiento (SOC2, ISO) listos para usar para los equipos de auditoría.

- Precios predecibles de nivel empresarial: Diseñado para satisfacer las demandas de grandes organizaciones con un rendimiento robusto, mientras que su modelo de precios sencillo y de tarifa plana elimina las complejas licencias por puesto comunes en otras herramientas empresariales. Más información en la página de precios de Aikido.

Casos de Uso Ideales / Usuarios Objetivo:

Aikido es la mejor solución integral para empresas modernas que desean desplazar la seguridad a la izquierda (shift left) y construir una cultura de seguridad sólida y liderada por desarrolladores. Es perfectamente adecuado para líderes de seguridad que necesitan una plataforma escalable y eficiente para proteger sus aplicaciones y entornos en la nube, y para equipos de desarrollo que quieren asumir la seguridad sin ralentizarse.

Ventajas:

- Excepcionalmente fácil de configurar y reduce drásticamente la fatiga de alertas.

- Consolida la funcionalidad de múltiples herramientas de seguridad. Amplio soporte de idiomas.

- Funcionalidades de cumplimiento robustas

- Precios transparentes

- Lista de materiales de software (SBOM) completa

- Filtrado con IA

- Soporte multiplataforma

- UX amigable para desarrolladores

Precios / Licencias:

Aikido ofrece un nivel gratuito para siempre para empezar. Los planes de pago utilizan un modelo de precios sencillo y de tarifa plana que proporciona costes predecibles a medida que la organización escala.

Resumen de Recomendaciones:

Aikido Security es la opción principal para empresas que buscan una herramienta de seguridad empresarial con una experiencia de desarrollador fluida y una gobernanza empresarial en mente.

Desde sus escáneres de vulnerabilidades on-premise hasta las funciones de división de monorepos para una mejor gestión de los problemas de seguridad, Aikido permite a las empresas no solo cumplir con los requisitos de seguridad actuales, sino también innovar con confianza para el futuro.

Descubre cómo Aikido puede ayudar a unificar la seguridad, eliminar el ruido y capacitar a los desarrolladores para construir software seguro a escala empresarial.

2. Check Point Infinity

Check Point Infinity es una arquitectura de ciberseguridad consolidada que abarca redes, nube, dispositivos móviles, endpoints e IoT. Su objetivo es proporcionar una plataforma única y unificada para la prevención de amenazas y la gestión de la seguridad en toda la infraestructura de TI de una organización. Para las organizaciones que evalúan las fortalezas de los enfoques de seguridad de un solo proveedor frente a los de mejor de su clase, nuestra visión general sobre los cambios del Top 10 OWASP 2025 para desarrolladores es una guía útil para comprender lo último en los paisajes de amenazas modernos.

Características Clave y Puntos Fuertes:

- Arquitectura consolidada: Integra una amplia gama de productos de seguridad bajo un único paraguas de gestión, desde firewalls de próxima generación (Quantum) hasta seguridad en la nube (CloudGuard) y protección de endpoints (Harmony).

- ThreatCloud AI: Aprovecha una red global de inteligencia de amenazas para compartir indicadores de compromiso en todos los productos, permitiendo la prevención de amenazas en tiempo real.

- Amplia cobertura de seguridad: Ofrece uno de los portfolios más extensos del mercado, con el objetivo de ser una solución integral para las necesidades de seguridad de una empresa. Para aquellos que consideren opciones más nativas de la nube o centradas en contenedores, consulte nuestro análisis sobre las vulnerabilidades de seguridad de los contenedores Docker.

- Gestión unificada: Proporciona una consola central para gestionar políticas y visualizar eventos de seguridad en toda la infraestructura.

Casos de Uso Ideales / Usuarios Objetivo:

Check Point Infinity está diseñado para grandes empresas, especialmente aquellas con entornos complejos e híbridos que abarcan centros de datos locales y múltiples nubes. Es ideal para equipos de seguridad que buscan una solución de un único proveedor para simplificar la gestión. Si también gestiona herramientas de seguridad de código abierto o entornos híbridos, puede que desee revisar nuestra recopilación de los mejores escáneres de dependencias de código abierto para complementar las soluciones existentes.

Ventajas y Desventajas:

- Ventajas: Un portfolio de productos extremadamente amplio, una potente inteligencia de amenazas y una gestión unificada pueden reducir la complejidad.

- Desventajas: Puede llevar a la dependencia del proveedor (vendor lock-in). La plataforma puede ser compleja de navegar, y la integración de todas las piezas puede no ser tan fluida como se anuncia.

Precios / Licencias:

Check Point Infinity se ofrece como una licencia de suscripción para toda la empresa, con un precio que puede ser complejo y depende de los productos específicos y la escala requerida.

Resumen de Recomendaciones:

Para empresas comprometidas con una estrategia de proveedor único para una amplia cobertura de seguridad, Check Point Infinity ofrece una solución potente y completa, aunque compleja.

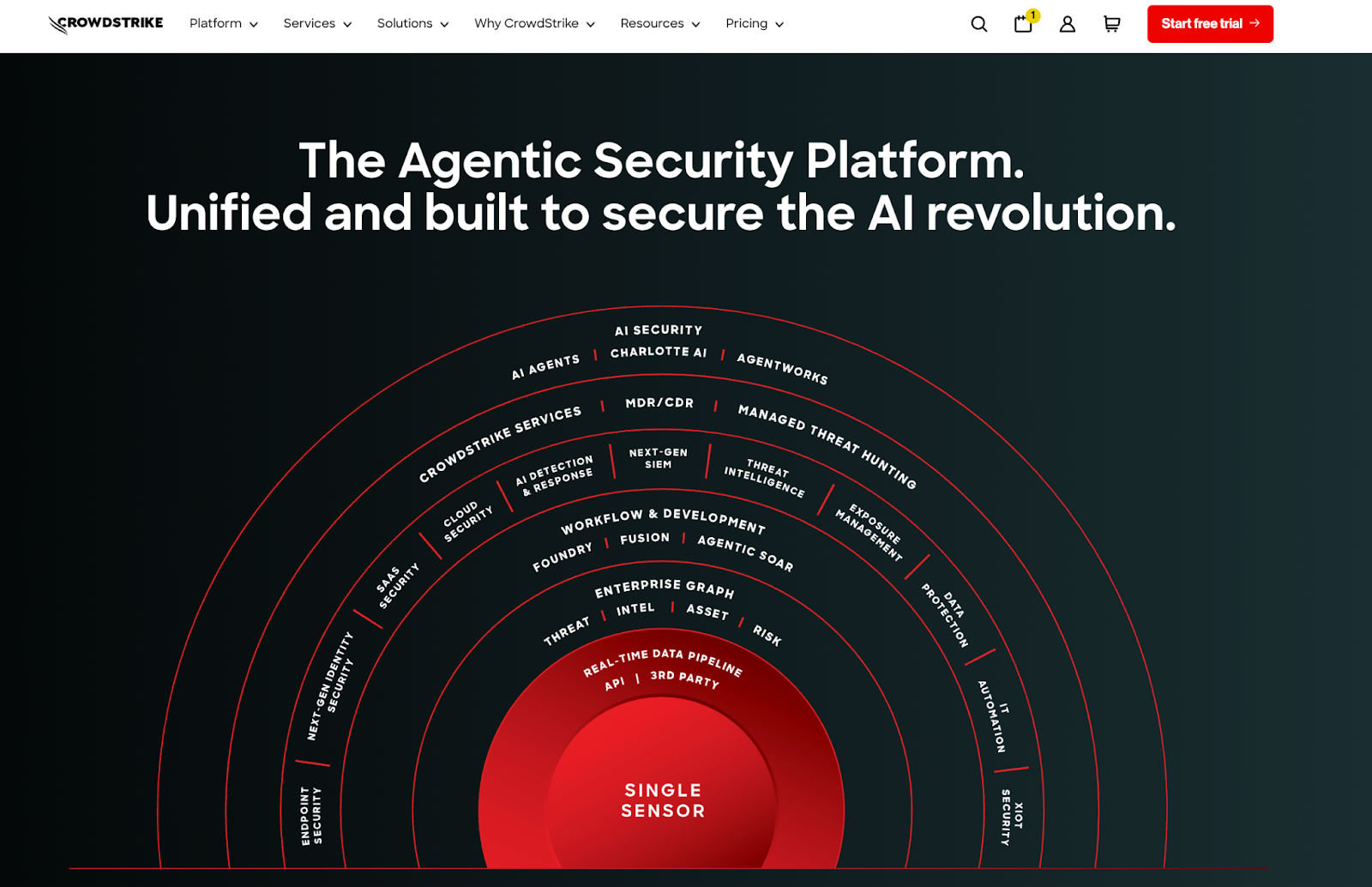

3. CrowdStrike Falcon

CrowdStrike Falcon es una plataforma nativa de la nube que ha redefinido la seguridad de endpoints. Proporciona un conjunto de servicios construidos en torno a sus capacidades de Detección y Respuesta de Endpoints (EDR), utilizando un único agente ligero para ofrecer antivirus de próxima generación, inteligencia de amenazas y búsqueda gestionada de amenazas.

Características Clave y Puntos Fuertes:

- Arquitectura nativa de la nube: Construida desde cero en la nube, permitiendo una escalabilidad masiva y análisis en tiempo real sin la necesidad de hardware local.

- Agente único y ligero: Un único agente proporciona una amplia gama de funciones de seguridad, desde antivirus hasta EDR y gestión de vulnerabilidades, simplificando la implementación y la gestión.

- Threat Graph: Utiliza potente IA y tecnología de base de datos de grafos para analizar billones de eventos por semana, identificando y deteniendo ataques sofisticados en tiempo real.

- Búsqueda gestionada de amenazas (Falcon OverWatch): Ofrece un equipo de élite de expertos en seguridad que buscan proactivamente amenazas en su entorno 24/7.

- Alineación con las tendencias de IA: A medida que las organizaciones adoptan más técnicas de seguridad impulsadas por IA —como las discutidas en la visión general de Aikido sobre el pentesting de IA—, el uso de aprendizaje automático y análisis avanzados de Falcon lo sitúa a la vanguardia de las soluciones EDR modernas.

Casos de Uso Ideales / Usuarios Objetivo:

CrowdStrike es ideal para empresas de todos los tamaños que priorizan la seguridad de endpoints. Es muy valorado por los centros de operaciones de seguridad (SOC) por sus potentes capacidades de detección de amenazas y por los equipos de TI por su facilidad de implementación.

Ventajas y Desventajas:

- Ventajas: Capacidades EDR líderes en el mercado, fácil de implementar y gestionar, y el servicio OverWatch proporciona un valor inmenso.

- Desventajas: Se centra principalmente en la seguridad de endpoints e identidades. Aunque se ha expandido a la seguridad en la nube, no es una plataforma todo en uno para la seguridad de aplicaciones o de red. Puede ser costoso.

- Integración con estrategias de seguridad más amplias: Para organizaciones que evalúan múltiples herramientas y enfoques de seguridad, comparar la seguridad de endpoints con otras áreas como la cadena de suministro o la gestión de SCA (consulte la comparación Snyk vs. Trivy) puede ayudar a crear una pila de seguridad integral.

Precios / Licencias:

CrowdStrike Falcon es un servicio basado en suscripción con varios niveles y módulos adicionales.

Resumen de Recomendaciones:

CrowdStrike Falcon es el estándar de oro para la protección de endpoints. Es una herramienta esencial para cualquier empresa que busque defenderse contra ataques modernos y sofisticados dirigidos a dispositivos de usuario y servidores. Para obtener más información sobre cómo la seguridad de endpoints se integra con programas de seguridad más amplios, consulte artículos como Las mejores herramientas de pentesting de IA en el blog de Aikido.

4. SentinelOne Singularity

SentinelOne Singularity es una plataforma de seguridad autónoma que combina EDR, Plataforma de Protección de Endpoints (EPP) y otras capacidades de seguridad en una única solución. Su diferenciador clave es el uso de IA para detectar, prevenir y responder de forma autónoma a las amenazas en tiempo real en el propio dispositivo, incluso si no está conectado a la nube.

Características Clave y Puntos Fuertes:

- IA autónoma: El agente puede identificar y neutralizar amenazas de forma independiente en el endpoint sin necesidad de transmitir datos a la nube primero, lo que permite tiempos de respuesta más rápidos.

- Visibilidad entre superficies (XDR): La plataforma Singularity se extiende más allá del endpoint para ingerir datos de fuentes de la nube, red e identidad, proporcionando capacidades de detección y respuesta extendidas (XDR).

- Respuesta y remediación automatizadas: Puede eliminar automáticamente procesos maliciosos, poner en cuarentena archivos e incluso revertir un endpoint a su estado anterior al ataque.

- Arquitectura de Agente Único: Al igual que CrowdStrike, utiliza un único agente para simplificar el despliegue y la gestión en toda la empresa.

Casos de Uso Ideales / Usuarios Objetivo:

SentinelOne es ideal para empresas que buscan una solución de seguridad de endpoints altamente automatizada que pueda reducir la carga de trabajo de sus equipos de seguridad. Su naturaleza autónoma la hace particularmente atractiva para organizaciones con recursos SOC limitados.

Ventajas y Desventajas:

- Ventajas: La potente IA en el agente proporciona tiempos de respuesta extremadamente rápidos. Las sólidas funciones de automatización pueden reducir el esfuerzo manual.

- Desventajas: El alto grado de automatización a veces puede hacer que los analistas de seguridad sientan que tienen menos control. También es una solución con un precio premium.

Precios / Licencias:

SentinelOne Singularity es un servicio de suscripción comercial con precios basados en el número de endpoints y el conjunto de características.

Resumen de Recomendaciones:

SentinelOne es un principal competidor de CrowdStrike en el ámbito de la seguridad de endpoints, ofreciendo una visión convincente para una plataforma de seguridad autónoma e impulsada por IA.

5. Fortinet Security Fabric

El Fortinet Security Fabric es una plataforma de ciberseguridad integrada que proporciona una protección amplia y automatizada en toda la superficie de ataque. Basado en sus potentes firewalls FortiGate, el Fabric está diseñado para interconectar diferentes soluciones de seguridad en una única malla cooperativa.

Características Clave y Puntos Fuertes:

- Amplio Portafolio Integrado: Ofrece una amplia gama de productos, incluyendo firewalls, SD-WAN seguro, seguridad de correo electrónico, protección de endpoints y SIEM, todos diseñados para funcionar de forma conjunta.

- Redes Orientadas a la Seguridad: Integra estrechamente la infraestructura de red y la seguridad, un concepto fundamental para sus ofertas de SD-WAN y SASE (Secure Access Service Edge).

- Centro de Gestión de Fabric: Proporciona gestión centralizada, análisis y respuesta automatizada en toda la suite de productos Fortinet.

- Excelente Relación Rendimiento-Precio: Fortinet es a menudo reconocido por ofrecer un sólido rendimiento de seguridad a un precio competitivo en comparación con otros proveedores empresariales.

Casos de Uso Ideales / Usuarios Objetivo:

La Fortinet Security Fabric es ideal para organizaciones que desean construir su arquitectura de seguridad en torno a una sólida base de seguridad de red. Es particularmente popular en empresas distribuidas que necesitan proteger muchas sucursales.

Ventajas y Desventajas:

- Ventajas: Portafolio de productos muy amplio y bien integrado. Sólido rendimiento en sus productos de red principales. A menudo más rentable que sus competidores.

- Desventajas: Puede fomentar la dependencia del proveedor (vendor lock-in). Aunque es amplio, algunos de los productos no principales pueden no ser tan maduros como las soluciones best-of-breed.

Precios / Licencias:

Los productos Fortinet se venden como hardware perpetuo o appliances virtuales con servicios de suscripción para actualizaciones de seguridad y soporte.

Resumen de Recomendaciones:

Para empresas que priorizan la seguridad de red y desean una arquitectura de proveedor único y estrechamente integrada, la Fortinet Security Fabric es una opción convincente y rentable.

6. Plataforma de Palo Alto Networks

Palo Alto Networks ofrece una plataforma de seguridad integral que es líder en múltiples dominios: seguridad de red, seguridad en la nube y operaciones de seguridad. Su plataforma está diseñada para prevenir ciberataques exitosos mediante una combinación de potentes firewalls, protección nativa de la nube y detección avanzada de amenazas.

Características Clave y Puntos Fuertes:

- Firewalls de Próxima Generación: Los firewalls de hardware y virtuales de la compañía son considerados líderes del mercado, proporcionando visibilidad profunda y control granular sobre el tráfico de red.

- Prisma Cloud: Una plataforma de protección de aplicaciones nativas de la nube (CNAPP) integral que proporciona seguridad desde el código hasta la nube.

- Cortex XDR: Una plataforma de detección y respuesta extendida que ingiere datos de endpoints, redes y nubes para proporcionar detección y respuesta avanzada a amenazas.

- Fuerte Integración: Los diferentes componentes de la plataforma están bien integrados para compartir inteligencia de amenazas y proporcionar una defensa unificada.

Casos de Uso Ideales / Usuarios Objetivo:

Palo Alto Networks está orientado a grandes empresas que están dispuestas a invertir en una plataforma de seguridad premium y best-of-breed. Es para organizaciones que necesitan seguridad de primer nivel en entornos de red, nube y endpoints.

Ventajas y Desventajas:

- Ventajas: Productos líderes del mercado en múltiples categorías. Fuerte integración en toda su plataforma. Excelente reputación por su eficacia en seguridad.

- Contras: Es una de las soluciones de seguridad empresarial más caras del mercado. La plataforma puede ser compleja de implementar y gestionar, requiriendo una experiencia considerable.

Precios / Licencias:

Palo Alto Networks utiliza una combinación de licencias de hardware perpetuas y servicios de suscripción. Es una solución empresarial de precio premium.

Resumen de Recomendaciones:

Para empresas donde la seguridad es una prioridad máxima y el presupuesto es una preocupación secundaria, la plataforma de Palo Alto Networks ofrece un conjunto inigualable de herramientas de seguridad de primera clase.

7. Rapid7 Insight Platform

La plataforma Rapid7 Insight es una suite de herramientas basada en la nube diseñada para proporcionar visibilidad, análisis y automatización en todo el programa de seguridad de una organización. Combina la gestión de vulnerabilidades (InsightVM), SIEM/XDR (InsightIDR) y la seguridad de aplicaciones (InsightAppSec) en una única plataforma.

Características Clave y Puntos Fuertes:

- Potente Gestión de Vulnerabilidades: InsightVM es un líder del mercado en gestión de vulnerabilidades, proporcionando excelentes capacidades de escaneo, priorización e informes.

- SIEM/XDR Fácil de Usar: InsightIDR es conocido por ser un SIEM en la nube fácil de usar que combina la gestión de logs, el análisis del comportamiento del usuario y la detección de endpoints.

- Plataforma Integrada: Los diferentes módulos de la plataforma Insight están bien integrados, permitiendo flujos de trabajo entre productos (por ejemplo, encontrar una vulnerabilidad en InsightVM e investigar alertas relacionadas en InsightIDR).

- Enfoque en la Accionabilidad: Rapid7 se centra en proporcionar información procesable que ayuda a los equipos de seguridad a priorizar su trabajo y responder a las amenazas más rápidamente.

Casos de Uso Ideales / Usuarios Objetivo:

La Rapid7 Insight Platform es ideal para empresas medianas y grandes que necesitan una plataforma robusta e integrada para sus operaciones de seguridad. Es particularmente adecuada para equipos que necesitan una potente gestión de vulnerabilidades y un SIEM fácil de usar.

Ventajas y Desventajas:

- Ventajas: Fuerte en sus áreas principales de gestión de vulnerabilidades y SIEM. La plataforma es generalmente fácil de usar y proporciona datos procesables.

- Contras: Los módulos de AppSec y seguridad en la nube no son tan maduros o completos como los de otras plataformas de esta lista.

Precios / Licencias:

La Rapid7 Insight Platform es un servicio basado en suscripción con precios basados en el número de activos, usuarios y volumen de datos.

Resumen de Recomendaciones:

Rapid7 ofrece una plataforma potente y fácil de usar para gestionar las operaciones de seguridad, lo que la convierte en una excelente opción para equipos que desean madurar sus programas de gestión de vulnerabilidades y detección de amenazas.

Seguridad de Software Empresarial

Las herramientas de seguridad de software ayudan a las organizaciones a identificar, priorizar y remediar vulnerabilidades en el código desarrollado internamente, las dependencias de código abierto y los entornos de aplicaciones modernos. Para las empresas, la seguridad del software es ahora un control fundamental para reducir el riesgo de brechas sin ralentizar la entrega. ¿Por qué?

¿Por qué la seguridad del software es esencial?

A diferencia de hace décadas, el software empresarial ahora depende en gran medida del código abierto y de las API de terceros, lo que, junto con una mayor velocidad de desarrollo, hace que cada línea de código introduzca un riesgo potencial.

Una buena herramienta de seguridad de software empresarial:

- Identifica vulnerabilidades tempranamente

- Prioriza el riesgo real, y

- Se integra en los flujos de trabajo de los desarrolladores sin ralentizar la entrega

Los 3 mejores productos de seguridad de software

- Aikido Security: Desde su enfoque API-first que agiliza las integraciones, los informes de cumplimiento exhaustivos, hasta su innovadora solución de pentesting de IA que realiza pruebas a nivel humano a velocidad de máquina. Aikido Security es la mejor herramienta de seguridad de software del mercado actual. A diferencia de las herramientas empresariales heredadas que a menudo resultan pesadas y aisladas, Aikido se centra en flujos de trabajo amigables para desarrolladores y resultados sin ruido. Eso significa menos falsos positivos, una remediación más rápida y una integración más estrecha con las herramientas que las empresas ya utilizan.

- Wiz: Wiz a menudo se autodenomina una herramienta de seguridad de aplicaciones, sin embargo, no fue construida pensando en los desarrolladores. Los equipos de DevOps pueden usar Wiz para detectar configuraciones erróneas, pero cuando se trata de seguridad de código y seguridad de pipelines, se queda corta. Aunque su módulo “Wiz Code”, introducido recientemente, añade escaneo de Infraestructura como Código (IaC), se queda corto en comparación con herramientas dedicadas de SAST, SCA o seguridad de CI/CD pipeline.

- Checkmarx: Muchas grandes empresas utilizan Checkmarx por su profundidad y trayectoria. Es robusta pero probada en batalla. Las funciones de informes y auditoría de Checkmarx, y la capacidad de personalizar reglas, satisfacen bien las necesidades de gobernanza empresarial. Sin embargo, muchos equipos encuentran Checkmarx complejo, costoso y propenso a falsos positivos. Están buscando alternativas. Además, en el panorama de desarrollo actual, que avanza rápidamente, esto lleva a una deuda técnica, con equipos ignorando los hallazgos.

Recursos adicionales de seguridad de software

- Herramientas de seguridad de software (DevSecOps) explicadas por Aikido

- Reducción de la deuda de ciberseguridad con AI Autotriage

- Base de datos de inteligencia de amenazas de código abierto

- Las 23 mejores herramientas DevSecOps en 2026

Seguridad de la infraestructura de IA empresarial

La IA ha cambiado nuestro mundo. La IA ha llegado para quedarse. Estas dos afirmaciones son ciertas, y toda empresa con visión de futuro está desarrollando algún producto o característica de IA.

¿Por qué la seguridad de la infraestructura de IA es esencial?

En la prisa por implementar la IA y ganar cuota de mercado, muchas empresas están omitiendo la seguridad. Lo lamentable es que los sistemas de IA introducen superficies de ataque completamente nuevas. Desde el envenenamiento de datos de entrenamiento y el robo de modelos hasta la inyección de prompts y el acceso no autorizado a inferencias.

A diferencia de las aplicaciones tradicionales, la infraestructura de IA combina pipelines de datos, GPUs, agentes de IA, servicios en la nube, APIs y modelos que a menudo evolucionan continuamente.

Los 3 mejores productos de seguridad de infraestructura de IA

- HiddenLayer: Proporciona detección de amenazas en tiempo de ejecución para sistemas de IA, ayudando a detectar el abuso de modelos, ataques adversarios y comportamientos de inferencia anómalos. Piense en la ejecución de modelos y agentes de IA en entornos de producción.

- Protect AI (A Palo Alto Company): Se centra en asegurar toda la cadena de suministro de ML, incluyendo el escaneo de modelos, la integridad de los artefactos y el riesgo de dependencias.

- Aikido Security: Aikido adopta un enfoque único para la seguridad de la IA, centrándose en las cadenas de suministro de software y los flujos de trabajo de desarrollo impulsados por IA. Aikido ofrece cumplimiento continuo, detección impulsada por IA, integración en pipelines de CI/CD, revisiones de código de IA y pentesting de IA como ninguna otra herramienta de seguridad empresarial.

Recursos adicionales de seguridad de infraestructura de IA

- La lista de verificación de codificación con enfoque CISO para la seguridad

- Las 6 mejores herramientas de pentesting de IA en 2026

- El arduo camino de la gestión de riesgos de seguridad de la IA en la infraestructura de TI

Detección y Respuesta Extendida (XDR) Empresarial

Los ataques modernos rara vez se limitan a un solo dominio. Las amenazas se mueven lateralmente a través de endpoints, cargas de trabajo en la nube, identidades y redes, lo que a menudo elude las herramientas de seguridad aisladas, como la protección de endpoints independiente o los sistemas de prevención de intrusiones (IPS) tradicionales.

XDR surgió como una forma de recopilar y correlacionar datos automáticamente de estas fuentes.

XDR utiliza IA y ML para analizar grandes conjuntos de datos, identificar anomalías de comportamiento y priorizar amenazas, reduciendo la fatiga de alertas.

¿Por qué la Detección y Respuesta Extendida (XDR) es esencial?

Una empresa típica tiene miles de microservicios, utiliza múltiples proveedores de nube, cuenta con infraestructura local y empleados en diferentes zonas horarias.

XDR reduce la fatiga de alertas, acorta el tiempo medio de detección (MTTD) y ayuda a los equipos de seguridad a responder a incidentes con mejor contexto y automatización.

Los 3 mejores productos de Detección y Respuesta Extendida (XDR)

- Palo Alto Networks: Ofrece una plataforma XDR altamente integrada que combina telemetría de endpoints, red y nube con potentes capacidades de automatización.

- CrowdStrike: Construido sobre una potente base de endpoints, con capacidades XDR en expansión a través de datos de identidad, nube y registros.

- Microsoft Defender: Microsoft ofrece XDR a través de Microsoft Defender, estrechamente integrado con Microsoft 365, Azure y Entra ID. Esto es ideal para empresas con una fuerte inversión en el ecosistema de Microsoft.

Recursos adicionales de Detección y Respuesta Extendida (XDR)

- Reseñas y Calificaciones de Detección y Respuesta Extendida (XDR)

- ¿Qué es XDR (Detección y Respuesta Extendida) y por qué lo necesita?

- Reseña de G2 sobre plataformas de Detección y Respuesta Extendida (XDR)

Plataforma de Protección de Aplicaciones Nativas en la Nube (CNAPP) empresarial

Una plataforma de protección de aplicaciones nativas de la nube (CNAPP) es una solución unificada de seguridad en la nube diseñada para proteger aplicaciones a lo largo de todo su ciclo de vida, desde el código hasta la nube y en tiempo de ejecución.

El informe de 2026 sobre el Estado de la IA en Seguridad y Desarrollo de Aikido Security reveló que el 93% de los equipos tienen dificultades para integrar la seguridad del software de aplicaciones con la seguridad en la nube, lo que genera brechas por las que las amenazas pueden pasar desapercibidas.

Una solución CNAPP completa suele incluir:

- Gestión de la Postura de Seguridad en la Nube (CSPM)

- Protección de Cargas de Trabajo en la Nube (CWPP)

- CI/CD y escaneo IaC

- KSPM (Gestión de la Postura de Seguridad de Kubernetes)

- Detección de amenazas en tiempo de ejecución

Por qué la plataforma de protección de aplicaciones nativas de la nube (CNAPP) es esencial

Una solución CNAPP garantiza que disponga de:

- Visibilidad completa del stack

- Menos alertas

- Seguridad orientada a DevOps

- Consolidación y eficiencia de costes

- Cumplimiento continuo

Los 3 mejores productos de plataforma de protección de aplicaciones nativas de la nube (CNAPP)

No todas las plataformas con la etiqueta CNAPP son iguales. Aquí están nuestras 3 principales:

- Aikido Security: Aikido Security es una plataforma de seguridad impulsada por IA diseñada para proteger cada aspecto del ciclo de vida de las aplicaciones en la nube, desde el código y las dependencias hasta los contenedores, la infraestructura multinube y el tiempo de ejecución. Aikido ofrece:

- Cobertura de extremo a extremo,

- Soporte para SSO y RBAC,

- Despliegue on-prem opcional,

- Controles de cumplimiento preconfigurados,

- Reducción de ruido impulsada por IA.

- Lacework FortiCNAPP: Lacework es una plataforma CNAPP basada en datos conocida por su tecnología patentada “Polygraph”. Su plataforma de datos Polygraph mapea los comportamientos en su nube para identificar amenazas y configuraciones erróneas.

- Sysdig Secure: Sysdig es utilizado principalmente por organizaciones que ejecutan Kubernetes y cargas de trabajo intensivas en contenedores. También ofrece monitoreo de amenazas en tiempo de ejecución, ya que se origina en los proyectos de código abierto Sysdig y Falco.

Recursos adicionales de CNAPP

- Las 9 mejores plataformas de protección de aplicaciones nativas de la nube (CNAPP) en 2026

- ¿Qué es CSPM (y CNAPP)? Gestión de la postura de seguridad en la nube explicada

- Reseñas y calificaciones de plataformas de protección de aplicaciones nativas de la nube de Gartner

Gestión de Identidad y Acceso Empresarial (IAM) y Autenticación Multifactor (MFA)

La seguridad empresarial moderna comienza con la identidad. El primer paso para gestionar eficazmente el acceso de identidad es asegurarse de que cada identidad tenga acceso a lo que necesita y nada más. Esto es lo que fomenta el Principio de Mínimo Privilegio (PoLP).

Pero incluso con cada identidad teniendo solo el acceso que necesita, sigue siendo importante implementar la autenticación multifactor, especialmente para las cuentas de administrador. La MFA añade una capa adicional de protección.

¿Por qué IAM y MFA son esenciales?

El compromiso de credenciales sigue siendo uno de los puntos de entrada más comunes para las filtraciones de datos empresariales. A medida que las organizaciones crecen, la gestión del acceso a miles de usuarios, aplicaciones, API y servicios en la nube se vuelve cada vez más compleja y los controles manuales son imposibles.

IAM y MFA ayudan a las empresas a:

- Aplicar el acceso de mínimo privilegio de forma consistente

- Reducir el radio de impacto de las credenciales comprometidas

- Centralizar la gobernanza de identidades en entornos cloud y locales

- Facilitar el acceso remoto y de terceros seguro

Los 3 principales productos de IAM y MFA

- Okta: Una plataforma IAM líder que ofrece inicio de sesión único (SSO), MFA adaptativa, gestión del ciclo de vida y amplias integraciones SaaS.

- Apono: Ofrece una plataforma IAM especializada en acceso Just-in-Time y Just Enough Privileges.

- IAM de proveedores cloud: Proveedores cloud líderes como AWS y Microsoft ofrecen IAM para sus servicios y recursos. Estos productos IAM también pueden ampliarse con software de terceros como Okta y Apono, mencionados anteriormente.

Recursos adicionales de IAM y MFA

Gestión de incidentes empresariales

Las empresas actuales operan en múltiples nubes, regiones y unidades de negocio, a menudo con equipos de seguridad distribuidos. Cuando ocurre un incidente, la falta de coordinación, la propiedad poco clara y los procesos manuales pueden retrasar significativamente la contención y la recuperación.

¿Por qué la gestión de incidentes es esencial?

Los incidentes de seguridad son inevitables. Más de 2.200 ciberataques ocurren diariamente en todo el mundo. La diferencia entre la interrupción y el desastre radica en la eficacia con la que una organización responde. La respuesta a incidentes se trata menos de heroicidades individuales y más de una ejecución coordinada y repetible.

Además de crear el mejor equipo de seguridad posible, lo siguiente mejor que puedes hacer es dotarlos de las herramientas adecuadas.

La gestión de incidentes ayuda a las organizaciones a:

- Estandarizar el manejo y la escalada de incidentes

- Reducir el tiempo medio de respuesta (MTTR)

- Mejorar la colaboración entre equipos durante los incidentes

- Mantener registros de auditoría para el cumplimiento normativo y revisiones post-incidente (Postmortem)

Las 3 principales herramientas de gestión de incidentes

- Incident.io: Un actor relativamente nuevo en el sector, Incident.io se ha convertido rápidamente en un líder en el ámbito de la gestión de incidentes. Con productos que van desde On-call hasta respuesta y, recientemente, AI SRE, si estás considerando una herramienta de gestión de incidentes y respuesta, Incident.io debería estar entre tus opciones.

- Pagerduty: Fundada en 2009, Pagerduty es ampliamente utilizada para la gestión de on-call, las alertas y la coordinación de incidentes, con fuertes integraciones en herramientas de monitorización y seguridad.

- ServiceNow: Ofrece respuesta a incidentes como parte de su plataforma más amplia de operaciones de seguridad e ITSM, permitiendo una profunda automatización de flujos de trabajo y generación de informes. Puede ser excesivo si solo se busca una plataforma para gestionar la escalada y remediación de incidentes.

Recursos Adicionales de Gestión de Incidentes

- La Conferencia de Incidentes, Guardia y Fiabilidad

- Google Site Reliability Engineering: Guía de Gestión de Incidentes

Copia de Seguridad y Recuperación ante Desastres Empresarial

Las copias de seguridad garantizan que las organizaciones puedan recuperar sistemas, datos y servicios tras interrupciones, ataques de ransomware o fallos catastróficos.

Aunque a menudo se agrupan con las operaciones de TI, las herramientas de copia de seguridad y recuperación empresarial desempeñan un papel fundamental en las estrategias de seguridad modernas, especialmente a medida que los ataques de ransomware se dirigen cada vez más a las propias copias de seguridad.

¿Por qué la copia de seguridad y la recuperación ante desastres son esenciales?

No se trata de si ocurrirá un desastre, sino de qué hacer cuando ocurra. Sin copias de seguridad fiables y procesos de recuperación probados, las organizaciones se enfrentan a tiempos de inactividad prolongados, pérdida de datos y exposición regulatoria.

Las herramientas de copia de seguridad y recuperación ante desastres ayudan a las empresas a:

- Restaurar sistemas rápidamente después de ataques de ransomware o interrupciones

- Proteger datos críticos en entornos cloud y on-premise

- Cumplir con los requisitos regulatorios y de continuidad del negocio

- Reducir el daño financiero y reputacional

Las 3 Mejores Herramientas de Copia de Seguridad y Recuperación ante Desastres

- Veeam: Un líder del mercado en copia de seguridad y recuperación empresarial. Veeam es compatible con cargas de trabajo virtualizadas, en la nube y físicas. Para empresas con entornos híbridos que requieren objetivos de punto y tiempo de recuperación robustos, considere Veeam.

- Rubrik: Se centra en la copia de seguridad nativa en la nube, la resiliencia frente al ransomware y la recuperación rápida con una sólida automatización.

- Commvault: Conocido por su profundidad en la gestión de datos, la recuperación ante ransomware y los flujos de trabajo de recuperación impulsados por el cumplimiento normativo. Commvault ofrece protección integral en entornos on-premise, híbridos y multi-cloud. Un usuario de Reddit comentó: “Rubrik si puedes permitírtelo. Veeam si estás en un punto intermedio. He estado bastante contento con Commvault durante muchos años, pero Veeam y Rubrik parecen desarrollarse más rápido, especialmente en la nube”.

Recursos Adicionales de Copia de Seguridad y Recuperación ante Desastres

- Hilo de Reddit sobre copia de seguridad empresarial

- Arquitectura de Recuperación ante Desastres (DR) en AWS, Parte II: Copia de Seguridad y Restauración con Recuperación Rápida

Elegir la Plataforma de Seguridad Empresarial Correcta

El panorama de la seguridad empresarial está dominado por potentes plataformas de proveedores como Palo Alto Networks, CrowdStrike y Fortinet. Estas herramientas son esenciales para proteger los límites tradicionales de la empresa: redes y endpoints. Constituyen la columna vertebral de una sólida postura defensiva.

Sin embargo, la empresa moderna se basa en software. Las aplicaciones son el nuevo perímetro, y asegurarlas requiere un enfoque diferente. Aquí es donde las herramientas tradicionales a menudo se quedan cortas, y una nueva generación de plataformas de seguridad sobresale.

Aikido Security destaca como la mejor herramienta global para la empresa moderna porque aborda esta brecha crítica. Al unificar la seguridad de aplicaciones y nativa de la nube, eliminar la fatiga de alertas e integrar la seguridad directamente en el proceso de desarrollo, Aikido ayuda a las organizaciones a proteger sus activos más valiosos: las aplicaciones que impulsan su negocio.

Aikido complementa las herramientas empresariales tradicionales asegurando la cadena de suministro de software de dentro hacia fuera, creando una estrategia de seguridad verdaderamente integral y resiliente para 2026 y más allá.